أمان التدقيق وتغييرات البيانات الاصطناعية وأحداث LCM

يمكن لمسؤولي الخدمة تمكين تدقيق الأمان لتتبع التغييرات التي تمت على خادم Essbase.

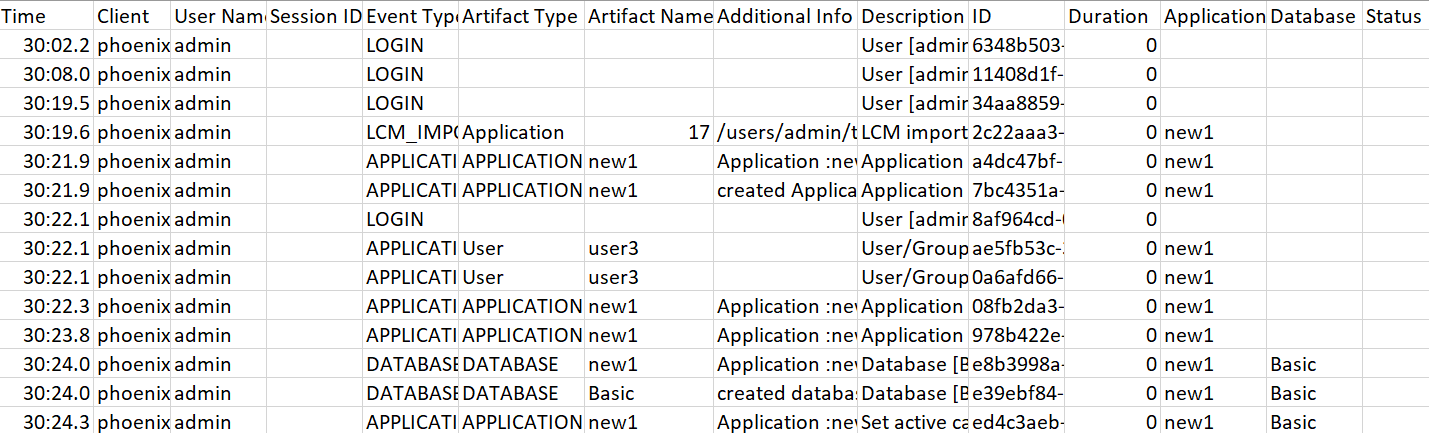

بناءً على المعلمات التي تحددها في ملف سياسة التدقيق، يجمع Essbase المعلومات حول التغييرات على مستوى النظام، والبيانات الاصطناعية، وأحداث LCM، وعبارات MaxL التي تم تنفيذها (يتضمن عمليات الاستيراد). يقوم Essbase بتجميع المعلومات التي تم تتبعها في ملف سجل تدقيق أو بثها في قاعدة بيانات خارجية. المعلومات التي تم تتبعها حول كل حدث تتضمن الوقت والعميل والمستخدم والبيانات الاصطناعية المتأثرة والمدة والمعرف والتطبيق واسم قاعدة البيانات والحالة والوصف.

تقوم بتمكين التدقيق على مستوى الخادم لهذه الأحداث باستخدام إعداد تكوين AUDITTRAIL SECURITY Essbase.

سير عمل تمكين تدقيق الأمان لخادم Essbase

يوضح سير العمل هذا كيفية تمكين مراجعة الأمان في خادم Essbase باستخدام AUDITTRAIL SECURITY. بعد تمكين المراجعة، عليك تعريف EssbaseSecurityAuditLogPolicy. يمكنك جعل Essbase يكتب سجلات المراجعة في ملف CSV أو بثها إلى قاعدة بيانات خارجية.

في سير العمل، Oracle Database هي قاعدة البيانات الخارجية لكن يمكنك أيضًا استخدام SQL Server، أو MySQL، أو DB2.

لإكمال سير العمل، يجب أن تكون مسؤول نظام، ويجب أن تمتلك الوصول إلى <مسار تكوين Essbase> على جهاز خادم Essbase لديك.

- ملف تعريف essbase.cfg

- ملف سياسة تدقيق الأمان الافتراضي

-

قم بتمكين تدقيق أحداث الخادم من خلال إضافة التكوين التالي إلى essbase.cfg على جهاز خادم Essbase لديك:

AUDITTRAIL الأمان

بعد تحديث التكوين، أعد تشغيل Essbase.

اطلع على تعيين خصائص التكوين على مستوى الخادم وبدء وإيقاف والتحقق من الخوادم.

-

يتم تكوين ملف سياسة افتراضي (XML) على خادم Essbase. يوجد هذا الملف،

EssbaseSecurityAuditLogPolicy.xml، في المسار الذي حددته أثناء مرحلة التكوين في النشر لتخزين تكوين Essbase (<مسار تكوين Essbase>، حيث يوجد essbase.cfg أيضًا).يشتمل ملف السياسة الافتراضي الذي تم تمكينه على هذا المحتوى:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>CSV</audit_sink_type> <max-file-size>50000000</max-file-size> <roll-nos>100</roll-nos> </audit_sink> </audit_sinks> </security-audit-policy>CSV هو نوع ملف تخزين التدقيق الافتراضي. إذا كنت تستخدم نوع ملف تخزين التدقيق (CSV) الافتراضي، وتريد التأكد من كتابة تفاصيل التدقيق في ملف CSV لسجل تدقيق الأمان،- فقم بإجراء حدث قابل للتدقيق، مثل تكوين تطبيق. يمكنك تحديد أي إجراء وارد في قسم <audit_events_to_capture> من السياسة لديك.

- SSH إلى خادم Essbase.

- انتقل إلى

<DOMAIN_HOME>/servers/serverName/logs/essbase/. إذا لم تكن تعلم أين يوجد <DOMAIN_HOME> ، فاطلع على مواقع البيئة في نظام Essbase الأساسي. - افتح الملف

SecurityAuditLog_n.csvوراجعه.مثال على ملف CSV لسجل تدقيق الأمان:

-

إذا كنت تريد بث مسار تدقيق الأمان إلى قاعدة بيانات خارجية،

- تكوين اتصال بالمصدر الخارجي. اطلع على تكوين مصدر بيانات واتصال عام أو تكوين مصدر بيانات واتصال على مستوى التطبيق.

- قم بتحرير ملف السياسة لتغيير تخزين التدقيق إلى DATABASE.

- أضف معلمة <db_connection_name> في معلمة <audit_sink>. يجب أن تكون قيمة المعلمة <db_connection_name> هي نفس اسم الاتصال الذي تم تكوينه في الخطوة الفرعية أ أعلاه.

أمثلة على سياسة التدقيق التي تم تحريرها لبث مسار تدقيق الأمان Oracle Database:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>DATABASE</audit_sink_type> <db_connection_name>OraclePDB</db_connection_name> </audit_sink> </audit_sinks> </security-audit-policy> -

اختبر تفاصيل التدقيق التي تم بثها إلى قاعدة البيانات.

- فقم بإجراء حدث قابل للتدقيق، مثل تكوين تطبيق. يمكنك تحديد أي إجراء وارد في قسم <audit_events_to_capture> من السياسة لديك.

يجب أن يقوم Essbase بتكوين جدول تدقيق بالاسم ESSBASE_SECURITY_AUDIT_EVENT_LOG في مخطط قاعدة البيانات الخارجية.

- سجل الدخول إلى RDBMS الخارجية وتشغيل استعلام للتحقق من وجود الجدول. على سبيل المثال، سجل الدخول إلى SQL Developer وقم بتشغيل

select * from ESSBASE_SECURITY_AUDIT_EVENT_LOG

- فقم بإجراء حدث قابل للتدقيق، مثل تكوين تطبيق. يمكنك تحديد أي إجراء وارد في قسم <audit_events_to_capture> من السياسة لديك.

-

استخدم أداة التمثيل المرئي للبيانات لعرض سجلات تدقيق الأمان وتحليلها. يمكنك استخدام Smart View، Oracle Data Desktop (متوفر مع ترخيص Oracle Technology Network)، وأدوات التمثيل المرئي مفتوحة المصدر من المصدر المفتوح أو مورد قاعدة البيانات غير التابع لـ Oracle.

حول ملف سياسة التدقيق

يتم تعريف سياسة التدقيق في ملف XML يمكنك تحريره ليناسب احتياجاتك. في هذا الملف، يمكنك تحديد أحداث خادم Essbase المطلوب تتبعها وإذا كنت تريد كتابة البيانات في سجل تدقيق أمان أو بثها إلى جدول قاعدة بيانات خارجية. إذا كنت تقوم بكتابة البيانات في سجل تدقيق، يمكنك الإشارة إلى الحد الأقصى لحجم الملف وعدد ملفات تدقيق الأمان المطلوب الاحتفاظ بها.

يقوم Essbase بتكوين EssbaseSecurityAuditLogPolicy.xml عند إعادة تشغيل Essbase بعد تمكين تدقيق الأمان. يمكنك تحرير الملفات حسب الحاجة لتحسين دقة سياسة التدقيق. يوجد الملف في المسار الذي حددته أثناء مرحلة التكوين من التوزيع لتخزين تكوين Essbase (<مسار تكوين Essbase>، وهو أيضًا مكان essbase.cfg). إذا لم تكن تعرف مكان هذا في بيئتك، اطلع على مواقع البيئة في نظام Essbase الأساسي لمعرفة التفسير.

-

انتقل إلى

EssbaseSecurityAuditLogPolicy.xml. يوجد هذا الملف في دليل التطبيق المحدد في مرحلة تكوين نشر Essbase. -

افتحه في محرر نصوص.

-

حرر ملف تخزين المراجعة، وتفاصيل التسجيل، والأحداث المطلوب تتبعها.

-

يمكنك اختياريًا إضافة

<audit_sink_type>DATABASE</audit_sink_type>إذا كنت تريد بث البيانات إلى قاعدة بيانات خارجية. -

إذا أشرت إلى نوع تخزين التدقيق DATABASE في الخطوة أ، فأضف في السطر التالي، <db_connection_name>ConnectionName</db_connection_name> باسم اتصال قاعدة البيانات الذي قمت بتعريفه في سير عمل تمكين تدقيق الأمان لخادم Essbase.

-

عند كتابة البيانات في ملف سجل تدقيق، اختياريًا، يمكنك تغيير الحد الأقصى لحجم الملف باستخدام

<max-file-size>n</max-file-size>، حيث n = عدد وحدات البايت. القيمة الافتراضية هي 50000000 بايت. -

عند كتابة البيانات في ملف سجل تدقيق، أشر إلى عدد ملفات CSV لسجل تدقيق الأمان التي تريد حفظها باستخدام

<roll-nos>n</roll-nos>، حيث n = عدد الملفات. -

أشر إلى أحداث التدقيق التي تريد تسجيلها، باستخدام

<audit_events_to_capture>events_list</audit_events_to_capture>.

-

يتم تتبع الأحداث التي تشير إليها في ملف سياسة التدقيق في ملف سجل التدقيق أو بثها إلى قاعدة بيانات خارجية.

يمكنك الإشارة إلى الأحداث التالية لتسجيلها في ملف سياسة التدقيق:

| الحدث | الوصف |

|---|---|

| LOGIN | سجل المستخدم [x] الدخول بنجاح |

| LOGIN_AS | سجل المستخدم [x] الدخول بصفة [y] |

| LOGOUT | سجل المستخدم [x] الخروج |

| LOGIN_FAIL | فشل تسجيل دخول المستخدم [x] |

| SERVICE_ROLE_ASSIGN | تم تعيين دور خدمة Essbase [x] إلى [y] |

| SERVICE_ROLE_REVOKE | تم سحب دور خدمة Essbase [x] من [y] |

| APPLICATION_ROLE_ASSIGN | تم منح الدور [y] إلى المستخدم/المجموعة [x] في التطبيق [z] |

| APPLICATION_ROLE_REVOKE | تم سحب الدور [y] من المستخدم/المجموعة [x] في التطبيق [z] |

| ARTIFACT_CREATE | تم تكوين البيانات الاصطناعية [x] من النوع [y] |

| ARTIFACT_UPLOADED | يتطلب طلب تحميل البيانات الاصطناعية التطبيق [a] وقاعدة البيانات [b] واسم الكائن [c] ونوع الكائن [d] |

| ARTIFACT_MODIFIED | تم تعديل البيانات الاصطناعية [x] من النوع [y] |

| ARTIFACT_DELETED | تم حذف البيانات الاصطناعية [x] من النوع [y] |

| ARTIFACT_RENAMED | تمت إعادة تسمية البيانات الاصطناعية [x] من النوع [y] إلى [z] |

| APPLICATION_DELETED | تم حذف التطبيق [x] |

| APPLICATION_CREATE | تم تكوين التطبيق [x] |

| APPLICATION_RENAMED | تمت إعادة تسمية التطبيق [x] إلى [y] |

| DATABASE_DELETED | تم حذف قاعدة البيانات [x] في التطبيق [y] |

| DATABASE_CREATE | تم تكوين قاعدة البيانات [x] في التطبيق [y] |

| DATABASE_RENAMED | تمت إعادة تسمية قاعدة البيانات [x] إلى [y] في التطبيق [z] |

| LCM_EXPORT_START | بدأت وظيفة تصدير LCM باسم الملف [x] |

| LCM_EXPORT_END | اكتملت وظيفة تصديرLCM باسم الملف [x] وحالة الوظيفة [y] |

| LCM_IMPORT_START | بدأ استيراد LCM للتطبيق [x] باسم الملف [y] |

| LCM_IMPORT_END | اكتمل استيراد LCM للتطبيق [x] باسم الملف [y] |

| LCM_IMPORT_FAIL | فشل استيراد LCM للتطبيق [x] باسم الملف [y] |

| DATA_LOAD_MAXL | تم تنفيذ عبارة استيراد بيانات MaxL للتطبيق [x] وقاعدة البيانات [y] حسب المستخدم [z] |

| EXECUTE_MAXL | تم تنفيذ عبارةMaxL [x] من المستخدم [y] |

| LOAD_DATA_JOB_START | بدأت وظيفة تحميل البيانات باستخدام ملف البيانات [x] وملف القاعدة [y] |

| LOAD_DATA_JOB_END | اكتملت وظيفة تحميل البيانات لملف البيانات [x] وملف القاعدة [y] بالحالة [z] |

| LOAD_DATA_JOB_FAILED | فشل تحميل البيانات بسبب [x] |

| DELETE_SESSION | تم حذف الجلسة [x] |

أحداث تدقيق الأمان

يتم تتبع أحداث تدقيق الأمان في ملف سجل تدقيق الأمان، أو يتم بثها إلى قاعدة بيانات خارجية تبعًا لما تشير إليه في ملف سياسة التدقيق.

لمعرفة تعليمات فتح سجل تدقيق الأمان أو جدول التدقيق في مخطط قاعدة البيانات الخارجية، اطلع على سير عمل تمكين تدقيق الأمان لخادم Essbase.

- الوقت - وقت وقوع الحدث

- العميل - عنوان IP للعميل أو اسم المضيف

- اسم المستخدم - المستخدم يبدأ الإجراء

- معرف الجلسة – معرف جلسة Essbase

- نوع الحدث - نوع الحدث

- نوع البيانات الاصطناعية - نوع البيانات الاصطناعية في الحدث

أمثلة نوع البيانات الاصطناعية:

- نوع البيانات الاصطناعية partition_file لنوع الحدث ARTIFACT_UPLOADED

- نوع البيانات الاصطناعية Application لنوع الحدث LCM_EXPORT_START

- نوع البيانات الاصطناعية User لنوع الحدث APPLICATION_ROLE_ASSIGN

- اسم البيانات الاصطناعية – اسم البيانات الاصطناعية في الحدث. على سبيل المثال، اسم الملف أو اسم المستخدم أو اسم التطبيق

- معلومات إضافية - المعلومات الإضافية المرتبطة بالحدث

- الوصف - وصف الحدث

تتم ترجمة محتوى حقل الوصف.

- المعرف - معرف 128 بت فريد بشكل عام يصف الحدث.

مثال: 123e4567-e89b-12d3-a456-426614174000

- المدة - مدة الحدث بالمللي ثانية

- اسم التطبيق - اسم التطبيق

- اسم قاعدة البيانات - اسم قاعدة البيانات

- الحالة - نجاح أو فشل