Denetim Güvenliği, Oluşum Değişiklikleri ve Yaşam Döngüsü Yönetimi Olayları

Hizmet yöneticileri Essbase sunucusuna yapılan değişiklikleri takip etmek için güvenlik denetimini etkinleştirebilir.

Denetim ilkesi dosyasında belirttiğiniz parametreler esas alınarak, Essbase sistem düzeyi güvenlik, oluşumlar, Yaşam Döngüsü Yönetimi olayları ve yürütülen MaxL ifadelerine (içe aktarmalar dahil olmak üzere) ilişkin değişiklikler hakkında bilgi toplar. Essbase, izlenen bilgileri bir denetim günlük dosyasında birleştirir veya harici bir veritabanına aktarır. Her olayla ilgili izlenen bilgiler arasında zaman, istemci, kullanıcı, etkilenen oluşumlar, süre, kimlik, uygulama ve veritabanı adı, durum ve açıklama yer alır.

AUDITTRAIL SECURITY Essbase konfigürasyon ayarını kullanarak bu olayların sunucu düzeyi denetimlerini etkinleştirirsiniz.

Essbase Sunucusu için Güvenlik Denetimini Etkinleştirmeye Yönelik İş Akışı

Bu iş akışı, AUDITTRAIL SECURITY kullanılarak Essbase Sunucusu'nda güvenlik denetiminin nasıl etkinleştirileceğini açıklar. Denetimi etkinleştirdikten sonra EssbaseSecurityAuditLogPolicy'yi tanımlarsınız. Essbase'in denetim kayıtlarını bir CSV dosyasına yazmasını veya harici bir veritabanına aktarmasını sağlayabilirsiniz.

Bu iş akışında Oracle Veritabanı harici veritabanıdır ancak SQL Server, MySQL veya DB2'yi de kullanabilirsiniz.

İş akışını tamamlamak için sistem yöneticisi olmanız ve Essbase Sunucusu makinesinde <Essbase Konfigürasyon Dizin Yolu>'na erişmeniz gerekir.

- essbase.cfg konfigürasyon dosyası

- Varsayılan bir güvenlik denetim ilkesi dosyası

-

Essbase sunucu makinesindeki essbase.cfg dosyasına aşağıdaki konfigürasyonu ekleyerek sunucu olaylarının denetlenmesini etkinleştirin:

AUDITTRAIL GÜVENLİK

Konfigürasyonu güncelledikten sonra Essbase'i yeniden başlatın.

Bkz. Sunucu Düzeyi Konfigürasyon Niteliklerini Ayarlama ve Sunucuları Başlatma, Durdurma ve Kontrol Etme.

-

Essbase sunucusunda varsayılan bir ilke dosyası (XML) oluşturulur.

EssbaseSecurityAuditLogPolicy.xmladlı bu dosya, Essbase konfigürasyonunu depolamak için devreye alımın konfigürasyon aşamasında belirttiğiniz dizin yolundadır (<Essbase Konfigürasyonu Dizin Yolu>, aynı zamanda essbase.cfg'nin de bulunduğu yerdir).Oluşturulan varsayılan ilke dosyası şu içeriğe sahiptir:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>CSV</audit_sink_type> <max-file-size>50000000</max-file-size> <roll-nos>100</roll-nos> </audit_sink> </audit_sinks> </security-audit-policy>CSV, varsayılan denetim havuzu tipidir. Varsayılan (CSV) denetim havuzu tipini kullanıyorsanız ve denetim detaylarının güvenlik denetim günlüğü CSV dosyasına yazıldığını test etmek istiyorsanız,- Uygulama oluşturmak gibi denetlenebilir bir olay olan bir eylem gerçekleştirin. İlkenizin <audit_events_to_capture> bölümünde listelenen herhangi bir eylemi seçebilirsiniz.

- Essbase sunucusuna Güvenli Bağlantı.

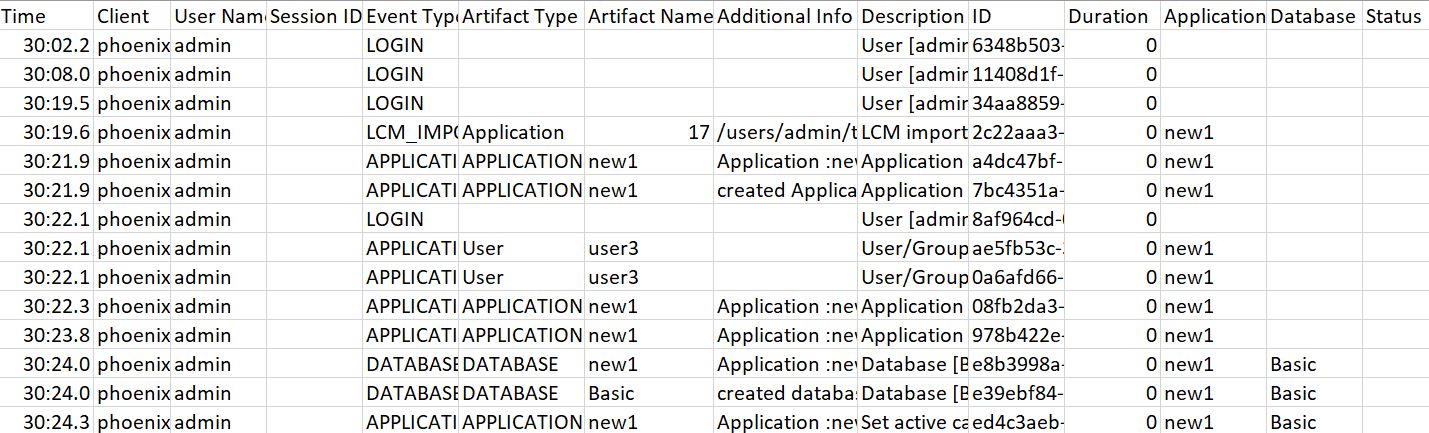

<DOMAIN_HOME>/servers/serverName/logs/essbase/bağlantısına gidin. <DOMAIN_HOME>'un yerini bilmiyorsanız bkz. Essbase Platformunda Ortam Konumları.SecurityAuditLog_n.csvdosyasını açın ve gözden geçirin.Güvenlik denetimi günlüğü CSV dosyası örneği:

-

Güvenlik denetimi izinin harici bir veritabanına akışını istiyorsanız,

- Harici kaynağa bir bağlantı oluşturun. Bkz. Global Bağlantı ve Veri Kaynağı Oluşturma veya Uygulama Düzeyinde Bağlantı ve Veri Kaynağı Oluşturma.

- Denetim havuzunu DATABASE olarak değiştirmek için ilke dosyasını düzenleyin.

- <audit_sink> parametresinin içine bir <db_connection_name> parametresi ekleyin. <db_connection_name> parametresinin değeri, yukarıdaki a alt adımında oluşturulan bağlantının tam adı olmalıdır.

Güvenlik denetim izinin Oracle Veritabanı'na akışını sağlamak için düzenlenmiş denetim ilkesi örneği:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>DATABASE</audit_sink_type> <db_connection_name>OraclePDB</db_connection_name> </audit_sink> </audit_sinks> </security-audit-policy> -

Denetim detaylarının Veritabanına akışını test edin.

- Uygulama oluşturmak gibi denetlenebilir bir olay olan bir eylem gerçekleştirin. İlkenizin <audit_events_to_capture> bölümünde listelenen herhangi bir eylemi seçebilirsiniz.

Essbase, harici veritabanı şemasında ESSBASE_SECURITY_AUDIT_EVENT_LOG adlı bir denetim tablosu oluşturmalıdır.

- Harici ilişkisel veritabanı yönetim sisteminde oturum açın ve tablonun varlığını kontrol etmek için bir sorgu çalıştırın. Örneğin, SQL Developer'da oturum açın ve çalıştırın.

select * from ESSBASE_SECURITY_AUDIT_EVENT_LOG

- Uygulama oluşturmak gibi denetlenebilir bir olay olan bir eylem gerçekleştirin. İlkenizin <audit_events_to_capture> bölümünde listelenen herhangi bir eylemi seçebilirsiniz.

-

Güvenlik denetimi kayıtlarını görüntülemek ve analiz etmek için bir veri görselleştirme aracı kullanın. Smart View'i, Oracle Data Desktop'ı (Oracle Teknoloji Ağı lisansıyla kullanılabilir), açık kaynaktan veya Oracle dışı veritabanı sağlayıcınızdan açık kaynaklı görselleştirme araçlarını kullanabilirsiniz.

Denetleme İlkesi Dosyası Hakkında

Denetim ilkesi, gereksinimlerine uygun olarak düzenleyebileceğiniz bir XML dosyasında tanımlıdır. Bu dosyada, hangi Essbase Sunucusu olaylarının izleneceğini ve verilerin bir güvenlik denetim günlüğüne mi yazılacağını yoksa harici bir veritabanına mı aktarılacağını belirleyebilirsiniz. Bir denetim günlüğüne veri yazıyorsanız maksimum dosya boyutunu ve saklanacak güvenlik denetim günlüğü dosyalarının sayısını belirtebilirsiniz.

Essbase tekrar başlatıldığında, güvenlik denetimi etkinleştirildikten sonra EssbaseSecurityAuditLogPolicy.xml dosyası Essbase tarafından oluşturulur. Daha sonra dosyayı denetim ilkesini sınırlamak için gerektiği gibi düzenleyebilirsiniz. Dosya, Essbase konfigürasyonunu depolamak için devreye alımın konfigürasyon aşamasında belirttiğiniz dizin yolundadır (<Essbase Konfigürasyonu Dizin Yolu>, aynı zamanda essbase.cfg'nin de bulunduğu yerdir). Bunun ortamınızda nerede olduğunu bilmiyorsanız açıklama için Essbase Platformunda Ortam Konumları öğesine bakın.

-

EssbaseSecurityAuditLogPolicy.xmldosyasına gidin. Dosya, Essbase'i devreye almanın konfigürasyon aşamasında belirtilen uygulama dizinine yerleştirilir. -

Metin düzenleyicisinde açın.

-

Denetim havuzunu, günlüğe kaydetme detaylarını ve takip edilecek olayları düzenleyin.

-

İsteğe bağlı olarak harici bir veritabanına veri aktarmak istiyorsanız

<audit_sink_type>DATABASE</audit_sink_type>öğesini ekleyin. -

A adımında DATABASE denetim havuzu tipi belirttiyseniz aşağıdaki satıra Essbase Sunucusu için Güvenlik Denetimini Etkinleştirmeye Yönelik İş Akışı içinde tanımladığınız veritabanı bağlantısının adıyla birlikte <db_connection_name>ConnectionName</db_connection_name> öğesini ekleyin.

-

Bir denetim günlük dosyasına veri yazıyorsanız, İsteğe bağlı olarak maksimum dosya boyutunu

<max-file-size>n</max-file-size>kullanarak değiştirin (n = bayt sayısı). Öndeğer 50000000 bayttır. -

Verileri bir denetim günlük dosyasına yazıyorsanız, kaç adet güvenlik denetim günlüğü CSV dosyasının kaydedileceğini

<roll-nos>n</roll-nos>kullanarak belirtin (n = dosya sayısı). -

<audit_events_to_capture>events_list</audit_events_to_capture>kullanarak yakalamak istediğiniz denetim olaylarını belirtin.

-

Denetim ilkesi dosyasında belirttiğiniz olaylar, bir güvenlik denetimi günlük dosyasında izlenir veya harici bir veritabanına aktarılır.

Denetleme ilkesi dosyasında yakalamak üzere şu olayları belirtebilirsiniz:

| Etkinlik | Açıklama |

|---|---|

| LOGIN | [x] kullanıcısı başarıyla oturum açtı |

| LOGIN_AS | [x] kullanıcısı [y] olarak oturum açtı. |

| LOGOUT | [x] kullanıcısı oturumu kapattı. |

| LOGIN_FAIL | [x] kullanıcısı oturum açamadı. |

| SERVICE_ROLE_ASSIGN | [x] Essbase hizmet rolü [y] kullanıcı grubuna atandı. |

| SERVICE_ROLE_REVOKE | [x] Essbase hizmet rolü [y] kullanıcı grubundan kaldırıldı. |

| APPLICATION_ROLE_ASSIGN | [x] Kullanıcısına/Grubuna [z] uygulamasında [y] rolü sağlandı. |

| APPLICATION_ROLE_REVOKE | [x] Kullanıcısı/Grubu [z] uygulamasında [y] rolünden kaldırıldı. |

| ARTIFACT_CREATE | [y] tipindeki [x] oluşumu oluşturuldu |

| ARTIFACT_UPLOADED | Oluşum yükleme talebi; uygulama [a] veritabanı [b], nesne adı [c] ve nesne tipi [d] için çağrıldı. |

| ARTIFACT_MODIFIED | [y] tipindeki [x] oluşumu değiştirildi. |

| ARTIFACT_DELETED | [y] tipindeki [x] oluşumu silindi. |

| ARTIFACT_RENAMED | [y] tipindeki [x] oluşumu [z] olarak yeniden adlandırıldı. |

| APPLICATION_DELETED | [x] uygulaması silindi. |

| APPLICATION_CREATE | [x] uygulaması oluşturuldu. |

| APPLICATION_RENAMED | [x] uygulaması [y] olarak yeniden adlandırıldı. |

| DATABASE_DELETED | Veritabanı [x], [y] uygulamasında silindi. |

| DATABASE_CREATE | Veritabanı [x], [y] uygulamasında oluşturuldu. |

| DATABASE_RENAMED | Veritabanı [x], [z] uygulamasında [y] olarak yeniden adlandırıldı. |

| LCM_EXPORT_START | Yaşam Döngüsü Yönetimi dışa aktarma işi dosya adı [x] ile başlatıldı. |

| LCM_EXPORT_END | Yaşam Döngüsü Yönetimi dışa aktarma işi, dosya adı [x] ve iş statüsü [y] ile tamamlandı. |

| LCM_IMPORT_START | Yaşam Döngüsü Yönetimi içe aktarma işi [x] uygulaması için [y] dosya adı ile başlatıldı. |

| LCM_IMPORT_END | Yaşam Döngüsü Yönetimi içe aktarma işi [x] uygulaması için [y] dosya adı ile tamamlandı. |

| LCM_IMPORT_FAIL | Yaşam Döngüsü Yönetimi içe aktarma işi [x] uygulaması için [y] dosya adı ile başarısız oldu. |

| DATA_LOAD_MAXL | [x] uygulaması ve [y] veritabanı için [z] kullanıcısı tarafından MaxL içe aktarma ifadesi yürütüldü. |

| EXECUTE_MAXL | MaxL İfadesi [x] - [y] kullanıcısından yürütüldü. |

| LOAD_DATA_JOB_START | Veri yükleme işi, veri dosyası [x] ve kural dosyası [y] kullanılarak başlatıldı. |

| LOAD_DATA_JOB_END | [x] veri dosyasının ve [y] kural dosyasının veri yükleme işi [z] statüsü ile tamamlandı. |

| LOAD_DATA_JOB_FAILED | Veri yükleme işi [x] nedeniyle başarısız oldu. |

| DELETE_SESSION | [x] oturumu silindi. |

Güvenlik Denetimi Aktiviteleri

Güvenlik denetimi aktiviteleri, bir güvenlik denetimi günlük dosyasında izlenir veya denetim ilkesi dosyasında belirttiğinize bağlı olarak harici bir veritabanına aktarılır.

Harici veritabanı şemasındaki güvenlik denetim günlüğünü veya denetim tablosunu açmaya ilişkin talimatlar için bkz. Essbase Sunucusu için Güvenlik Denetimini Etkinleştirmeye Yönelik İş Akışı.

- Zaman - etkinliğin ne zaman gerçekleştiği

- İstemci - istemci IP adresi veya ana bilgisayar adı

- Kullanıcı adı - eylemi başlatan kullanıcı

- Oturum No – Essbase oturum No

- Etkinlik Tipi - etkinlik tipi

- Oluşum Tipi - olay ile ilgili olan oluşumun tipi

Oluşum tipi örnekleri:

- ARTIFACT_UPLOADED Olay Tipi için Oluşum Tipi partition_file

- LCM_EXPORT_START Olay Tipi için Oluşum Tipi Uygulaması

- APPLICATION_ROLE_ASSIGN Olay Tipi için Oluşum Tipi Kullanıcısı

- Oluşum Adı - olay ile ilgili olan oluşumun adı. Örneğin, dosya adı, kullanıcı adı veya uygulama adı

- Ek Bilgiler - olay ile ilişkili ek bilgiler

- Açıklama - etkinlik açıklaması

Açıklama alanı içeriği yerelleştirildi.

- No. - Olayı açıklayan 128 bitlik evrensel benzersiz tanımlayıcı.

Örnek: 123e4567-e89b-12d3-a456-426614174000

- Süre - Olayın milisaniye cinsinden süresi

- Uygulama Adı: Uygulamanın adı

- Veritabanı Adı: Veritabanının adı

- Statü: Başarı veya başarısızlık