Bastion - Überblick

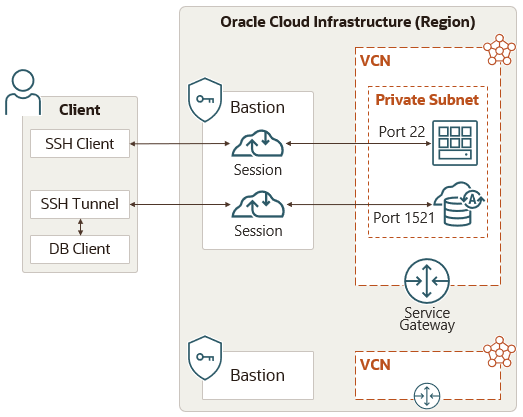

Oracle Cloud Infrastructure Bastion bietet eingeschränkten und zeitlich begrenzten Zugriff auf Zielressourcen, die keine öffentlichen Endpunkte haben.

Mit Bastionen können autorisierte Benutzer mithilfe von Secure Shell-(SSH-)Sessions eine Verbindung von bestimmten IP-Adressen zu Zielressourcen herstellen. Bei einer Verbindung können Benutzer mit der Zielressource über jede von SSH unterstützte Software oder jedes unterstützte Protokoll interagieren. Beispiel: Sie können das Remote Desktop Protocol (RDP) verwenden, um eine Verbindung zu einem Windows-Host herzustellen, oder mit Oracle Net Services eine Verbindung zu einer Datenbank herstellen.

Ziele können Ressourcen wie Compute-Instanzen , DB-Systeme und Autonomous AI Transaction Processing-Datenbanken enthalten.

Bastionen sind bei Mandanten mit strengerer Ressourcenkontrolle von wesentlicher Bedeutung. Beispiel: Mit einer Bastion können Sie auf Compute-Instanzen in Compartments zugreifen, die mit einer Sicherheitszone verknüpft sind. Instanzen einer Sicherheitszone können keine öffentlichen Endpunkte haben.

Durch die Integration mit Oracle Cloud Infrastructure Identity and Access Management (IAM) können Sie steuern, wer auf eine Bastion oder eine Session zugreifen kann und welche Aktionen mit diesen Ressourcen zulässig sind.

Bastion - Konzepte

Die folgenden Konzepte sind für das Verständnis des Bastion-Service wichtig:

- Bastion

- Bastionen sind logische Entitys, die sicheren, öffentlichen Zugriff auf Zielressourcen in der Cloud ermöglichen, die andernfalls nicht über das Internet zugänglich sind. Bastionen befinden sich in einem öffentlichen Subnetz und stellen die Netzwerkinfrastruktur dar, die zum Verbinden eines Benutzers mit einer Zielressource in einem privaten Subnetz erforderlich ist. Die Integration mit dem IAM-Service ermöglicht eine Benutzerauthentifizierung und -autorisierung. Durch die Konfiguration von CIDR-Block-Ausnahmelisten bieten Bastionen eine zusätzliche Sicherheitsebene. Client-CIDR-Block-Ausnahmelisten geben an, welche IP-Adressen oder IP-Adressbereiche eine Verbindung zu einer von der Bastion gehosteten Session herstellen können.

- Session

- Mit Bastion-Sessions können autorisierte Benutzer im Besitz des Private Keys in einem SSH-Schlüsselpaar eine Verbindung zu einer Zielressource für einen vordefinierten Zeitraum herstellen. Geben Sie den Public Key im SSH-Schlüsselpaar beim Erstellen der Session sowie anschließend beim Herstellen der Verbindung an. Zusätzlich zur Vorlage des Private Keys muss ein autorisierter Benutzer versuchen, die SSH-Verbindung zur Zielressource von einer IP-Adresse in dem von der Client-CIDR-Block-Ausnahmeliste der Bastion zugelassenen Bereich aus herzustellen.

- Zielressource

- Bei einer Zielressource handelt es sich um eine Entity, die sich im VCN (virtuellen Cloud-Netzwerk) Ihrer Organisation befindet und zu der Sie über eine auf einer Bastion gehosteten Session eine Verbindung herstellen können.

- Zielhost

- Ein Zielhost ist ein bestimmter Typ von Zielressource, der Zugriff auf ein Linux- oder Windows-Betriebssystem mit SSH (standardmäßig Port 22) bereitstellt. Compute-Instanzen und Virtual Machine-DB-Systeme sind Beispiele für Zielhosts.

Eine Bastion ist mit einem einzelnen VCN verknüpft. Sie können keine Bastion in einem VCN erstellen und dann für den Zugriff auf Zielressourcen in einem anderen VCN verwenden.

Sessiontypen

Der Bastion-Service erkennt drei Arten von Sessions. Die Art der Session, die Sie erstellen oder zu der Sie eine Verbindung herstellen möchten, hängt vom Typ der Zielressource ab.

- Verwaltete SSH-Session

-

Ermöglicht SSH-Zugriff auf eine Compute-Instanz, die alle folgenden Anforderungen erfüllt:

- Für die Instanz muss ein Linux-Plattformimage ausgeführt werden (Windows wird nicht unterstützt).

- Die Instanz muss einen OpenSSH-Server ausführen.

- Die Instanz muss den Oracle Cloud Agent ausführen.

-

Das Bastion Plug-in muss im Oracle Cloud Agent aktiviert sein.

Der Agent ist standardmäßig auf Compute-Instanzen aktiviert, die aus bestimmten von Oracle bereitgestellten Compute-Images erstellt wurden. In anderen Fällen müssen Sie den Agent auf der Instanz aktivieren, bevor Sie eine Session erstellen. Das Bastion-Plug-in ist standardmäßig nicht aktiviert und muss vor dem Erstellen einer Session aktiviert werden.

- SSH-Portweiterleitungssession

-

Es muss kein OpenSSH-Server oder Oracle Cloud Agent auf der Zielressource ausgeführt werden.

Die Portweiterleitung (auch als SSH-Tunneling bezeichnet) erstellt eine sichere Verbindung zwischen bestimmten Ports auf dem Clientrechner und der Zielressource. Über diese Verbindung können Sie andere Protokolle weiterleiten. Sie können die meisten TCP-Services und -Protokolle über SSH weiterleiten, einschließlich den folgenden:

- Remote Desktop Protocol (RDP)

- Oracle Net Services

- MySQL

Beispiel: Sie können eine SSH-Portweiterleitungssession verwenden, um Oracle SQL Developer mit dem privaten Endpunkt einer Autonomous AI Transaction Processing-Datenbank zu verbinden.

Da die Verbindung mit SSH verschlüsselt ist, kann die Portweiterleitung auch zur Übertragung von Informationen nützlich sein, die ein unverschlüsseltes Protokoll wie Virtual Network Computing (VNC) verwenden.

- DYNAMISCHE PORTWEITERLEITUNGSSITZUNG (SOCKS5)

-

Eine dynamische Portweiterleitungssession (SOCKS5) bietet dieselben Vorteile wie eine SSH-Portweiterleitungssession, ermöglicht jedoch die dynamische Verbindung zu jeder Zielressource in einem privaten Subnetz. Im Gegensatz zu anderen Sessiontypen, die Sie für die Verbindung zu einer bestimmten Zielressource (IP-Adresse oder DNS-Name) mit einer dynamischen Portweiterleitungssitzung (SOCKS5) konfigurieren, erstellen Sie einen Tunnel zu einem Zielsubnetz, und der Client entscheidet, zu welcher Ressource und welchem Port eine Verbindung hergestellt werden soll.

Regionen und Availability-Domains

Bastion ist in allen kommerziellen Regionen von Oracle Cloud Infrastructure verfügbar. Unter Regionen und Availability-Domains finden Sie eine Liste der verfügbaren Regionen für Oracle Cloud Infrastructure sowie zugehörige Standorte, Regions-IDs, Regionsschlüssel und Availability-Domains.

Ressourcen-IDs

Der Bastion-Service unterstützt Bastionen und Sessions als Oracle Cloud Infrastructure-Ressourcen. Die meisten Ressourcentypen verfügen über eine eindeutige, von Oracle zugewiesene ID, die als Oracle Cloud-ID (OCID) bezeichnet wird. Informationen zum OCID-Format und zu weiteren Möglichkeiten zur Identifizierung Ihrer Ressourcen finden Sie unter Ressourcen-IDs.

Möglichkeiten für den Zugriff auf Bastion

Sie können über die Konsole (eine browserbasierte Schnittstelle), die Befehlszeilenschnittstelle (Command Line Interface, CLI) oder die REST-API auf Bastion zugreifen. Anweisungen für die Konsole, CLI und API sind in verschiedenen Themen in dieser Dokumentation enthalten.

Um auf die Konsole zuzugreifen, müssen Sie einen unterstützten Browser verwenden. Um zur Anmeldeseite der Konsole aufzurufen, öffnen Sie das Navigationsmenü oben auf dieser Seite, und klicken Sie auf Infrastrukturkonsole. Dort werden Sie aufgefordert, Ihren Cloud-Mandanten, Benutzernamen und Ihr Kennwort einzugeben.

Eine Liste der verfügbaren SDKs finden Sie unter SDKs und die CLI. Allgemeine Informationen zur Verwendung der APIs finden Sie in der REST-API-Dokumentation.

Authentifizierung und Autorisierung

Jeder Service in Oracle Cloud Infrastructure kann zur Authentifizierung und Autorisierung für alle Schnittstellen (Konsole, SDK oder CLI und REST-API) in IAM integriert werden.

Ein Administrator in der Organisation muss Gruppen , Compartments und Policys einrichten, die den Zugriffstyp sowie den Zugriff der Benutzer auf Services und Ressourcen steuern. Die Policys kontrollieren beispielsweise, wer neue Benutzer erstellen, das Cloud-Netzwerk erstellen und verwalten, Instanzen starten, Buckets erstellen, Objekte herunterladen kann usw. Weitere Informationen finden Sie unter Erste Schritte mit Policys.

- Einzelheiten zum Schreiben von Bastion-Policys finden Sie unter IAM-Policys für Bastion.

- Einzelheiten zum Schreiben von Policys für andere Services finden Sie in der Policy-Referenz.

Wenn Sie ein regulärer Benutzer (kein Administrator) sind, der die Oracle Cloud Infrastructure-Ressourcen verwenden muss, deren Eigentümer Ihr Unternehmen ist, muss Ihr Administrator eine Benutzer-ID für Sie einrichten. Der Administrator kann bestätigen, welche Compartments Sie verwenden sollten.

Sicherheit

Neben dem Erstellen von IAM-Policys gibt es weitere sicherheitsbezogene Best Practices für Bastion.

Beispiel:

- SSH-Sicherheit maximieren

- Zielinstanzen in IAM integrieren und Multifaktor-Authentifizierung aktivieren

- Sicherheitsaudit für Bastion-Vorgänge durchführen

Siehe Bastion sichern.

Monitoring

Bastionen sind von Oracle verwaltete Services. Mit einer Bastion können Sie Secure Shell-(SSH-)Sessions erstellen, die den Zugriff auf andere private Ressourcen ermöglichen. Sie können jedoch keine direkte SSH-Verbindung zu einer Bastion herstellen und diese wie einen herkömmlichen Host verwalten oder überwachen.

Um Aktivitäten auf Ihren Bastionen zu überwachen, lässt sich der Bastion-Service in diese anderen Services in Oracle Cloud Infrastructure integrieren.

- Der Auditservice zeichnet Aufrufe an alle öffentlichen Bastion-API-Endpunkte automatisch als Logeinträge auf. Siehe Überblick über Audit.

- Mit dem Monitoring-Service können Sie Ihre Bastion-Ressourcen mit Metriken und Alarmen überwachen. Siehe Bastion-Metriken.

- Mit dem Events-Service können Ihre Entwicklungsteams automatisch reagieren, wenn sich die Status einer Bastion-Ressource ändert. Siehe Bastion-Events.

Limits

Für Bastionen gelten Servicelimits, es fallen aber keine Kosten an.

In den Servicelimits finden Sie eine Liste der jeweiligen Limits sowie Anweisungen dazu, wie Sie eine Erhöhung beantragen.

Anweisungen zum Anzeigen Ihrer Nutzungsebene in Bezug auf die Ressourcenlimits des Mandanten finden Sie unter Limits und Nutzung eines Mandanten anzeigen.

Erste Schritte

Nachdem Sie einige erforderliche Schritte ausgeführt haben, erstellen Sie eine Bastion und Session.

Bevor Sie eine Bastion erstellen, benötigen Sie Zugriff auf eine Zielressource ohne öffentlichen Endpunkt, z.B. eine Compute-Instanz oder eine Datenbank in einem privaten Subnetz.

Bei Problemen finden Sie weitere Informationen unter Fehlerbehebung bei Bastion.