Block-Volume-Verschlüsselung

Der Block Volume-Service verschlüsselt immer alle Block-Volumes, Boot-Volumes und Volume-Backups im Ruhezustand, indem der Advanced Encryption Standard-(AES-)Algorithmus mit 256-Bit-Verschlüsselung verwendet wird. Standardmäßig werden alle Volumes und ihre Backups mit den von Oracle bereitgestellten Verschlüsselungsschlüsseln verschlüsselt. Jedes Mal, wenn ein Volume aus einem Backup geklont oder wiederhergestellt wird, wird dem Volume ein neuer eindeutiger Verschlüsselungsschlüssel zugewiesen.

Der Block-Volume-Service unterstützt die Verschlüsselung von Volumes mit Schlüsseln, die mit dem Rivest-Shamir-Adleman-(RSA-)Algorithmus verschlüsselt werden. Wenn Sie Ihre eigenen Schlüssel verwenden, müssen Sie Schlüssel verwenden, die mit dem Advanced Encryption Standard-(AES-)Algorithmus verschlüsselt wurden. Dies gilt für Block-Volumes und Boot-Volumes.

Block Volume verschlüsselt die Daten mit Envelope-Verschlüsselung. Bei der Envelop-Verschlüsselung werden Daten mit einem eindeutigen generierten Datenverschlüsselungsschlüssel (DEK) verschlüsselt. Anschließend wird der Datenverschlüsselungsschlüssel mit dem Vom Kunden verwalteten Schlüssel verschlüsselt. Der Datenverschlüsselungsschlüssel ist für jedes Volume eindeutig.

Standardmäßig werden von Oracle bereitgestellte Verschlüsselungsschlüssel zur Verschlüsselung verwendet. Sie können vom Kunden verwaltete Schlüssel überschreiben oder angeben, die im Vault-Service gespeichert sind. Block Volume verwendet den für das Volume konfigurierten Verschlüsselungsschlüssel für die Verschlüsselung im Ruhezustand und während der Übertragung.

Wenn Sie keinen vom Kunden verwalteten Schlüssel angeben oder die Zuweisung eines Schlüssels zum Volume später aufheben, verwendet der Block Volume-Service stattdessen den von Oracle bereitgestellten Verschlüsselungsschlüssel. Dies gilt sowohl für die Verschlüsselung im Ruhezustand als auch bei der paravirtualisierten Verschlüsselung bei der Übertragung.

Informationen zur Verwendung Ihres eigenen Schlüssels für neue Volumes finden Sie unter Block-Volumes erstellen. Informationen zum Ändern von Schlüsseln finden Sie unter Zugewiesenen Masterverschlüsselungsschlüssel ändern und Schlüssel für Block-Volumes bearbeiten.

Für unverschlüsselte Volumes im Ruhezustand ist keine Option vorhanden. Verschlüsselung von Daten-at-Rest wirkt sich nicht auf die Performance des Volumes aus und verursacht keine Zusatzkosten. Block Volume bietet auch Verschlüsselung während der Übertragung. Die Verschlüsselung während der Übertragung für Block-Volumes, die an VMs angehängt sind, ist optional. Sie können sie nach Bedarf für diese Volumes aktivieren oder deaktivieren. Die Verschlüsselung während der Übertragung für Bare-Metal-Instanzen wird unterstützt und ist aktiviert. Sie können sie für die folgenden Ausprägungen nicht deaktivieren:

-

BM.Standard.E3.128

-

BM.Standard.E4.128

-

BM.DenseIO.E4.128

Informationen zum Support für weitere Linux-basierte benutzerdefinierte Images sowie weitere Informationen erhalten Sie von Oracle Support.

Von Oracle bereitgestellte Schlüssel

Ein von Oracle bereitgestellter Schlüssel ist das Standardverschlüsselungsschema, das Schlüssel verwendet, die intern von Oracle verwaltet werden. Für die Verwendung dieser Schlüssel ist keine Aktion erforderlich. Wenn Sie keinen Vom Kunden verwalteten Schlüssel angeben, werden Ihre Block-Volume-Ressourcen mit von Oracle verwalteten Schlüsseln verschlüsselt. Der Service rotiert die Schlüssel in regelmäßigen Abständen.

Vom Kunden verwaltete Schlüssel

Sie können vom Kunden verwaltete Schlüssel verwenden, bei denen es sich um Ihre eigenen Schlüssel handelt, die im Vault -Service gespeichert sind. Sie können externe Schlüssel in den Vault-Service importieren oder mit dem Service neue Schlüssel generieren. Die Verwendung von Vom Kunden verwalteten Schlüsseln zur Datenverschlüsselung hat keine zusätzliche Kosten- oder Performanceauswirkungen. Weitere Informationen finden Sie unter Vault-Verschlüsselungsschlüssel für Block Volume verwalten.

Benutzerdefinierte Verschlüsselung

Sie können Ihre eigene benutzerdefinierte Verschlüsselung auf Betriebssystemebene mit Software von Drittanbietern wie Devicemapper-Krypt (dm-crypt), BitLocker-Laufwerksverschlüsselung usw. ausführen. Diese Verschlüsselung wird zusätzlich zur Standardverschlüsselung von Oracle für Volumes verwendet. Das bedeutet, dass Volumes doppelt verschlüsselt werden, zuerst von der Software auf Betriebssystemebene und dann von Oracle mit von Oracle verwalteten Schlüsseln.

Wenn Sie einen benutzerdefinierten Verschlüsselungsmodus verwenden, fallen keine Zusatzkosten an. Eine Verschlechterung der Gesamtperformance des Volumes kann jedoch vorkommen. Bei dieser Verschlüsselung werden Host-CPU-Zyklen verwendet, und die Volume-Performance hängt von der tatsächlichen Ausprägung der Compute-Instanz ab.

Verschlüsselung während der Übertragung

- Die Verschlüsselung während die Übertragung für Boot- und Block-Volumes steht nur für VM-Instanzen zur Verfügung, die von Plattformimages gestartet wurden, zusammen mit Bare-Meta-Instanzen, die folgende Ausprägungen verwenden: BM.Standard.E3.128, BM.Standard.E4.128, BM.DenseIO.E4.128. Für andere Bare-Metal-Instanzen wird sie nicht unterstützt. Für Informationen zum Support für bestimmte Linux-basierte benutzerdefinierte Images und für weitere Informationen wenden Sie sich an Oracle Support.

-

Für Bare-Metal-Instanzen, die Verschlüsselung während der Übertragung unterstützen, einschließlich Instanzen, die über benutzerdefinierte Images gestartet wurden, ist diese Option standardmäßig immer aktiviert. Das gilt für Boot-Volumes und Block-Volumes. Die folgenden Bare Metal-Ausprägungen unterstützen eine Verschlüsselung bei der Übertragung für das Boot-Volume der Instanz und darüber angehängte iSCSI-Block-Volumes:

- BM.Standard.E3.128

- BM.Standard.E4.128

- BM.DenseIO.E4.128

Sämtliche Daten werden beim Verschieben zwischen der Instanz und dem Block-Volume über ein internes und besonders sicheres Netzwerk übertragen. Wenn Daten während der Übertragung zwischen der Instanz und dem Block-Volumes aufgrund spezieller Complianceanforderungen verschlüsselt werden müssen, bietet der Block Volume-Service die Option zur Aktivierung der Verschlüsselung während der Übertragung für paravirtualisierte Volume-Anhänge auf VM-Instanzen (virtuelle Maschine).

Die Verschlüsselung bei der Übertragung für Bare-Metal-Instanzen ist für US Government Cloud-Regionen ungültig.

Verschlüsselung für diese Ausprägungen während der Übertragung in den folgenden Szenarios nicht aktiviert:

- Boot-Volumes für Instanzen, die am 8. Juni 2021 oder früher gestartet wurden.

- Volumes, die am 8. Juni 2021 oder früher an die Instanz angehängt wurden.

Um die Verschlüsselung während der Übertragung für die Volumes in diesen Szenarios zu aktivieren, müssen Sie das Volume von der Instanz trennen und es dann erneut anhängen.

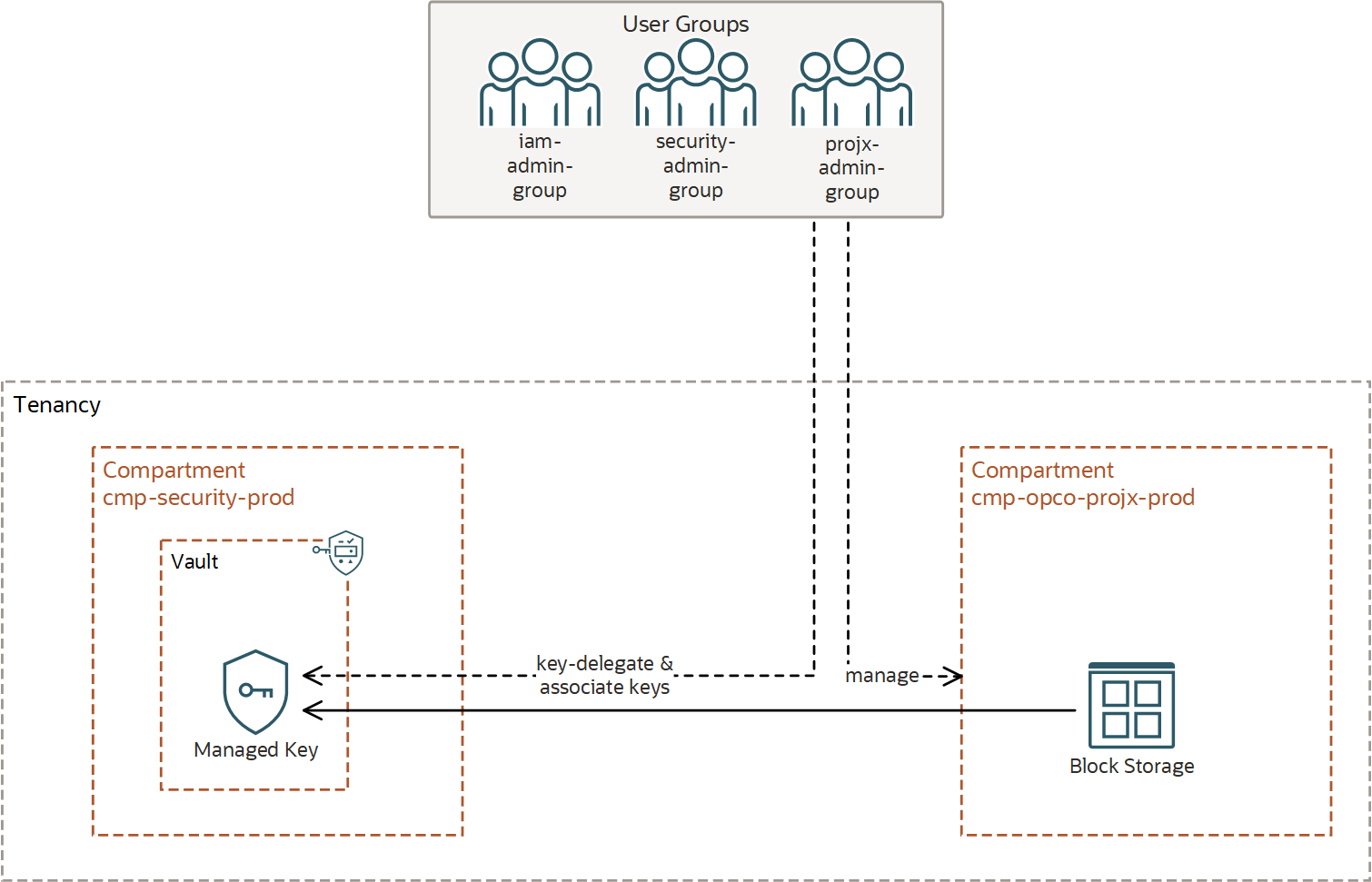

Zugriff auf Sicherheits-Compartment-Schlüssel

Als Best Practice empfiehlt die CIS Oracle Cloud Infrastructure Foundations Benchmark, einen Vault für Ihre vom Kunden verwalteten Schlüssel in einem separaten Compartment zu erstellen und den Zugriff auf dieses Compartment zu beschränken. Das folgende Diagramm zeigt, wie Sie dies organisieren.

Die folgenden Policys sind erforderlich, um für die Verschlüsselung von Boot-Volumes, Block-Volumes und zugehörigen Ressourcen die Schlüssel in einem separaten Sicherheits-Compartment mit eingeschränktem Zugriff zu verwenden.

Allow service blockstorage to use keys in compartment security-compartment where target.key.id = <key_ID>

Allow group projx-admin-group to use key-delegate in compartment security-compartment where target.key.id = <key_ID>