DNS mit dig testen

Verwenden Sie das Befehlszeilentool BIND'S Domain Information Groper (dig), um mit der Delegation zu testen, in der die Domain gehostet wird. Prüfen Sie sofort, ob Änderungen vorgenommen wurden, ohne den von Ihnen konfigurierten Cache oder die TTL (Time to Live) zu berücksichtigen.

Hinweis

Windows-Benutzer können das Tool von der BIND-Website herunterladen. Verwenden Sie das Terminal, um auf Linux - und Macintosh-Systemen auf dig zuzugreifen.

Windows-Benutzer können das Tool von der BIND-Website herunterladen. Verwenden Sie das Terminal, um auf Linux - und Macintosh-Systemen auf dig zuzugreifen.

Dig verwenden

Bevor Sie das BIND-dig-Tool verwenden, müssen Sie auf das verwendete System zugreifen oder es installieren. Nachdem Sie Zugriff auf dig haben, können Sie dig verwenden, um DNS zu testen.

So greifen Sie auf dig zu (Mac)

- Öffnen Sie im Ordner

Applicationsden OrdnerUtilities, und wählen Sie Terminal aus. - Wenn das Terminal geöffnet ist, geben Sie einen dig-Befehl mit einem Hostnamen ein, nach dem Sie suchen möchten.

So installieren Sie dig (Windows)

-

Besuchen Sie die ISC-Website, und laden Sie die neueste stabile Version von BIND herunter.

Hinweis

BIND unterstützt sowohl 32- als auch 64-Bit-Windows-Systeme. Bestätigen Sie, welche Windows-Version Sie verwenden, und laden Sie die korrekte BIND-Version herunter. In der Dokumentation von Microsoft finden Sie, welche Version von Windows Sie verwenden. - Extrahieren Sie die heruntergeladene Datei, und installieren Sie BIND im folgenden Verzeichnis:

C:\Program Files\ISC BIND 9. Aktivieren Sie das Kontrollkästchen Nur Extras. - Öffnen Sie nach der Installation von BIND im Menü Windows die Systemsteuerung, und öffnen Sie dann Systemeigenschaften.

- Wählen Sie auf der Registerkarte Erweitert die Option Umgebungsvariablen aus.

- Wählen Sie unter Systemvariablen die Option Pfad und dann Bearbeiten aus.

- Fügen Sie am Ende des Pfads im Fenster Systemvariable bearbeiten

C:\Program Files\ISC BIND 9\binhinzu, und wählen Sie OK aus. - Wählen Sie im Fenster "Variablen bearbeiten" OK. Wählen Sie im Eigenschaftenfenster des Systems die Option OK.

So öffnen Sie die Eingabeaufforderung

Bei Windows-Version 8 to10:

- Wählen Sie das Menüsymbol Windows.

- Geben Sie im Suchfeld

CMDein. - Wählen Sie Eingabeaufforderung aus.

Bei Windows-Version 7:

- Wählen Sie im Menü Start die Option Ausführen aus.

- Geben Sie

CMDein, und wählen Sie OK aus.

So verwenden Sie dig zum Testen von DNS

- Öffnen Sie ein Terminal (Mac und Linux) oder eine Eingabeaufforderung (Windows).

- Geben Sie

dig <any hostname>ein, und drücken Sie die Eingabetaste.

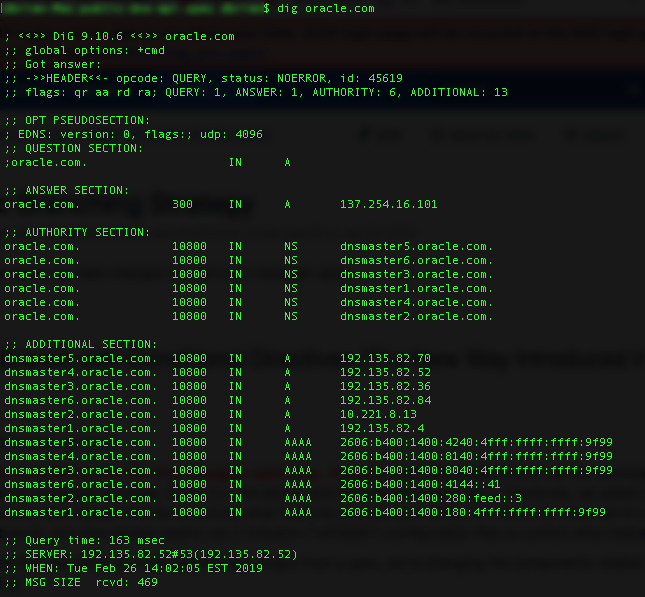

Folgende Informationen werden angezeigt:

-

Bereich "Fragen": Die Abfrage an den Name Server. In diesem Beispiel werden Sie zur Eingabe des ersten verfügbaren A-Datensatzes für den Hostnamen

oracle.comaufgefordert. - Antwortabschnitt: Die erste verfügbare Antwort für die Abfrage an das DNS. In diesem Beispiel wurde der A-Datensatz mit der IP-Adresse 137.254.16.101 empfangen.

- Authority-Abschnitt: Die autoritativen Name Server, von denen die Antwort auf die Abfrage empfangen wurde. Diese Name Server enthalten die Zonen für eine Domain.

- Zusätzlicher Abschnitt: Weitere Informationen, die der Resolver möglicherweise benötigt, aber nicht die Antwort auf die Abfrage.

dig-Befehle

| Befehl | Beschreibung | Beispiel |

|---|---|---|

dig [hostname]

|

Gibt alle A-Datensätze zurück, die in der Zone des abgefragten Hostnamens zu finden sind. |

dig oracle.com

|

dig [hostname] [record type]

|

Gibt die Datensätze des Typs zurück, der innerhalb der Zone des abgefragten Hostnamens zu finden ist. |

dig oracle.com MX

|

dig [hostname] +short

|

Bietet eine kurze Antwort, oft eine IP-Adresse. |

dig oracle.com +short

|

dig @[nameserver address] [hostname]

|

Fragt statt des in einem lokalen System konfigurierten Resolvers direkt den Name Server ab. |

dig @dnsmaster6.oracle.com

|

dig [hostname] +trace

|

Beim Hinzufügen von +trace wird dig angewiesen, die Abfrage vom Root-Name Server abwärts aufzulösen und die Ergebnisse aus jedem Abfrageschritt zu melden. |

dig oracle.com +trace

|

dig -x [IP address]

|

Reverse-Lookup für IP-Adressen. |

dig -x 108.59.161.1

|