Anmelde-Policys verwalten

In den Themen in diesem Abschnitt wird beschrieben, wie Sie Anmelde-Policys für eine Identitätsdomain erstellen, aktivieren, aktualisieren, deaktivieren und löschen.

Informationen zu Anmelde-Policys und Anmelderegeln

Eine Anmelde-Policy verwendet Anmelderegeln, um Kriterien zu definieren, die bestimmen, ob ein Benutzer sich bei einer Identitätsdomain oder einer Anwendung anmelden darf.

Alle Identitätsdomains verfügen über eine Standardanmelde-Policy. Wenn Ihre Identitätsdomain mit der Anmelde-Policy Sicherheits-Policy für OCI-Konsole vorkonfiguriert wurde, wird empfohlen, dass Sie diese Policy verwendet haben. Sie können bei Bedarf zusätzliche Anmelderichtlinien hinzufügen. Anmelderegeln für eine Anmelde-Policy priorisieren, um die Reihenfolge anzugeben, in der die Regeln ausgewertet werden sollen.

Die Standard-Anmelde-Policy

Alle Identitätsdomains enthalten eine aktive Standardanmelde-Policy, die eine Standardanmelderegel enthält.

Standardmäßig kann sich nach dieser Standardanmelderegel alle Benutzer mit einem Benutzernamen und einem Kennwort bei der Identitätsdomain anmelden. Sie können auf dieser Policy aufbauen, indem Sie ihr weitere Anmelderegeln hinzufügen. Durch Hinzufügen dieser Regeln können Sie einige Benutzer daran hindern, sich bei der Identitätsdomain anzumelden. Sie können aber auch zulassen, dass sie sich anmelden, sie aber zur Angabe eines zusätzlichen Faktors auffordern und auf Ressourcen zugreifen, die durch die Identitätsdomain geschützt sind, wie die Oracle Cloud Infrastructure-Konsole.

Beispiel: Sie können zwei Anmelderegeln für die Standardanmelde-Policy erstellen. Die erste Regel verhindert, dass Benutzer sich bei der Identitätsdomain anmelden, wenn sie eine IP-Adresse verwenden, die innerhalb eines von Ihnen definierten Netzwerkperimeters liegt: Abgelehnte Netzwerkperimeter. Die zweite Regel erfordert, dass Benutzer, die zu einer bestimmten Gruppe gehören (z.B. die UA-Entwicklergruppe), im Rahmen des 2-Schritt-Überprüfungsprozesses mit dem Namen UA-Entwicklergruppe zur Eingabe eines zweiten Faktors aufgefordert werden. Alle anderen Benutzer können sich anmelden, ohne zur Eingabe eines zweiten Faktors aufgefordert zu werden.

Legen Sie für die Standardanmelderegel nie fest, dass allen Benutzern der Zugriff verweigert werden soll. Wenn Benutzer die Kriterien anderer von Ihnen definierter Regeln, mit denen sie sich bei der Identitätsdomain anmelden können, nicht erfüllen, wird der Zugriff auf die durch die Identitätsdomain geschützten Ressourcen verhindert. Konfigurieren Sie außerdem die Identitätsdomain so, dass diese Anmelderegel zuletzt ausgewertet wird, weil sie standardmäßig allen Benutzern erlaubt, sich bei der Identitätsdomain anzumelden.

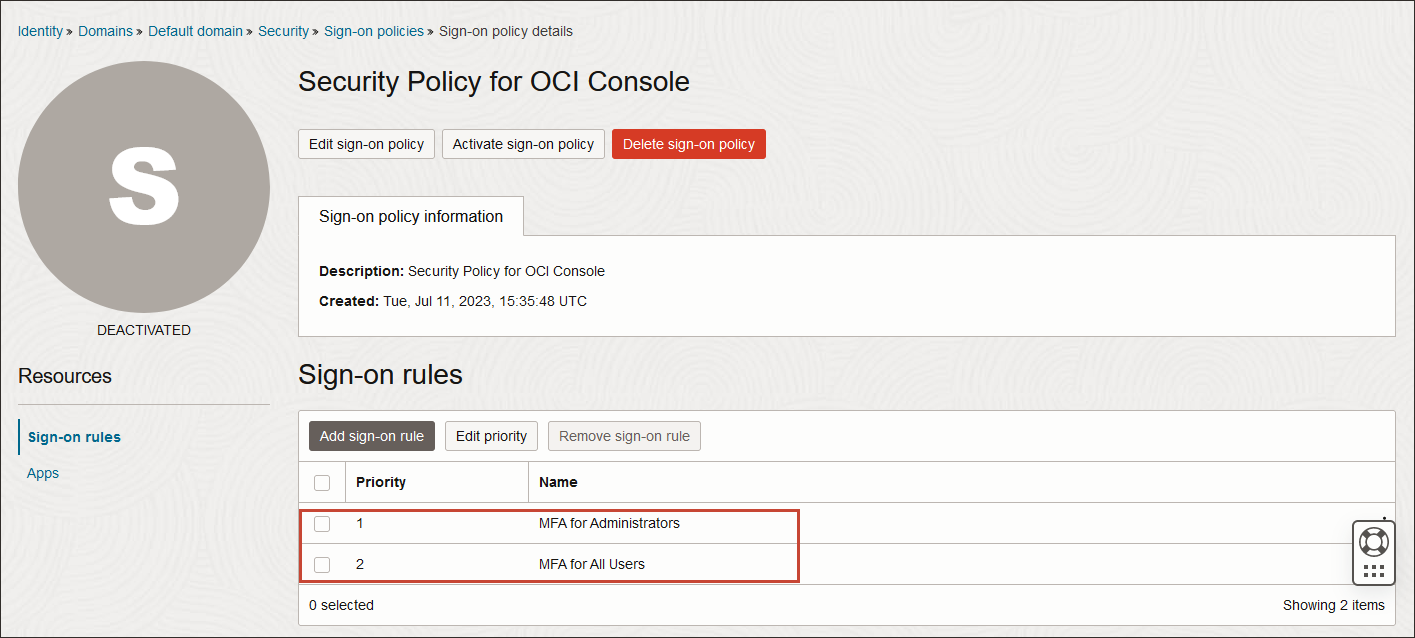

Die Anmelde-Policy "Sicherheits-Policy für OCI-Konsole"

Die Anmelde-Policy Sicherheits-Policy für die OCI-Konsole wird standardmäßig aktiviert und mit Best Practices zur Sicherheit von Oracle vorkonfiguriert.

- Die folgenden Faktoren, die für diese Anmelde-Policy erforderlich sind, sind bereits aktiviert: App-Passcode, Benachrichtigung bei App, Code umgehen und Fast ID Online-(FIDO-)Authentikator.

- Die Anwendung OCI-Konsole wurde der Policy hinzugefügt.

- Die Anmelde-Policy enthält zwei aktive Anmelderegeln:

- MFA für Administratoren: Die Regel hat die erste Priorität. Für diese vorkonfigurierte Regel müssen sich alle Benutzer in der Administrators-Gruppe und alle Benutzer mit einer Administratorrolle bei MFA anmelden und bei jeder Anmeldung einen zusätzlichen Faktor angeben. Hinweis

Sie können diese Regel entfernen und die Regel MFA für alle Benutzer verwenden, damit alle Benutzer (einschließlich Administratoren) sich für MFA anmelden müssen. Sie können diese Regel auch beibehalten, und alle Benutzer (einschließlich Administratoren) müssen sich weiterhin bei der MFA anmelden, wenn die MFA für alle Benutzer-Regel ausgewertet wird. - MFA für alle Benutzer: Die Regel hat die zweite Priorität. Für diese vorkonfigurierte Regel müssen alle Benutzer sich bei MFA anmelden und bei jeder Anmeldung einen zusätzlichen Faktor angeben.Hinweis

Wenn Sie derzeit keine MFA für alle Benutzer benötigen, können Sie diese Regel optional machen, und Benutzer können sich bei MFA anmelden. Sie können diese Regel auch entfernen und die MFA für Administratoren beibehalten, sodass nur Administratoren sich für MFA anmelden müssen.

- MFA für Administratoren: Die Regel hat die erste Priorität. Für diese vorkonfigurierte Regel müssen sich alle Benutzer in der Administrators-Gruppe und alle Benutzer mit einer Administratorrolle bei MFA anmelden und bei jeder Anmeldung einen zusätzlichen Faktor angeben.

Unabhängig davon, welche Regel Sie beibehalten möchten, schließen Sie mindestens einen Administrator aus der Regel aus. Wenn Sie beide Regeln beibehalten, nehmen Sie die Änderung an beiden Regeln vor. Informationen zum Ausschließen von Benutzern aus einer Anmelderegel finden Sie unter Anmelde-Policy erstellen.

Informationen zum Einrichten von MFA mit der Anmelde-Policy Sicherheits-Policy für OCI-Konsole finden Sie unter Identitätsdomains mit der Anmelde-Policy "Sicherheits-Policy für OCI-Konsole".

Zusätzliche Anmelde-Policys

Sie können Anmelde-Policys erstellen und mit bestimmten Anwendungen verknüpfen. Wenn ein Benutzer eine dieser Anwendungen verwendet, um sich bei der Identitätsdomain anzumelden, prüft die Identitätsdomain, ob mit der Anwendung Anmelde-Policys verknüpft sind. Wenn ja, wertet die Identitätsdomain die Kriterien der Anmelderegeln aus, die der Policy zugewiesen sind. Wenn keine Anmelde-Policys für die App vorhanden sind, wird die Standardanmelde-Policy ausgewertet.

Priorität der Anmelderegeln für eine Policy

Da Sie mehrere Anmelderegeln für eine Anmelde-Policy definieren können, muss die Identitätsdomain die Reihenfolge kennen, in der die Regeln ausgewertet werden. Dazu können Sie die Priorität der Regeln festlegen.

Mit den Anmelderegeln aus dem obigen Beispiel für die Standardanmelde-Policy können Sie die Anmelderegel Abgelehnte Netzwerkperimeter zuerst auswerten und die Anmelderegel UA-Entwicklergruppe als Nächstes auswerten. Wenn ein Benutzer die Kriterien der Anmelderegel Abgelehnte Netzwerkperimeter erfüllt (d.h. die IP-Adresse, mit dem versucht wird, sich in der Identitätsdomain anzumelden, fällt in den IP-Bereich, den Sie im Netzwerkperimeter definiert haben), kann der Benutzer nicht auf von der Identitätsdomain geschützte Ressourcen Zugriff haben. Wenn der Benutzer die Kriterien für diese Regel nicht erfüllt, wird die Regel mit der nächsthöheren Priorität ausgewertet. In diesem Beispiel ist dies die Regel für die UA Developers Group. Wenn der Benutzer Mitglied der UA Developers Group ist, wird der Benutzer aufgefordert, einen zusätzlichen Faktor für die Anmeldung bei der Identitätsdomain anzugeben. Wenn der Benutzer kein Mitglied der UA Developers Group ist, wird die Regel mit der nächsthöheren Priorität ausgewertet. In diesem Beispiel ist dies die Standardanmelderegel. Da sich nach dieser Regel standardmäßig alle Benutzer bei der Identitätsdomain anmelden können, kann sich der Benutzer anmelden, ohne zur Eingabe eines zweiten Faktors aufgefordert zu werden.

Erforderliche Policy oder Rolle

Erforderliche Policy oder Rolle

- Berechtigung als Mitglied der Administratorengruppe

- Berechtigung der Rolle "Identitätsdomainadministrator", "Sicherheitsadministrator" oder "Anwendungsadministrator"

- Berechtigung als Mitglied einer Gruppe, der die Berechtigung

manage identity-domainserteilt wurde

Weitere Informationen zu Policys und Rollen finden Sie unter Administratorengruppe, Policy und Administratorrollen, Administratorrollen und Überblick über IAM-Policys.