JIT-Provisioning von ADFS zu OCI IAM

In diesem Tutorial konfigurieren Sie das Just-In-Time-(JIT-)Provisioning zwischen OCI und Microsoft ADFS, wobei ADFS als IdP fungiert.

Sie können das JIT-Provisioning so einrichten, dass Identitäten während der Laufzeit im Zielsystem erstellt werden können, sobald sie eine Anforderung für den Zugriff auf das Zielsystem stellen.

In diesem Tutorial werden die folgenden Schritte behandelt:

- Aktualisieren Sie die Relying Party-Konfigurationen in ADFS.

- Aktualisieren Sie ADFS IdP in OCI IAM für JIT.

- Testen Sie, ob Sie Benutzer aus ADFS für OCI IAM bereitstellen können.

Dieses Tutorial ist spezifisch für IAM mit Identitätsdomains.

Um dieses Tutorial ausführen zu können, benötigen Sie Folgendes:

- Ein kostenpflichtiger Oracle Cloud Infrastructure-(OCI-)Account oder ein OCI-Testaccount. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

- Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Informationen hierzu finden Sie unter Administratorrollen.

- Eine ADFS-Installation. Hinweis

In diesem Tutorial wird die Verwendung der ADFS-Software beschrieben, die mit Microsoft Windows Server 2016 R2 bereitgestellt wird. - Darüber hinaus müssen Sie Folgendes prüfen:

- Derselbe Benutzer ist in OCI und ADFS vorhanden.

- ADFS funktioniert.

- Öffnen Sie das ADFS-Management-Utility. Beispiel: Wählen Sie im Windows 2016 Server Manager-Utility Extras und dann Microsoft Active Directory Federation Services Management aus.

- Wählen Sie unter ADFS die Option Relying Party Trusts aus.

- Klicken Sie mit der rechten Maustaste auf den Relying Partying Trust, den Sie zuvor für OCI mit dem Namen

OCI IAMim Tutorial SSO zwischen OCI und ADFS konfiguriert haben. - Wählen Sie Claim Issuance Policy bearbeiten.

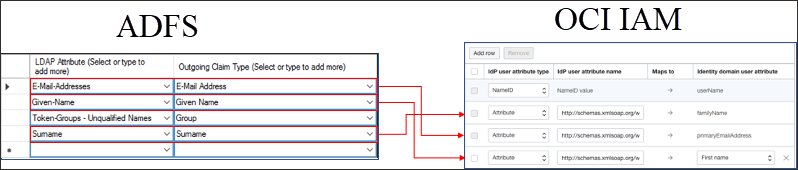

- Bearbeiten Sie den E-Mail-Anspruch, um drei zusätzliche Anspruchsregeln für Vorname, Nachname und Gruppe hinzuzufügen.

Vorname-Attribut:

- LDAP-Attribut:

Given-Name - Ausgehender Anspruchstyp:

Given Name

Nachnamenattribut:

- LDAP-Attribut:

Surname - Ausgehender Anspruchstyp:

Surname

Gruppenattribut:

- LDAP-Attribut:

Token-Groups - Unqualified Names - Ausgehender Anspruchstyp:

Group

- LDAP-Attribut:

- Wählen Sie auf der Seite "Regeln" OK und dann erneut OK.

Sie können zusätzliche Attribute hinzufügen, die Ihren Geschäftsanforderungen entsprechen. Sie benötigen diese jedoch nur für dieses Tutorial.

Konfigurieren Sie in der OCI IAM-Konsole ADFS IdP für JIT.

-

Öffnen Sie einen unterstützten Browser, und geben Sie die Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, die zur Konfiguration von SSO verwendet wird.

- Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus.

- Wählen Sie unter Identität die Option Domains aus.

- Wählen Sie die Identitätsdomain aus, in der Sie ADFS bereits als IdP in Schritt 1 des Tutorials "SSO zwischen OCI und ADFS" konfiguriert haben.

- Wählen Sie im Menü links die Option Sicherheit, Identitätsprovider aus.

- Wählen Sie ADFS IdP aus.

- Wählen Sie auf der ADFS-Seite IdP die Option JIT konfigurieren aus.

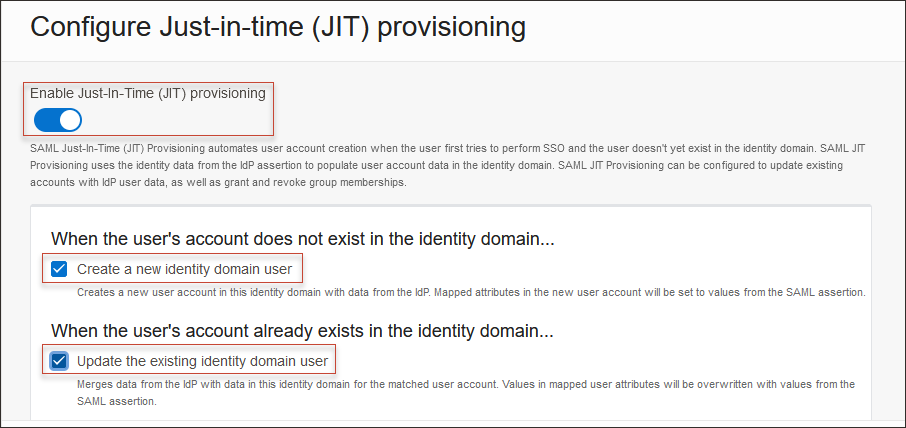

- Auf der Seite "JIT-(Just-in-Time-(JIT-)Provisioning konfigurieren":

- Wählen Sie Just-In-Time-(JIT-)Provisioning aktivieren aus.

- Wählen Sie Neuen Identitätsdomainbenutzer erstellen aus.

- Wählen Sie Vorhandenen Identitätsdomainbenutzer aktualisieren aus.

- Unter Benutzerattribute zuordnen:

- Lassen Sie die erste Zeile für

NameIDunverändert. - Wählen Sie für andere Attribute unter IdP user attribute die Option

Attributeaus. - Geben Sie den Benutzerattributnamen IdP wie folgt an:

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Wählen Sie Zeile hinzufügen aus:

- Wählen Sie unter IdP user attribute die Option "

Attribute" aus. - Geben Sie für den Benutzerattributnamen IdP

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameein.

- Wählen Sie unter IdP user attribute die Option "

- Lassen Sie die erste Zeile für

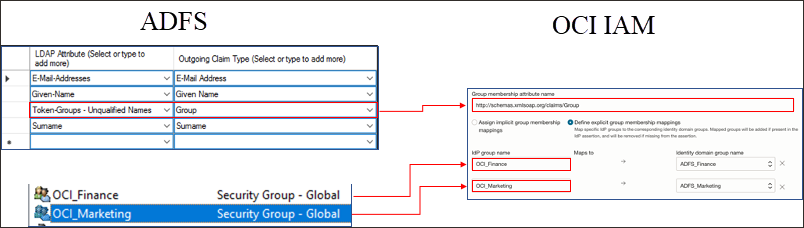

- Wählen Sie Gruppenzuordnung zuweisen aus.

- Geben Sie den Attributnamen für Gruppenmitgliedschaft ein. Verwenden Sie

http://schemas.xmlsoap.org/claims/Group. - Wählen Sie Explizite Zuordnungen für Gruppenmitgliedschaften definieren aus.

- Führen Sie unter IdP-Gruppenname wird dem Namen der Identitätsdomaingruppe zugeordnet die folgenden Schritte aus:

- Geben Sie unter IdP-Gruppenname den Namen der Gruppe in ADFS an, die in der von ADFS gesendeten SAML-Assertion vorhanden ist.

- Wählen Sie unter Identitätsdomaingruppenname in OCI IAM die Gruppe in OCI IAM aus, die der entsprechenden Gruppe in ADFS zugeordnet werden soll.

- Wählen Sie unter Zuweisungsregeln Folgendes aus:

- Beim Zuweisen von Gruppenmitgliedschaften: Mit vorhandenen Gruppenmitgliedschaften zusammenfassen

- Wenn eine Gruppe nicht gefunden wird: Fehlende Gruppe ignorieren

Hinweis

Wählen Sie Optionen basierend auf den Anforderungen Ihrer Organisation aus. - Wählen Sie Änderungen speichern aus.

- Erstellen Sie in ADFS einen Benutzer in ADFS, der nicht in OCI IAM vorhanden ist.

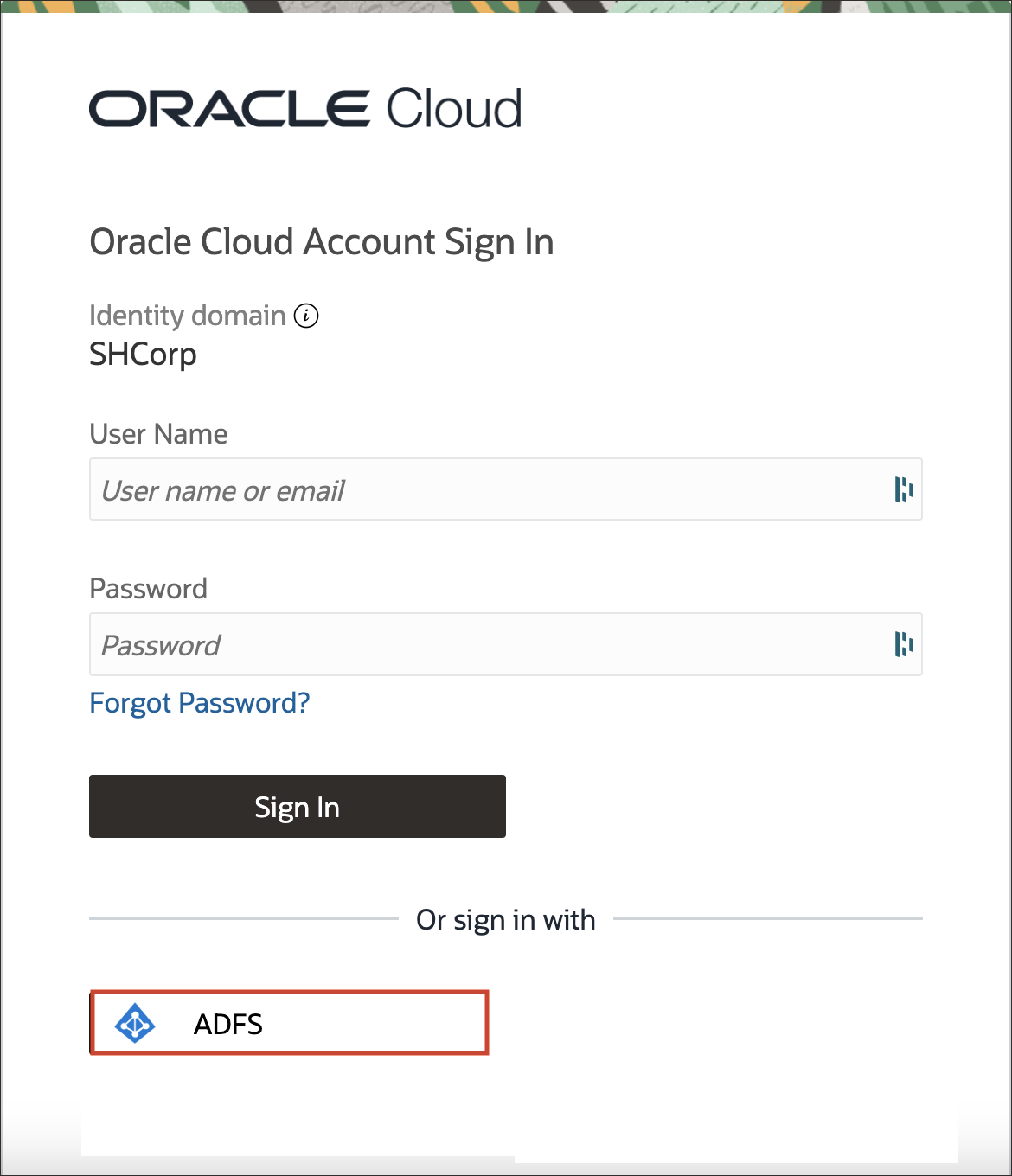

- Starten Sie den Browser neu, und geben Sie die Konsolen-URL ein, um auf die OCI-Konsole zuzugreifen:

cloud.oracle.com - Geben Sie den Cloud-Accountnamen ein, der auch als Mandantenname bezeichnet wird, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, in der die JIT-Konfiguration aktiviert wurde.

- Wählen Sie in den Anmeldeoptionen ADFS aus.

- Geben Sie auf der ADFS-Anmeldeseite die Zugangsdaten des neu erstellten Benutzers an.

- Bei erfolgreicher Authentifizierung wird ein Account für den Benutzer in OCI IAM erstellt, und der Benutzer wird bei der OCI-Konsole angemeldet.

Sie können den neuen Benutzer in der OCI-Domain anzeigen und prüfen, ob er dieselben Identitätsattribute und Gruppenmitgliedschaften aufweist, die Sie eingegeben haben.

Herzlichen Glückwunsch. Sie haben das JIT-Provisioning zwischen ADFS und OCI IAM erfolgreich eingerichtet.

Weitere Informationen zur Entwicklung mit Oracle-Produkten finden Sie auf folgenden Websites: