Tutorial 1: ID als autoritative Quelle für die Verwaltung von Identitäten mit der Entra ID Gallery-Anwendung einbeziehen

Konfigurieren Sie Entra ID als autoritativen Identitätsspeicher, um Identitäten in OCI IAM mit einer Anwendungsvorlage aus der Entra-ID-Galerie zu verwalten.

- Konfigurieren Sie OCI IAM so, dass Entra ID der Identitätsspeicher für die Verwaltung von Identitäten in OCI IAM ist. Erstellen Sie in OCI IAM eine vertrauliche Anwendung.

- Generieren Sie ein Secret-Token aus der Client-ID und des Client Secret der OCI IAM-Identitätsdomain. Verwenden Sie diese Adresse zusammen mit der Domain-URL in Entra-ID.

- erstellen Sie eine App in Entra-ID, und geben Sie mit dem Secret-Token und der Identitätsdomain-URL die OCI IAM-Identitätsdomain an, und prüfen Sie, ob die App funktioniert, indem sie Benutzer von Entra-ID an OCI IAM übertragen.

- Weisen Sie die Benutzer und Gruppen, die Sie OCI IAM durch Provisioning bereitstellen möchten, der Entra-ID-Anwendung zu.

- Darüber hinaus Anweisungen, wie

- Legen Sie den föderierten Status der Benutzer so fest, dass sie vom externen Identitätsprovider authentifiziert werden.

- Stoppen Sie, dass Benutzer Benachrichtigungs-E-Mails erhalten, wenn ihr Account erstellt oder aktualisiert wird.

In diesem Abschnitt konfigurieren Sie die Entra-ID so, dass sie als Identitätsmanager fungiert, sodass Benutzeraccounts von der Entra-ID mit OCI IAM synchronisiert werden.

- Wählen Sie im Identitätsdomainbereich, in dem Sie arbeiten, Anwendungen aus.

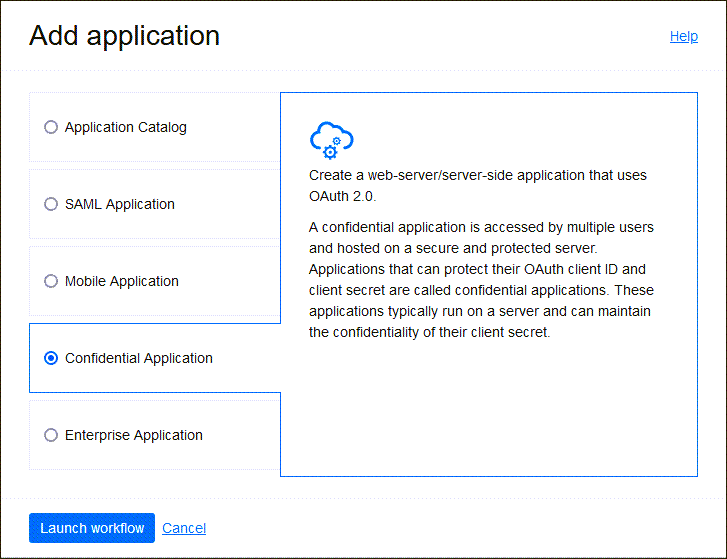

- Wählen Sie Anwendung hinzufügen, wählen Sie Vertikale Anwendung aus, und wählen Sie Workflow starten aus.

- Geben Sie einen Namen für die Anwendung ein, z.B.

Entra ID, und wählen Sie Weiter. - Wählen Sie unter "Clientkonfiguration" Diese Anwendung jetzt als Client konfigurieren aus.

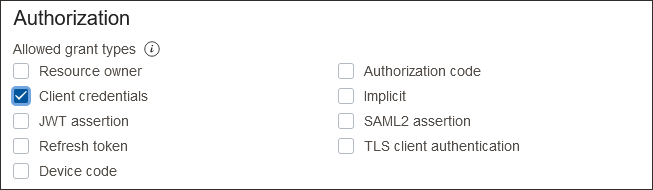

- Aktivieren Sie unter Autorisierung die Option Clientzugangsdaten.

- Wählen Sie unter Clienttyp die Option Vertraulich aus.

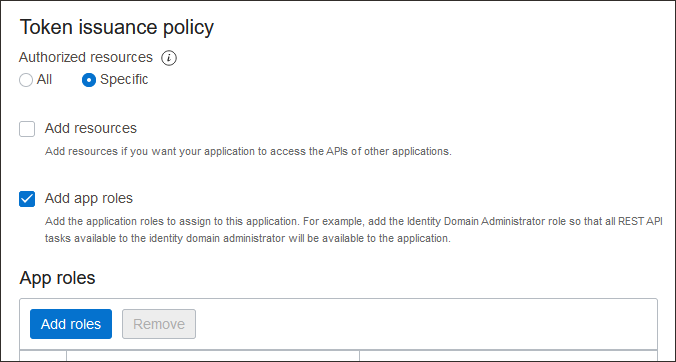

- Scrollen Sie nach unten, und legen Sie im Abschnitt "Tokenausgabe-Policy" die Option Autorisierte Ressourcen auf Spezifisch fest.

- Wählen Sie Anwendungsrollen hinzufügen aus.

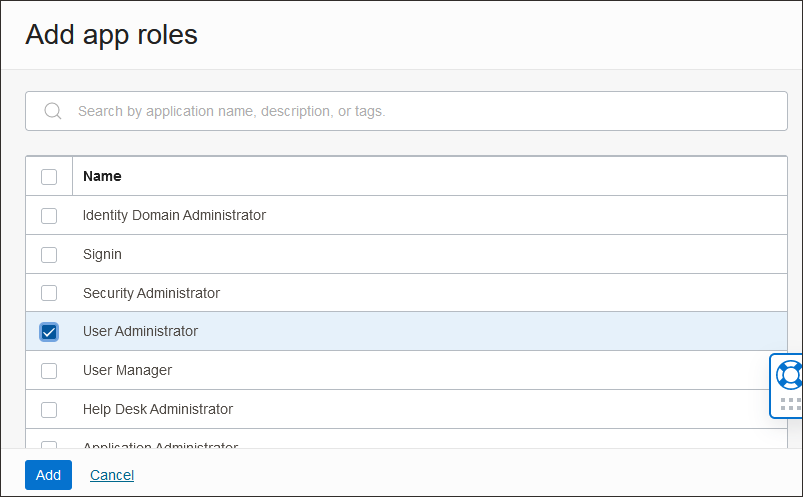

- Wählen Sie im Abschnitt "Anwendungsrollen" die Option Rollen hinzufügen, und wählen Sie auf der Seite "Anwendungsrollen hinzufügen" die Option Benutzeradministrator und dann Hinzufügen aus.

- Wählen Sie Weiter, Fertigstellen aus.

- Wählen Sie auf der Überblickseite der Anwendung die Option Aktivieren, und bestätigen Sie, dass die Anwendung aktiviert werden soll.

Die vertrauliche Anwendung ist aktiviert.

Sie benötigen zwei Informationen, die als Teil der Verbindungseinstellungen für die Unternehmensanwendung verwendet werden können, die sie in Entra-ID erstellen:

- Die Domain-URL.

- Ein aus der Client-ID und dem Client Secret generiertes Secret-Token.

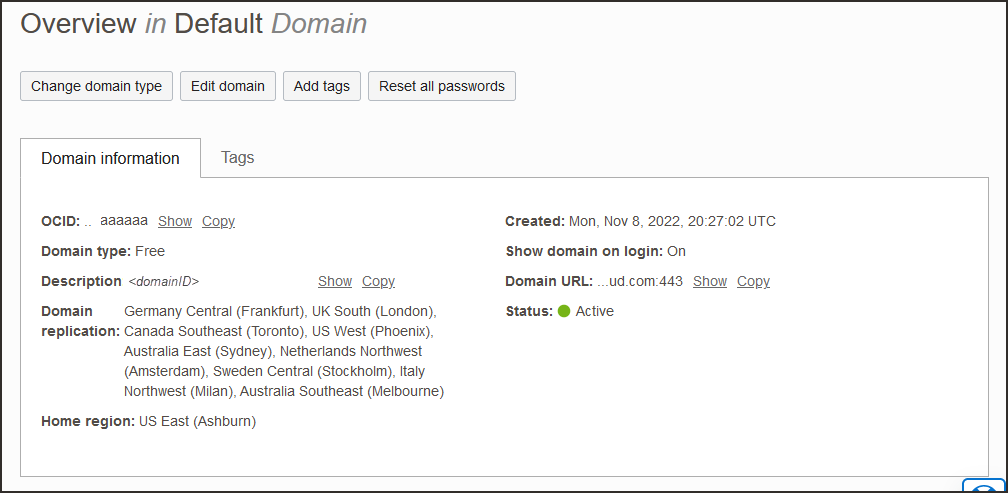

- Kehren sie zum Identitätsdomainüberblick Zurück, indem sie den Identitätsdomainnamen in den Navigationspfaden auswählen. Wählen Sie in den Domaininformationen neben der Domain-URL die Option Kopieren aus, und speichern sie in einer App, in welcher Sie sie bearbeiten können.

- Wählen Sie in der vertraulichen App in OCI IAM unter "Ressourcen" die Option OAuth-Konfiguration aus.

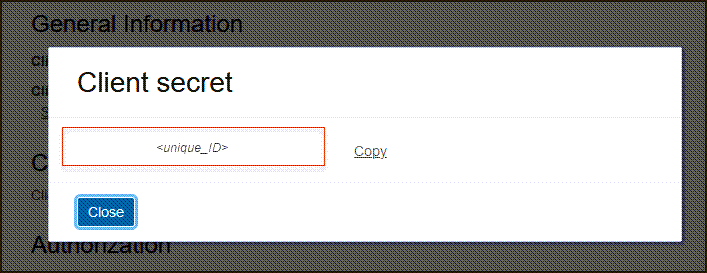

- Führen Sie einen Bildlauf nach unten durch, und suchen Sie unter "Allgemeine Informationen" die Client-ID und Client Secret.

- Kopieren und speichern Sie die Client-ID.

- Wählen Sie Secret anzeigen aus, kopieren Sie das Secret, und speichern Sie es.Das Secret-Token ist die base64-Codierung von

<clientID>:<clientsecret>oderbase64(<clientID>:<clientsecret>)Diese Beispiele zeigen, wie das Secret-Token unter Windows, Linux oder MacOS generiert wird.

Öffnen Sie in einer Windows-Umgebung CMD, und verwenden Sie diesen Powershell-Befehl, um base64-Codierung zu generieren

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))In Linux verwendenecho -n <clientID>:<clientsecret> | base64 --wrap=0Verwenden Sie unter MacOSecho -n <clientID>:<clientsecret> | base64Das Secret-Token wird zurückgegeben. Beispielecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Notieren Sie sich den Wert des Secret-Tokens.

Konfigurieren Sie die Entra-ID, damit die Entra-ID der autoritative Identitätsspeicher zur Verwaltung von Identitäten in IAM ist.

- Melden Sie sich im Browser mit der folgenden URL bei Microsoft Entra ID an:

https://portal.azure.com - Wählen Sie Identität und dann "Anwendungen" aus.

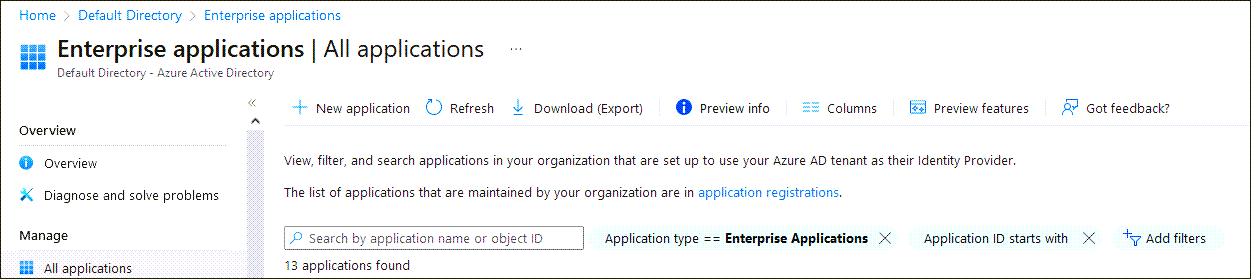

- Wählen Sie Unternehmensanwendungen aus.

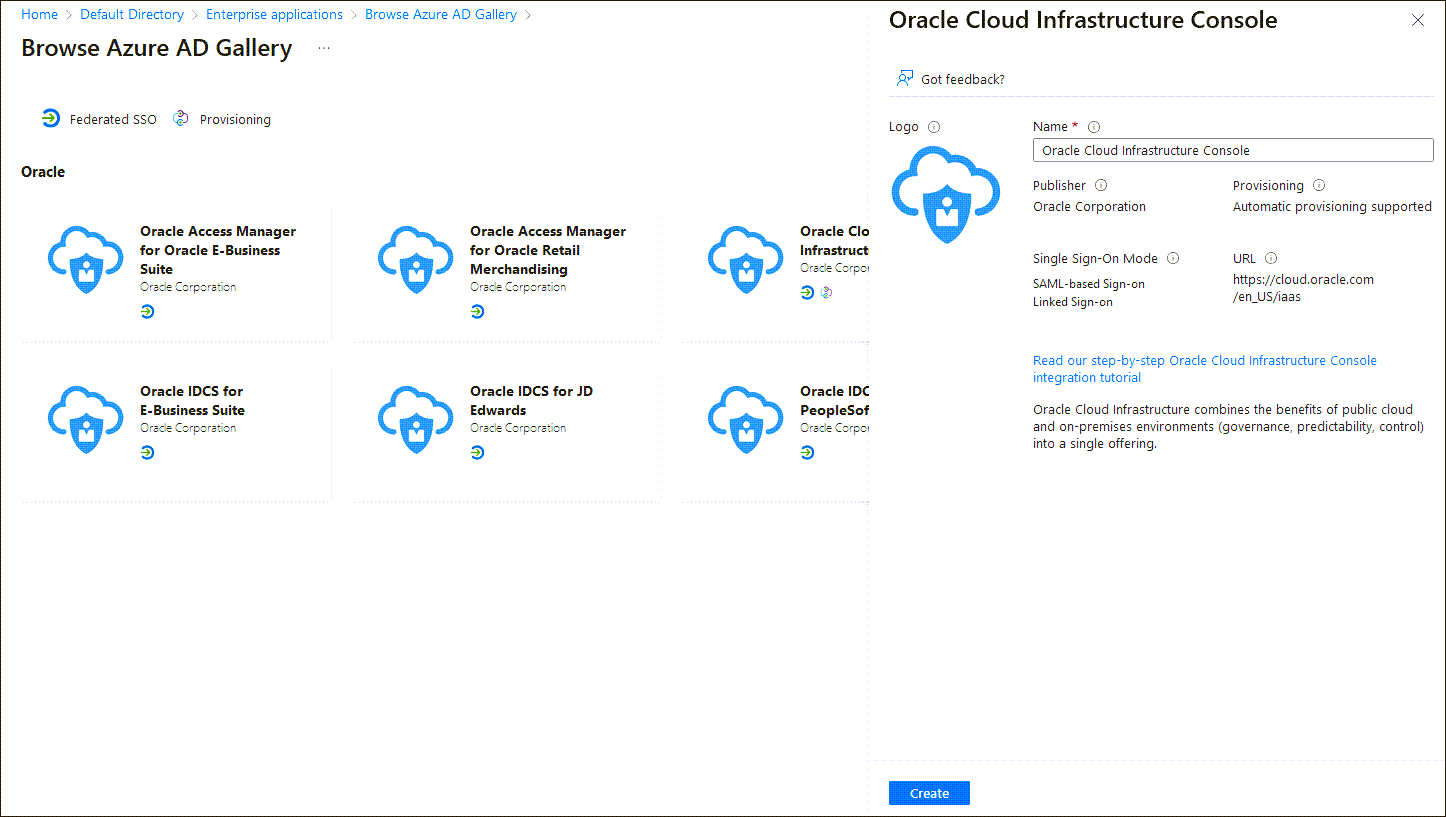

- Wählen Sie auf der Seite "Unternehmensanwendungen" Neue Anwendung und dann Oracle aus.

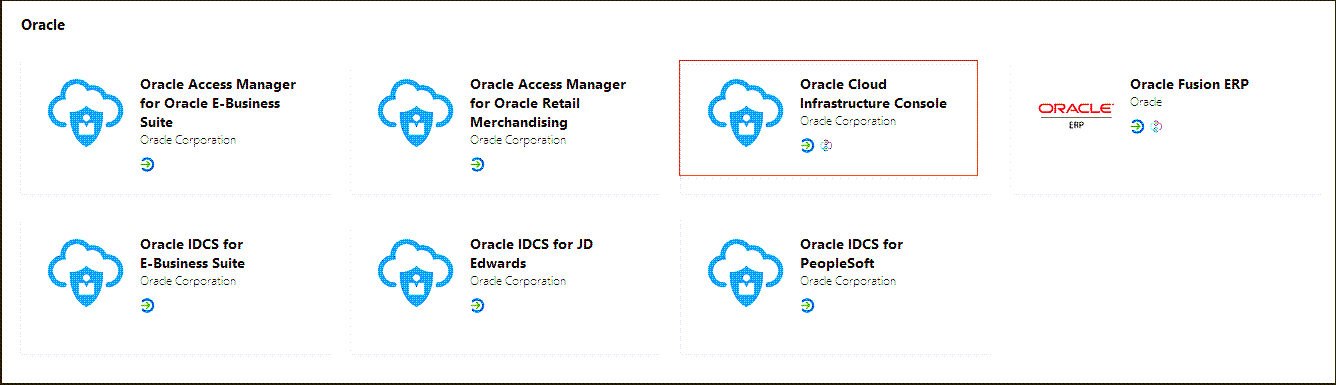

- Wählen Sie Oracle Cloud Infrastructure-Konsole aus.

- Geben Sie einen Namen ein, oder übernehmen Sie den Standardwert

Oracle Cloud Infrastructure-Konsole. - Wählen Sie Erstellen.

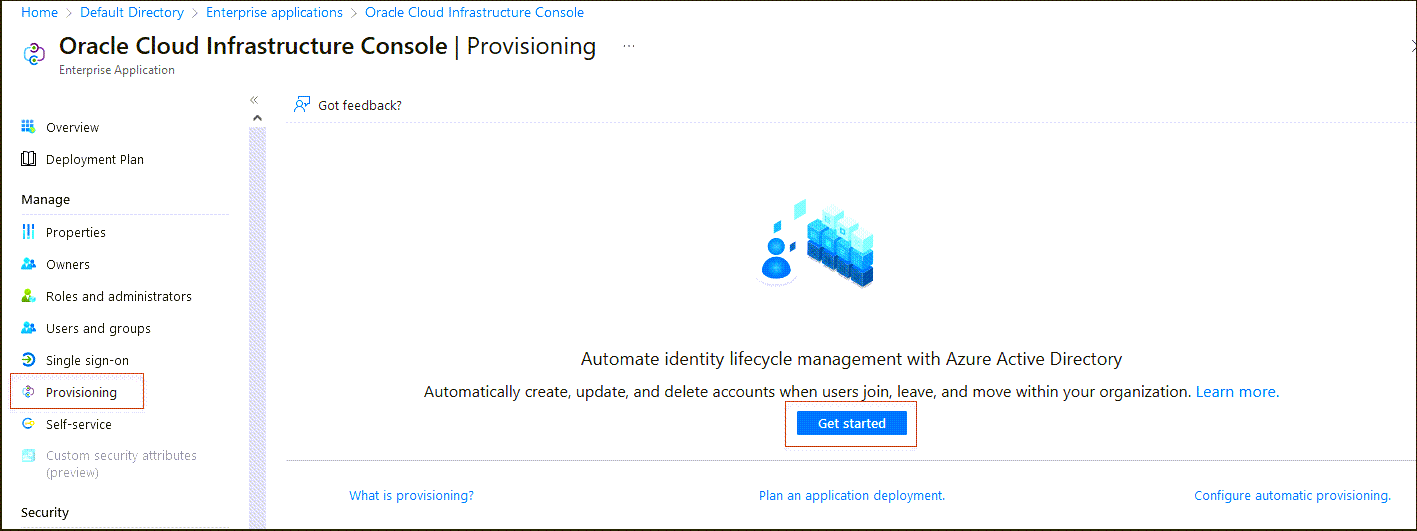

- Wählen Sie im linken Menü unter "Verwalten" die Option "Provisioning wird ausgeführt".

- Wählen Sie Erste Schritte, und wechseln Sie den Provisioning-Modus in Automatisch.

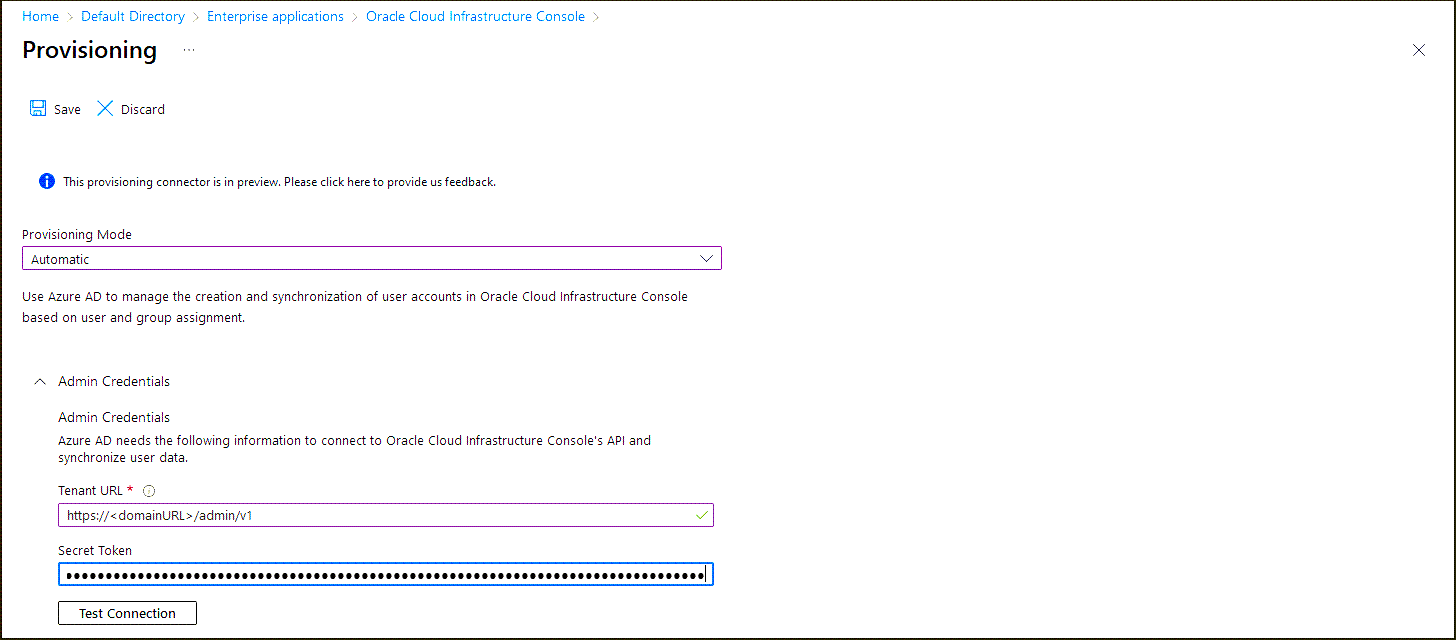

- In Tenant URL, enter the OCI IAM Domain URL from 2. Find the Domain URL and Generate a Secret Token followed by

/admin/v1. Die Mandanten-URL lautet alsohttps://<domainURL>/admin/v1 - Geben Sie das Secret-Token ein, das Sie im Schritt 2. Suchen Sie die Domain-URL, und generieren Sie ein Secret Token generiert haben.

- Wählen Sie Verbindung testen aus. Wenn diese Meldung angezeigt wird, ist die Verbindung erfolgreich:

Testing connection to Oracle Cloud Infrastructure Console The supplied credentials are authorized to enable provisioning - Wählen Sie im linken Menü unter "Verwalten" die Option "Provisioning wird ausgeführt", und wählen Sie Provisioning starten aus. Der Provisioning-Zyklus wird gestartet, und der Status des Provisionings wird angezeigt.

Weisen Sie der Entra-ID-Anwendung die Benutzer zu, die Sie OCI IAM bereitstellen möchten.

- Wählen Sie in Entra ID im linken Menü die Option Unternehmensanwendungen aus.

- Wählen Sie die zuvor erstellte Anwendung

Oracle Cloud Infrastructure Consoleaus. - Wählen Sie im linken Menü unter "Verwalten" die Option Benutzer und Gruppen aus.

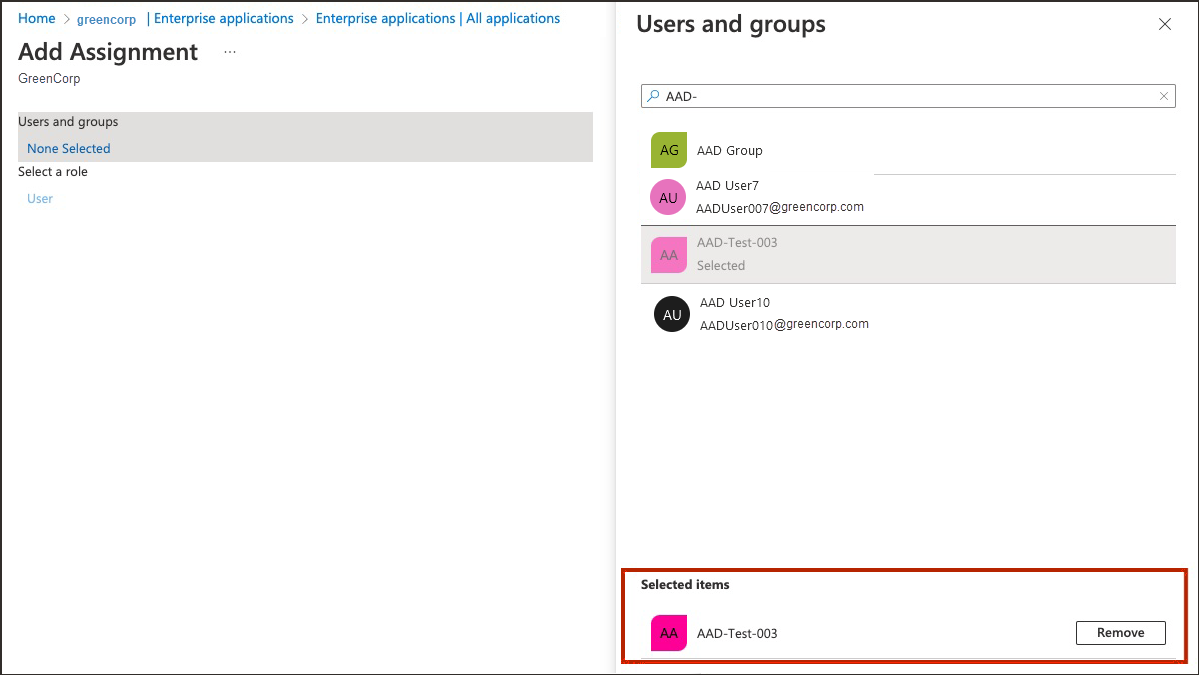

- Wählen Sie auf der Seite "Benutzer und Gruppen" die Option Benutzer/Gruppe hinzufügen.

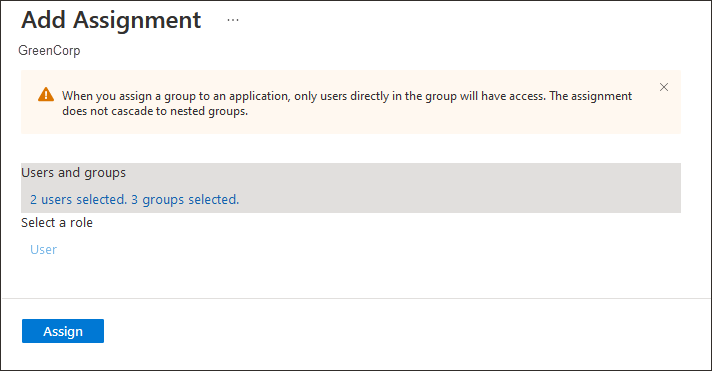

- Wählen Sie auf der Seite "Zuweisung hinzufügen" links unter "Benutzer und Gruppen" die Option Keine Auswahl aus.

Die Seite "Benutzer und Gruppen " wird geöffnet.

- Wählen Sie einen oder mehrere Benutzer oder Gruppen aus der Liste aus. Die ausgewählten Benutzer werden unter "Ausgewählte Elemente" aufgeführt.

- Wählen Sie Auswählen aus. Die Anzahl der ausgewählten Benutzer und Gruppen wird auf der Seite "Zuweisung hinzufügen" angezeigt.

- Wählen Sie auf der Seite "Zuweisung hinzufügen" die Option Zuweisen aus.

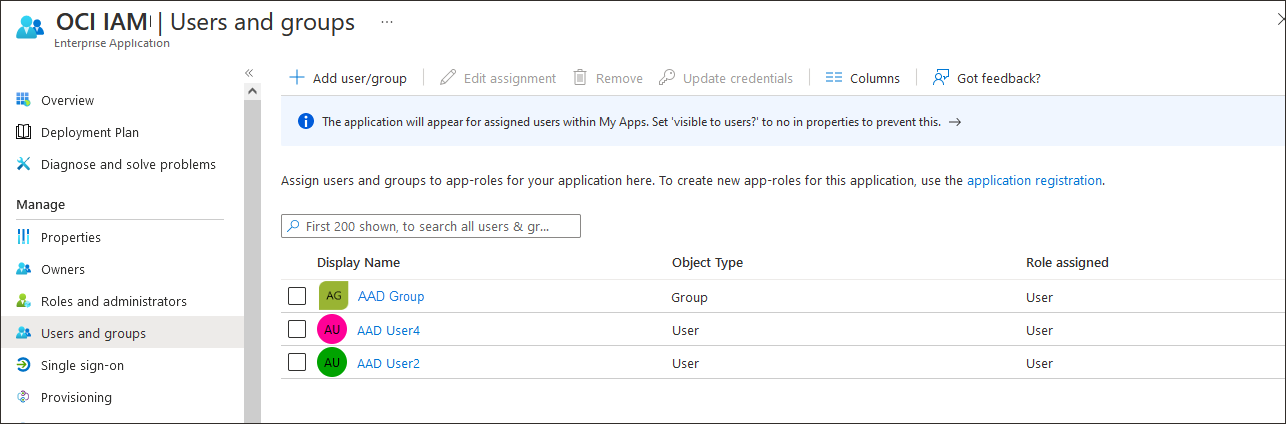

Auf der Seite Benutzer und Gruppen werden jetzt die von Ihnen ausgewählten Benutzer und Gruppen angezeigt.

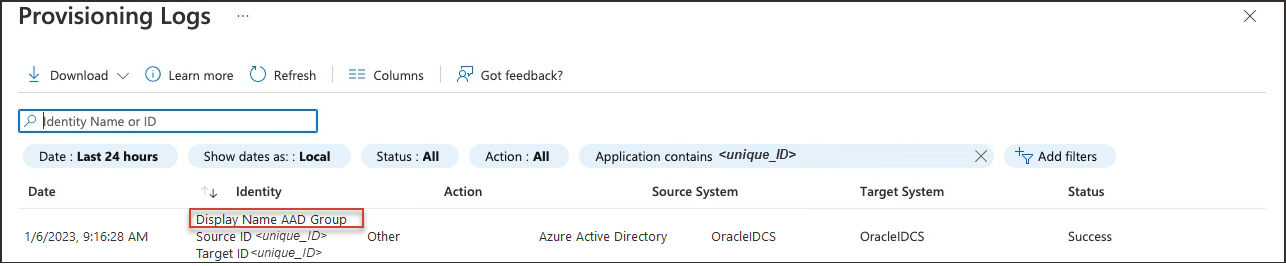

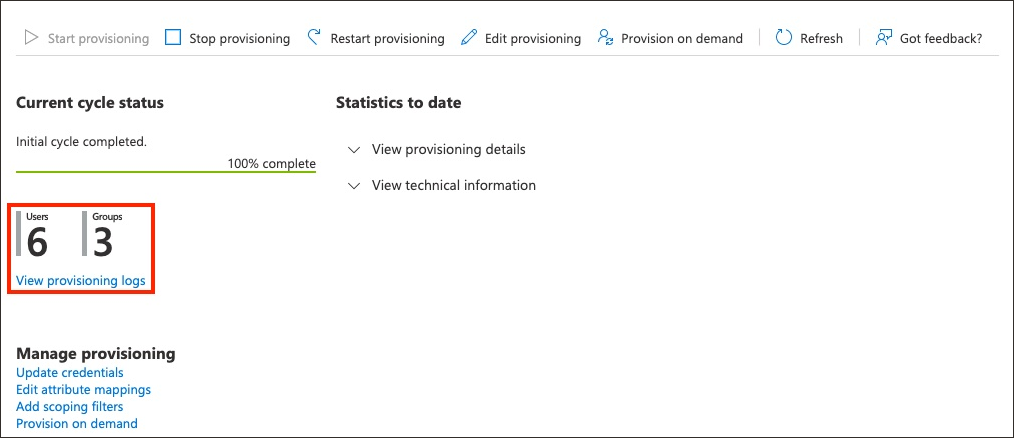

- Wählen Sie im linken Menü {\b Provisioning}, um die Gruppen und Benutzer durch Provisioning bereitzustellen. Das Provisioning-Log zeigt den Status an.

- Wenn die Bereitstellung erfolgreich war, zeigt der aktuelle Zyklusstatus an, dass der inkrementelle Zyklus abgeschlossen ist und die Anzahl der für OCI IAM bereitgestellten Benutzer angezeigt wird.

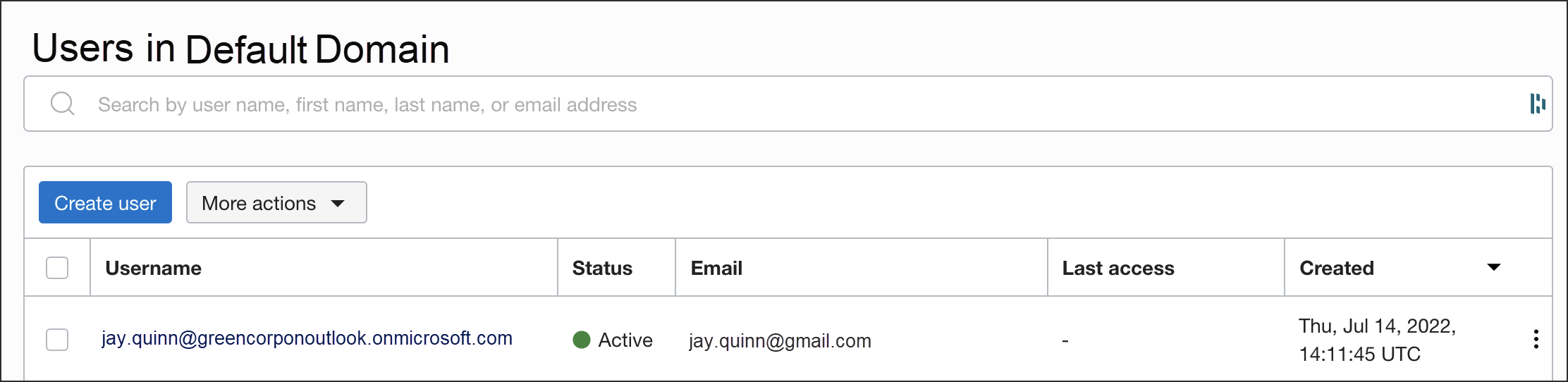

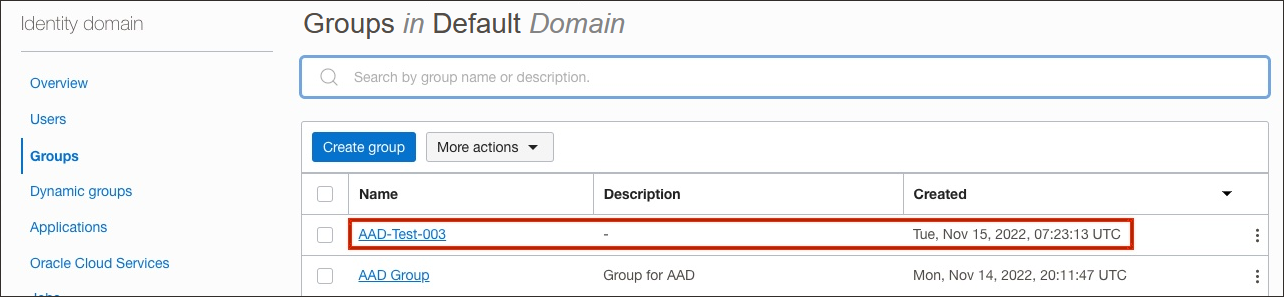

In OCI IAM werden jetzt die Benutzer und Gruppen angezeigt, die über die Entra-ID bereitgestellt wurden.

Hinweis

Wenn Sie Benutzer aus der Oracle Cloud Infrastructure-Konsolenanwendung unter "Entra-ID" entfernen, wird der Benutzer nur in OCI IAM deaktiviert.

- Sie können den föderierten Status von Benutzern so festlegen, dass sie vom externen Identitätsprovider authentifiziert werden.

- Sie können das Senden von Benachrichtigungs-E-Mails an den Benutzer deaktivieren, wenn sein Account erstellt oder aktualisiert wird.

Föderierte Benutzer haben keine Zugangsdaten, um sich direkt bei OCI anzumelden. Stattdessen werden sie vom externen Identitätsprovider authentifiziert. Wenn Benutzer ihre föderierten Accounts zur Anmeldung bei OCI verwenden sollen, setzen Sie das föderierte Attribut für diese Benutzer auf TRUE.

So legen Sie den föderierten Status des Benutzers fest:

- Melden Sie sich im Browser mit der folgenden URL bei Microsoft Entra ID an:

https://portal.azure.com - Wählen Sie Identität und dann "Anwendungen" aus.

- Wählen Sie Unternehmensanwendungen aus.

- Wählen Sie die zuvor erstellte Anwendung

Oracle Cloud Infrastructure Consoleaus. - Wählen Sie im linken Menü unter "Verwalten" die Option Provisioning wird ausgeführt, und wählen Sie Provisioning bearbeiten aus.

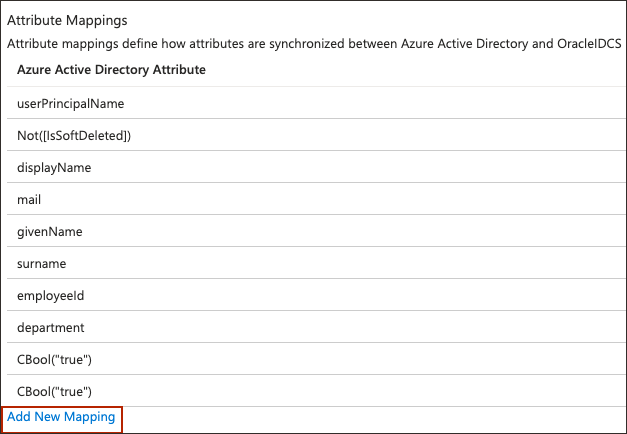

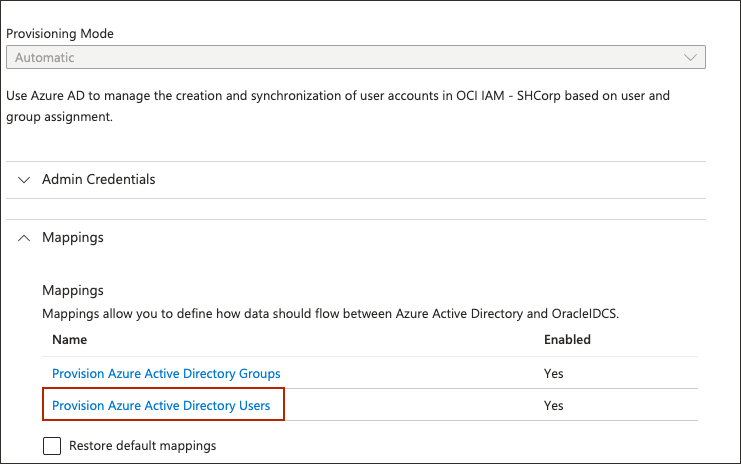

- Wählen Sie auf der Seite "Provisioning" die Option Zuordnungen aus.

-

Wählen Sie unter "Mappings" die Option Provisioning Entra ID-Benutzer aus.

- Blättern Sie unter "Attributzuordnungen" nach unten, und wählen Sie Neue Zuordnung hinzufügen aus.

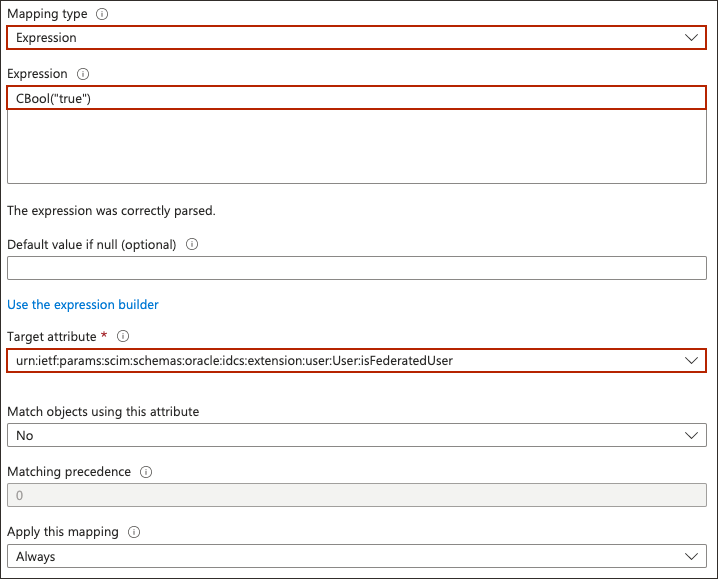

- Führen Sie auf der Seite "Attribut bearbeiten" folgende Schritte aus:

- Wählen Sie unter Zuordnungstyp die Option

Expressionaus. - Geben Sie unter Ausdruck

CBool("true")ein. - Wählen Sie unter Zielattribut die Option

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederatedUseraus.

- Wählen Sie unter Zuordnungstyp die Option

- Wählen Sie OK aus.

- Wählen Sie auf der Seite "Attributzuordnung" die Option Speichern aus.

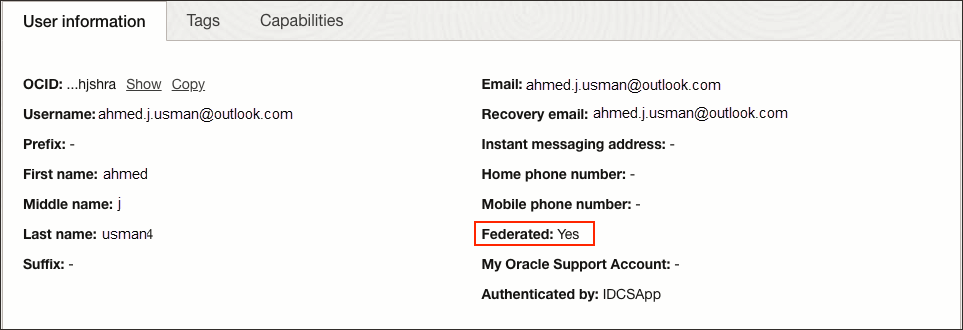

Wenn die Benutzer jetzt von Entra ID zu OCI bereitgestellt werden, wird ihr föderierter Status auf "true" gesetzt. Dies wird auf der Profilseite des Benutzers angezeigt.

- Navigieren Sie in der OCI-Konsole zu der verwendeten Identitätsdomain, wählen Sie Benutzer aus, und wählen Sie den Benutzer aus, der die Benutzerinformationen anzeigen soll.

-

Föderiert wird als

Yesangezeigt.

Das Kennzeichen "Umgehungsbenachrichtigung" steuert, ob eine E-Mail-Benachrichtigung gesendet wird, nachdem ein Benutzer in OCI erstellt oder aktualisiert wurde Wenn Benutzer nicht benachrichtigt werden sollen, dass der Account für sie erstellt wurde, setzen Sie das Kennzeichen für die Umgehungsbenachrichtigung auf "true".

So legen Sie das Kennzeichen für die Umgehungsbenachrichtigung fest:

- Melden Sie sich im Browser mit der folgenden URL bei Microsoft Entra ID an:

https://portal.azure.com - Wählen Sie Identität und dann "Anwendungen" aus.

- Wählen Sie Unternehmensanwendungen aus.

- Wählen Sie die zuvor erstellte Anwendung

Oracle Cloud Infrastructure Consoleaus. - Wählen Sie im linken Menü unter "Verwalten" die Option Provisioning wird ausgeführt, und wählen Sie Provisioning bearbeiten aus.

- Wählen Sie auf der Seite "Provisioning" die Option Zuordnungen aus.

-

Wählen Sie unter "Mappings" die Option Provisioning Entra ID-Benutzer aus.

- Blättern Sie unter "Attributzuordnungen" nach unten, und wählen Sie Neue Zuordnung hinzufügen aus.

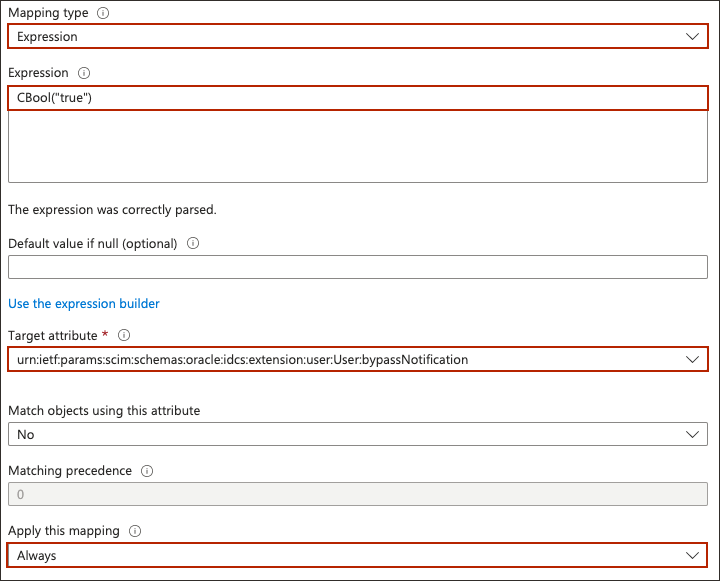

- Führen Sie auf der Seite "Attribut bearbeiten" folgende Schritte aus:

- Wählen Sie unter Zuordnungstyp die Option

Expressionaus. - Geben Sie unter Ausdruck

CBool("true")ein. - Wählen Sie unter Zielattribut die Option

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotificationaus.

- Wählen Sie unter Zuordnungstyp die Option

- Wählen Sie OK.

- Wählen Sie auf der Seite "Attributzuordnung" die Option Speichern aus.