SSO zwischen OCI und Microsoft Entra ID

In diesem Tutorial konfigurieren Sie SSO zwischen OCI IAM und Microsoft Entra ID, wobei Entra ID als Identitätsprovider (IdP) verwendet wird.

In diesem 30-minütigen Tutorial erfahren Sie, wie Sie OCI IAM als Serviceprovider (SP) mit Entra-ID integrieren und als IdP fungieren. Durch das Einrichten der Föderation zwischen Entra ID und OCI IAM aktivieren Sie den Zugriff von Benutzern auf Services und Anwendungen in OCI mit Benutzerzugangsdaten, die Entra ID authentifiziert.

In diesem Tutorial wird die Einrichtung von Entra ID als IdP für OCI IAM erläutert.

- Zuerst laden Sie die Metadaten aus der OCI IAM-Identitätsdomain herunter.

- In den nächsten Schritten erstellen und konfigurieren Sie eine App in Entra ID.

- Richten Sie in Entra ID SSO mit OCI IAM mit den Metadaten ein.

- Bearbeiten Sie in Entra ID die Attribute und Claims so, dass der E-Mail-Name als ID für Benutzer verwendet wird.

- Fügen Sie in Entra ID einen Benutzer zur App hinzu.

- Kehren Sie für die nächsten Schritte zu Ihrer Identitätsdomain zurück, um das Setup abzuschließen, und aktualisieren Sie die configuration.In-OCI-IAM-Standard-Policy IdP, um die Entra-ID hinzuzufügen.

- Testen Sie, ob die föderierte Authentifizierung zwischen OCI IAM und Entra ID funktioniert.

Dieses Tutorial ist spezifisch für IAM mit Identitätsdomains.

Um dieses Tutorial ausführen zu können, benötigen Sie Folgendes:

-

Ein kostenpflichtiger Oracle Cloud Infrastructure-(OCI-)Account oder ein OCI-Testaccount. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

- Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Informationen hierzu finden Sie unter Administratorrollen.

- Ein Entra ID-Konto mit einer der folgenden Entra ID-Rollen:

- Globaler Administrator

- Cloudanwendungsadministrator

- Anwendungsadministrator

Der Benutzer, den für Single Sign-On (SSO) verwendet wird, muss sowohl in OCI IAM als auch in Entra ID vorhanden sein, damit SSO funktioniert. Nach Abschluss dieses SSO-Tutorials gibt es ein weiteres Tutorial, Identitätslebenszyklusmanagement zwischen OCI IAM und Entra ID. In diesem anderen Tutorial erfahren Sie, wie Sie Benutzeraccounts von Entra ID zu OCI IAM oder von OCI IAM zu Entra ID bereitstellen.

Sie benötigen die SP-Metadaten aus der OCI IAM-Identitätsdomain, um sie in die erstellte SAML-Entra-ID-Anwendung zu importieren. OCI IAM stellt eine direkte URL zum Herunterladen der Metadaten der verwendeten Identitätsdomain bereit. Führen Sie die folgenden Schritte für den Download der Metadaten aus:

-

Öffnen Sie einen unterstützten Browser, und geben Sie die Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen ein, der auch als Mandantenname bezeichnet wird, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, bei der Sie sich anmelden möchten. Dies ist die Identitätsdomain, mit der SSO konfiguriert wird. Beispiel:

Default. - Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Domains aus.

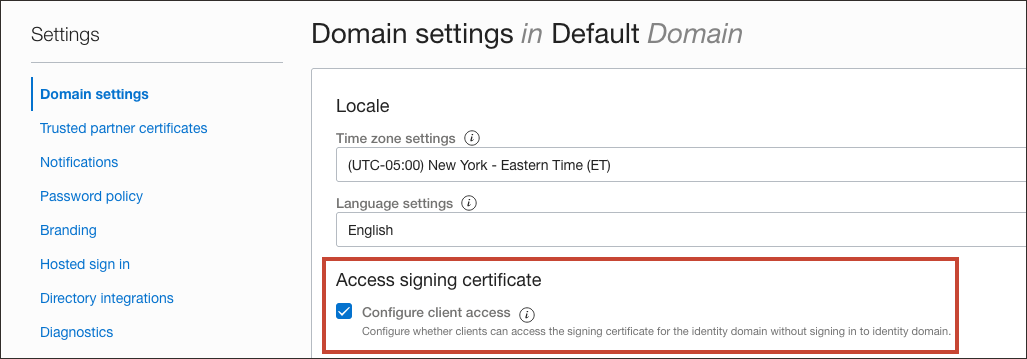

- Klicken Sie auf den Namen der Identitätsdomain, in der Sie arbeiten möchten. Möglicherweise müssen Sie das Compartment ändern, um die gewünschte Domain zu finden. Klicken Sie dann auf Einstellungen, Domaineinstellungen.

- Aktivieren Sie unter "Zugriff auf das Signaturzertifikat" die Option Clientzugriff konfigurieren.

Damit kann ein Client auf die Signaturzertifizierung für die Identitätsdomain zugreifen, ohne sich bei der Domain angemeldet zu haben.

- Wählen Sie Änderungen speichern aus.

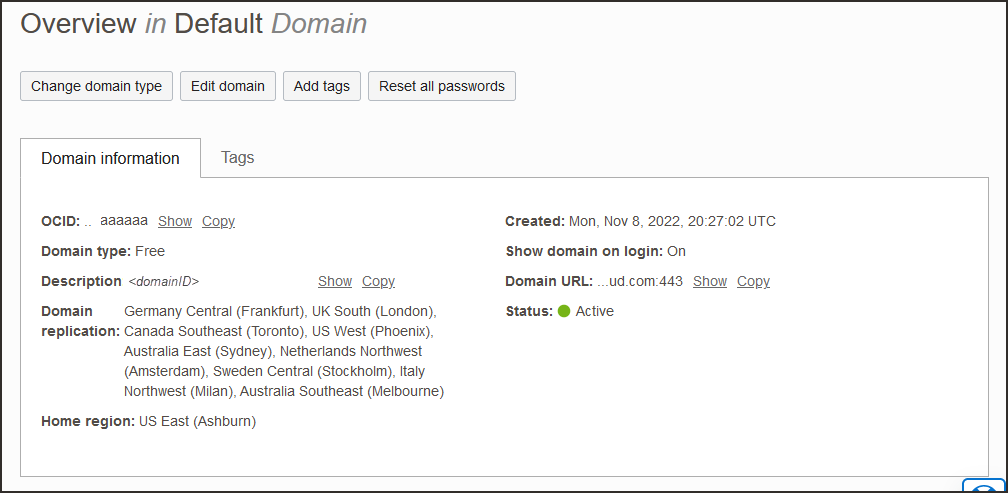

- Kehren sie zum Überblick über die Identitätsdomain wieder zurück, indem sie den Identitätsdomainnamen im Navigationspfad auswählen. Wählen Sie in den Domaininformationen neben der Domain-URL die Option Kopieren aus, und speichern sie in einer App, in die Sie sie bearbeiten können.

- Fügen Sie auf einer neuen Browserregisterkarte die kopierte URL ein, und fügen Sie

/fed/v1/metadataam Ende hinzu.Beispiel:

https://idcs-<unique_ID>.identity.oraclecloud.com:443/fed/v1/metadata - Die Metadaten für die Identitätsdomain werden im Browser angezeigt. Speichern Sie die Datei als XML-Datei mit dem Namen

OCIMetadata.XML.

Die nächsten Schritte führen Sie in Entra ID aus.

Erstellen Sie eine SAML-Unternehmensanwendung in Entra ID.

- Melden Sie sich im Browser über die URL bei der Microsoft Entra an:

https://entra.microsoft.com - Wählen Sie Identität, Anwendungen aus.

- Wählen Sie Unternehmensanwendungen und dann Neue Anwendung aus.

- Geben Sie unter Anwendungen suchen

Oracle Cloud Infrastructure Consoleein. - Wählen Sie die Kachel Oracle Cloud Infrastructure-Konsole nach Oracle Corporation aus.

- Geben Sie einen Namen für die App, z.B.

Oracle IAM, ein, und wählen Sie Erstellen aus.Die Unternehmensanwendung wird in Entra-ID erstellt.

Richten Sie SSO für die Entra ID-SAML-Anwendung ein, und laden Sie die Entra ID-SAML-Metadaten herunter. In this section, you use the OCI IAM SP metadata file you saved in 1. Get the Service Provider Metadata from OCI IAM.

- Wählen Sie auf der Seite "Erste Schritte" unter Single Sign-On einrichten die Option Erste Schritte aus.

- Wählen Sie SAML und dann Metadatendatei hochladen (Schaltfläche oben auf der Seite). Navigieren Sie zur XML-Datei mit den Metadaten der OCI-Identitätsdomain,

OCIMetadata.xml. - Geben Sie die Anmelde-URL an. Beispiel

https://idcs-<domain_ID>.identity.oraclecloud.com/ui/v1/myconsole - Wählen Sie Speichern aus.

- Schließen sie die seite zum hochladen der metadatendatei, indem sie oben rechts auf "x" klicken. Wenn Sie gefragt werden, ob Sie die Anwendung jetzt testen möchten, wählen Sie diese Einstellung nicht aus, da Sie sie später in diesem Tutorial testen werden.

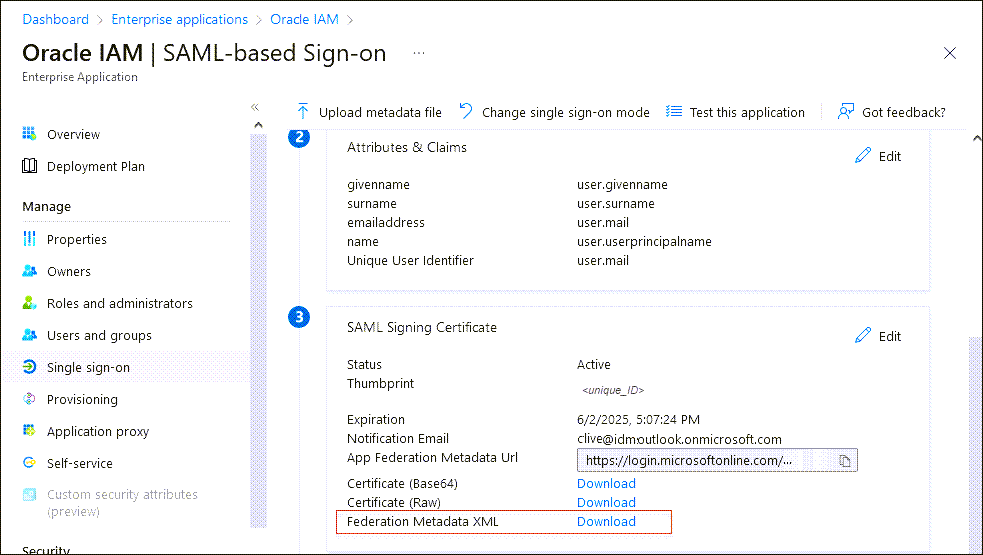

- Scrollen Sie auf der Seite "Set up Single Sign-On with SAML" nach unten, und wählen Sie im SAML-Signaturzertifikat neben Federation Metadata XML die Option Download aus.

- Wenn Sie dazu aufgefordert werden, wählen Sie Datei speichern. Die Metadaten werden automatisch mit dem Standarddateinamen

<your_enterprise_app_name>.xmlgespeichert. Beispiel:OracleIAM.xml.

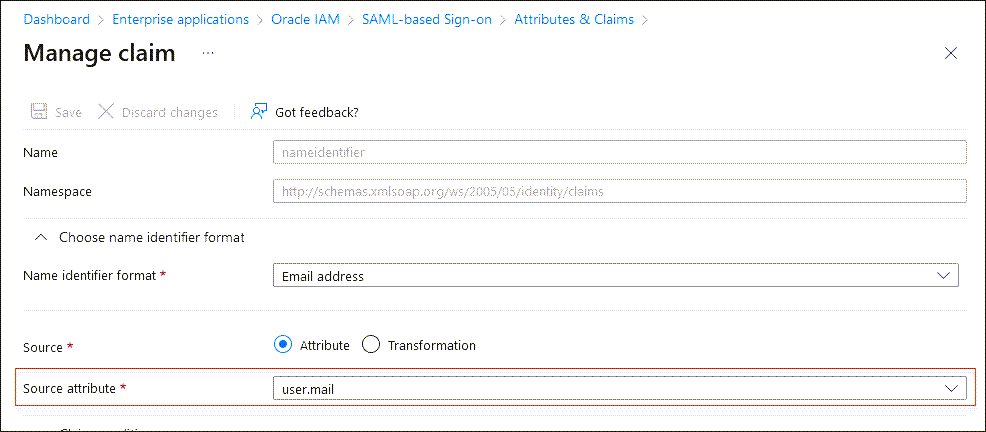

Bearbeiten Sie die Attribute und Claims in Ihrer neuen Entra-ID-SAML-App, sodass die E-Mail-Adresse des Benutzers als Benutzernamen verwendet wird.

- Wählen Sie in der Unternehmensanwendung im Menü auf der linken Seite die Option Single Sign-On.

- Wählen Sie unter "Attribute und Ansprüche" die Option Bearbeiten aus.

- Wählen Sie den gewünschten Anspruch aus:

Unique User Identifier (Name ID) = user.mail [nameid-format:emailAddress] - Ändern Sie auf der Seite "Manage claim" das Quellattribut von

user.userprinciplenameinuser.mail. - Wählen Sie Speichern aus.

Zusätzliche Entra-ID-Konfigurationen

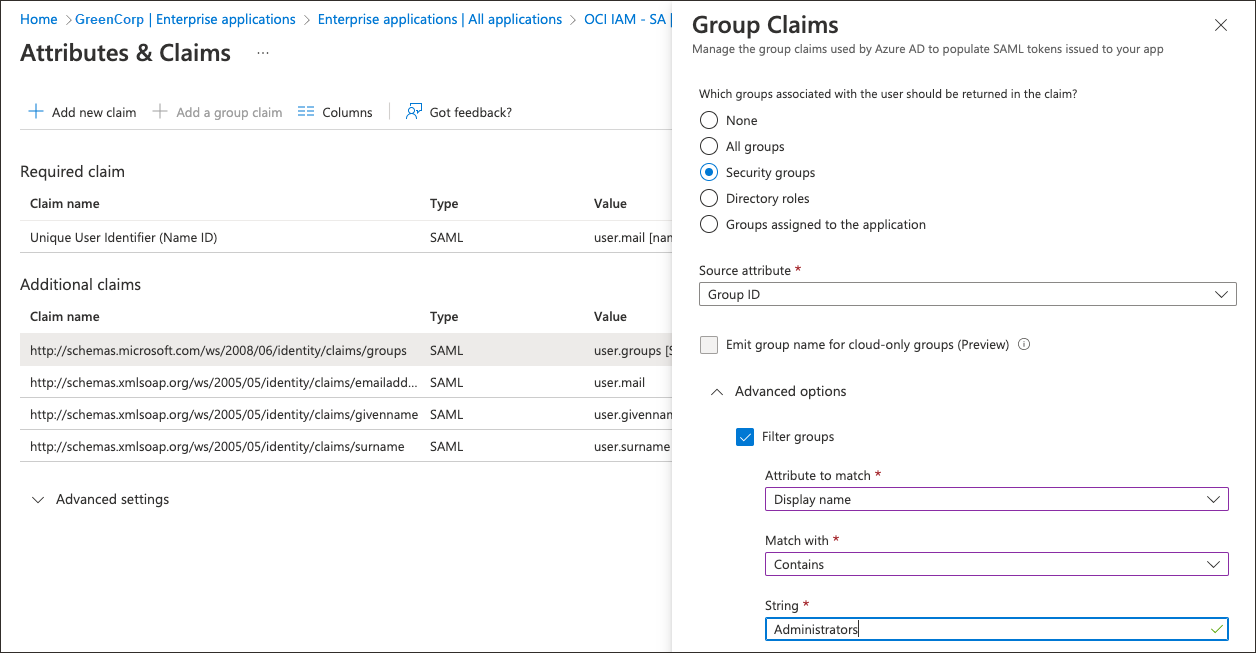

In Entra ID können Sie Gruppen basierend auf dem Gruppennamen oder dem Attribut sAMAccountName filtern.

Beispiel: Angenommen, nur die Gruppe Administrators muss über SAML gesendet werden:

- Wählen Sie den Gruppenanspruch aus.

- Blenden Sie unter "Gruppenansprüche" die Option Erweiterte Optionen ein.

- Wählen Sie Filtergruppen aus.

- Wählen Sie unter Zuzuordnendes Attribut die Option

Display Nameaus. - Wählen Sie unter Übereinstimmung mit die Option

containsaus. - Geben Sie unter Zeichenfolge den Namen der Gruppe an. Beispiel:

Administrators.

- Wählen Sie unter Zuzuordnendes Attribut die Option

Dadurch können Organisationen nur die erforderlichen Gruppen aus Entra-ID an OCI IAM senden.

Erstellen Sie einen Testbenutzer für Ihre Entra ID-Anwendung. Später kann sich dieser Benutzer mit seinen Entra-ID-Zugangsdaten bei der OCI-Konsole anmelden.

- Wählen Sie im Microsoft Entra-Admin-Center Identität, Benutzer, Alle Benutzer aus.

- Wählen Sie Neuer Benutzer, Neuen Benutzer erstellen aus, erstellen Sie einen Benutzer, und geben Sie dessen E-Mail-ID einHinweis

Stellen Sie sicher, dass Sie die Details eines in OCI IAM vorhandenen Benutzers mit derselben E-Mail-ID verwenden. - Kehren Sie zum Menü der Unternehmensanwendung zurück. Wählen Sie unter "Erste Schritte" die Option Benutzer und Gruppen zuweisen aus. Alternativ können Sie im Menü auf der linken Seite unter "Verwalten" die Option Benutzer auswählen.

- Wählen Sie Benutzer/Gruppe hinzufügen, und wählen Sie auf der nächsten Seite unter "Benutzer" die Option Keine Auswahl aus.

- Wählen Sie auf der Seite "Benutzer" den erstellten Testbenutzer. Wenn Sie es auswählen, wird der Benutzer unter Ausgewählte Elemente angezeigt. Wählen Sie Auswählen aus.

- Wählen Sie auf der Seite "Zuweisung hinzufügen" die Option Zuweisen aus.

Bei diesen Schritten arbeiten Sie in OCI IAM.

Fügen Sie die Entra-ID als IdP für OCI IAM hinzu. In diesem Abschnitt verwenden Sie die Metadatendatei für die Entra-ID, die Sie in 3 gespeichert haben. Single Sign-On für die Entra ID Enterprise-App einrichten, z.B. Oracle IAM.xml.

- Wählen Sie Sicherheit, Identitätsprovider aus der OCI-Konsole der Domain, in dem Sie arbeiten.

- Wählen Sie IdP hinzufügen, SAML IdP hinzufügen aus.

- Geben Sie einen Namen für die SAML IdP ein. Beispiel:

Entra ID. Wählen Sie Weiter. - Stellen Sie sicher, dass Identitätsprovider-Metadaten importieren ausgewählt ist, und durchsuchen und wählen Sie die XML-Datei mit Entra-ID-Metadaten

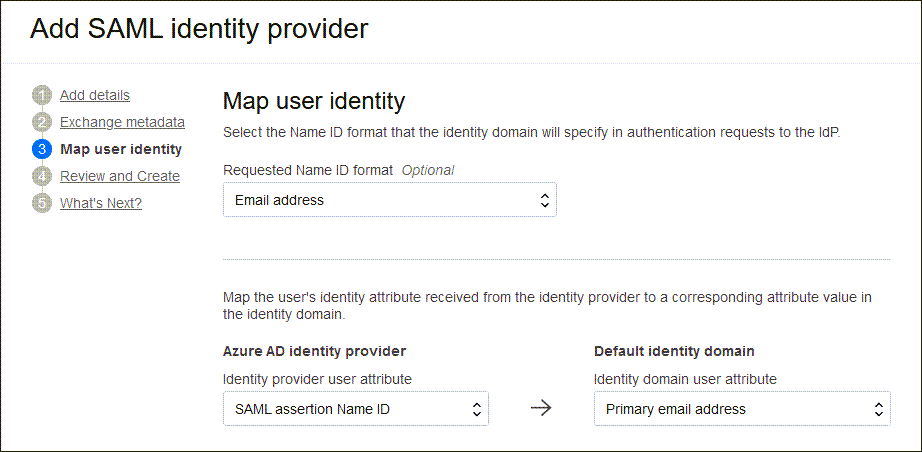

Oracle IAM.xmlaus, oder ziehen Sie sie per Drag-and-Drop in die Identitätsprovider-Metadaten. This is the metadata file you saved when you worked through 3. Set Up Single Sign-On for the Entra ID Enterprise App. Wählen Sie Weiter. - Legen Sie in der Map-Benutzeridentität Folgendes fest:

- Wählen Sie unter Angefordertes NameID-Format die Option

Email addressaus. - Wählen Sie unter Identitätsprovider-Benutzerattribut die Option

SAML assertion Name-ID aus. - Wählen Sie unter Identitätsdomainbenutzerattribut die Option

Primary email addressaus.

- Wählen Sie unter Angefordertes NameID-Format die Option

- Wählen Sie Weiter.

- Prüfen Sie unter "Prüfen und erstellen" die Konfigurationen, und wählen Sie IdP erstellen aus.

- Wählen Sie Aktivieren aus.

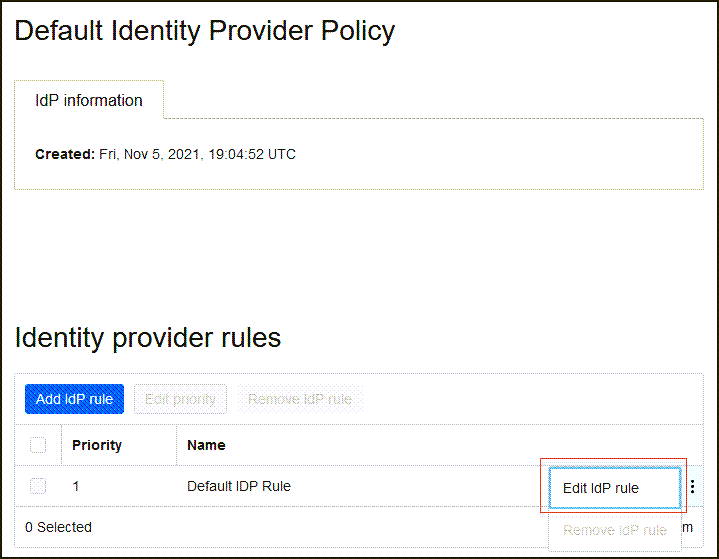

- Wählen Sie Zu IdP-Policy-Regel hinzufügen aus.

-

Wählen Sie Standardidentitätsprovider-Policy aus, um sie zu öffnen. Wählen Sie das Menü aus, und wählen Sie Regel IdP bearbeiten aus.

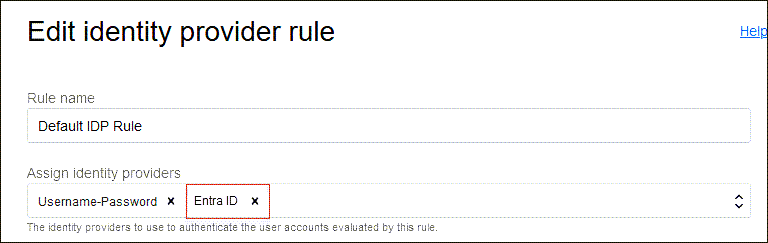

-

Wählen Sie Identitätsprovider zuweisen aus, und wählen Sie ID einbeziehen aus, um sie der Liste hinzuzufügen.

- Wählen Sie Änderungen speichern aus.

Damit dies funktioniert, muss der für SSO verwendete Benutzer sowohl in OCI IAM als auch in Entra-ID vorhanden sein. Außerdem muss der Benutzer der in Entra-ID erstellten OCI IAM-Anwendung zugewiesen sein.

Hierfür gibt es zwei Möglichkeiten:

- Sie können einen Testbenutzer sowohl in OCI IAM als auch in Entra ID manuell erstellen.

- Wenn Sie jedoch mit einem Echtzeitbenutzer testen möchten, müssen Sie das Provisioning zwischen Entra ID und OCI IAM einrichten. Befolgen Sie dazu die Schritte im Tutorial Identity Lifecycle Management zwischen OCI IAM und Entra ID.

Sorry, but we're having trouble signing you in.

AADSTS50105: Your administrator has configured

the application application-name ('<unique_ID>')

to block users unless they are specifically granted

('assigned') access to the application.Testen Sie das vom SP initiierte SSO.

-

Öffnen Sie einen unterstützten Browser, und geben Sie die OCI-Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, in der die Entra-ID-Föderation konfiguriert wurde.

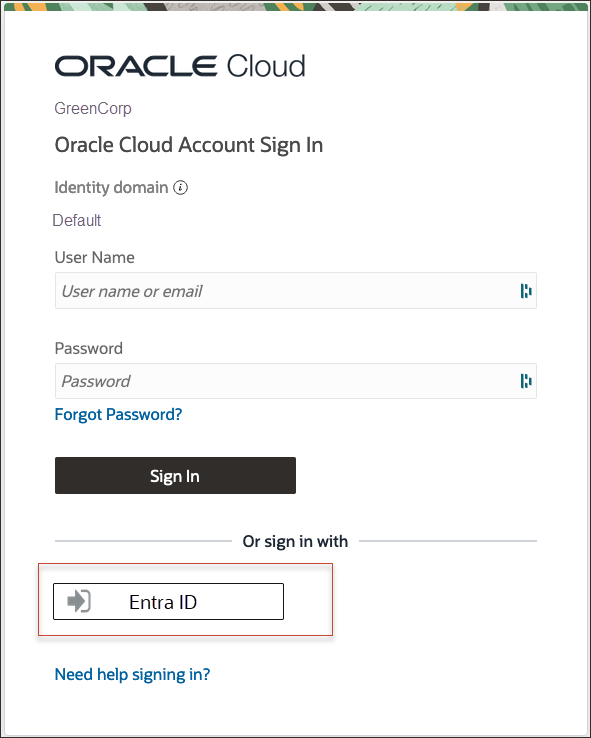

- Auf der Anmeldeseite wird eine Option zur Anmeldung bei Entra ID angezeigt.

- Wählen Sie "Entra ID". Sie werden zur Microsoft-Anmeldeseite umgeleitet.

- Geben Sie Ihre Entra-ID-Zugangsdaten an.

- Nach erfolgreicher Authentifizierung werden Sie bei der OCI-Konsole angemeldet.

Herzlichen Glückwunsch. Sie haben SSO zwischen Entra-ID und OCI IAM erfolgreich eingerichtet.

Wenn Sie bereits einen Benutzer in Entra ID erstellt und der Anwendung zugewiesen hatten, die für OCI IAM bereitgestellt wurde, konnten Sie testen, dass die Föderationsauthentifizierung zwischen OCI IAM und Entra ID funktioniert. Andernfalls können Sie einen solchen Benutzer mit einem der Tutorials zum Identitätslebenszyklusmanagement zwischen OCI IAM und Entra ID erstellen.

Weitere Informationen zur Entwicklung mit Oracle-Produkten finden Sie auf folgenden Websites: