SSO mit OCI und Okta

In diesem Tutorial richten Sie Single Sign-On zwischen OCI und Okta ein, wobei Okta als Identitätsprovider (IdP) und OCI IAM als Serviceprovider (SP) fungiert.

In diesem 15-minütigen Tutorial erfahren Sie, wie Sie Okta als IdP einrichten, wobei OCI IAM als SP fungiert. Durch das Einrichten der Föderation zwischen Okta und OCI IAM aktivieren Sie den Zugriff von Benutzern auf Services und Anwendungen in OCI IAM mit Benutzerzugangsdaten, die von Okta authentifiziert werden.

- Erfassen Sie zunächst die Informationen, die von OCI IAM benötigt werden.

- Konfigurieren Sie Okta als IdP für OCI IAM.

- Konfigurieren Sie OCI IAM, sodass Okta als IdP fungiert.

- Erstellen Sie IdP-Policys in OCI IAM.

- Testen Sie, ob die föderierte Authentifizierung zwischen OCI IAM und Okta funktioniert.

Um eines dieser Tutorials ausführen zu können, müssen Sie über Folgendes verfügen:

-

Ein kostenpflichtiger Oracle Cloud Infrastructure-(OCI-)Account oder ein OCI-Testaccount. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

- Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Informationen hierzu finden Sie unter Administratorrollen.

- Ein Okta-Account mit Administratorberechtigungen zur Konfiguration der Bereitstellung.

Sie sammeln die zusätzlichen Informationen, die Sie benötigen, aus den Schritten der einzelnen Tutorials:

- Rufen Sie die OCI-IdP-Metadaten und das Signaturzertifikat für die Identitätsdomain ab.

- Ruft das Signaturzertifikat der Identitätsdomain ab.

Sie benötigen die SAML-Metadaten IdP aus Ihrer OCI-IAM-Identitätsdomain, um sie in die von Ihnen erstellten Okta-Anwendungen zu importieren. OCI IAM stellt eine direkte URL zum Herunterladen der Metadaten der verwendeten Identitätsdomain bereit. Okta verwendet die OCI-Domain-URL, um eine Verbindung zu OCI IAM herzustellen.

-

Öffnen Sie einen unterstützten Browser, und geben Sie die Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, bei der Sie sich anmelden möchten. Dies ist die Identitätsdomain, mit der SSO konfiguriert wird. Beispiel:

Default. - Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Domains aus.

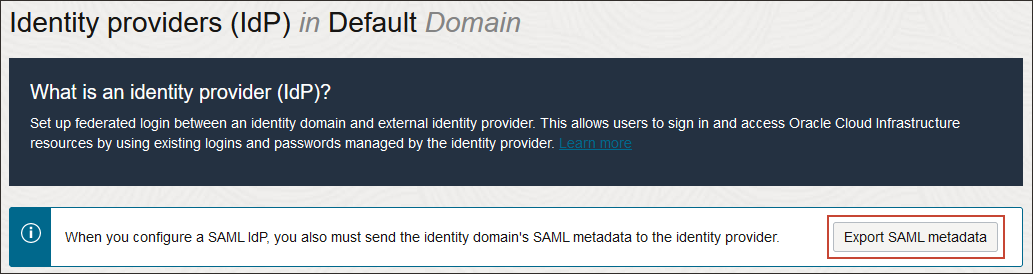

- Wählen Sie den Namen der Identitätsdomain aus, in der Sie arbeiten möchten. Möglicherweise müssen Sie das Compartment ändern, um die gewünschte Domain zu finden. Klicken Sie anschließend auf Sicherheit, Identitätsprovider.

- Wählen Sie SAML-Metadaten exportieren aus.

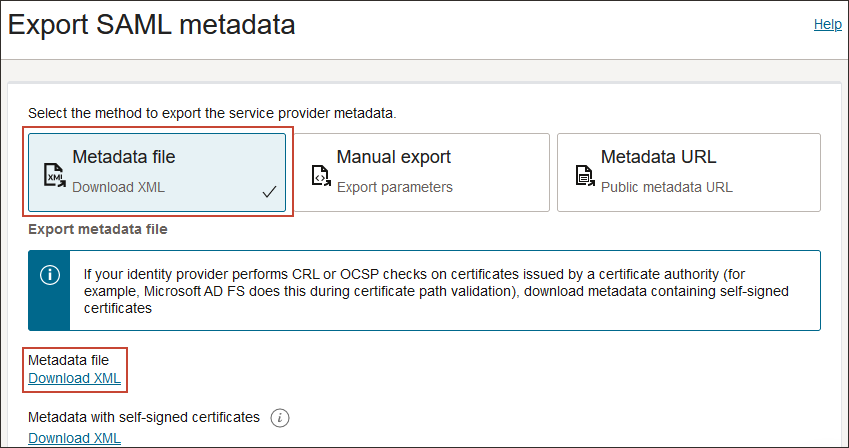

- Wählen Sie die Option Metadatendatei, und wählen Sie XML herunterladen.

- Benennen Sie die heruntergeladene XML-Datei in

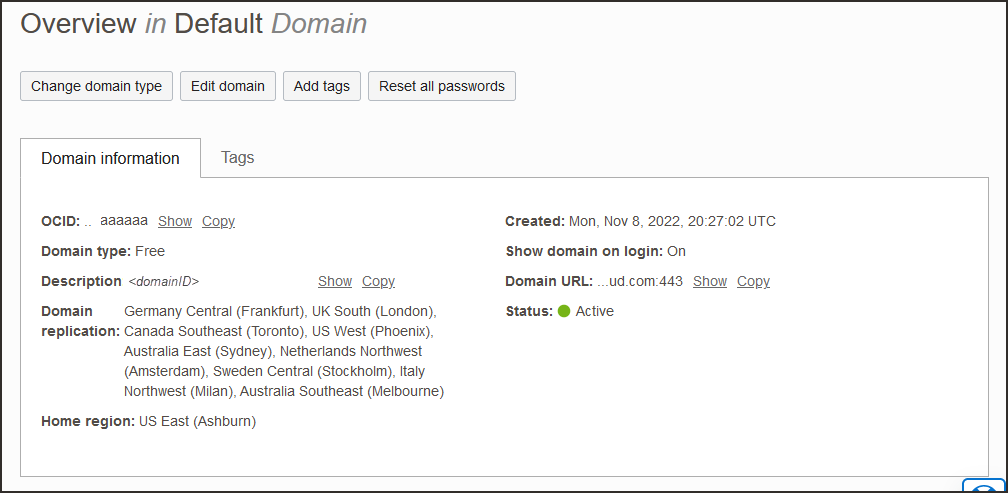

OCIMetadata.xmlum. - Kehren sie zum Überblick über die Identitätsdomain wieder zurück, indem sie den Identitätsdomainnamen im Navigationspfad auswählen. Wählen Sie Kopieren neben der Domain-URL in den Domaininformationen aus, und speichern sie die URL. Dies ist die OCI-IAM-Domain-URL, die Sie später verwenden werden.

Erstellen Sie eine App in Okta, und notieren Sie sich die Werte, die Sie später benötigen.

- Melden Sie sich im Browser mit der folgenden URL bei Okta an:

https://<OktaOrg>-admin.okta.comwobei

<OktaOrg>das Präfix für Ihre Organisation mit Okta ist. - Wählen Sie im linken Menü die Option Sicherheit aus, und wählen Sie Anwendungen und dann App durchsuchen Katalog aus.

- Suchen Sie nach

Oracle Cloud, und wählen Sie unter den verfügbaren Optionen Oracle Cloud Infrastructure IAM aus. - Wählen Sie Integration hinzufügen aus.

- Geben Sie unter "Allgemeine Einstellungen" einen Namen für die Anwendung ein, z.B.

OCI IAM, und wählen Sie Fertig. - Wählen Sie auf der Detailseite der Anwendung für Ihre neue Anwendung die Registerkarte "Anmelden" aus, und wählen Sie unter "SAML-Signaturzertifikate" die Option SAML-Setupanweisungen anzeigen aus.

- Notieren Sie sich auf der Seite "SAML-Setupanweisungen anzeigen" Folgendes:

- Entity-ID

- SingleLogoutService-URL

- SingleSignOnService-URL

- Laden Sie das Zertifikat herunter, und speichern Sie es mit der Dateierweiterung

.pem.

Erstellen Sie eine IdP für Okta in der OCI-Konsole.

- Wählen Sie Sicherheit, Identitätsprovider aus der OCI-Konsole der Domain, in dem Sie arbeiten.

- Wählen Sie IdP hinzufügen, SAML IdP hinzufügen aus.

- Geben Sie einen Namen für die SAML IdP ein. Beispiel:

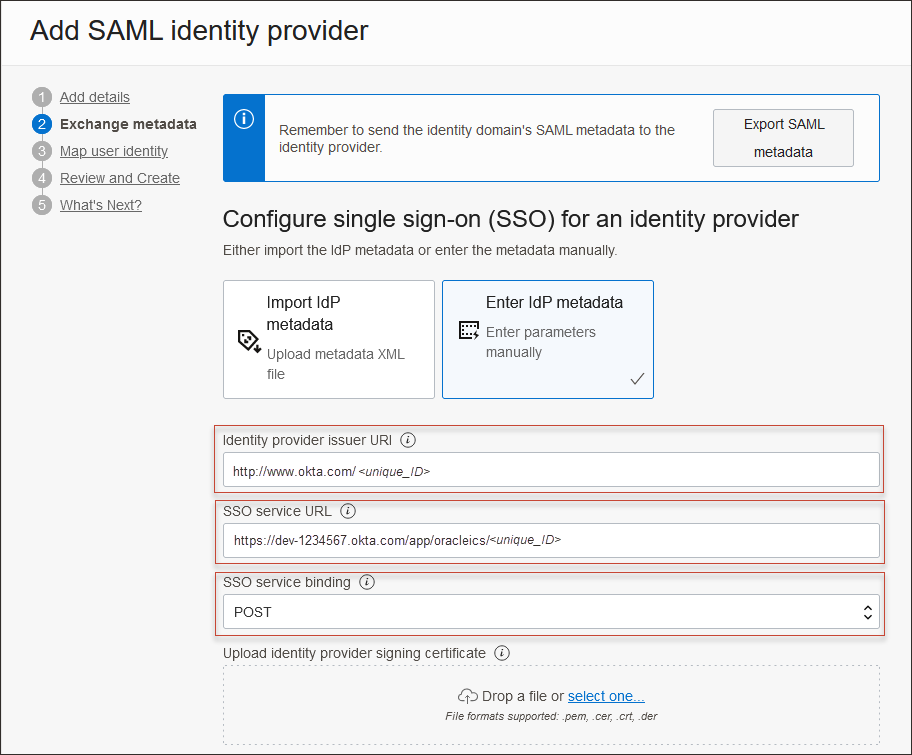

Okta. Wählen Sie Weiter. - Stellen Sie auf der Seite "Exchange-Metadaten" sicher, dass IdP-Metadaten eingeben ausgewählt ist.

- Enter the following from step 8 in 2. Create an App in Okta:

- Für Identitätsprovider-Aussteller-URI: Geben Sie die eingegebene ID ein.

- SSO-Service-URL: Geben Sie die SingleSignOnService-URL ein.

- Für SSO-Service-Binding: Wählen Sie

POSTaus. - Für Identitätsprovider-Signaturzertifikat hochladen: Verwenden Sie die Datei

.pemder Okta-Zertifizierung.

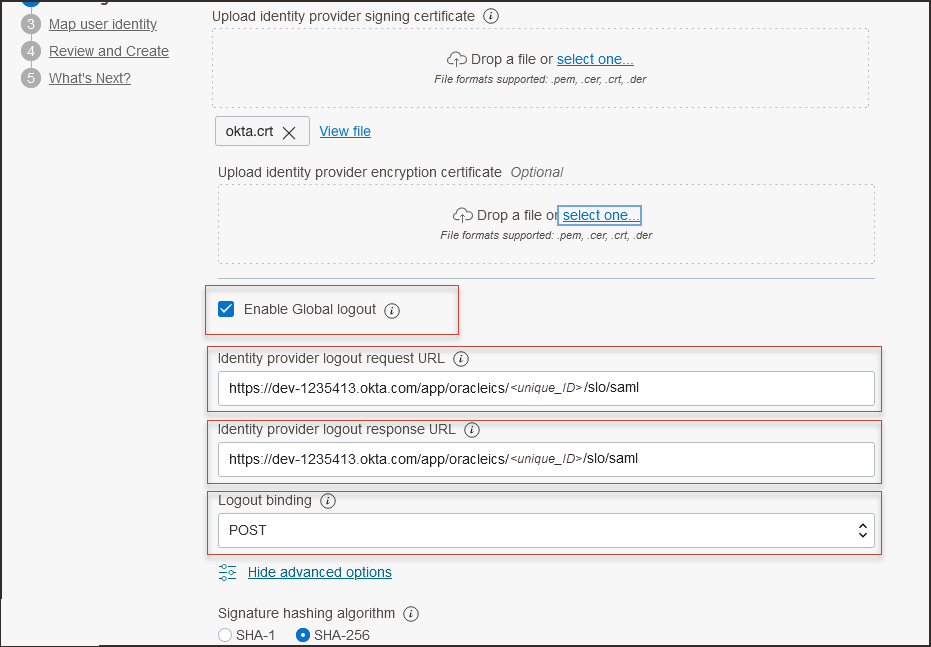

Stellen Sie weiter unten auf der Seite sicher, dass Globale Abmeldung aktivieren ausgewählt ist, und geben Sie Folgendes ein.

- URL für IDP-Abmeldeanforderung: Geben Sie die URL SingleLogoutService ein.

- Für IDP-Abmeldeantwort-URL: eEnter mit der URL SingleLogoutService.

- Stellen Sie sicher, dass das Abmelde-Binding auf POST gesetzt ist.

- Wählen Sie Weiter.

- Auf der Seite "Attribute zuordnen":

- Wählen Sie unter Angefordertes NameId-Format die Option

Email addressaus. - Für Identitätsprovider-Benutzerattribut: Wählen Sie die SAML-Assertion-Namens-ID aus.

- Für Identitätsdomainbenutzerattribut: Wählen Sie die primäre E-Mail-Adresse aus.

- Wählen Sie unter Angefordertes NameId-Format die Option

- Wählen Sie Weiter.

- Prüfen und wählen Sie IDP erstellen aus.

- Wählen Sie auf der Seite "Was kommt als Nächstes" die Option Aktivieren und dann Zu Policy IdP hinzufügen aus.

- Wählen Sie Standardidentitätsprovider-Policy aus, um sie zu öffnen, und wählen Sie das Menü für die Regel aus, und wählen Sie IdP-Regel bearbeiten aus.

- Wählen Sie unter Identitätsprovider zuweisen die Option Okta aus, um sie der Liste hinzuzufügen.

- Wählen Sie Änderungen speichern aus.

- SP-Zertifikat herunterladen:

- Wählen Sie Sicherheit, Identitätsprovider aus der OCI-Konsole der Domain, in dem Sie arbeiten.

- Wählen Sie Okta.

- Wählen Sie auf der Okta-Seite IdP die Option Serviceprovider-Metadaten aus.

- Wählen Sie Herunterladen neben dem Serviceprovider-Signaturzertifikat aus, um das SP-Signaturzertifikat herunterzuladen und zu speichern.

- Wählen Sie in der Okta-Konsole "Anwendung" und dann die neue Anwendung

OCI IAMaus. - Gehen Sie zur Registerkarte "Sign On", und wählen Sie Edit aus.

- Wählen Sie Single Log-out aktivieren aus.

- Navigieren Sie zu dem Zertifikat, das Sie im vorherigen Schritt von der OCI-IAM-Konsole heruntergeladen haben, und wählen Sie Hochladen aus.

- Blättern Sie nach unten zu "Erweiterte Anmeldeeinstellungen".

- Geben Sie Folgendes ein:

- Oracle Cloud Infrastructure IAM GUID: Enter the OCI IAM domain URL from step 10 in 1. Get the OCI Identity Provider Metadata and the Domain URL.

- Setzen Sie das Anwendungsbenutzernamenformat auf

Email.

- Wählen Sie Speichern aus.

- Wechseln Sie zur Registerkarte "Zuweisungen", und weisen Sie Benutzern zu, die auf diese Anwendung zugreifen möchten.

- Wählen Sie Weiter.

-

Geben Sie die Konsolen-URL ein:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Wählen Sie die Domain aus, für die Sie Okta IdP konfiguriert haben.

- Wählen Sie auf der Anmeldeseite das Okta-Symbol.

- Geben Sie Ihre Okta-Zugangsdaten ein. Sie sind bei der OCI-Konsole angemeldet.

Herzlichen Glückwunsch. Sie haben erfolgreich ein SSO zwischen Okta und OCI IAM auf zwei verschiedene Arten eingerichtet.

Weitere Informationen zur Entwicklung mit Oracle-Produkten finden Sie auf folgenden Websites: