Check Point: Policy-basiert

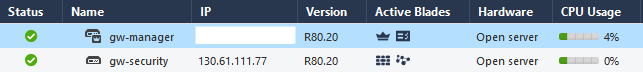

Dieses Thema enthält Informationen zur policy-basierten Konfiguration für Check Point CloudGuard. Die Anweisungen wurden mit Check Point CloudGuard Version R80.20. validiert.

Oracle stellt Konfigurationsanweisungen für eine Auswahl von Herstellern und Geräten bereit. Verwenden Sie die korrekte Konfiguration für den Hersteller und die Softwareversion.

Wenn das Gerät oder die Softwareversion, die Oracle zur Überprüfung der Konfiguration verwendet hat, nicht exakt mit dem Gerät oder der Software übereinstimmt, können Sie dennoch die erforderliche Konfiguration auf dem Gerät erstellen. Lesen Sie die Dokumentation des Herstellers, und nehmen Sie die erforderlichen Änderungen vor.

Wenn das Gerät von einem Hersteller stammt, der nicht in der Liste der verifizierten Hersteller und Geräte enthalten sind, oder wenn Sie bereits mit dem Konfigurieren des Geräts für IPSec vertraut sind, finden sie weitere Informationen unter unterstützte IPSec-Parameter und in die Dokumentation des Herstellers.

Dieses Thema behandelt die policy-basierte Konfiguration. Wenn Sie stattdessen die routenbasierte (VTI-basierte) Konfiguration wünschen, lesen Sie Check Point: Routenbasiert.

Check Point-Erfahrung ist erforderlich. In diesem Thema wird es nicht erläutert, wie Sie Check Point CloudGuard Security Gateway zum Check Point CloudGuard Security Manager hinzufügen. Weitere Informationen zur Verwendung von Check Point-Produkten finden Sie in der Check Point-Dokumentation.

Oracle stellt Konfigurationsanweisungen für eine Auswahl von Herstellern und Geräten bereit. Verwenden Sie die korrekte Konfiguration für den Hersteller und die Softwareversion.

Wenn das Gerät oder die Softwareversion, die Oracle zur Überprüfung der Konfiguration verwendet hat, nicht exakt mit dem Gerät oder der Software übereinstimmt, können Sie dennoch die erforderliche Konfiguration auf dem Gerät erstellen. Lesen Sie die Dokumentation des Herstellers, und nehmen Sie die erforderlichen Änderungen vor.

Wenn das Gerät von einem Hersteller stammt, der nicht in der Liste der verifizierten Hersteller und Geräte enthalten sind, oder wenn Sie bereits mit dem Konfigurieren des Geräts für IPSec vertraut sind, finden sie weitere Informationen unter unterstützte IPSec-Parameter und in die Dokumentation des Herstellers.

offersSite-to-Site-VPN von Oracle Cloud Infrastructure, eine sichere IPSec-Verbindung zwischen einem On-Premise-Netzwerk und einem virtuellen Cloud-Netzwerk (VCN).

Das folgende Diagramm zeigt eine IPSec-Basisverbindung mit Oracle Cloud Infrastructure mit redundanten Tunneln. Die in diesem Diagramm verwendeten IP-Adressen dienen lediglich als Beispiel.

Best Practices

In diesem Abschnitt werden allgemeine Best Practices und Überlegungen zur Verwendung von Site-to-Site-VPN beschrieben.

Alle Tunnel für jede IPSec-Verbindung konfigurieren

Oracle stellt zwei IPSec-Headends für Verbindungen bereit, um High Availability für geschäftskritische Workloads bereitzustellen. Auf der Oracle-Seite befinden sich diese beiden Headends zu Redundanzzwecken auf verschiedenen Routern. Wir empfehlen die Konfiguration aller verfügbaren Tunnel für maximale Redundanz. Dies ist ein wichtiger Teil der "Design for Failure"-Philosophie.

Redundante CPEs an On-Premise-Netzwerkspeicherorten

Wir empfehlen, dass jede Site, die eine Verbindung mit IPSec zu Oracle Cloud Infrastructure herstellt, über redundante Edge-Geräte (auch als Customer-Premises-Equipment (CPE) bezeichnet) verfügt. Sie fügen jedes CPE zur Oracle-Konsole hinzu und erstellen eine separate IPSec-Verbindung zwischen einem dynamischen Routinggateway (DRG) und jedem CPE. Für jede IPSec-Verbindung stellt Oracle durch Provisioning zwei Tunnel auf geografisch redundanten IPSec-Headends bereit. Weitere Informationen finden Sie im Connectivity redundancy Guide (PDF).

Hinweise zum Routingprotokoll

Wenn Sie eine Site-to-Site-VPN-IPSec-Verbindung erstellen, verfügt sie über zwei redundante IPSec-Tunnel. Oracle empfiehlt Ihnen, das CPE so zu konfigurieren, dass beide Tunnel verwendet werden (wenn das CPE dies unterstützt). In der Vergangenheit hat Oracle IPsec-Verbindungen erstellt, die bis zu vier IPsec-Tunnel enthielten.

Die folgenden drei Routingtypen sind verfügbar. Wählen Sie den Routingtyp separat für jeden Tunnel im Site-to-Site-VPN aus:

- Dynamisches BGP-Routing: Die verfügbaren Routen werden dynamisch über BGP erlernt. Das DRG lernt die Routen aus dem On-Premise-Netzwerk dynamisch. Auf der Oracle-Seite werden vom DRG die VCN-Subnetze veröffentlicht.

- Statisches Routing: Wenn Sie die IPSec-Verbindung zum DRG einrichten, geben Sie die spezifischen Routen zu dem On-Premise-Netzwerk an, über die das VCN wissen soll. Außerdem müssen Sie das CPE-Gerät mit statischen Routen zu den Subnetzen des VCN konfigurieren. Diese Routen werden nicht dynamisch erlernt.

- Policy-basiertes Routing: Wenn Sie die IPSec-Verbindung zum DRG einrichten, geben Sie die spezifischen Routen zu dem On-Premise-Netzwerk an, über die das VCN wissen soll. Außerdem müssen Sie das CPE-Gerät mit statischen Routen zu den Subnetzen des VCN konfigurieren. Diese Routen werden nicht dynamisch erlernt.

Weitere Informationen über Routing mit Site-to-Site-VPN, einschließlich Oracle-Empfehlungen zur Änderung des BGP-Algorithmus für die beste Pfadauswahl, finden Sie unter Routing für Site-to-Site-VPN.

Weitere wichtige CPE-Konfigurationen

Stellen Sie sicher, dass die Zugriffslisten im CPE korrekt konfiguriert sind, damit der erforderliche Traffic von oder zu Oracle Cloud Infrastructure nicht blockiert wird.

Wenn mehrere Tunnel gleichzeitig hochgefahren sind, kann es zu asymmetrischem Routing kommen. Um asymmetrisches Routing zu berücksichtigen, stellen Sie sicher, dass das CPE so konfiguriert ist, dass Traffic von dem VCN in einem der Tunnel verarbeitet wird. Beispiel: Sie müssen die ICMP-Prüfung deaktivieren und die TCP-Statusumgehung konfigurieren. Für weitere Einzelheiten zur entsprechenden Konfiguration wenden Sie sich an den Support des CPE-Herstellers. Wie Sie das symmetrische Routing konfigurieren, finden Sie unter Routing für Site-to-Site-VPN.

Hinweise und Einschränkungen

In diesem Abschnitt werden die allgemeinen wichtigen Merkmale und Einschränkungen von Site-to-Site-VPN beschrieben.

Unter Limits nach Service finden Sie eine Liste der jeweiligen Limits sowie Anweisungen dazu, wie eine Erhöhung des Limits angefordert wird.

Asymmetrisches Routing

Oracle verwendet asiatisches Routing über die Tunnel, aus denen die IPSec-Verbindung besteht. Konfigurieren Sie Firewalls entsprechend. Andernfalls können Ping-Tests oder der Anwendungstraffic über die Verbindung hinweg nicht zuverlässig ausgeführt werden.

Wenn Sie mehrere Tunnel zu Oracle Cloud Infrastructure verwenden, wird empfohlen, das Routing so zu konfigurieren, dass der Traffic deterministisch durch den bevorzugten Tunnel geleitet wird. Um einen IPSec-Tunnel als primär und einen anderen als Backup zu verwenden, konfigurieren Sie spezifischere Routen für den primären Tunnel (BGP) und weniger spezifische Routen (zusammenfassende oder Standardrouten) für den Backuptunnel (BGP/static). Wenn Sie dieselbe Route (z.B. eine Standardroute) über alle Tunnel anbieten, wird der Traffic von einem VCN zu einem On-Premise-Netzwerk andernfalls an einen der verfügbaren Tunnel weitergeleitet. Das liegt daran, dass Oracle asymmetrisches Routing verwendet.

Spezifische Oracle-Routingempfehlungen zum Erzwingen des symmetrischen Routings finden Sie unter Routing für Site-to-Site-VPN.

Routenbasiertes oder policybasiertes Site-to-Site-VPN

Das IPSec-Protokoll verwendet Security Associations (SAs), um zu entscheiden, wie Pakete verschlüsselt werden. Innerhalb jeder SA definieren Sie Verschlüsselungsdomains, um die Quell- und Ziel-IP-Adresse eines Pakets einem Eintrag in der SA-Datenbank zuzuordnen. Dadurch wird festgelegt, wie ein Paket verschlüsselt oder entschlüsselt werden soll.

andere Hersteller oder die Branchendokumentation die Begriffe Proxy-ID, Sicherheitsparameterindex (SPI) oder Trafficselektor beim Verweisen auf SAs oder Verschlüsselungsdomains verwenden können. Zugriffslisten sind auch ein allgemeiner Cisco-Begriff für Verschlüsselungsdomains.

Es gibt zwei allgemeine Methoden zur Implementierung von IPSec-Tunneln:

- Routenbasierte Tunnel: Auch als Next-Hop-Tunnel bezeichnet. Eine Routentabellensuche wird anhand der Ziel-IP-Adresse eines Pakets durchgeführt. Wenn es sich bei der Egress-Schnittstelle dieser Route um einen IPSec-Tunnel handelt, wird das Paket verschlüsselt und an das andere Ende des Tunnels gesendet.

- Policy-basierte Tunnel: Die Quell- und-Ziel-IP-Adressen sowie das Protokoll des Pakets werden mit einer Liste von Policy-Anweisungen abgeglichen. Wenn eine Übereinstimmung gefunden wird, wird das Paket basierend auf den Regeln in dieser Policy-Anweisung verschlüsselt.

Die Site-to-Site-VPN-Headends von Oracle verwenden routenbasierte Tunnel, können jedoch mit policybasierten Tunneln arbeiten, zu denen einige Hinweise in den folgenden Abschnitten aufgeführt sind.

Wenn das CPE routenbasierte Tunnel unterstützt, konfigurieren Sie den Tunnel mit dieser Methode. Dies ist die einfachste Konfiguration mit der umfassendsten Interoperabilität mit dem Oracle-VPN-Headend.

Routingbasierte IPSec verwendet eine Verschlüsselungsdomain mit den folgenden Werten:

- Quell-IP-Adresse: Beliebig (0.0.0.0/0)

- Ziel-IP-Adresse: Beliebig (0.0.0.0/0)

- Protokoll: IPv4

Wenn Sie spezifischer sein müssen, können Sie eine einzelne zusammenfassende Route für Verschlüsselungsdomainwerte anstelle einer Standardroute verwenden.

Wenn Sie policybasierte Tunnel verwenden, generiert jeder Policy-Eintrag (ein CIDR-Block auf einer Seite der IPsec-Verbindung), den Sie definieren, eine IPsec-Sicherheitszuordnung (SA) mit jedem berechtigten Eintrag am anderen Ende des Tunnels. Dieses Paar wird als Verschlüsselungsdomain bezeichnet.

In diesem Diagramm enthält die Oracle-DRG-Seite des IPsec-Tunnels Policy-Einträge für drei IPv4-CIDR-Blöcke und einen IPv6-CIDR-Block. Die On-Premise-CPE-Seite des Tunnels enthält Policy-Einträge für zwei IPv4-CIDR-Blöcke und zwei IPv6-CIDR-Blöcke. Jeder Eintrag generiert eine Verschlüsselungsdomain mit allen möglichen Einträgen am anderen Ende des Tunnels. Beide Seiten eines SA-Paars müssen dieselbe IP-Version verwenden. Das Ergebnis sind insgesamt acht Verschlüsselungsdomains.

Wenn das CPE nur policybasierte Tunnel unterstützt, beachten Sie die folgenden Einschränkungen.

- Site-to-Site-VPN unterstützt mehrere Verschlüsselungsdomains, weist aber einen oberen Grenzwert von 50 Verschlüsselungsdomains auf.

- Wenn Sie in einer Situation wie im vorherigen Beispiel nur drei der sechs möglichen IPv4-Verschlüsselungsdomains auf CPE-Seite konfiguriert haben, würde der Link mit dem Status "Teilweise hochgefahren" aufgelistet werden, weil auf DRG-Seite immer alle möglichen Verschlüsselungsdomains erstellt werden.

- Je nachdem, wann ein Tunnel erstellt wurde, können Sie einen vorhandenen Tunnel möglicherweise nicht bearbeiten, um richtlinienbasiertes Routing zu verwenden, und müssen den Tunnel möglicherweise durch einen neuen IPSec-Tunnel ersetzen.

- Die CIDR-Blöcke, die auf der Oracle-DRG-Seite des Tunnels verwendet werden, dürfen sich nicht mit den CIDR-Blöcken überschneiden, die auf der On-Premise-CPE-Seite des Tunnels verwendet werden.

- Eine Verschlüsselungsdomain muss sich immer zwischen zwei CIDR-Blöcken derselben IP-Version befinden.

Wenn sich das CPE hinter einem NAT-Gerät befindet

Im Allgemeinen muss die CPE IKE-ID, die am On-Premise-Ende der Verbindung konfiguriert wurde, mit der CPE IKE-ID übereinstimmen, die von Oracle verwendet wird. Standardmäßig verwendet Oracle die öffentliche IP-Adresse des CPE, die Sie angeben, wenn Sie das CPE-Objekt in der Oracle-Konsole erstellen. Wenn sich ein CPE jedoch hinter einem NAT-Gerät befindet, kann es sich bei der am On-Premise-Ende konfigurierten CPE-IKE-ID um die private IP-Adresse des CPE handeln, wie im folgenden Diagramm dargestellt.

Bei einigen CPE-Plattformen können Sie die lokale IKE-ID nicht ändern. In diesem Fall müssen Sie die entfernte IKE-ID in der Oracle-Konsole so ändern, dass sie mit der lokalen IKE-ID des CPE übereinstimmt. Sie können den Wert angeben, wenn Sie die IPSec-Verbindung einrichten oder später, indem Sie die IPSec-Verbindung bearbeiten. Oracle erwartet, dass der Wert eine IP-Adresse oder ein vollständig angegebener Domainname (FQDN) ist, wie cpe.example.com. Weitere Informationen finden Sie unter Von Oracle verwendete CPE-IKE-ID ändern.

Unterstützte IPSec-Parameter

Eine Liste der vom Hersteller unterstützten IPSec-Parameter für alle Regionen finden Sie unter Unterstützte IPSec-Parameter.

Die Oracle BGP-ASN für die kommerzielle Cloud-Realm ist 31898. Wenn Sie Site-to-Site-VPN für US Government Cloud konfigurieren, finden Sie Informationen unter Erforderliche Site-to-Site-VPN-Parameter für Government Cloud und BGP-AS N von Oracle. Informationen zur Oracle UK Sovereign Cloud finden Sie unter Regionen.

CPE-Konfiguration (policy-basiert)

Die Konfigurationsanweisungen in diesem Abschnitt werden von Oracle Cloud Infrastructure für dieses CPE bereitgestellt. Wenn Sie Support oder weitere Hilfe benötigen, wenden Sie sich direkt an den Support des CPE-Anbieters.

In der folgenden Abbildung wird das Basislayout der IPSec-Verbindung dargestellt.

IKEv2 verwenden

Oracle unterstützt Internet Key Exchange Version 1 (IKEv1) und Version 2 (IKEv2). Wenn Sie die IPSec-Verbindung in der Konsole für die Verwendung von IKEv2 konfigurieren, müssen Sie für das CPE nur IKEv2 und zugehörige IKEv2-Verschlüsselungsparameter konfigurieren, die das CPE unterstützt. Eine Liste der Parameter, die Oracle für IKEv1 oder IKEv2 unterstützt, finden Sie unter Unterstützte IPSec-Parameter.

Um IKEv2 zu verwenden, wählen Sie IKEv2 only als Verschlüsselungsmethode in task 4, wenn Sie die Verschlüsselung konfigurieren.

Konfigurationsprozess

-

Installieren Sie das IPSec-VPN-Modul. Wir empfehlen außerdem die Installation des Monitoring-Moduls für die Trafficanalyse.

- Wählen Sie OK, um die Änderungen zu speichern.

Diese Aufgabe deckt die wichtigsten Optionen ab, die für einen IPSec- Tunnel mit Oracle Cloud Infrastructure verwendet werden.

-

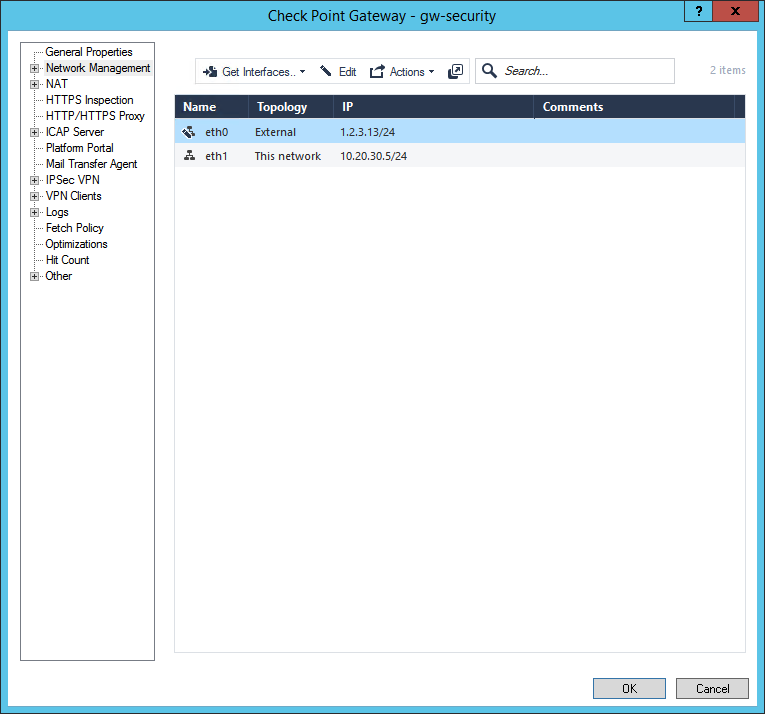

Importieren Sie auf der Seite Network Management alle Schnittstellen. Wählen Sie dazu Get Interfaces, das Optionen für Get Interfaces With Topologie und Get Interfaces Without Topology enthält. In diesem Beispiel wird Get Interfaces Without Topology verwendet, damit Sie den Zweck jeder Schnittstelle als externes oder internes Netzwerk definieren können.

Alle diese Schnittstellen können in der VPN-Domain als Subnetze verwendet werden, die vom Check Point CloudGuard Security Gateway in der IPSec-Verschlüsselungsdomain angeboten wird.

-

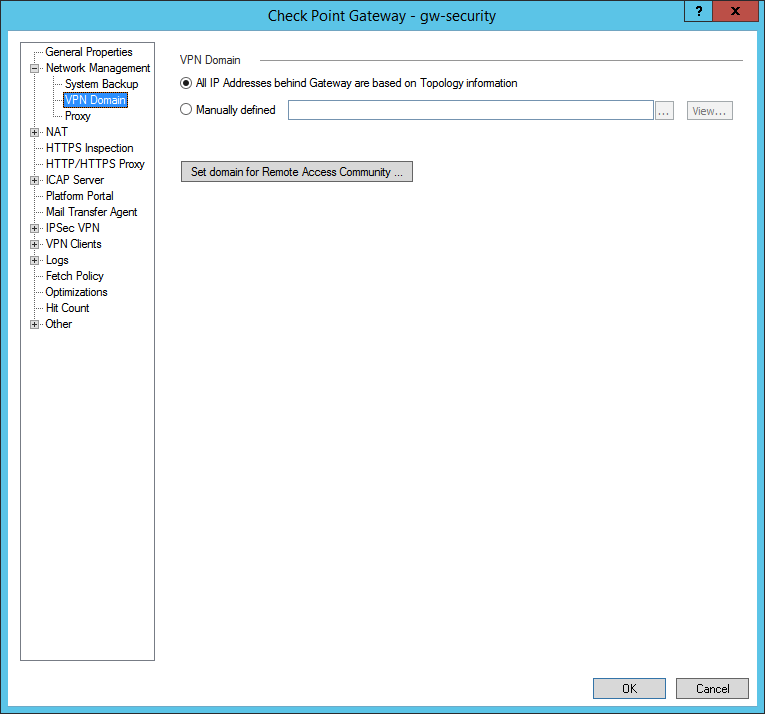

Auf der Seite VPN-Domain wird empfohlen, dass Sie die Option Alle IP-Adressen hinter Gateway basieren auf Topologieinformationen auswählen. Mit dieser Option werden alle Subnetze, die im Network Management erkannt wurden, zur IPSec-Verschlüsselungsdomain hinzugefügt.

Andernfalls können Sie die Option für Manually defined auswählen. Dafür ist jedoch ein Netzwerkobjekt bei allen Subnetzen erforderlich, die in die IPSec-Verschlüsselungsdomain aufgenommen werden sollen.

-

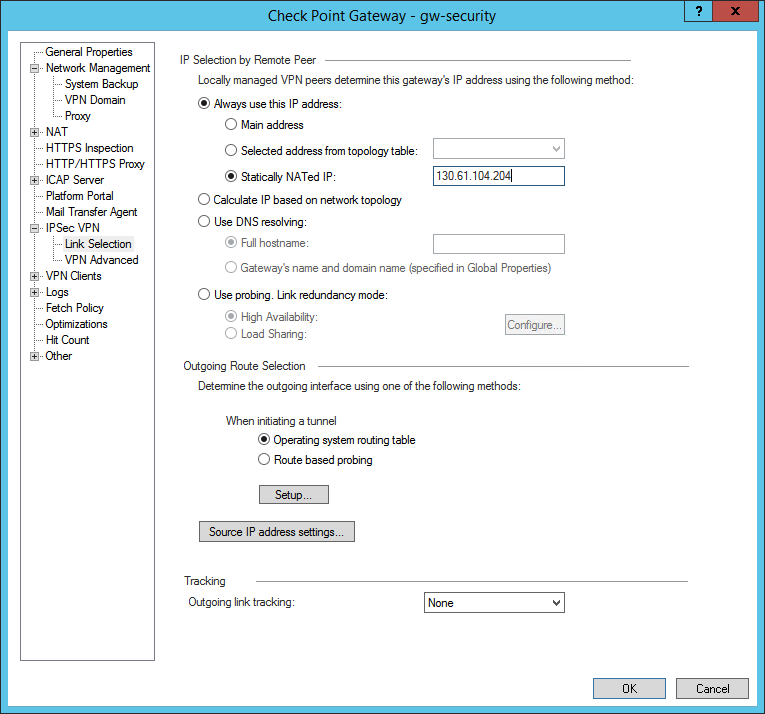

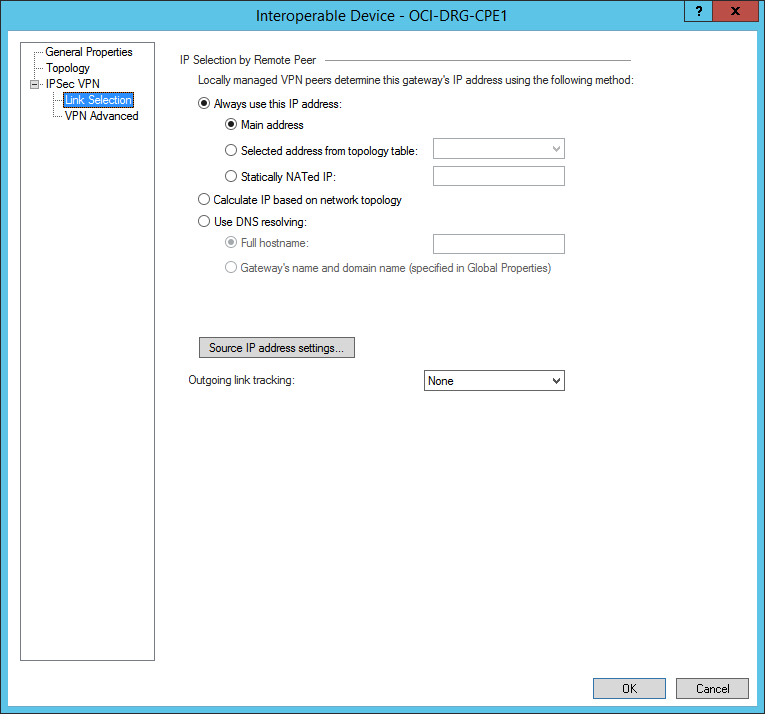

Wenn das Check Point CloudGuard Security Gateway öffentliche IP-Adressen unter Verwendung von 1:1 NAT zuordnet: Wählen Sie auf der Seite Link Selection unter Always use this IP address die Option Static NATed IP, und geben sie die IP-Adresse An, die Sie als IKE-ID verwenden möchten.

Wenn Sie keine öffentliche IP-Adresse als lokale IKE-ID verwenden möchten, können Sie einen anderen Wert (z.B. eine private IP-Adresse) verwenden. Der Wert stimmt aber nicht mit dem im Oracle-DRG erwarteten Wert überein. Um dies zu beheben, können Sie den Wert ändern, den Oracle in der Oracle-Konsole verwendet (siehe folgende Anweisungen).

So ändern Sie den CPE-IKE-Bezeichner, den Oracle verwendet (Oracle-Konsole)- Öffnen Sie das Navigationsmenü , und wählen Sie Networking aus. Wählen Sie unter Kundenkonnektivität die Option Site-to-Site-VPN aus.

Eine Liste der IPSec-Verbindungen in dem Compartment, das Sie geöffnet haben, wird angezeigt. Wenn die gesuchte Policy nicht angezeigt wird, stellen Sie sicher, dass Sie das richtige Compartment anzeigen. Um Policys anzuzeigen, die an ein anderes Compartment angehängt sind, wählen Sie unter Listengeltungsbereich dieses Compartment in der Liste aus.

-

Wählen Sie für die gewünschte IPSec-Verbindung das Menü und dann Bearbeiten aus.

Die von Oracle verwendete, aktuelle CPE-IKE-ID wird unten im Dialogfeld angezeigt.

- Geben Sie neue Werte für den CPE-IKE-ID-Typ und die CPE-IKE-ID ein, und wählen Sie Änderungen speichern aus.

- Öffnen Sie das Navigationsmenü , und wählen Sie Networking aus. Wählen Sie unter Kundenkonnektivität die Option Site-to-Site-VPN aus.

- Wählen Sie OK, um die Änderungen zu speichern.

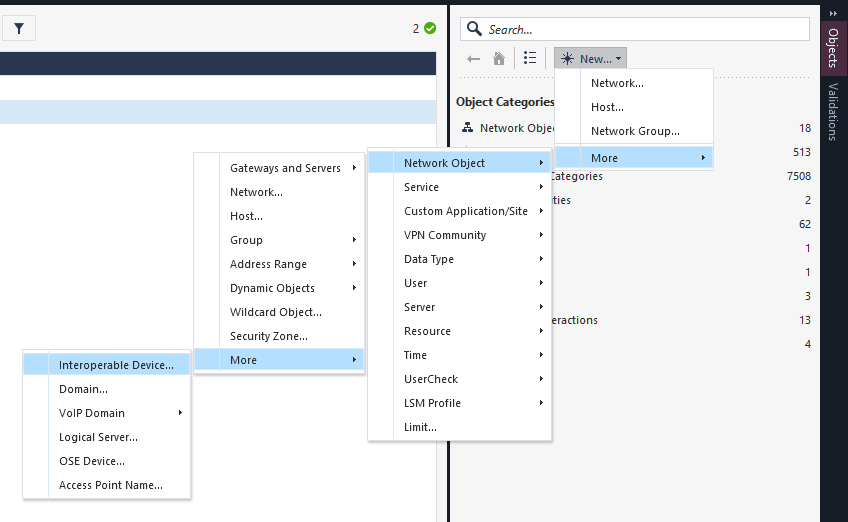

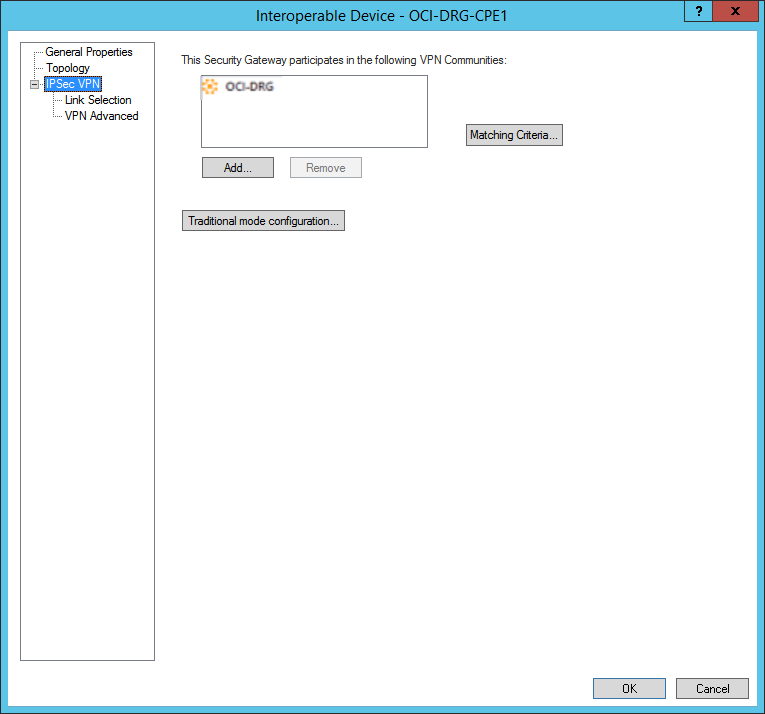

Später erstellen Sie eine VPN-Community. Davor müssen Sie ein interoperables Gerät erstellen, welches im Check Point CloudGuard Security Gateway zur Definition des Oracle-DRG verwendet werden soll.

-

Erstellen Sie das neue interoperable Gerät.

-

Fügen Sie auf der Seite General Properties des neuen interoperablen Geräts einen Namen hinzu, um den IPSec-Tunnel zu identifizieren. Geben Sie die IP-Adresse ein, die Oracle beim Erstellen der IPSec-Verbindung für die Oracle-Seite des Tunnels zugewiesen hat.

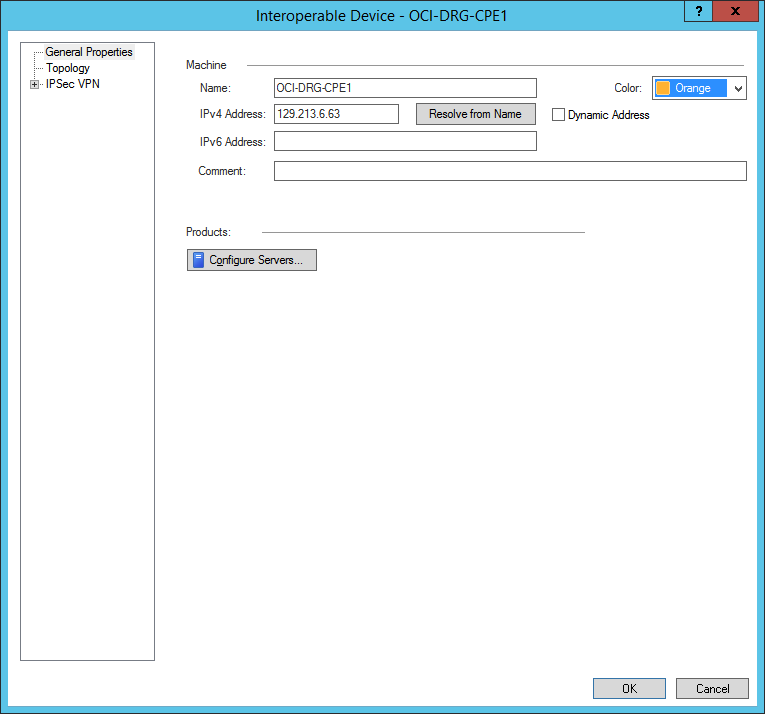

-

Auf der Seite Topologie empfiehlt es sich, eine neue Topologie zu erstellen, indem Sie Neu auswählen und dann die Oracle VCN-Subnetze hinzufügen, die für den Tunnel verwendet werden sollen.

Andernfalls können Sie die Option für Manually defined auswählen. Dafür ist jedoch ein Netzwerkobjekt bei allen Subnetzen erforderlich, die in die IPSec-Verschlüsselungsdomain aufgenommen werden sollen.

-

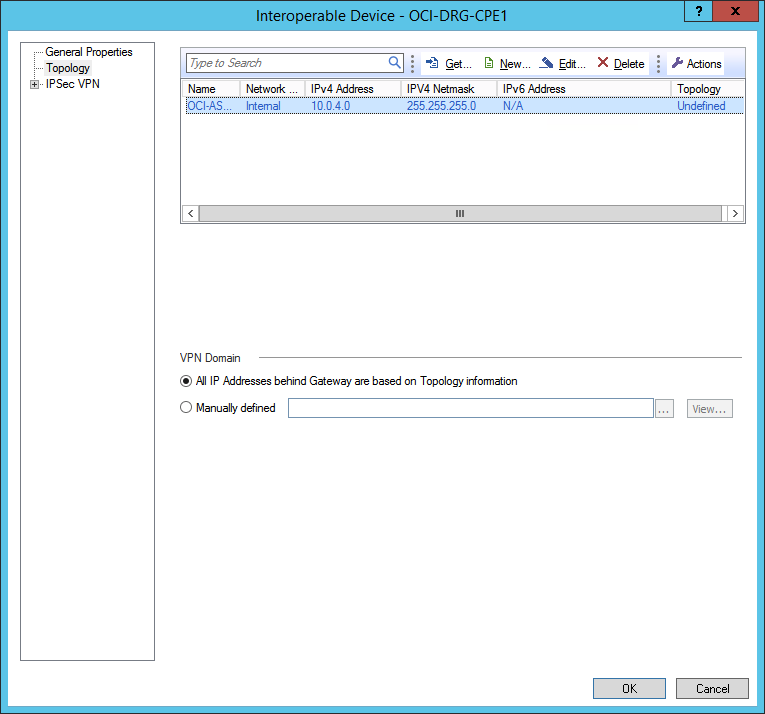

Auf der Seite IPSec VPN können Sie optional das neue interoperable Gerät zu einer vorhandenen VPN-Community hinzufügen. Sie können diesen Schritt überspringen, wenn noch keine VPN-Communitys erstellt wurden.

Beachten Sie, dass Sie die traditionelle Moduskonfiguration überspringen, da Sie alle Parameter für Phase 1 und Phase 2 in einem späteren Schritt in der VPN-Community definieren. Die VPN-Community wendet diese Parameter auf alle interoperablen Geräte an, die zur VPN-Community gehören.

-

Wählen Sie auf der Seite Link Selection unter Always use this IP address die Option Main address. Dies ist die Adresse, die Sie beim Erstellen des interoperablen Geräts angegeben haben. Möglicherweise muss eine bestimmte IP-Adresse als IKE-ID verwendet werden.

-

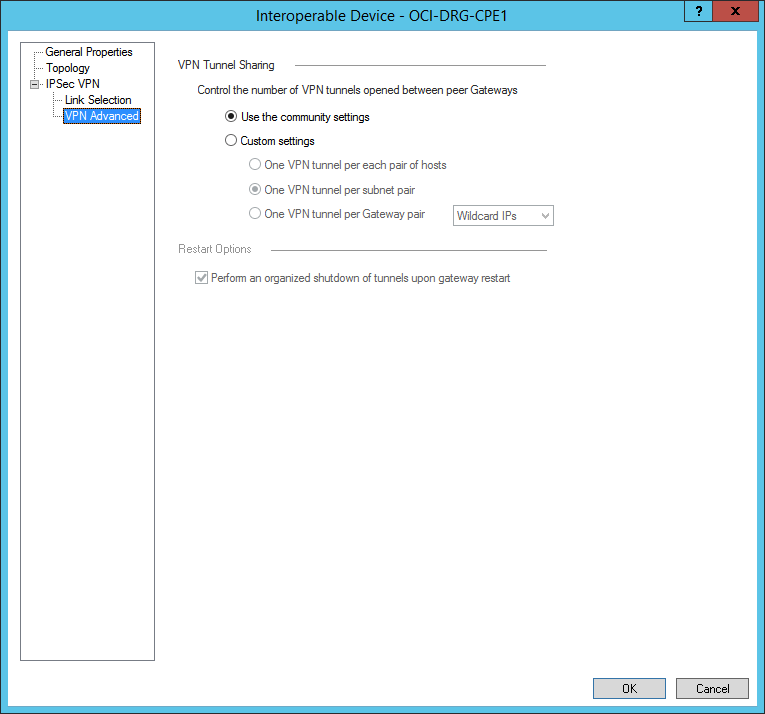

Wählen Sie auf der Seite VPN Advanced die Option Use the community settings, die alle Optionen und Werte in der VPN-Community anwendet, einschließlich der Parameter für Phase 1 und Phase 2.

- Wählen Sie OK, um die Änderungen zu speichern.

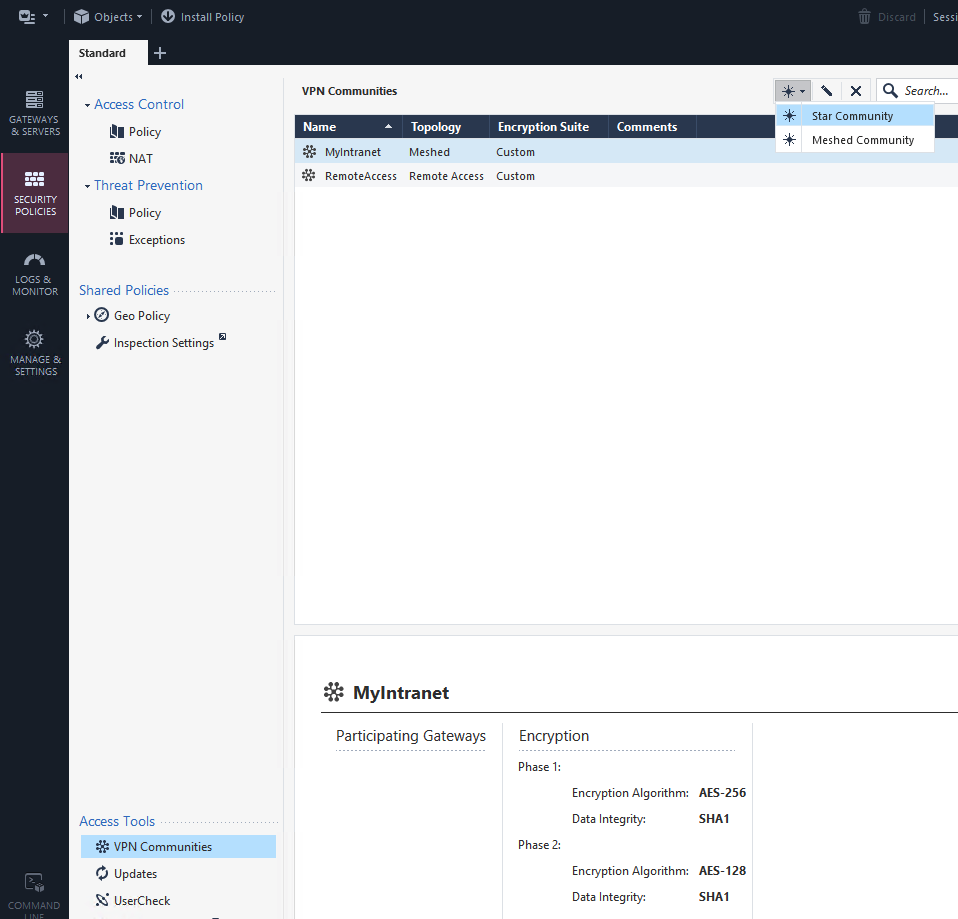

- Gehen Sie zu Security Policies, und wählen Sie unter Access Tools VPN Communities.

-

Erstellen Sie eine Star Community.

-

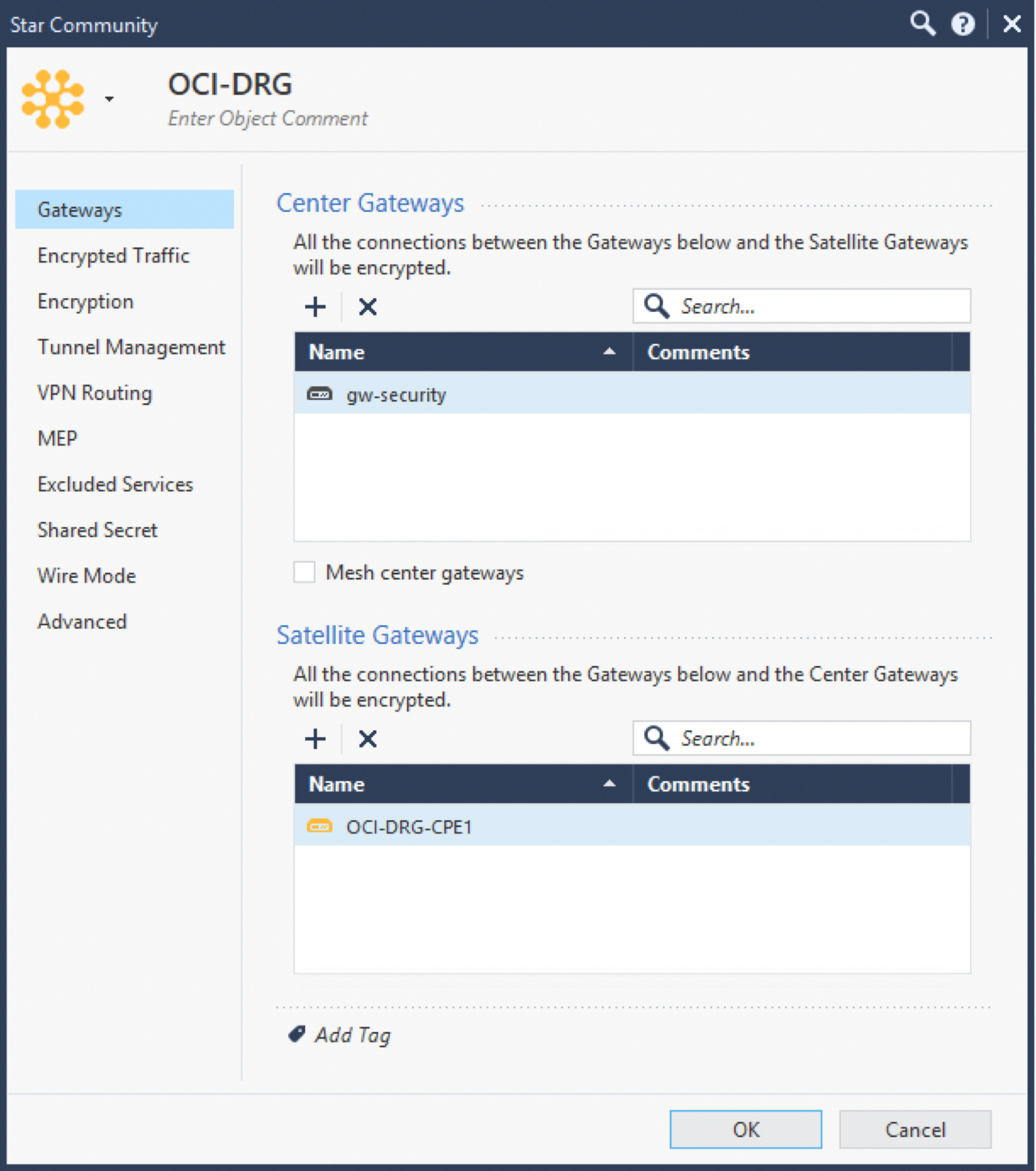

Fügen Sie für die Star Community einen Namen hinzu.

-

Wählen Sie auf der Seite Gateways die Werte für Center Gateways und Satellite Gateways. Diese Star Community dient als Einstellungsvorlage für die interoperablen Geräten, die Sie in Center Gateways und Satellite Gateways angeben.

- Center Gateways: Für das Check Point CloudGuard Security Gateway.

- Satellite Gateways: Für das CPE, das für jeden IPSec-Tunnel eine Verbindung zum Oracle-DRG herstellt.

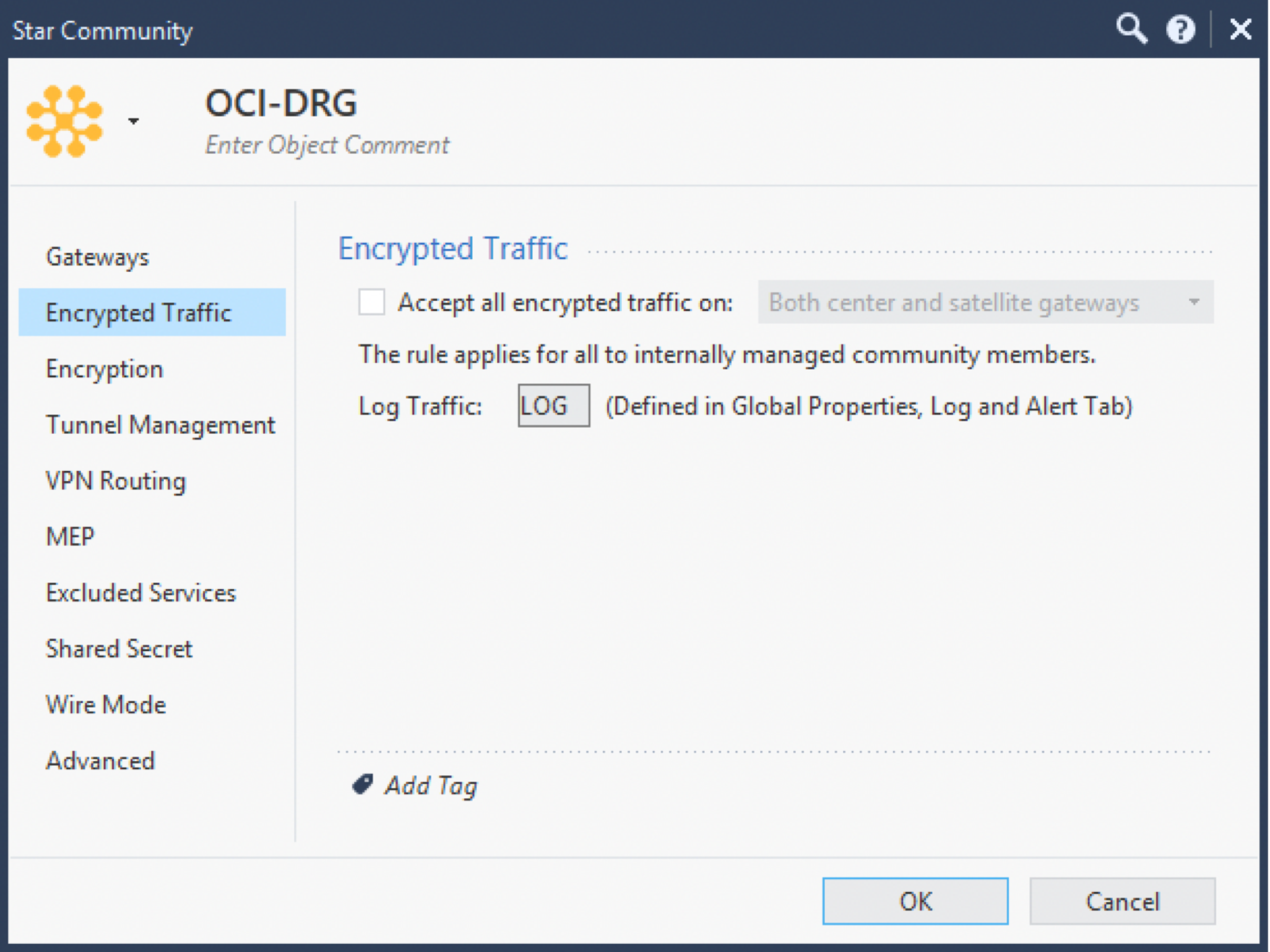

-

Wenn dies ein Proof of Concept-(POC-)Szenario ist: Wählen Sie in der Seite Encrypted Traffic die Option Accept all encryption traffic on aus. Der Standardwert für diese Einstellung ermöglicht den Trafficfluss zwischen Center und Satellite Gateways. Diese Einstellung ist für ein POC-Szenario geeignet. Bei einem Produktionsszenario wird jedoch empfohlen, dass Sie stattdessen bestimmte Sicherheits-Policys unter Access Control und in der Registerkarte Policy erstellen. Dies wird in der letzten Aufgabe dieses Prozesses behandelt.

-

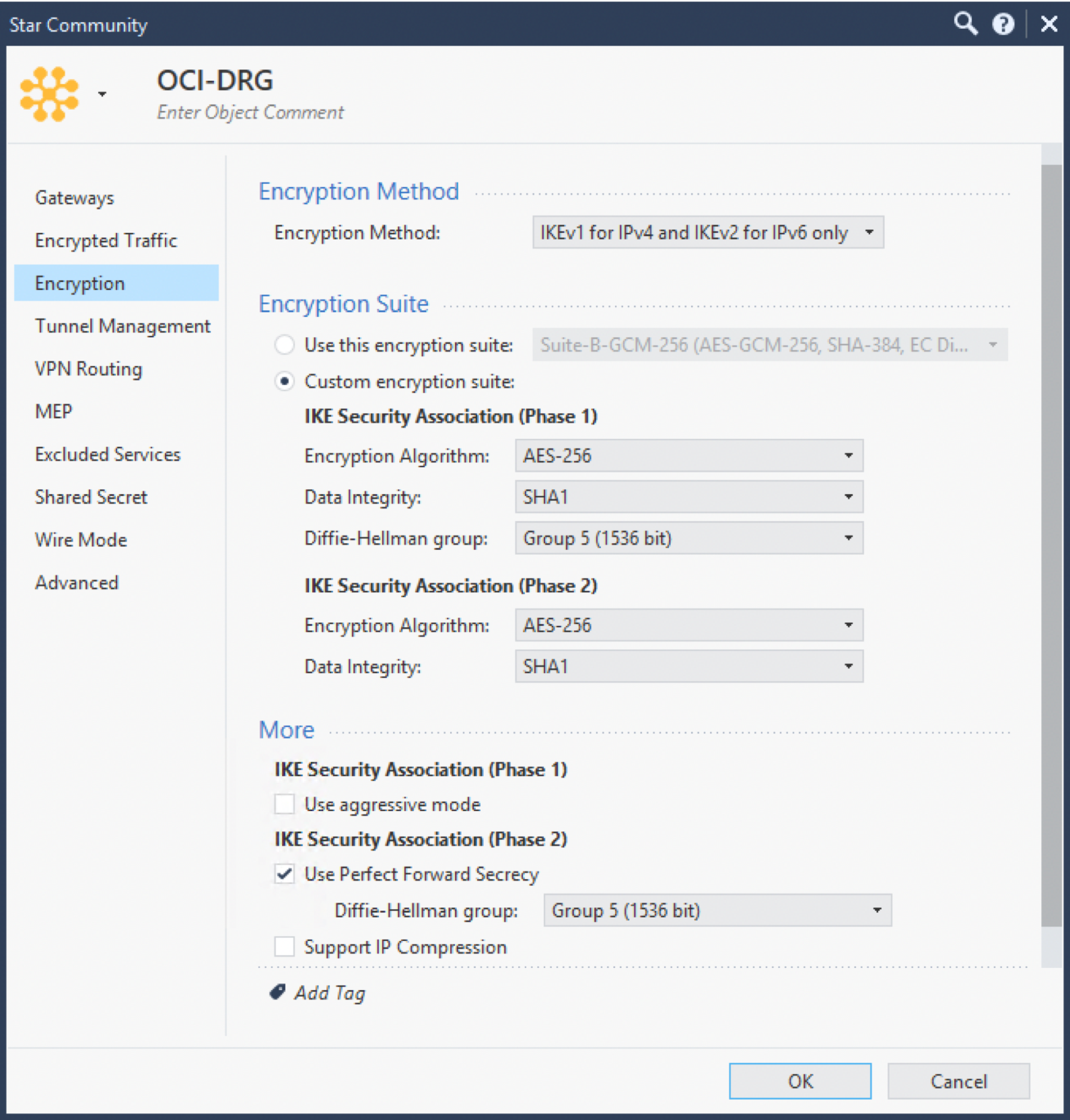

Konfigurieren Sie auf der Seite Encryption die Parameter für Phase 1 und Phase 2, die von Oracle unterstützt werden. Eine Liste dieser Werte finden Sie unter Unterstützte IPSec-Parameter.

Informationen zum Konfigurieren von Site-to-Site-VPN für die Government Cloud finden Sie unter Erforderliche Site-to-Site-VPN-Parameter für Government Cloud.

Beachten Sie, dass Sie als Encryption Method IKEv2 stattdessen nurIKEv2 auswählen.

-

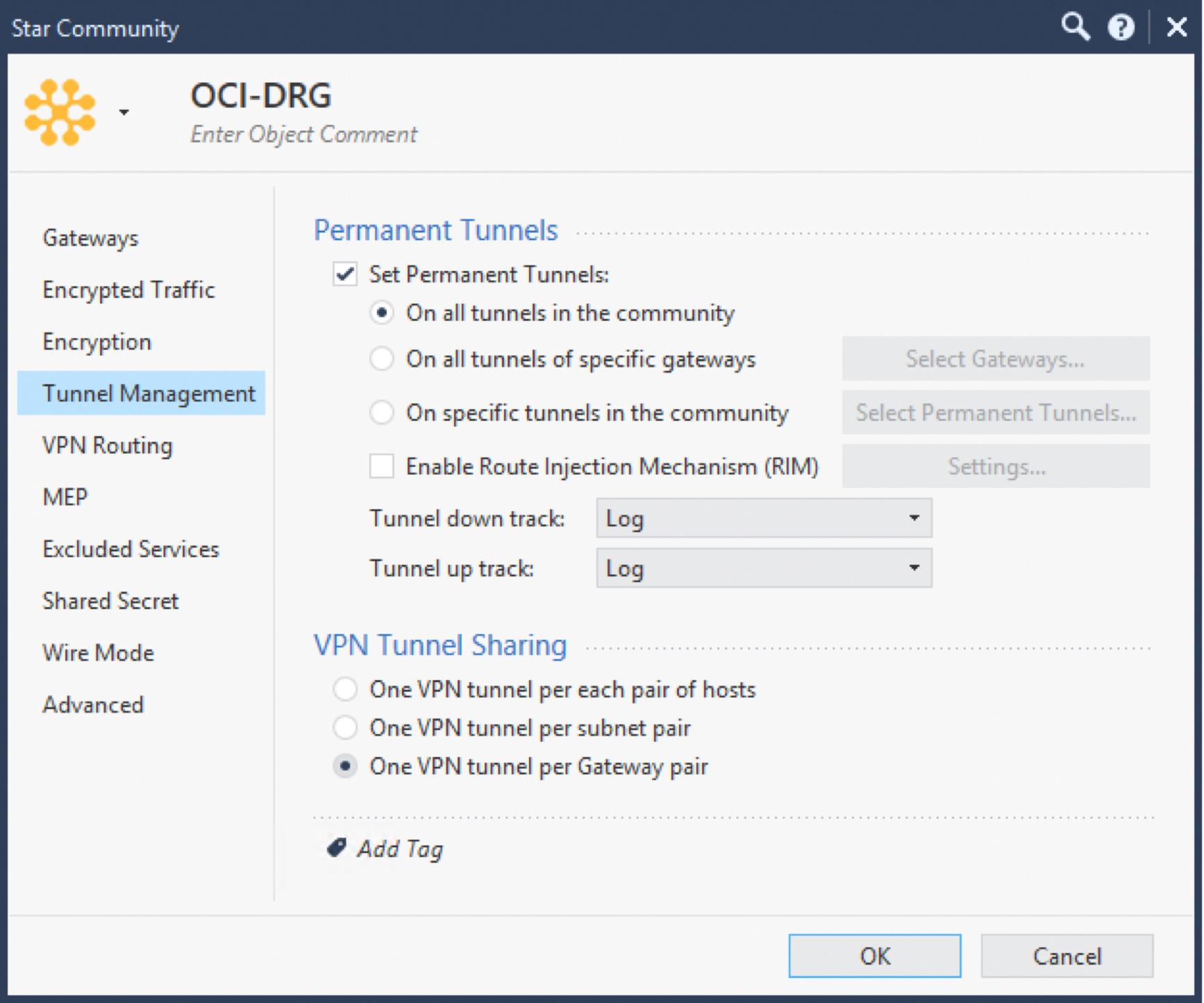

Wählen Sie auf der Seite Tunnel Management die Option Set Permanent Tunnels. Empfohlene Einstellungen:

- Wählen Sie On all tunnels in the community, damit alle Oracle-IPSec-Tunnel permanent hochgefahren bleiben.

- Wählen Sie im Abschnitt VPN Tunnel Sharing die Option One VPN tunnel per Gateway pair.

Die letztere Option generiert nur ein Paar von IPSec-Sicherheitszuordnungen (SAs) und jede SA enthält nur einen Sicherheitsparameterindex (SPI) (unidirektional).

Wenn Sie policy-basierte Tunnel verwenden, generiert jeder Policy-Eintrag ein Paar von IPSec-SAs (wird auch als Verschlüsselungsdomain bezeichnet).

Wichtig

Das Oracle-VPN-Headend kann mehrere Verschlüsselungsdomains unterstützen, es gibt allerdings Einschränkungen. Vollständige Details finden Sie unter Verschlüsselungsdomains für policybasierte Tunnel.Oracle erstellt eine routenbasierte IPSec-Verbindung. Das heißt, dass alles über eine Verschlüsselungsdomain weitergeleitet wird, die 0.0.0.0/0 (beliebig) für lokalen Traffic und 0.0.0.0/0 (beliebig) für Remotetraffic enthält. Weitere Informationen finden Sie unter Unterstützte Verschlüsselungsdomain oder Proxy-ID.

-

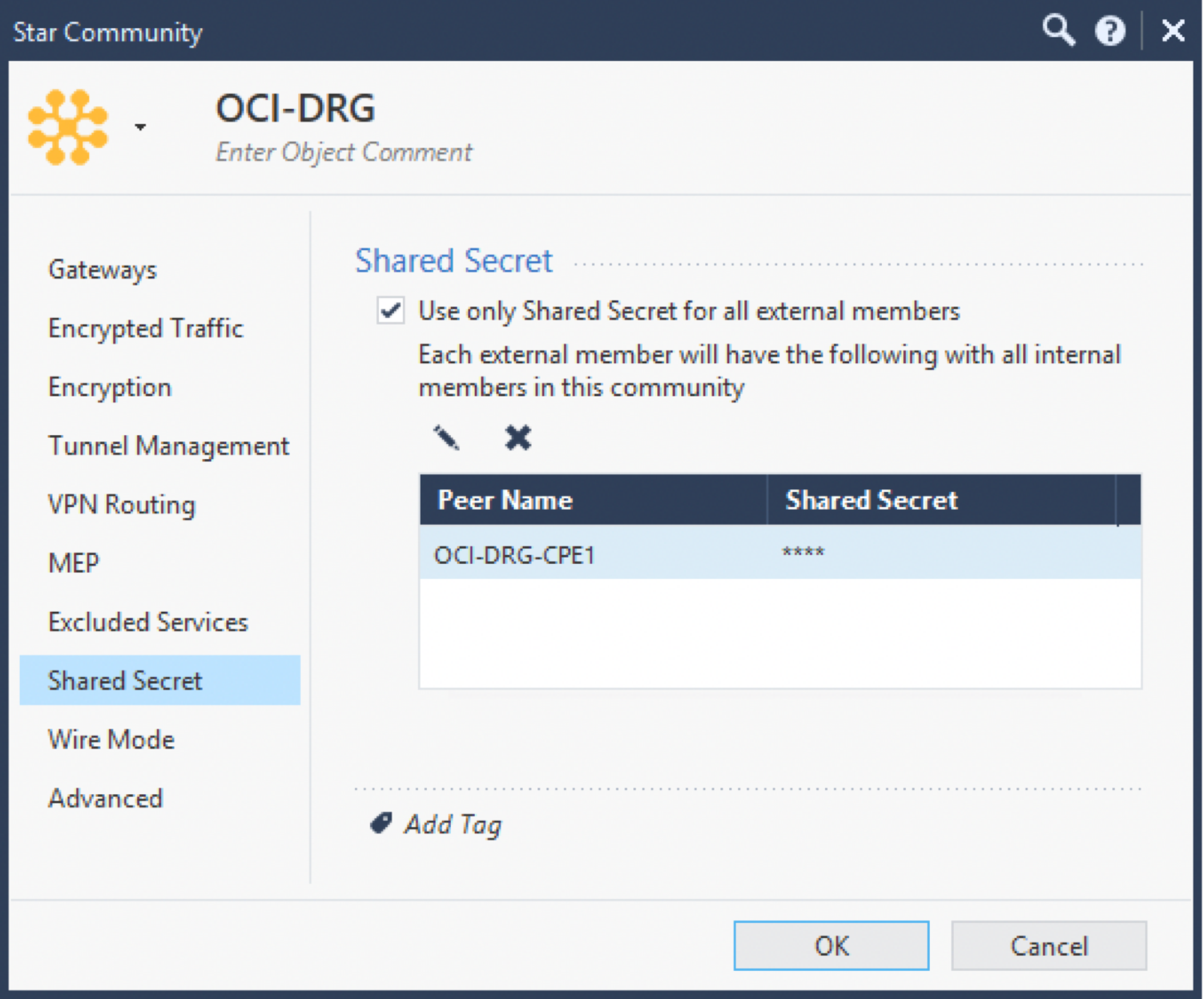

Wählen Sie auf der Seite Shared Secret die Option Use only Shared Secret for all external members, und fügen Sie das Shared Secret hinzu, das Oracle beim Erstellen der IPSec-Verbindung für den Tunnel generiert hat.

Oracle unterstützt nur Shared Secret Keys. Beachten Sie, dass Sie das Shared Secret ändern können, das ein IPSec-Tunnel verwendet, während Sie Details eines IPSec-Tunnels abrufen.

- Wählen Sie OK, um die Änderungen zu speichern.

Wenn dies ein Proof of Concept-(POC-)Szenario ist, haben Sie auf der Seite Encrypted Traffic die Option Accept all encrypted traffic gewählt. Wenn es sich stattdessen um ein Produktionsszenario handelt, wird empfohlen, Sicherheits-Policys zu erstellen.

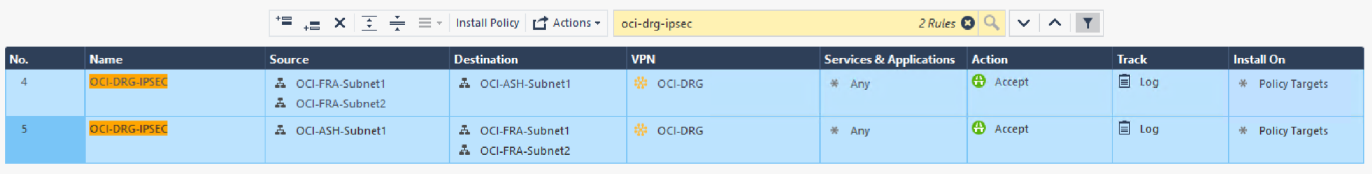

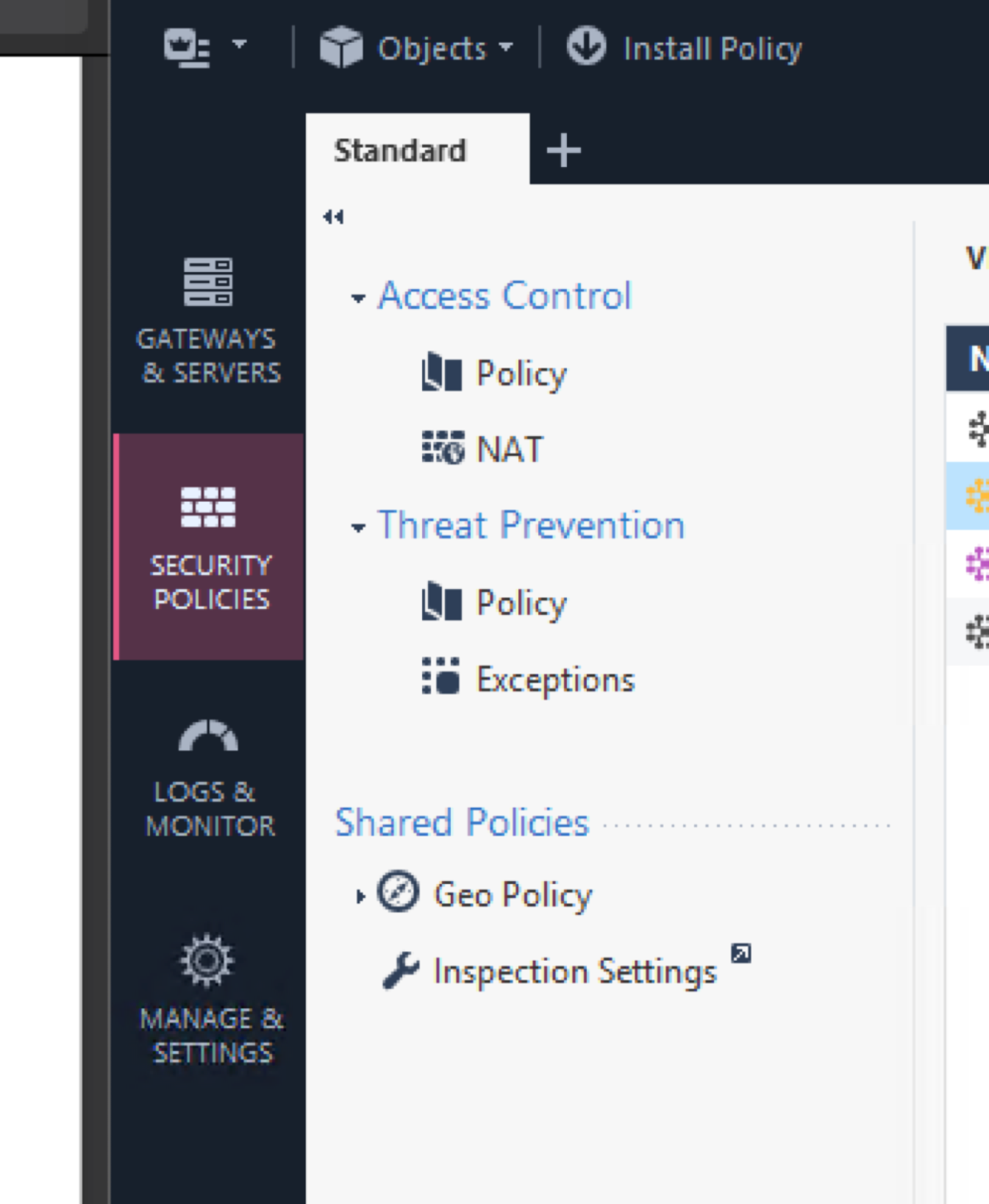

- Wählen Sie unter "Sicherheits-Policys" die Option "Zugriffskontrolle" und dann die Registerkarte "Policy".

-

Geben Sie die erforderlichen Werte ein.

- Wählen Sie OK, um die Änderungen zu speichern.

-

Wählen Sie Install Policy aus, um die Konfiguration anzuwenden.

Der IPSec-Tunnel muss jetzt hochgefahren sein.

Verifizierung

Überprüfen Sie die Sicherheitszuordnungen (SAs) mit den Optionen 2 und 4 im folgenden Befehl.

vpn tunnelutil

********** Select Option **********

(1) List all IKE SAs

(2) * List all IPsec SAs

(3) List all IKE SAs for a given peer (GW) or user (Client)

(4) * List all IPsec SAs for a given peer (GW) or user (Client)

(5) Delete all IPsec SAs for a given peer (GW)

(6) Delete all IPsec SAs for a given User (Client)

(7) Delete all IPsec+IKE SAs for a given peer (GW)

(8) Delete all IPsec+IKE SAs for a given User (Client)

(9) Delete all IPsec SAs for ALL peers and users

(0) Delete all IPsec+IKE SAs for ALL peers and users

* To list data for a specific CoreXL instance, append "-i <instance number>" to your selection.

(Q) Quit

*******************************************Ein Monitoring-Service ist auch in Oracle Cloud Infrastructure verfügbar, um Cloud-Ressourcen aktiv und passive zu überwachen. Informationen zum Monitoring eines Site-to-Site-VPNs finden Sie unter Site-to-Site-VPN-Metriken.

Bei Problemen finden Sie weitere Informationen unter Site-to-Site-VPN - Fehlerbehebung.