Palo Alto

Dieses Thema enthält Informationen zur Konfiguration eines Palo Alto-Geräts. Die Konfiguration wurde mit PAN-OS Version 8.0.0. validiert.

Palo Alto-Grundkenntnisse sind erforderlich.

Oracle stellt Konfigurationsanweisungen für eine Auswahl von Herstellern und Geräten bereit. Verwenden Sie die korrekte Konfiguration für den Hersteller und die Softwareversion.

Wenn das Gerät oder die Softwareversion, die Oracle zur Überprüfung der Konfiguration verwendet hat, nicht exakt mit dem Gerät oder der Software übereinstimmt, können Sie dennoch die erforderliche Konfiguration auf dem Gerät erstellen. Lesen Sie die Dokumentation des Herstellers, und nehmen Sie die erforderlichen Änderungen vor.

Wenn das Gerät von einem Hersteller stammt, der nicht in der Liste der verifizierten Hersteller und Geräte enthalten sind, oder wenn Sie bereits mit dem Konfigurieren des Geräts für IPSec vertraut sind, finden sie weitere Informationen unter unterstützte IPSec-Parameter und in die Dokumentation des Herstellers.

offersSite-to-Site-VPN von Oracle Cloud Infrastructure, eine sichere IPSec-Verbindung zwischen einem On-Premise-Netzwerk und einem virtuellen Cloud-Netzwerk (VCN).

Das folgende Diagramm zeigt eine IPSec-Basisverbindung mit Oracle Cloud Infrastructure mit redundanten Tunneln. Die in diesem Diagramm verwendeten IP-Adressen dienen lediglich als Beispiele.

Best Practices

In diesem Abschnitt werden allgemeine Best Practices und Überlegungen zur Verwendung von Site-to-Site-VPN beschrieben.

Alle Tunnel für jede IPSec-Verbindung konfigurieren

Oracle stellt zwei IPSec-Headends für Verbindungen bereit, um High Availability für geschäftskritische Workloads bereitzustellen. Auf der Oracle-Seite befinden sich diese beiden Headends zu Redundanzzwecken auf verschiedenen Routern. Wir empfehlen die Konfiguration aller verfügbaren Tunnel für maximale Redundanz. Dies ist ein wichtiger Teil der "Design for Failure"-Philosophie.

Redundante CPEs an On-Premise-Netzwerkspeicherorten

Wir empfehlen, dass jede Site, die eine Verbindung mit IPSec zu Oracle Cloud Infrastructure herstellt, über redundante Edge-Geräte (auch als Customer-Premises-Equipment (CPE) bezeichnet) verfügt. Sie fügen jedes CPE zur Oracle-Konsole hinzu und erstellen eine separate IPSec-Verbindung zwischen einem dynamischen Routinggateway (DRG) und jedem CPE. Für jede IPSec-Verbindung stellt Oracle durch Provisioning zwei Tunnel auf geografisch redundanten IPSec-Headends bereit. Weitere Informationen finden Sie im Connectivity redundancy Guide (PDF).

Hinweise zum Routingprotokoll

Wenn Sie eine Site-to-Site-VPN-IPSec-Verbindung erstellen, verfügt sie über zwei redundante IPSec-Tunnel. Oracle empfiehlt Ihnen, das CPE so zu konfigurieren, dass beide Tunnel verwendet werden (wenn das CPE dies unterstützt). In der Vergangenheit hat Oracle IPsec-Verbindungen erstellt, die bis zu vier IPsec-Tunnel enthielten.

Die folgenden drei Routingtypen sind verfügbar. Wählen Sie den Routingtyp separat für jeden Tunnel im Site-to-Site-VPN aus:

- Dynamisches BGP-Routing: Die verfügbaren Routen werden dynamisch über BGP erlernt. Das DRG lernt die Routen aus dem On-Premise-Netzwerk dynamisch. Auf der Oracle-Seite werden vom DRG die VCN-Subnetze veröffentlicht.

- Statisches Routing: Wenn Sie die IPSec-Verbindung zum DRG einrichten, geben Sie die spezifischen Routen zu dem On-Premise-Netzwerk an, über die das VCN wissen soll. Außerdem müssen Sie das CPE-Gerät mit statischen Routen zu den Subnetzen des VCN konfigurieren. Diese Routen werden nicht dynamisch erlernt.

- Policy-basiertes Routing: Wenn Sie die IPSec-Verbindung zum DRG einrichten, geben Sie die spezifischen Routen zu dem On-Premise-Netzwerk an, über die das VCN wissen soll. Außerdem müssen Sie das CPE-Gerät mit statischen Routen zu den Subnetzen des VCN konfigurieren. Diese Routen werden nicht dynamisch erlernt.

Weitere Informationen über Routing mit Site-to-Site-VPN, einschließlich Oracle-Empfehlungen zur Änderung des BGP-Algorithmus für die beste Pfadauswahl, finden Sie unter Routing für Site-to-Site-VPN.

Weitere wichtige CPE-Konfigurationen

Stellen Sie sicher, dass die Zugriffslisten im CPE korrekt konfiguriert sind, damit der erforderliche Traffic von oder zu Oracle Cloud Infrastructure nicht blockiert wird.

Wenn mehrere Tunnel gleichzeitig hochgefahren sind, kann es zu asymmetrischem Routing kommen. Um asymmetrisches Routing zu berücksichtigen, stellen Sie sicher, dass das CPE so konfiguriert ist, dass Traffic von dem VCN in einem der Tunnel verarbeitet wird. Beispiel: Sie müssen die ICMP-Prüfung deaktivieren und die TCP-Statusumgehung konfigurieren. Für weitere Einzelheiten zur entsprechenden Konfiguration wenden Sie sich an den Support des CPE-Herstellers. Wie Sie das symmetrische Routing konfigurieren, finden Sie unter Routing für Site-to-Site-VPN.

Hinweise und Einschränkungen

In diesem Abschnitt werden allgemeine wichtige Merkmale und Einschränkungen von Site-to-Site-VPN erläutert. Unter Limits nach Service finden Sie eine Liste der jeweiligen Limits sowie Anweisungen dazu, wie eine Erhöhung beantragt wird.

Asymmetrisches Routing

Oracle verwendet asiatisches Routing über die Tunnel, aus denen die IPSec-Verbindung besteht. Konfigurieren Sie Firewalls entsprechend. Andernfalls können Ping-Tests oder der Anwendungstraffic über die Verbindung hinweg nicht zuverlässig ausgeführt werden.

Wenn Sie mehrere Tunnel zu Oracle Cloud Infrastructure verwenden, wird empfohlen, das Routing so zu konfigurieren, dass der Traffic deterministisch durch den bevorzugten Tunnel geleitet wird. Um einen IPSec-Tunnel als primär und einen anderen als Backup zu verwenden, konfigurieren Sie spezifischere Routen für den primären Tunnel (BGP) und weniger spezifische Routen (zusammenfassende oder Standardrouten) für den Backuptunnel (BGP/static). Wenn Sie dieselbe Route (z.B. eine Standardroute) über alle Tunnel anbieten, wird der Traffic von einem VCN zu einem On-Premise-Netzwerk andernfalls an einen der verfügbaren Tunnel weitergeleitet. Das liegt daran, dass Oracle asymmetrisches Routing verwendet.

Spezifische Oracle-Routingempfehlungen zum Erzwingen des symmetrischen Routings finden Sie unter Routing für Site-to-Site-VPN.

Routenbasiertes oder policybasiertes Site-to-Site-VPN

Das IPSec-Protokoll verwendet Security Associations (SAs), um zu entscheiden, wie Pakete verschlüsselt werden. Innerhalb jeder SA definieren Sie Verschlüsselungsdomains, um die Quell- und Ziel-IP-Adresse eines Pakets einem Eintrag in der SA-Datenbank zuzuordnen. Dadurch wird festgelegt, wie ein Paket verschlüsselt oder entschlüsselt werden soll.

andere Hersteller oder die Branchendokumentation die Begriffe Proxy-ID, Sicherheitsparameterindex (SPI) oder Trafficselektor beim Verweisen auf SAs oder Verschlüsselungsdomains verwenden können. Zugriffslisten sind auch ein allgemeiner Cisco-Begriff für Verschlüsselungsdomains.

Es gibt zwei allgemeine Methoden zur Implementierung von IPSec-Tunneln:

- Routenbasierte Tunnel: Auch als Next-Hop-Tunnel bezeichnet. Eine Routentabellensuche wird anhand der Ziel-IP-Adresse eines Pakets durchgeführt. Wenn es sich bei der Egress-Schnittstelle dieser Route um einen IPSec-Tunnel handelt, wird das Paket verschlüsselt und an das andere Ende des Tunnels gesendet.

- Policy-basierte Tunnel: Die Quell- und-Ziel-IP-Adressen sowie das Protokoll des Pakets werden mit einer Liste von Policy-Anweisungen abgeglichen. Wenn eine Übereinstimmung gefunden wird, wird das Paket basierend auf den Regeln in dieser Policy-Anweisung verschlüsselt.

Die Site-to-Site-VPN-Headends von Oracle verwenden routenbasierte Tunnel, können jedoch mit policybasierten Tunneln arbeiten, zu denen einige Hinweise in den folgenden Abschnitten aufgeführt sind.

Wenn das CPE routenbasierte Tunnel unterstützt, konfigurieren Sie den Tunnel mit dieser Methode. Dies ist die einfachste Konfiguration mit der umfassendsten Interoperabilität mit dem Oracle-VPN-Headend.

Routingbasierte IPSec verwendet eine Verschlüsselungsdomain mit den folgenden Werten:

- Quell-IP-Adresse: Beliebig (0.0.0.0/0)

- Ziel-IP-Adresse: Beliebig (0.0.0.0/0)

- Protokoll: IPv4

Wenn Sie spezifischer sein müssen, können Sie eine einzelne zusammenfassende Route für Verschlüsselungsdomainwerte anstelle einer Standardroute verwenden.

Wenn Sie policybasierte Tunnel verwenden, generiert jeder Policy-Eintrag (ein CIDR-Block auf einer Seite der IPsec-Verbindung), den Sie definieren, eine IPsec-Sicherheitszuordnung (SA) mit jedem berechtigten Eintrag am anderen Ende des Tunnels. Dieses Paar wird als Verschlüsselungsdomain bezeichnet.

In diesem Diagramm enthält die Oracle-DRG-Seite des IPsec-Tunnels Policy-Einträge für drei IPv4-CIDR-Blöcke und einen IPv6-CIDR-Block. Die On-Premise-CPE-Seite des Tunnels enthält Policy-Einträge für zwei IPv4-CIDR-Blöcke und zwei IPv6-CIDR-Blöcke. Jeder Eintrag generiert eine Verschlüsselungsdomain mit allen möglichen Einträgen am anderen Ende des Tunnels. Beide Seiten eines SA-Paars müssen dieselbe IP-Version verwenden. Das Ergebnis sind insgesamt acht Verschlüsselungsdomains.

Wenn das CPE nur policybasierte Tunnel unterstützt, beachten Sie die folgenden Einschränkungen.

- Site-to-Site-VPN unterstützt mehrere Verschlüsselungsdomains, weist aber einen oberen Grenzwert von 50 Verschlüsselungsdomains auf.

- Wenn Sie in einer Situation wie im vorherigen Beispiel nur drei der sechs möglichen IPv4-Verschlüsselungsdomains auf CPE-Seite konfiguriert haben, würde der Link mit dem Status "Teilweise hochgefahren" aufgelistet werden, weil auf DRG-Seite immer alle möglichen Verschlüsselungsdomains erstellt werden.

- Je nachdem, wann ein Tunnel erstellt wurde, können Sie einen vorhandenen Tunnel möglicherweise nicht bearbeiten, um richtlinienbasiertes Routing zu verwenden, und müssen den Tunnel möglicherweise durch einen neuen IPSec-Tunnel ersetzen.

- Die CIDR-Blöcke, die auf der Oracle-DRG-Seite des Tunnels verwendet werden, dürfen sich nicht mit den CIDR-Blöcken überschneiden, die auf der On-Premise-CPE-Seite des Tunnels verwendet werden.

- Eine Verschlüsselungsdomain muss sich immer zwischen zwei CIDR-Blöcken derselben IP-Version befinden.

Wenn sich das CPE hinter einem NAT-Gerät befindet

Im Allgemeinen muss die CPE IKE-ID, die am On-Premise-Ende der Verbindung konfiguriert wurde, mit der CPE IKE-ID übereinstimmen, die von Oracle verwendet wird. Standardmäßig verwendet Oracle die öffentliche IP-Adresse des CPE, die Sie angeben, wenn Sie das CPE-Objekt in der Oracle-Konsole erstellen. Wenn sich ein CPE jedoch hinter einem NAT-Gerät befindet, kann es sich bei der am On-Premise-Ende konfigurierten CPE-IKE-ID um die private IP-Adresse des CPE handeln, wie im folgenden Diagramm dargestellt.

Bei einigen CPE-Plattformen können Sie die lokale IKE-ID nicht ändern. In diesem Fall müssen Sie die entfernte IKE-ID in der Oracle-Konsole so ändern, dass sie mit der lokalen IKE-ID des CPE übereinstimmt. Sie können den Wert angeben, wenn Sie die IPSec-Verbindung einrichten oder später, indem Sie die IPSec-Verbindung bearbeiten. Oracle erwartet, dass der Wert eine IP-Adresse oder ein vollständig angegebener Domainname (FQDN) ist, wie cpe.example.com. Weitere Informationen finden Sie unter Von Oracle verwendete CPE-IKE-ID ändern.

Unterstützte IPSec-Parameter

Eine Liste der vom Hersteller unterstützten IPSec-Parameter für alle Regionen finden Sie unter Unterstützte IPSec-Parameter.

Die Oracle BGP-ASN für die kommerzielle Cloud-Realm ist 31898. Wenn Sie Site-to-Site-VPN für US Government Cloud konfigurieren, finden Sie Informationen unter Erforderliche Site-to-Site-VPN-Parameter für Government Cloud und BGP-AS N von Oracle. Informationen zur Oracle UK Sovereign Cloud finden Sie unter Regionen.

CPE-Konfiguration

Die Konfigurationsanweisungen in diesem Abschnitt werden von Oracle Cloud Infrastructure für dieses CPE bereitgestellt. Wenn Sie Support oder weitere Hilfe benötigen, wenden Sie sich direkt an den Support des CPE-Anbieters.

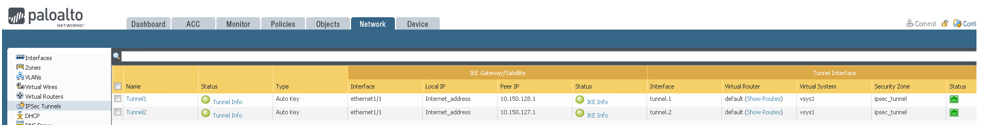

In der folgenden Abbildung wird das Basislayout der IPSec-Verbindung dargestellt.

Wichtige Details zu Konfigurationsanweisungen

- Commits: Damit PAN die Konfiguration aktiviert, müssen Sie nach jeder Konfigurationsänderung die Commit-Aktion ausführen.

- Beispiel-IP-Adressen: In der Beispielkonfiguration werden IP-Adressen aus Klasse A 10.0.0.0/8 (RFC1918) und 198.51.100.0/24 (RFC5735) verwendet. Verwenden Sie bei der CPE-Konfiguration den korrekten IP-Adressierungsplan für die Netzwerktopologie.

In der Beispielkonfiguration werden die folgenden Variablen und Werte verwendet:

- Innere Tunnel1-Schnittstelle - CPE: 198.51.100.1/30

- Innere Tunnel2-Schnittstelle - CPE: 198.51.100.5/30

- Innere Tunnel1-Schnittstelle - Oracle: 198.51.100.2/30

- Innere Tunnel2-Schnittstelle - Oracle: 198.51.100.6/30

- CPE-ASN: 64511

- On-Premise-Netzwerk: 10.200.1.0/24

- VCN-CIDR-Block: 10.200.0.0/24

- Öffentliche IP-Adresse des CPE: 10.100.0.100/24

- IP-Adresse 1 des Oracle-VPN-Headends (DRG): 10.150.128.1/32

- IP-Adresse 2 des Oracle-VPN-Headends (DRG): 10.150.128.1/32

- Tunnelnummer 1: tunnel.1

- Tunnelnummer 2: tunnel.2

- Ausgangsschnittstelle: ethernet1/1

IKEv2 verwenden

Oracle unterstützt Internet Key Exchange Version 1 (IKEv1) und Version 2 (IKEv2). Wenn Sie die IPSec-Verbindung in der Konsole für die Verwendung von IKEv2 konfigurieren, müssen Sie für das CPE nur IKEv2 und zugehörige IKEv2-Verschlüsselungsparameter konfigurieren, die das CPE unterstützt. Eine Liste der Parameter, die Oracle für IKEv1 oder IKEv2 unterstützt, finden Sie unter Unterstützte IPSec-Parameter.

Um IKEv2 zu verwenden, werden im nächsten Abschnitt spezielle Variationen einiger Schritte vorgestellt. Im Folgenden finden Sie eine Übersicht über die besonderen Schritte:

- Für Aufgabe 2 (ISAKMP-Peers definieren), wenn Sie das IKE-Gateway hinzufügen:

- Wählen Sie in der Registerkarte General für Version die Option IKEv2 only mode aus.

- Wählen Sie in der Registerkarte Advanced Options das IKE-Crypto-Profil aus, das dem IKEv2-Tunnel zugeordnet ist.

- Aufgabe 5 (IPSec-Sessions konfigurieren): Konfigurieren Sie die Proxy-ID.

Konfigurationsprozess

Der folgende Prozess umfasst die BGP-Konfiguration für die IPSec-Verbindung. Wenn Sie stattdessen statisches Routing verwenden möchten, führen Sie die Aufgaben 1–5 aus, und fahren Sie dann mit der CPE-Konfiguration fort.

In diesem Beispiel wird für beide Tunnel dieselbe ISAKMP-Policy verwendet.

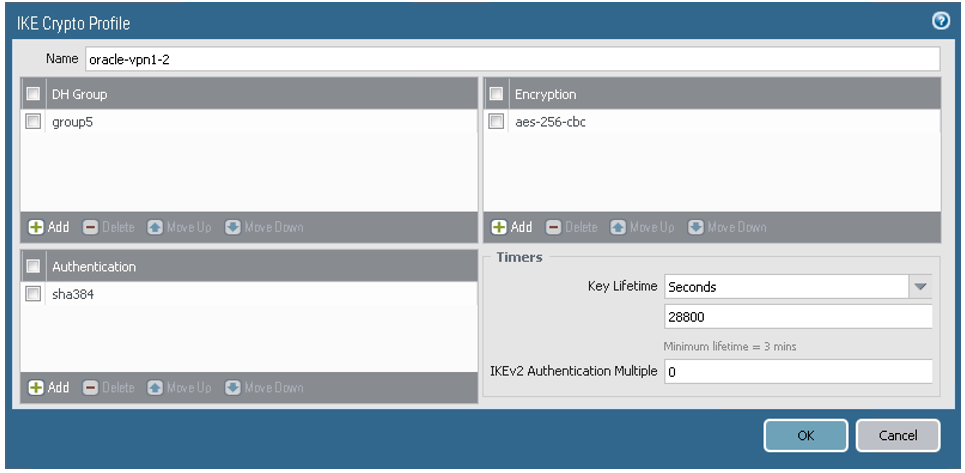

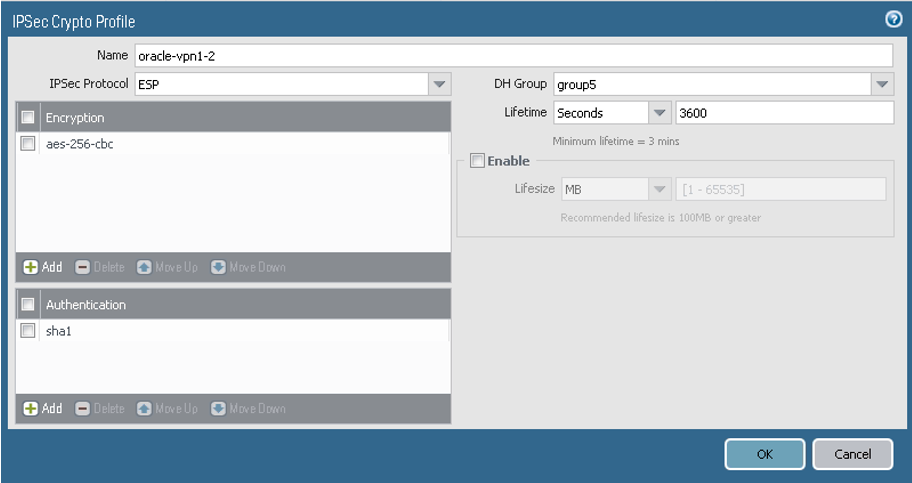

- Gehen Sie zu Network, IKE Crypto, und wählen Sie Add aus.

-

Konfigurieren Sie die Parameter (siehe Screenshot). Eine Liste der Werte finden Sie unter Unterstützte IPSec-Parameter. Wenn Sie Site-to-Site-VPN für Government Cloud konfigurieren, finden Sie Informationen unter Erforderliche Site-to-Site-VPN-Parameter für Government Cloud.

Im nächsten Screenshot wird das Endergebnis für diese Aufgabe dargestellt:

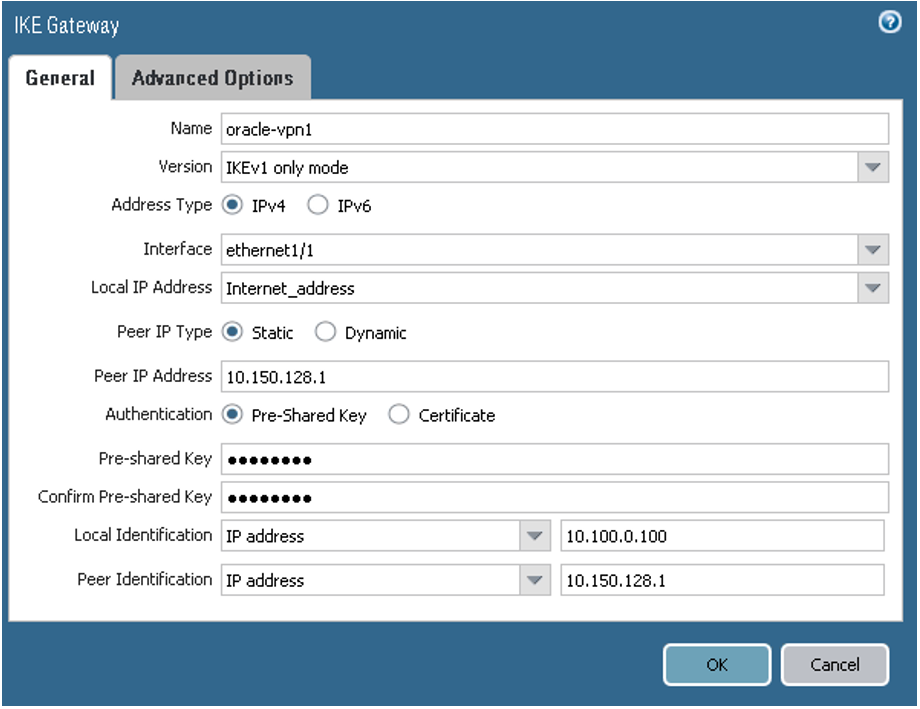

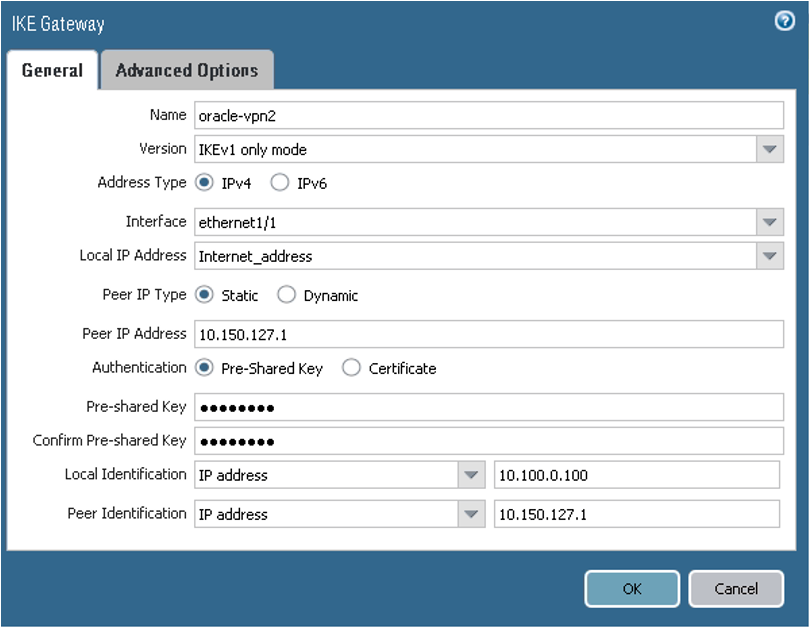

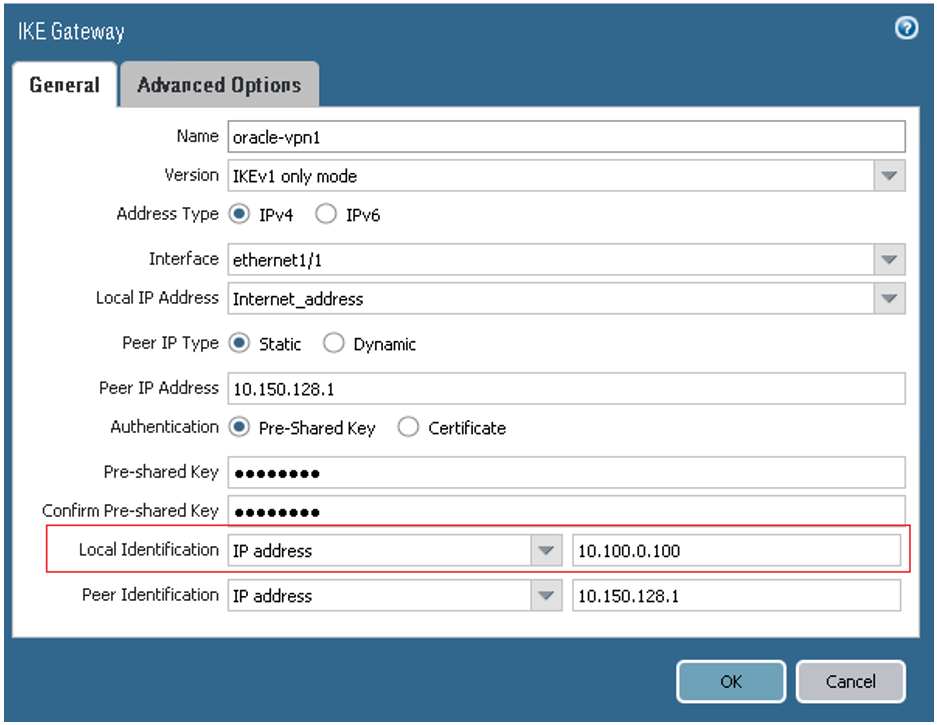

- Gehen Sie zu Network, IKE Gateways, und wählen Sie Add aus.

-

Konfigurieren Sie für "Peer 1" die Parameter (siehe Screenshots).

-

In der Registerkarte General:

- Version: Wählen Sie für IKEv1 IKEv1 only mode aus. Um IKEv2 zu verwenden, wählen Sie IKEv2 only mode. Wenn Sie IKEv2 verwenden, können Sie später in Aufgabe 5 auch Proxy-IDs hinzufügen.

- Interface: Schnittstelle, die Eigentümer der öffentlichen IP-Adresse im CPE ist. Ändern Sie den Wert ethernet1/1 in den für die Netzwerktopologie besten Wert.

- Peer IP Address: Öffentliche IP-Adresse, die dem Oracle-Headend des Tunnels von Oracle zugewiesen wurde. Setzen Sie den Wert in die korrekte IP-Adresse für die erste Tunnel.

- Pre-shared Key: Das Shared Secret, das von Oracle automatisch beim Erstellen des IPSec-Tunnels zugewiesen wurde. Gegebenenfalls können Sie einen anderen Wert angeben. Geben Sie hier und in der Oracle-Konsole denselben Wert ein.

- Local Identification und Peer Identification: Die IKE-IDs. Bei der Local Identification handelt es sich um die öffentliche IP-Adresse des CPE. Die Remote Identification ist die IP-Adresse des Oracle-VPN-Headends für den ersten Tunnel.

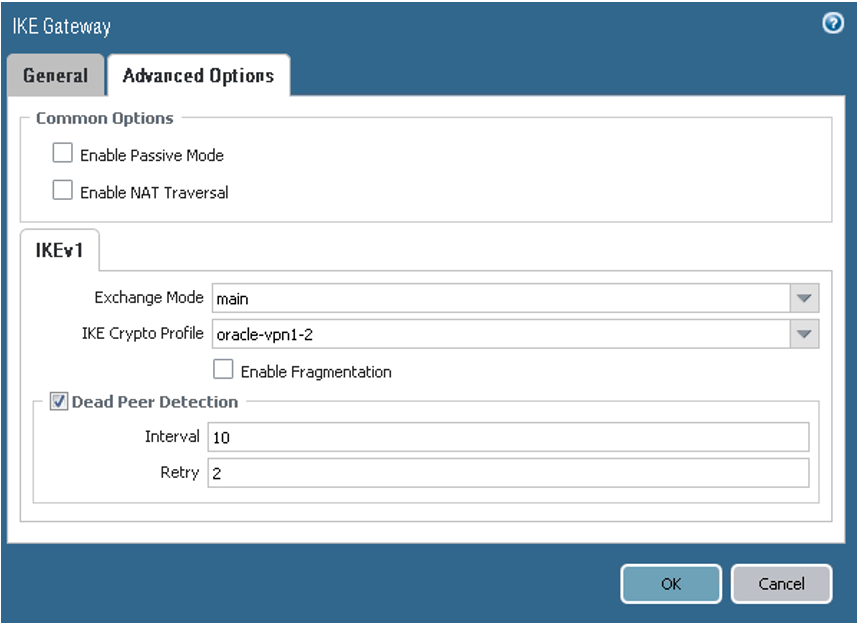

-

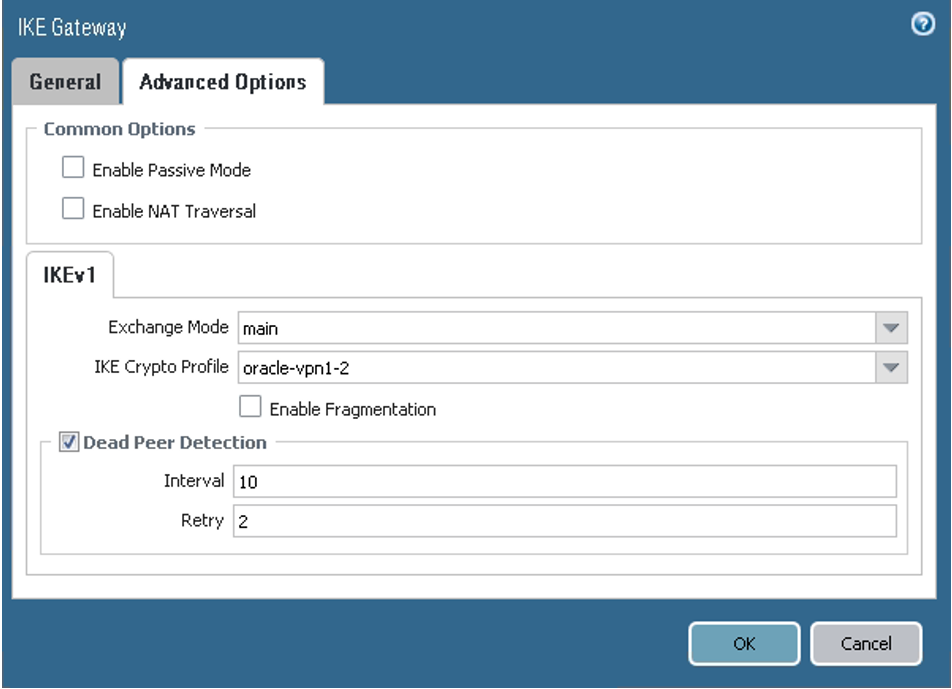

Stellen Sie sicher, dass die Werte für den ersten Peer auf der Registerkarte Advanced Options gemäß dem folgenden Screenshot festgelegt sind.

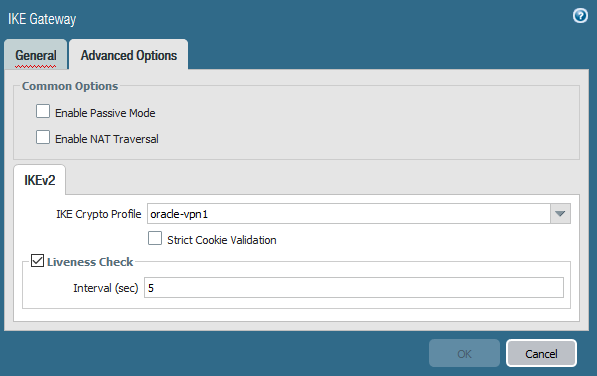

Wählen Sie stattdessen IKEv2 aus, indem Sie das IKE-Crypto-Profil auswählen, das dem IKEv2-Tunnel zugeordnet ist.

-

-

Konfigurieren Sie für "Peer 2" die Parameter (siehe Screenshots).

-

In der Registerkarte General:

- Version: Wählen Sie für IKEv1 IKEv1 only mode aus. Um IKEv2 zu verwenden, wählen Sie IKEv2 only mode aus. Beachten Sie bei IKEv2, dass Sie in der Aufgabe 5 auch eine Proxy-ID angeben müssen.

- Interface: Schnittstelle, die Eigentümer der öffentlichen IP-Adresse im CPE ist. Ändern Sie den Wert ethernet1/1 in den für die Netzwerktopologie besten Wert.

- Peer IP Address: Öffentliche IP-Adresse, die dem Oracle-Headend des Tunnels von Oracle zugewiesen wurde. Setzen Sie den Wert in die korrekte IP-Adresse für die zweite Tunnel.

- Pre-shared Key: Das Shared Secret, das von Oracle automatisch beim Erstellen des IPSec-Tunnels zugewiesen wurde. Gegebenenfalls können Sie einen anderen Wert angeben. Geben Sie hier und in der Oracle-Konsole denselben Wert ein.

- Local Identification und Peer Identification: Die IKE-IDs. Bei der Local Identification handelt es sich um die öffentliche IP-Adresse des CPE. Die Remote Identification ist die IP-Adresse des Oracle-VPN-Headends für den zweiten Tunnel.

-

Stellen Sie sicher, dass die Werte für den zweiten Peer auf der Registerkarte Erweiterte Optionen gemäß dem folgenden Screenshot festgelegt sind:

Wählen Sie stattdessen IKEv2 aus, indem Sie das IKE-Crypto-Profil auswählen, das dem IKEv2-Tunnel zugeordnet ist.

-

Im nächsten Screenshot wird das Endergebnis für diese Aufgabe dargestellt:

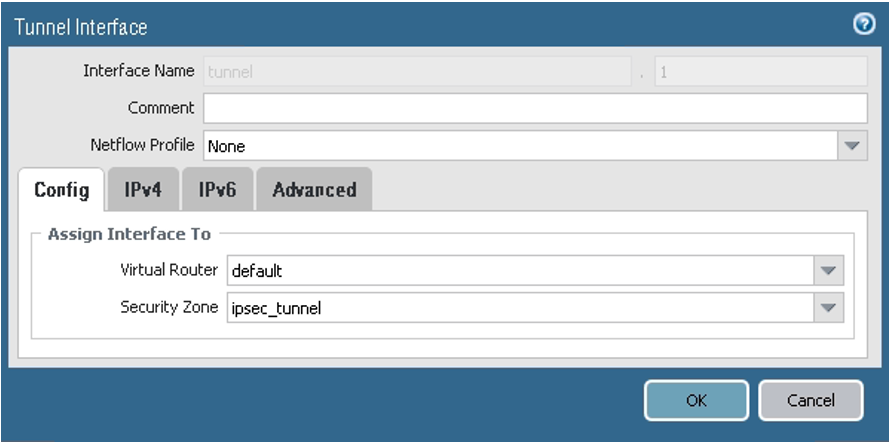

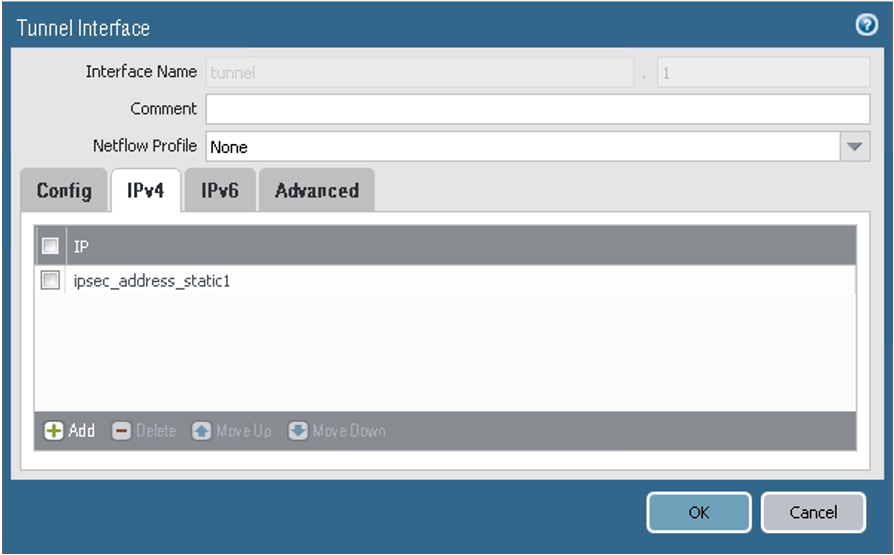

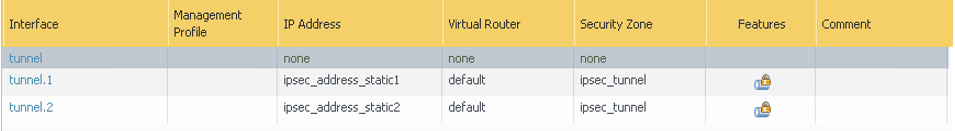

- Gehen Sie zu Network, Interfaces, Tunnel, und wählen Sie Add aus.

-

Konfigurieren Sie für "Peer 1" die Parameter (siehe Screenshots).

-

Weisen Sie in der Registerkarte Config die Schnittstelle gemäß Ihrer virtuellen Router- und Sicherheitszonenkonfiguration zu. In diesem Beispiel werden der virtuelle Standardrouter und die ipsec_tunnel-Sicherheitszone verwendet.

-

Vergewissern Sie sich in der Registerkarte IPv4, dass die Werte für das erste Peer gemäß dem folgenden Screenshot festgelegt sind. In diesem Beispiel lautet die IP-Adresse für die Tunnelschnittstelle "ipsec_address_static1 = 198.51.100.1/30". Konfigurieren Sie die Tunnel-IP-Adresse gemäß dem Netzwerk-IP-Adressierungsplan.

-

-

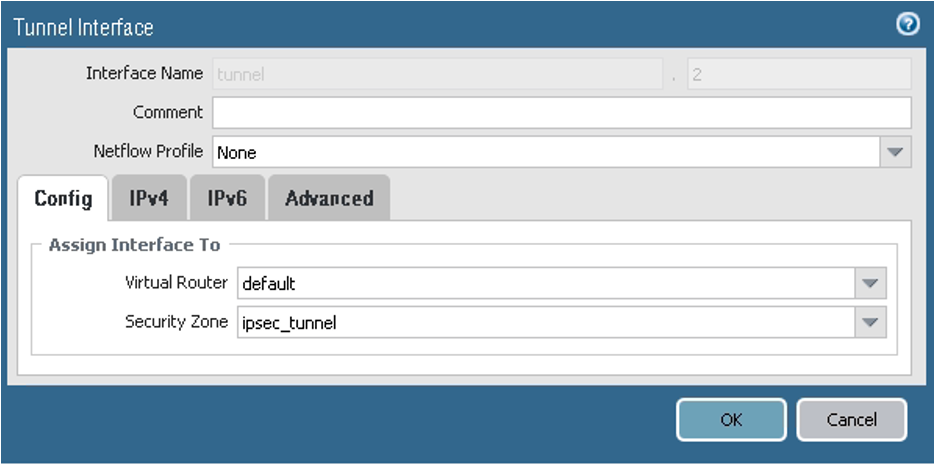

Konfigurieren Sie für "Peer 2" die Parameter (siehe Screenshots).

-

Weisen Sie in der Registerkarte Config die Schnittstelle gemäß Ihrer virtuellen Router- und Sicherheitszonenkonfiguration zu. In diesem Beispiel werden der virtuelle Standardrouter und die ipsec_tunnel-Sicherheitszone verwendet.

-

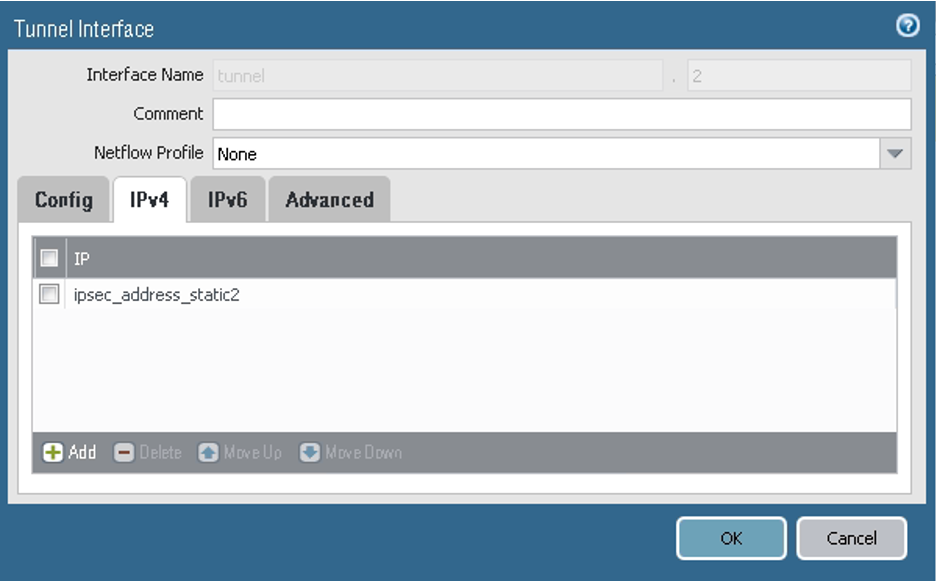

Vergewissern Sie sich in der Registerkarte IPv4, dass die Werte für das zweite Peer gemäß dem folgenden Screenshot festgelegt sind. In diesem Beispiel lautet die IP-Adresse für die Tunnelschnittstelle "ipsec_address_static2 = 198.51.100.5/30". Konfigurieren Sie die Tunnel-IP-Adresse gemäß dem Netzwerk-IP-Adressierungsplan.

-

Im nächsten Screenshot wird das Endergebnis für diese Aufgabe dargestellt:

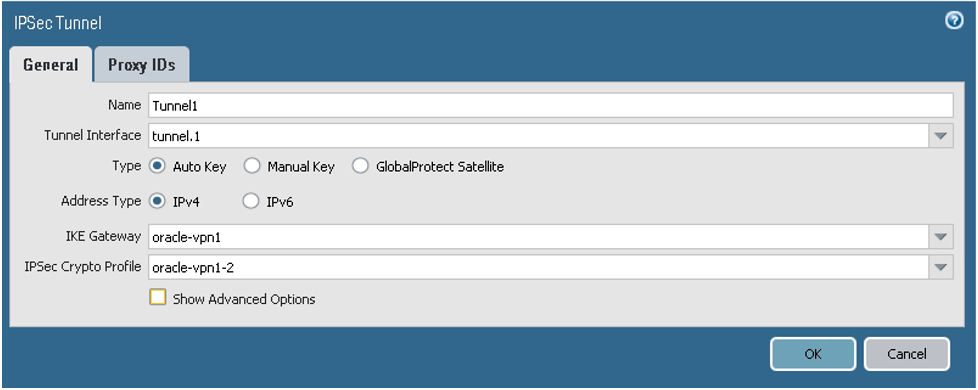

- Gehen Sie zu Network, IPSec Tunnels, und wählen Sie Add aus.

-

Konfigurieren Sie für Peer 1 die Parameter in der Registerkarte General (siehe Screenshot).

Beachten Sie, dass Sie der Registerkarte Proxy-IDs keine spezifischen Proxy-IDs hinzufügen müssen, wenn Sie IKEv1 verwenden. Sie werden für eine routenbasierte IKEv1-VPN-Konfiguration nicht benötigt.

Bei IKEv2 fügen Sie jedoch Proxy-IDs der Registerkarte Proxy IDs hinzu, um die Interoperabilität zu verbessern. Stellen Sie sicher, dass Sie zuvor in Aufgabe 2 auch das IKE-Gateway zur Verwendung von IKEv2 konfiguriert haben.

-

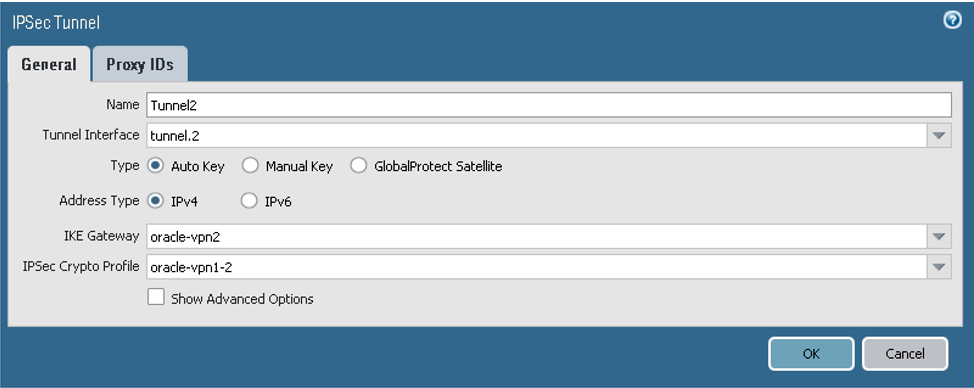

Konfigurieren Sie für Peer 2 die Parameter in der Registerkarte General (siehe Screenshot).

Wenn Sie IKEv2 verwenden, können Sie auch Proxy-IDs in der Registerkarte Proxy-IDs hinzufügen.

Wenn Sie statisches Routing anstelle von BGP verwenden wollen, überspringen sie Aufgabe 6, und fahren sie mit Statisches Routing konfigurieren fort.

Für BGP über IPSec sind die IP-Adressen der Tunnelschnittstellen an beiden Enden erforderlich.

In den Beispielscreenshots werden die folgenden Subnetze für die Tunnelschnittstellen verwendet:

- 198.51.100.0/30

- CPE: 198.51.100.1/30

- DRG: 198.51.100.2/30

- 198.51.100.4/30

- CPE: 198.51.100.5/30

- DRG: 198.51.100.6/30

Ersetzen Sie die Beispielwerte durch die BGP-IP-Adressen, die Sie in der Oracle-Konsole für die inneren Tunnelschnittstellen angegeben haben.

Diese Aufgabe besteht aus drei Subaufgaben, die jeweils verschiedene Schritte umfassen.

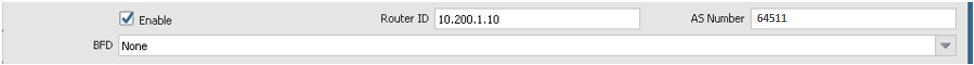

-

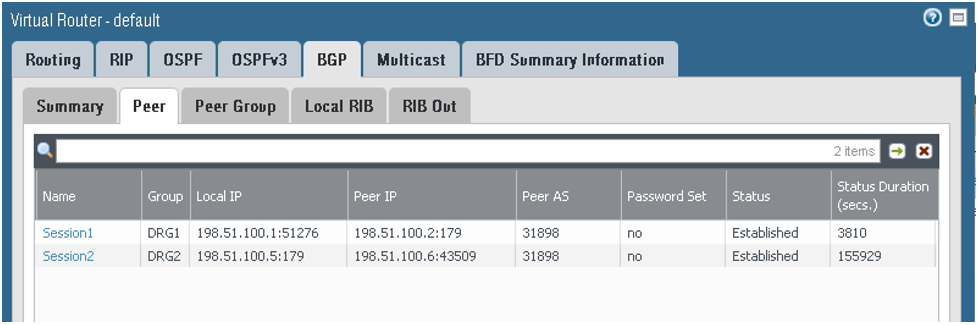

Gehen Sie zu Network, Virtual Routers, default und dann zu BGP. In diesem Beispiel wird der virtuelle Standardrouter verwendet. Außerdem werden im Beispiel 10.200.1.10 als Router-ID und 64511 als ASN verwendet. Verwenden Sie den richtigen virtuellen Router basierend auf Ihrer Netzwerkkonfiguration sowie die korrekte Router-ID und ASN für Ihre Umgebung.

-

Konfigurieren Sie in der Registerkarte Generaldie Parameter (siehe Screenshot).

-

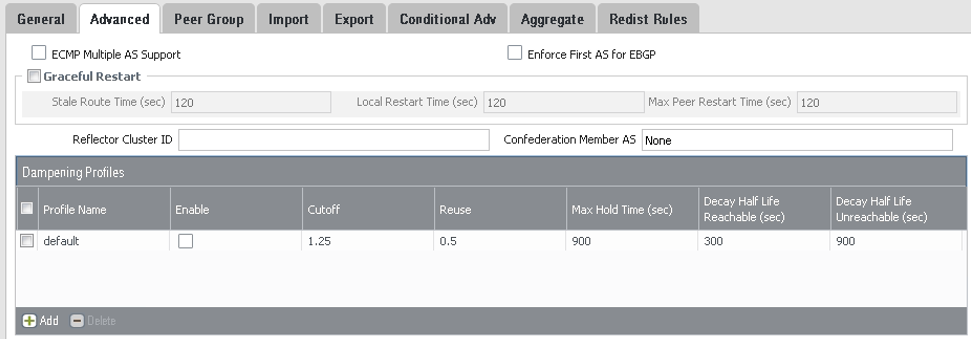

Konfigurieren Sie in der Registerkarte Advanced die Parameter (siehe Screenshot).

-

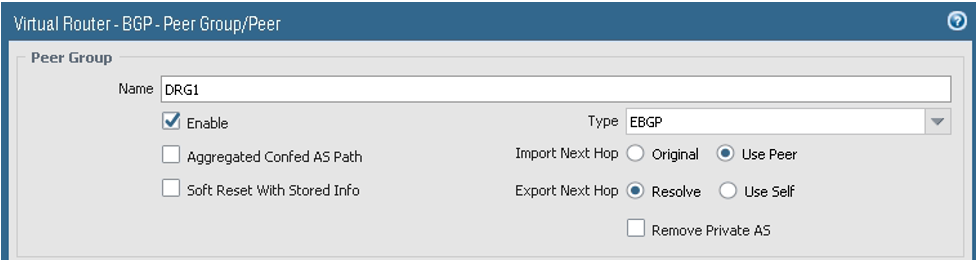

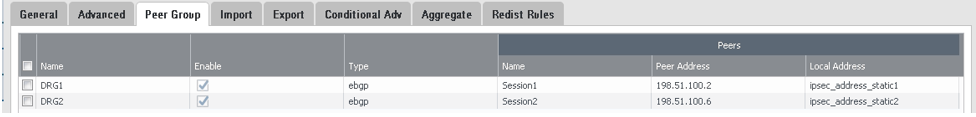

In der Registerkarte Peer Group:

- Fügen Sie die erste Peergroup und dann unter Peer Group Name die erste Session hinzu. Fügen Sie die BGP-Session mit dem DRG hinzu.

-

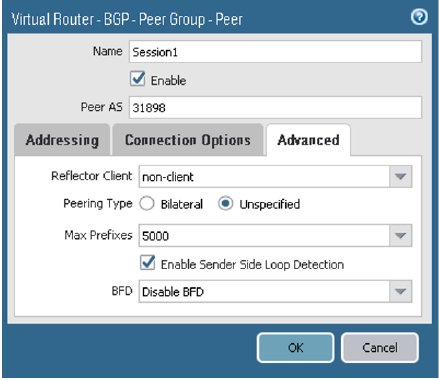

Konfigurieren Sie für den ersten Tunnel auf der Registerkarte Adressierung die Parameter, wie im nächsten Screenshot dargestellt. Die BGP-ASN von Oracle für die kommerzielle Cloud ist 31898, mit Ausnahme der Region "Serbien Central" (Jovanovac), die 14544 ist. Siehe BGP-ASN von Oracle, wenn Sie Site-to-Site-VPN für die Government Cloud konfigurieren.

-

Konfigurieren Sie in der Registerkarte Connection Options die Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Advanceddie Parameter (siehe Screenshot).

-

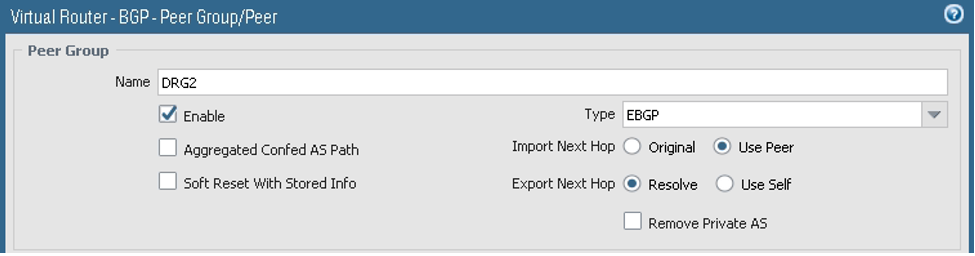

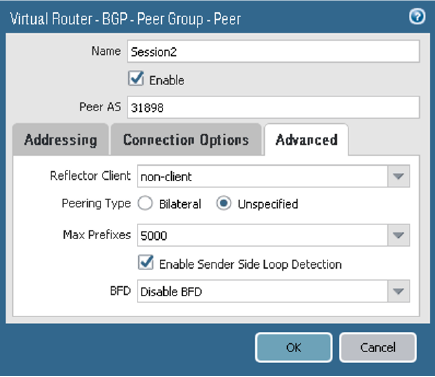

Fügen Sie in der Registerkarte Peer Group die zweite Peergroup und unter Peer Group Name die zweite Session hinzu. Fügen Sie die BGP-Session mit dem DRG hinzu.

-

Konfigurieren Sie für den zweiten Tunnel in der Registerkarte Addressing die Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Connection Options die Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Advanceddie Parameter (siehe Screenshot).

Im nächsten Screenshot wird die endgültige Peergroup-Konfiguration dargestellt:

-

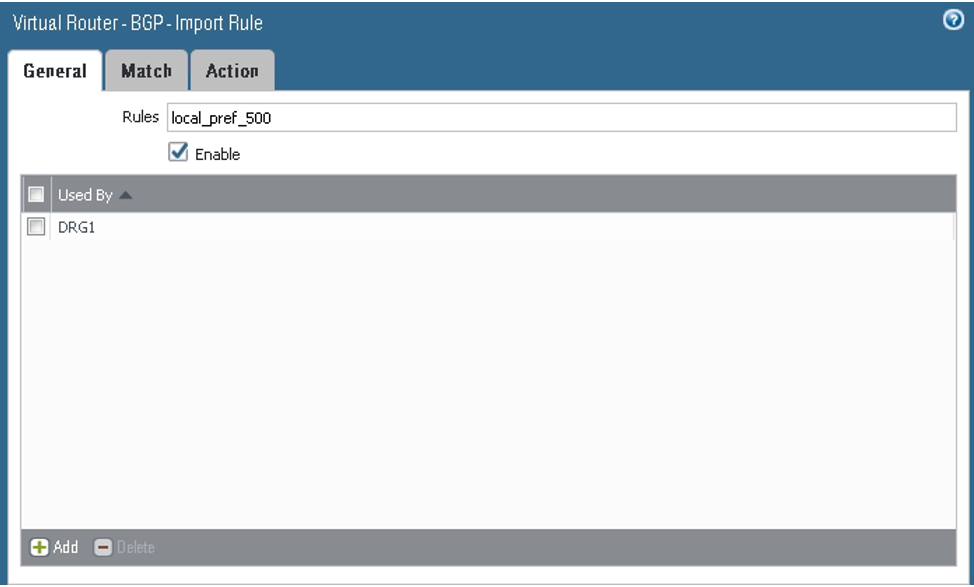

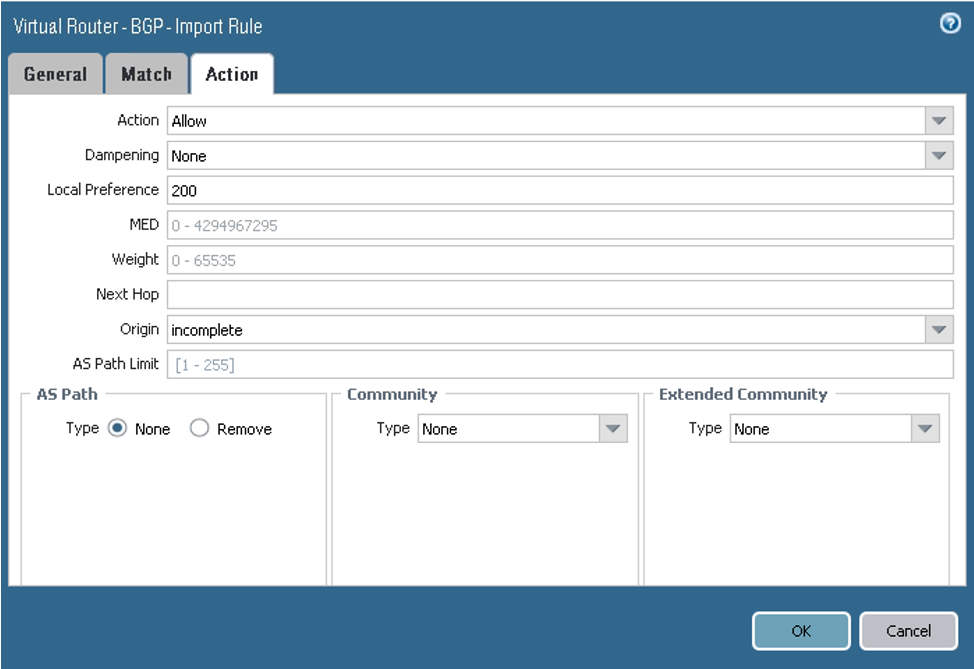

Konfigurieren Sie auf der Registerkarte Import die Parameter (siehe Screenshot). Hier konfigurieren Sie "tunnel.1" als Primär- und "tunnel.2" als Backup für die VCN-Route, die vom DRG über BGP (10.200.0.0/24) empfangen wurde. Aus der BGP-Perspektive befinden sich beide Tunnel im Status "Eingerichtet".

-

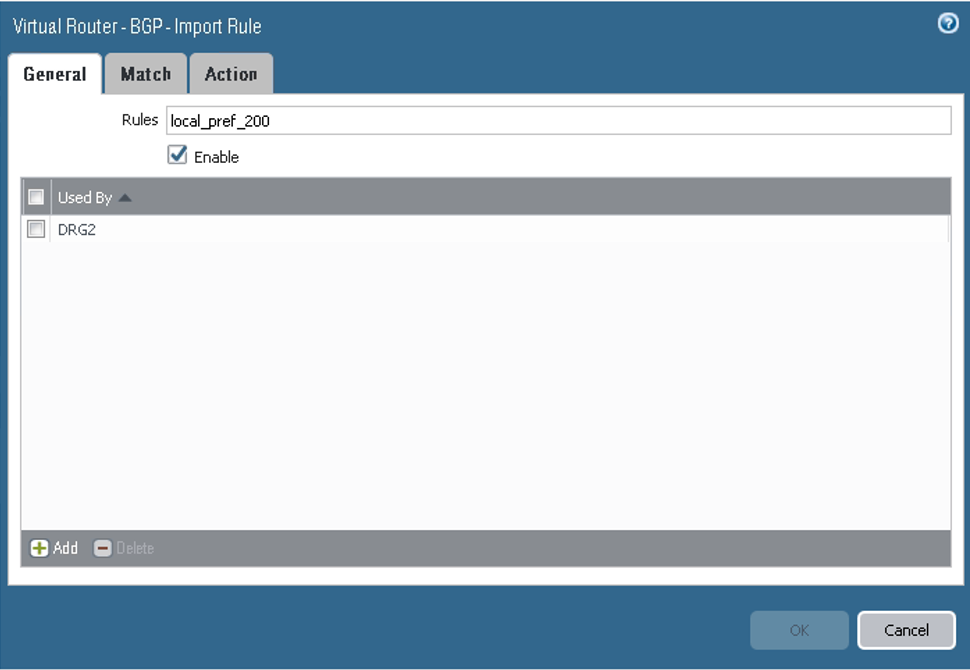

Konfigurieren Sie für die erste Regel in der Registerkarte General die Parameter (siehe Screenshot).

-

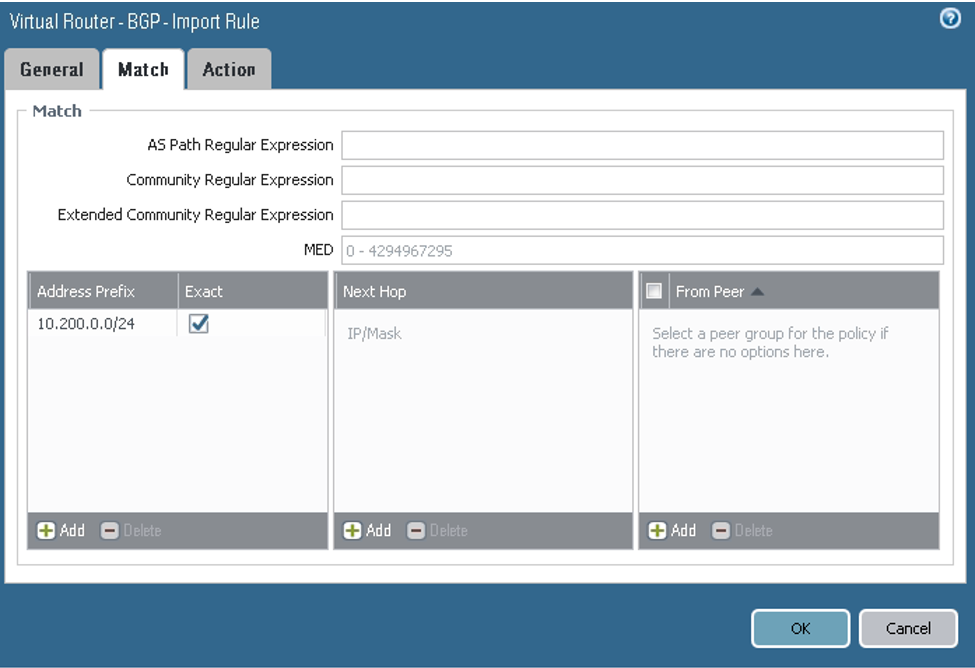

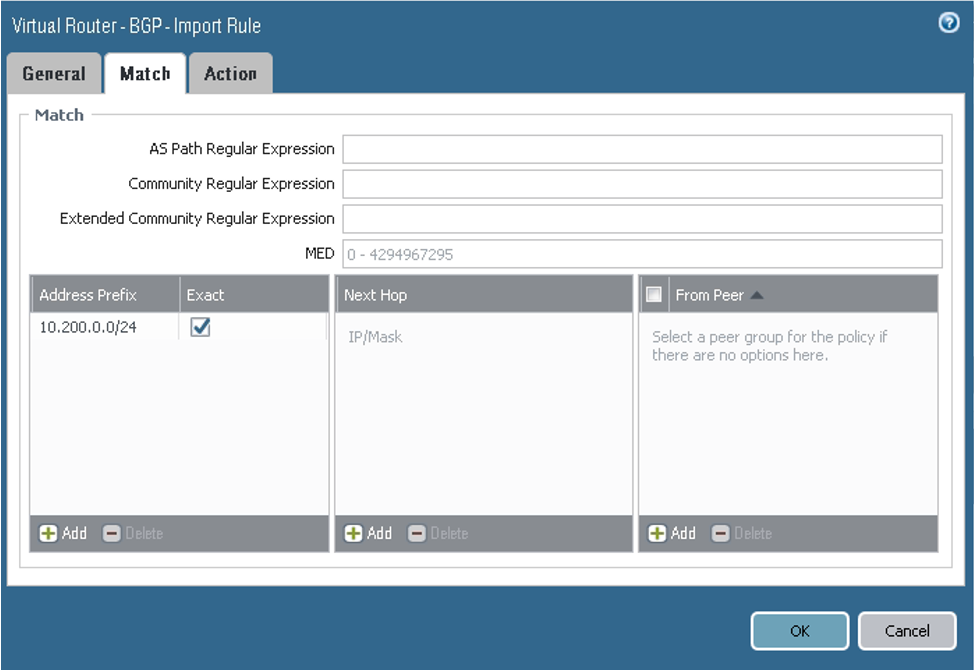

Konfigurieren Sie in der Registerkarte Match die Parameter (siehe Screenshot).

-

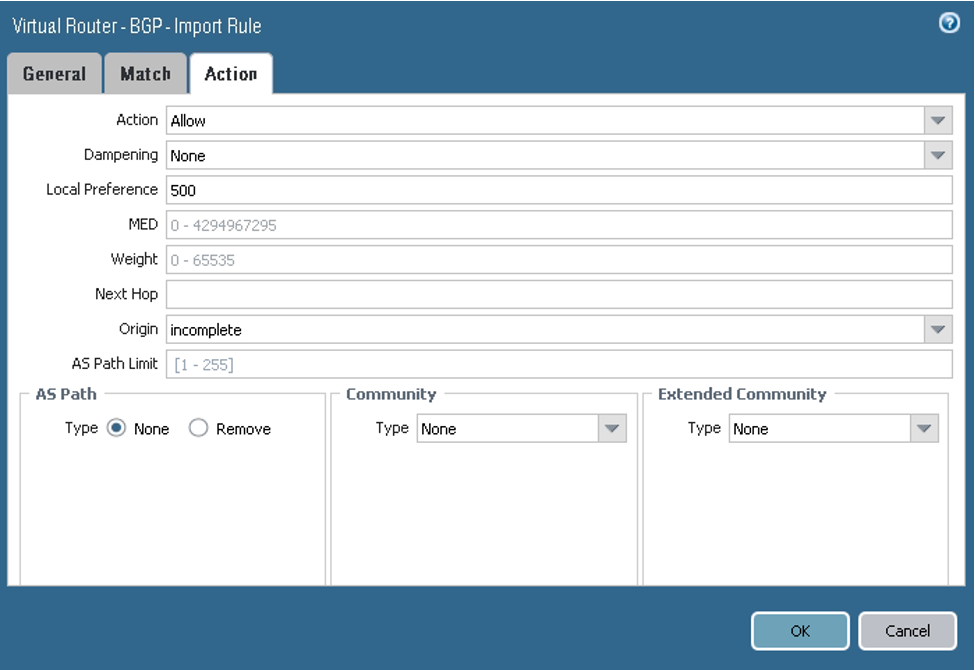

Konfigurieren Sie in der Registerkarte Action die Parameter (siehe Screenshot).

-

Konfigurieren Sie für die zweite Regel in der Registerkarte General die Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Match die Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Action die Parameter (siehe Screenshot).

-

-

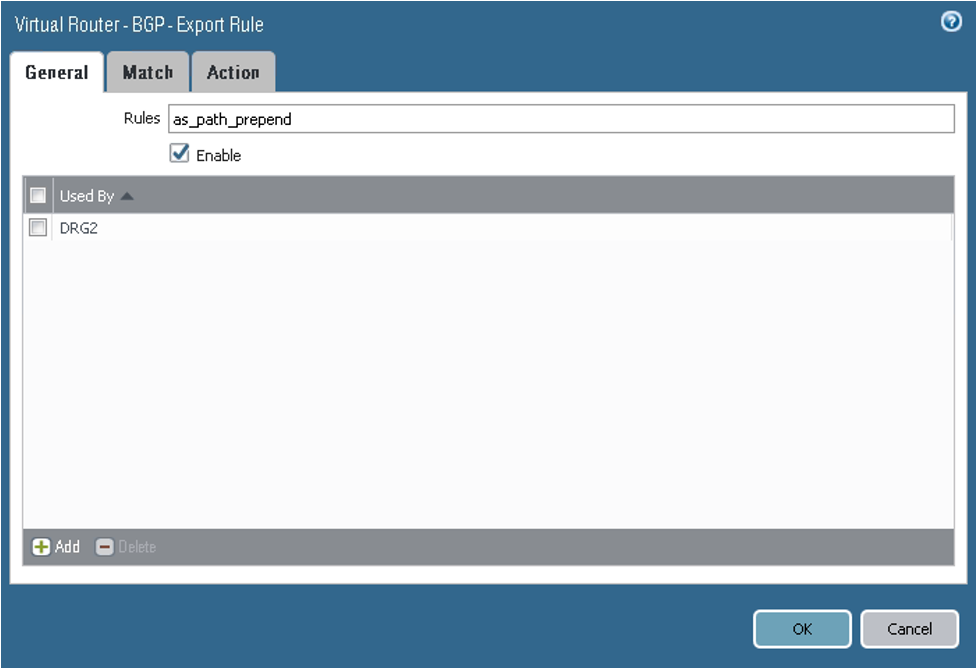

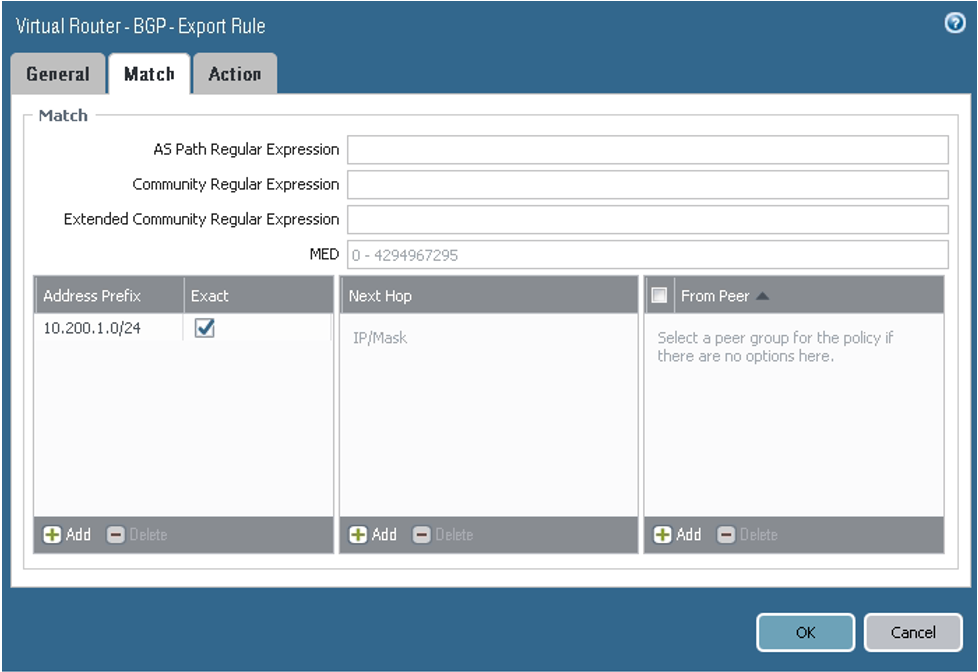

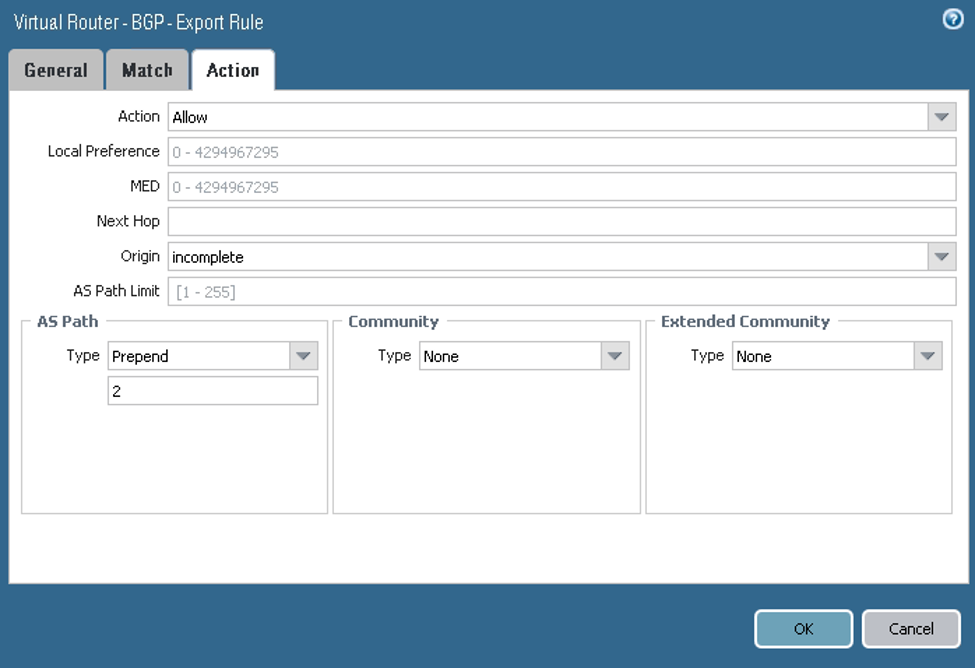

Konfigurieren Sie auf der Registerkarte Export die Parameter (siehe Screenshots). Hier konfigurieren Sie eine Policy, um zu erzwingen, dass das DRG "tunnel.1" bevorzugt, um den Pfad an das CIDR des On-Premise-Netzwerks (10.200.1.0/24) zurückzugeben.

-

Konfigurieren Sie in der Registerkarte Generaldie Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Match die Parameter (siehe Screenshot).

-

Konfigurieren Sie in der Registerkarte Action die Parameter (siehe Screenshot).

Der nächste Screenshot zeigt die endgültige Exportkonfiguration:

Beachten Sie, dass keine Konfiguration für die Registerkarten Conditional Adv oderAggregate erforderlich ist.

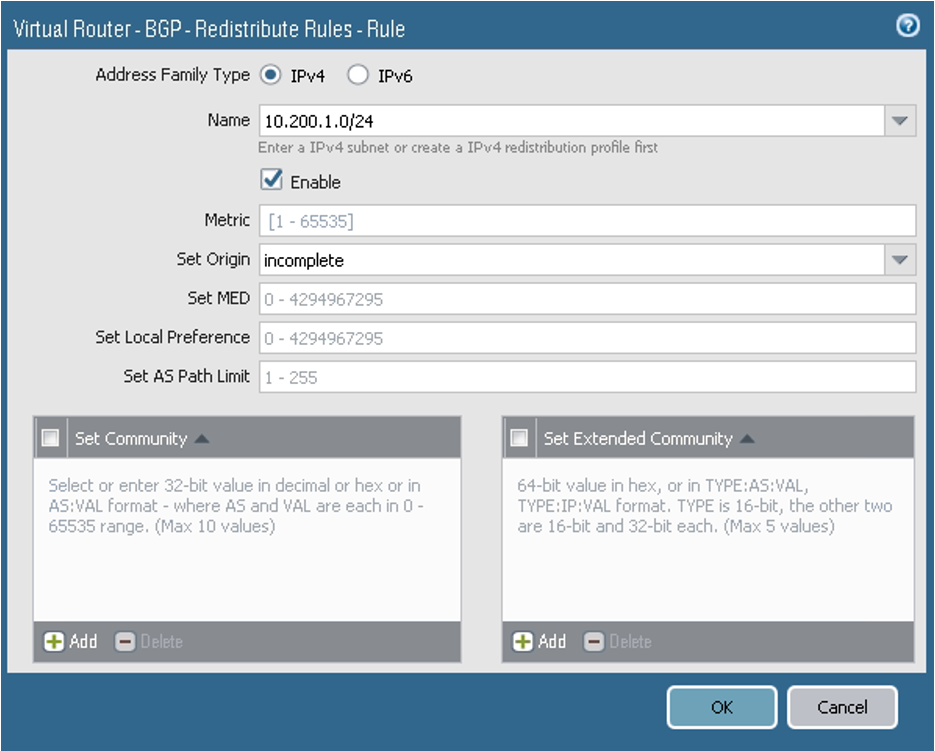

-

-

Konfigurieren Sie in der Registerkarte Redist Rules die Parameter (siehe Screenshot). Hier können Sie das On-Premise-Netzwerk-CIDR im BGP angeben.

-

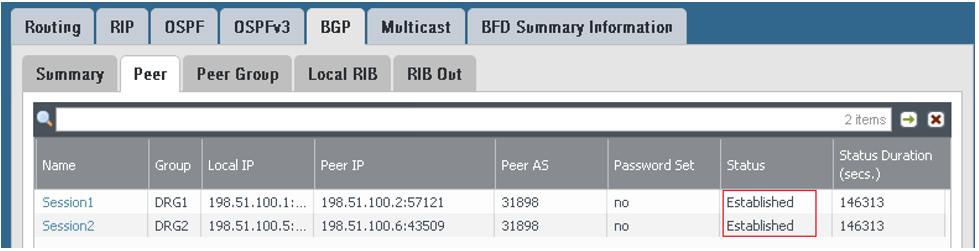

Gehen Sie zu Network, IPSec Tunnels, Spalte Virtual Router, und klicken Sie dann auf Show Routes.

-

Gehen Sie zu BGP und dann zur Registerkarte Peer, um zu prüfen, ob die BGP-Session aufgebaut wurde. Jeder andere Wert bedeutet, dass die BGP-Session nicht erfolgreich aufgebaut wurde, und kein Routenaustausch stattfindet.

-

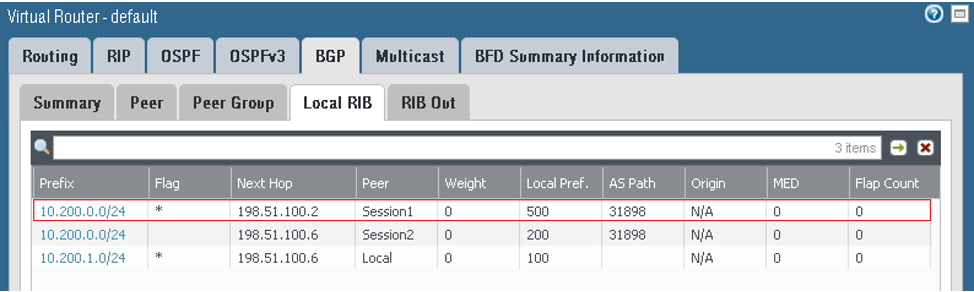

Registerkarte Local RIB: Die Präfixe werden von DRG empfangen, wobei "tunnel.1" bevorzugt wird.

-

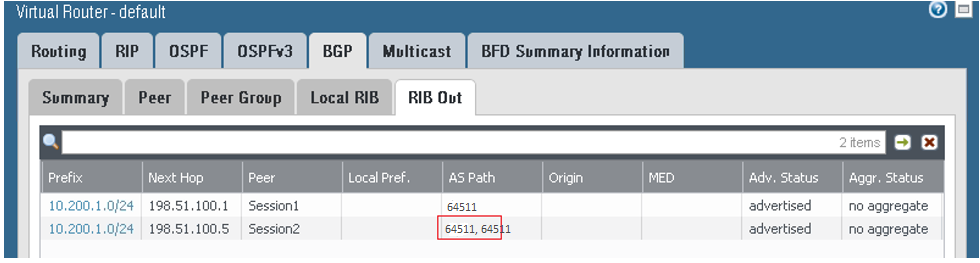

Registerkarte RIB Out: Das On-Premise-Netzwerk-CIDR wird über BGP an DRG1 mit "as_path" von 64511 und für DRG2 mit "as_path" von 64511, 64511 gesendet. Auf diese Weise verwendet die vom DRG bevorzugte Route basierend auf dem BGP-Best-Path-Algorithmus die Verbindung über "tunnel.1", um das On-Premise-Netzwerk-CIDR zu erreichen.

Statisches Routing konfigurieren

Folgen Sie diesen Anweisungen, wenn das CPE BGP über IPSec nicht unterstützt oder Sie BGP über IPSec nicht verwenden möchten.

In dieser Aufgabe konfigurieren Sie statische Routen, um den Traffic durch die Tunnelschnittstellen zum DRG und schließlich zu den VCN-Hosts weiterzuleiten.

- Befolgen Sie die Aufgaben 1 bis 5 im vorherigen Abschnitt.

- Statische Routen konfigurieren:

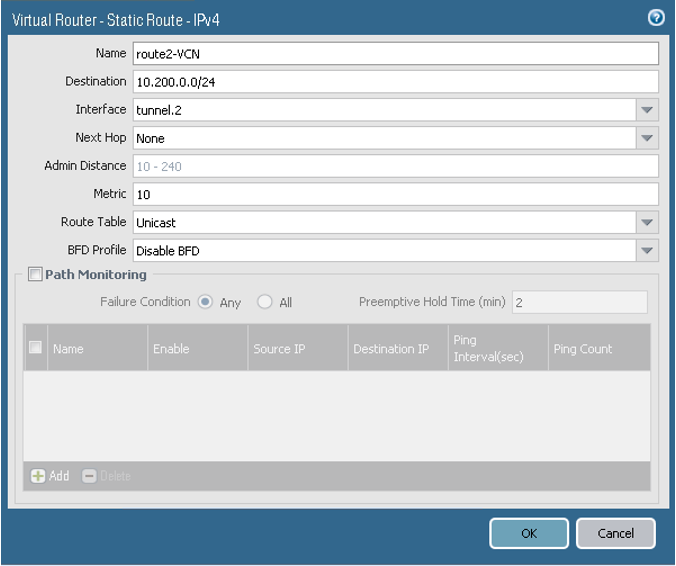

- Gehen Sie zu Network, Virtual Routers, default, Static Routes, und wählen Sie Add aus.

-

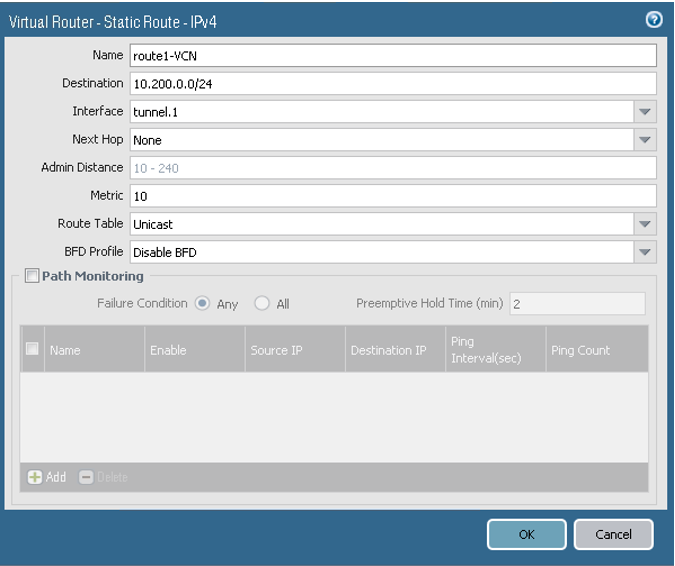

Konfigurieren Sie die Parameter für Route 1 (siehe Abbildung).

-

Konfigurieren Sie die Parameter für Route 2 (siehe Abbildung).

-

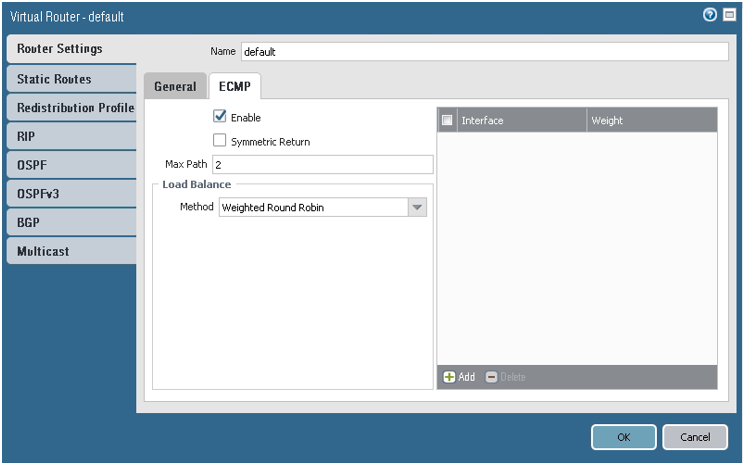

(Empfohlen) Aktivieren Sie ECMP für den Traffic, der durch die beiden Tunnel geleitet wird. Die Metrik für beide Routen wird auf 10 gesetzt. Einige wichtige Hinweise zur Aktivierung von ECMP:

- Prüfen Sie zunächst, ob das Netzwerkdesign ECMP unterstützt.

- Wenn ECMP auf einem vorhandenen virtuellen Router aktiviert oder deaktiviert wird, startet das System den virtuellen Router neu. Der Neustart kann dazu führen, dass bestehende Sessions beendet werden.

-

In diesem Beispiel wird der virtuelle Standardrouter verwendet. Verwenden Sie den korrekten virtuellen Router für diese Netzwerkumgebung.

Um ECMP zu aktivieren, gehen Sie zu Network, Virtual Routers, default, Router Settings, ECMP, und wählen Sie dann Enable.

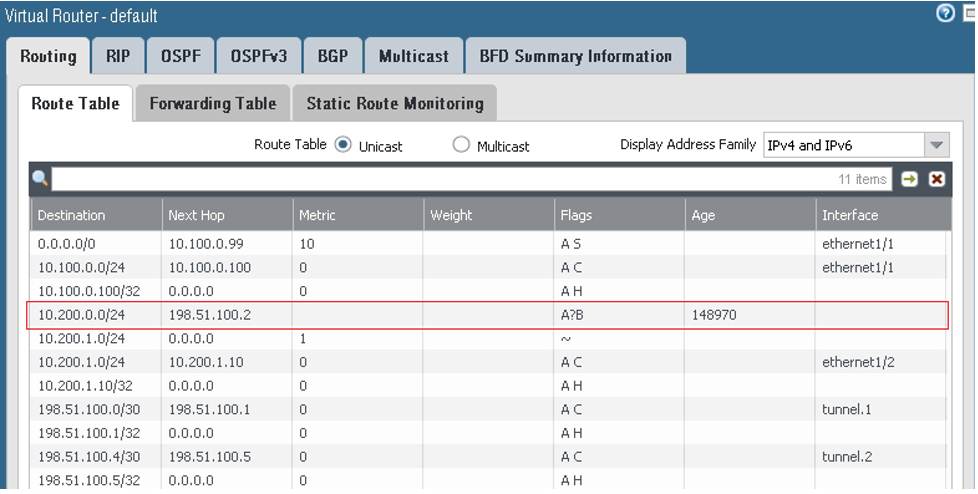

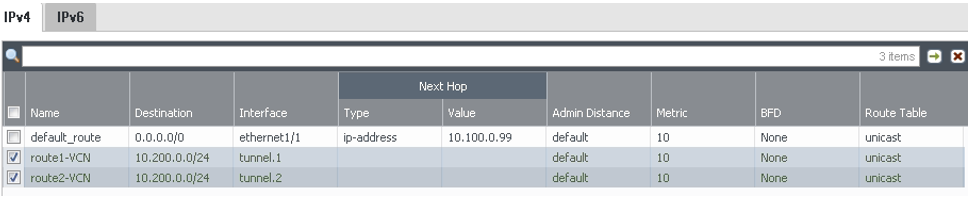

Auf den folgenden Screenshots wird die endgültige Konfiguration angezeigt, nachdem diese Aufgabe abgeschlossen wurde:

IKE-ID ändern

Wenn das CPE sich hinter einem NAT-Gerät mit einer privaten IP-Adresse an der Ausgangsschnittstelle befindet, die von den Tunnelschnittstellen als Quelle verwendet wird, müssen Sie die öffentliche IP-Adresse des NAT-Geräts als lokale IKE-ID angeben. Legen Sie dazu den Wert für Local Identification in der IKE Gateway-Konfiguration fest:

Verifizierung

So prüfen Sie den IPSec-Tunnelstatus:

Mit diesem Befehl prüfen Sie die IKE-SA:

show vpn ike-saMit diesem Befehl prüfen Sie die Konfiguration des IPSec-Tunnels:

show vpn tunnel name <tunnel_name>

Um den BGP-Status zu prüfen, suchen Sie nach "Established:

So prüfen Sie den BGP-Status über die Befehlszeile:

show routing protocol bgp peer peer-name <name>

So prüfen Sie, ob die Routen in der Routentabelle installiert sind:

show routing routeEin Monitoring-Service ist auch in Oracle Cloud Infrastructure verfügbar, um Cloud-Ressourcen aktiv und passive zu überwachen. Informationen zum Monitoring eines Site-to-Site-VPNs finden Sie unter Site-to-Site-VPN-Metriken.

Bei Problemen finden Sie weitere Informationen unter Site-to-Site-VPN - Fehlerbehebung.