Security Services

Erfahren Sie mehr über die Sicherheitsservices in Oracle Cloud Infrastructure für Kundenisolation, Identitätsmanagement, Autorisierung, Datenverschlüsselung, Erkennung von Sicherheitslücken, Monitoring und mehr.

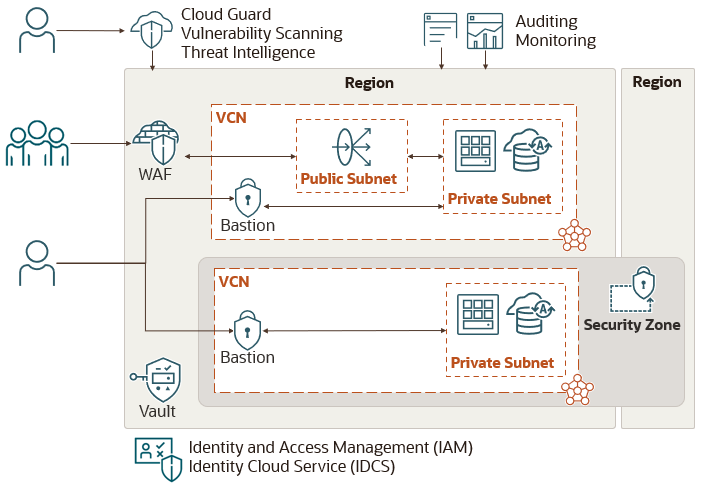

Das folgende Diagramm veranschaulicht die Sicherheitsservices in Oracle Cloud Infrastructure.

Regionen und Availability-Domains

Eine Oracle Cloud Infrastructure-Region ist die oberste Komponente der Infrastruktur. Jede Region ist ein eigener geografischer Bereich mit mehreren fehlerisolierten Standorten, die als Availability-Domains bezeichnet werden. Eine Availability-Domain ist eine Unterkomponente einer Region und unabhängig und äußerst zuverlässig. Jede Availability-Domain wird mit vollständig unabhängiger Infrastruktur erstellt: Gebäude, Generatoren, Kühlgeräte und Netzwerkverbindungen. Die physische Trennung schützt vor Naturkatastrophen und anderen Ereignissen.

Availability-Domains innerhalb derselben Region sind über ein sicheres High-Speed-Netzwerk mit geringer Latenz verbunden, sodass Sie extrem zuverlässige Anwendungen und Workloads mit minimalen Auswirkungen auf Anwendungslatenz und -performance erstellen und ausführen können. Alle Verbindungen zwischen Availability-Domains sind verschlüsselt.

Weitere Informationen finden Sie unter Regionen und Availability-Domains.

Oracle Cloud Infrastructure bietet auch Regionen mit spezifischen Merkmalen, um die Sicherheits- und Complianceanforderungen von Regierungsorganisationen zu erfüllen:

Identity and Access Management (IAM)

Der Oracle Cloud Infrastructure Identity and Access Management-Service bietet Authentifizierung und Autorisierung für alle Oracle Cloud Infrastructure-Ressourcen und -Services. Sie können einen einzigen Mandanten verwenden, der von verschiedenen Geschäftseinheiten, Teams und Einzelpersonen geteilt wird. Gleichzeitig werden die Sicherheit, Isolation und Governance gewartet.

IAM verwendet die in diesem Abschnitt beschriebenen Komponenten. Informationen dazu, wie die Komponenten zusammenpassen, finden Sie unter Beispielszenario.

- COMPARTMENT

- Eine Sammlung zusammengehöriger Ressourcen. Compartments sind eine wichtige Komponente von Oracle Cloud Infrastructure für die Organisation und Isolation der Cloud-Ressourcen. Mit Compartments können Sie Ressourcen zur Messung von Nutzung und Abrechnung, zur Kontrolle des Zugriffs (mit Policys) und zur Isolation (Trennung der Ressourcen für verschiedene Projekte oder Geschäftseinheiten) voneinander trennen. Üblicherweise erstellen Sie ein Compartment für jeden wichtigen Teil Ihrer Organisation. Weitere Informationen finden Sie unter Best Practices zum Einrichten Ihres Mandanten.

- DYNAMISCHE GRUPPEN

- Ein spezieller Gruppentyp, der Ressourcen (wie Compute-Instanzen) enthält, die mit von Ihnen definierten Regeln übereinstimmen (damit die Mitgliedschaft dynamisch geändert werden kann, wenn übereinstimmende Ressourcen erstellt oder gelöscht werden). Diese Instanzen fungieren als "Principal"-Akteure und können entsprechend den Policys, die Sie für die dynamische Gruppe schreiben, API-Aufrufe für Services tätigen.

- FEDERATION

- Eine Beziehung, die ein Administrator zwischen einem Identitätsprovider und einem Serviceprovider konfiguriert. Wenn Sie Oracle Cloud Infrastructure mit einem Identitätsprovider verbinden, verwalten Sie Benutzer und Gruppen im Identitätsprovider. Sie verwalten die Autorisierung im Oracle Cloud Infrastructure IAM-Service.

- GROUP

- Eine Sammlung von Benutzern, die ähnliche Zugriffsberechtigungen haben. Administratoren können Zugriffs-Policys erteilen, die einer Gruppe die Nutzung oder Verwaltung von Ressourcen in einem Mandanten gestatten. Alle Benutzer in einer Gruppe erben dieselben Berechtigungen.

- HOME REGION

- Die Region, in der sich Ihre IAM-Ressourcen befinden. Alle IAM-Ressourcen sind global und über alle Regionen hinweg verfügbar. Das Masterset der Definitionen befindet sich jedoch in einer einzelnen Region, der Hauptregion. Sie müssen Änderungen an Ihren IAM-Ressourcen in Ihrer Hauptregion vornehmen. Die Änderungen werden automatisch an alle Regionen propagiert. Weitere Informationen finden Sie unter Regionen verwalten.

- Identitätsdomain

-

Eine Identitätsdomain ist ein Container für die Verwaltung von Benutzern und Rollen, die Föderation und das Provisioning von Benutzern, die sichere Anwendungsintegration über die Oracle Single Sign-On-(SSO-)Konfiguration und die OAuth-Administration. Sie stellt eine Benutzerpopulation in Oracle Cloud Infrastructure und die zugehörigen Konfigurationen und Sicherheitseinstellungen (wie MFA) dar.

- IDENTITY PROVIDER

- Eine vertrauenswürdige Beziehung mit einem Provider einer Federated Identity. Föderierte Benutzer, die versuchen, sich bei der Oracle Cloud Infrastructure-Konsole zu authentifizieren, werden an den konfigurierten Identitätsprovider umgeleitet. Nach der erfolgreichen Authentifizierung können föderierte Benutzer Oracle Cloud Infrastructure-Ressourcen in der Konsole wie ein nativer IAM-Benutzer verwalten.

- MFA

- Die Multifaktor-Authentifizierung (MFA) ist eine Authentifizierungsmethode, bei der mehrere Faktoren zur Verifizierung der Benutzeridentität verwendet werden müssen.

- NETWORK SOURCE

- Eine Gruppe von IP-Adressen, die auf Ressourcen in Ihrem Mandanten zugreifen können. Bei den IP-Adressen kann es sich um öffentliche IP-Adressen oder IP-Adressen von einem VCN in Ihrem Mandanten handeln. Nachdem Sie die Netzwerkquelle erstellt haben, verwenden Sie eine Policy, um den Zugriff nur auf Anforderungen zu beschränken, die aus den IPs in der Netzwerkquelle stammen.

- RESOURCE

- Ein Cloud-Objekt, das Sie bei der Interaktion mit Oracle Cloud Infrastructure-Services erstellen und verwenden. Beispiel: Compute-Instanzen , Blockspeicher-Volumes , virtuelle Cloud-Netzwerke (VCNs ), Subnetze, Datenbanken, Anwendungen von Drittanbietern, Software-as-a-Service-(SaaS-)Anwendungen, On-Premise-Software und Einzelhandelswebanwendungen.

- ROLE

- Eine Gruppe von Administratorberechtigungen, die einem Benutzer in einer Identitätsdomain zugewiesen werden können.

- SICHERHEITS-POLICY

- Ein Dokument, mit dem angegeben wird, wer auf welche Ressourcen zugreifen kann und wie. Sie können Policys schreiben, um den Zugriff auf alle Services in Oracle Cloud Infrastructure zu kontrollieren. Der Zugriff wird auf Gruppen- und Compartment-Ebene erteilt. Sie können also eine Policy schreiben, die einer Gruppe einen bestimmten Zugriffstyp innerhalb eines bestimmten Compartments oder dem Mandanten selbst gibt. Wenn Sie einer Gruppe Zugriff auf den Mandanten erteilen, erhält die Gruppe automatisch denselben Zugriffstyp für alle Compartments innerhalb des Mandanten. Weitere Informationen finden Sie unter Beispielszenario und Überblick über IAM-Policys. Das Wort "Policy" wird auf unterschiedliche Arten verwendet: als einzelne in der Policy-Sprache geschriebene Anweisung, als eine Sammlung von Anweisungen in einem einzelnen benannten "Policy"-Dokument (dem eine Oracle Cloud-ID (OCID) zugewiesen ist) und als allgemeines Policy-Dokument, das von Ihrer Organisation verwendet wird, um den Zugriff auf Ressourcen zu kontrollieren.

- ANMELDE-POLICY

- Mit einer Anmelde-Policy können Identitätsdomainadministratoren, Sicherheitsadministratoren und Anwendungsadministratoren Kriterien definieren, die bestimmen, ob ein Benutzer sich bei einer Identitätsdomain anmelden kann.

- TAGS

- Mit Tags können Sie Ressourcen über mehrere Compartments hinweg für Berichtszwecke oder für Bulkaktionen organisieren.

- MANDANT

- Das Root-Compartment, das alle Oracle Cloud Infrastructure-Ressourcen Ihres Unternehmens enthält. Oracle erstellt automatisch den Mandanten Ihres Unternehmens. Direkt im Mandanten befinden sich Ihre IAM-Entitys (Benutzer, Gruppen, Compartments und einige Policys). Sie können Policys auch in Compartments innerhalb des Mandanten einfügen. Sie platzieren die anderen Typen von Cloud-Ressourcen (z.B. Instanzen, virtuelle Netzwerke, Blockspeicher-Volumes usw.) in den von Ihnen erstellten Compartments.

- USER

- Einzelne Mitarbeiter oder Systeme, die Oracle Cloud Infrastructure-Ressourcen Ihres Unternehmens verwalten oder verwenden müssen. Benutzer müssen möglicherweise Instanzen starten, Remote-Datenträger verwalten, mit Ihrem virtuellen Cloud-Netzwerk arbeiten usw. Endbenutzer Ihrer Anwendung sind in der Regel keine IAM-Benutzer. Benutzer verfügen über IAM-Zugangsdaten (siehe Benutzerzugangsdaten).

Abteilungen

Ein Compartment ist eine Gruppe von Ressourcen, die als eine logische Einheit behandelt werden können. So lässt sich eine umfangreiche Infrastruktur optimal verwalten. Beispiel: Sie können ein Compartment HR-Compartment erstellen, um ein bestimmtes Set von Cloud-Netzwerken, Compute-Instanzen, Speicher-Volumes und Datenbanken zu hosten, das für seine HR-Anwendungen erforderlich ist.

Verwenden Sie Compartments, um Ressourcen für ein Projekt oder eine Geschäftseinheit klar von einem anderen Projekt oder einer anderen Geschäftseinheit zu trennen. Häufig wird für jeden wichtigen Bereich einer Organisation ein eigenes Compartment erstellt.

Zugangsdaten

Jeder Benutzer hat einen oder mehrere Zugangsdaten zur Authentifizierung bei Oracle Cloud Infrastructure. Benutzer können eigene Zugangsdaten generieren und rotieren. Außerdem kann ein Mandantensicherheitsadministrator Zugangsdaten für jeden Benutzer in seinem Mandanten zurücksetzen.

- Konsole: Wird zur Authentifizierung eines Benutzers bei der Oracle Cloud Infrastructure-Konsole verwendet.

- API-Schlüssel: Alle API-Aufrufe werden mit einem benutzerspezifischen 2048-Bit-RSA-Schlüssel signiert. Der Benutzer erstellt ein Public-Key-Paar und lädt den Public Key in die Konsole hoch.

- Authentifizierungstoken: Authentifizierungstoken sind von Oracle generierte Tokenzeichenfolgen, mit denen Sie sich mit Drittanbieter-APIs authentifizieren können, die keine signaturbasierte Authentifizierung von Oracle Cloud Infrastructure unterstützen. Beispiel: Verwenden Sie ein Authentifizierungstoken zur Authentifizierung bei einem Swift-Client. Um eine ausreichende Komplexität sicherzustellen, erstellt der IAM-Service das Token, und Sie können es nicht angeben.

- Kunden-Secret-Key: Wird von Amazon S3-Clients verwendet, um auf die mit S3 kompatible API des Object Storage-Service zuzugreifen. Um eine ausreichende Komplexität sicherzustellen, erstellt der IAM-Service dieses Kennwort, und Sie können es nicht angeben.

Oracle Cloud Infrastructure unterstützt die Föderation mit Microsoft Active Directory, Microsoft Azure Active Directory und anderen Identitätsprovidern, die das SAML 2.0-Protokoll unterstützen. Föderierte Gruppen werden nativen IAM-Gruppen zugeordnet, die Berechtigungen eines föderierten Benutzers bestimmen.

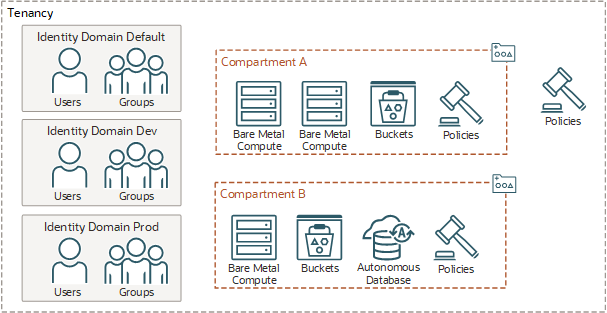

Identitätsdomains

Wenn Oracle Cloud Infrastructure die Hauptregion Ihres Mandanten upgegradet hat, können Sie auch Identitätsdomains im Mandanten erstellen. Eine Identitätsdomain ist ein Container zum Verwalten von Benutzern und Gruppen, Föderieren und Provisioning von Benutzern, Konfigurieren von Single Sign-On (SSO) und Konfigurieren von OAuth. Jeder Mandant umfasst eine Standardidentitätsdomain. Siehe Haben Sie Zugriff auf Identitätsdomains?

Verwenden Sie mehrere Identitätsdomains in Ihrem Mandanten, wenn beispielsweise die Sicherheitsstandards in Ihrer Organisation:

- Verhindern, dass Entwicklungsbenutzer-IDs in den Produktionsumgebungen vorhanden sind

- Verschiedene Administratoren müssen die Kontrolle über verschiedene Benutzerumgebungen haben

Identitätsdomains unterstützen OpenID Connect und OAuth, um einen hoch skalierbaren mehrmandantenfähigen Tokenservice bereitzustellen, mit dem programmgesteuerter Zugriff auf benutzerdefinierte Anwendungen aus anderen benutzerdefinierten Anwendungen gesichert werden kann.

- Verwenden Sie OAuth 2.0, um die Autorisierung für benutzerdefinierte Anwendungen zu definieren. Das OAuth 2.0-Framework wird häufig für Autorisierungsanforderungen von Drittanbietern mit Zustimmung verwendet. Benutzerdefinierte Anwendungen können sowohl zwei- als auch dreibeinige OAuth-Abläufe implementieren.

- Verwenden Sie OpenID Connect, um die Authentifizierung für benutzerdefinierte Anwendungen zu externalisieren. OpenID Connect verfügt über ein Authentifizierungsprotokoll, das föderiertes SSO bereitstellt und das OAuth 2.0-Autorisierungs-Framework verwendet, um Identitäten in der Cloud zu föderieren. Benutzerdefinierte Anwendungen nehmen an einem Open ID Connect-Ablauf teil.

Policys

Alle Kundenaufrufe für den Zugriff auf Oracle Cloud Infrastructure-Ressourcen werden zuerst vom IAM-Service (oder föderierter Provider) authentifiziert und dann basierend auf IAM-Policys autorisiert. Sie können eine Policy erstellen, die einer Gruppe von Benutzern den Zugriff auf die Infrastrukturressourcen (Netzwerk, Compute, Speicher usw) innerhalb eines Compartments im Mandanten gewährt. Diese Policys sind flexibel und in einer menschenlesbaren Form geschrieben, die einfach zu verstehen und zu prüfen ist. Eine Policy enthält mindestens eine Policy-Anweisung mit der folgenden Syntax:

Allow group <group_name> to <verb>

<resource-type> in compartment <compartment_name>

Die folgende Beispiel-Policy ermöglicht es der Gruppe GroupAdmins, Gruppen zu erstellen, zu aktualisieren oder zu löschen:

Allow group GroupAdmins to manage groups in tenancyMit der folgenden Beispiel-Policy kann die Gruppe TestNetworkAdmins Netzwerke im Compartment TestCompartment erstellen, aktualisieren oder löschen:

Allow group TestNetworkAdmins to manage virtual-network-family in compartment TestCompartmentWeitere Informationen finden Sie unter:

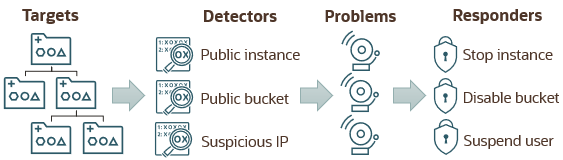

Cloud Guard

Verwenden Sie Cloud Guard, um Ihre Oracle Cloud Infrastructure-Ressourcen auf Sicherheitsschwächen im Zusammenhang mit der Konfiguration zu untersuchen und Ihre Operatoren und Benutzer auf riskante Aktivitäten zu untersuchen. Nach der Erkennung schlägt Cloud Guard Korrekturmaßnahmen vor und kann so konfiguriert werden, dass bestimmte Aktionen automatisch ausgeführt werden. Beispiel:

- Ermitteln Sie eine öffentlich zugängliche Instanz (hat eine öffentliche IP-Adresse oder befindet sich in einem öffentlichen Subnetz ), und stoppen Sie die Instanz.

- Erkennen Sie einen Object Storage-Bucket , auf den öffentlich zugegriffen werden kann, und deaktivieren Sie den Bucket.

- Erkennen Sie eine Benutzeranmeldung von einer verdächtigen IP-Adresse, und beschränken Sie den Datenverkehr von dieser Adresse.

- Erkennen Sie Benutzeraktivitäten, die auf einen gefährdeten Account oder eine Insiderbedrohung hinweisen könnten.

Oracle empfiehlt, Cloud Guard in Ihrem Mandanten zu aktivieren. Sie können ein Cloud Guard-Ziel so konfigurieren, dass der gesamte Mandant (Root Compartment und alle Sub-Compartments) untersucht wird, oder Sie können Ziele so konfigurieren, dass nur bestimmte Compartments geprüft werden.

Jedes Ziel ist mit Detektorrezepten verknüpft, die bestimmte Benutzeraktionen oder Ressourcenkonfigurationen definieren, die dazu führen, dass Cloud Guard ein Problem meldet. Oracle stellt mehrere Standard-Cloud Guard-Detektorrezepte bereit, die Sie unverändert verwenden oder nach Bedarf anpassen können. Beispiel: Sie möchten die Risikostufe oder die mit bestimmten Detektorregeln verknüpften Einstellungen ändern. Wenn Cloud Guard neue Detektorregeln hinzufügt, werden sie automatisch in von Oracle verwalteten Rezepten aktiviert und in benutzerdefinierten Rezepten deaktiviert.

Das Bedrohungsdetektorrezept in Cloud Guard enthält eine Reihe von Regeln, die speziell entwickelt wurden, um subtile Aktivitätsmuster in Ihrem Mandanten zu erkennen, die schließlich ein Sicherheitsproblem darstellen könnten.

Ein Cloud Guard-Responder-Rezept definiert die Aktion oder Aktionen, die als Reaktion auf ein Problem ausgeführt werden sollen, das ein Detektor identifiziert hat. Sie können auch den Ereignis- und den Notifications-Service verwenden, um Benachrichtigungen zu senden, wenn Cloud Guard einen Problemtyp erkennt, bei dem Sie benachrichtigt werden möchten. Sie können Benachrichtigungen per E-Mail oder Slack senden oder benutzerdefinierten Code im Functions-Service ausführen.

Weitere Informationen finden Sie unter Cloud Guard.

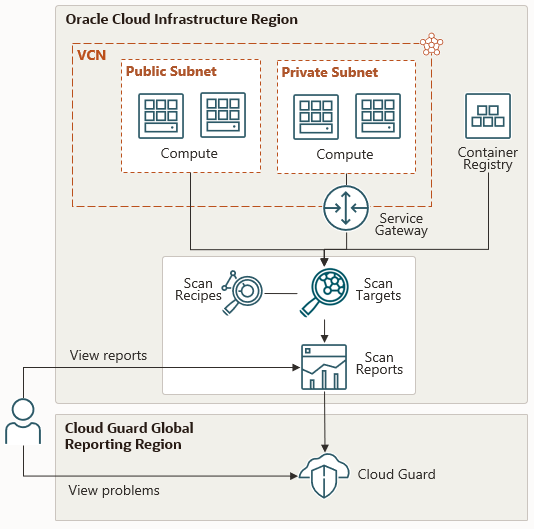

Vulnerability Scanning

Mit Oracle Cloud Infrastructure Vulnerability Scanning Service können Sie Ihren Sicherheitsstatus verbessern, indem Sie Compute-Instanzen und Containerimages routinemäßig auf potenzielle Schwachstellen prüfen. Der Service generiert Berichte mit Metriken und Details zu diesen Sicherheitslücken und weist ihnen jeweils eine Risikostufe zu. Beispiel:

- Ports, die versehentlich offengelassen wurden, können potenzielle Angriffsvektoren für Ihre Cloud-Ressourcen darstellen oder es Hackern ermöglichen, andere Sicherheitslücken auszunutzen.

- BS-Packages, die Updates und Patches benötigen, um Sicherheitslücken zu beseitigen

- BS-Konfigurationen, die von Hackern ausgenutzt werden könnten

- Branchenstandardbenchmarks, die vom Center for Internet Security (CIS) für das Ziel-BS veröffentlicht werden

Sie können diese Sicherheitslücken auch in Cloud Guard überwachen. Nach der Erkennung einer Sicherheitslücke schlägt Cloud Guard Korrekturmaßnahmen vor und kann so konfiguriert werden, dass bestimmte Aktionen automatisch ausgeführt werden.

Weitere Informationen finden Sie unter Scanning - Überblick.

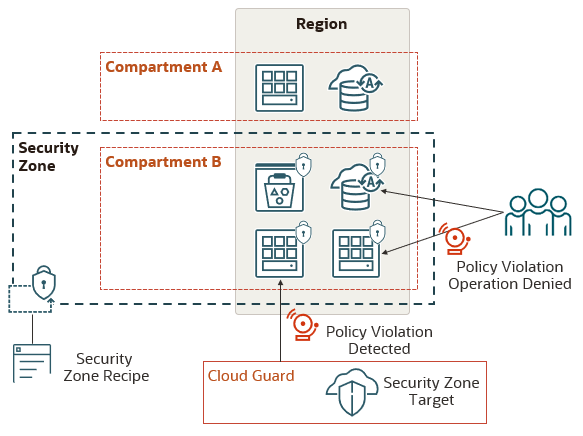

Sicherheitszonen

Mit Sicherheitszonen können Sie sicher sein, dass Compute-, Networking-, Object Storage-, Database- und andere Ressourcen den Sicherheitsgrundsätzen und Best Practices von Oracle entsprechen. Eine Sicherheitszone ist mit mindestens einem Compartment und einem Sicherheitszonenrezept verknüpft. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure diese Vorgänge anhand von Sicherheitszonen-Policys im Rezept für die Zone. Wenn eine Sicherheitszonen-Policy verletzt wird, wird der Vorgang abgelehnt.

Nachfolgend finden Sie einige Beispiele für Sicherheitszonen-Policys:

- Subnetze in einer Sicherheitszone können nicht öffentlich sein. Alle Subnetze müssen privat sein.

- Das Boot-Volume für eine Compute-Instanz in einer Sicherheitszone muss sich auch in einer Sicherheitszone befinden.

- Objektspeicher-Buckets in einer Sicherheitszone müssen einen vom Kunden verwalteten Masterverschlüsselungsschlüssel verwenden.

- Sie können bestimmte Ressourcen wie Block-Volumes und Compute-Instanzen nicht aus einer Sicherheitszone in ein Standard-Compartment verschieben.

Sie müssen Cloud Guard aktivieren, bevor Sie Sicherheitszonen erstellen. Mit Cloud Guard können Sie Richtlinienverletzungen in vorhandenen Ressourcen erkennen, die vor der Sicherheitszone erstellt wurden.

Weitere Informationen finden Sie unter Überblick über Sicherheitszonen.

Vault

Mit dem Vault-Service können Sie die folgenden Ressourcen erstellen und verwalten:

- Vaults

- Schlüssel

- Secrets

Ein Vault enthält die Verschlüsselungsschlüssel und geheimen Zugangsdaten, mit denen Sie Ihre Daten schützen und eine Verbindung zu gesicherten Ressourcen herstellen können. Als kundenverwaltete Ressourcen haben Sie die volle Kontrolle darüber, wer Zugriff auf Ihre Vaults, Schlüssel und Secrets hat. Sie steuern auch, was autorisierte Benutzer und Services mit Vault-Ressourcen tun können. Die Zugriffsebenen können sehr spezifisch sein, also ob beispielsweise ein einzelner Schlüssel von einem bestimmten Service verwendet werden kann. Sie können aber auch Lifecycle Management-Aktivitäten mit weiterreichenden Auswirkungen umfassen, wie etwa, ob ein Benutzer einen Schlüssel aus einem Vault löschen kann, um seine Verwendung insgesamt zu verhindern.

Schlüssel werden in hochverfügbaren und soliden HSMs (Hardwaresicherheitsmodulen) gespeichert, die eine Sicherheitszertifizierung nach Federal Information Processing Standards (FIPS) 140-2 der Sicherheitsebene 3 haben. Secrets und Secret-Versionen sind base64-codiert und mit Masterverschlüsselungsschlüsseln verschlüsselt, befinden sich jedoch nicht im HSM.

Zu den Schlüsselverschlüsselungsalgorithmen, die der Vault-Service unterstützt, gehören der Advanced Encryption Standard (AES), der Rivest-Shamir-Adleman-(RSA-)Algorithmus und der digitale Signaturalgorithmus für die elliptische Kurve (ECDSA). Sie können symmetrische AES-Schlüssel und asymmetrische RSA-Schlüssel für die Verschlüsselung und Entschlüsselung erstellen und verwenden. Sie können auch asymmetrische RSA- oder ECDSA-Schlüssel zum Signieren digitaler Nachrichten verwenden.

Bei Sicherheitszonen-Policys müssen Sie Ressourcen nach Möglichkeit mit vom Kunden verwalteten Schlüsseln verschlüsseln. Die folgenden Services unterstützen die Verwendung kundenverwalteter Schlüssel für die Ressourcenverschlüsselung:

- Block-Volume

- Kubernetes Engine

- Oracle Cloud Infrastructure Database

- File Storage

- Object Storage

- Streaming

Weitere Informationen finden Sie unter Überblick über Vault.

Security Advisor

Mit Security Advisor können Sie Cloud-Ressourcen erstellen, die den Sicherheitsgrundsätzen und Best Practices von Oracle entsprechen. Außerdem wird sichergestellt, dass Ihre Ressourcen die Anforderungen erfüllen, die durch Sicherheitszonen-Policys durchgesetzt werden. Beispiel: Mit dem Vault-Service können Sie schnell Ressourcen erstellen, die mit einem vom Kunden verwalteten Masterverschlüsselungsschlüssel verschlüsselt sind.

Beispiel: Mit Security Advisor können Sie die folgenden Ressourcen erstellen:

- Object Storage -Bucket

- Dateisystem

- Compute-Instanz (Compute) (und zugehöriges Boot-Volume)

- Block-Volume-Blockspeicher Volume

Weitere Informationen finden Sie unter Security Advisor - Überblick.

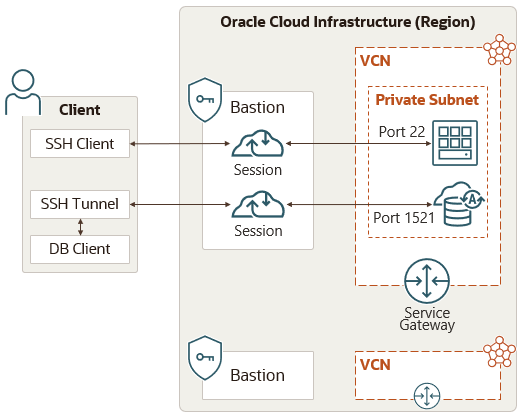

Bastion

Oracle Cloud Infrastructure Bastion bietet eingeschränkten und zeitlich begrenzten Zugriff auf Zielressourcen, die keine öffentlichen Endpunkte haben.

Durch die Konfiguration einer Bastion können autorisierte Benutzer über Secure Shell-(SSH-)Sessions eine Verbindung zu Zielressourcen auf privaten Endpunkten herstellen. Bei einer Verbindung können Benutzer mit der Zielressource über jede von SSH unterstützte Software oder jedes unterstützte Protokoll interagieren. Beispiel: Sie können RDP-Befehle (Remote Desktop Protocol) ausgeben oder über Oracle Net Services eine Verbindung zu einer Datenbank herstellen. Ziele können Ressourcen wie Compute-Instanzen , DB-Systeme und Autonomous AI Transaction Processing-Datenbanken enthalten.

Bastionen befinden sich in einem öffentlichen Subnetz und stellen die Netzwerkinfrastruktur dar, die zum Verbinden eines Benutzers mit einer Zielressource in einem privaten Subnetz erforderlich ist. Die Integration mit dem IAM-Service ermöglicht die Authentifizierung und Autorisierung von Benutzern. Bastionen bieten eine zusätzliche Sicherheitsebene, indem Sie angeben können, welche IP-Adressen eine Verbindung zu einer von der Bastion gehosteten Session herstellen können.

Weitere Informationen finden Sie unter Bastion.

Threat Intelligence

Oracle Cloud Infrastructure Threat Intelligence aggregiert Threat Intelligence-Daten aus vielen verschiedenen Quellen und kuratiert diese Daten, um umsetzbare Anleitungen zur Erkennung und Prävention von Bedrohungen in Oracle Cloud Guard und anderen Oracle Cloud Infrastructure-Services bereitzustellen.

Böswillige Akteure verwenden häufig bekannte Techniken, um Zielumgebungen anzugreifen. Kontextbezogene Informationen zu den Bedrohungsindikatoren in Ihrer Umgebung können Ihnen dabei helfen, Warnungen zu priorisieren und Ihre Bedrohungslandschaft zu verstehen. Threat Intelligence bietet Einblicke von Oracle-Sicherheitsforschern, unserer eigenen einzigartigen Telemetrie, Open-Source-Feeds nach Branchenstandard und Partnern von Drittanbietern.

Wenn das Bedrohungsdetektorrezept in Cloud Guard aktiviert ist, werden Daten aus Threat Intelligence mit Ihren Auditlogs und Telemetrie verglichen, um verdächtige Aktivitäten zu erkennen und als Problem zu melden.

Weitere Informationen finden Sie unter Threat Intelligence - Überblick.

Web Application Firewall

Oracle Cloud Infrastructure Web Application Firewall (WAF) ist ein Cloud-basierter, mit den Vorgaben der Payment Card Industry (PCI) kompatibler Sicherheitsservice, der Anwendungen vor böswilligem und unerwünschtem Internetzugriff schützt. WAF kann beliebige internetseitige Endpunkte schützen und bietet eine konsistente Regeldurchsetzung über alle Anwendungen hinweg.

Mit WAF können Sie Schutzregeln für Internetbedrohungen wie Cross-Site Scripting (XSS), SQL-Injection und andere OWASP-definierte Sicherheitslücken erstellen und verwalten. Unerwünschte Bots können gemildert werden, während wünschenswerte Bots betreten dürfen. Sie können auch benutzerdefinierte Schutzregeln mit der Regelsprache ModSecurity definieren und auf Ihre WAF-Konfigurationen anwenden.

Mit WAF können Sie Zugriffsregeln erstellen, die explizite Aktionen für Anforderungen definieren, die verschiedene Bedingungen erfüllen. Beispiel: Mit Zugriffsregeln können Anforderungen basierend auf der Geografie oder der Signatur der Anforderung begrenzt werden. Eine Regelaktion kann so festgelegt werden, dass sie ein CAPTCHA für alle Anforderungen, die den Bedingungen entsprechen, protokolliert und zulässt, erkennt, blockiert, leitet, umgeht oder zeigt.

Weitere Informationen finden Sie unter Web Application Firewall - Überblick.

Auditing

Der Oracle Cloud Infrastructure Audit-Service zeichnet alle API-Aufrufe an Ressourcen im Mandanten eines Kunden und Anmeldeaktivitäten über die Konsole auf. Sie können Ihre Sicherheits- und Complianceziele erreichen, indem Sie mit dem Audit-Service alle Benutzeraktivitäten in Ihrem Mandanten überwachen. Da alle Konsolen-, SDK- und Befehlszeilenaufrufe über unsere APIs laufen, werden alle Aktivitäten aus diesen Quellen einbezogen. Auditdatensätze sind über eine authentifizierte, filterbare Abfrage-API verfügbar, oder sie können als in Batches verwendete Dateien aus Oracle Cloud Infrastructure Object Storage abgerufen werden. Zu den Inhalten des Auditlogs gehören die aufgetretenen Aktivitäten, der Benutzer, der diese initiiert hat, Datum und Uhrzeit der Anforderung sowie Quell-IP, Benutzer-Agent und HTTP-Header der Anforderung.

Weitere Informationen finden Sie unter Überblick über Audit.