Vulnerability Scanning - Überblick

Oracle Cloud Infrastructure Vulnerability Scanning Service trägt zu einer Verbesserung Ihres Sicherheitsstatus bei, indem Hosts und Containerimages regelmäßig auf potenzielle Sicherheitslücken geprüft werden. Der Service bietet Entwicklern, Vorgängen und Sicherheitsadministratoren umfassende Sichtbarkeit von falsch konfigurierten oder ungeschützten Ressourcen und generiert Berichte mit Metriken und Details zu diesen Sicherheitslücken, einschließlich Korrekturinformationen.

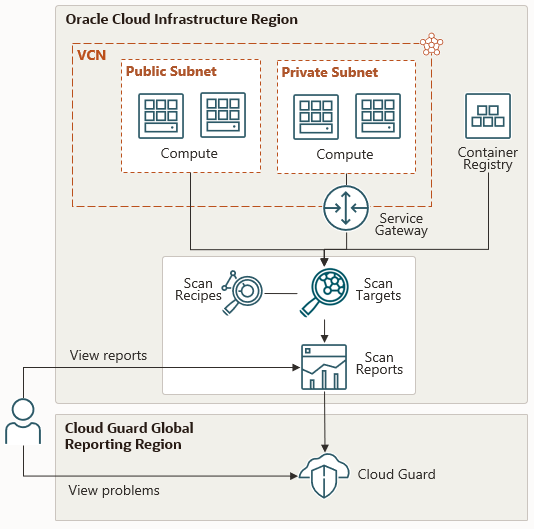

Alle Vulnerability Scanning-Ressourcen und -Berichte sind regional, Scanergebnisse werden jedoch auch als Probleme in der globalen Cloud Guard-Berichtsregion angezeigt.

Der Vulnerability Scanning-Service identifiziert Schwachstellen in den folgenden Ressourcen:

- Compute-Instanzen (auch als Hosts bezeichnet)

- Container Registry-Images

Der Vulnerability Scanning-Service kann verschiedene Arten von Sicherheitsproblemen identifizieren:

- Ports, die versehentlich offengelassen wurden, können potenzielle Angriffsvektoren für Ihre Cloud-Ressourcen darstellen oder es Hackern ermöglichen, andere Sicherheitslücken auszunutzen.

- BS-Packages, die Updates und Patches benötigen, um Sicherheitslücken zu beseitigen.

- BS-Konfigurationen, die von Hackern ausgenutzt werden könnten.

- Branchenstandardbenchmarks, die vom Center for Internet Security (CIS) veröffentlicht werden

Der Vulnerability Scanning-Service prüft Hosts auf Compliance mit den für verteilungsunabhängiges Linux in Abschnitt 5 (Zugriff, Authentifizierung und Autorisierung) definierten Benchmarks.

- Sicherheitslücken in Drittanbieteranwendungen wie

log4jundspring4shell.

Mit dem Oracle Cloud Infrastructure Vulnerability Scanning Service können Sie Schwachstellen und Risiken schnell korrigieren. Der Service ist jedoch kein Payment Card Industry-(PCI-)konformer Scanner. Verwenden Sie den Vulnerability Scanning-Service nicht, um die PCI-Complianceanforderungen zu erfüllen.

Der Vulnerability Scanning-Service unterstützt nur Compute-Instanzen oder Containerimages, die aus unterstützten Plattformimages erstellt wurden. Für Images mit dem Supportende-Label ist kein Scanning verfügbar.

Um Compute-Instanzen auf Schwachstellen zu scannen, muss die Instanz ein Image verwenden, das Oracle Cloud Agent unterstützt. Bei Portscans auf der öffentlichen IP-Adresse einer Instanz ist kein Agent erforderlich.

Scans von Vulnerability Scanning-Hosts und Containerimages können CVE-Ergebnisse von anderen nicht unterstützten Betriebssystemen abrufen. Die Ergebnisse werden nur von NVD-Daten abgedeckt und können CVEs fehlen oder andere falsch positive Ergebnisse aufweisen. Diese anderen Betriebssysteme werden nicht unterstützt. Verwenden Sie diese Ergebnisse daher mit Vorsicht.

Der Vulnerability Scanning-Service erkennt Schwachstellen auf den folgenden Plattformen und verwendet die folgenden Quellen für Schwachstellen.

| Plattform | National Vulnerability Database (NVD) | Open Vulnerability and Assessment Language (OVAL) | Center for Internet Security (CIS) |

|---|---|---|---|

| Oracle Linux | Ja | Ja | Ja |

| CentOS | Ja | Ja | Ja |

| Ubuntu | Ja | Ja | Ja |

| Windows | Ja | Nein | Nein |

Windows-Scans umfassen keine OVAL-Daten. Wir empfehlen jedoch nicht, sich ausschließlich auf den Oracle Cloud Infrastructure Vulnerability Scanning Service zu verlassen, um sicherzustellen, dass Ihre Windows-Instanzen aktuell und sicher sind.

Es wird nicht empfohlen, mit dem Vulnerability Scanning-Service Probleme in VM-DB-Systemen zu identifizieren und anschließend das BS so zu ändern, dass jedes Problem behoben wird. Befolgen Sie stattdessen die Anweisungen unter DB-Systeme aktualisieren, um die neuesten Sicherheitsupdates in das BS einzuspielen.

Sie können den Vulnerability Scanning-Service nicht auf Hosts verwenden, die nicht direkt mit dem Compute-Service erstellt wurden, wie Exadata Database Service on Dedicated Infrastructure oder dem Database-Service. Mit den Features dieser Services können Sie sicherstellen, dass Hosts über die neuesten Sicherheitsupdates verfügen.

Der Vulnerability Scanning-Service unterstützt die folgenden Zieloptionen:

- Individuelle Compute-Instanzen.

- Alle Compute-Instanzen in einem Compartment und dessen Subartments.

Wenn Sie den Vulnerability Scanning-Service im Root Compartment konfigurieren, werden alle Compute-Instanzen im gesamten Mandanten durchsucht.

- Images in einem Container Registry-Repository.

Konzepte

Lernen Sie die wichtigsten Konzepte und Komponenten für den Vulnerability Scanning-Service kennen.

Das folgende Diagramm bietet einen allgemeinen Überblick über den Service.

- Scanrezept

- Scanparameter für einen Cloud-Ressourcentyp, einschließlich der zu prüfenden Informationen und der Häufigkeit.

- Ziel

- Mindestens eine Cloud-Ressource, die Sie mit einem bestimmten Rezept scannen möchten. Ressourcen in einem Ziel haben denselben Typ, z.B. Compute-Instanzen.

- Hostscan

- Metriken zu einer bestimmten gescannten Compute-Instanz, einschließlich gefundener Schwachstellen, Risikostufen und CIS-Benchmarkcompliance.

Der Vulnerability Scanning-Service verwendet einen Host-Agent, um diese Schwachstellen zu ermitteln.

- Portscan

- Offene Ports, die auf einer bestimmten gescannten Compute-Instanz ermittelt wurden.

Der Vulnerability Scanning-Service kann offene Ports mit einem Host-Agent oder einem Netzwerk-Mapper ermitteln, der Ihre öffentlichen IP-Adressen durchsucht.

- Containerimagescan

- Metriken zu einem bestimmten gescannten Container Registry-Image, einschließlich der gefundenen Schwachstellen und ihrer Risikoebenen.

- Berichte über Sicherheitslücken

- Informationen zu einem bestimmten Sicherheitslückentyp, der bei mindestens einem Ziel erkannt wurde, wie ein fehlendes Update für ein BS-Package.

Integration mit Cloud Guard

Sie können Sicherheitslücken, die vom Vulnerability Scanning-Service ermittelt wurden, in Oracle Cloud Guard anzeigen.

Cloud Guard ist ein Oracle Cloud Infrastructure-Service, der mit einem zentralen Dashboard alle Cloud-Ressourcen auf Konfigurations-, Metrik- und Logschwächen überwachen kann. Wenn ein Problem erkannt wird, kann er auf Basis Ihrer Cloud Guard-Konfiguration Korrekturmaßnahmen empfehlen, unterstützen oder ergreifen.

Wie der Vulnerability Scanning-Service verwendet auch Cloud Guard Rezepte und Ziele.

- Ein Rezept definiert die Problemtypen, die Cloud Guard melden soll.

- Ein Ziel definiert die Compartments, die Cloud Guard überwachen soll, und ist mit einem Rezept verknüpft.

Ein Konfigurationsdetektorrezept besteht aus Detektorregeln. Das standardmäßige Cloud Guard-Konfigurationsdetektorrezept enthält Regeln, die auf Sicherheitslücken und offene Ports prüfen, die vom Vulnerability Scanning-Service gefunden wurden.

Weitere Informationen finden Sie unter Mit Cloud Guard scannen.

Ressourcen-IDs

Vulnerability Scanning-Ressourcen haben wie die meisten Ressourcentypen in Oracle Cloud Infrastructure eine eindeutige, von Oracle zugewiesene ID, die als Oracle Cloud-ID (OCID) bezeichnet wird.

Informationen zum OCID-Format und zu weiteren Möglichkeiten zur Identifizierung Ihrer Ressourcen finden Sie unter Ressourcen-IDs.

Möglichkeiten für den Zugriff auf Vulnerability Scanning

Auf Vulnerability Scanning können Sie über die Konsole (eine browserbasierte Schnittstelle), die Befehlszeile (CLI) oder die REST-API zugreifen. Anweisungen für die Konsole, CLI und API sind in verschiedenen Themen in dieser Dokumentation enthalten.

Um auf die Konsole zuzugreifen, müssen Sie einen unterstützten Browser verwenden. Um zur Anmeldeseite zu wechseln, öffnen Sie das Navigationsmenü oben auf dieser Seite, und wählen Sie Infrastruktur aus. Sie werden aufgefordert, Ihren Cloud-Mandanten, Benutzernamen und Ihr Kennwort einzugeben.

Eine Liste der verfügbaren SDKs finden Sie unter SDKs und die CLI. Allgemeine Informationen zur Verwendung der APIs finden Sie in der REST-API-Dokumentation.

Authentifizierung und Autorisierung

Jeder Service in Oracle Cloud Infrastructure kann zur Authentifizierung und Autorisierung für alle Schnittstellen (Konsole, SDK oder CLI und REST-API) in IAM integriert werden.

Ein Administrator in Ihrer Organisation muss Gruppen, Compartments und Policys einrichten, die den Zugriffstyp sowie den Zugriff der Benutzer auf Services und Ressourcen steuern. Beispiel: Policys steuern, wer Benutzer erstellen, ein VCN (virtuelles Cloud-Netzwerk) erstellen und verwalten, Instanzen starten und Buckets erstellen kann.

- Wenn Sie ein neuer Administrator sind, lesen Sie Erste Schritte mit Policys.

- Einzelheiten zum Schreiben von Policys für diesen Service finden Sie unter IAM-Policys für Vulnerability Scanning.

- Einzelheiten zum Schreiben von Policys für andere Services finden Sie in der Policy-Referenz.

Sicherheit

Neben dem Erstellen von IAM-Policys gibt es weitere Aufgaben im Zusammenhang mit der Sicherheit von Vulnerability Scanning.

Beispiel:

- Konfigurieren Sie ein Servicegateway, damit Sie Hosts ohne öffentliche IP-Adressen scannen können.

- Führen Sie ein Sicherheitsaudit für Scanvorgänge aus.

Monitoring

Zur Überwachung von Scanaktivitäten lässt sich Vulnerability Scanning in diese anderen Services in Oracle Cloud Infrastructure integrieren.

- Der Auditservice zeichnet Aufrufe an alle öffentlichen Vulnerability Scanning-API-Endpunkte automatisch als Logeinträge auf. Siehe Überblick über Audit.

- Der Monitoring-Service ermöglicht es Ihnen, Ihre Sicherheitslücken-Scanning-Ressourcen mit Metriken und Alarmen zu überwachen. Siehe Scanning-Metriken.

- Mit dem Events-Service können Ihre Entwicklungsteams automatisch reagieren, wenn eine Vulnerability Scanning-Ressource ihren Status ändert. Siehe Scanning-Ereignisse.

Limits und Quotas

Oracle Cloud Infrastructure begrenzt die maximale Anzahl von Vulnerability Scanning-Ressourcen in Ihrem Mandanten. Sie können auch Quotas verwenden, um Limits für bestimmte Compartments festzulegen.

Weitere Informationen finden Sie unter Limits für Vulnerability Scanning und Vulnerability Scanning-Quotas.

Informationen zum Beantragen einer Erhöhung des Servicelimits finden Sie unter Servicelimits.

Erste Schritte

Mit dem Vulnerability Scanning-Service können Sie die Compute-Instanzen für ein einzelnes Compartment auf Sicherheitslücken prüfen.

Informationen zu Problemen finden Sie unter Fehlerbehebung beim Vulnerability Scanning-Service.