Mandantenübergreifenden Zugriff auf eine Datenbank mit einer IAM-Integration

Benutzer und Gruppen in einem Mandanten können auf autonome KI-Datenbankinstanzen in einem anderen Mandanten zugreifen, wenn Policys in beiden Mandanten dies zulassen.

- Informationen zum mandantenübergreifenden Zugriff für IAM-Benutzer auf DBaaS-Instanzen

Der mandantenübergreifende Zugriff auf eine Oracle Cloud Infrastructure-(OCI-)Instanz DBaaS ähnelt einem einzelnen Mandantenszenario, mit der Ausnahme, dass Mandanteninformationen für Mappings und Tokenanforderungen erforderlich sind und eine Policy in beiden Mandanten erforderlich ist, um diesen mandantenübergreifenden Datenbankressourcenzugriff zu ermöglichen. - Policys konfigurieren

Sie müssen Policys sowohl im Benutzermandanten als auch im Datenbankressourcenmandanten erstellen, um mandantenübergreifenden Datenbankzugriff zu ermöglichen. - Datenbankschemas und -rollen Benutzern und Gruppen in einem anderen Mandanten zuordnen

Wenn Sie diesen Zuordnungstyp ausführen, müssen Sie die Mandanten-OCID zu den Zuordnungsinformationen hinzufügen, damit die Datenbank weiß, dass es sich um mandantenübergreifenden Zugriff handelt. - Datenbankclients für mandantenübergreifenden Zugriff konfigurieren

Sie können einige Datenbankclients direkt konfigurieren. - Mandantenübergreifende Token mit der OCI-Befehlszeilenschnittstelle anfordern

Sie müssen den Parameter--scopezum Befehlszeilenschnittstellenbefehl von Oracle Cloud Infrastructure (OCI) hinzufügen, um einedb-tokenfür eine mandantenübergreifende Anforderung abzurufen. Wenn sich die Datenbank, auf die Sie zugreifen, in einer anderen Region als die Hauptregion des Benutzermandanten befindet, muss die Region auch mit dem Parameter --region zum OCI-CLI-Befehl hinzugefügt werden.

Mandantenübergreifender Zugriff für IAM-Benutzer auf DBaaS-Instanzen

Der mandantenübergreifende Zugriff auf eine Oracle Cloud Infrastructure-(OCI-)Instanz DBaaS ähnelt einem einzelnen Mandantenszenario, mit der Ausnahme, dass Mandanteninformationen für Mappings und Tokenanforderungen erforderlich sind und eine Policy in beiden Mandanten erforderlich ist, um diesen mandantenübergreifenden Datenbankressourcenzugriff zu ermöglichen.

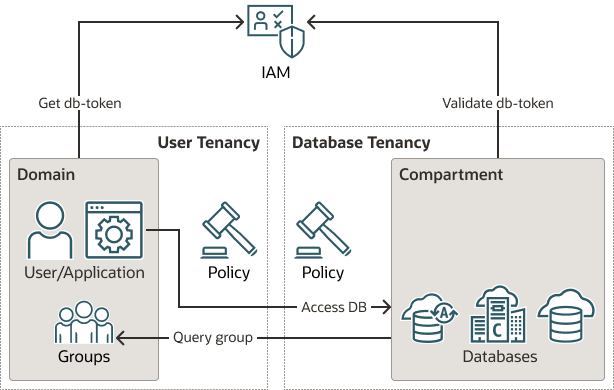

Die folgende Abbildung veranschaulicht den Prozess für einen mandantenübergreifenden Zugriff auf eine OCI-Instanz DBaaS.

Abbildung 3-1: mandantenübergreifender Zugriff auf eine OCI-DBaaS-Instanz

Beschreibung der Abbildung 3-1 "Mandantenübergreifender Zugriff auf eine OCI-DBaaS-Instanz"

Der mandantenübergreifende Prozess ist wie folgt:

- Die Policy ist in beiden Mandanten erforderlich, um den mandantenübergreifenden Zugriff zu genehmigen und zuzulassen.

- Der IAM-Principal (Benutzer oder Anwendung) fordert ein DB-Token für eine mandantenübergreifende Ressource an.

- Die

db-tokenwird zurückgegeben und für den Zugriff auf die Datenbank in einem anderen Mandanten verwendet - Die Datenbank führt eine mandantenübergreifende Gruppenabfrage für die Benutzergruppen durch und ordnet den Principal dem globalen Schema und optionalen globalen Rollen zu.

Sie müssen den Benutzermandanten für dieselben Regionen abonnieren, in denen sich die Datenbanken befinden. Beispiel: Wenn sich die Datenbanken im Datenbankmandanten in den Regionen PHX und IAD befinden, müssen Sie den Benutzermandanten für diese Regionen abonnieren. Dies ist nicht die Hauptregion, sondern nur die zusätzlichen abonnierten Regionen im Benutzermandanten.

Übergeordnetes Thema: Mandantenübergreifenden Zugriff auf eine Datenbank mit einer IAM-Integration

Policys Konfigurieren

Sie müssen Policys sowohl im Benutzermandanten als auch im Datenbankressourcenmandanten erstellen, um mandantenübergreifenden Datenbankzugriff zu ermöglichen.

- Quellbenutzermandanten konfigurieren

Zwei Policys sind erforderlich, um mandantenübergreifenden Zugriff im Benutzermandanten zu ermöglichen. - Mandanten der Zieldatenbankressource konfigurieren

Der Datenbankmandant benötigt übereinstimmende Policys, um den Zugriff auf die Benutzer aus dem Benutzermandanten zu ermöglichen und seinen eigenen Datenbanken zu erlauben, Gruppeninformationen im Benutzermandanten abzufragen - Policy-Beispiele für mandantenübergreifenden Zugriff

Beispiele sind die Verwendung einerWHERE-Klausel zur Verfeinerung der mandantenübergreifenden Konfiguration und andere Methoden zur Ausführung dieses Konfigurationstyps.

Übergeordnetes Thema: Mandantenübergreifenden Zugriff auf eine Datenbank mit einer IAM-Integration

Quellbenutzermandanten konfigurieren

Zwei Policys sind erforderlich, um mandantenübergreifenden Zugriff im Benutzermandanten zu ermöglichen.

Übergeordnetes Thema: Policys konfigurieren

Ressourcenmandanten der Zieldatenbank konfigurieren

Der Datenbankmandant benötigt Übereinstimmungs-Policys, um den Zugriff auf die Benutzer aus dem Benutzermandanten zu ermöglichen. Außerdem müssen seine eigenen Datenbanken Gruppeninformationen im Benutzermandanten abfragen können

any-user verwenden, können Sie die erforderlichen Policys leicht verstehen. Oracle empfiehlt jedoch, neben oder anstelle von any-user stärkere Constraints zu verwenden. Mit der Option any-user kann jeder Principal oder jede Ressource Benutzergruppen in der user_tenancy abfragen. Im Idealfall sollten Sie dies darauf beschränken, dass nur die Datenbankressourcen (Resource Principals) die Gruppenabfragen erstellen können. Dazu können Sie den Policys eine WHERE-Klausel hinzufügen oder eine dynamische Gruppe hinzufügen, die sie auf die Mitglieder der dynamischen Gruppe beschränkt. Die Definition jeder möglichen Methode zur Angabe dynamischer Gruppen und Policys liegt außerhalb des Geltungsbereichs dieses Themas. Weitere Informationen finden Sie aus diesen Quellen:

Übergeordnetes Thema: Policys konfigurieren

Policy-Beispiele für mandantenübergreifenden Zugriff

Beispiele sind die Verwendung einer WHERE-Klausel zum Verfeinern der mandantenübergreifenden Konfiguration und andere Methoden zum Ausführen dieses Konfigurationstyps.

Sie können eine WHERE-Klausel hinzufügen, um die Datenbankressourcen einzuschränken, die für die mandantenübergreifende Gruppenabfrage zulässig sind:

ADMIT any-user of tenancy db_tenancy to {GROUP_MEMBERSHIP_INSPECT, AUTHENTICATION_INSPECT} in tenancy where request.principal.type = 'dbsystem'Mit dieser Admit-Policy kann jeder Base Database Service (Ressourcentyp: dbsystem) in der db_tenancy die Gruppeninformationen eines Benutzers aus dem Benutzermandanten abfragen. Die Ressourcentypnamen sind in der folgenden Tabelle aufgeführt.

Eine ähnliche Methode zum Erstellen einer Policy besteht darin, den Ressourcentyp für Autonomous Database einer dynamischen Gruppe hinzuzufügen:

dynamic group: db_principals any {resource.type = ‘autonomousdatabase’}In diesem Beispiel wird eine dynamische Gruppe anstelle von any-user verwendet:

ADMIT dynamic group db_principals of tenancy db_tenancy to {GROUP_MEMBERSHIP_INSPECT, AUTHENTICATION_INSPECT} in tenancySie können auch alle Resource Principals mit resource.compartment.id in einem Compartment hinzufügen. Dadurch können jedoch auch andere Nicht-Datenbank-Resource Principals die mandantenübergreifende Gruppenabfrage ausführen.

Übergeordnetes Thema: Policys konfigurieren

Datenbankschemas und -rollen Benutzern und Gruppen in einem anderen Mandanten zuordnen

Wenn Sie diesen Zuordnungstyp ausführen, müssen Sie die Mandanten-OCID zu den Zuordnungsinformationen hinzufügen, damit die Datenbank weiß, dass es sich um mandantenübergreifenden Zugriff handelt.

CREATE USER und CREATE ROLE in SQL*Plus verwenden.

Übergeordnetes Thema: Mandantenübergreifenden Zugriff auf eine Datenbank mit einer IAM-Integration

Datenbankclients für mandantenübergreifenden Zugriff konfigurieren

Sie können einige Datenbankclients direkt konfigurieren.

Der Datenbankmandant muss in der Verbindungszeichenfolge oder in sqlnet.ora identifiziert werden, wenn der Client so konfiguriert ist, dass das Zugriffstoken direkt aus OCI IAM abgerufen wird. Überprüfen Sie die clientspezifische Dokumentation auf bestimmte Parameterwerte (JDBC-thin, ODP.NET-core, managed).

Übergeordnetes Thema: Mandantenübergreifenden Zugriff auf eine Datenbank mit einer IAM-Integration

Mandantenübergreifende Token mit der OCI-Befehlszeilenschnittstelle anfordern

Sie müssen den Parameter --scope zum Befehlszeilenschnittstellenbefehl von Oracle Cloud Infrastructure (OCI) hinzufügen, um eine db-token für eine mandantenübergreifende Anforderung abzurufen. Wenn sich die Datenbank, auf die Sie zugreifen, in einer anderen Region als die Hauptregion des Benutzermandanten befindet, muss die Region auch mit dem Parameter --region zum OCI-CLI-Befehl hinzugefügt werden.

Weitere Informationen zur Verwendung der optionalen Parameter des Befehls oci get finden Sie unter Optionale Parameter.

Sie können den Geltungsbereich für den gesamten Mandanten festlegen oder ihn auf ein Compartment oder eine Datenbank im Mandanten begrenzen. Beim Scoping für mandantenübergreifende Compartments oder Datenbanken müssen Sie nicht auch die Mandanteninformationen hinzufügen, da die Compartment- und Datenbank-OCIDs in OCI eindeutig sind.

Bestimmte Clients können die Token direkt von MSEI anfordern. Informationen zum Festlegen der Parameter zum Abrufen der MSEI-Zugriffstoken OAuth2 finden Sie in der entsprechenden Dokumentation.

Übergeordnetes Thema: Mandantenübergreifenden Zugriff auf eine Datenbank mit einer IAM-Integration