Mehrere Identity Stripes für Oracle Integration der 2. Generation konfigurieren

Bei Oracle Integration der 2. Generation wird der primäre (Primär-)Stripe automatisch mit vordefinierten Gruppen föderiert. Sie können jedoch separate Umgebungen für einzelne Cloud-Services oder Anwendungen erstellen (z.B. eine Umgebung für die Entwicklung und eine für die Produktion), wobei für jede Umgebung unterschiedliche Identitäts- und Sicherheitsanforderungen gelten. Durch die Implementierung eines oder mehrerer sekundärer Stripes können Sie mehrere Instanzen von Oracle Identity Cloud Service erstellen und verwalten, um Ihre Anwendungen und Oracle Cloud-Services zu schützen.

Nach dem Provisioning können Sie den Oracle Identity Cloud Service-Stripe nicht mehr ändern oder die Verknüpfung der Oracle Integration-Instanz mit einer anderen IAM-Domain ändern.

![]() Dieses Thema gilt nur für Mandanten, die keine Identitätsdomains verwenden. Siehe Unterschiede zwischen Mandanten mit und ohne Identitätsdomains.

Dieses Thema gilt nur für Mandanten, die keine Identitätsdomains verwenden. Siehe Unterschiede zwischen Mandanten mit und ohne Identitätsdomains.

Sie können einen oder mehrere sekundäre Stripes mit Oracle Cloud Infrastructure über SAML-IDP-Föderation manuell föderieren, wobei mehrere Oracle Identity Cloud Service-Stripes mit demselben Cloud-Account verknüpft werden. Beachten Sie, dass der Accounteigentümer sowohl primäre als auch sekundäre Stripes verwaltet, Identitäten in den Stripes jedoch voneinander isoliert sind.

Informationen zu den Vorteilen der Verwendung mehrerer Oracle Identity Cloud Service-Instanzen finden Sie unter Mehrere Instanzen.Führen Sie die folgenden Schritte aus, um einen zweiten Stripe für Ihren Cloud-Account manuell zu föderieren. Sie müssen der Accounteigentümer sein.

- Namenskonvention für Stripes definieren

- IDCS-Gruppe für sekundäre Stripe-Benutzer erstellen

- OAuth-Client im sekundären Stripe erstellen

- Oracle Cloud Infrastructure-Gruppe für sekundäre Stripe-Benutzer erstellen

- Federation und zugehörige Gruppenzuordnung erstellen

- Oracle Cloud Infrastructure-Policy für föderierte Benutzer zum Erstellen von Instanzen erstellen

- Zugriff auf einen föderierten Stripe in der Oracle Cloud Infrastructure-Konsolengruppe für sekundäre Stripe-Benutzer erteilen

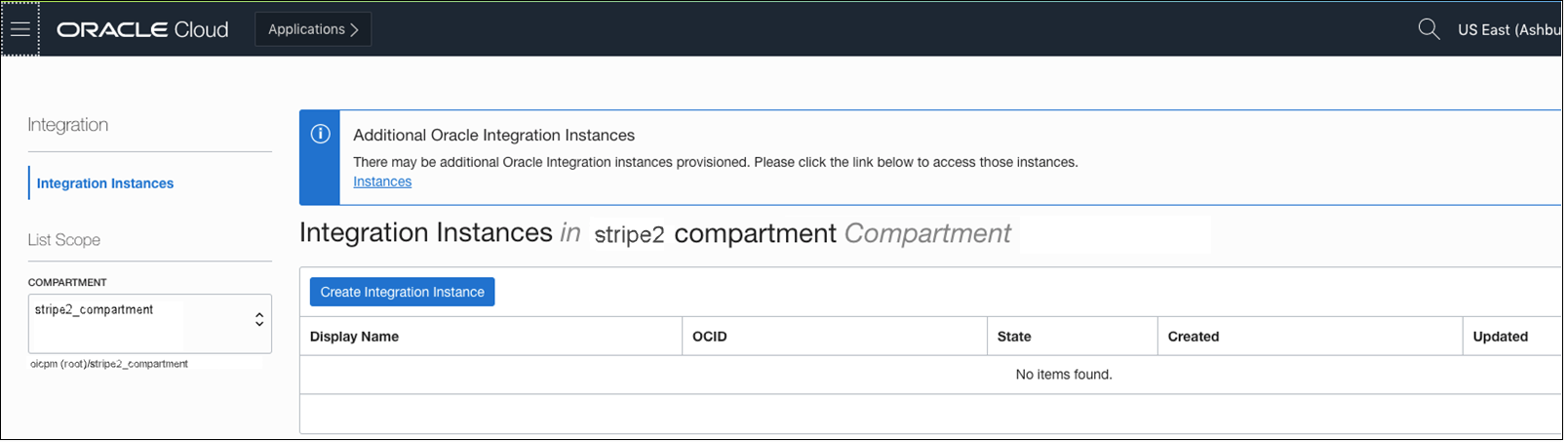

- Oracle Integration-Instanzen im Compartment des sekundären Stripes erstellen

Namenskonvention für Stripes definieren

Definieren Sie als Best Practice einen <stripename> für alle Entitys, die Sie für den Stripe erstellen. Die eindeutige Identifizierung der mit einem Stripe verknüpften Konfigurationen ist wichtig, insbesondere, wenn mehrere Stripes konfiguriert werden.

In den folgenden Abschnitten wird stripename in den folgenden Entitys verwendet:

| Entity | Benennungskonvention |

|---|---|

|

IDCS-Gruppe |

|

|

OCI-Gruppe |

|

|

Compartment |

|

|

Identitätsprovider |

|

|

Policy |

|

|

Policy-Anweisung |

|

IDCS-Gruppe für sekundäre Stripe-Benutzer erstellen

Erstellen Sie in IDCS eine Gruppe im sekundären Stripe, und fügen Sie der Gruppe Benutzer aus dem sekundären Stripe hinzu.

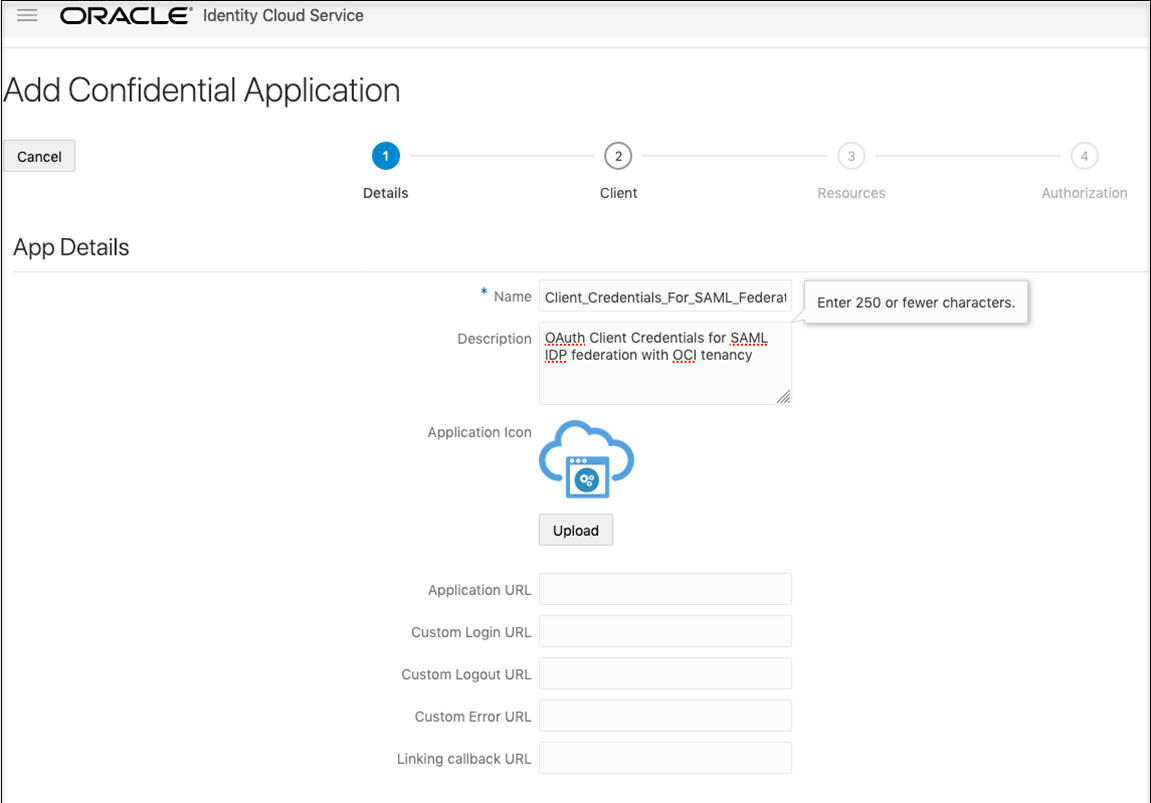

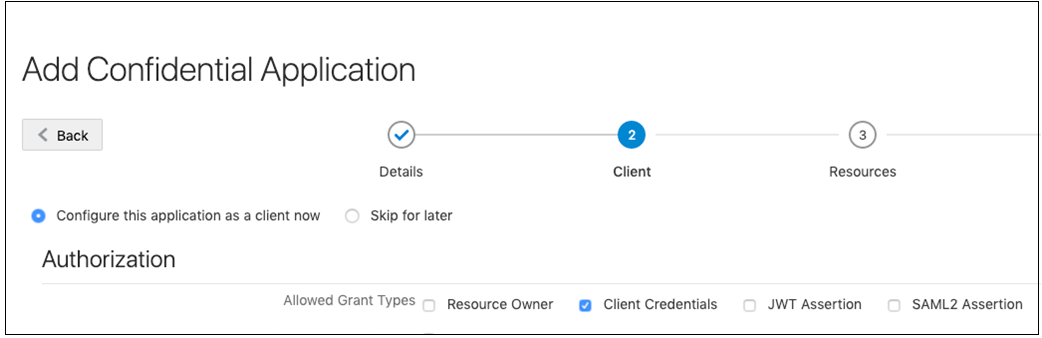

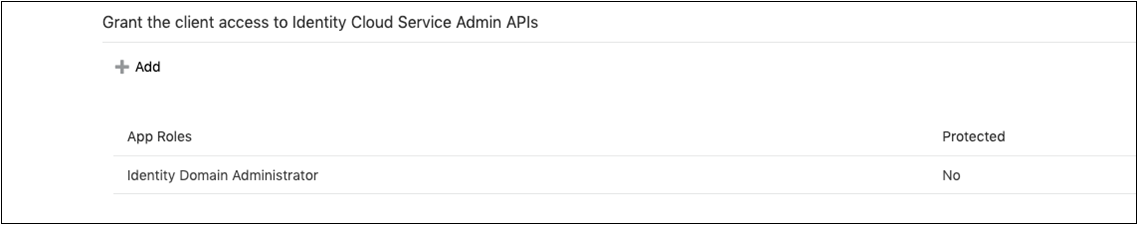

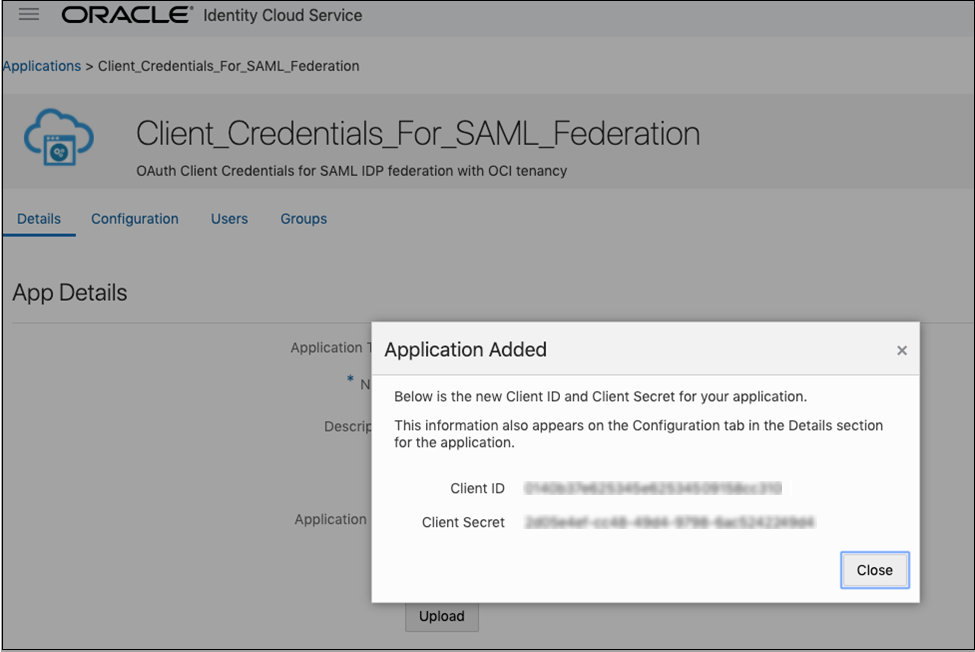

OAuth-Client im sekundären Stripe erstellen

Erstellen Sie eine vertrauliche IDCS-Anwendung, die OAuth-Clientzugangsdaten verwendet und der die IDCS-Domainadministratorrolle zugewiesen ist. Sie müssen eine vertrauliche Anwendung pro sekundärem Stripe erstellen.

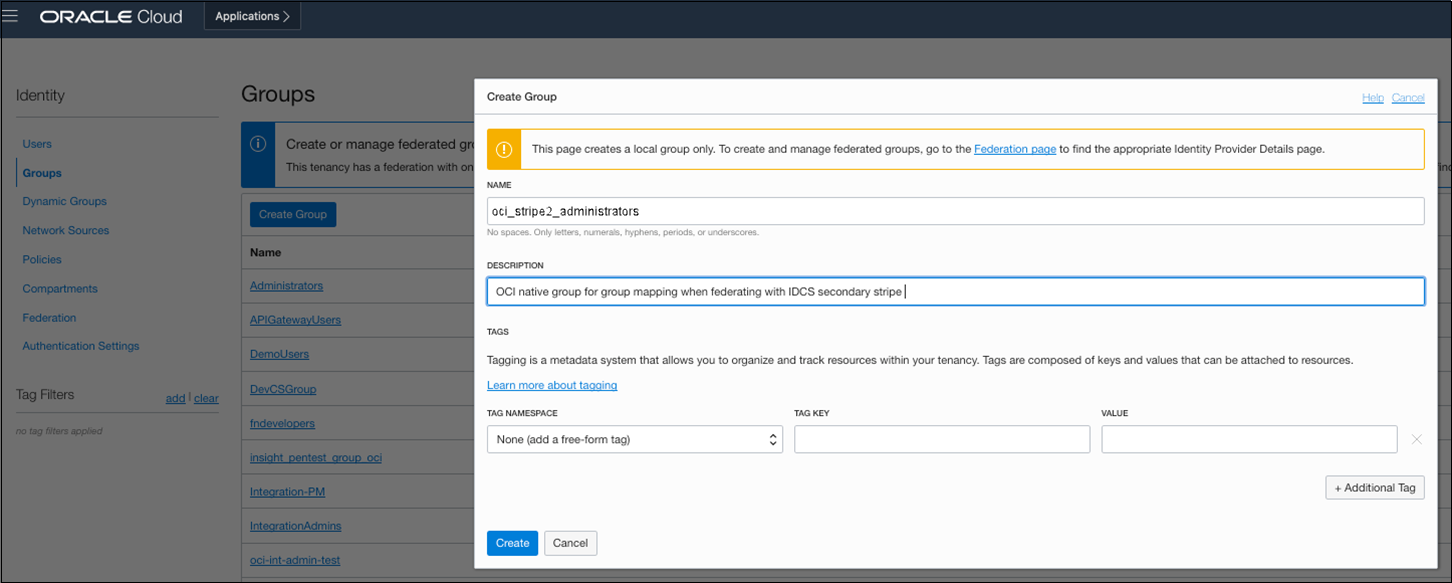

Oracle Cloud Infrastructure-Gruppe für sekundäre Stripe-Benutzer erstellen

Diese Gruppe ist erforderlich, weil die Oracle Cloud Infrastructure-SAML-IDP-Föderation eine Gruppenzuordnung für föderierende Benutzer aus dem föderierten IDP (IDCS) erfordert, und die Mitgliedschaft in der nativen OCI-Gruppe ist erforderlich, um Oracle Cloud Infrastructure-Berechtigungen (Policys) für föderierte Benutzer zu definieren und zu erteilen.

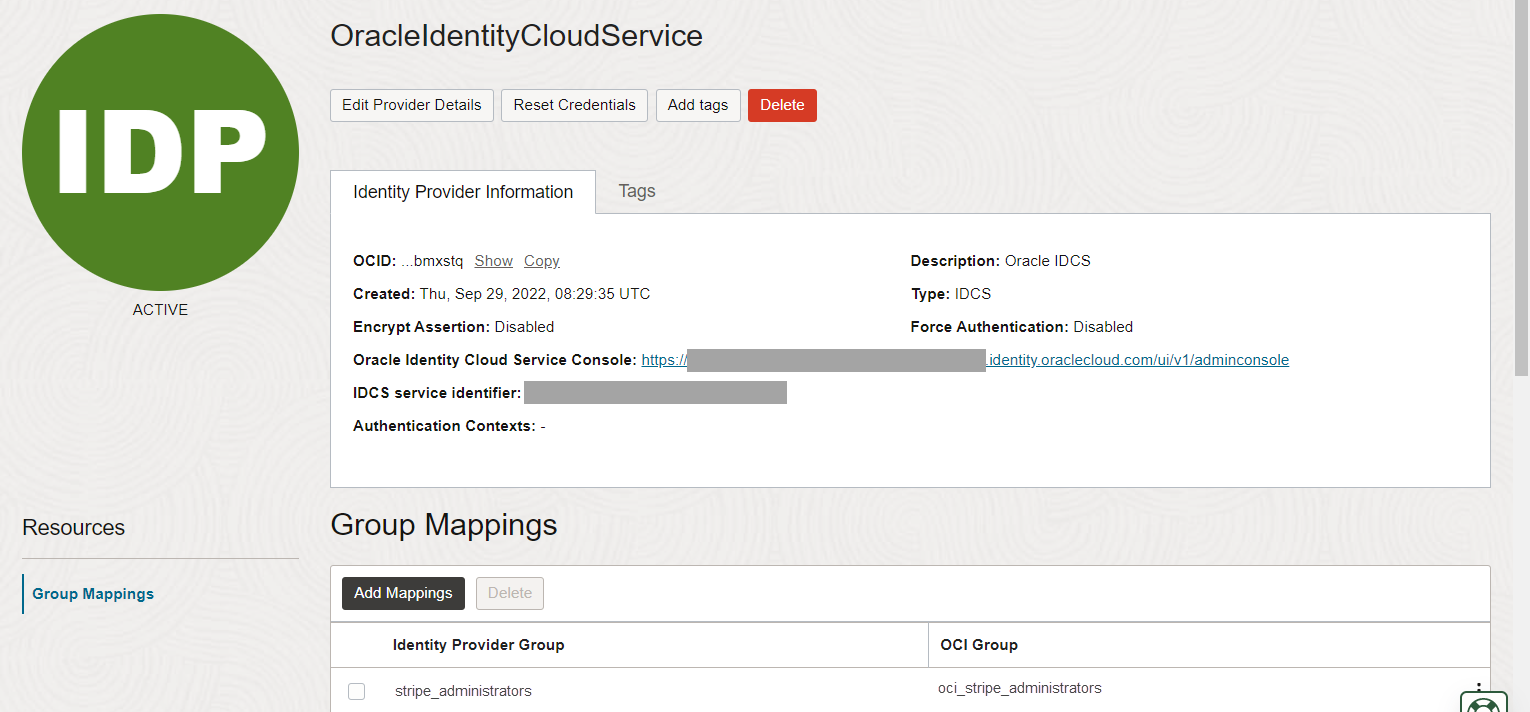

Föderation und zugehörige Gruppenzuordnung erstellen

Nachdem Sie die IDCS- und Oracle Cloud Infrastructure-Gruppen erstellt und Clientinformationen benötigt haben, erstellen Sie den IDCS-Identitätsprovider und ordnen die Gruppen zu.

Oracle Cloud Infrastructure-Policy für föderierte Benutzer zum Erstellen von Instanzen erstellen

Richten Sie nach dem Erstellen der Föderation Oracle Cloud Infrastructure-Policys ein, die föderierten Benutzern aus dem sekundären IDCS-Stripe das Erstellen von Oracle Integration-Instanzen erlauben. Als allgemeines Muster gilt die Policy für ein Compartment.

Zugriff auf einen föderierten Stripe in der Oracle Cloud Infrastructure-Konsolengruppe für sekundäre Stripe-Benutzer erteilen

Führen Sie zusätzliche Schritte aus, damit der sekundäre Stripe-Administrator und alle anderen sekundären Stripe-Benutzer Stripes unter Federation anzeigen können.

Wenn Sie sich als Benutzer in der obigen Oracle Identity Cloud Service-Gruppe anmelden, können Sie Benutzer und Gruppen in der Oracle Cloud Infrastructure-Konsole erstellen und Berechtigungen wie in einem primären Stripe zuweisen.

Weitere Informationen darüber, wo Klauseln stehen

Angenommen, Sie definieren eine Policy für eine Gruppe (wie im folgenden Beispiel), die das Verwaltungsverb mit einer WHERE-Klausel verwendet, die es auf einen bestimmten Identitätsprovider (ocid) beschränkt.

Beispiel-Policy:

allow group OCISecStripeAdmin to manage identity-providers in tenancy where target.identity-provider.id='ocid1.saml2idp.oc1..aaaaaaaa...’

Wenn sich ein Benutzer aus der Gruppe bei der Oracle Cloud Infrastructure-Konsole anmeldet und zur Seite "Föderation" navigiert, wird die folgende Meldung in der Tabelle angezeigt: Autorisierung war nicht erfolgreich, oder die angeforderte Ressource wurde nicht gefunden.

Durch Hinzufügen der folgenden zusätzlichen Policy können Benutzer in der Gruppe zu derselben Seite navigieren und die Identitätsprovider anzeigen. Sie können beide prüfen, können jedoch nur die Gruppenzuordnungen (lesen) des zulässigen Identitätsproviders anzeigen:

Zusätzliche Beispiel-Policy: allow group OCISecStripeAdmin to inspect identity-providers in tenancy