Autonomes Exadata-VM-Cluster erstellen

Sie können ein autonomes Exadata-VM-Cluster über die Oracle Cloud Infrastructure-Konsole erstellen.

Hinweis:

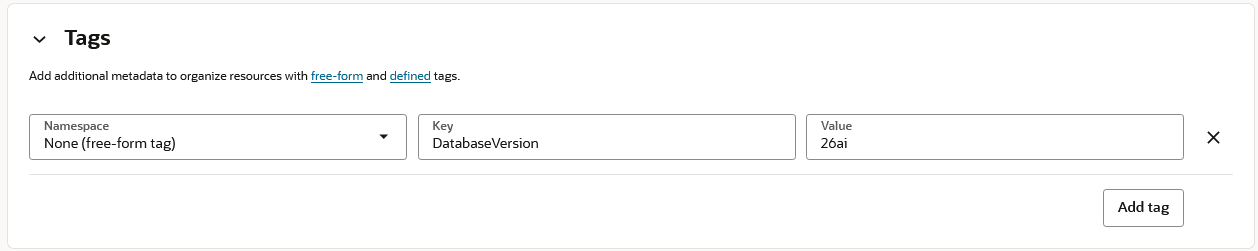

Wenn Sie ein Kunde mit einem Multicloud-Abonnement sind, lesen Sie die Anweisungen unter Autonomes VM-Cluster (AVMC) in AWS erstellen.Anforderungen für das 26ai Database Software Version Tag

GILT FÜR: ![]() Oracle Public Cloud GILT FÜR:

Oracle Public Cloud GILT FÜR: ![]() Exadata Cloud@Customer

Exadata Cloud@Customer

- Tag-Namespace: Kein Wert (Freiformtag hinzufügen)

- Tagschlüssel: DatabaseVersion

- Tagwert: 26ai

Ein mit dem 26ai-Tag erstelltes AVMC unterstützt nur ACDs mit Oracle Database-Softwareversion 26ai. Sie können keine 19c-ACDs in diesem AVMC erstellen. ACDs mit Oracle Database-Softwareversion 19c können nur in einem AVMC bereitgestellt werden, der nicht mit dem 26ai-Tag erstellt wird. Sie können nicht sowohl 19c- als auch 26ai-ACDs innerhalb desselben AVMC bereitstellen. Weitere Informationen finden Sie unter Von autonomer Containerdatenbank verwaltete Datenbankfeatures.

IAM-Policy-Anforderungen

| Verschiedene Deployment-Optionen | IAM-Policys |

|---|---|

| Oracle Public Cloud und Multicloud |

|

| Exadata Cloud@Customer |

|

Anforderungen an Zero Trust Packet Routing-(ZPR-)Richtlinien

Gilt nur für: ![]() Oracle Public Cloud

Oracle Public Cloud

- IAM-Policys, die zum Hinzufügen von Zero Trust Packet Routing-(ZPR-)Sicherheitsattributen beim Provisioning eines AVMC erforderlich sind:

allow group <group_name> to { ZPR_TAG_NAMESPACE_USE, SECURITY_ATTRIBUTE_NAMESPACE_USE } in tenancy allow group <group_name> to manage autonomous-database-family in tenancy allow group <group_name> to read security-attribute-namespaces in tenancy -

Um ein AVMC mit Sicherheitsattributen bereitzustellen, müssen Sie auch die entsprechenden ZPR-Policys aktivieren, um Traffic zuzulassen.

Beispiel: Sie müssen die unten gezeigten Beispiel-ZPR-Policys definieren, um ein AVMC mit den folgenden Sicherheitsattributen bereitzustellen:- VCN-Netzwerk: ADBD

- Datenbankclient: ADBDClient

- Datenbankserver: ADBDServer

Beispiel-ZPR-Policys für das erfolgreiche Provisioning von AVMC:in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/2484' in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/22' in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/1521' in VCN-Network:ADBD VCN allow Db-Server:ADBDServer endpoints to connect to all-endpoints in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='icmp' in VCN-Network:ADBD VCN allow Db-Server:ADBDServer endpoints to connect to 'osn-services-ip-addresses' with protocol='tcp/443'Beispiel-ZPR-Richtlinien für eine erfolgreiche Kundenkonnektivität:in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Client:ADBDClient endpoints with protocol='tcp/22' in VCN-Network:ADBD VCN allow Db-Client:ADBDClient endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/1521' in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/2484' in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/22' in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='tcp/1521' in VCN-Network:ADBD VCN allow Db-Server:ADBDServer endpoints to connect to all-endpoints in VCN-Network:ADBD VCN allow all-endpoints to connect to Db-Server:ADBDServer endpoints with protocol='icmp' in VCN-Network:ADBD VCN allow Db-Server:ADBDServer endpoints to connect to 'osn-services-ip-addresses' with protocol='tcp/443'

Ressourcenanforderungen

- 40 ECPUs pro Knoten

- 120 GB Arbeitsspeicher pro Knoten

- 338.5GB lokaler Speicher pro Knoten

- 6.61TB Exadata-Speicher

Netzwerkanforderungen

In Oracle Public Cloud-Deployments können Sie neue VM-Cluster mit IPv4/IPv6-Dual-Stack-Networking bereitstellen, sodass sowohl IPv4- als auch IPv6-Adressen aktiviert werden. Diese Option ist beim Erstellen eines VCN und beim Erstellen eines Subnetzes aktiviert.

Wenn Sie in Exadata Cloud@Customer-Deployments ein Disaster-Recovery-Netzwerk aktiviert haben, können Sie die 3. NIC verwenden, die Sie für bestimmte Datenbankvorgänge wie Autonomous Data Guard (AuDG) konfiguriert haben, und die autonome KI-Datenbank klonen. Um die 3. NIC mit Ihrem autonomen VM-Cluster (AVMC) zu verwenden, müssen Sie zunächst eine Serviceanfrage an Oracle Support senden. Diese Serviceanfrage muss vor der Erstellung des AVMC erstellt werden. Hilfe zum Einreichen einer Supportanfrage finden Sie unter Serviceanfrage in My Oracle Support erstellen. Weitere Details zu den Netzwerkanforderungen finden Sie unter Netzwerkanforderungen für Oracle Exadata Database Service on Cloud@Customer.

- Oracle Public Cloud- und Multicloud-Deployments:

Wenn Sie eine autonome Exadata-VM-Clusterressource bereitstellen und Disaster Recovery mit Autonomous Data Guard einrichten, stellen Sie sicher, dass sich der IP-Adressbereich der virtuellen Cloud-Netzwerke (VCNs) nicht überschneidet.

in der folgenden Tabelle sind die mindestens erforderlichen Subnetzgrößen für Autonomous AI Database-Deployments in Oracle Public Cloud aufgeführt.

Tipp:

Der Networking-Service reserviert drei IP-Adressen in jedem Subnetz. Die Zuweisung eines größeren Bereichs für das Subnetz als das erforderliche Minimum (z.B. /25 anstelle von /28) kann die relative Auswirkung dieser reservierten Adressen auf den verfügbaren Bereich im Subnetz reduzieren.

Rackgröße Clientsubnetz: Anzahl erforderliche IP-Adressen Clientsubnetz: Mindestgröße Basissystem oder Quarter Rack (4 Adressen * 2 Knoten) + 3 für SCANs + 3 reserviert in Subnetz = 14 /28 (16 IP-Adressen) Half Rack (4 * 4 Knoten) + 3 + 3 = 22 /27 (32 IP-Adressen) Full Rack (4* 8 Knoten) + 3 + 3 = 38 /26 (64 IP-Adressen) Flexible Infrastruktursysteme (X8M und höher) 4 Adressen pro Datenbankknoten (mindestens 2 Knoten) + 3 für SCANs + 3 reserviert in Subnetz /28 ist die minimale Subnetzgröße, aber durch Hinzufügen der einzelnen Knoten wird die Subnetzgröße entsprechend erhöht. Tipp:

Stellen Sie sicher, dass die Subnetze über ausreichend verfügbare IP-Adressen verfügen, um mehrere autonome Exadata-VM-Cluster zu erstellen. Beispiel: Die mindestens erforderliche IP-Adresse für ein Basissystem oder Quarter Rack für ein einzelnes VM-Cluster ist 14. Wenn Sie 2 VM-Cluster erstellen möchten, definieren Sie Ihr Subnetz auf /27 oder haben zwei Subnetze auf /28-Ebene. - Exadata Cloud@Customer-Deployments:

Informationen zu den IP-Anforderungen von Exadata Cloud@Customer finden Sie unter IP-Adressen und Subnetze für Exadata Cloud at Customer.

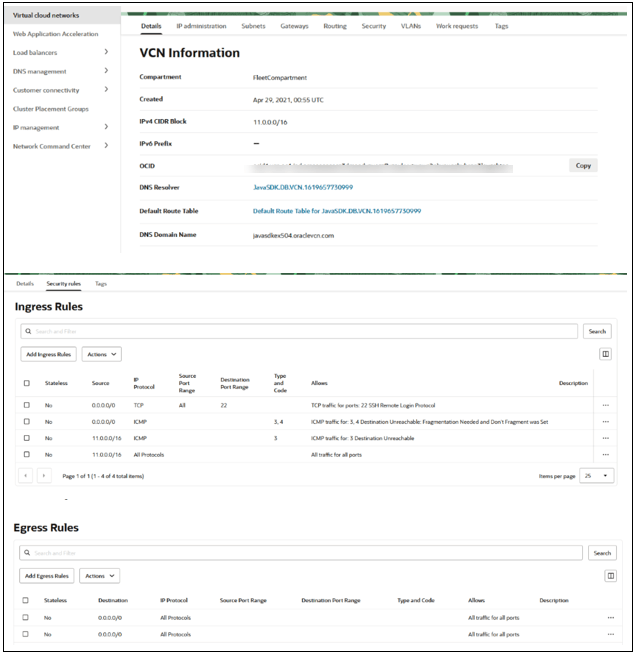

- Oracle Public Cloud- und Multicloud-Deployments:

- So erfüllen Sie die Mindestanforderungen an die Sicherheitsliste für das Provisioning eines autonomen VM-Clusters:

- Öffnen Sie TCP auf allen Ports für Ingress und Egress für das Subnetz-CIDR.

- Öffnen Sie alle ICMP-Typen und -Codes für Ingress und Egress für das Subnetz-CIDR.

- Stellen Sie sicher, dass Ingress und Egress denselben Typ haben: Entweder sind beide zustandslos oder beide zustandsbehaftet.

Beispiel: Im folgenden Screenshot enthält TestVCN einen IPv4-CIDR-Block von 11.0.0.0/16, und FleetSubnet (das Subnetz, das zum Provisioning von AVMC verwendet wird) hat einen IPv4 CIDR-Block von 11.0.0.0/24.Hinweis:

Wenn Sie in Oracle Public Cloud-Deployments die Sicherheitsregel in dem spezifischen Subnetz konfigurieren, in dem Sie das AVMC bereitstellen, wählen Sie das Quell-CIDR als ::/64 für ipv6-Adressen aus, und wählen Sie Wählen Sie ipv6-ICMP im IP-Protokoll aus. Sie benötigen das ipv6-ICMP-Protokoll zwischen den Ingress- und Egress-Knoten. Andernfalls funktioniert das Pingen zwischen den Knoten nicht, und Datenbankvorgänge oder Patching-Vorgänge sind nicht erfolgreich. Fehler: Knoten ist über ICMP-Ping nicht erreichbar. - Optional müssen Sie je nach Anforderung auch die folgenden Ports öffnen, um autonome KI-Datenbanken zu verbinden und zu betreiben, die in diesem AVMC erstellt wurden.

Zielport IP-Protokoll Zweck 1521 TCP SQL*Net-Traffic 2484 TCP Transport Layer Security (TLS) aus den Anwendungssubnetzen 6200 TCP Oracle Notification Service-(ONS-)Traffic

Fast Application Notification-(FAN-)Traffic

443 TCP Oracle Application Express

Oracle Database Actions

- So erfüllen Sie die Mindestanforderungen an die Sicherheitsliste für das Provisioning eines autonomen VM-Clusters:

- Exadata Cloud@Customer-Deployments:

- Vor dem Provisioning eines AVMC auf Exadata Cloud@Customer müssen Sie die Netzwerkregeln einrichten, wie unter Netzwerkanforderungen für Oracle Exadata Database Service on Cloud@Customer in Exadata Database Service on Cloud@Customer vorbereiten aufgeführt.

- Außerdem müssen Sie Port 1522 öffnen, um:

- TCP-Traffic zwischen Primär- und Standbydatenbanken in einem Autonomous Data Guard-Setup zulassen.

- Datenbankklonen unterstützen.

-

Wenn Sie optional eine Verbindung zu den folgenden häufig verwendeten Anwendungen herstellen möchten, müssen Sie möglicherweise auch die folgenden Ports öffnen.

Zielport IP-Protokoll Zweck 443 (Egress) TCP Key Management Service (KMS) 1521 (Ingress) TCP Oracle Enterprise Manager (OEM) 1521 TCP SQL*Net-Traffic 2484 TCP Transport Layer Security (TLS) aus den Anwendungssubnetzen 6200 TCP Oracle Notification Service-(ONS-)Traffic

Fast Application Notification-(FAN-)Traffic

443 TCP Oracle Application Express

Oracle Database Actions

Hinweis:

Sie können nur ein autonomes VM-Cluster (AVMC) auf Exadata-Infrastrukturressourcen erstellen, das in Oracle Cloud erstellt wurde, nachdem das Feature für mehrere autonome VM-KI-Datenbanken gestartet wurde. Erstellen Sie eine Serviceanfrage in My Oracle Support, wenn Sie diese Einschränkung beheben müssen und älteren Exadata-Infrastrukturressourcen ein autonomes VM-Cluster hinzufügen möchten. Hilfe zum Einreichen einer Supportanfrage finden Sie unter Serviceanfrage in My Oracle Support erstellen.Anweisungen

Tipp:

Als Alternative können sie die Übungen in Oracle Autonomous AI Database Dedicated for Fleet Administrators Workshop ausführen, um diese Anweisungen auszuprobieren:- Übung 3: Provisioning eines autonomen Cloud-Exadata-VM-Clusters für autonome KI-Datenbank auf dedizierter Infrastruktur

- Lab 5: Provisioning an Autonomous VM Cluster on Exadata Cloud@Customer

-

Gehen Sie zu Autonomous AI Database in der Oracle Cloud Infrastructure-Konsole.

Anweisungen finden Sie unter Auf Autonomous AI Database in der Oracle Cloud Infrastructure-Konsole zuzugreifen.

-

Klicken Sie in der Liste der Autonomous AI Database-Ressourcentypen im Seitenmenü auf Autonome Exadata-VM-Cluster.

Die Liste der autonomen Exadata-VM-Cluster im aktuellen Compartment wird angezeigt.

-

Wählen Sie das Compartment aus, in dem Sie ein autonomes Exadata-VM-Cluster erstellen möchten.

Die Liste der autonomen Exadata-VM-Cluster wird mit den Clustern im ausgewählten Compartment aktualisiert.

-

Klicken Sie auf Autonomes Exadata-VM-Cluster erstellen.

-

Geben Sie auf der Seite Autonomes Exadata-VM-Cluster erstellen die folgenden Informationen ein:

Einstellung Beschreibung Hinweise: Grundlegende Informationen

Compartment: Wählen Sie ein Compartment aus, um das autonome Exadata-VM-Cluster zu hosten.

Anzeigename: Geben Sie eine benutzerdefinierte Beschreibung oder andere Informationen ein, anhand derer Sie die Infrastrukturressource leicht identifizieren können.

Der Anzeigename muss nicht eindeutig sein. Geben Sie dabei keine vertraulichen Informationen ein.

Exadata-Infrastruktur

Die Exadata-Infrastruktur zum Hosten des neuen autonomen Exadata-VM-Clusters.

- Autonome VM-Clusterressourcen: Compute-Modell

Compute-Modell: Gibt das Compute-Modell für Ihre autonome Exadata-VM-Clusterressource an. Das Standardmodell ist ECPU. Dies basiert auf der Anzahl an Cores, die elastisch aus einem Pool von Compute- und Storage Servern zugewiesen werden.

Ab 28. Mai 2025 können Sie mit der autonomen KI-Datenbank keine neuen AVMCs mit der OCPU-Abrechnungsmetrik erstellen. Alle neuen AVMCs können nur mit ECPUs bereitgestellt werden.

Vorhandene OCPU-AVMCs und autonome KI-Datenbanken werden weiterhin wie gewohnt funktionieren. Sie können Ihre OCPU-AVMCs und die entsprechenden autonomen KI-Datenbanken über Serviceanfragen auf ECPU aktualisieren lassen. Weitere Informationen finden Sie unter Doc ID 2998755.1.

Autonome VM-Clusterressourcen: DB-Serverauswahl

Listet die DB-Server (VMs) auf, mit denen die neue autonome Exadata-VM-Clusterressource (AVMC) bereitgestellt wird.

Außerdem werden die maximal pro VM verfügbaren Ressourcen (CPUs, Arbeitsspeicher und lokaler Speicher) angezeigt.

Optional können Sie die VMs hinzufügen oder entfernen, indem Sie auf DB-Serverauswahl bearbeiten klicken. Wenn Sie auf diese Schaltfläche klicken, wird das Dialogfeld DB-Server ändern geöffnet, in dem alle verfügbaren DB-Server mit den folgenden Details für jeden von ihnen aufgeführt werden:- Verfügbare CPUs

- Verfügbarer Arbeitsspeicher (GB)

- Verfügbarer lokaler Speicher (GB)

- Anzahl der darin enthaltenen VM-Cluster und autonomen VM-Cluster.

Standardmäßig sind alle DB-Server mit den mindestens erforderlichen Ressourcen zum Erstellen eines autonomen VM-Clusters ausgewählt. Sie können einen DB-Server entfernen, indem Sie in der Liste auf das entsprechende Kontrollkästchen klicken. Je nach Auswahl werden die Details Maximal verfügbare Ressourcen pro VM und zugewiesene Ressourcen pro VM im Dialogfeld angezeigt.

Klicken Sie nach der Auswahl der DB-Server auf Änderungen speichern.

Sie müssen mindestens 2 DB-Server auswählen, um eine AVMC-Ressource bereitzustellen. Für die High Availability-(HA-)Konfiguration sind mindestens 2 DB-Server erforderlich.

Hinweis:

Nach dem Provisioning eines AVMC können Sie keine DB-Server hinzufügen oder entfernen.autonome VM-Clusterressourcen

VM-Anzahl oder Knotenanzahl: Gibt die Anzahl der Datenbankserver in der Exadata-Infrastruktur an. Dies ist ein schreibgeschützter Wert. Dieser Wert hängt von der Anzahl der für AVMC ausgewählten DB-Server ab.

ECPU-Anzahl pro VM oder Knoten: Geben Sie die ECPU-Anzahl für jede einzelne VM an. Der Mindestwert beträgt 40 ECPUs pro VM.

Maximale Anzahl autonomer Containerdatenbanken: Die angegebene ACD-Anzahl stellt den oberen Grenzwert für ACDs dar. Diese ACDs müssen nach Bedarf separat erstellt werden. Zum Erstellen von ACDs sind außerdem 8 verfügbare ECPUs oder 2 verfügbare OCPUs pro Knoten erforderlich.

Datenbankspeicher pro CPU (GB): Der Speicher pro CPU, der für die autonomen KI-Datenbanken im autonomen VM-Cluster zugewiesen ist.

Speicher für lokale Backups zuweisen: Bei Exadata Cloud@Customer können Sie diese Option aktivieren, um den Exadata-Speicher für lokale Datenbankbackups zu konfigurieren.

Datenbankspeicher (TB): Datenspeicher, der für die autonome KI-Datenbankerstellung im autonomen VM-Cluster zugewiesen ist. Der Mindestwert beträgt 5 TB.

VM und Knoten werden austauschbar zwischen Oracle Exadata Cloud@Customer- und Oracle Public Cloud-Deployments verwendet.

Wenn Sie die Ressourcenparameter konfigurieren, werden unter dem Abschnitt zur Ressourcenkonfiguration die aggregierten Ressourcen angezeigt, die zum Erstellen des autonomen Exadata-VM-Clusters erforderlich sind, und die Werte zur Berechnung dieser Werte basierend auf Ihrer Auswahl. Weitere Informationen finden Sie unter Formel für die Größe von AVMC-Ressourcen.

Netzwerkeinstellungen

Virtuelles Cloud-Netzwerk: Das virtuelle Cloud-Netzwerk (VCN), in dem Sie das neue autonome Exadata-VM-Cluster erstellen möchten.

Subnetz: Ein Subnetz innerhalb des oben ausgewählten VCN für das neue autonome Exadata-VM-Cluster.

Optional können Sie Netzwerksicherheitsgruppen verwenden, um den Traffic zu kontrollieren. Wählen Sie dazu das entsprechende Kontrollkästchen aus, und wählen Sie eine Netzwerksicherheitsgruppe aus der Auswahlliste aus.

Klicken Sie auf + Weitere Netzwerksicherheitsgruppe, um weitere Netzwerksicherheitsgruppen hinzuzufügen.

In Oracle Public Cloud-Deployments können Sie das Dual-Stack-Netzwerk IPv4/IPv6 verwenden und sowohl IPv4- als auch IPv6-Adressen aktivieren. Sie können diese Option beim Erstellen eines VCN und beim Erstellen eines Subnetzes aktivieren. Außerdem können Sie das entsprechende Subnetz (das sowohl IP4- als auch IP6-Adressen enthält) beim Provisioning eines AVMC verwenden.

Gilt nur für: Oracle Public Cloud (  )

)VM-Clusternetzwerk

Das VM-Clusternetzwerk, in dem das neue autonome Exadata-VM-Cluster erstellt werden soll.

Gilt nur für:  Exadata Cloud@Customer

Exadata Cloud@CustomerAutomatische Wartung

Optional können Sie den automatischen Wartungsplan konfigurieren. Klicken Sie in Oracle Public Cloud auf Wartung ändern. Klicken Sie unter Exadata Cloud@Customer auf Wartungsplan ändern.

Anschließend können Sie die Standardeinstellung des Wartungsplans ändern (Keine Voreinstellung, mit der Oracle die Wartung nach Bedarf planen kann), indem Sie Zeitplan angeben und dann die Monate, Wochen, Tage und Stunden für den Zeitplan auswählen. Sie können auch eine Vorlaufzeit festlegen, um eine Benachrichtigung über eine bevorstehende Wartung von Oracle zu erhalten.

Wenn Sie fertig sind, speichern Sie die Änderungen.

Weitere Informationen zur Auswahl eines benutzerdefinierten Plans finden Sie unter Anpassbare Einstellungen im Wartungsplan.

Lizenztyp

Der Lizenztyp, den Sie für das neue autonome Exadata-VM-Cluster verwenden möchten.

Sie haben folgende Möglichkeiten:

Eigene Lizenz erwerben: Wenn Sie diese Option auswählen, stellen Sie sicher, dass Sie über die erforderlichen Berechtigungen zur Verwendung für neue Serviceinstanzen verfügen, die Sie erstellen.

Lizenz enthalten: Bei dieser Option umfasst der Cloud-Service eine Lizenz für den Database-Service.

Ihre Auswahl für den Lizenztyp wirkt sich auf die Messung für die Abrechnung aus.

Erweiterte Optionen anzeigen/verbergen

Standardmäßig sind erweiterte Optionen ausgeblendet. Klicken Sie auf Erweiterte Optionen anzeigen, um sie anzuzeigen.

- Erweiterte Optionen: Management

Wenn Sie eine andere Zeitzone als UTC oder die vom Browser erkannte Zeitzone festlegen möchten, wählen Sie die Option Andere Zeitzone auswählen. Wählen Sie eine Region oder ein Land aus, und wählen Sie die entsprechende Zeitzone aus. Wenn die gewünschte Region oder das gewünschte Land nicht angezeigt wird, wählen Sie Weitere und dann eine geeignete Zeitzone aus.

Die Standardzeitzone für autonomes Exadata-VM-Cluster ist UTC. Sie können jedoch eine andere Zeitzone angeben. Gültige Zeitzonenoptionen sind diejenigen, die von der Klasse

Java.util.TimeZoneund vom Oracle Linux-Betriebssystem unterstützt werden.Sie können die Zeitzoneneinstellungen für ein autonomes Exadata-VM-Cluster nicht ändern, das bereits bereitgestellt wurde. Bei Bedarf können Sie eine Serviceanfrage in My Oracle Support erstellen. Hilfe zum Einreichen einer Supportanfrage finden Sie unter Serviceanfrage in My Oracle Support erstellen.

Erweiterte Optionen: Listener

Wenn Sie einen Single Client Access Name-(SCAN-)Listener-Port für Transport Layer Security (TLS) und Nicht-TLS-Verbindungen aus einem Bereich verfügbarer Ports auswählen möchten, geben Sie eine Portnummer für Non-TLS-Port oder TLS-Port im zulässigen Bereich (1024 - 8999) ein.

Sie können auch die gegenseitige TLS-Authentifizierung (mTLS) auswählen, indem Sie das Kontrollkästchen Gegenseitige TLS-Authentifizierung aktivieren aktivieren.

Die Standardportnummer lautet 2484 für TLS- und 1521 für Nicht-TLS-Authentifizierungsmodi.

Die Portnummern 1522, 1525, 5000, 6100, 6200, 7060, 7070, 7879, 8080, 8181, 8888 und 8895 sind für besondere Zwecke reserviert und können nicht verwendet werden als Nicht-TLS- oder TLS-Portnummern.

Die SCAN-Listener-Ports können nach dem Provisioning der AVMC-Ressource nicht geändert werden.

Da ORDS-Zertifikate einseitige TLS-Zertifikate sind, kann die Auswahl zwischen einseitiger TLS und gegenseitiger TLS (mTLS) nur auf Datenbank-TLS-Zertifikate angewendet werden.

Erweiterte Optionen: Sicherheitsattribute

Fügen Sie ein Sicherheitsattribut hinzu, um den Zugriff für Ihre AVMC-Ressource mit Zero Trust Packet Routing-(ZPR-)Policys zu kontrollieren. Um ein Sicherheitsattribut hinzuzufügen, wählen Sie einen Namespace aus, und geben Sie den Schlüssel und den Wert für das Sicherheitsattribut an.

Klicken Sie auf Sicherheitsattribut hinzufügen, um zusätzliche Sicherheitsattribute hinzuzufügen.

Gilt nur für:

Oracle Public Cloud

Oracle Public CloudUm in diesem Schritt ein Sicherheitsattribut auszuwählen, müssen Sie bereits Sicherheitsattribute mit Zero Trust Packet Routing eingerichtet haben. Weitere Informationen finden Sie unter About Zero Trust Packet Routing.

Sie können auch Sicherheitsattribute für vorhandene AVMCs hinzufügen. Weitere Informationen finden Sie unter Zero Trust Packet Routing (ZPR) konfigurieren.

Erweiterte Optionen: Tags

Wenn Sie Tags verwenden möchten, wählen Sie einen Tag-Namespace, einen Tagschlüssel und einen Tagwert aus.

Tagging ist ein Metadatensystem, mit dem Sie Ressourcen in Ihrem Mandanten organisieren und verfolgen können. Siehe Dedizierte Cloud-Ressourcen für autonome KI-Datenbanken taggen.

Um 23ai-Datenbanken erstellen zu können, müssen Sie dem AVMC die entsprechenden Tags durch Provisioning bereitstellen. Weitere Informationen finden Sie unter Anforderungen für das 26ai Database Software Version Tag.

-

Optional können Sie die Ressourcenkonfiguration als Stack speichern, indem Sie auf Als Stack speichern klicken. Anschließend können Sie mit dem Stack die Ressource über den Resource Manager-Service erstellen.

Geben Sie die folgenden Details im Dialogfeld Als Stack speichern ein, und klicken Sie auf Speichern.- Name: Geben Sie optional einen Namen für den Stack ein.

- Beschreibung: Geben Sie optional eine Beschreibung für diesen Stack ein.

- In Compartment speichern: Wählen Sie ein Compartment für diesen Stack aus.

- Tag-Namespace, Tagschlüssel und Tagwert: Wenden Sie optional Tags auf den Stack an.

Anforderungen und Empfehlungen für Terraform-Konfigurationen, die mit Resource Manager verwendet werden, finden Sie unter Terraform-Konfigurationen für Resource Manager. Um die im Stack definierten Ressourcen bereitzustellen, wenden Sie die Konfiguration an.

- Leiten Sie Ihre Details weiter, um das autonome Exadata-VM-Cluster zu erstellen.

Formel für die Skalierung von AVMC-Ressourcen

Die Details der Formel für die Skalierung der autonomen VM-Clusterressourcen finden Sie unten.

[Values based on user's input + Values based on internal calculation and overheads] x VM countTabelle - Die Details der Berechnung für jede Ressource lauten wie folgt:

| Name | In der OCI-Konsole angezeigte Formel | Beispiel: |

|---|---|---|

| ECPU-Anzahl | ECPU-Anzahl pro VM x VM-Anzahl | ECPU-Anzahl 80 = ECPU-Anzahl pro VM (40) x VM-Anzahl (2) |

| Speicher | [ECPU-Gesamtanzahl x Arbeitsspeicher pro ECPU] + interner Arbeitsspeicher des Datenbankservice | Arbeitsspeicher 246 GB = [ECPU-Gesamtanzahl (80) x Arbeitsspeicher pro ECPU (2)] + interner Datenbankservice-Speicher (86) |

| Lokaler Speicher | Lokaler Speicher für eine ACD + lokaler Speicher für internen Datenbankservice | Lokaler Speicher 682 GB = Lokaler Speicher für eine ACD (100) + Lokaler Speicher für internen Datenbankservice (582) |

| Exadata-Speicher | Datenbankspeicher + interner Exadata-Speicher des Datenbankservice | Database Storage 6,55 TB = Database Storage (5) + interner Exadata-Speicher des Datenbankservice (1,55) |

- Gesamte ECPU in AVM-Cluster = ECPU-Anzahl pro VM x VM-Anzahl

- Gesamtspeicher im AVM-Cluster = [Datenbankspeicher pro VM: (ECPU-Anzahl pro VM x Datenbankspeicher pro ECPU) + interner Servicespeicher: 40 GB] x 1,02 x VM-Anzahl

-

Gesamter lokaler Speicher im AVM-Cluster = (Speicher von autonomem VM-Cluster + (u02 Dateisystemgröße x 1,03) + 2 GB) x VM-Anzahl

-

Der Speicherwert des autonomen VM-Clusters hängt wie folgt vom verwendeten Exadata-Systemmodell ab:

- X8M-, X9M-, X10M-, X11M-Systeme: 184 GB

- X7-2- und X8-2-Systeme: 137 GB

- Und Dateisystemgröße u02 = 100 GB + (50 GB x maximale Anzahl von ACDs)

-

- Gesamter Exadata-Speicher im AVM-Cluster = [Datenbankspeicher (TB) + interner Datenbankspeicher (GB) + 150 GB] x Datenmultiplikator, wobei:

- Interner Datenbankspeicher = 50 GB x Max. Anzahl ACDs x VM

- Datenmultiplikator für Oracle Public Cloud-Deployments ist 1,25. Bei Exadata Cloud@Customer-Deployments beträgt der Wert des Datenmultiplikators 1,25, wenn lokale Backups deaktiviert sind, und 2,5, wenn lokale Backups aktiviert sind.