Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

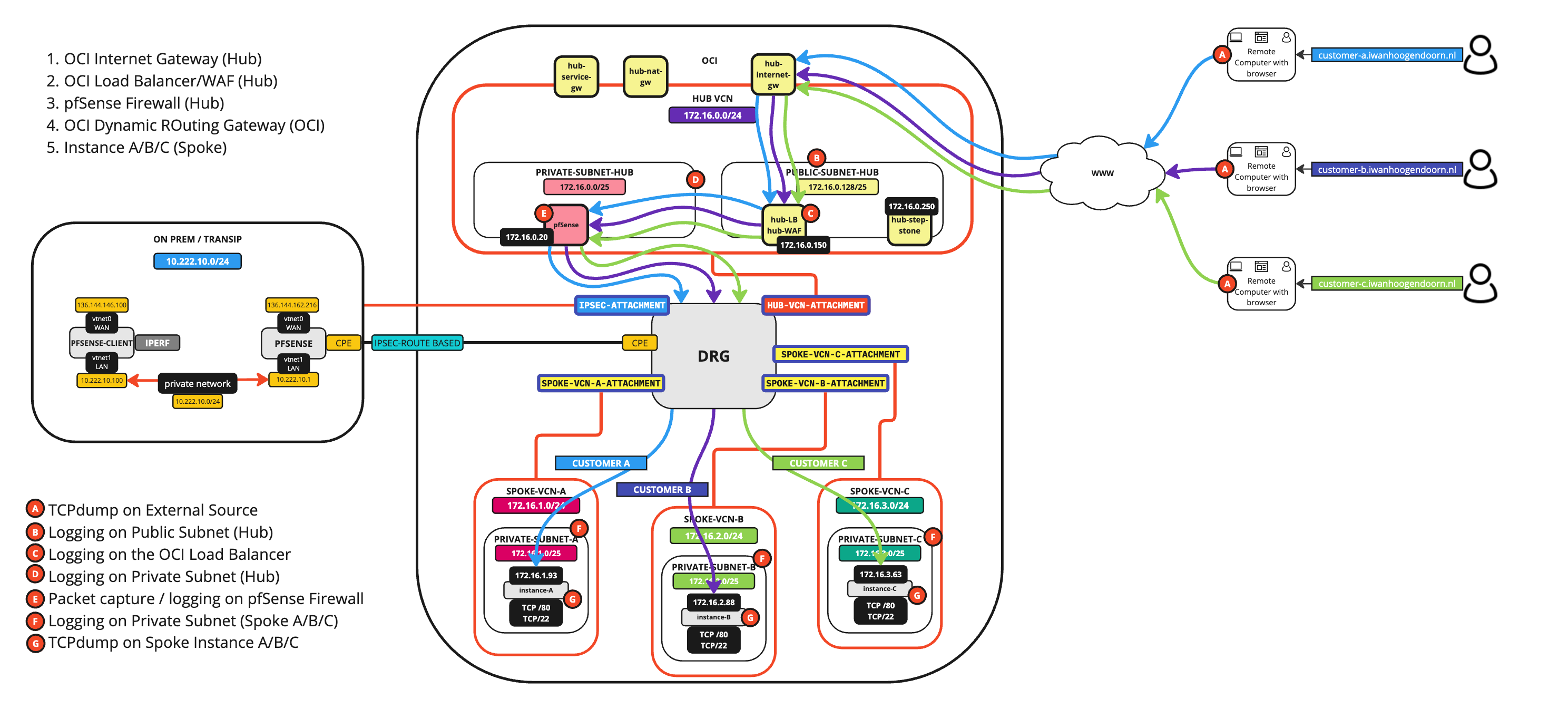

Befolgen Sie die Pakete in der Hub- und Spoke-VCN-Routingarchitektur in Oracle Cloud Infrastructure

Einführung

Instanzen, Datenbanken und Netzwerkservices sind die typischen Bausteine der Anwendung in Oracle Cloud Infrastructure (OCI). Wenn Sie eine Anwendung im Netzwerk erstellen, sollten Sie wissen, ob der Traffic, den Sie von einer Quelle senden, das Ziel erreicht. OCI bietet Network Path Analyzer an, um den Pfad zu prüfen. Manchmal möchten Sie jedoch etwas mehr Informationen darüber erhalten, was auf den Endpunkten selbst Hop-by-Hop-Basis geschieht.

Dieses Tutorial enthält einige Szenarios, mit denen Sie Ihre Pakete in einer Hub- und Spoke-Netzwerkarchitektur in OCI verfolgen können.

Verfahrensablaufszenarios

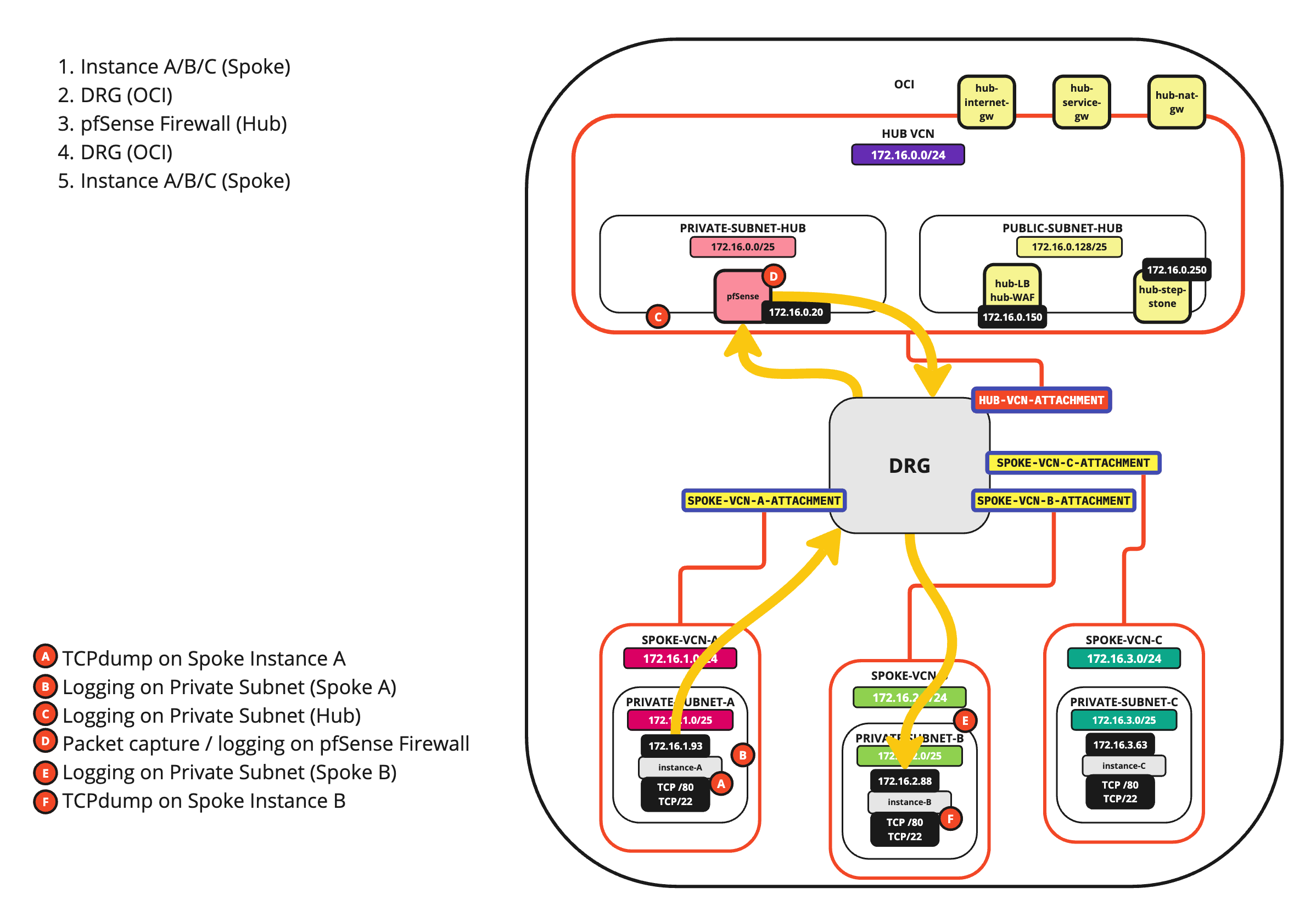

In einer Hub- und Spoke-VCN-Routingarchitektur sind mehrere Routingablaufszenarios anwendbar.

- Szenario 1: dem Paket von einer Spoke-VCN-Instanz zu einer anderen Spoke-VCN-Instanz folgen

- Szenario 2: Dem Paket von der Spoke-VCN-Instanz zur Hubinstanz folgen

- Szenario 3: dem Paket von der Hubinstanz zur Spoke-VCN-Instanz folgen

- Szenario 4: dem Paket von der Spoke-VCN-Instanz zum Internet folgen

- Szenario 5: Das Paket von der Spoke-VCN-Instanz zum OCI-Servicenetzwerk befolgen

- Szenario 6: dem Paket von der Hubinstanz zum Internet folgen

- Szenario 7: Paket vom Internet zur Hubinstanz befolgen

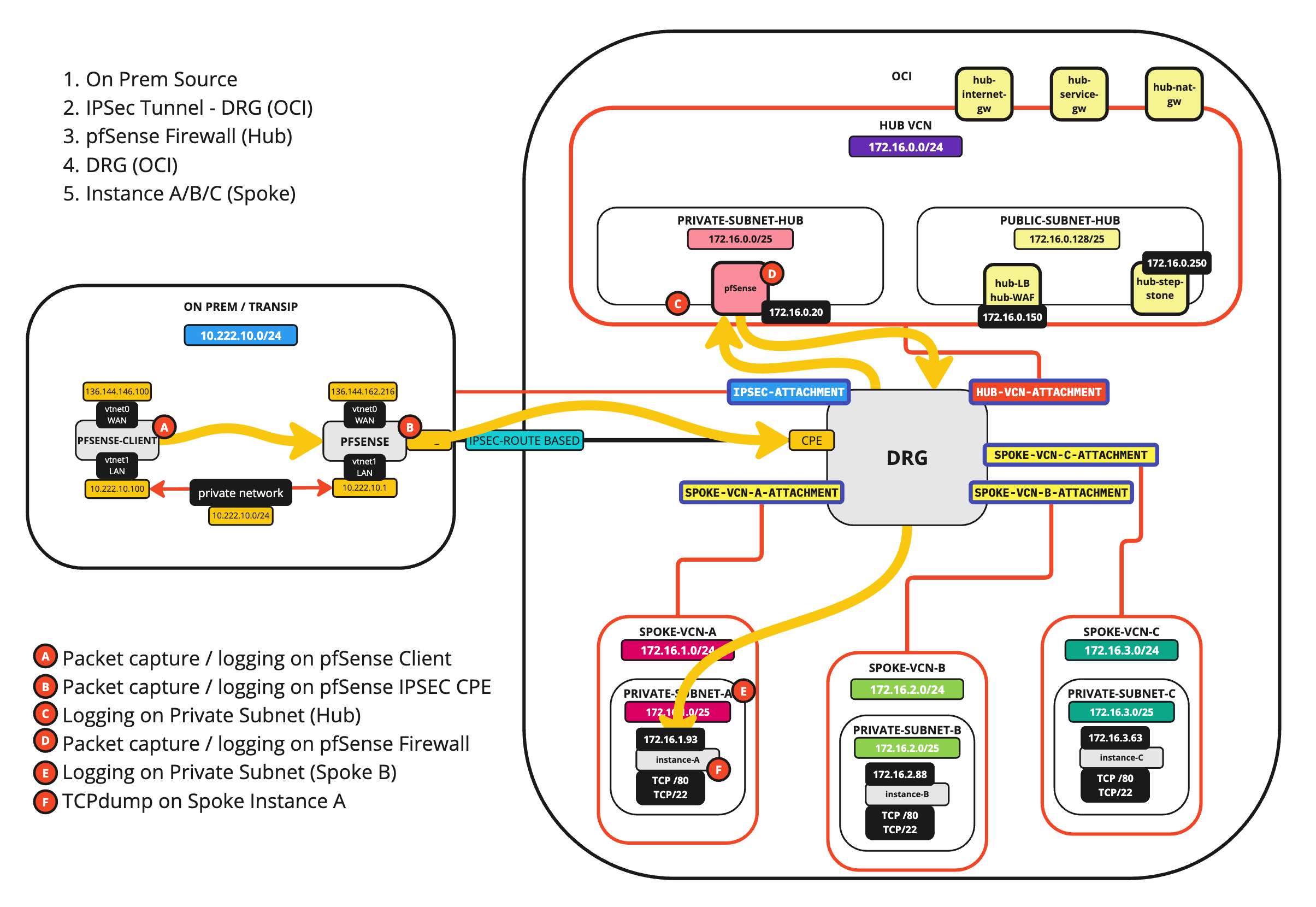

- Szenario 8: Dem Paket von On-Premise- zu Spoke-VCN-Instanz folgen

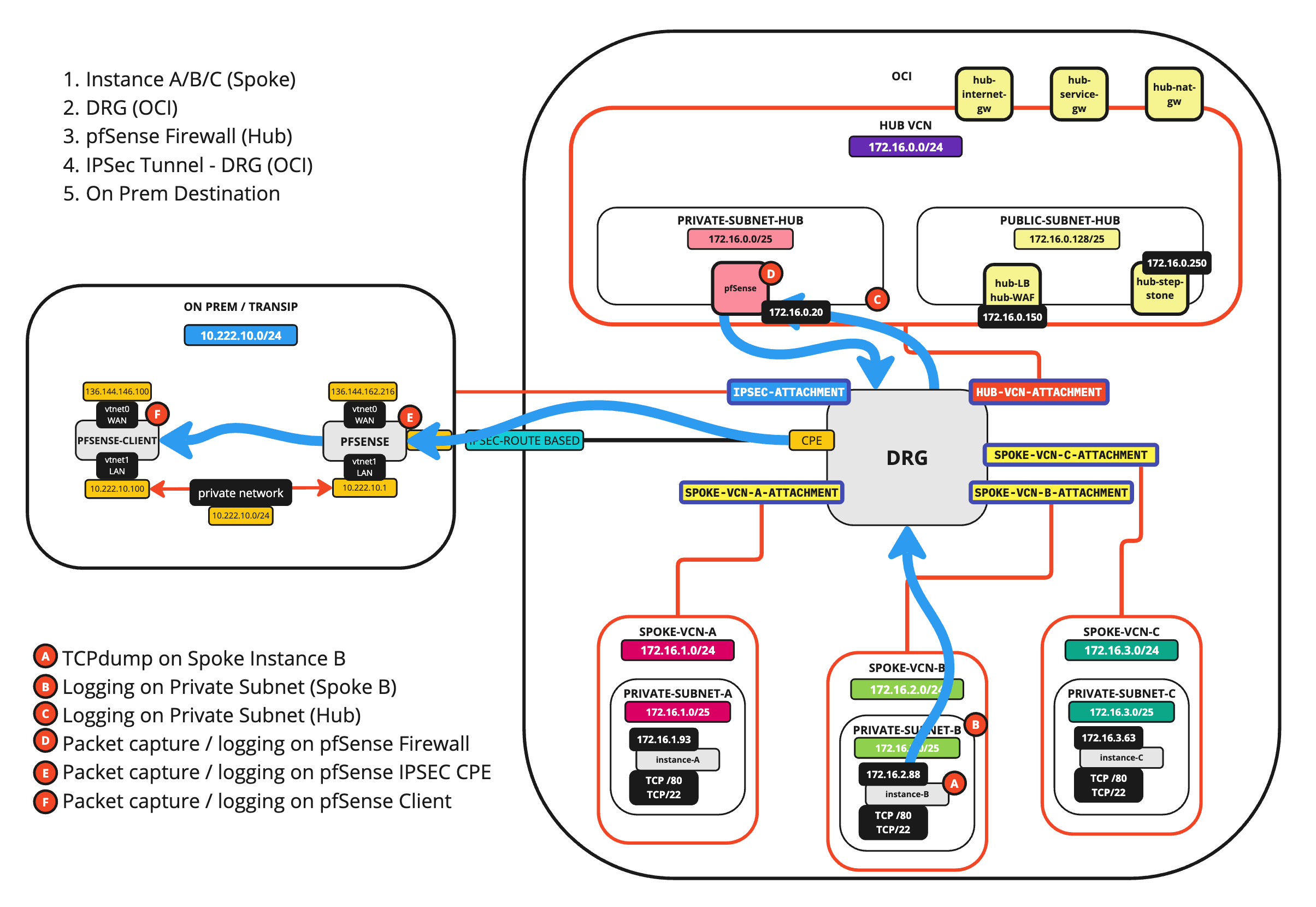

- Szenario 9: Paket von Spoke-VCN-Instanz zu On Premise folgen

- Szenario 10: Paket vom Remotecomputer zum Load Balancer zur Spoke-VCN-Instanz folgen

Wir werden nur erklären, wie Sie das Paket mit Szenario 1 verfolgen können. Für die anderen Szenarios können Sie dieselbe Methode verwenden.

Ziele

- Dieses Tutorial zeigt eine Methode zur Verfolgung von Netzwerkpaketen innerhalb einer OCI-Mandantenumgebung mit einer Hub- und Spoke-Netzwerkroutingarchitektur. Wir verwenden die Kombination aus Paketerfassungen, TCPdumps und Logging auf Subnetzebene in VCNs, um die erforderlichen Daten zu erfassen. Durch anschließende Datenanalyse identifizieren wir den vollständigen Pfad des Pakets. Dieser Ansatz erleichtert die Fehlerbehebung der End-to-End-Konnektivität und ist leicht zu finden, in welchem Hop ein mögliches Problem auftritt.

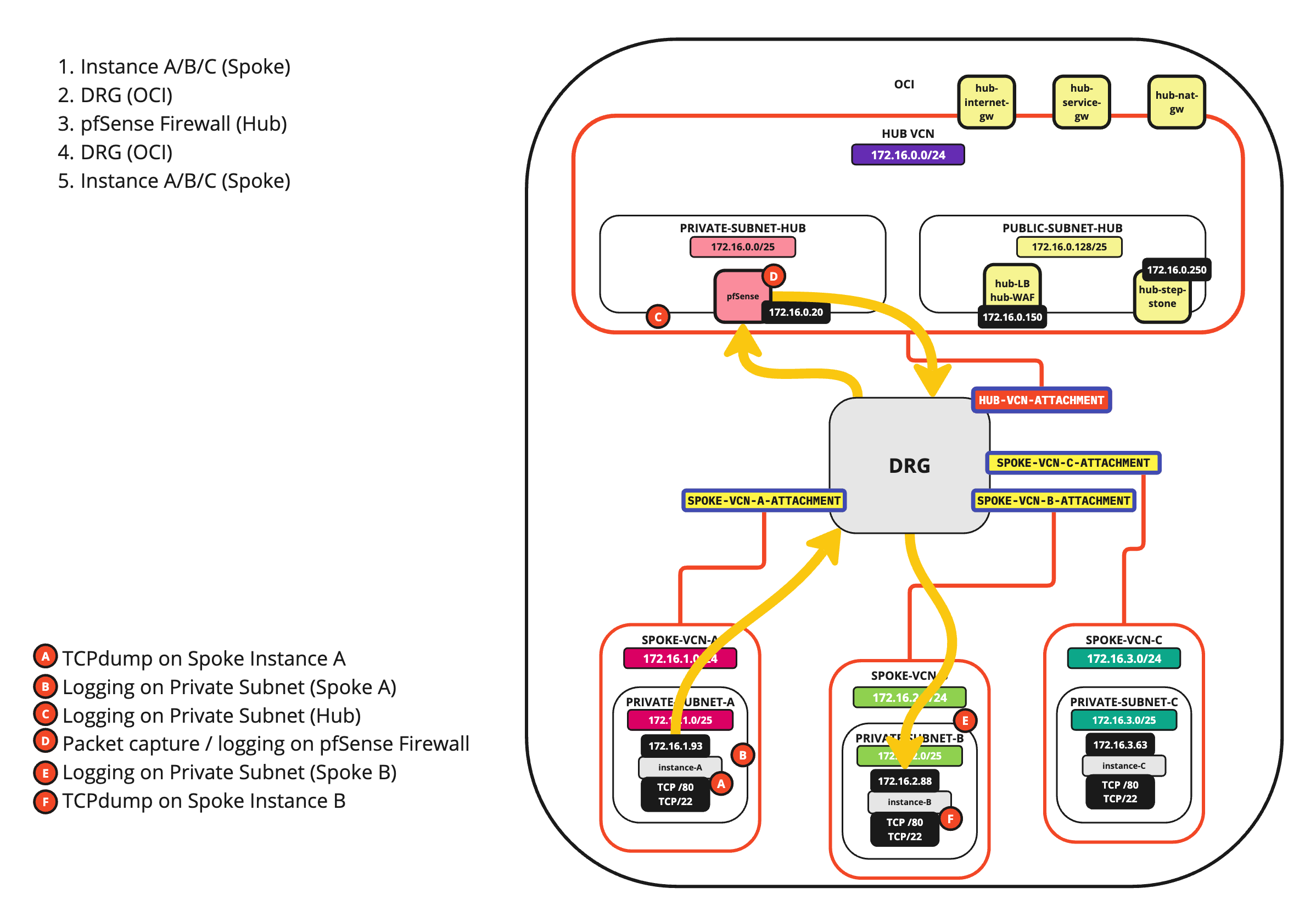

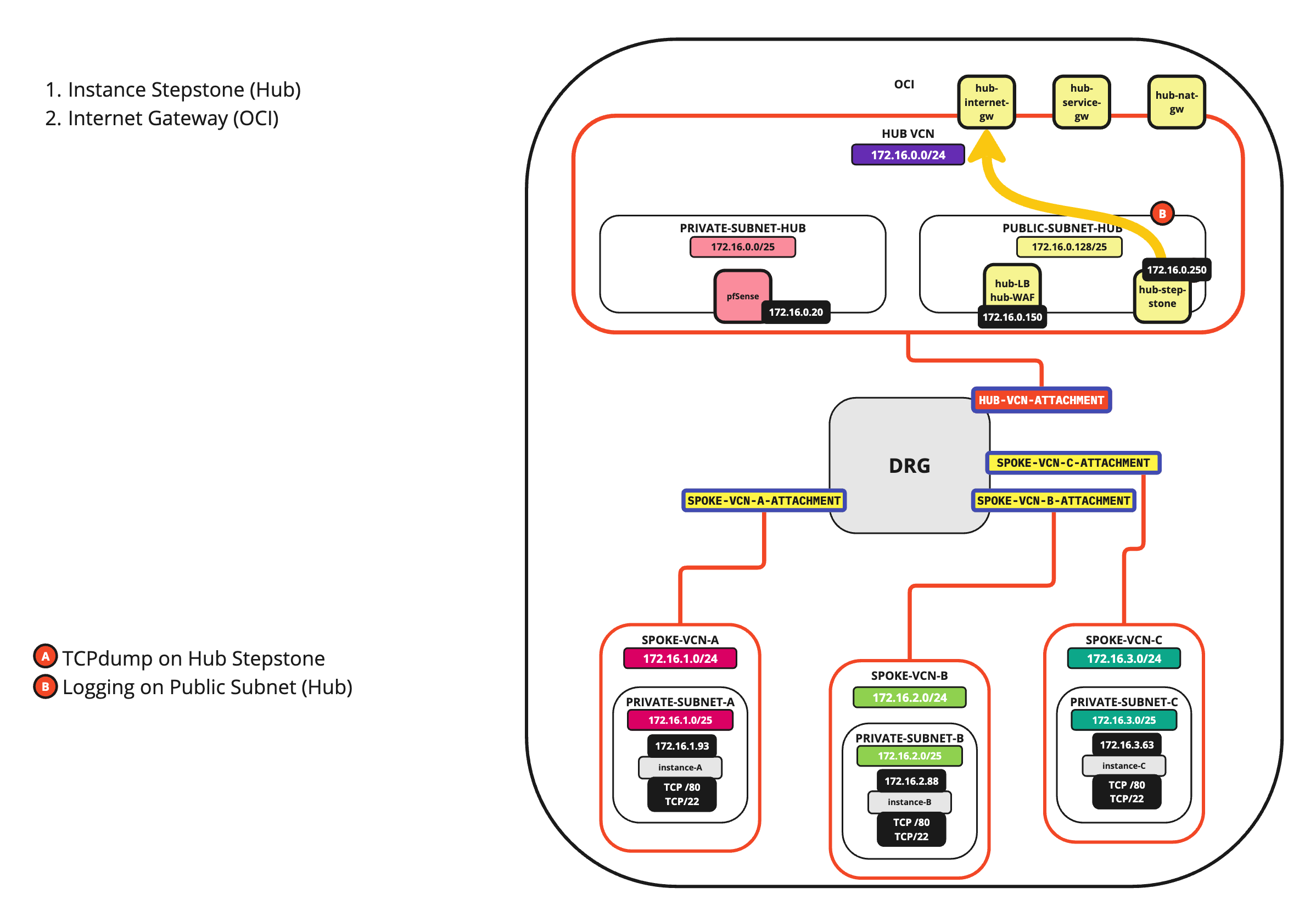

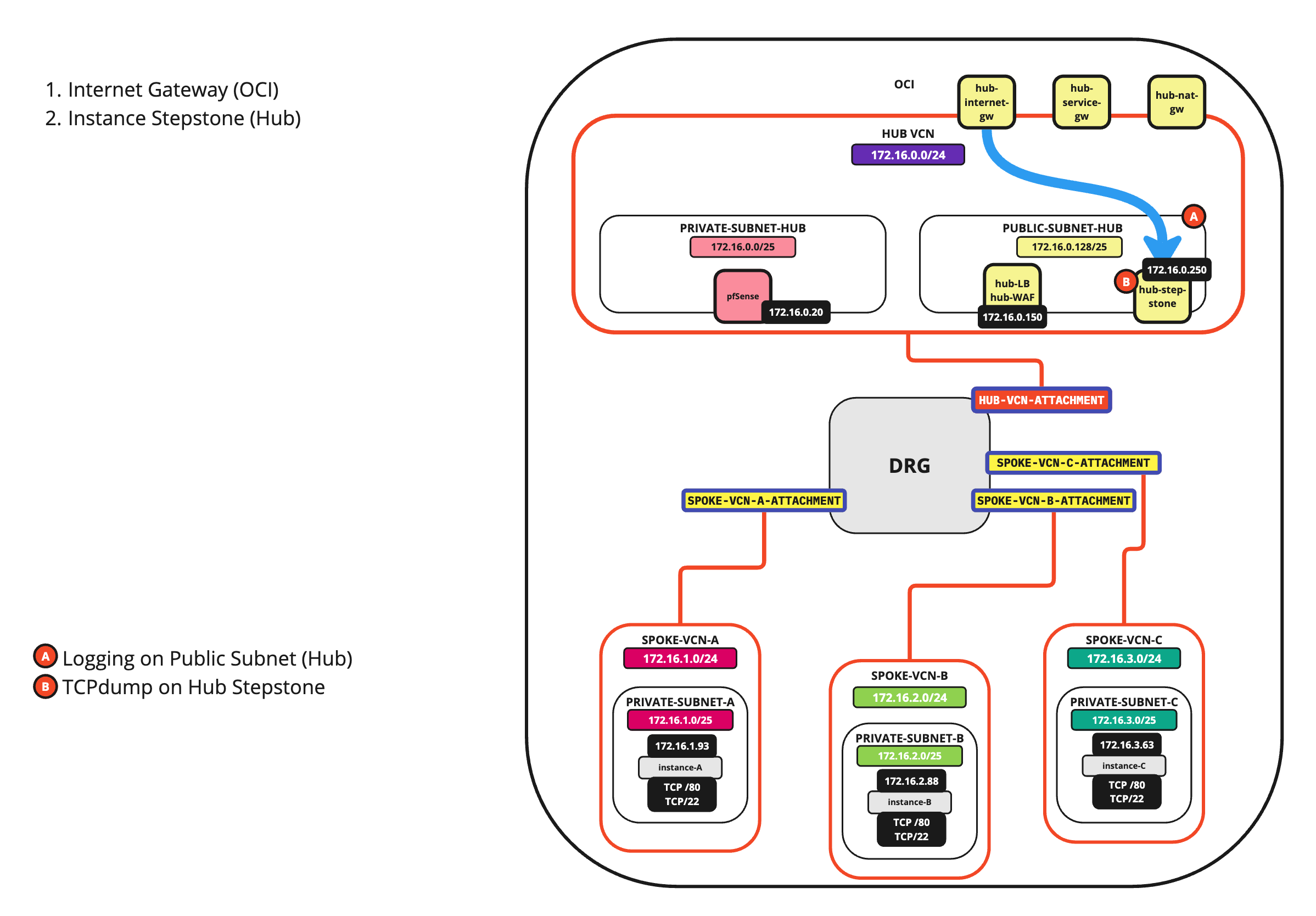

Szenario 1: dem Paket von einer Spoke-VCN-Instanz zu einer anderen Spoke-VCN-Instanz folgen

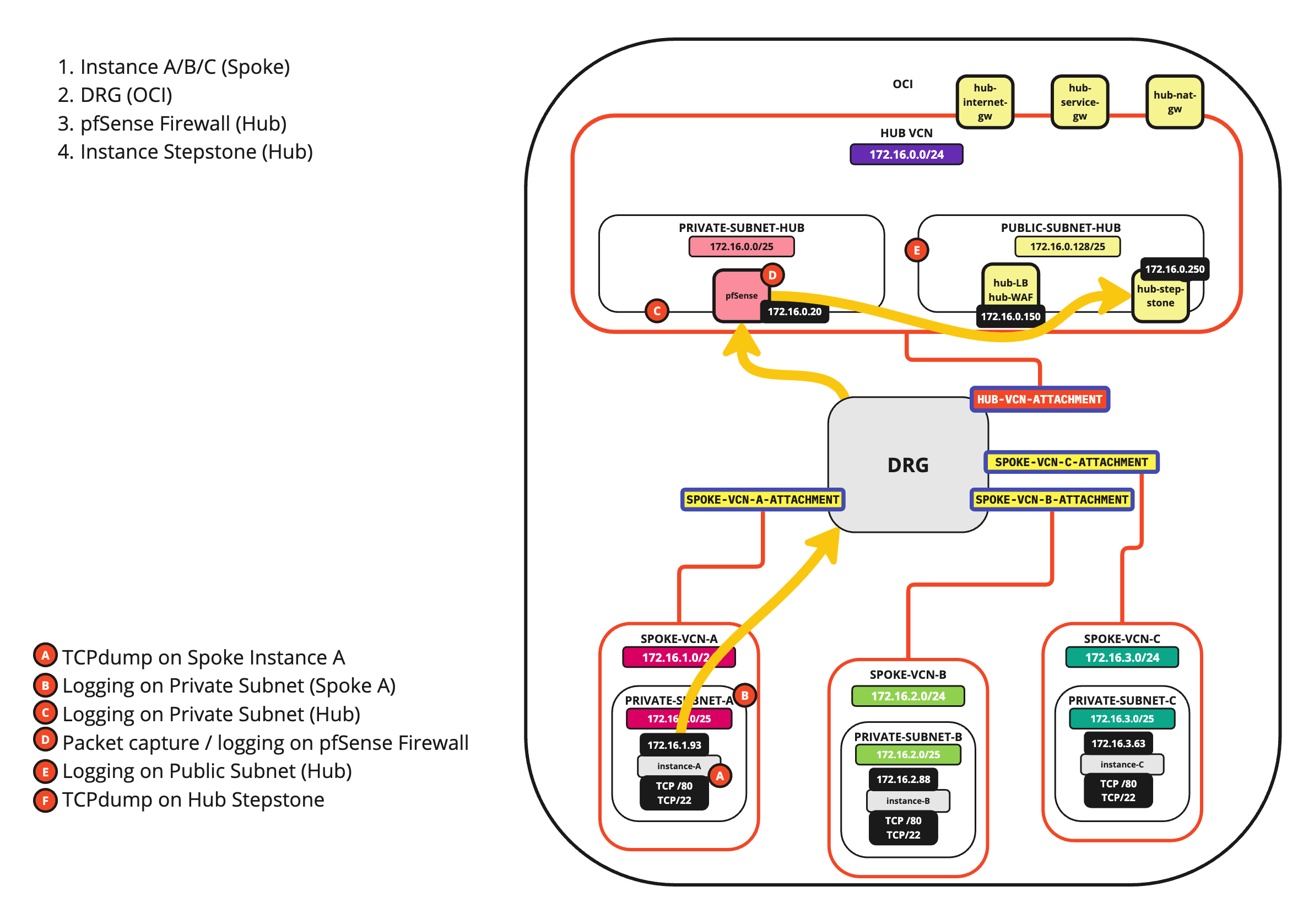

In diesem Szenario folgen wir dem Paket von einer Spoke-VCN-Instanz zu einer Instanz in einem anderen Spoke-VCN.

Das folgende Diagramm zeigt die angegebenen Hops. A-F-Punkte geben die Orte an, an denen Sie eine Form der Protokollierung oder Paketerfassung aktivieren können. Wir werden alle diese Orte einzeln erkunden, damit wir dem Paket folgen können.

Wir müssen unsere Quelle, unser Ziel und den Hafen bestimmen, mit dem wir testen werden. Dadurch wird sichergestellt, dass wir eine gezielte Möglichkeit haben, das Paket ohne Ablenkung zu analysieren.

In diesem Beispiel verwenden wir die folgende Quelle, das folgende Ziel und den folgenden Port.

| Quelle | Ziel | Zielport |

|---|---|---|

| 172.16.1.93 | 172.16.2.88 | TCP/80 |

Um diese Reise richtig zu beginnen, ist es wichtig, die Reihenfolge der Operationen so effektiv wie möglich bei der Einrichtung der Protokollierung, Erfassung und Sammlung der Informationen richtig zu sein.

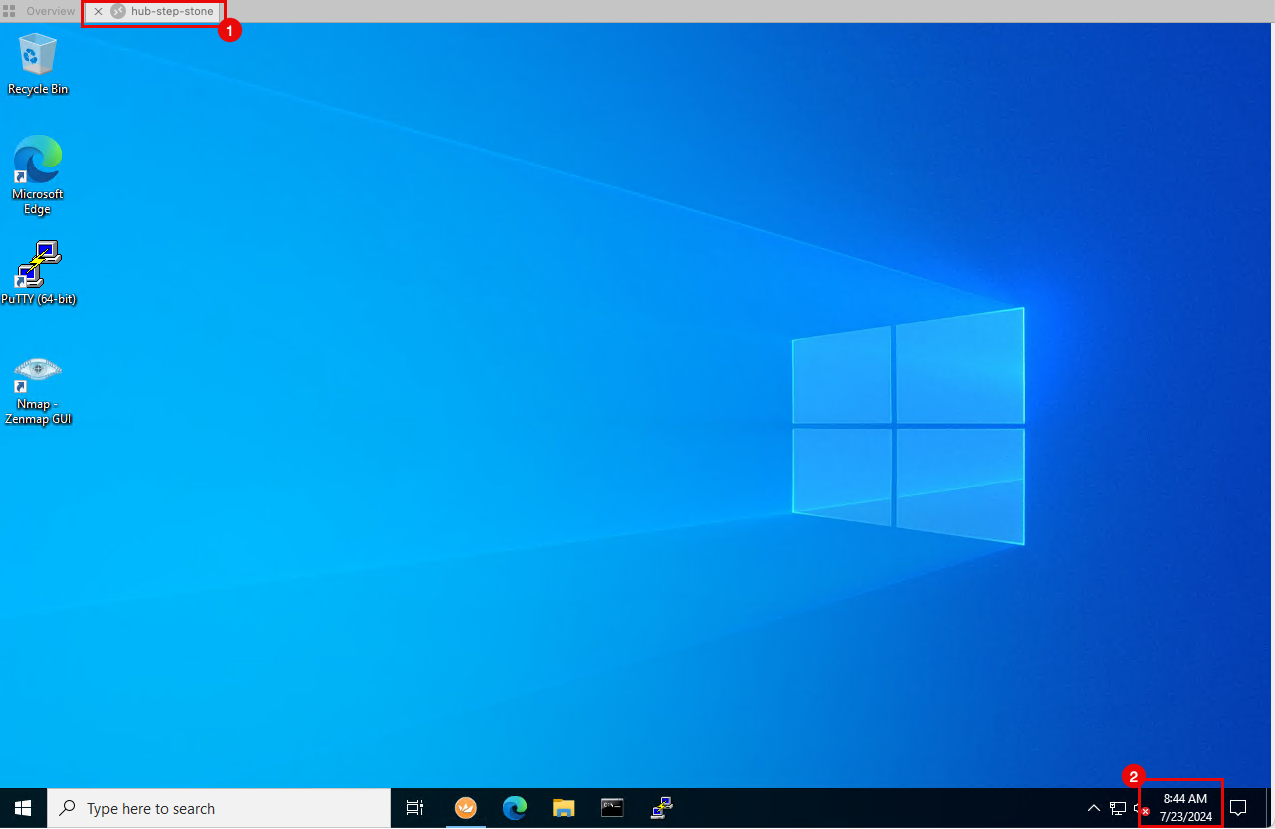

Aufgabe 1: Notieren Sie sich die Zeit

-

In diesem Tutorial verwenden wir einen zentralen Computer, um alle Daten zu sammeln.

-

Notieren Sie sich die Zeit, in der Sie die Analyse starten. In diesem Beispiel ist es

8:44AM.

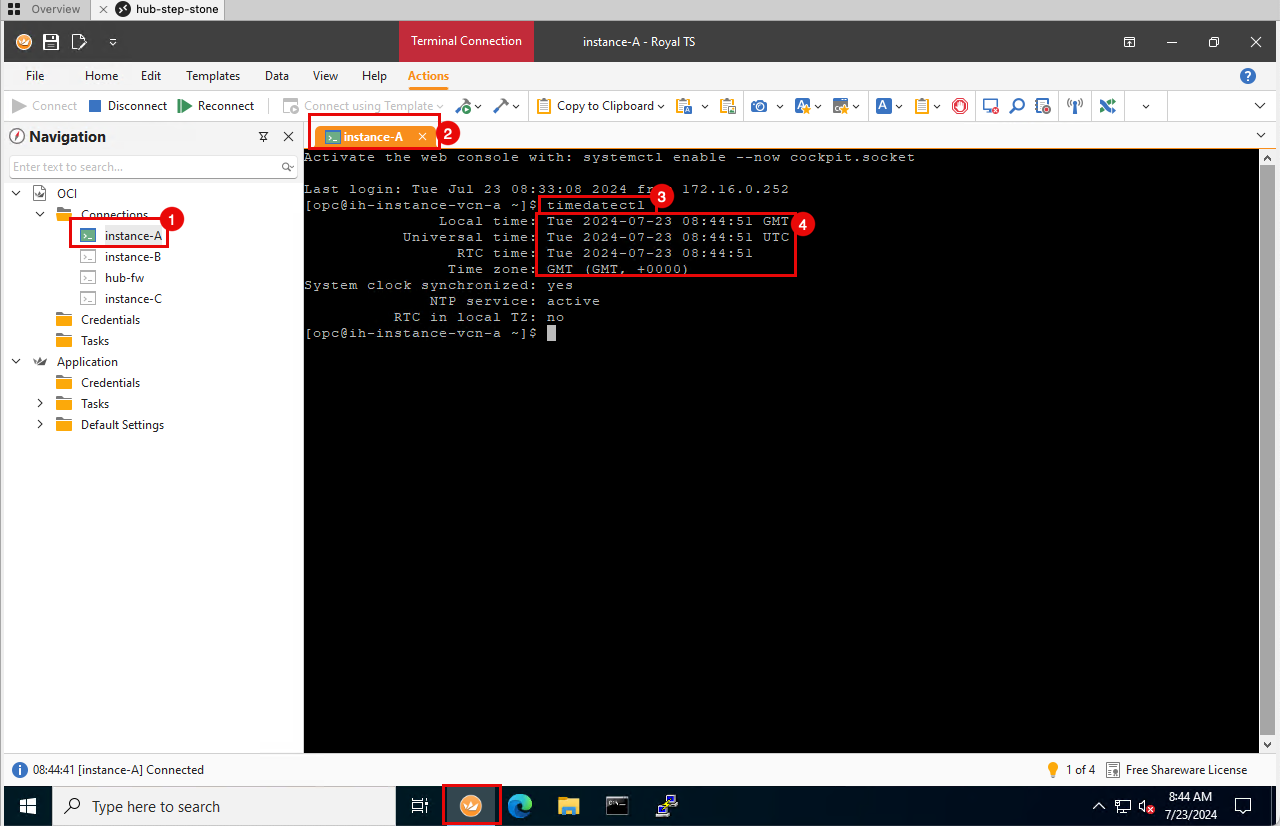

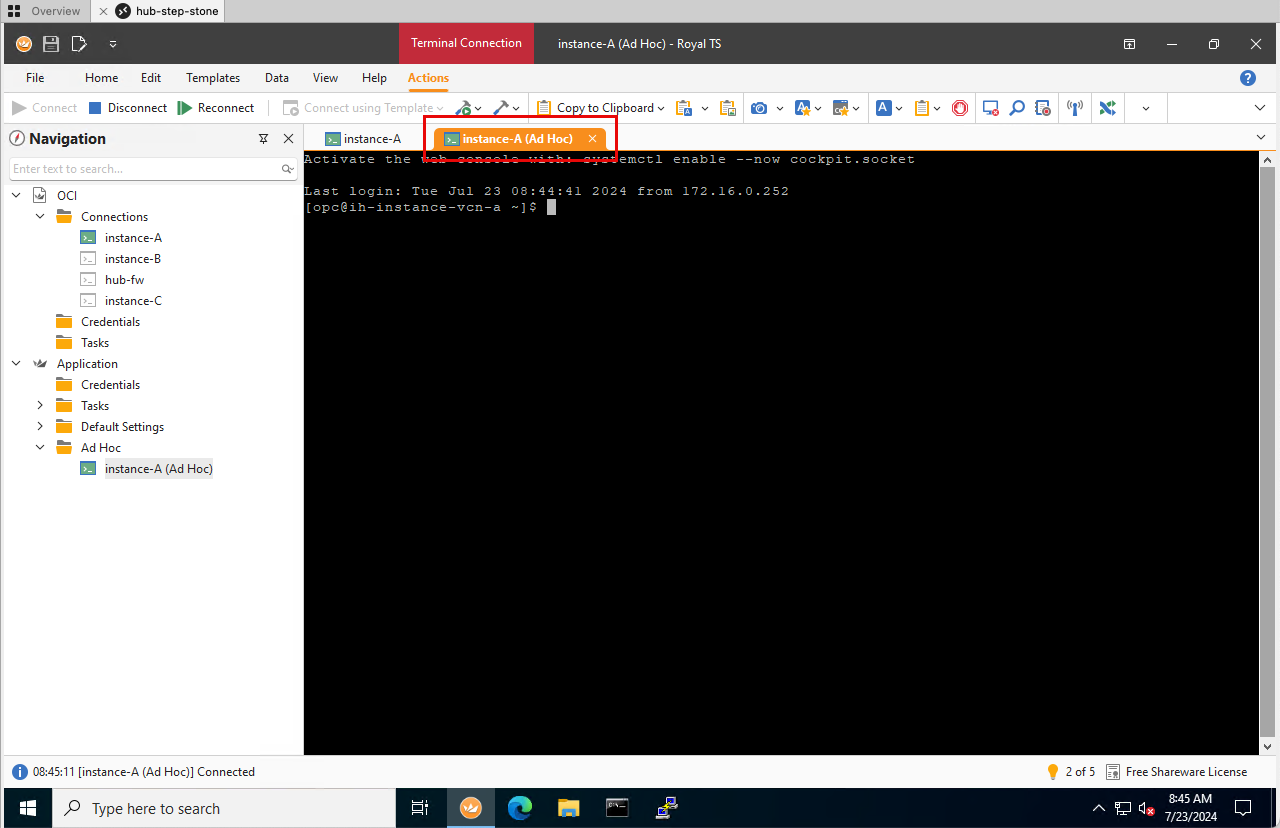

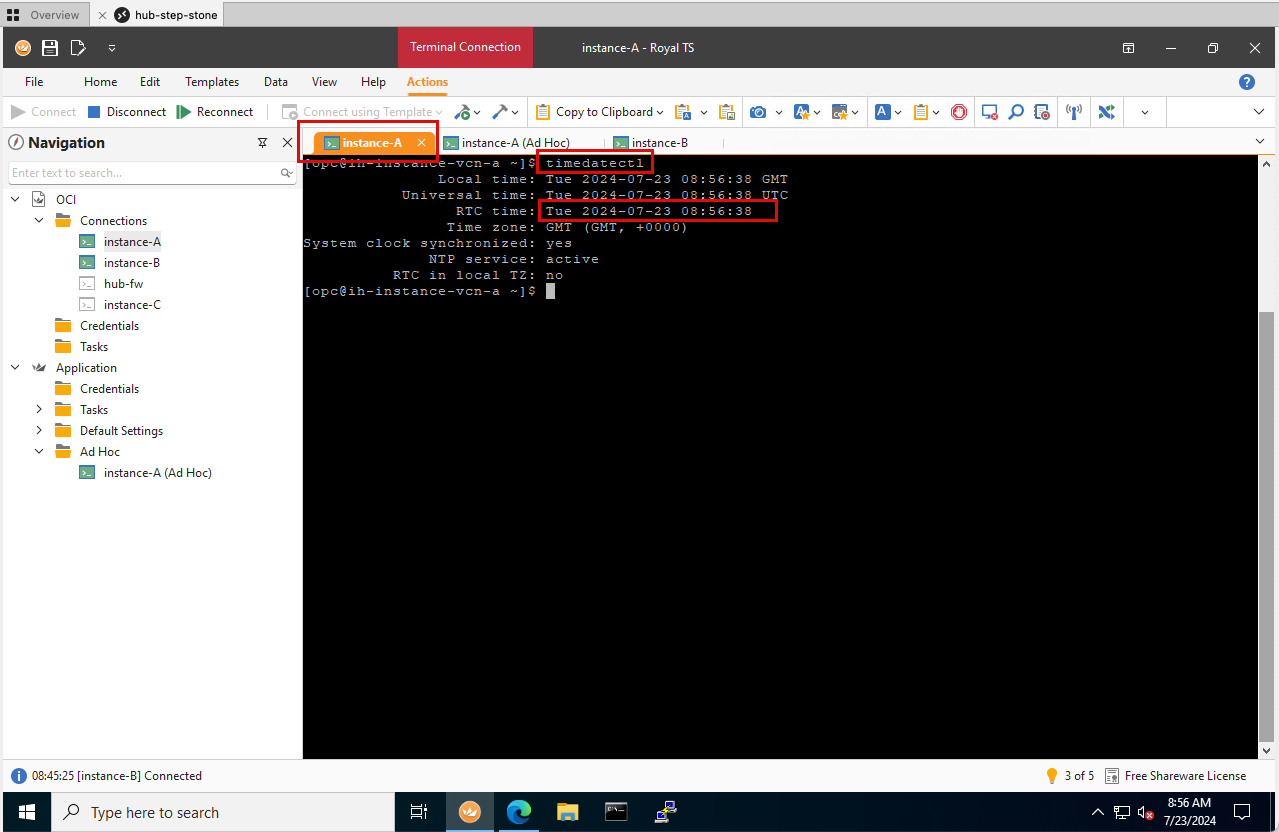

Aufgabe 2: Erste SSH-Session auf Instanz A öffnen

-

Diese Sitzung wird verwendet, um die HTTP-Verbindung zum Ziel zu initiieren.

- Stellen Sie mit SSH eine Verbindung zum Terminal von Instanz A in VCN A her.

- Versuchen Sie, eine Verbindung mit Registerkarten zu verwenden. Dies ermöglicht einen schnellen Wechsel zwischen den Sitzungen.

- Führen Sie den Befehl

timedatectlaus, um die aktuelle Uhrzeit der Instanz abzurufen. - Stellen Sie sicher, dass die eingestellte Zeit in Ordnung ist. In diesem Beispiel ist es

8:44AM.

Aufgabe 3: Zweite SSH-Session auf Instanz A öffnen

-

Öffnen Sie eine zweite Verbindung zur Instanz A in VCN A.

-

Wir verwenden diese Session, um die

tcpdump-Befehle zu aktivieren, damit Sie das Paket mittcpdumpstarten können.

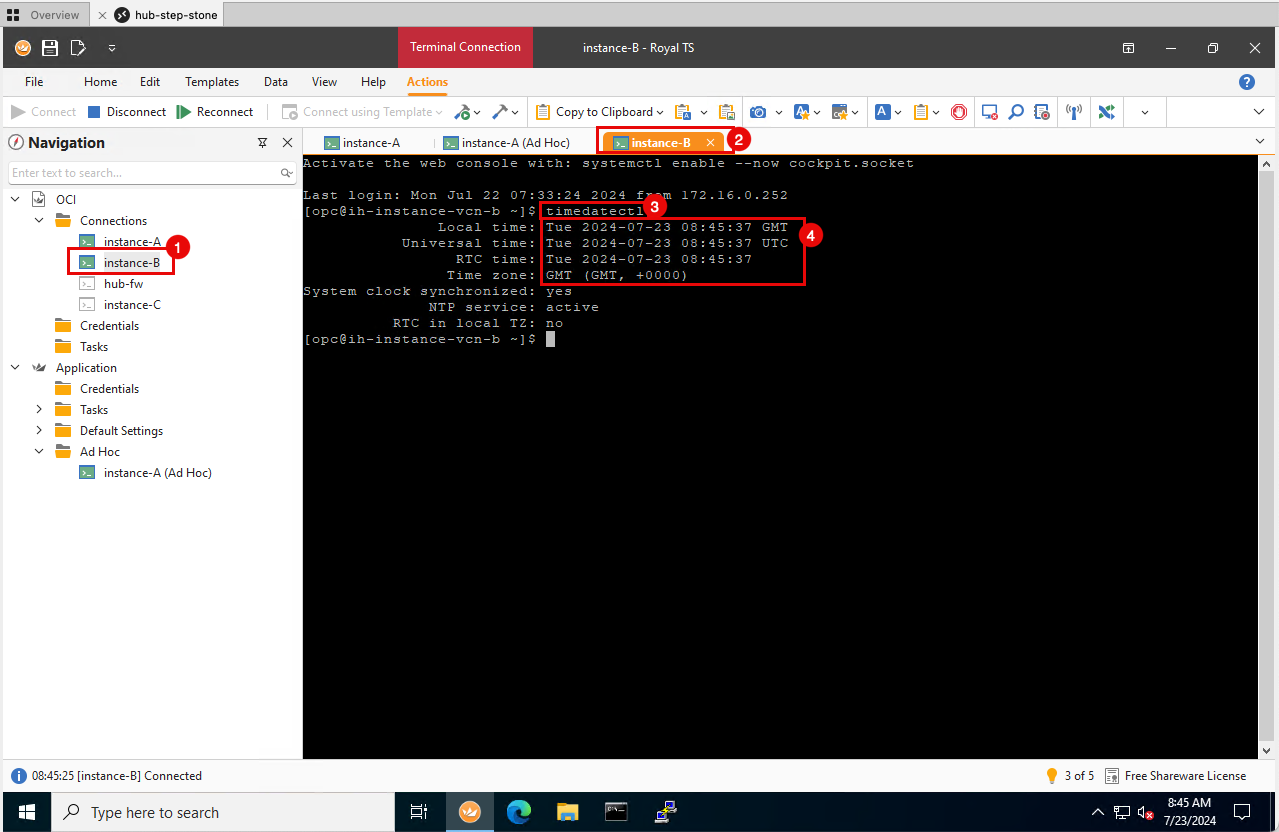

Aufgabe 4: SSH-Session auf Instanz B öffnen

-

Wir verwenden diese Sitzung, um die HTTP-Verbindung von der Quelle zu empfangen.

- Stellen Sie mit SSH eine Verbindung zum Terminal von Instanz B im VCN B her.

- Versuchen Sie, eine Verbindung mit Registerkarten zu verwenden. Dies ermöglicht einen schnellen Wechsel zwischen den Sitzungen.

- Führen Sie den Befehl

timedatectlaus, um die aktuelle Uhrzeit der Instanz abzurufen. - Stellen Sie sicher, dass die eingestellte Zeit in Ordnung ist. In diesem Beispiel ist es

8:45 AM.

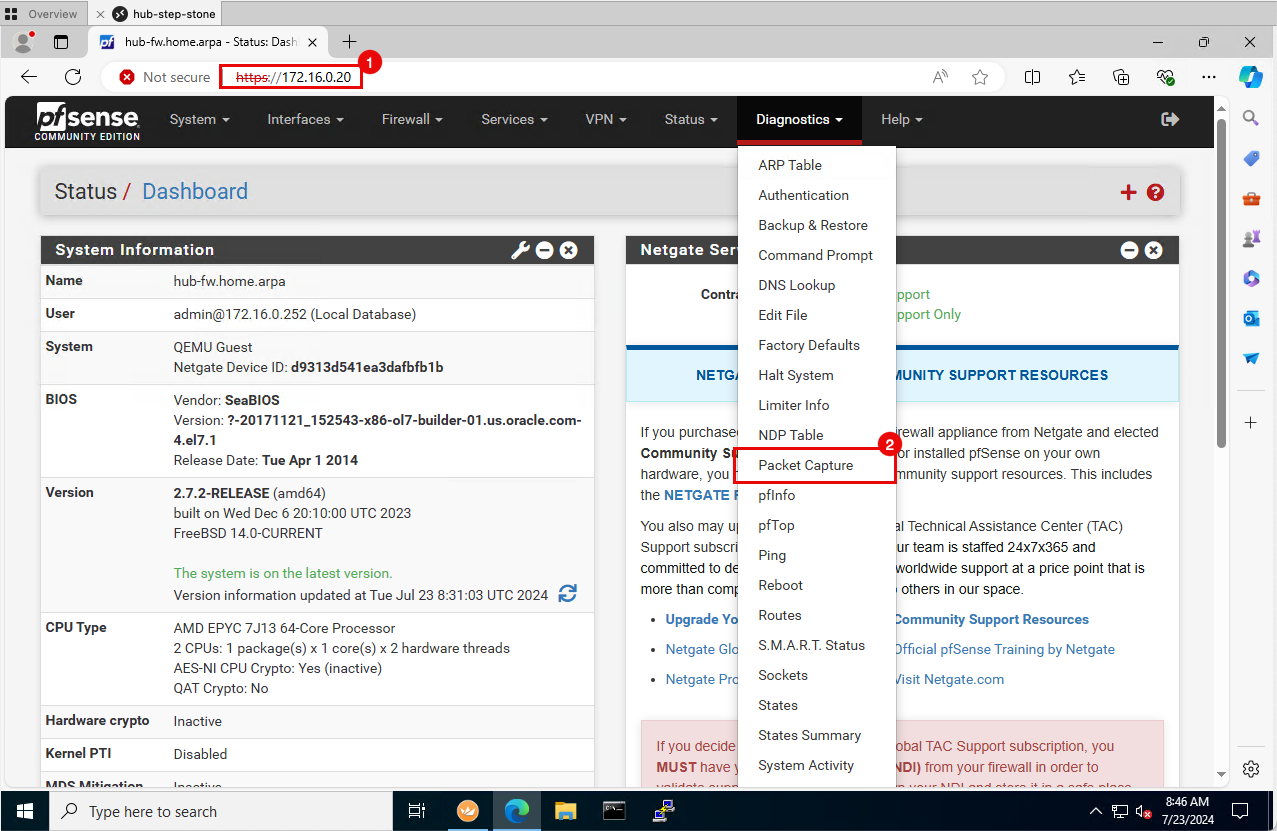

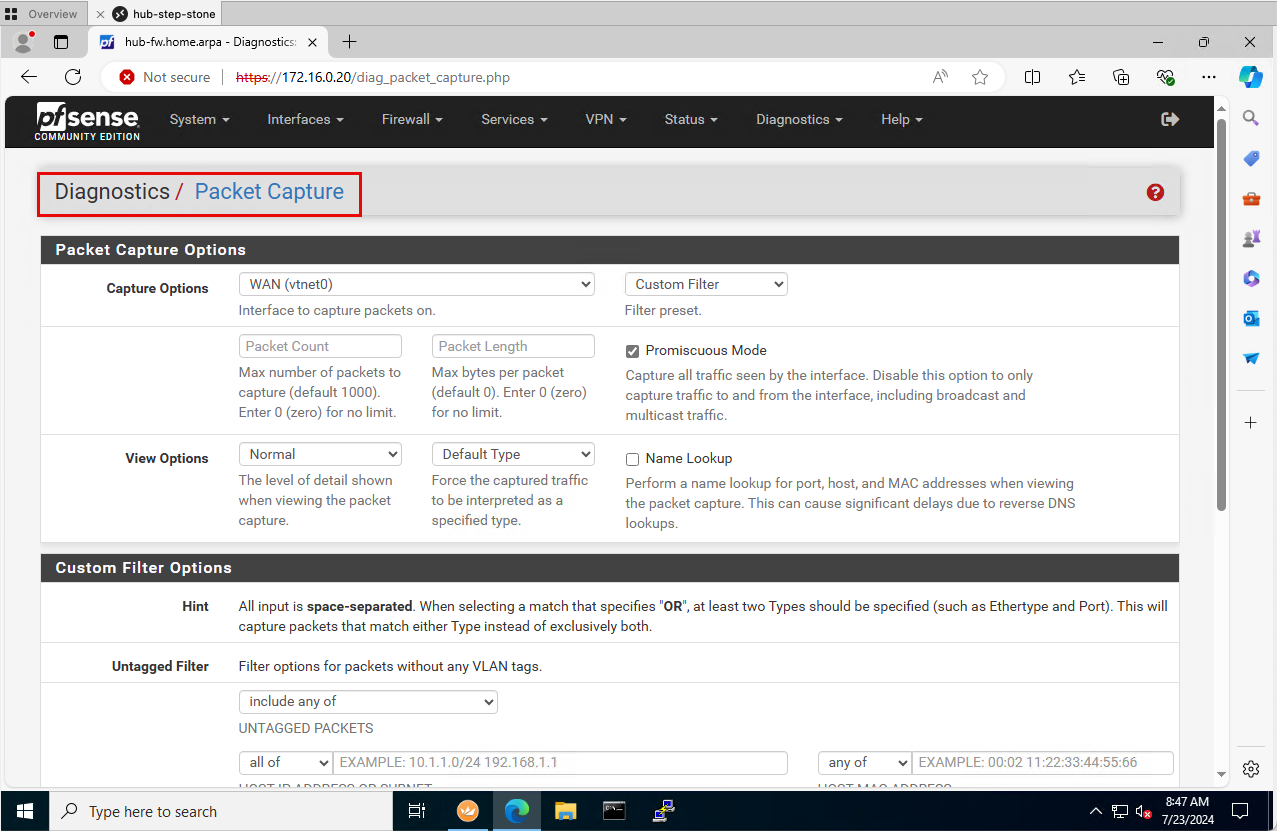

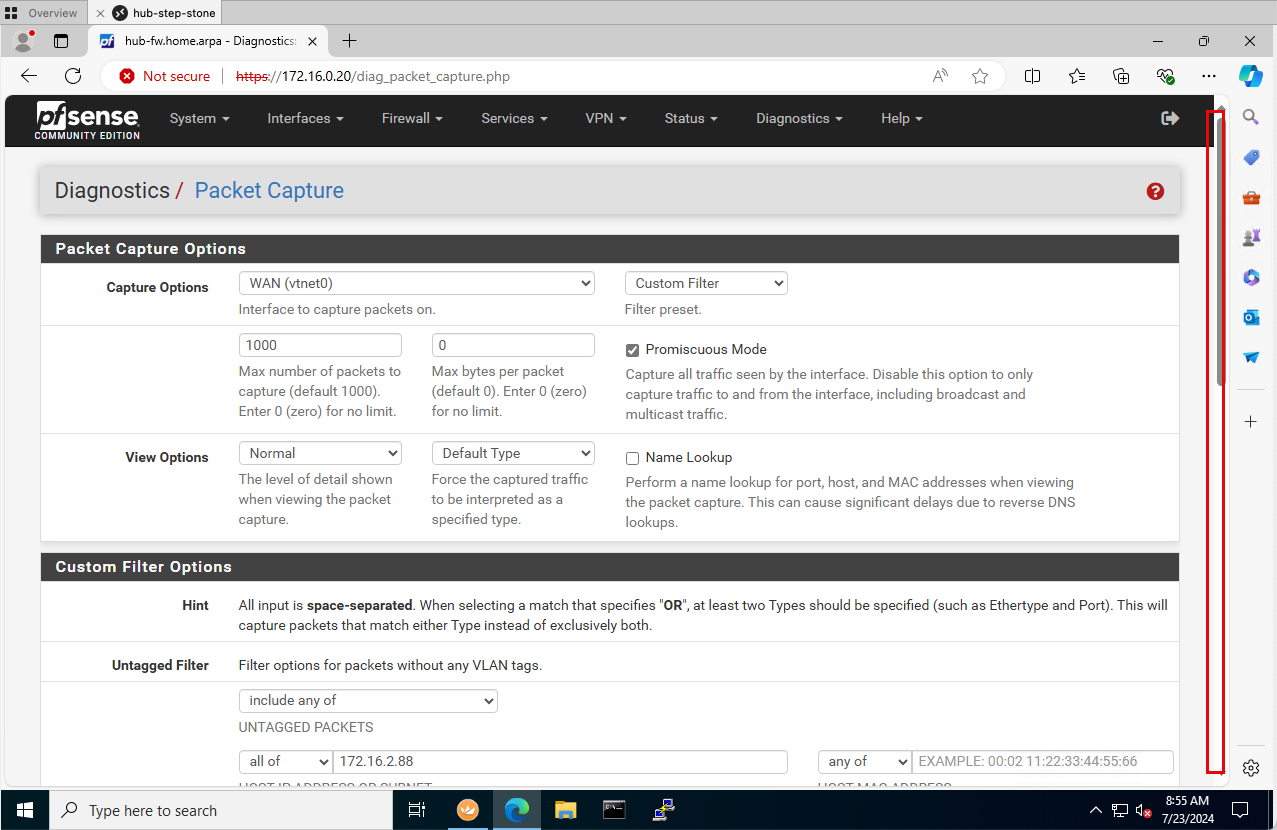

Aufgabe 5: Websession in der pfSense-Firewall öffnen

-

Da wir eine Hub- und Spoke-VCN-Routingarchitektur verwenden, durchläuft der Traffic die pfSense-Firewall, wenn der Traffic von einem Spoke zu einem anderen Spoke fließt. Die pfSense-Firewall lässt den Traffic zu oder verweigert ihn. Dies soll in der pfSense-Firewall mit den Paketerfassungen angezeigt werden.

- Öffnen Sie die pfSense-Firewallverwaltungskonsole.

- Klicken Sie auf Diagnose und Paketerfassung.

-

Sie werden zur Seite Packet Capture umgeleitet. Starten Sie die Paketerfassung nicht, wir möchten sie nur öffnen lassen.

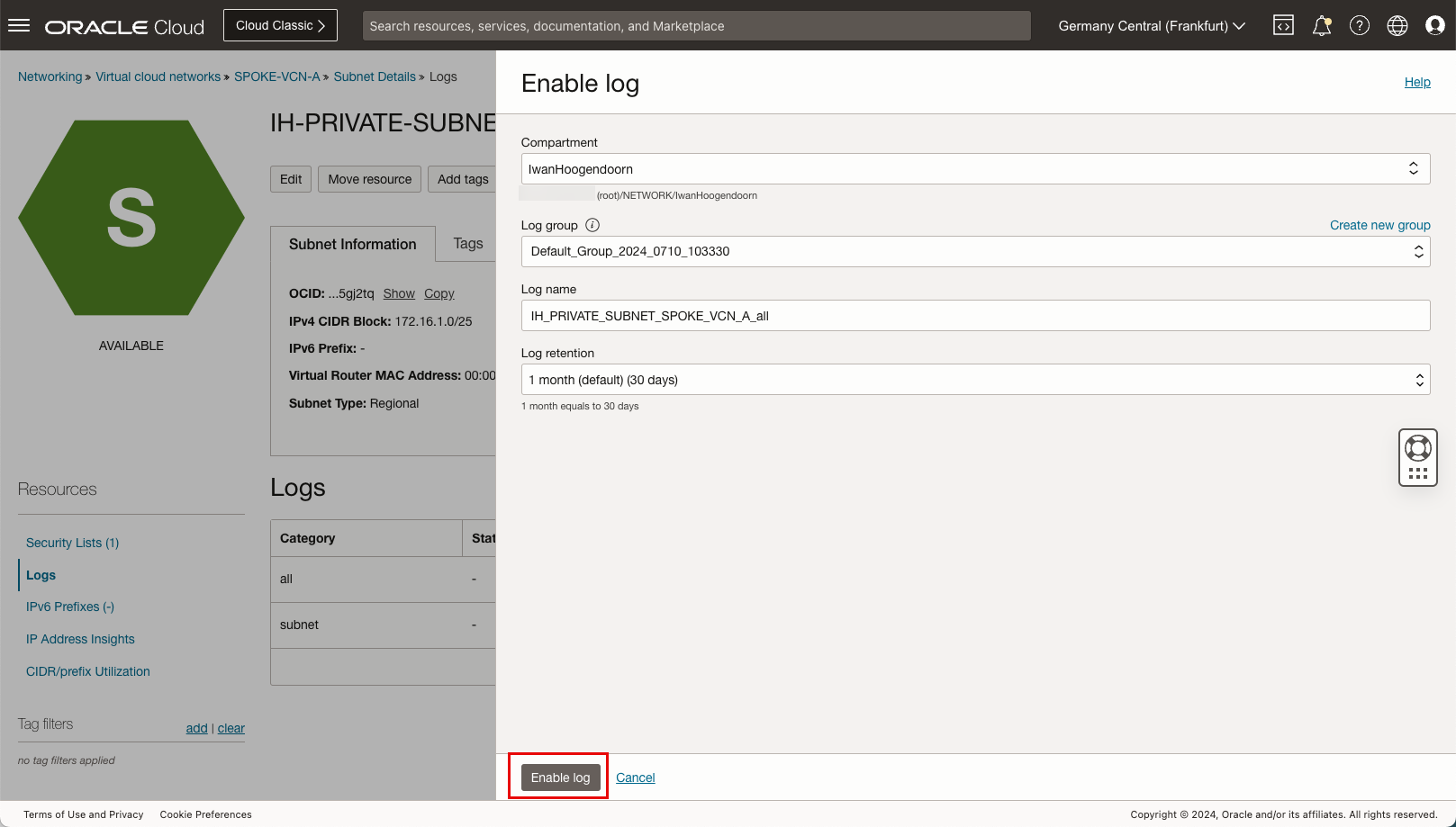

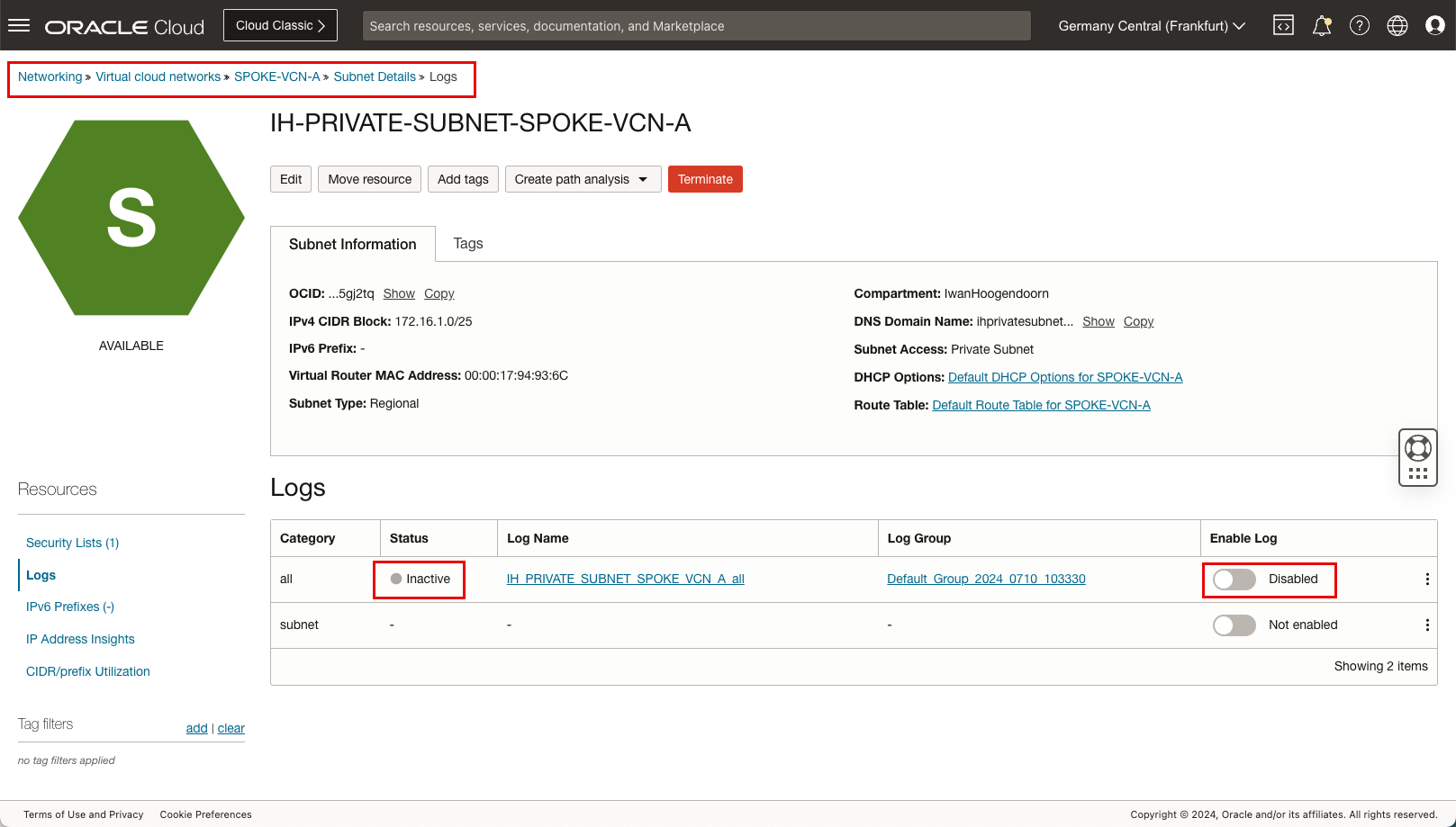

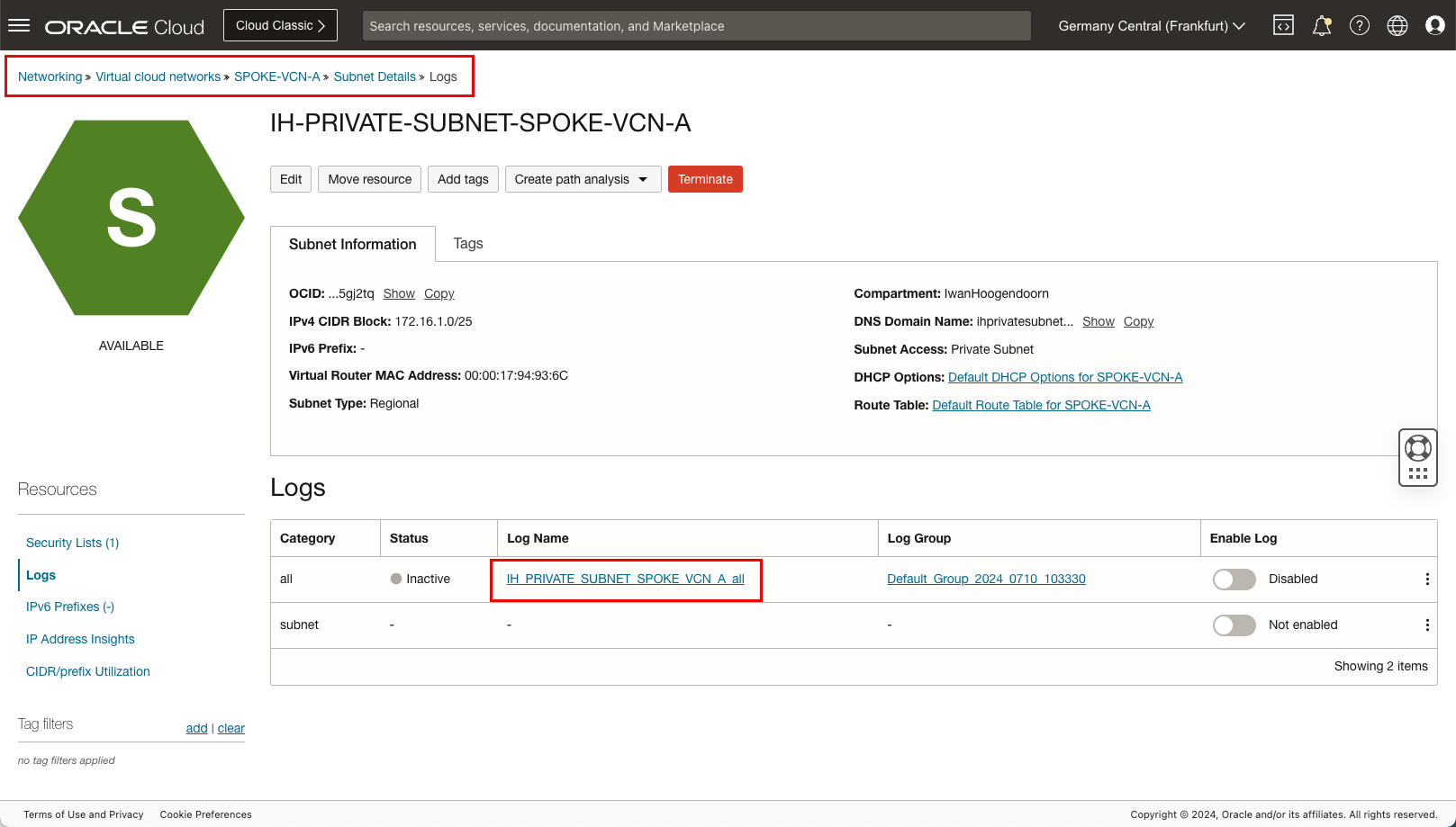

Aufgabe 6: Logging (alle Logs) im privaten Spoke-Subnetz aktivieren

-

Da unsere Quelle an das private Subnetz im Spoke-A-VCN angehängt ist, aktivieren wir das Logging auf Subnetzebene im VCN.

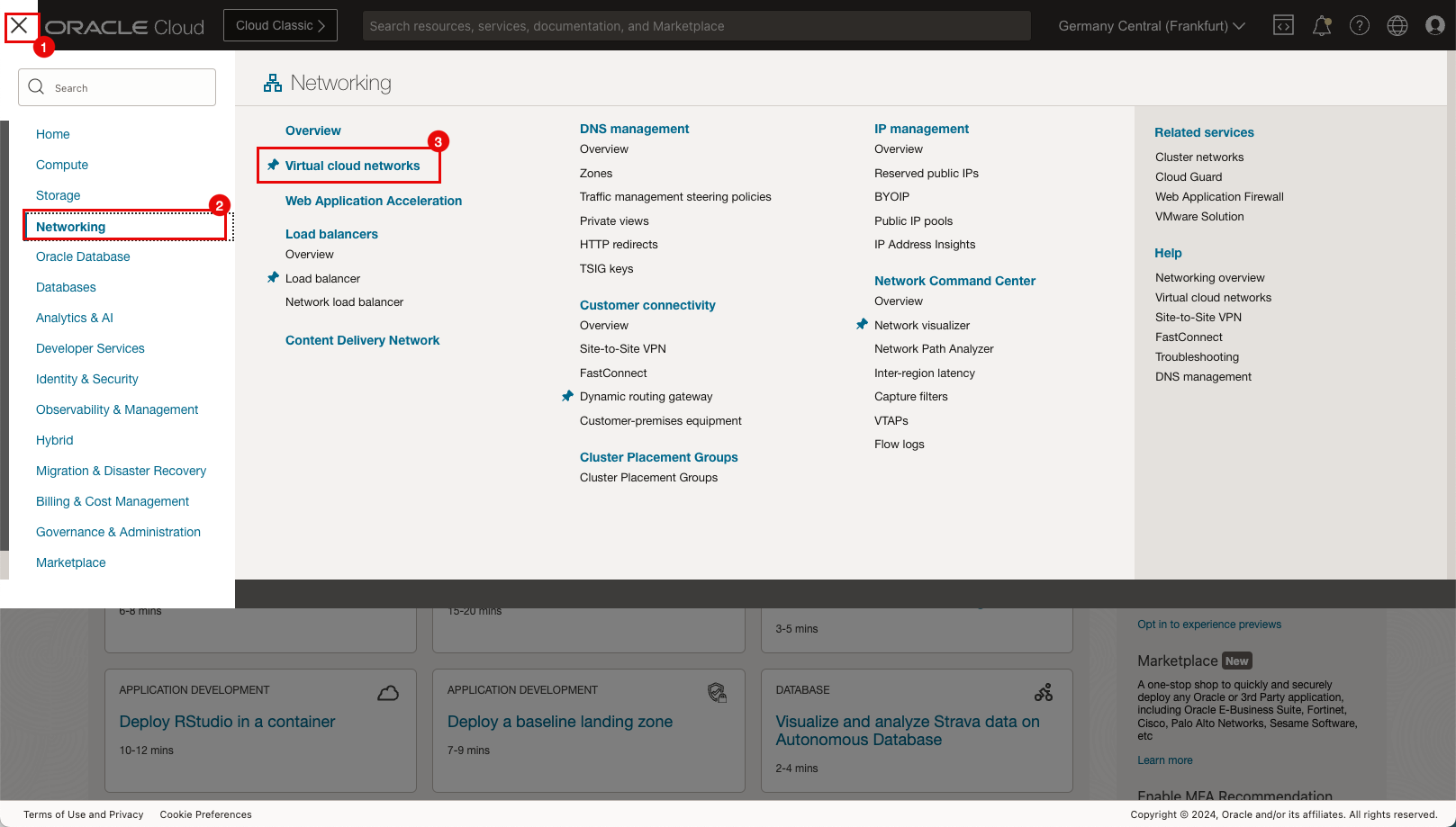

- Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Networking.

- Klicken Sie auf Virtuelle Cloud-Netzwerke.

-

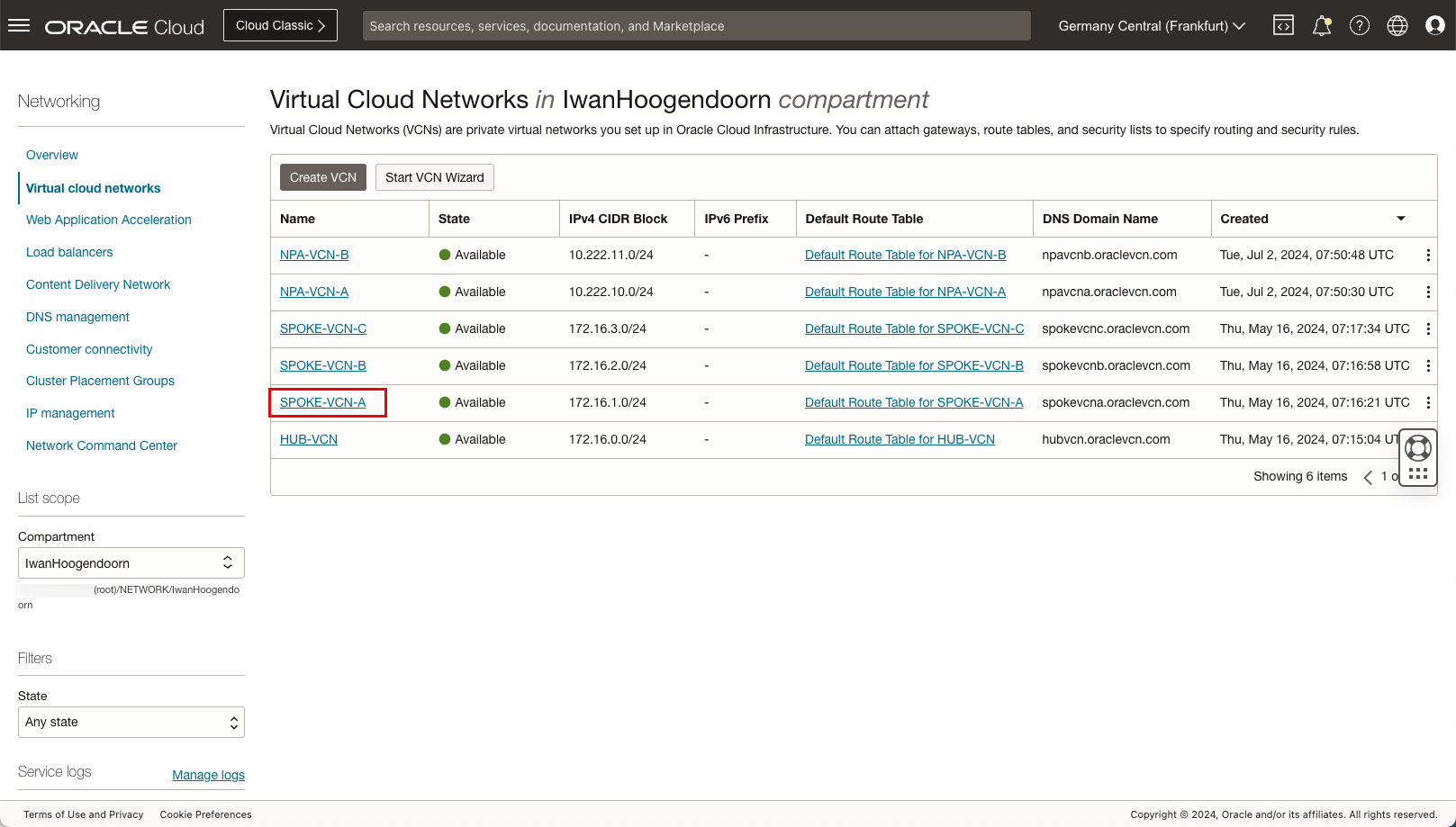

Klicken Sie auf ein Spoke-VCN.

-

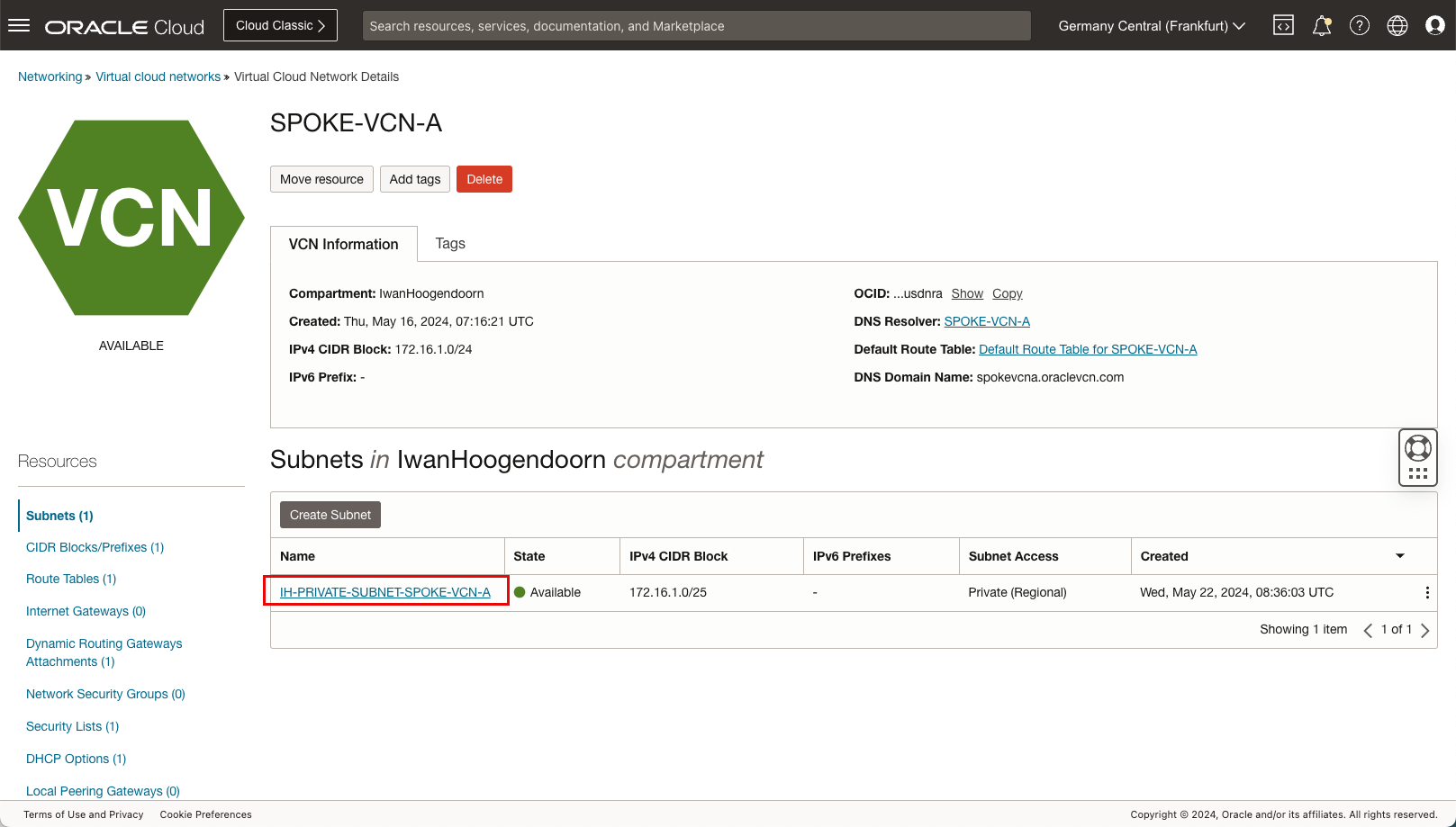

Klicken Sie auf das private Subnetz in VCN A.

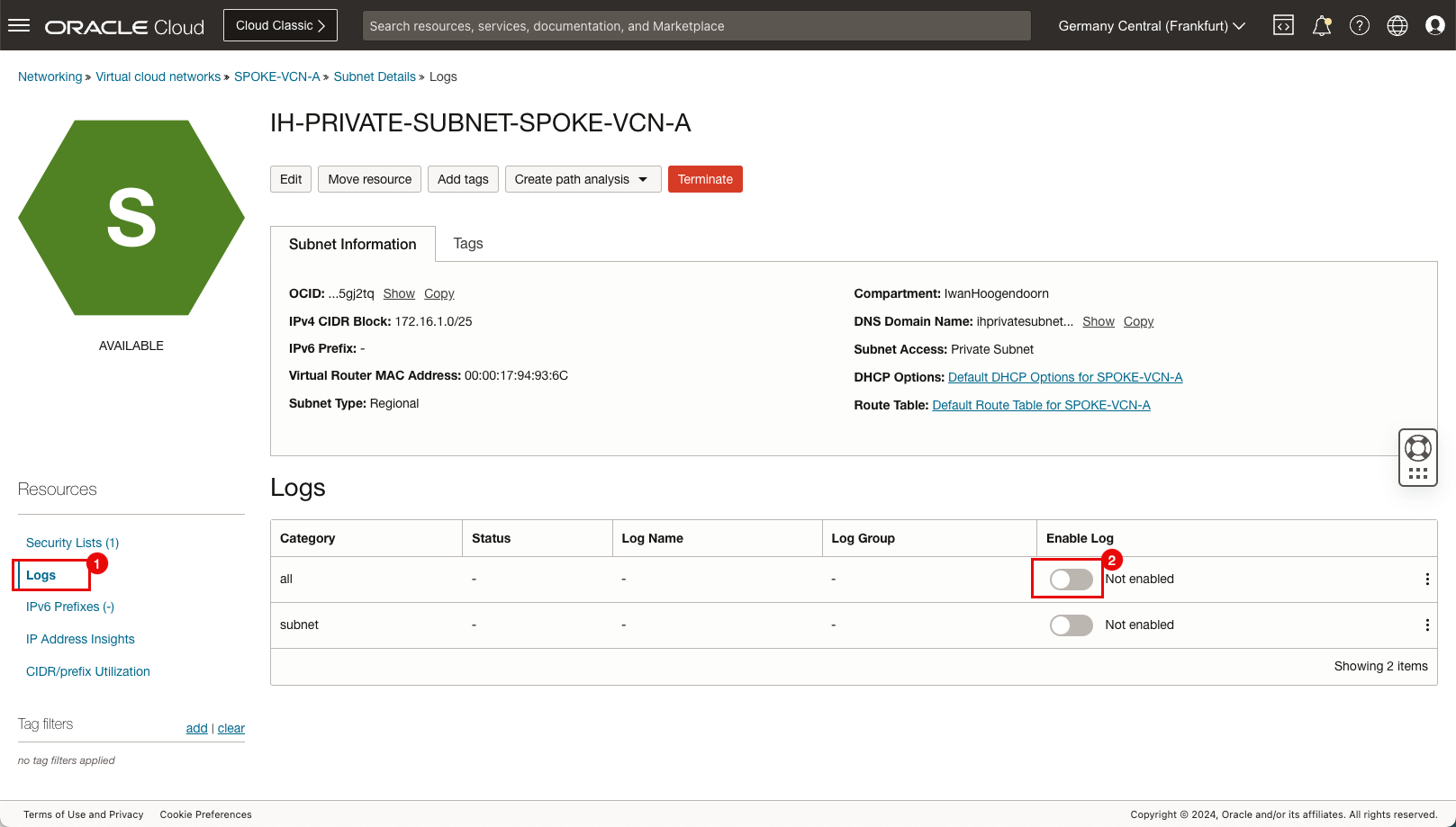

- Klicken Sie auf Logs.

- Wählen Sie Log aktivieren für alle Logs aus, und setzen Sie es auf "Aktiviert".

-

Behalten Sie alle Logeinstellungen bei, und klicken Sie auf Log aktivieren.

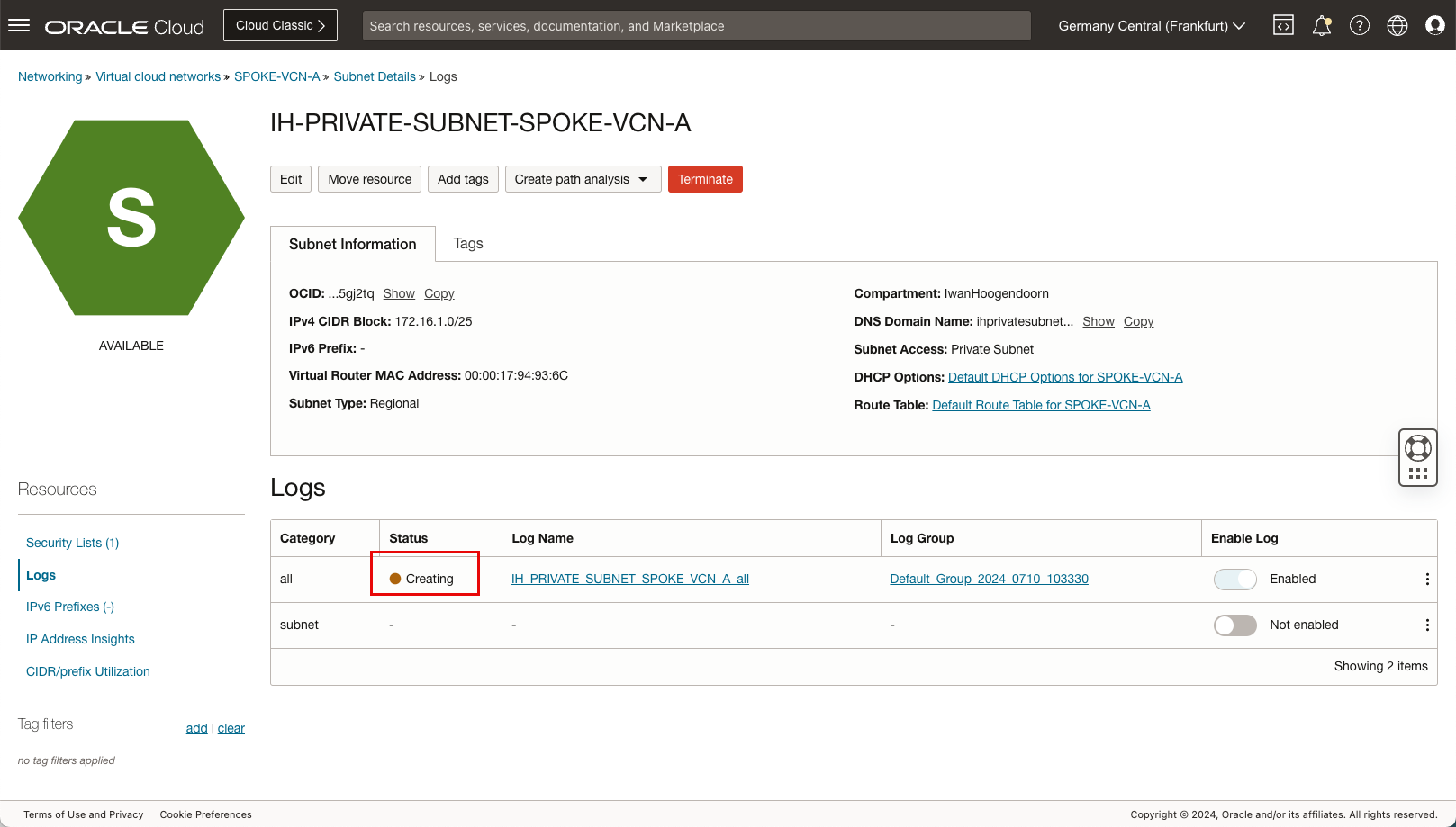

-

Beachten Sie, dass der Status Wird erstellt lautet.

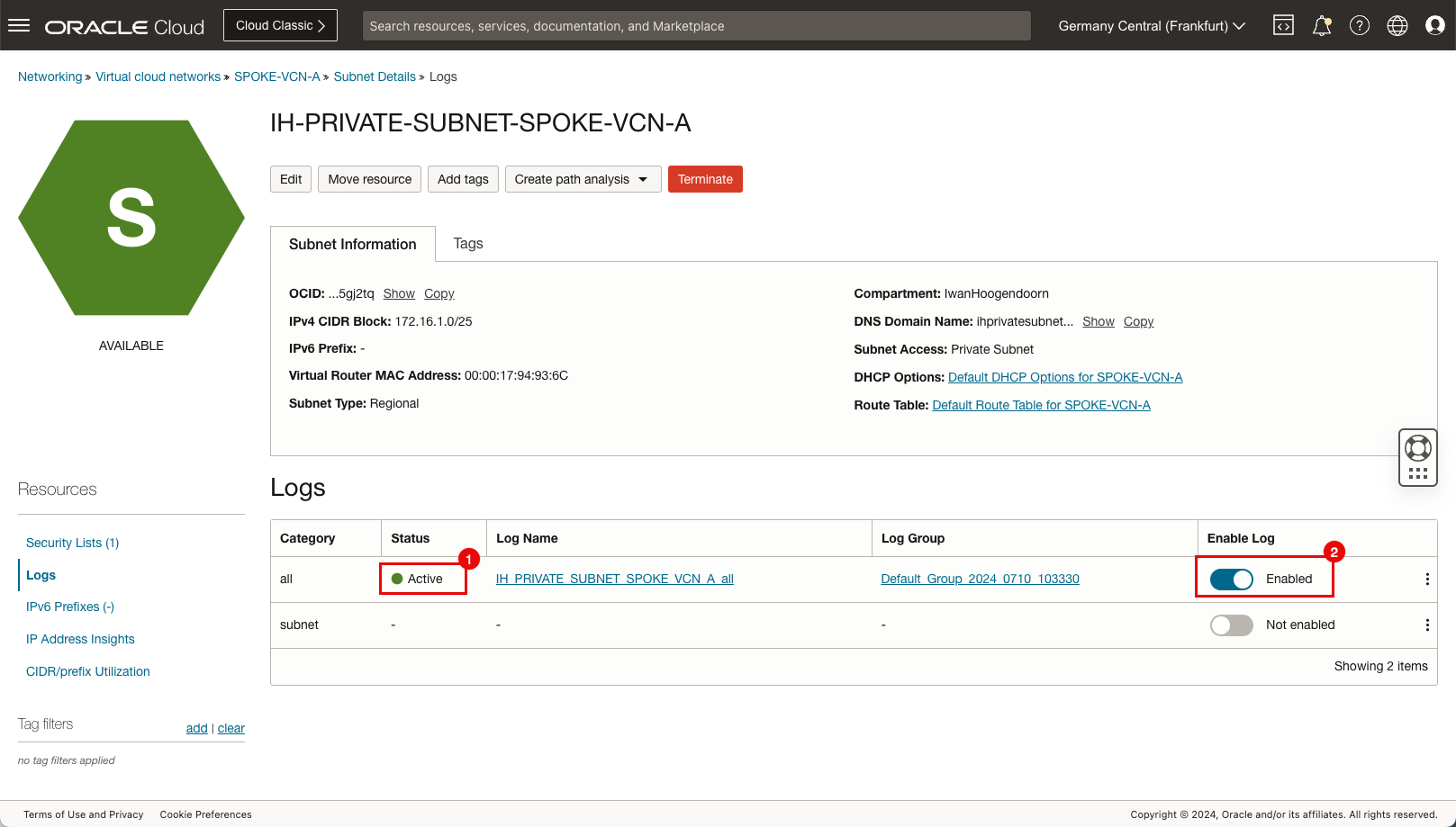

- Nach einigen Minuten ändert sich der Status in Aktiv.

- Beachten Sie, dass Log für alle aktivieren Aktiviert ist.

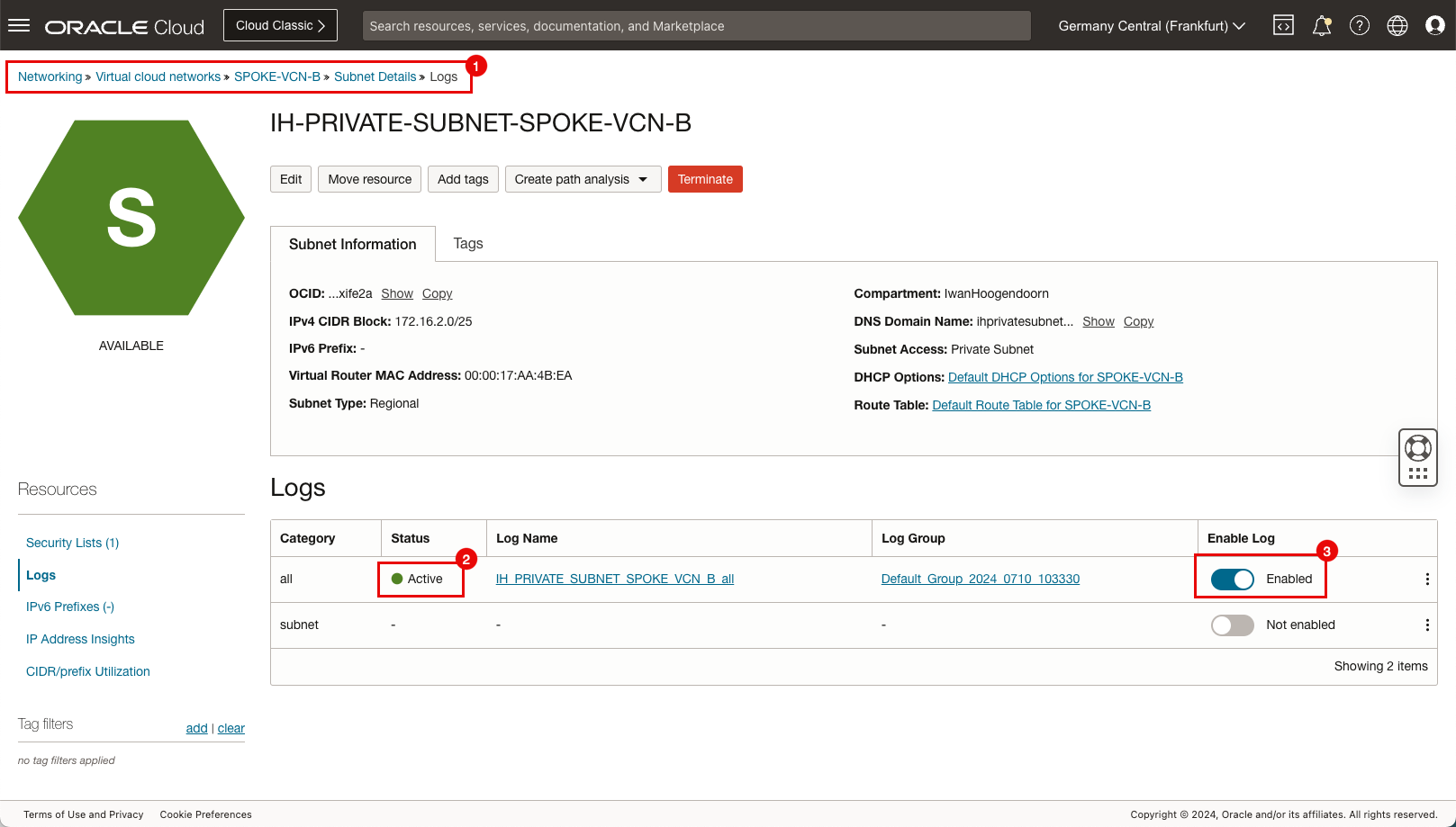

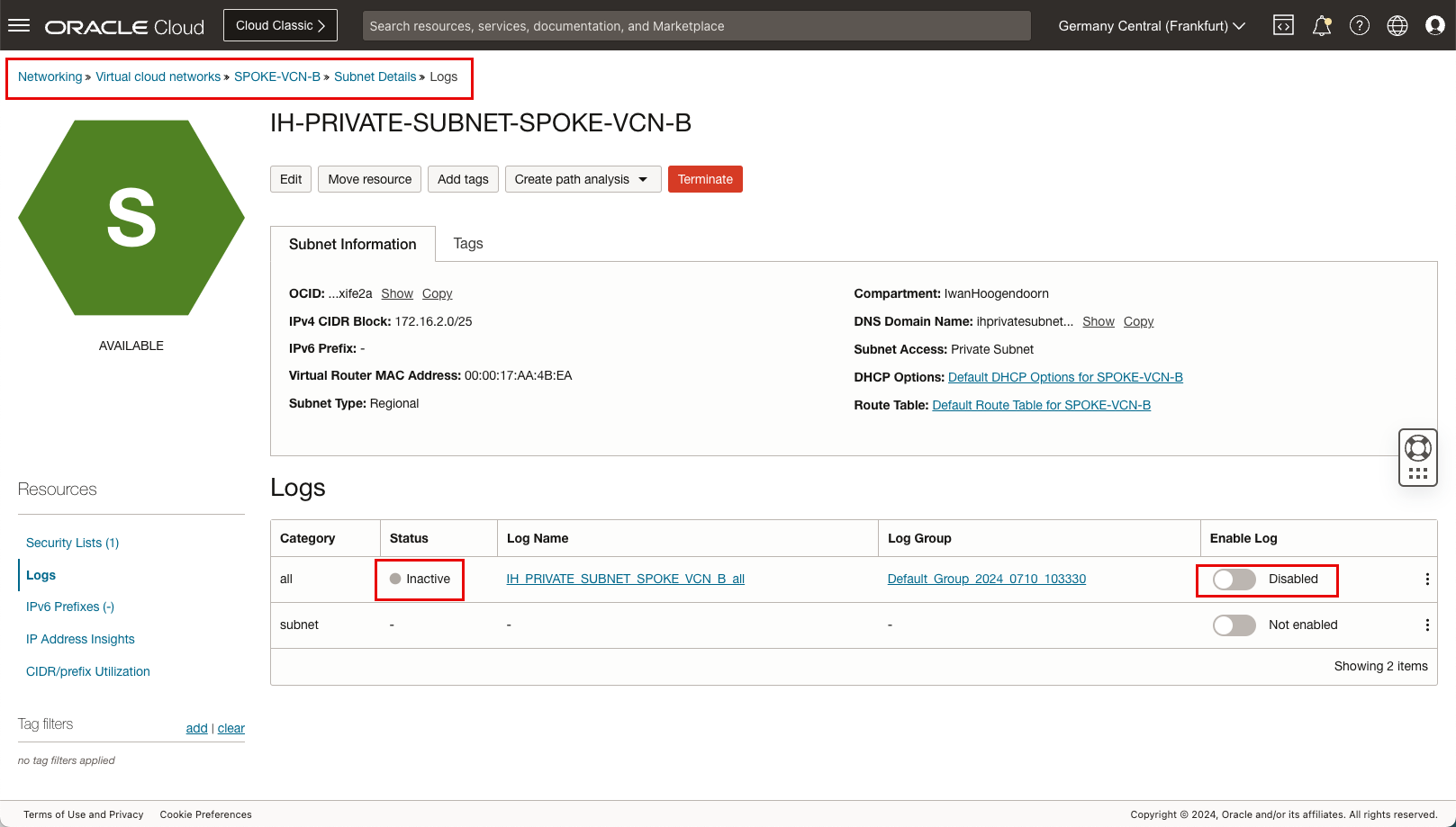

Aufgabe 7: Logging (alle Logs) im privaten Spoke-B-Subnetz aktivieren

-

Führen Sie die Schritte für das private Spoke-VCN-B-Subnetz genauso aus wie Aufgabe 6.

- Navigieren Sie zu Networking, Virtuelles Cloud-Networking, Spoke-B-VCN, Subnetzdetails und Logs.

- Nach einigen Minuten ändert sich der Status in Aktiv.

- Beachten Sie, dass Log für alle aktivieren Aktiviert ist.

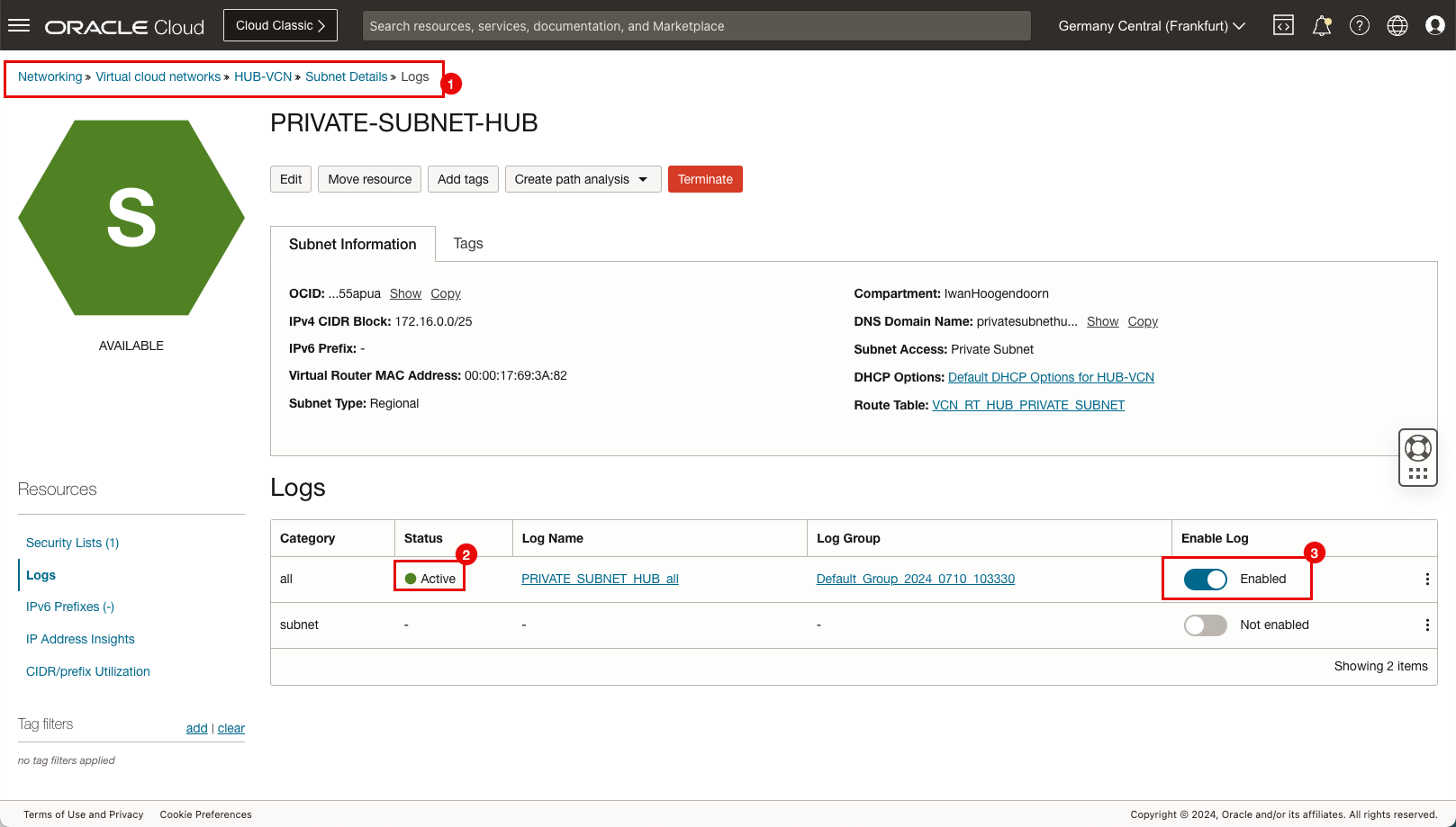

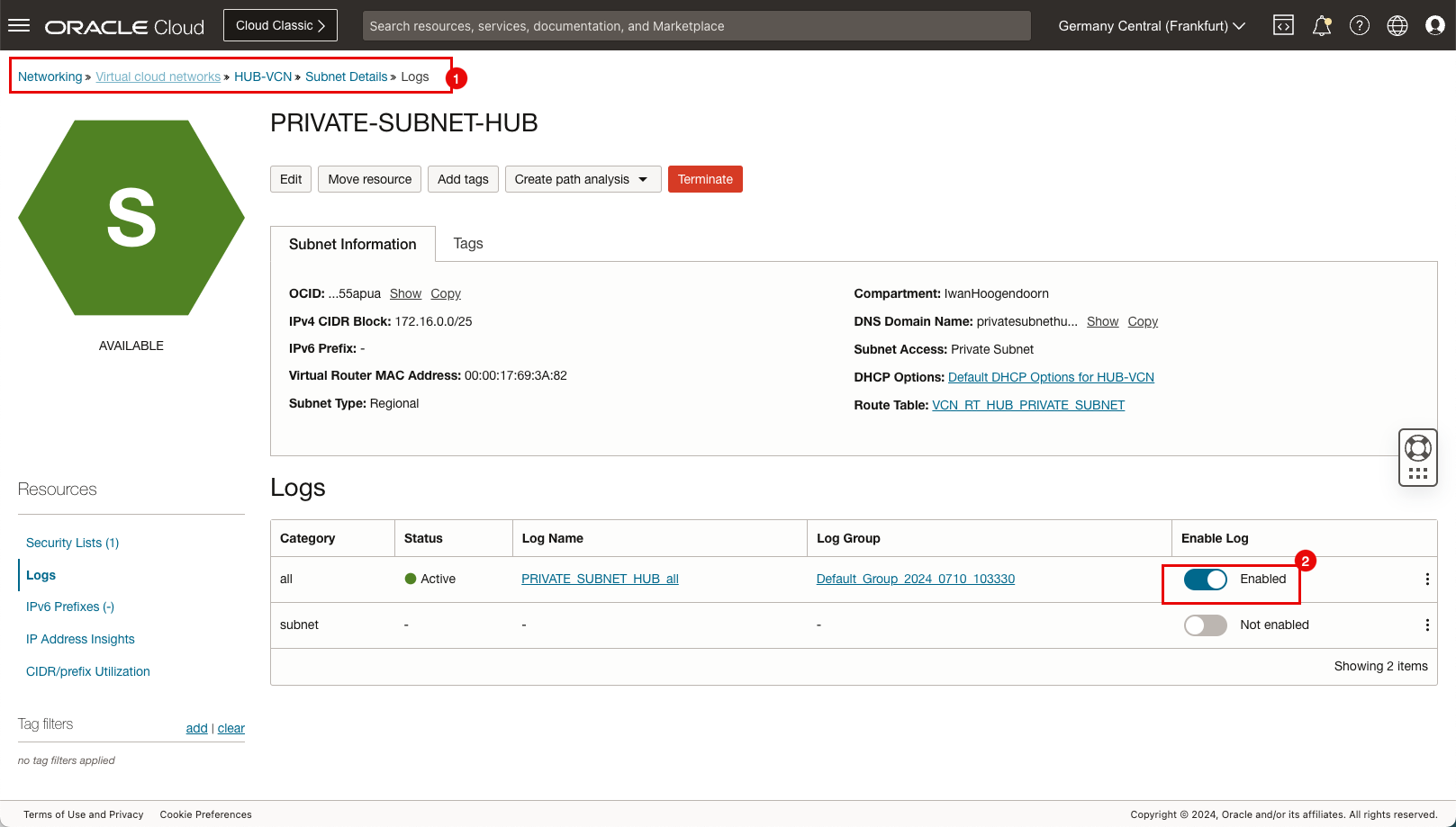

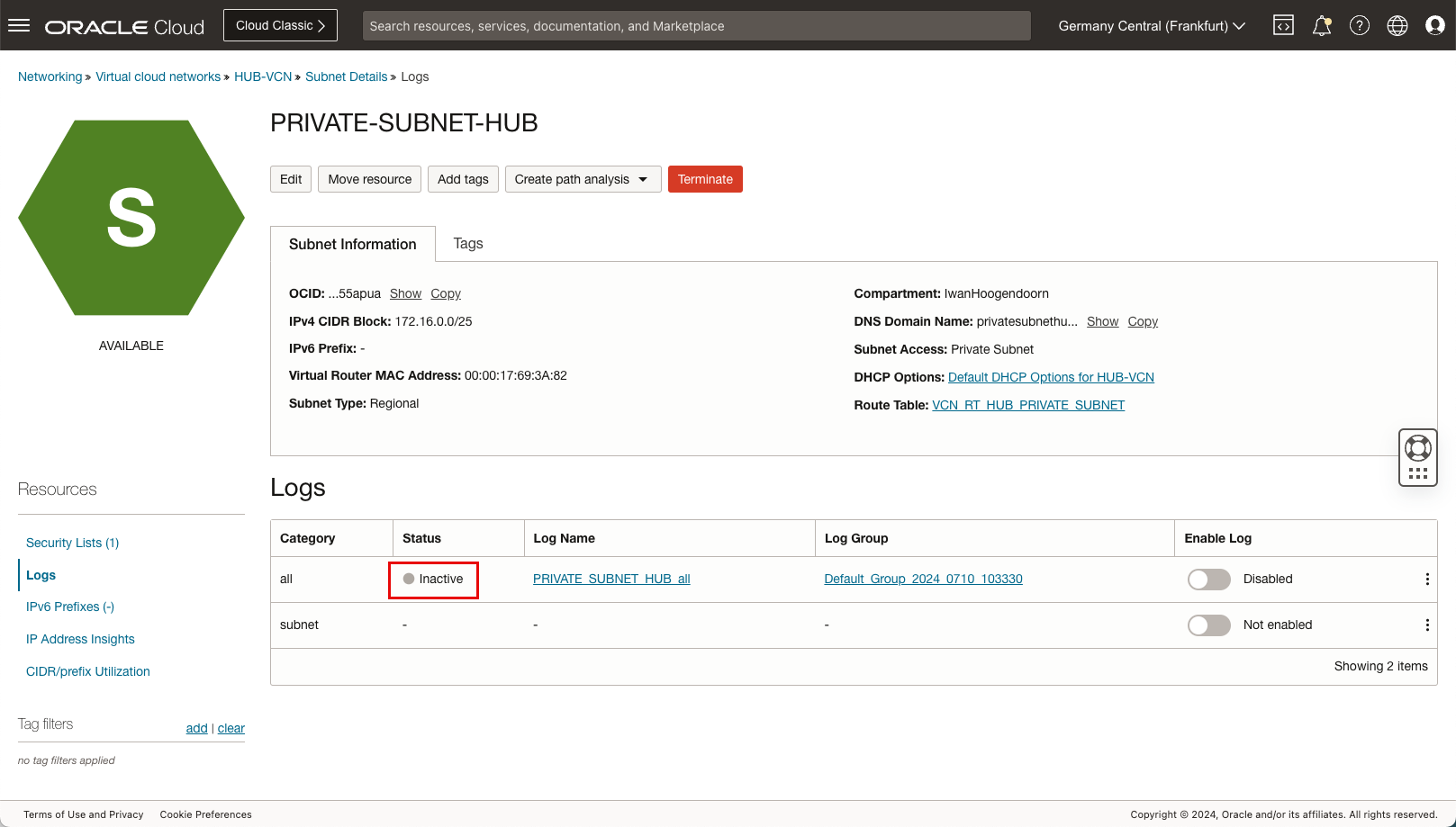

Aufgabe 8: Logging (alle Logs) im privaten Hubsubnetz aktivieren

-

Führen Sie die Schritte für das private Hub-Subnetz genauso aus wie Aufgabe 6.

- Navigieren Sie zu Networking, Virtuelles Cloud-Networking, Hub-VCN, Subnetzdetails und Logs.

- Nach einigen Minuten ändert sich der Status in Aktiv.

- Beachten Sie, dass Log für alle aktivieren Aktiviert ist.

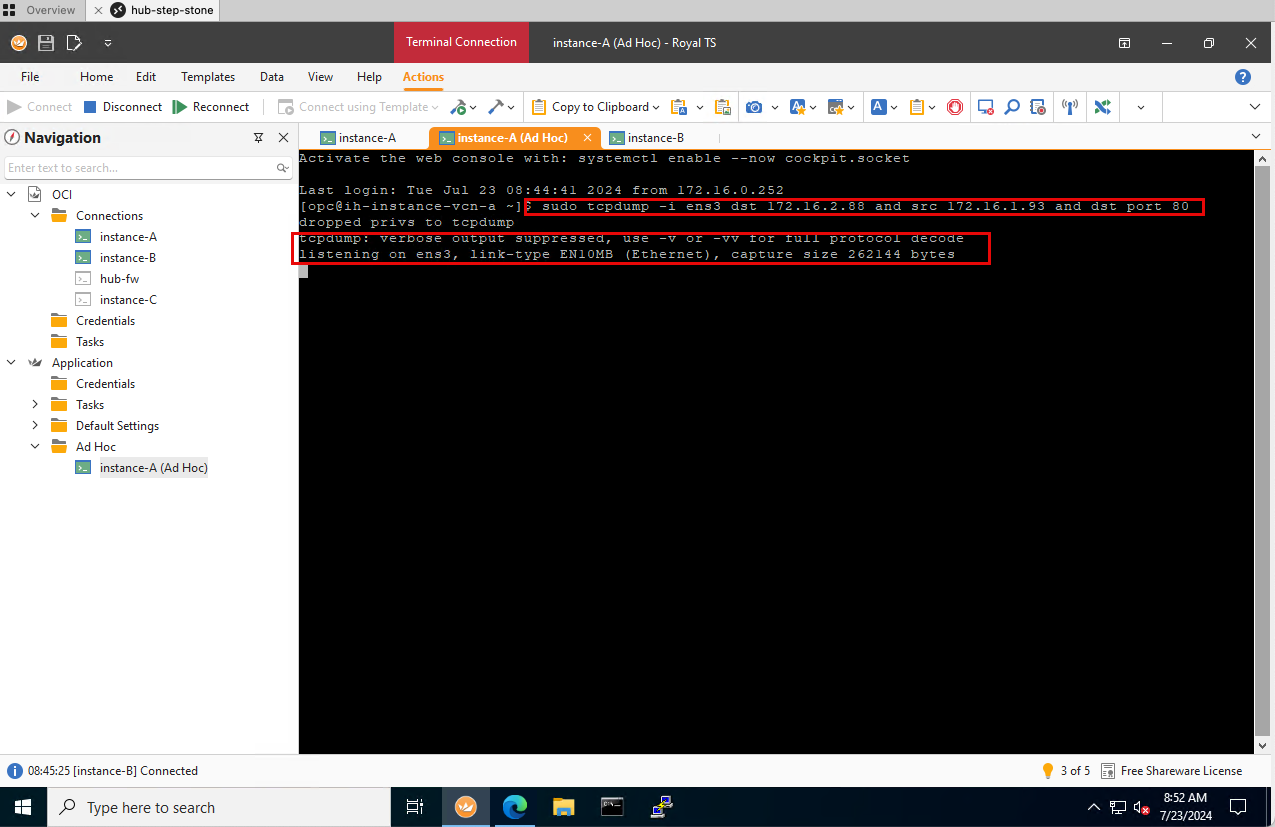

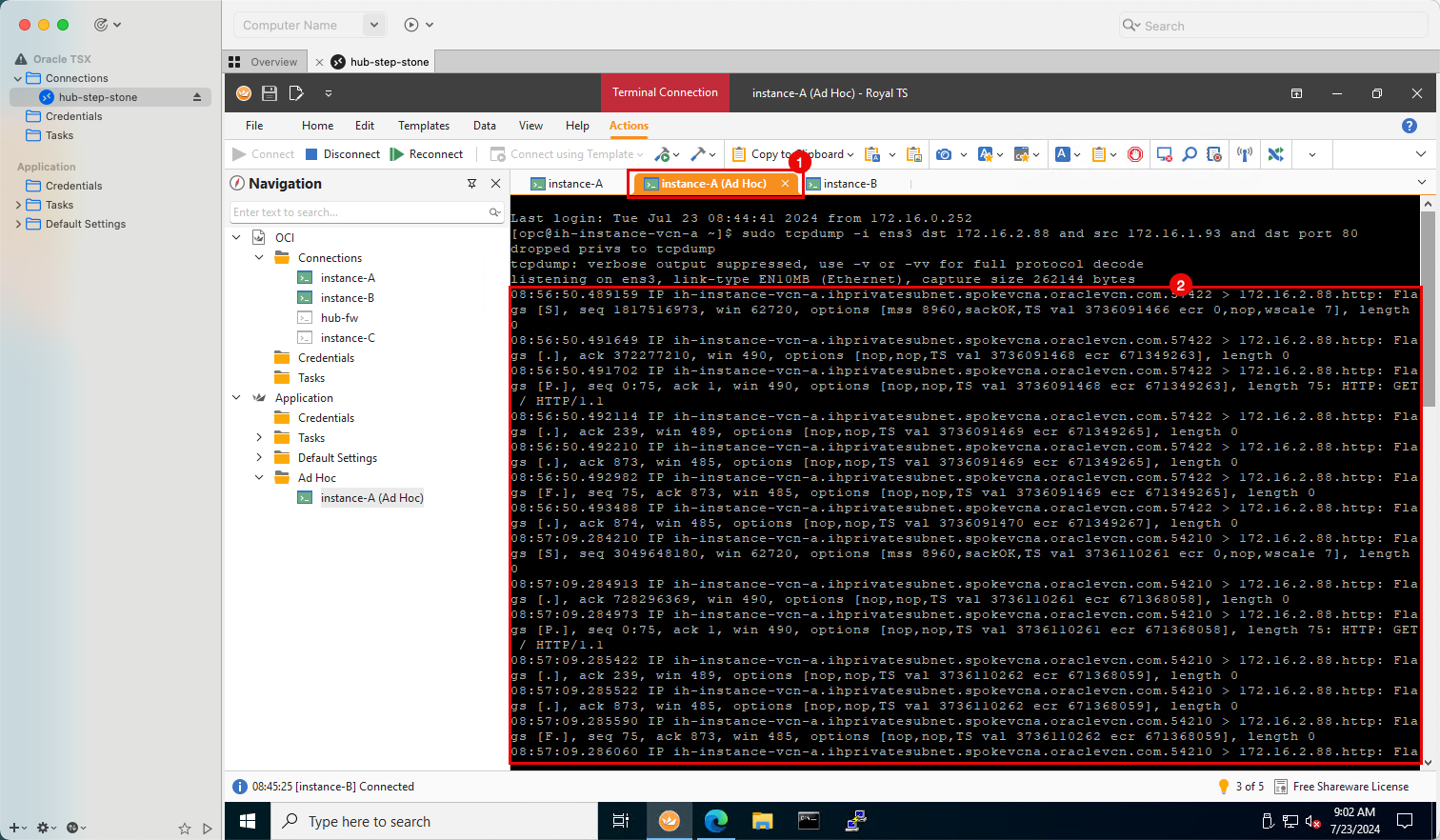

Aufgabe 9: tcpdump-Session in der zweiten SSH-Session von Instanz A starten

-

Gehen Sie zur zweiten SSH-Session von Instanz A.

-

Führen Sie den folgenden Befehl aus, um tcpdump zu aktivieren:

sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80.Hinweis: Stellen Sie im Befehl

tcpdumpsicher, dass Sie die richtigen Filter verwenden, damit nur Informationen zum gesuchten Traffic angezeigt werden. In diesem Beispiel geben Sie die Quelle, das Ziel und den Port an. -

Beachten Sie, dass tcpdump aktiviert wird.

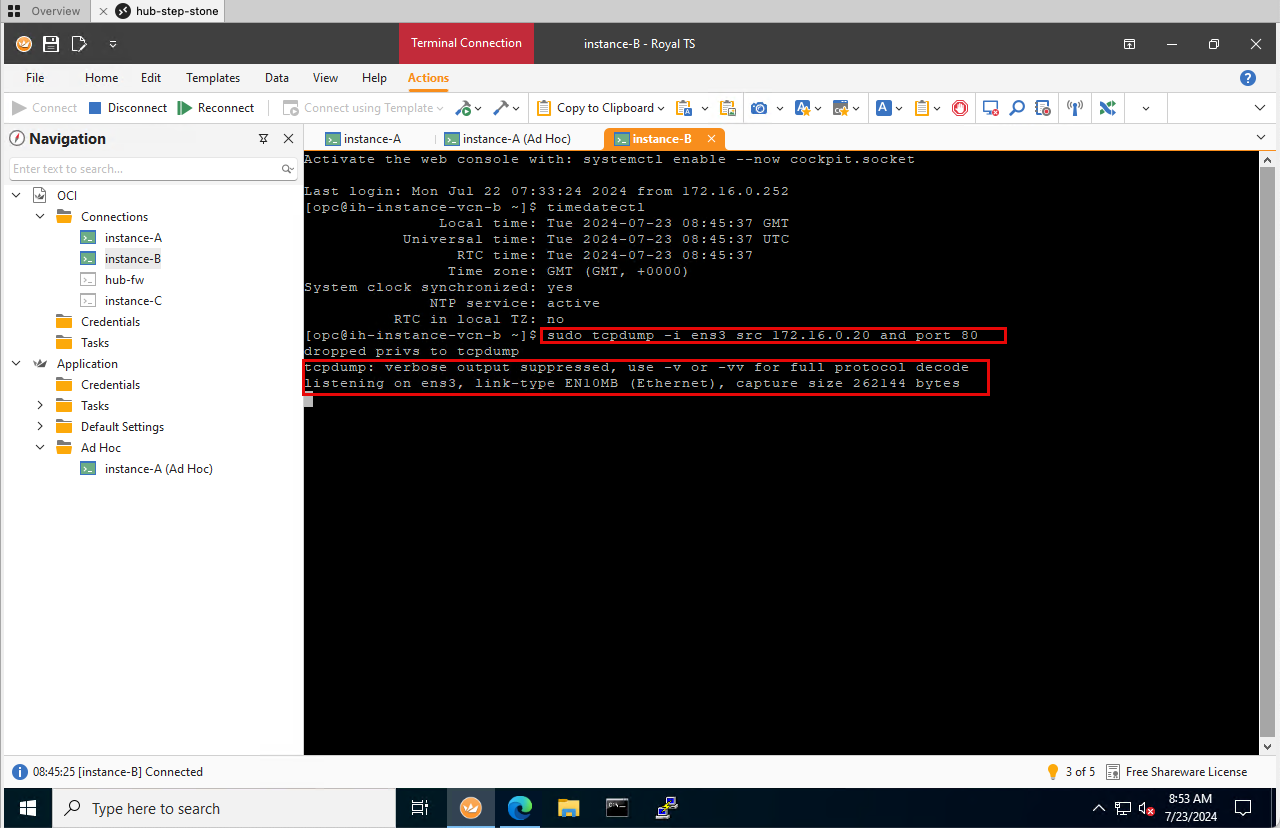

Aufgabe 10: Starten Sie die tcpdump-Session in der SSH-Session auf Instanz B

-

Gehen Sie zur SSH-Session von Instanz B.

-

Führen Sie den folgenden Befehl aus, um tcpdump zu aktivieren:

sudo tcpdump -i ens3 src 172.16.0.20 and port 80. -

Beachten Sie, dass tcpdump aktiviert wird.

`

`

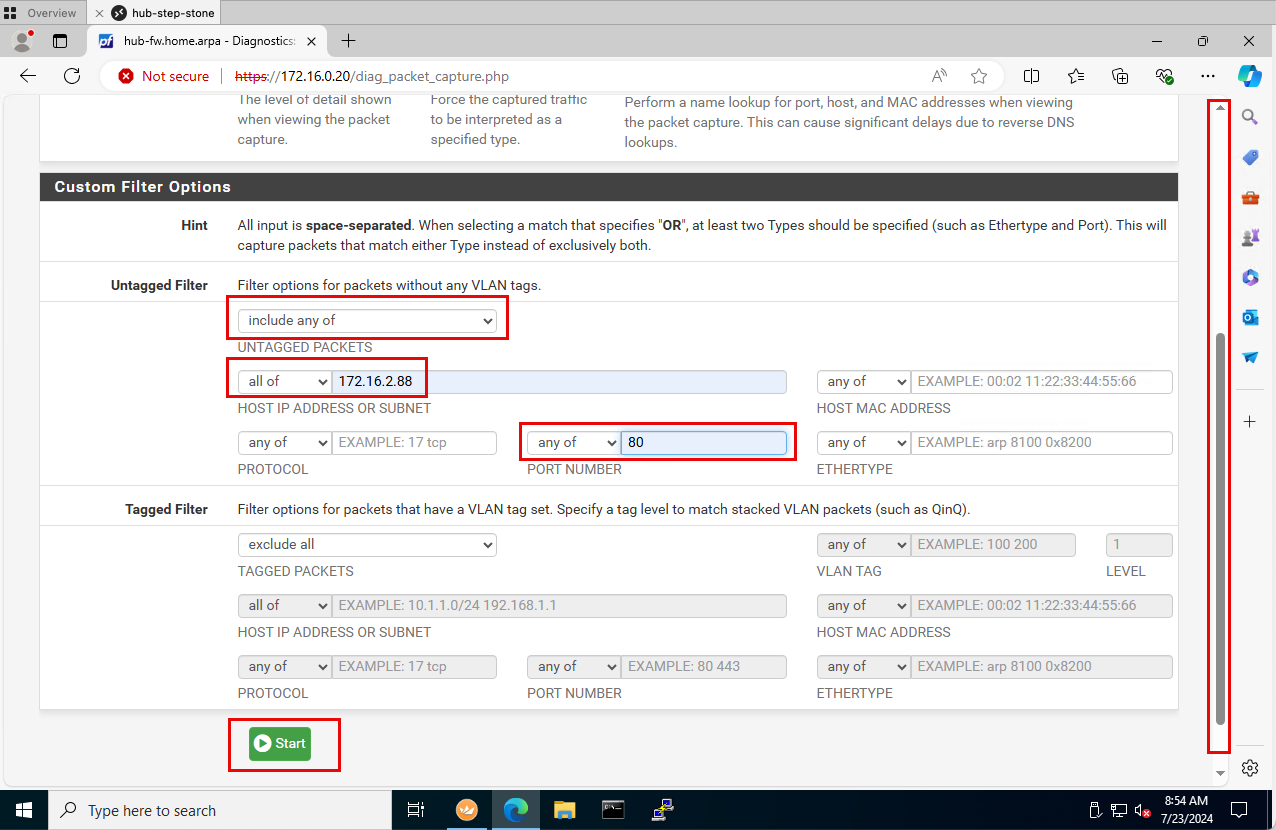

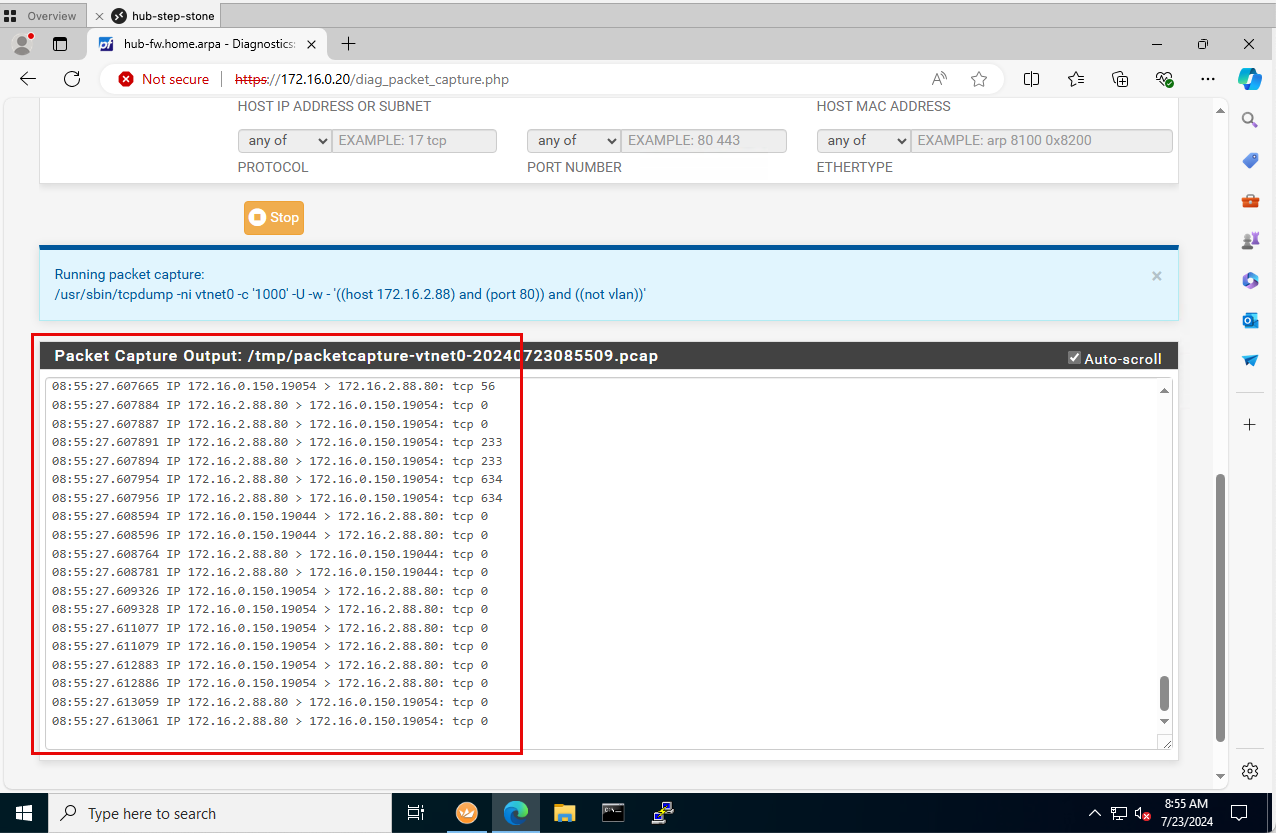

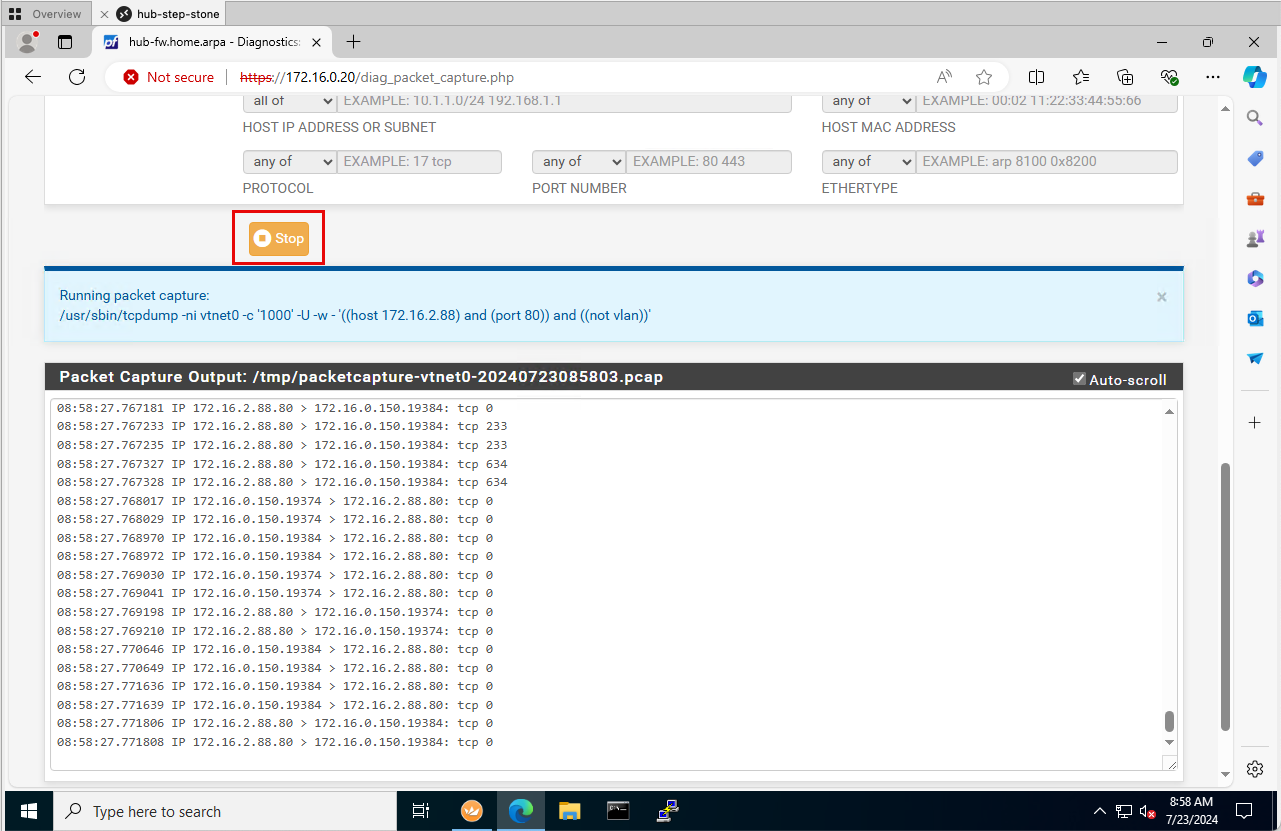

Aufgabe 11: Paketerfassung in der pfSense-Firewall starten

-

Gehen Sie zur pfSense-Firewallkonsole.

-

Scrollen Sie nach unten zum Abschnitt Benutzerdefinierte Filteroptionen.

-

Geben Sie im Abschnitt Untagged Filter die folgenden Informationen ein, und klicken Sie auf Starten.

- Wählen Sie include any of.

- HOST-ID-ADRESSE ODER SUBNET: Wählen Sie als Ziel all of aus, und geben Sie

172.16.2.88ein. - PROTOKOLL UND PORTNUMMER: Wählen Sie für den PORT beliebige aus, und geben Sie

80ein.

-

Bildlauf nach unten.

-

Beachten Sie, dass bereits Pakete erfasst wurden. Dies ist der gesamte Datenverkehr, der sich auf Port 80 befindet und für unsere Ziel-IP-Adresse (

172.16.2.88) gilt. Es ist bereits Traffic sichtbar, da ein Load Balancer aktiv ist, der ebenfalls Health Checks auf Port 80 durchführt. -

Wir lassen den Capture-Vorgang für ein paar Minuten an, während wir unseren HTTP-Test von unserer Quelle aus durchführen, damit wir die Wireshark-Anwendung später verwenden können, um die richtigen Informationen herauszufiltern, die wir suchen.

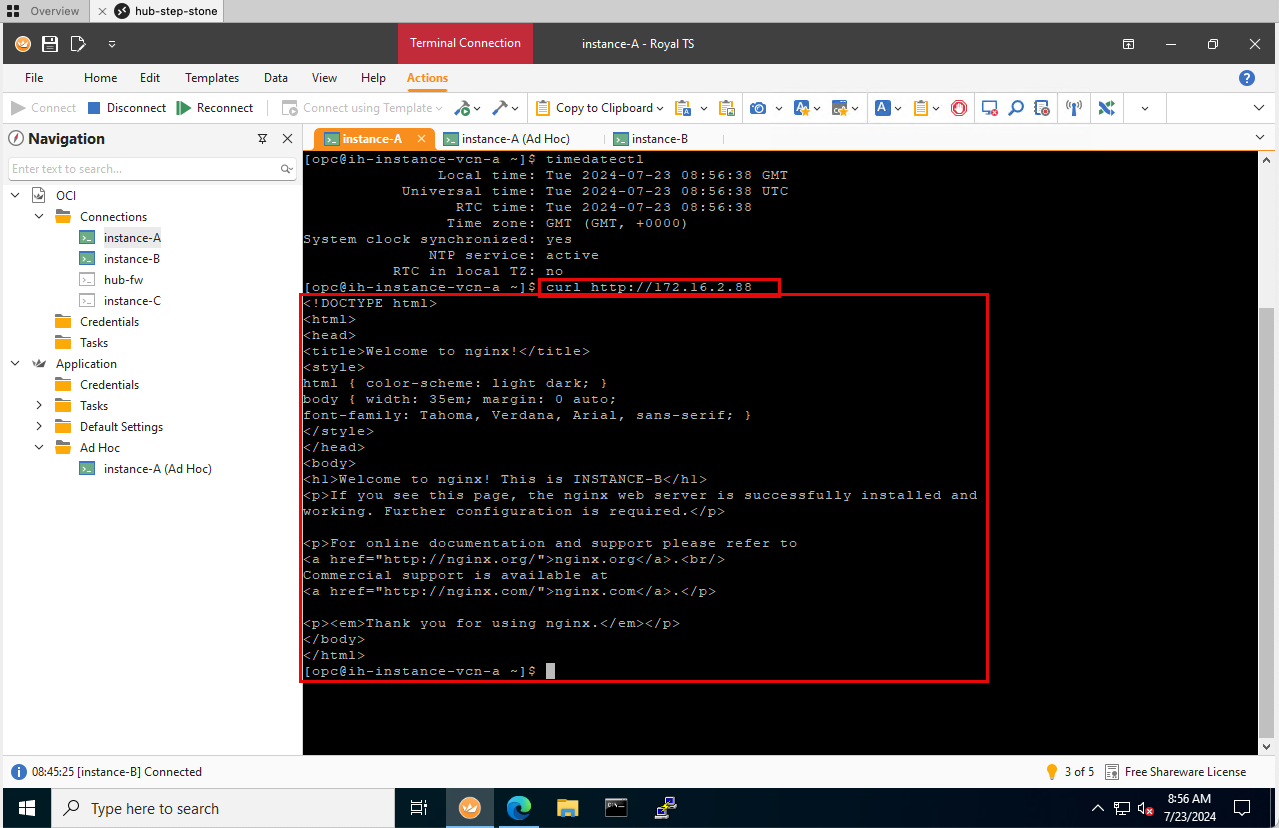

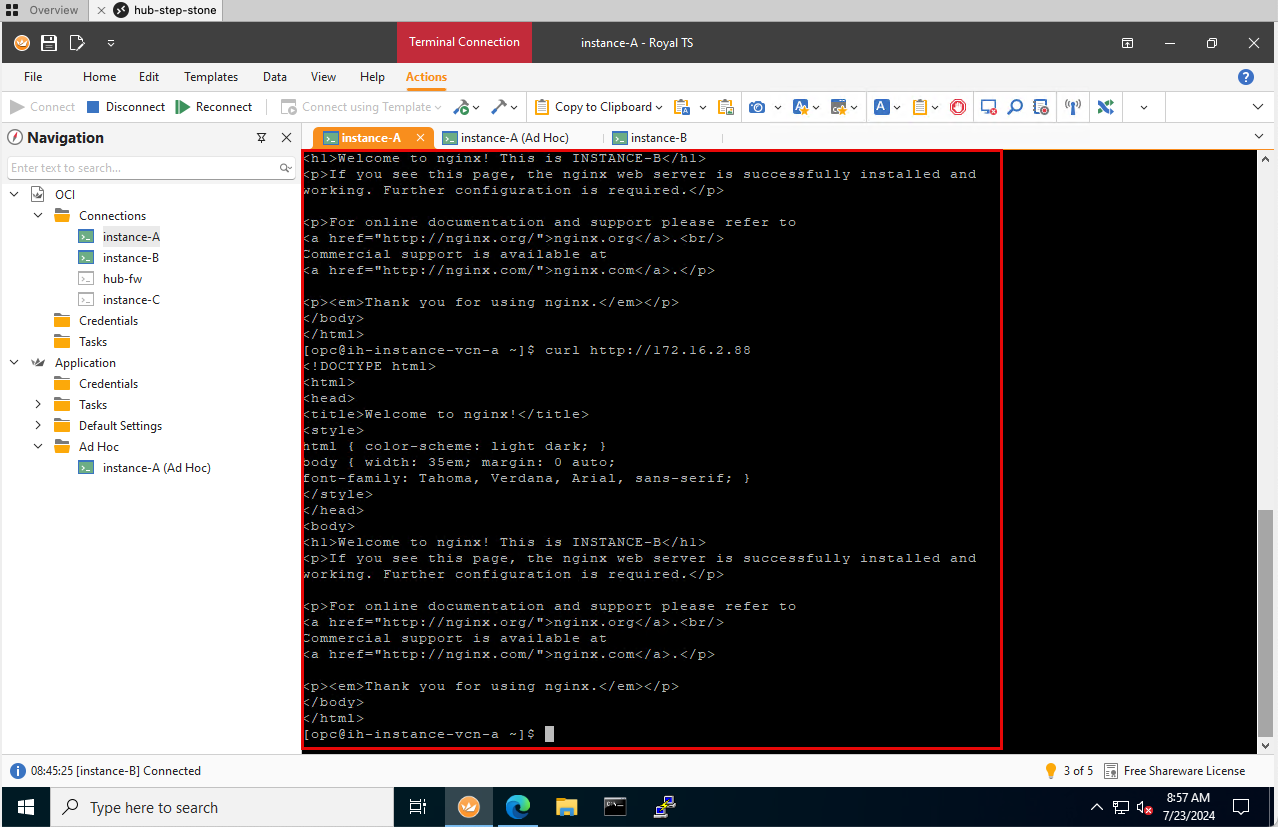

Aufgabe 12: HTTP-Traffic von der ersten SSH-Session von Instanz A an den Webserver von Instanz B senden

-

Starten Sie den Datenverkehr von der Quelle zum Ziel.

- Gehen Sie zur ersten SSH-Session von Instanz A.

- Führen Sie den Befehl

timedatectlerneut aus, um die aktuelle Uhrzeit der Instanz abzurufen. - Notieren Sie sich die Zeit. In diesem Beispiel ist es

8:56 AM.

-

Führen Sie den folgenden Befehl aus, um HTTP-Traffic zu senden:

curl http://172.16.2.88. -

Beachten Sie, dass der Webserver auf Instanz B mit dem HTML-Inhalt antwortet.

-

Wiederholen Sie den Prozess, indem Sie denselben Befehl drei- oder viermal ausführen, um HTTP-Traffic mehrmals zu senden.

Aufgabe 13: Alle Protokollierungspunkte und Paketerfassungen anzeigen und dem Pfad folgen

Wir können mit dem Sammeln der Informationen beginnen, damit wir dem Paket folgen können.

Stoppen Sie alle Protokollierungen, Paketerfassungen und TCP-Dumps:

Bevor wir die Sammlungsinformationen starten, stoppen Sie die gesamte Protokollierung, Paketerfassung und tcpdumps, um sicherzustellen, dass wir nicht zu viele Informationen erhalten.

-

Stoppen Sie tcpdump von Instanz A und Instanz B.

- Gehen Sie zur zweiten SSH-Session von Instanz A, und klicken Sie auf ctrl+c, um tcpdump zu stoppen.

- Gehen Sie zu der SSH-Session von Instanz B, und klicken Sie auf ctrl+c, um tcpdump zu stoppen.

-

Gehen Sie zur Firewallverwaltungskonsole pfSense, und stoppen Sie die Paketerfassung.

-

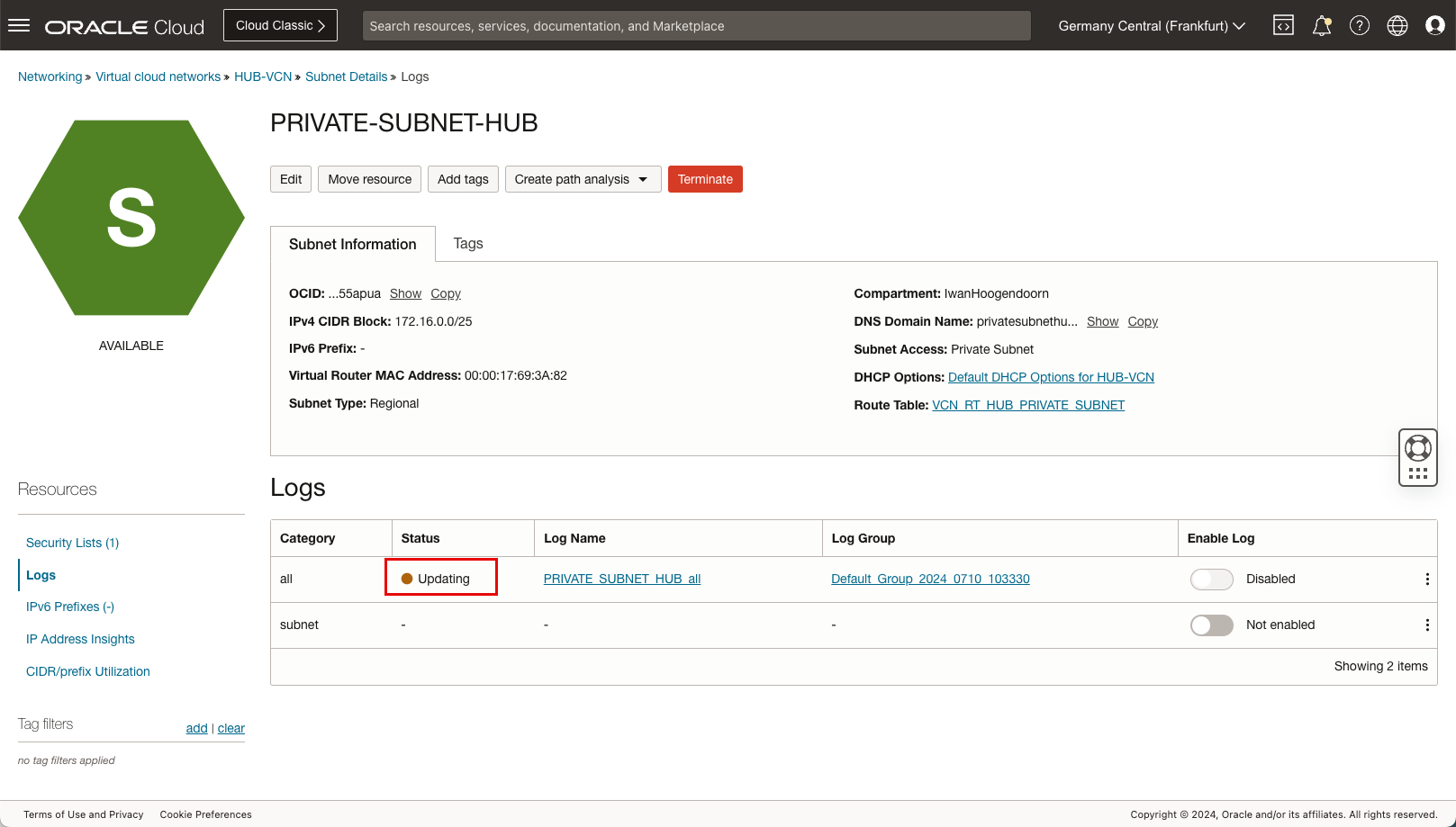

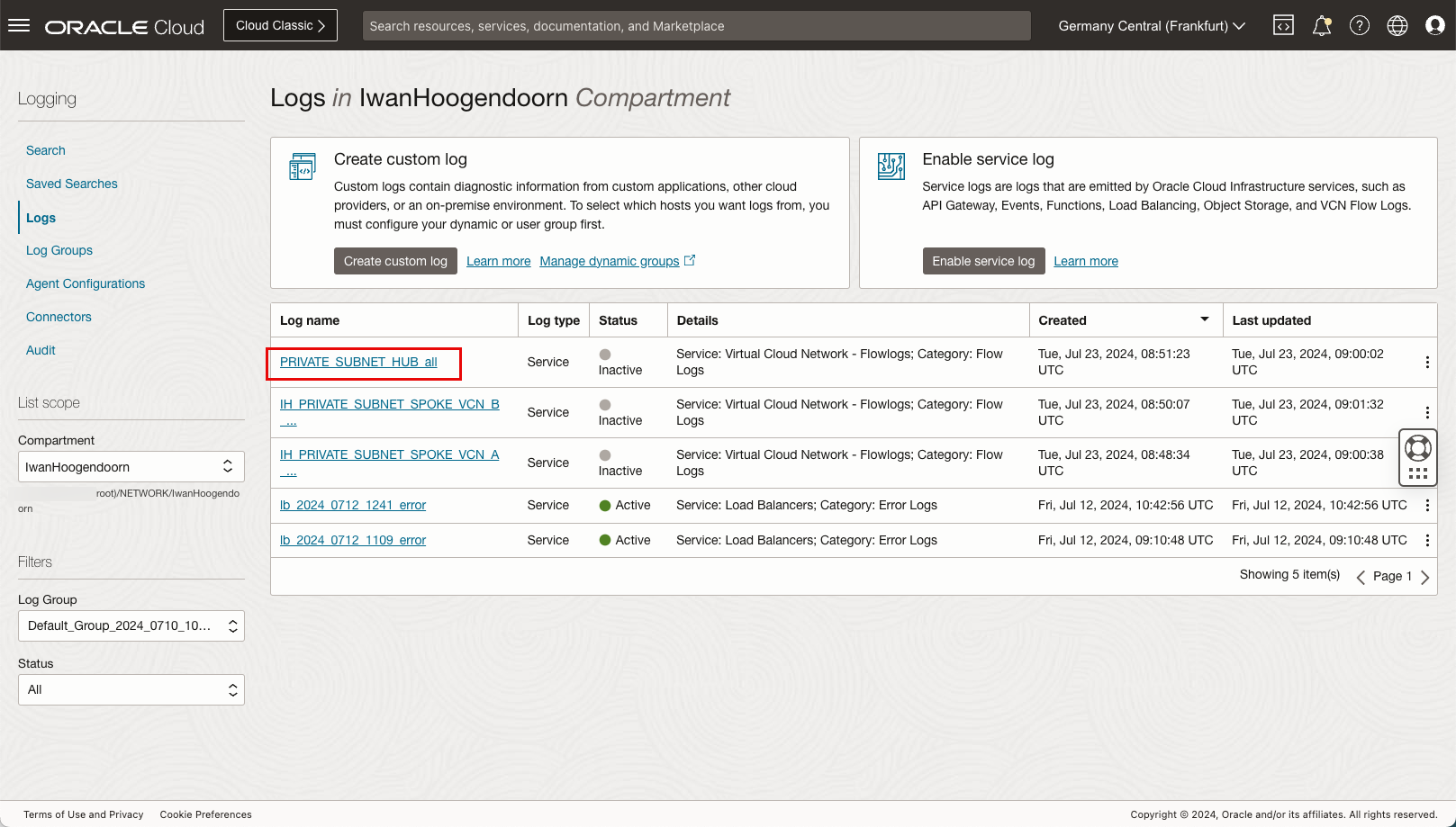

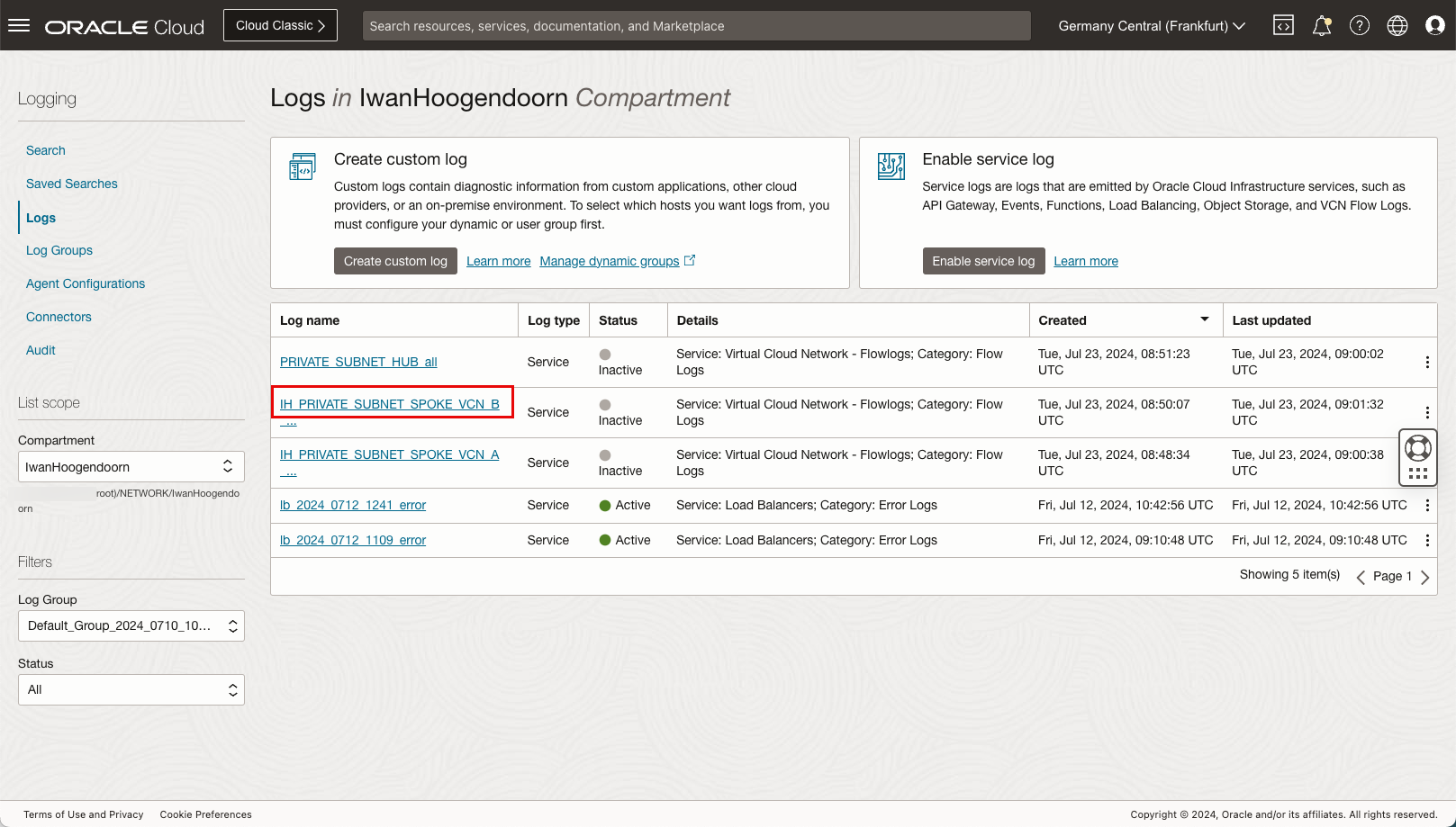

Deaktivieren Sie das Logging im Hub-VCN.

- Gehen Sie zu Networking, Virtuelles Cloud-Networking, Hub-VCN und Subnetzdetails, und klicken Sie auf Logs.

- Schalten Sie das Log aktivieren um, damit alle das Logging deaktivieren.

-

Der Status lautet Wird aktualisiert.

-

Nach einigen Minuten ändert sich der Status in Inaktiv.

-

Deaktivieren Sie das Logging im Spoke-VCN A.

- Gehen Sie zu Networking, Virtuelles Cloud-Networking, Spoke-VCN A, Subnetzdetails, und klicken Sie auf Logs.

- Nach einigen Minuten ändert sich der Status in Inaktiv.

- Stellen Sie sicher, dass Log aktivieren für alle Deaktiviert ist.

-

Deaktivieren Sie das Logging im Spoke-VCN B.

- Gehen Sie zu Networking, Virtuelles Cloud-Networking, Spoke-VCN B, Subnetzdetails, und klicken Sie auf Logs.

- Nach einigen Minuten ändert sich der Status in Inaktiv.

- Stellen Sie sicher, dass Log aktivieren für alle Deaktiviert ist.

-

Wir haben alle Protokollierung, Paketerfassung und tcpdumps deaktiviert, es ist Zeit, die Daten zu betrachten.

Das folgende Diagramm zeigt alle Protokollierungspunkte A, B, C, D, E und F.

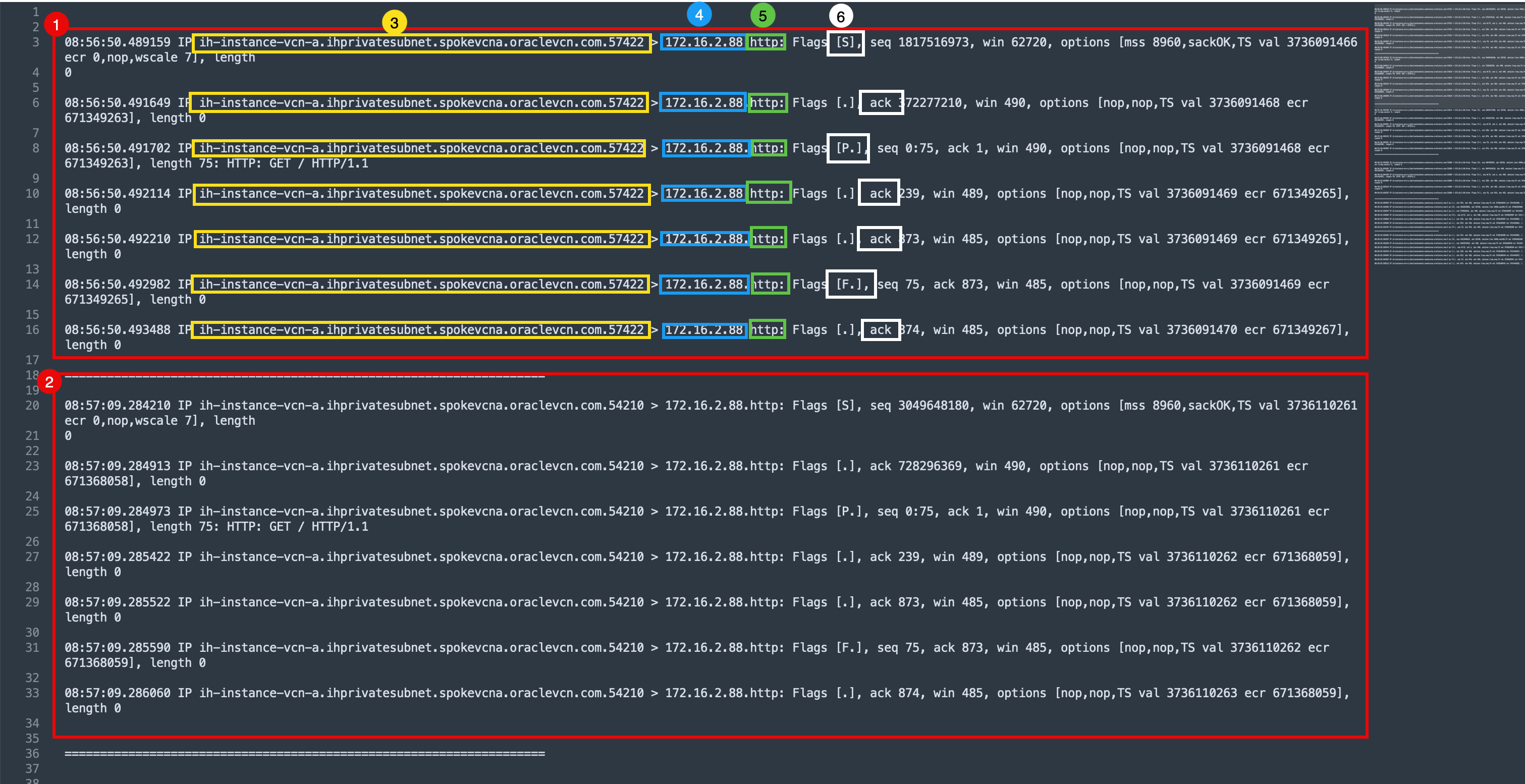

Logging Point A: tcpdump auf Instanz A

- Gehen Sie zur zweiten SSH-Session von Instanz A.

- Beachten Sie, dass die generierte tcpdump-Ausgabe.

-

Tcpdump-Ausgabe.

[opc@ih-instance-vcn-a ~]$ sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489159 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491649 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491702 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492114 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492982 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493488 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.284913 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.284973 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285422 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285522 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285590 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286060 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.963760 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964504 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964551 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965048 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965135 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965351 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965865 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.663598 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664381 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664430 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665005 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.665129 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.665297 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 6714 08:58:23.666655 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], l 08:58:24.529502 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 0 08:58:24.530337 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 6714433 08:58:24.530386 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 6714 / HTTP/1.1 08:58:24.530886 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.530966 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.531347 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 6714 08:58:24.531891 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], l 08:58:25.562327 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 0 08:58:25.563186 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444 08:58:25.563244 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 6714 / HTTP/1.1 08:58:25.563718 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.563845 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.564627 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 6714 08:58:25.565113 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], l -

Analysieren Sie die Ausgabe. Diese Ausgabe gibt an, dass HTTP-Traffic aus Instanz A gesendet wurde.

- Der erste Ausgabeabschnitt der erstellten Curlanforderung.

- Der zweite Ausgabeabschnitt der erstellten Curlanforderung.

- Das Quell-DNS/IP.

- Das Ziel-DNS/IP.

- Der Port.

- Die TCP-Flags.

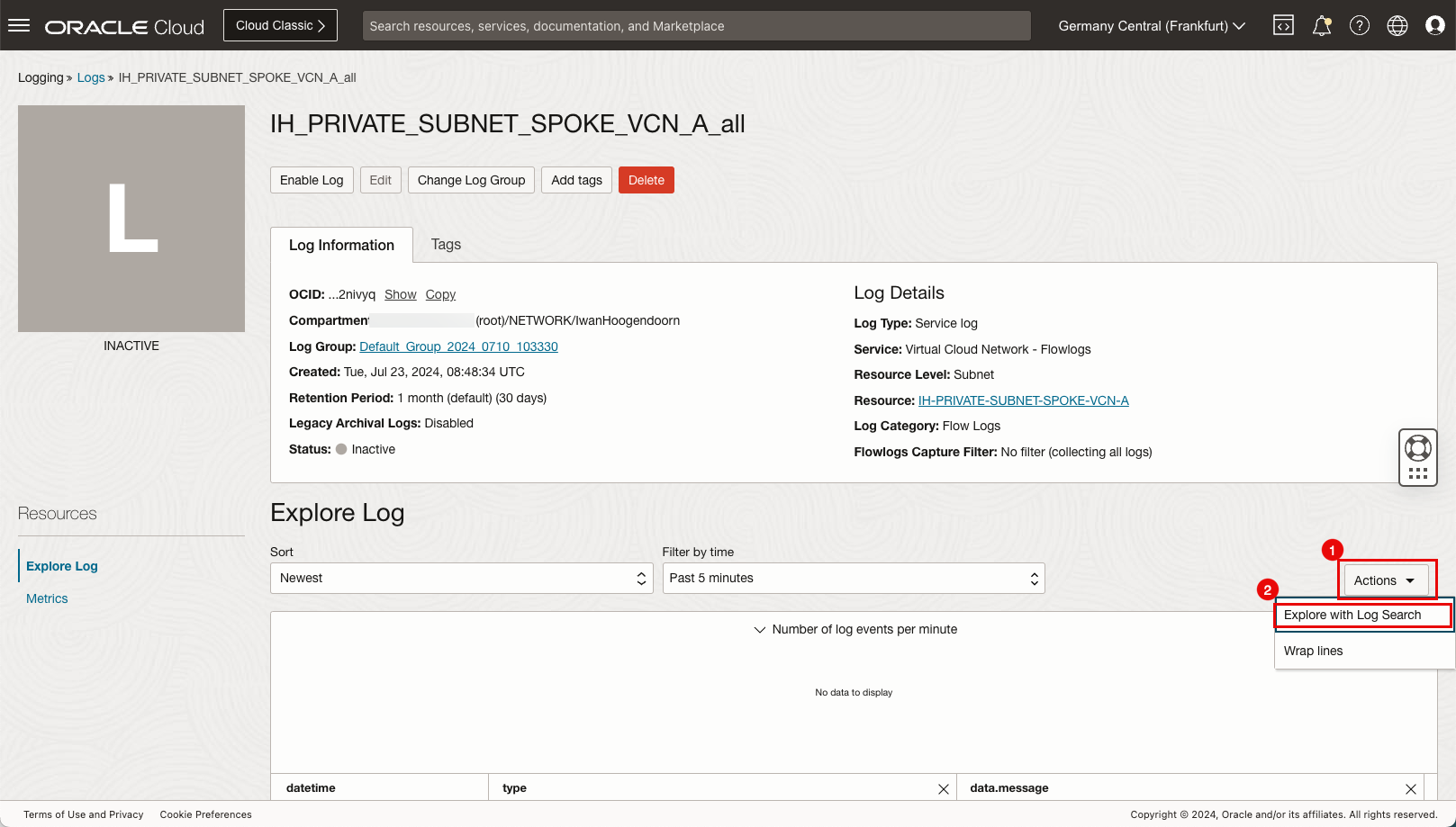

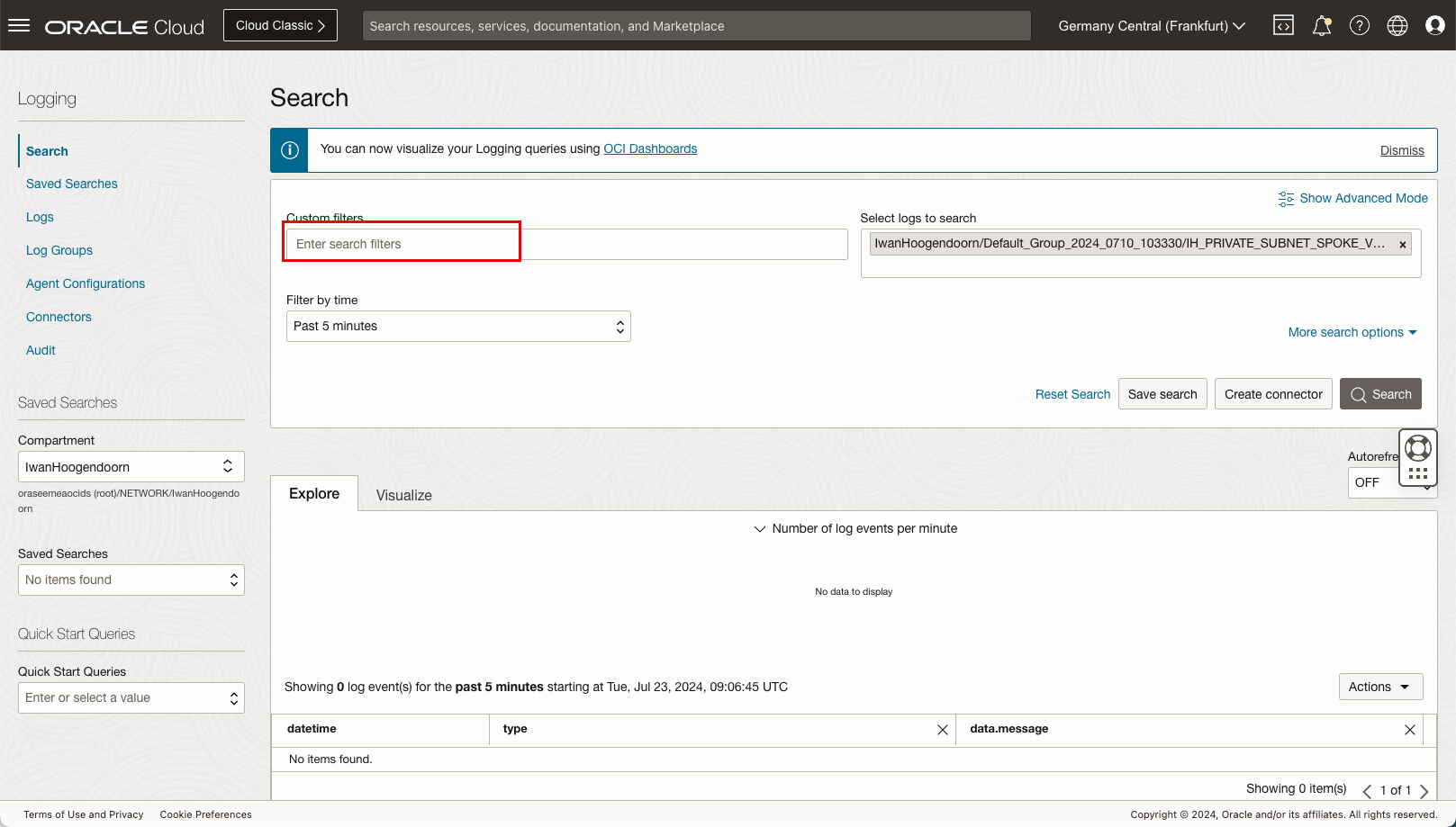

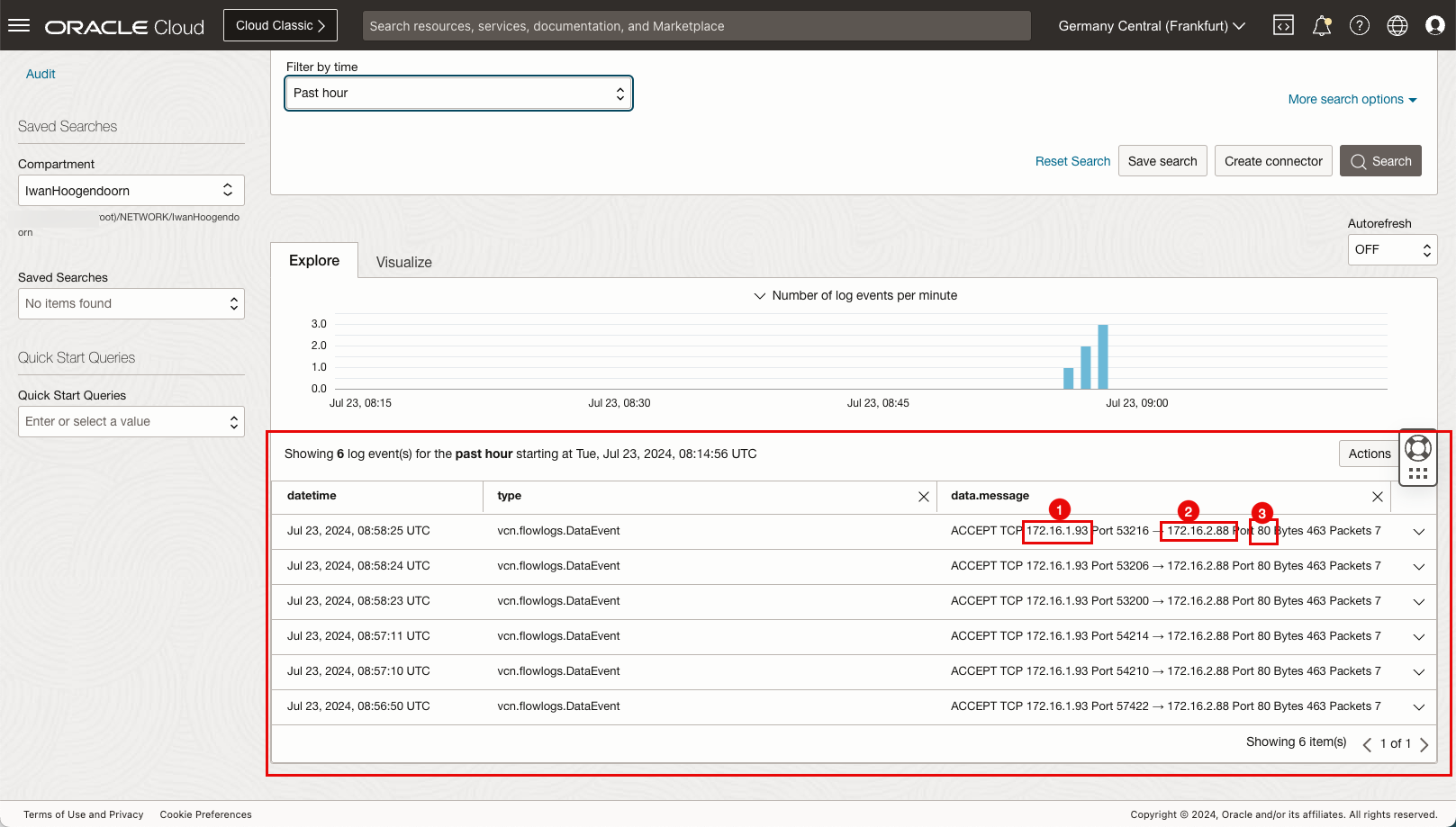

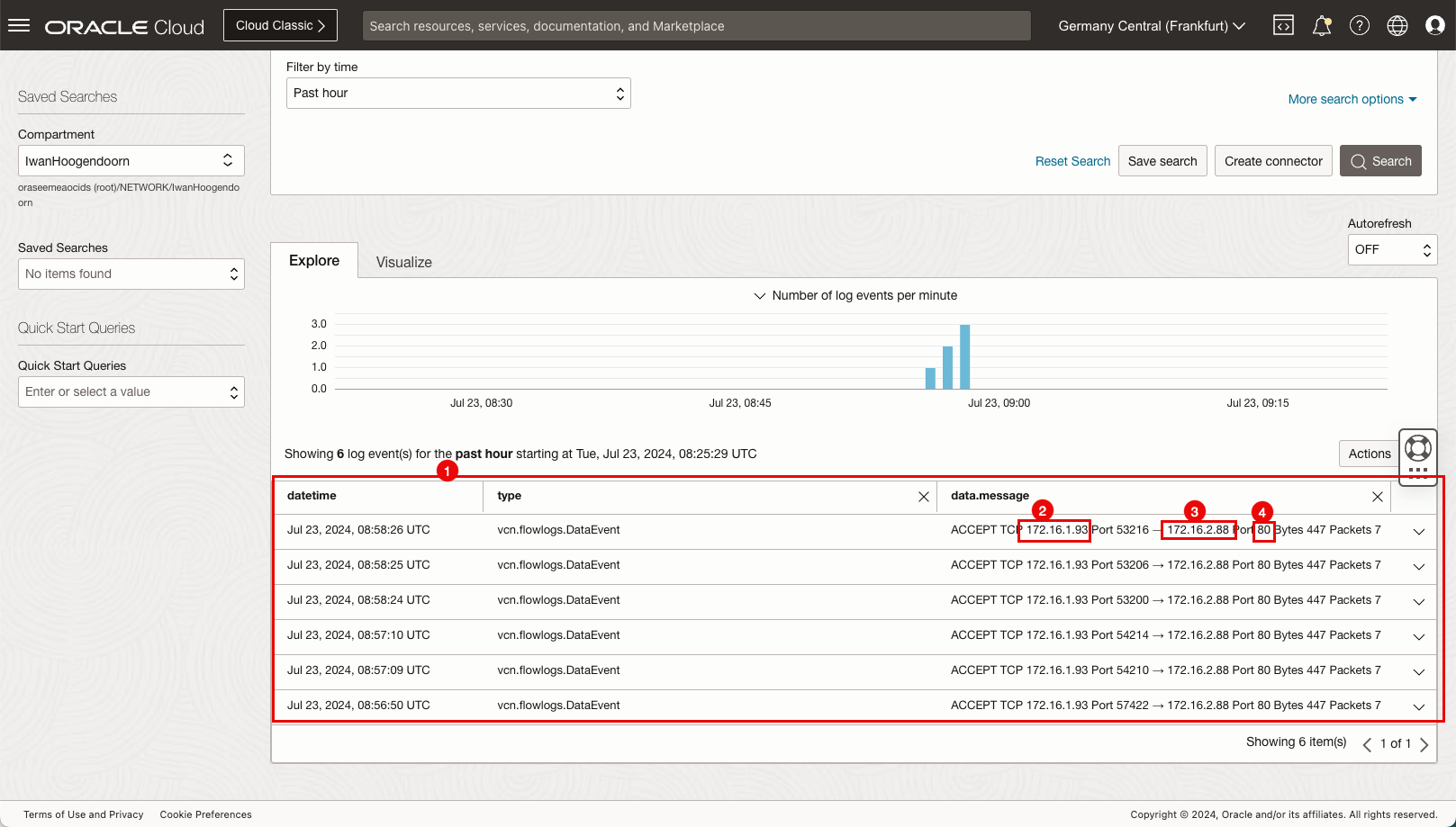

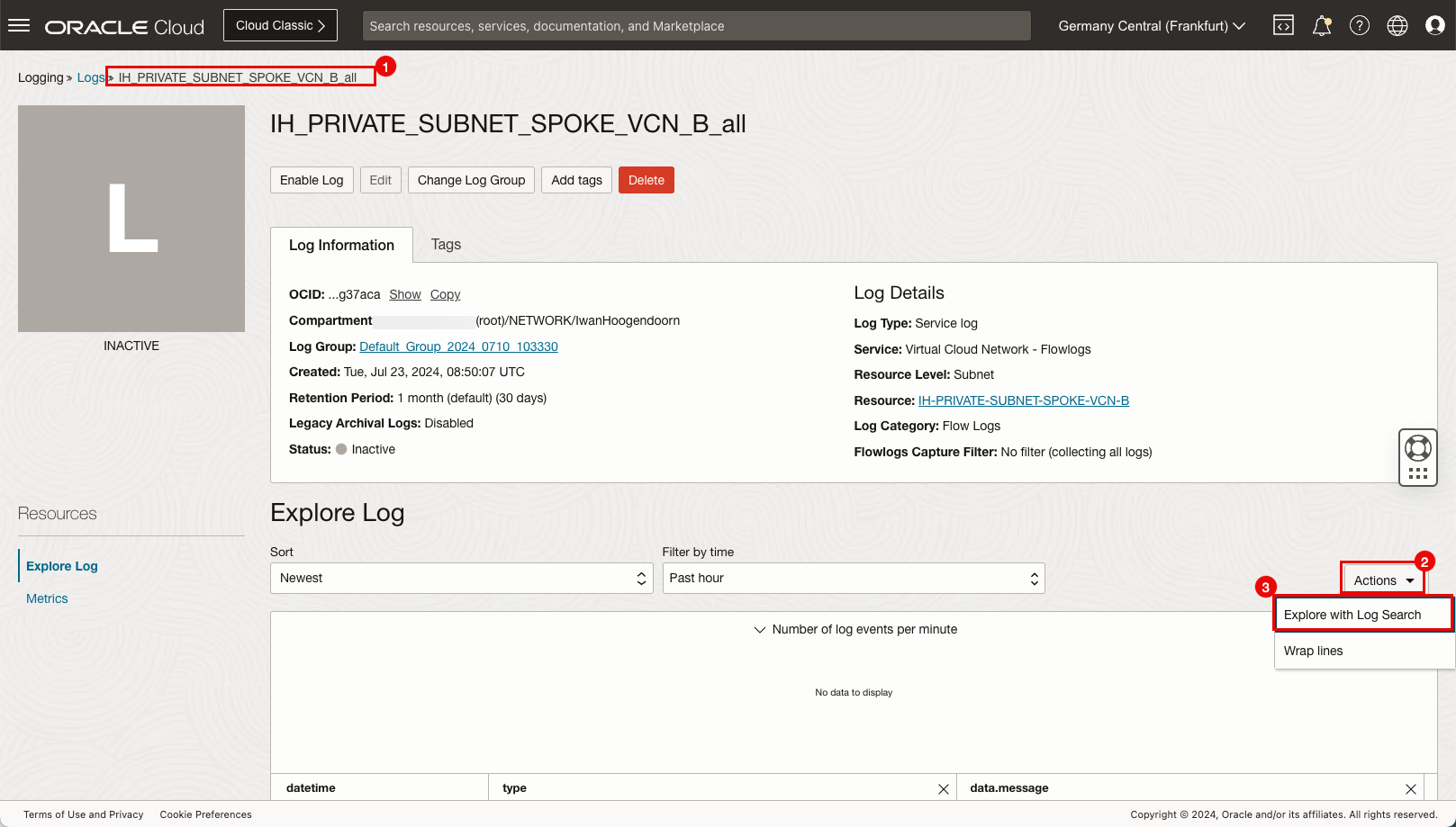

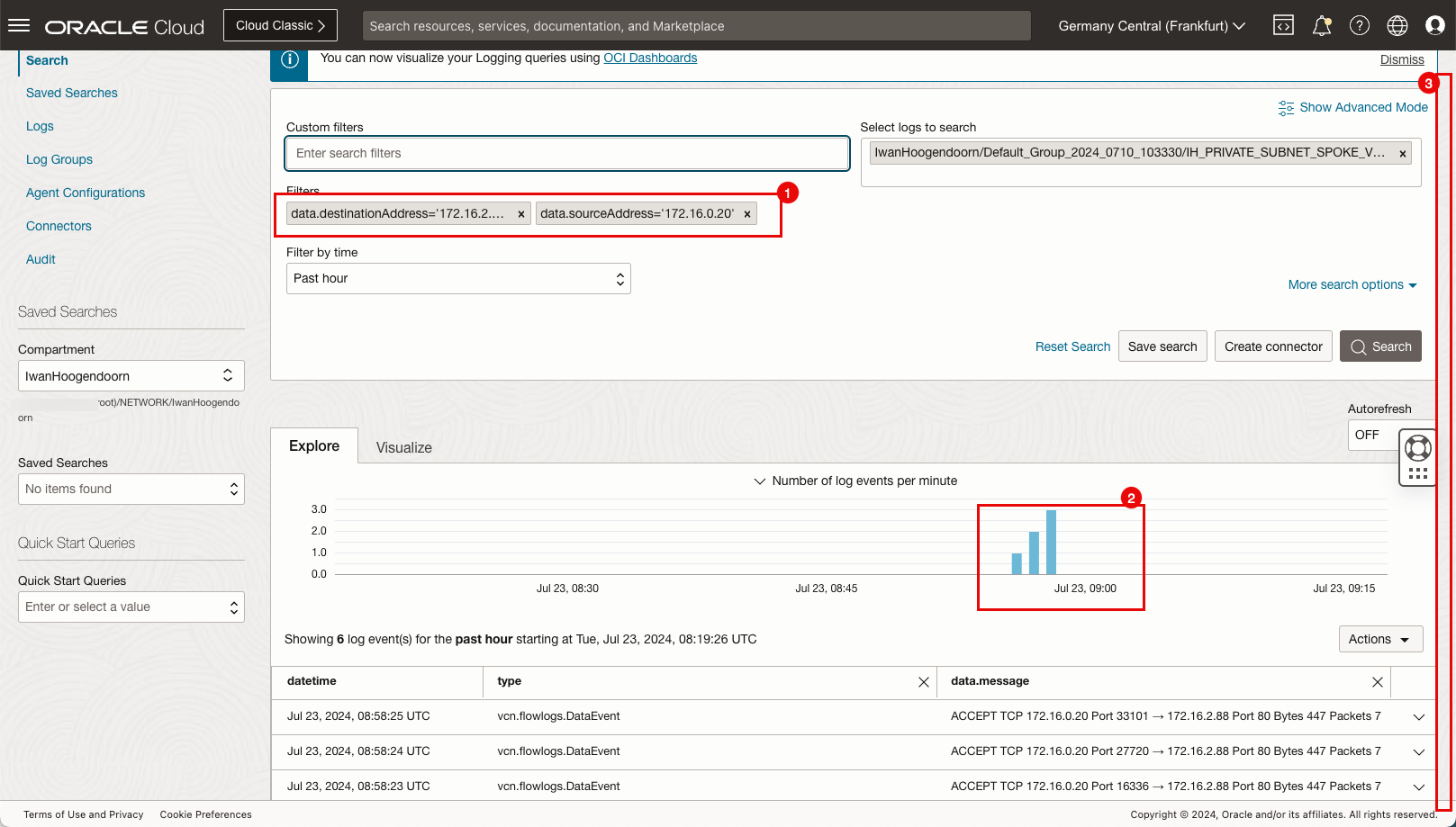

Logging Point B: Private Subnetze im Spoke-VCN anmelden

Prüfen Sie jetzt das Logging auf Subnetzebene, um festzustellen, ob die Pakete im Subnetz des VCN sichtbar sind.

-

Navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke, Spoke-VCN A, Details zum (privaten) Subnetz, Logs, und klicken Sie auf den Lognamen für die Kategorie

all.

- Klicken Sie auf das Dropdown-Menü Aktionen.

- Klicken Sie auf Mit Logsuche explorieren.

-

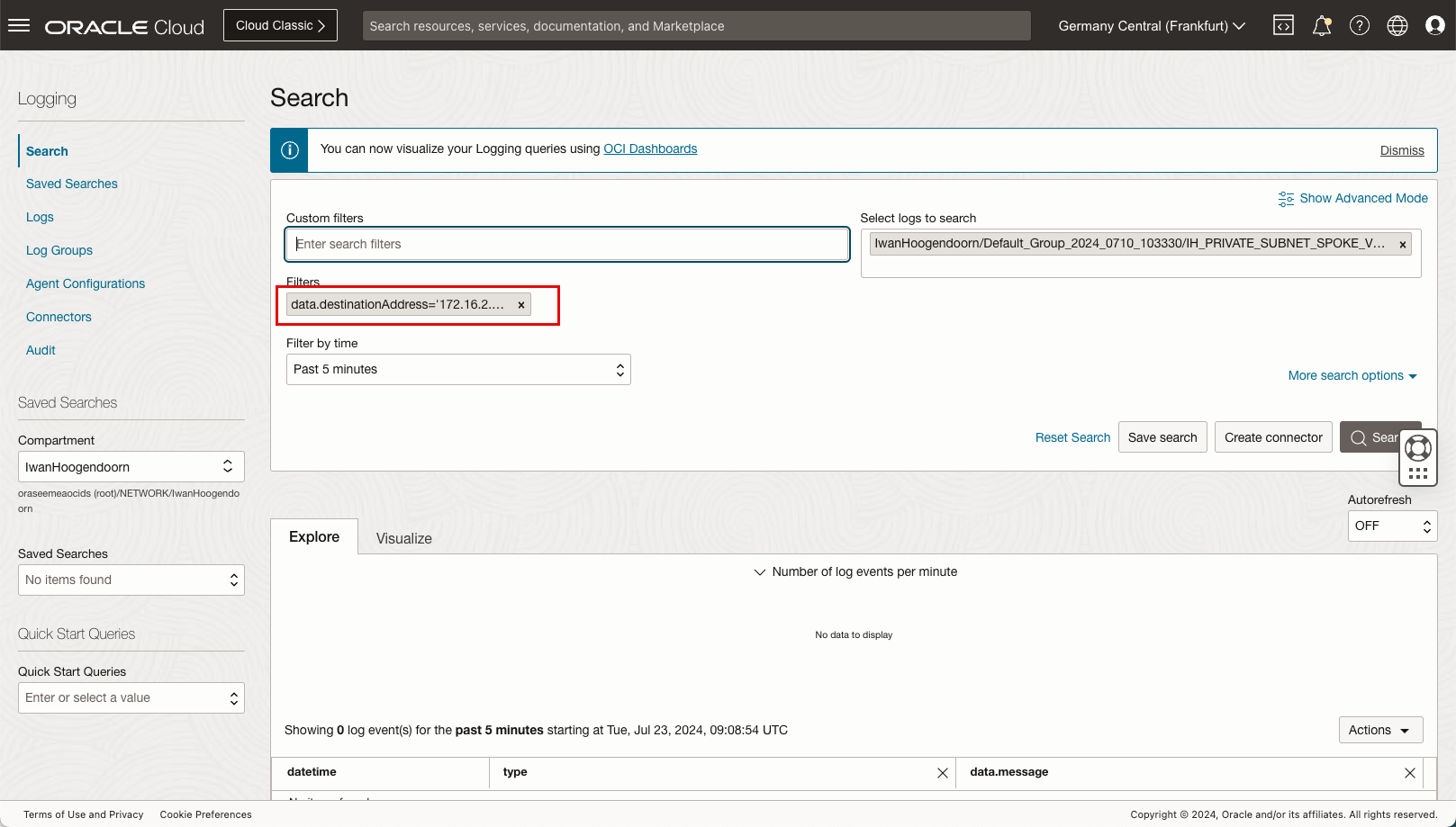

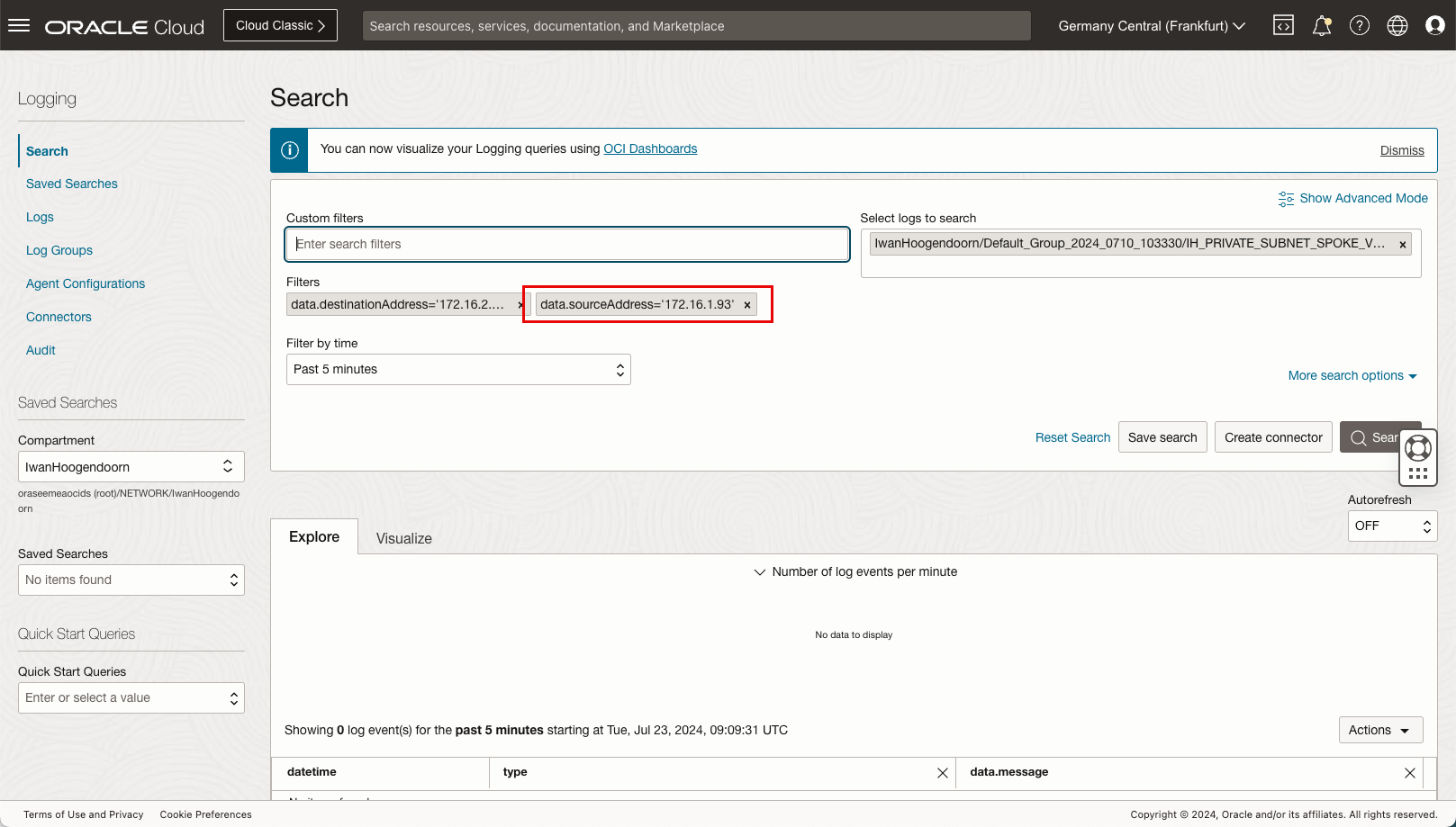

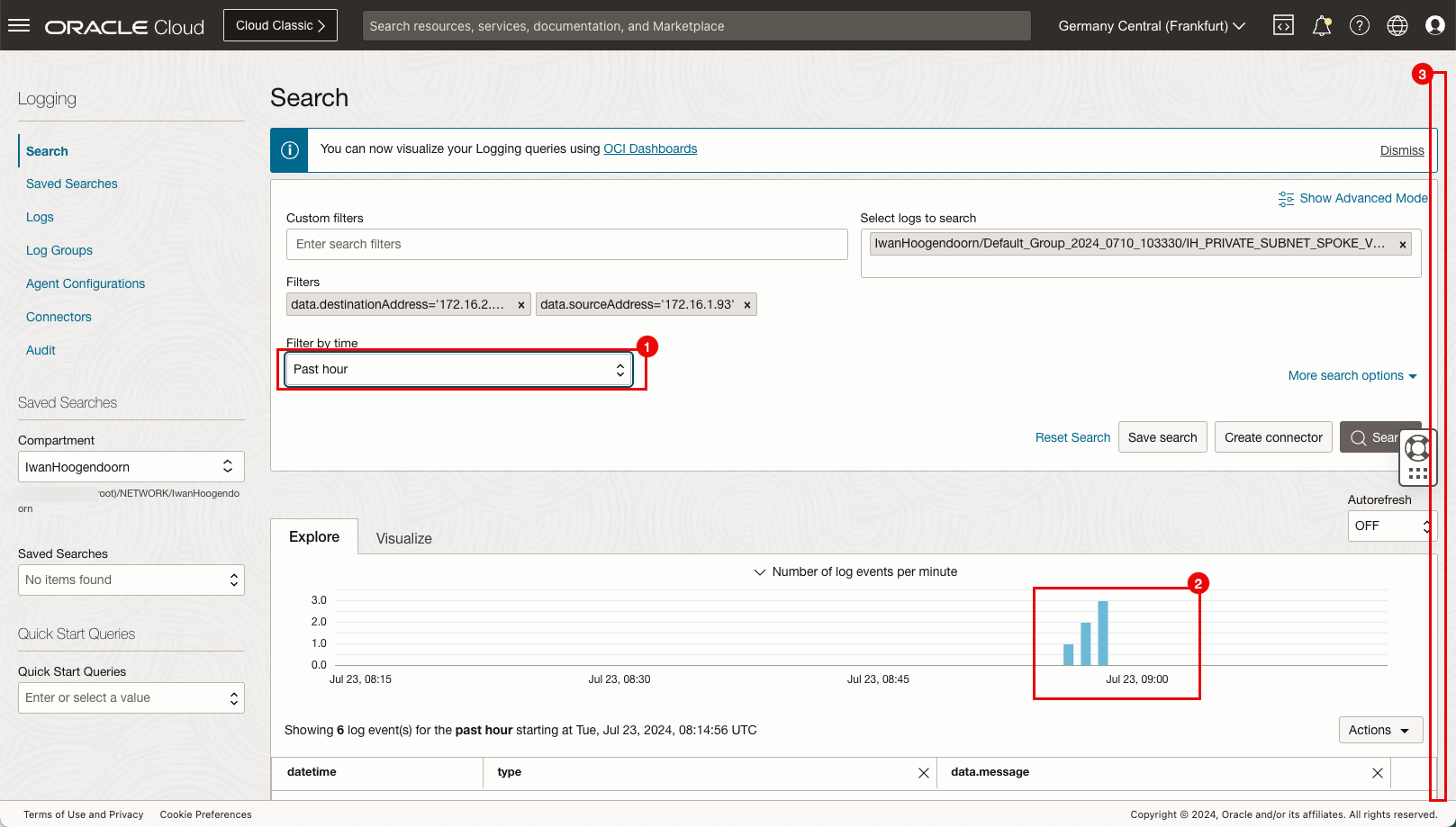

Geben Sie unter Benutzerdefinierte Filter die folgenden Filter ein.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.1.93'.

-

Der Filter für das Ziel wird hinzugefügt.

-

Der Filter für die Quelle wird hinzugefügt.

- Nach Zeit filtern: Wählen Sie Vergangene Stunde aus.

- Beachten Sie, dass das Balkendiagramm angibt, dass Logdaten für die Quelle und das Ziel verfügbar sind, die wir im Filter verwenden.

- Bildlauf nach unten.

- Beachten Sie die Quell-IP.

- Beachten Sie die Ziel-IP.

- Beachten Sie den Port.

- Scrollen Sie nach oben.

- Klicken Sie auf Logs.

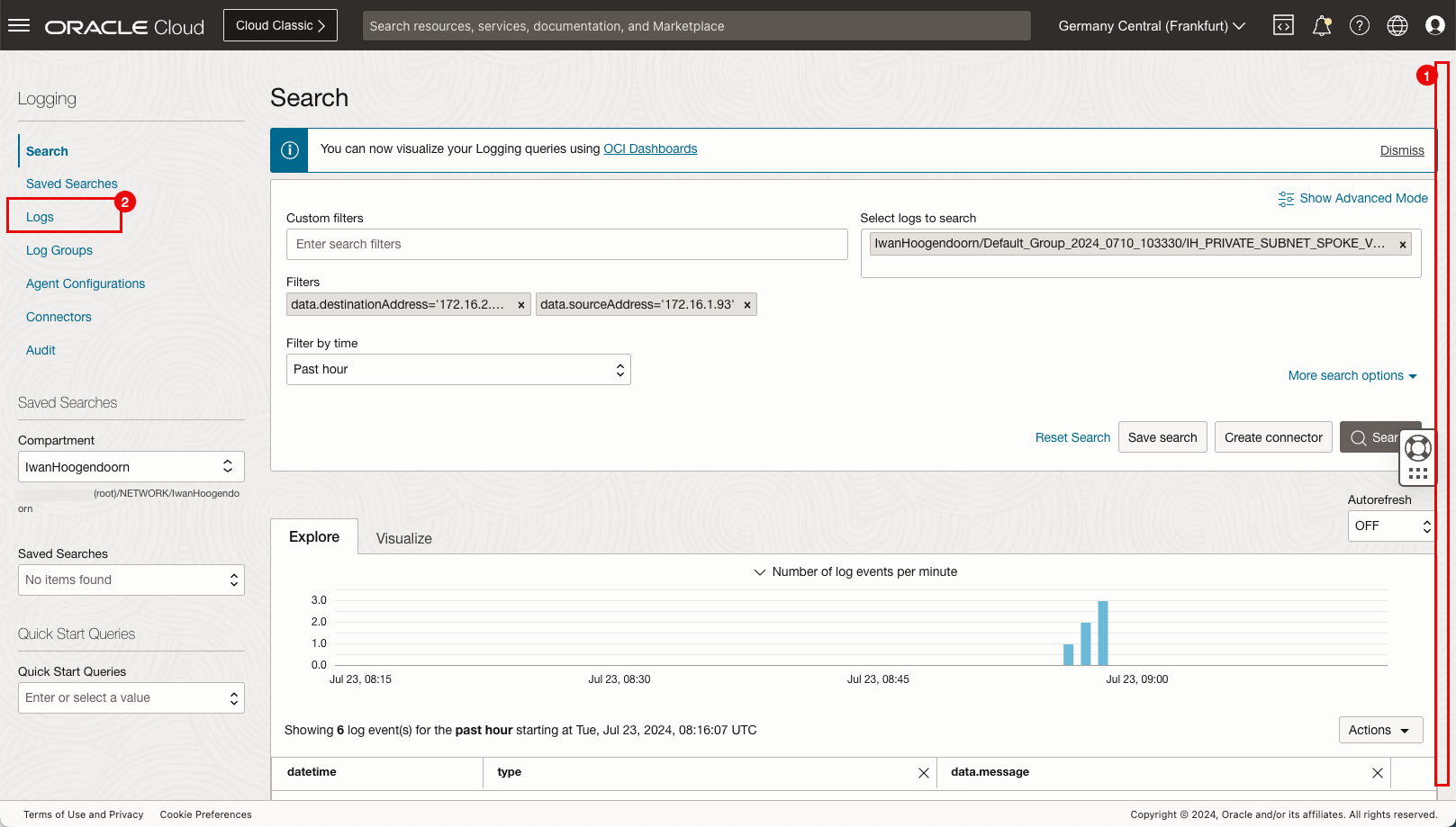

Logging Point C: Logging im privaten Hub-VCN-Subnetz

-

Klicken Sie auf den Lognamen für das Hub-VCN.

-

Der Traffic wird nicht von der Firewall zum Instanz-B-VCN geleitet. Daher müssen Sie die Quell- und Zielfilter ändern.

- Geben Sie unter Benutzerdefinierte Filter die folgenden Filter ein.

data.destinationAddress='172.16.0.20'data.sourceAddress='172.16.1.93'data.destinationPort='80'

- Beachten Sie, dass das Balkendiagramm angibt, dass Logdaten für die Quelle und das Ziel verfügbar sind, die wir im Filter verwenden.

- Bildlauf nach unten.

- Beachten Sie den detaillierten Loggingabschnitt.

- Notieren Sie sich die Quell-IP.

- Notieren Sie sich die Ziel-IP.

- Notieren Sie sich den Port.

- Geben Sie unter Benutzerdefinierte Filter die folgenden Filter ein.

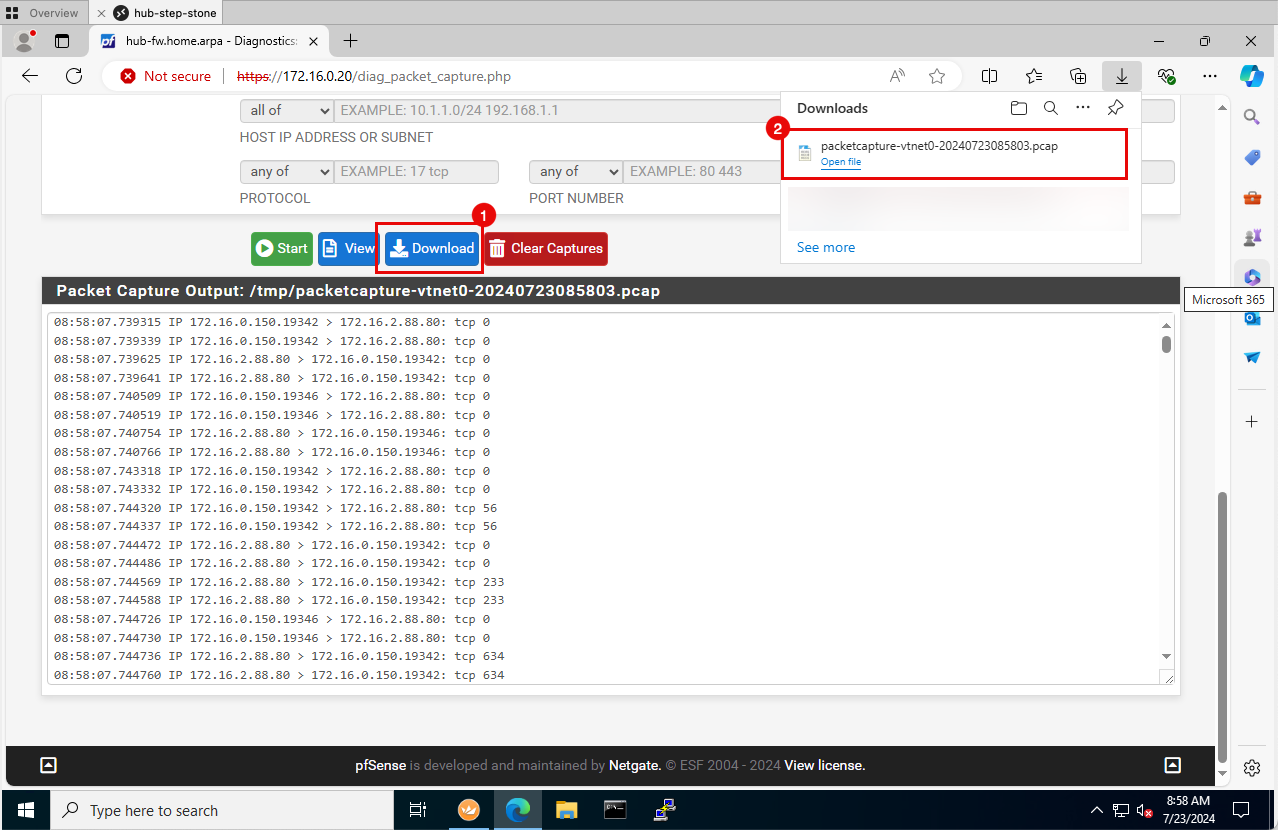

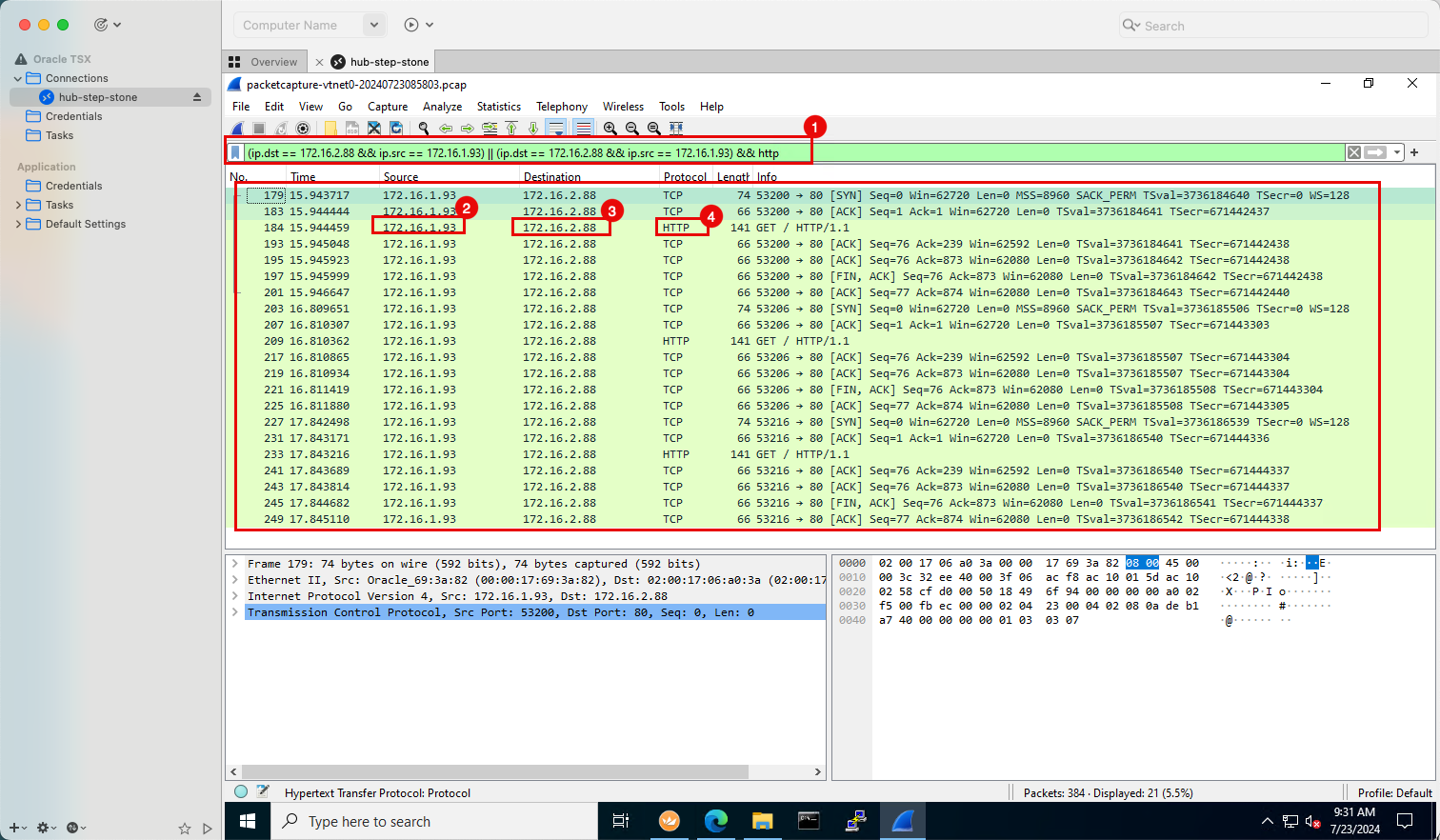

Logging Point D: Paketerfassung in der pfSense-Firewall

-

Gehen Sie zur pfSense-Firewallverwaltungskonsole.

- Klicken Sie auf herunterladen.

- Stellen Sie sicher, dass der Capture-Vorgang heruntergeladen wurde.

-

Öffnen Sie die Paketaufnahme in Wireshark.

- Geben Sie den folgenden Wireshark-Filter ein.

(ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) || (ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) && http

- Notieren Sie sich die Quell-IP.

- Notieren Sie sich die Ziel-IP.

- Notieren Sie sich den Port oder das Protokoll.

- Geben Sie den folgenden Wireshark-Filter ein.

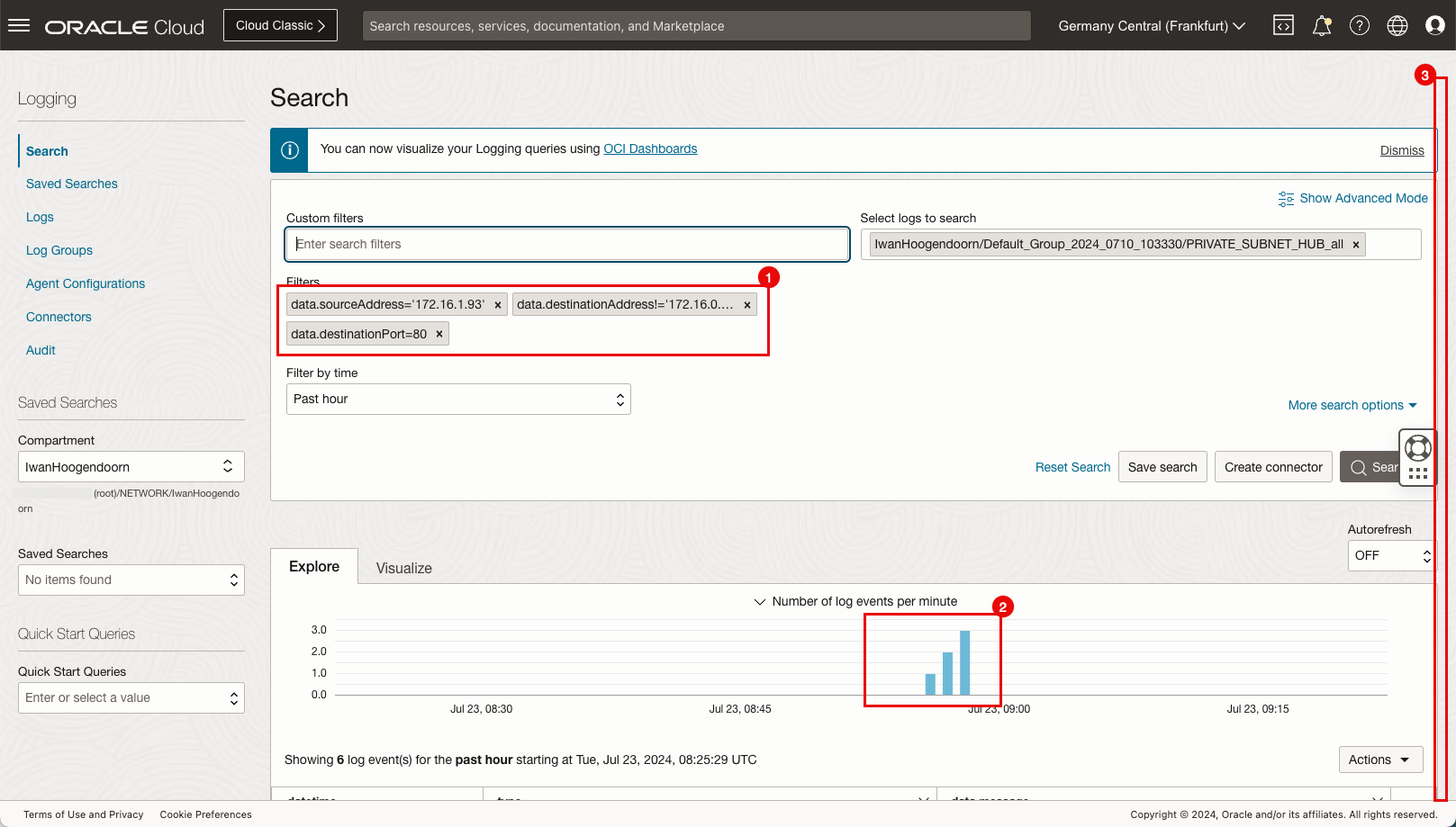

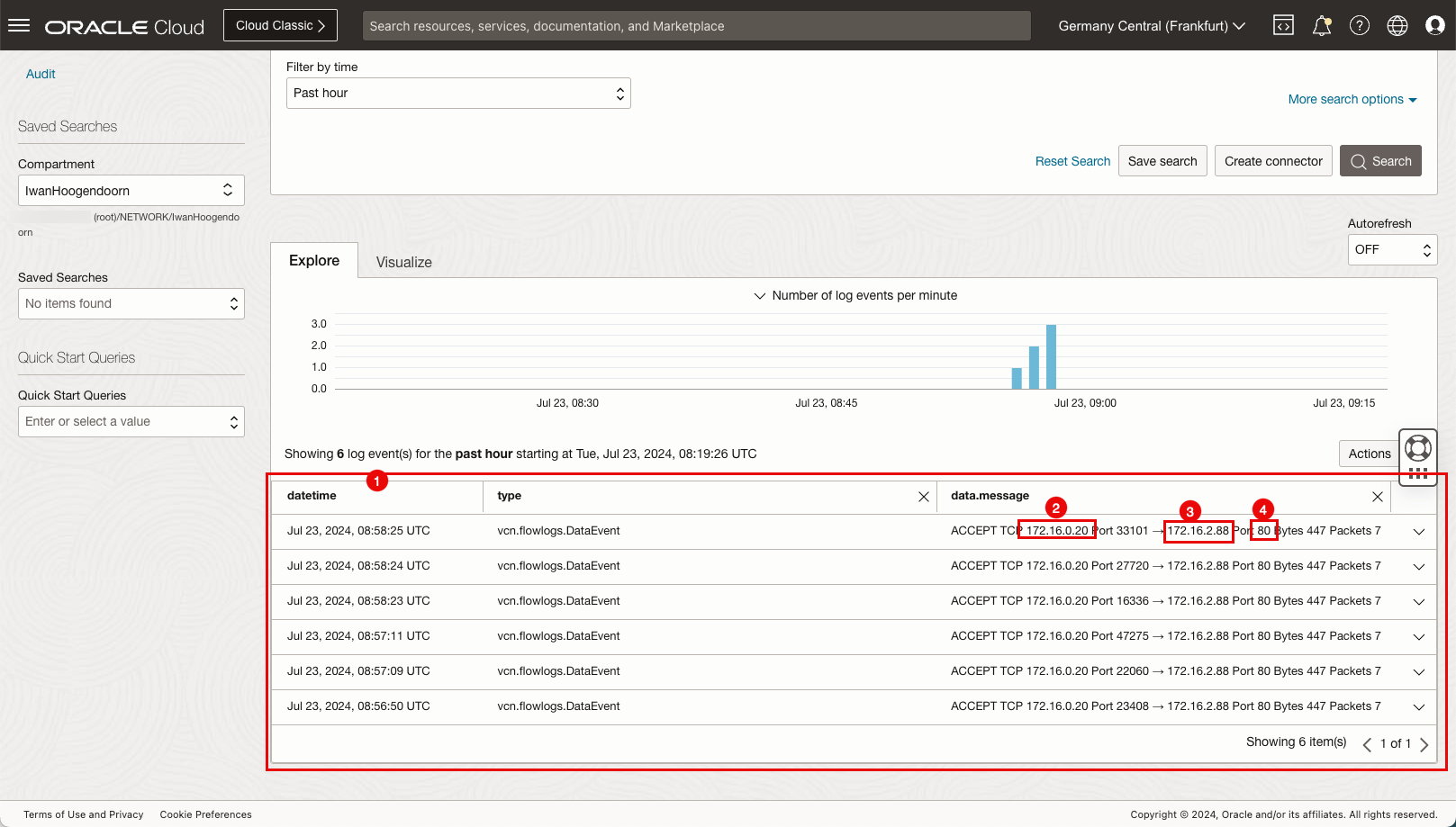

Logging Point E: Logging im privaten VCN-B-Subnetz

-

Navigieren Sie zu Logging, Logs, und klicken Sie auf den Lognamen für das Spoke-VCN B.

- Klicken Sie auf das Dropdown-Menü Aktionen.

- Klicken Sie auf Mit Logsuche explorieren.

- Geben Sie unter Benutzerdefinierte Filter die folgenden Filter ein.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.0.20'.

- Beachten Sie, dass das Balkendiagramm angibt, dass Logdaten für die Quelle und das Ziel verfügbar sind, die wir im Filter verwenden.

- Bildlauf nach unten.

- Beachten Sie den detaillierten Loggingabschnitt.

- Notieren Sie sich die Quell-IP.

- Notieren Sie sich die Ziel-IP.

- Notieren Sie sich den Port.

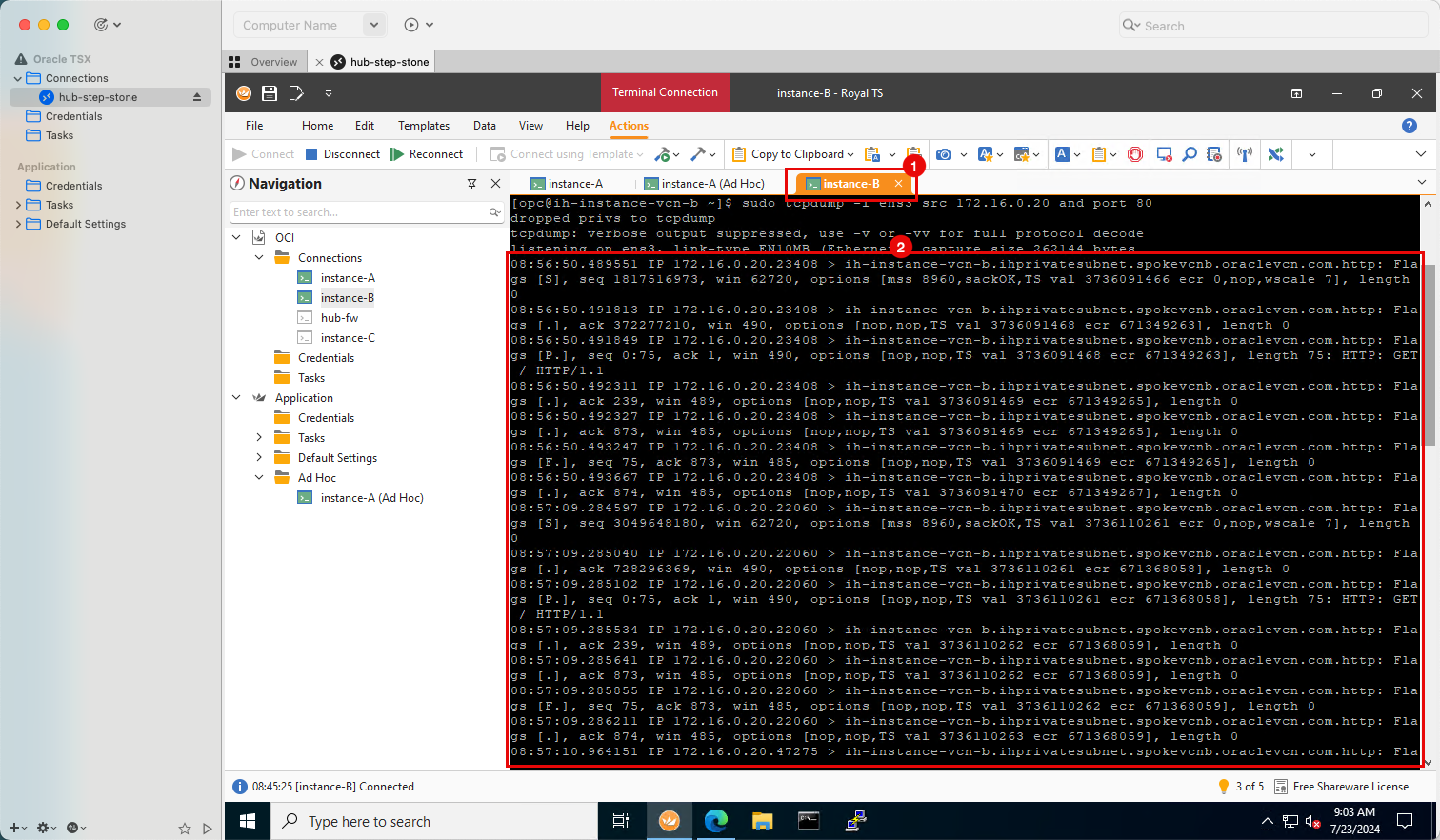

Logging Point F: Tcpdump auf Instanz B

- Gehen Sie zur SSH-Session von Instanz B.

- Beachten Sie die generierte tcpdump-Ausgabe.

-

Tcpdump-Ausgabe.

[opc@ih-instance-vcn-b ~]$ sudo tcpdump -i ens3 src 172.16.0.20 and port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489551 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491813 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491849 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492311 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492327 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493247 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493667 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284597 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.285040 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.285102 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285534 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285641 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285855 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286211 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.964151 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964645 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964694 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965157 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965243 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965612 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.966035 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.664041 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664613 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664620 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665349 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.666335 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666344 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666816 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], length 0 08:58:24.529970 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 ecr 0,nop,wscale 7], length 0 08:58:24.530465 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 0 08:58:24.530545 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 75: HTTP: GET / HTTP/1.1 08:58:24.531020 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531079 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531619 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 671443304], length 0 08:58:24.532042 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], length 0 08:58:25.562872 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 ecr 0,nop,wscale 7], length 0 08:58:25.563301 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 0 08:58:25.563424 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 75: HTTP: GET / HTTP/1.1 08:58:25.563812 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.563960 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.564877 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 671444337], length 0 08:58:25.565259 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], length 0 -

Analysieren Sie die Ausgabe. Diese Ausgabe gibt an, dass HTTP-Traffic von der Hubfirewall-IP empfangen wurde.

- Der erste Ausgabeabschnitt der erstellten Curlanforderung.

- Der zweite Ausgabeabschnitt der erstellten Curlanforderung.

- Der dritte Ausgabeabschnitt der erstellten Curlanforderung.

- Das Quell-DNS/IP.

- Das Ziel-DNS/IP.

- Der Port.

- Die TCP-Flags.

Hinweis: Erfassen Sie die Logs, Paketerfassungen und tcpdumps für andere Szenarios mit Szenario 1.

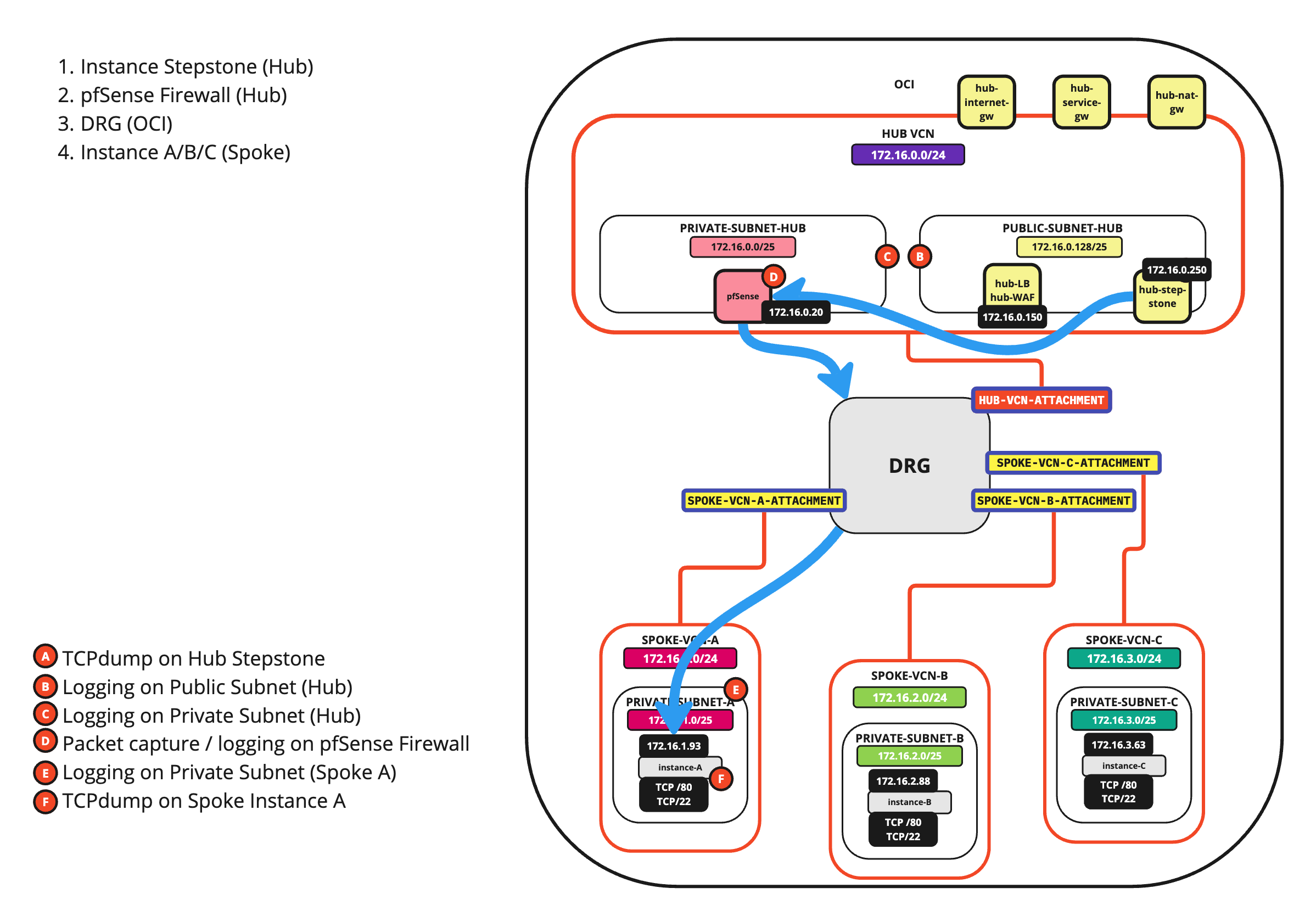

Szenario 2: Dem Paket von der Spoke-VCN-Instanz zur Hubinstanz folgen

Szenario 3: dem Paket von der Hubinstanz zur Spoke-VCN-Instanz folgen

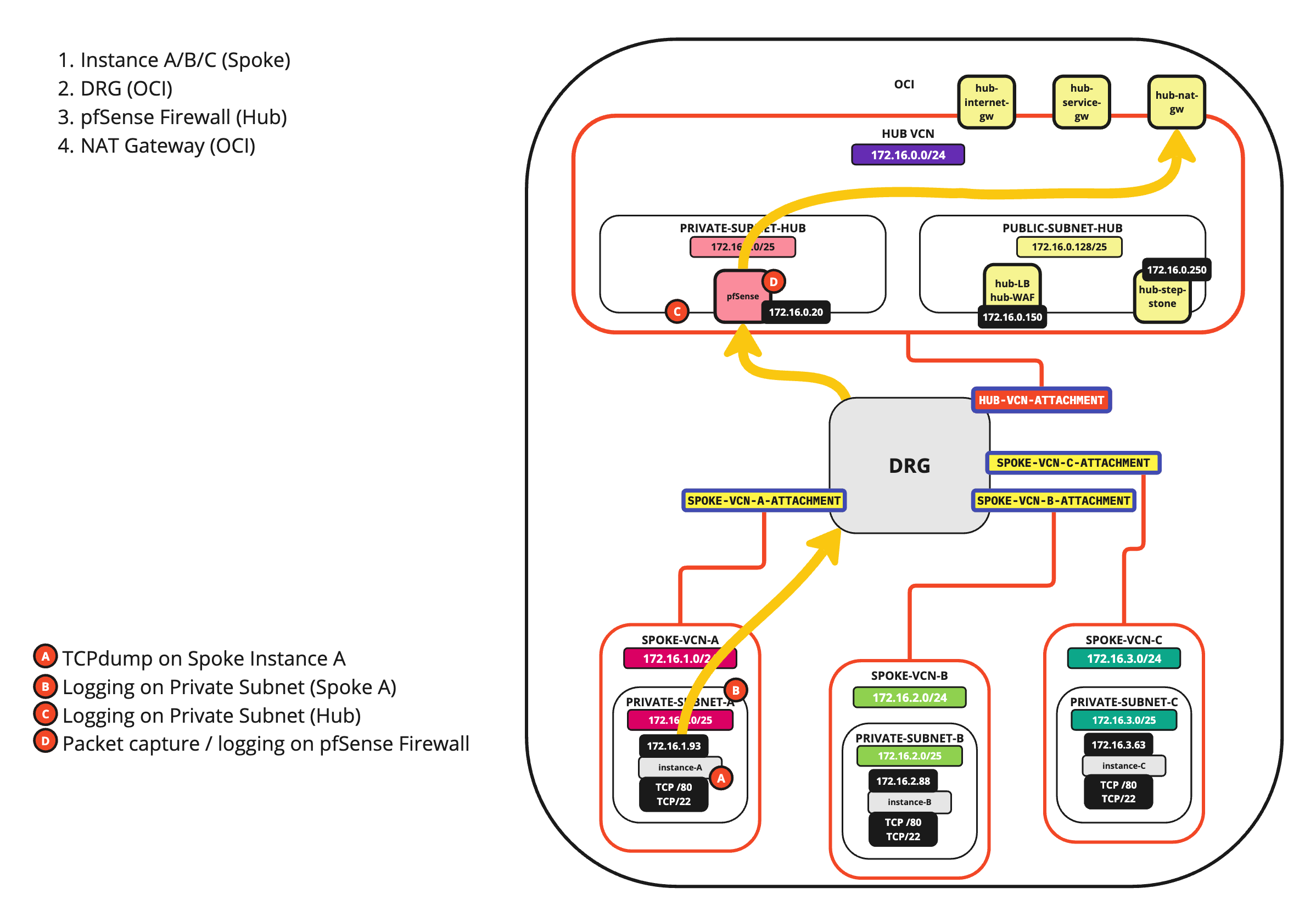

Szenario 4: dem Paket von der Spoke-VCN-Instanz zum Internet folgen

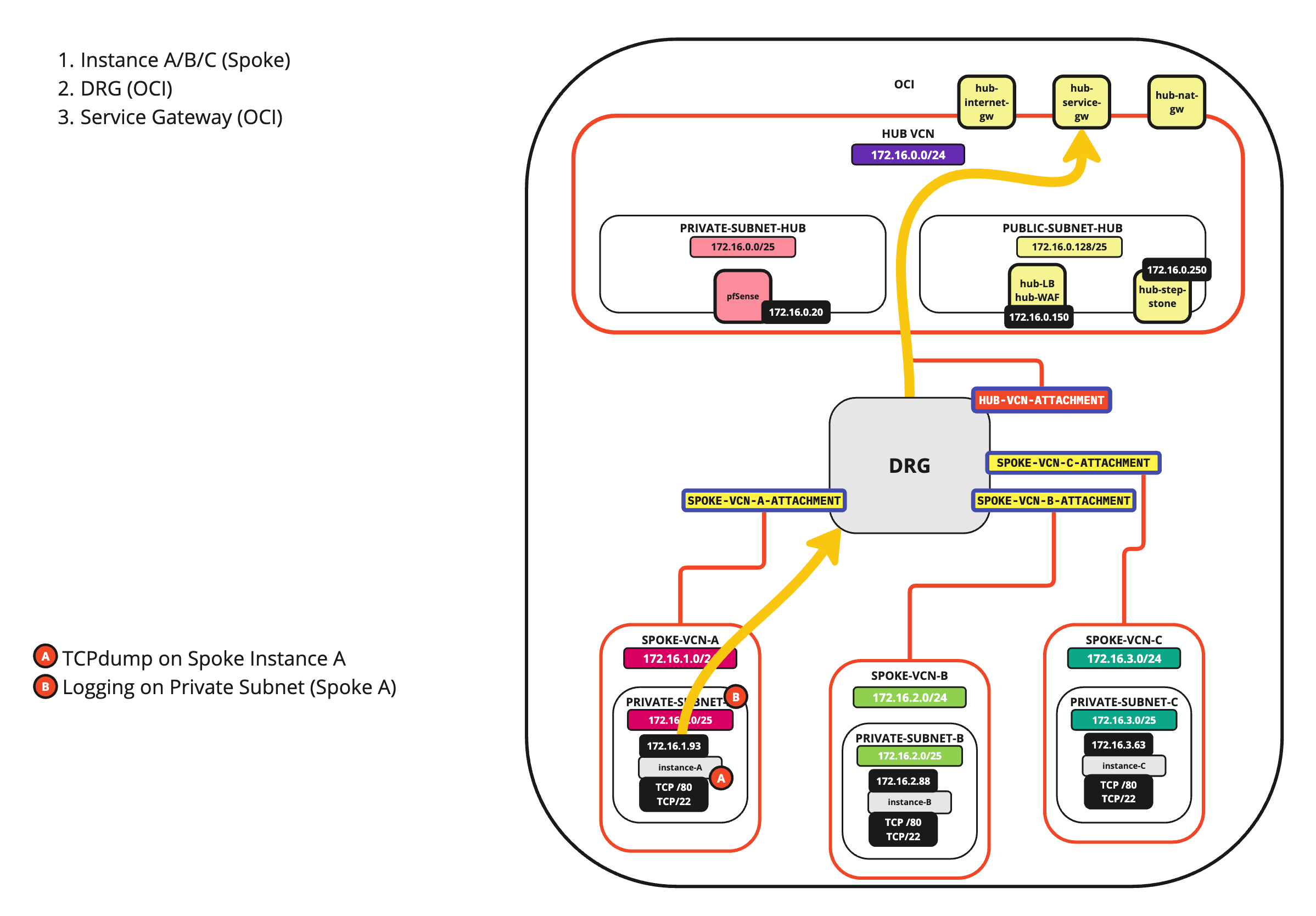

Szenario 5: Das Paket von der Spoke-VCN-Instanz zum OCI-Servicenetzwerk befolgen

Szenario 6: dem Paket von der Hubinstanz zum Internet folgen

Szenario 7: Paket vom Internet zur Hubinstanz befolgen

Szenario 8: Dem Paket von On-Premise- zu Spoke-VCN-Instanz folgen

Szenario 9: Paket von Spoke-VCN-Instanz zu On Premise folgen

Szenario 10: Paket vom Remotecomputer zum Load Balancer zur Spoke-VCN-Instanz folgen

Danksagungen

- Autor - Iwan Hoogendoorn (OCI Network Specialist)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Follow the Packets in a Hub and Spoke VCN Routing Architecture inside Oracle Cloud Infrastructure

G12473-02

August 2024