Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Eingehende Daten aus einer zuverlässigen Quelle in Oracle Access Governance Cloud Service transformieren

Einführung

In der heutigen dynamischen Geschäftsumgebung verlassen sich Unternehmen häufig auf mehrere Systeme, um Mitarbeiterinformationen zu verwalten. Betrachten Sie ein Szenario, in dem ein Unternehmen ein externes HR-System als maßgebliche Quelle für Mitarbeiterdaten verwendet und gleichzeitig Oracle Access Governance Cloud Service nutzt, um Zugriffskontrollen über verschiedene Anwendungen hinweg zu verwalten. Um eine nahtlose Integration zwischen diesen Systemen sicherzustellen, ist es wichtig, Daten aus dem HR-System zu transformieren und zuzuordnen, um sie an Ihre Geschäftsanforderungen anzupassen.

Beispiel: Eine Organisation kann mehrere Tätigkeitsrollen in ihrem HR-System definiert haben, z.B. Software Engineer III oder z.B. eine Organisation kann mehrere Tätigkeitsrollen in ihrem HR-System definiert haben, z.B. Software Engineer III oder Senior Analyst - Finance. Downstream-Systeme erfordern jedoch möglicherweise standardisierte Rollenzuordnungen wie L3_Engineer oder Sr_Finance_Analyst, um Zugriffs-Policys durchzusetzen. Darüber hinaus kann das HR-System Beschäftigungsarten als FTE (Vollzeitmitarbeiter) und Externer (Externer) speichern, während Oracle Access Governance Vollzeit und Auftragnehmer erwartet. Durch Datentransformationsregeln können Unternehmen Logik anwenden, um Tätigkeitsrollen zu normalisieren, Beschäftigungstypen zu konvertieren und sogar mehrere Attribute (z.B. Abteilung + Rolle) zu verketten, um benutzerdefinierte Zugriffsprofile zu erstellen, die das automatisierte Provisioning fördern.

In diesem Tutorial wenden wir ähnliche Transformationsregeln an, um ein Attribut ldapdn basierend auf dem Namen, dem Beschäftigungstyp, der Abteilung, dem Standort und dem Domainnamen eines Benutzers zu berechnen. Dadurch wird ein strukturiertes und standardisiertes Format für Identitätsdatensätze sichergestellt, das eine nahtlose Integration mit Directory Services und Zugriffsverwaltungsrichtlinien ermöglicht.

Zielgruppe

Oracle Access Governance Cloud Service-Administratoren und -Anwendungsentwickler.

Ziele

-

Laden Sie einige Beispielbenutzer in Oracle Access Governance Cloud Service.

-

Fügen Sie ein benutzerdefiniertes Attribut für eine zuverlässige Flat File-Quelle hinzu.

-

Wenden Sie die Transformationslogik für das hinzugefügte Attribut an.

-

Dataload in Oracle Access Governance Cloud Service ausführen.

-

Validieren Sie den Wert des Attributs, der gemäß der Transformationsregel aufgefüllt wurde.

Voraussetzungen

-

Eine Oracle Access Governance Cloud Service-Instanz mit Administratorrechten. Weitere Informationen finden Sie unter Serviceinstanz einrichten und Informationen zu Anwendungsrollen.

-

Ein in Oracle Access Governance Cloud Service integriertes Flat File-Orchestrierungssystem. Weitere Informationen finden Sie unter Mit Flat File integrieren.

Aufgabe 1: Identitätsdatei in OCI Object Storage hochladen

In dieser Aufgabe laden wir eine CSV-Datei in OCI Object Storage hoch, um einige Benutzer in Oracle Access Governance Cloud Service zu integrieren.

-

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Speicher, Buckets, und klicken Sie auf Object Storage und Archive Storage.

-

Stellen Sie sicher, dass Sie den Bucket auswählen, in dem sich Ihre Dateien befinden, und blenden Sie den Ordner ein, um Dateien anzuzeigen.

-

Laden Sie die Identitätsdatei IDENTITY-transform.csv herunter, und laden Sie sie in den Bucket-Ordner

<ServiceInstanceName/OrchestratedSystemName/inbox/IDENTITY>hoch.Hinweis:

- Da es sich bei dem Datensynchronisierungsprozess um einen vollständigen Dataload handelt, müssen vorhandene Dateien im Ordner inbox unverändert bleiben.

- Die obige CSV-Datei enthält vier Benutzer mit Beispielwerten für Benutzername und E-Mail-Adresse. Wenn bereits Benutzer mit diesen Werten für Benutzername und E-Mail-Adresse vorhanden sind, können Sie die Werte in etwas ändern, das noch nicht vorhanden ist.

Aufgabe 2: Dataloads in Oracle Access Governance Cloud Service ausführen

In dieser Aufgabe führen wir einen Dataload in Oracle Access Governance Cloud Service aus, um Benutzer aus der Flat File zu integrieren.

-

Melden Sie sich bei Oracle Access Governance Cloud Service an, navigieren Sie zu Serviceadministration, und klicken Sie auf Orchestrierte Systeme.

-

Suchen Sie das orchestrierte System für Flat File, klicken Sie auf das Drei-Punkte-Symbol ( Compute) und wählen Sie Integration verwalten aus.

-

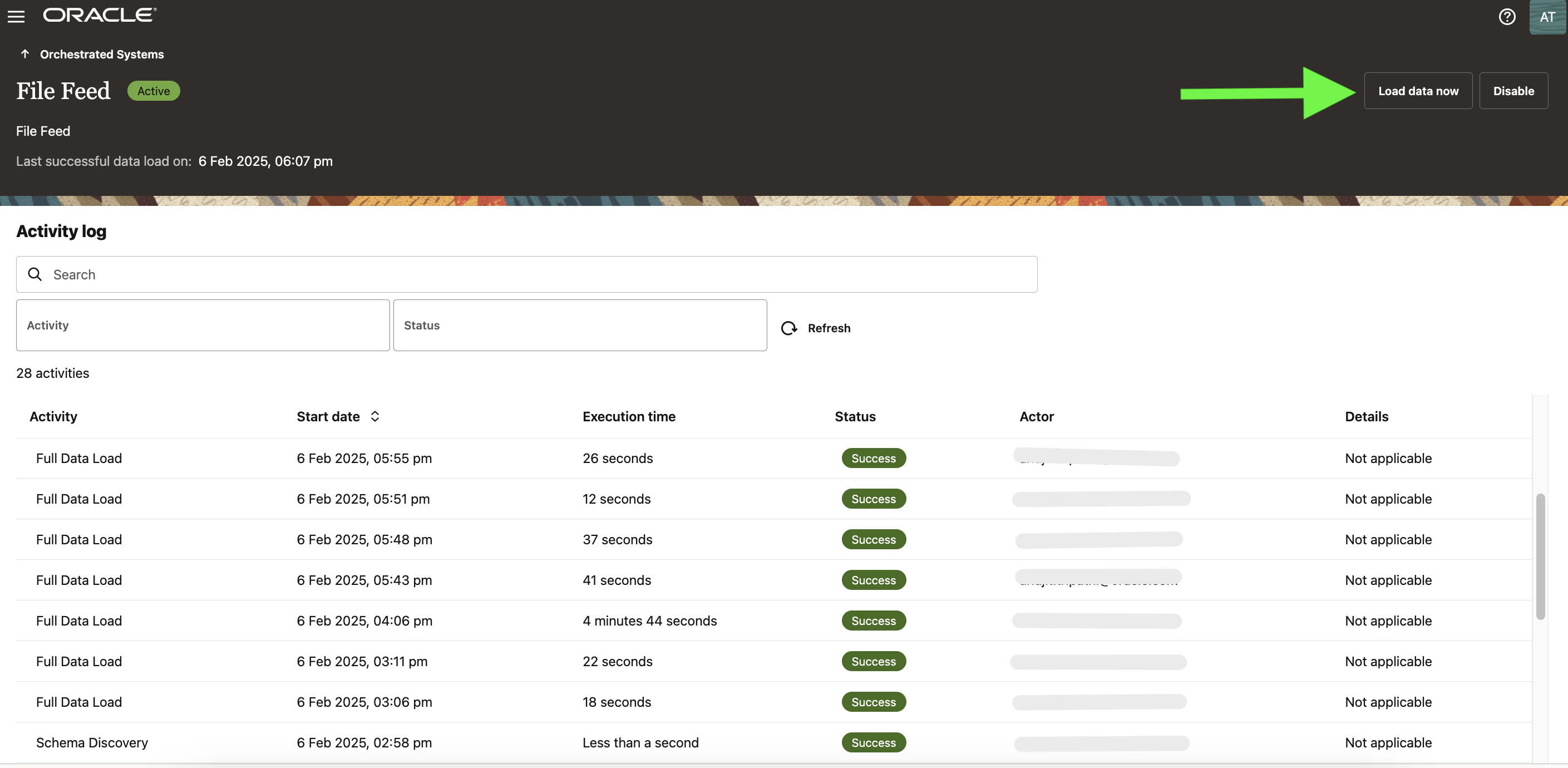

Klicken Sie auf Daten jetzt laden, und warten Sie, bis der Dataload abgeschlossen ist. Klicken Sie auf Aktivitätslogs anzeigen, um den Dataload-Status zu validieren.

Aufgabe 3: Benutzer in Oracle Access Governance Cloud Service aktivieren

In dieser Aufgabe aktivieren wir die Benutzer in Oracle Access Governance Cloud Service.

-

Gehen Sie zu Oracle Access Governance Cloud Service, navigieren Sie zu Serviceadministration, und klicken Sie auf Identitäten verwalten.

-

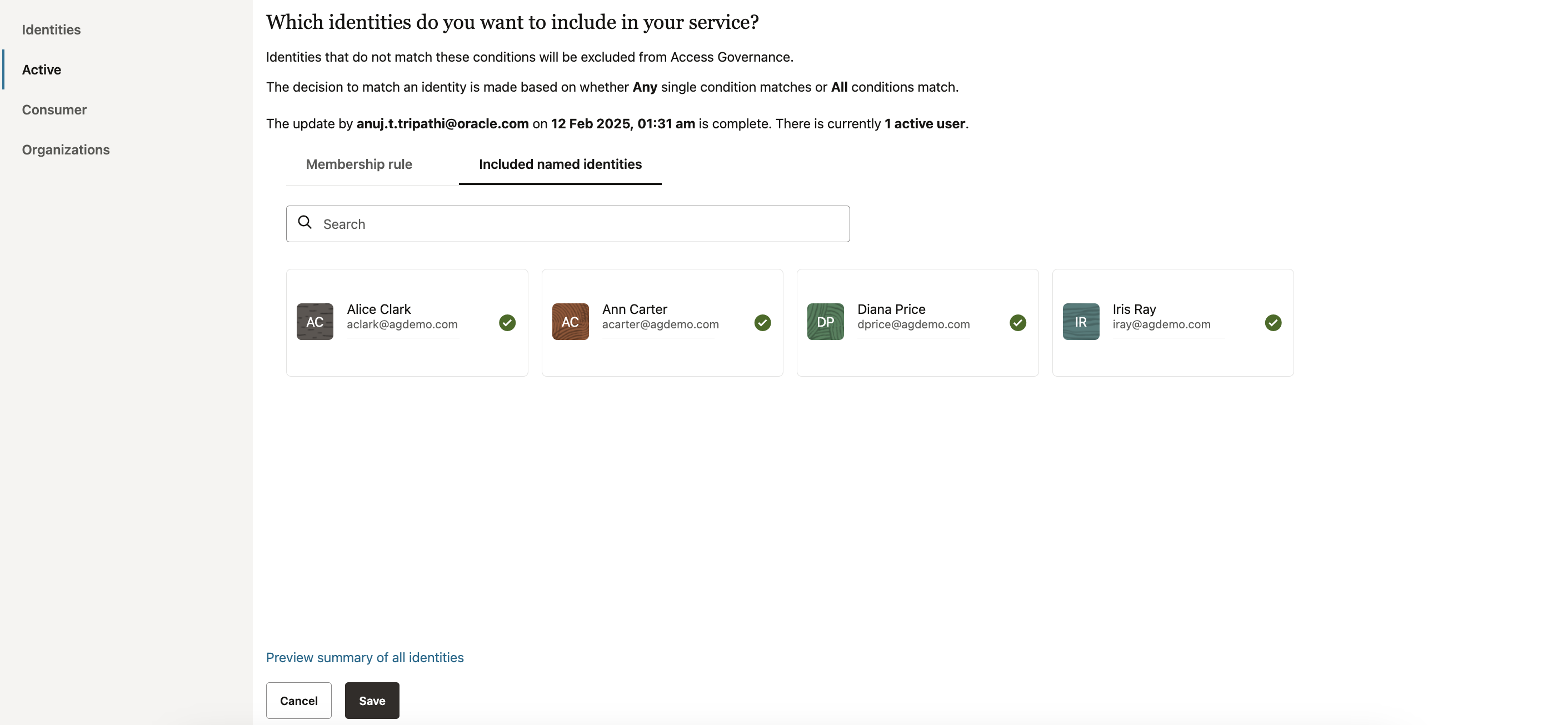

Klicken Sie auf Aktiv und Eingeschlossene benannte Identitäten.

-

Klicken Sie auf jeden Benutzer, um ihn zu aktivieren. Klicken Sie auf Speichern, und Bestätigen.

Hinweis: Wenn eine lange Liste von Benutzern vorhanden ist, können Sie nach dem Benutzer suchen, indem Sie den Benutzernamen in der Suchleiste angeben, z.B. ACLARK. Wählen Sie den Benutzer aus den Suchergebnissen aus, und klicken Sie auf Speichern. Wiederholen Sie den Vorgang für die anderen Benutzer.

-

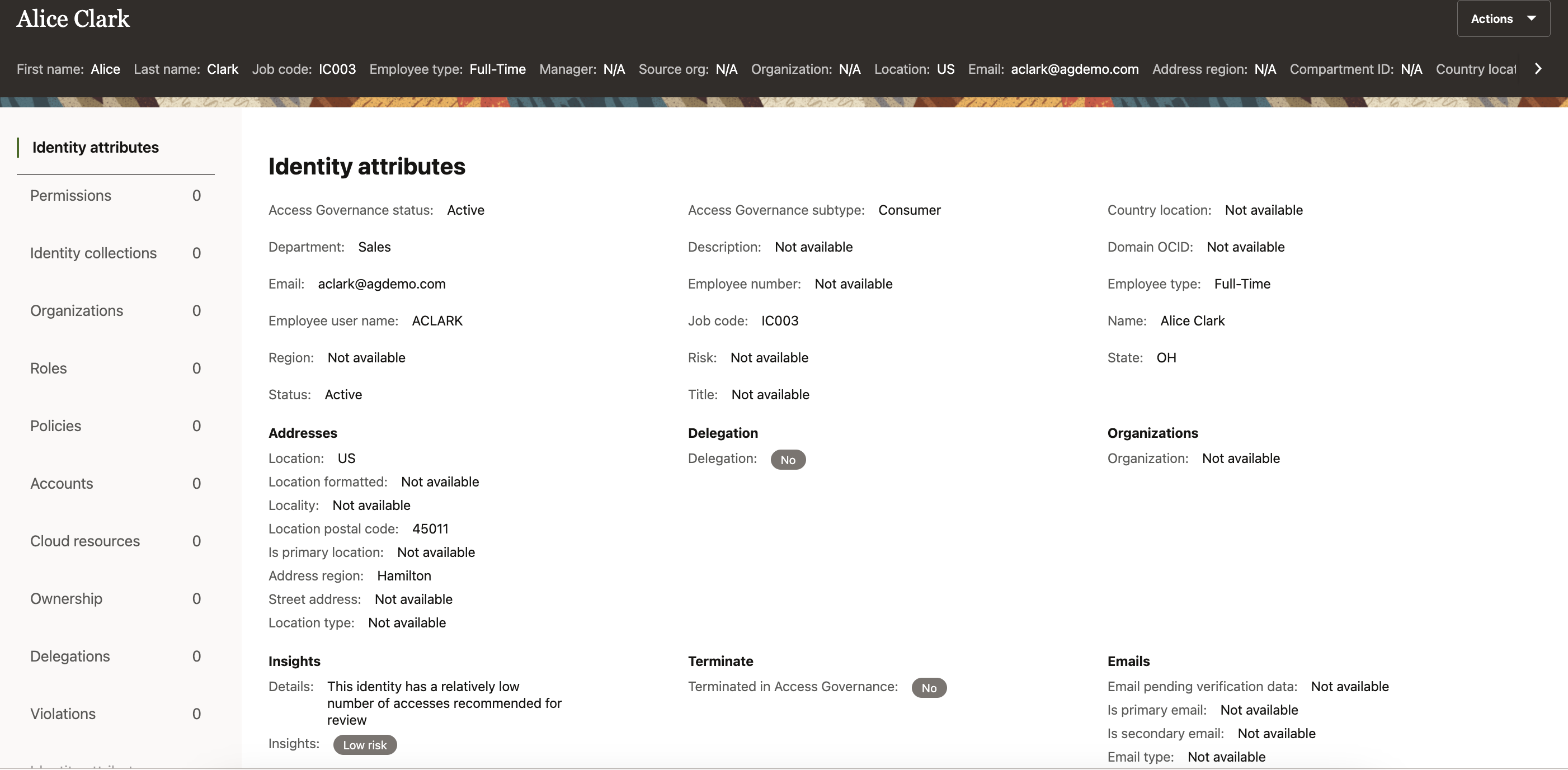

Zu diesem Zeitpunkt haben Sie die Benutzer ohne Datentransformation synchronisiert. Um das vollständige Profil eines Benutzers anzuzeigen, navigieren Sie zu Serviceadministration, und klicken Sie auf Identitäten. Klicken Sie für einen Benutzer auf das Drei-Punkte-Symbol (korrigiert) und Details anzeigen, und klicken Sie dann auf Identitätsattribute, um die Profilattribute des Benutzers anzuzeigen.

Aufgabe 4: Benutzerdefiniertes Attribut in der Schemadatei hinzufügen

In dieser Aufgabe fügen wir ein benutzerdefiniertes Attribut in der Identitätsschemadatei hinzu.

-

Gehen Sie zur OCI-Konsole, und navigieren Sie zum Bucket für die Flat File.

-

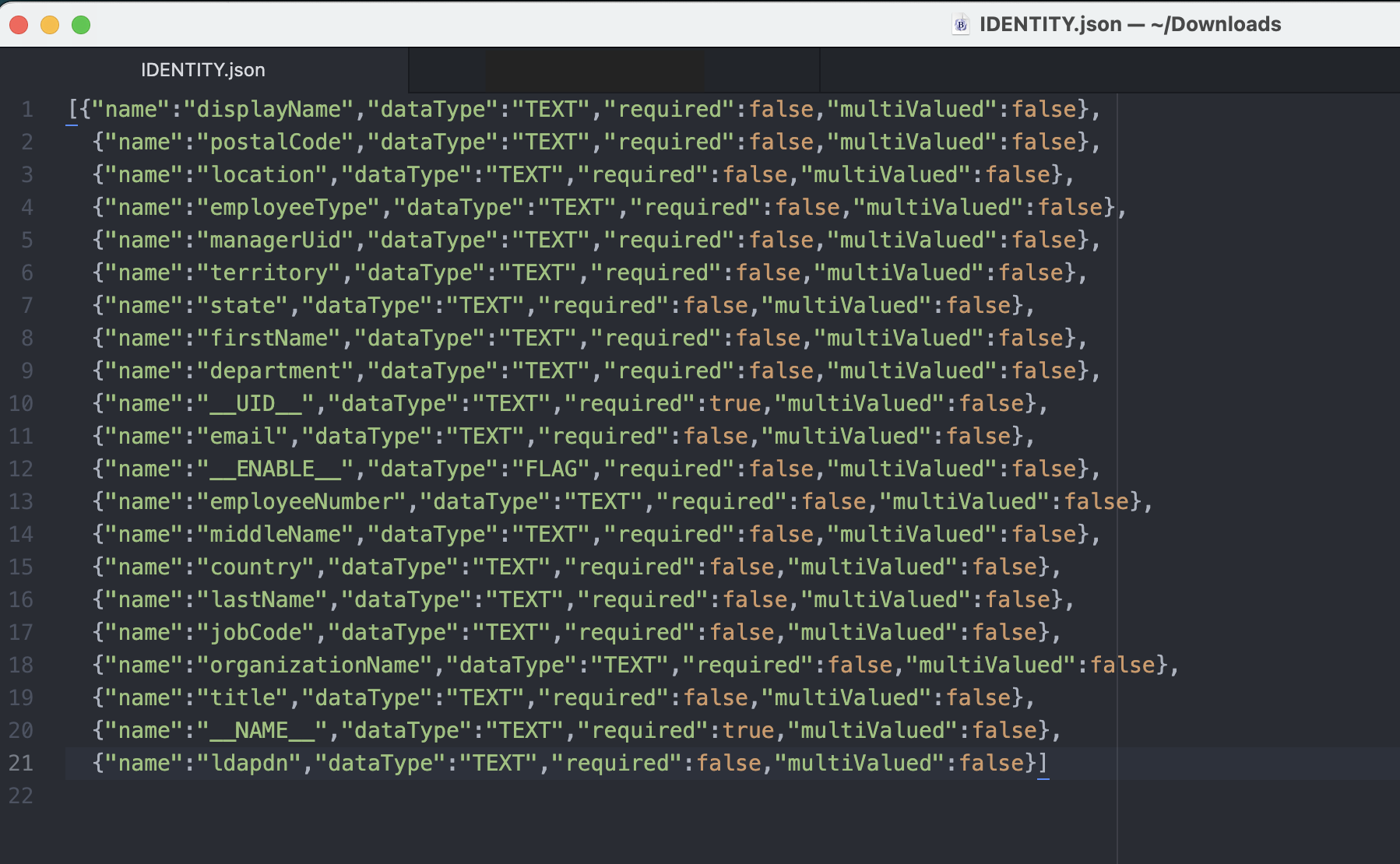

Laden Sie die Identitätsschemadatei

IDENTITY.jsonim Ordner<ServiceInstanceName/OrchestratedSystemName/schema>herunter. Wenn die Standardschemadatei zuvor nicht angepasst wurde, sollte sie den folgenden Inhalt enthalten:

-

Laden Sie die Datei herunter, und fügen Sie eine neue Zeile für das benutzerdefinierte Attribut

ldapdnhinzu. Die geänderte Schemadatei muss folgenden Inhalt haben:

-

Laden Sie die Datei erneut hoch. Benennen Sie die Schemadatei NICHT um. Stellen Sie sicher, dass sie weiterhin

IDENTITY.jsonlautet.

Aufgabe 5: Benutzerdefiniertes Attribut in Oracle Access Governance Cloud Service abrufen

In dieser Aufgabe wird das benutzerdefinierte Attribut abgerufen, das in Aufgabe 4 hinzugefügt wurde.

-

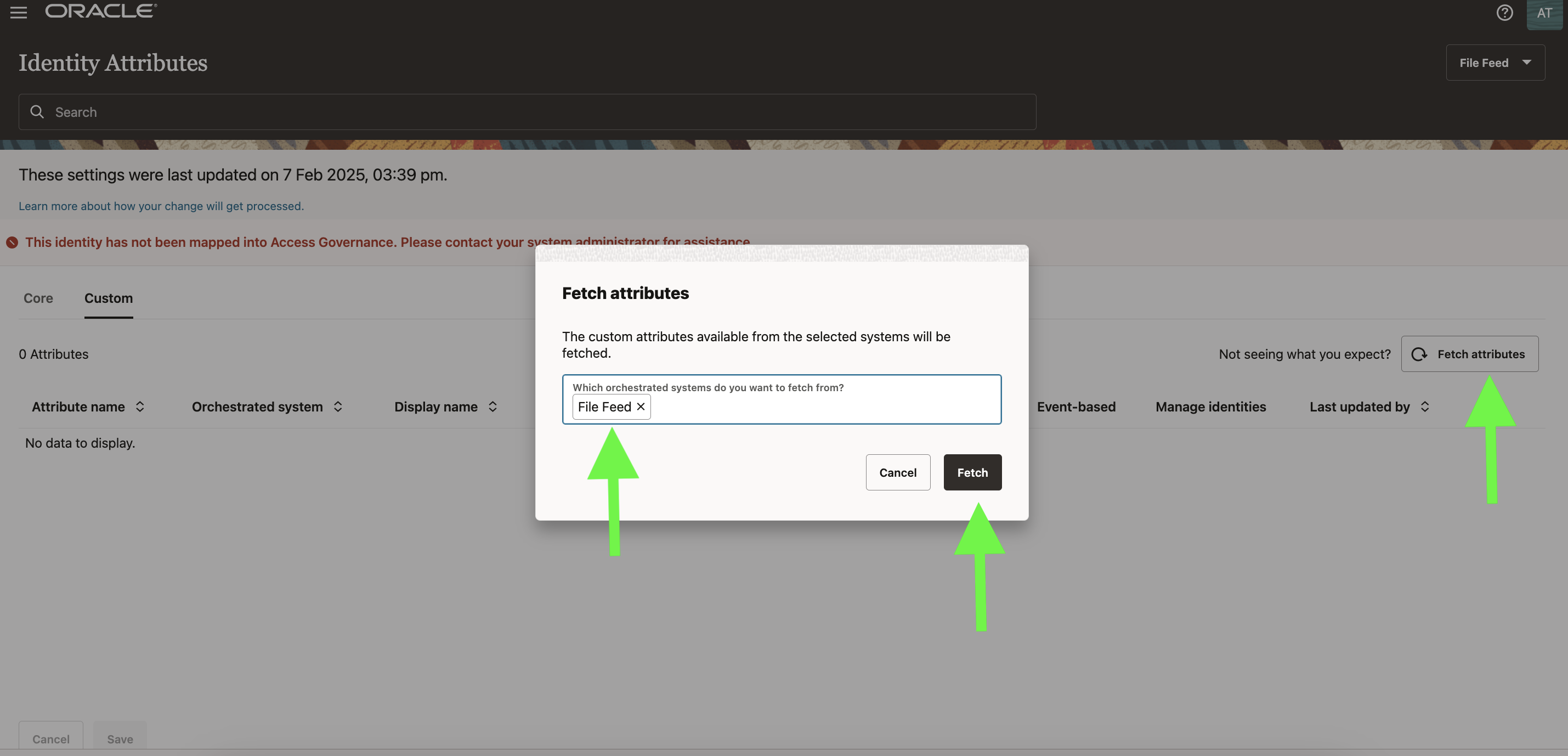

Gehen Sie zu Oracle Access Governance Cloud Service, navigieren Sie zu Serviceadministration, und klicken Sie auf Identitätsattribute.

-

Klicken Sie auf Benutzerdefiniert und Attribute abrufen. Stellen Sie sicher, dass Sie das orchestrierte System Flat File auswählen, wenn es nicht automatisch aufgefüllt wird, und klicken Sie auf Abrufen. Es kann einige Minuten dauern, bis das Attribut synchronisiert wird.

-

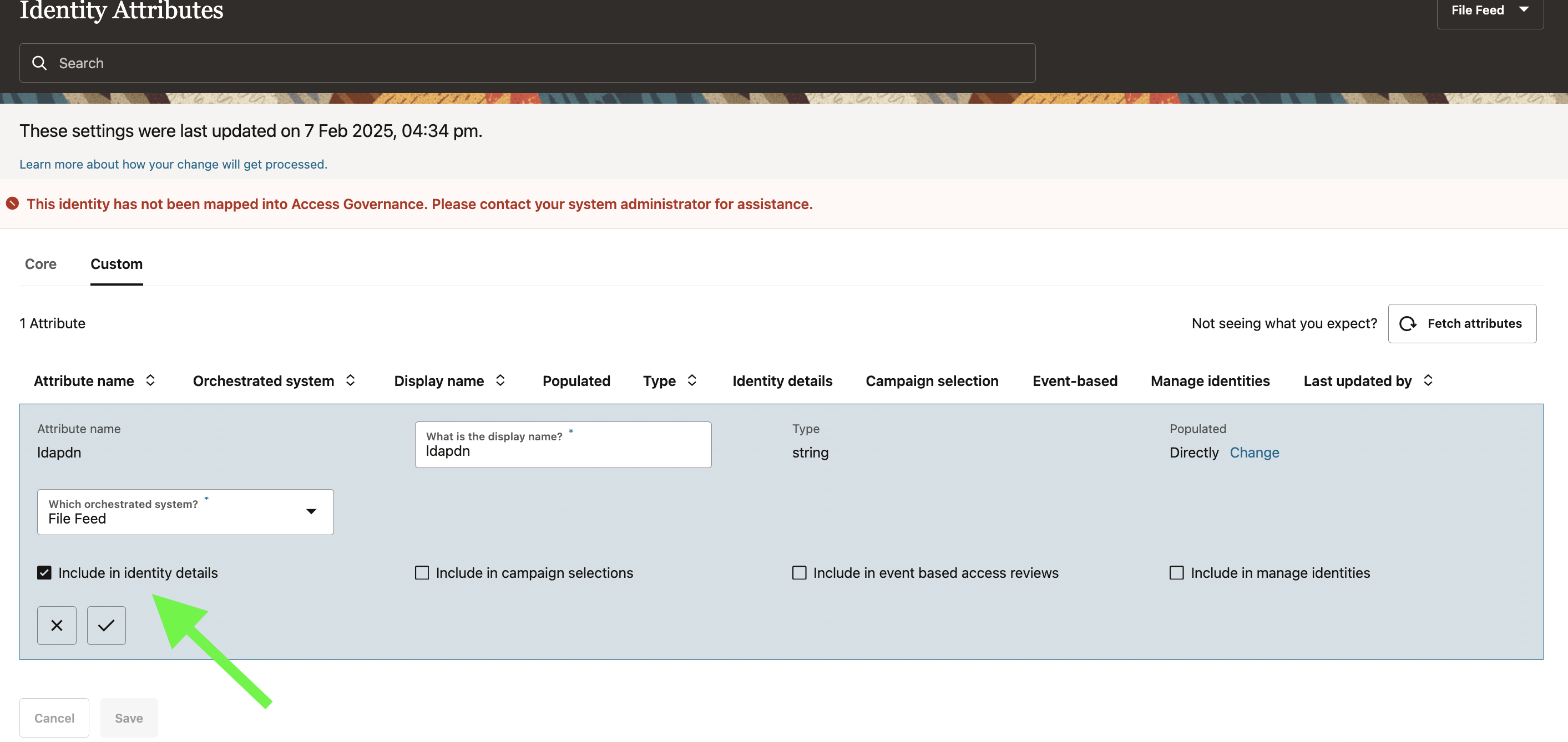

Nachdem das Attribut

ldapdnsynchronisiert wurde, klicken Sie auf das Symbol mit den drei Punkten (:) und dann auf Bearbeiten. -

Wählen Sie In Identitätsdetails aufnehmen aus, klicken Sie auf Anwenden und Speichern.

Wenn Sie das Profil eines Benutzers anzeigen, sollte das Attribut

ldapdnangezeigt werden. In dieser Phase wird das Attribut angezeigt, bleibt jedoch nicht aufgefüllt, da keine Transformationsregel angewendet wurde.

Aufgabe 6: Transformationsregel in Oracle Access Governance Cloud Service anwenden

In dieser Aufgabe wenden wir die Transformationslogik auf das benutzerdefinierte Attribut in Oracle Access Governance Cloud Service an.

-

Gehen Sie zu Oracle Access Governance Cloud Service, navigieren Sie zu Serviceadministration, und klicken Sie auf Orchestrierte Systeme.

-

Suchen Sie das orchestrierte System für Flat File, klicken Sie auf das Drei-Punkte-Symbol ( Compute) und wählen Sie Integration verwalten aus.

-

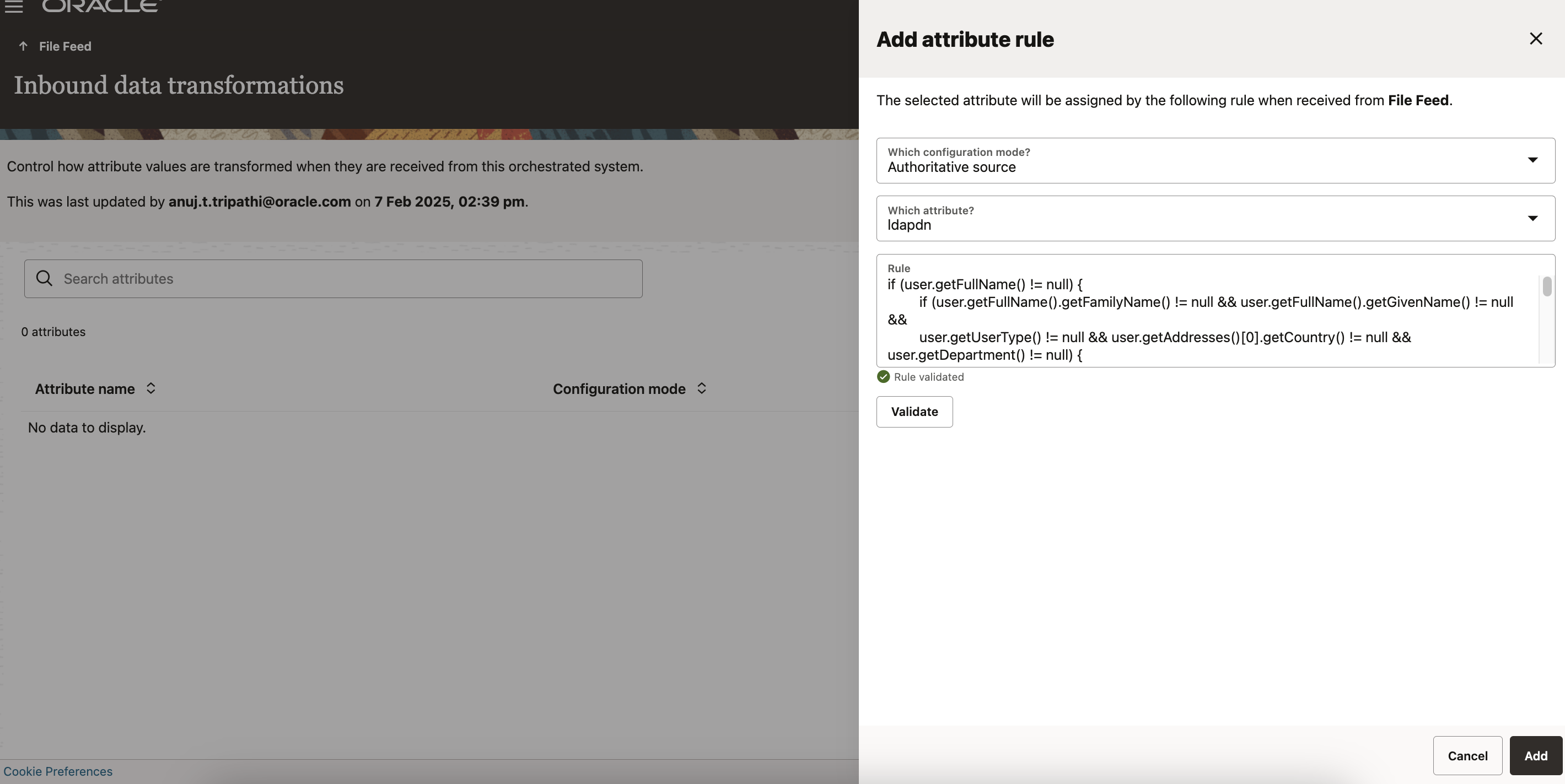

Klicken Sie unter Eingehende Datentransformationen auf Verwalten und Attributregel hinzufügen.

-

Wählen Sie Authoritative Quelle als Konfigurationsmodus aus, und wählen Sie

ldapdnals Attribut aus. Geben Sie die folgende Regel in das Regelfenster ein.if (user.getFullName() != null) { if (user.getFullName().getFamilyName() != null && user.getFullName().getGivenName() != null && user.getUserType() != null && user.getAddresses()[0].getCountry() != null && user.getDepartment() != null) { if (user.getUserType().toUpperCase() == "FULL-TIME") { "CN=" + user.getFullName().getGivenName() + " " + user.getFullName().getFamilyName() + ", OU=Employees, OU=" + user.getAddresses()[0].getCountry() + ", OU=" + user.getDepartment() + ", DC=example, DC=com"; } else { "CN=" + user.getFullName().getGivenName() + " " + user.getFullName().getFamilyName() + ", OU=Non-Employees, OU=" + user.getAddresses()[0].getCountry() + ", OU=" + user.getDepartment() + ", DC=example, DC=com"; } } } -

Klicken Sie auf Validieren. Klicken Sie nach der erfolgreichen Validierung auf Hinzufügen.

Aufgabe 7: Datentransformation durch Ausführen des Dataloads validieren

In dieser Aufgabe führen wir den Dataload aus und validieren den transformierten Attributwert.

-

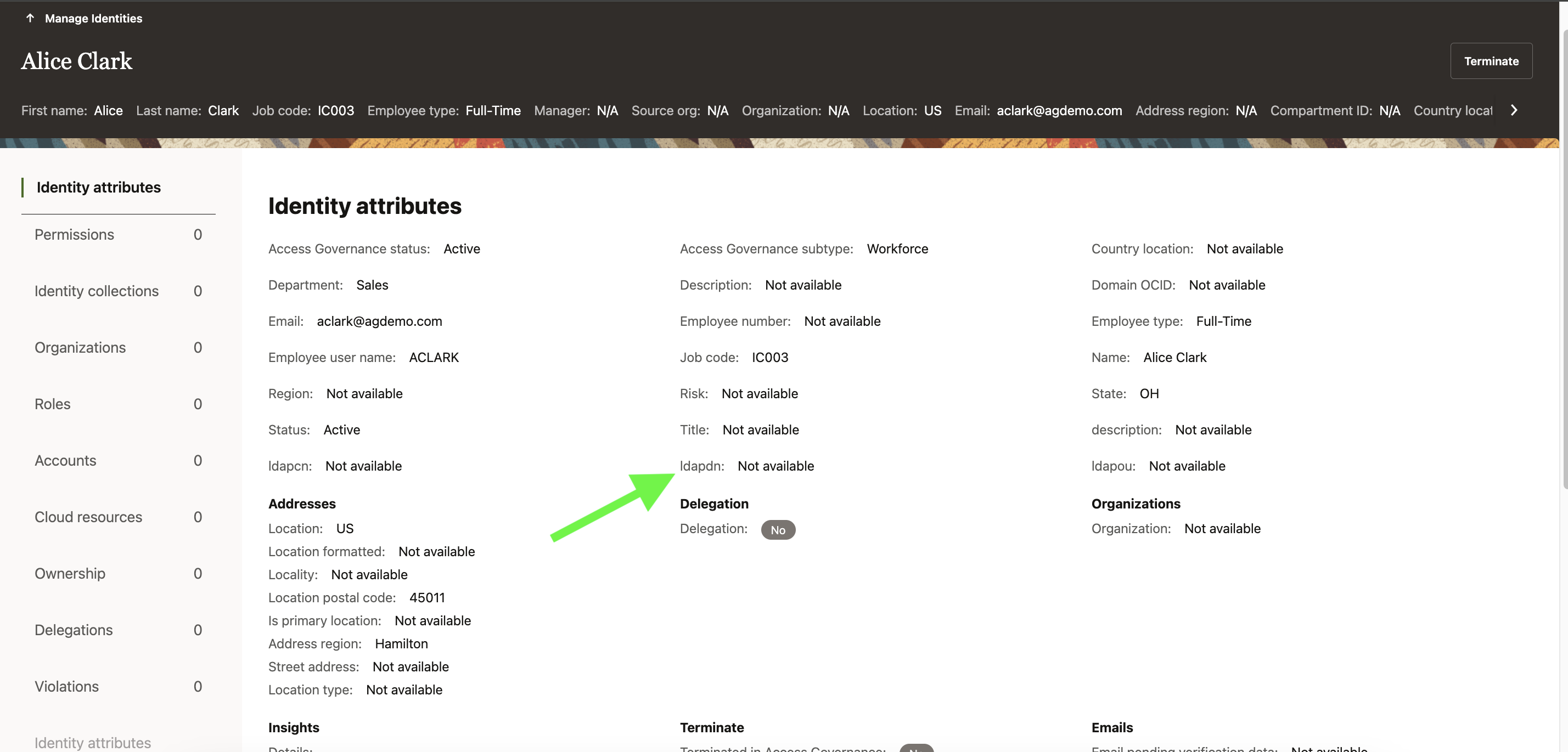

Gehen Sie zu Oracle Access Governance Cloud Service, navigieren Sie zu Serviceadministration, und klicken Sie unter Wer hat Zugriff auf was auf Unternehmensweiter Browser.

-

Wählen Sie Identitäten aus.

-

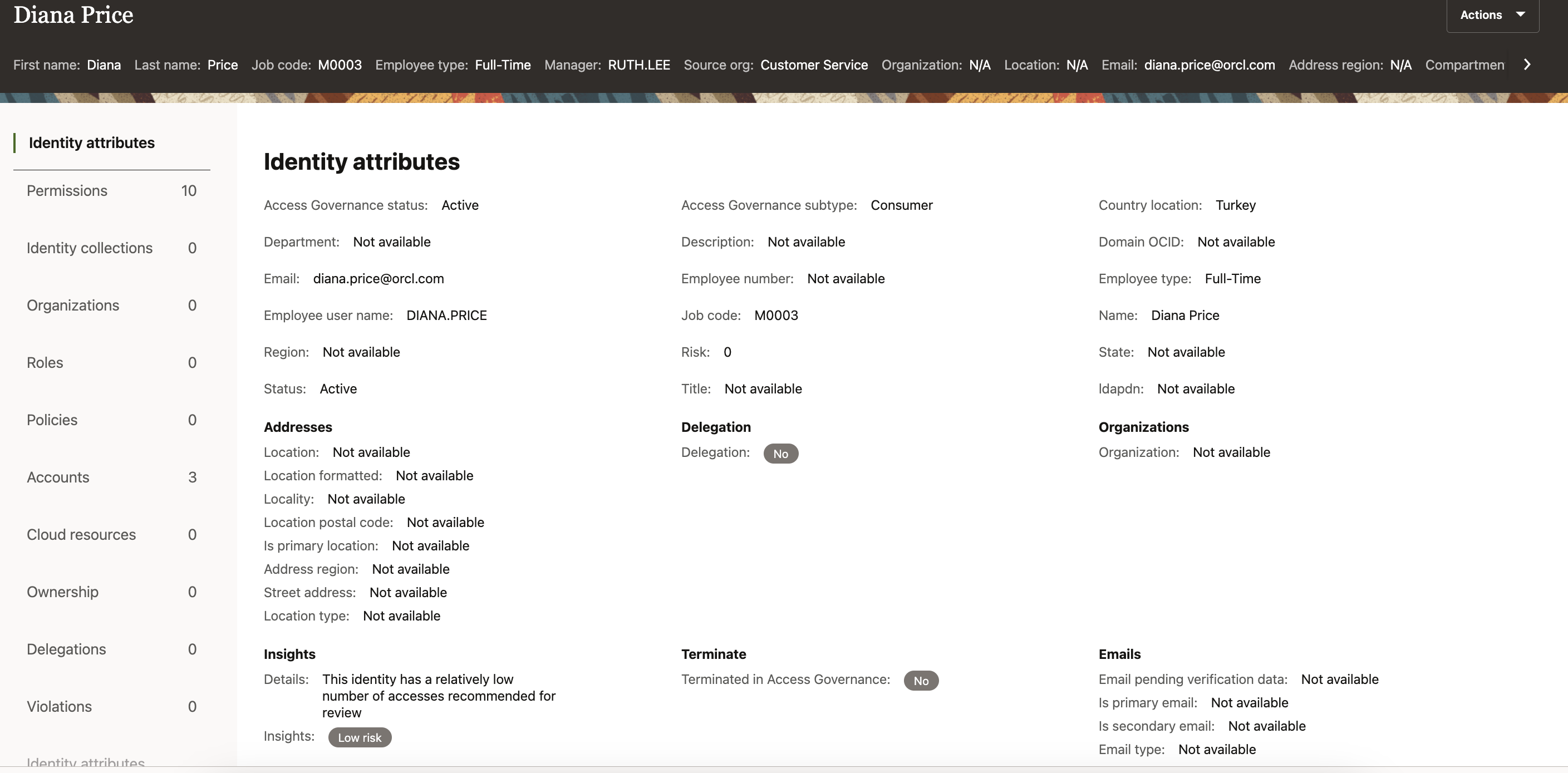

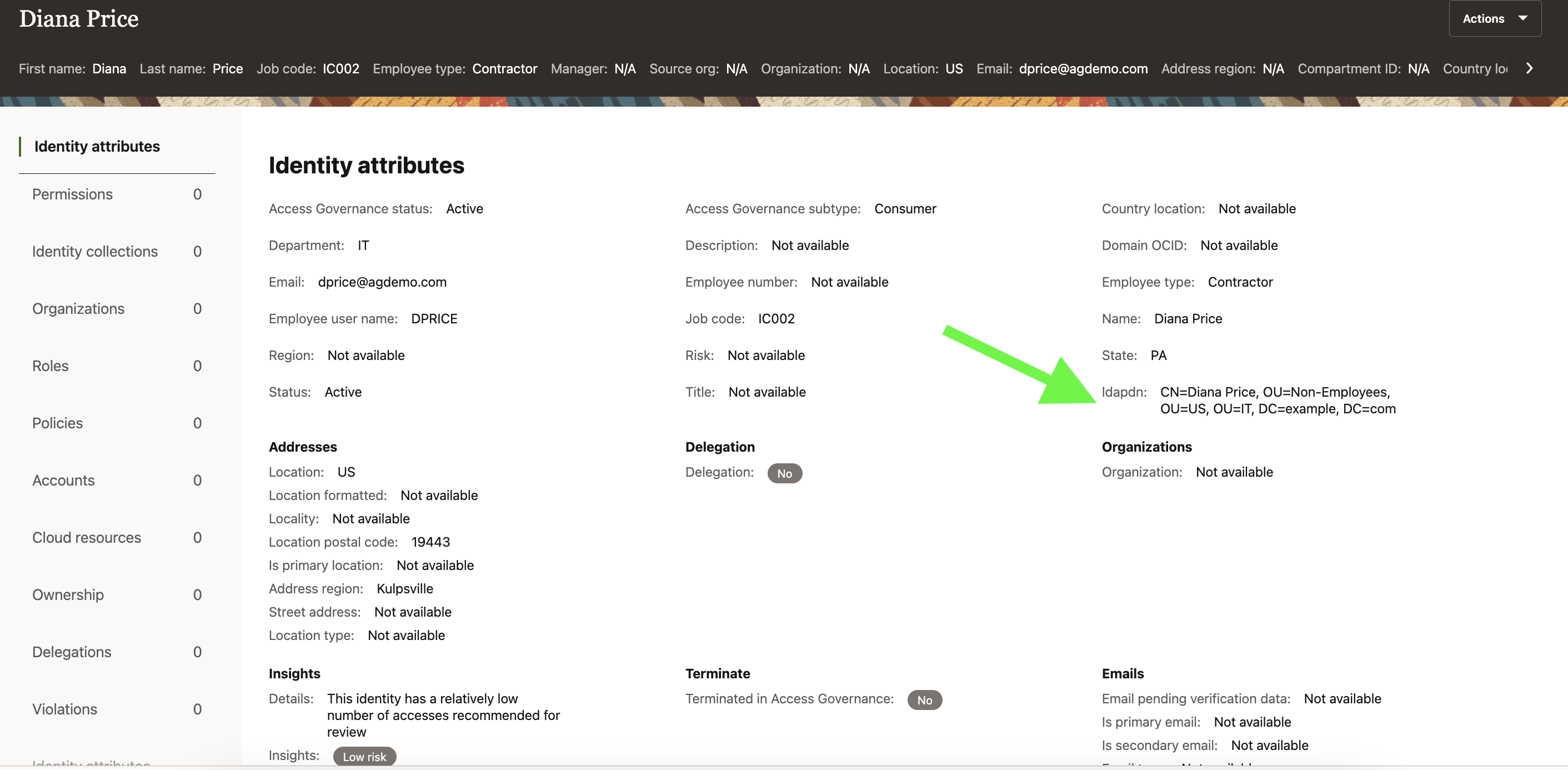

Klicken Sie für einen der vorherigen Benutzer auf Details anzeigen und dann auf Identitätsattribute.

-

Beachten Sie, dass das Attribut

ldapdnbasierend auf der angegebenen Transformationslogik aufgefüllt wird.

-

Validieren Sie optional den Wert

ldapdnfür andere Benutzer.

In diesem Tutorial haben wir gelernt, wie Sie benutzerdefinierte Attribute aus einer zuverlässigen Flat File-Quelle in Oracle Access Governance Cloud Service hinzufügen. Wir haben untersucht, wie die benutzerdefinierte Attributdefinition nahtlos innerhalb der Plattform abgerufen und eine Datentransformationsregel konfiguriert wird, um Attributwerte zu standardisieren. Schließlich haben wir die transformierten Attributwerte validiert, um die Genauigkeit und Compliance mit den Geschäftsanforderungen sicherzustellen.

Nächste Schritte

Im Anschluss an dieses Tutorial können Sie die Implementierung erweitern, indem Sie zusätzliche Transformationsregeln definieren, die auf die Daten-Policys Ihres Unternehmens zugeschnitten sind. Sie können sowohl eingehende als auch ausgehende Regeln für Validierung, Anreicherung und Formatierung konfigurieren, um Identitätsattribute an nachgelagerten Systemen auszurichten. Diese Flexibilität gewährleistet Datenkonsistenz und Compliance, auch wenn direkte Änderungen an den Quelldaten nicht möglich sind.

Ziehen Sie zur weiteren Verfeinerung die Integration erweiterter Transformationslogik, die Implementierung bedingter Regeln oder die Automatisierung von Workflows in Betracht, um die Effizienz und Governance zu verbessern.

Verwandte Links

-

Datenregelreferenz zum Anpassen und Transformieren von Identitäts- und Accountattributen

-

Oracle Access Governance Cloud Service – Häufig gestellte Fragen

Danksagungen

- Autor - Anuj Tripathi (Principal Cloud Architect, NA Solution Engineering)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Transform Inbound Data Ingested from an Authoritative Source into Oracle Access Governance Cloud Service

G27209-01

February 2025

Copyright ©2025, Oracle and/or its affiliates.