Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zum Registrieren eines kostenlosen Accounts finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Wenn Sie Ihre Übung abgeschlossen haben, ersetzen Sie diese Werte durch spezifische Werte für Ihre Cloud-Umgebung.

Oracle Cloud Infrastructure Compute-Instanzen in verwaltete Microsoft Entra-Domain Services-Domain integrieren

Einführung

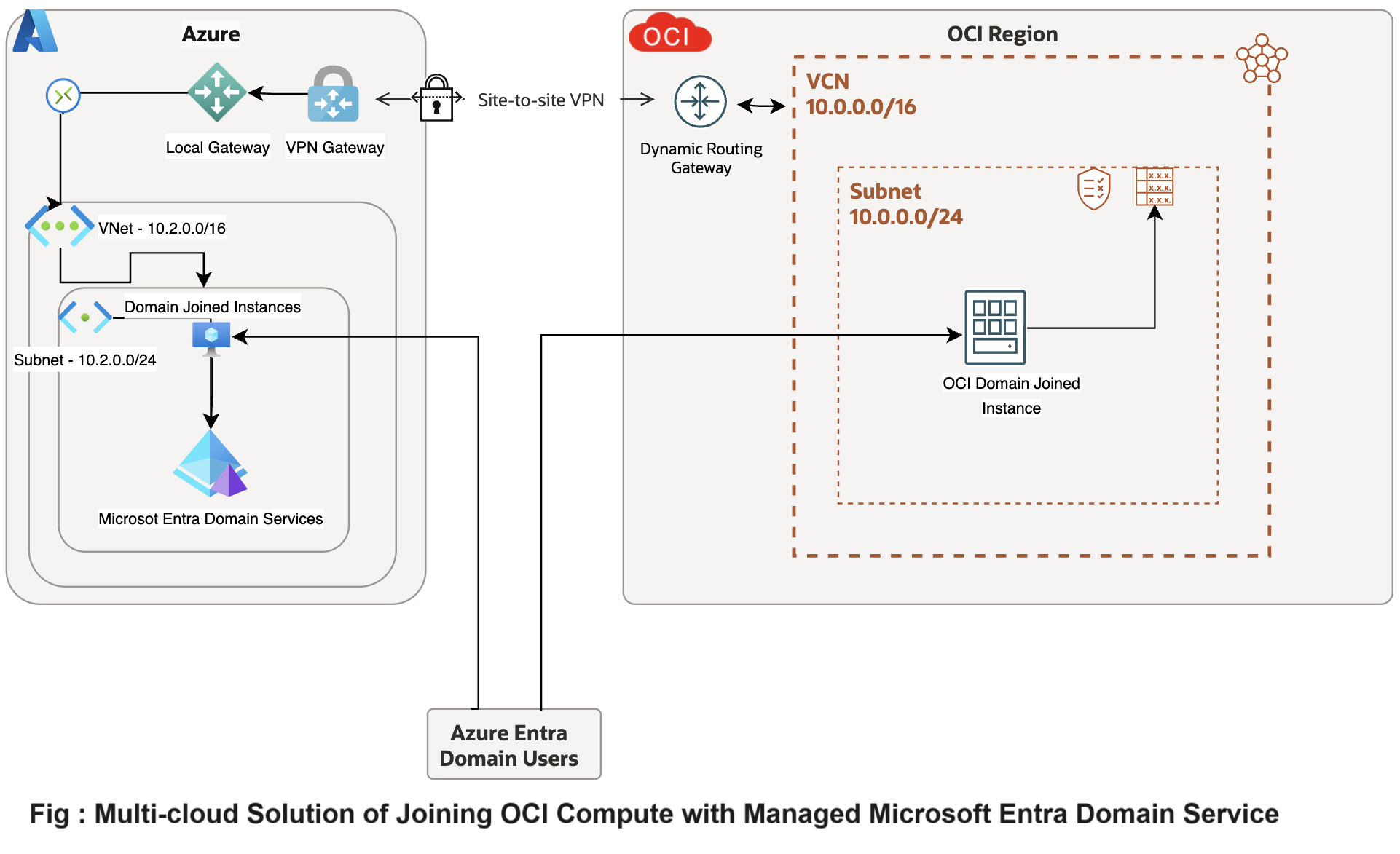

In modernen Multicloud- und Hybrid Cloud-Umgebungen sind ein effektives Netzwerkmanagement und eine nahtlose Integration zwischen verschiedenen Cloud-Services von entscheidender Bedeutung. Eine derartige Integrationsherausforderung besteht darin, eine Oracle Cloud Infrastructure-(OCI-)Compute-Instanz mit Microsoft Entra Domain Services (früher als Azure Active Directory Domain Services bezeichnet) zu verbinden. Mit diesem Setup können Unternehmen die robusten Identitätsmanagementfunktionen von Microsoft nutzen und gleichzeitig Compute Workloads auf OCI ausführen.

Dazu ist es wichtig, die Netzwerkinfrastruktur ordnungsgemäß zu konfigurieren, einschließlich virtueller Cloud-Netzwerke (VCNs), Subnetze, Routingtabellen und Aufbau einer Netzwerkverbindung zwischen OCI und Microsoft Azure. Diese Verbindung kann entweder mit einem OCI-Site-to-Site-VPN oder dedizierten Interconnect-Lösungen wie OCI FastConnect und Azure ExpressRoute hergestellt werden. Darüber hinaus ist die Verwaltung von Dynamic Host Configuration Protocol-(DHCP-)Optionen in OCI, um auf die richtigen Domain Name System-(DNS-)Server von Microsoft Entra Domain Services zu verweisen, für Domain-Join-Vorgänge von entscheidender Bedeutung.

Dieses Tutorial enthält eine Anleitung zum Einrichten von Netzwerkkonfigurationen, damit OCI-Instanzen Microsoft Entra Domain Services beitreten können. Wir stellen VCNs bereit, richten ein Site-to-Site-VPN zwischen OCI und Azure ein, konfigurieren Routentabellen für die cloudübergreifende Kommunikation, erstellen und verknüpfen DHCP-Optionssets oder mit Weiterleitungsregeln zu Azure Managed fügt Service-IPs in DNS-Resolver in OCI hinzu, stellen Compute-Instanzen bereit und prüfen den Konnektivitäts- und Domainverknüpfungsprozess. Durch die Ausführung dieser Aufgaben können Unternehmen eine nahtlose Integration zwischen OCI und Microsoft Azure erreichen und so eine einheitliche und sichere Multicloud-Umgebung ermöglichen.

Ziele

- Integrieren Sie OCI Compute-Instanzen in die verwaltete Domain von Microsoft Entra Domain Services. Dieses Tutorial enthält eine einfache Anleitung zum Einrichten der DNS-Weiterleitung in OCI für die Integration mit Microsoft Entra Domain Services. Wir erstellen eine Compute-Instanz, verbinden Microsoft Azure Entra Domain, DNS-Resolver und Weiterleitungsregeln in OCI, um bestimmte Domainabfragen an Microsoft Entra Domain Services weiterzuleiten, ohne DHCP-Optionen für das VCN zu ändern.

Voraussetzungen

-

OCI- und Microsoft Azure Cloud-Mandanten.

-

OCI- und Microsoft Azure-Mandantenberechtigungen zum Bereitstellen und Aktualisieren der Ressourcen.

-

Grundlegendes Verständnis von Netzwerken: DNS, DHCP und Netzwerk-Routing.

Aufgabe 1: Site-to-Site-VPN oder dediziertes Interconnect zwischen OCI und Microsoft Azure konfigurieren

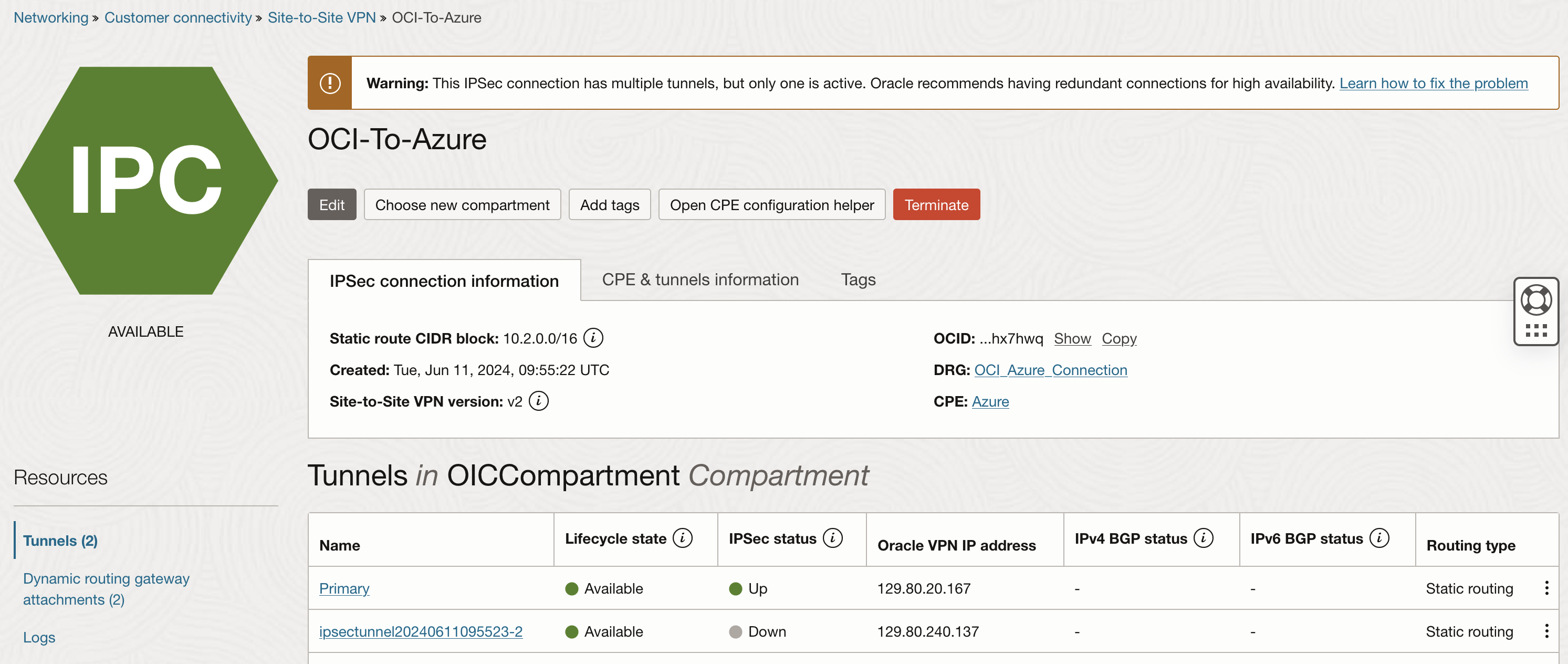

Um eine sichere Kommunikation zwischen OCI und Microsoft Azure zu ermöglichen, verwenden wir ein Site-to-Site-VPN. Dieses VPN erstellt einen sicheren Tunnel über das Internet und verbindet das virtuelle Cloud-Netzwerk (VCN) von OCI mit dem virtuellen Netzwerk von Azure (VNet). Für Unternehmen, die hohe Zuverlässigkeit, geringe Latenz und dedizierte Bandbreite benötigen, wird OCI FastConnect bevorzugt. OCI FastConnect bietet eine private Verbindung und umgeht das öffentliche Internet für mehr Sicherheit und konsistente Performance. Bei dieser Einrichtung entscheiden wir uns jedoch für die Einfachheit und Wirtschaftlichkeit eines Site-to-Site-VPN, das für die Integration von Diensten wie Microsoft Entra Domain Services unerlässlich ist. Weitere Informationen finden Sie unter VPN-Verbindung zu Azure.

-

Erstellen und konfigurieren Sie ein VPN-Gateway in OCI.

-

Melden Sie sich bei der OCI-Konsole an, gehen Sie zu Networking, und wählen Sie Dynamisches Routinggateway (DRG) aus.

-

Erstellen Sie ein DRG, und hängen Sie es an Ihr VCN an. In diesem Tutorial lautet das OCI-VCN

10.0.0.0/16. -

Richten Sie ein Customer-Premises Equipment-(CPE-)Objekt mit der öffentlichen IP-Adresse des Azure-VPN-Gateways ein.

-

Erstellen Sie mit der angegebenen IPSec-Konfiguration eine IPSec-Verbindung zwischen dem DRG und dem Azure-VPN-Gateway.

-

-

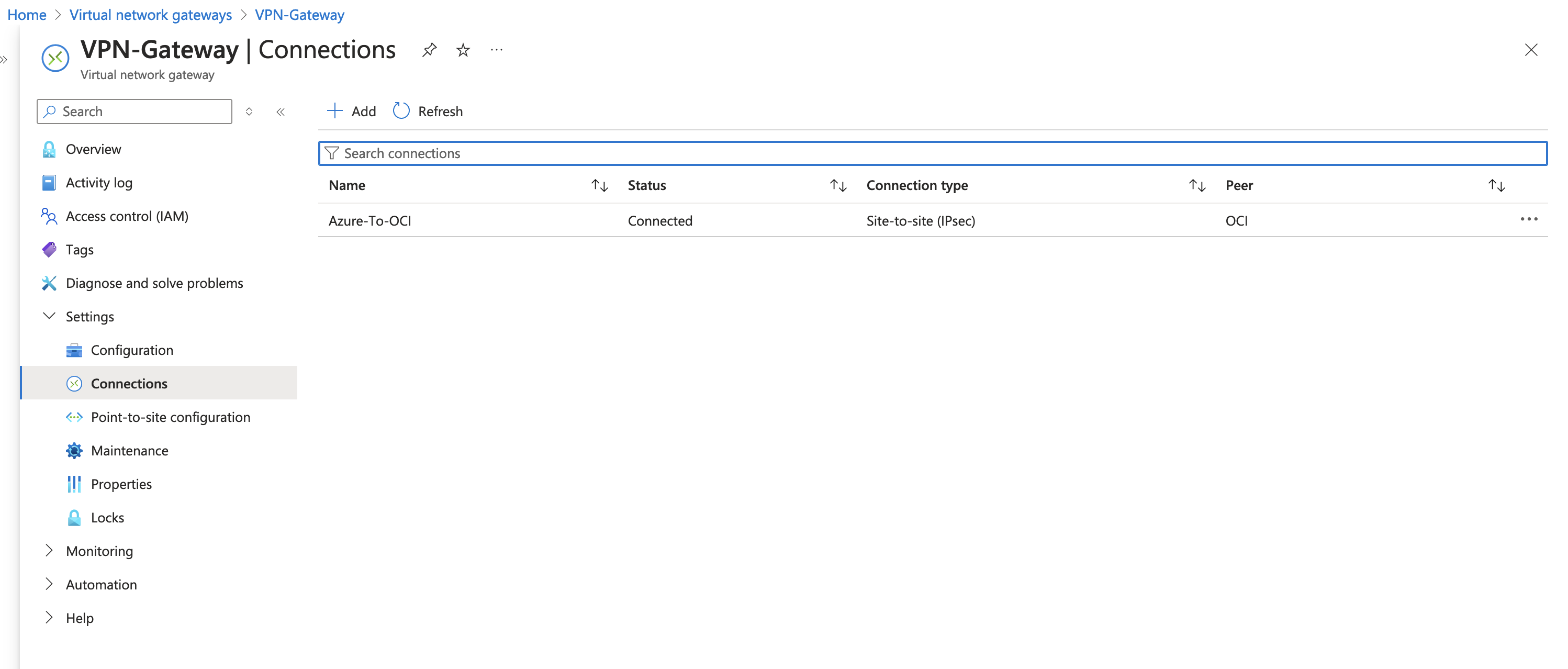

Konfigurieren Sie das VPN-Gateway in Microsoft Azure.

-

Melden Sie sich beim Microsoft Azure-Portal an, und navigieren Sie zu Virtuelles Netzwerkgateway.

-

Erstellen Sie ein VPN-Gateway in der Azure-Datei VNet. Für dieses Tutorial ist Azure VNet

10.2.0.0/16. -

Richten Sie ein lokales Netzwerkgateway mit der öffentlichen IP-Adresse des OCI-VPN-Gateways ein.

-

Richten Sie mit den Konfigurationsdetails von OCI eine IPSec-VPN-Verbindung zum OCI-DRG ein.

-

Aufgabe 2: Microsoft Entra-Domänendienste einrichten

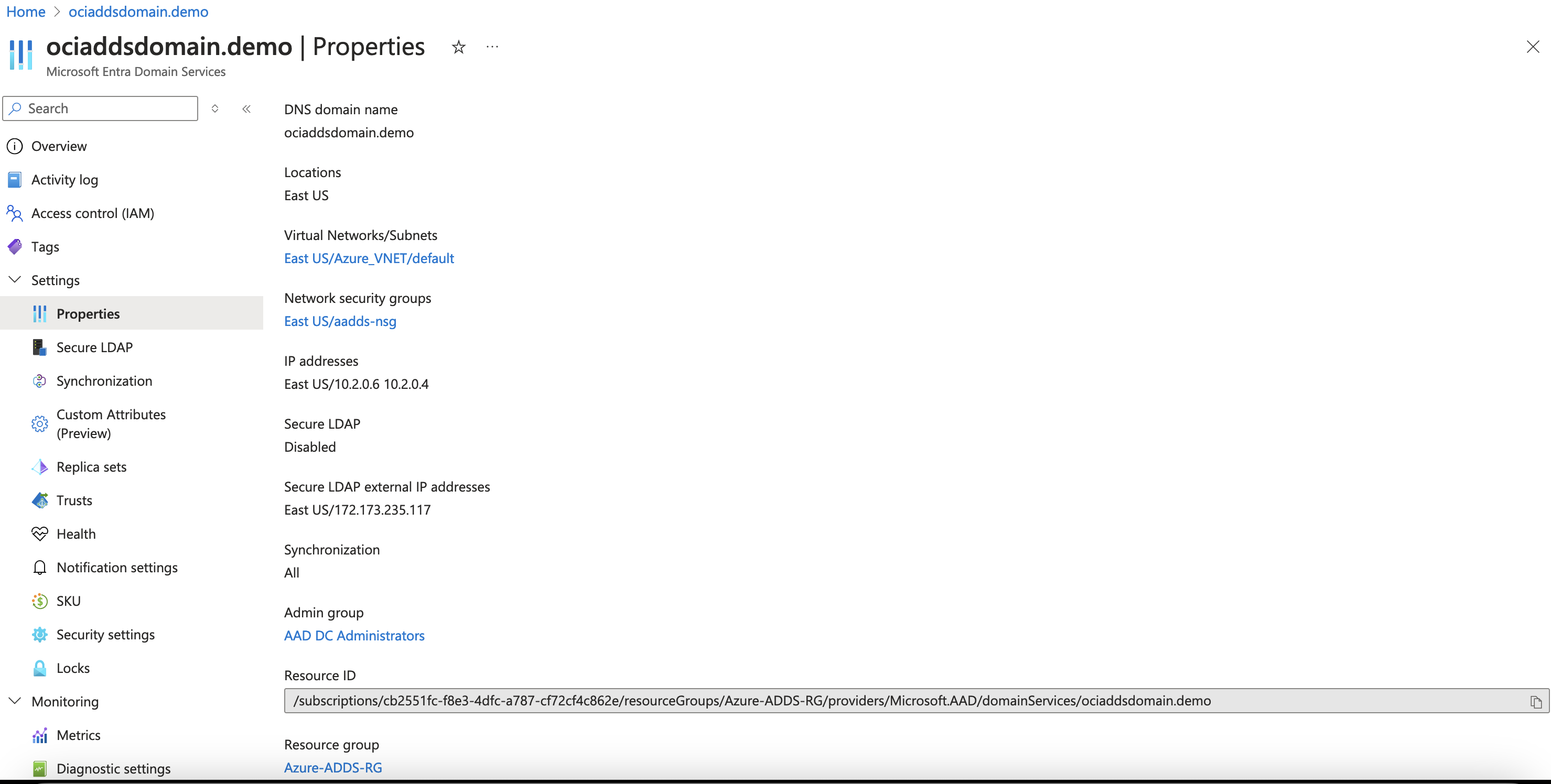

Nachdem Sie das Site-to-Site-VPN zwischen OCI und Microsoft Azure eingerichtet haben, richten Sie die Microsoft Entra Domain Services in Microsoft Azure ein. Dieser Service vereinfacht das Identitätsmanagement mit Features wie Domain Join und Lightweight Directory Access Protocol (LDAP), ohne dass herkömmliche Domaincontroller erforderlich sind.

-

Microsoft Entra Domain Services in Microsoft Azure bereitstellen und konfigurieren.

-

Stellen Sie Microsoft Entra-Domänendienste über das Microsoft Azure-Portal bereit.

-

Konfigurieren Sie Domaineinstellungen entsprechend den organisatorischen Anforderungen.

-

Stellen Sie sicher, dass Sie ein Subnetz in demselben VCN verwenden, in dem das Site-to-Site-VPN mit OCI konfiguriert ist.

-

-

Rufen Sie die privaten IP-Adressen der DNS-Server von Microsoft Entra Domain Services ab.

-

Notieren Sie die privaten IP-Adressen der DNS-Server, die mit Microsoft Entra Domain Services verknüpft sind.

-

Konfigurieren Sie diese IPs für die DNS-Auflösung im virtuellen Cloud-Netzwerk (VCN) von OCI, um die Domainnamenauflösung zu aktivieren.

-

Aufgabe 3: DNS-Auflösung im OCI-VCN konfigurieren

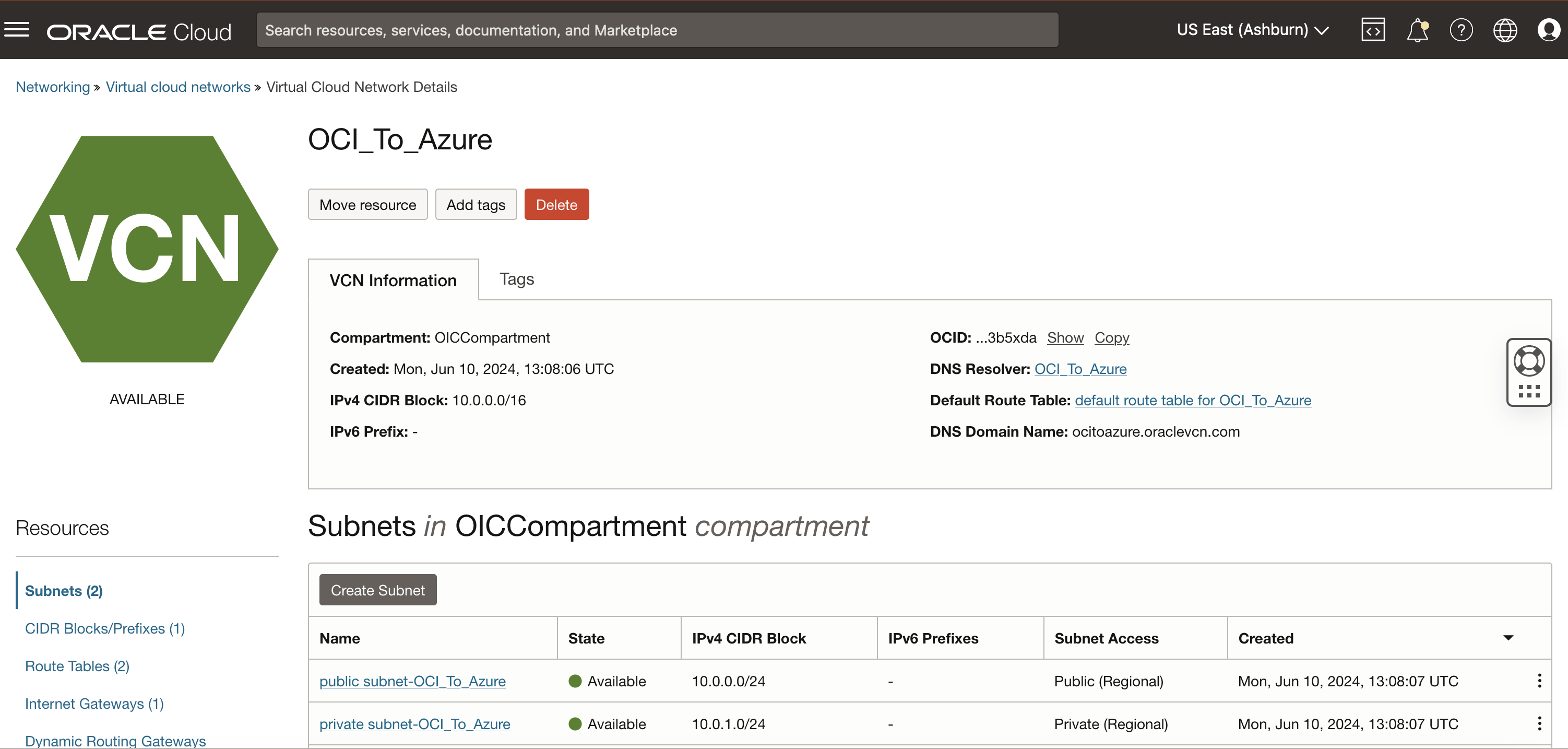

Konfigurieren Sie die DNS-Auflösung im virtuellen Cloud-Netzwerk (VCN) von OCI, um die Domainnamenauflösung zu aktivieren. Verwenden Sie dasselbe VCN, in dem Sie das mit Microsoft Azure eingerichtete OCI-Site-to-Site-VPN konfiguriert haben.

-

Navigieren Sie zur OCI-Konsole, und navigieren Sie zu Networking, Virtuelles Cloud-Netzwerk und DNS-Resolver.

-

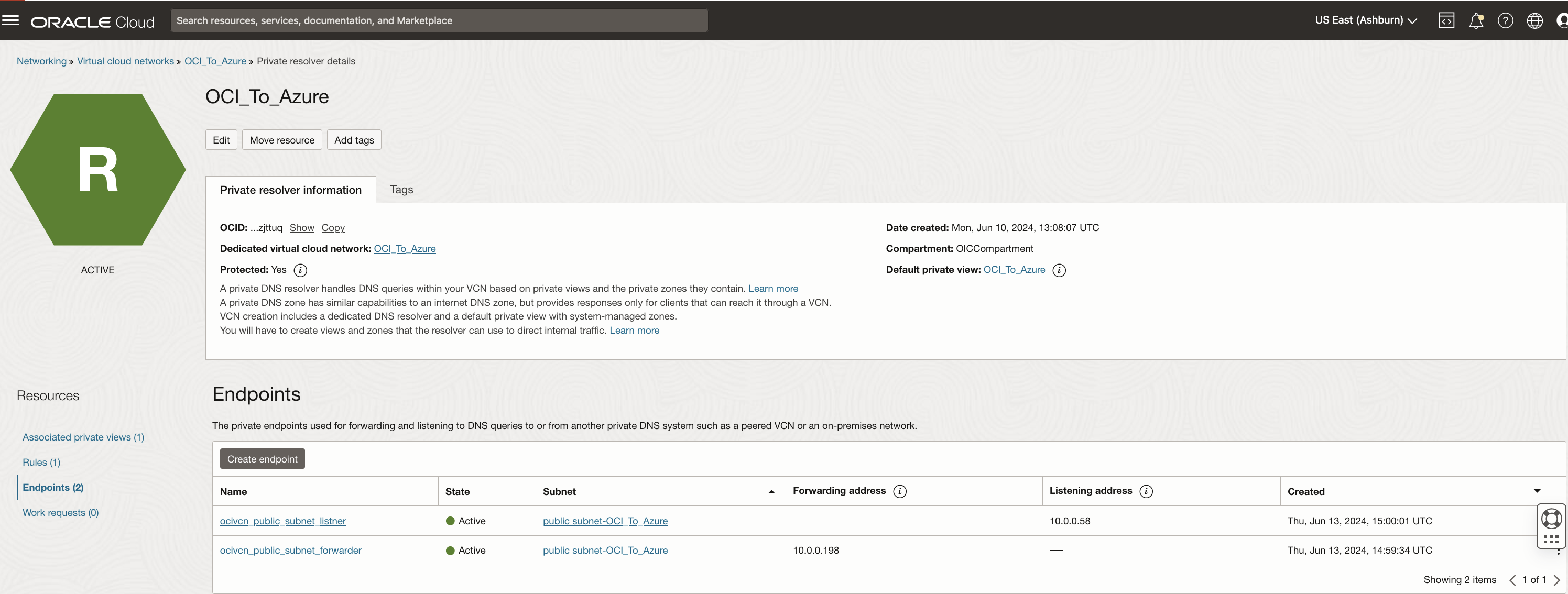

Erstellen Sie sowohl Listening- als auch Weiterleitungsendpunkte.

-

Richten Sie Endpunkte ein, um DNS-Abfragen für die von Microsoft Entra Domain Services verwaltete Domain weiterzuleiten.

-

Klicken Sie unter Endpunkte auf Endpunkt erstellen, um die DNS-Weiterleitung zu konfigurieren.

-

Geben Sie einen Namen für den Endpunkt ein.

-

Wählen Sie ein VCN-Subnetz aus der Liste aus (dieses VCN-Subnetz, für das Sie die Site-to-Site mit Azure VNet konfiguriert haben), und wählen Sie unter Endpunkttyp Weiterleitung aus. Behalten Sie die optionalen Felder bei, und klicken Sie auf Erstellen.

-

Wiederholen Sie die Unterschritte 1 bis 4 für Listening-Endpunkte.

-

-

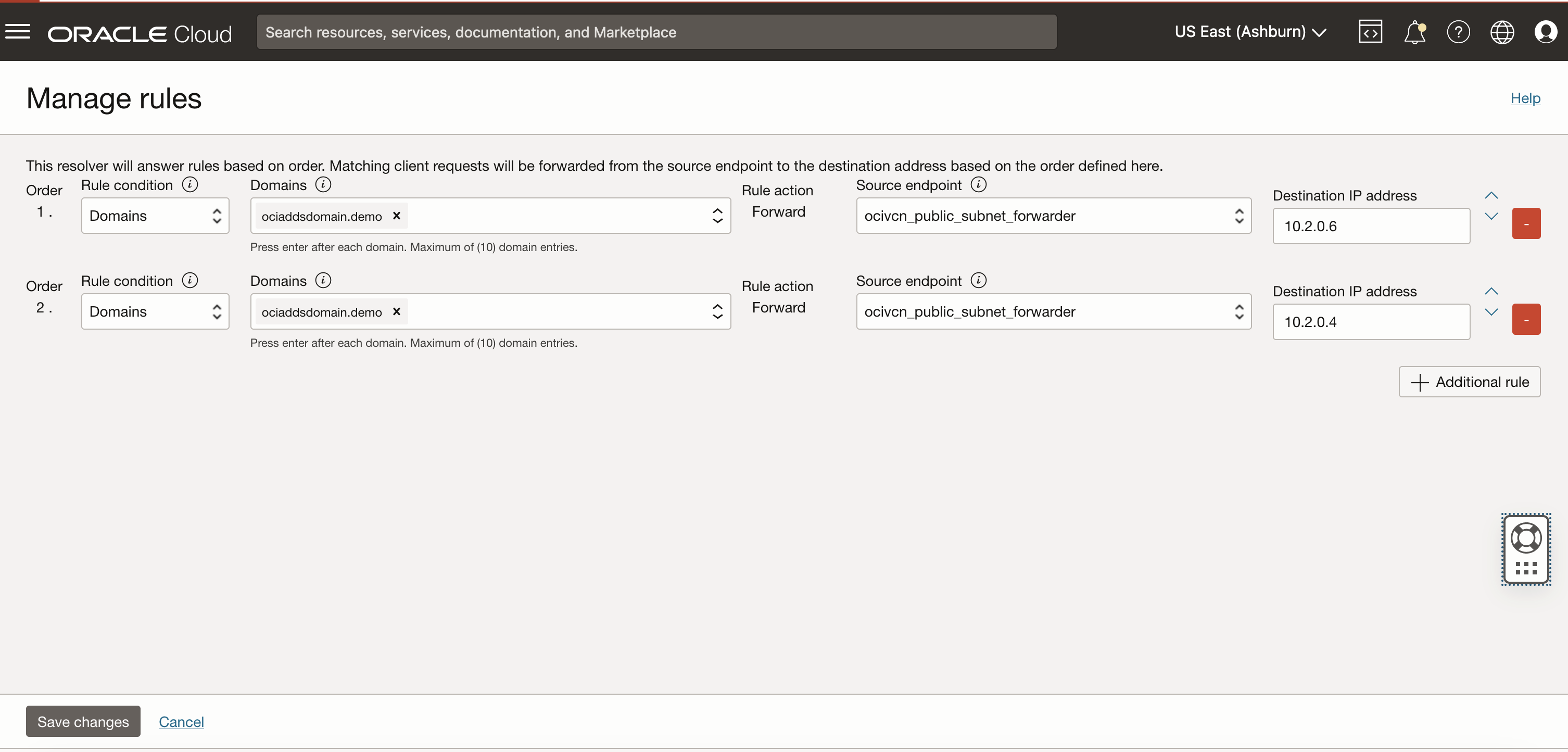

Konfigurieren Sie Regeln in OCI.

-

Definieren Sie Regeln zur Kontrolle des DNS-Traffics im VCN.

-

Konfigurieren Sie Weiterleitungsregeln, um Abfragen für die von Microsoft Entra Domain Services verwaltete Domain an die in Aufgabe 3.2 erstellten Endpunkte weiterzuleiten.

-

Klicken Sie unter Regelbedingung auf Domains und Regeln verwalten.

-

Geben Sie unter Domains die Domain ein, die in Aufgabe 2 erstellt wurde.

-

Wählen Sie unter Quellendpunkt die in Aufgabe 3.2 erstellten Endpunkte aus.

-

Geben Sie die in Aufgabe 2 angegebene IP-Adresse der Microsoft Entra-Domänendienste ein.

-

Wiederholen Sie die Unterschritte 1 bis 6 für die zweite IP-Adresse.

-

Die im OCI-VCN eingerichtete DNS-Auflösung stellt sicher, dass OCI-Instanzen Domainnamen, die von Microsoft Entra Domain Services verwaltet werden, über die eingerichtete VPN-Verbindung zu Microsoft Azure sicher auflösen können.

Hinweis: Wenn Sie die Microsoft Entra-Domainserver als DNS-Server von OCI Instnaces festlegen möchten, können Sie Aufgabe 3 überspringen und die Standard-DHCP-Optionen -> DNS-Typ bearbeiten: Auswählen Benutzerdefinierter Resolver -> Geben Sie die IP-Adresse der DNS-Server ein (Azure Domain Service IPs) -> Wählen Sie eine benutzerdefinierte Suchdomain aus und nennen Sie unter der Suchdomain den Domainnamen des "Erstellten Microsoft Entra Domain Service". Stoppen und starten Sie alle Server von OCI, um sich zu widerspiegeln.

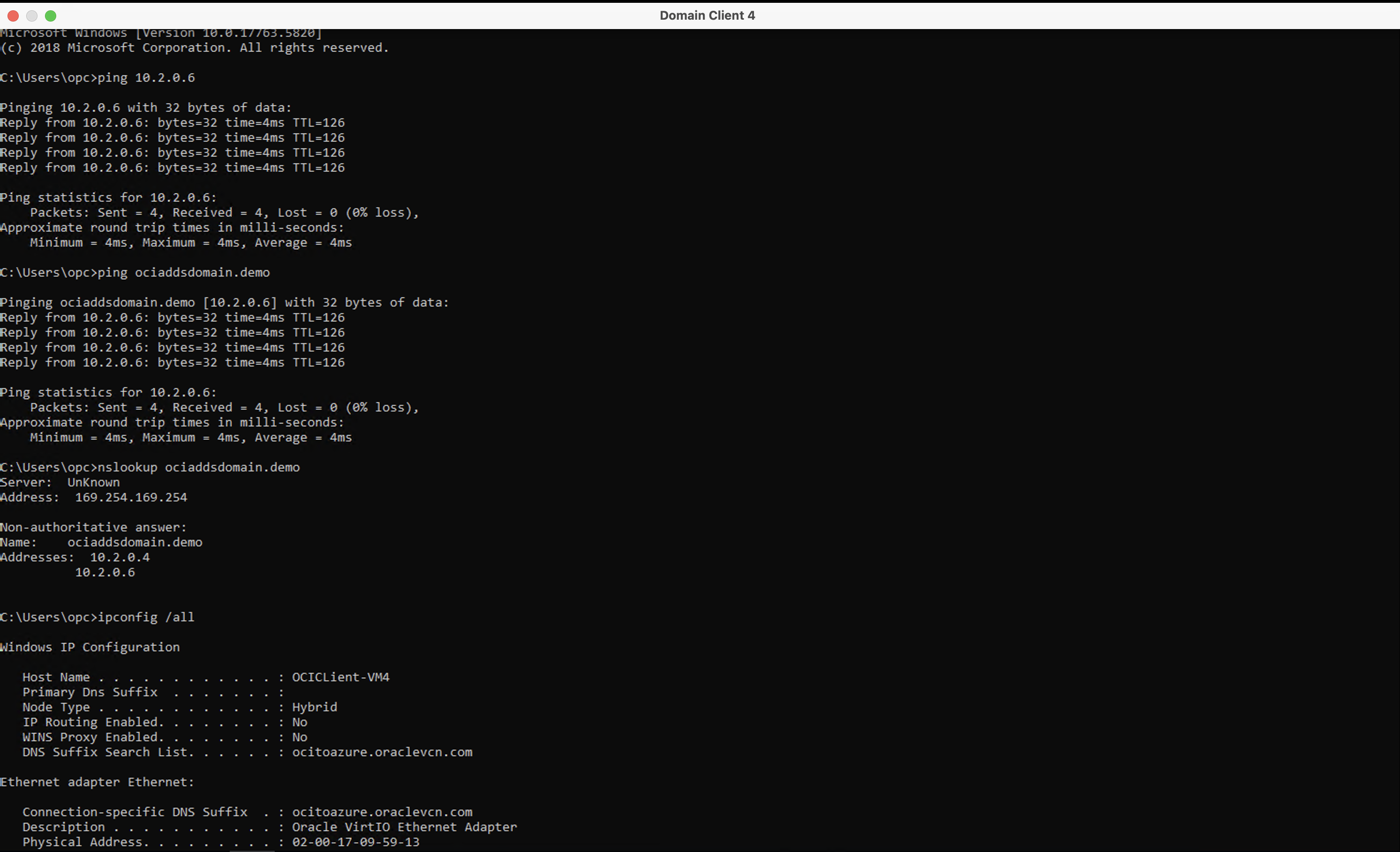

Aufgabe 4: DNS-Konfiguration und Netzwerkkonnektivität prüfen

Wir haben die DNS-Auflösung im OCI-VCN konfiguriert und VMs bereitgestellt. Prüfen Sie jetzt das Setup und Aktivieren des IMP-(Internet Control Message Protocol-)Pings zu Microsoft Entra Domain Services IP von OCI Windows Server-Instanzen.

-

Erstellen Sie eine Windows Server-VM in OCI.

-

Navigieren Sie zur OCI-Konsole, und navigieren Sie zu Compute und Instanzen.

-

Klicken Sie auf Instanz erstellen.

-

Wählen Sie unter den verfügbaren Images das Image Windows Server 2016 oder 2019 Standard aus.

-

Geben Sie das Subnetz an, in dem DNS-Auflösung und VPN-Konnektivität konfiguriert sind.

-

Konfigurieren Sie weitere Instanzdetails nach Bedarf (Ausprägung, Boot-Volume und Networking).

-

-

Netzwerksicherheitsregeln in OCI konfigurieren.

-

Navigieren Sie zur OCI-Konsole, und navigieren Sie zu Networking und Virtuelle Cloud-Netzwerke (VCNs).

-

Bearbeiten Sie die Sicherheitsliste, die mit dem Subnetz verknüpft ist, in dem Ihre Windows Server-VM bereitgestellt ist.

-

Fügen Sie eine Ingress-Regel hinzu, um TCP-Traffic zu Port

3389(RDP) von Ihrem Netzwerk zuzulassen. -

Fügen Sie eine Ingress-Regel hinzu, um ICMP-Traffic (ping) vom Azure-CIDR-Bereich VNet (

10.2.0.0/16) zur IP-Adresse von Azure-VMs zuzulassen.

-

-

Prüfen Sie die Netzwerkverbindung.

-

Melden Sie sich bei der Windows Server-VM in OCI an.

-

Öffnen Sie die Eingabeaufforderung, und testen Sie die Konnektivität mit der privaten IP-Adresse der Microsoft Entra-Domänendienste mit dem Befehl

ping.Beispielbefehle:

ping <Azure Entra Domain Service IP>ping <Azure Entra Domain>nslookup <Azure Entra Domain>

ICMP-Ping und

nslookup-Test bestätigen die Konnektivität zwischen OCI Windows Server-Instanzen und Microsoft Entra Domain Services. -

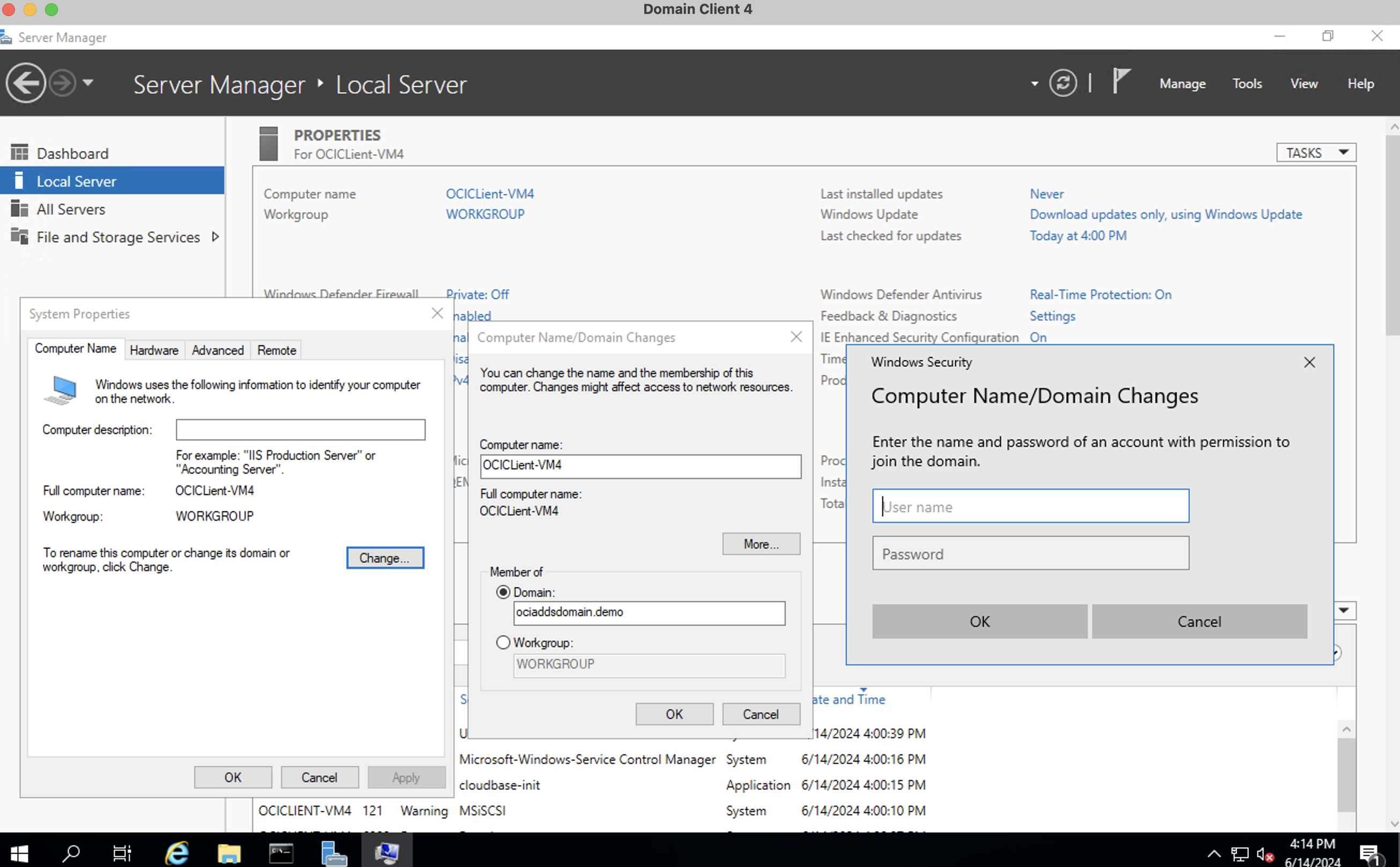

Aufgabe 5: Windows Server VM mit Microsoft Entra Domain Services verbinden

Nachdem Sie die DNS- und Netzwerkkonnektivität geprüft haben, besteht die nächste Aufgabe darin, Ihre OCI Windows Server-VM mit Microsoft Entra Domain Services zu verbinden. Führen Sie die folgenden Schritte aus, um den Domainverknüpfungsprozess abzuschließen.

-

Auf Systemeigenschaften zugreifen

-

Klicken Sie im Servermanager im linken Fensterbereich auf Lokaler Server.

-

Klicken Sie im Abschnitt Eigenschaften auf Computername/ WorkGroup. Das Fenster mit den Systemeigenschaften wird angezeigt.

-

-

Treten Sie der Domain bei.

-

Klicken Sie im Fenster Systemeigenschaften auf Ändern.

-

Wählen Sie Domain aus, und geben Sie den Domainnamen für Microsoft Entra-Domainservices ein.

-

Klicken Sie auf OK.

-

-

Zugangsdaten eingeben.

- Wenn Sie dazu aufgefordert werden, geben Sie die Zugangsdaten eines Benutzers ein, der Mitglied der Gruppe AAD DC-Administratoren ist.

- Verwenden Sie das Format

username@domain.com, Microsoft Entra ID-Benutzer, die Mitglieder der Admin-Gruppe AAD DC-Administratoren sind.

- Verwenden Sie das Format

- Wenn Sie dazu aufgefordert werden, geben Sie die Zugangsdaten eines Benutzers ein, der Mitglied der Gruppe AAD DC-Administratoren ist.

-

Starten Sie die VM neu, um den Domain-Join-Prozess abzuschließen.

Wenn Sie diese Aufgaben ausführen, wird Ihre Windows Server-VM in OCI mit Microsoft Entra Domain Services verknüpft.

Verwandte Links

Danksagungen

- Autor - Akarsha I K (Cloud-Architekt)

Weitere Lernressourcen

Lernen Sie andere Übungen auf docs.oracle.com/learn kennen, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube Channel zu. Außerdem können Sie education.oracle.com/learning-explorer besuchen, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Integrate Oracle Cloud Infrastructure Compute Instances to Microsoft Entra Domain Services Managed Domain

G10589-01

June 2024