Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zum Anmelden für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Wenn Sie Ihre Übung abgeschlossen haben, ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Benutzerdefinierten Oracle Integration-(Process-)Endpunkt mit OCI WAF konfigurieren und schützen

Einführung

Oracle Integration ist eine vollständig verwaltete, vorkonfigurierte Umgebung, in der Sie Cloud- und On-Premise-Anwendungen integrieren, Geschäftsprozesse automatisieren, Einblicke in Ihre Geschäftsprozesse erlangen, visuelle Anwendungen entwickeln, SFTP-konforme Dateiserver zum Speichern und Abrufen von Dateien verwenden und Geschäftsdokumente mit einem B2B-Geschäftspartner austauschen können.

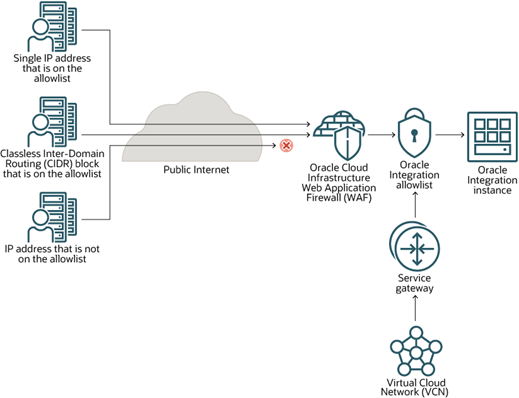

Schützen Sie Anwendungen mit Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) vor böswilligem und unerwünschtem Internettraffic. Mit WAF können Sie jeden internetfähigen Endpunkt schützen und eine konsistente Regeldurchsetzung über die gesamte Anwendung eines Kunden ermöglichen.

Zielsetzung

Konfigurieren und schützen Sie eine Oracle Integration-Instanz mit benutzerdefiniertem Endpunkt vor böswilligem Traffic aus dem Internet mit OCI Firewall.

Dieses Tutorial befolgt die Empfehlungen der Oracle Integration-Referenzarchitektur zur Verwendung von WAF und Ausnahmeliste, wie in der Dokumentation vorgeschlagen.

Weitere Informationen finden Sie unter Provisioning und Administration von Oracle Integration der 2. Generation.

Voraussetzungen

- Zugriff auf einen Oracle Cloud-Mandanten

- Ein Oracle Integration-Instanzsetup in Ihrem Mandanten

- Ein VCN mit einem öffentlichen Subnetz in Ihrem Mandanten

- Ein benutzerdefinierter Endpunkt mit einem CNAME zu einer DNS-Domain

- Ein SSL-Zertifikat

- Eine OCI-WAF-Policy zum Schutz des benutzerdefinierten Endpunkts der Oracle Integration-Instanz

Aufgabe 1: Oracle Integration-Instanz erstellen

-

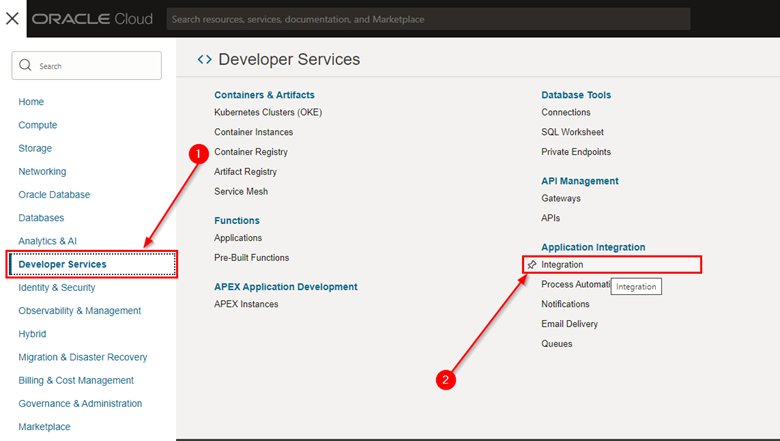

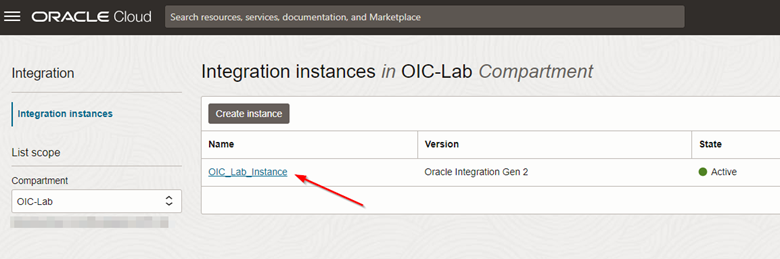

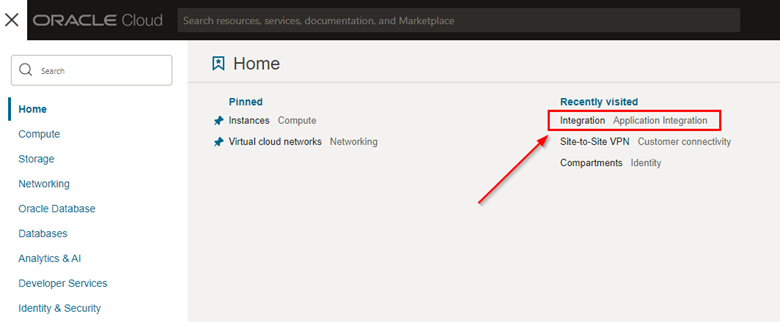

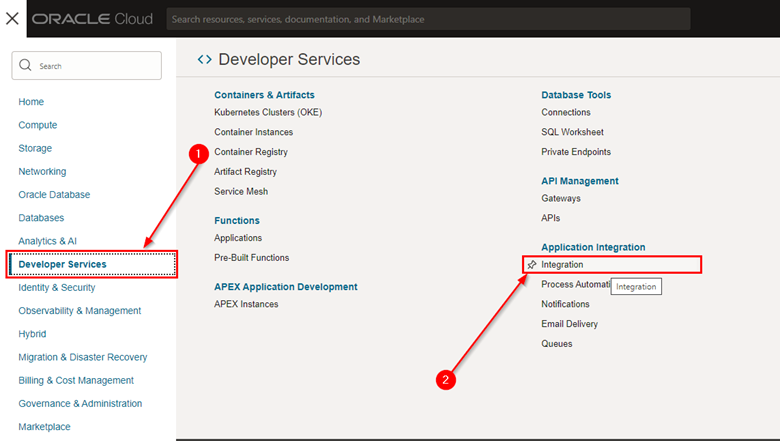

Um eine neue Oracle Integration-Instanz über die Webkonsole zu erstellen, gehen Sie zum Menü Entwicklerservices, und klicken Sie auf Integration.

-

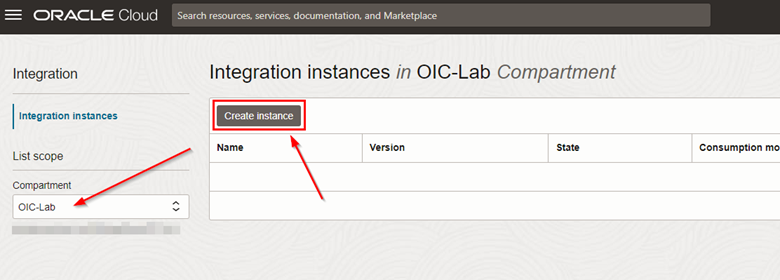

Wählen Sie im Fenster "Integrationsinstanzen" das Compartment aus, in dem die Instanz erstellt wird, und klicken Sie auf Instanz erstellen.

-

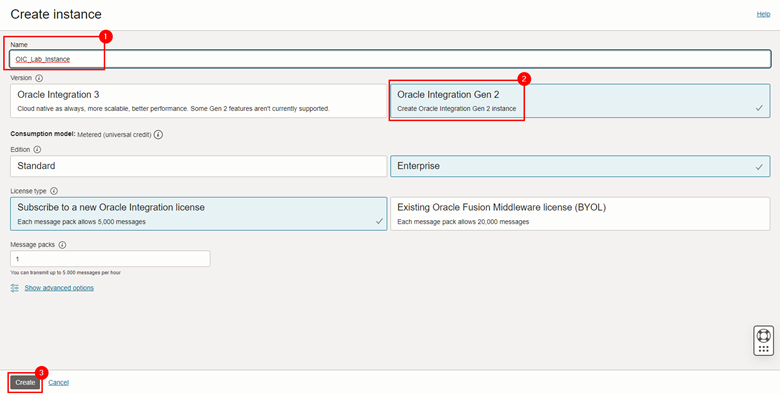

Ein Bildschirm zum Erstellen der Instanz wird angezeigt. Geben Sie den Instanznamen ein, wählen Sie die Oracle Integration-Version (2. Generation) aus, und klicken Sie auf Erstellen.

Hinweis: Die anderen Elemente können entsprechend den Anforderungen Ihrer Umgebung konfiguriert werden. In diesem Tutorial übernehmen wir die Standardwerte.

-

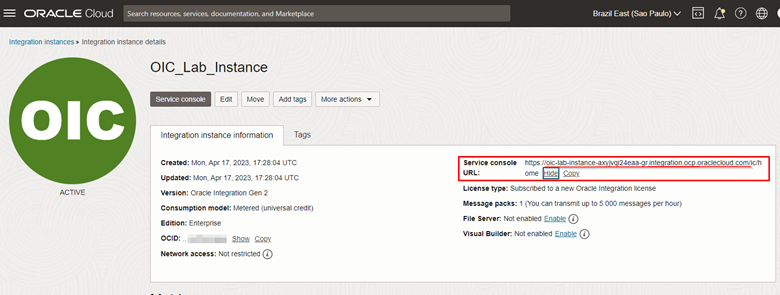

Nach Abschluss der Erstellung ist die Instanz verfügbar. Klicken Sie auf den Instanznamen, um Details anzuzeigen.

-

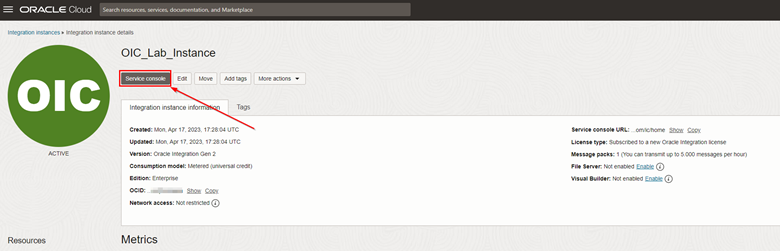

Um die Funktion der Oracle Integration-Instanz zu validieren, klicken Sie nach dem Zugriff auf die Details Ihrer Instanz auf Servicekonsole.

-

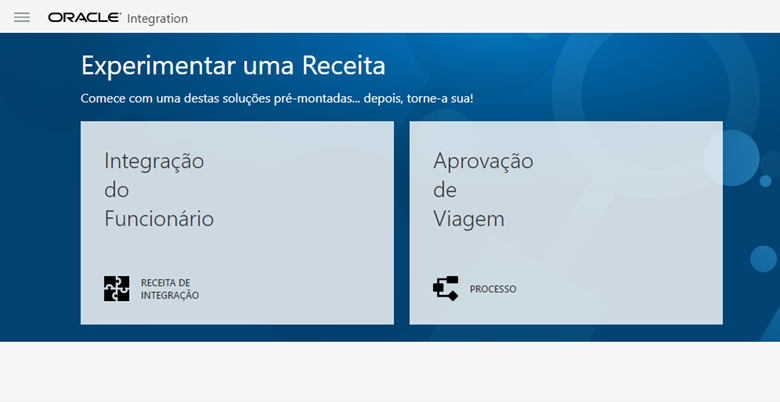

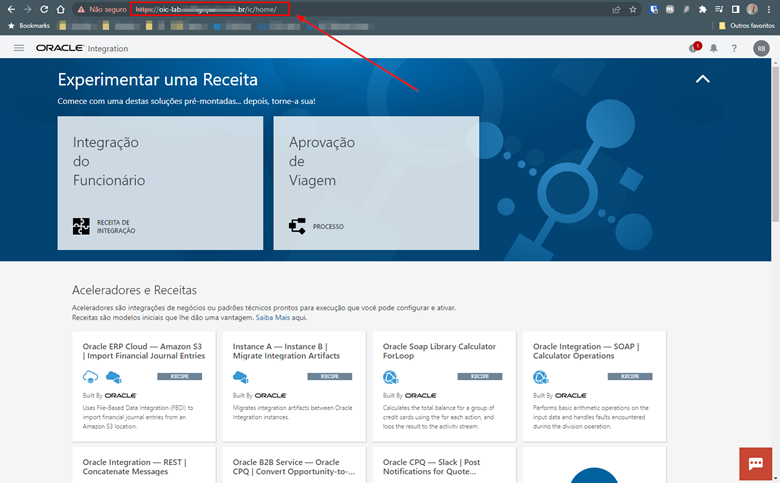

Eine neue Browserregisterkarte wird geöffnet, und Sie haben Zugriff auf den Oracle Integration-Homebildschirm.

Aufgabe 2: OCI Vault-, DNS- und SSL-Zertifikat einrichten

Nachdem die Oracle Integration-Instanz erstellt wurde, erstellen Sie den benutzerdefinierten Endpunkt für Ihre Instanz. Mit dem benutzerdefinierten Endpunkt können Sie über eine private Domain auf die Oracle Integration-Schnittstelle zugreifen. Beispiel:

https://oic-lab.<exampledomain>.com/ic/home

So erstellen Sie den benutzerdefinierten Endpunkt:

- VCN mit einem öffentlichen Subnetz erstellen

- Erstellen Sie einen CNAME-Eintrag im benutzerdefinierten DNS, der auf den Oracle Integration-Endpunkt verweist

- SSL-Zertifikat für den neuen Link erstellen (Beispiel:

oic.<exampledomain>.com) - OCI Vault erstellen, in dem das Zertifikat gespeichert wird

- Benutzerdefinierte Endpunktkonfiguration für Ihre Oracle Integration-Instanz ausführen

Aufgabe 2.1: VCN und öffentliches Subnetz in Ihrem Compartment erstellen

-

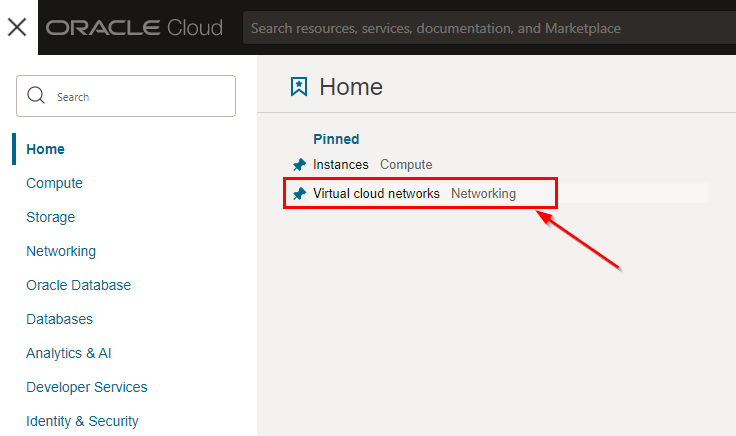

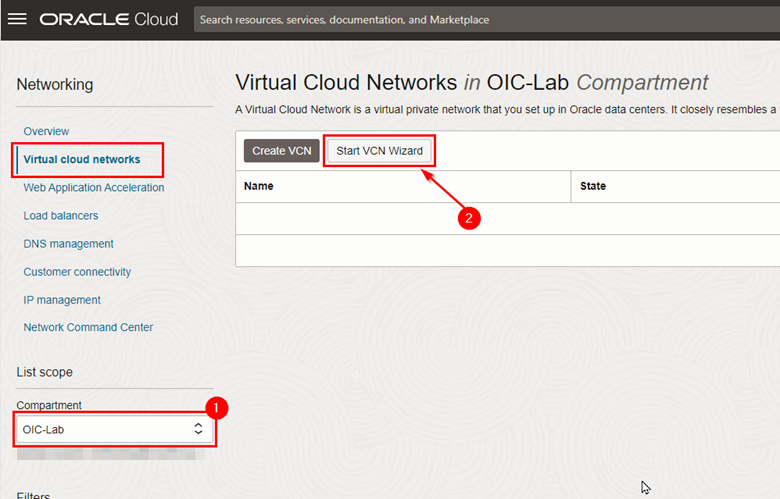

Um ein VCN zu erstellen, öffnen Sie das Menü "Services" der OCI-Webkonsole, und klicken Sie auf Virtuelle Cloud-Netzwerke.

-

Prüfen Sie auf der Seite "Networking", ob Sie sich im richtigen Compartment befinden, und klicken Sie auf VCN-Assistenten starten.

-

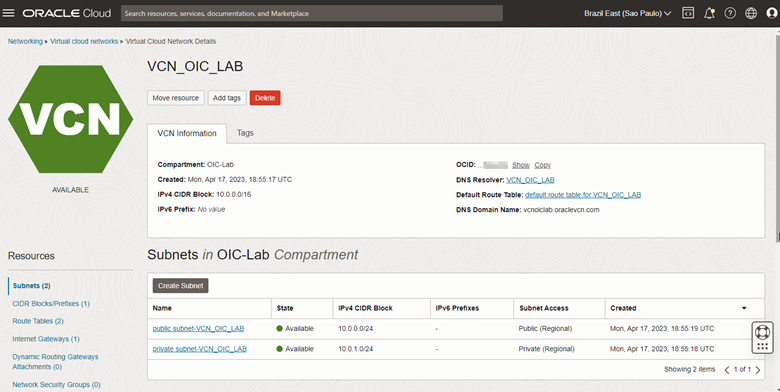

Erstellen Sie Ihr VCN entsprechend den Anforderungen der zu erstellenden Umgebung. Für Oracle Integration muss ein öffentliches Subnetz erstellt werden, und Servicegateways müssen verfügbar sein (NAT-Gateway).

-

Das VCN wird während der Erstellung des benutzerdefinierten Oracle Integration-Endpunkts verwendet.

Wichtig: Notieren Sie sich die OCID des VCN, wie sie für die WAF-Konfiguration in Oracle Integration verwendet wird.

-

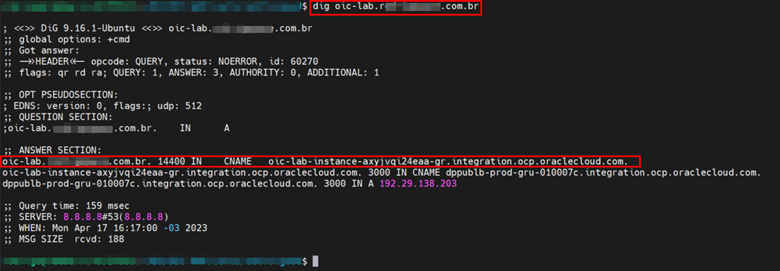

Aufgabe 2.2: CNAME-Eintrag im benutzerdefinierten DNS für den Oracle Integration-Endpunkt erstellen

Sie müssen jetzt auf die DNS-Konfigurationsumgebung Ihrer Domain zugreifen, um einen CNAME-Eintrag zu erstellen, der auf Ihre Oracle Integration verweist. Wenn wir WAF konfigurieren, wird dieser CNAME-Eintrag geändert. Er muss jedoch derzeit erstellt werden, damit das SSL-Zertifikat importiert werden kann, das bei der Übertragung des Zugriffs auf Oracle Integration für die Verschlüsselung verwendet wird.

-

Gehen Sie zurück zur Oracle Integration-Serviceseite in Ihrer OCI-Konsole.

-

Beachten Sie in Ihren Instanzdetails den von OCI bereitgestellten Domain-FQDN für den Zugriff auf die Servicekonsole Ihrer Oracle Integration-Instanz.

- In unserem Beispiel verwenden wir den FQDN

oic-lab-instance-axyjvqi24eaa-gr.integration.ocp.oraclecloud.com.

- In unserem Beispiel verwenden wir den FQDN

-

Erstellen Sie einen CNAME in Ihrer Domain, der auf den FQDN des benutzerdefinierten Oracle Integration-Endpunkts verweist.

Hinweis: In diesem Tutorial wird nicht gezeigt, wie Sie einen CNAME in der DNS-Zonendatei konfigurieren.

-

Nachdem Sie den FQDN haben, konfigurieren Sie den CNAME Ihrer eigenen Domain. Prüfen Sie nach der Konfiguration, ob der CNAME mit dem Befehl

digkorrekt konfiguriert ist.$ dig <oic>.<exampledomain>.com

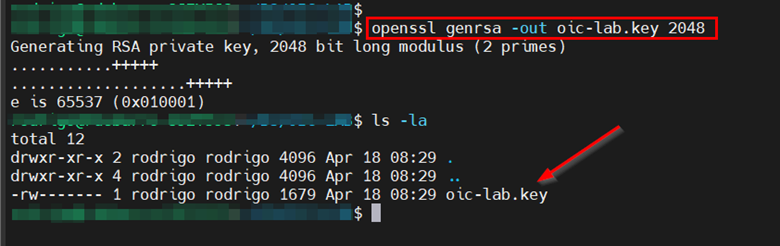

Aufgabe 2.3: SSL-Zertifikat für die neue Domain erstellen

Nachdem der CNAME erstellt wurde, müssen Sie ein SSL-Zertifikat erstellen, um den verschlüsselten Internettraffic für Ihre Instanz zu aktivieren. In diesem Tutorial erstellen wir ein selbstsigniertes SSL-Zertifikat. In Produktionsumgebungen muss das Zertifikat jedoch gültig sein.

-

Um das selbstsignierte Zertifikat zu erstellen, erstellen wir zunächst einen privaten Schlüssel.

$ openssl genrsa -out oic-lab.key 2048- Daher erhalten Sie den Private Key mit dem Namen

oic-lab.key.

- Daher erhalten Sie den Private Key mit dem Namen

-

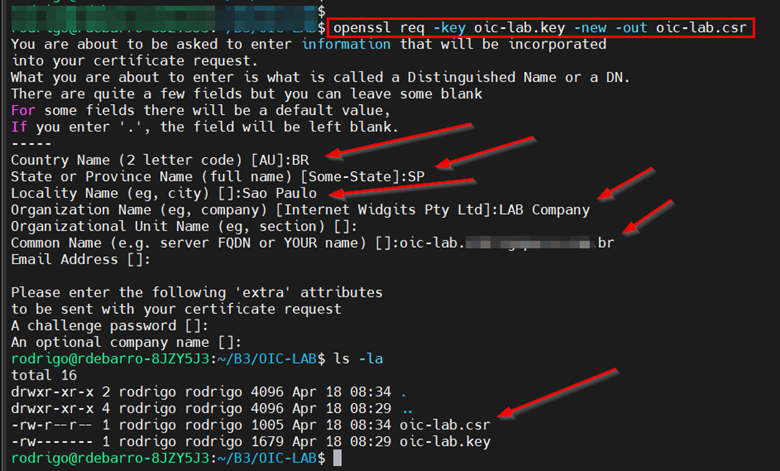

Erstellen wir jetzt die CSR (Certificate Signing Request).

$ openssl req -key oic-lab.key -new -out oic-lab.csr- Geben Sie die erforderlichen Informationen ein, um die CSV-Datei am Ende zu erhalten. Beachten Sie, dass der "Gemeinsame Name" genau der FQDN sein muss, der für unser Tutorial verwendet wird.

-

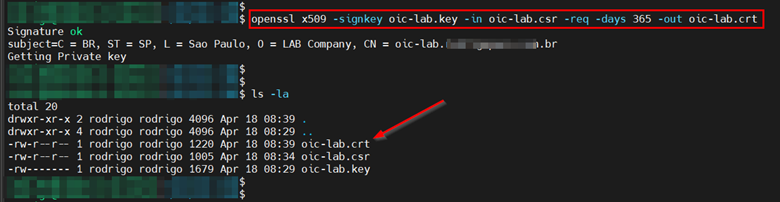

Nachdem wir nun den Private Key (oic-lab.key) und das csr (oic-lab.csr) haben, erstellen wir das selbstsignierte SSL-Zertifikat. Führen Sie dazu den folgenden Befehl aus.

$ openssl x509 -signkey oic-lab.key -in oic-lab.csr -req -days 365 -out oic-lab.crt- Mit diesem Befehl wird ein selbstsigniertes Zertifikat generiert, das 365 Tage gültig ist.

Nachdem unser selbstsigniertes Zertifikat vorhanden ist, können wir es zur Verwendung in Oracle Integration in einen OCI Vault importieren.

Aufgabe 2.4: OCI Vault erstellen und SSL-Zertifikat importieren

Nachdem das selbstsignierte SSL-Zertifikat bereits vorhanden ist, müssen wir einen OCI Vault in dem Compartment erstellen, in dem Oracle Integration ausgeführt wird.

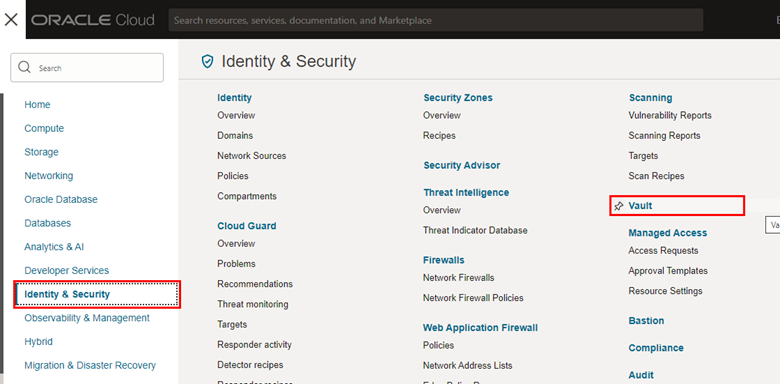

-

Um den OCI Vault zu erstellen, rufen Sie das Menü Services in der OCI-Webkonsole auf.

-

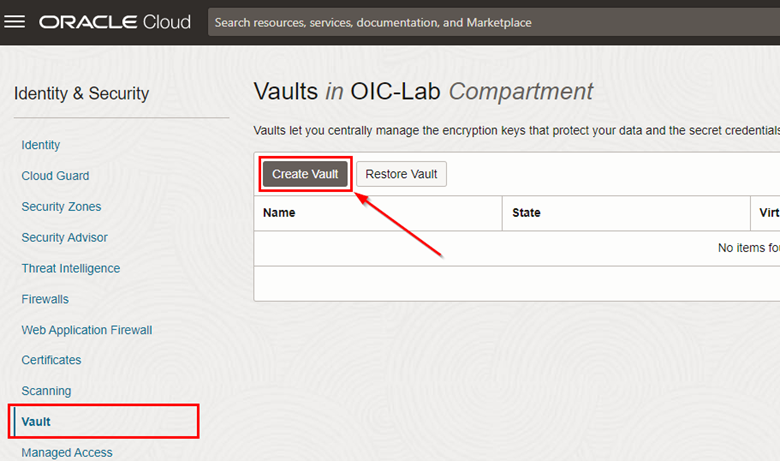

Prüfen Sie nach dem Laden des Bildschirms "Vault", ob Sie sich im richtigen Compartment befinden, und klicken Sie auf Vault erstellen.

-

Geben Sie die Informationen ein, um den Vault korrekt zu erstellen, und klicken Sie auf Vault erstellen.

-

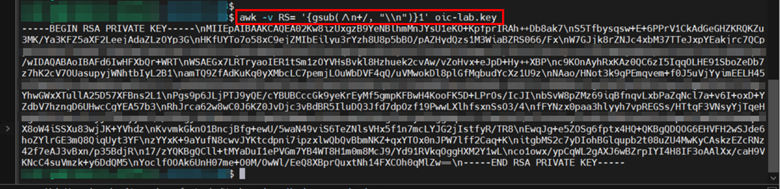

Erstellen Sie nach dem Erstellen des Vaults den Masterverschlüsselungsschlüssel.

-

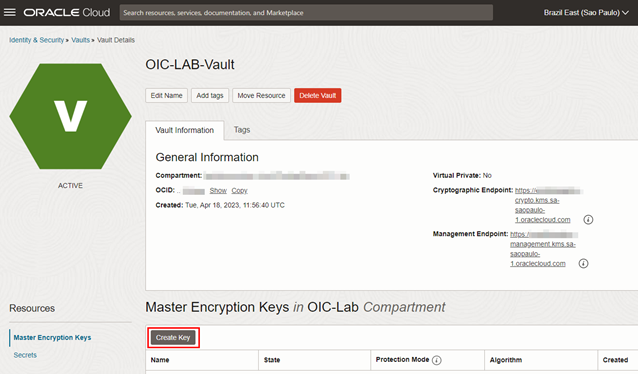

Bevor Sie das Vault Secret erstellen, das Ihr selbstsigniertes Zertifikat enthält, müssen Sie das Format des Zertifikats anpassen, das im Vault gespeichert werden soll. Diese Eignung ist nur die Verkettung Ihres Zertifikats, Schlüssels, Zwischenzertifikats (falls vorhanden) und Zertifikats-Passphrase (falls vorhanden). Das endgültige Dateiformat liegt in JSON, wie im folgenden Modell dargestellt:

``` { "key": "-----BEGIN PRIVATE KEY-----\n…..-----END PRIVATE KEY-----\n", "cert": "-----BEGIN CERTIFICATE-----\n….-----END CERTIFICATE-----\n", "intermediates": [ "-----BEGIN CERTIFICATE-----\n….-----END CERTIFICATE-----\n", "-----BEGIN CERTIFICATE-----\n….-----END CERTIFICATE-----\n" ], "passphrase": "<private key password if encrypted key is provided>" } ```- Um dieses Format mit unseren Zertifikaten und Schlüsseln zu erreichen, dauert es eine gewisse Verarbeitung, da es, wie Sie sehen, keine Zeilenumbrüche im Schlüssel oder in dem Zertifikat oder der Passphrase geben sollte.

-

-

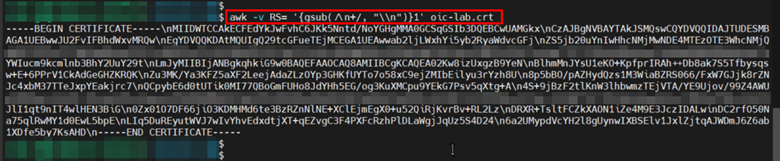

Passen Sie den Schlüssel mit dem folgenden Befehl an.

`awk -v RS= '{gsub(/\n+/, "\\n")}1' <seu\_arquivo.key>`

-

Kopieren Sie diesen Wert, und fügen Sie ihn in das Element "key" des obigen JSON-Beispiels ein. Wiederholen Sie den Prozess mit der Datei

crt.

-

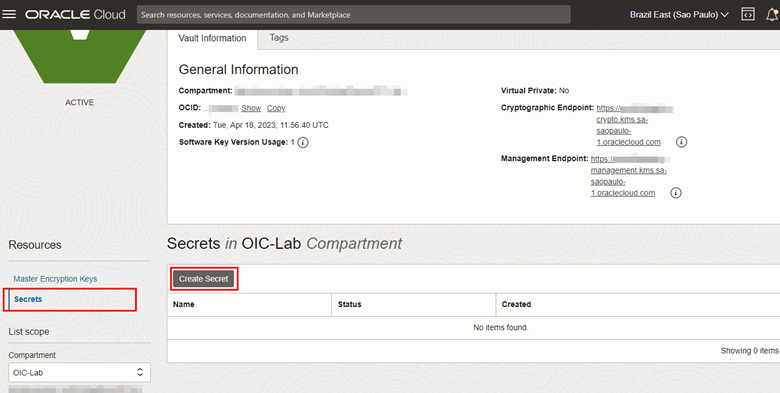

Gehen Sie zur OCI-Webkonsole zurück, und klicken Sie auf das Menü Secrets in Ihrem OCI-Vault, und klicken Sie dann auf Secret erstellen.

-

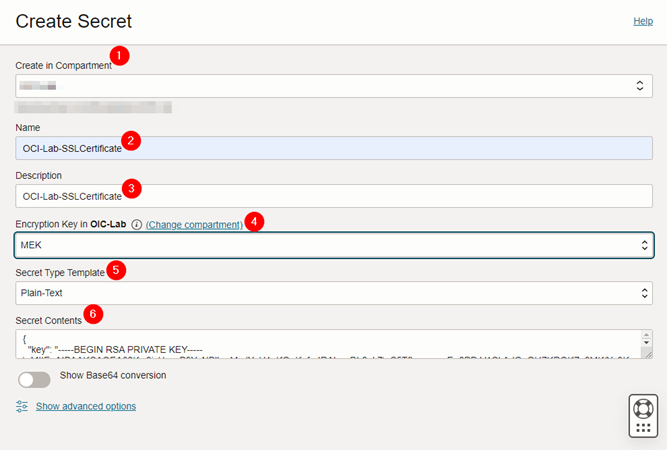

Füllen Sie die Felder korrekt aus, und fügen Sie im Feld Geheiminhalt die in den obigen Schritten erstellte JSON ein.

- Geben Sie die erforderlichen Informationen im Formular zur Secret-Erstellung ein, wählen Sie Ihren Masterverschlüsselungsschlüssel aus, und fügen Sie das JSON-Secret in das Feld Secret-Inhalt ein. Nachdem das Secret erstellt wurde, erstellen wir den benutzerdefinierten Oracle Integration-Endpunkt.

Aufgabe 2.5: Benutzerdefinierten Endpunkt für Ihre Oracle Integration-Instanz konfigurieren

-

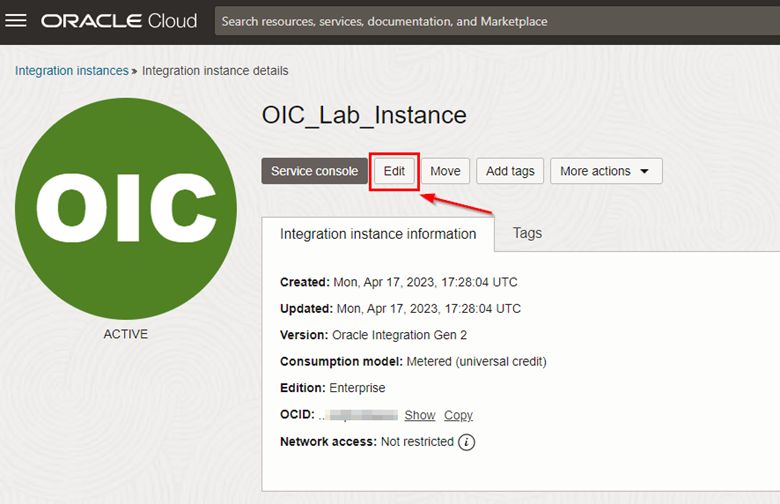

Um den benutzerdefinierten Oracle Integration-Endpunkt zu konfigurieren, kehren Sie zur Seite "Integration" in der OCI-Webkonsole zurück, und greifen Sie auf Ihre Instanz zu.

-

Klicken Sie auf Bearbeiten.

-

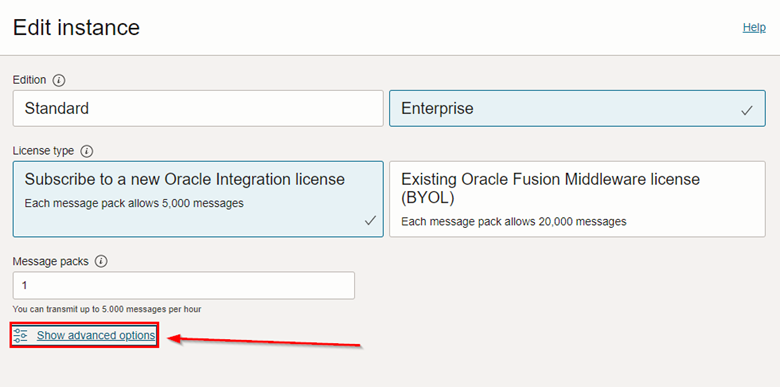

Klicken Sie auf der Bearbeitungsseite für Oracle Integration-Einstellungen auf Erweiterte Einstellungen anzeigen, um die Konfigurationselemente für den benutzerdefinierten Endpunkt anzuzeigen.

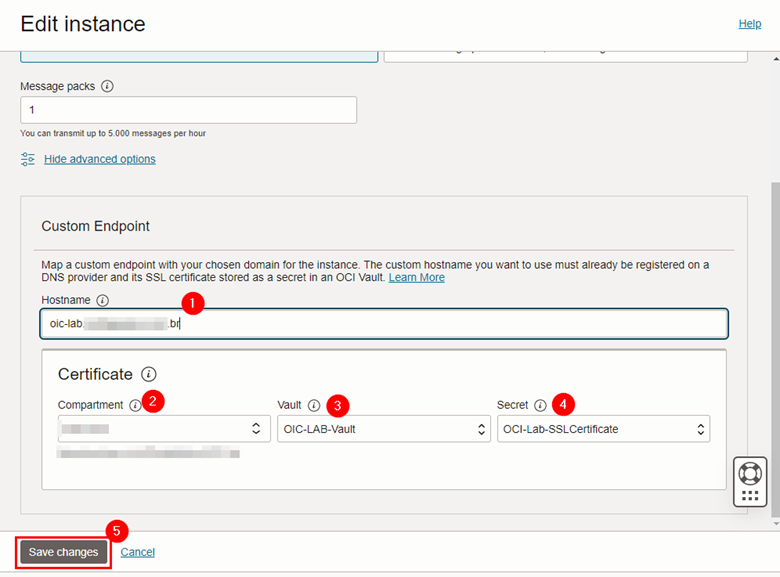

-

Um mit der Konfiguration fortzufahren, geben Sie einen Namen für Ihren benutzerdefinierten Endpunkt ein, und wählen Sie das Secret aus, das Ihr SSL-Zertifikat enthält, das im Vault gespeichert ist. Klicken Sie abschließend auf Änderungen speichern.

- Ihre Oracle Integration-Instanz ändert sich in den Status UPDATING. Warten Sie, bis er wieder aktiv wird.

-

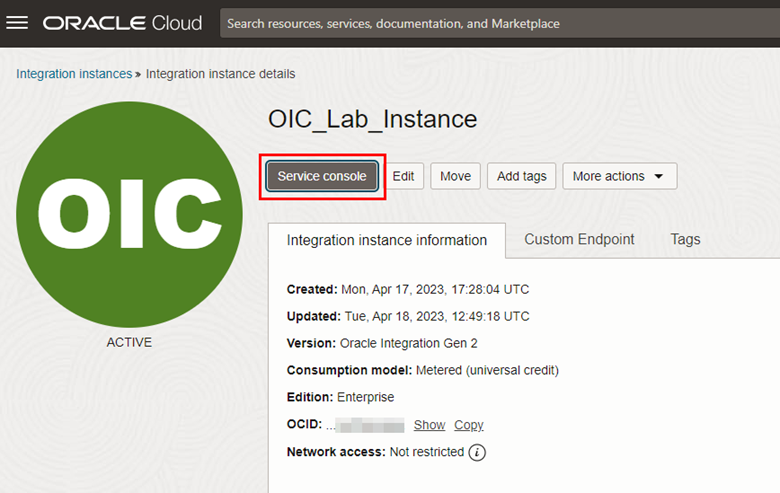

Nachdem die Instanz in den Status ACTIVE zurückgekehrt ist, klicken Sie auf Servicekonsole, um den Zugriff auf den neuen benutzerdefinierten Endpunkt zu testen.

- Wenn alle Konfigurationen korrekt sind, wird die Servicekonsole mit dem FQDN geöffnet, den Sie in Ihrem DNS-CNAME konfiguriert haben (Schritt 2 von Aufgabe 2.2).

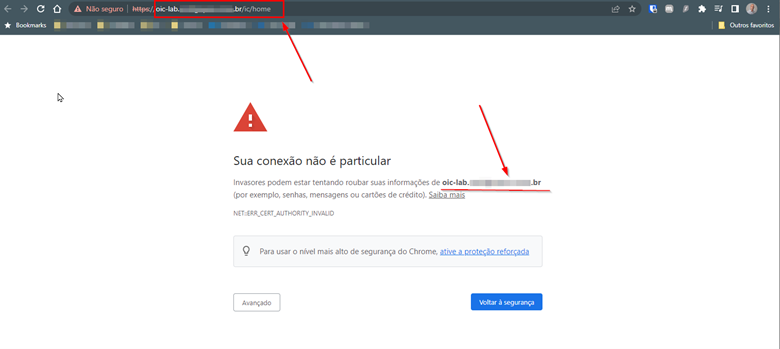

-

Wie in diesem Tutorial verwenden wir ein selbstsigniertes SSL-Zertifikat, es wird erwartet, dass der Browser einen Hinweis ausgibt, dass das Zertifikat nicht verifiziert werden kann. Beachten Sie jedoch, dass der FQDN des benutzerdefinierten Endpunkts bereits verwendet wird.

-

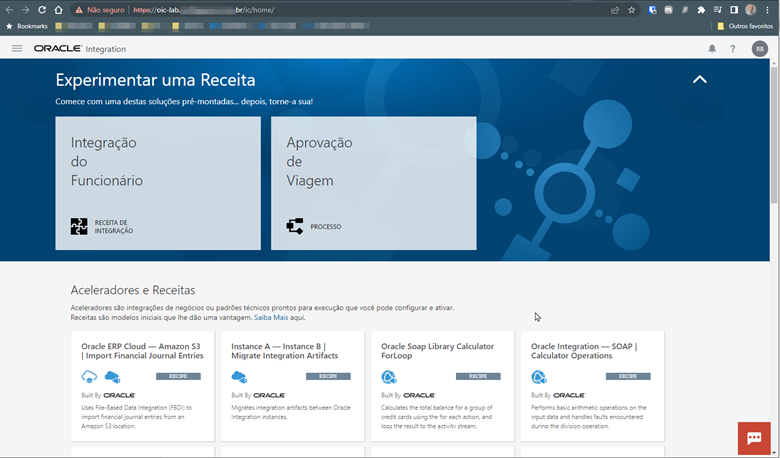

Nach dem Zugriff sollte die Oracle Integration-Konsole angezeigt werden, die angibt, dass der benutzerdefinierte Endpunkt ordnungsgemäß funktioniert.

Hinweis: Wenn Sie ein gültiges SSL-Zertifikat verwenden, wird keine Browserwarnung über die Gültigkeit Ihres Zertifikats ausgegeben.

Aufgabe 3: WAF und Oracle Integration konfigurieren AllowList

Nachdem der benutzerdefinierte Endpunkt eingerichtet und ausgeführt wurde, konfigurieren wir die WAF-Regel und die Oracle Integration-Ausnahmeliste, um den Zugriff vor Layer-7-Angriffen zu schützen.

Bevor Sie OCI WAF zum Schutz von Oracle Integration vor externen Angriffen erstellen und konfigurieren, müssen Sie zuerst die Oracle Integration-Ausnahmeliste konfigurieren, um einzuschränken, welche Quell-IP-Adressen auf den soeben erstellten benutzerdefinierten Endpunkt zugreifen können. Die Idee ist, dass nur das OCI-CIDR von WAF Zugriffsberechtigungen hat. Auf diese Weise können wir den externen Zugriff auf die Oracle Integration-Instanz einschränken und folglich den gesamten externen Zugriff nur über WAF tunneln.

Um die Ausnahmeliste korrekt zu erstellen, müssen wir zuerst das Service-CIDR erfassen, das WAF-OCI in der Region verwendet, in der wir Oracle Integration konfigurieren.

Aufgabe 3.1: CIDR der OCI-Region suchen

-

Dieses CIDR ist verfügbar unter: https://docs.oracle.com/en-us/iaas/tools/public_ip_ranges.json. Diese JSON-Datei enthält die CIDRs aller OCI-Services, die im Internet verfügbar sind.

-

Um das WAF-CIDR zu suchen, suchen Sie zuerst in der JSON-Datei der obigen URL nach der Zeichenfolge, die Ihre Region identifiziert. Da wir die Region São Paulo verwenden, lautet die Referenzzeichenfolge sa-saopaulo-1.

-

Wenn Sie eine andere Region verwenden, rufen Sie die folgende URL auf, um die Zeichenfolge zu identifizieren, die angibt, wo Sie Oracle Integration bereitstellen: Regionen und Availability-Domains

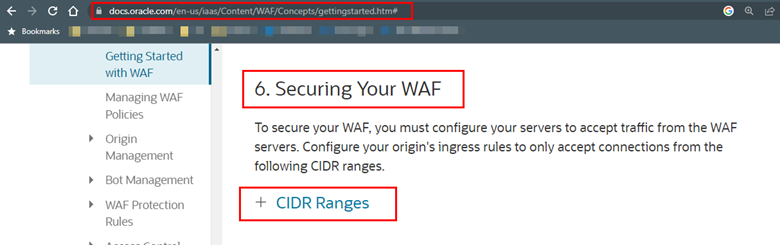

Aufgabe 3.2: WAF-CIDR Ihrer Region suchen

-

Jetzt wissen Sie, wo sich die öffentlichen Bereiche des OCI-Service befinden und wo Sie die Regionszeichenfolge finden, mit der Sie Ihre OCI-Ressourcen instanziieren. Um das WAF-CIDR zu finden, benötigen Sie die vollständige Liste der IP-Bereiche des WAF-Service von OCI.

-

Die URL mit den öffentlichen CIDRs für den WAF-Service bei OCI lautet wie folgt: Erste Schritte mit Edge-Policys.

-

Gehen Sie zu Schritt 6. Sichern Sie WAF, und blenden Sie CIDR-Bereiche ein.

-

Dort finden Sie alle verfügbaren Adressen des OCI WAF-Service. Suchen Sie nun nach den IPs in Ihrer Region, die Sie in Aufgabe 3.1 oben angegeben haben, und suchen Sie den WAF-Bereich, der Ihrer Region entspricht, indem Sie nach den Einträgen "OSN" (Oracle Services Network) suchen.

-

Für dieses Tutorial, das die Regionen-IPs in São Paulo verwendet.

Beachten Sie die gefundenen Adressen, damit diese Datensätze jetzt in die Oracle Integration-Ausnahmeliste aufgenommen werden können.

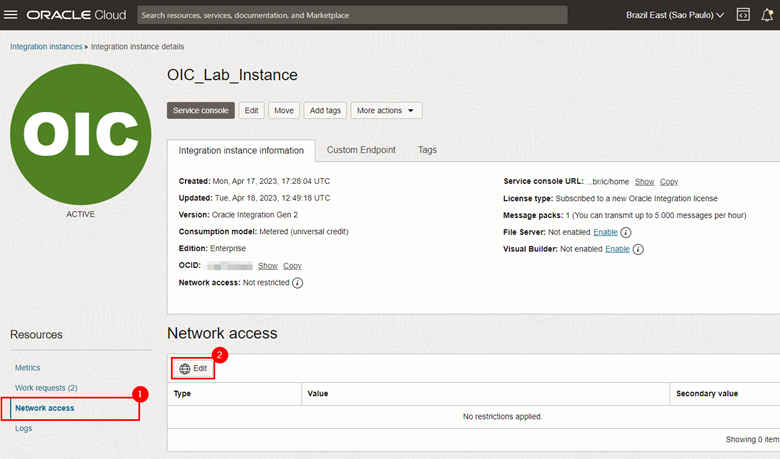

Aufgabe 3.3: AllowList in Oracle Integration konfigurieren

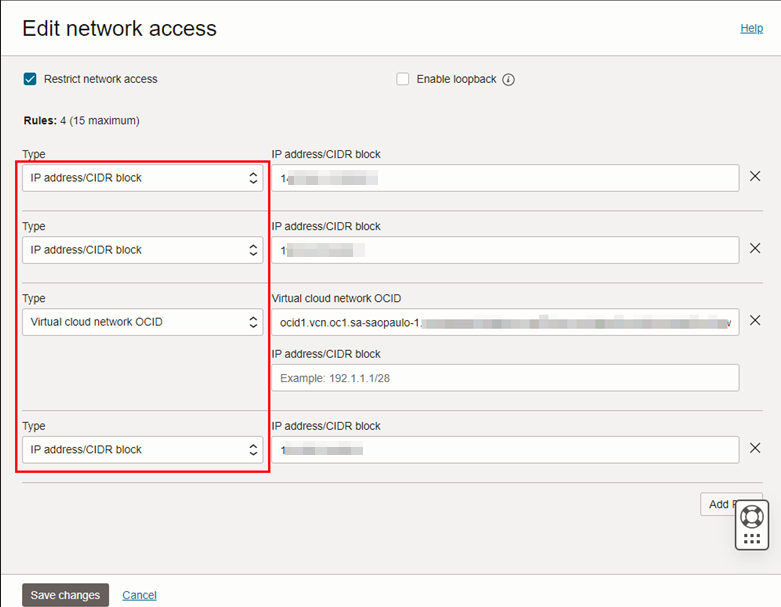

-

Nachdem die öffentlichen WAF-OCI-Adressen vorhanden sind, erstellen wir die Ausnahmeliste in Oracle Integration. Gehen Sie dazu zum Instanzbildschirm zurück, klicken Sie auf das Menü Netzwerkzugriff, und klicken Sie dann auf Bearbeiten.

-

Geben Sie die Informationen mit den CIDRs aus den vorherigen Schritten sowie die OCID des VCN ein, das in Aufgabe 2.2.1 erstellt wurde.

-

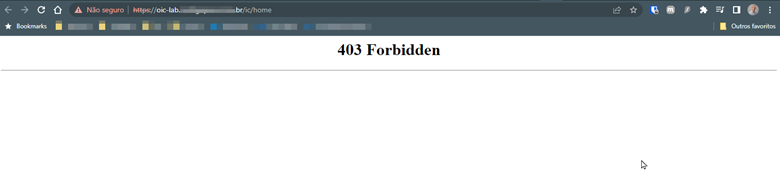

Nachdem die Ausnahmeliste konfiguriert wurde, kann nur das WAF-CIDR direkt auf die Konsole zugreifen. Alle anderen über das Internet kommenden Zugriffe müssen über WAF erfolgen.

-

Um dies zu validieren, versuchen Sie, auf Ihre Oracle Integration Service-Konsole zuzugreifen. Wenn alles korrekt konfiguriert ist, wird eine Meldung 403 Verboten in Ihrem Browser angezeigt.

Konfigurieren wir WAF, damit dieser Zugriff überwacht und geschützt wird.

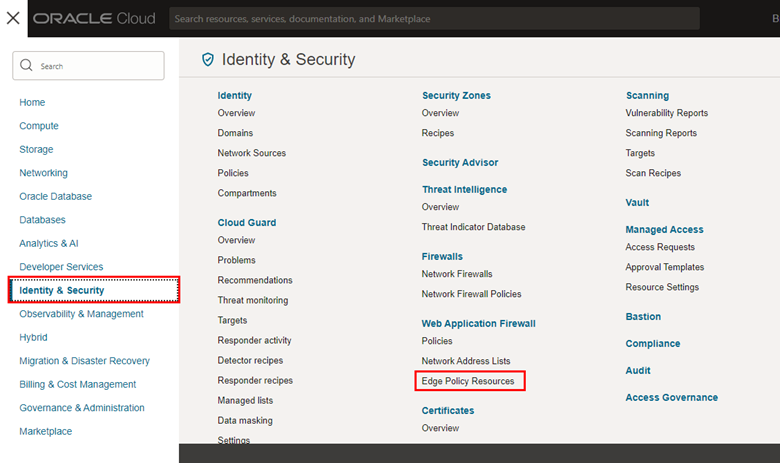

Aufgabe 3.4: OCI-WAF-Edge-Regel konfigurieren

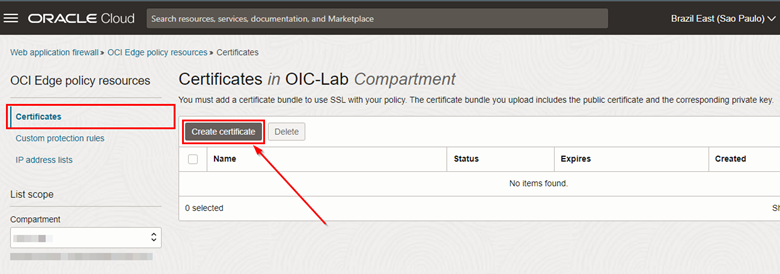

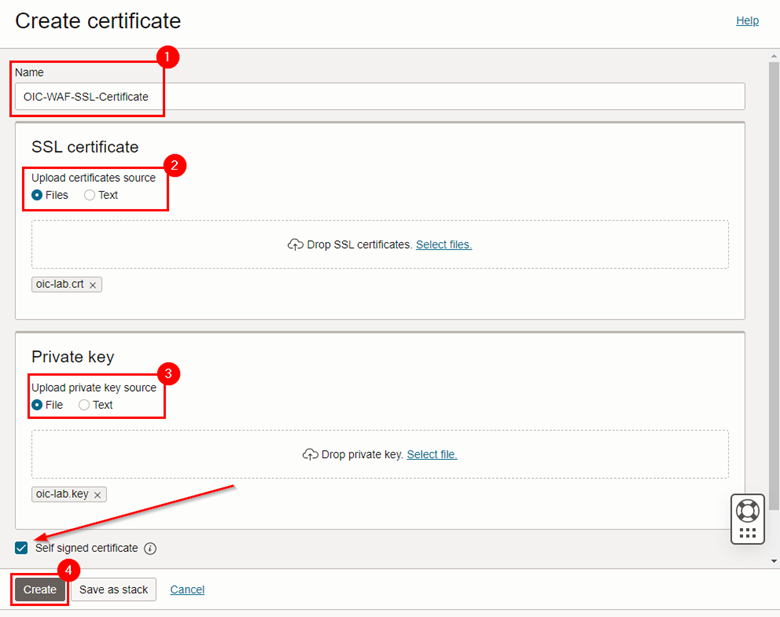

Zunächst müssen wir auch in WAF die Aufzeichnung des SSL-Zertifikats erstellen, mit dem ein sicherer HTTPS-Zugriff auf die Oracle Integration-Konsole bereitgestellt wird.

-

Klicken Sie im OCI-Webkonsolenmenü auf Edge-Policy-Ressourcen.

-

Klicken Sie auf der Serviceseite auf Zertifikat erstellen.

-

Eine Seite zum Konfigurieren des digitalen Zertifikats wird geöffnet. Geben Sie die angeforderten Informationen ein, und laden Sie die .crt- und .key-Datei hoch, die in Schritt 2.2.3 oben erstellt wurde.

Hinweis: Die Option Selbstsigniertes Zertifikat ist ausgewählt, weil das von uns erstellte SSL-Zertifikat selbstsigniert ist. Wenn Sie ein gültiges Zertifikat verwenden möchten, muss diese Option deaktiviert sein.

-

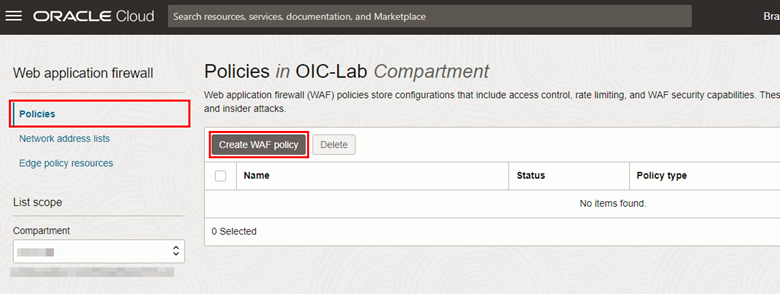

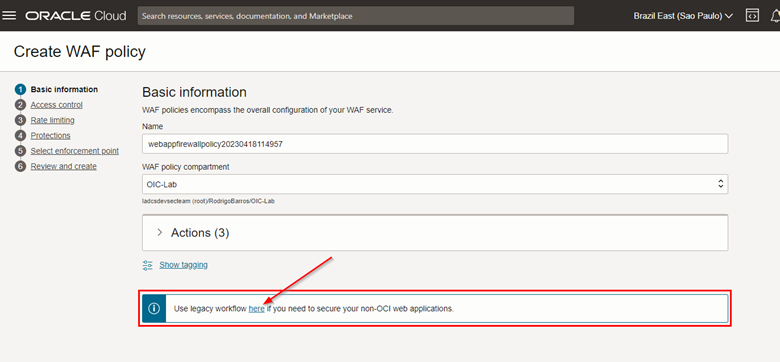

Nachdem das Zertifikat erstellt wurde, kehren Sie zum Menü "Web Application Firewall" zurück, um eine WAF-Policy zu erstellen, die den bereits konfigurierten Oracle Integration-Endpunkt schützt. Klicken Sie dazu im Menü Policys auf WAF-Policy erstellen.

-

Klicken Sie auf den Link, um eine "Legacy-Workflow"-Regel zu erstellen.

-

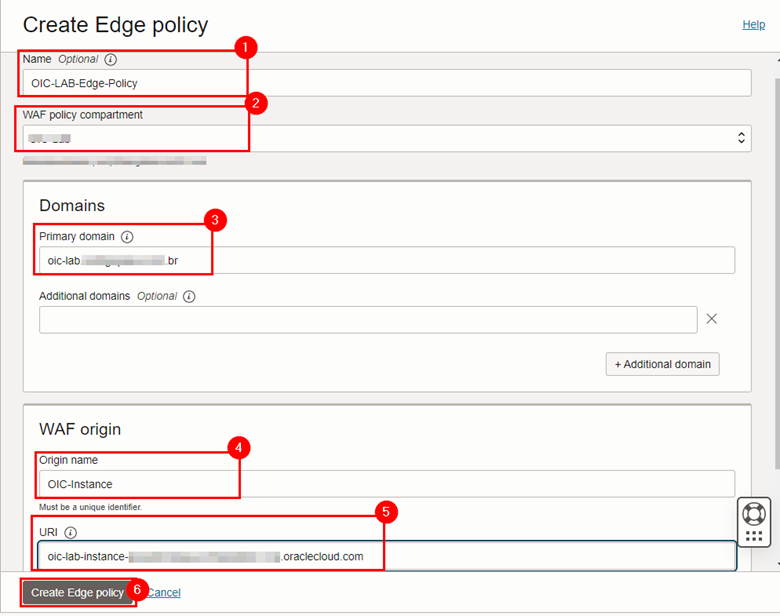

Ein neues Menü wird geöffnet und Sie müssen die angeforderten Informationen korrekt ausfüllen.

wobei:

- Name: Geben Sie einen Namen für Ihre Richtlinie ein.

- WAF-Policy Compartment: Wählen Sie aus, in welchem Compartment die Policy erstellt wird.

- Primäre Domain: FQDN der Instanz, die Sie in Ihrem DNS erstellt haben.

- Ursprungsname: Ein Name, der die URL identifiziert, an die WAF externe Benutzerzugriffe sendet.

- URI: Der FQDN der Oracle Integration-Instanz (entspricht dem in Schritt 2.2.2 oben im CNAME konfigurierten).

- Nachdem Sie die Elemente ausgefüllt haben, klicken Sie auf Edge-Policy erstellen. Ein neuer Bildschirm mit den Details Ihrer Policy wird angezeigt. Warten Sie, bis der Policy-Status "ACTIVE" lautet.

Jetzt müssen wir die Konfiguration der WAF-Schutzregeln ausführen. Außerdem müssen wir den DNS-CNAME in einen FQDN der WAF-Infrastruktur neu konfigurieren.

Aufgabe 3.5: OCI WAF-Schutzregeln konfigurieren

-

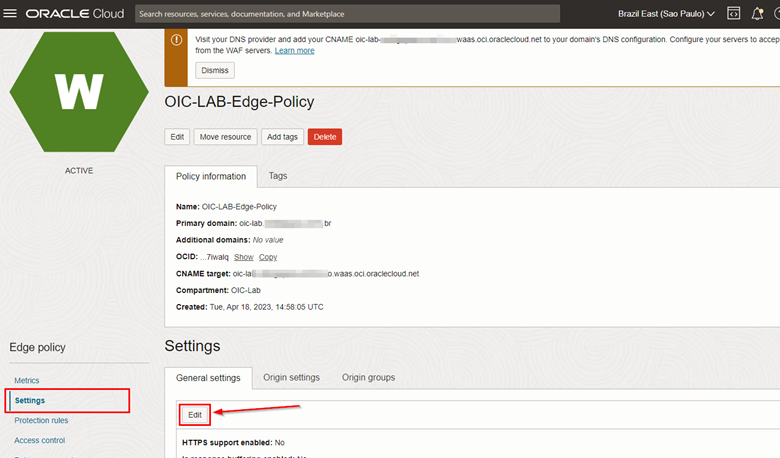

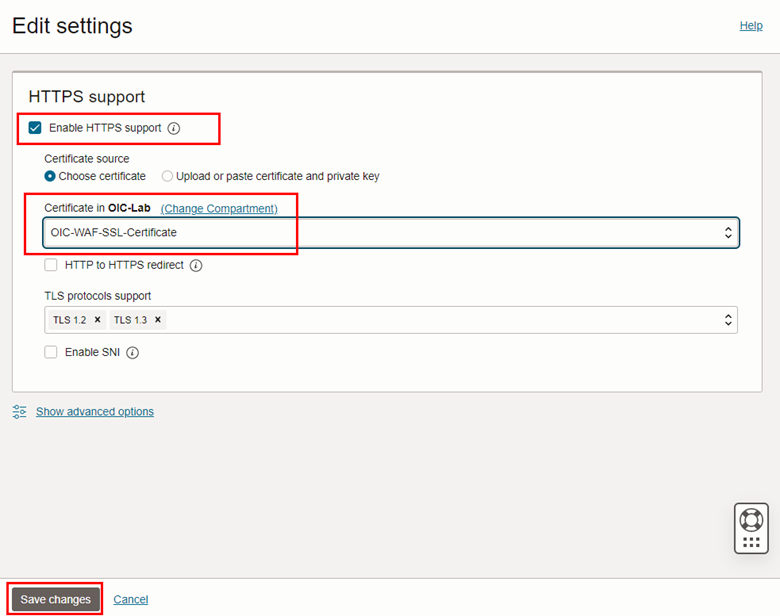

Nachdem Ihre Edge-Policy erstellt wurde, müssen Sie einige Parameter festlegen, um den Zugriff auf Ihre Oracle Integration-Instanz über WAF zu schützen. Klicken Sie dazu in Ihrer WAF-Policy auf das Menü Einstellungen und dann auf der Registerkarte Allgemeine Einstellungen auf Bearbeiten.

-

Wählen Sie die Option HTTPS-Unterstützung aktivieren, und wählen Sie das Zertifikat aus, das Sie in Schritt 3.3 erstellt haben. Klicken Sie auf Änderungen speichern.

-

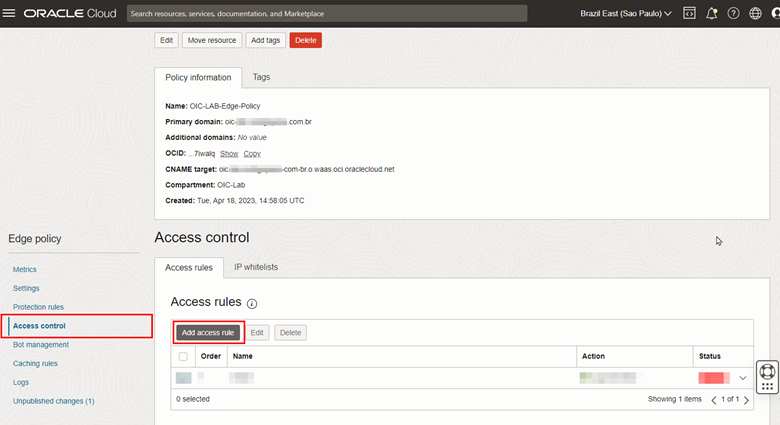

Nachdem Sie WAF für die Verwendung des SSL-Zertifikats konfiguriert haben, können Sie die Policy "Zugriffskontrolle" und die Schutzregeln konfigurieren. Diese Regeln bieten die erforderliche Sicherheit, damit der Zugriff auf die Oracle Integration-Konsole geschützt wird. WAF OCI verfügt über vordefinierte Regeln, die anfänglich in seiner Konfiguration verwendet werden können. Außerdem können Sie Regeln entsprechend den Anforderungen Ihres Unternehmens anpassen. Die Anpassung von WAF-Regeln ist nicht im Geltungsbereich dieser Prozedur.

-

Access Control-Erstellung

-

Um die Zugriffskontrolle zu konfigurieren, klicken Sie auf das Menü Zugriffskontrolle und dann auf Zugriffsregel hinzufügen.

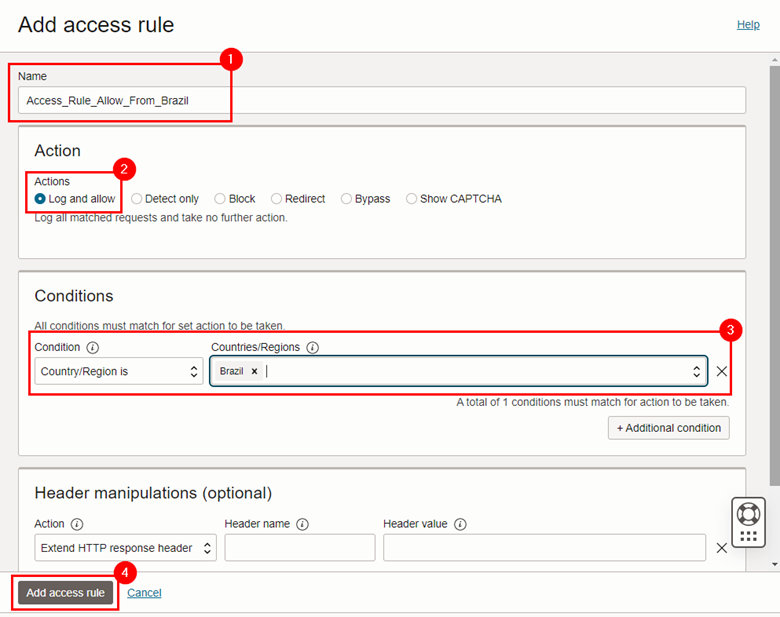

-

Füllen Sie die Elemente im Konfigurationsbildschirm der Zugriffskontrolle korrekt aus, und klicken Sie auf Zugriffsregel hinzufügen. Beachten Sie, dass wir für dieses Tutorial eine Regel erstellen, die den Zugriff auf die Oracle Integration-Konsolenseite nur über IP-Adressen aus Brasilien ermöglicht.

-

-

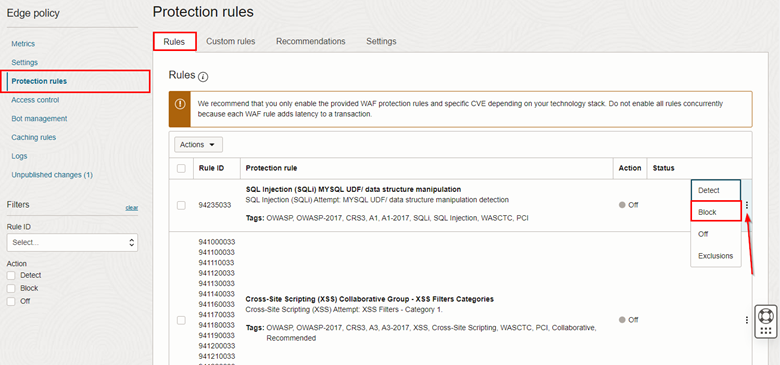

Erstellen von Schutzregeln

-

Um die Konfiguration auszuführen, klicken Sie auf das Menü Schutzregeln und dann auf die Registerkarte Regeln, und aktivieren Sie die gewünschten Policys. Klicken Sie auf das Servicemenü jeder Regel, und speichern Sie sie in Blockieren.

- Wählen Sie so viele Regeln wie nötig aus. In diesem Tutorial werden nur Cross-Site Scripting-(XSS-)Regeln zu Demonstrationszwecken aktiviert.

-

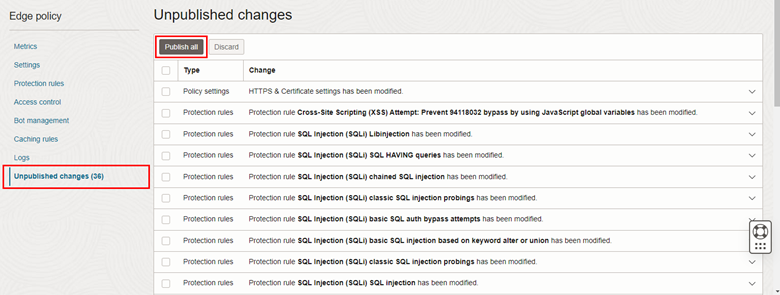

Nachdem die WAF-Schutzregeln aktiviert wurden, klicken Sie auf das Menü Nicht veröffentlichte Änderungen und dann auf Alle veröffentlichen.

-

-

Das Anwenden von WAF-Regeln dauert etwa 10-15 Minuten.

Aufgabe 3.6: CNAME auf den FQDN von WAF setzen

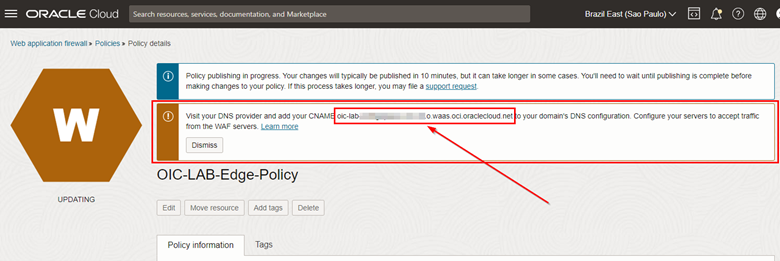

Nachdem die "Schutzregeln" Ihres WAF konfiguriert wurden, können Sie den CNAME Ihrer privaten Domain so ändern, dass alle an sie adressierten Anforderungen an WAF und nicht mehr an den benutzerdefinierten Endpunkt von Oracle Integration weitergeleitet werden.

-

Öffnen Sie dazu die Seite "WAF-Policy", und kopieren Sie die CNAME-Adresse, die Sie in Ihrem DNS konfigurieren müssen.

-

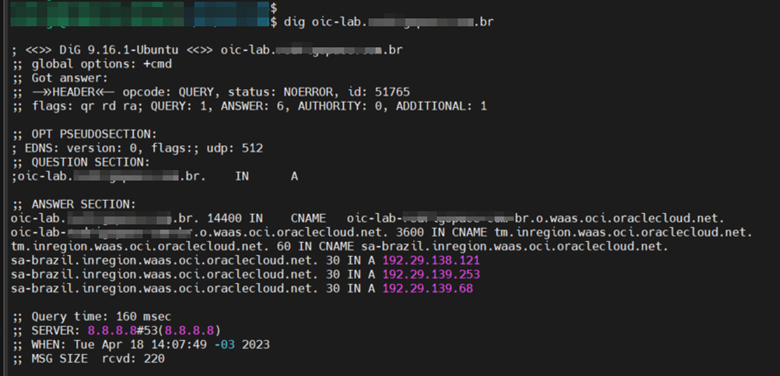

Kopieren Sie diese Adresse, und ändern Sie das DNS, das in Ihrer Zone verweist. Führen Sie nach dem Ändern des DNS den folgenden Befehl aus, um zu prüfen, ob die Konfiguration korrekt ist.

$ dig <oic>.<exampledomain>.com

Aufgabe 3.7: Oracle Integration-Anwendungsrolle konfigurieren

Ein letzter Schritt vor dem Testen des Zugriffs auf Oracle Integration über WAF besteht darin, die Anwendungsrolle von Oracle Integration zu ändern, um Benutzern den Zugriff korrekt zu erteilen. Andernfalls können Benutzer nicht auf die Oracle Integration-Konsole zugreifen.

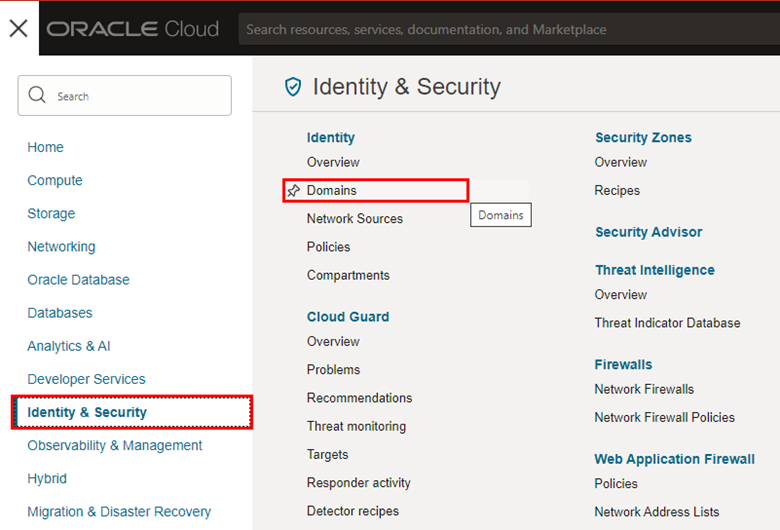

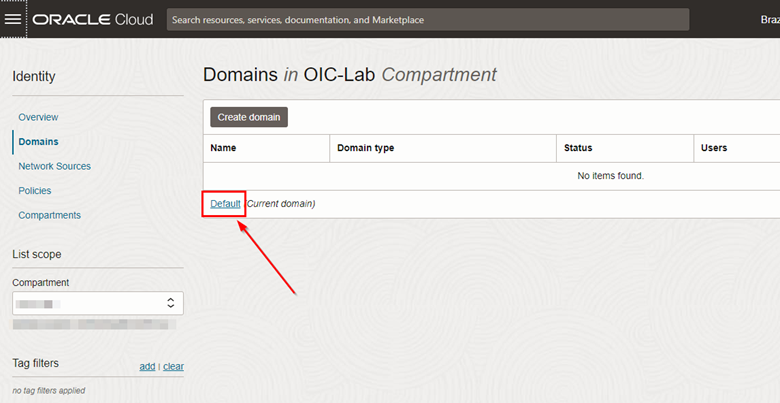

- Klicken Sie in der OCI-Webkonsole auf Domains, und rufen Sie die Identitätsdomainkonfiguration auf.

Hinweis: Wenn Sie keine benutzerdefinierte Identitätsdomain eingerichtet haben, verwenden Sie die Domain default. In diesem Tutorial verwenden wir die Standarddomain.

-

Klicken Sie auf der Seite "Domains" auf default.

-

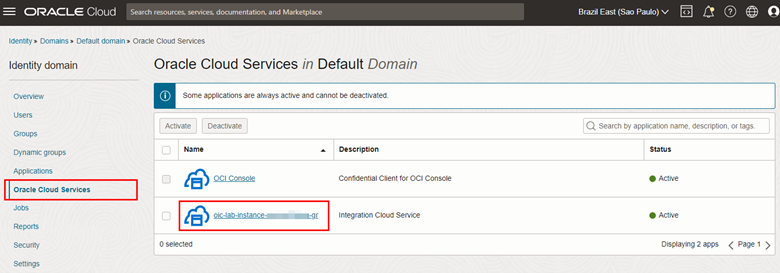

Klicken Sie auf der Standarddomainseite auf das Menü "Oracle Cloud Services", und klicken Sie dann auf den Link für Ihre ICO-Instanz:

-

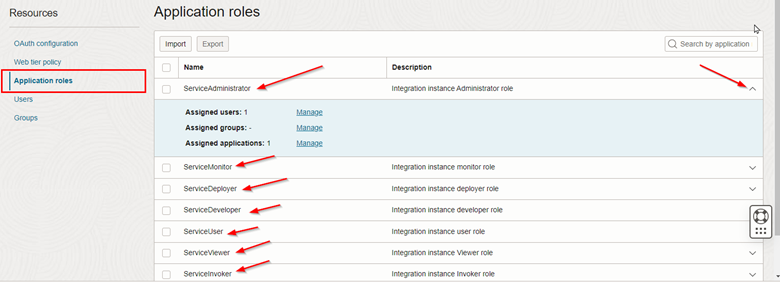

Klicken Sie auf der Konfigurationsseite Ihrer Instanz auf das Menü Anwendungsrollen, um die vorhandenen Rollen in der Oracle Integration-Anwendung anzuzeigen. In jeder Rolle können Sie Benutzer oder Benutzergruppen zuweisen und somit eine detaillierte Verwaltung der Zugriffsprofile für die Oracle Integration-Umgebung ermöglichen.

Aufgabe 4: Testen und validieren

Nachdem Sie die WAF-Policy angewendet und CNAME der Domain so konfiguriert haben, dass sie auf den FQDN von WAF verweist, können Sie schließlich testen, ob alles ordnungsgemäß funktioniert.

-

Greifen Sie über den FQDN Ihrer Domain auf die URL des Endpunkts zu. Die Oracle Integration-Konsolenseite muss angezeigt werden.

-

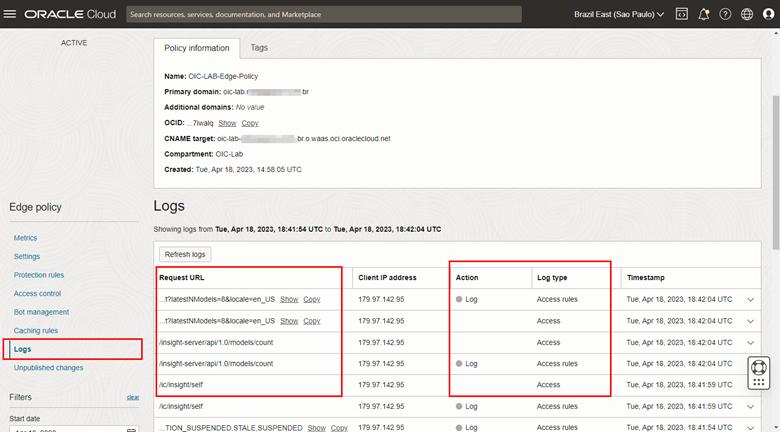

Um die von WAF ausgeführte Filterung zu validieren, rufen Sie die Seite für die Policy-Konfiguration auf, und klicken Sie auf das Menü Logs.

-

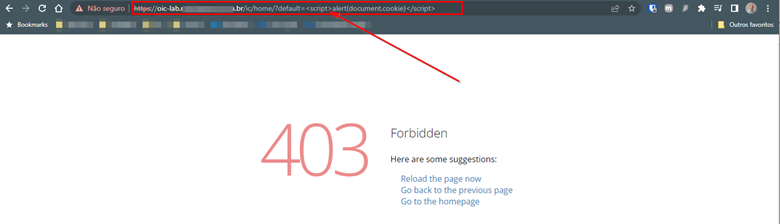

Um den Betrieb der WAF zu validieren, können wir einen einfachen XSS-Angriff über eine URL im Browser testen.

https://<oic>.<exampledomain>.com/ic/home/?default=<script>alert(document.cookie)</script>

-

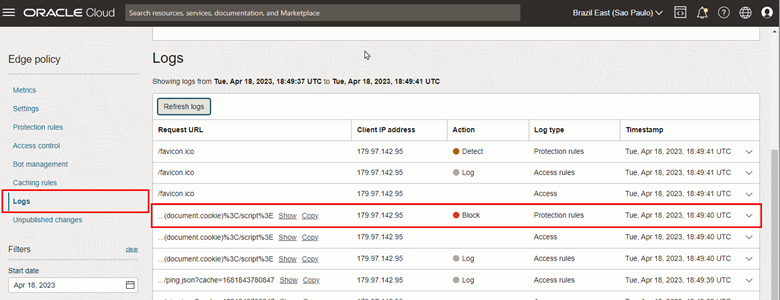

Greifen Sie schließlich auf das WAF-Log zu, und zeigen Sie die Aufzeichnung des Blockierens von nicht autorisiertem Zugriff auf die XSS-Angriffe an.

Jetzt ist eine Oracle Integration-Umgebung im Internet verfügbar und durch OCI WAF geschützt.

Verwandte Links

Bevor Sie dieses Material verwenden, sollten Sie die Referenzlinks und die offizielle Dokumentation zum Verwalten von Oracle Cloud-Umgebungen lesen.

Danksagungen

Autor - Rodrigo Pace de Barros (Oracle LAD A-Team Cloud Security Solution Engineer)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem die Website education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Produktdokumentation finden Sie im Oracle Help Center.

Configure and protect an Oracle Integration (Process) custom endpoint with OCI WAF

F80991-01

May 2023

Copyright © 2023, Oracle and/or its affiliates.