Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

OpenVPN für Remotezugriff über mehrere Regionen in Oracle Cloud Infrastructure einrichten

Einführung

Mit zunehmender Remote-Arbeit und zunehmender Cloud-Einführung war der sichere Zugriff auf Unternehmensressourcen noch nie so wichtig. Ein Remote Access VPN ermöglicht es Benutzern, sich von überall aus mit dem Netzwerk ihres Unternehmens zu verbinden und alle Daten zu verschlüsseln, um sie vor unbefugtem Zugriff zu schützen. Egal, ob Sie von einem entfernten Büro, zu Hause oder unterwegs arbeiten, ein VPN stellt sicher, dass Verbindungen privat und sicher bleiben.

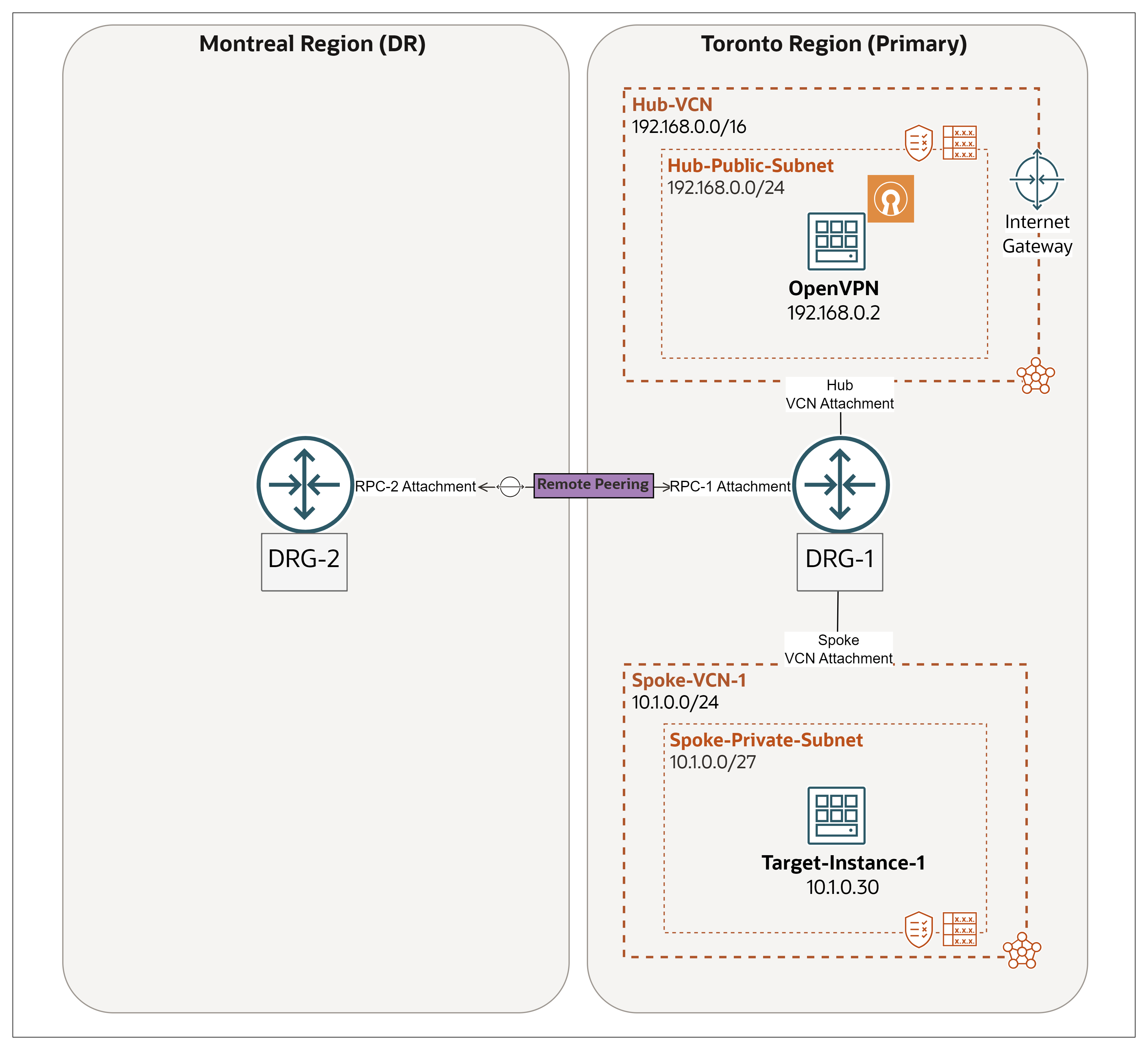

In dieser Tutorial-Reihe führen wir Sie Schritt für Schritt durch den Prozess des Aufbaus der in der folgenden Abbildung skizzierten Architektur.

Ziele

-

Konfigurieren Sie den OpenVPN-Zugriffsserver für den Remotezugriff auf das neue VCN in der DR-Region.

-

Konfigurieren Sie das erforderliche OCI-Routing und die erforderliche Sicherheit für den Zugriff auf Ihre virtuelle Zielmaschine (VM) in der DR-Region (Montreal), die wir über Remote-Peering-Verbindung (RPC) mit Toronto verbinden.

-

Testen Sie den Zugriff auf die Ziel-VM.

Finale Architektur für den zweiten Teil des Tutorials

Sie fahren mit der letzten Aufgabe in Tutorial 1 fort: Richten Sie OpenVPN für Remotezugriff in einer einzelnen Region auf Oracle Cloud Infrastructure ein, und schließen Sie die Erstellung der folgenden Umgebung ab.

Voraussetzungen

-

Zugriff auf einen OCI-Mandanten und Berechtigungen zum Verwalten der erforderlichen Netzwerk- und Compute-Services.

-

Grundlegendes Verständnis von VPN.

-

Grundlegende Kenntnisse zu OCI-Netzwerkrouting und -Sicherheit und den zugehörigen Funktionen: Virtuelles Cloud-Netzwerk (VCN), Routentabellen, dynamisches Routinggateway (DRG) und Sicherheitslisten.

-

Vollständiges Tutorial 1: Richten Sie OpenVPN für den Remotezugriff in einer einzelnen Region auf Oracle Cloud Infrastructure ein, wo Sie die folgende Architektur bereits erstellt haben sollten.

Aufgabe 1: Dynamisches Routinggateway (DRG) erstellen

-

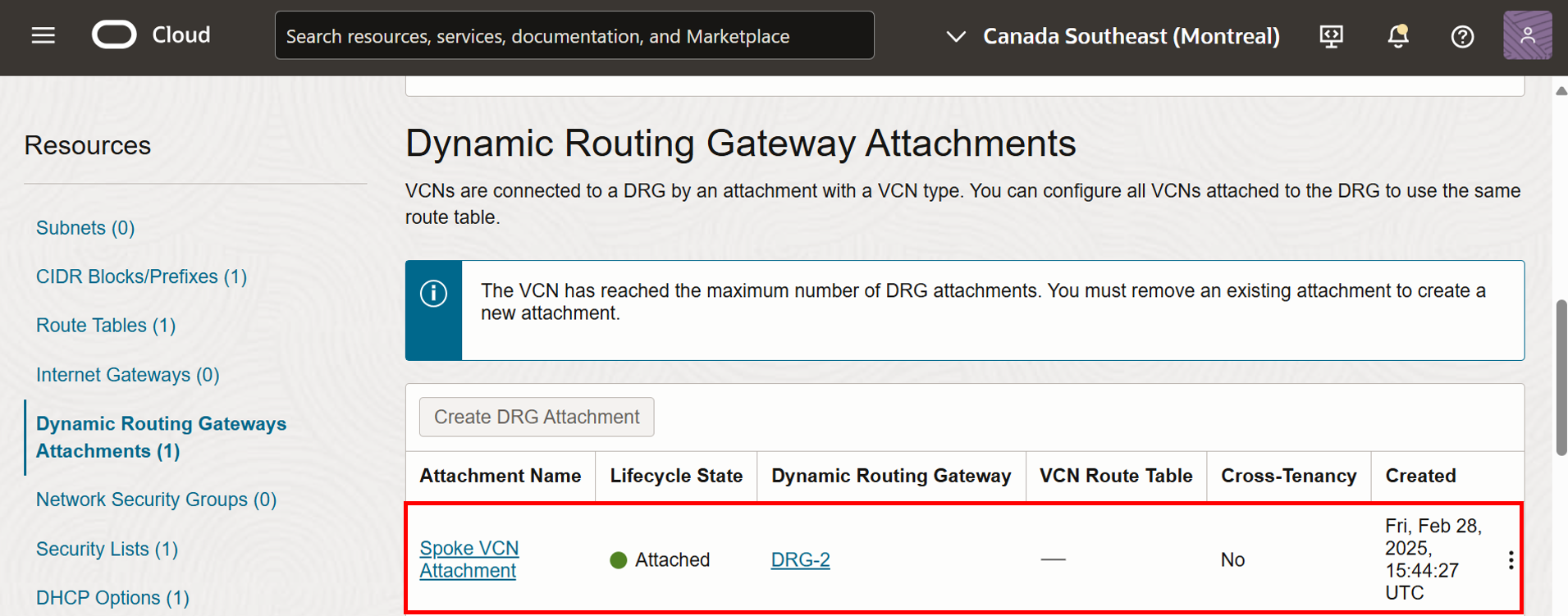

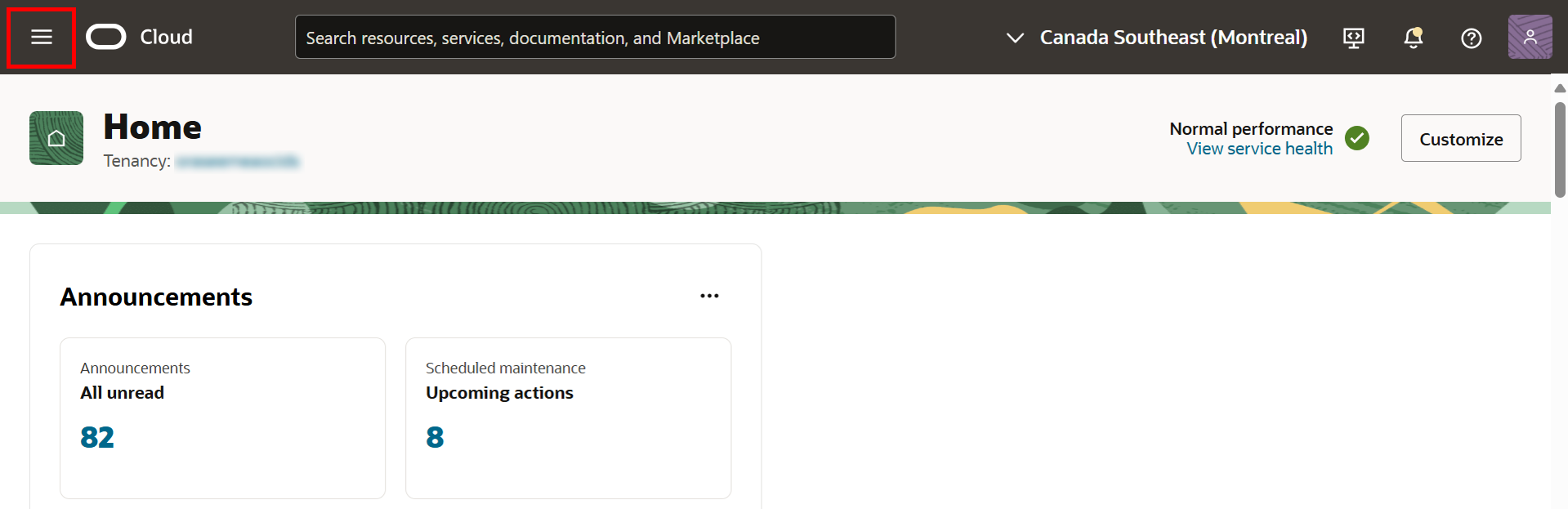

Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Networking.

- Klicken Sie auf Dynamisches Routinggateway.

-

Klicken Sie auf Dynamisches Routinggateway erstellen.

- Geben Sie einen Namen für das DRG ein.

- Klicken Sie auf Dynamisches Routinggateway erstellen.

-

DRG wurde erfolgreich erstellt.

-

Jede Komponente, die wir am Ende jeder Aufgabe bereitstellen, wird der Architektur hinzugefügt. So können Sie sehen, wie die Umgebung bisher aussieht.

Aufgabe 2: Remote-Peering-Verbindung (RPC) zwischen dem primären und dem DR-Bereich herstellen

Mit der Remote-Peering-Verbindung (RPC) können virtuelle Cloud-Netzwerke (VCNs) in verschiedenen Regionen privat über ihre jeweiligen DRGs kommunizieren. In dieser Aufgabe erstellen wir in jedem der DRGs eine RPC, um die Verbindung herzustellen und eine nahtlose private Konnektivität zwischen VCNs in beiden Regionen zu ermöglichen.

-

Gehen Sie zu

DRG-1in der primären Region (Toronto), die in Tutorial 1 erstellt wurde.- Klicken Sie auf Remote-Peering-Verbindung - Anhänge.

- Klicken Sie auf Remote-Peering-Verbindung erstellen.

- Geben Sie einen Namen für die RPC ein.

- Klicken Sie auf Remote-Peering-Verbindung erstellen.

-

RPC-Anhang wurde erfolgreich erstellt.

-

Klicken Sie auf den RPC-Namen.

- Beachten Sie, dass der Status Neu (nicht gleichgestellt) lautet. Nachdem wir den anderen RPC in der Region Montreal erstellt und die Verbindung hergestellt haben, wird der Status als Gleichgestellt angezeigt.

- Kopieren Sie die RPC-OCID in eine Textdatei. Diese wird beim Herstellen der Verbindung in den nächsten Schritten verwendet.

-

Gehen Sie zu

DRG-2in der Region Montreal, die in Aufgabe 1 erstellt wurde.- Klicken Sie auf Remote-Peering-Verbindung - Anhänge.

- Klicken Sie auf Remote-Peering-Verbindung erstellen.

- Geben Sie einen Namen für die RPC ein.

- Klicken Sie auf Remote-Peering-Verbindung erstellen.

-

RPC-Anhang wurde erfolgreich erstellt.

-

Klicken Sie auf den RPC-Namen, um die Verbindung mit

RPC-1herzustellen.

- Beachten Sie, dass der Status Neu (kein Peering) lautet.

- Klicken Sie auf Verbindung herstellen.

-

Beachten Sie, dass wir die Verbindung aus beiden Regionen herstellen können. Hier werden wir es aus der DR-Region (Montreal) tun.

- Wählen Sie

ca-toronto-1als Region aus. - Fügen Sie unter OCID der Remote-Peering-Verbindung die im vorherigen Schritt kopierte OCID

RPC-1ein. - Klicken Sie auf Verbindung herstellen.

- Wählen Sie

-

Status ist Ausstehend.

-

Verbindung wurde erfolgreich hergestellt. Der Status lautet jetzt Peered.

-

In der Region Toronto wird derselbe Status Peered angezeigt.

-

Die aktuelle Umgebung sollte so aussehen.

Aufgabe 3: Virtuelles Spoke-Cloud-Netzwerk (VCN) einrichten

Aufgabe 3.1: VCN erstellen

-

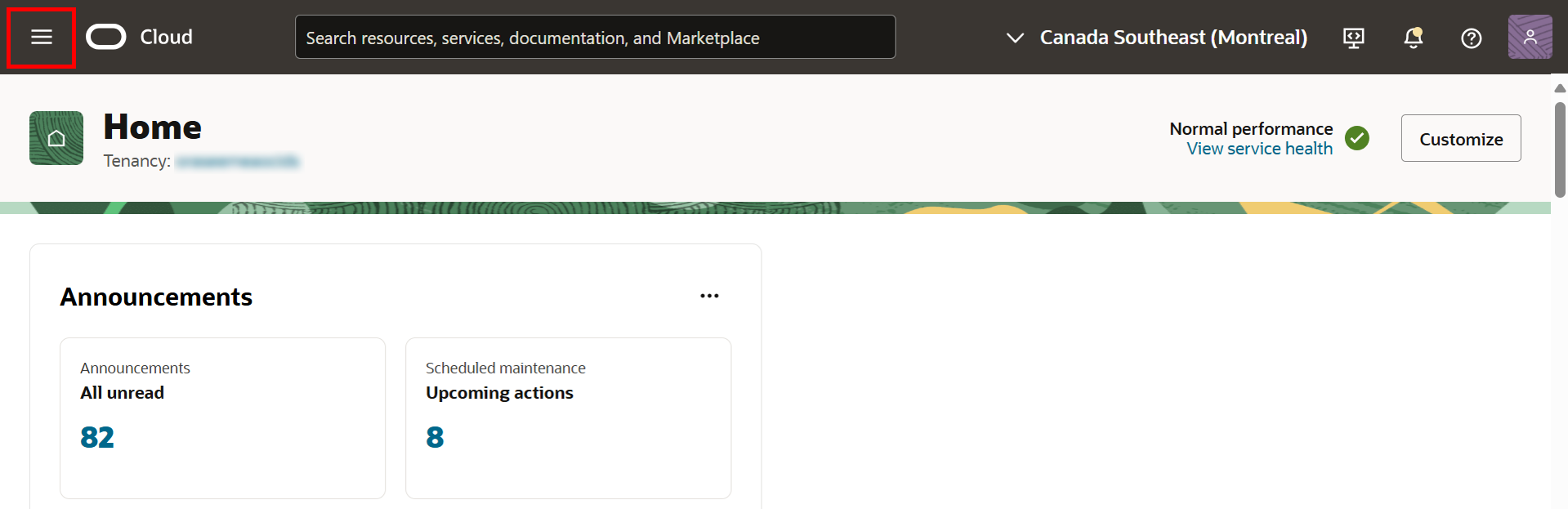

Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Networking.

- Klicken Sie auf Virtual Cloud Networks.

-

Klicken Sie auf VCN erstellen.

- Geben Sie einen Namen für das VCN ein.

- Geben Sie

10.2.0.0/24als IPv4 CIDR-Block ein. - Klicken Sie auf VCN erstellen.

-

Das VCN

Spoke-VCN-2wurde erfolgreich erstellt.

Aufgabe 3.2: VCN an das DRG anhängen

-

Gehen Sie zur Seite VCN-Details.

- Klicken Sie auf Anhänge für dynamische Routinggateways.

- Klicken Sie auf DRG-Anhang erstellen.

- Geben Sie einen Namen für den Anhang ein.

- Wählen Sie Aktueller Mandant als DRG-Speicherort aus.

- Wählen Sie das DRG aus, das in Aufgabe 1 erstellt wurde.

- Klicken Sie auf DRG-Anhang erstellen.

-

VCN wurde erfolgreich an das DRG angehängt.

Aufgabe 3.3: Privates Subnetz erstellen

-

Klicken Sie auf der Seite VCN-Details auf Subnetz erstellen.

- Geben Sie einen Namen für das Subnetz ein.

- Wählen Sie Regional als Subnetztyp aus.

- Geben Sie

10.2.0.0/27als IPv4 CIDR-Block ein.

- Wählen Sie unter Routentabelle die Option Standardroutentabelle aus.

- Wählen Sie unter Subnetzzugriff die Option Privates Subnetz aus.

- Wählen Sie unter Sicherheitsliste die Option Standardsicherheitsliste aus.

- Klicken Sie auf Subnetz erstellen.

-

Privates Subnetz wurde erfolgreich erstellt.

Aufgabe 3.4: Routing und Sicherheit im Subnetz konfigurieren

-

Gehen Sie zur Seite VCN-Details, und klicken Sie auf das private Subnetz.

-

Klicken Sie auf Routentabelle, eine zugewiesene Routentabelle.

-

Fügen Sie die folgende Regel hinzu.

192.168.0.0/24- DRG: Leiten Sie den Traffic anHub-Public-Subnetweiter, der den OpenVPN-Zugriffsserver für das DRG enthält.

-

Nachdem Sie das Routing für das Subnetz

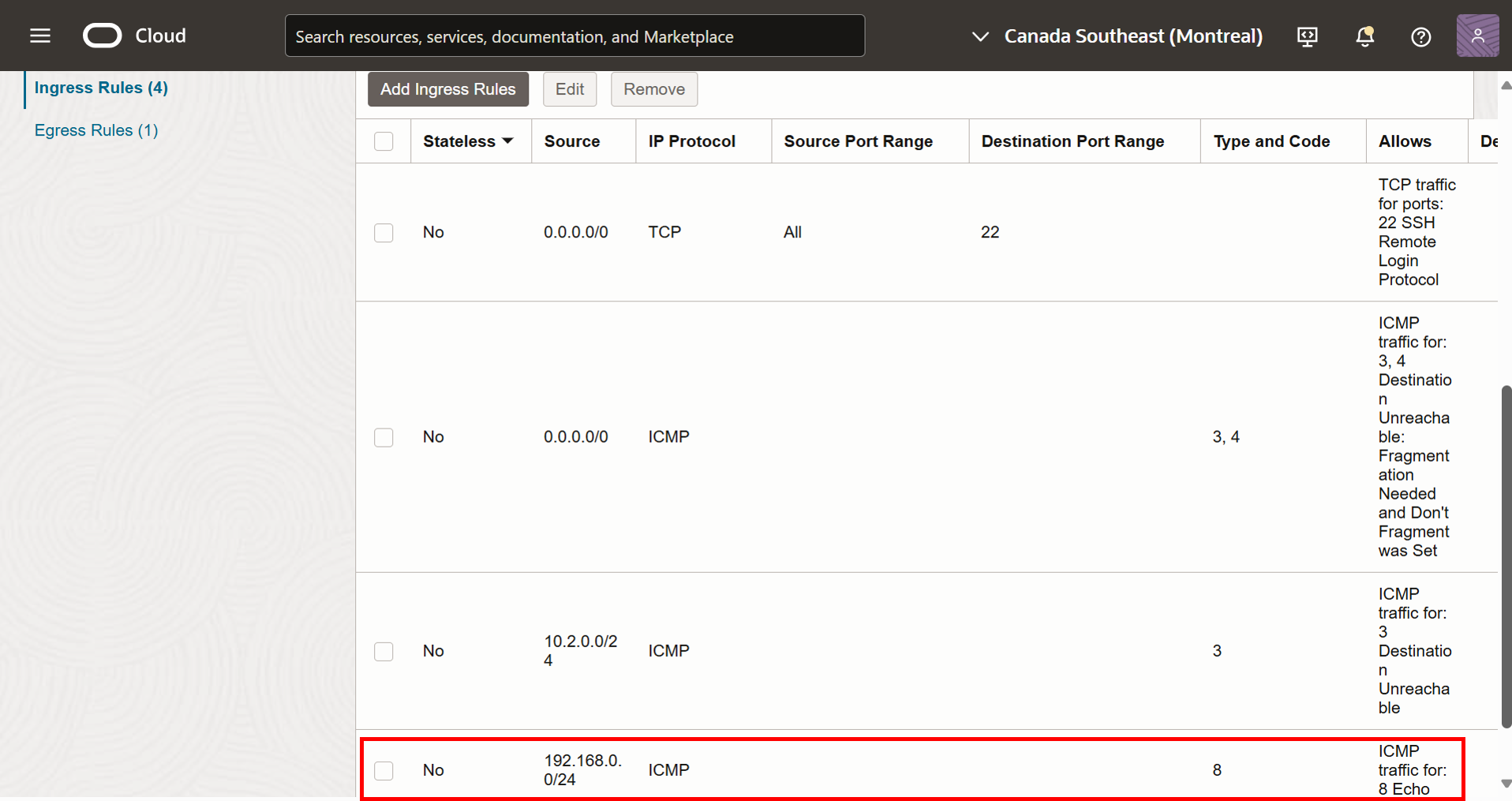

Spoke-VCN-2abgeschlossen haben, müssen Sie jetzt die Sicherheit vornehmen. Gehen Sie zur Seite Subnetzdetails, und klicken Sie auf die zugewiesene Sicherheitsliste.

-

Stellen Sie sicher, dass Ingress-Traffic zulässig ist.

- Echoanforderungen (Ping-Traffic) von

Hub-Public-Subnet(ICMP, Typ 8). Dies dient zum Testen am Ende.

- Echoanforderungen (Ping-Traffic) von

-

Stellen Sie sicher, dass Sie den gesamten Egress-Traffic zulassen.

-

Die aktuelle Umgebung sollte so aussehen.

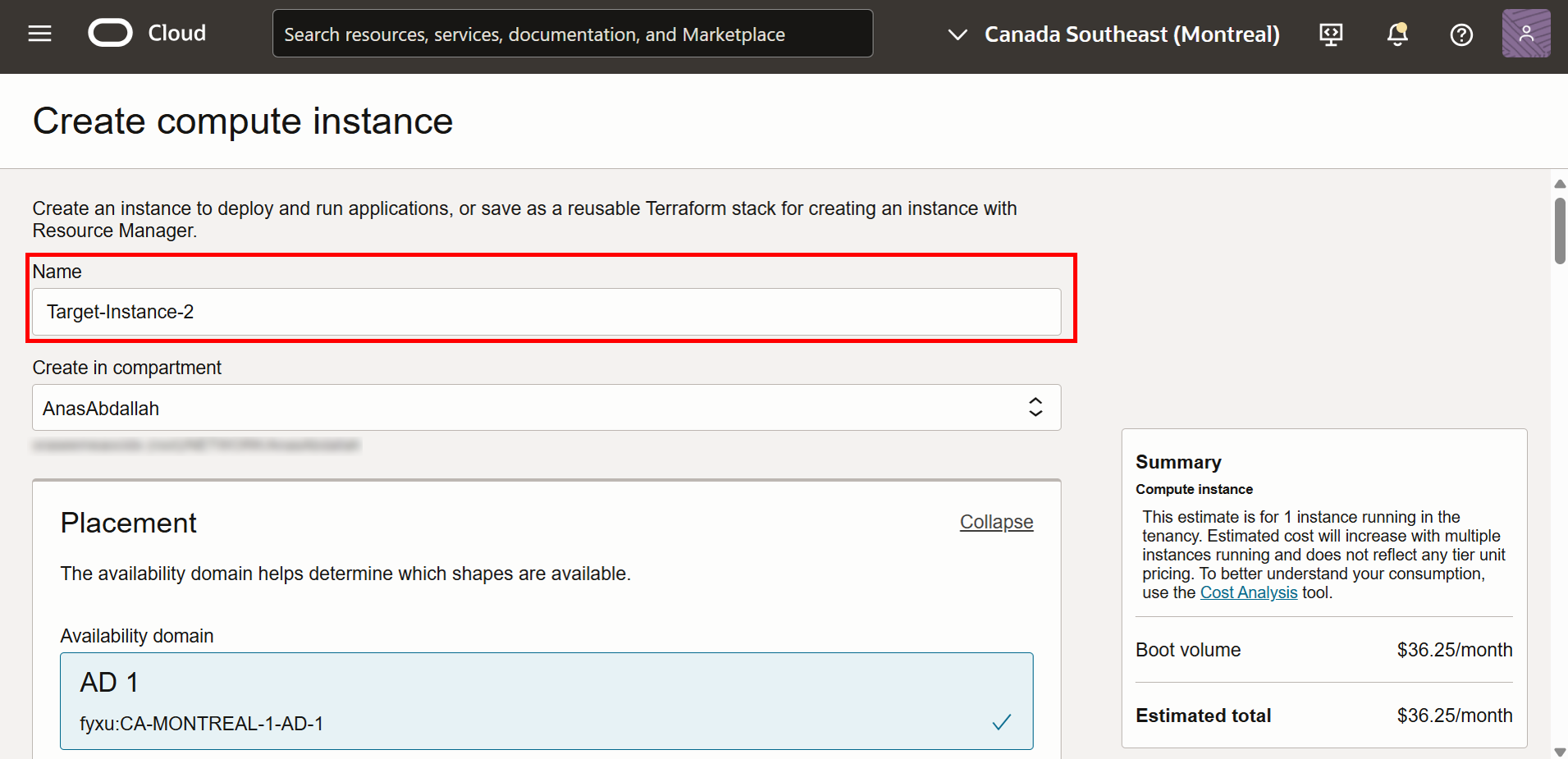

Aufgabe 4: Test-VM bereitstellen (Target-Instance-2)

-

Wir haben in Tutorial 1 ein SSH-Schlüsselpaar generiert. Sie können denselben Public Key beim Erstellen von

Target-Instance-2verwenden.Hinweis: Wir greifen nicht mit SSH auf die Instanz zu. Wir pingen sie einfach an, sodass Sie für dieses Tutorial nur Keine SSH-Schlüssel auswählen können. Wenn SSH-Zugriff erforderlich ist, führen Sie die Schritte in diesem Link aus, um die Schlüssel zu generieren Aufgabe 3.1: SSH-Schlüsselpaar mit PuTTY-Schlüsselgenerator generieren

-

Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Berechnen.

- Klicken Sie auf Instanzen.

-

Klicken Sie auf Instanz erstellen.

-

Geben Sie einen Namen für die Instanz ein.

-

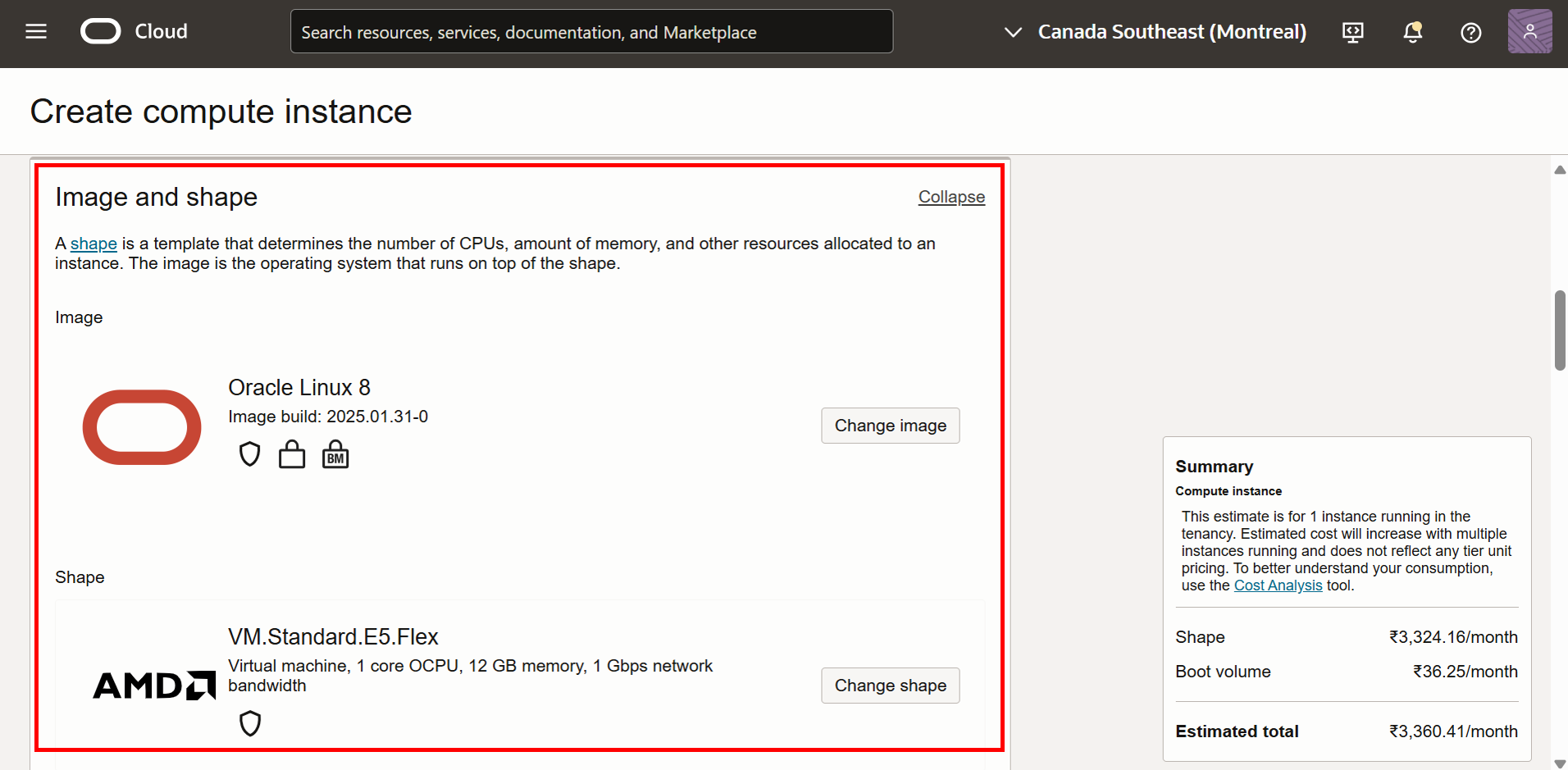

Behalten Sie die Image- und Ausprägungseinstellungen als Standardwert bei.

-

Geben Sie unter Primäres Netzwerk die folgenden Informationen ein.

- Wählen Sie

Spoke-VCN-2. - Wählen Sie das private Subnetz aus.

- Wählen Sie Manually assign private IPv4 address.

- Geben Sie die private IPv4-Adresse für die Instanz

10.2.0.30ein.

- Fügen Sie den PublicKey ein,

- Klicken Sie auf Erstellen.

- Wählen Sie

-

Die Compute-Instanz

Target-Instance-2wurde erfolgreich erstellt.

-

Die aktuelle Umgebung sollte so aussehen.

Aufgabe 5: Routing auf Hub-VCN konfigurieren

-

Gehen Sie zur Seite VCN-Details, und klicken Sie auf das öffentliche Subnetz.

-

Klicken Sie auf Routentabelle, eine zugewiesene Routentabelle.

-

Fügen Sie die folgende Regel hinzu.

10.2.0.0/27- DRG: Leiten Sie den Traffic anSpoke-Private-Subnetin der Region Montreal weiter, die über die zweite Zieltestinstanz an das DRG verfügt.

-

Es gibt bereits eine Standard-Egress-Sicherheitsregel, die den gesamten Traffic zulässt.

Aufgabe 6: Remotezugriff auf OpenVPN für VCN Spoke-VCN-2 konfigurieren

-

Browser-Tabs öffnen

- Greifen Sie auf die folgende URL zu:

https://<publicip>/admin. Ersetzen Sie<publicip>durch die öffentliche IP-Adresse der von Ihnen erstellten OpenVPN-Instanz. - Klicken Sie auf Erweitert.

- Klicken Sie auf Fortfahren.

- Geben Sie

openvpnals Benutzername ein. - Geben Sie das Kennwort ein.

- Klicken Sie auf Anmelden.

- Klicken Sie auf Konfiguration.

- Klicken Sie auf VPN-Einstellungen.

- Fügen Sie unter Routing das private Subnetz von

Spoke-VCN-2(10.2.0.0/27) hinzu, auf das wir über VPN zugreifen möchten. - Klicken Sie auf Einstellungen speichern.

- Greifen Sie auf die folgende URL zu:

-

Klicken Sie auf Laufenden Server aktualisieren.

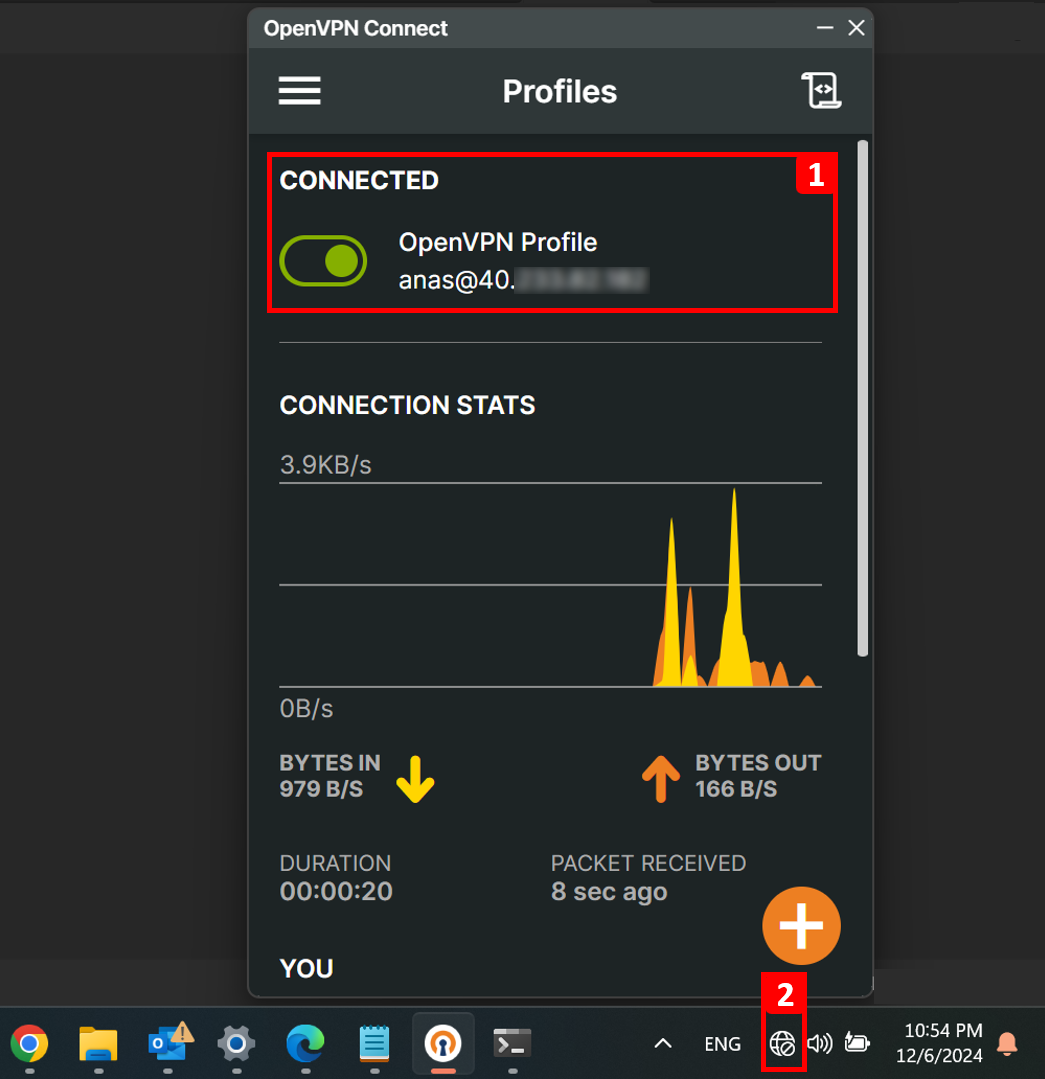

Aufgabe 7: Testen und validieren

-

Die folgende Abbildung zeigt das Testszenario, das wir erreichen möchten.

-

Wir verwenden OpenVPN Connect, das Sie auf Ihrem PC installiert und konfiguriert haben, in Tutorial 1: Richten Sie OpenVPN für Remotezugriff in einer einzelnen Region auf Oracle Cloud Infrastructure ein.

-

Öffnen Sie OpenVPN Connect, und stellen Sie eine Verbindung zum bereits erstellten Profil her.

- Sie sind jetzt VERNETZT.

- Beachten Sie, dass Sie vom Internet getrennt werden, wenn Sie über VPN verbunden sind.

-

Pingen Sie

Target-Instance-2(10.2.0.30). Wie Sie sehen können, ist der Test erfolgreich.

-

Wenn Sie die Spoke-Subnetzlogs prüfen, werden Traffic von

OpenVPN(192.168.0.2) zuTarget-Instance-2(10.2.0.30) und die zurückgesendete Antwort angezeigt.

Schlussfolgerung

In dieser Tutorialreihe haben Sie gelernt, wie Sie OpenVPN für den Remotezugriff auf Ihre OCI-Ressourcen bereitstellen und konfigurieren, unabhängig davon, ob Sie den Zugriff von einem Remote-Office, zu Hause oder unterwegs benötigen. Wir haben erläutert, wie Sie OpenVPN einrichten, um eine Verbindung zu Ressourcen innerhalb derselben Region wie OpenVPN oder in einer anderen Region herzustellen. Detaillierte Erläuterungen zu den erforderlichen OCI-Konfigurationen, einschließlich der Aktivierung der Kommunikation von Ihrem PC zum öffentlichen Server OpenVPN und von dort zu virtuellen Maschinen in der Primär- oder DR-Region, haben wir auch wichtige OCI-Komponenten untersucht, während wir dies wie das DRG und wie wir es für RPC zwischen Regionen nutzen können.

Danksagungen

- Autor - Anas Abdallah (Cloud Networking Specialist)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Set up OpenVPN for Remote Access Across Multiple Regions on Oracle Cloud Infrastructure

G27946-02

Copyright ©2025, Oracle and/or its affiliates.