Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zum Anmelden für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Wenn Sie Ihre Übung abgeschlossen haben, ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Oracle Cloud Infrastructure Web Application Firewall-Schutz zu einem flexiblen Load Balancer hinzufügen

Einführung

Webanwendungen sind oft Ziele von böswilligen Angriffen, die Sicherheitslücken und Fehlkonfigurationen in der Anwendung ausnutzen. Mit Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) können Sie die Sicherheitslage Ihrer Anwendungen stärken, indem Sie einen gewissen Schutz vor den allgemeinen Weblücken bieten, die durch das Open Web Application Security Project (OWASP) mit den Top 10 Sicherheitslücken identifiziert werden. OCI WAF ist ein regionaler und Edge-Force-Service, der an einen Enforcement Point angehängt ist, wie einen OCI Flexible Load Balancer oder einen Domainnamen einer Webanwendung.

OCI WAF bietet Schutz für Ihre Webanwendung vor Layer-7-Bedrohungen mit zwei Versionen: Edge WAF und Regional WAF (WAF auf Load Balancer). Mit WAF auf OCI Load Balancern können Sie Ihre internen Anwendungen vor Insider-Bedrohungen schützen und eine verbesserte WAF-Sicherheit für Ihre regionsinternen Anwendungs-Workloads bereitstellen. WAF auf Load Balancer unterstützt sowohl öffentliche als auch private Anwendungen. Es eignet sich am besten für Anwendungen mit regionaler Präsenz. Edge-WAF eignet sich am besten für öffentlich zugängliche Anwendungen/Benutzer, die auf der ganzen Welt verteilt sind.

Zielsetzung

Wenden Sie die Schutzfunktionen von OCI WAF auf einen OCI-Load Balancer an.

Voraussetzungen

- Ein OCI-Account mit Zugriff zum Erstellen und Verwalten von OCI Load Balancer- und OCI WAF-Policys

- Webanwendung vorkonfiguriert (in diesem Tutorial wird die Webanwendung in OCI auf Port 80 ausgeführt)

- Ein flexibler OCI-Load Balancer

Aufgabe 1: Flexiblen Load Balancer einrichten

-

Befolgen Sie die Anweisungen in diesem Blog, und erstellen Sie einen öffentlichen Load Balancer in der OCI-Konsole.

-

In diesem Tutorial wurde ein öffentlicher Load Balancer erstellt und diesem Load Balancer eine vorkonfigurierte Webanwendung als Backend-Server hinzugefügt.

-

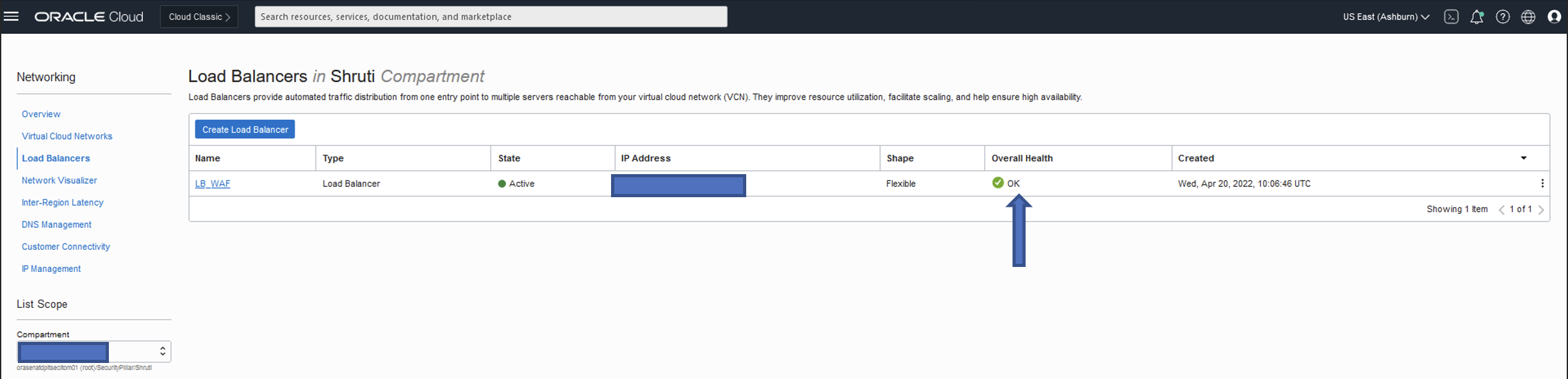

Der Load-Balancer-Name lautet LB_WAF. Nach der Erstellung in OCI wird der folgende Status in der OCI-Konsole angezeigt:

-

Der für den Load Balancer angezeigte "Gesamtzustand" zeigt die Zustandsübersichten jedes Backend-Sets an. Integritätsstatusindikatoren, die OK anzeigen, bedeuten, dass alle Backend-Server im Backend-Set fehlerfrei und fehlerfrei ausgeführt werden.

Aufgabe 2: Webanwendungs-Firewall-Policy für den Load Balancer erstellen

Firewall-Policys für Webanwendungen umfassen die Gesamtkonfiguration des OCI WAF-Service, einschließlich Zugriffsregeln, Ratenbegrenzungsregeln und Schutzregeln.

Hinweis:

Die WAF-Zugriffskontrolle besteht aus Regeln, mit denen der Zugriff auf Ihre Webanwendung basierend auf Bedingungen wie Geolokation, URL-Abfrage, IP-Adressen, Anforderungsheader usw. gesteuert werden kann.

Die Ratenbegrenzung ermöglicht die Prüfung der HTTP-Anforderungseigenschaften und begrenzt die Häufigkeit von Anforderungen für jede eindeutige Client-IP-Adresse.

Schutzregeln gleichen Webtraffic mit Regelbedingungen ab und ermitteln so die bei Erfüllung der Bedingungen auszuführende Aktion.

-

Navigieren Sie zur OCI-Konsole, Identität und Sicherheit, Web Application Firewall.

-

Wählen Sie Ihr Compartment aus, und klicken Sie auf WAF-Policy erstellen.

-

Geben Sie Basisinformationen für den WAF-Policy-Namen und das Compartment ein.

-

Fügen Sie eine Beispielzugriffskontrollregel, eine Ratenbegrenzung und eine Schutzregel hinzu.

-

Zugriffskontrollregel: In diesem Tutorial wurde eine Zugriffskontrollregel erstellt, wenn die Bedingung des URL-Pfads mit dem Schlüsselwort script erfüllt ist. Die Regelaktion gibt eine HTTP-Antwort zurück - 401 nicht autorisiert.

Regelausgabe

-

Ratenbegrenzungsregel: Ratenbegrenzung für den Zugriff, wenn die Bedingung für den URL-Pfad mit dem Schlüsselwort rate erfüllt ist, auf die 3-mal innerhalb einer Dauer von 10 Sekunden zugegriffen wird. Die Regelaktion gibt die HTTP-Antwort - 303 und eine Nachricht zurück.

Regelausgabe

-

Schutzregel: In diesem Tutorial wurde die Schutzregel gegen Cross-Site Scripting (XSS) aktiviert, wobei WAF das Skript erkennt, das basierend auf der aktivierten XSS-Regel in die URL injiziert wurde. Wenn versucht wird, ein Cross-Site-Skript in die Load Balancer-IP zu injizieren, wird der Zugriff wie in der Regel festgelegt verweigert.

Regelausgabe

-

-

Fügen Sie den in Aufgabe 1 erstellten Load Balancer (LB_WAF) als Firewall hinzu.

-

Wählen Sie im Assistenten WAF-Policy erstellen die Option Prüfen und erstellen aus. Nachdem die WAF-Policy erstellt wurde, werden die folgenden Details angezeigt.

Verwandte Links

Bestätigungen

Autor: Shruti Soumya (Senior Cloud Security Engineer)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem die Website education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Produktdokumentation finden Sie im Oracle Help Center.

Add Oracle Cloud Infrastructure Web Application Firewall protection to a flexible Load Balancer

F80290-01

April 2023

Copyright © 2023, Oracle and/or its affiliates.