Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. In der Übung ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Netzwerkaspekte für Oracle Cloud Infrastructure GoldenGate verstehen

Einführung

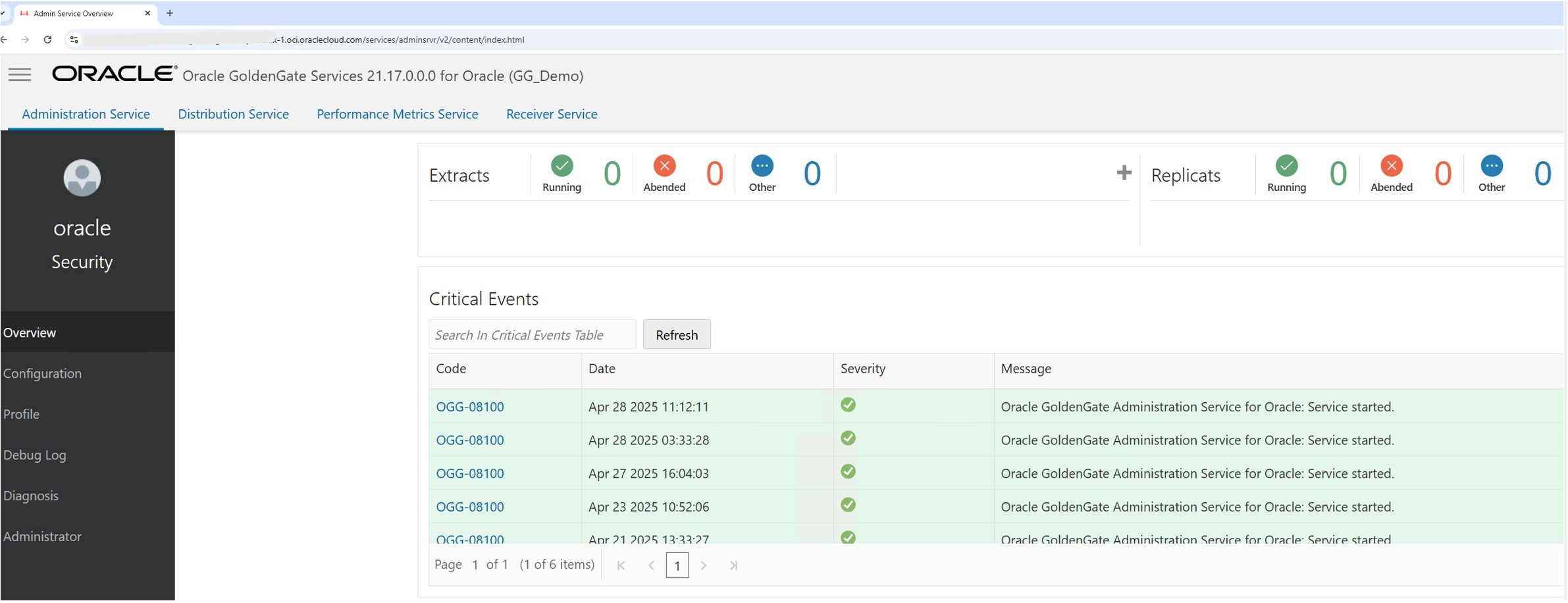

Oracle Cloud Infrastructure GoldenGate (OCI GoldenGate) ist ein vollständig verwalteter Cloud-Service, der die Echtzeit-Datenreplikation und das Streaming der Datenverarbeitung von verschiedenen Datenmanagementsystemen zu Oracle Cloud Infrastructure Database ermöglicht. Damit können Benutzer Datenreplikations- und Streaminglösungen entwerfen, ausführen und überwachen, ohne Compute-Umgebungen verwalten zu müssen.

In diesem Tutorial werden wichtige Überlegungen zum Networking und unterstützte Architekturen für OCI GoldenGate-Deployments behandelt.

Wichtige Netzwerkaspekte

Beim Deployment von OCI GoldenGate müssen zwei wichtige Netzwerkaspekte berücksichtigt werden:

- Endpunkttyp (öffentlich oder privat).

- Konfiguration von vollqualifizierten Domainnamen (FQDNs)/Domain Name Service (DNS).

Gehen wir jeden im Detail durch.

-

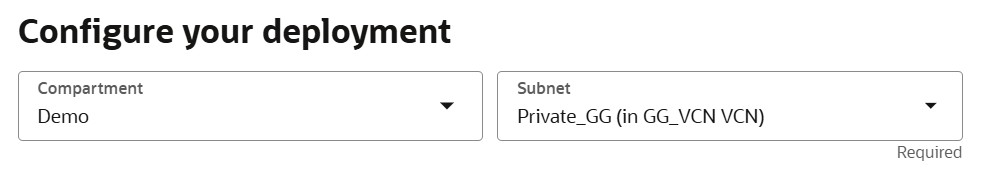

Privater Endpunkt: Der private Endpunkt ist der einzige erforderliche Endpunkt für ein Deployment. Der öffentliche Endpunkt ist optional und wird später im Tutorial behandelt. Daher müssen Sie ein privates Subnetz auswählen, da öffentliche Subnetze nicht im Dropdown-Menü angezeigt werden.

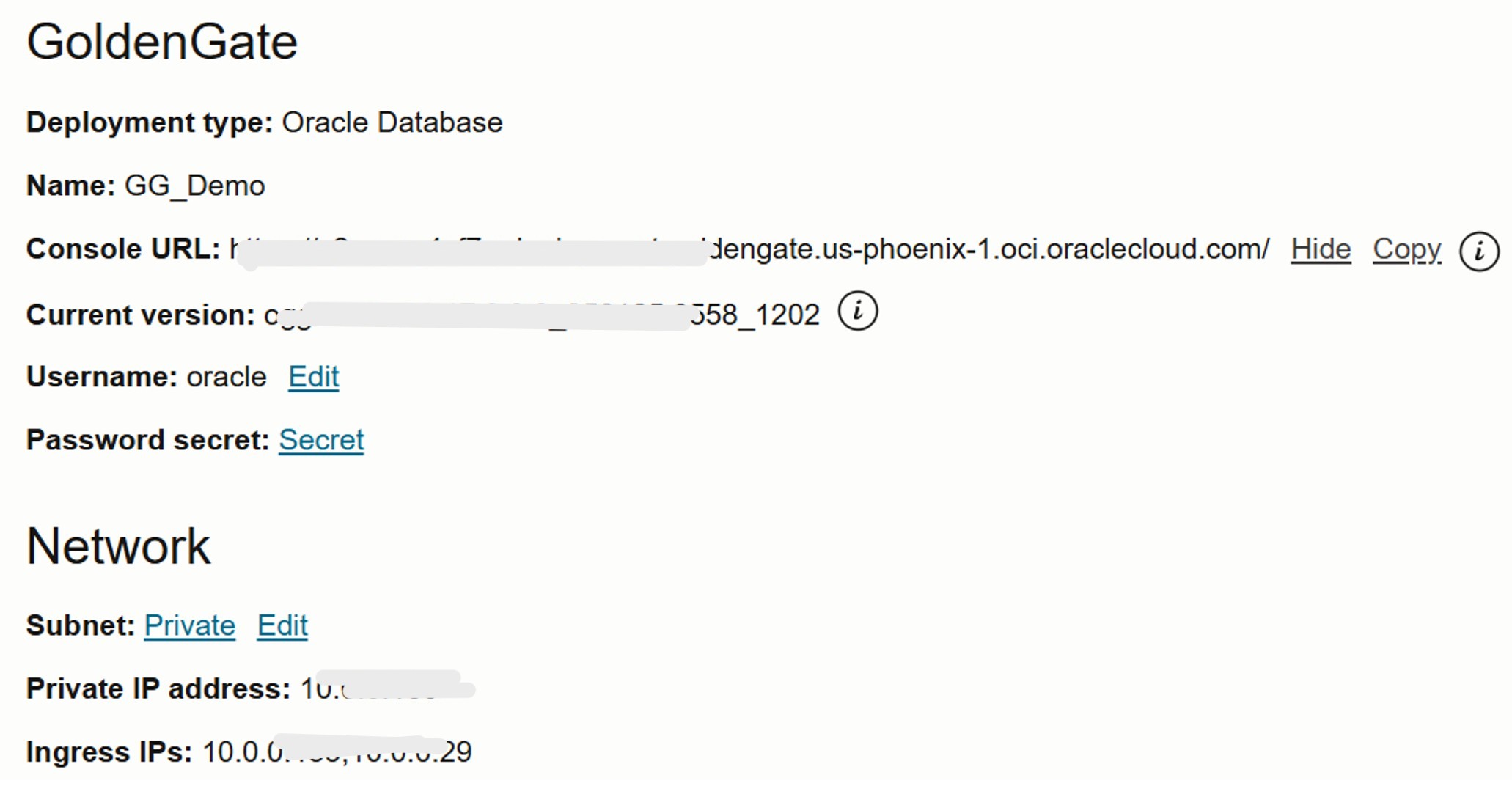

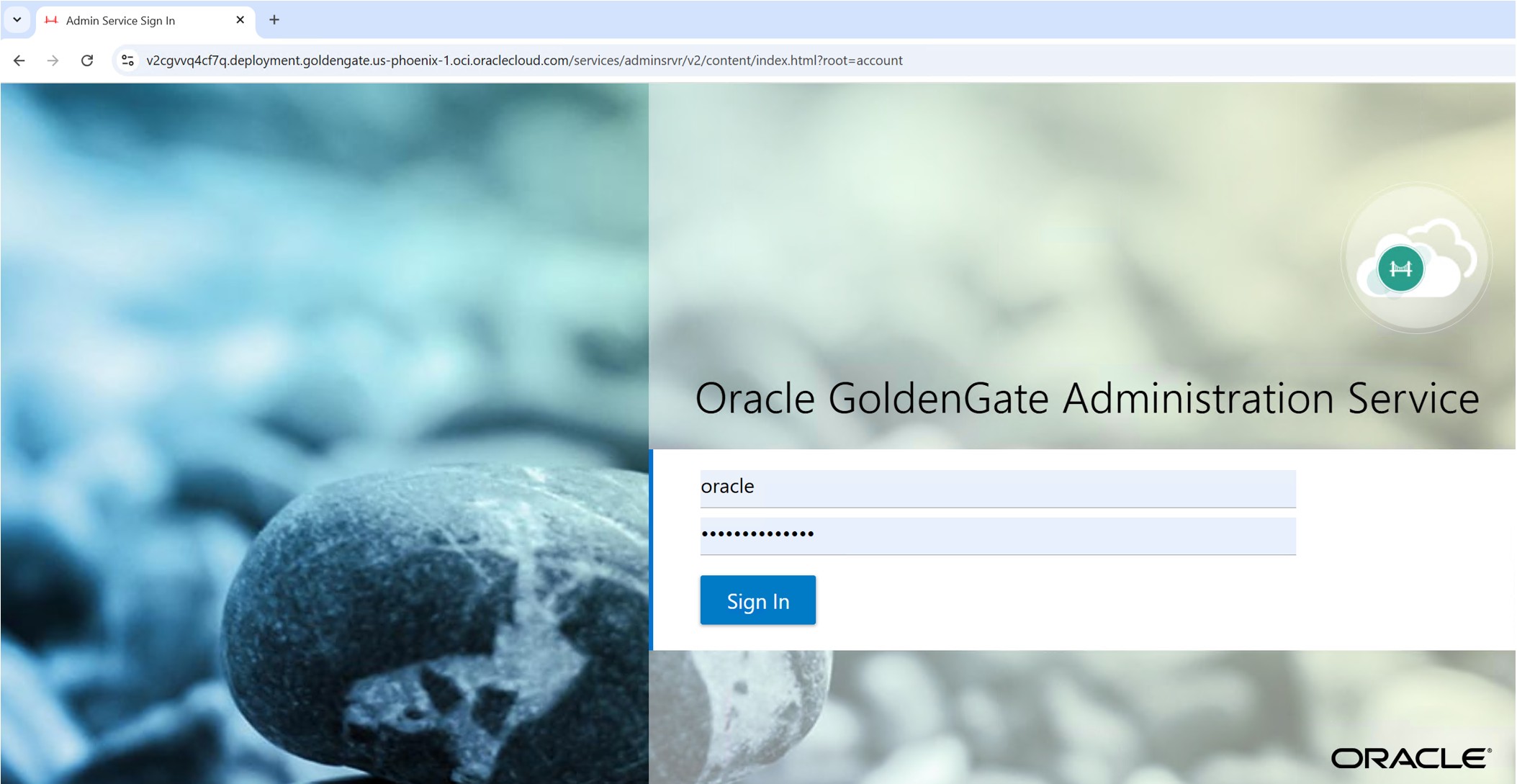

Konsolen-URL: Mit der OCI-Konsolen-URL GoldenGate können Sie auf Ihr Deployment zugreifen und es verwalten.

Das Format lautet:

https://[random-characters].deployment.goldengate.[region].oci.oraclecloud.com/.Beispiel:

https://v2cxxxxxxf7q.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com/Diese URL ist über Port 443 zugänglich. Die Zugriffsoptionen hängen von Ihrem Netzwerksetup und auch von den erstellten Endpunktnutzern ab. Privat oder privat und öffentlich.

- Zugriff über dasselbe virtuelle Cloud-Netzwerk (VCN).

- Zugriff von einem anderen VCN in derselben Region.

- Zugriff von einem anderen VCN in einer anderen Region oder einem anderen Mandanten.

- Zugriff von On-Premises oder einer anderen Public Cloud (Amazon Web Services, Microsoft Azure, Google Cloud Platform).

- Zugang über das Internet.

- Zugriff über einen benutzerdefinierten Endpunkt.

Ziele

- Machen Sie sich mit Netzwerküberlegungen und unterstützten Architekturen für OCI GoldenGate-Deployments vertraut.

Szenario 1: Zugriff vom selben VCN

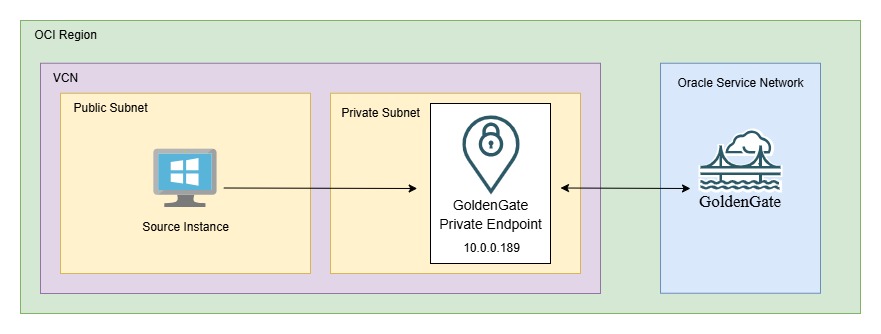

Der Zugriff auf die OCI-GoldenGate-Konsolen-URL innerhalb desselben VCN ist standardmäßig zulässig.

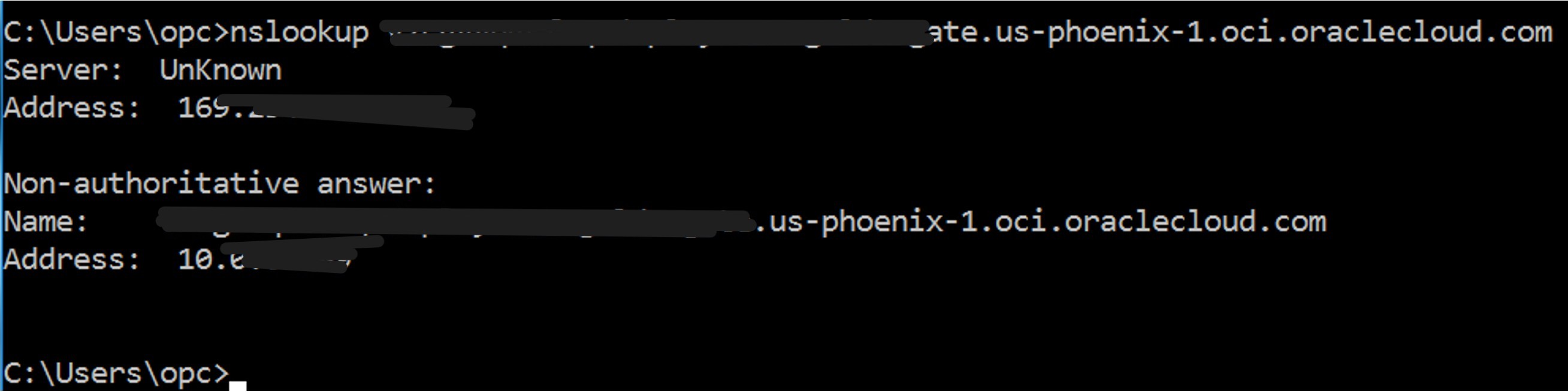

Die Konsolen-URL wird intern in eine private IP-Adresse aufgelöst, die dem privaten Endpunkt aus dem Subnetz zugewiesen ist, das beim Deployment ausgewählt wurde. Diese private IP ist nur für Ressourcen innerhalb desselben VCN zugänglich.

Dieses Setup ist unkompliziert und funktioniert zuverlässig.

Szenario 2: Zugriff von einem anderen VCN in derselben Region

Wenn sich der Quell-/Bastionhost in einem anderen VCN, aber in derselben Region befindet.

-

Richten Sie die Konnektivität mit dem DRG-(Dynamic Routing Gateway-)Anhang (empfohlen) oder dem lokalen Peering-Gateway (LPG) ein. Weitere Informationen finden Sie unter Dynamische Routinggateways.

-

Für die DNS-Auflösung stehen die folgenden Optionen für die Namensauflösung zur Verfügung:

-

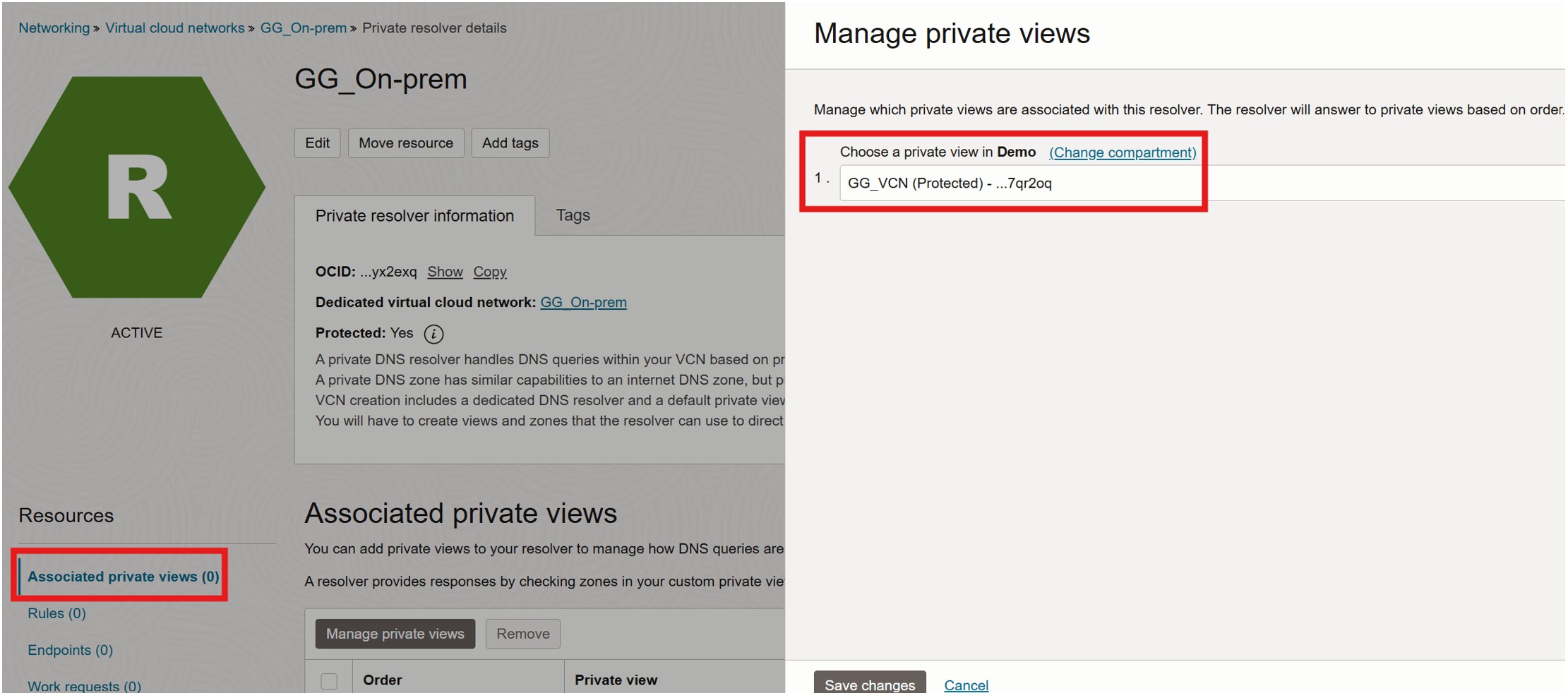

Private Ansicht zuordnen (empfohlen):

Gehen Sie zum DNS-Resolver des Quell-VCN, und verknüpfen Sie die private Ansicht des OCI-VCN GoldenGate.

-

Bedingte Weiterleitung erstellen:

Richten Sie eine benutzerdefinierte Weiterleitungsregel mit einem VCN-DNS-Weiterleitenden oder einem privaten DNS-Server ein.

-

Aktualisieren Sie die Hostdatei:

Wir können auch die Hostdatei des Betriebssystems aktualisieren. Dadurch wird der FQDN lokal auf unserem Host aufgelöst und eine Verbindung über die private IP der OCI-Konsole GoldenGate hergestellt. Diese Option ist nützlich, wenn der OCI-FQDN GoldenGate nur von bestimmten Compute-Instanzen aufgelöst werden soll und keine Private Ansicht verknüpfen für das gesamte VCN verwendet werden soll. Diese Option hat jedoch die Einschränkung, dass es sich um einen manuellen Prozess für jeden Host handelt und nicht leicht skalierbar ist.

-

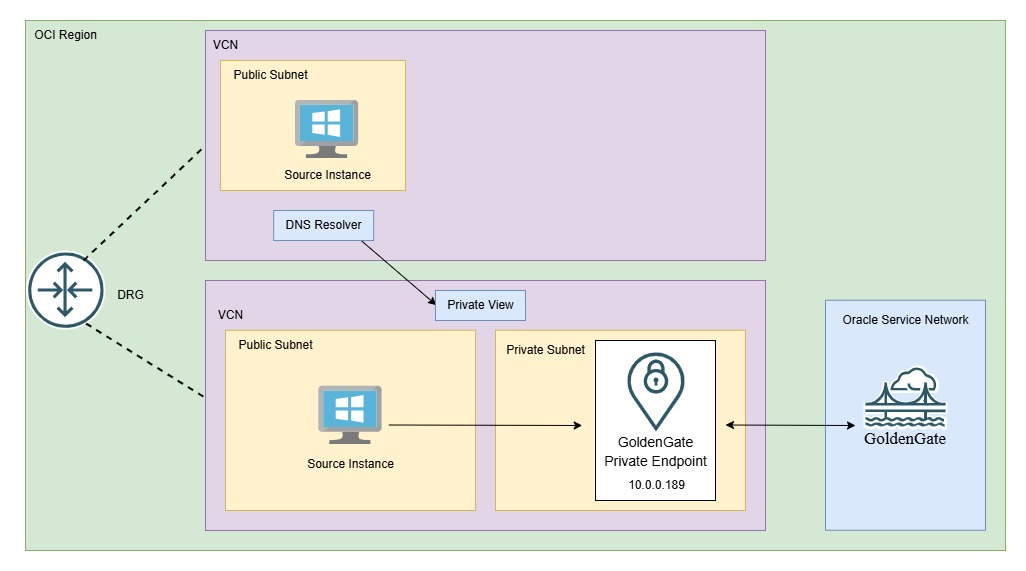

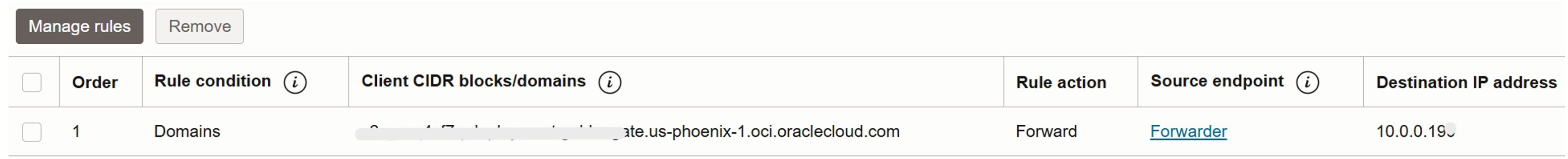

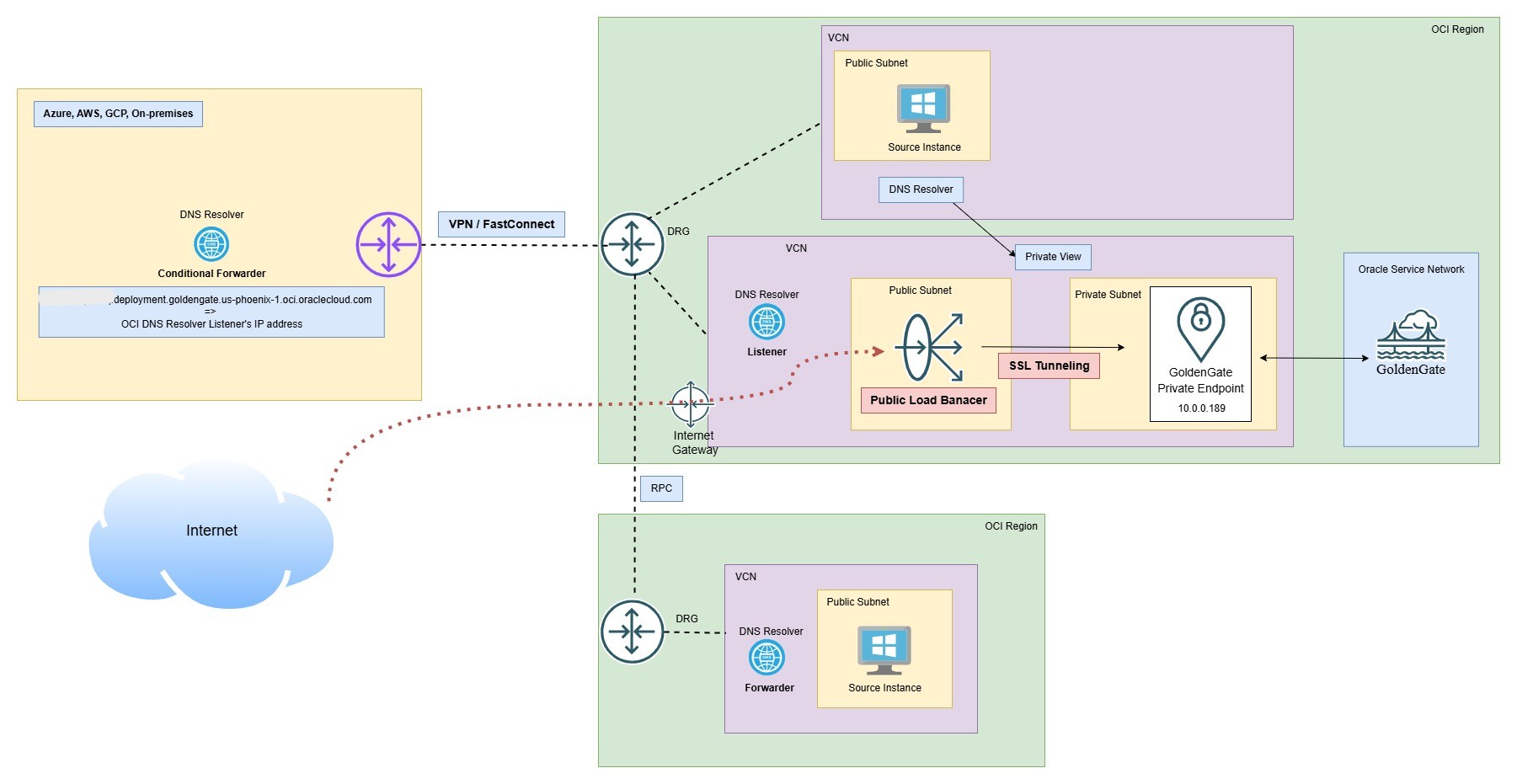

Szenario 3: Zugriff von einem anderen VCN in einer anderen Region oder einem anderen Mandanten

Führen Sie diese Schritte aus, wenn sich der Quell-/Bastionhost in einer anderen Region/einem anderen Mandanten befindet. Da das Zuordnen privater Ansichten über Mandanten oder Regionen hinweg nicht unterstützt wird.

-

Richten Sie die Remote-Peering-Verbindung (RPC) zwischen VCNs in einer anderen Region/einem anderen Mandanten ein. Weitere Informationen finden Sie unter Remote-VCN-Peering über ein upgegradetes DRG.

-

Für die DNS-Auflösung stehen die folgenden Optionen für die Namensauflösung zur Verfügung:

-

Bedingte Weiterleitung erstellen (empfohlen):

Richten Sie DNS-Resolver-Endpunkte (Listener und Forwarder) ein, und konfigurieren Sie Weiterleitungsregeln für den OCI-GoldenGate-FQDN. Führen Sie die Schritte aus, um eine bedingte Weiterleitung des OCI-DNS-Resolvers zu erstellen:

-

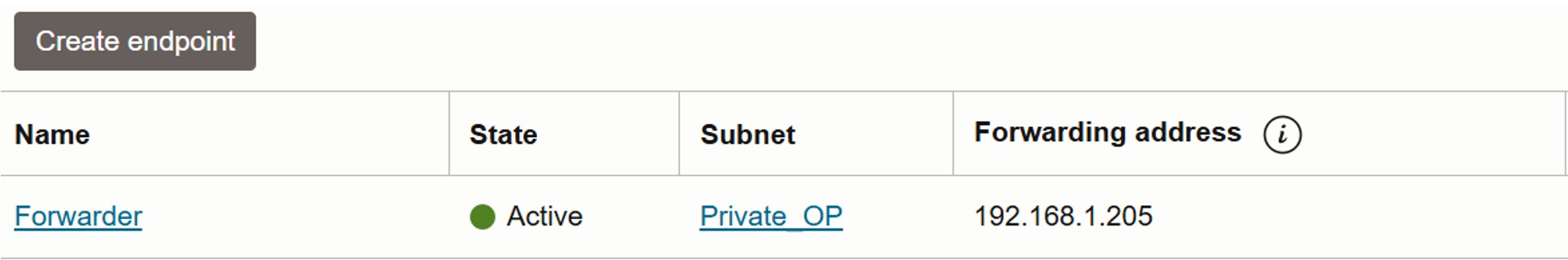

Navigieren Sie zum OCI-VCN GoldenGate, navigieren Sie zu DNS-Resolver, Endpunkte, Endpunkt erstellen, und klicken Sie auf Listener erstellen.

-

Navigieren Sie zum Quell-VCN in einer anderen Region oder einem anderen Mandanten, navigieren Sie zu DNS-Resolver, Endpunkte, Endpunkt erstellen, und klicken Sie auf Forwarder erstellen.

-

Klicken Sie auf Regeln, Regeln verwalten, und fügen Sie eine Weiterleitungsregel für den OCI-GoldenGate-Konsolen-FQDN hinzu, die auf die in Schritt 1 erstellte Listener-IP verweist.

-

-

Aktualisieren Sie die Hostdatei:

Ändern Sie die Hostdatei auf einzelnen Rechnern (manuell und nicht skalierbar).

-

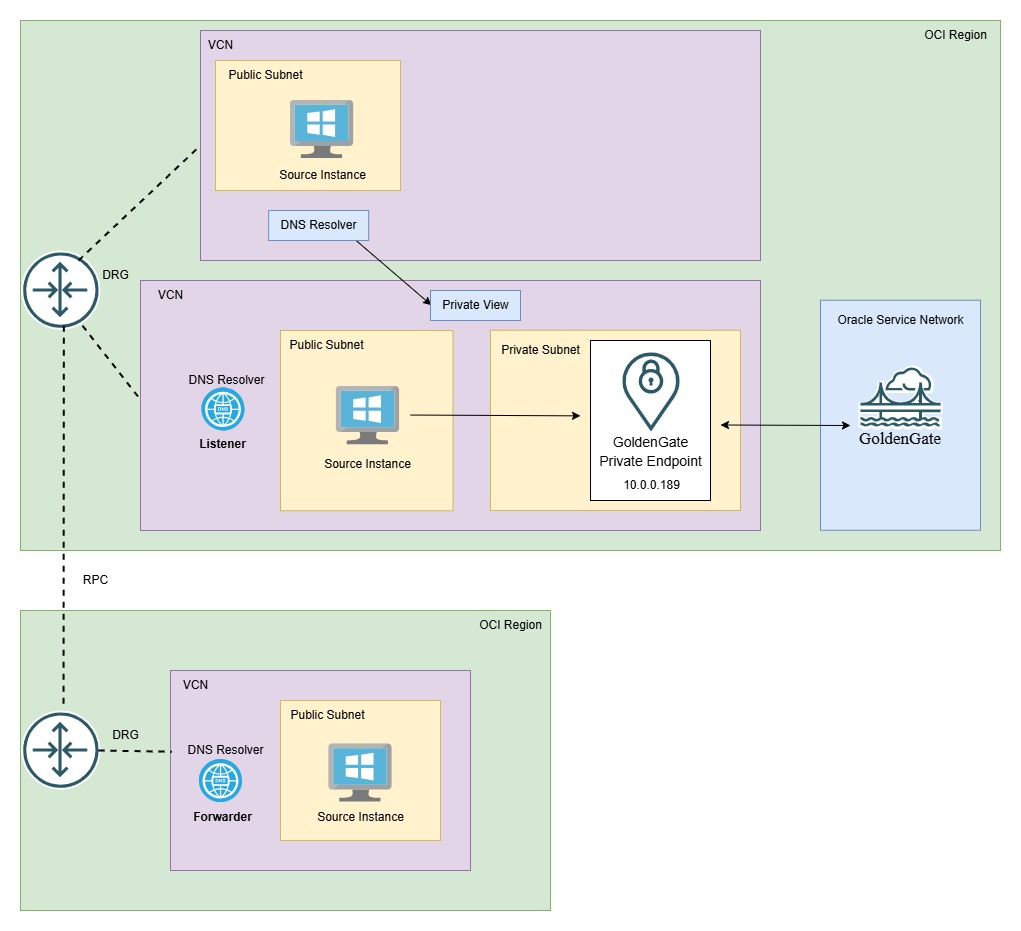

Szenario 4: Zugriff von On-Premises- oder anderen Public Clouds (AWS, Azure und GCP)

Dies ist ein gängiges Szenario, wenn Sie privat von On-Premises-Umgebungen oder anderen Public Clouds (wie Amazon Web Services, Microsoft Azure oder Google Cloud Platform) auf die OCI GoldenGate-Servicekonsole zugreifen.

-

Die erste Anforderung besteht darin, die Netzwerkkonnektivität herzustellen, wobei die primären Optionen OCI Site-to-Site-VPN oder OCI FastConnect Private Peering sind. Diese Konnektivitätsmethoden bieten Zugriff auf private OCI-Services. Weitere Informationen dazu finden Sie unter Überblick über Site-to-Site-VPN und FastConnect - Überblick.

-

Die DNS-Auflösung bleibt eine Herausforderung, da die Service-FQDNs lokal im VCN sind. Um diese FQDNs aus On-Premise-Umgebungen oder anderen Clouds aufzulösen, sind die folgenden Optionen verfügbar:

-

Bedingte Weiterleitung erstellen (empfohlen):

In diesem Ansatz richten Sie einen DNS-Weiterleitungsendpunkt oder einen privaten DNS-Server (z. B. einen Windows-DNS-Server) mit bedingter Weiterleitung zur Namensauflösung ein. Der DNS-Server leitet Auflösungsanforderungen an die IP-Adresse des OCI-DNS-Resolver-Listeners weiter.

-

Aktualisieren Sie die Hostdatei:

Ändern Sie die Hostdatei auf einzelnen Rechnern (manuell und nicht skalierbar).

-

Szenario 5: Zugriff über das Internet

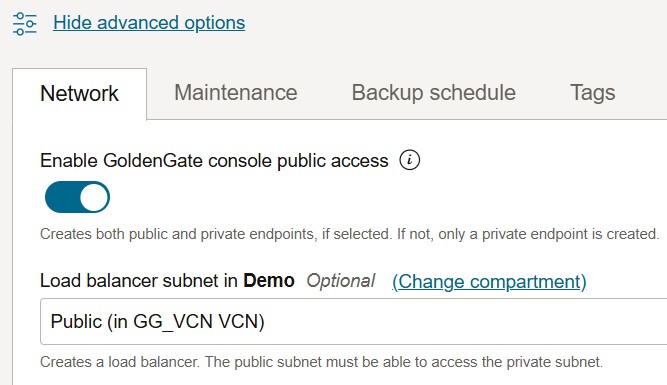

Wenn wir den OCI-GoldenGate-Service bereitstellen, ist der private Endpunkt der einzige erforderliche Endpunkt für ein Deployment, und wir müssen ein privates Subnetz auswählen. Tatsächlich werden nicht einmal öffentliche Subnetze im Dropdown-Menü angezeigt.

Der öffentliche Endpunkt ist optional, und es gibt eine separate Option, um den öffentlichen Zugriff auf die OCI GoldenGate-Konsole zu aktivieren. Dadurch können wir unter Erweiterte Optionen anzeigen ein öffentliches Subnetz auswählen.

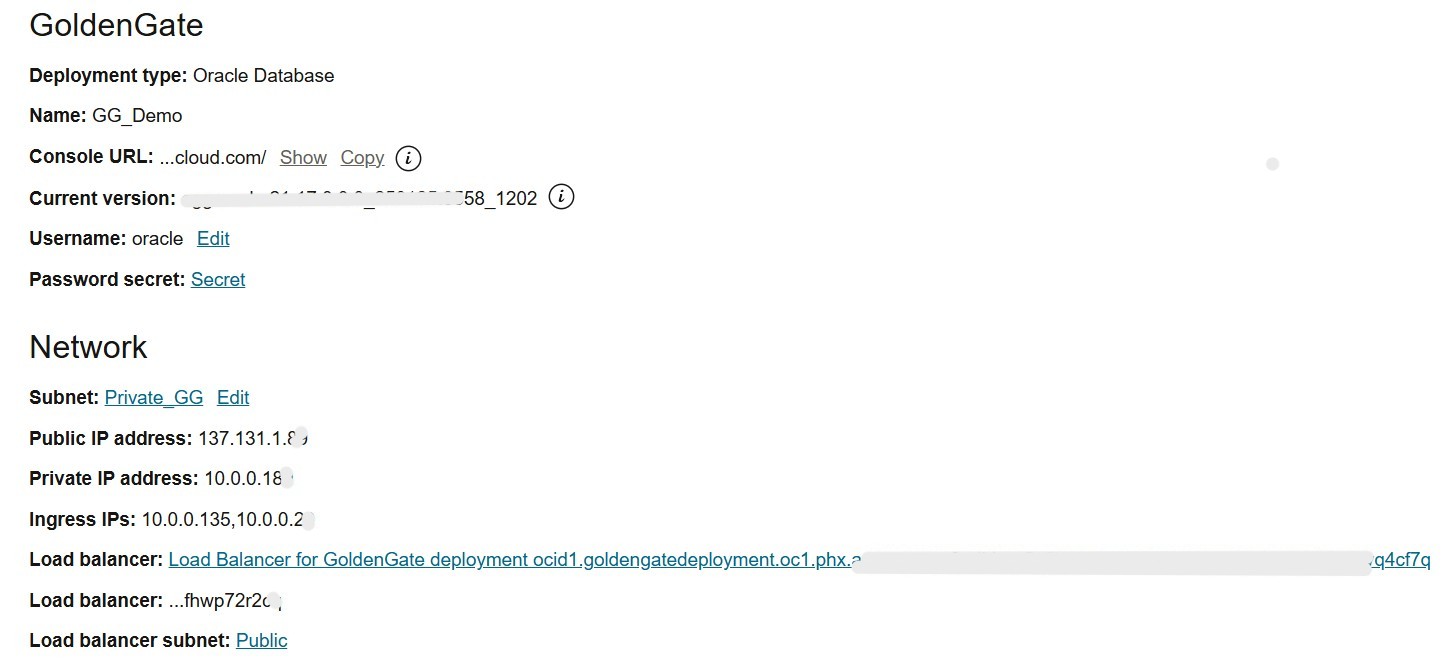

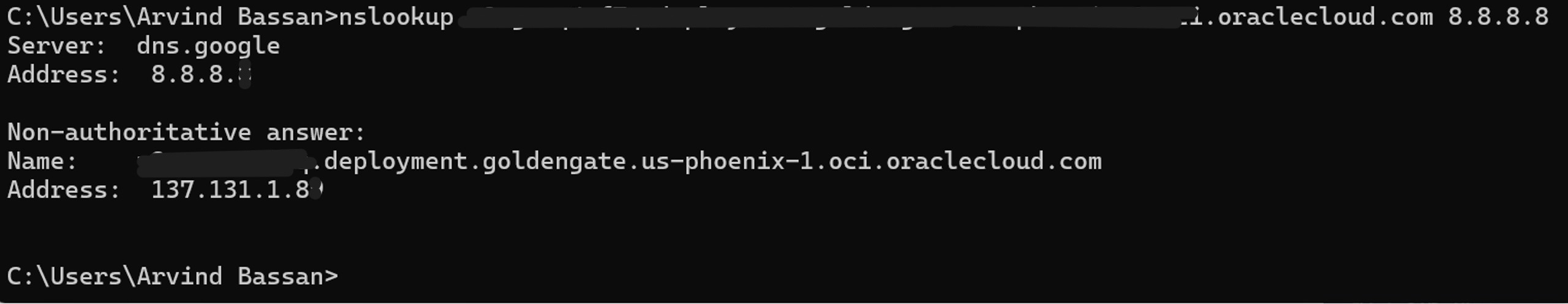

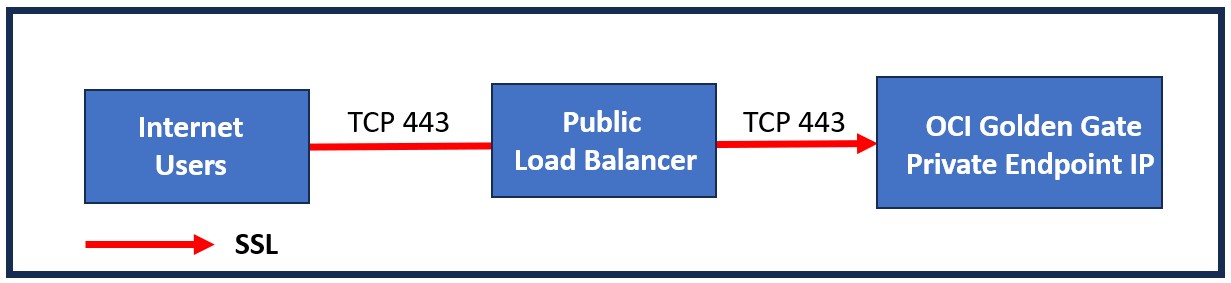

Dadurch wird ein öffentlicher OCI Load Balancer mit SSL-Tunneling im öffentlichen Subnetz bereitgestellt. Mit dieser Option wird der OCI-Konsolenzugriffs-FQDN GoldenGate in die öffentliche IP-Adresse des Load Balancers im Internet aufgelöst. Daher können wir auch über das Internet auf die OCI GoldenGate-Konsole zugreifen.

Das alles sehen Sie in der folgenden Abbildung:

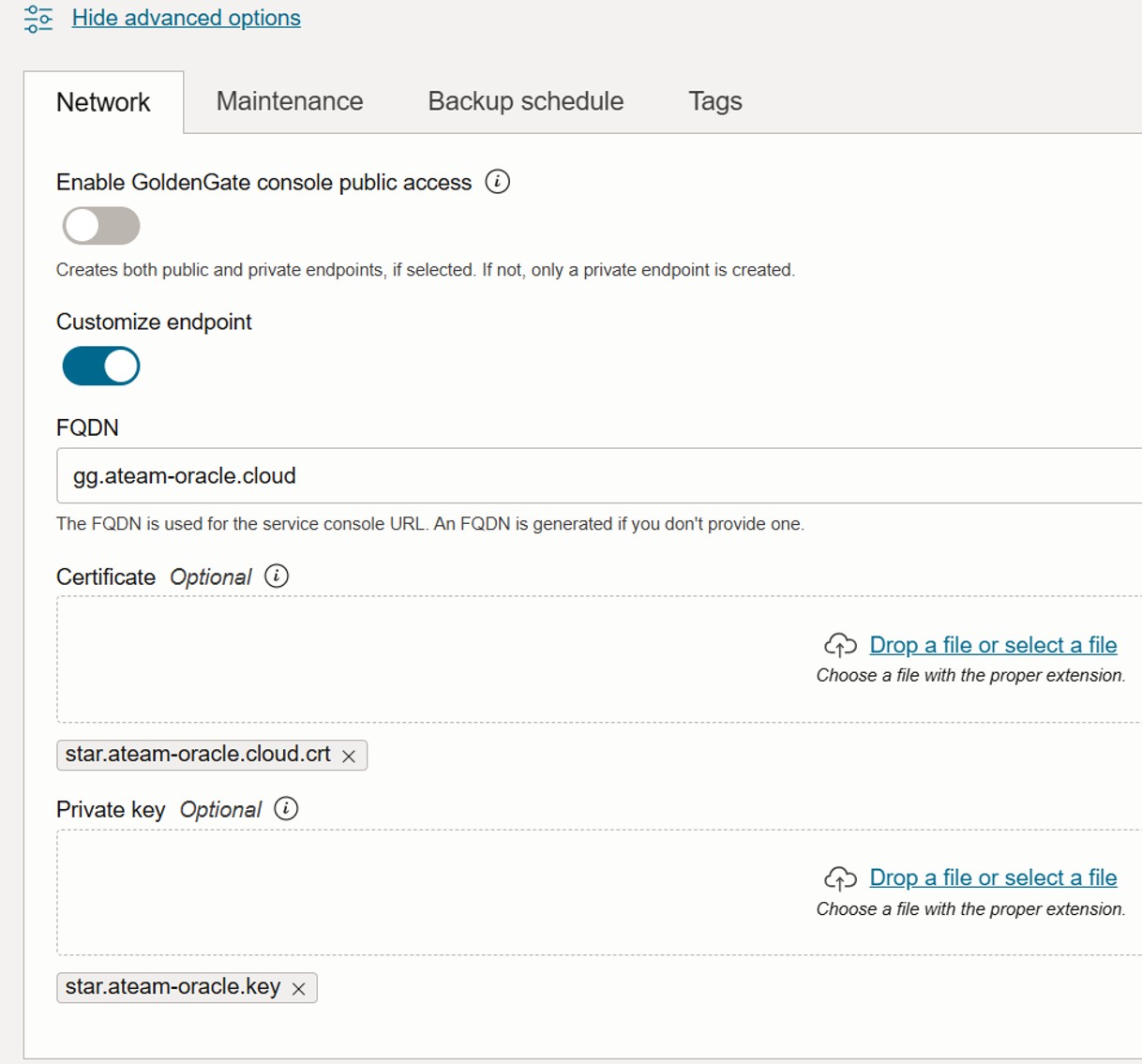

Szenario 6: Zugriff von einem benutzerdefinierten Endpunkt aus

Mit dem OCI-Service GoldenGate können wir auch einen benutzerdefinierten Endpunkt für den Zugriff auf die OCI-Konsole GoldenGate einrichten. Sie können einen benutzerdefinierten FQDN zusammen mit dem entsprechenden SSL-Zertifikat und dem Private Key im Format .pem unter Erweiterte Optionen anzeigen eingeben.

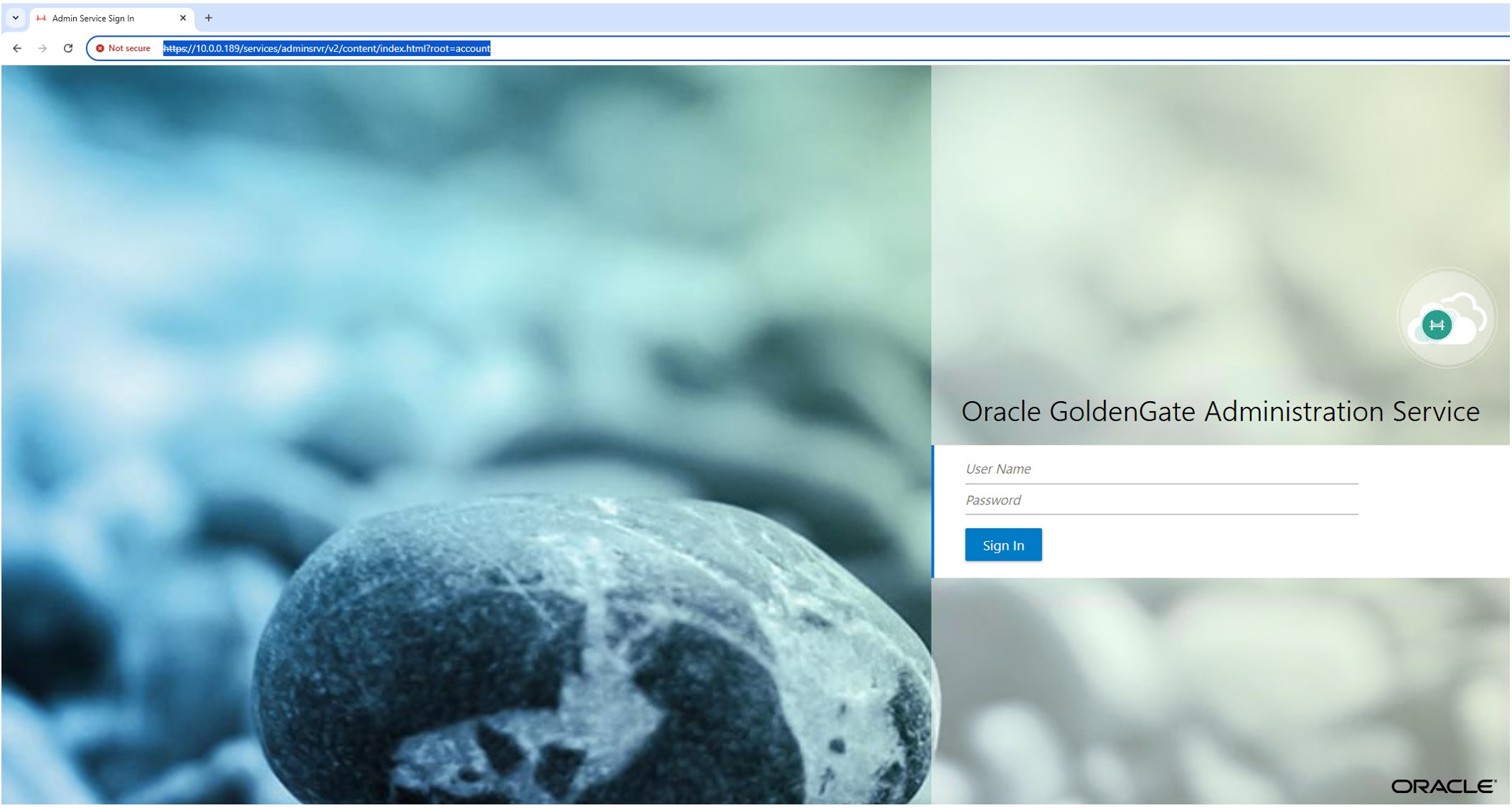

Hinweis: Wir können auch direkt mit der privaten oder öffentlichen IP auf die OCI-Konsole GoldenGate zugreifen. Der Browser zeigt jedoch eine nicht sichere Warnung an, da der Hostname nicht mit dem Backend-Zertifikat übereinstimmt. Daher ist dies keine empfohlene Methode für den Zugriff auf die OCI GoldenGate-Konsole, insbesondere über das Internet.

Es wird empfohlen, eine korrekte DNS-Auflösung einzurichten, um einen vollständigen SSL-Handshake sicherzustellen.

Schlussfolgerung

Die Bereitstellung von OCI GoldenGate erfordert eine sorgfältige Planung der Netzwerk- und DNS-Auflösung, je nach Ihren Zugriffsanforderungen:

- Innerhalb eines VCN: Direkter Zugriff ist verfügbar. Dieses Setup ist unkompliziert und funktioniert zuverlässig.

- Über VCNs oder Mandanten hinweg: Verwenden Sie ein DRG, ein LPG, private Ansichten und eine bedingte Weiterleitung.

- Von On-Premise- oder anderen Clouds: Stellen Sie die Konnektivität mit VPN oder OCI FastConnect in Kombination mit bedingter Weiterleitung für die DNS-Auflösung her.

- Öffentlicher Zugriff: Stellen Sie einen öffentlichen OCI Load Balancer mit SSL-Tunneling bereit, um den Service sicher bereitzustellen.

- Benutzerdefinierte Domains: Implementieren Sie benutzerdefinierte FQDNs mit SSL-Zertifikaten, um sichere und benutzerfreundliche URLs zu aktivieren.

Durch die Auswahl der richtigen Netzwerk- und DNS-Strategie wird ein sicherer und nahtloser Zugriff auf Ihre OCI-GoldenGate-Deployments in verschiedenen Umgebungen sichergestellt.

Bestätigungen

- Autor - Arvind Bassan (Principal Cloud Architect)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Understand Network Considerations for Oracle Cloud Infrastructure GoldenGate

G34149-01

Copyright ©2025, Oracle and/or its affiliates.