Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. In der Übung ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Oracle Cloud Infrastructure Site-to-Site VPN mit statischem Routing zwischen zwei OCI-Regionen einrichten

Einführung

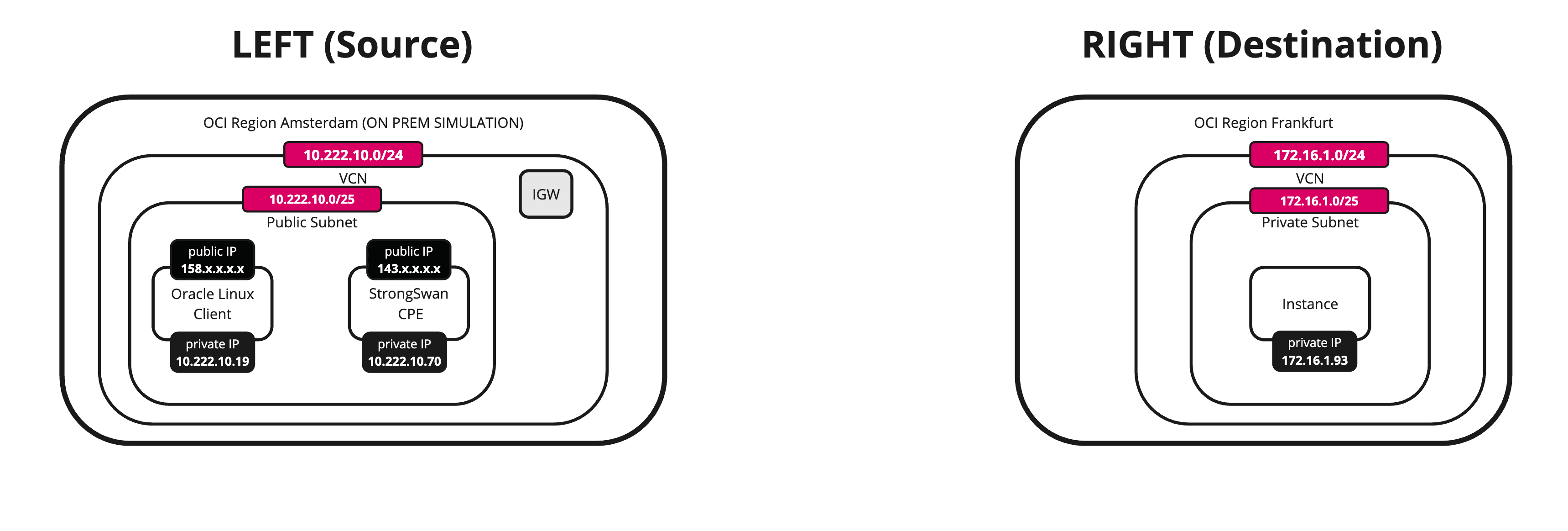

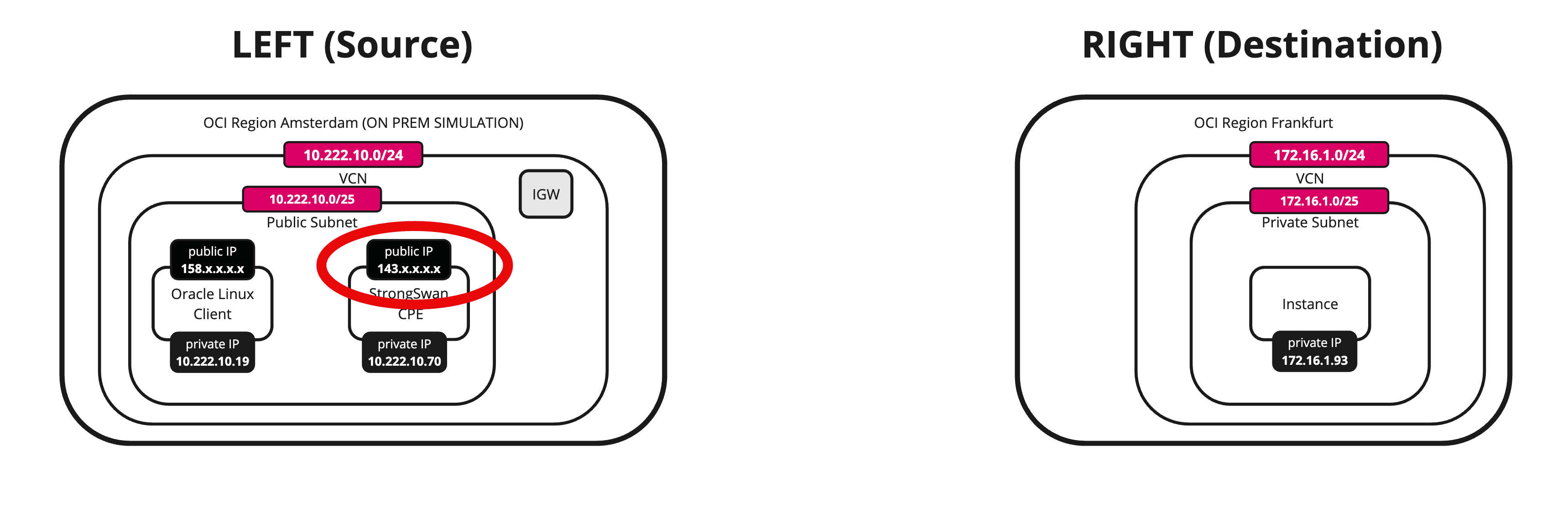

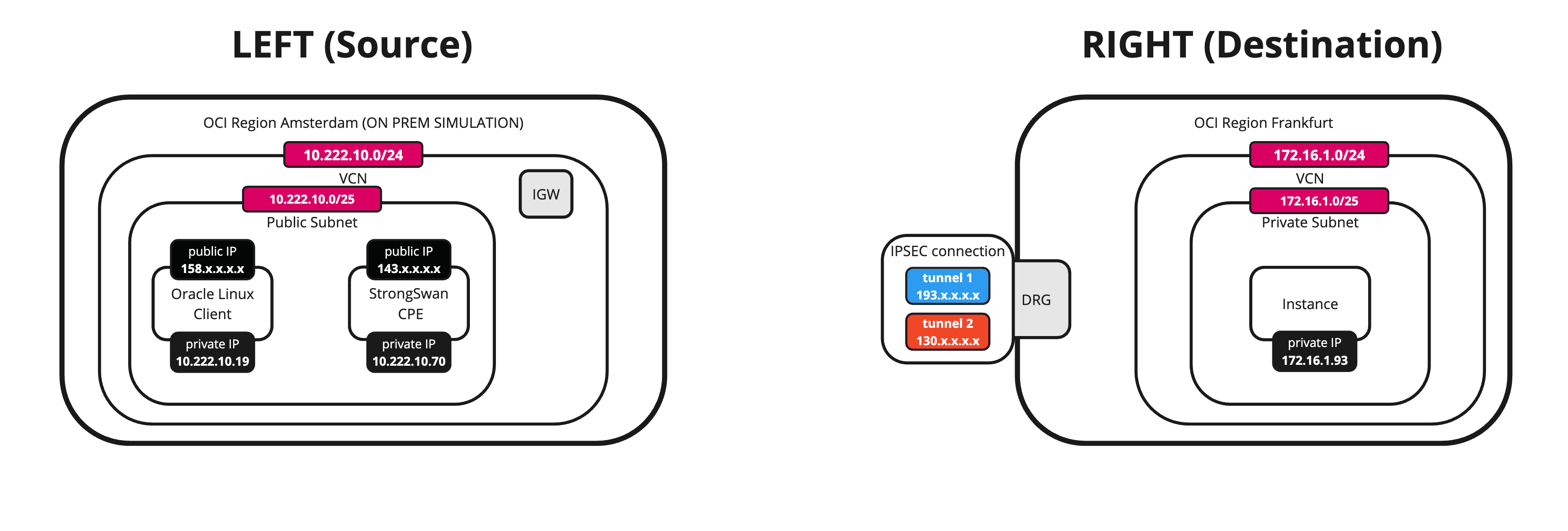

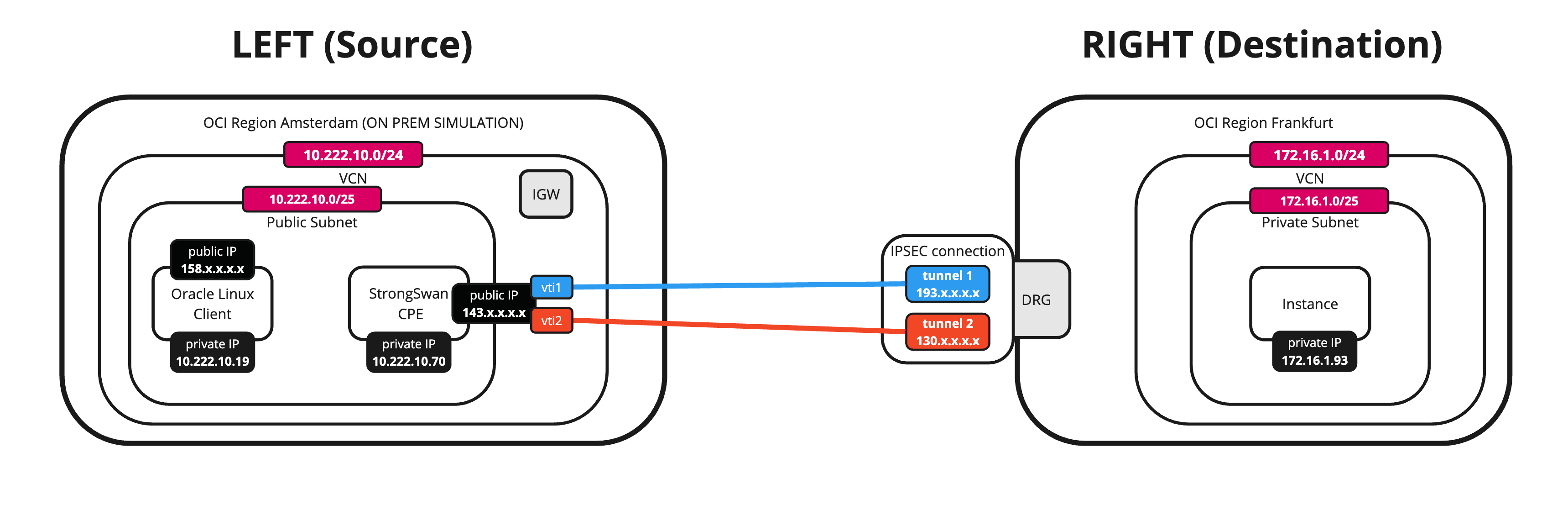

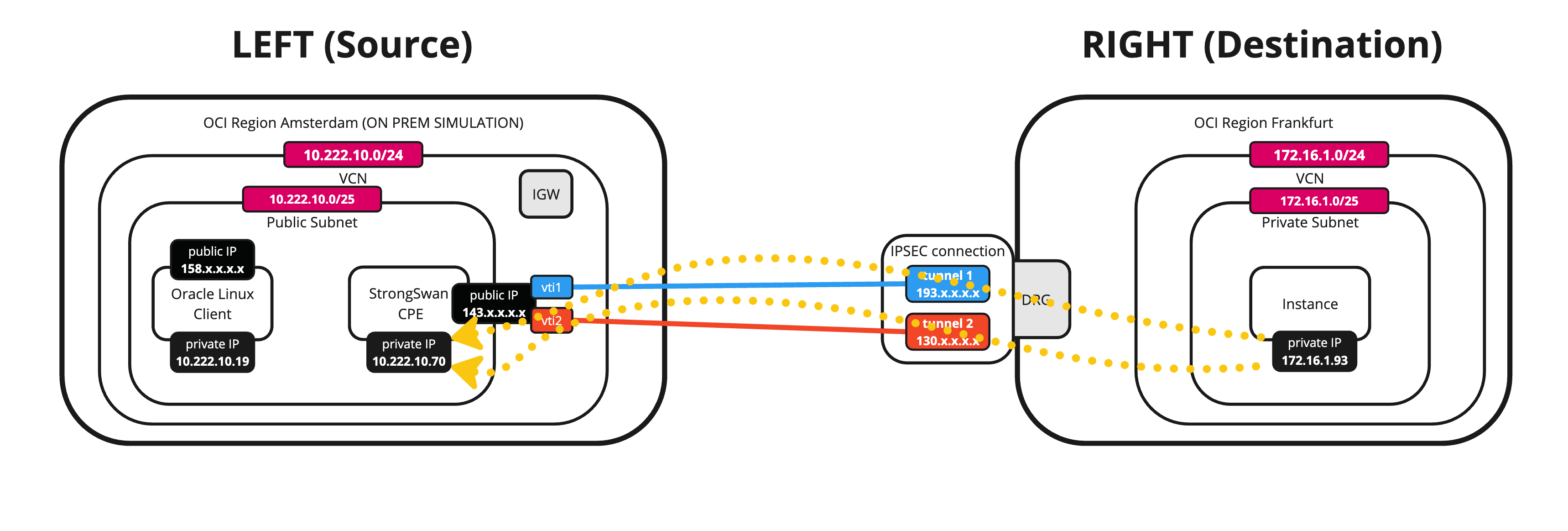

Wenn Ihre Anwendungen, Datenbanken oder Services über verschiedene Oracle Cloud Infrastructure-(OCI-)Regionen oder -Mandanten verteilt sind, ist das Remote Peering Connection-(RPC-)Peering die bevorzugte Methode, um die Netzwerkkommunikation zwischen ihnen zu ermöglichen. Wenn RPC-Peering nicht möglich ist, besteht eine Alternative darin, eine OCI Site-to-Site VPN IPSec-Verbindung herzustellen. Während OCI das Erstellen eines OCI Site-to-Site-VPN IPSec mit dem dynamischen Routinggateway (DRG) nicht direkt unterstützt, können Sie einen benutzerdefinierten VPN-Endpunkt (wie Libreswan) auf der einen Seite konfigurieren und das DRG auf der anderen Seite verwenden, um diese Verbindung zu erreichen.

Sie können diese Methode auch verwenden, wenn Sie ein OCI-Site-to-Site-VPN zwischen On-Premise und OCI einrichten müssen und das DRG nicht als Virtual Private Network-(VPN-)Endpunkt, sondern als eigenen benutzerdefinierten VPN-Endpunkt verwenden möchten.

Ziele

-

Richten Sie ein OCI Site-to-Site-VPN mit statischem Routing zwischen zwei OCI-Regionen ein, indem Sie Libreswan als Customer Premises Equipment (CPE) auf der einen Seite und DRG auf der anderen Seite verwenden.

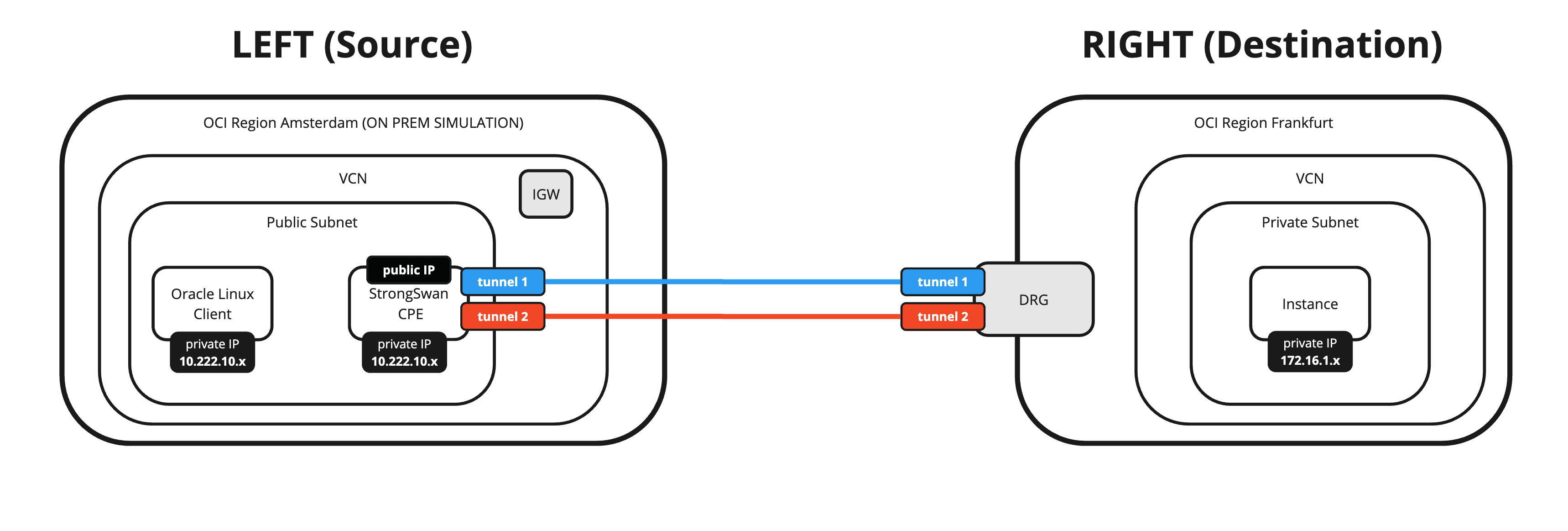

Wir verbinden zwei verschiedene OCI-Regionen mit einem IPSec-VPN mit zwei Tunneln und mit aktiviertem Equal Cost Multi-Path (ECMP). Wir verwenden ein CPE mit Libreswan-Software in einer OCI-Region und das OCI Site-to-Site-VPN, das im DRG in der anderen Region konfiguriert ist.

Voraussetzungen

-

Erstellen Sie zwei OCI-Regionen.

-

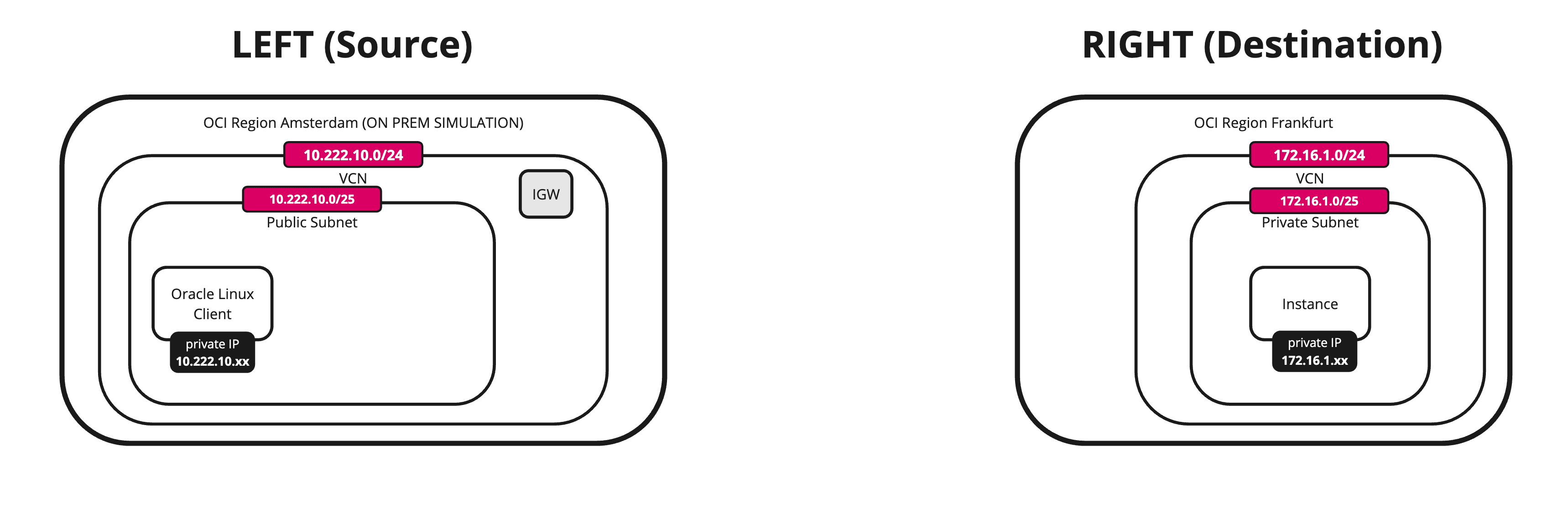

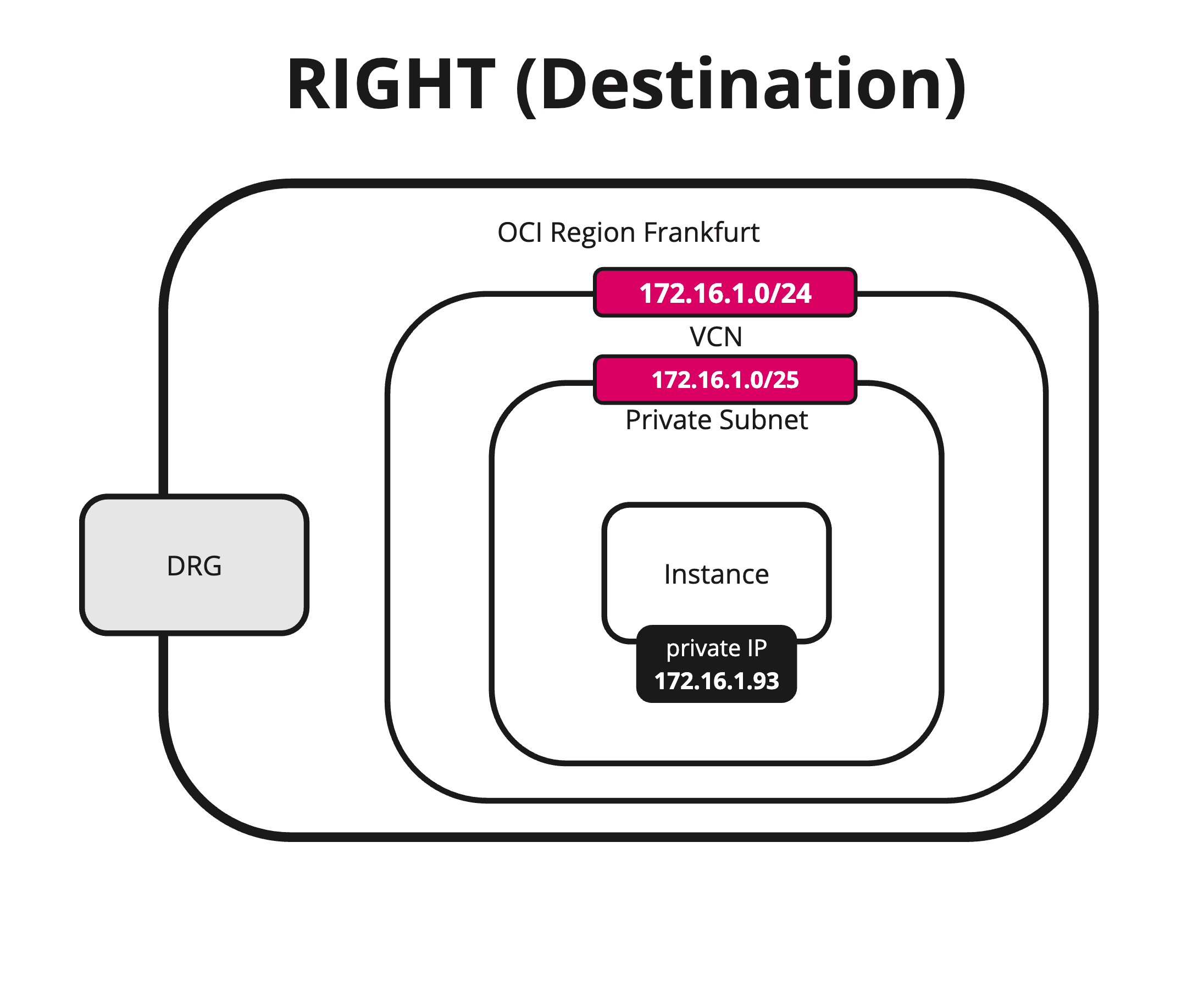

OCI-Region 1 (Ziel):

- Virtuelles Cloud-Netzwerk (VCN)

- Privates Subnetz

- DRG

- VCN-Anhänge

- Instanzen

In dieser Region ist das DRG der VPN-Endpunkt, und der gesamte Traffic wird über die Internetverbindung des DRG weitergeleitet.

-

OCI Region 2 (Quelle):

- VCN

- Öffentliches Subnetz

- Internetgateway

- Instanzen

In dieser Region ist das Libreswan-CPE (Instanz innerhalb von OCI) der VPN-Endpunkt, und der gesamte Traffic wird über die Internetverbindung des Internetgateways weitergeleitet.

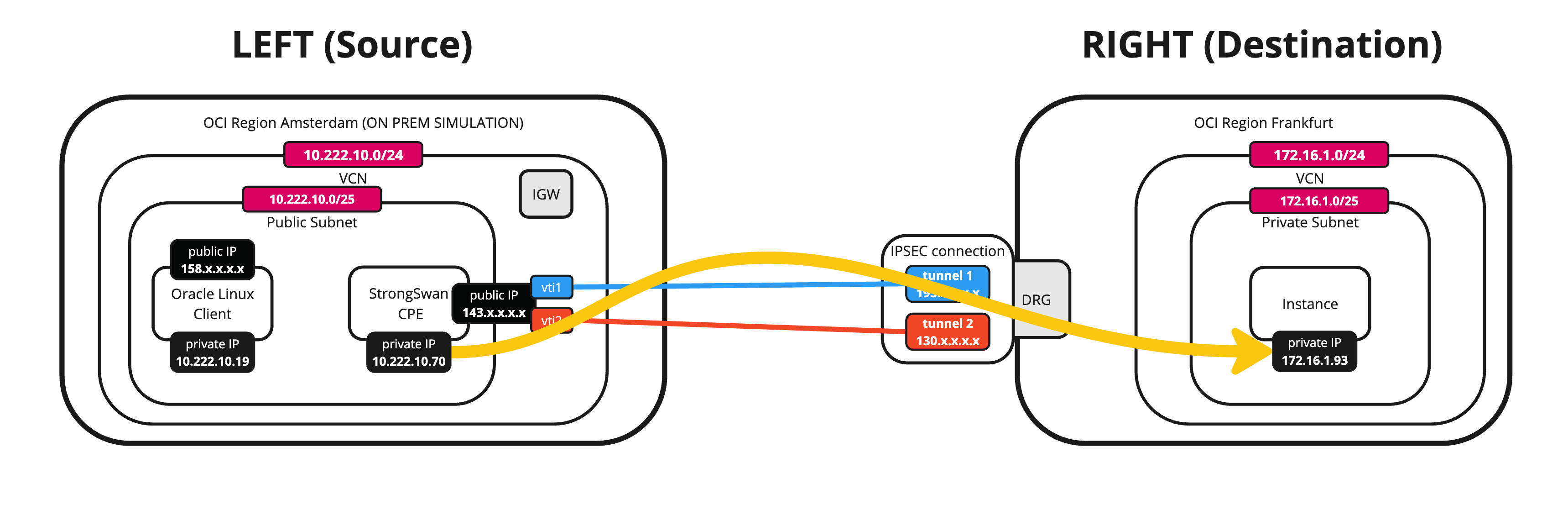

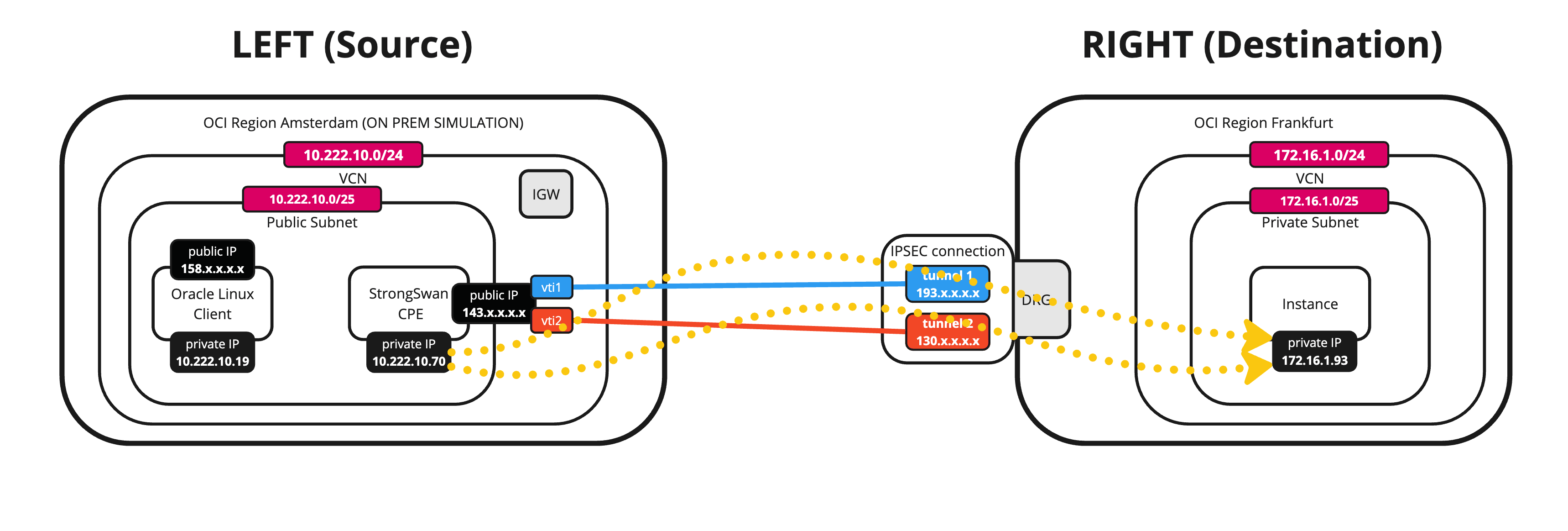

Das folgende Bild zeigt, was wir bisher besprochen haben.

Hinweis: Beachten Sie, dass sich das Libreswan-CPE noch nicht auf diesem Image befindet.

-

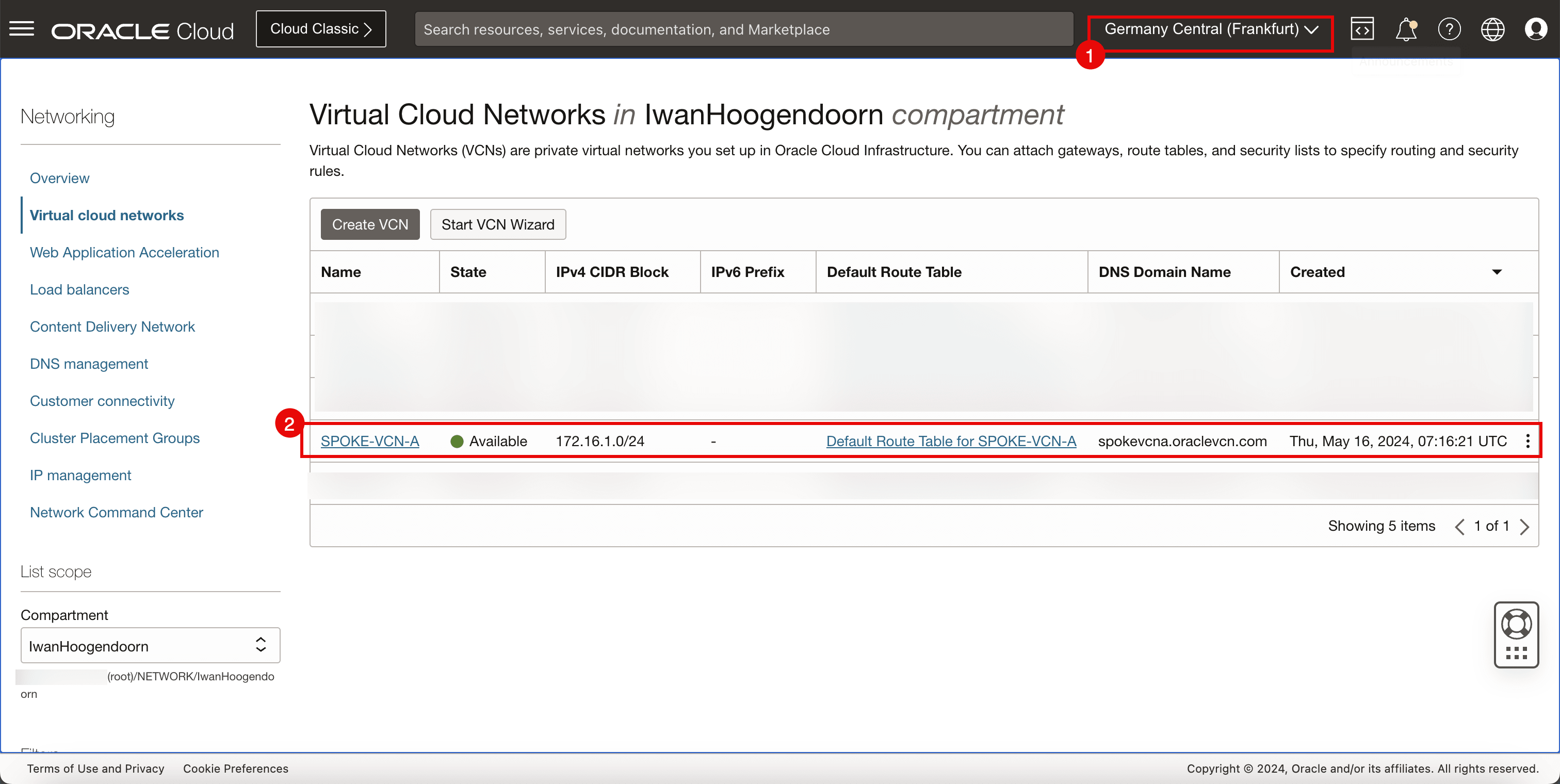

Aufgabe 1: OCI-Zielregion prüfen (VCN, Subnetz, DRG, VCN-Anhänge und -Instanzen)

In dieser Aufgabe werden wir überprüfen, was wir haben, um loszulegen.

-

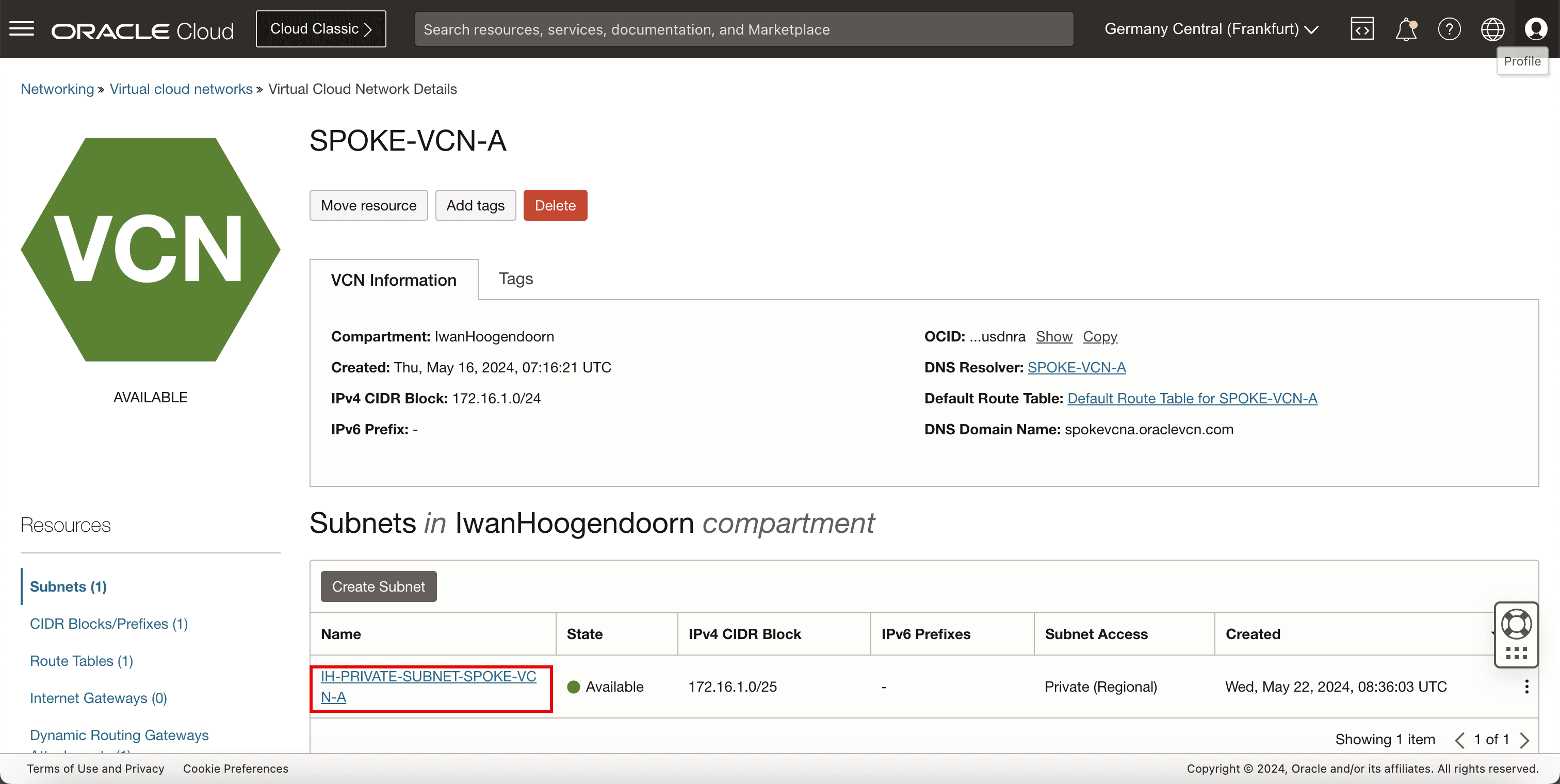

VCN

-

Prüfen Sie die OCI-Zielregion. Für dieses Tutorial ist es die OCI-Region Germany Central (Frankfurt).

-

Prüfen Sie VCN, Subnetz und Instanz.

-

-

Subnetze

-

Prüfen Sie das private Subnetz, an das Instanzen angehängt werden.

-

-

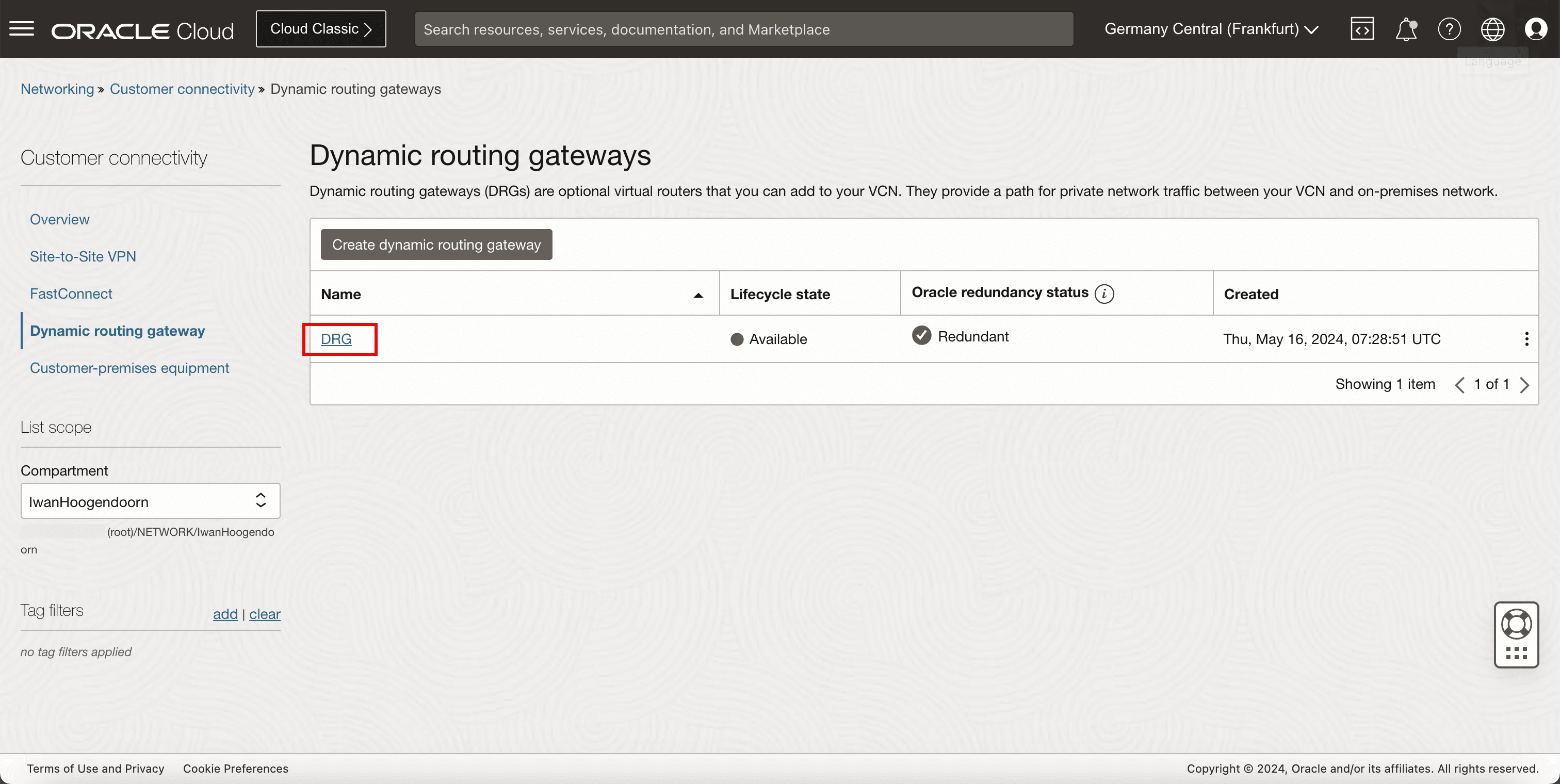

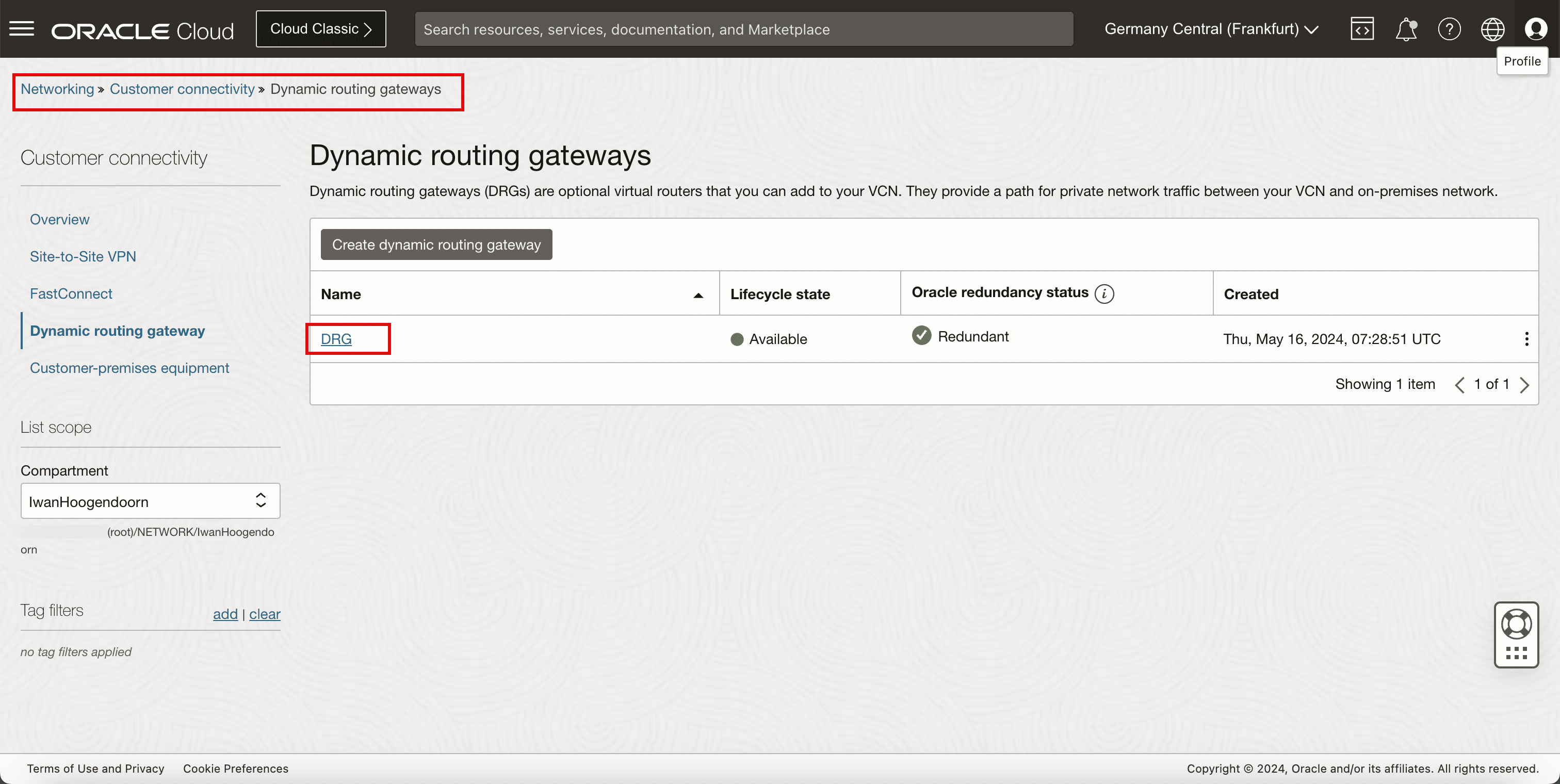

DRG

-

Prüfen Sie das DRG, das als VPN-Endpunkt zum Beenden des VPN verwendet wird.

-

-

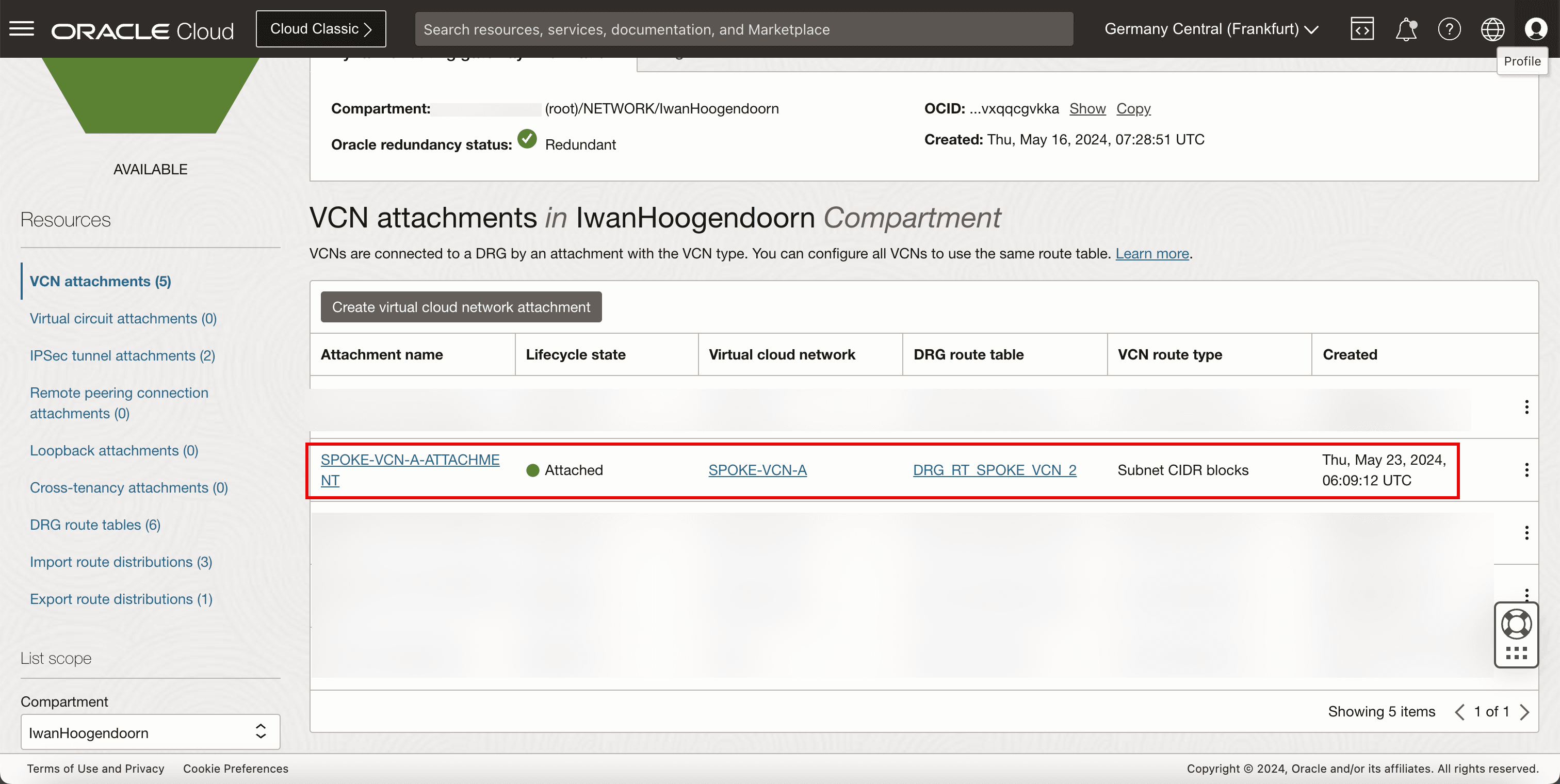

VCN-Anhang

-

Prüfen Sie den VCN-Anhang, um sicherzustellen, dass das VCN an das DRG angehängt ist, damit das DRG VPN-Traffic an das richtige VCN, Subnetz und die richtige Instanz weiterleiten kann.

-

-

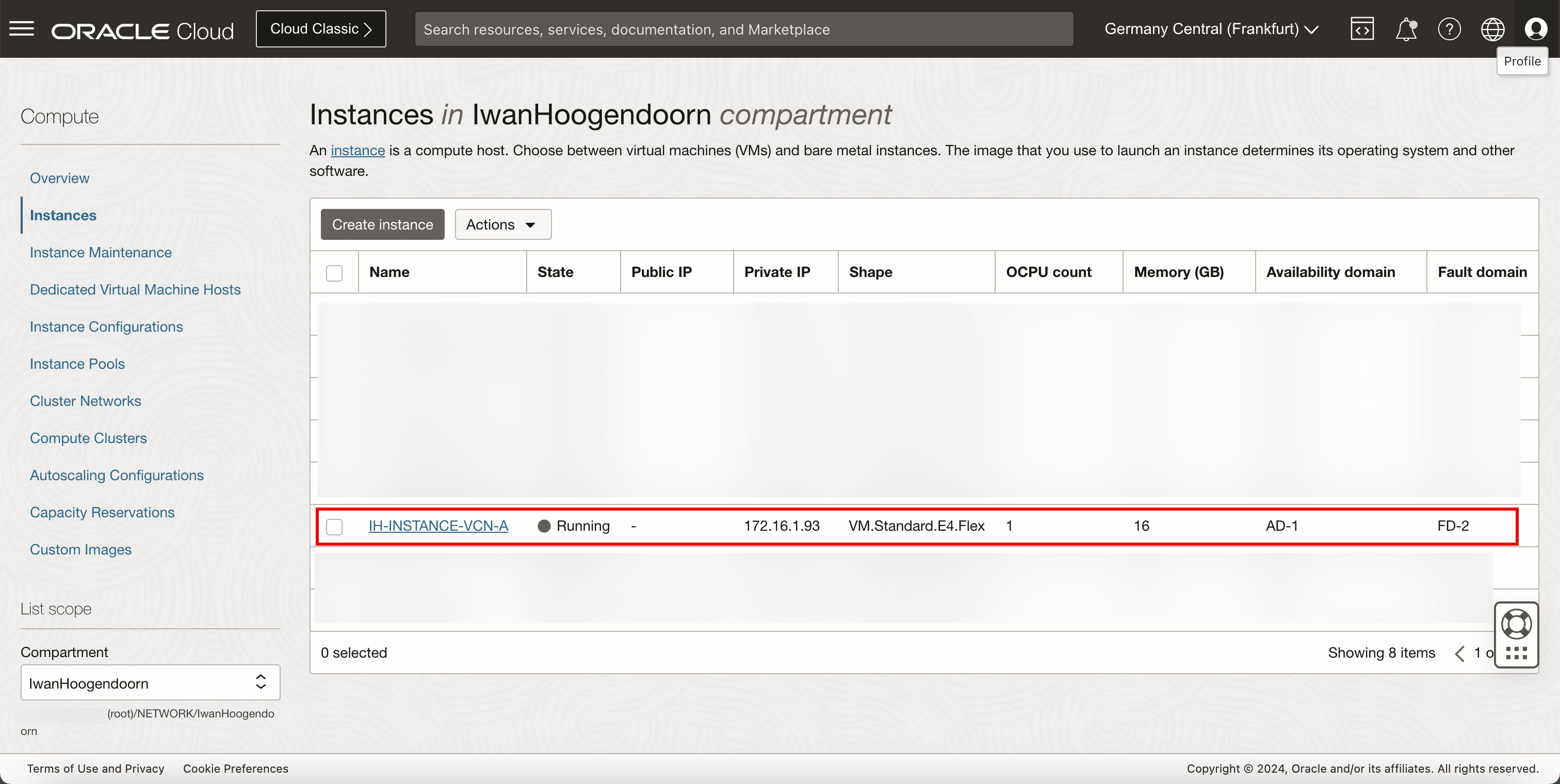

Instanz

-

Prüfen Sie die Instanz, die wir als Netzwerkendpunkt für die Ausführung unserer Netzwerktests verwenden.

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

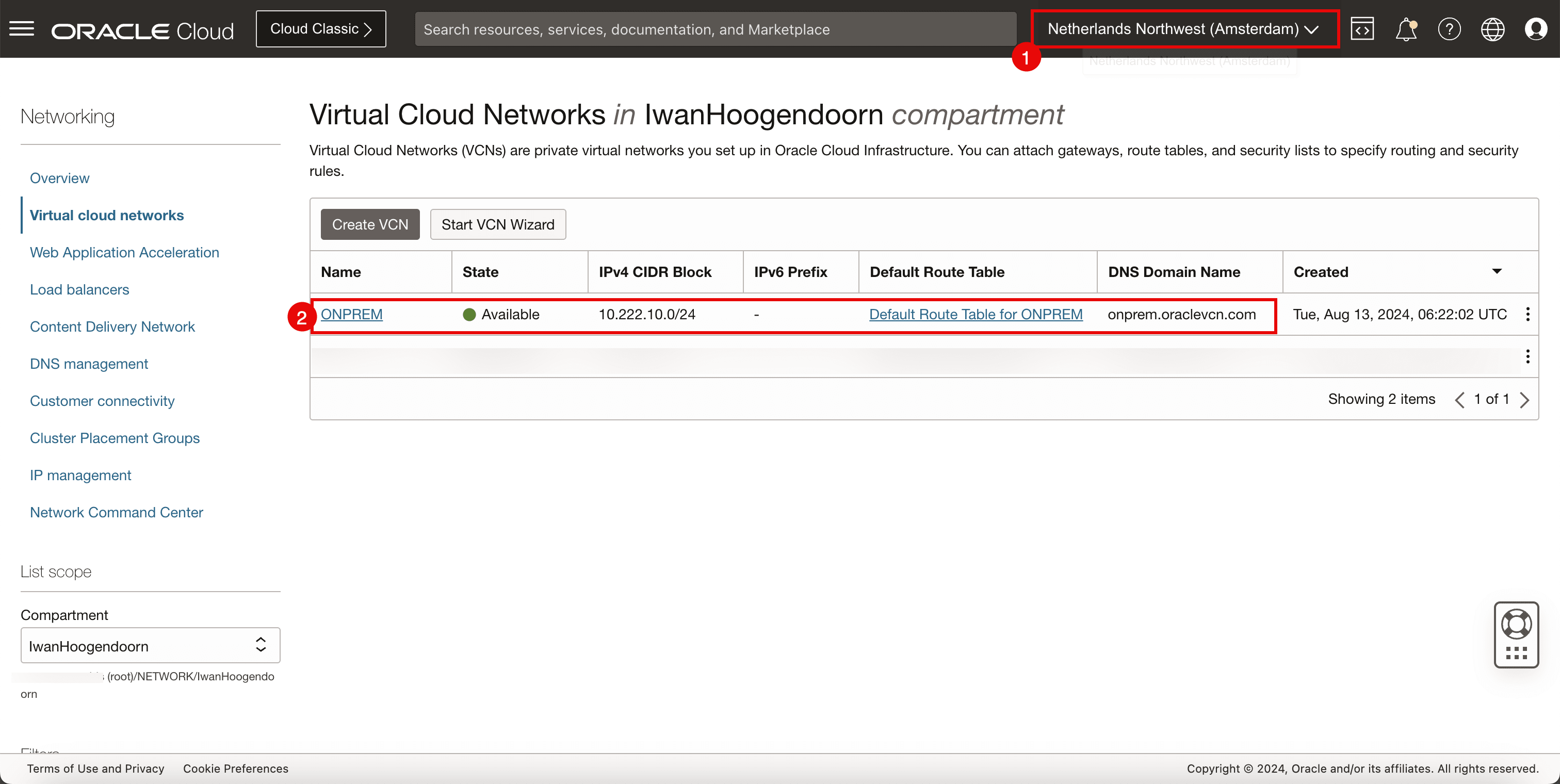

Aufgabe 2: OCI-Quellregion prüfen (VCN, öffentliches Subnetz, Internetgateway und Instanzen)

-

VCN

-

Prüfen Sie die OCI-Quellregion. Für dieses Tutorial ist es die OCI-Region Netherlands Northwest (Amsterdam).

-

Prüfen Sie VCN, Subnetz und Instanz.

-

-

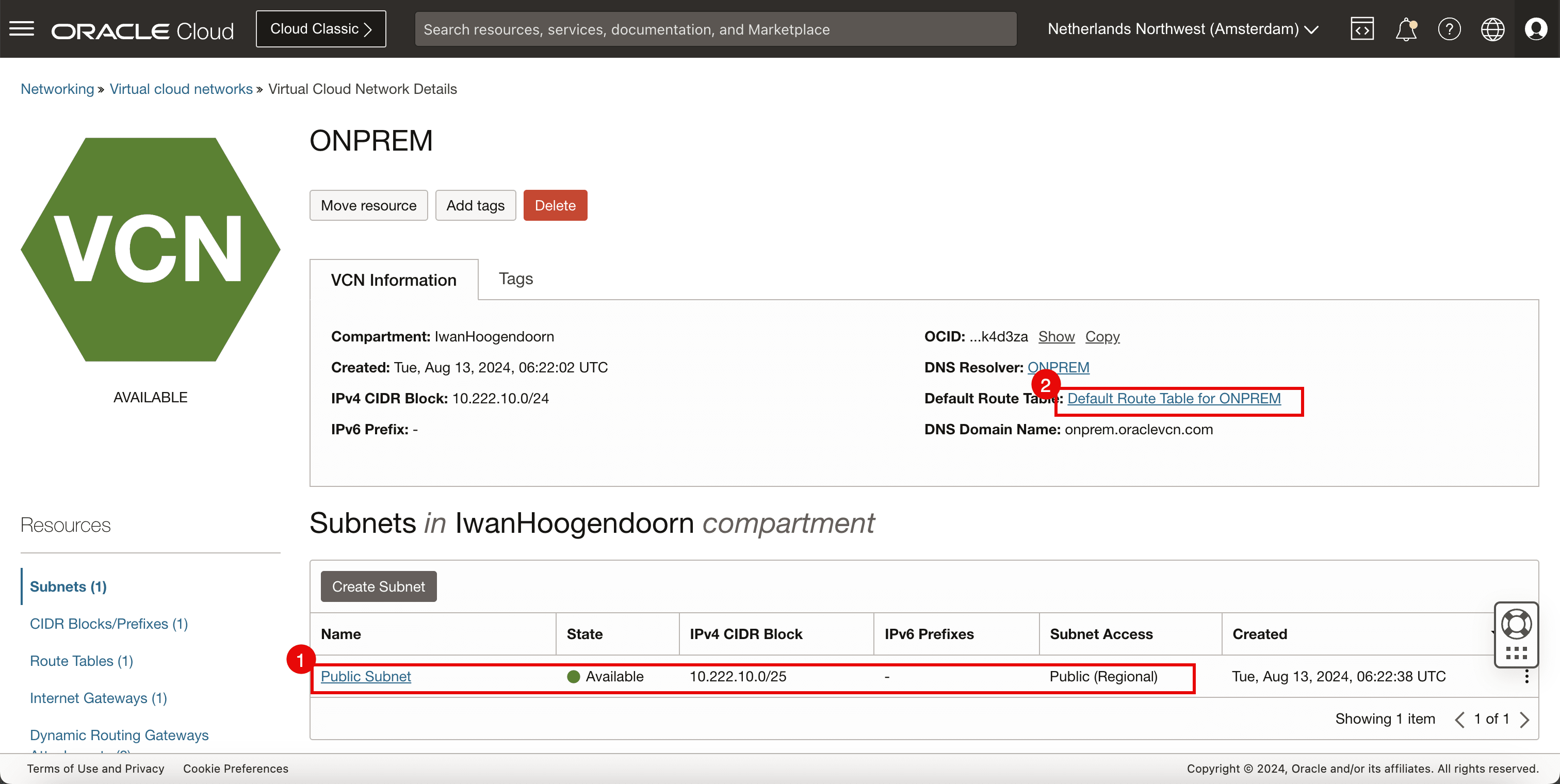

Öffentliches Subnetz

-

Prüfen Sie das öffentliche Subnetz, an das Instanzen und der Libreswan-VPN-Endpunkt angehängt werden.

-

Prüfen Sie die Standardroutentabelle für das VCN.

Hinweis: Hier muss ein öffentliches Subnetz vorhanden sein, da sichergestellt werden muss, dass der Libreswan-VPN-Endpunkt mit dem Internet kommunizieren kann, um die VPN-Verbindung mit der anderen Seite einzurichten.

-

-

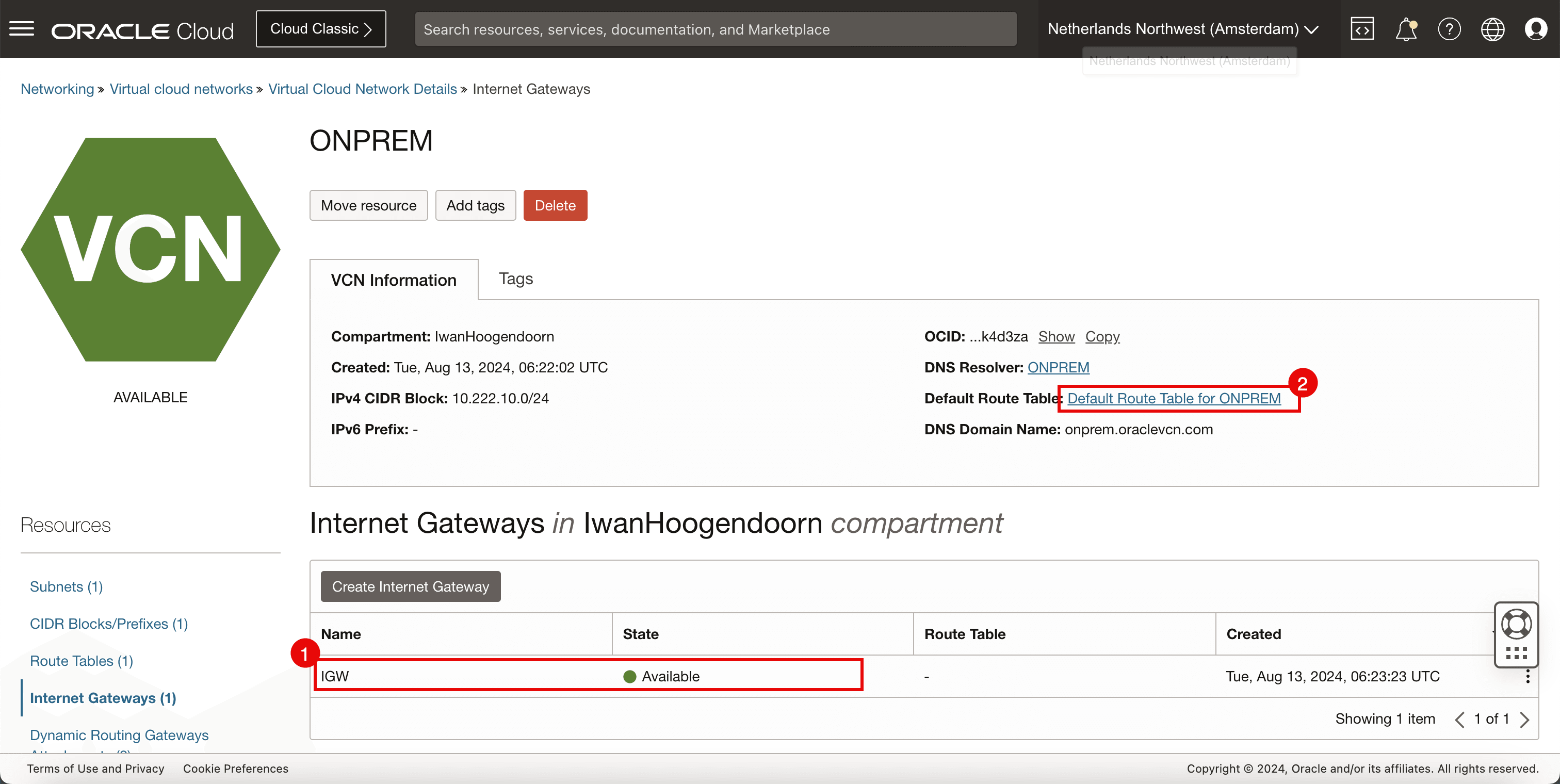

Internetgateway

-

Prüfen Sie das Internetgateway, um Internetkonnektivität zu ermöglichen

-

Prüfen Sie die Standardroutentabelle für das VCN.

-

-

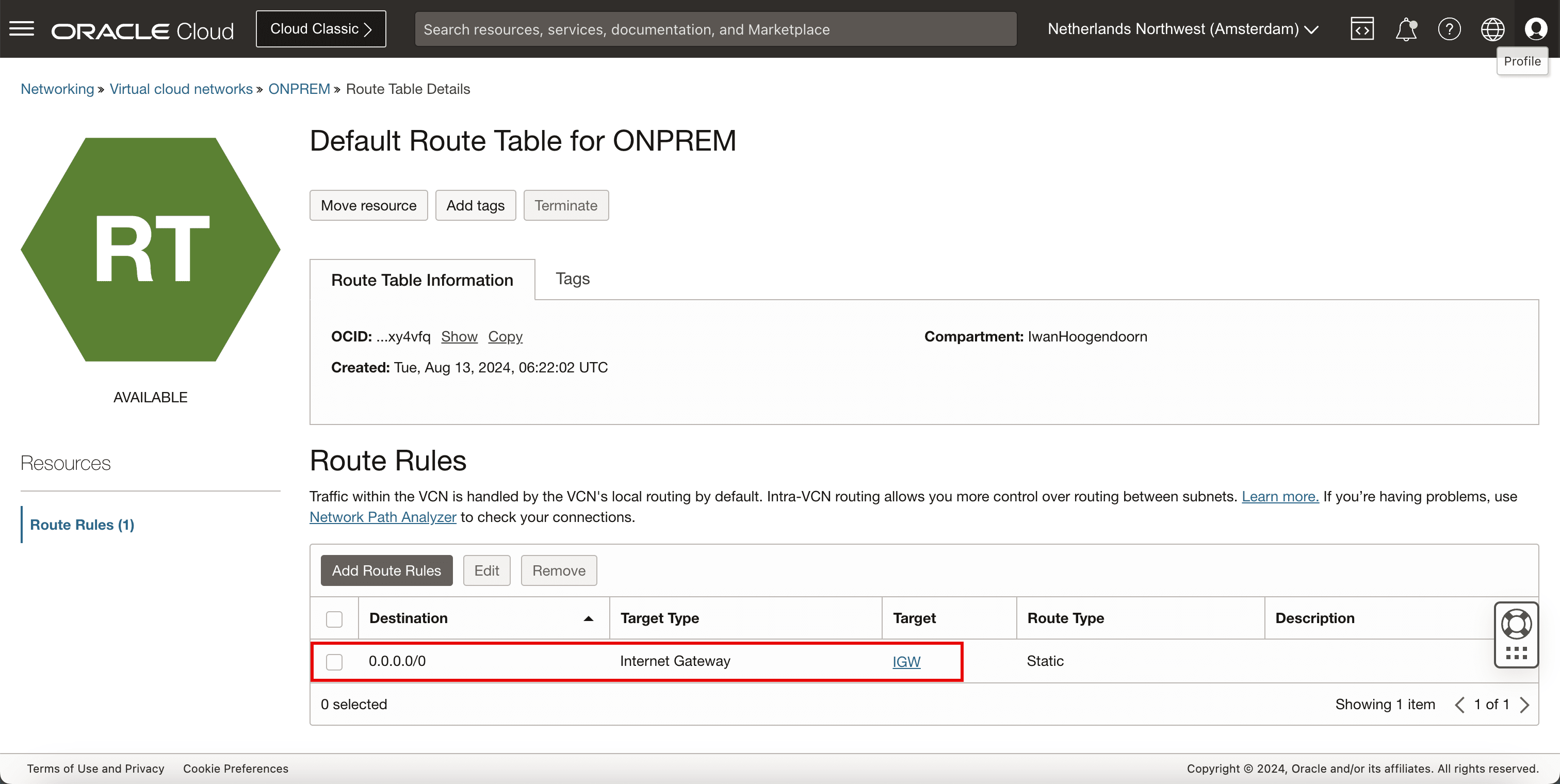

Route-Tabelle

-

Prüfen Sie die VCN-Routentabelle, und stellen Sie sicher, dass der gesamte Traffic an das Internetgateway weitergeleitet wird.

-

-

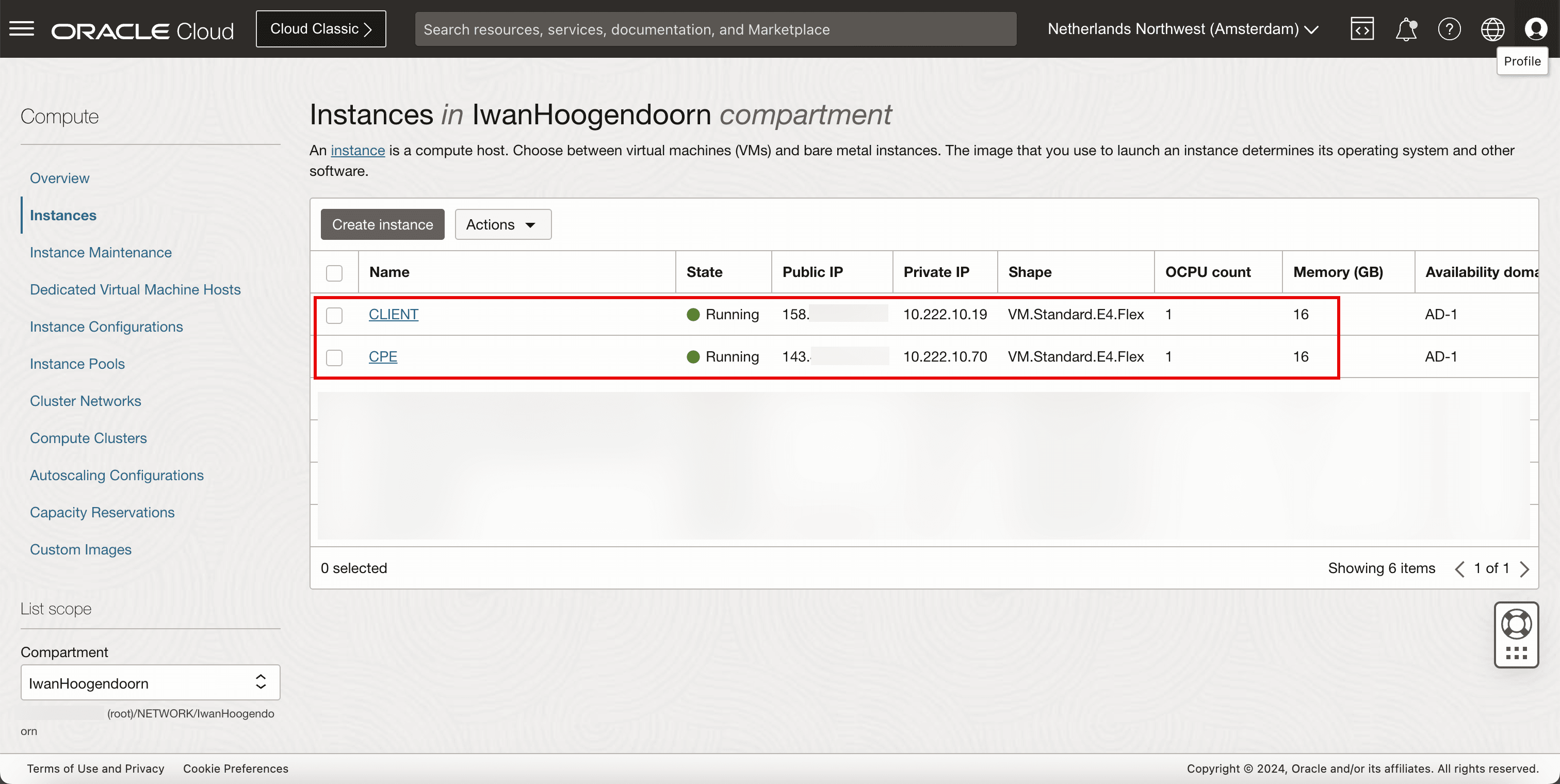

Instanzen

-

Prüfen Sie die Instanz, die als Netzwerkendpunkt für die Ausführung unserer Netzwerktests verwendet werden soll.

-

Sowohl für CLIENT als auch für CPE haben wir Oracle Linux 8 als Hauptbetriebssystem verwendet.

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

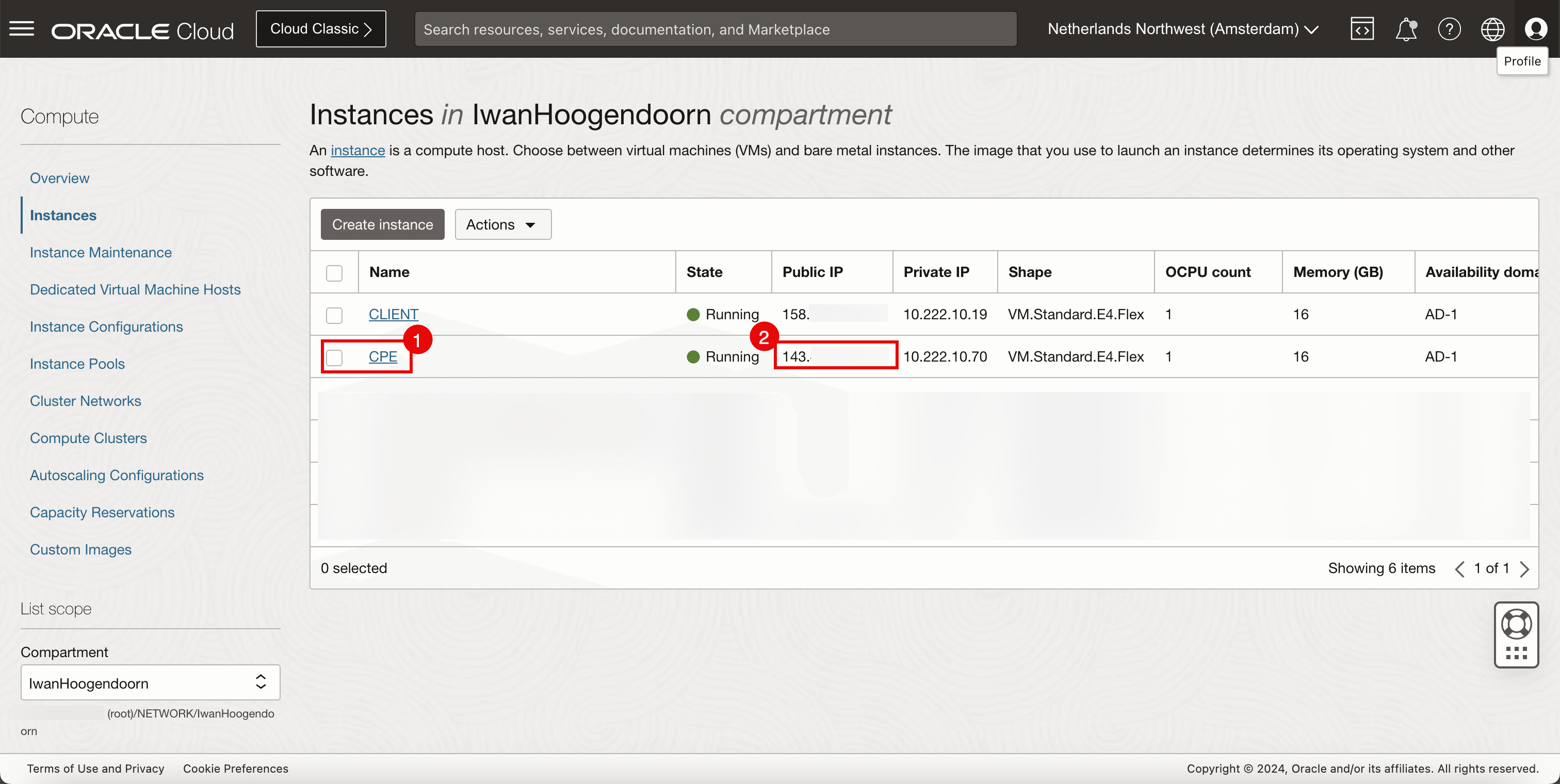

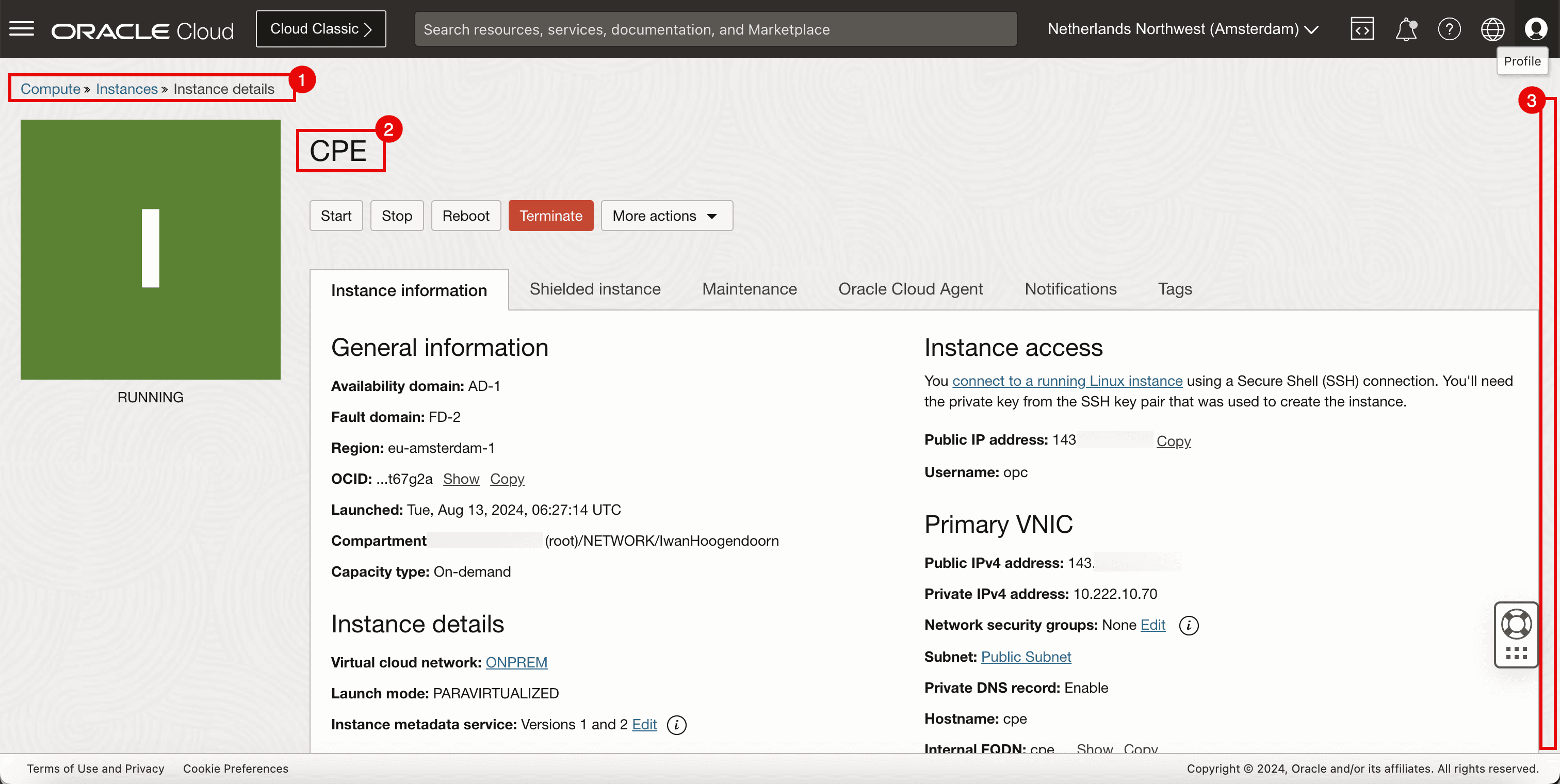

Aufgabe 3: Öffentliche IP-Adresse der CPE-Instanz aus der OCI-Quellregion erfassen

-

Gehen Sie zur OCI-Konsole.

-

In der OCI-Quellregion haben wir eine Instanz bereitgestellt, die für die VPN-Beendigung (VPN-Endpunkt) verantwortlich ist.

-

Erfassen Sie die öffentliche IP-Adresse, die auf diesem VPN-Endpunkt konfiguriert ist. Für dieses Tutorial beginnt diese öffentliche IP-Adresse mit 143.

-

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

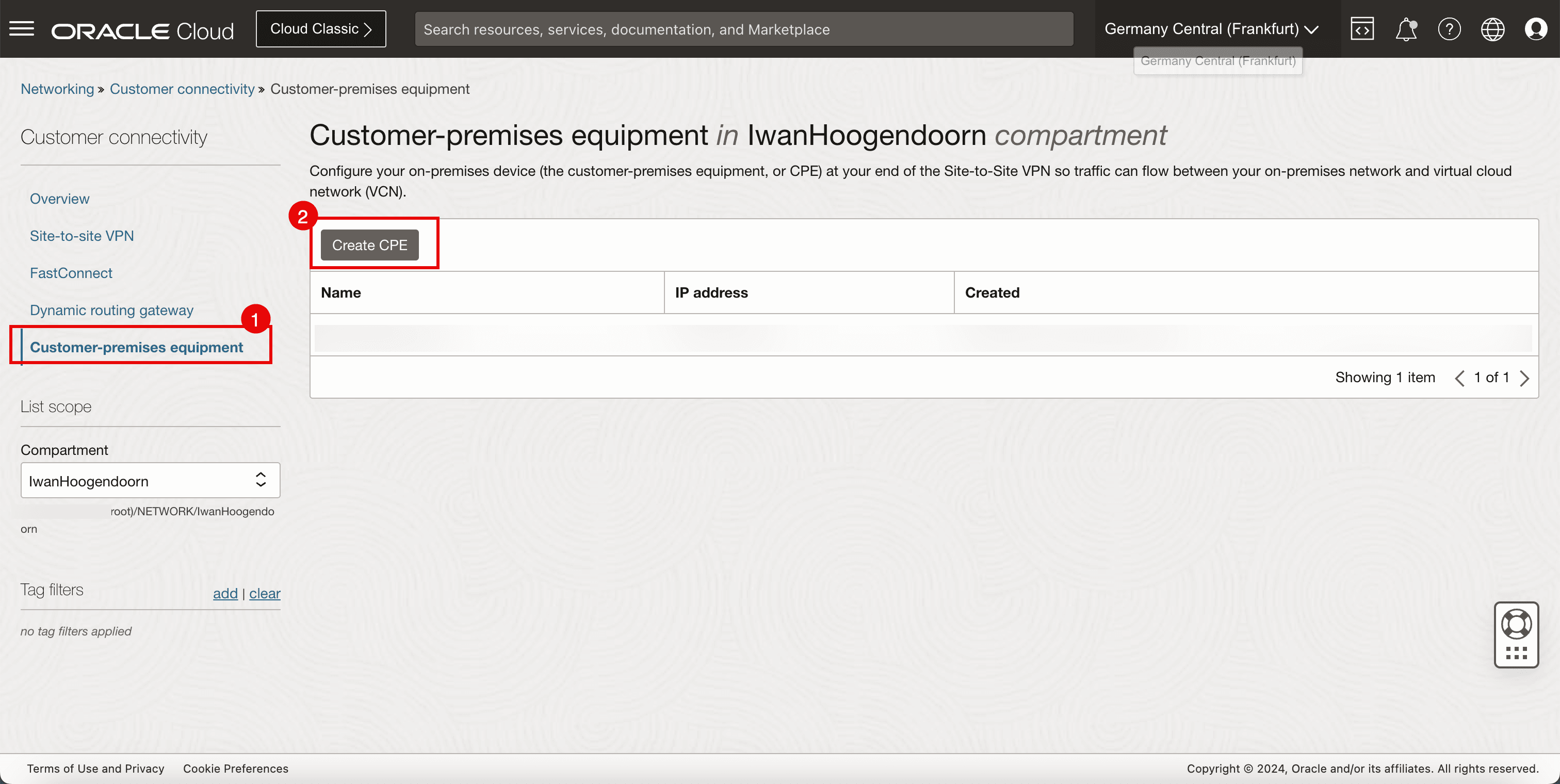

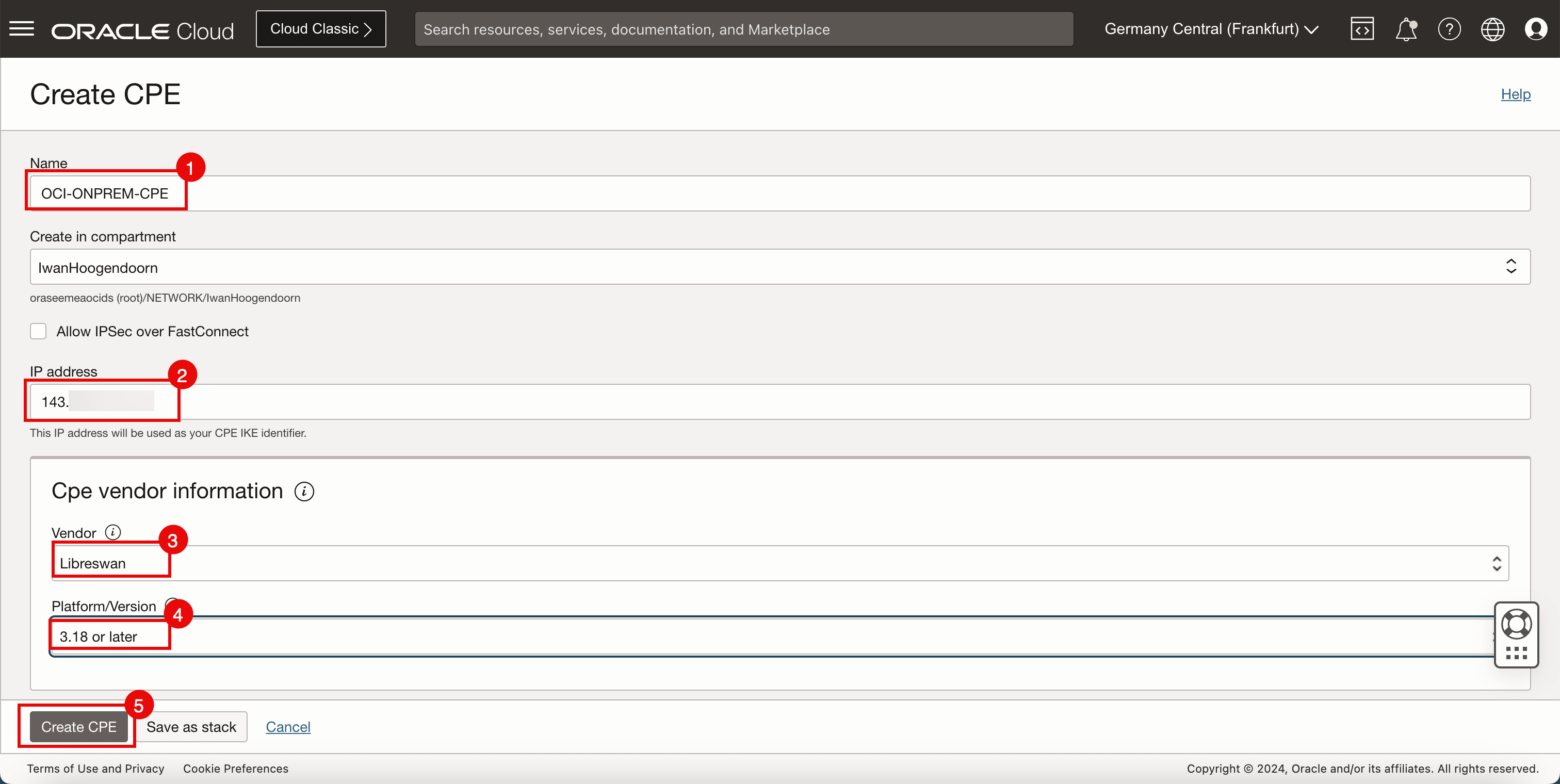

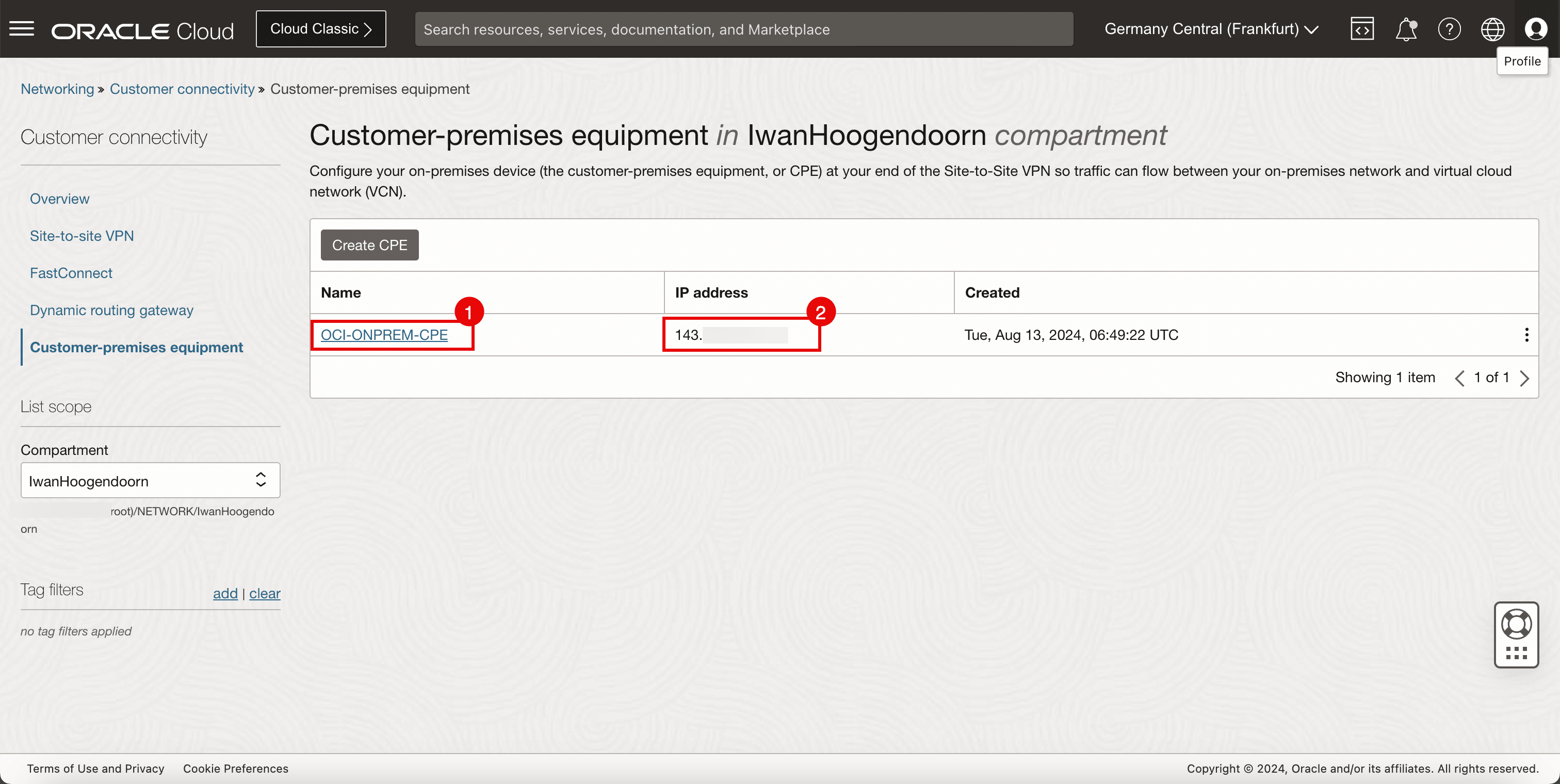

Aufgabe 4: Neues CPE in der OCI-Zielregion erstellen

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Networking, Kundenkonnektivität und Dynamisches Routinggateway, und klicken Sie auf das DRG.

- Klicken Sie auf Customer Premise Equipment.

- Klicken Sie auf CPE erstellen.

-

Geben Sie folgende Informationen ein.

- Name: Geben Sie einen Namen für das CPE ein.

- Öffentliche IP-Adresse: Geben Sie die in Aufgabe 3 erfasste öffentliche IP-Adresse ein.

- Lieferant: Wählen Sie Libreswan aus.

- Plattform/Version: Wählen Sie die CPE-Plattformversion aus.

- Klicken Sie auf CPE erstellen.

- Beachten Sie, dass das CPE jetzt erstellt wird.

- Notieren Sie sich die öffentliche IP-Adresse des CPE.

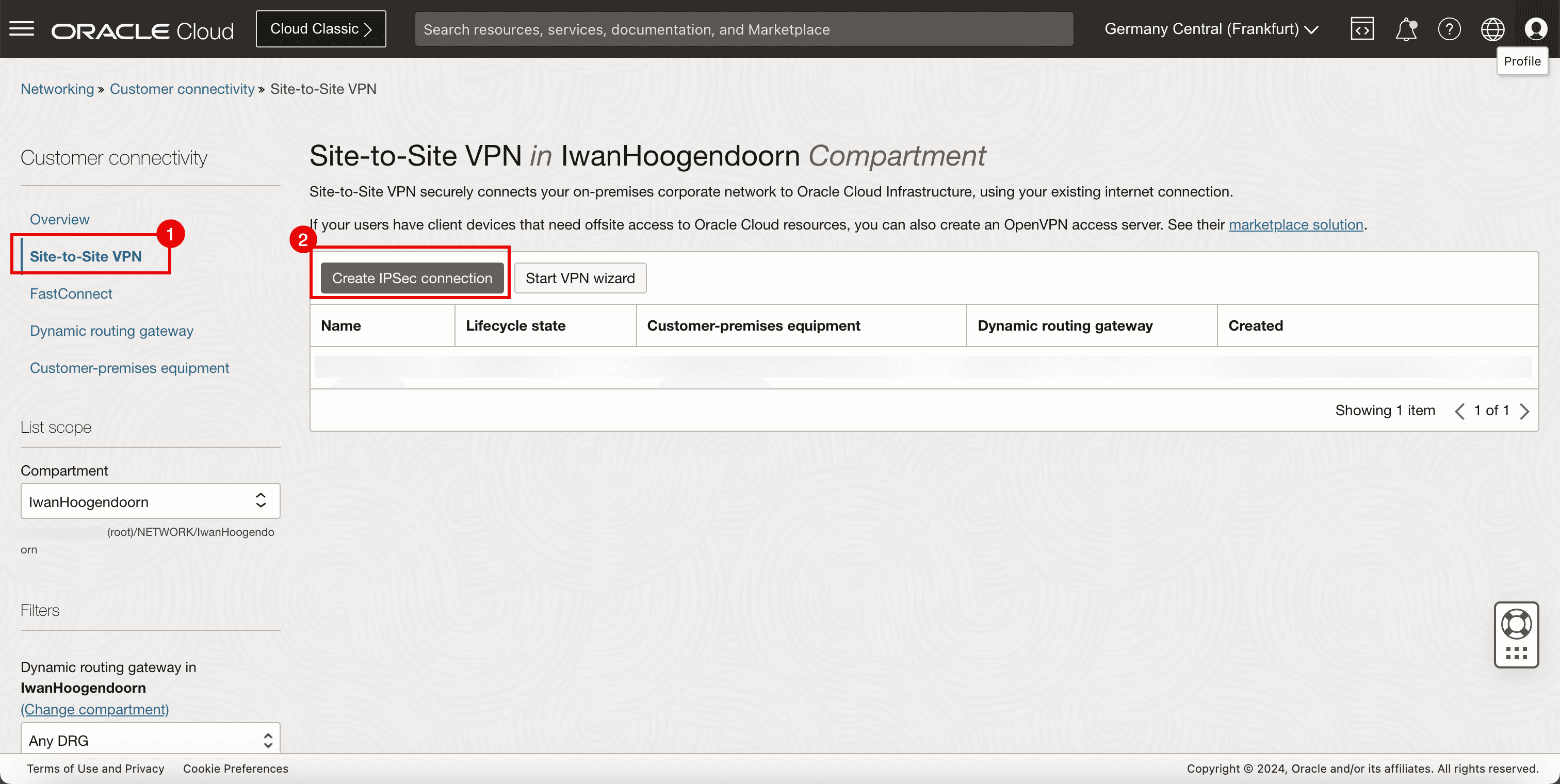

Aufgabe 5: OCI Site-to-Site-VPN in der OCI-Zielregion konfigurieren

-

Gehen Sie zur OCI-Konsole.

- Klicken Sie auf Site-to-Site-VPN.

- Klicken Sie auf IPSec-Verbindung erstellen.

-

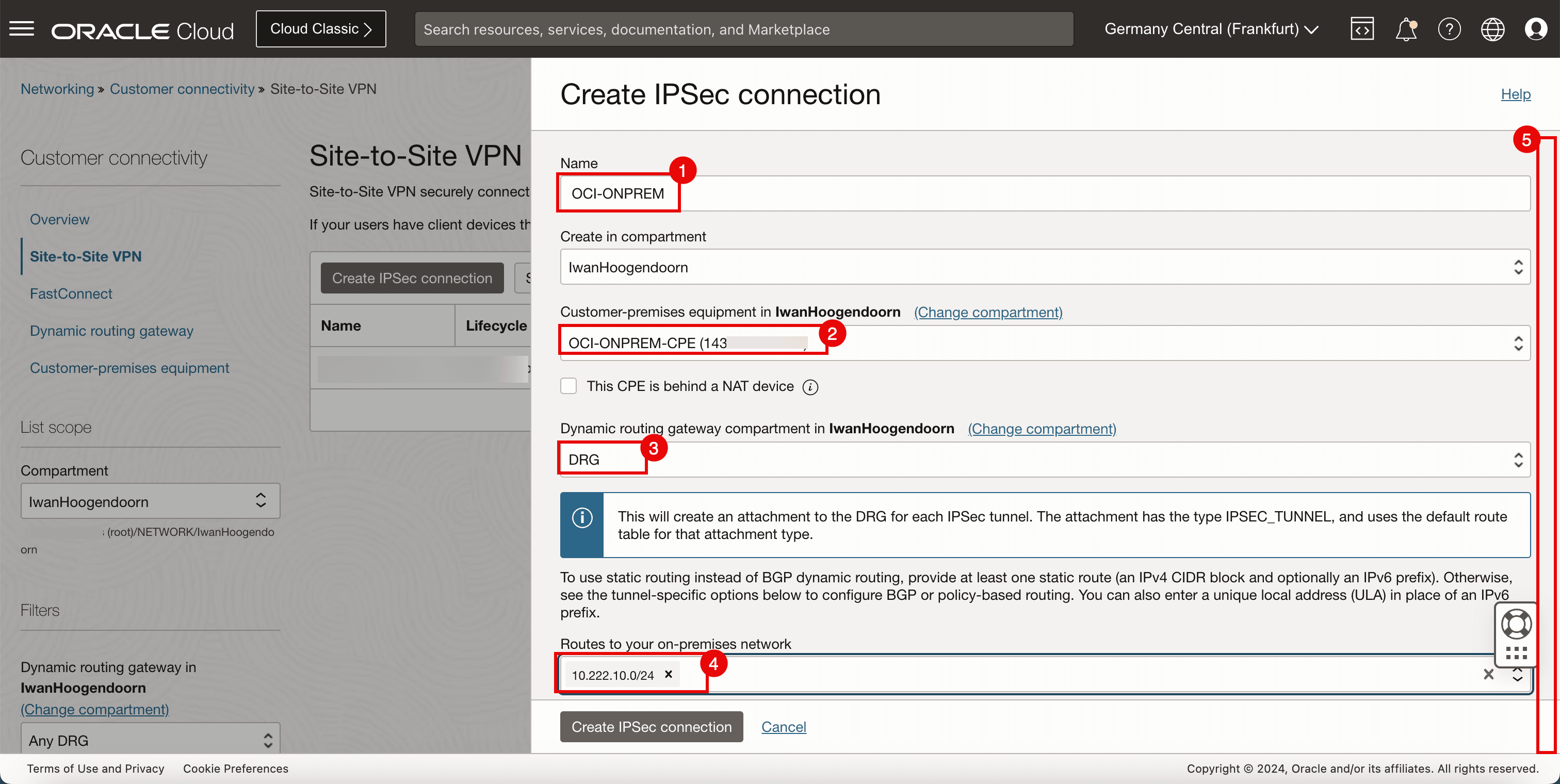

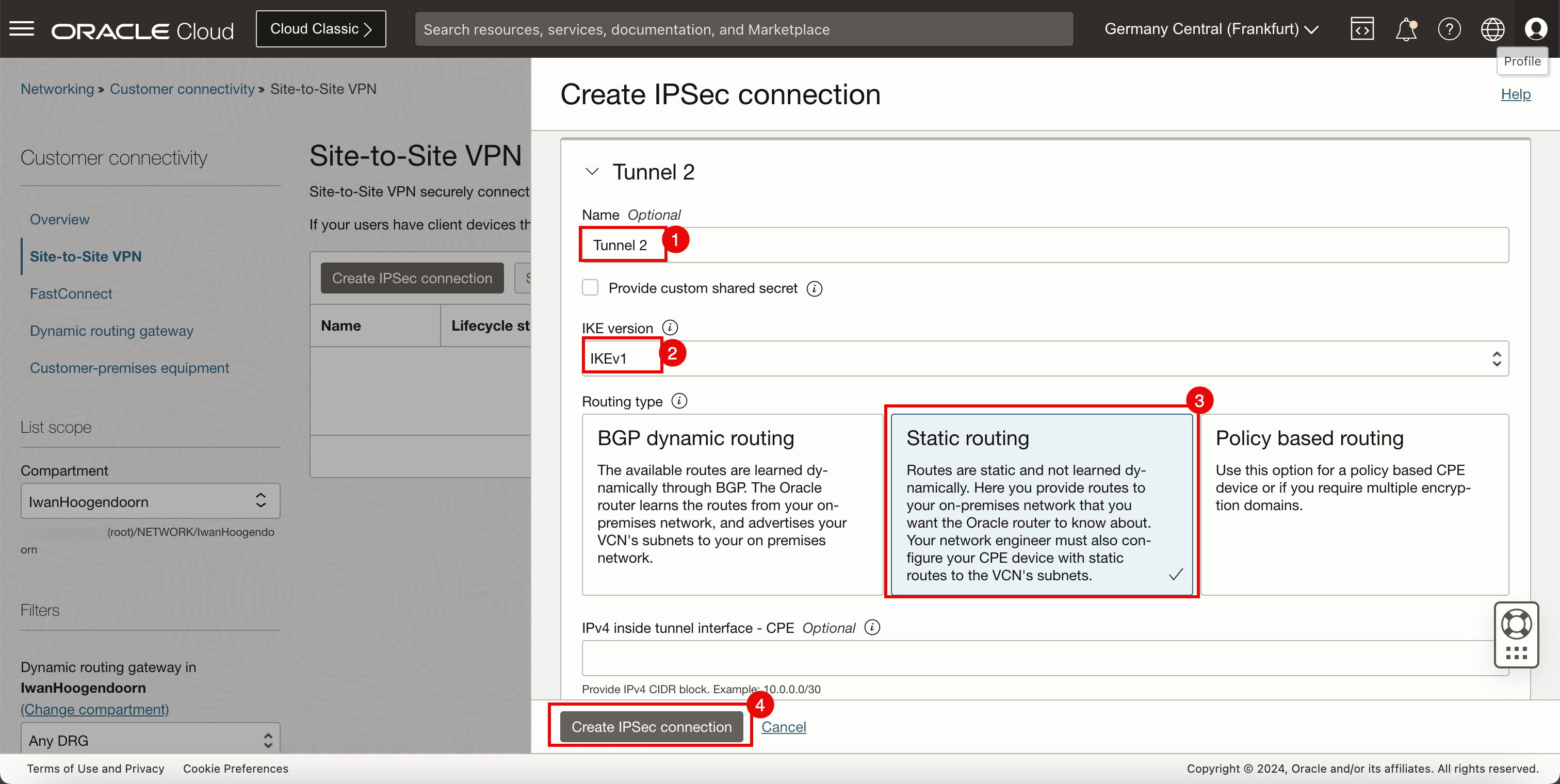

Geben Sie auf der Seite Verbindung IPSec erstellen die folgenden Informationen ein.

- Name: Geben Sie einen Namen für die Verbindung IPSec ein.

- Customer-Premises-Geräte: Wählen Sie das in Aufgabe 4 erstellte CPE aus.

- Dynamisches Routingguthaben: Wählen Sie das DRG aus.

- Routen zu Ihrem On-Premise-Netzwerk: Geben Sie das Remote-Netzwerk ein, das Sie über die IPSec-Verbindung weiterleiten möchten. Für dieses Tutorial ist es das Netzwerk

10.222.10.0/24. - Bildlauf nach unten.

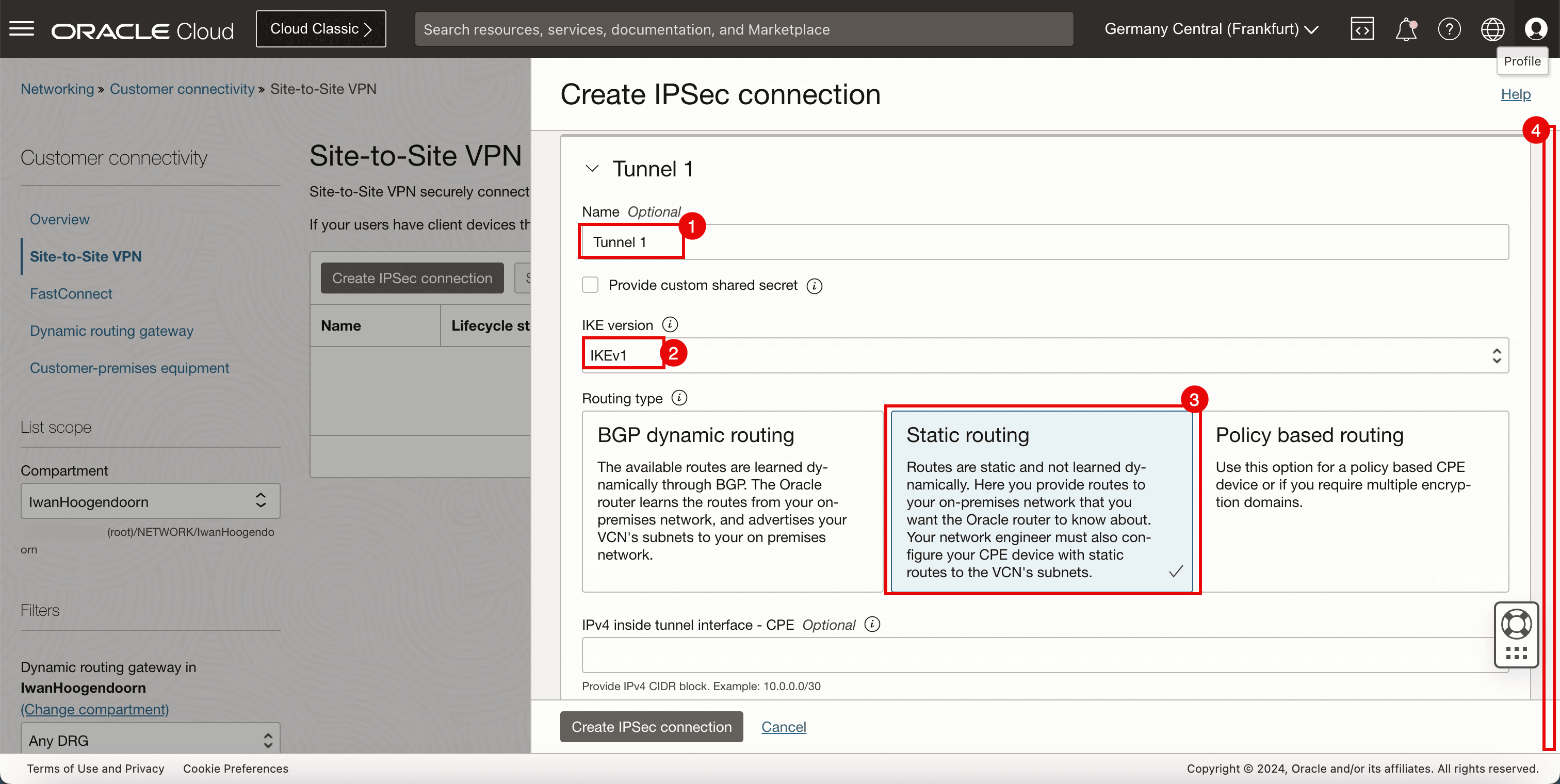

- Name: Geben Sie einen Namen für den ersten Tunnel ein.

- IKE-Version: Geben Sie die IKE-Version als IKEv1 ein.

- Routingtyp: Wählen Sie Statisches Routing aus.

- Bildlauf nach unten.

- Name: Geben Sie einen Namen für den zweiten Tunnel ein.

- IKE-Version: Geben Sie die IKE-Version als IKEv1 ein.

- Routingtyp: Wählen Sie Statisches Routing aus.

- Klicken Sie auf IPSec-Verbindung erstellen.

Aufgabe 6: Erfassen Sie die öffentliche IP-Adresse der IPSec-Tunnel in der OCI-Zielregion, und laden Sie die CPE-Konfiguration herunter

-

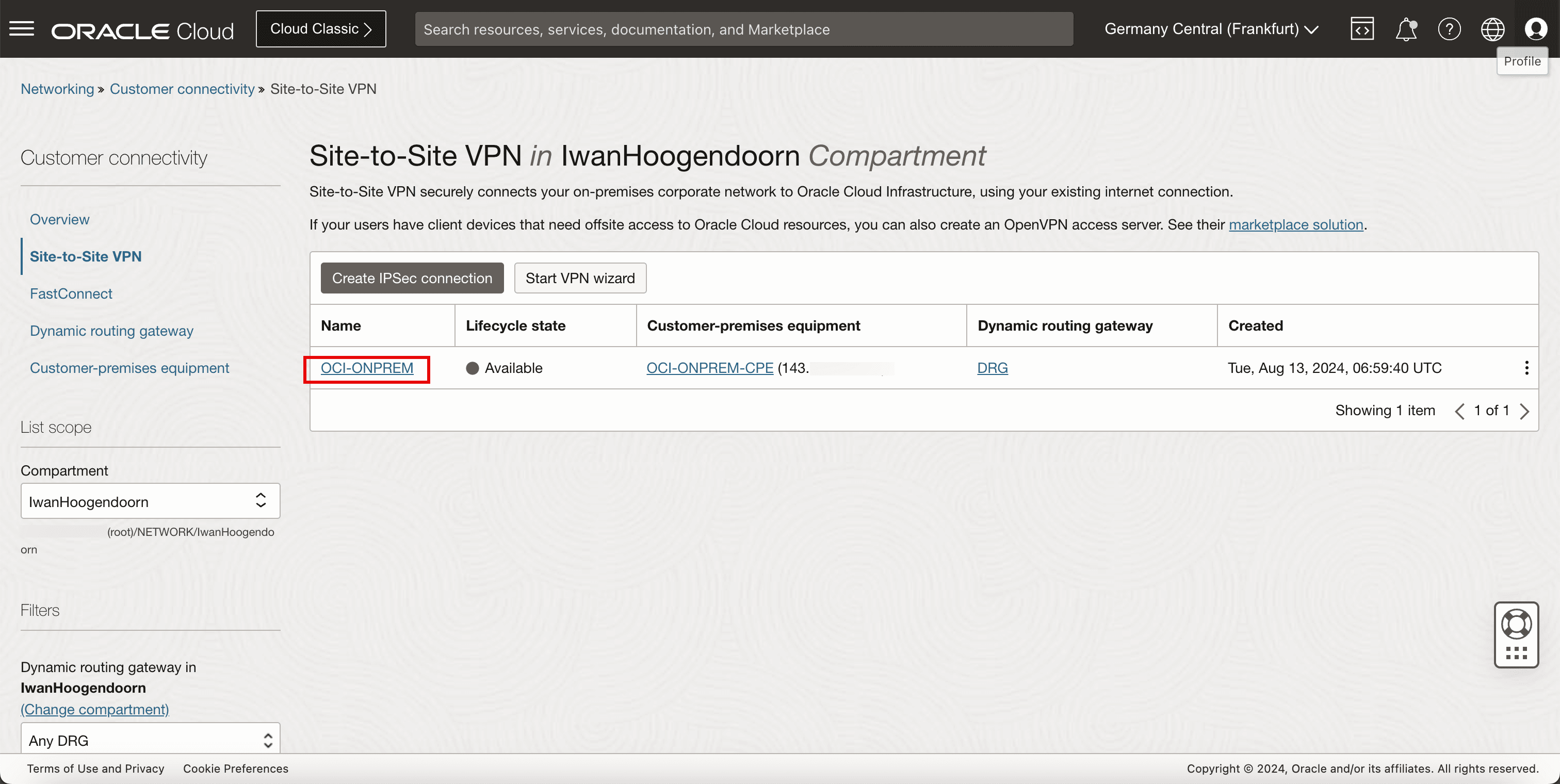

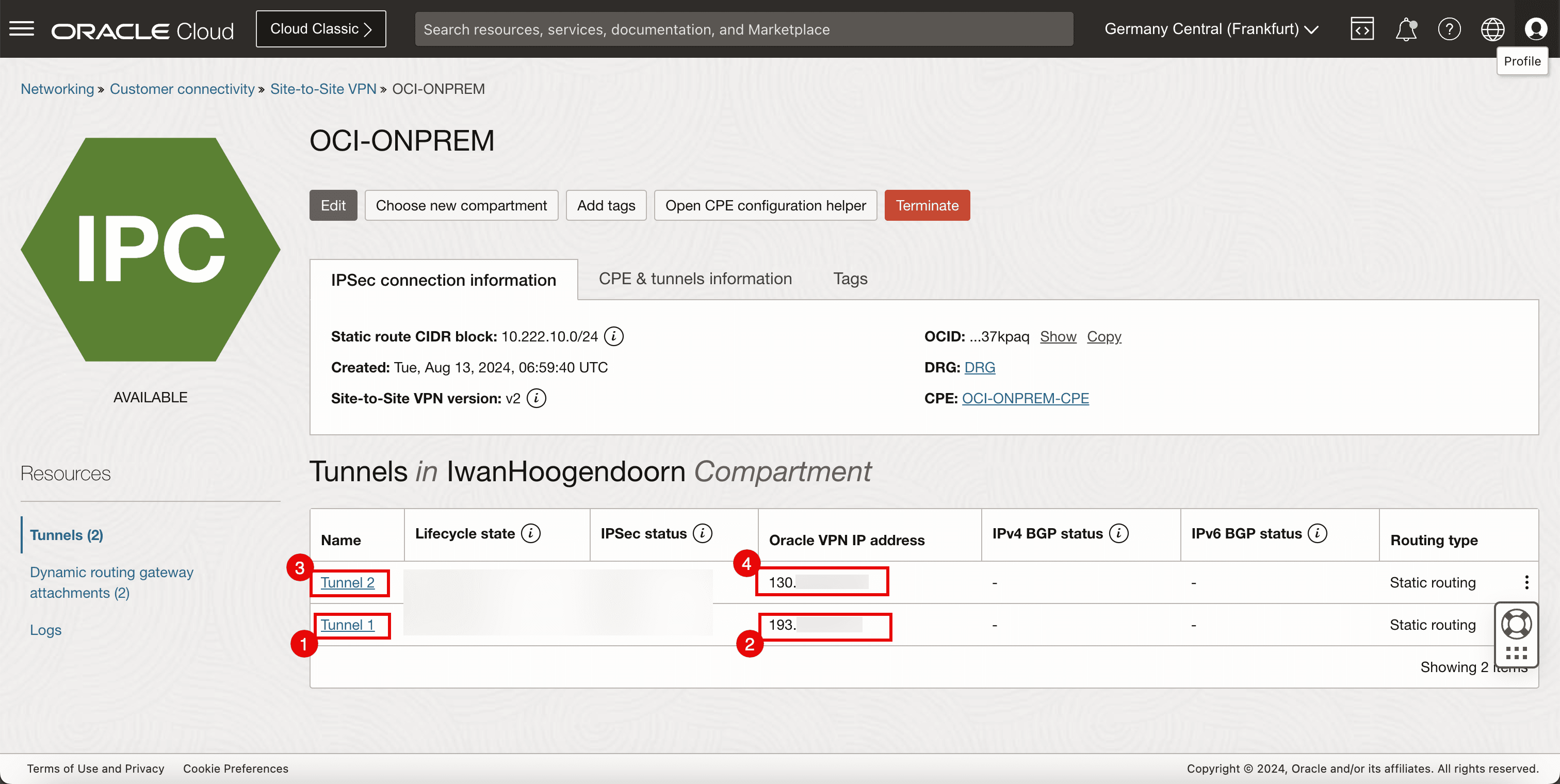

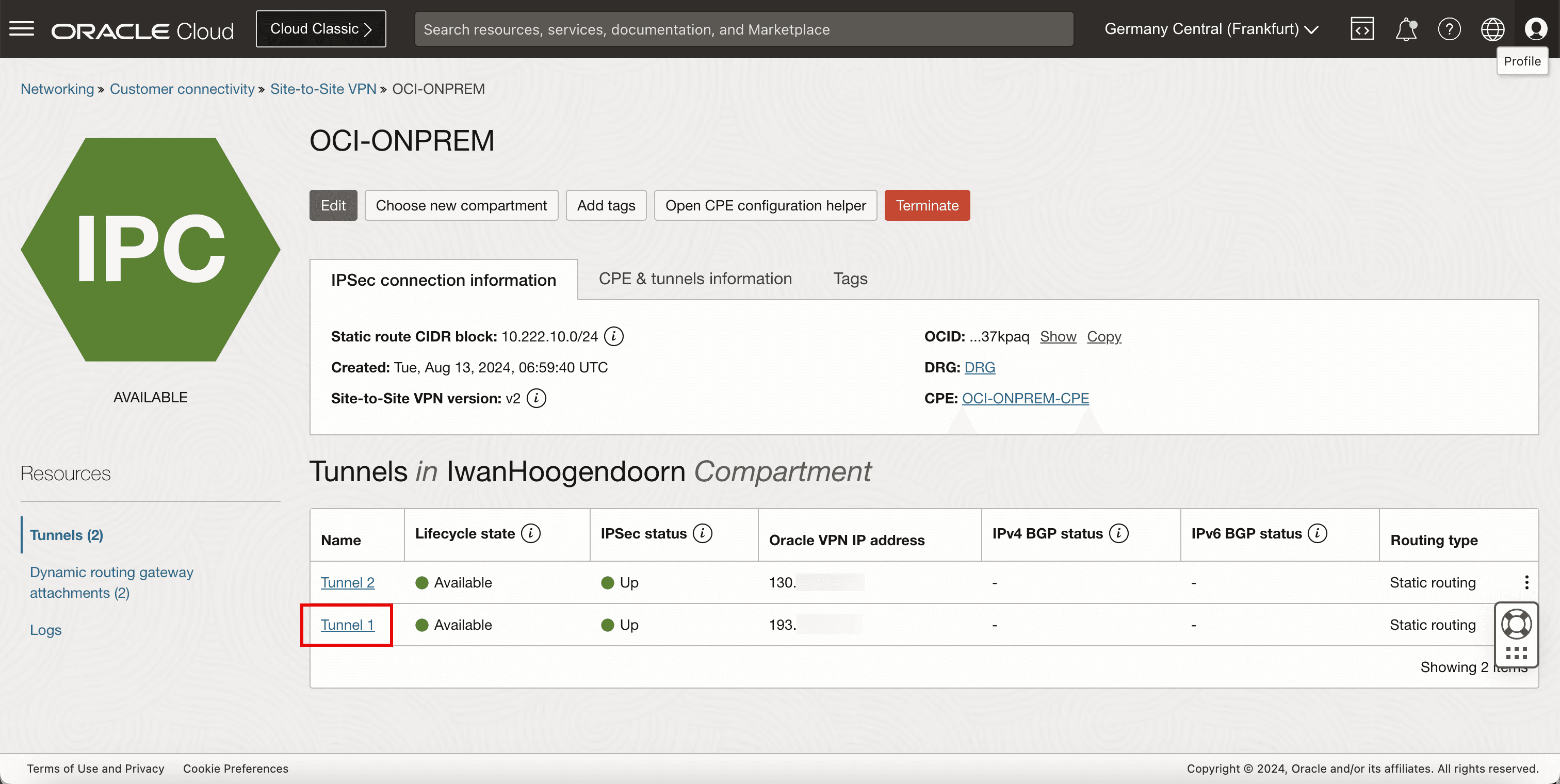

Die IPSec-Verbindung wird erstellt. Die öffentlichen IP-Adressen für beide IPSec-Tunnel sind verfügbar, und wir müssen die andere Seite des VPN konfigurieren.

-

Klicken Sie auf das Site-to-Site-VPN, das in Aufgabe 5 erstellt wurde.

- Halten Sie Tunnel 1 der IPSec-Verbindung fest.

- Notieren Sie sich die öffentliche IP-Adresse für Tunnel 1. Für dieses Tutorial beginnt diese IP-Adresse mit 193.

- Halten Sie Tunnel 2 der IPSec-Verbindung fest.

- Notieren Sie sich die öffentliche IP-Adresse für Tunnel 2. Für dieses Tutorial beginnt diese IP-Adresse mit 130.

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

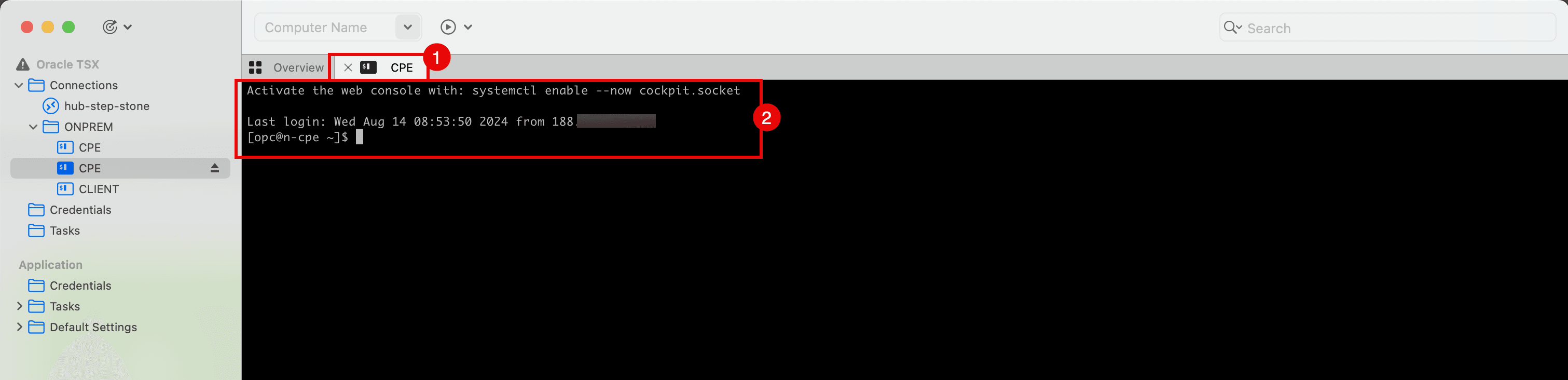

Aufgabe 7: Konfigurieren der CPE-Instanz in der OCI-Quellregion und Installieren und Konfigurieren von Libreswan

-

CPE-Instanz konfigurieren

- Richten Sie eine SSH-Session für das CPE ein, das sich in der OCI-Quellregion oder dem VCN befindet.

- Stellen Sie sicher, dass Sie angemeldet sind.

-

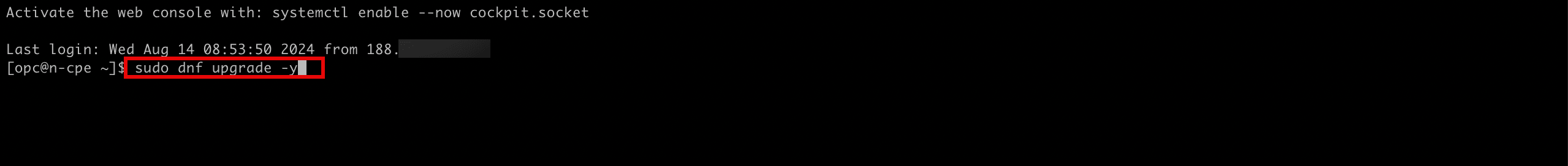

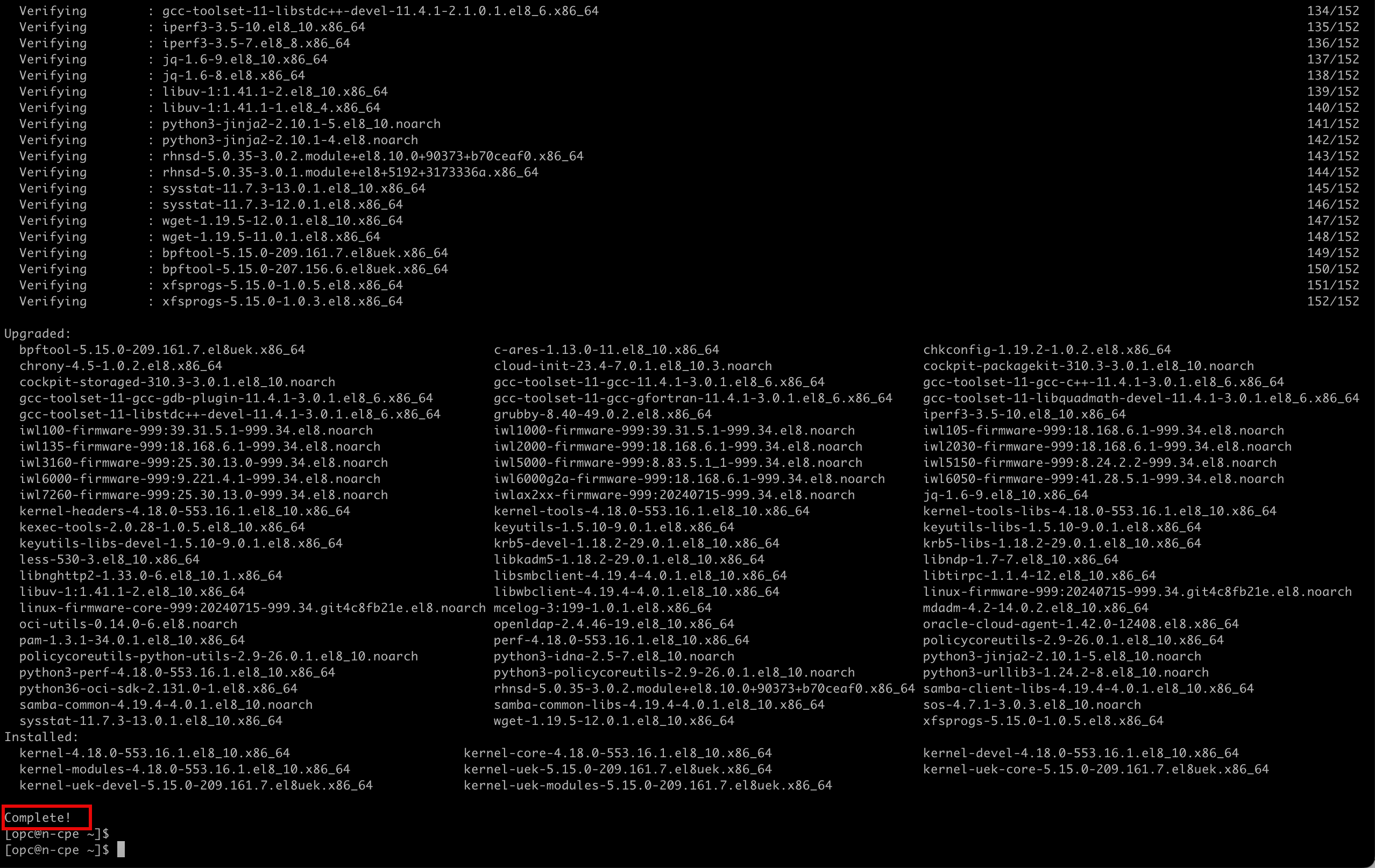

Führen Sie den folgenden Befehl aus, um die Software zu aktualisieren.

[opc@cpe ~]$ sudo dnf upgrade -y

-

Stellen Sie sicher, dass das Upgrade erfolgreich abgeschlossen wurde.

-

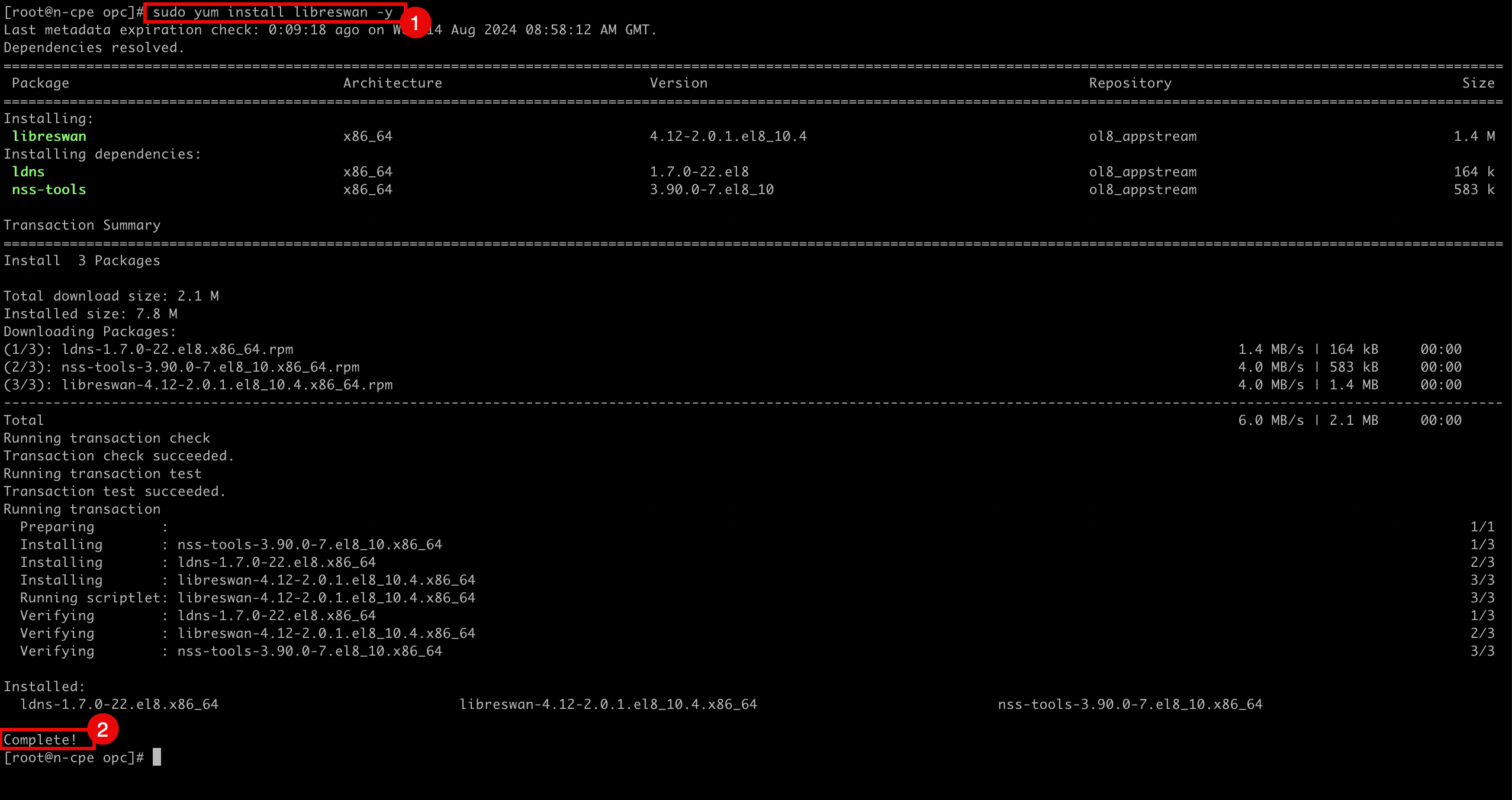

Führen Sie den folgenden Befehl aus, um den Befehl auszuführen, für den höhere Berechtigungen erforderlich sind.

[opc@cpe ~] sudo su

-

Führen Sie den folgenden Befehl zur Installation der Libreswan-Software aus.

[root@cpe opc]# sudo yum install libreswan -y -

Beachten Sie, dass die Software erfolgreich installiert wurde.

-

-

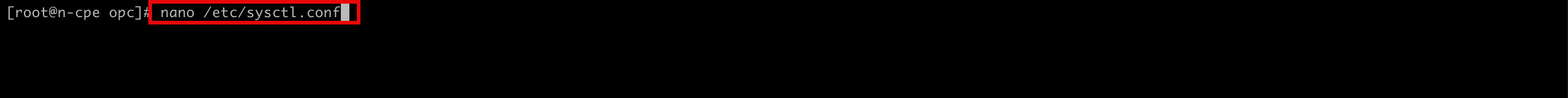

Bearbeiten Sie die folgende Datei, um die IP-Weiterleitung zu aktivieren.

[root@cpe etc]# nano /etc/sysctl.conf

-

Stellen Sie sicher, dass die Datei

/etc/sysctl.confden folgenden Inhalt enthält.kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

Speichern Sie die Datei mit

Ctrl + X, und geben SieYein.-

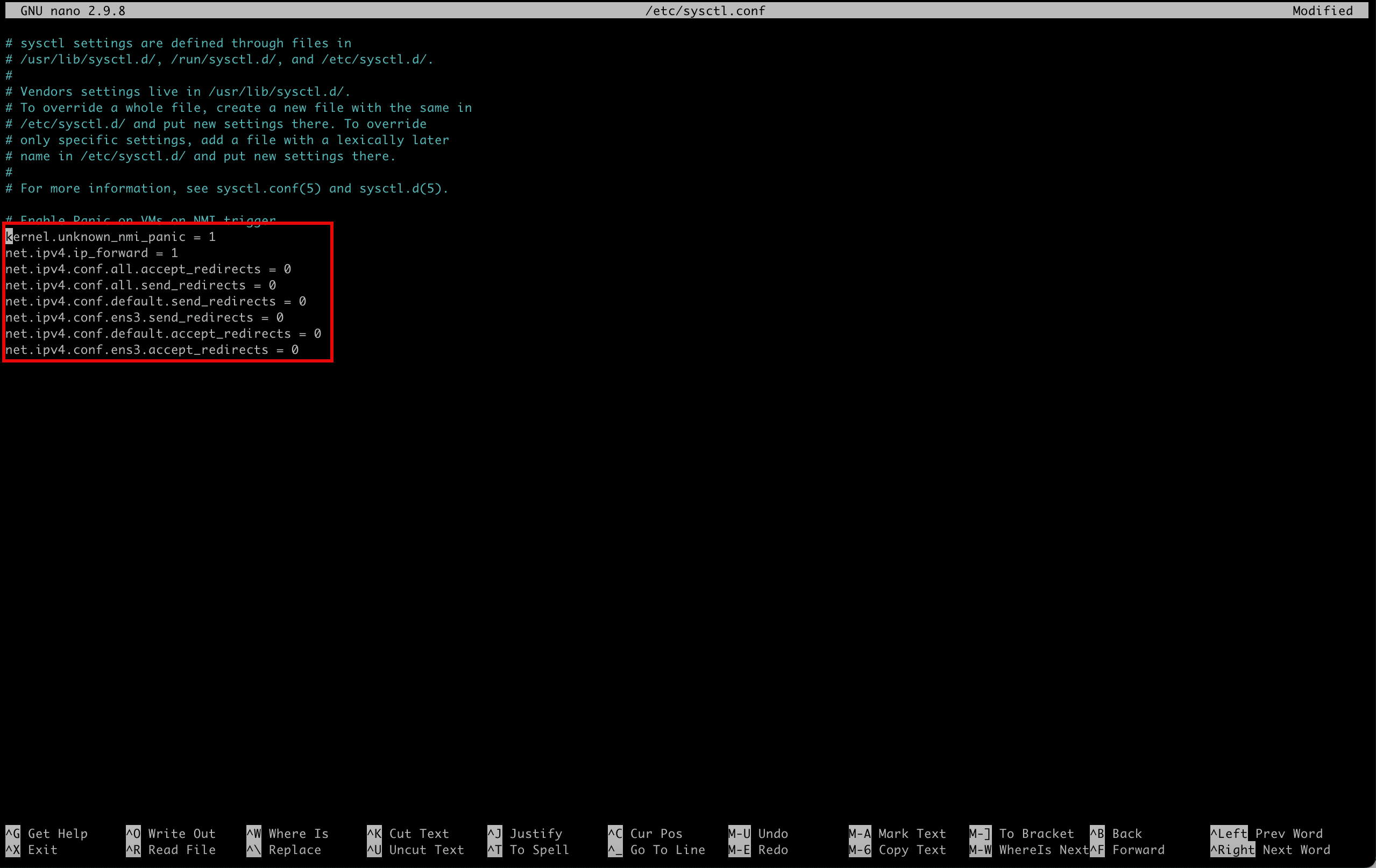

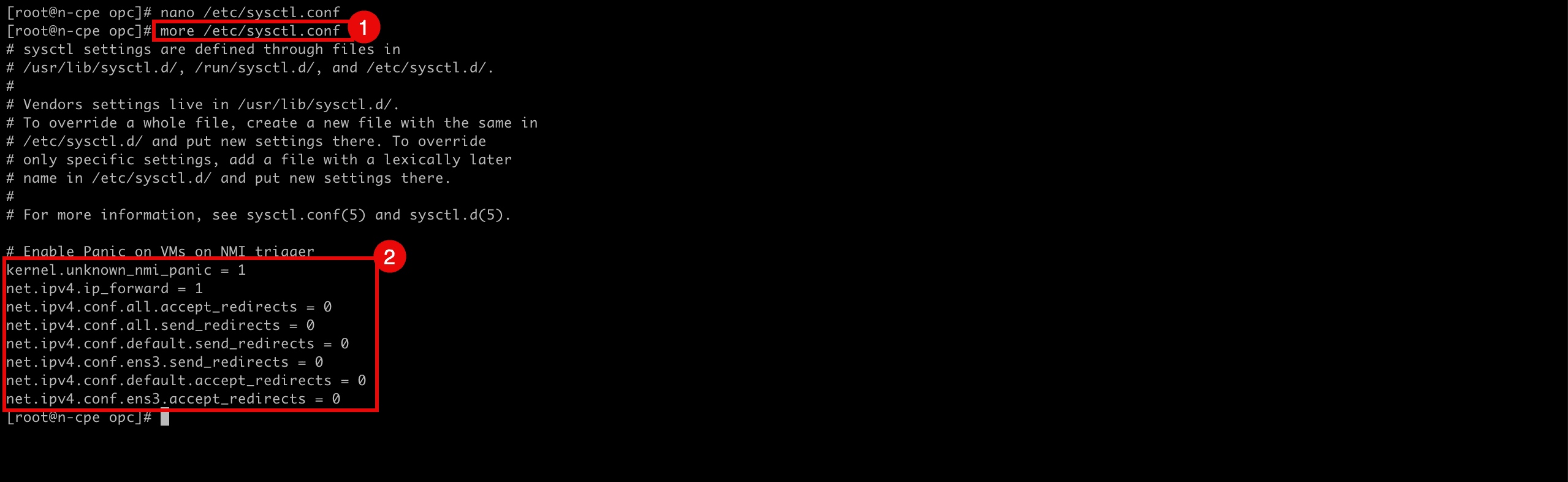

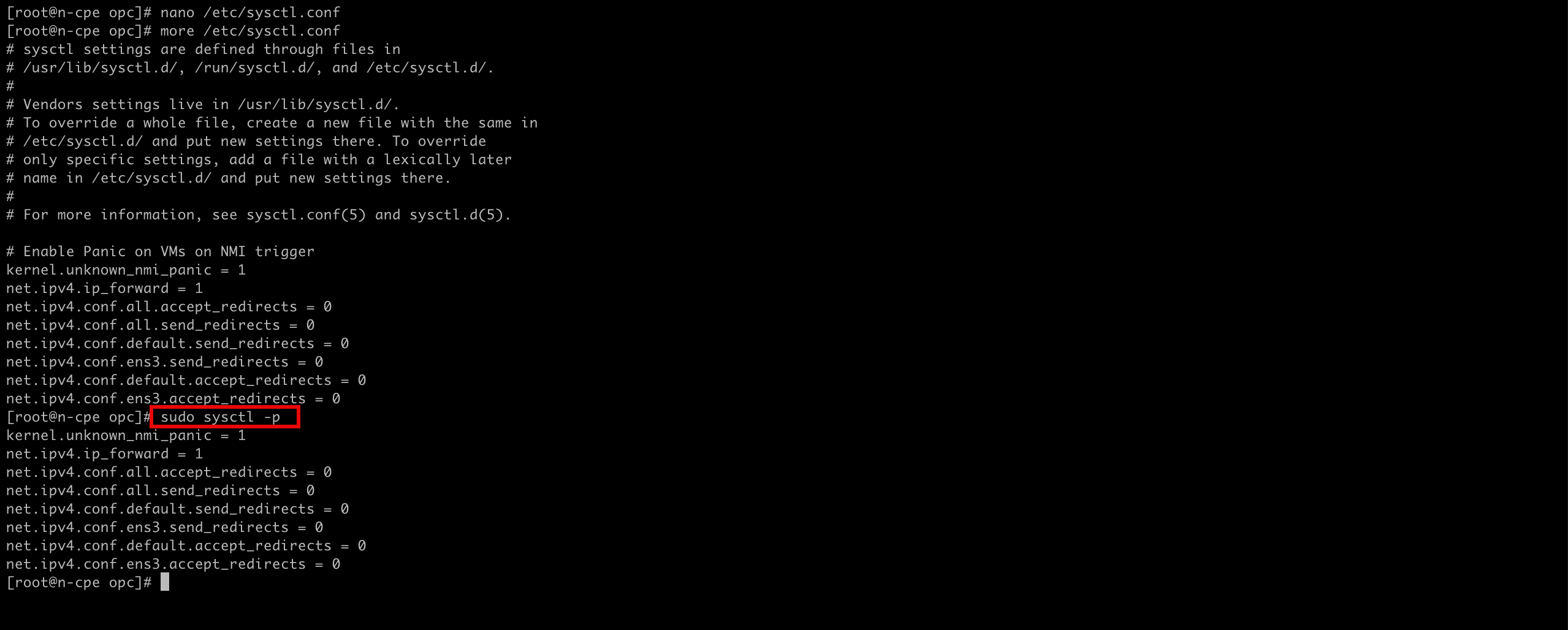

Führen Sie den folgenden Befehl aus, um den Inhalt der Datei zu prüfen.

[root@cpe opc]# more /etc/sysctl.conf -

Beachten Sie, dass die Ausgabe dem Inhalt der Datei entspricht.

-

-

Führen Sie den folgenden Befehl aus, um die Datei neu zu laden und anzuwenden und die Weiterleitung zu aktivieren.

[root@cpe etc]# sudo sysctl -p

-

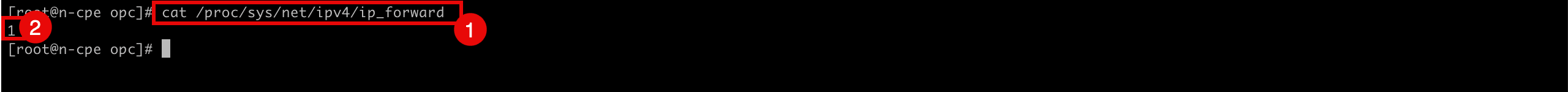

Führen Sie den folgenden Befehl aus, um zu prüfen, ob die IP-Weiterleitung aktiviert ist.

cat /proc/sys/net/ipv4/ip_forward -

Ein Rückgabewert-ID

1bedeutet, dass IP-Weiterleitung aktiviert ist und0bedeutet, dass IP-Weiterleitung deaktiviert ist.

-

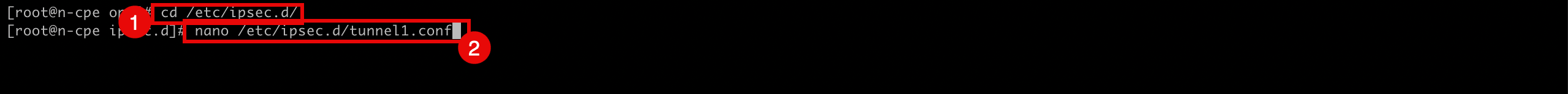

Führen Sie den folgenden Befehl aus, um das Verzeichnis zu ändern, in dem Sie die IPSec-Tunnel konfigurieren müssen.

[root@cpe opc]# cd /etc/ipsec.d/ -

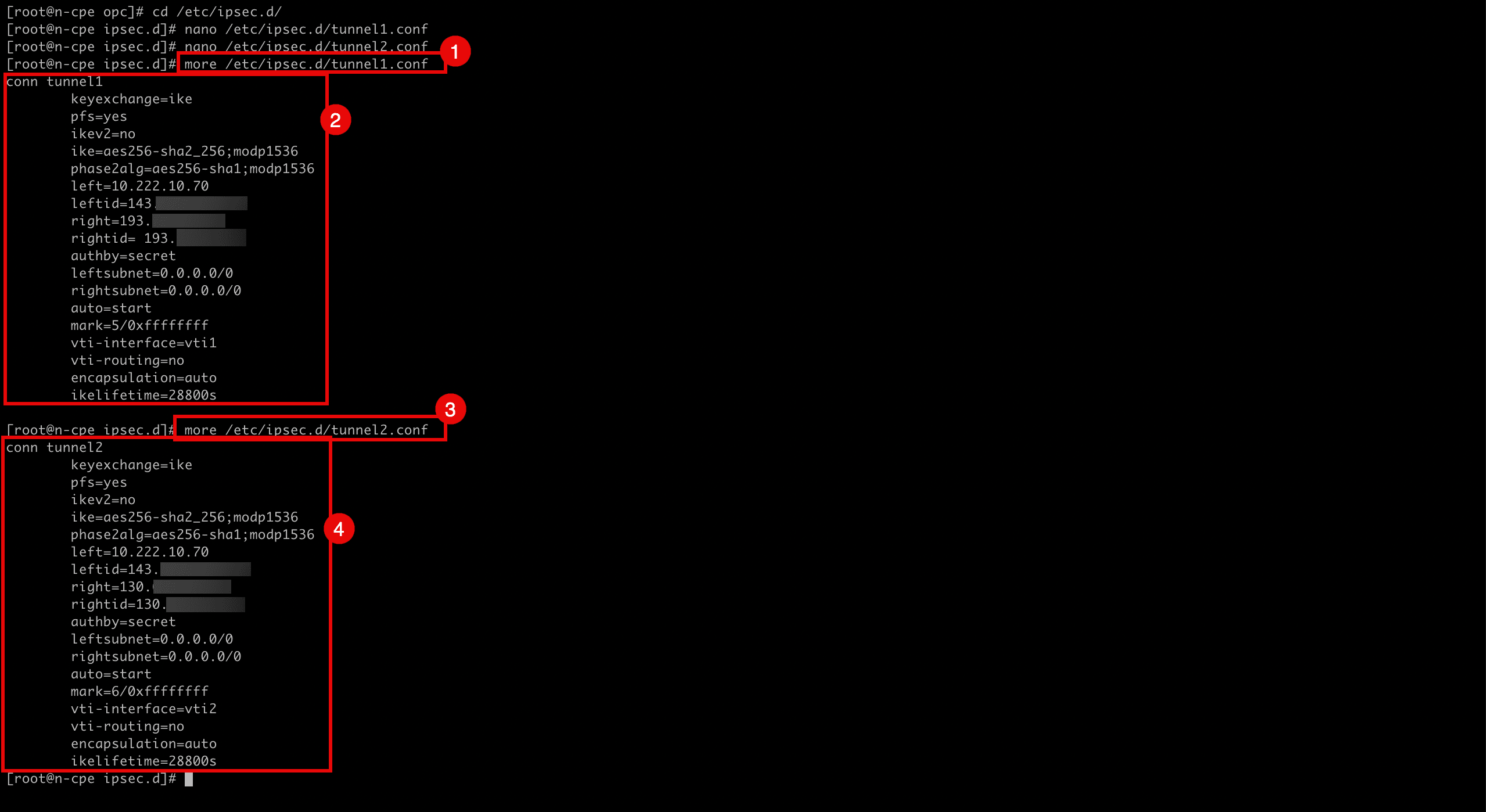

Erstellen und bearbeiten Sie die folgende Datei (

tunnel1.conf), um den ersten IPSec-Tunnel in Tunnel 1 zu konfigurieren.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

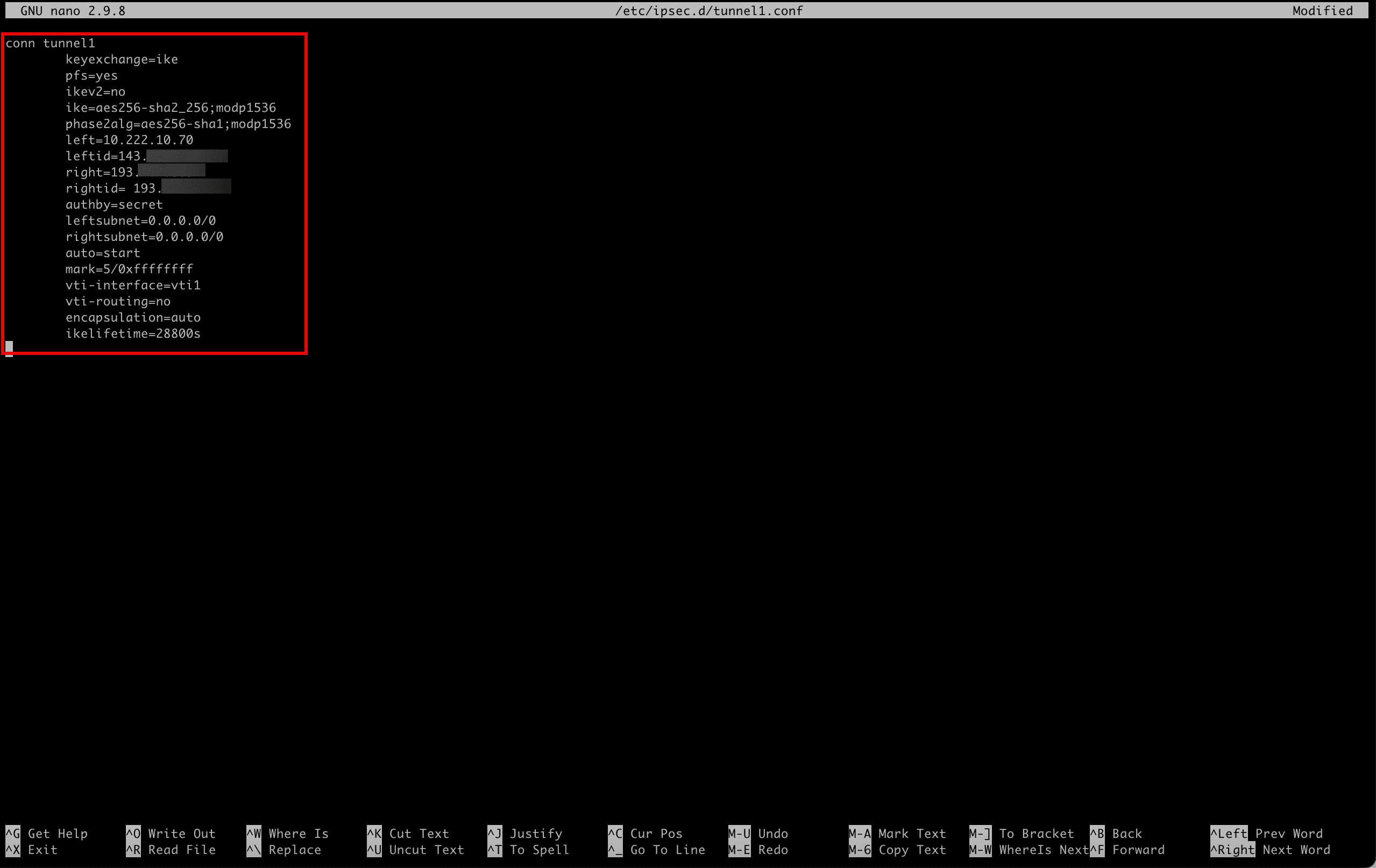

Stellen Sie sicher, dass die Datei

/etc/ipsec.d/tunnel1.confden folgenden Inhalt enthält.conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Speichern Sie die Datei mit

Ctrl + X, und geben SieYein. -

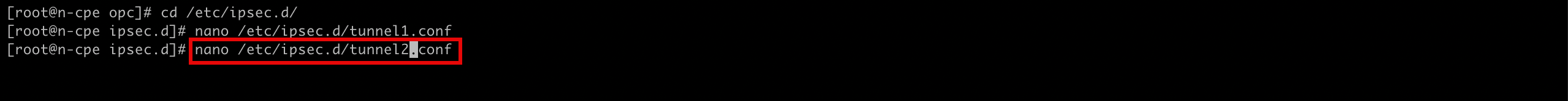

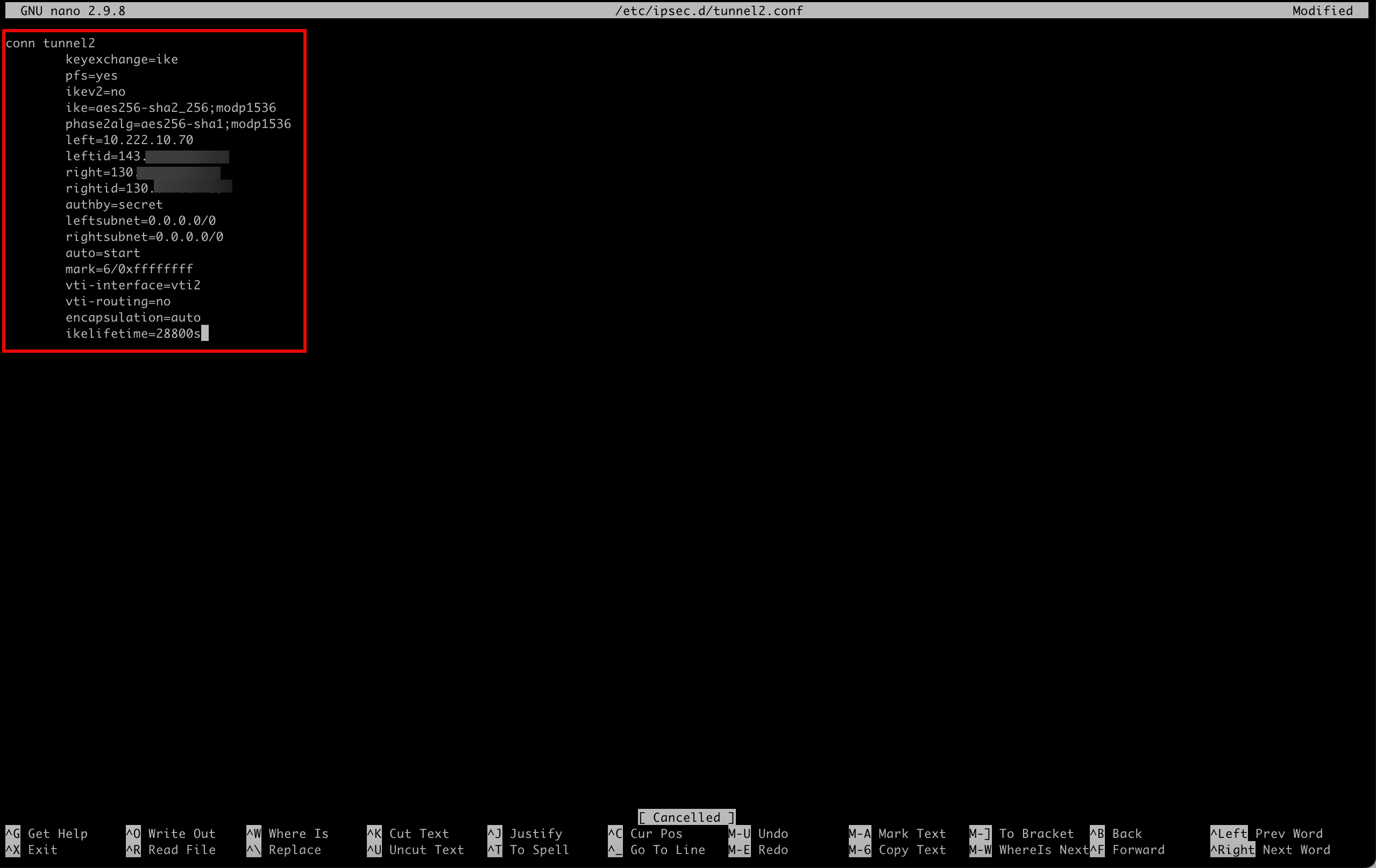

Erstellen und bearbeiten Sie die folgende Datei (

tunnel2.conf), um den zweiten IPSec-Tunnel intunnel2zu konfigurieren.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

Stellen Sie sicher, dass die Datei

/etc/ipsec.d/tunnel2.confden folgenden Inhalt enthält.conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Speichern Sie die Datei mit

Ctrl + X, und drücken SieY.-

Führen Sie den folgenden Befehl aus, um den Inhalt der Datei für

tunnel1zu prüfen.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

Beachten Sie, dass die Ausgabe dem Inhalt der Datei entspricht.

-

Führen Sie den folgenden Befehl aus, um den Inhalt der Datei für

tunnel2zu prüfen.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

Beachten Sie, dass die Ausgabe dem Inhalt der Datei entspricht.

-

-

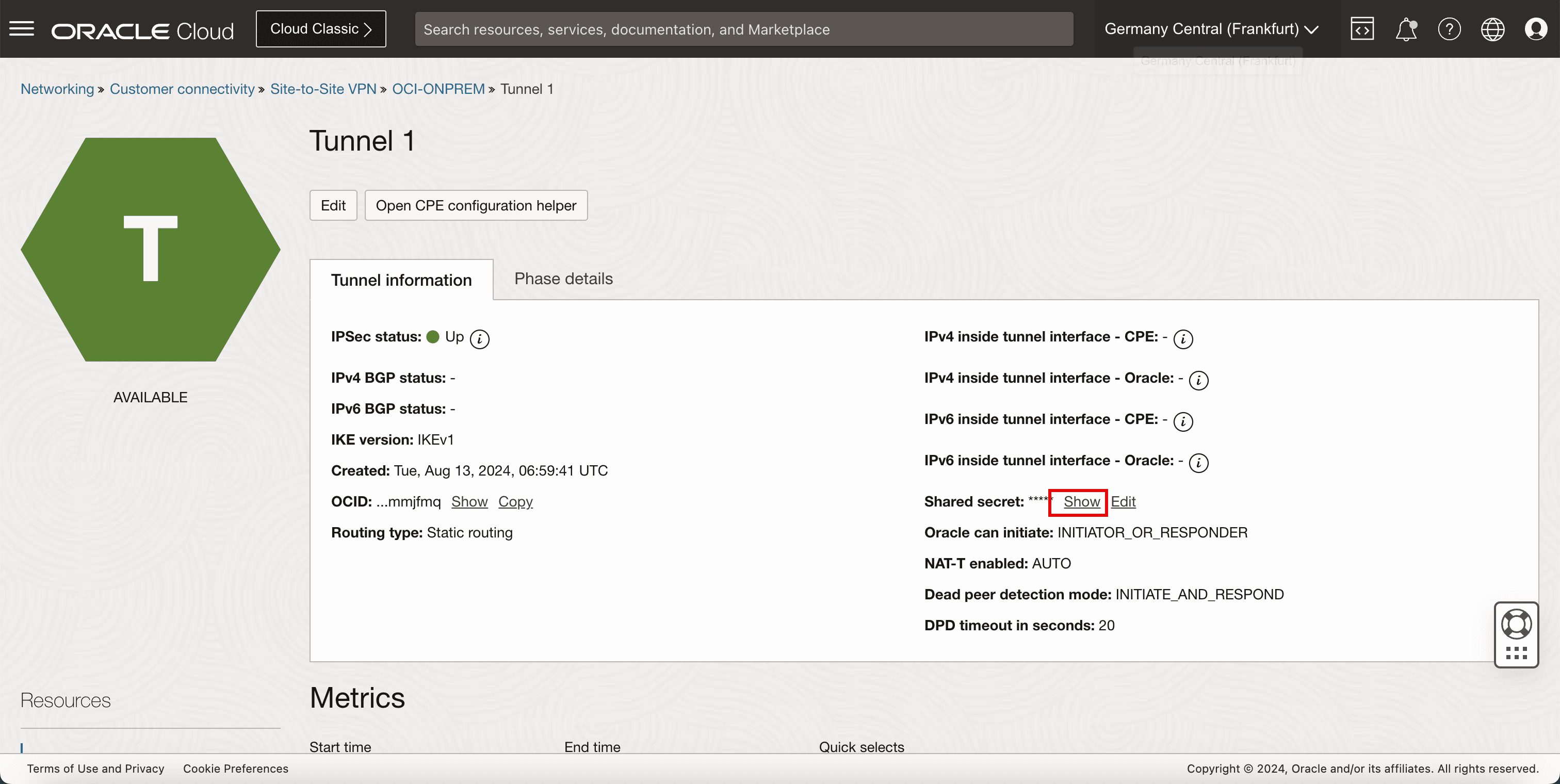

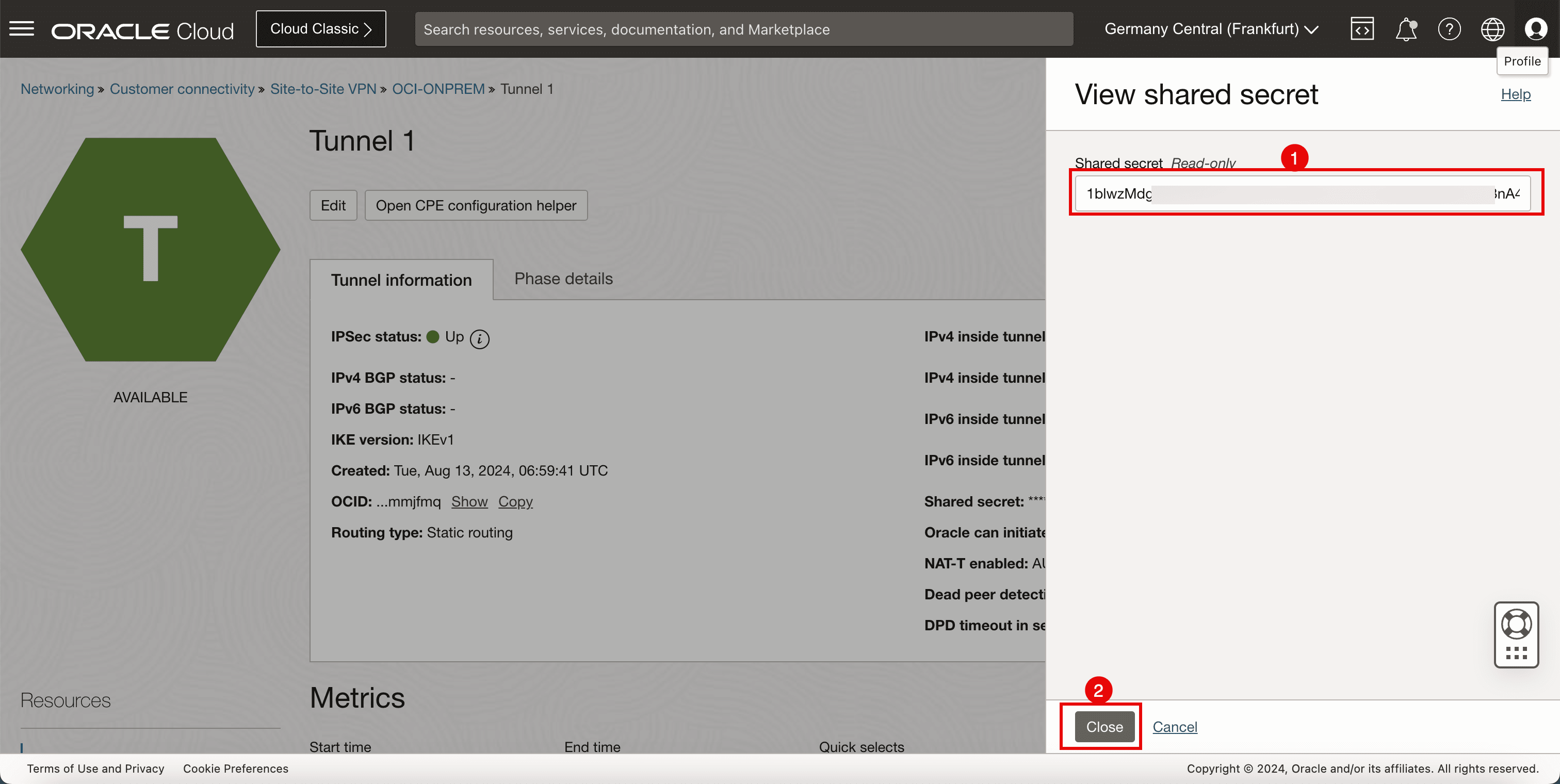

Wir haben die IPSec-Tunnel konfiguriert. Jetzt müssen wir auch die Shared Secrets konfigurieren, da wir einen Secret Key für die Authentifizierung verwenden.

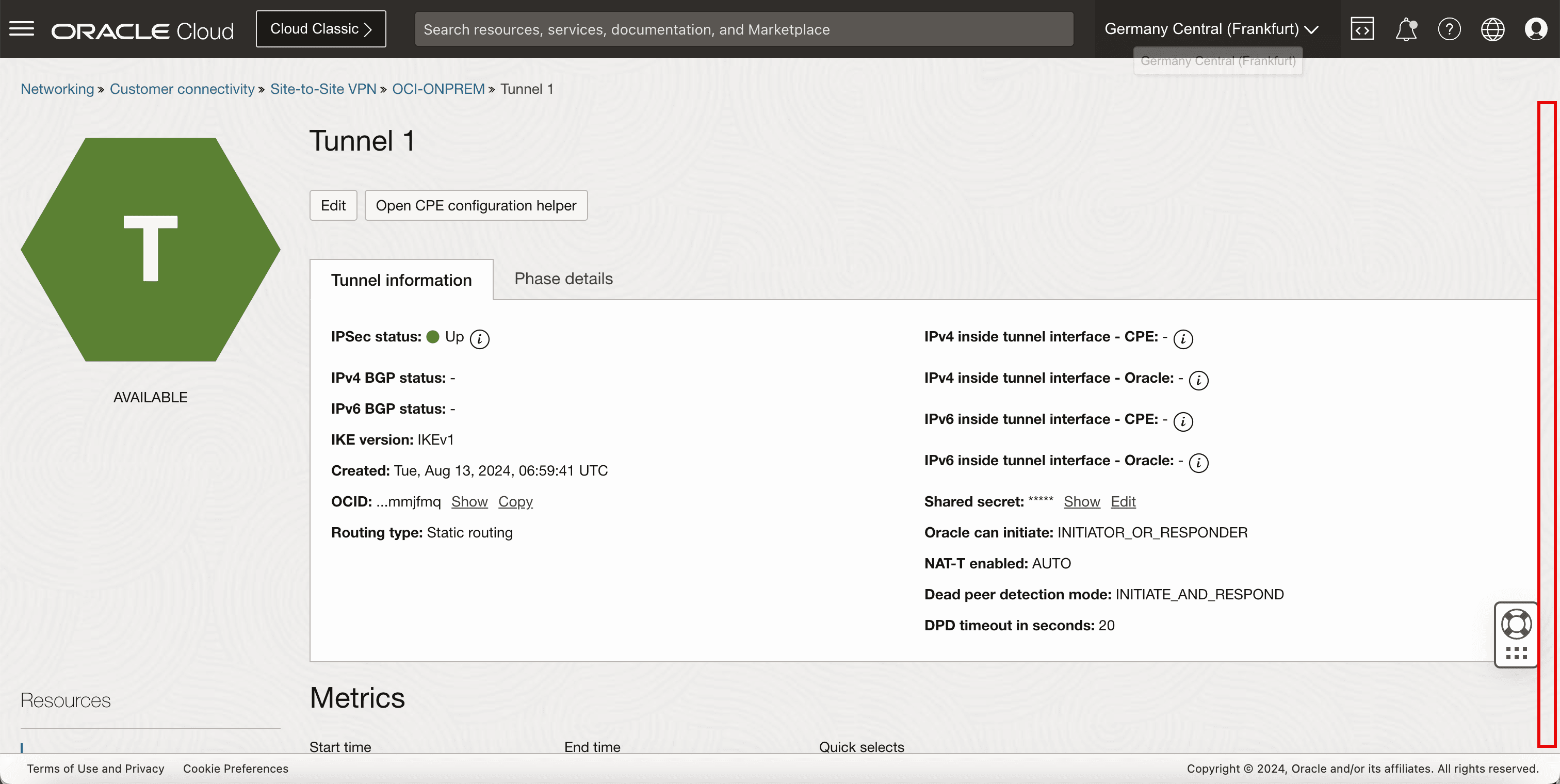

Als wir das OCI Site-to-Site-VPN in Aufgabe 5 erstellt haben, wurden die Tunnel erstellt. Dabei generierte OCI auch die Shared Secret Keys pro Tunnel. Um sie in Libreswan abzurufen und so zu konfigurieren, dass sie mit demselben Shared Secret übereinstimmen, müssen wir zur OCI-Konsole zurückkehren.

- Navigieren Sie zur OCI-Konsole, navigieren Sie zu Networking, Kundenkonnektivität und Site-to-Site-VPN, und klicken Sie auf das konfigurierte VPN.

- Klicken Sie auf die erste Tunnelkonfiguration.

-

Um das Shared Secret abzurufen, klicken Sie auf Anzeigen.

- Kopieren Sie das Shared Secret für Tunnel 1, und speichern Sie es auf einem Notizblock, um später darauf zuzugreifen.

- Klicken Sie auf Schließen.

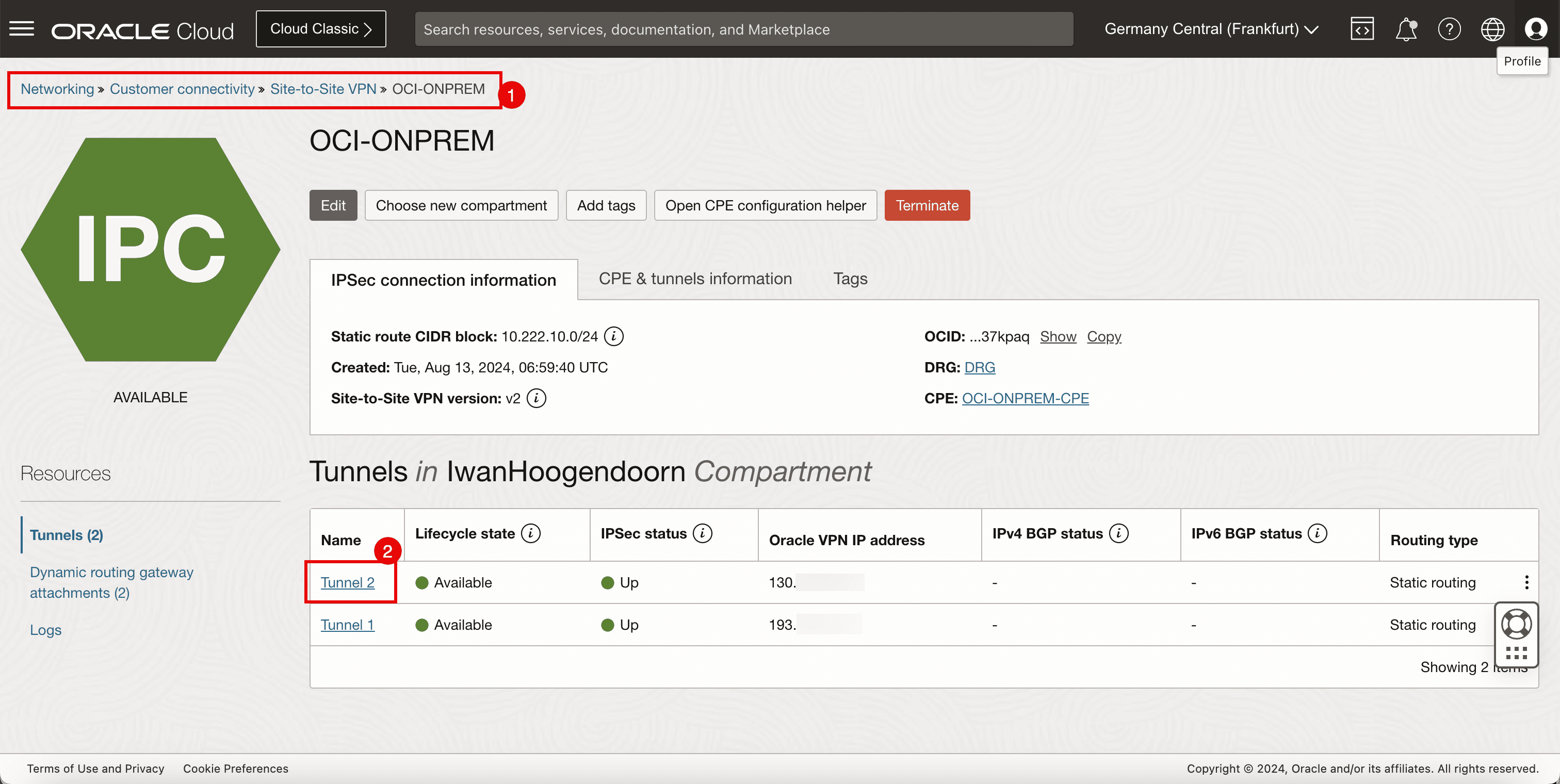

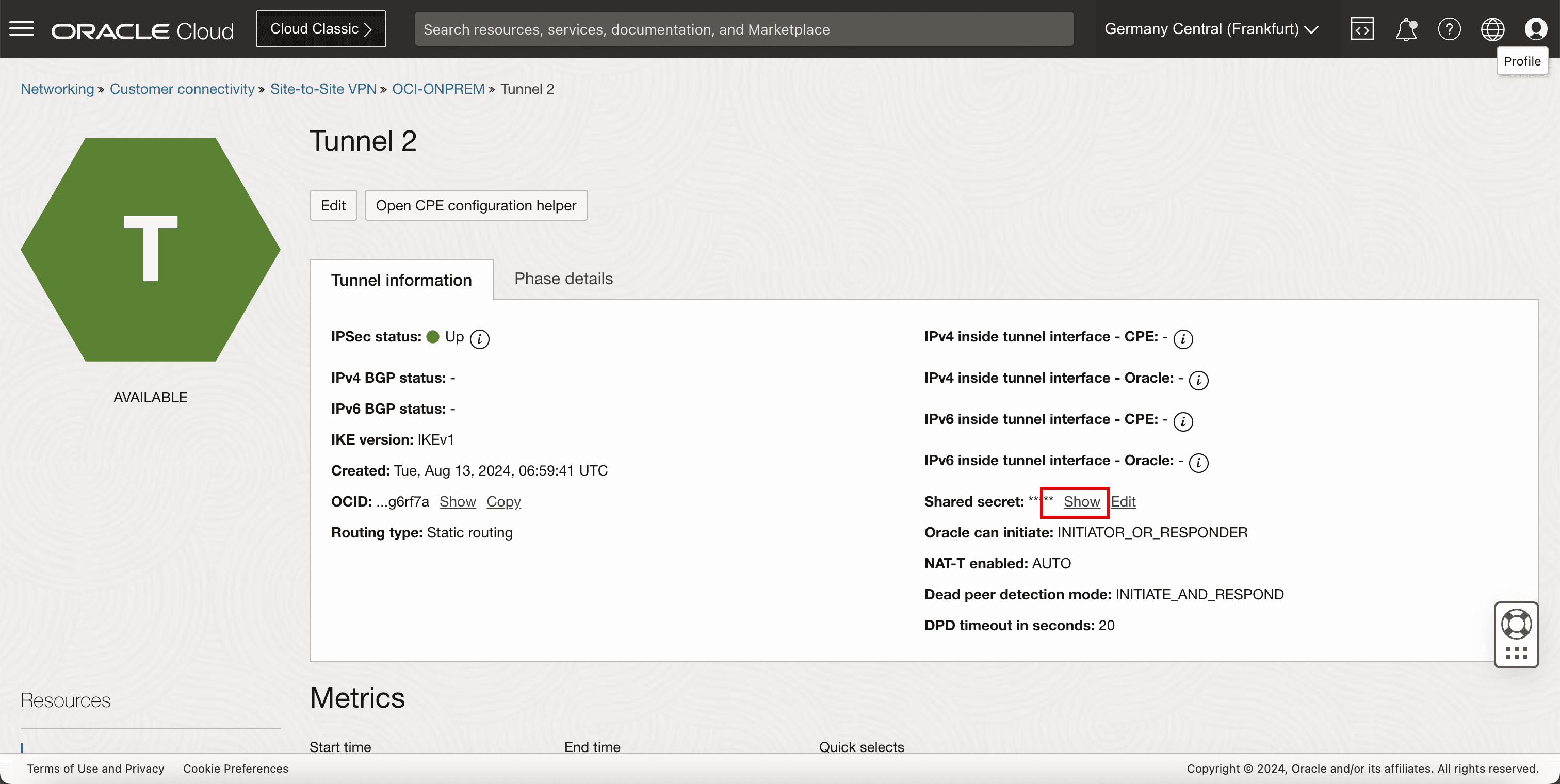

- Navigieren Sie zur OCI-Konsole, navigieren Sie zu Networking, Kundenkonnektivität und Site-to-Site-VPN, und klicken Sie auf das konfigurierte VPN.

- Klicken Sie auf die zweite Tunnelkonfiguration.

-

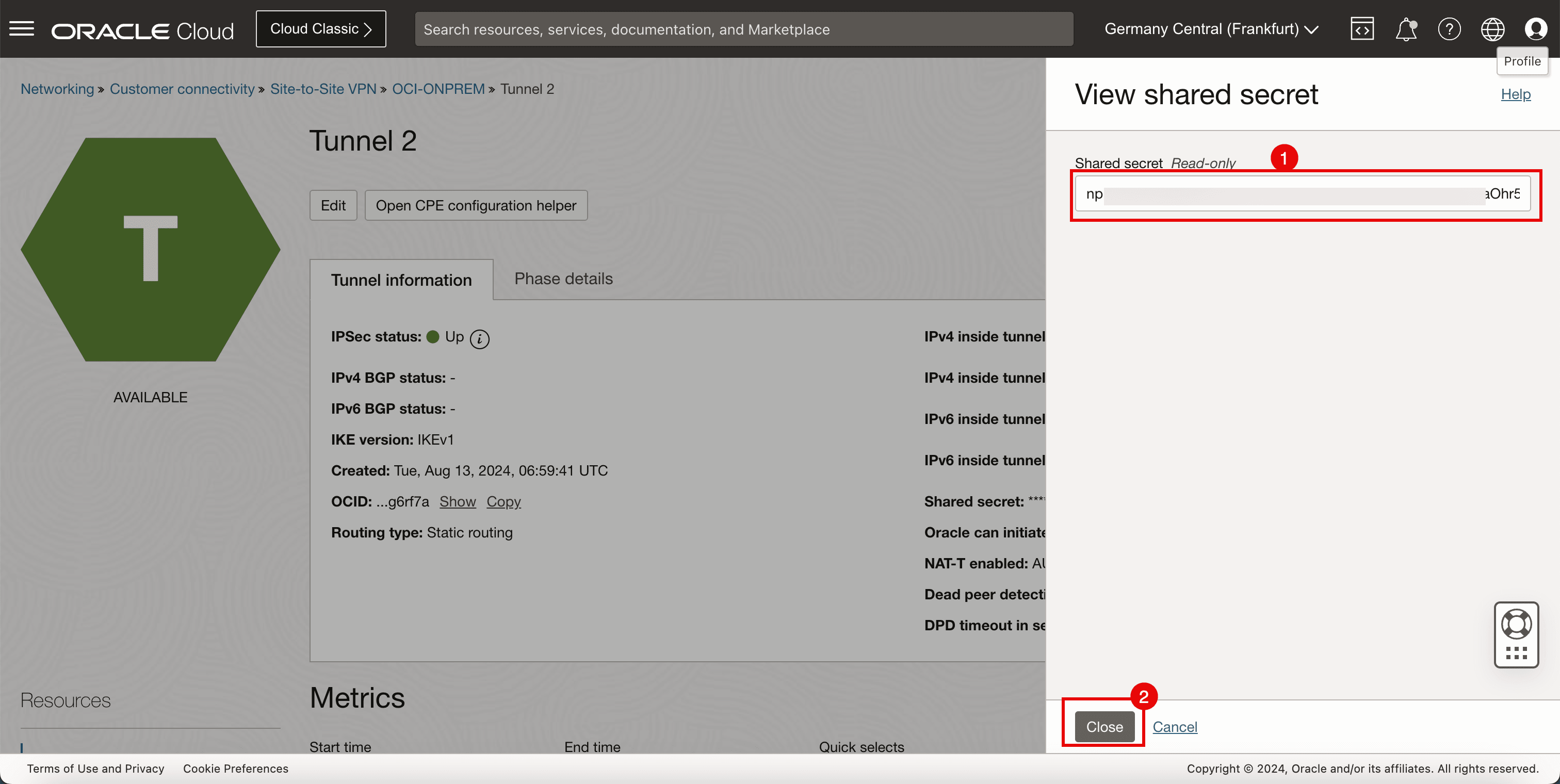

Um das Shared Secret abzurufen, klicken Sie auf Anzeigen.

- Kopieren Sie das Shared Secret für Tunnel 2, und speichern Sie es auf einem Notizblock, um später darauf zuzugreifen.

- Klicken Sie auf Schließen.

-

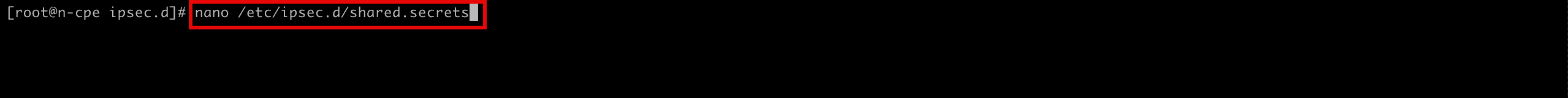

Konfigurieren Sie die Shared Secrets in Libreswan. Erstellen und bearbeiten Sie die folgende Datei (

shared.secrets), um die Shared Secrets für beide Tunnel zu konfigurieren.[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

Stellen Sie sicher, dass die Datei

/etc/ipsec.d/shared.secretsden folgenden Inhalt enthält.143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

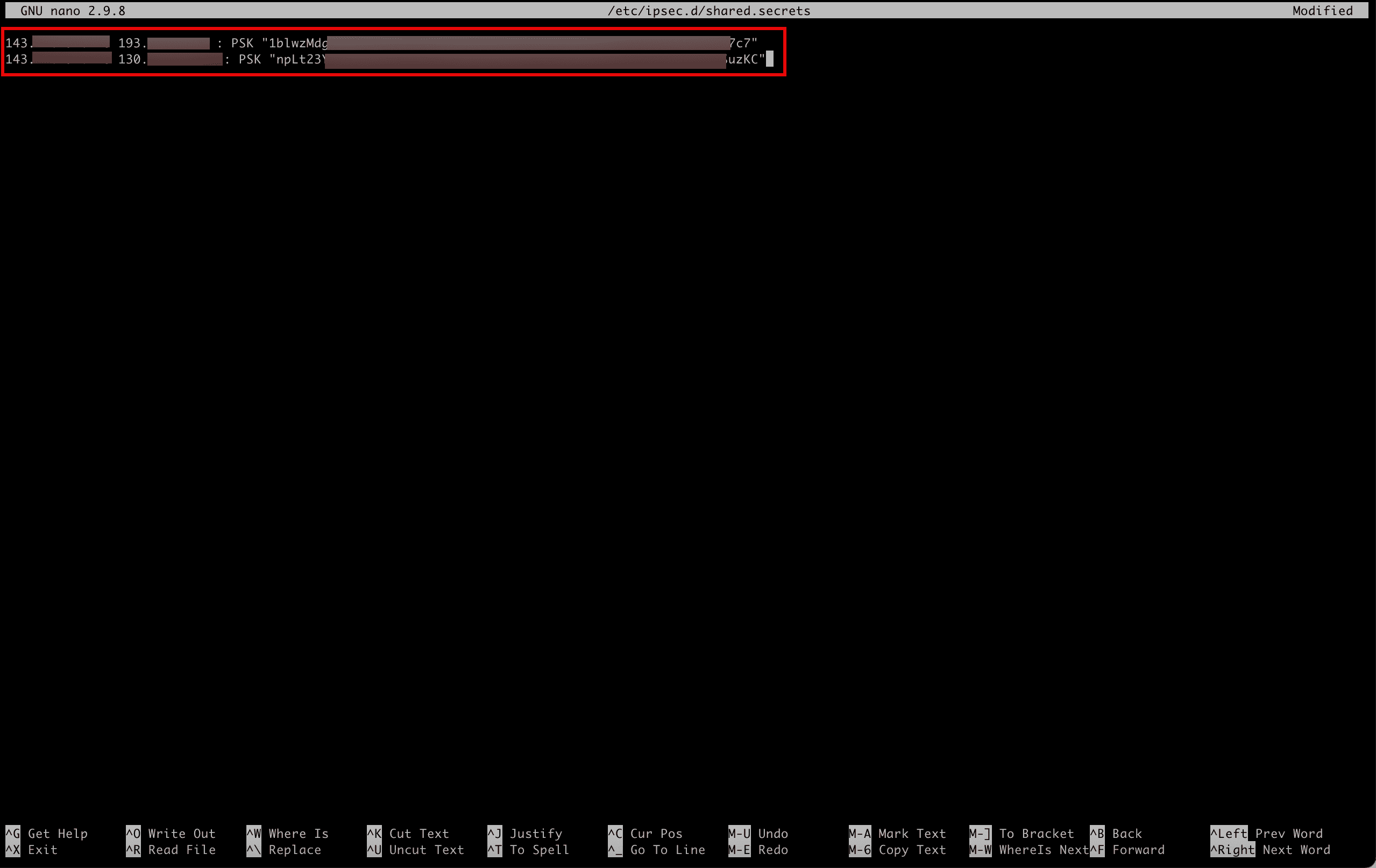

- Führen Sie den folgenden Befehl aus, um den Inhalt der Datei zu prüfen.

- Beachten Sie, dass die Ausgabe dem Inhalt der Datei entspricht.

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

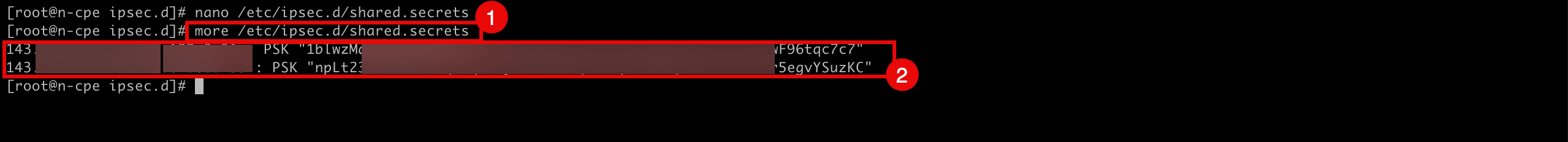

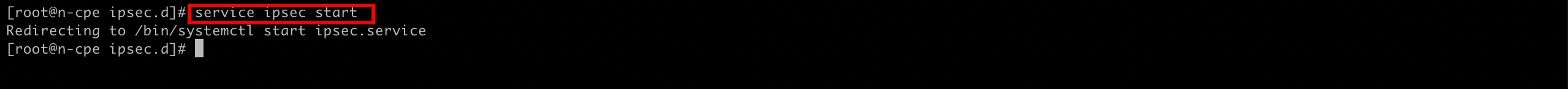

Führen Sie den folgenden Befehl aus, um den IPSec-Service in Libreswan zu starten. Dies wird die Tunnel noch nicht etablieren.

[root@cpe ipsec.d]# ipsec start

-

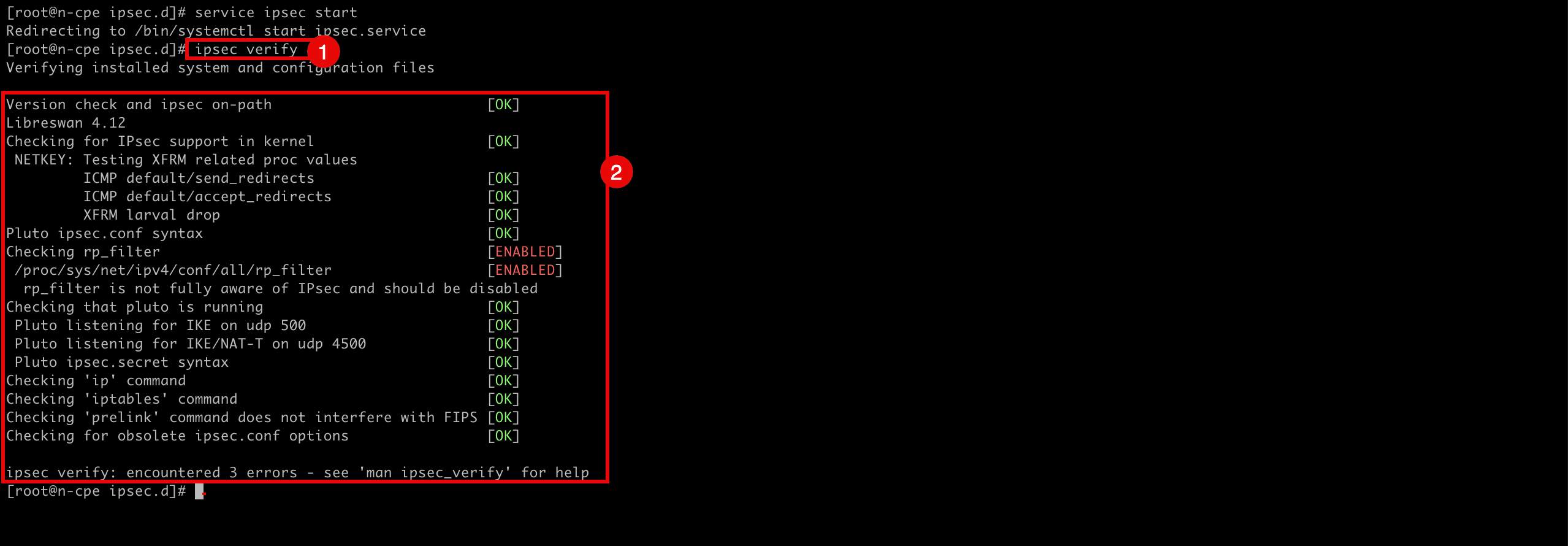

Führen Sie den folgenden Befehl aus, um den Status der IPSec-Verbindungen zu prüfen.

[root@cpe ipsec.d]# ipsec verify -

Beachten Sie, dass die Verifizierung ohne Fehler in Ordnung aussieht.

-

Aufgabe 8: Firewall auf der CPE-Instanz in der OCI-Quellregion öffnen und VCN- und Subnetzsicherheitslisten konfigurieren

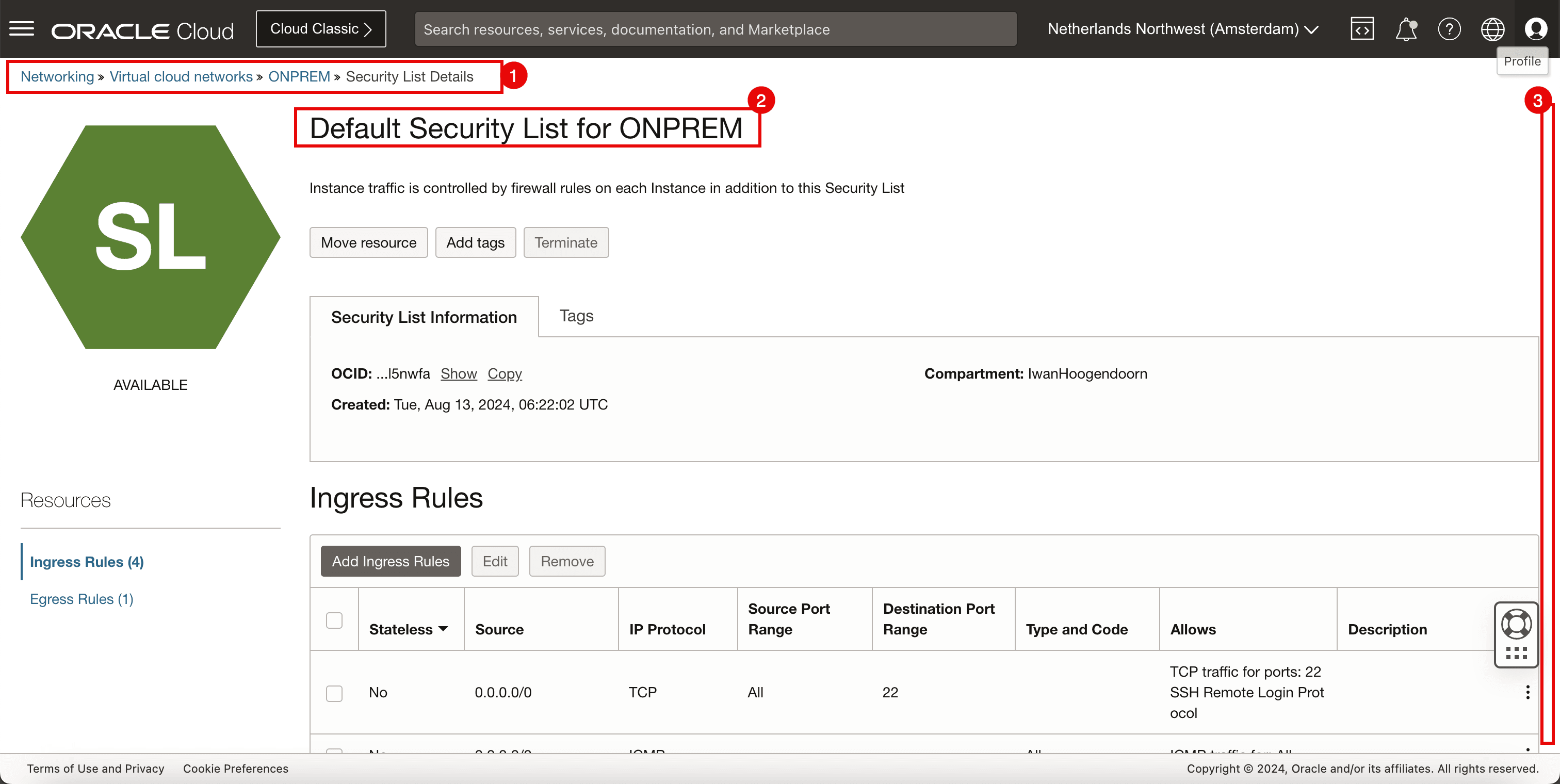

Konfigurieren Sie die VCN- und Subnetzsicherheitslisten so, dass die für die IPSec-Verbindung erforderlichen Ingress-Ports zugelassen werden. Damit die Tunnel korrekt eingerichtet werden können, müssen Sie sicherstellen, dass die Netzwerksicherheit auf beiden Seiten die erforderlichen Ports zulässt.

-

Beginnen Sie mit der OCI-Quellregion, in der Libreswan als CPE gehostet wird.

- Navigieren Sie zur OCI-Konsole, navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke, wählen Sie das VCN aus, und klicken Sie auf Sicherheitslisten.

- Wählen Sie die Standardsicherheitsliste aus.

- Bildlauf nach unten.

-

Stellen Sie sicher, dass Sie die folgenden Ingress-Sicherheitsregeln hinzugefügt haben.

Quelle IP-Protokoll Quellport Zielport 0.0.0.0/0 UDP Alle 500 0.0.0.0/0 UDP Alle 4.500

-

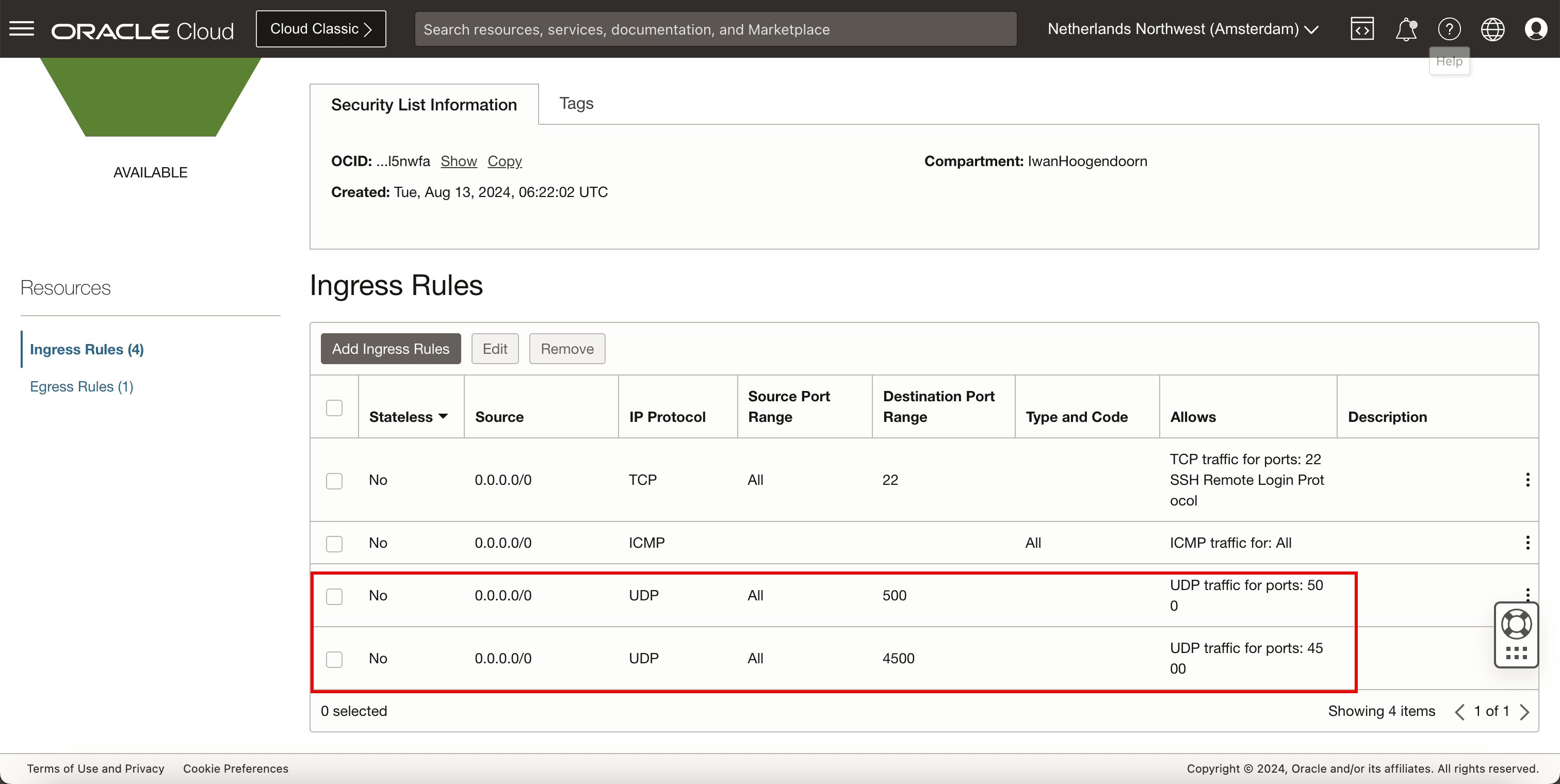

Öffnen Sie die Firewallports auf dem Libreswan-CPE.

-

Führen Sie den folgenden Befehl aus, um die vorhandenen konfigurierten Firewallregeln zu prüfen.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Beachten Sie, dass keine Regeln für die IPSec-Ports konfiguriert sind.

-

Führen Sie den folgenden Befehl aus, um den UDP-Port

500auf dem CPE zuzulassen.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

Führen Sie den folgenden Befehl aus, um den UDP-Port

4500auf dem CPE zuzulassen.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

Führen Sie den folgenden Befehl aus, um die Firewallregeln dauerhaft zu machen, damit sie nach einem Neustart beibehalten werden.

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

Führen Sie den folgenden Befehl aus, um die vorhandenen konfigurierten Firewallregeln zu prüfen.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Beachten Sie, dass keine Regeln für die IPSec-Ports konfiguriert sind.

-

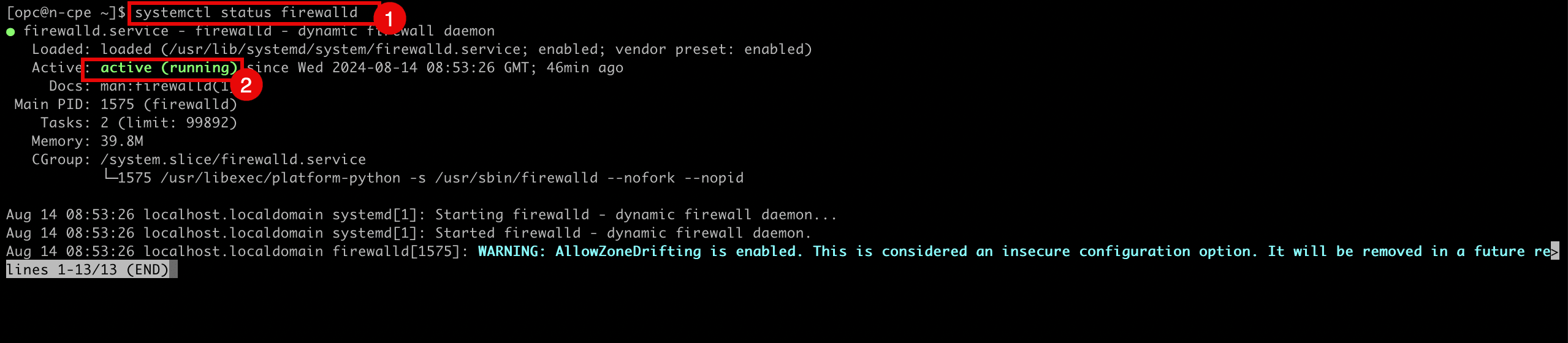

Führen Sie den folgenden Befehl aus, um sicherzustellen, dass der Firewallservice für Libreswan ausgeführt wird.

[root@cpe ipsec.d]# systemctl status firewalld -

Beachten Sie, dass der Firewall-Service aktiv ist und ausgeführt wird.

-

-

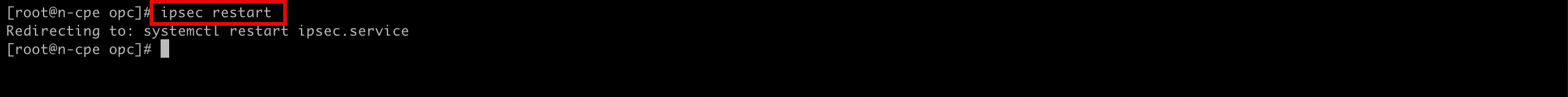

Führen Sie den folgenden Befehl aus, um den IPSec-Service neu zu starten.

[root@cpe ipsec.d]# service ipsec restart

Linux-Firewall auf dem CPE deaktivieren

In einigen Fällen (zu Testzwecken) ist es möglicherweise besser, die Linux-Firewall der CPE-Instanz, auf der Libreswan ausgeführt wird, vollständig zu deaktivieren. Dies kann mit dem folgenden Befehl erfolgen:

[root@cpe ipsec.d]# systemctl disable --now firewalld

Führen Sie den folgenden Befehl aus, um sicherzustellen, dass der Firewallservice für Libreswan NICHT ausgeführt wird.

[root@cpe ipsec.d]# systemctl status firewalld

Aufgabe 9: Aktivieren und Prüfen, ob der IPSec-Tunnel auf beiden Seiten aktiv ist

-

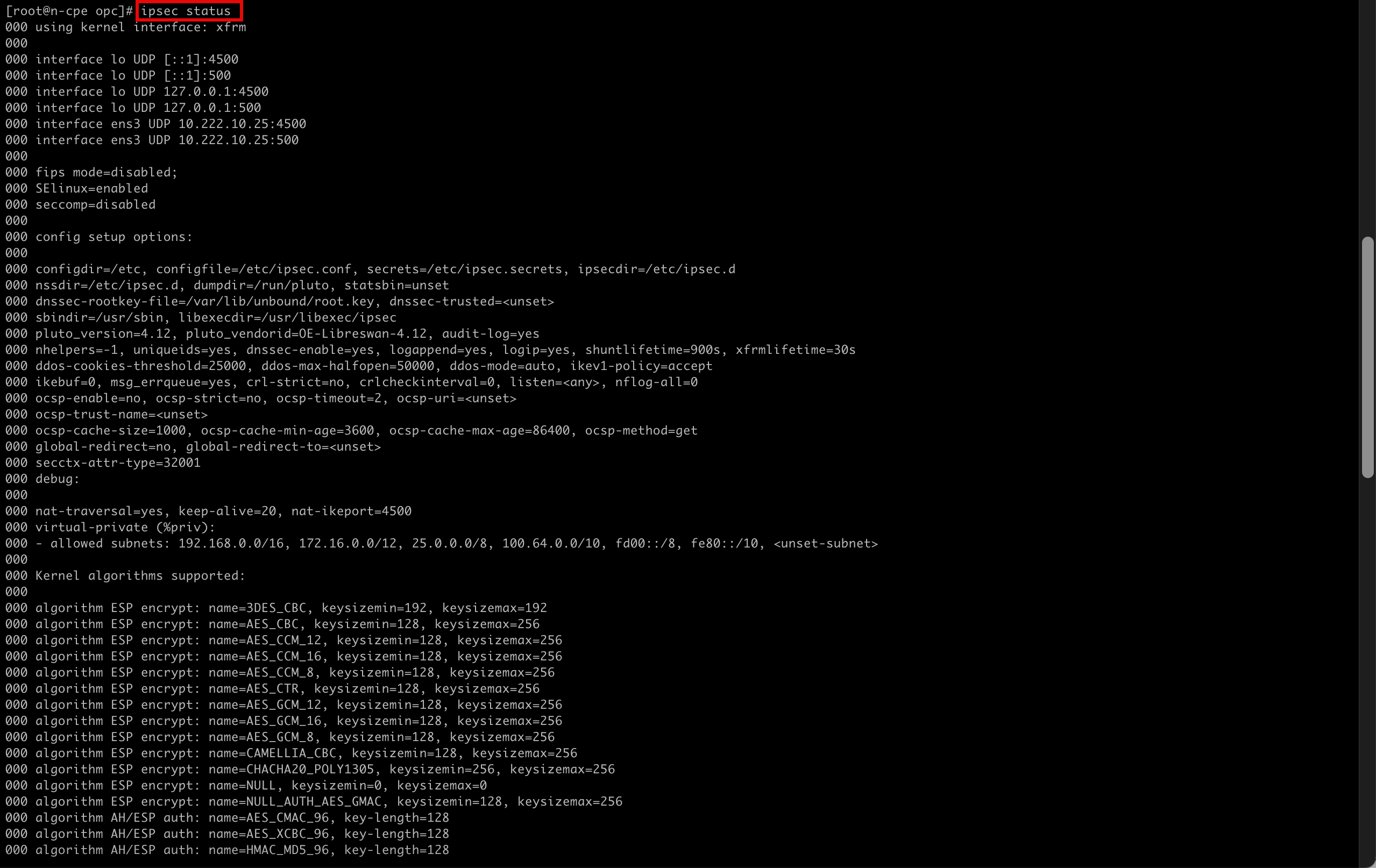

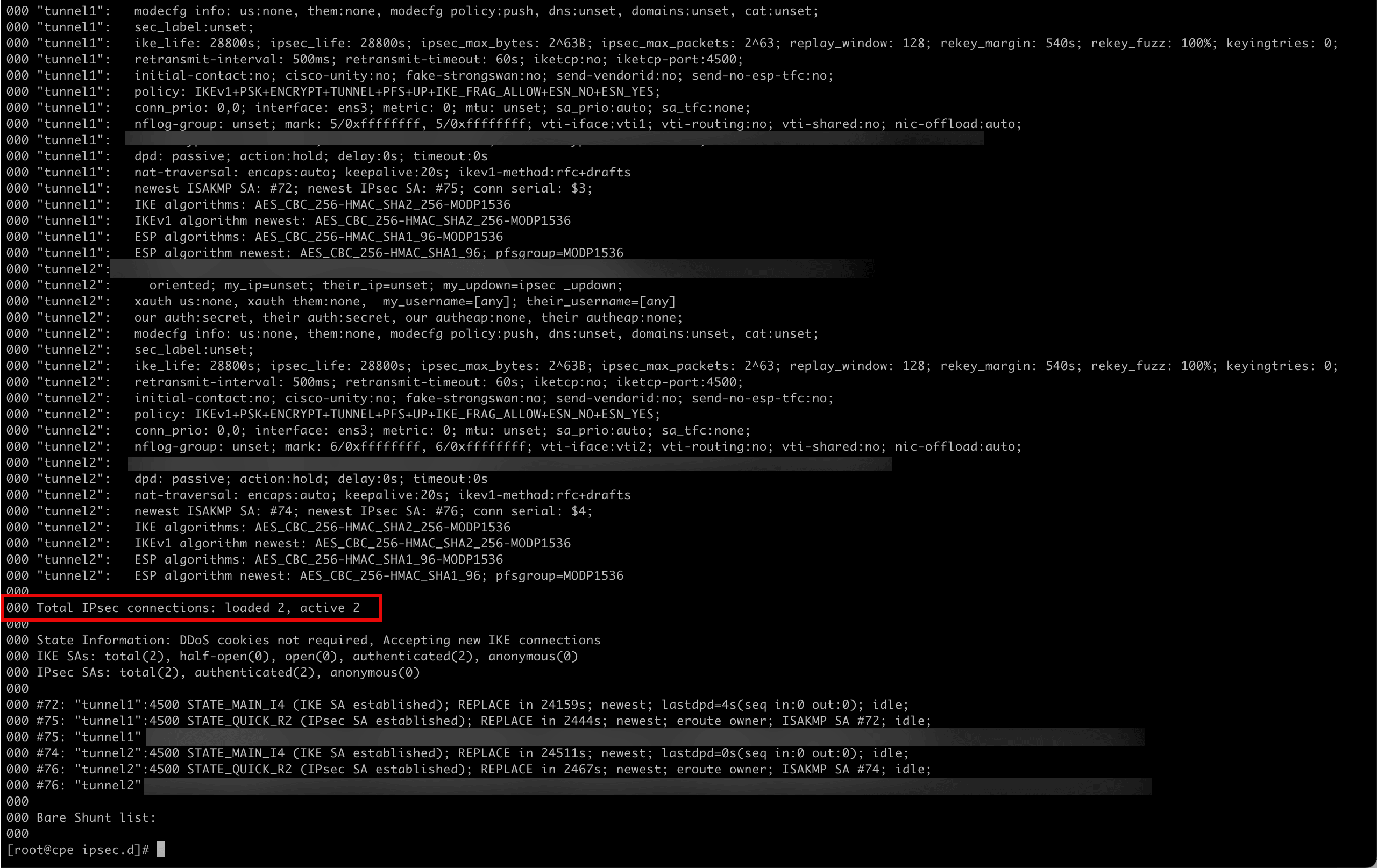

Führen Sie den folgenden Befehl aus, um den IPSec-Status für beide Tunnel zu prüfen.

[root@cpe ipsec.d]# ipsec status

- Beachten Sie die Konfiguration und den Status des ersten IPSec-Tunnels.

- Beachten Sie die Konfiguration und den Status des zweiten IPSec-Tunnels.

- Beachten Sie, dass die Anzahl der geladenen IPSec 2 ist und die aktive Zahl 0 ist.

-

Führen Sie den folgenden Befehl aus, um

tunnel1hinzuzufügen.[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

Beachten Sie die Ausgabe, die vom Terminal ausgegeben wird, wenn

tunnel1hinzugefügt wird.002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

Führen Sie den folgenden Befehl aus, um

tunnel1hochzufahren.[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

Beachten Sie die Ausgabe, die vom Terminal ausgegeben wird, wenn

tunnel1aufgerufen wird.002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

Führen Sie den folgenden Befehl aus, um

tunnel2hinzuzufügen.[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

Beachten Sie die Ausgabe, die vom Terminal ausgegeben wird, wenn

tunnel2hinzugefügt wird.002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

Führen Sie den folgenden Befehl aus, um

tunnel2hochzufahren.[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

Beachten Sie die Ausgabe, die vom Terminal ausgegeben wird, wenn

tunnel2aufgerufen wird.002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

Führen Sie den folgenden Befehl aus, um den IPSec-Status für beide Tunnel zu prüfen.

[root@cpe ipsec.d]# ipsec status -

Beachten Sie, dass die aktiven Tunnel von 0 auf 2 umgestiegen sind.

-

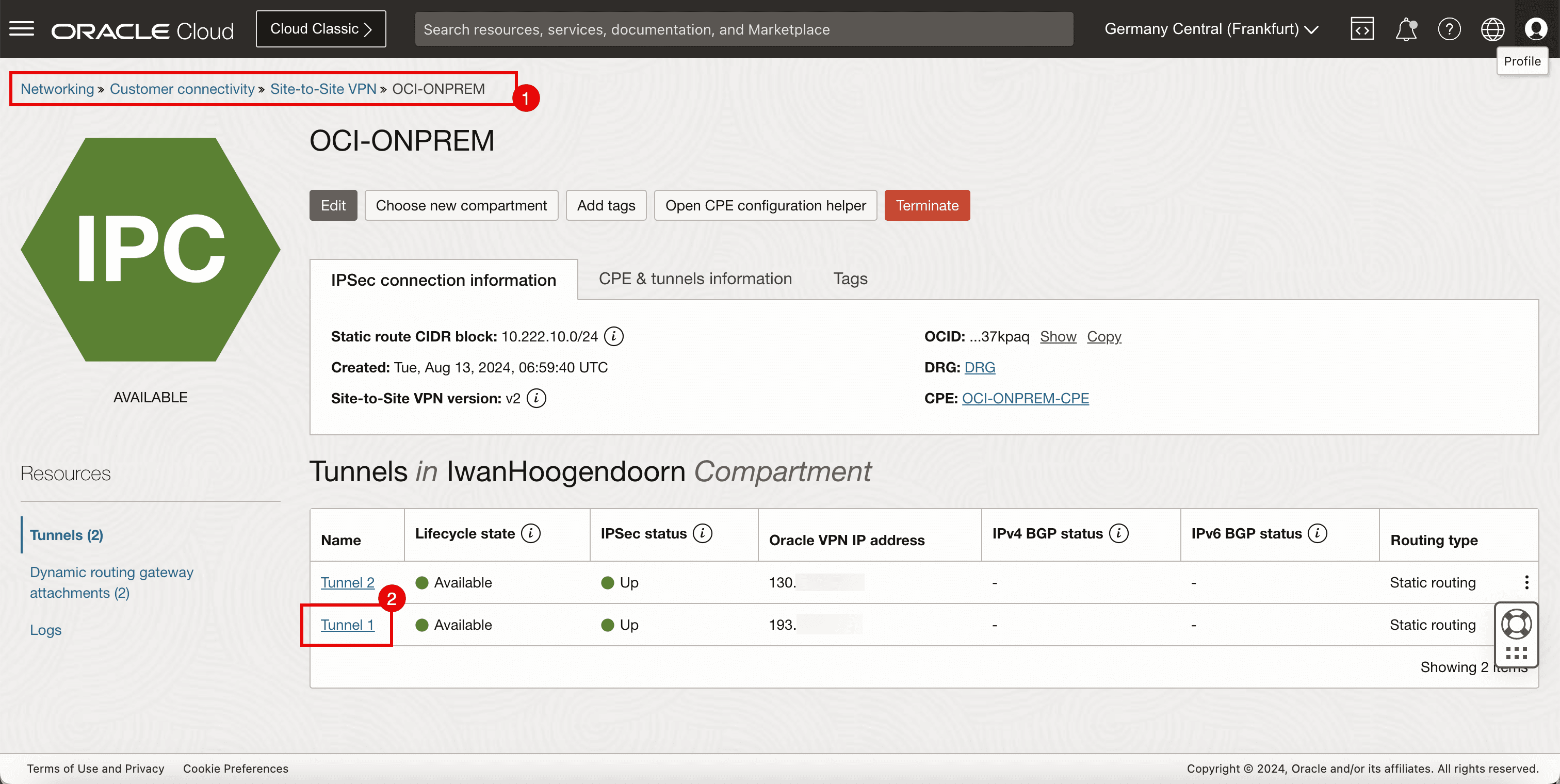

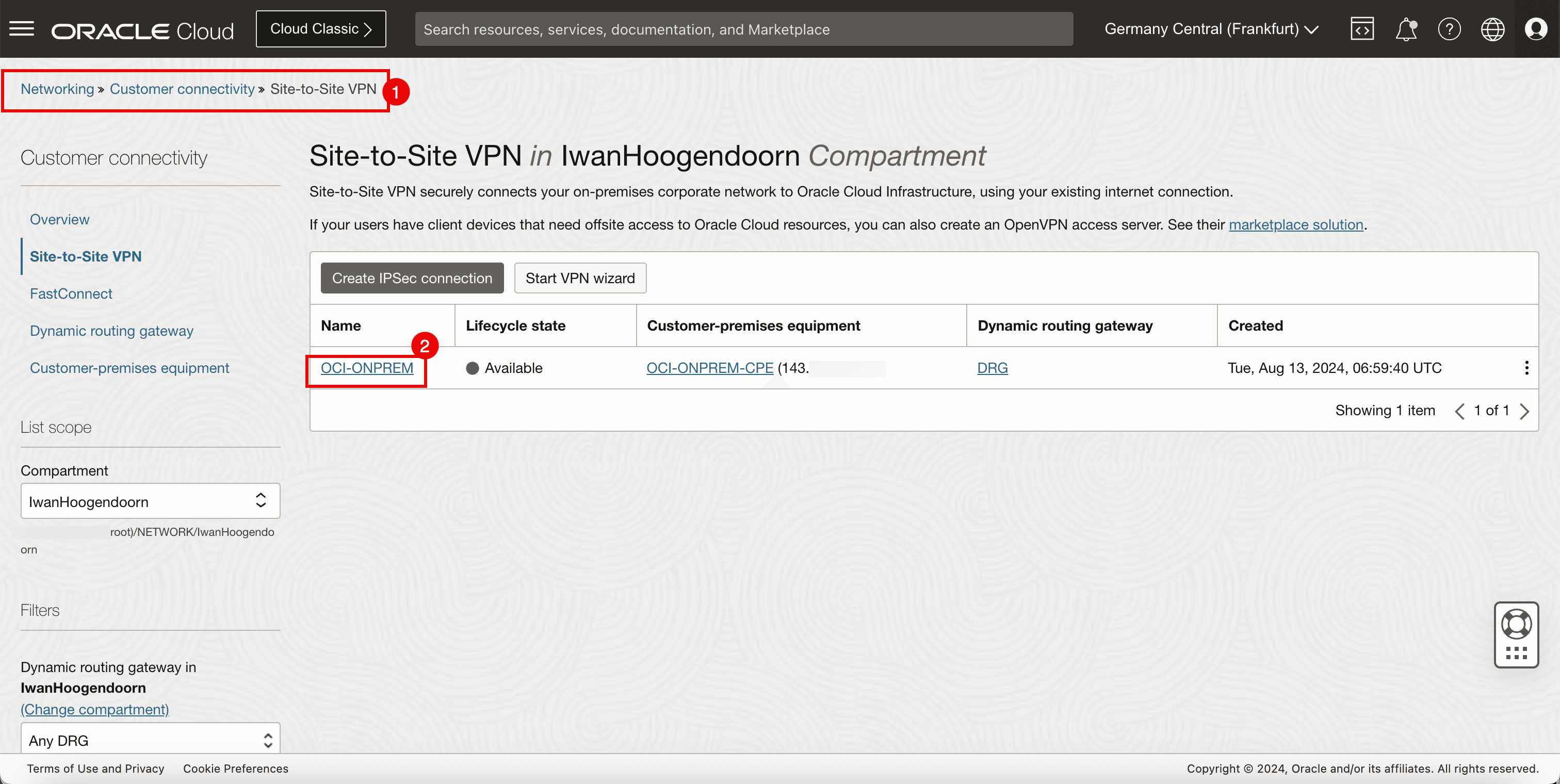

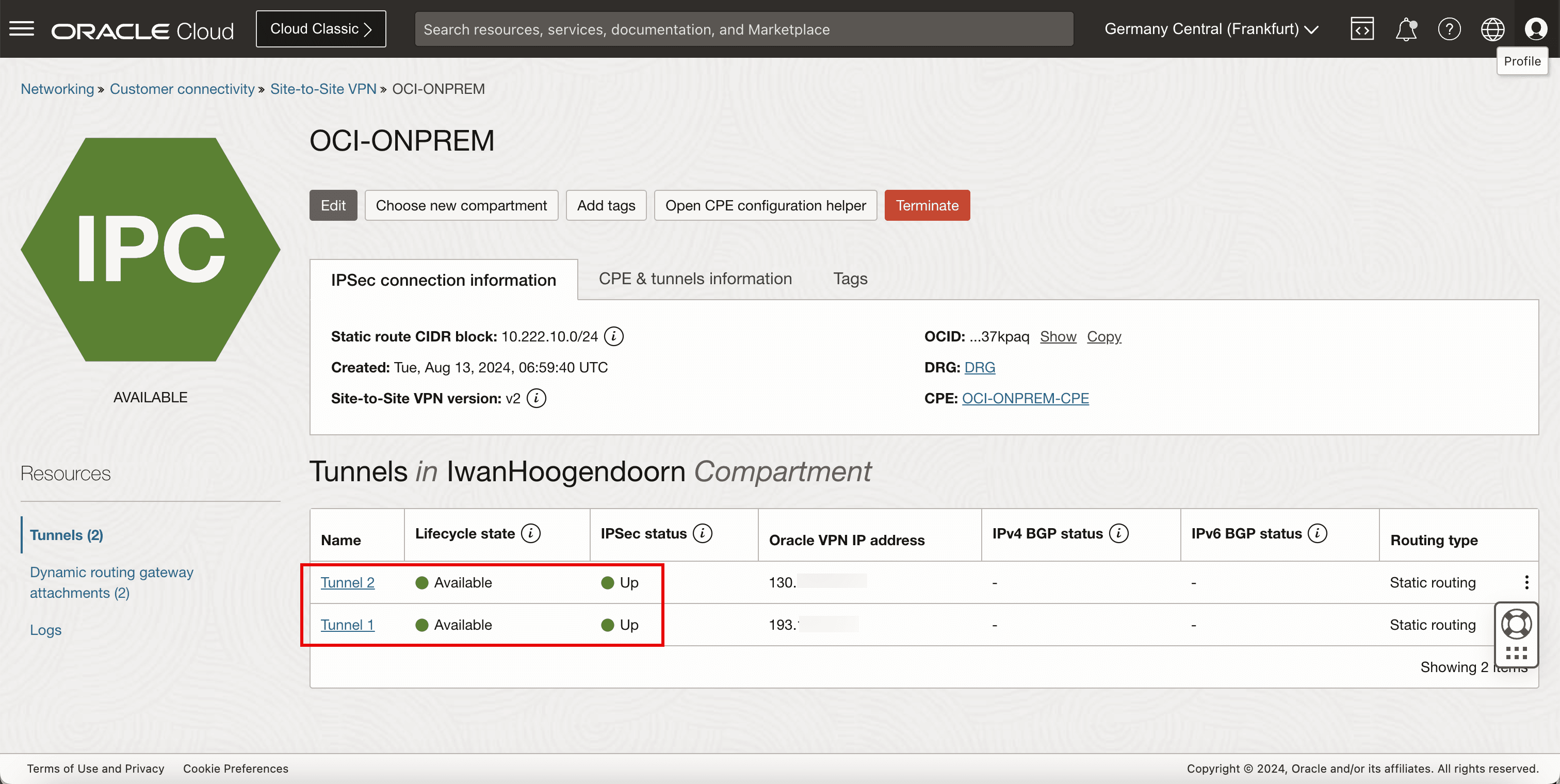

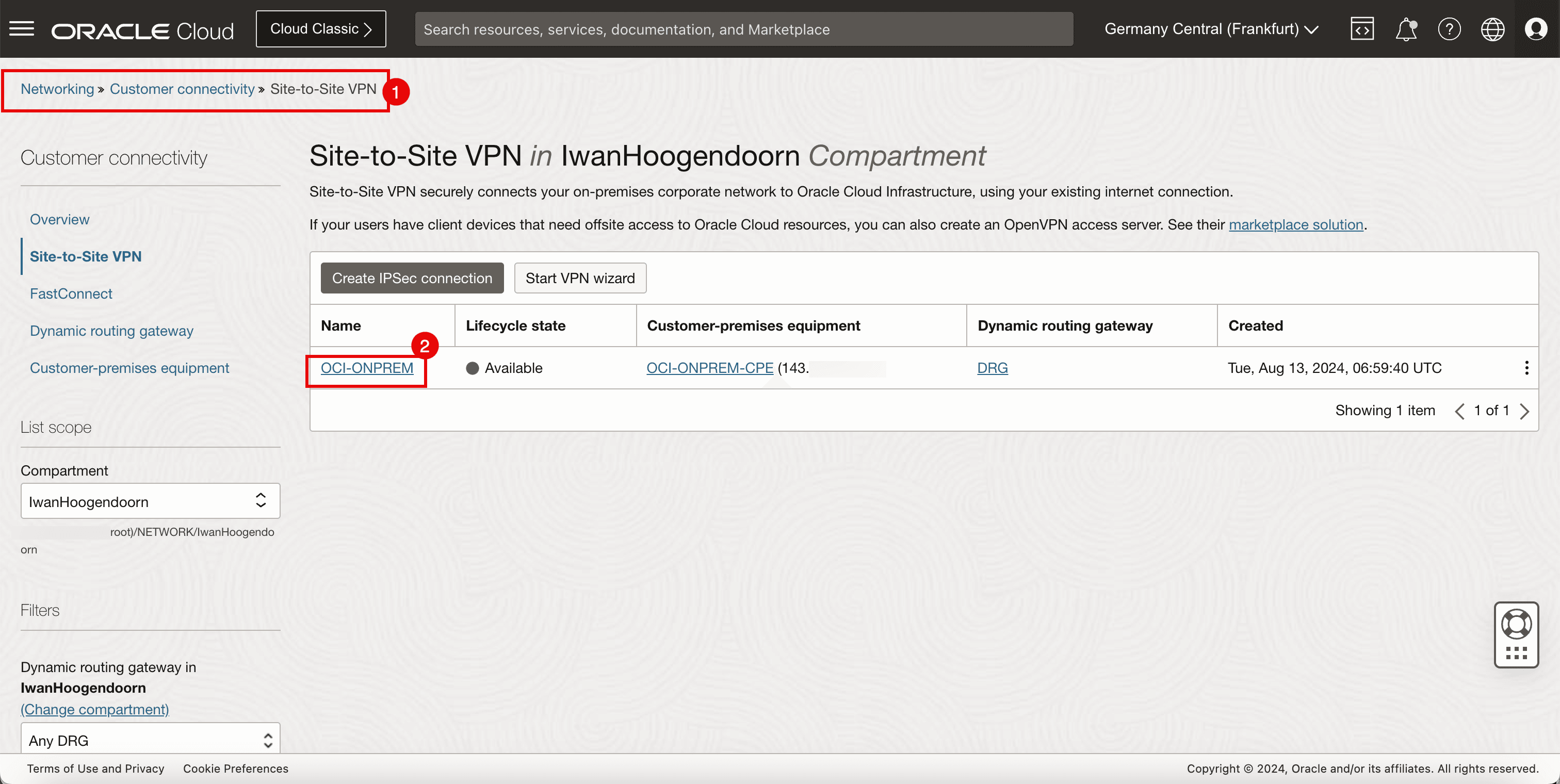

Gehen Sie zur Zielseite in der OCI-Konsole, und prüfen Sie.

- Navigieren Sie zur OCI-Konsole, und navigieren Sie zu Networking, Kundenkonnektivität und Site-to-Site-VPN.

- Klicken Sie auf die VPN-Verbindung.

-

Beachten Sie, dass Tunnel 1 und Tunnel 2 sowohl Verfügbar als auch Nach oben sind.

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

Aufgabe 10: Statisches Routing konfigurieren

-

Die Tunnel sind hochgefahren, jetzt müssen wir sicherstellen, dass der erforderliche Verkehr durch den Tunnel geleitet wird.

-

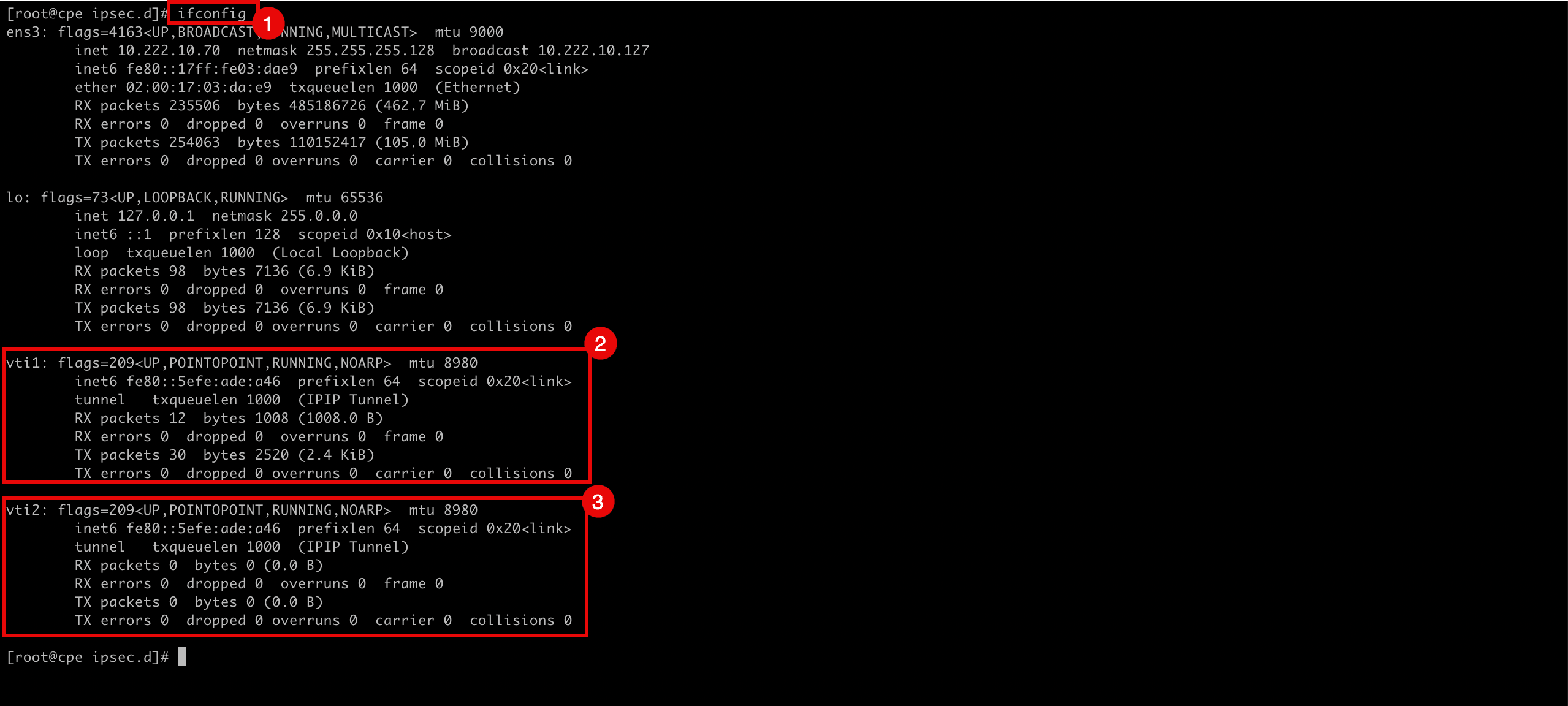

Führen Sie den folgenden Befehl aus, um die konfigurierten Tunnelschnittstellen zu prüfen.

[root@cpe ipsec.d]# ifconfig -

Beachten Sie, dass vti1 für Tunnel 1 verantwortlich ist.

-

Beachten Sie, dass vti2 für Tunnel 2 verantwortlich ist.

-

-

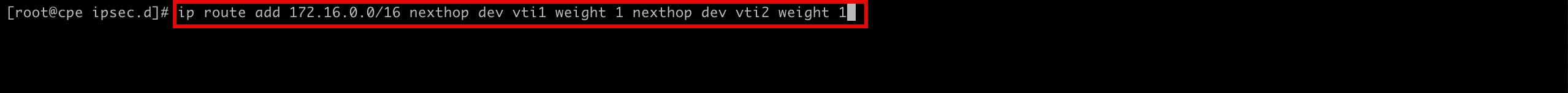

Führen Sie den folgenden Befehl aus, um das Netzwerk

172.16.0.0/16über die Schnittstellen vti1 und vti2 weiterzuleiten.[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

Führen Sie den folgenden Befehl aus, um zu prüfen, ob die Route hinzugefügt wurde.

[root@cpe ipsec.d]# ip route -

Beachten Sie, dass die Routen hinzugefügt werden.

-

Aufgabe 11: Endgültigen Ping aus den Quell- und Zielinstanzen initiieren

-

Starten Sie den endgültigen Ping aus der Quelle.

-

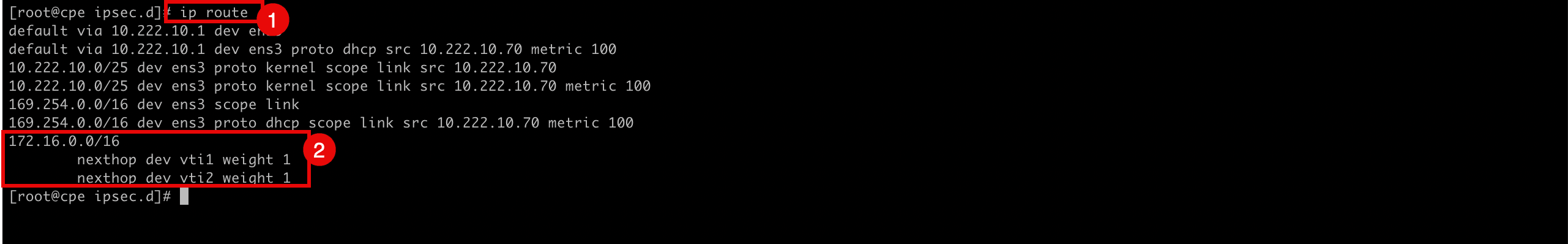

Führen Sie den folgenden Befehl aus der Quelle (CPE) aus, um zu prüfen, ob der Ping von der OCI-Quellregion zur OCI-Zielregion ausgeführt wird.

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

Beachten Sie, dass 0% Paketverlust auftritt.

-

-

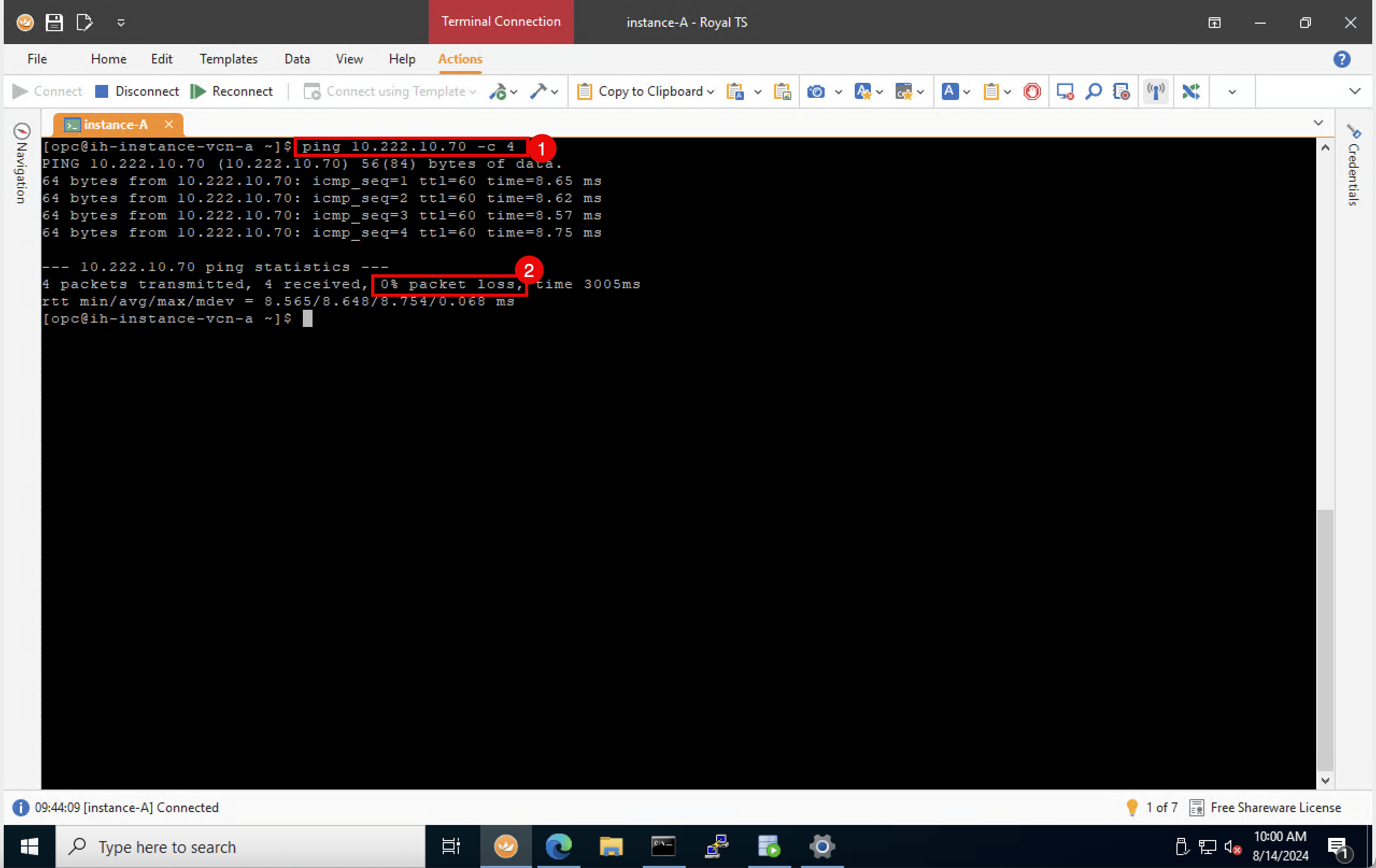

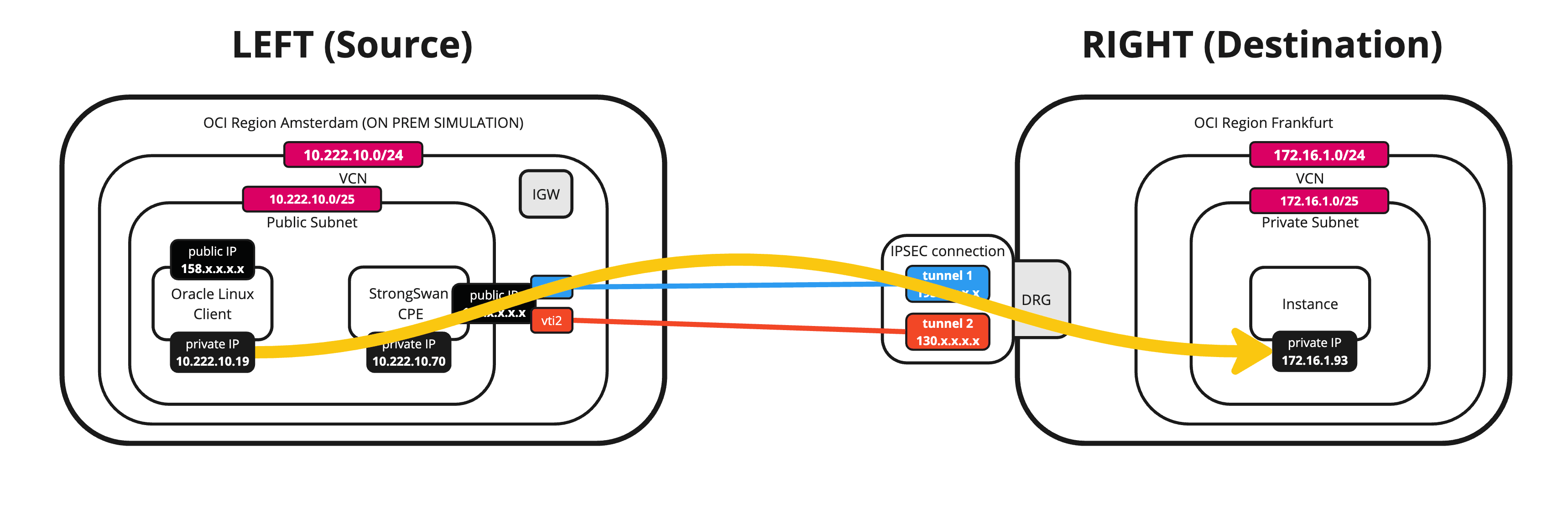

Das folgende Bild zeigt, was wir bisher geschaffen haben.

-

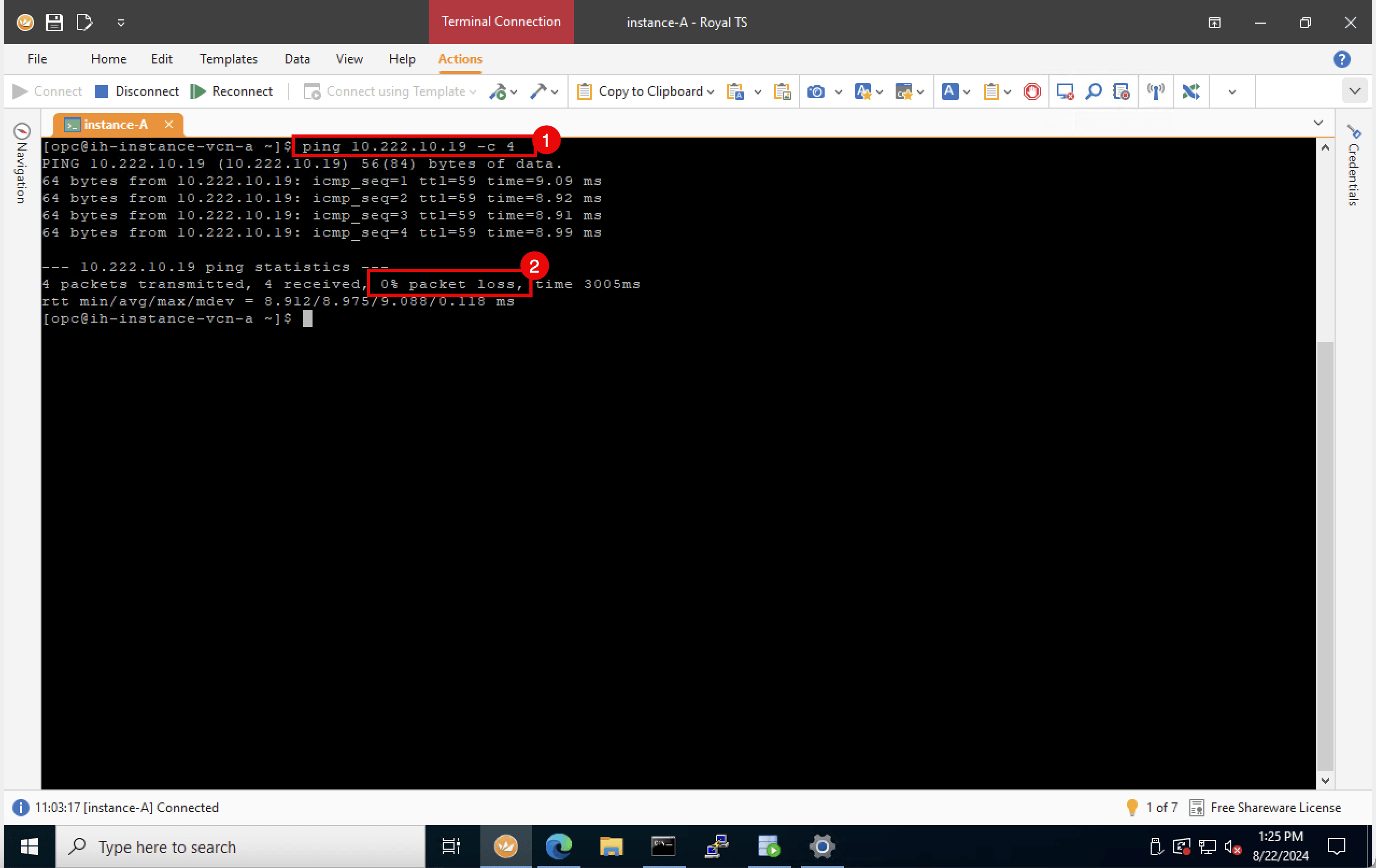

Starten Sie den endgültigen Ping vom Ziel.

-

Führen Sie den folgenden Befehl vom Ziel aus, um zu prüfen, ob der Ping von der OCI-Zielregion zur OCI-Quellregion (CPE) funktioniert.

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

Beachten Sie, dass 0% Paketverlust auftritt.

-

-

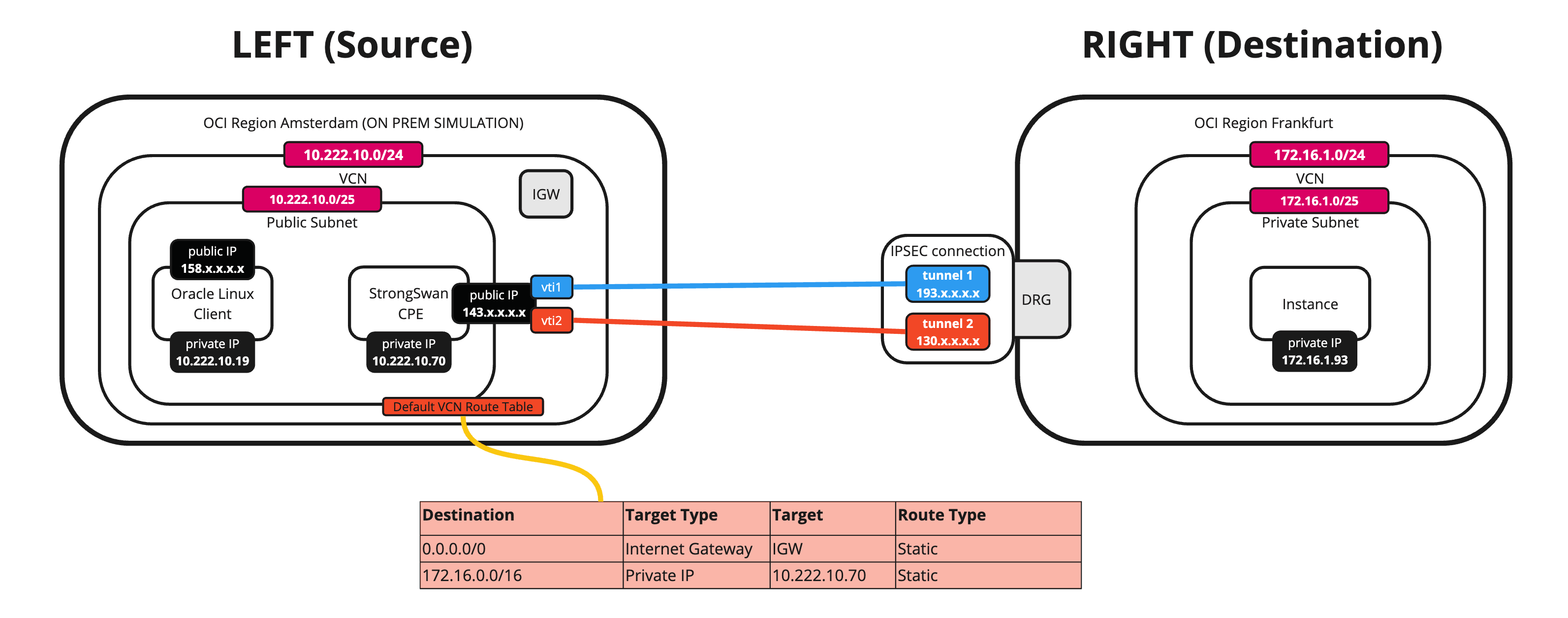

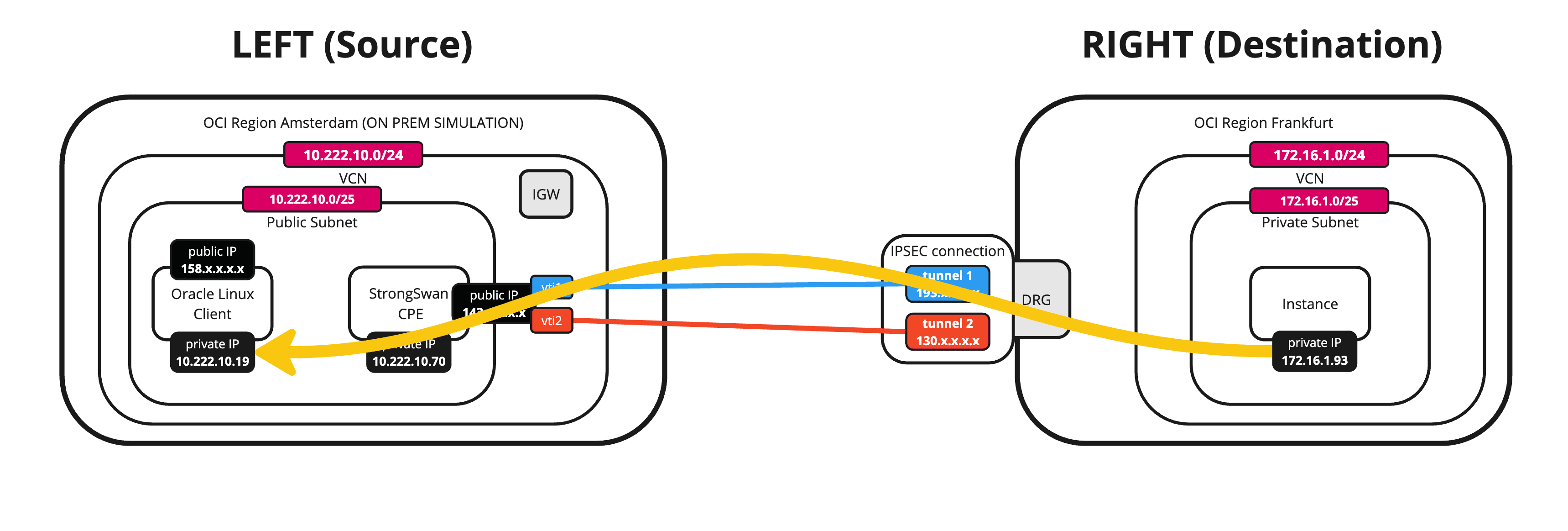

Das folgende Bild zeigt, was wir bisher geschaffen haben.

Wenn Sie den gesamten Traffic von den anderen Instanzen in demselben Subnetz in der OCI-Quellregion über die Tunnel weiterleiten möchten, müssen Sie eine statische Route in der VCN-Routentabelle hinzufügen. Diese Route leitet den gesamten für

172.16.0.0/24bestimmten Traffic an das CPE10.222.10.70weiter. -

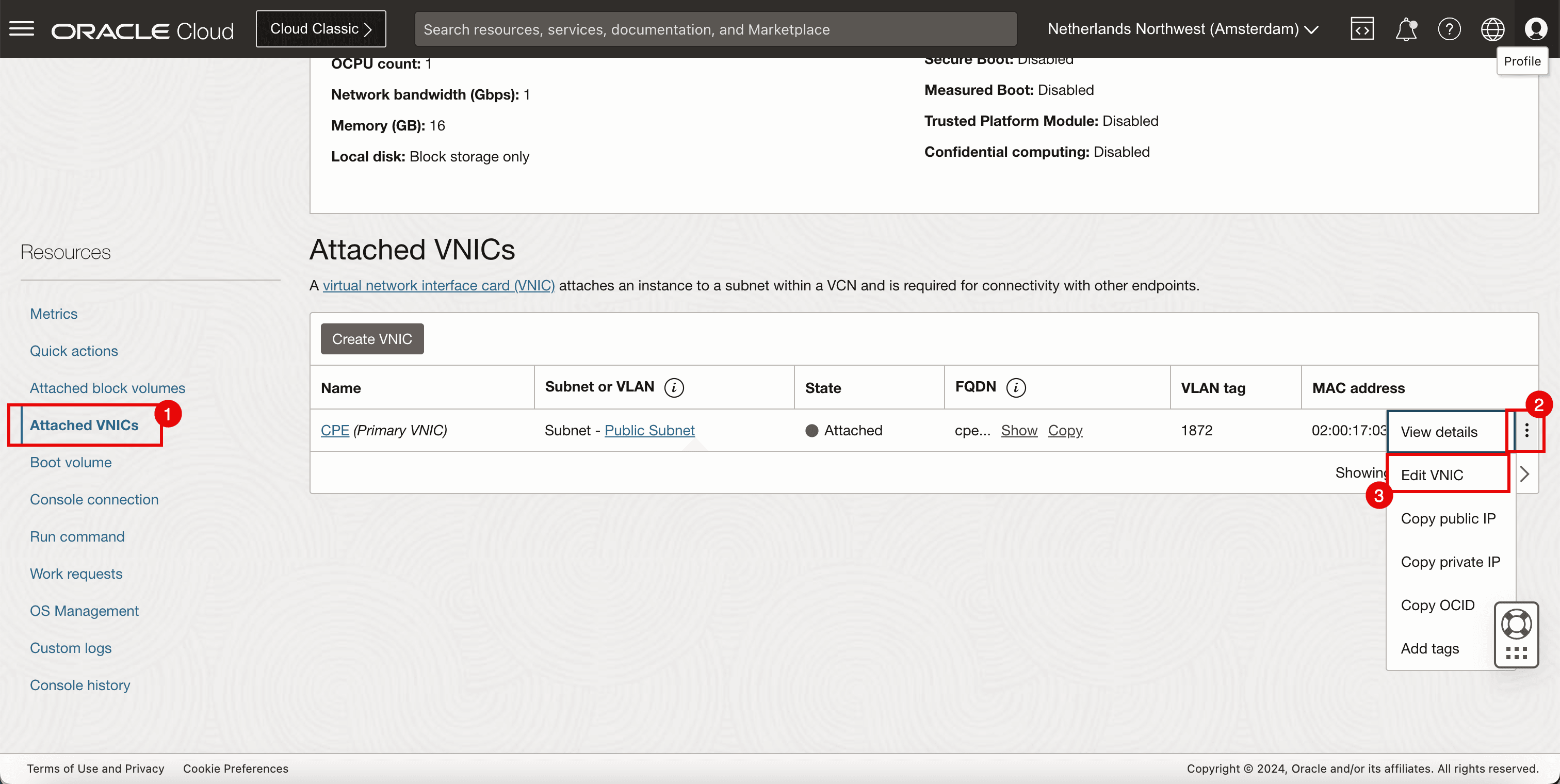

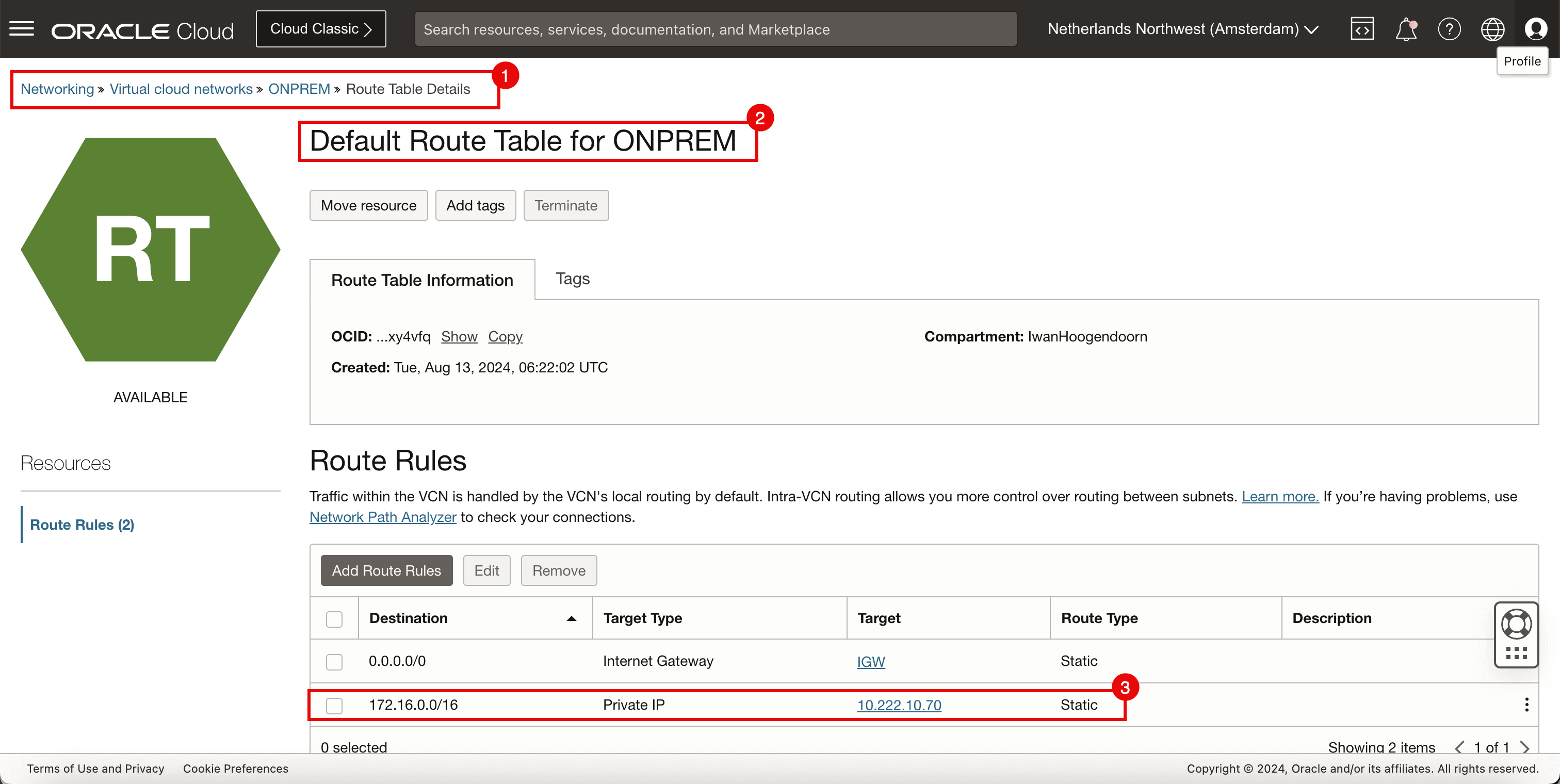

Die folgende Abbildung zeigt, was wir bisher mit der vollständigen Routentabelle erstellt haben.

-

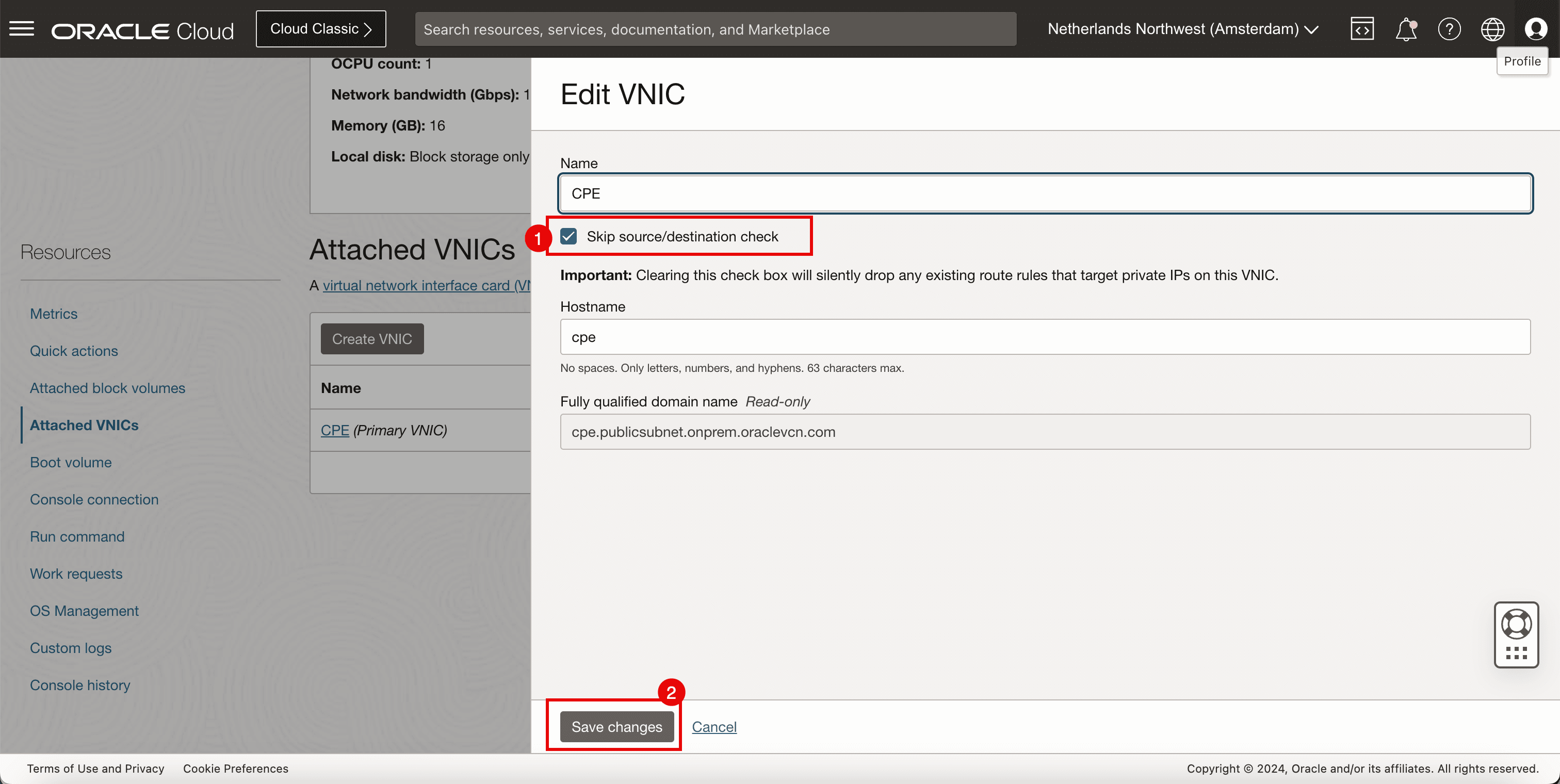

Bevor Sie eine Route zu einer privaten IP-Adresse (Libreswan-CPE) hinzufügen können, müssen Sie zuerst die Überprüfung der Quelle/des Ziels überspringen auf der vNIC der Instanz (Libreswan-CPE) aktivieren.

- Navigieren Sie zu Compute und Instanzen.

- Wählen Sie CPE aus.

- Bildlauf nach unten.

- Klicken Sie auf Angehängte VNICs.

- Klicken Sie auf die drei Punkte.

- Klicken Sie auf VNIC bearbeiten.

- Wählen Sie Quell-/Zielprüfung überspringen aus.

- Klicken Sie auf Änderungen speichern.

-

Fügen Sie die Route hinzu.

- Gehen Sie zu Networking, Virtuelle Cloud-Netzwerke, wählen Sie das VCN aus, und klicken Sie auf Routentabellen.

- Wählen Sie Standardroutentabelle aus.

- Fügen Sie eine Routingregel für die Ziel

172.16.0.0/16mit dem Zieltyp als Private IP und dem Ziel als10.222.10.70(Libreswan-CPE) hinzu.

-

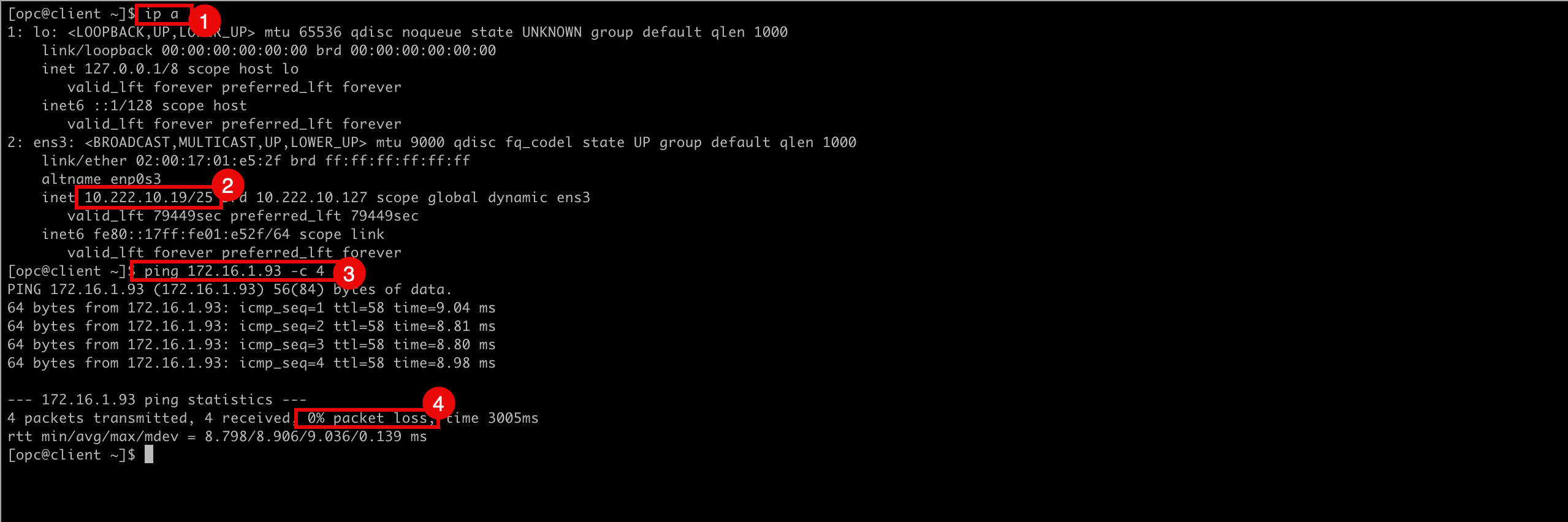

Führen Sie den folgenden Befehl aus, um die IP-Adresse der CLIENT zu prüfen.

[opc@client ~]$ ip a -

Beachten Sie, dass die IP-Adresse des KUNDEN

10.222.10.19lautet. -

Führen Sie den folgenden Befehl aus der Quelle (CLIENT) aus, um zu prüfen, ob der Ping von der OCI-Quellregion zur OCI-Zielregion ausgeführt wird.

[opc@client ~]$ ping 172.16.1.93 -c 4 -

Beachten Sie, dass 0% Paketverlust auftritt.

-

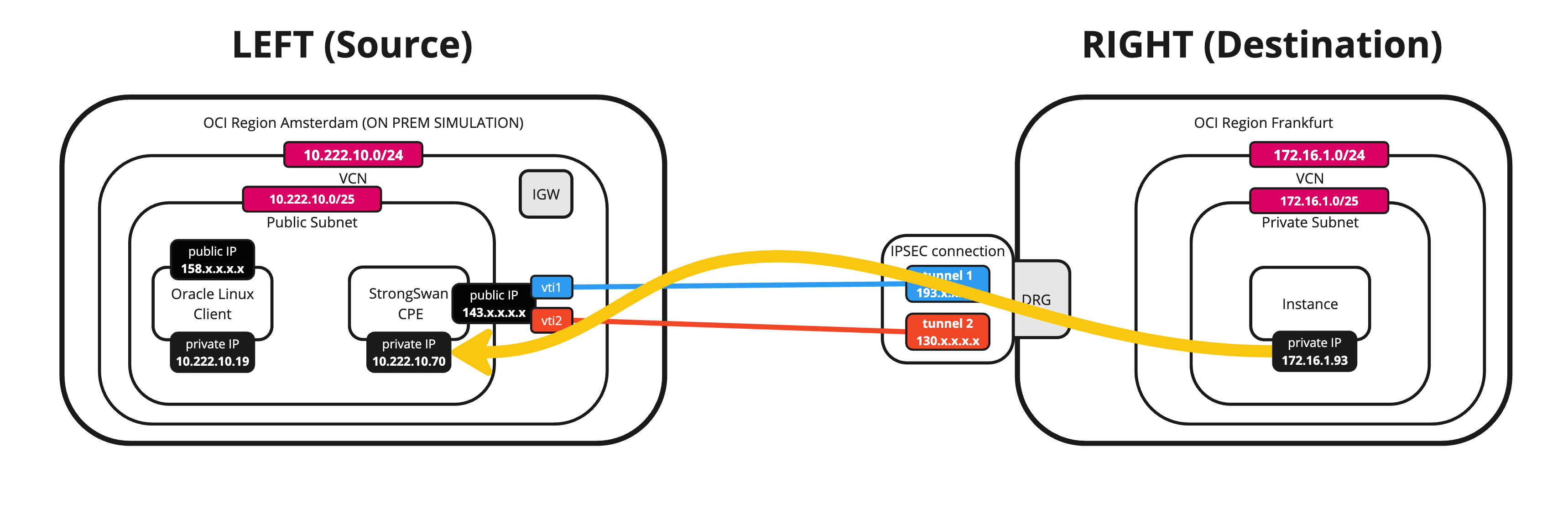

Das folgende Bild zeigt, was wir bisher geschaffen haben.

-

Führen Sie den folgenden Befehl vom Ziel aus, um zu prüfen, ob der Ping von der OCI-Zielregion zur OCI-Quellregion (CLIENT) funktioniert.

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

Beachten Sie, dass 0% Paketverlust auftritt.

-

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

Aufgabe 12: OCI Site-to-Site-VPN-Status prüfen

-

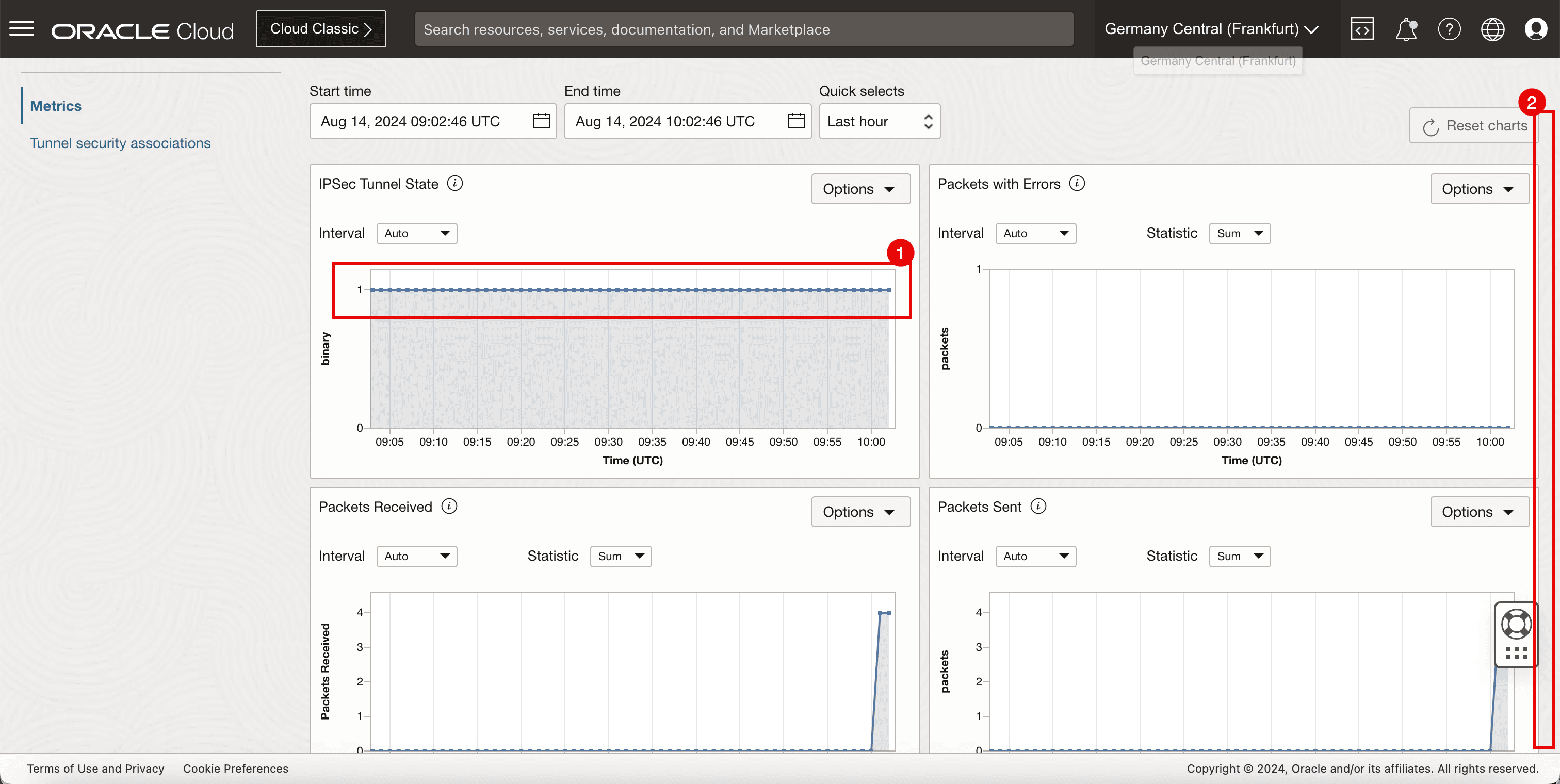

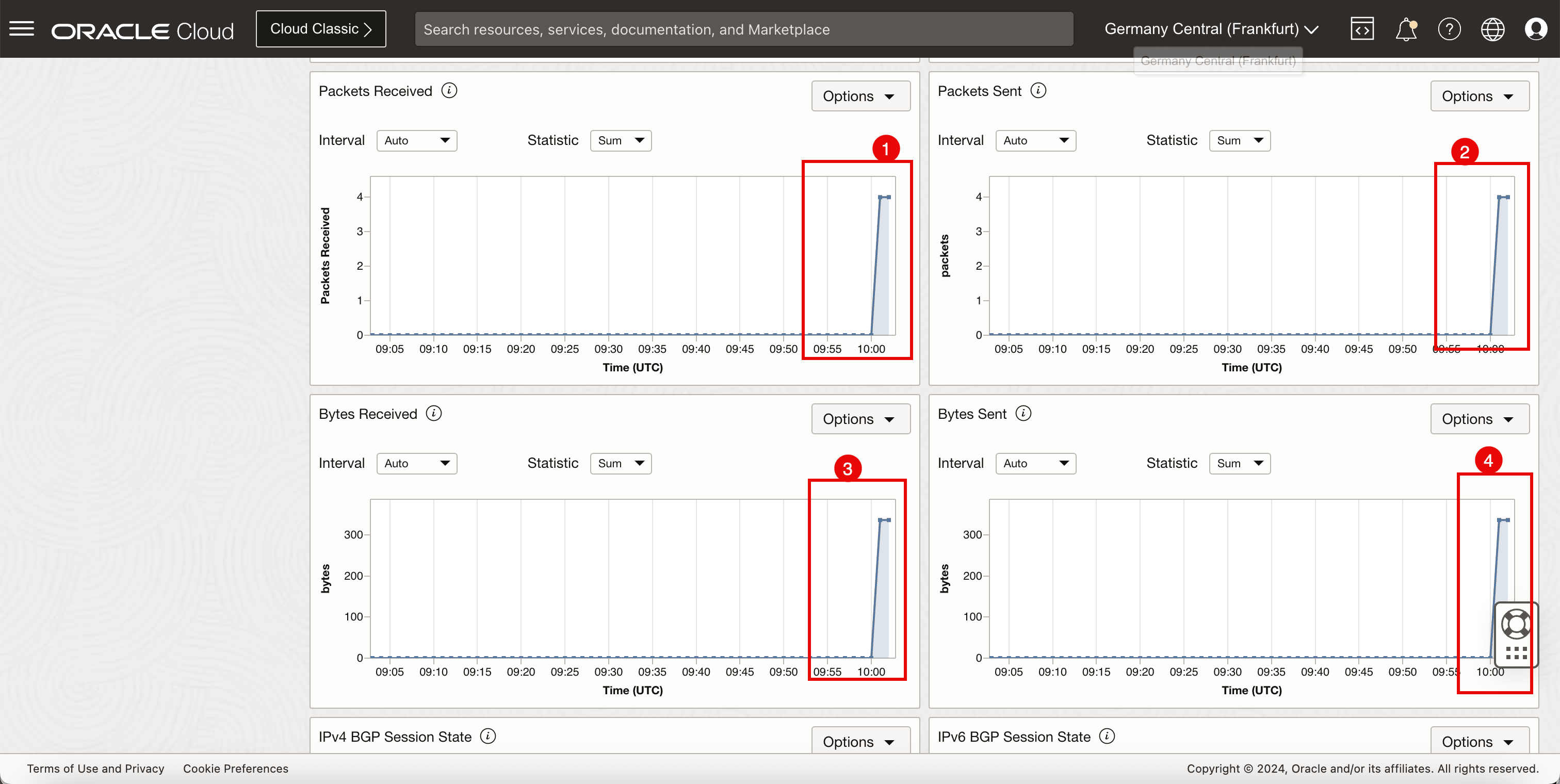

Die VPN-Tunnel sind hochgefahren, und der Traffic fließt durch. Anschließend können wir die Dashboards in OCI pro Tunnel betrachten.

- Gehen Sie zur OCI-Konsole, zum Networking und zur Kundenkonnektivität, und klicken Sie auf Site-to-Site-VPN.

- Klicken Sie auf die VPN-Verbindung.

-

Klicken Sie auf die erste Tunnelkonfiguration.

-

Bildlauf nach unten.

- Beachten Sie, dass sich das IPSec-Tunnelstatusdiagramm ständig auf 1 befindet, was angibt, dass der Tunnel hochgefahren ist.

- Bildlauf nach unten.

- Beachten Sie, dass die in diesem Tunnel empfangenen Pakete 4 sind, was der Anzahl der von der Quelle gesendeten Ping-Pakete entspricht.

- Beachten Sie, dass die Pakete, die an diesen Tunnel gesendet werden, 4 sind. Dies entspricht der Anzahl der Ping-Pakete, die vom Ziel gesendet werden.

- Beachten Sie die Anzahl der Byte, die von der Quelle empfangen wurden.

- Beachten Sie die Anzahl der vom Ziel gesendeten Byte.

Aufgabe 13: Multi-Path-(ECMP-)Routing für gleiche Kosten aktivieren

-

Standardmäßig wird der Datenverkehr immer über eine Tunnelschnittstelle (vti) gesendet. Wenn wir beide Tunnel für die Verkehrsweiterleitung verwenden wollen, müssen wir das ECMP-Routing auf beiden Seiten aktivieren.

Führen Sie auf dem Libreswan-CPE den folgenden Befehl aus.

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

Das folgende Bild zeigt, was wir bisher geschaffen haben.

-

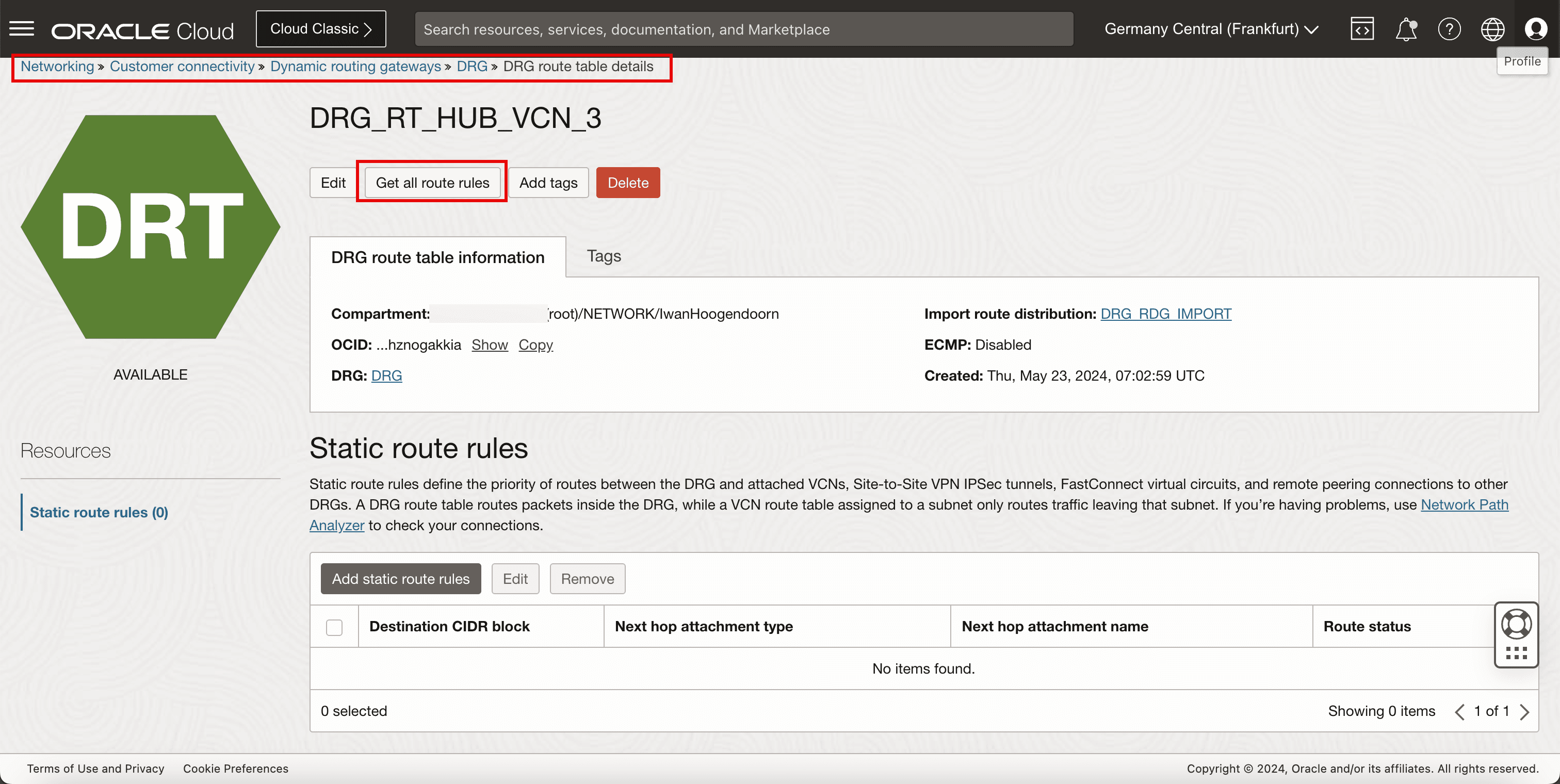

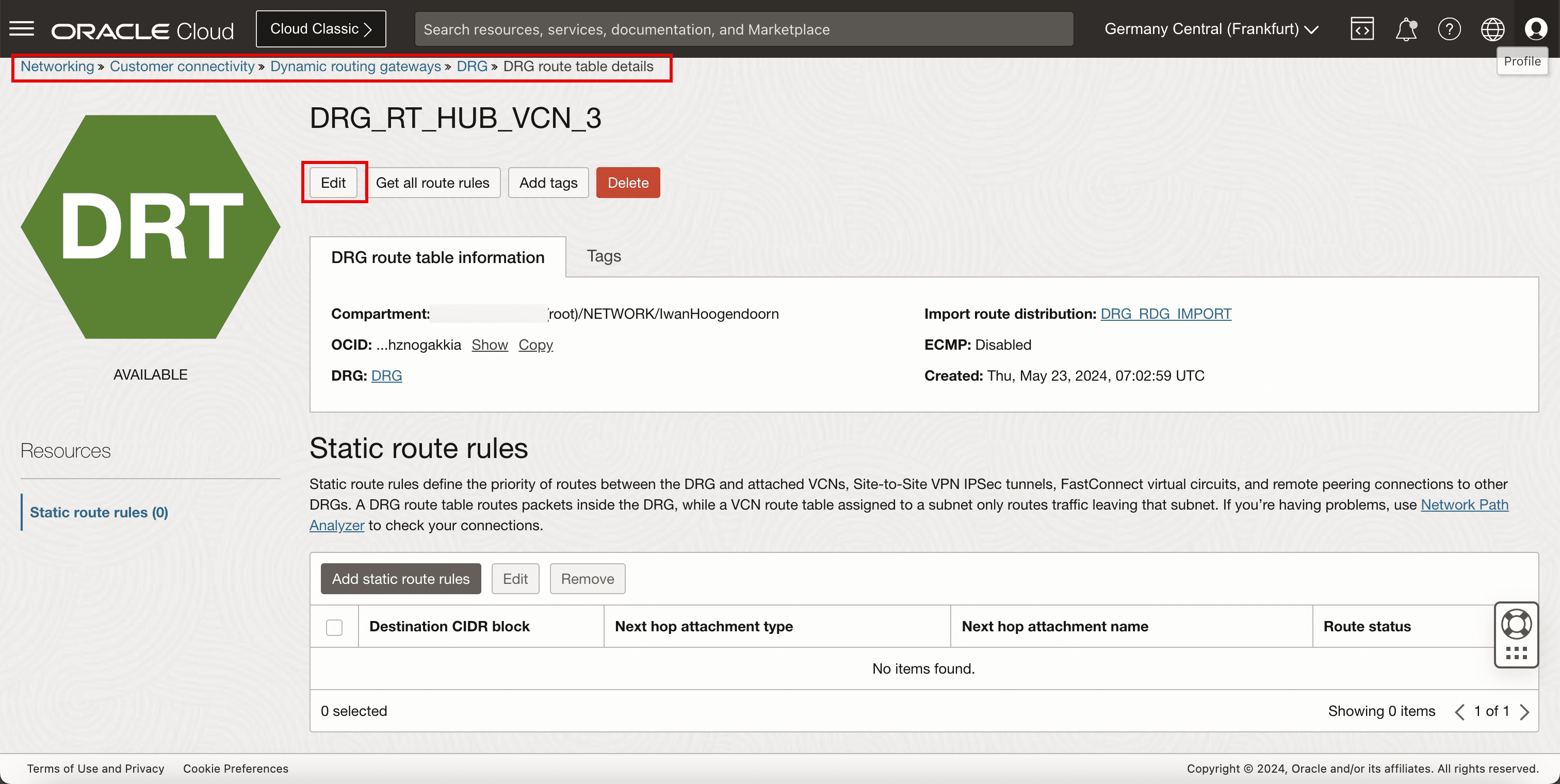

Navigieren Sie in der OCI-Zielregion zur OCI-Konsole, navigieren Sie zu Networking, Kundenkonnektivität und Dynamisches Routinggateway, wählen Sie das DRG und die DRG-Routentabellendetails aus, und wählen Sie die DRG-Routentabelle aus, die für das Routing verantwortlich ist.

-

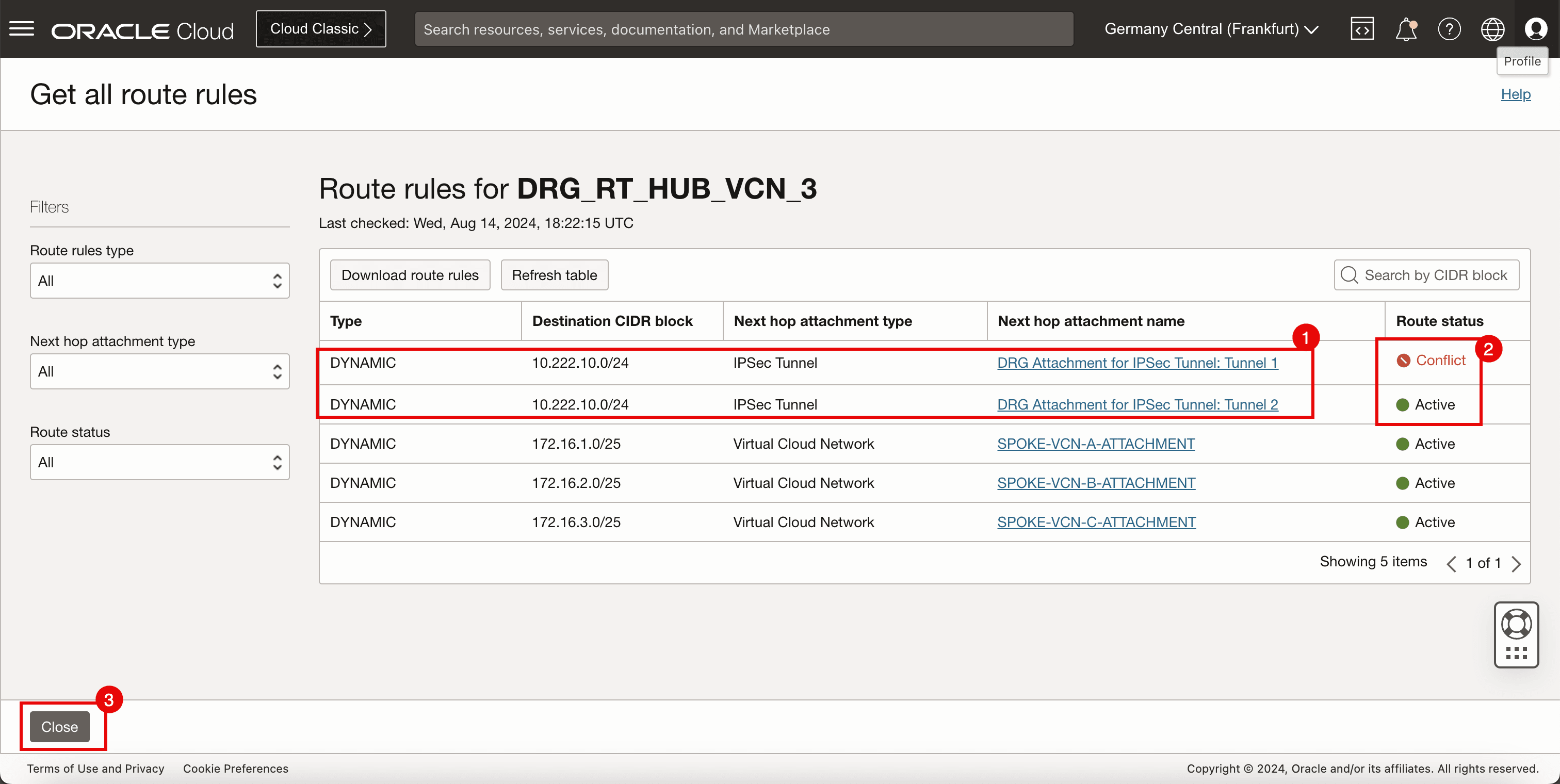

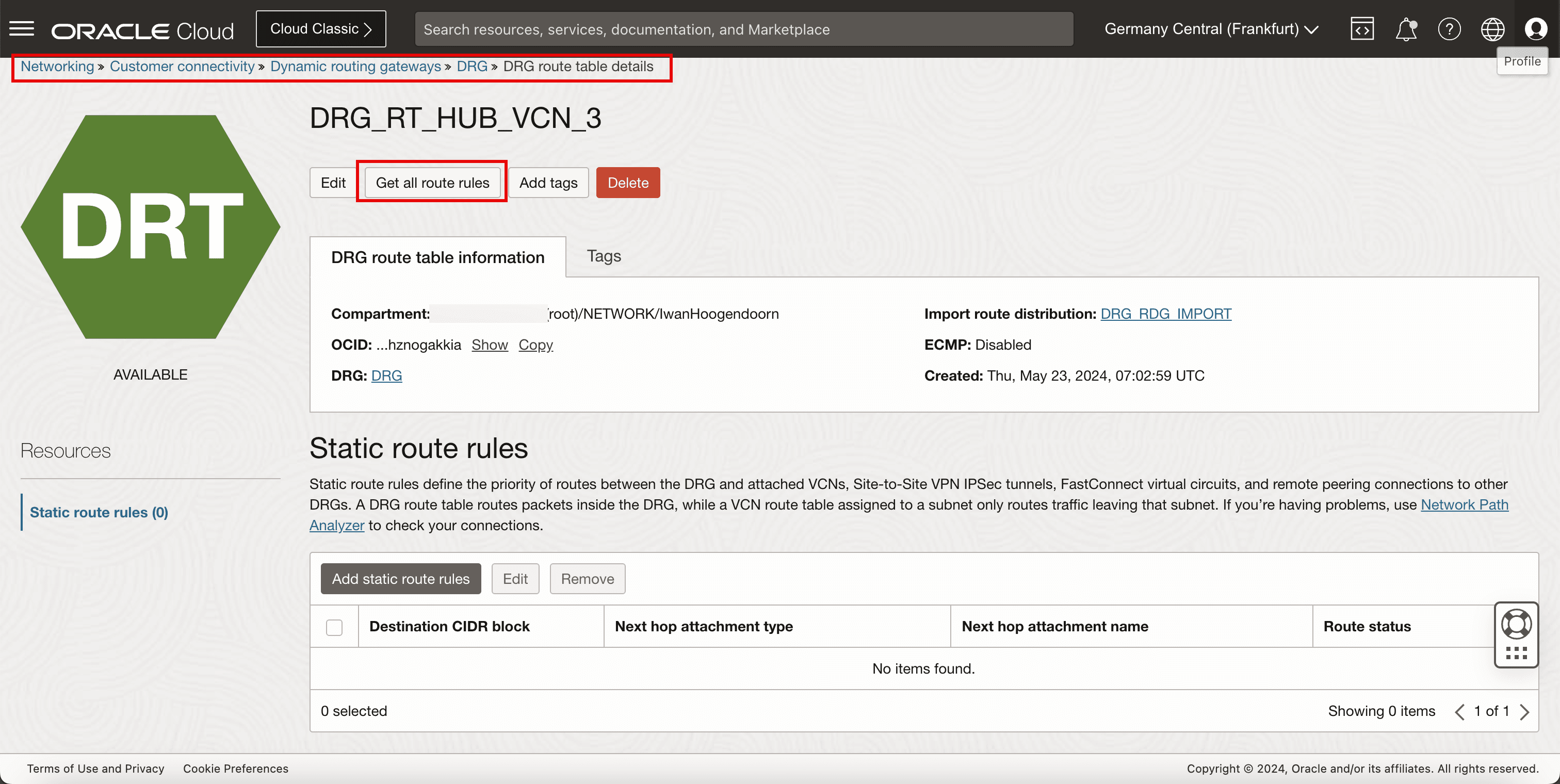

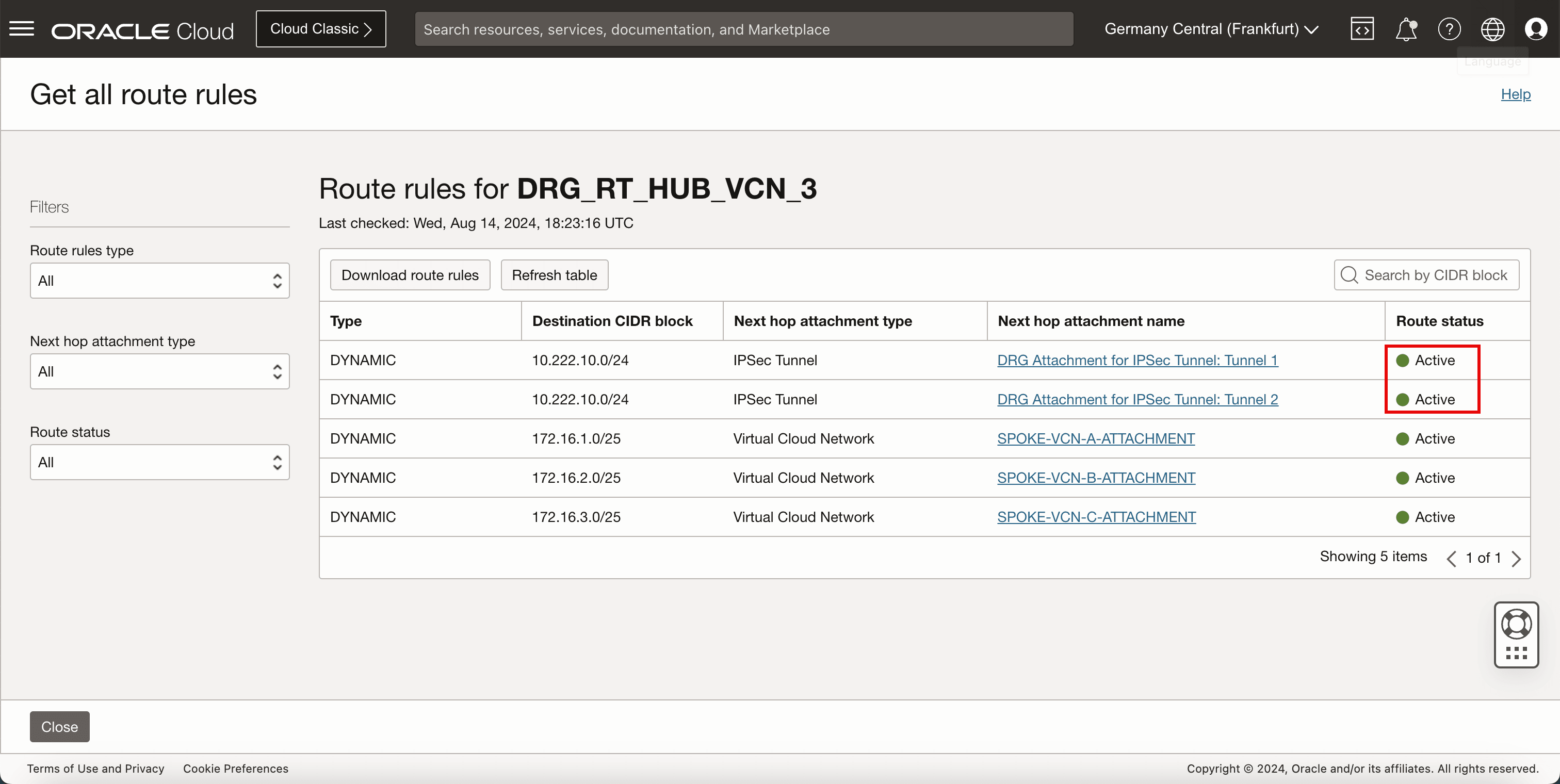

Klicken Sie auf Alle Routingregel abrufen.

- Beachten Sie, dass zwei Routen für das Netzwerk

10.222.10.0/24verfügbar sind. - Beachten Sie, dass eine Routingregel für die

10.222.10.0/24als Konflikt und die andere als Aktiv markiert ist. - Klicken Sie auf Schließen.

- Beachten Sie, dass zwei Routen für das Netzwerk

-

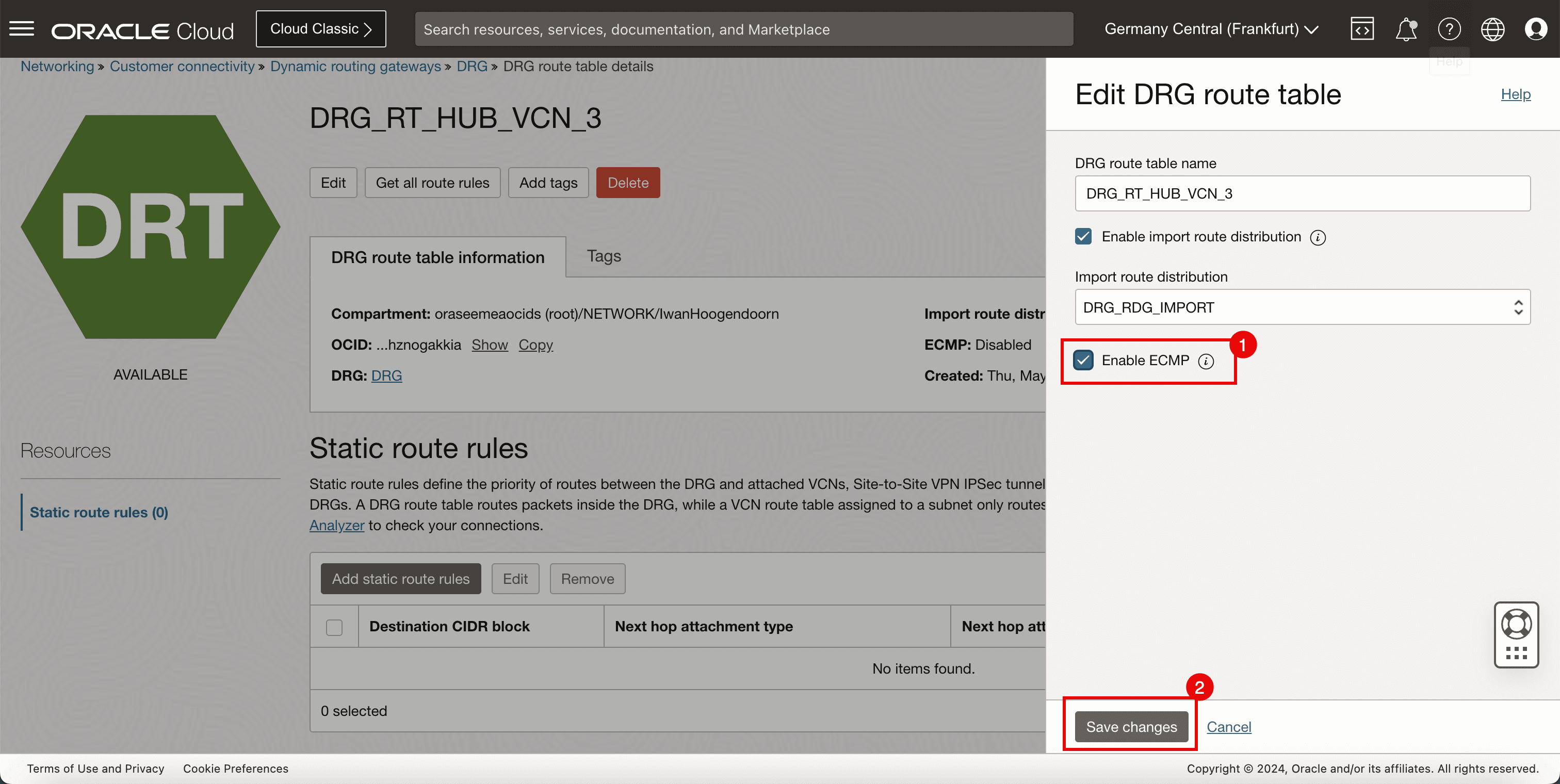

Klicken Sie auf Bearbeiten.

- Wählen Sie Enable ECMP.

- Klicken Sie auf Änderungen speichern.

-

Klicken Sie auf Alle Routingregel abrufen.

-

Beachten Sie, dass beide Routingregeln für die

10.222.10.0/24jetzt als Aktiv markiert sind.

-

Das folgende Bild zeigt, was wir bisher geschaffen haben.

Verwandte Links

Bestätigungen

- Autor - Iwan Hoogendoorn (OCI Network Specialist)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14517-02

Copyright ©2025, Oracle and/or its affiliates.