Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

vCenter Server Identity Provider Federation mit OCI IAM für Oracle Cloud VMware Solution integrieren

Einführung

In der sich schnell entwickelnden IT-Landschaft von heute ist eine nahtlose Integration zwischen Systemen unerlässlich, um die Sicherheit zu verbessern und das Management zu vereinfachen. Mit der VMware vCenter Server Appliance (VCSA) 8.0 U2 können Administratoren jetzt Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) für Identity Federation nutzen. Diese Funktion wird ermöglicht, da Oracle Cloud VMware Solution-Kunden die vollständige Kontrolle über ihre Umgebungen haben, sodass sie Änderungen ohne Einschränkungen implementieren können. Durch Aktivierung dieser Integration können Sie Authentifizierungsprozesse optimieren und einen einheitlichen Zugriffskontrollmechanismus einrichten, der sicherstellt, dass Ihre VMware-Umgebung sicher, konform und an modernen Identitätsmanagementpraktiken ausgerichtet bleibt.

In diesem Tutorial werden die Vorteile der Einführung externer Identitätsprovider für Unternehmen unter Verwendung von VCSA 8.0 U2 hervorgehoben. Durch die Integration mit einem externen Identitätsprovider wie OCI IAM können Unternehmen ihre vorhandene Identitätsinfrastruktur nutzen, Single Sign-On-(SSO-)Prozesse optimieren und die Sicherheit durch Multifaktor-Authentifizierung verbessern. Darüber hinaus unterstützt diese Integration die Aufgabentrennung zwischen Infrastruktur- und Identitätsmanagement und passt sich den Best Practices für Sicherheit und administrative Effizienz an.

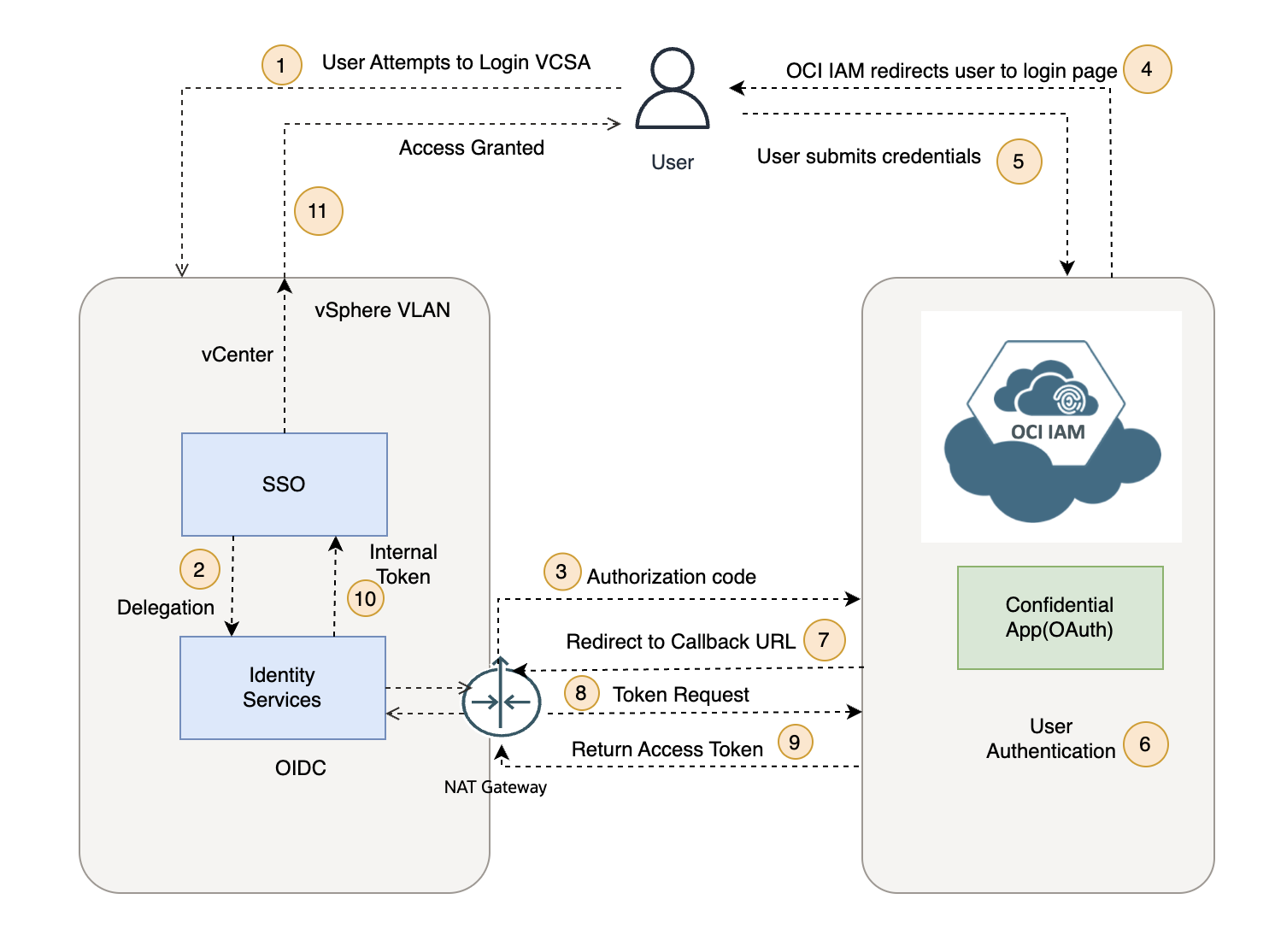

Architektur

Die Architektur für die Föderation des externen Identitätsproviders bleibt über vCenter hinweg konsistent, basierend auf VMware Identity Services. In diesem Tutorial konzentrieren wir uns auf die Nutzung von OCI IAM-Identitätsdomains.

Diese Integration umfasst 2 Phasen:

-

Benutzerauthentifizierung: OAuth

Wenn ein Benutzer versucht, sich bei VCSA anzumelden, wird die Authentifizierungsanforderung nahtlos über eine von VMware Identity Services initiierte Tokenanforderung vom Typ OAuth an OCI IAM umgeleitet. Nach erfolgreicher Authentifizierung und Validierung durch OCI IAM wird ein sicheres Token an VMware Identity Services zurückgegeben, das dem Benutzer dann Zugriff basierend auf den ihnen zugewiesenen Berechtigungen erteilt.

-

Benutzer-/Gruppenpush: System für domainübergreifende Identitätsverwaltung (SCIM)

OCI IAM ist für die Verwaltung von Benutzern und Gruppen in der Oracle Cloud Infrastructure-Umgebung verantwortlich, während vCenter die virtuelle Infrastruktur in VMware-Umgebungen verwaltet. Um sicherzustellen, dass die richtigen Benutzer über die richtigen Zugriffsberechtigungen in vCenter verfügen, wird das SCIM-Protokoll verwendet, um Benutzer automatisch von OCI IAM in vCenter bereitzustellen, zu aktualisieren oder das Provisioning aufzuheben. Wenn ein Benutzer oder eine Gruppe in OCI IAM erstellt, geändert oder gelöscht wird, synchronisiert SCIM diese Änderungen automatisch in vCenter. Dadurch wird sichergestellt, dass die Benutzeridentitäten in beiden Systemen auf dem neuesten Stand bleiben, ohne dass ein manueller Eingriff erforderlich ist.

Hinweis: Wenn eine Gruppe in der OCI-IAM-SCIM-Anwendung zugewiesen wird, werden ihre Mitglieder in VCSA bereitgestellt, die Gruppe selbst wird jedoch nicht erstellt.

Zielgruppe

OCI-IAM-Experten, Oracle Integration-Administratoren, Oracle Cloud VMware Solution-Administratoren und VMware-Administratoren.

Voraussetzungen

-

OCI IAM-Anforderungen:

-

Zugriff auf einen OCI-Mandanten.

-

Benutzer in OCI IAM müssen den Wert Benutzername im Format sAMAccountName (nicht im E-Mail- oder UPN-Format) haben. Wenn der SCIM-Provisioning-Prozess in OCI IAM Benutzeraccounts in vCenter erstellt, wird der Benutzer sAMAccountName (z.B.

jdoe) als primäre ID verwendet. Während des Authentifizierungsprozesses hängt VCSA den Domainnamen automatisch an die sAMAccountName an, um die vollqualifizierte Benutzer-ID zu bilden. Beispiel: Wennjdoeder Benutzername und die Domaincorp.example.comist, wird die resultierende in VCSA verwendete Identität zujdoe@corp.example.com. -

Sie benötigen Berechtigungen zum Erstellen integrierter Anwendungen in OCI IAM. Weitere Informationen finden Sie unter Administratorrollen.

-

Die Konfiguration des Clientzugriffs muss unter Zugriff auf Signaturzertifikat in der Einstellung Domain von OCI IAM aktiviert sein.

-

VCN mit einem öffentlichen Subnetz.

-

Geeignete OCI-IAM-Policys zum Erstellen des Certificate Authority-(CA-)Bundles und des OCI-API-Gateways.

-

-

Konnektivitätsanforderungen für OCI IAM und vCenter:

-

Der vCenter-Server muss OCI-IAM-OAuth-Endpunkte erreichen können. Standardmäßig ist beim Deployment von Oracle Cloud VMware Solution das VLAN vSphere (bei dem vCenter bereitgestellt wird) bereits mit dem NAT-Gateway verbunden.

-

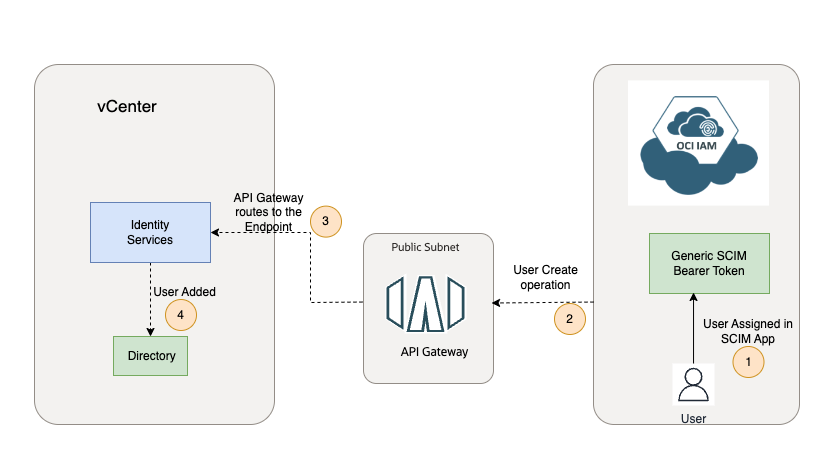

Stellen Sie sicher, dass OCI IAM die SCIM-APIs vCenter erreichen kann. Diese Konnektivität wird mit dem OCI-API-Gateway-Service hergestellt, der als Proxy dient, um die sichere Kommunikation zwischen OCI IAM und den SCIM-APIs vCenter zu erleichtern.

-

Das API-Gateway muss über geeignete Routen verfügen, um VCSA zu erreichen. In diesem Tutorial befinden sich das API-Gateway-Subnetz und das VCSA-VLAN vSphere in demselben CIDR.

Hinweis: Wenn die VLAN-Routentabelle vSphere keine NAT-Gatewayroute enthält, müssen Sie ein neues NAT-Gateway im VCN erstellen und eine entsprechende Routingregel hinzufügen, um den Internetzugriff zu aktivieren.

-

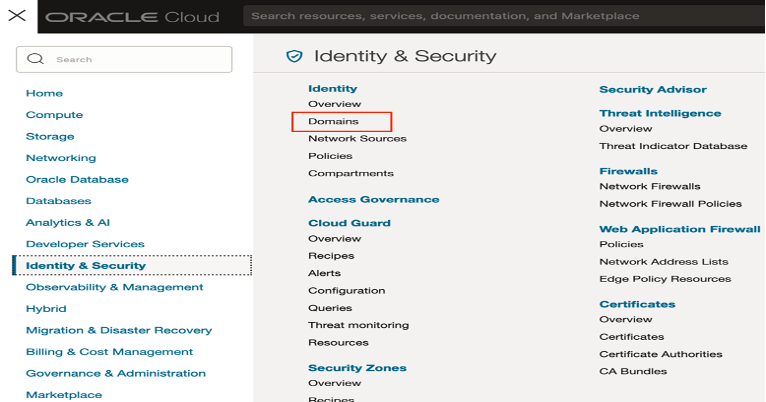

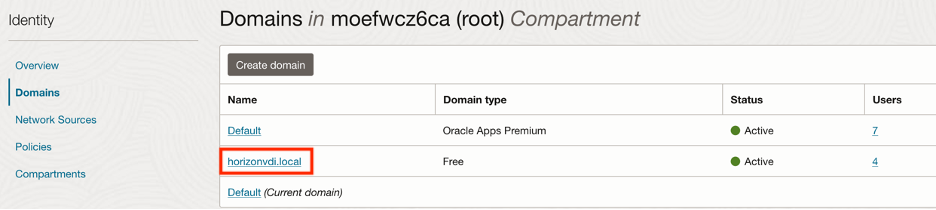

Aufgabe 1: Vertrauliche Anwendung in OCI IAM-Domain registrieren

Wir registrieren eine vertrauliche Anwendung in der jeweiligen OCI-IAM-Domain. Mit dieser vertraulichen Anwendung verwenden wir den Autorisierungscodefluss OAuth 2.0, um Zugriffstoken abzurufen.

-

Melden Sie sich bei der OCI-Konsole an, gehen Sie zu Identität und Sicherheit, und klicken Sie auf Domains.

-

Wählen Sie Ihre Domain.

-

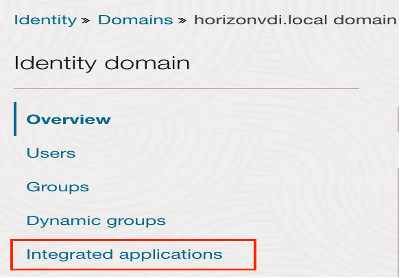

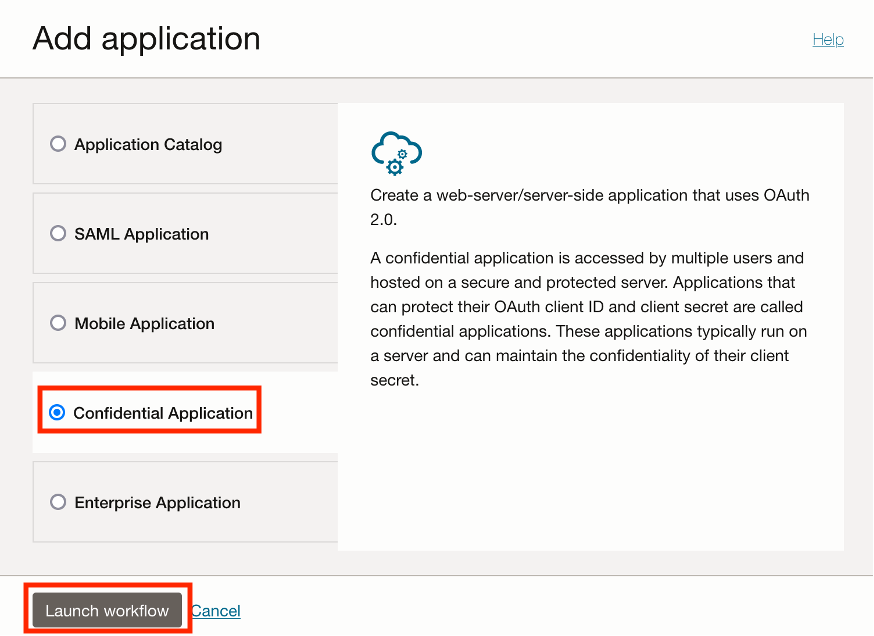

Klicken Sie auf Integrierte Anwendungen, wählen Sie Vertrauliche Anwendung aus, die für OAuth verwendet wird, und klicken Sie auf Workflow starten.

-

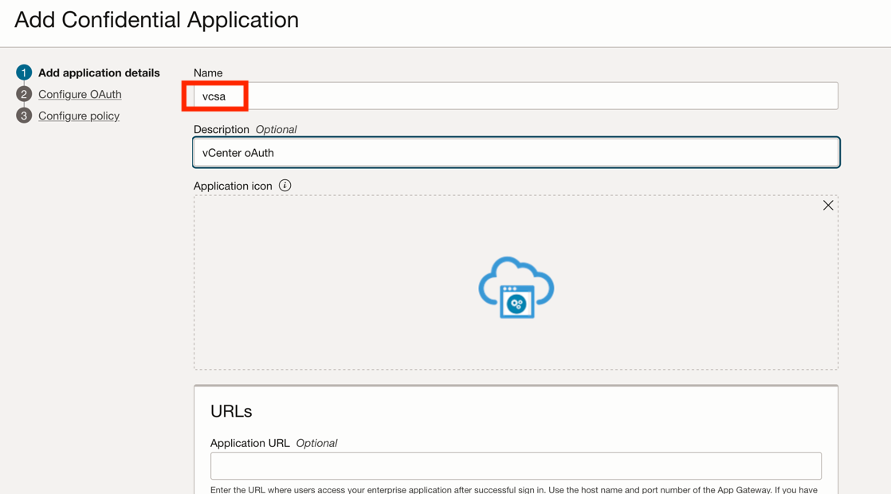

Geben Sie den Namen für die Anwendung ein, und klicken Sie auf Weiter.

-

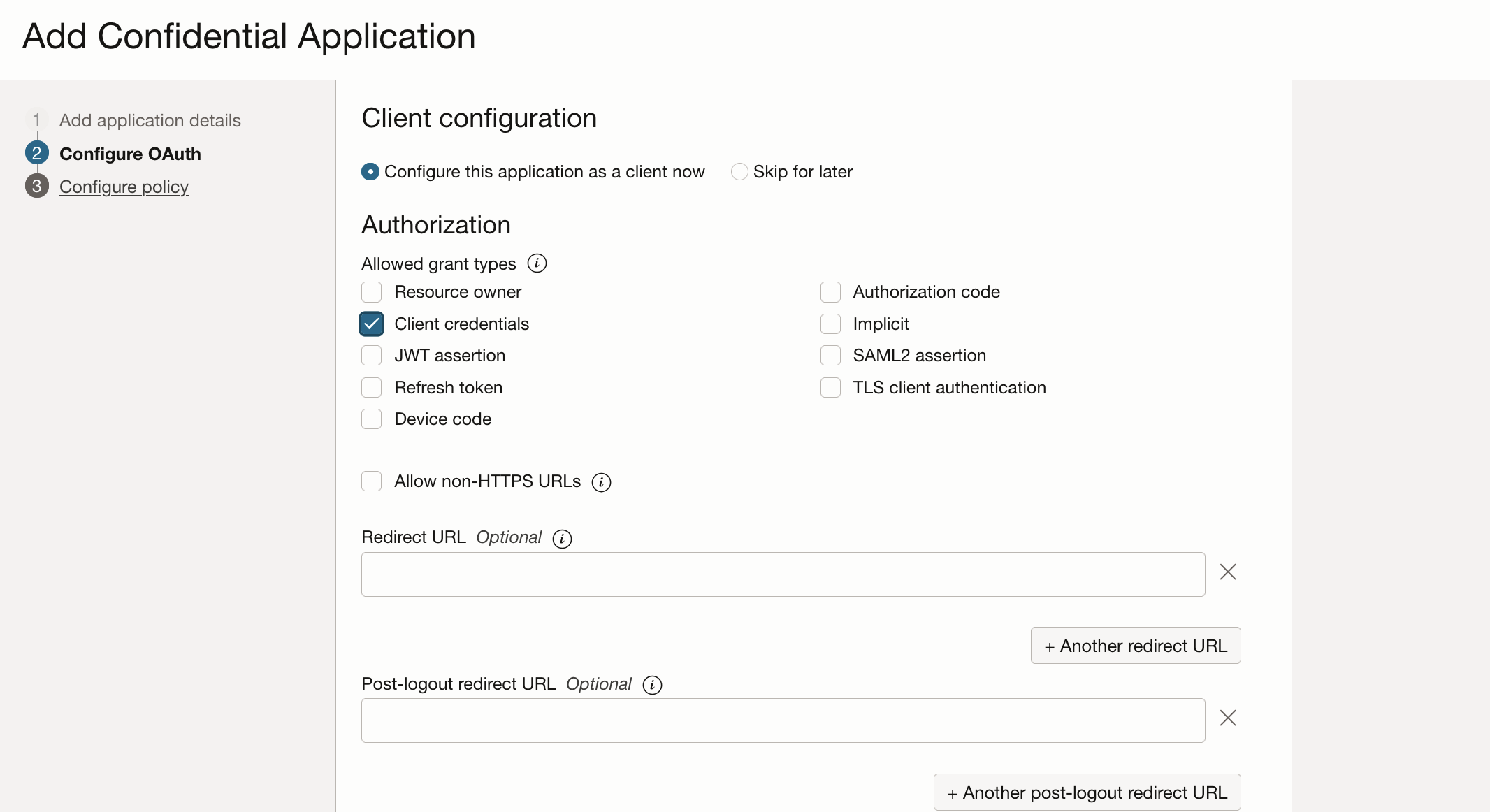

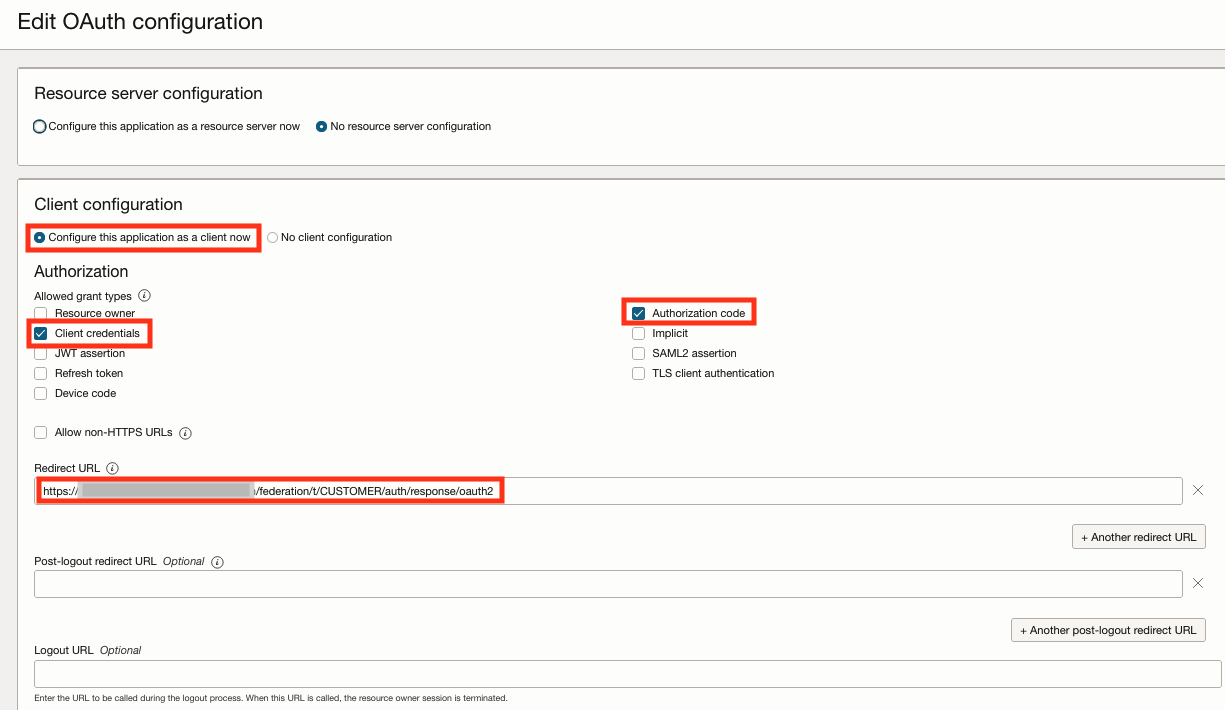

Wählen Sie im Abschnitt Clientkonfiguration die Option Clientzugangsdaten aus.

Hinweis: Speichern Sie die Anwendung, ohne den Autorisierungscode und die Umleitungs-URL zu aktivieren. Aktualisieren Sie die Anwendung erneut, nachdem Sie die Umleitungs-URL von Aufgabe 2 abgerufen haben. Siehe unten

-

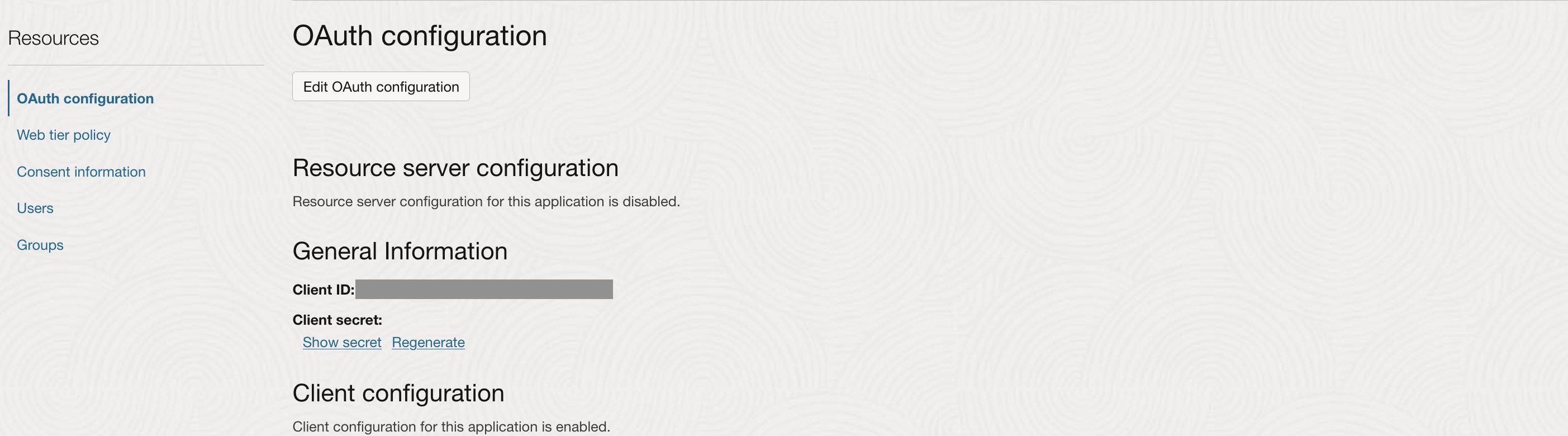

Schließen Sie den Anwendungsworkflow ab, und aktivieren Sie ihn. Kopieren Sie die Werte für Client-ID und Client Secret.

-

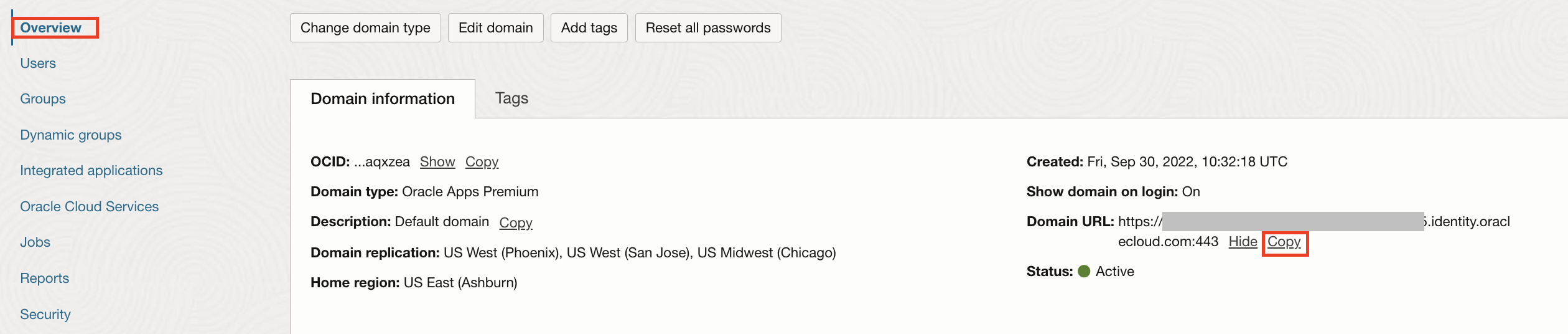

Kopieren Sie die Domain-URL von der Seite Domaininformationen.

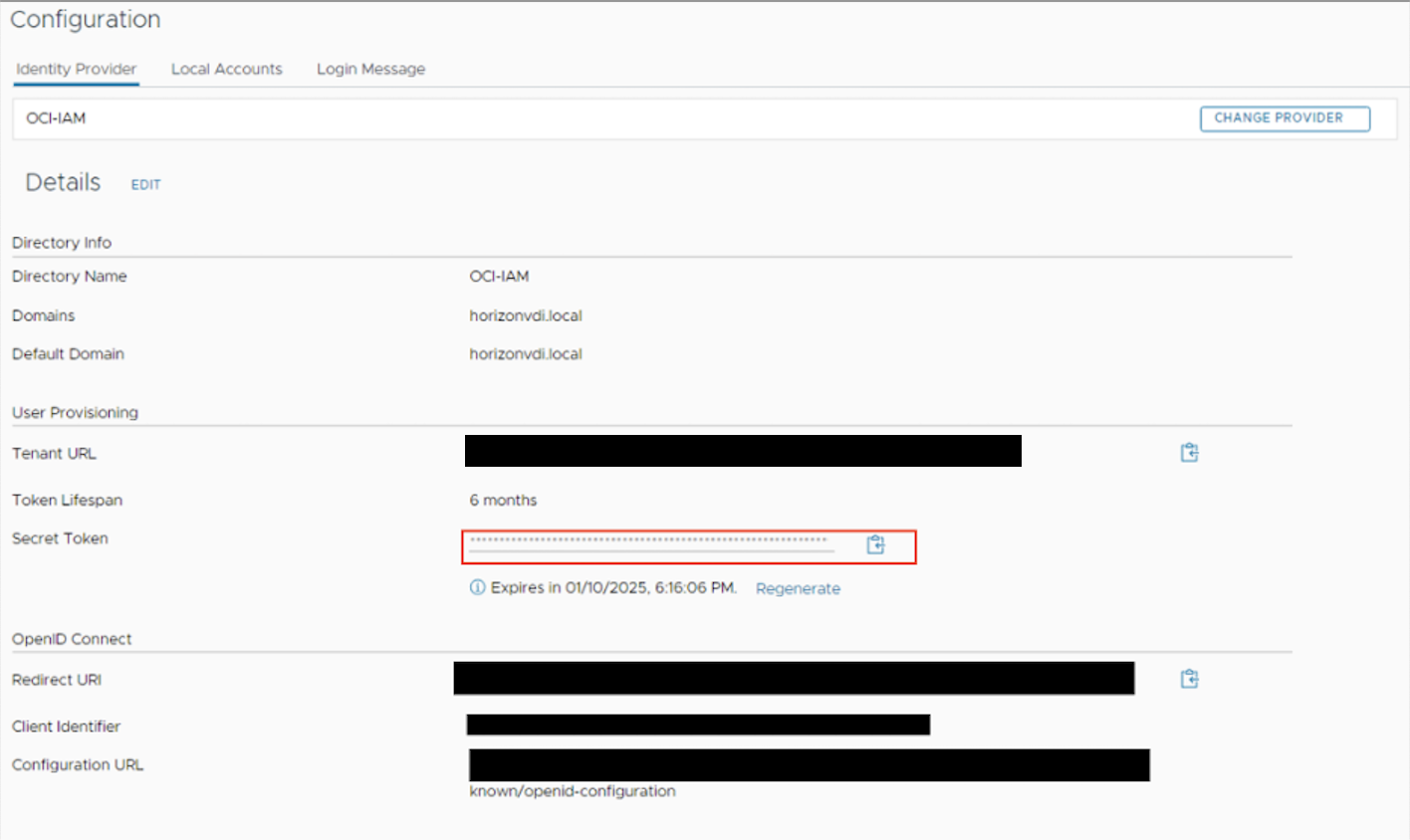

Aufgabe 2: Identitätsprovider (IdP) im vCenter-Server konfigurieren und VCenter-Zertifikat herunterladen

Wir integrieren den vCenter-Server in OCI IAM, um SSO für Benutzer zu aktivieren. Konfigurieren Sie in dieser Aufgabe eine IdP in VCSA. Nachdem die IdP konfiguriert wurde, müssen wir das vCenter-Zertifikat herunterladen, das in der IdP-Konfiguration verwendet werden soll, um eine Vertrauensstellung zwischen vCenter und dem OCI-API-Gateway herzustellen.

-

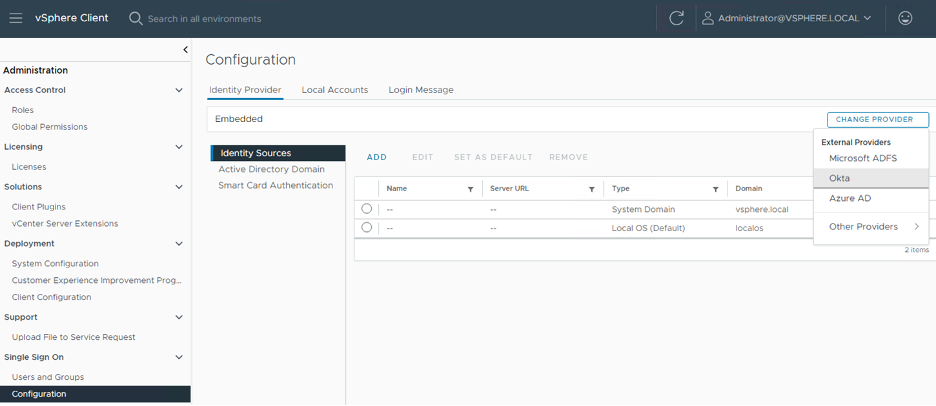

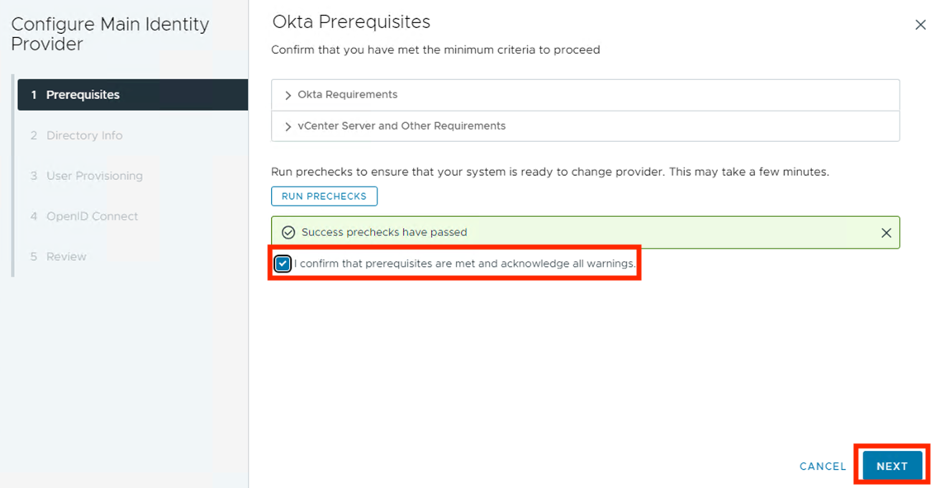

Melden Sie sich als Administrator beim vCenter-Server an, und navigieren Sie zu Home, Administration, Single Sign-On, Konfiguration, Identitätsprovider, Identitätsquellen. Wählen Sie im Dropdown-Menü die Option Okta für Provider ändern aus.

Hinweis: Wir verwenden die Okta-Vorlage IdP, sie wird jedoch mit OCI IAM-Details geändert.

-

Bestätigen Sie, dass die Voraussetzungen erfüllt sind, und wählen Sie Weiter aus.

-

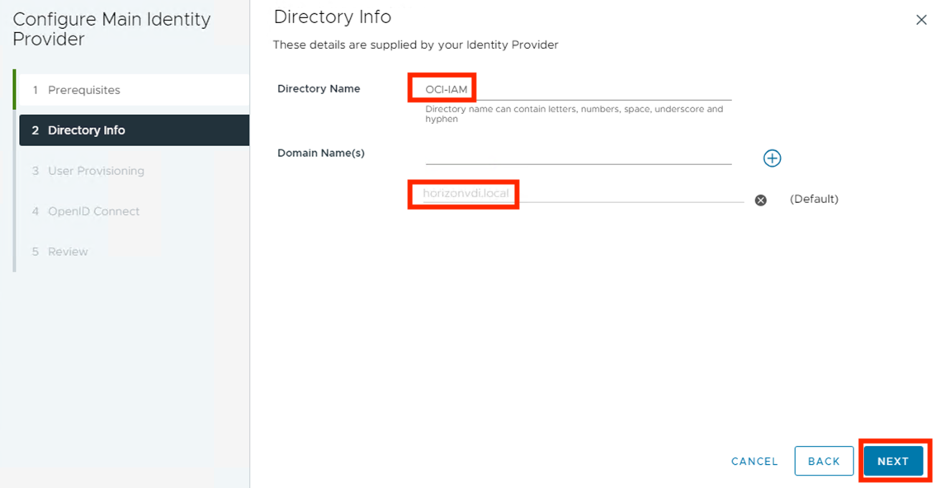

Geben Sie einen Verzeichnisnamen, Domainnamen ein, und klicken Sie auf Weiter.

-

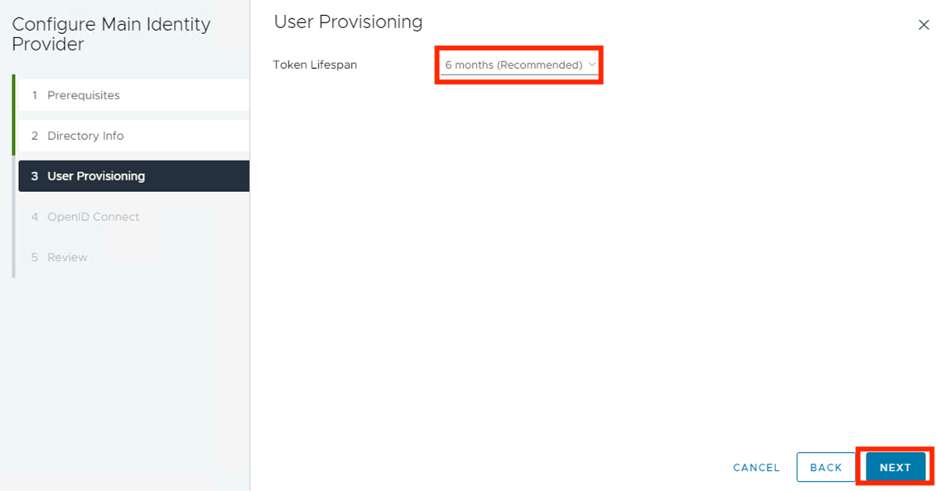

Wählen Sie einen Wert für Tokenlebensdauer aus dem Dropdown-Menü, und klicken Sie auf Weiter.

-

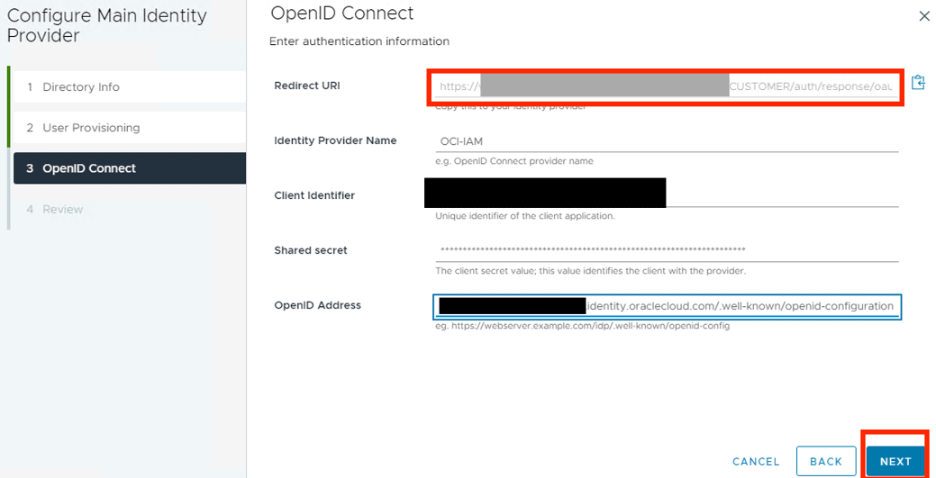

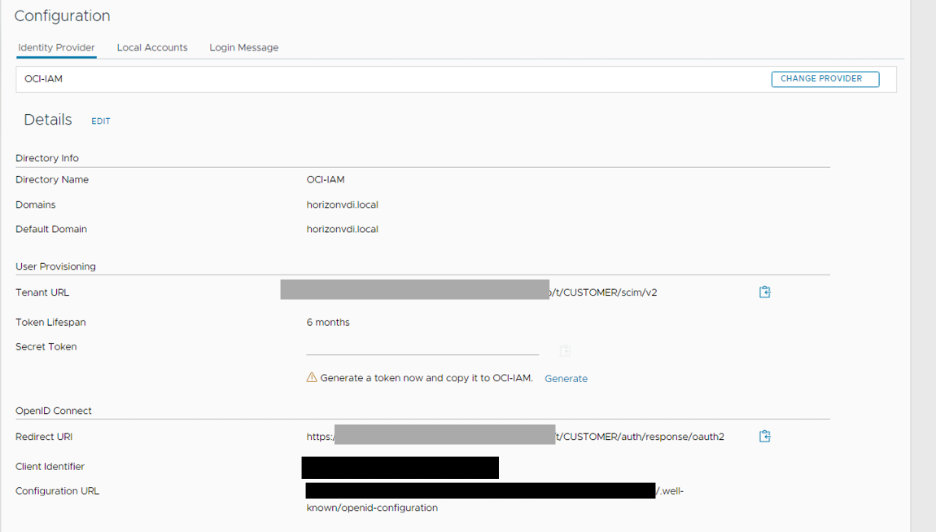

Kopieren Sie im Abschnitt OpenID Connect die Umleitungs-URI, geben Sie einen Identitätsprovidernamen, eine Client-ID und ein Secret ein, die in Aufgabe 1 kopiert wurden.

Verwenden Sie in der OpenID-Adresse die in Aufgabe 1 kopierte Domain-URL, und hängen Sie sie mit

/.well-known/openid-configurationan. Klicken Sie auf Weiter, nachdem die Details gespeichert wurden.Hinweis: Notieren Sie sich die Umleitungs-URI, und aktualisieren Sie die vertrauliche App in OCI IAM, wie in Aufgabe 1, Schritt 5 erwähnt.

-

Klicken Sie auf Fertigstellen, nachdem Sie den Abschnitt mit den Identitätsproviderdetails geprüft haben.

-

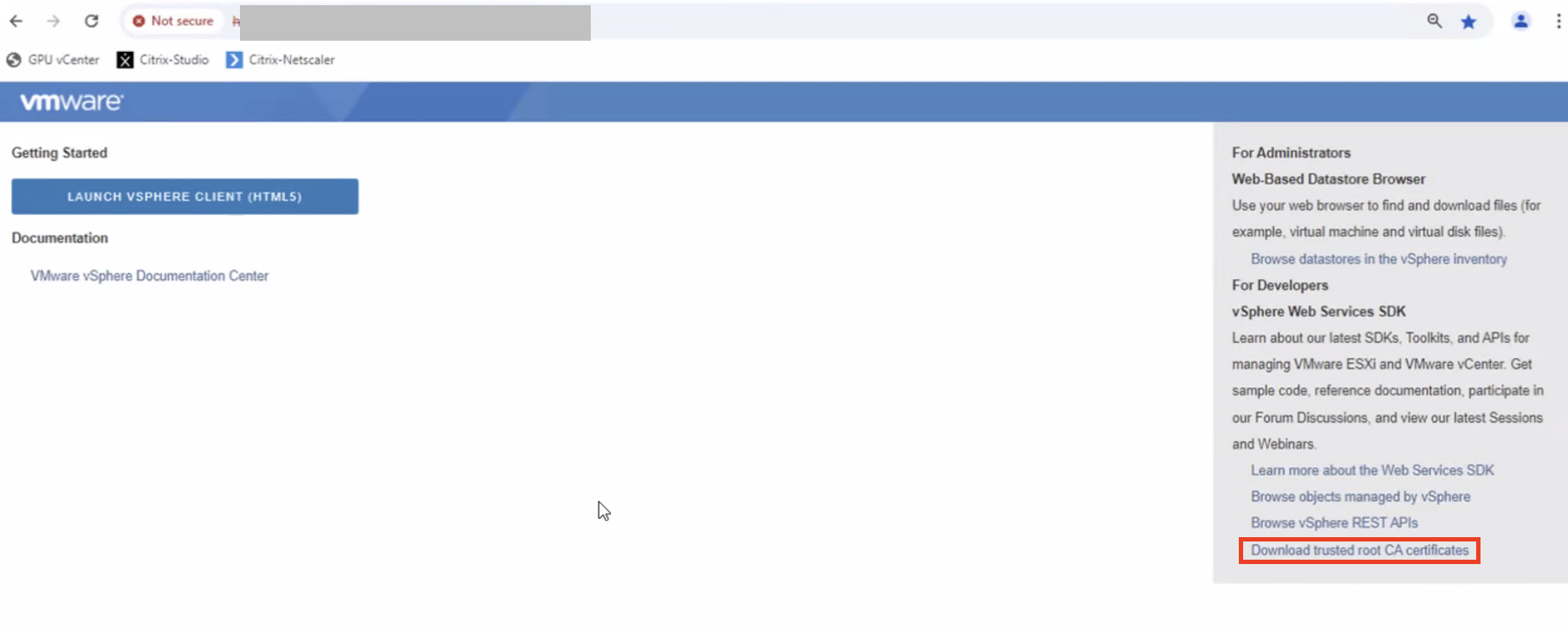

Klicken Sie auf Vertrauenswürdiges Root-CA-Zertifikat herunterladen, um Ihr vertrauenswürdiges Root-CA-Zertifikat von vCenter herunterzuladen.

Aufgabe 3: SCIM-Anwendung in OCI IAM erstellen

In dieser Aufgabe erstellen wir eine SCIM 2.0-Anwendung in OCI IAM, mit der wir angeben können, welche Benutzer aus OCI IAM an den vCenter-Server übertragen werden sollen.

-

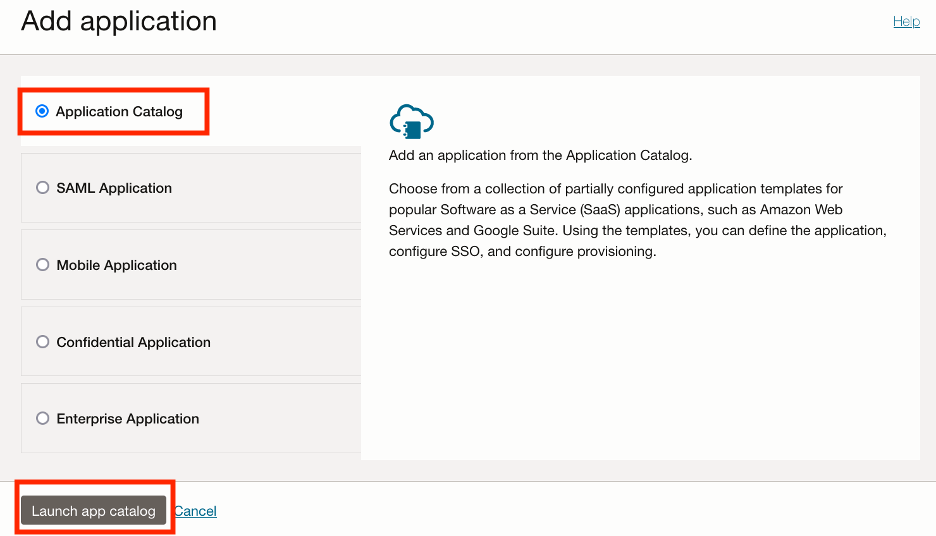

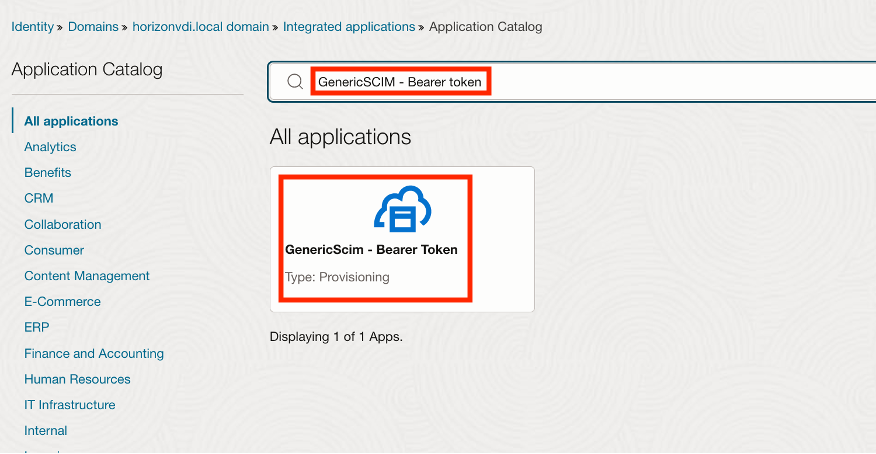

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Identität und Sicherheit, wählen Sie Ihre Domain aus, und navigieren Sie zu Integrierte Anwendungen, und wählen Sie Anwendungskatalog aus, um eine neue Anwendung hinzuzufügen.

-

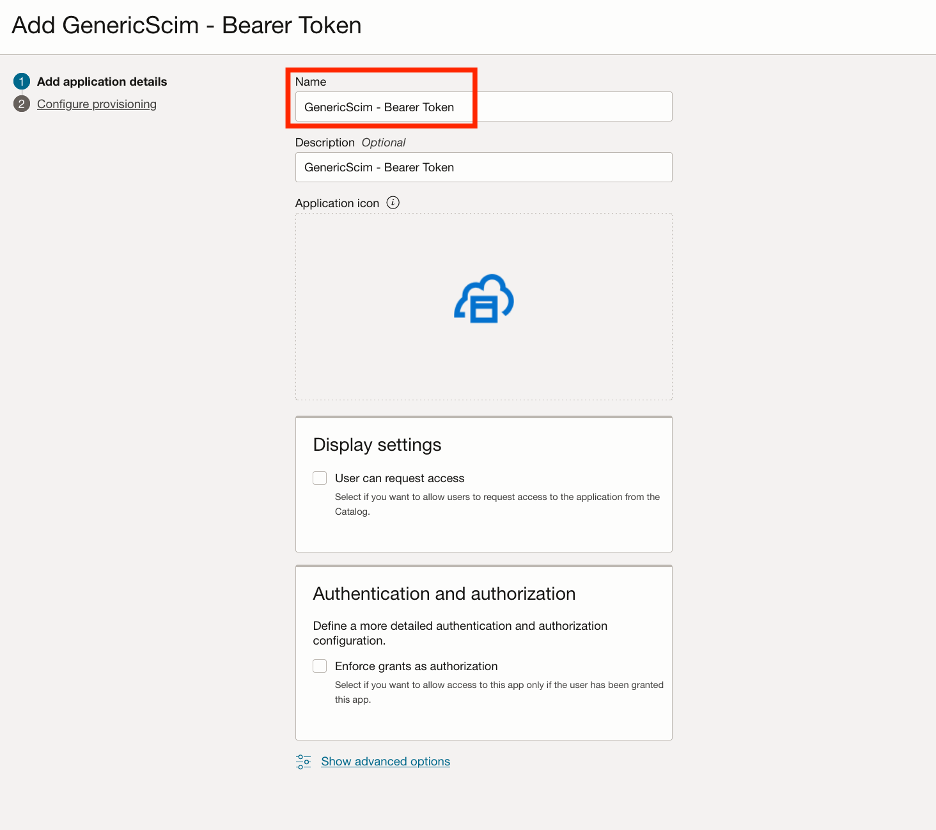

Geben Sie GenericSCIM - Bearer Token in die Suchleiste ein, und wählen Sie die Kachel aus.

-

Geben Sie einen Namen für die Anwendung ein, und klicken Sie auf Weiter.

-

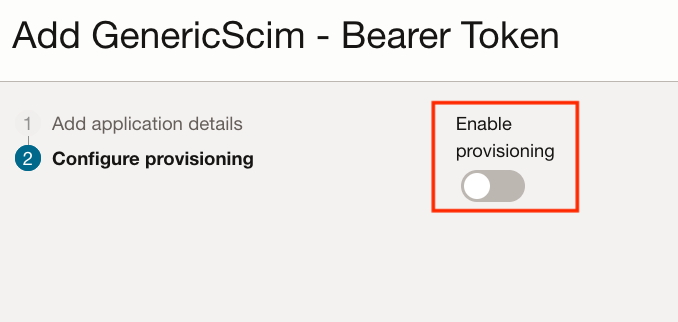

Wählen Sie Provisioning aktivieren aus.

-

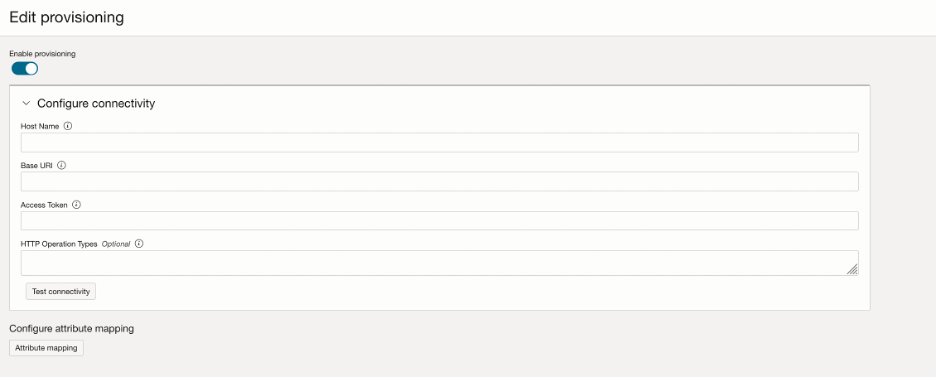

Da die vCenter-URL keine öffentliche URL ist, kann OCI IAM die SCIM-APIs vCenter nicht erreichen. Um die SCIM-API vCenter bereitzustellen, konfigurieren wir öffentliches OCI-API-Gateway und fügen vCenter SCIM-API-Routen hinzu. Lassen Sie die Details zum Provisioning Konnektivität konfigurieren vorerst leer, und schließen Sie den Abschnitt Attributzuordnung ab.

Hinweis:

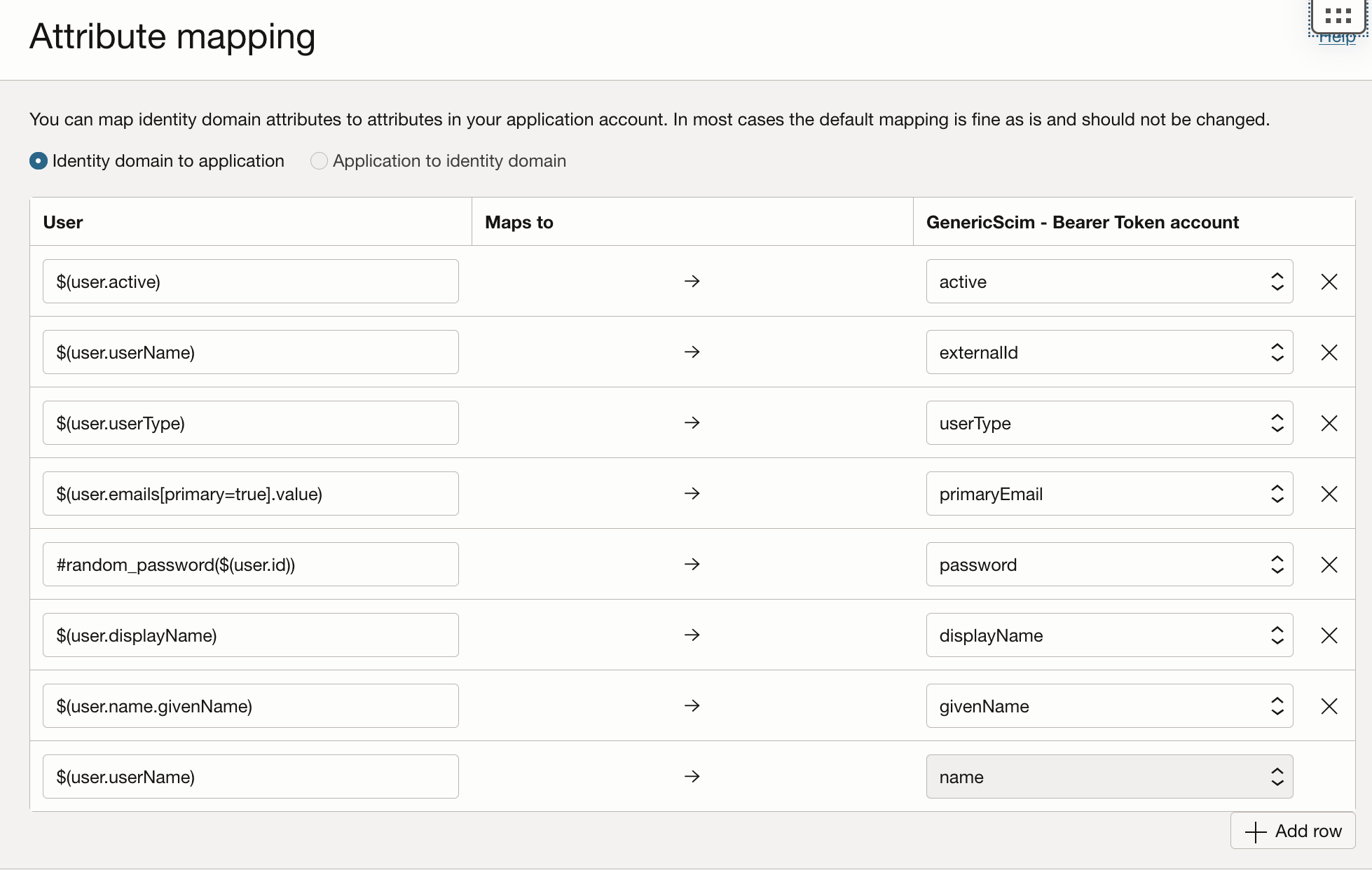

- Standardmäßig ist user.id mit externalId zugeordnet. Ersetzen Sie

user.iddurch$(user.userName). - Provisioning-Abschnitt wird in Aufgabe 6 aktualisiert.

Wie in den Voraussetzungen erwähnt, muss OCI IAM den Wert "Benutzername" im Format sAMAccountName (nicht im E-Mail- oder UPN-Format) aufweisen. Wenn der SCIM-Provisioning-Prozess in OCI IAM Benutzeraccounts in vCenter erstellt, wird der Benutzer sAMAccountName (z.B.

jdoe) als primäre ID verwendet. Weitere Informationen finden Sie in der folgenden Beispielattributzuordnung.

- Standardmäßig ist user.id mit externalId zugeordnet. Ersetzen Sie

-

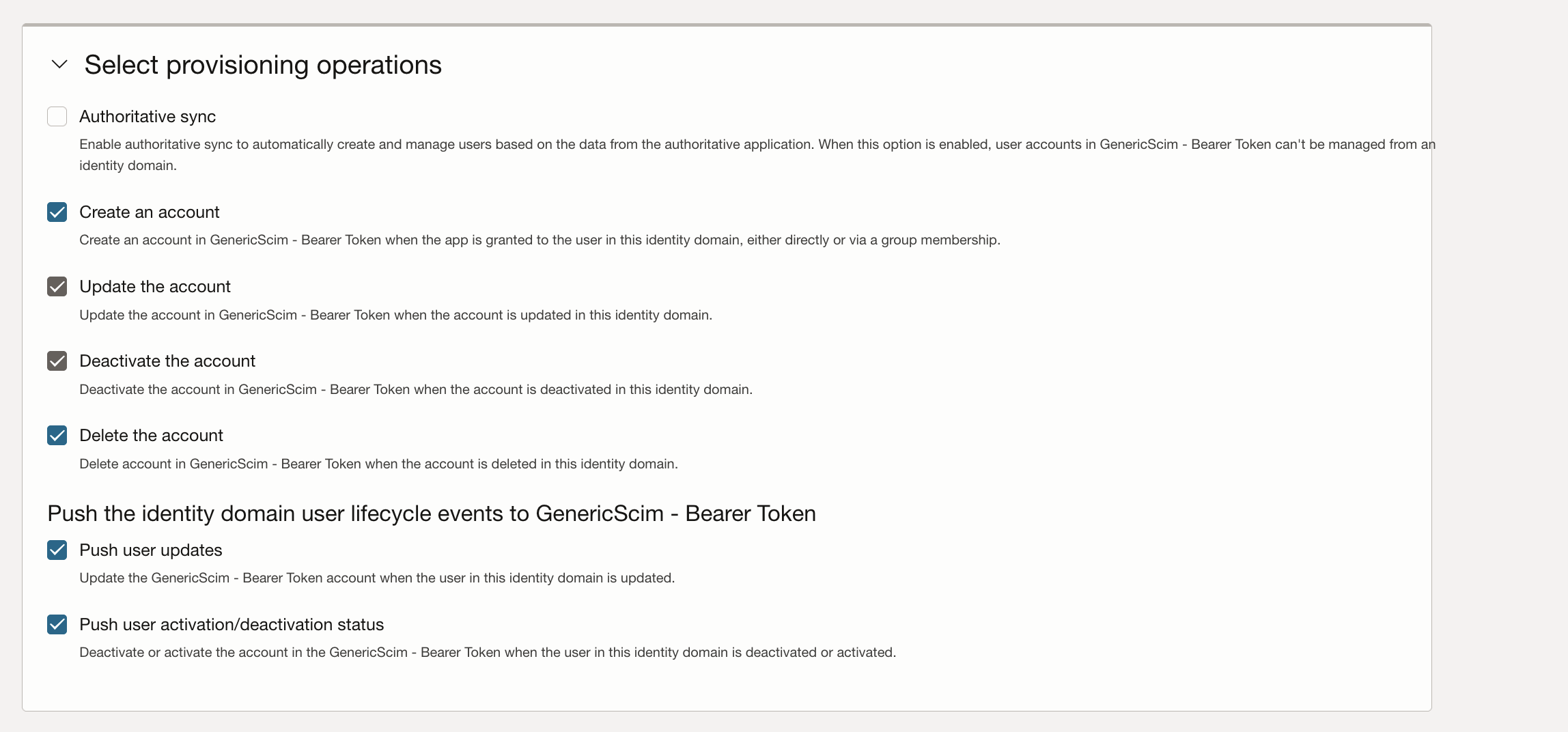

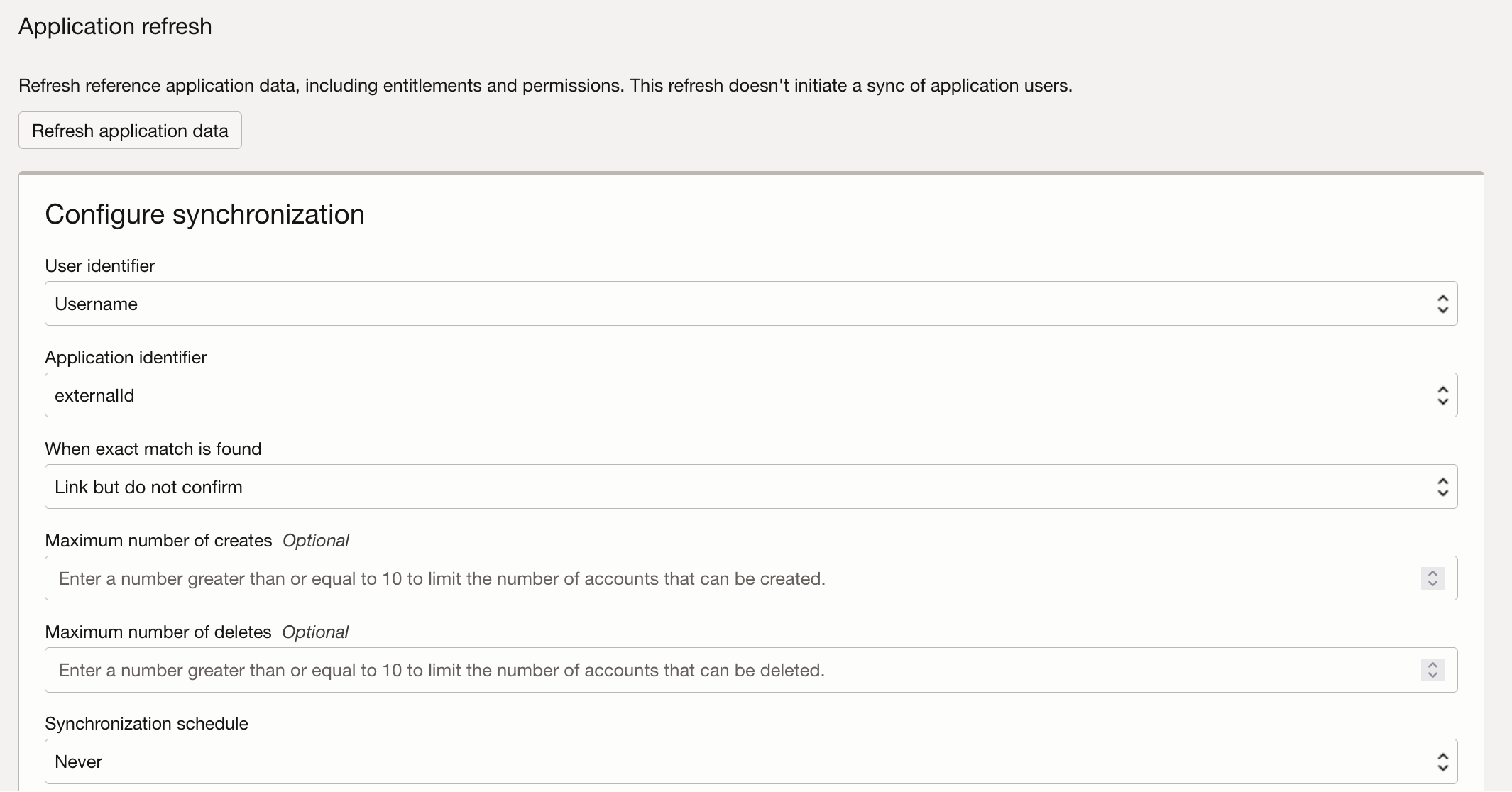

Wählen Sie im Abschnitt Provisioning-Vorgang auswählen die Option Account erstellen, Account löschen, Pushbenutzeraktualisierungen, Pushbenutzeraktivierungs-/Deaktivierungsstatus, aktivieren Sie Synchronisierung aktivieren, und verwenden Sie die Standardkonfiguration.

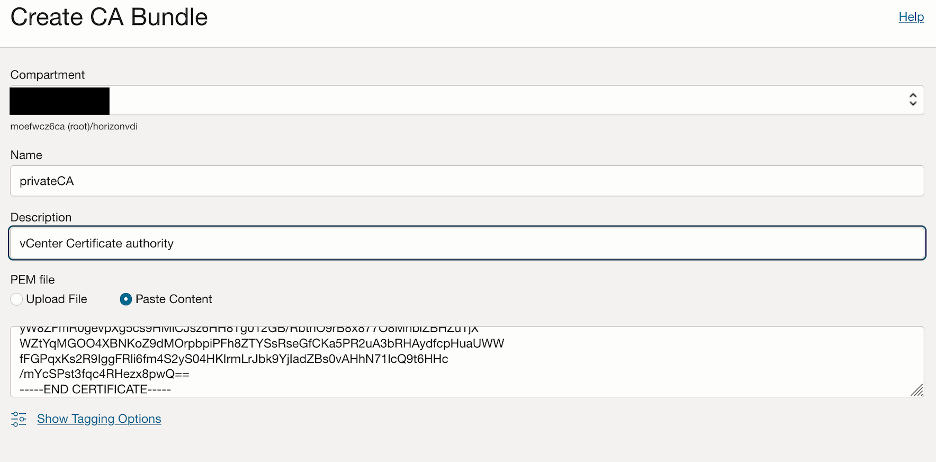

Aufgabe 4: CA-Bundle erstellen

Um eine vertrauenswürdige Konnektivität zwischen OCI API Gateway und VCenter herzustellen, müssen wir vertrauenswürdige Root-CA-Zertifikate mit VCenter im OCI-API-Gateway bereitstellen.

-

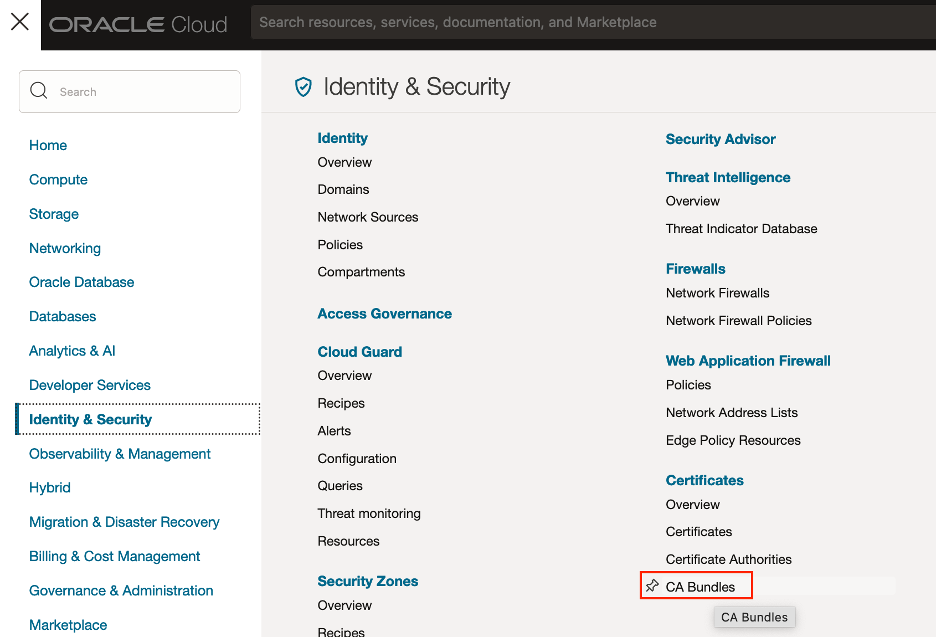

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Identität und Sicherheit, Zertifikate und CA-Bundles.

-

Wählen Sie auf der Seite CA-Bundle erstellen ein geeignetes Compartment aus, geben Sie einen gültigen Namen für Ihr Bundle an, und fügen Sie den Inhalt des in Aufgabe 2 heruntergeladenen Zertifikats ein.

Aufgabe 5: OCI API Gateway konfigurieren

Damit OCI IAM sicher die SCIM-APIs vCenter erreichen kann, die nicht im Internet verfügbar sind, fungiert ein OCI-API-Gateway als Proxy und stellt eine nahtlose und sichere Kommunikation zwischen OCI IAM und den SCIM-APIs vCenter sicher.

-

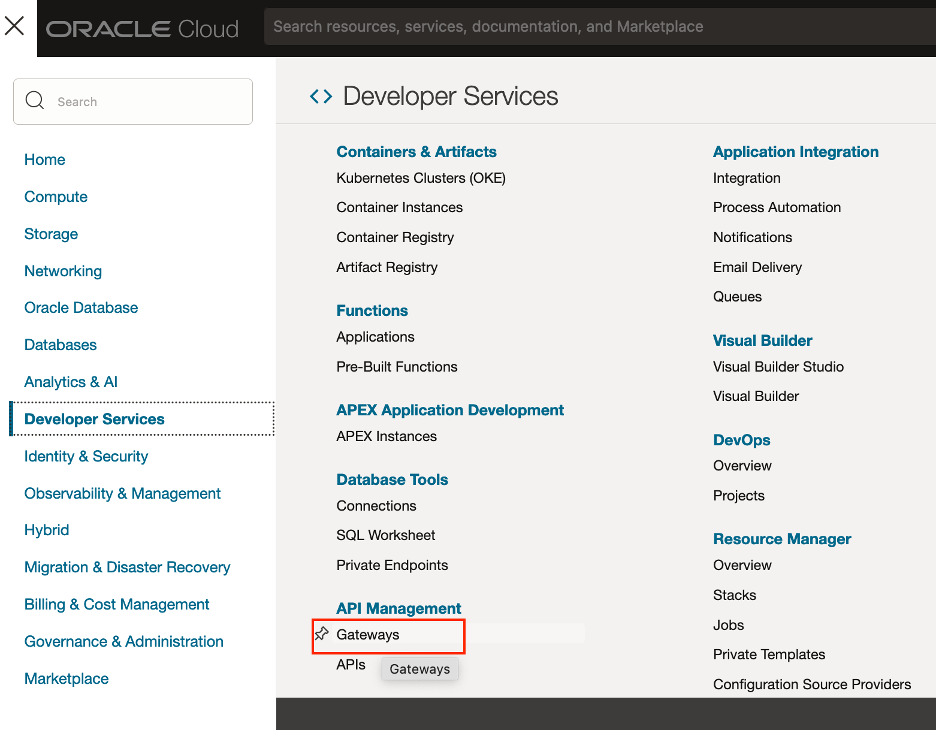

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Entwicklerservices, API-Verwaltung und Gateways.

-

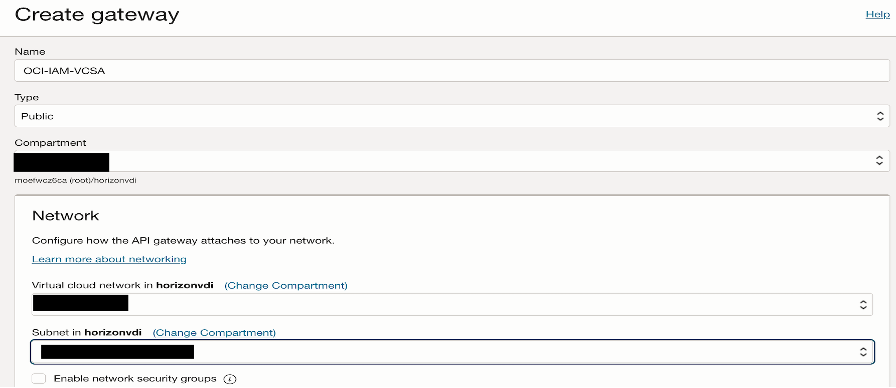

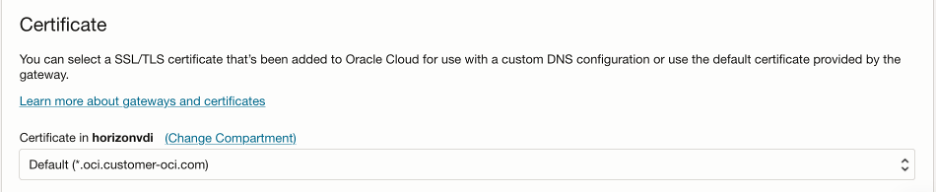

Geben Sie auf der Seite Gateway erstellen einen geeigneten Namen ein, wählen Sie ein gewünschtes virtuelles Cloud-Netzwerk und ein öffentliches Subnetz aus. Verwenden Sie das Standardzertifikat, und klicken Sie auf Fertigstellen. Warten Sie, bis das Gateway vollständig bereitgestellt wird.

-

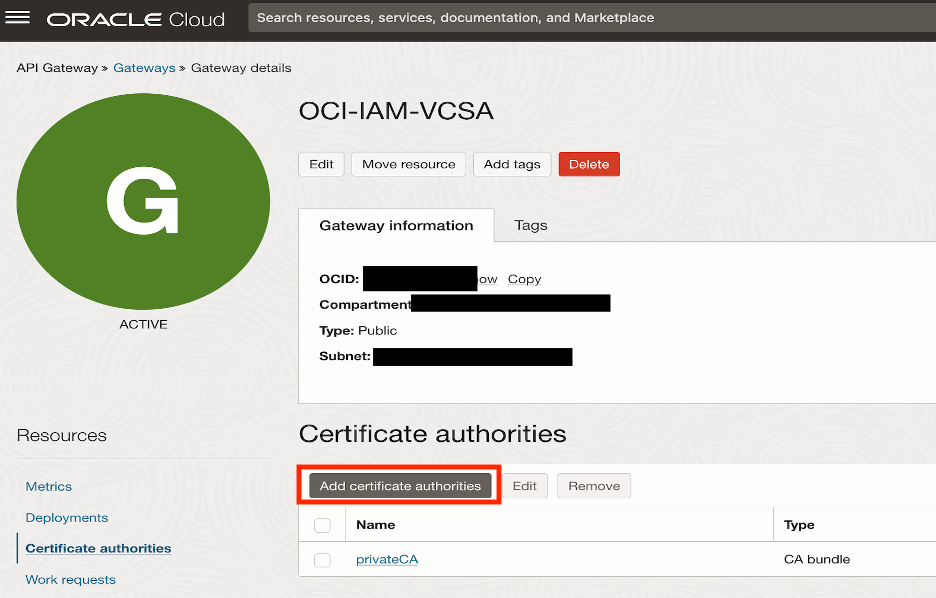

Klicken Sie auf Zertifizierungsstellen hinzufügen, um das in Aufgabe 4 erstellte CA-Bundle hinzuzufügen.

-

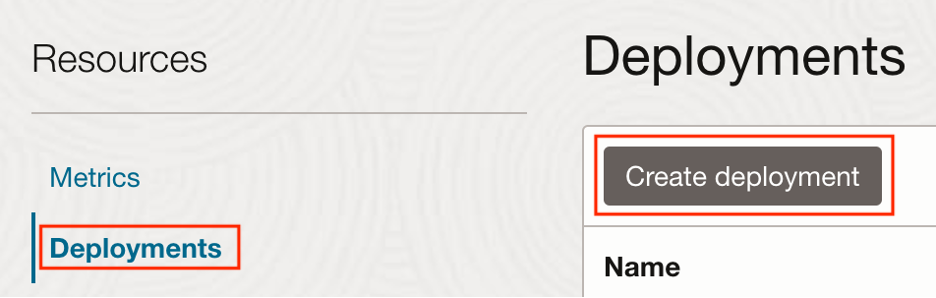

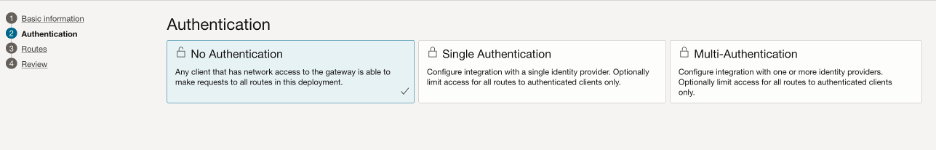

Klicken Sie auf Deployments und Deployment erstellen.

-

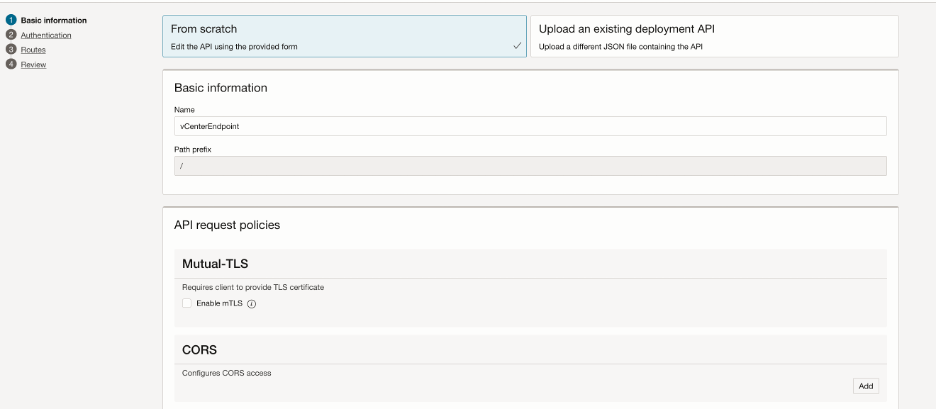

Geben Sie im Abschnitt Basisinformationen die folgenden Informationen ein.

- Name: Geben Sie einen gültigen Namen ein.

- Pfadpräfix: Geben Sie

/ein. - Ausführungslogebene: Wählen Sie Informationen aus.

-

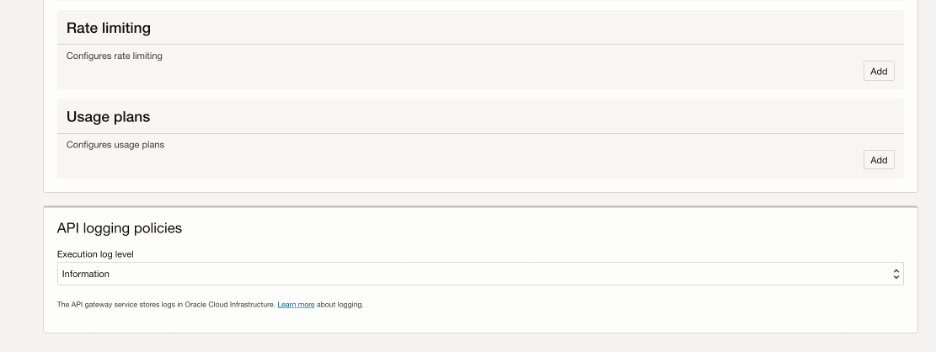

Wählen Sie Keine Authentifizierung aus.

-

Fügen Sie im Abschnitt Routen die entsprechenden SCIM-API-Endpunkte vCenter als verschiedene Routen hinzu (Route 1, Route 2, Route 3, Route 4 und Route 5), und klicken Sie auf Weiter.

-

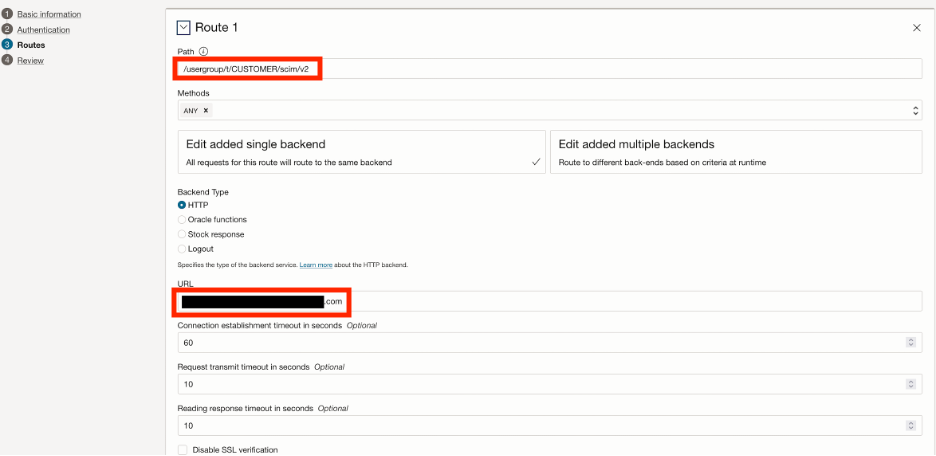

Route 1: Pfad als

/usergroup/t/CUSTOMER/scim/v2, URL alshttps://<VSCA URL>

-

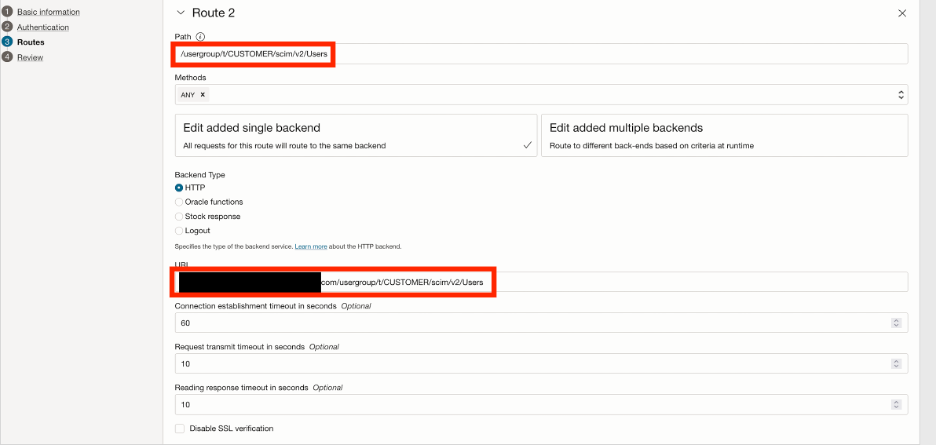

Route 2: Pfad als

/usergroup/t/CUSTOMER/scim/v2/Users, URL alshttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Users

-

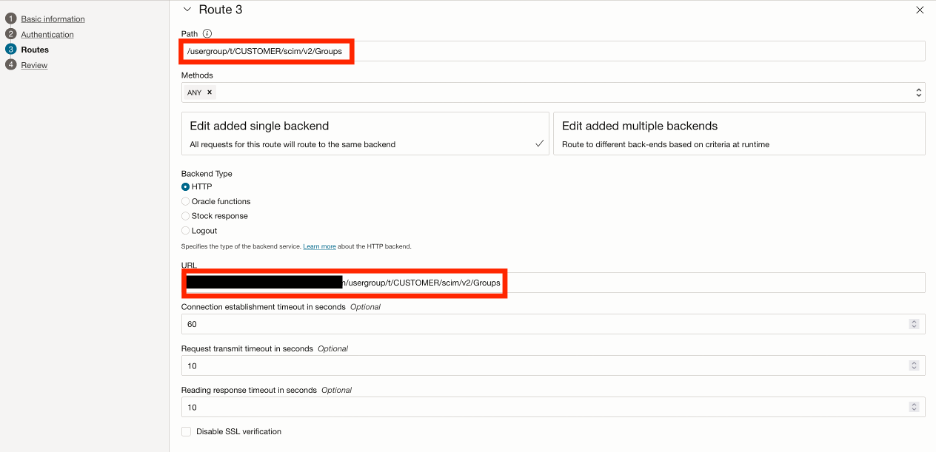

Route 3: Pfad als

/usergroup/t/CUSTOMER/scim/v2/Groups, URL alshttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Groups

-

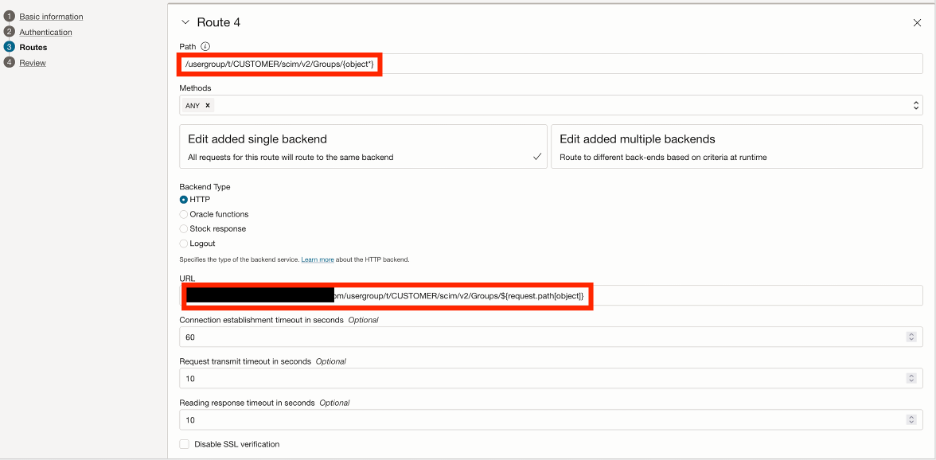

Route 4: Pfad als

/usergroup/t/CUSTOMER/scim/v2/Groups/{object*}, URL alshttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Groups/${request.path[object]}

-

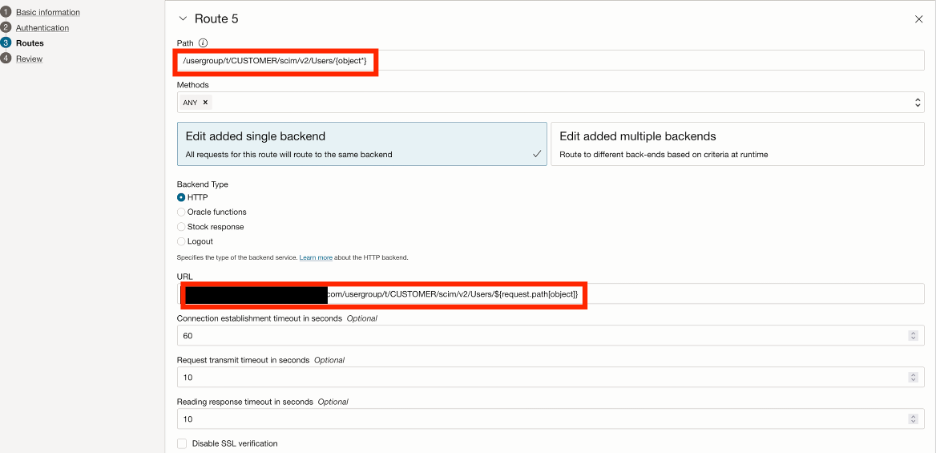

Route 5: Pfad als

/usergroup/t/CUSTOMER/scim/v2/Users/{object*}, URL alshttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Users/${request.path[object]}

-

-

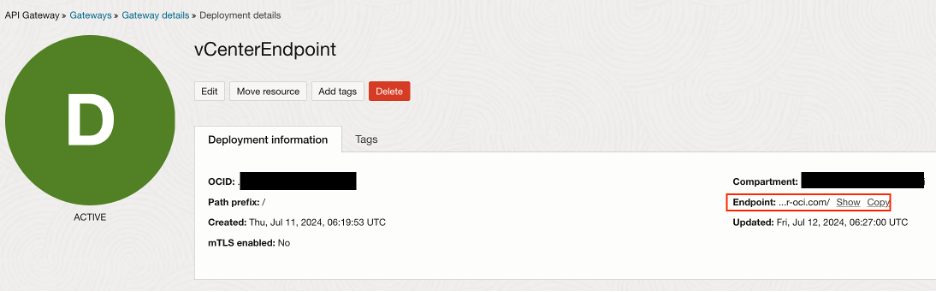

Warten Sie auf den Abschluss des Deployments, und kopieren Sie die URL für den Endpunkt.

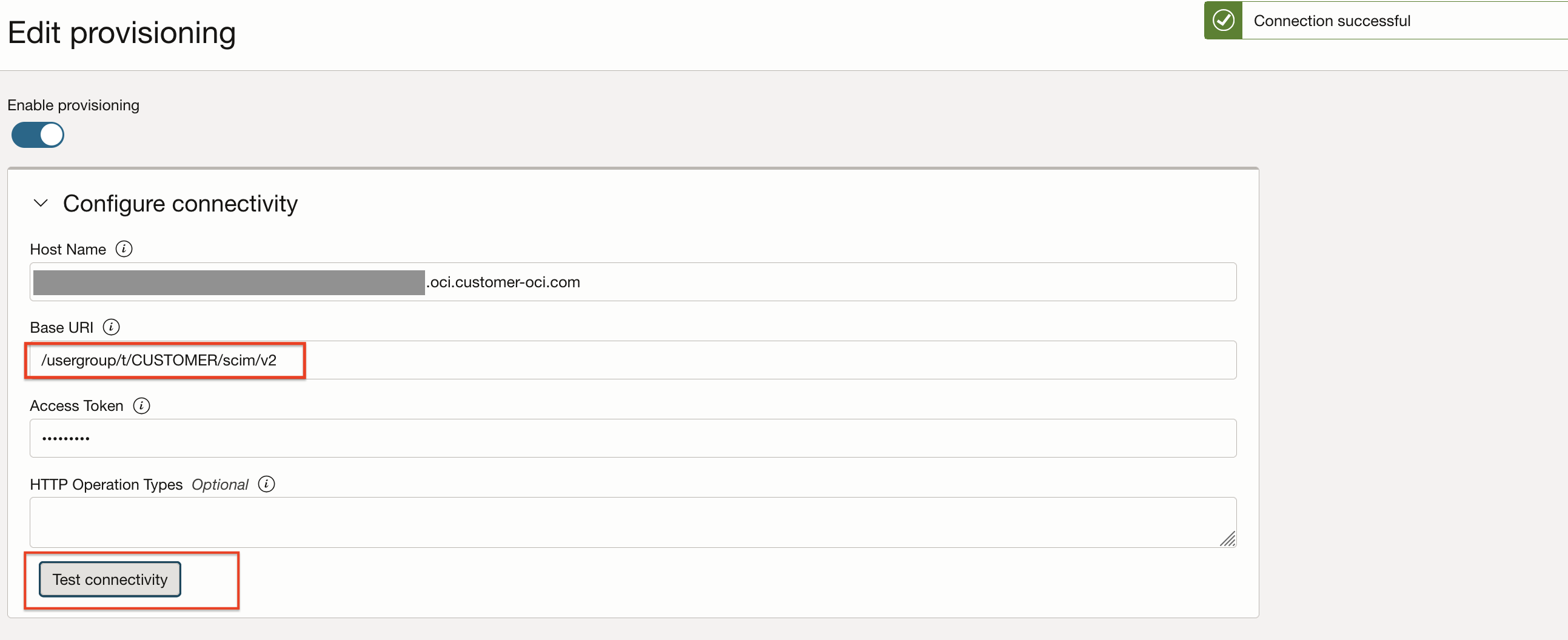

Aufgabe 6: SCIM-Anwendung in OCI IAM aktualisieren

-

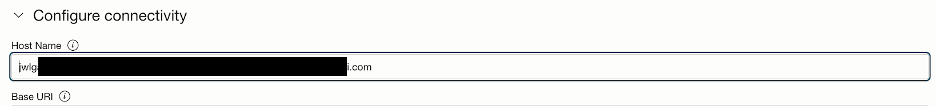

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Identität und Sicherheit, wählen Sie Ihre Domain aus, und navigieren Sie zu Integrierte Anwendungen. Wählen Sie die generische SCIM-Bearer-Tokenanwendung aus, und fügen Sie die OCI-API-Gateway-Deployment-Endpunkt-URL ein.

Hinweis: Stellen Sie sicher, dass nur Hostname verwendet wird.

-

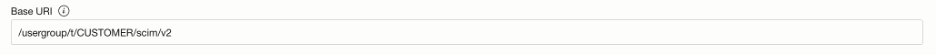

Geben Sie Base URI ein.

-

Fügen Sie das vCenter-Zugriffstoken hinzu. Dazu müssen Sie sich beim vCenter-Server anmelden, die Konfiguration vCenter auswählen, das Token generieren und kopieren.

-

Fügen Sie das Zugriffstoken in die SCIM-Anwendung ein, und klicken Sie auf Konnektivität testen.

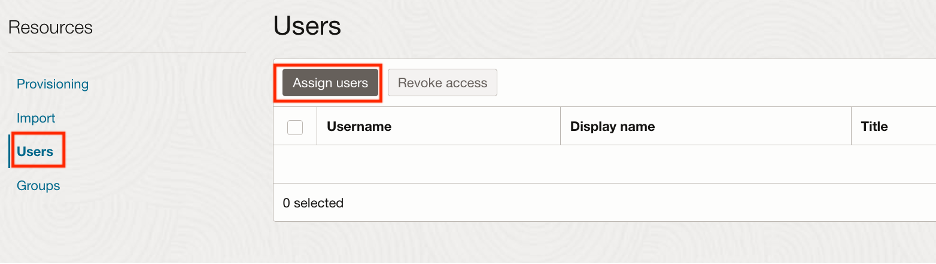

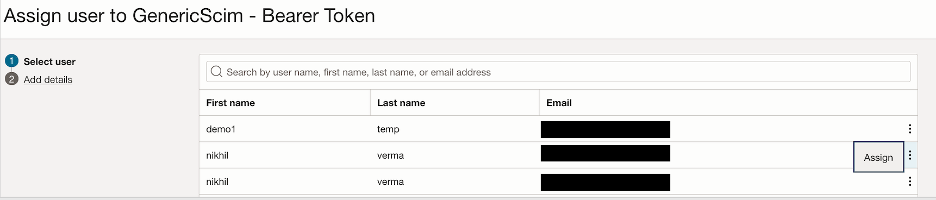

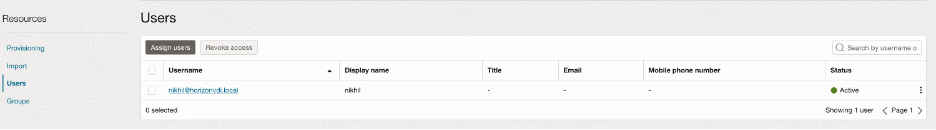

Aufgabe 7: Benutzer von OCI IAM mit vCenter synchronisieren

Um anzugeben, welche Benutzer von OCI IAM an den vCenter-Server übertragen werden sollen, weisen wir diese Benutzer der SCIM-Anwendung zu.

-

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Identität und Sicherheit, wählen Sie Ihre Domain aus, und navigieren Sie zu Integrierte Anwendungen, wählen Sie Ihre SCIM-Anwendung aus, klicken Sie auf Benutzer und Benutzer zuweisen.

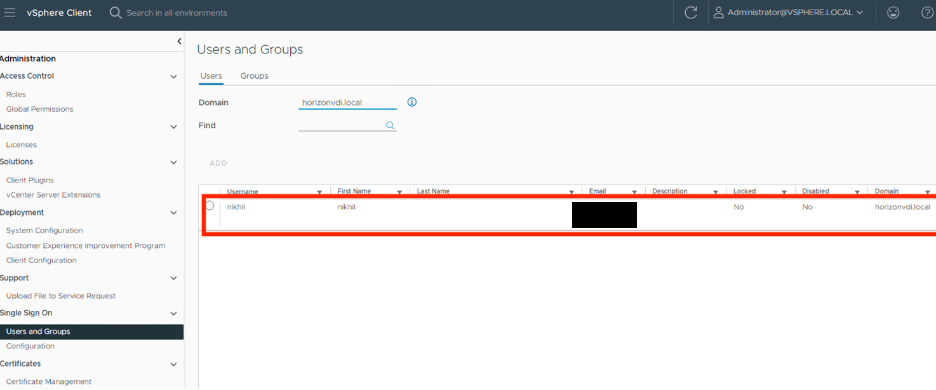

-

Validieren Sie jetzt in vCenter für die übertragenen Benutzer, und weisen Sie die entsprechenden Berechtigungen zu. Melden Sie sich bei vCenter Server an, wählen Sie die Konfiguration vCenter aus, klicken Sie in Single Sign-On auf Benutzer und Gruppen, wählen Sie die hinzugefügte Domain aus, und validieren Sie Benutzer.

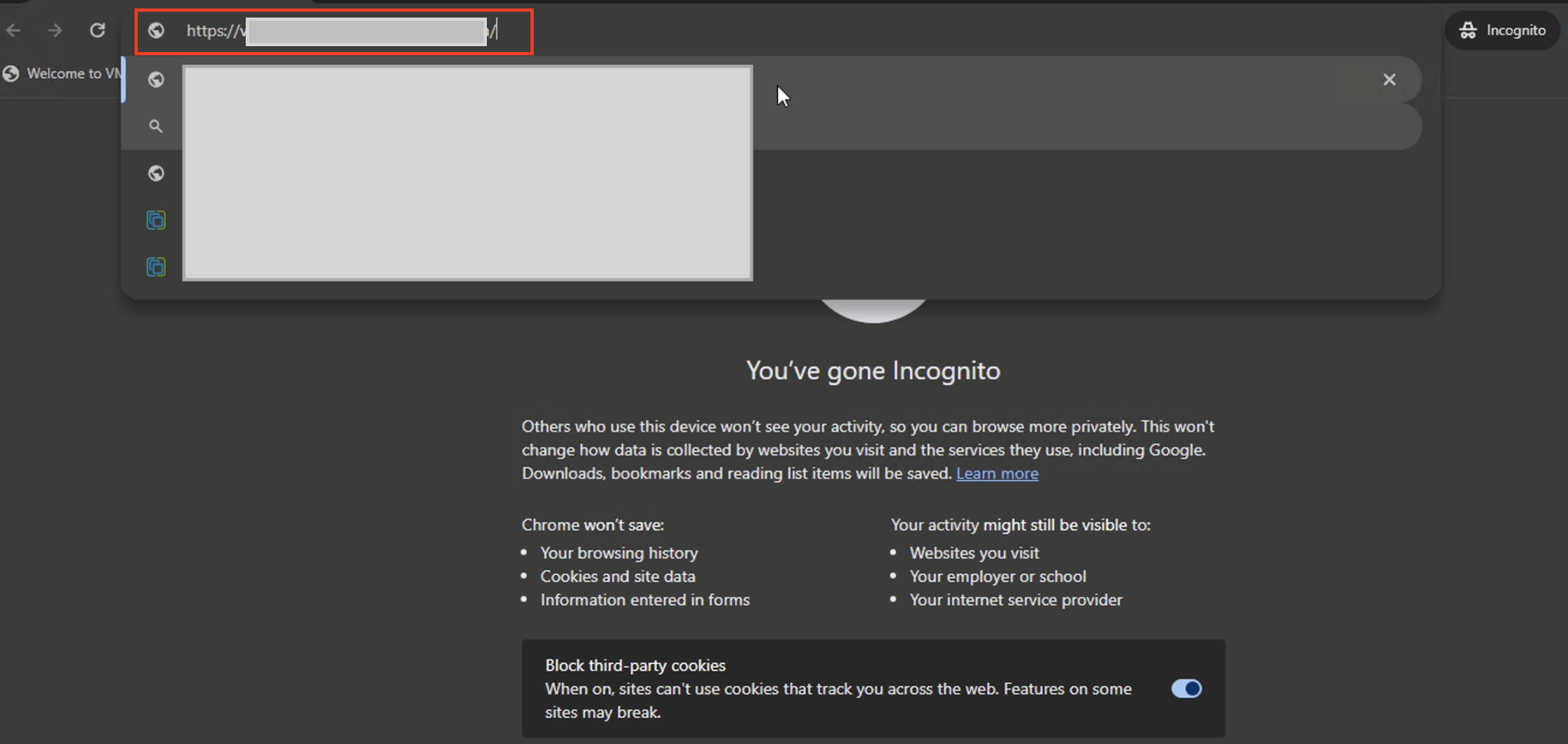

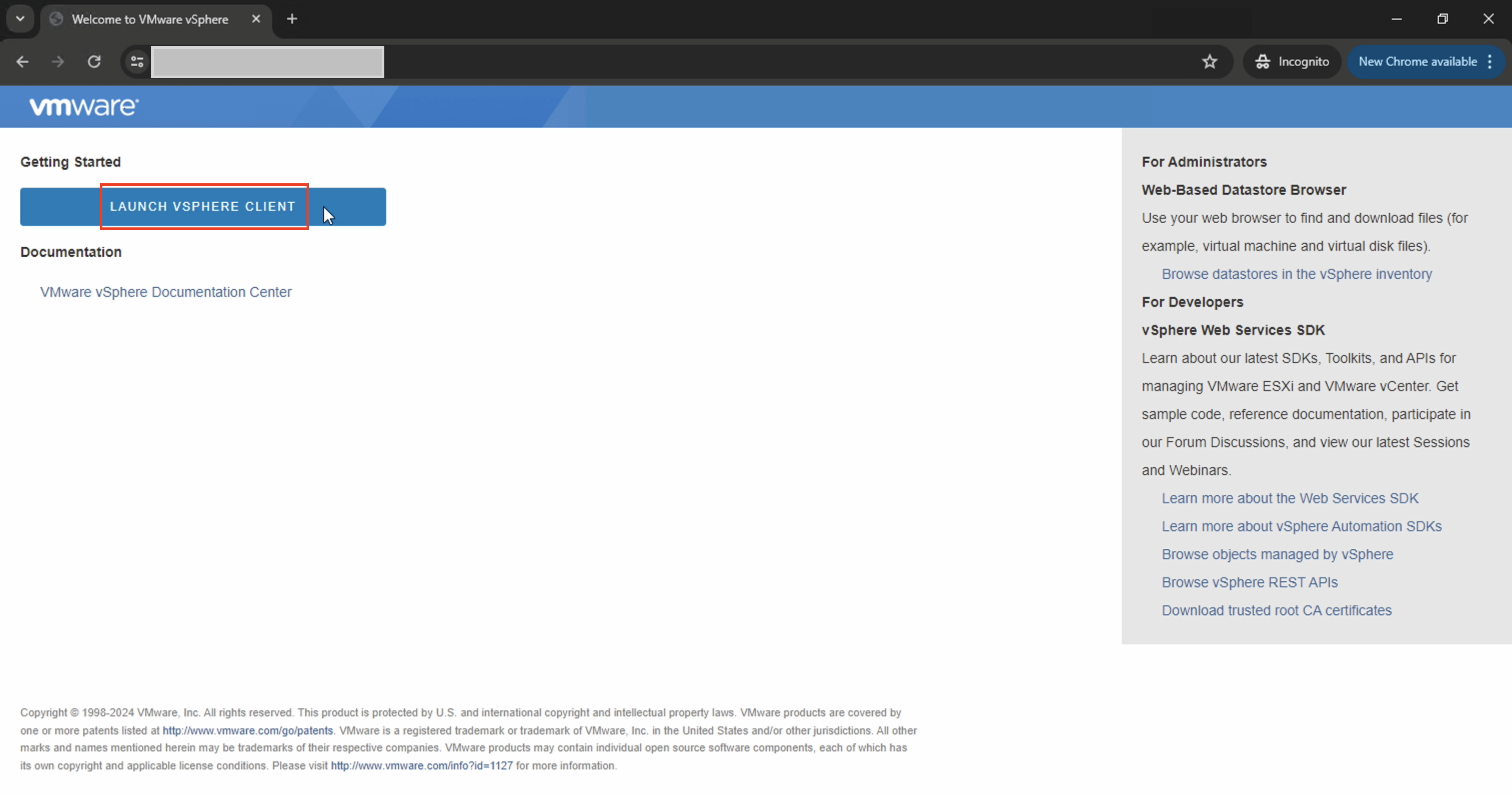

Aufgabe 8: Testen

-

Geben Sie die URL vSphere in einem Inkognito-Browser ein, und klicken Sie auf LAUNCH VSPHERE CLIENT.

-

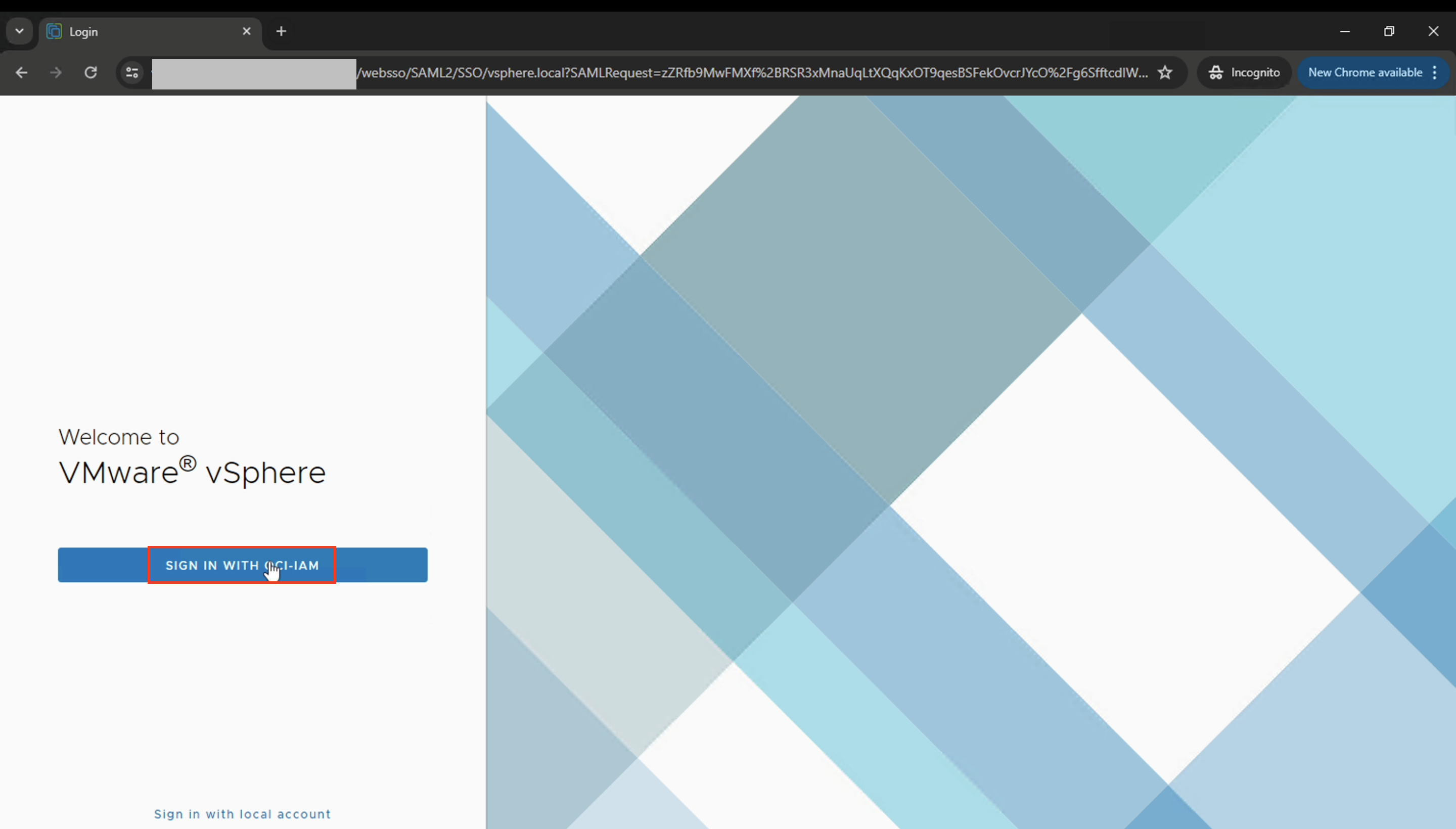

Klicken Sie auf der Anmeldeseite vSphere auf Mit OCI-IAM anmelden.

-

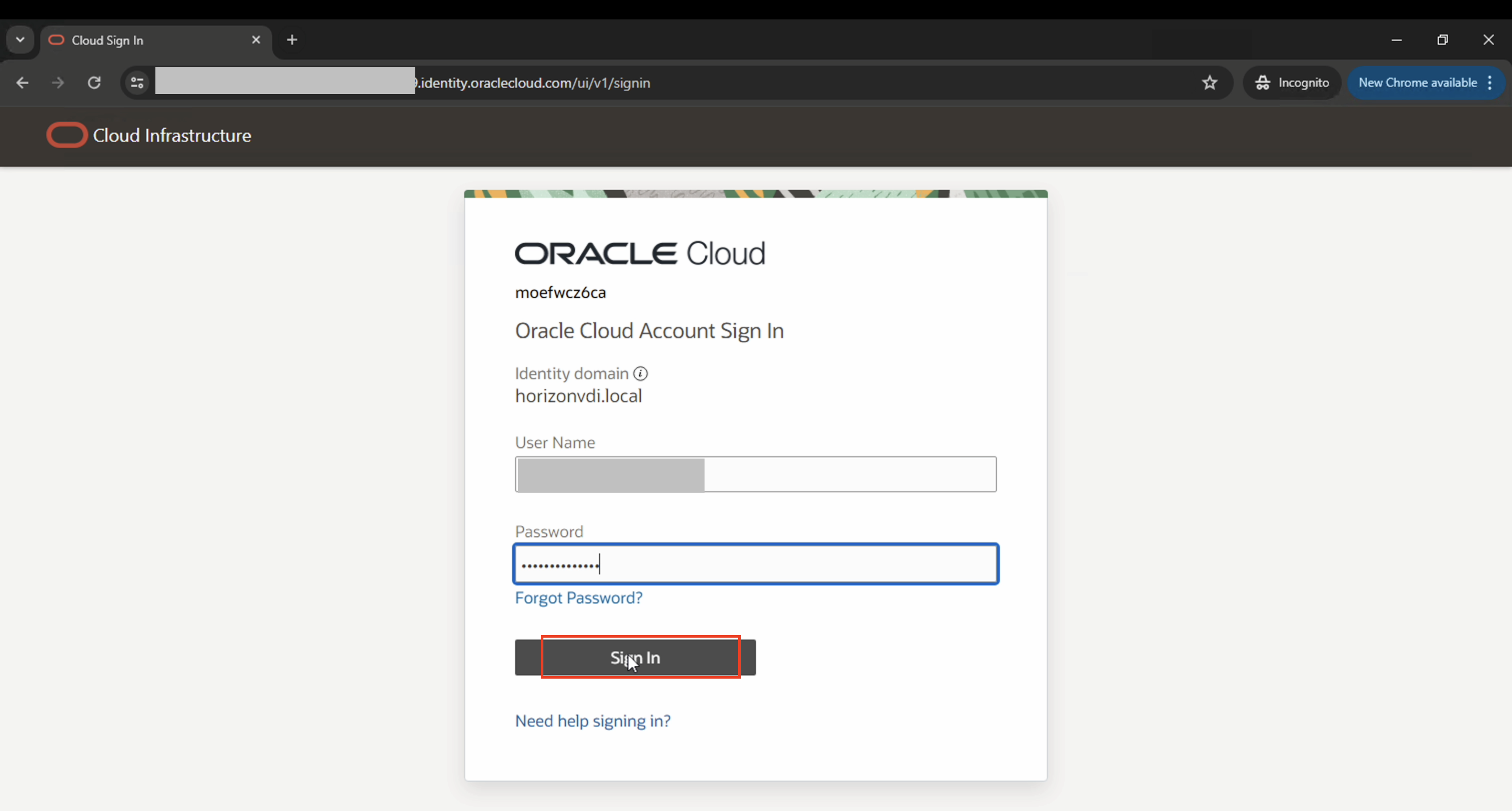

Die Anforderung wird auf die Anmeldeseite von OCI IAM umgeleitet. Geben Sie den Benutzernamen und das Kennwort ein.

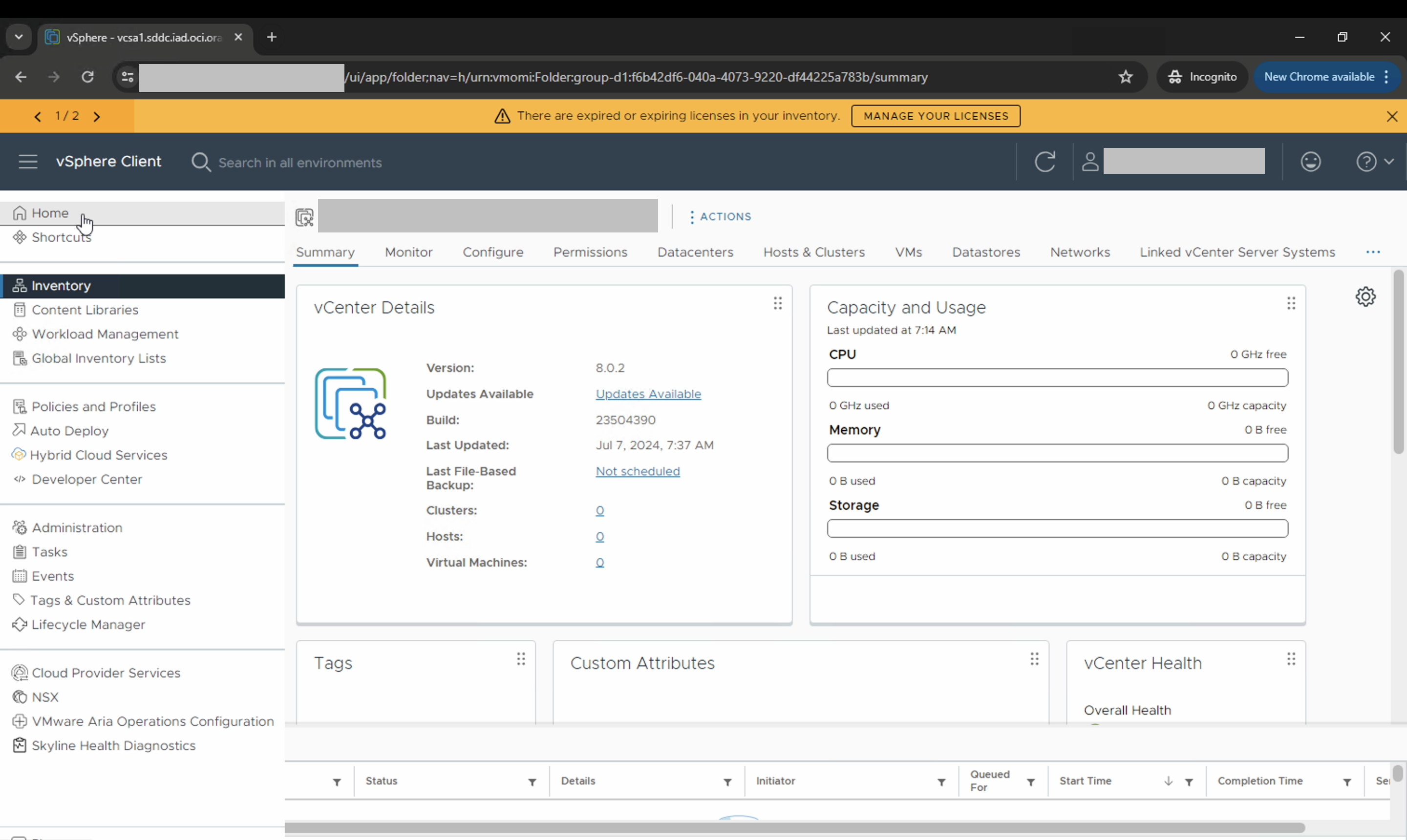

Nach erfolgreicher Authentifizierung wird die Homepage vSphere aufgerufen.

Nächste Schritte

In diesem Tutorial haben wir gezeigt, wie Sie OCI IAM für die föderierte Authentifizierung mit vSphere integrieren, sodass Benutzer sich über einen zentralisierten Identitätsprovider und SCIM-Provisioning anmelden können, um sicherzustellen, dass Benutzeraccounts effizient zwischen den beiden Systemen synchronisiert werden. Diese Integration vereinfacht das Identitätsmanagement, erhöht die Sicherheit und verbessert die betriebliche Effizienz für Administratoren.

Verwandte Links

Danksagungen

- Autoren – Gautam Mishra (Principal Cloud Architect), Nikhil Verma (Principal Cloud Architect)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Integrate vCenter Server Identity Provider Federation with OCI IAM for Oracle Cloud VMware Solution

G15233-02

September 2024