Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Sichern Sie Ihre Anwendungen mit OCI Network Firewall und OCI WAF Regional mit Let's Encrypt-Zertifikaten

Einführung

In einer Landschaft, die von einer weit verbreiteten digitalen Transformation geprägt ist, ist der Schutz Ihrer Anwendungen nicht mehr optional - es ist eine kritische Priorität. Wenn Unternehmen ihre Workloads auf Oracle Cloud Infrastructure (OCI) umstellen, ist die Implementierung einer starken Abwehr gegen Cyberbedrohungen unerlässlich. OCI bietet eine breite Palette von Tools zur Stärkung Ihrer Anwendungen. In diesem Tutorial erfahren Sie, wie Sie Ihre digitalen Assets mit OCI Network Firewall und OCI Web Application Firewall (WAF) regional/lokal schützen können.

Warum ist dieses Tutorial unerlässlich?

Während Ihre Anwendungen mit der Außenwelt kommunizieren, stehen sie vor der immer aktuellen Herausforderung von Cyber-Sicherheitsbedrohungen. In diesem Tutorial können Sie eine mehrschichtige Verteidigung erstellen und Ihre Anwendungen vor bekannten und neuen Bedrohungen schützen, indem Sie die Leistungsfähigkeit von OCI Network Firewall und OCI WAF regional nutzen. Wir werden wichtige Konzepte, einschließlich Multi-Domain-Unterstützung und die Generierung oder Erneuerung von X.509-Zertifikaten mit Standardwerkzeugen, untersuchen. Darüber hinaus werden wir uns mit der Verwendung des weithin anerkannten und kostenlosen Service Let's Encrypt befassen. Dadurch erhalten Sie ein umfassendes Verständnis der grundlegenden Praktiken zur Sicherung Ihrer Anwendungen.

Für wen ist dieses Tutorial?

Dieses Tutorial richtet sich an Cloud-Architekten, Sicherheitsexperten und Entwickler, die ein umfassendes Verständnis der OCI-Sicherheitsfunktionen suchen. Egal, ob Sie ein erfahrener Cloud-Praktiker sind oder gerade erst mit der Cloud-Sicherheit beginnen, dieses Tutorial vermittelt Ihnen die Fähigkeiten, um eine robuste Verteidigung rund um Ihre Anwendungen aufzubauen.

Was ist OCI Network Firewall

Die Oracle Cloud Infrastructure Network Firewall stellt einen hochmodernen verwalteten Firewall-Service dar, der mit Palo Alto Networks erstellt wurde. Es handelt sich um eine Next-Generation Firewall Technology (NGFW). Es bietet auf maschinellem Lernen basierende Firewallfunktionen, um Ihre OCI-Workloads zu schützen und ist auf OCI einfach zu nutzen. Als natives OCI-Firewall-as-a-Service-Angebot ermöglicht Ihnen die OCI Network Firewall, die Firewallfeatures zu nutzen, ohne dass zusätzliche Sicherheitsinfrastruktur konfiguriert und verwaltet werden muss. Die OCI Network Firewall-Instanz ist hochskalierbar mit integrierter High Availability und kann in einem virtuellen Cloud-Netzwerk (VCN) und Subnetz Ihrer Wahl erstellt werden.

Der OCI Network Firewall-Service bietet tiefe Einblicke in den Datenfluss, der in Ihre Cloud-Umgebungen eintritt und sowohl eingehende als auch zwischen Subnetzen oder VCN-interne Kommunikation adressiert. Im Wesentlichen bietet es einen Einblick in den Nord-Süd-Netzwerkverkehr und den Ost-West-Netzwerkverkehr. Weitere Informationen finden Sie unter OCI-Netzwerkfirewall.

Was ist OCI Web Application Firewall regional/lokal

OCI Web Application Firewall (WAF) ist ein cloud-basierter Sicherheitsservice, der Webanwendungen vor allgemeinen Sicherheitsbedrohungen und Angriffen wie SQL-Injection, Cross-Site Scripting (XSS) und Distributed Denial of Service (DDoS) schützt. Die OCI WAF regional ist die neueste Version von WAF, die in der Regel auf regionaler Ebene bereitgestellt wird und in OCI Load Balancer integriert ist, um einen flexiblen, skalierbaren Abwehrmechanismus bereitzustellen. Weitere Informationen finden Sie unter OCI Web Application Firewall.

Architektur

Diese vorgeschlagene Architektur umfasst den vollständigen Schutz für Mandanten-Workloads mit den folgenden Komponenten.

-

OCI WAF regional: Diese WAF ist in einen OCI Flexible Load Balancer (Schicht 7) integriert, um den gesamten HTTP(S)-Traffic zu schützen, der den Load Balancer durchläuft.

-

OCI Load Balancer: Dieser Load Balancer empfängt Anforderungen aus dem öffentlichen Internet.

-

OCI-Netzwerkfirewall: Sie wird auch als Next-Generation-Firewall bezeichnet. OCI Network Firewall und WAF, die zusammenarbeiten, schaffen eine mehrschichtige Verteidigung. Wenn eine Ebene eine Bedrohung verpasst, kann die andere sie fangen und eine robustere Sicherheitslage bieten.

Datenflussdiagramm

Der Netzwerkdatenfluss ist im folgenden Netzwerkdiagramm, eingehenden Anforderungen in grünen Punktlinien, Antworten in roten Punktlinien leicht zu erkennen.

Dieses Diagramm entspricht den Best Practices für das Deployment der OCI Network Firewall für Nord-Süd-Traffic. In der Anfangsphase wird eingehender Datenverkehr (grün dargestellt und unter Layer 7 betrieben) über das Internetgateway geleitet. Das Internetgateway verfügt über eine verknüpfte Routingtabelle, mit der der gesamte Traffic, der auf das Load-Balancer-Subnetz (192.168.6.0/24) ausgerichtet ist, in Richtung der privaten NGFW-IP umgeleitet wird. Dadurch wird sichergestellt, dass der eingehende Verkehr die NGFW zur Inspektion durchquert.

Nach dem Netzwerkfluss wird der Traffic vom Internetgateway zur OCI-Netzwerkfirewall oder zur Next-Generation-Firewall (NGFW) weitergeleitet. Es ist bemerkenswert, dass die OCI Network Firewall den Datenverkehr nahtlos empfängt, ohne die TLS/SSL-Verbindung zu beenden. Die OCI Network Firewall wendet Entschlüsselungsprofile an, um den TLS-Traffic zu entschlüsseln, sodass eine tiefe Paketprüfung möglich ist. Weitere Informationen finden Sie unter OCI-Netzwerkfirewall für SSL-Entschlüsselung verwenden.

Nachdem die OCI Network Firewall den Traffic gründlich überprüft hat, wird sie zum OCI Load Balancer weitergeleitet, der zuerst die TLS/SSL-Verbindung beendet. Die angehängte WAF führt dann eine eingehende Paketprüfung für den entschlüsselten Traffic durch, um sicherzustellen, dass er sauber ist, bevor er an die Backend-Server weitergeleitet wird. Der Load Balancer führt dann Load Balancing Routing aus und initiiert eine sekundäre Verbindung zum ausgewählten Backend-Server.

Bei Rückgabetraffic von Backend-Servern reagieren die Backend-Server zunächst auf den OCI Load Balancer (in Rot dargestellt und unter Layer 7 ausgeführt). Beim Erreichen des Load Balancers prüft die angehängte WAF zuerst den zurückgegebenen Traffic, um sicherzustellen, dass er die Sicherheitsstandards erfüllt. Nach der WAF-Prüfung leitet der Load Balancer den Traffic zurück zu einer privaten IP, in der die OCI Network Firewall zusätzliche Sicherheitsprüfungen für die Antwort ausführt. Nach der Prüfung durch die Firewall wird der Traffic basierend auf der Routingtabelle, die mit dem NGFW-Subnetz verknüpft ist, an das Internetgateway weitergeleitet. Von IGW aus fließt der zurückgegebene Traffic über das Internet an den ursprünglichen Client.

Ziele

Das Hauptziel dieses Tutorials besteht darin, Benutzern die Möglichkeit zu geben, ihre Cloud-Workloads zu stärken, indem sie OCI WAF in Verbindung mit der OCI Network Firewall effektiv regional einrichten. Durch die Integration signierter X.509-Zertifikate von Let's Encrypt für das OCI Load Balancer-Frontend können Benutzer eine sichere und validierte Verbindung sicherstellen. Das Tutorial führt Benutzer bei der Implementierung von Best Practices für OCI Network Firewall für Nord-Süd-Traffic und der Bereitstellung eines OCI Load Balancers für Anwendungen weiter. Insbesondere bestimmt diese Konfiguration den OCI Load Balancer strategisch als einzige Komponente, die ein nicht selbstsigniertes Zertifikat verwendet - Let's Encrypt-Zertifikat, während andere Elemente, die Transport Layer Security (TLS) verwenden, problemlose selbstsignierte Zertifikate verwenden, die einfacher zu verwalten sind.

-

Aufgabe 1: OCI Web Application Firewall (WAF) lokal bereitstellen.

-

Aufgabe 2: Serverzertifikat mit Let's Encrypt signieren.

-

Aufgabe 3: OCI Load Balancer konfigurieren.

-

Aufgabe 4: OCI-Netzwerkfirewall konfigurieren.

-

Aufgabe 5: OCI-Routing konfigurieren.

Voraussetzungen

-

Ein aktiver OCI-Mandant. Sie benötigen die erforderlichen Berechtigungen, um Netzwerkressourcen in OCI zu erstellen und zu verwalten.

-

Ein grundlegendes Verständnis von Linux OS, OCI, Oracle Linux, einschließlich der Installation und Konfiguration von Software unter Linux.

-

Ein gutes Verständnis für die Verwendung der OCI-Konsole oder der Oracle Cloud Infrastructure-Befehlszeilenschnittstelle (OCI-CLI) zum Erstellen und Verwalten von Netzwerkressourcen.

-

Ein gutes Verständnis für die Verwendung und Konfiguration von OCI Network Firewall und OCI WAF local.

-

Ein gutes Verständnis für SSL/TLS-Technologie und digitale X.509-Zertifikate. Weitere Informationen finden Sie in diesem empfohlenen Handbuch für einen ausführlichen Einblick in X.509-Zertifikate: X509-Zertifikate und SSL/TLS: TLS/SSL-Verschlüsselungstechnologie verstehen.

Aufgabe 1: OCI Web Application Firewall lokal bereitstellen

Die erste Komponente, die bereitgestellt wird, ist WAF lokal.

-

Melden Sie sich bei der OCI-Konsole an, und klicken Sie auf Web Application Firewall.

-

Klicken Sie unter Policys auf WAF-Policy erstellen, und geben Sie die folgenden Informationen ein. Klicken Sie anschließend auf Weiter.

-

Wählen Sie unter Access Control-Policy die Option Zugriffskontrolle aktivieren aus, wenn die Zugriffskontrolle erforderlich ist. Weitere Informationen finden Sie unter Zugriffskontrollen für Web Application Firewall-Policys.

-

Wählen Sie unter Ratenbegrenzungs-Policy die Option Konfigurieren von Ratenbegrenzungsregeln aktivieren aus, wenn eine Ratenbegrenzung erforderlich ist. Weitere Informationen finden Sie unter Ratenbegrenzung für Web Application Firewall.

-

Wählen Sie unter Schutz die Option Schutzregeln konfigurieren aktivieren aus, wenn der Schutz konfiguriert werden muss. Weitere Informationen finden Sie unter Schutz für Web Application Firewall.

-

Unter Durchsetzungspunkt auswählen besteht der Zweck dieses Menüs darin, die neu erstellten WAF-Policys an einen vorhandenen Load Balancer anzuhängen. Wenn kein Load Balancer erstellt wurde oder derzeit verfügbar ist, können Sie diesen Schritt überspringen und die Policys beim Erstellen des Load Balancers anhängen.

Aufgabe 2: Serverzertifikat mit Let's Encrypt signieren

In diesem Tutorial verwenden wir einen kostenlosen öffentlichen CA-Dienst namens Let's Encrypt, um unser Serverzertifikat zu signieren. Daher erscheint das Kettenzertifikat wie folgt:

1.-End-user Certificate - Issued to: *.example.com; Issued By: Let’s Encrypt R3

2.-Intermediate Certificate 1 - Issued to: Let’s Encrypt R3 (RSA 2048, O = Let's Encrypt, CN = R3); Issued By: Signed by ISRG Root X1:ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1)

3.-Root certificate - Issued by and to: ISRG Root X1 (RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1) , Selfsigned

In PEM format:

-----BEGIN CERTIFICATE-----

MDIxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MQswCQYDVQQD

EwJSMzAeFw0yNDAxMTUxNjAyMTNaFw0yNDA0MTQxNjAyMTJaMBgxFjAUBgNVBAMM

DSouZnd0ZXN0LnNpdGUwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC1

3NkuEB3r0m/cIWjYBvXEg8QAcib3QjkGO2YwDRu9IwjyxTYTqiWp0F8ZYh2hM1zP

...xxxx

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

oIEdyb3VwMRUwEwYDVQQDEwxJU1JHIFJvb3QgWDEwHhcNMjAwOTA0MDAwMDAw

WhcNMjUwOTE1MTYwMDAwWjAyMQswCQYDVQQGEwJVUzEWMBQGA1UEChMNTGV0J3Mg

RW5jcnlwdDELMAkGA1UEAxMCUjMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQC7AhUozPaglNMPEuyNVZLD+ILxmaZ6QoinXSaqtSu5xUyxr45r+XXIo9cP

R5QUVTVXjJ6oojkZ9YI8QqlObvU7wy7bjcCwXPNZOOftz2nwWgsbvsCUJCWH+jdx

sxPnHKzhm+/b5Dt....XXXX

-----BEGIN CERTIFICATE-----

oOFTJOwT2e4ZvxCzSow/iaNhUd6shweU9GNx7C7ib1uYgeGJXDR5

bHbvO5BieebbpJovJsXQEOEO3tkQjhb7t/eo98flAgeYjzYIlefiN5YNNnWe+w5y

sR2bvAP5SQXYgd0FtCrWQemsAXaVCg/Y39W9Eh81LygXbNKYwagJZHduRze6zqxZ

Xmidf3LWicUGQSk+WT7dJvUsWqNMQB9GoZm1pzpRboY7nn1ypxIFeFntPlF4

FQsDj43QLwWyPntKHEtzBRL8xurgUBN8Q5N0s8p0544fAQjQMNRbcTa0B7rBMDBc

SLeCO5imfWCKoqMpgsy6vYMEG6KDA0Gh1gXxG8K28Kh8hjtGqEgqiNx2mna/H2ql

PRmP6zjzZN7IKw0KKP/32+IVQtQi0Cdd4Xn+GOd....xxx

-----END CERTIFICATE-----

Bevor wir Let's Encrypt verwenden, müssen wir also bestimmte Software installieren, die uns hilft, unser Let's Encrypt-Zertifikat zu erstellen oder einen CSR zu signieren. Weitere Informationen finden Sie unter Let's Encrypt.

Zum Signieren verwenden wir certbot von Let's Encrypt. Weitere Informationen zum Einrichten von Anweisungen finden Sie unter Anweisungen einrichten. Informationen zur Installation auf Oracle Linux finden Sie unter Lassen Sie uns verschlüsseln - Kostenlose Zertifikate auf Oracle Linux (CertBot).

Nachdem Sie certbot installiert haben, können Sie ganz einfach ein signiertes x.509-Zertifikat erstellen, indem Sie den folgenden Befehl ausführen.

sudo certbot certonly --manual --preferred-challenges=dns --email YOUR EMAIL ADDRESS --server https://acme-v02.api.letsencrypt.org/directory --agree-tos -d *.example.com --key-type rsa

Da wir eine Platzhalterdomain (_.example.com) verwenden, erfordert certbot eine Verifizierungsherausforderung, um die Eigentümerschaft von _.example.com zu bestätigen. Wir wählen die DNS-Challenge mit der Option –preferred-challenges=dns. Während der Ausführung von certbot erhalten wir eine Meldung über die DNS-Challenge, wie in der folgenden Abbildung dargestellt.

Da wir einen OCI-DNS-Service verwenden, erstellen wir nur einen Txt-Datensatz in der Zone example.com.

Jetzt sollte certbot den Prozess abschließen, sodass Sie das Endbenutzerzertifikat mit der vollständigen CA-Kette und dem entsprechenden privaten Schlüssel erhalten können. Dieses Endbenutzerzertifikat (mit der vollständigen Kette) wird später in diesem Tutorial für den Https-Listener des Load Balancers verwendet.

Aufgabe 3: OCI Load Balancer konfigurieren

Nachdem Sie das Setup für OCI WAF lokal abgeschlossen haben, besteht unser nächstes Ziel darin, den OCI Load Balancer in Layer 4 bis 7, auch als OCI Flexible Load Balancer bezeichnet, bereitzustellen, um als öffentlich zugänglicher Service mit einem zugeordneten lokalen WAF-Service zu dienen.

-

Öffnen Sie die OCI-Konsole, und klicken Sie auf Networking und Load Balancer.

-

Klicken Sie auf Load Balancer erstellen, geben Sie die folgenden Informationen ein, und klicken Sie auf Weiter.

-

Load Balancer-Name: Geben Sie den Namen des Load Balancers ein.

-

Sichtbarkeitstyp auswählen: Wählen Sie den öffentlichen Load Balancer aus.

-

Bandbreite: Wählen Sie die Load-Balancer-Ausprägung und andere Konfigurationsdetails aus.

-

Networking auswählen: Wählen Sie ein VCN mit mindestens zwei öffentlichen Subnetzen aus, eines für OCI Load Balancer und eines für OCI Network Firewall.

-

Erweiterte Optionen anzeigen: Aktivieren Sie die Option Webanwendungsfirewall-Policy zum Schutz vor Layer-7-Angriffen verwenden, und wählen Sie die zuvor erstellte lokale WAF aus.

-

-

Überspringen Sie den Abschnitt Backends auswählen, da Backend-Server später hinzugefügt werden, nachdem der Load Balancer erstellt wurde, und klicken Sie auf Weiter.

-

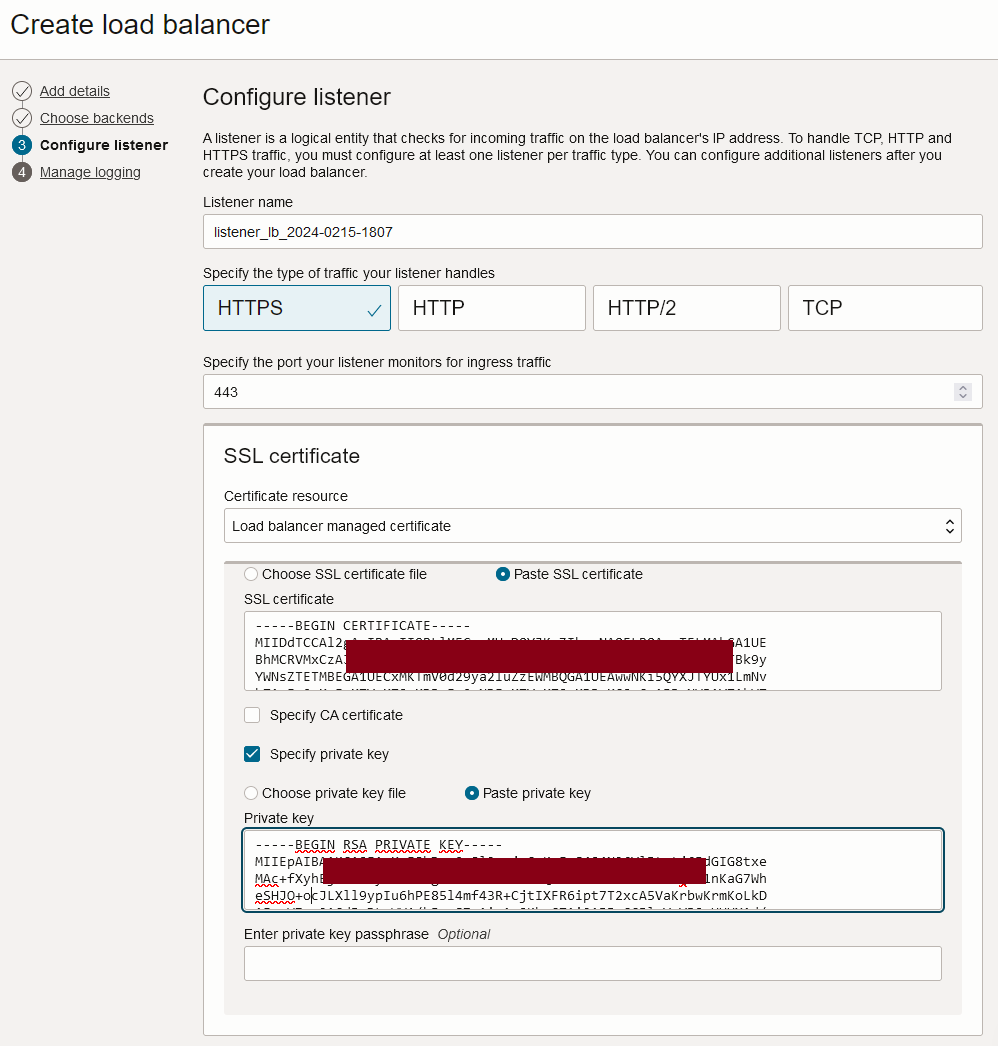

Geben Sie unter Listener konfigurieren die folgenden Informationen ein, und klicken Sie auf Weiter.

Wir konfigurieren die eingehenden Anforderungs-Load-Balancer-Listener, im Wesentlichen den Haupteingangspunkt für den Load Balancer, an dem alle Verbindungen von außen eingehen. Wir müssen HTTPS für sicheres HTTP auf dem Standardport

443einrichten, was zwangsläufig die Verwendung von X.509-Zertifikaten (SSL-Zertifikate) erfordert. Mit HTTPS stellen wir sicher, dass alle Verbindungen sicher verschlüsselt werden.In einem typischen Szenario, in dem der öffentliche Load Balancer als primärer Einstiegspunkt für Endbenutzer im Internet dient, müssen SSL-Zertifikate hochgeladen werden, die von einer renommierten öffentlichen Certificate Authority (CA) signiert sind, wie Digicert, Global Sign, Let's Encrypt und andere. Darüber hinaus müssen diese im Internet bereitgestellten Zertifikate in der Nähe ihres Ablaufdatums erneuert werden, um sicherzustellen, dass Kunden keine unnötigen Nachrichten wie Ihre Verbindung ist nicht privat!! ERR_CERT_DATE_INVALID.

Allerdings müssen Sie sowohl die öffentlichen als auch die privaten Details des von Ihnen erstellten Let's Encrypt-Zertifikats hochladen. Stellen Sie sicher, dass beide Komponenten korrekt hochgeladen wurden, um sichere Verbindungen zu ermöglichen. Stellen Sie sicher, dass Sie das Fullchain-Zertifikat (einschließlich Zwischen- und/oder Root-CAs) im öffentlichen Teil hochladen.

-

Die Option Logging verwalten ist eine optionale Konfiguration und nicht im Geltungsbereich für dieses Tutorial. Klicken Sie auf Weiterleiten.

-

Nach einer Weile wird der Load Balancer erstellt. Jetzt müssen wir die Backend-Server konfigurieren. Da SSL für die Backend-Server verwendet wird, müssen Sie zunächst mindestens ein Zertifikat im Zertifikatsabschnitt des Load Balancers erstellen, mit dem die SSL-Verbindung zu Backend-Servern eingerichtet wird. Wie oben beschrieben, kann dieses Zertifikats-Bundle manuell mit Tools von Drittanbietern erstellt werden, oder Sie können den OCI Certificates-Managementservice verwenden. Für dieses Tutorial verwenden wir das XCA-Tool.

Gehen Sie zu Networking, Load Balancer, Load Balancer, Load-Balancer-Details und Certificates.

-

Wählen Sie im Abschnitt Zertifikat als Load-Balancer-Zertifikat verwalten die Option Zertifikatressource aus, und klicken Sie auf Zertifikat hinzufügen.

Fügen Sie das öffentliche CA-Root- oder Zwischen-CA-Zertifikat hinzu, mit dem Sie die SSL-Zertifikate des Backend-Servers signiert haben. Zur Erinnerung: Wir verwenden selbstsignierte Zertifikate mit allen gängigen Namen und SANs und ohne Ablaufdatum. Sie müssen hier keine Serverzertifikate installieren, da der Load Balancer ausschließlich die Root-CA für die Validierung von Backend-Serverzertifikaten verwendet.

-

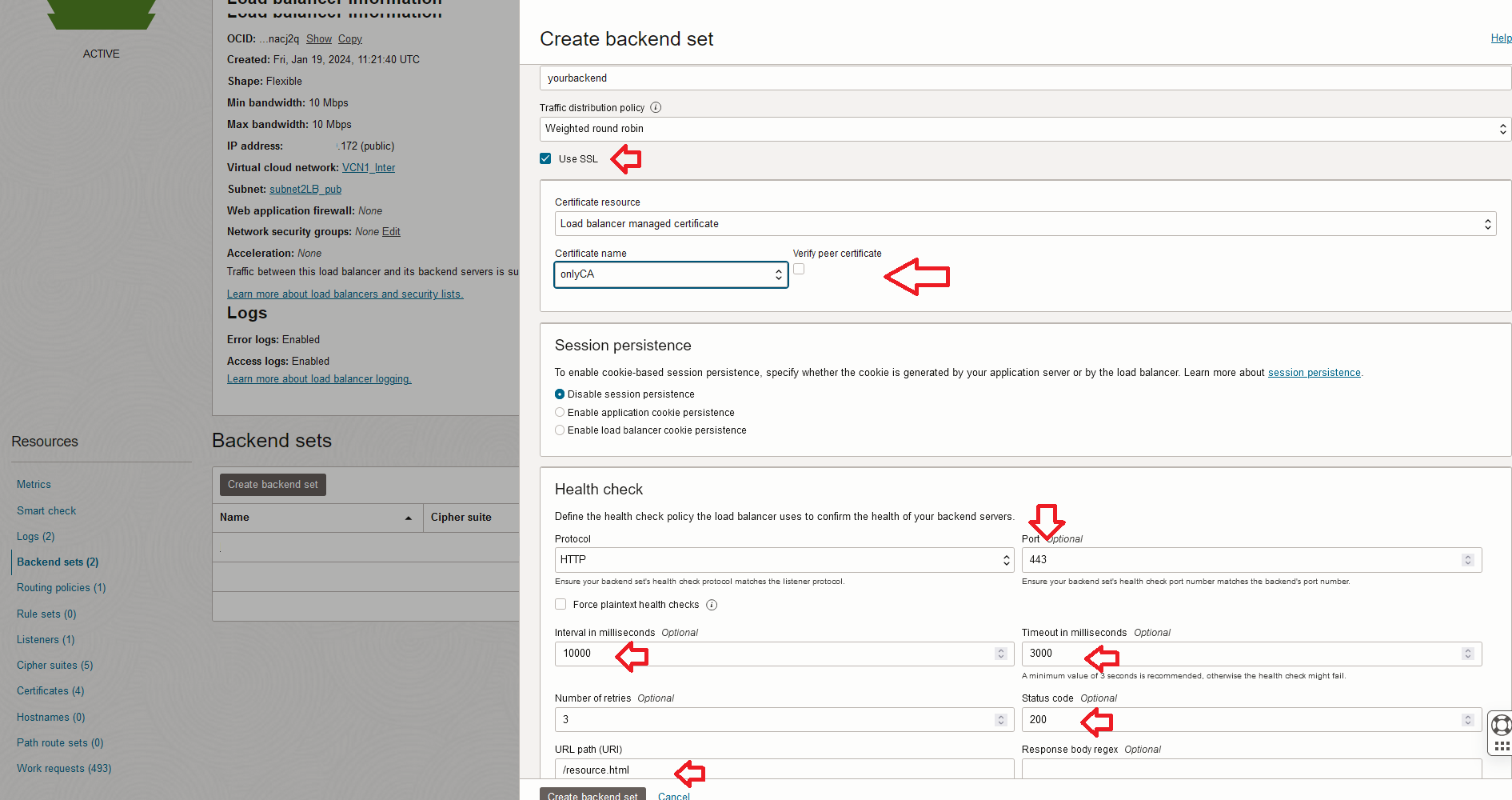

Um die Backend-Server zu erstellen, wählen Sie Backendsets aus, und klicken Sie auf Backend-Set erstellen.

-

Geben Sie unter Backend-Set erstellen die folgenden Informationen ein.

- Backend-Setname: Geben Sie den Namen des Backend-Sets ein.

- Wählen Sie SSL.

- Wählen Sie Zertifikat für Load Balancer verwalten aus.

- Fügen Sie das in Schritt 7 erstellte Zertifikat hinzu. Wenn Sie sicherstellen möchten, dass der Load Balancer die empfangene SSL-Zertifikatsignatur prüft, klicken Sie auf Peer-Zertifikat verifizieren.

- Health Checks:

- Protokoll: Wählen Sie

HTTPaus. - Port: Wählen Sie den Port

443aus. - Intervalle und Timeout: Behalten Sie das Standardintervall und den Timeout bei (10000 und 3000 ms).

- Wählen Sie für die Integritätsantwort vom Health Check 200 aus.

- URL-Pfad (URI): Fügen Sie eine beliebige Ressource aus der URL hinzu, die auf dem Webserver vorhanden ist. Beispiel:

index.html,mainpage.htmlusw.

- Protokoll: Wählen Sie

Aufgabe 4: OCI-Netzwerkfirewall konfigurieren

Nach der Einrichtung von OCI Load Balancer ist es unser Ziel, eine OCI Network Firewall zum Schutz des Nord-Süd-Traffics zu konfigurieren. Die Firewall wird zwischen dem neu konfigurierten Load Balancer und dem Internetgateway positioniert. Informationen zum Einrichten der OCI-Netzwerkfirewall finden Sie unter OCI-Netzwerkfirewall für SSL-Forward-Proxy und eingehende Prüfung mit Entschlüsselungsregel verwenden, und führen Sie die folgenden Schritte aus.

-

Stellen Sie die OCI Network Firewall-Policy für den Modus für eingehende SSL-Prüfung bereit. Weitere Informationen finden Sie unter OCI-Netzwerkfirewall für SSL-Entschlüsselung verwenden.

-

Verwenden Sie beim Erstellen des zugeordneten Secrets für das Entschlüsselungsprofil das identische selbstsignierte Zertifikat (enthält sowohl öffentliche als auch private Schlüssel), das zuvor in den OCI Load Balancer Listener hochgeladen wurde. Wir empfehlen, dieses Tutorial zum Erstellen von JSON-Dateien zu befolgen. Informationen hierzu finden Sie unter Vollständig kompatible JSON-Vorlagen aus benutzerdefinierten PEM-Zertifikaten für OCI Network Firewall erstellen.

-

Stellen Sie die OCI-Netzwerkfirewall im NGFW-Pub-Subnetz (192.168.5.0/24) bereit, während Sie die zuvor erstellte OCI-Netzwerkfirewall-Policy anhängen. Mit dieser Aktion wird der OCI-Netzwerkfirewall eine private IP-Adresse aus dem genannten Subnetz zugewiesen, die später für die Routingkonfiguration erforderlich ist.

Aufgabe 5: OCI-Routing konfigurieren

Die OCI Network Firewall wurde bereitgestellt. Wir müssen sicherstellen, dass der Nord-Süd-Traffic ihn in beide Richtungen durchläuft. Zunächst müssen Sie eine dedizierte Routing-Tabelle für das Internetgateway erstellen, das mit dem VCN verknüpft ist, in dem sich die OCI Network Firewall befindet.

-

Erstellen Sie die Routingtabelle im VCN, und fügen Sie den Eintrag Zieltyp als

private IP, Ziel als CIDR-Block hinzu. Dadurch wird der CIDR-Block des Load-Balancer-Subnetzes für dieses Tutorial192.168.6.0/24und Ziel als private IP hinzugefügt, die der OCI-Netzwerkfirewall zugewiesen ist, die in Aufgabe 6 bereitgestellt wird.

-

Verknüpfen Sie die Routing-Tabelle mit dem Internetgateway, klicken Sie auf drei Punkte und Routentabelle verknüpfen, und wählen Sie dann die Routing-Tabelle aus.

-

Sobald diese Routing-Tabelle mit dem Internetgateway verknüpft ist, wird der gesamte Traffic, der an den öffentlichen Load Balancer

192.168.6.0/24geleitet wird, zunächst an die private IP192.168.5.78umgeleitet, in der sich die OCI Network Firewall befindet.Von der privaten IP

192.168.5.78der OCI Network Firewall aus behält das Paket nach der Paketprüfung von der OCI Network Firewall seinen Weg zum OCI Load Balancer bei. Von dort aus werden sie zu ihrem endgültigen Ziel unter den ausgewählten Backend-Servern geleitet, die von der Routingkonfiguration des Load Balancers bestimmt werden.Jetzt muss unbedingt sichergestellt werden, dass Pakete, die an Internetbenutzer zurückgegeben werden, denselben Pfad in umgekehrter Reihenfolge befolgen und die OCI Network Firewall auch zur Prüfung von Antworten durchlaufen. Sie müssen eine Routing-Tabelle für das öffentliche Load-Balancer-Subnetz erstellen, um die Antworten von Backend-Servern über die private IP

192.168.5.78der OCI Network Firewall weiterzuleiten, wie im folgenden Bild dargestellt.

Vom OCI-Netzwerkfirewallsubnetz aus müssen wir sicherstellen, dass die Antworten an das Internetgateway weitergeleitet werden, indem wir dem Internetgateway eine 0.0.0.0/0-Route hinzufügen.

Nach Erreichen des Internetgateways werden die Pakete an ihre Quelle zurückgeleitet. Navigieren Sie als Test zu https://www.test.com.

Verwandte Links

Danksagungen

- Autoren – Luis Catalán Hernández (OCI Cloud Network Specialist and Multi Cloud), Sachin Sharma (OCI Cloud Network Specialist)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Secure Your Applications using OCI Network Firewall and OCI WAF Regional with Let's Encrypt Certificates

G17243-01

October 2024