ChainSys: Intelligente Datenplattform in Oracle Cloud bereitstellen, um Anwendungsdaten nach Bedarf zu verschieben

Die Lähmung von Entscheidungen aufgrund unzuverlässiger Daten und mangelnder Analysetools führte zu vermeidbaren Verzögerungen bei der Entscheidungsfindung, die Unternehmen im Jahr 2021 durchschnittlich 1,4 Millionen US-Dollar Gewinn kosten.

Damit Unternehmen Vertrauen in ihre Daten gewinnen und schnellere Entscheidungen treffen können, führt ChainSys die Smart Data-Plattform auf Oracle Cloud Infrastructure (OCI) aus, mit der Unternehmen ihre Unternehmensanwendungsdaten nach Bedarf migrieren, integrieren, katalogisieren und analysieren können. ChainSys wurde 1998 in Grand Ledge, MI, gegründet und hilft seinen Kunden, Daten über On-Premise- und Cloud-Umgebungen hinweg zu zentralisieren, indem sie diskrete Datenmodelle und Objektsets vereinheitlichen, Daten von Maschinen, Sensoren und anderen Geräten erfassen und dann Echtzeitanalysen bereitstellen. Die Smart Data-Plattform des Unternehmens hilft seinen Kunden auch, ihre in Data Lakes gespeicherten Daten zu bereinigen, Daten-Governance-Modelle anzuwenden und Datenkataloge zu erstellen, wodurch die Daten leicht durchsuchbar sind, während die Herkunfts-, Entitäts-, Geschäftsglossare-, Compliance- und Virtualisierungsfunktionen der Daten beibehalten werden.

Zu den Kernprodukten, die ChainSys anbietet, gehören:

- dataZap für das Verschieben von Daten: Führt Datenmigration, Datenintegration und Datenabstimmung aus

- dataZen für Datenqualität: Ermöglicht Datenqualitätsmanagement, Stammdatenmanagement und Data Governance

- dataZense für Datenanalysen: Datenanalyse, Datenvisualisierung und Datenkatalogisierung

Die ChainSys-Architektur ist eine mehrmandantenfähige Architektur, die Cloud- und Hybrid-Cloud-Deployments im Mandanten eines Kunden unterstützt. Zu den Highlights des ChainSys-Deployments auf OCI gehören:

- PostgreSQL-Datenbanken werden zum Verschieben von Daten verwendet und für jeden Kunden in separate Schemas partitioniert.

- Virtuelle Maschinen im Anwendungssubnetz (APP-Subnetz) führen Datenintegration, Migration, Extrahieren des Transformationsladevorgangs (ETL), Reporting, Visualisierung und Bindestrich-Boarding, Caching und Planung aus.

- Stellen Sie Oracle Cloud Infrastructure Web Application Firewall (WAF) bereit, damit ChainSys-Kunden mit größerer Sicherheit auf die Smart Data-Plattform zugreifen können, ohne unabhängige IPSec-Tunnel verwalten zu müssen. WAF bietet Sicherheit auf Netzwerk- und Anwendungsebene, um Webanwendungen vor Cyberangriffen und anderen Bedrohungen zu schützen.

- Verschieben Sie ihre PostgreSQL-Datenbank in Oracle Autonomous Database, damit ChainSys die automatischen Skalierungs-, Self-Patching-, Self-Recovery- und automatisierten Backupfeatures von Autonomous Database nutzen kann. Autonomous Database wird Kunden angeboten, die Oracle Database bevorzugen.

- Nehmen Sie Zonen mit maximaler Sicherheit an, um sicherzustellen, dass neue bereitgestellte Ressourcen den höchstmöglichen Sicherheitskonfiguration unterliegen und um zu verhindern, dass Ressourcen für Bereiche des Netzwerks verfügbar gemacht werden, die keine Sichtbarkeit oder Zugriff haben sollten.

Architektur

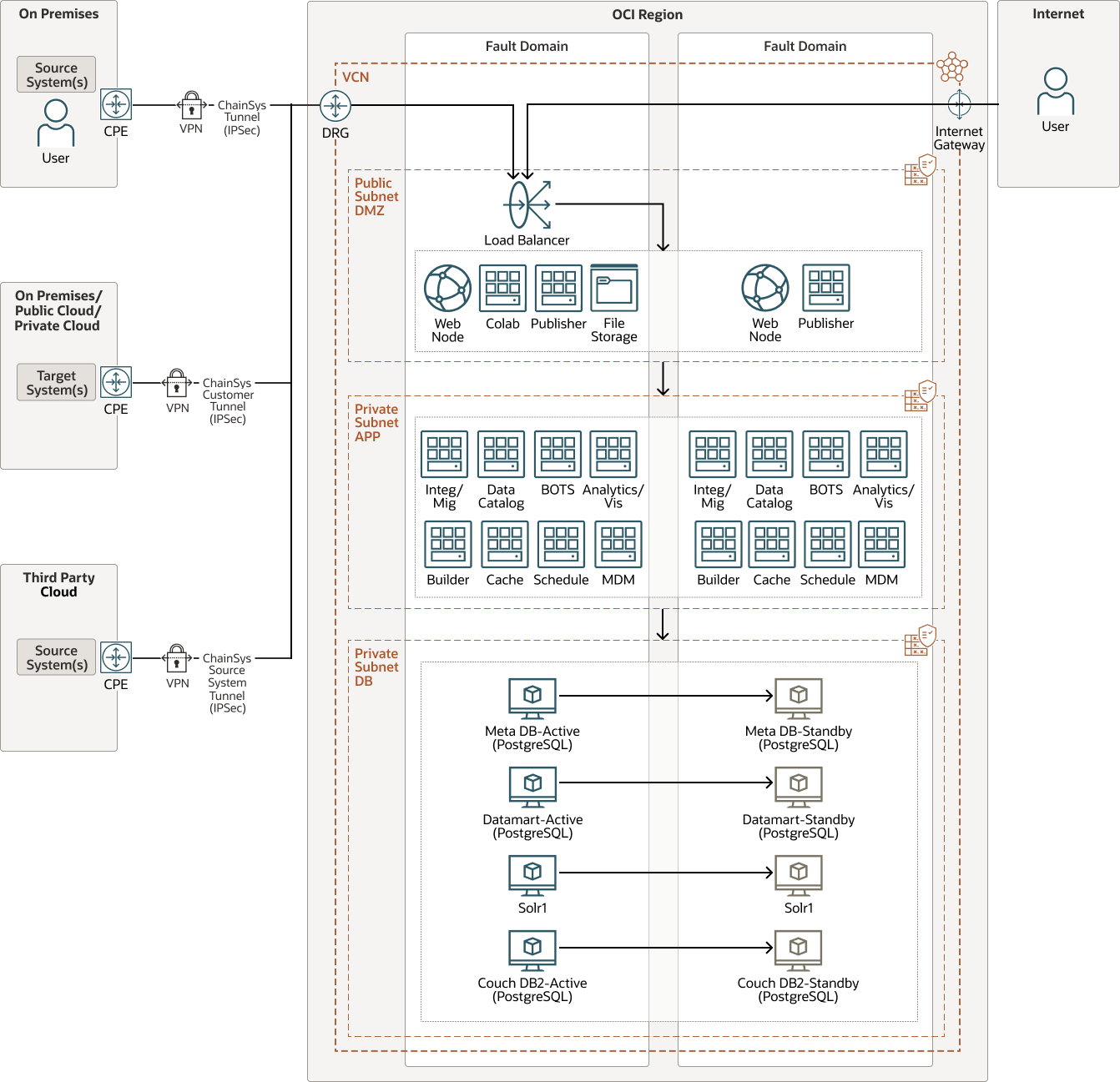

Die ChainSys-Architektur ist eine mehrmandantenfähige Architektur und kann als Hybrid-Cloud-Option in einem Kundenmandanten bereitgestellt werden. Diese Architektur zeigt die Mehrmandantenoption an.

Die ChainSys-Architektur verteilt Funktionen und Rollen auf mehrere VM-Instanzen. Für jeden Kunden erstellt ChainSys eine eindeutige, Load Balancing-URL, die auf den Webknoteninstanzen gehostet wird. Aus Benutzersicht können Kunden auf die ChainSys Smart Data Platform zugreifen, um mit der Verwaltung ihrer Daten zu beginnen. Im DMZ-Subnetz gibt es zusätzliche virtuelle Maschinen für die Datenumleitung (Collaborator) und API-Exposition (Herausgeber). Diese VMs interagieren mit den externen Systemen sowie mit internen Systemen im Anwendungs-(APP-)Subnetz. Nachdem Collaborator oder Publisher ermittelt hat, wo die Daten umgeleitet werden, führen virtuelle Maschinen im Anwendungssubnetz Datenintegration, Migration, Extrakttransformationsladung (ETL), Reporting, Visualisierung und Bindestrich-Boarding, Caching und Planung aus.

In dieser Architektur werden PostgreSQL-Datenbanken zum Verschieben von Daten verwendet. Bei einem mehrmandantenfähigen Deployment wird jede Datenbank in separate Schemas für jeden Kunden partitioniert. Die Datenbanken werden in einer Aktiv-Standby-Konfiguration konfiguriert. Wenn Systemintegrationen erforderlich sind, werden VPNs mit IPSec-Tunneln während der Konfiguration erstellt, um sichere Verbindungen von Quellsystemen zu Zielsystemen bereitzustellen. Die Quell- und Zielsysteme können On-Premise-Systeme, private Clouds und Public Clouds umfassen.

Mit Oracle Cloud Infrastructure Monitoring, Logging, Alarme und Ereignisse können Chainsys die Performance, den Zustand und den Status der Umgebung überwachen, um sicherzustellen, dass die Systeme ordnungsgemäß funktionieren und dass sie Probleme proaktiv beheben können.

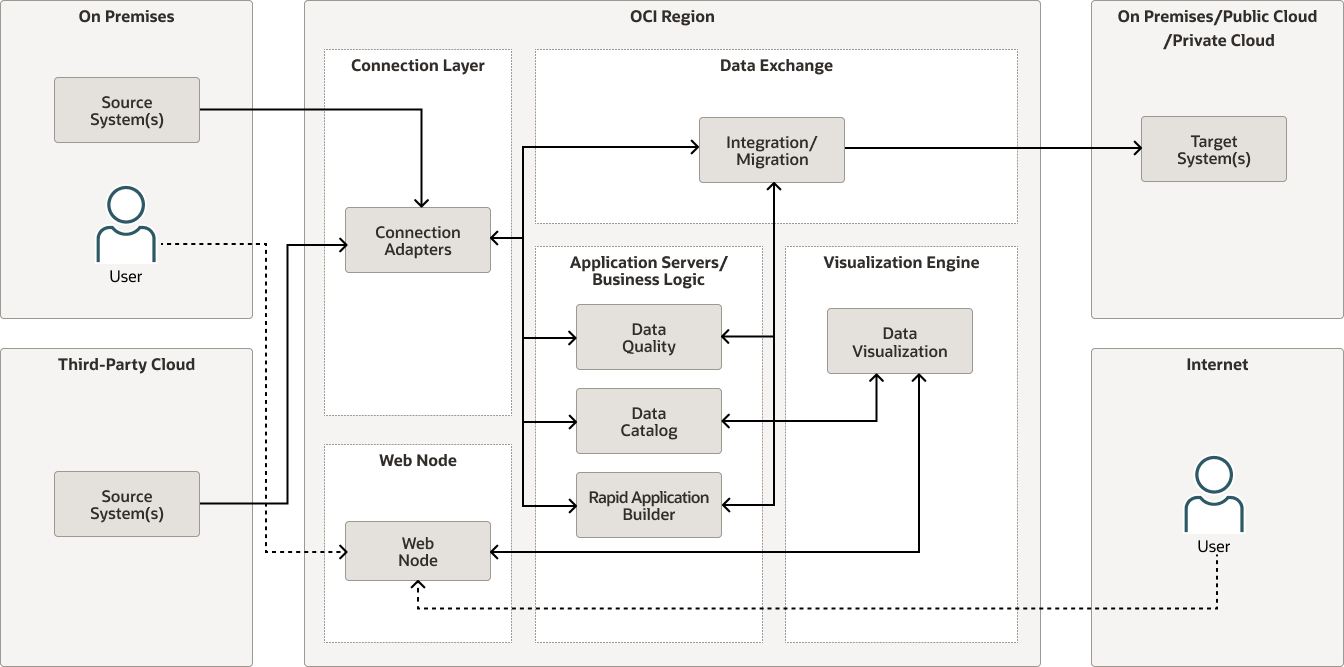

Das folgende Diagramm veranschaulicht den Datenfluss durch diese Referenzarchitektur.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

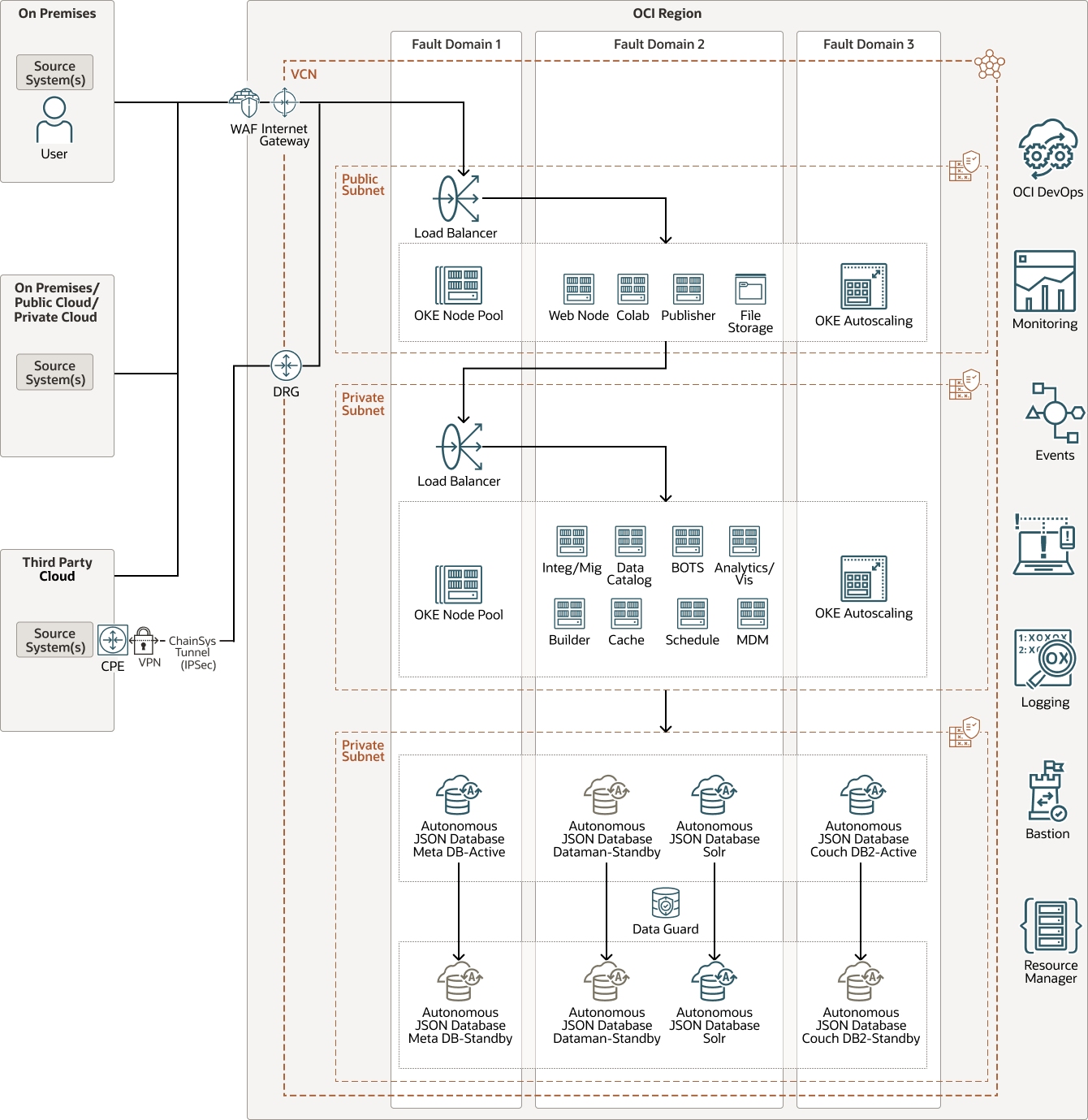

Obwohl ChainSys seinen Architekturprinzipien weiterhin entspricht, wird die OCI-Implementierung weiter verbessert. In einer zukünftigen Statusarchitektur plant ChainSys, Oracle Cloud Infrastructure Web Application Firewall (WAF) zu nutzen. Dadurch können ChainSys-Kunden mit größerer Sicherheit auf die Smart Data-Plattform zugreifen, ohne unabhängige IPSec-Tunnel verwalten zu müssen. WAF bietet Sicherheit auf Netzwerk- und Anwendungsebene, um Webanwendungen vor Cyberangriffen und anderen Bedrohungen zu schützen.

Obwohl sie nicht in der aktuellen Statusarchitektur angezeigt werden, haben Kunden die Möglichkeit, Oracle Autonomous Database zum Speichern von Metadaten-, Data Mart- und Couch-Datenbanken zu verwenden. ChainSys plant außerdem, Oracle Cloud Infrastructure Data Science, Oracle Analytics Cloud und Oracle Cloud Infrastructure AI der Plattform hinzuzufügen.

Um eine Sicherheitsebene bereitzustellen, möchte ChainSys OCI Security Zones bereitstellen. Mit OCI Security Zones kann ChainSys eine Sicherheitslage beibehalten und Fehlkonfigurationen verhindern.

Das folgende Diagramm veranschaulicht die zukünftige Architektur der Statusreferenz.

Kettenys-oci-future-oracle.zip

Die Architektur umfasst die folgenden Komponenten:

- Mandant

Ein Mandant ist eine sichere und isolierte Partition, die Oracle in Oracle Cloud einrichtet, wenn Sie sich für Oracle Cloud Infrastructure registrieren. Sie können Ihre Ressourcen in Oracle Cloud in Ihrem Mandanten erstellen, organisieren und verwalten. Ein Mandant ist synonym zu einem Unternehmen oder einer Organisation. In der Regel verfügt ein Unternehmen über einen einzelnen Mandanten und spiegelt dessen Organisationsstruktur in diesem Mandanten wider. Ein einzelner Mandant ist in der Regel mit einem einzelnen Abonnement verknüpft, und ein einzelnes Abonnement hat in der Regel nur einen Mandanten.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (über Länder oder sogar Kontinente).

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungsquoten festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung und nicht das interne Availability-Domainnetzwerk. Aus diesem Grund ist es wahrscheinlich, dass ein Fehler in einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain gelten können. Jedes Subnetz besteht aus einem zusammenhängenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in das und aus dem Subnetz zugelassen werden muss.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen zu Zielen außerhalb eines VCN, normalerweise über Gateways, weitergeleitet wird.

- Site-to-Site-VPN

Site-to-Site-VPN stellt IPSec-VPN-Konnektivität zwischen Ihrem On-Premise-Netzwerk und VCNs in Oracle Cloud Infrastructure bereit. Die IPSec-Protokollfamilie verschlüsselt IP-Traffic, bevor die Pakete von der Quelle zum Ziel übertragen werden, und entschlüsselt den Traffic, wenn er eintrifft.

- Dynamic Routing Gateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie einem VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service bietet eine automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend.

- Compute

Mit dem Oracle Cloud Infrastructure Compute-Service können Sie Compute-Hosts in der Cloud bereitstellen und verwalten. Sie können Compute-Instanzen mit Ausprägungen starten, die Ihren Ressourcenanforderungen für CPU, Arbeitsspeicher, Netzwerkbandbreite und Speicher entsprechen. Nachdem Sie eine Compute-Instanz erstellt haben, können Sie sicher auf sie zugreifen, sie neu starten, Volumes anhängen und trennen und beenden, wenn Sie sie nicht mehr benötigen.

Vorgestellt und bereitgestellt werden

Möchten Sie zeigen, was Sie auf Oracle Cloud Infrastructure erstellt haben? Möchten Sie Ihre Erkenntnisse, Best Practices und Referenzarchitekturen mit unserer globalen Community aus Cloud-Architekten teilen? Wir helfen Ihnen bei den ersten Schritten.

- Laden Sie die Vorlage (PPTX) herunter

Erstellen Sie eine eigene Referenzarchitektur, indem Sie die Symbole in den Beispiel-Drahtrahmen ziehen und ablegen.

- Architektur-Tutorial ansehen

Schritt-für-Schritt-Anweisungen zum Erstellen einer Referenzarchitektur.

- Diagramm einreichen

Senden Sie uns eine E-Mail mit Ihrem Diagramm. Unsere Cloud-Architekten überprüfen Ihr Diagramm und kontaktieren Sie, um Ihre Architektur zu besprechen.