Föderation zwischen Identity Cloud Service und Access Manager einrichten

Wenn Sie Oracle Access Management (OAM) verwenden, um Single Sign-On (SSO) für Ihre On-Premise-Anwendungen bereitzustellen, können Sie auch jede beliebige geschützte Oracle Identity Cloud Service-Anwendung integrieren.

Ihr vorhandenes On-Premises-Zugriffsverwaltungssystem bietet Ihren Benutzern Single Sign-On für Ihre On-Premises-Unternehmensanwendungen. Wenn Sie Ihrem Unternehmen Cloud-basierte Anwendungen hinzufügen, stellt sich die Herausforderung, ein anderes Benutzerverzeichnis mit zugehörigen Benutzerkennwörtern zu verwalten.

Wenn Sie Oracle Identity Cloud Service für Ihre cloudbasierte Single Sign-On-Lösung verwenden, haben Sie auch die Möglichkeit, externe Identitätsprovider hinzuzufügen. Wenn Sie Ihre OAM-Umgebung als Identitätsprovider (IdP) für Oracle Identity Cloud Service konfigurieren, erhalten Ihre Benutzer eine zentrale Stelle zur Verwaltung von Kennwörtern.

Wenn Sie OAM so konfigurieren, dass es als IdP fungiert, wird Oracle Identity Cloud Service mit OAM föderiert. Bei der Föderationsvereinbarung wird die Authentifizierung an OAM ausgelagert, wenn ein Benutzer versucht, auf eine durch Oracle Identity Cloud Service geschützte Anwendung zuzugreifen. Die Föderationsvereinbarung bezeichnet OAM als vertrauenswürdigen Partner.

Oracle Identity Cloud Service bietet eine sofort einsatzbereite Integration mit SAML 2.0-konformer IdPs.

Das Feature "SAML 2.0 IdP" von Oracle Identity Cloud Service:

- Funktioniert mit föderierten SSO-Lösungen, die mit SAML 2.0 kompatibel sind, wie Oracle Access Management.

- Ermöglicht Benutzern die Anmeldung bei Oracle Identity Cloud Service mit ihren Zugangsdaten aus der IdP.

- Kann die IdP-Authentifizierung für alle Benutzer erzwingen oder die IdP-Authentifizierung als Anmeldeauswahloption anbieten.

Der Aufbau von SSO zwischen Ihrem On-Premise-OAM-System und Oracle Identity Cloud Service ist ein wichtiger Schritt bei der Migration in die Cloud. Durch das Föderieren von Oracle Identity Cloud Service mit OAM wird der Migrationsprozess für Ihre Benutzer transparent, da Sie den Anmeldebildschirm oder den Authentifizierungsablauf für die Benutzer nicht ändern müssen.

Architektur

Ihre On-Premise-Implementierung von Oracle Access Management ist die maßgebliche Quelle für Anmeldezugangsdaten. Durch die Konfiguration einer SAML 2.0-Föderation können Sie weiterhin Zugangsdaten von Oracle Access Management in Oracle Identity Cloud Service nutzen.

Die zweite Phase der Roadmap zur Migration Ihrer Umgebung von einem On-Premise-Zugriffsverwaltungssystem zu Oracle Identity Cloud Service besteht darin, föderiertes Single Sign-On einzurichten.

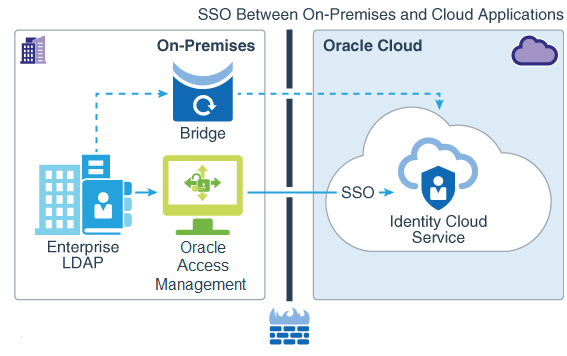

Das folgende Diagramm zeigt die wichtigsten architektonischen Komponenten dieser Phase:

Abbildung - Oracle Access Manager als IdP für Oracle Identity Cloud Service

Beschreibung von "Abbildung - Oracle Access Manager als IdP für Oracle Identity Cloud Service"

In diesem Architekturdiagramm stellt das On-Premise-Zugriffsverwaltungssystem den Legacy-Authentifizierungsmechanismus dar, und Oracle Identity Cloud Service stellt den cloudbasierten Mechanismus dar. Die vertrauenswürdige Quelle für Unternehmensbenutzer wird durch einen LDAP-Server (Enterprise Lightweight Directory Access Protocol) dargestellt. Benutzer vom Enterprise-LDAP-Server werden über die Bridge mit Oracle Identity Cloud Service synchronisiert.

Bevor Sie beginnen

Im Folgenden finden Sie Hinweise zum Föderieren von Oracle Identity Cloud Service mit Oracle Access Management (OAM).

Wenn Sie Ihre OAM-Umgebung in Oracle Identity Cloud Service migrieren möchten, können Sie eine Migrationsroadmap befolgen, um Ihre On-Premises-Anwendungen in Oracle Identity Cloud Service zu integrieren, sodass diese Anwendungen dasselbe Single Sign-On (SSO) wie Ihre Cloud-Anwendungen verwenden. Weitere Informationen zu dieser Roadmap finden Sie unter Informationen zur Migration von On-Premise-Zugriffsmanagement zu Oracle Identity Cloud Service.

Um Oracle Identity Cloud Service mit Oracle Access Management zu föderieren, benötigen Sie:

- Zugriff auf Oracle Identity Cloud Service mit Autorisierung zur Verwaltung von Identitätsprovidern.

- Eine OAM-Umgebung mit aktivierten Föderationsservices.

- Benutzer, die zwischen OAM Identity Store und Oracle Identity Cloud Service synchronisiert wurden. Dies kann mit der Microsoft Active Directory-Bridge oder einer Provisioning-Bridge erreicht werden.

- Ein gemeinsam verwendetes eindeutiges Attribut, wie die E-Mail-Adresse, muss sowohl in Oracle Identity Cloud Service als auch im Verzeichnis für OAM vorhanden und aufgefüllt sein.

- Synchronisierter Server stempelt, wo jeder Service ausgeführt wird. Die SAML-Assertion muss innerhalb des gültigen Zeitfensters verarbeitet werden.

- Um den vorhandenen Prozess zur Verwaltung von Benutzerkennwörtern in OAM beizubehalten, die autoritative Quelle für Anmeldezugangsdaten.

Erforderliche Services und Rollen

Diese Lösung erfordert die folgenden Services:

- Oracle Identity Cloud Service

- Oracle Access Management

Dies sind die Rollen, die für jeden Service erforderlich sind.

| Servicename: Rolle | Erforderlich für... |

|---|---|

Oracle Identity Cloud Service: Security Administrator |

Identitätsprovider verwalten. |

Oracle Access Management: System Administrator |

Greifen Sie auf die Oracle Access Management-Konsole zu, und ändern Sie die Föderationseinstellungen. |

Weitere Informationen finden Sie unter Oracle-Produkte, -Lösungen und -Services.