On-Premise-Netzwerk über VPN verbinden

Ein virtuelles Oracle Cloud Infrastructure-Cloud-Netzwerk (VCN) ist eine virtualisierte Layer 3-Version eines herkömmlichen Netzwerks, mit der Sie die privaten IP-Adressen, Subnetze, Router und Firewalls kontrollieren können. Ein einzelner Mandant kann mehrere VCNs, getrennt oder kombiniert haben.

Sie können eine VCN-Erweiterung Ihres On-Premise-Netzwerks erstellen, indem Sie eine virtuelle private Netzwerk-(VPN-)Verbindung verwenden. Zu diesem Zweck stellt Oracle Cloud Infrastructure eine VPN-Verbindung bereit, bei der es sich um ein IPSec-VPN handelt.

-

Sie können öffentliche Internet-Positionen verwenden, wenn keine freigegebenen Positionen erforderlich sind.

-

Die zugehörigen IP-Adressbereiche sind privat und werden der externen Welt nicht angezeigt.

-

Die Kommunikation zwischen Netzwerken wird verschlüsselt.

-

Mit einem Site-to-Site-VPN können mehrere Benutzer über eine einzelne Verbindung anstatt über mehrere Verbindungen auf die Cloud-Ressourcen zugreifen und den Verwaltungsaufwand reduzieren.

Architektur

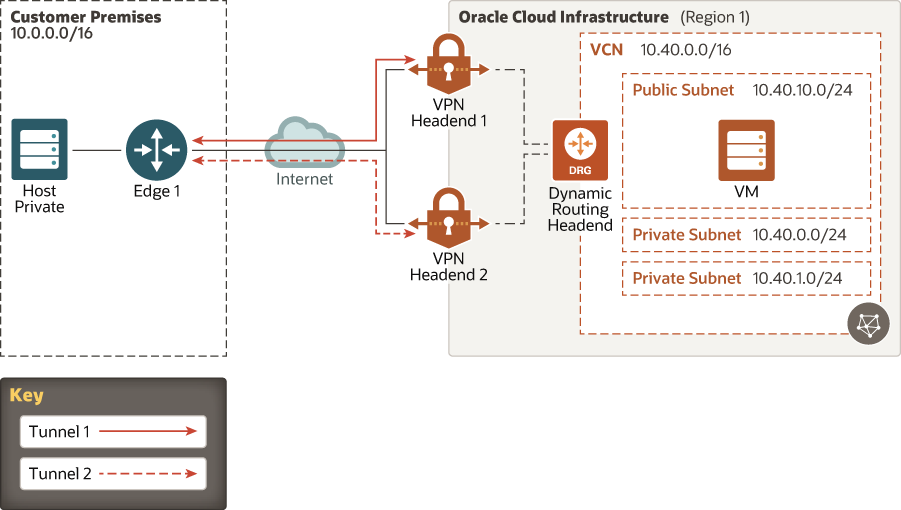

In dieser Referenzarchitektur wird gezeigt, wie Sie VPC Connect einrichten, um Ihr On-Premise-Netzwerk und VCN zu verbinden.

In dem folgenden Diagramm wird diese Architektur dargestellt.

Beschreibung der Abbildung vpn-redundancy.eps

- On-Premise-Netzwerk

Das lokale Netzwerk, das von Ihrer Organisation verwendet wird.

- VCN

Ein virtuelles, privates Netzwerk, das Sie in Oracle-Data Centern einrichten.

- Subnetze

Unterteilungen, die Sie in einer VCN definieren. Ein Subnetz hat einen fortlaufenden Bereich von IP-Adressen, die sich nicht mit anderen Subnetzen in VCN überschneiden.

- Sicherheitslisten

Sicherheitsregeln, die Quelle, Ziel und Art des Traffics angeben, die in einem Subnetz oder aus einem Subnetz zugelassen sind.

- Routentabellen

Routingregeln, die eine Zuordnung zum Datenverkehr aus VCN bereitstellen.

- Dynamisches Routinggateway (DRG)

Ein virtueller Router, den Sie zu VCN hinzufügen können, um einen Pfad für privaten Netzwerkverkehr zwischen Ihrem VCN - und On-Premise-Netzwerk (Transit-Routing) bereitzustellen.

- VPN-Verbindung

Funktion, die IPSec-VPN-Verbindungen zu Ihrem Mandanten verwaltet.

- Customer Premises Equipment (CPE)

Ein Objekt, das das Netzwerkasset darstellt, das im On-Premise-Netzwerk enthalten ist und die VPN-Verbindung herstellt. Die meisten Rahmenfirewalls fungieren als CPE, ein separates Gerät (wie eine Appliance oder ein Server) kann jedoch ein CPE sein.

- IPv4 und IPv6

Adressschemas, die für die Netzwerke verwendet werden. IPv6 wird nur in der US Government Cloud unterstützt.

- Internet Protocol Security (IPSec)

Eine Protokollsuite, die IP-Datenverkehr verschlüsselt, bevor Pakete von der Quelle an das Ziel übertragen werden.

- Tunnel

Jede Verbindung zwischen dem CPE und Oracle Cloud Infrastructure.

- BGP-Routing (Border Gateway Protocol)

Ermöglicht die dynamische Ausführung von Routen. In DRG werden die Routen aus Ihrem On-Premise-Netzwerk dynamisch erlernt. Auf der Oracle-Seite veröffentlicht DRG die Subnetze von VCN.

- Statisches Routing

Wenn Sie die VPN-Verbindung erstellen, werden die vorhandenen Netzwerke auf jeder Seite informiert. Änderungen werden nicht dynamisch erlernt.

Empfehlungen

Ihre Anforderungen können von der hier beschriebenen Architektur abweichen. Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt.

- VCN

Legen Sie beim Erstellen des VCN fest, wie viele IP-Adressen Ihre Cloud-Ressourcen in jedem Subnetz benötigen. Geben Sie mit der Classless Inter-Domain Routing-(CIDR-)Notation eine Subnetzmaske und einen Bereich mit einer Netzwerkadresse an, der für die erforderlichen IP-Adressen groß genug ist. Verwenden Sie einen Adressraum, der innerhalb der standardmäßigen privaten IP-Adressblöcke liegt.

Wählen Sie einen Adressbereich, der sich nicht mit Ihrem On-Premise-Netzwerk überschneidet, falls Sie später eine Verbindung zwischen VCN und Ihrem On-Premise-Netzwerk einrichten müssen.

Nachdem Sie VCN erstellt haben, können Sie den Adressbereich nicht mehr ändern.

Wenn Sie Subnetze entwerfen, sollten Sie Funktions- und Sicherheitsanforderungen in Erwägung ziehen. Alle Compute-Instanzen innerhalb derselben Tier oder Rolle müssen in dasselbe Subnetz gehen, bei dem es sich um eine Sicherheitsbegrenzung handeln kann.

- Sicherheitslisten

Mit Sicherheitslisten können Sie Ingress- und Egress-Regeln definieren, die für das gesamte Subnetz gelten.

Definieren Sie im CPE das richtige Set von Zugriffsberechtigungen. Berechtigungen haben im CPE möglicherweise einen anderen Namen, beispielsweise eine Zugriffsliste.

- CPE

Einige CPEs haben spezifische Anforderungen für einige Features, wie Policy-basiertes Routing (auf CheckPoint und Cisco ASA Firewalls). Stellen Sie sicher, dass die Softwareversion von CPE diese Anforderungen erfüllt.

Wichtige Aspekte

- Kostenfaktor

VCNs, Subnetze, DRGs, Sicherheitslisten und Routentabellen haben keine zusätzlichen Kosten. Die virtuelle Testmaschine (VM) im Deployment ist so eingerichtet, dass sie die Free Tier-Form verwendet. Wenn Sie die Instanzen der Free-Tier verwenden, legen Sie die Test-VM als reguläre Leistungseinheiten fest.

- Sicherheit

In der Standardsicherheitsliste ist der SSH-Port auf 0.0.0.0/0 geöffnet. Passen Sie die Sicherheitsliste so an, dass nur die Hosts und Netzwerke, die über SSH-Zugriff auf Ihre Infrastruktur verfügen sollen, übereinstimmen.

In diesem Deployment werden alle Komponenten im gleichen Compartment abgelegt.

Das bereitgestellte Subnetz ist öffentlich, damit über das Internet auf die Testinstanz zugegriffen werden kann, bis das VPN funktioniert. Wenn die VMs keinen öffentlichen Service bereitstellen, sollten Sie Ressourcen oder sogar das gesamte öffentliche Subnetz entfernen.

- Skalierbarkeit

Jeder Mandant hat einen Grenzwert von fünf DRGs.

Jede Region kann vier VPN-Verbindungen aufweisen.

- Performance

Jede Verbindung kann 250 Mbps erreichen.

Der maximale DRG-Durchsatz beträgt 10 Gbit/s.

Da VPN-Verbindungen öffentliche Internetlinien verwenden, können externe Akteure die Performance dieser Zeilen beeinträchtigen.

- Verfügbarkeit und Redundanz

DRGs sind redundant und werden automatisch durch Failover übertragen.

Jede Verbindung kann mehrere Tunnel aufweisen.

Sie sollten mehrere Internetlinks von verschiedenen Providern in Production-Umgebungen verwenden.

- Verwendbarkeit

Dieses Deployment enthält alle Komponenten, die in dem Diagramm angezeigt werden. Sie müssen die öffentliche IP-Adresse des CPE informieren.

Die enthaltene VM zeigt und testet grundlegende Konnektivität.