Informationen zu Netzwerkkonnektivitätsoptionen für die Integration von Oracle Utilities Cloud Services in externe Anwendungen

Um Oracle Utilities Cloud Services mit einer extern gehosteten Anwendung in Ihrem Data Center oder in einem Drittanbieter-Data Center zu integrieren, müssen Sie die Netzwerk-, Authentifizierungs- und Protokollanforderungen für die ausgehende und eingehende Kommunikation von und zu Oracle Utilities Cloud Services verstehen.

Hinweis:

Um dieses Playbook zu analysieren, die erforderlichen Netzwerke für die Integration mit Oracle Utilities Cloud Services zu planen und einzurichten, müssen Sie umfassende Kenntnisse über die allgemeinen Netzwerkkonzepte sowie die entsprechende Oracle Cloud Infrastructure-(OCI-)Zertifizierung und entsprechende Erfahrungen haben.Architektur

Sie können drei Architekturoptionen auswählen, um Oracle Utilities Cloud-Services in eine Anwendung zu integrieren, die in Ihrem Rechenzentrum oder in einem Drittanbieter-Data Center gehostet wird.

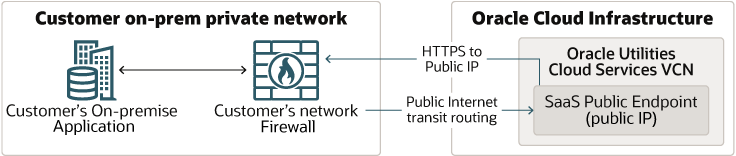

Architektur 1: Externe Anwendungen über öffentliche (Internet-)Webservice-APIs in Oracle Utilities Cloud-Services integrieren

Beschreibung der Abbildung pub-inet-opt.png

Die einfachste Form der Integration zwischen Anwendungen, die in Ihrem privaten Netzwerk/Unternehmensnetzwerk gehostet werden, und Oracle Utilities Cloud-Services können über das öffentliche Internet erreicht werden. Die REST-APIs in den Oracle Utilities Cloud-Services sind sicher für das öffentliche Internet verfügbar. Wenn eine On-Premise-Anwendung also auf die REST-APIs zugreifen muss, kann sie dies tun, solange die Anwendung Zugriff auf das öffentliche Internet hat. Ebenso können Oracle Utilities Cloud-Services auf Webservice-Endpunkte zugreifen, die dem öffentlichen Internet (öffentliche IP) bereitgestellt werden, d.h. wenn die Webservice-Endpunkte der On-Premise-Anwendung dem öffentlichen Internet zur Verfügung stehen, können diese von Oracle Utilities Cloud-Services genutzt werden. Eine Firewall in Ihrem Unternehmensnetzwerk kann so konfiguriert werden, dass alle privaten Endpunkte einer Anwendung im öffentlichen Internet verfügbar gemacht werden. Obwohl dies der einfachste Kommunikationskanal ist, erfordert die Übertragung über das öffentliche Internet eine enge Berücksichtigung der Sicherheit, Verfügbarkeit und Zuverlässigkeit, die das öffentliche Internet bieten kann.

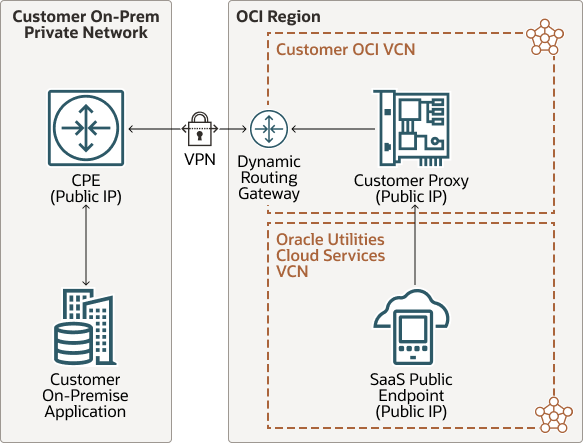

Architektur 2. Externe Anwendungen mit Oracle Utilities Cloud-Services über VPN Connect für private Webservice-APIs integrieren

Forward Flow - Richten Sie die ausgehende Kommunikation ein:

Beschreibung der Abbildung vpn-connect-forward.png

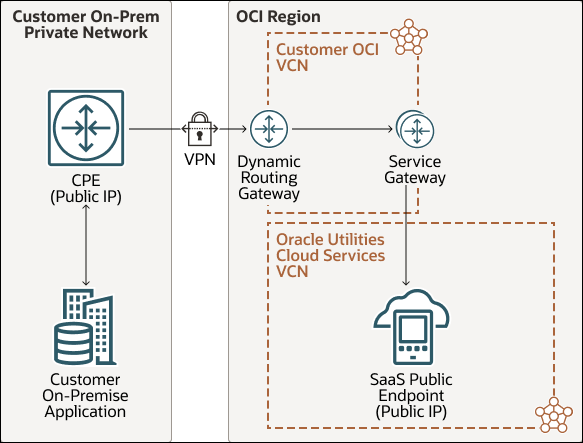

Rückgängig:

Beschreibung der Abbildung vpn-connect-reverse.png

In dieser Architektur macht die externe Anwendung private Webservice-API-Aufrufe über das öffentliche Internet, geschützt durch ein erweitertes VPN, wodurch eine gesicherte Verbindung zwischen Ihrem privaten Unternehmensnetzwerk und Ihrem VCN auf Oracle Cloud Infrastructure (OCI) hergestellt wird. Im OCI-Netzwerk verwendet die Kommunikation zwischen dem VCN (virtuelles Cloud-Netzwerk) der Oracle Utilities Cloud-Services und Ihrem VCN das Servicegateway. VPN Connect erfordert die Einrichtung von CPE (Customer Premise Equipment), das mit VPN-DRG (Dynamic Routing Gateway) verbunden ist und einen IPSEC-Verschlüsselungstunnel über das Internet erstellt, wodurch alle Informationen über den Tunnel gesichert werden. Die Authentifizierung wird von Oracle Identity Cloud Service bereitgestellt.

Der Oracle Utilities Cloud-Service führt wiederum Webserviceaufrufe an die externe Anwendung durch, indem er von Oracle Utilities Cloud Service unterstützte Authentifizierungsmethoden wie Basisauthentifizierung/OAuth-Clientzugangsdaten über das VPN verwendet. Beachten Sie, dass Oracle Utilities Cloud-Services API-Aufrufe nur an öffentliche IP-Adressen ausführen können. Wenn die externen APIs privat sind, müssen Sie die entsprechende Einrichtung einrichten, um sicherzustellen, dass die externen APIs öffentliche IPs haben. Beispiel: Ein Reverse/Customer-Proxy, der im vorherigen Architekturdiagramm erwähnt wird, um Ihre privaten API-Endpunkte über öffentliche IP bereitzustellen. Die externe Anwendung verbucht Daten mit REST-APIs im OCI-Objektspeicher.

Wenn die digitalen Zertifikate Ihrer externen Anwendung nicht von einer Zertifizierungsstelle ausgestellt werden, können Sie einen einzigen Reverse Proxy mit signiertem Zertifikat für mehrere Anwendungen in Ihrem Data Center verwenden. Sie können den im vorherigen Beispiel beschriebenen Reverse Proxy entweder in Ihrem Data Center oder in Ihrem VCN in OCI einrichten.

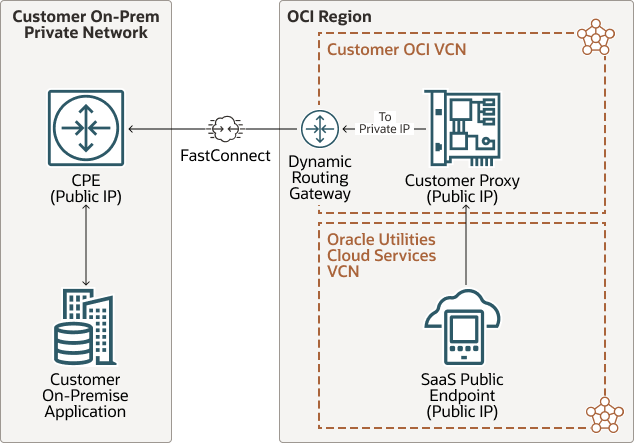

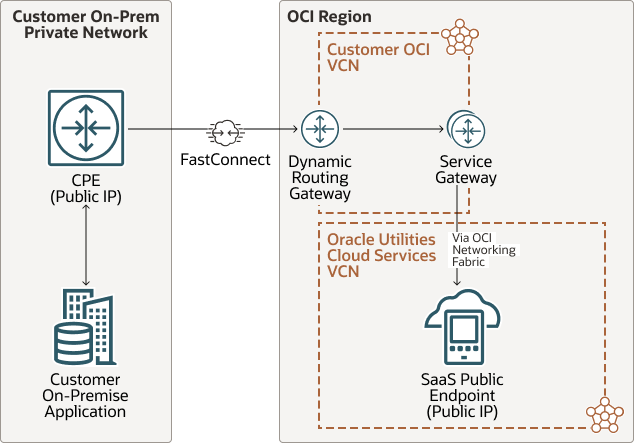

Architektur 3. Externe Anwendungen mit Oracle Utilities Cloud-Services über FastConnect für private Webservice-APIs integrieren

Forward Flow - Richten Sie die ausgehende Kommunikation ein:

Beschreibung der Abbildung fastconnect-opt-forward.png

Rückgängig:

Beschreibung der Abbildung fastconnect-reverse.png

Alternativ kann auch eine andere private Routingoption von FastConnect verwendet werden, um Ihr privates/Unternehmensnetzwerk mit dem OCI-Netzwerk (OCI-VCN) zu verbinden. FastConnect bietet einen Einstiegspunkt in OCI für eine dedizierte private Leitung zwischen Ihrem Data Center und OCI, um die Datenübertragung mit hoher Bandbreite über einen hochsicheren Kanal zu ermöglichen. Bei der FastConnect-Kommunikation muss das FastConnect-DRG in Ihrem OCI-VCN zusammen mit einer dedizierten Linie eingerichtet werden, die das CPE mit dem einzurichtenden FastConnect-DRG verbinden kann. Diese wiederum Schnittstellen zu dem Servicegateway oder dem (sofern verfügbar) Proxy in Ihrem VCN, je nach Kommunikationsrichtung. In OCI-Netzwerken verwendet die Kommunikation zwischen dem VCN (Virtuelles Cloud-Netzwerk) des Oracle Utilities Cloud Service und Ihrem VCN je nach Richtung des API-Aufrufs das Servicegateway oder Ihren Proxy.

Hinweis:

Für den Weiterleitungsablauf (in den entsprechenden Szenarios) können Sie die Kommunikation vom VCN des Oracle Utilities Cloud-Service an den im OCI-VCN des Kunden gehosteten Kundenproxy mit öffentlicher IP über das Internet weiterleiten.Netzwerkszenarios verstehen

In diesem Playbook werden vier verschiedene Netzwerkszenarios beschrieben, die auf den drei oben genannten Netzwerkarchitekturen basieren, von denen jeder bei der Integration von Oracle Utilities Cloud Services mit einer extern gehosteten Anwendung berücksichtigen kann. Um Sie bei der Auswahl der entsprechenden Netzwerktopologie zu unterstützen, finden Sie hier eine Beschreibung und pro-con-Diskussion zu jedem Szenario.

In der folgenden Tabelle und den zugehörigen Themen können Sie entscheiden, welche Netzwerkoption am besten Ihren Anforderungen entspricht.

| Szenario | Beschreibung | Sicherheit | High Availability | Durchsatz | Kostenfaktor |

| 1 | Konnektivität über das öffentliche Internet ohne VPN oder FastConnect | Nur TLS | Abhängigkeit von Konnektivität über das Internet | Eingeschränkt | Geringe Setupkosten; niedrige Setupkosten; OCI-Datenübertragungsgebühren können anfallen |

| 2 | Konnektivität über das öffentliche Internet mit VPN Connect und ohne FastConnect | IPSec, verschlüsselt | Eingeschränkt | Üblicherweise <250Mbit/s | Geringe Setupkosten; niedrige Setupkosten; OCI-Datenübertragungsgebühren können anfallen |

| 3 | Konnektivität über FastConnect ohne VPN (VPN kann den Durchsatz reduzieren) | TLS über dedizierte private Leitung - Nicht verschlüsselt | Redundanz unterstützt - Lesen Sie die Best Practices für hohe Redundanz | Portgeschwindigkeiten in 1 Gbit/s-, 10 Gbit/s- oder 100 Gbit/s-Schritten | Relevante Setupkosten; OCI-Datenübertragungsgebühren werden nicht angewendet |

| 4 | Konnektivität über das öffentliche Internet mit VPN (als Fallback) und FastConnect | Je nach Pfad für die Kommunikation (Fast Connect - Unverschlüsselt; VPN - Verschlüsselt) | Redundanz nach Design – Lesen Sie die Best Practices für Redundanz | Je nach Pfad, der für die Datenübertragung verwendet wird | Relevante Setupkosten; OCI-Datenübertragungsgebühren können je nach Kommunikationspfad anfallen |

Auch wenn die Verbindung mit Oracle Utilities Cloud Service über das Internet wegen der begrenzten Sicherheit und Verfügbarkeit kostengünstiger eingerichtet werden kann, wenn gesicherte Informationen als Teil der Produktintegration übertragen werden, ist dies möglicherweise die risikoreichere Option. Außerdem sollten die OCI-Datenübertragungsgebühren bei der Bewertung der Netzwerkoptionen berücksichtigt werden. Um größtmögliche Sicherheit und Verfügbarkeit zu gewährleisten, ist die FastConnect-Option mit einem redundanten Setup von VPN über das öffentliche Internet möglicherweise bevorzugt.

In den folgenden Themen werden diese Optionen ausführlicher erläutert.

Szenario 1: Öffentliches Internet ohne VPN oder FastConnect verbinden

Sie können die Verbindung über das öffentliche Internet ohne VPN oder FastConnect in Erwägung ziehen, wenn für die Integration mit On-Premise-Anwendungen keine hohe Bandbreite oder ein hohes Sicherheitsniveau erforderlich ist.

Beachten Sie Folgendes:

| Voraussetzungen (für den Kunden) |

|

| In Bearbeitung |

|

| Interessent | Einfache Einrichtung, geringere Kosten. |

| Kons. |

|

Hinweise zum Einrichten von Szenario 1

Szenario 1 beinhaltet direkte Konnektivität über das öffentliche Internet und ist das einfachste Szenario für die Einrichtung.

- Weiterleitungsablauf: Konfigurieren Sie die Firewall des externen Data Centers, um Traffic von Oracle Utilities Cloud Services zuzulassen, falls noch nicht geschehen.

Erstellen Sie ein Supportticket zum Hinzufügen der externen DNS-Adresse zur Ausnahmeliste von Oracle Utilities Cloud Service, damit die Kommunikation aus Oracle Utilities Cloud Services zulässig ist. Weitere Informationen zu den Ausnahmelistenoptionen finden Sie unter "Liste zulassen" an anderer Stelle in diesem Handbuch.

- Reverse Flow: Konfigurieren und verwenden Sie die öffentliche IP der Anwendung/Anwendungen im externen Data Center, um Traffic von Oracle Utilities Cloud Services weiterzuleiten. Die IP-Adresse kann als ausgehende Adresse verwendet werden, indem sie im entsprechenden Oracle Utilities Cloud Service konfiguriert wird.

Weitere Informationen zu unterstützten Kanälen und zusätzlichen Anforderungen für die Integration mit externen Systemen finden Sie unter "Verfügbare Integrationskanäle verstehen" an anderer Stelle in diesem Handbuch.

Szenario 2: Öffentliches Internet über VPN, aber ohne FastConnect verbinden

Stellen Sie eine Verbindung über das öffentliche Internet mit einer VPN Connect, aber ohne FastConnect her, wenn die Integration mit On-Premise-Anwendungen nicht über eine hohe Bandbreite verfügt, sondern über ein höheres Maß an Sicherheit mit privaten APIs für die Integration benötigt. Da FastConnect zusätzliche Kosten verursacht, können Sie dieses Szenario verwenden, wenn die Kosten ein Faktor sind, der Netzwerkdurchsatz jedoch nicht.

Beachten Sie Folgendes:

| Voraussetzungssetup (für die Planung und Einrichtung durch den Kunden) |

|

| In Bearbeitung |

|

| Interessent |

|

| Kons. |

|

Hinweise zum Einrichten von Szenario 2

Szenario 2 umfasst die Erweiterung des privaten Netzwerks des externen Data Centers auf OCI mit VPN Connect. Mit VPN Connect können Sie einen gesicherten IPSec-Tunnel über das öffentliche Internet zwischen dem externen Data Center und Ihrem VCN auf OCI erstellen.

- Weiterleitungsablauf: Richten Sie die ausgehende Kommunikation von Oracle Utilities Cloud Services zu externen Anwendungen ein:

- Richten Sie das Site-to-Site-VPN ein. Informationen zum VPN zwischen externem Data Center und Ihrem OCI-VCN finden Sie in den Abschnitten "Wann VPN Connect verwendet werden soll" und in den nachfolgenden Abschnitten dieses Playbooks. Die ausgehende Kommunikation mit Oracle Utilities Cloud-Services kann nur an APIs mit öffentlichen IP-Adressen erfolgen. Um die ausgehende Kommunikation von Oracle Utilities Cloud Services mit externen Anwendungen über das VPN zu ermöglichen, müssen Sie ein entsprechendes Setup und eine entsprechende Konfiguration vornehmen, damit die privaten IP-Adressen externer Anwendungen über öffentliche IP-Adressen als Proxy bereitgestellt werden, an die Oracle Utilities Cloud Services die Kommunikation im Rahmen des Weiterleitungsablaufs senden können.

Es kann mehrere Möglichkeiten geben, dies zu tun. Der Networking-Experte in Ihrem IT-Team sollte in der Lage sein, mögliche Optionen aufzulisten und auszuwerten, um die privaten IP-Adressen der externen Anwendung über öffentliche IP-Adressen zu Proxyisieren und die bestmögliche Lösung auszuwählen.

Ein Beispiel für eine solche Option ist die Verwendung des im Architekturdiagramm genannten Reverse-Proxys.

Beispielsetup für Reverse Proxy:

Ein Reverse Proxy kann so eingerichtet werden, dass die privaten APIs mit öffentlichen IP-Adressen als Proxy bereitgestellt werden.

- Richten Sie den Kundenproxy (Reverse Proxy) ein. Der Reverse Proxy kann so eingerichtet werden, dass die privaten Endpunkte der externen Anwendungen, die integriert werden, über die Option zur Erweiterung des privaten Netzwerks des externen Data Centers über VPN Connect bereitgestellt werden. Der Reverse Proxy kann so konfiguriert werden, dass er als Proxy für die privaten Endpunkte öffentliche IP-Adressen verwendet. Die ausgehende Kommunikation von Oracle Utilities Cloud Services zu den externen Anwendungen kann über diesen Reverse Proxy und dann über das IP Sec-Tunnel-Setup mit VPN Connect weitergeleitet werden.

- Sie können den Proxy mit einer separat bereitgestellten OCI-VM in Ihrem OCI-VCN einrichten.

- Sie können eine entsprechende Reverse Proxy-Software auf dieser VM installieren und konfigurieren, damit diese Anforderungen von Oracle Utilities Cloud Services akzeptieren und dann an die externen Anwendungen weiterleiten kann. Der Reverse Proxy muss mit einer öffentlichen IP-Adresse eingerichtet werden, sodass Oracle Utilities Cloud Service ausgehende Kommunikation an den Reverse Proxy senden kann.

- Konfigurieren Sie die ausgehende Kommunikation von Oracle Utilities Cloud Service mit den entsprechenden Details, damit ausgehende Nachrichten an die konfigurierten/setup-APIs gesendet werden können.

- Erstellen Sie ein Supportticket zum Hinzufügen der externen DNS-Adresse zur Ausnahmeliste von Oracle Utilities Cloud Service, damit die Kommunikation aus Oracle Utilities Cloud Services zulässig ist. Weitere Informationen zu den Ausnahmelistenoptionen finden Sie im Abschnitt "Liste zulassen" dieses Handbuchs.

- Richten Sie das Site-to-Site-VPN ein. Informationen zum VPN zwischen externem Data Center und Ihrem OCI-VCN finden Sie in den Abschnitten "Wann VPN Connect verwendet werden soll" und in den nachfolgenden Abschnitten dieses Playbooks. Die ausgehende Kommunikation mit Oracle Utilities Cloud-Services kann nur an APIs mit öffentlichen IP-Adressen erfolgen. Um die ausgehende Kommunikation von Oracle Utilities Cloud Services mit externen Anwendungen über das VPN zu ermöglichen, müssen Sie ein entsprechendes Setup und eine entsprechende Konfiguration vornehmen, damit die privaten IP-Adressen externer Anwendungen über öffentliche IP-Adressen als Proxy bereitgestellt werden, an die Oracle Utilities Cloud Services die Kommunikation im Rahmen des Weiterleitungsablaufs senden können.

- Reverse Flow: Richten Sie die eingehende Kommunikation mit Oracle Utilities Cloud Services aus externen Anwendungen ein:

- Richten Sie die eingehende Kommunikation mit demselben Site-Site-VPN-Setup ein, das Sie für den vorherigen Weiterleitungsablauf eingerichtet haben.

- Servicegateway einrichten. Servicegateway ist eines der verfügbaren Gateways in OCI-VCN, mit denen Traffic zwischen zwei VCNs in OCI weitergeleitet werden kann. Informationen zum Servicegateway finden Sie unter "Zugriff auf Oracle Services: Servicegateway" an anderer Stelle in diesem Playbook. Der eingehende Datenverkehr wird über das VPN zwischen dem externen Data Center und Ihrem VCN auf OCI geleitet und dann über das Servicegateway an Oracle Utilities Cloud Services weitergeleitet.

- Erstellen Sie ein Supportticket zum Hinzufügen von VCN-OCID zur Ausnahmeliste von Oracle Utilities Cloud Service, damit Kommunikation über das Servicegateway des VCN an Oracle Utilities Cloud Services zulässig ist.

- Weitere Informationen zu den Ausnahmelistenoptionen finden Sie unter "Liste zulassen".

- Weitere Informationen zum Reverse Proxy-Beispiel erhalten Sie unter "Reverse Proxy".

- "Verfügbare Integrationskanäle verstehen", um die unterstützten Kanäle und zusätzlichen Anforderungen für die Integration in externe Systeme zu verstehen.

Szenario 3: Verbindung über FastConnect ohne VPN herstellen

Stellen Sie Verbindungen über FastConnect ohne VPN her, wenn für die Integration mit einer On-Premise-Anwendung eine hohe Bandbreite erforderlich ist, z.B. wenn Sie große Dateien übertragen müssen.

Beachten Sie Folgendes:

| Voraussetzungen (für die Planung und Einrichtung durch den Kunden) |

|

| In Bearbeitung |

|

| Interessent | Hohe Bandbreite; sichere Linie. |

| Kons. | Kosten für die Einrichtung der privaten FastConnect-Verbindung sowie die Kosten für die Einrichtung des Intermediärs (wie ein Proxy). |

Hinweise zum Einrichten von Szenario 3

Für Szenario 3 muss eine dedizierte private Linie zwischen dem externen Data Center und OCI eingerichtet werden.

- Richten Sie eine private FastConnect-Verbindung zwischen einem externen Data Center und OCI ein. Weitere Informationen und Einrichtung von FastConnect finden Sie unter "OCI FastConnect" an anderer Stelle in diesem Handbuch.

- Befolgen Sie die Anweisungen in Szenario 2, um den Rest der Einrichtung/Konfiguration für dieses Szenario abzuschließen.

Hinweis:

Sie müssen sich mit Public Peering mit FastConnect vertraut machen, um verschiedene Optionen für die Integration von öffentlichen APIs für die ausgehende Kommunikation aus Oracle Utilities Cloud Services auszuwerten.

Szenario 4: Verbindung über das öffentliche Internet mit VPN und FASTConnect

Stellen Sie eine Verbindung über das öffentliche Internet mit VPN Connect und FASTConnect her, wenn für die Integration mit einer On-Premise-Anwendung nicht nur eine hohe Bandbreite erforderlich ist, sondern auch ein Fallback-Mechanismus erforderlich ist, um eine Verfügbarkeit von nahezu 100 % sicherzustellen. Während der Fallback-Mechanismus in diesem Fall eine geringere Bandbreite aufweist, wird sichergestellt, dass die Konnektivität weiter besteht.

Beachten Sie Folgendes:

| Voraussetzungen: |

|

| In Bearbeitung: |

|

| Interessent | Hohe Bandbreite, hohe Verfügbarkeit und Sicherheit. |

| Kons. |

|