Oracle Data Safe mit Exadata und autonomen Datenbanken verbinden

Diese Referenzarchitektur hebt die verschiedenen Möglichkeiten hervor, wie Sie Exadata- und autonome Datenbanken mit Oracle Data Safe verbinden können. Außerdem werden die Sicherheitsmessungen beschrieben, die Sie für ein sicheres Deployment einer Verbindung zu einer bestimmten Zieldatenbank benötigen.

Oracle Data Safe ist ein vollständig integrierter, regionaler Cloud-Service, der sich auf die Datensicherheit konzentriert. Er bietet ein vollständiges und integriertes Set von Features von Oracle Cloud Infrastructure (OCI) zum Schutz sensibler und regulierter Daten in Oracle-Datenbanken.

Oracle Data Safe bietet wichtige Sicherheitsservices für Oracle Autonomous Database und Datenbanken, die in OCI ausgeführt werden. Data Safe unterstützt auch On-Premises-Datenbanken, Oracle Exadata Cloud@Customer und Multicloud-Deployments. Alle Oracle Database-Kunden können das Risiko einer Datenverletzung reduzieren und die Compliance vereinfachen, indem sie Data Safe verwenden, um Konfiguration und Benutzerrisiken zu bewerten, Benutzeraktivitäten zu überwachen und zu auditieren sowie sensible Daten zu erkennen, zu klassifizieren und zu maskieren.

Compliance-Gesetze wie die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union (EU) und der California Consumer Privacy Act (CCPA) verlangen, dass Unternehmen die Privatsphäre ihrer Kunden schützen. Die Ausführung einer Vielzahl von gehosteten Datenbanken in einer sicheren und effizienten Umgebung erfordert eine Möglichkeit, die Sicherheit dieser Daten zu verwalten. Mit Oracle Data Safe können Sie die Sensibilität von Daten verstehen, Risiken für Daten bewerten, sensible Daten maskieren, Sicherheitskontrollen implementieren und überwachen, die Benutzersicherheit bewerten, Benutzeraktivitäten überwachen und Complianceanforderungen an die Datensicherheit erfüllen.

- Sicherheitsparameter

- Verwendete Sicherheitskontrollen

- Benutzerrollen und -berechtigungen

- Center for Internet Security-(CIS-)Konfiguration - für Oracle Database 12.2 und höher verfügbar.

- Security Technical Implementation Guidelines (STIG) - verfügbar für Oracle Database 21c und höher.

- EU-Datenschutz-Grundverordnung (DSGVO)

- PCI-DSS - Der Payment Card Industry Data Security Standard und

- HIPPA - Health Insurance Portability and Accountability Act

Die Datenmaskierung, die auch als statische Datenmaskierung bezeichnet wird, ist der Prozess, bei dem sensible Daten dauerhaft durch fiktive, realistisch aussehende Daten ersetzt werden.

Data Safe kann vertrauliche Daten basierend auf einer Bibliothek mit mehr als 150 vordefinierten sensiblen Datentypen erkennen und klassifizieren. Dies kann auch um benutzerdefinierte Datentypen erweitert werden.

Architektur

- Exadata Database Service oder Exadata Cloud@Customer/Regional Cloud@Customer/Dedizierte Region

- Autonome Datenbanken

Diese Referenzarchitektur behandelt nur Datenbanken mit privaten IP-Adressen. Das Konfigurieren einer Datenbank mit einer öffentlichen IP-Adresse wird aus Sicherheitsgründen nicht empfohlen.

- Gut durchdachte Framework-Architektur für Oracle Cloud Infrastructure

- Sichere Landing Zone bereitstellen, die der CIS Foundations Benchmark für Oracle Cloud entspricht

- CIS-konforme OCI Landing Zones (GitHub Repository)

Hinweis:

Weitere Informationen zum Zugriff auf diese Ressourcen finden Sie im folgenden Thema "Weitere Informationen durchsuchen".Exadata Database Service oder Exadata Cloud@Customer

Oracle Exadata Database Service stellt die Oracle Exadata Database Machine als Service in einem Oracle Cloud Infrastructure-(OCI-)Data Center bereit.

Exadata Cloud@Customer, ein verwalteter Service, stellt einen Exadata Database Service bereit, der im On-Premise-Data Center gehostet wird.

Exadata Database Service

Der Exadata Database Service muss keine Verbindung zum On-Premise-Netzwerk herstellen, da er auf OCI bereitgestellt wird und daher den privaten Endpunkt direkt verwenden kann. Nachdem Sie die erforderliche Konnektivität eingerichtet haben, können die Datenbanken mit dem Assistenten als Ziele in Data Safe konfiguriert werden.

Exadata Cloud@Customer

- On-Premise-Connector

- Privater Endpunkt

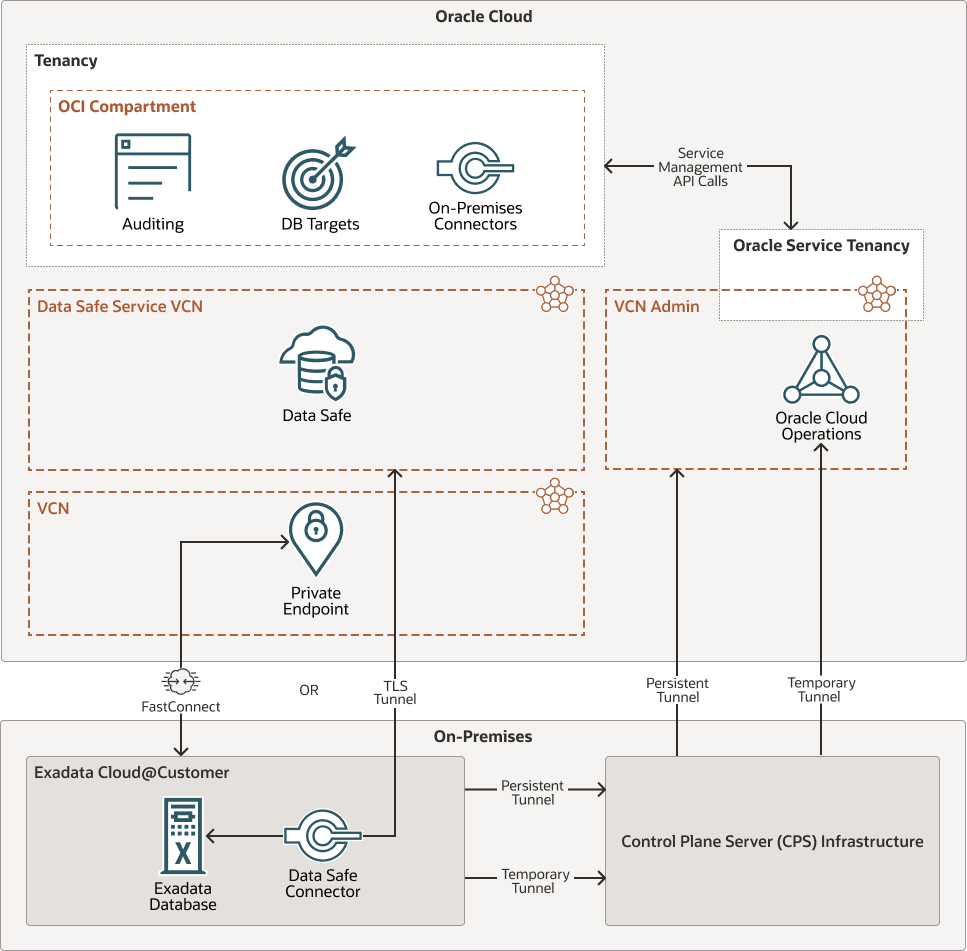

Im folgenden Diagramm werden die Verbindungen zwischen Oracle Cloud und dem On-Premise-Data Center angezeigt. Das Diagramm zeigt die zur Auswahl stehenden Optionen. Wenn eine Site-to-Site-VPN- oder OCI-FastConnect-Verbindung vorhanden ist, können Sie einen privaten Endpunkt verwenden, um eine Verbindung zu den Data Safe-Zieldatenbanken von Exadata Cloud@Customer herzustellen. Wenn kein VPN oder OCI FastConnect vorhanden ist, können Sie einen On-Premise-Connector bereitstellen, um eine Verbindung zu den Data Safe-Datenbanken des Exadata Cloud@Customer-Ziels herzustellen. Dieser On-Premise-Connector stellt dann über einen TLS-Tunnel eine Verbindung zu Data Safe her.

Beschreibung der Abbildung data-safe-exa-adb.png

Beachten Sie, dass ein ausgehender, persistenter, sicherer Automatisierungstunnel, wie im Diagramm dargestellt, die CPS-Infrastruktur im On-Premise-Data Center mit dem von Oracle verwalteten Admin-VCN in der OCI-Region verbindet, um Cloud-Automatisierungsbefehle an die VM-Cluster bereitzustellen. Dies ist ein ausgehender Tunnel für die CPS-Infrastruktur und kann nicht für Data Safe-Verbindungen verwendet werden. Weitere Informationen finden Sie unter dem folgenden Link zu "Architektur von Exadata Cloud@Customer".

- Architektur von Exadata Cloud@Customer

- Architektur von Exadata Database Service

- Cloud@Customer-Datenbank mit privatem Endpunkt einrichten

- Cloud@Customer-Datenbank mit dem Assistenten einrichten

- Vereinfachen Sie die Sicherheit für Ihre On-Premises-Datenbanken von Oracle mit Oracle Data Safe

- Sicherheitskontrollen für Exadata Database Service

Hinweis:

Weitere Informationen zum Zugriff auf diese Ressourcen finden Sie im folgenden Thema "Weitere Informationen durchsuchen".Autonome Datenbanken

Autonome Datenbank auf gemeinsam verwendeter Infrastruktur ist mit Data Safe verfügbar. Autonome Datenbanken können über den Assistenten oder mit einem einzigen Klick auf der Detailseite der autonomen Datenbank registriert werden. Die Schritte zum Verbinden der autonomen Datenbank für die Dedicated Region Cloud@Customer werden in diesem Teil der Data Safe-Dokumentation beschrieben.

Architekturkomponenten

- Tenancy

Oracle Autonomous Transaction Processing ist ein selbststeuernder, selbstsichernder, selbstreparierender Datenbankservice, der für Transaktionsverarbeitungs-Workloads optimiert ist. Sie müssen weder Hardware konfigurieren oder verwalten noch Software installieren. Oracle Cloud Infrastructure übernimmt das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Optimieren der Datenbank.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data-Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können über Länder oder Kontinente voneinander getrennt werden.

- Compartment

Compartments sind regionsübergreifende logische Partitionen innerhalb eines Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungsquoten festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher ist unwahrscheinlich, dass ein Fehler bei einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen über mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service bietet eine automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend. Der Load Balancer bietet Zugriff auf verschiedene Anwendungen.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Traffictyp angeben, die im Subnetz und außerhalb des Subnetzes zulässig sein müssen.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen eingehenden Internetverbindungen zugänglich zu machen.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zu dem Oracle-Service durchläuft das Oracle-Fabric, ohne jemals über das Internet geleitet zu werden.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und aufrechterhalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitslücken zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine falsche Konfiguration oder unsichere Aktivität erkannt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt Sie bei der Ausführung dieser Aktionen basierend auf Responder-Rezepten, die Sie konfigurieren können.

- Sicherheitszone

Sicherheitszonen stellen die Best Practices für die Sicherheit von Oracle von Anfang an sicher, indem sie Policys wie die Verschlüsselung von Daten und die Verhinderung des öffentlichen Zugriffs auf Netzwerke für ein gesamtes Compartment durchsetzen. Eine Sicherheitszone ist mit einem Compartment mit demselben Namen verknüpft und enthält Sicherheitszonen-Policys oder ein "Rezept", das für das Compartment und die zugehörigen Sub-Compartments gilt. Sie können kein Standard-Compartment in ein Sicherheitszonen-Compartment hinzufügen oder verschieben.

- Objektspeicher

Der Objektspeicher bietet schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, darunter Datenbankbackups, Analysedaten und umfangreiche Inhalte wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie den Standardspeicher für "Hot Storage", auf die Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicherung für "Cold Storage", die Sie über lange Zeiträume beibehalten und nur selten darauf zugreifen.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure herstellen. FastConnect bietet Optionen höherer Bandbreite und ein zuverlässigeres Netzwerk als bei internetbasierten Verbindungen.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie ein VCN mit einem anderen VCN in derselben Region austauschen. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne das der Traffic über das Internet oder über das On-Premise-Netzwerk geleitet werden.

- Autonomous Transaction Processing Autonomous Transaction Processing bietet einen selbststeuernden, selbstsichernden, selbstreparierenden Datenbankservice, der sich sofort skalieren lässt, um den Anforderungen einer Vielzahl von Anwendungen gerecht zu werden: geschäftskritische Transaktionsverarbeitung, gemischte Transaktionen und Analysen, IoT, JSON-Dokumente usw. Wenn Sie eine Autonomous Database erstellen, können Sie sie in einer von drei Arten von Exadata-Infrastruktur bereitstellen:

- Gemeinsam: Eine einfache und elastische Option. Oracle betreibt autonom alle Aspekte des Datenbanklebenszyklus von der Datenbankplatzierung bis hin zu Backup und Updates.

- Dediziert auf Public Cloud: Eine Private Cloud in der Public Cloud. Ein komplett dedizierter Compute-, Speicher-, Netzwerk- und Datenbankservice für nur einen Mandanten, der höchste Sicherheitsisolation und Governance bereitstellt.

- Dediziert auf Cloud@Customer; Autonomous Database auf einer dedizierten Infrastruktur, die auf dem Exadata Database Machine-System in Ihrem Data Center ausgeführt wird, zusammen mit der Netzwerkkonfiguration, die sie mit Oracle Cloud verbindet.

- Autonomous Data Warehouse

Oracle Autonomous Data Warehouse ist ein selbstverwaltender, selbstsichernder, selbstreparierender Datenbankservice, der für Data Warehousing-Workloads optimiert ist. Sie müssen weder Hardware konfigurieren oder verwalten noch Software installieren. Oracle Cloud Infrastructure übernimmt das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Optimieren der Datenbank.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing ist ein selbststeuernder, selbstsichernder, selbstreparierender Datenbankservice, der für Transaktionsverarbeitungs-Workloads optimiert ist. Sie müssen weder Hardware konfigurieren oder verwalten noch Software installieren. Oracle Cloud Infrastructure übernimmt das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Optimieren der Datenbank.

- Exadata-DB-System

Mit Exadata Database Service können Sie die Leistungsfähigkeit von Exadata in der Cloud ausnutzen. Sie können flexible X8M-Systeme bereitstellen, mit denen Sie dem System Datenbank-Compute-Server und Speicherserver je nach Bedarf hinzufügen können. X8M-Systeme bieten RoCE-(RDMA over Converged Ethernet-)Networking für Module mit hoher Bandbreite und geringer Latenz, persistente Speichermodule (PMEM) und intelligente Exadata-Software. Sie können X8M- oder X9M-Systeme mit einer Ausprägung bereitstellen, die einem Quarter-Rack-System X8 entspricht, und nach dem Provisioning jederzeit Datenbank- und Speicherserver hinzufügen.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich innerhalb des standardmäßigen privaten IP-Adressraums befinden.

Wählen Sie CIDR-Blöcke aus, die sich mit keinem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Verkehrsfluss und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Verwenden Sie regionale Subnetze.

- Sicherheit

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure proaktiv überwachen und aufrechterhalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitslücken zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Beispiel: Cloud Guard stellt ein Detektorrezept bereit, das Sie warnen kann, wenn eine Datenbank nicht bei Data Safe registriert ist.

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle die Verwendung von Sicherheitszonen. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept für Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Ressourcen in einer Sicherheitszone dürfen nicht über das öffentliche Internet zugänglich sein und müssen über vom Kunden verwaltete Schlüssel verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Sicherheitszonenrezept und lehnt Vorgänge ab, die gegen eine der Policys verstoßen.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generieren und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den größten Umfang abzudecken und den Verwaltungsaufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können auch das Feature "Verwaltete Liste" verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Es wird empfohlen, NSGs anstelle von Sicherheitslisten zu verwenden, da Sie mit NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

- Load-Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägung auswählen, die eine feste Bandbreite bereitstellt, oder eine benutzerdefinierte (flexible) Ausprägung angeben, in der Sie einen Bandbreitebereich festlegen und den Service die Bandbreite automatisch basierend auf Trafficmustern skalieren lassen. Mit jeder dieser Ansätze können Sie die Ausprägung nach dem Erstellen des Load Balancers jederzeit ändern.

Mehr erfahren

Weitere Informationen zur Implementierung von Oracle Data Safe für Exadata und autonome Datenbanken.

Prüfen Sie die folgenden zusätzlichen Ressourcen:

- Gut durchdachte Framework-Architektur für Oracle Cloud Infrastructure

- Sichere Landing Zone bereitstellen, die der CIS Foundations Benchmark für Oracle Cloud entspricht

- Technische Architektur von Exadata Cloud@Customer

- Technische Architektur von Oracle Exadata Database Service on Dedicated Infrastructure

- Exadata Cloud@Customer-Datenbanken mit einem privaten Oracle Data Safe-Endpunkt registrieren

- Cloud@Customer-Datenbank mit dem Assistenten einrichten

- Vereinfachen Sie die Sicherheit für Ihre On-Premises-Datenbanken von Oracle mit Oracle Data Safe

- Exadata Cloud Service-Sicherheitskontrollen

- Oracle Operator Access Control für Exadata Cloud@Customer

- oci-landing-zones / terraform-oci-core-landingzone (OCI Core Landing Zone) auf GitHub.

- oci-landing-zones / oci-landing-zone-operating-entities (Landing Zone für operative Entitäten) auf GitHub