Verbinden Sie Oracle Data Safe mit Oracle Databases in Multicloud- und Hybrid-Cloud-Umgebungen

Oracle Data Safe bietet wichtige Sicherheitsservices für Oracle Autonomous Database und Datenbanken, die in OCI ausgeführt werden. Data Safe unterstützt auch On-Premises-Datenbanken, Oracle Exadata Cloud@Customer und Multicloud-Oracle-Datenbankbereitstellungen. Alle Oracle Database-Kunden können das Risiko einer Datenverletzung reduzieren und die Compliance vereinfachen, indem sie Data Safe verwenden, um Konfiguration und Benutzerrisiken zu bewerten, Benutzeraktivitäten zu überwachen und zu auditieren sowie sensible Daten zu erkennen, zu klassifizieren und zu maskieren.

Compliance-Gesetze wie die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union (EU) und der California Consumer Privacy Act (CCPA) verlangen, dass Unternehmen die Privatsphäre ihrer Kunden schützen. Mit Oracle Data Safe können Sie die Sensibilität von Daten verstehen, Risiken für Daten bewerten, sensible Daten maskieren, Sicherheitskontrollen implementieren und überwachen, die Benutzersicherheit bewerten, Benutzeraktivitäten überwachen und Complianceanforderungen an die Datensicherheit erfüllen.

- Sicherheitsparameter

- Verwendete Sicherheitskontrollen

- Benutzerrollen und -berechtigungen

- Center for Internet Security-(CIS-)Konfiguration - für Oracle Database 12.2 und höher verfügbar.

- Security Technical Implementation Guidelines (STIG) - verfügbar für Oracle Database 21c und höher.

- EU-Datenschutz-Grundverordnung (DSGVO)

- PCI-DSS - Der Payment Card Industry Data Security Standard und

- HIPPA - Health Insurance Portability and Accountability Act

Architektur

- Data Safe-Verbindung zu Multicloud-Datenbankbereitstellungen in Nicht-Microsoft Azure-Cloud-Umgebungen

- Data Safe-Verbindung zu Datenbanken in Microsoft Azure mit Database Service (ODSA)

- Gut durchdachte Framework-Architektur für Oracle Cloud Infrastructure

- Sichere Landing Zone bereitstellen, die der CIS Foundations Benchmark für Oracle Cloud entspricht

- CIS-konforme OCI Landing Zones (GitHub Repository)

Hinweis:

Weitere Informationen zum Zugriff auf diese Ressourcen finden Sie unter "Weitere Informationen".Data Safe-Verbindung zu Datenbanken in einer Multicloud-Umgebung

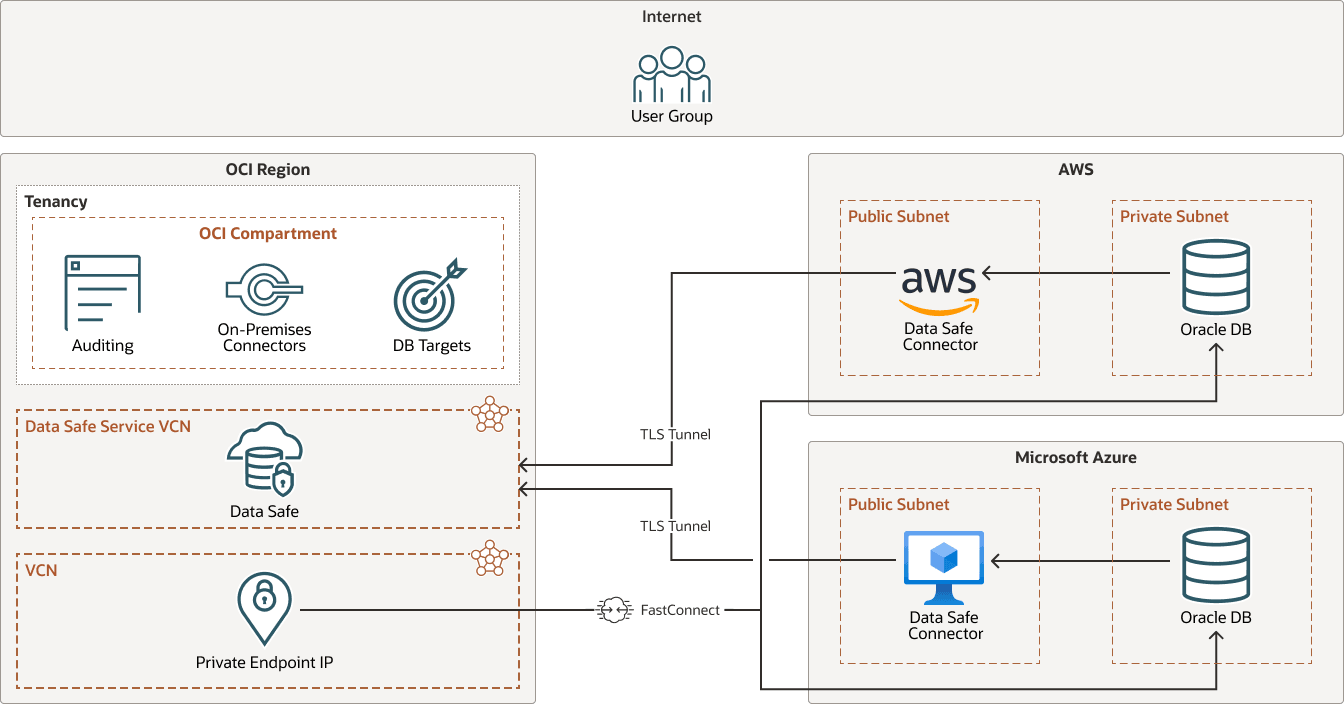

Wenn Oracle-Datenbanken in einer Multicloud-Umgebung bereitgestellt werden, können sie als On-Premise-Datenbanken angezeigt werden. Sie können entweder den privaten Endpunkt oder den On-Premise-Connector verwenden. Das folgende Diagramm zeigt die Verbindungsoptionen für Datenbanken, die auf z.B. AWS und/oder Microsoft Azure bereitgestellt sind. Jeder Cloud-Provider, der Oracle-Datenbanken hosten kann, kann in diesem Setup verwendet werden. Durch die Verbindung zu den in einem Cloud-Provider bereitgestellten Datenbanken, die entweder einen privaten Endpunkt oder den On-Premise-Data Safe-Connector verwenden, kann Data Safe die Datenbanken prüfen.

Beschreibung der Abbildung dataafe-multi-odsa-01.png

dataafe-multi-odsa-01-oracle.zip

Data Safe-Verbindung zu Datenbanken in Microsoft Azure mit Database Service (ODSA)

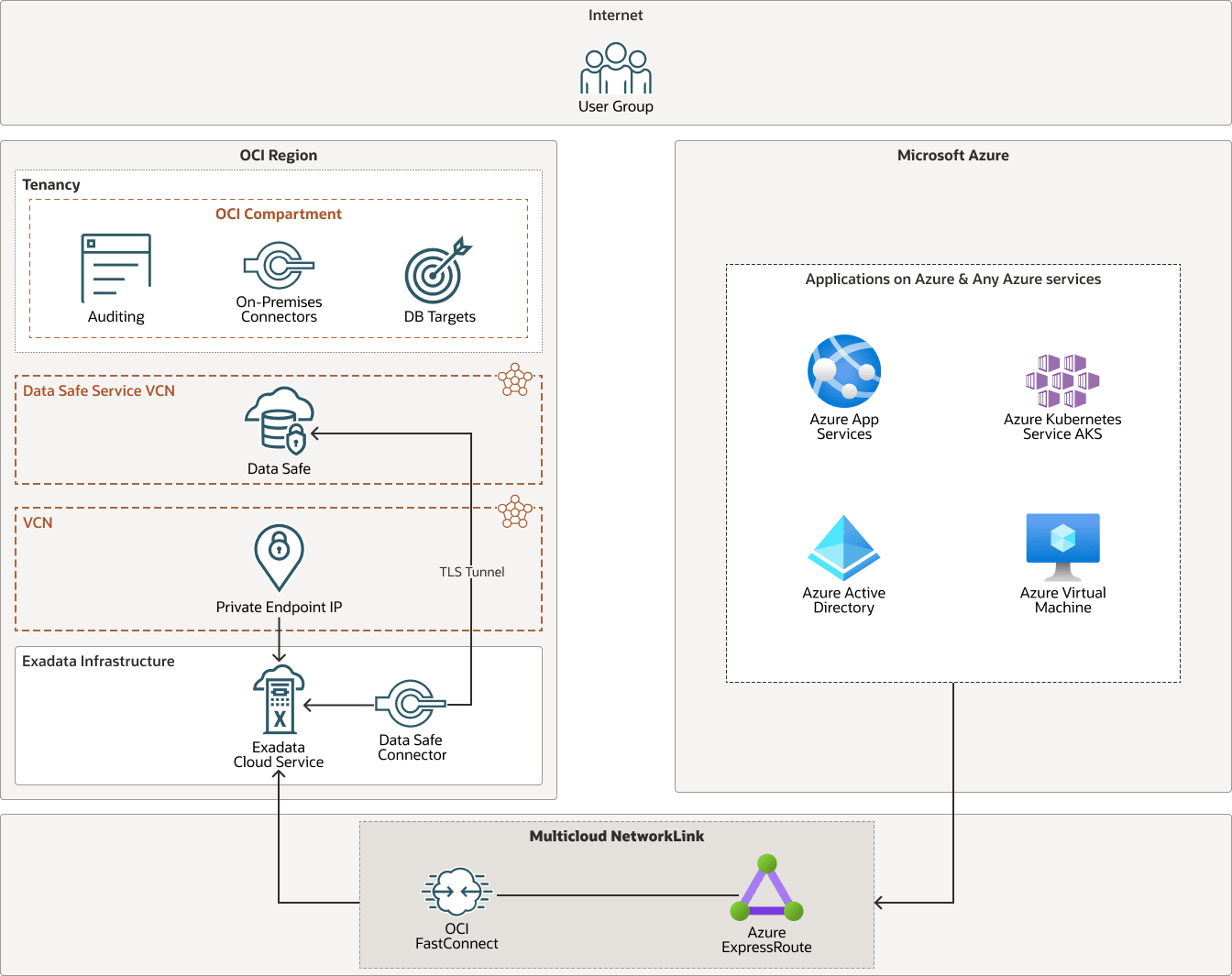

Die Verbindung von Data Safe mit den Datenbanken, die Teil von Oracle Database Service for Azure (ODSA) sind, ist dieselbe wie bei anderen OCI-basierten Datenbanken. Es gibt jedoch einige Details, die Sie bei der Verwendung des ODSA-Service berücksichtigen sollten. Das folgende Diagramm zeigt die Architektur für ODSA:

Beschreibung der Abbildung dataafe-multi-odsa-02.png

dataafe-multi-odsa-02-oracle.zip

Da die Datenbanken in einem separaten ODSA-Compartment eingerichtet sind, sind möglicherweise einige Anpassungen an Policys erforderlich, um den Zugriff auf diese Ressourcen zu ermöglichen.

Mit Oracle Database Service for Microsoft Azure (ODSA) befinden sich die Datenbankressourcen in einem OCI-Mandanten, der mit einem Microsoft Azure-Account verknüpft ist. In OCI werden die Datenbanken und Infrastrukturressourcen in einem ODSA-Compartment verwaltet. Dieses Compartment wird während des Registrierungsprozesses automatisch für ODSA-Ressourcen erstellt. Die ODSA Multicloud NetworkLink (siehe Diagramm) und die Kontenverknüpfung werden auch während des Registrierungsprozesses eingerichtet.

Eine der Voraussetzungen für ODSA ist, dass Ihr Mandant Identitätsdomains unterstützen muss. Zudem muss die regionale Verfügbarkeit überprüft werden. Die ODSA-Datenbankressourcen müssen in diesen Regionen bereitgestellt werden.

Weitere Informationen zu ODSA finden Sie unter Das Multicloud-Servicemodell, auf das Sie über das Thema "Weitere Informationen" unten zugreifen können.

- Tenancy

Ein Mandant ist eine sichere und isolierte Partition, die Oracle bei der Registrierung für OCI in Oracle Cloud einrichtet. Sie können Ihre Ressourcen in Oracle Cloud in Ihrem Mandanten erstellen, organisieren und verwalten. Ein Mandant ist ein Synonym für ein Unternehmen oder eine Organisation. Normalerweise hat ein Unternehmen einen einzelnen Mandanten und spiegelt seine Organisationsstruktur innerhalb dieses Mandanten wider. Ein einzelner Mandant ist in der Regel mit einem einzelnen Abonnement verknüpft, und ein einzelnes Abonnement hat in der Regel nur einen Mandanten.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data-Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können über Länder oder Kontinente voneinander getrennt werden.

- Compartment

Compartments sind regionsübergreifende logische Partitionen innerhalb eines Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungsquoten festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können..

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher ist unwahrscheinlich, dass ein Fehler bei einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen über mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service bietet eine automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend. Der Load Balancer bietet Zugriff auf verschiedene Anwendungen.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zu dem Oracle-Service durchläuft das Oracle-Fabric, ohne jemals über das Internet geleitet zu werden.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und aufrechterhalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitslücken zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Beispiel: Cloud Guard kann Sie benachrichtigen, wenn sich eine Datenbank in Ihrem Mandanten befindet, die nicht bei Data Safe registriert ist. Wenn eine falsche Konfiguration oder unsichere Aktivität erkannt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt Sie bei der Ausführung dieser Aktionen basierend auf Responder-Rezepten, die Sie konfigurieren können.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure herstellen. FastConnect bietet Optionen mit höherer Bandbreite und eine zuverlässigere Netzwerkerfahrung im Vergleich zu internetbasierten Verbindungen. Beispiel: Cloud Guard kann Sie benachrichtigen, wenn sich eine Datenbank in Ihrem Mandanten befindet, die nicht bei Data Safe registriert ist.

- Autonomous Transaction Processing Autonomous Transaction Processing bietet einen selbststeuernden, selbstsichernden, selbstreparierenden Datenbankservice, der sich sofort skalieren lässt, um den Anforderungen einer Vielzahl von Anwendungen gerecht zu werden: geschäftskritische Transaktionsverarbeitung, gemischte Transaktionen und Analysen, IoT, JSON-Dokumente usw. Wenn Sie eine Autonomous Database erstellen, können Sie sie in einer von drei Arten von Exadata-Infrastruktur bereitstellen:

- Gemeinsam: Eine einfache und elastische Option. Oracle betreibt autonom alle Aspekte des Datenbanklebenszyklus von der Datenbankplatzierung bis hin zu Backup und Updates.

- Dediziert auf Public Cloud: Eine Private Cloud in der Public Cloud. Ein komplett dedizierter Compute-, Speicher-, Netzwerk- und Datenbankservice für nur einen Mandanten, der höchste Sicherheitsisolation und Governance bereitstellt.

- Dediziert auf Cloud@Customer; Autonomous Database auf einer dedizierten Infrastruktur, die auf dem Exadata Database Machine-System in Ihrem Data Center ausgeführt wird, zusammen mit der Netzwerkkonfiguration, die sie mit Oracle Cloud verbindet.

- Exadata-DB-System

Mit Exadata Cloud Service können Sie die Leistungsfähigkeit von Exadata in der Cloud optimal nutzen. Sie können flexible X8M-Systeme bereitstellen, mit denen Sie dem System Datenbank-Compute-Server und Speicherserver je nach Bedarf hinzufügen können. X8M-Systeme bieten RoCE-(RDMA over Converged Ethernet-)Networking für Module mit hoher Bandbreite und geringer Latenz, persistente Speichermodule (PMEM) und intelligente Exadata-Software. Sie können X8M- oder X9M-Systeme mit einer Ausprägung bereitstellen, die einem Quarter-Rack-System X8 entspricht, und nach dem Provisioning jederzeit Datenbank- und Speicherserver hinzufügen.

Empfehlungen

- Sicherheit

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure proaktiv überwachen und aufrechterhalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitslücken zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine falsche Konfiguration oder unsichere Aktivität erkannt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt Sie bei der Ausführung dieser Aktionen basierend auf Responder-Rezepten, die Sie definieren können.

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle die Verwendung von Sicherheitszonen. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept für Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Ressourcen in einer Sicherheitszone dürfen nicht über das öffentliche Internet zugänglich sein und müssen über vom Kunden verwaltete Schlüssel verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Rezept der Sicherheitszone und lehnt Vorgänge ab, die gegen eine der Policys verstoßen.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generieren und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den größten Umfang abzudecken und den Verwaltungsaufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können auch das Feature "Verwaltete Liste" verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Es wird empfohlen, NSGs anstelle von Sicherheitslisten zu verwenden, da Sie mit NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

- Load-Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägung auswählen, die eine feste Bandbreite bereitstellt, oder eine benutzerdefinierte (flexible) Ausprägung angeben, in der Sie einen Bandbreitebereich festlegen und den Service die Bandbreite automatisch basierend auf Trafficmustern skalieren lassen. Mit jeder dieser Ansätze können Sie die Ausprägung nach dem Erstellen des Load Balancers jederzeit ändern.

Mehr erfahren

Erfahren Sie mehr über die Verbindung von Oracle Data Safe mit Oracle-Datenbanken, die in Multicloud- und Hybrid-Cloud-Umgebungen ausgeführt werden.

Prüfen Sie die folgenden zusätzlichen Ressourcen:

- Gut durchdachte Framework-Architektur für Oracle Cloud Infrastructure

- Was ist Multicloud?

- Oracle Database auf Compute-Instanzen registrieren

- Sichere Landing Zone bereitstellen, die der CIS Foundations Benchmark für Oracle Cloud entspricht

- Oracle Data Safe für Ihre On-Premise- und OCI-bereitgestellten Datenbanken implementieren

- Das Multicloud-Servicemodell

- oci-landing-zones / terraform-oci-core-landingzone (OCI Core Landing Zone) auf GitHub.

- oci-landing-zones / oci-landing-zone-operating-entities (Landing Zone für operative Entitäten) auf GitHub