Implementieren von Oracle Data Safe für Ihre On Premise- und OCI-Datenbanken

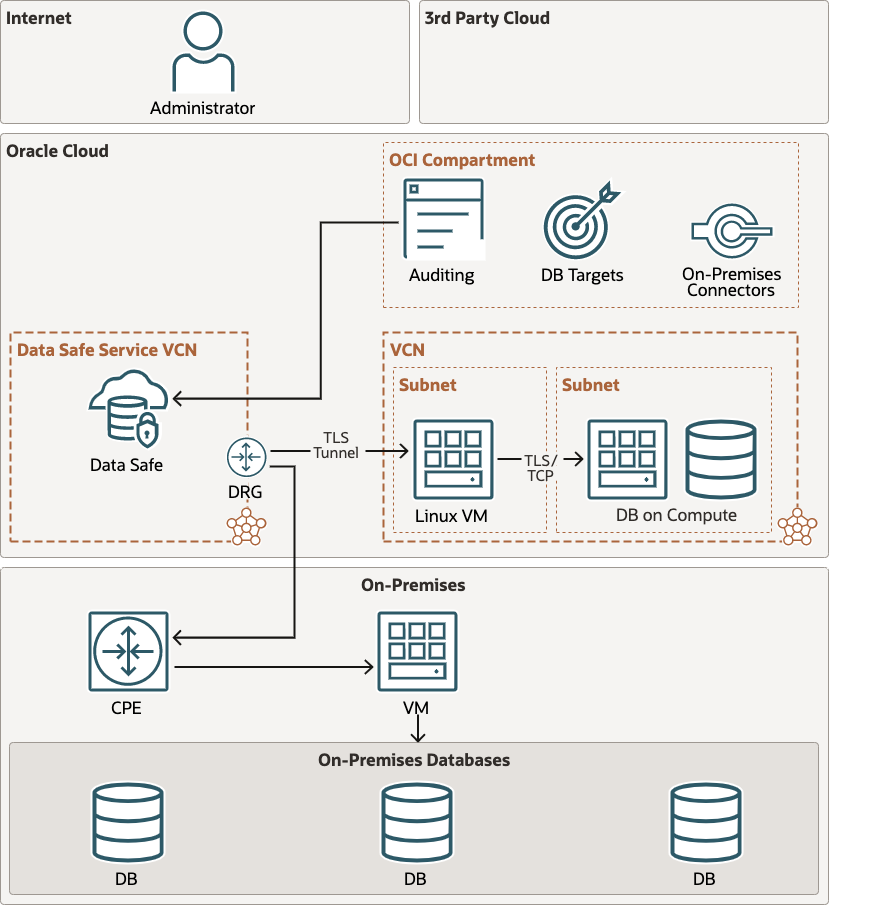

Diese Referenzarchitektur hebt die verschiedenen Möglichkeiten hervor, wie Sie Zieldatenbanken mit Oracle Data Safe verbinden können. Außerdem werden die Sicherheitsmessungen beschrieben, die Sie für ein sicheres Deployment einer Verbindung zu einer bestimmten Zieldatenbank benötigen.

Oracle Data Safe ist ein vollständig integrierter Cloud-Service, der auf die Datensicherheit abzielt. Er bietet ein vollständiges und integriertes Featuresset von Oracle Cloud Infrastructure zum Schutz sensibler und regulierter Daten in Oracle-Datenbanken.

Oracle Data Safe stellt wichtige Sicherheitsservices für Oracle Autonomous Database und Datenbanken bereit, die in Oracle Cloud ausgeführt werden. Data Safe unterstützt auch On-Premise-Datenbanken, Oracle Exadata Cloud@Customer und Multi-Cloud-Deployments. Alle Oracle Database-Kunden können das Risiko einer Datenverletzung reduzieren und die Compliance vereinfachen, indem sie mit Data Safe die Konfiguration und das Benutzerrisiko bewerten, die Benutzeraktivität überwachen und auditieren sowie vertrauliche Daten erkennen, klassifizieren und maskieren.

Compliancegesetze wie die EU-Datenschutz-Grundverordnung (DSGVO) und der California Consumer Privacy Act (CCPA) verlangen von Unternehmen den Schutz der Privatsphäre ihrer Kunden. Die Ausführung einer Vielzahl von gehosteten Datenbanken in einer sicheren und effizienten Ausführung erfordert eine Möglichkeit, die Sicherheit dieser Daten zu verwalten. Mit Oracle Data Safe können Sie die Datensensibilität verstehen, Risiken für Daten bewerten, sensible Daten maskieren, Sicherheitskontrollen implementieren und überwachen, die Benutzersicherheit bewerten, Benutzeraktivitäten überwachen und Complianceanforderungen an die Datensicherheit erfüllen.

- Sicherheitsparameter

- Verwendete Sicherheitskontrollen

- Benutzerrollen und -berechtigungen

- Center for Internet Sicherheit (CIS)-Konfiguration - für Oracle Database 12.2 und höher verfügbar.

- Security Technische Implementierungsrichtlinien (STIG) - verfügbar für Oracle Database 21c und höher.

Architektur

- On Premise bereitgestellte Datenbanken.

- Auf OCI-Bare-Metal-DB-System oder VM-DB-System bereitgestellte Datenbanken.

Hinweis:

Diese Referenzarchitektur behandelt nur Datenbanken mit privaten IP-Adressen. Die Konfiguration einer Datenbank mit einer öffentlichen IP-Adresse wird aus Sicherheitsgründen nicht empfohlen.Das folgende Diagramm zeigt die Architektur.

Beschreibung der Abbildung datasafe-db-connecton-arch.png

dataafe-db-connecton-arch-oracle.zip

Der im Diagramm oben gezeigte On-Premise-Connector kann eine Verbindung zu mehreren Datenbanken herstellen. Dies gilt auch für die Optionen FastConnect oder VPN Connect, da es sich hierbei um eine Netzwerkschichtverbindung handelt.

- Best Practice Framework für Oracle Cloud Infrastructure

- Sichere Landing Zone bereitstellen, die der CIS Foundations Benchmark für Oracle Cloud entspricht

- OCI CIS-konforme Landing Zone

Hinweis:

Unter dem Thema "Weitere Informationen" unten erhalten Sie Zugriff auf diese Ressourcen.Bereitgestellte Datenbanken On Premise

- On-Premise-Connector

- Privater Endpunkt

Wenn Sie einen privaten Endpunkt verwenden, muss FastConnect oder VPN Connect bereits zwischen Oracle Cloud Infrastructure und einer Nicht-Oracle-Cloud-Umgebung eingerichtet sein. Anschließend müssen Sie einen privaten Endpunkt im VCN in Oracle Cloud Infrastructure erstellen, der Zugriff auf die Datenbank hat.

- Konnektivitätsoptionen für Zieldatenbanken

- Private Oracle Data Safe-Endpunkte

- Oracle Data Safe-On-Premise-Connector

- Privaten Oracle Data Safe-Endpunkt erstellen

- Oracle Data Safe-On-Premise-Connector erstellen

Hinweis:

Unter dem Thema "Weitere Informationen" unten erhalten Sie Zugriff auf diese Ressourcen.Auf OCI Bare Metal-Datenbanksystemen oder OCI Virtual Machine-Datenbanksystemen bereitgestellte Datenbanken

- On-Premise-Connector

- Privater Endpunkt

Sie können diese Lösung für Situationen verwenden, in denen Sie eine bestimmte Datenbank benötigen, z.B. ein OCI Oracle EBS-Deployment oder ein Oracle EBS FORM-Deployment. Sie können eine Verbindung zu einer solchen Datenbank über einen Connector oder eine FastConnect- oder VPN-Verbindung mit einem privaten Endpunkt herstellen.

- Konnektivitätsoptionen für Zieldatenbanken

- Private Oracle Data Safe-Endpunkte

- Privaten Oracle Data Safe-Endpunkt erstellen

- Das Multicloud-Servicemodell

Hinweis:

Unter dem Thema "Weitere Informationen" unten erhalten Sie Zugriff auf diese Ressourcen.- Mandant

Oracle Autonomous Transaction Processing ist ein selbstgesteuerter, selbstsicherer und selbstreparierender Datenbankservice, der für Transaktionsverarbeitungs-Workloads optimiert ist. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure übernimmt das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Tuning der Datenbank.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der ein oder mehrere Data Center enthält, die als Availability-Domains bezeichnet werden. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Compartment

Compartments sind regionsübergreifende logische Partitionen innerhalb eines Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungs-Quotas festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können..

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in den einzelnen Availability-Domains sind von den Ressourcen in den anderen Availability-Domains isoliert. Dies sorgt für Fehlertoleranz. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung sowie das interne Availability-Domainnetzwerk. Daher ist es unwahrscheinlich, dass der Ausfall einer Availability-Domain Auswirkungen auf die anderen Availability-Domains in der Region hat.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physischen Serverausfall, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, Software definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie bei Data Center-Netzwerken erhalten Sie mit VCNs eine vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke enthalten, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain erstrecken. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzigen Endpunkt auf mehrere Server im Backend. Der Load Balancer bietet Zugriff auf verschiedene Anwendungen.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerkstruktur und nie das Internet.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn falsche Konfigurationen oder unsichere Aktivitäten ermittelt werden, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt Sie bei der Ausführung dieser Aktionen basierend auf den Responder-Rezepten, die Sie konfigurieren können.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure herstellen. FastConnect bietet Optionen mit höherer Bandbreite und ein zuverlässigeres Netzwerk als bei internetbasierten Verbindungen.

- Autonomous Database

Bei autonomen Oracle Cloud Infrastructure-Datenbanken handelt es sich um vollständig verwaltete, vorkonfigurierte Datenbankumgebungen, die Sie für Transaktionsverarbeitungs- und Data Warehousing-Workloads verwenden können. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure übernimmt das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Tuning der Datenbank.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing ist ein selbstgesteuerter, selbstsicherer und selbstreparierender Datenbankservice, der für Transaktionsverarbeitungs-Workloads optimiert ist. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure übernimmt das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Tuning der Datenbank.

- Exadata-DB-System

Mit Exadata Cloud Service können Sie die Leistungsfähigkeit von Exadata in der Cloud nutzen. Sie können flexible X8M-Systeme bereitstellen, mit denen Sie Datenbank-Compute-Server und Speicherserver je nach Bedarf zu Ihrem System hinzufügen können. X8M-Systeme bieten RoCE-(RDMA über Converged Ethernet-)Networking für Module mit hoher Bandbreite und geringer Latenz, Persistent Memory-(PMEM-)Module und intelligente Exadata-Software. Sie können X8M- oder X9M-Systeme mit einer Ausprägung bereitstellen, die einem X8-System mit Quarter Rack entspricht, und dann jederzeit nach dem Provisioning Datenbank- und Speicherserver hinzufügen.

Empfehlungen

- VCN

Bestimmen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke innerhalb des standardmäßigen privaten IP-Adressraums.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit einem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Verkehrswert und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Regionale Subnetze verwenden.

- Sicherheit

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure proaktiv überwachen und aufrechterhalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn falsche Konfigurationen oder unsichere Aktivitäten erkannt werden, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt Sie bei der Ausführung dieser Aktionen basierend auf den Responder-Rezepten, die Sie definieren können.

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle, Sicherheitszonen zu verwenden. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept von Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Die Ressourcen in einer Sicherheitszone dürfen nicht über das öffentliche Internet zugänglich sein und müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Security-Zone-Rezept und lehnt Vorgänge ab, die eine der Policys verletzen.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generieren und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "public" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den umfassenderen Geltungsbereich abzudecken und den Administrationsaufwand bei der Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können auch die Funktion "Verwaltete Liste" verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Wir empfehlen die Verwendung von NSGs anstelle von Sicherheitslisten, da NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

- Load Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägungen mit einer festen Bandbreite auswählen oder eine benutzerdefinierte (flexible) Ausprägungen angeben, bei der Sie einen Bandbreitenbereich festlegen, sodass die Bandbreite vom Service basierend auf den Trafficmustern automatisch skaliert werden kann. Bei beiden Lösungen können Sie die Ausprägungen nach dem Erstellen des Load Balancers jederzeit ändern.

Mehr erfahren

Erfahren Sie mehr über die Implementierung von Oracle Data Safe für Ihre von On Premise und OCI bereitgestellten Datenbanken.

Prüfen Sie die folgenden zusätzlichen Ressourcen:

- Best Practice Framework für Oracle Cloud Infrastructure

- Sichere Landungszone bereitstellen, die der CIS Foundations Benchmark für Oracle Cloud entspricht

- oci-cis-landingzone-quickstart auf GitHub

- Konnektivitätsoptionen für Zieldatenbanken

- Private Oracle Data Safe-Endpunkte

- Oracle Data Safe-On-Premise-Connector

- Privaten Oracle Data Safe-Endpunkt erstellen

- Oracle Data Safe-On-Premise-Connector erstellen

- Das Multicloud-Servicemodell