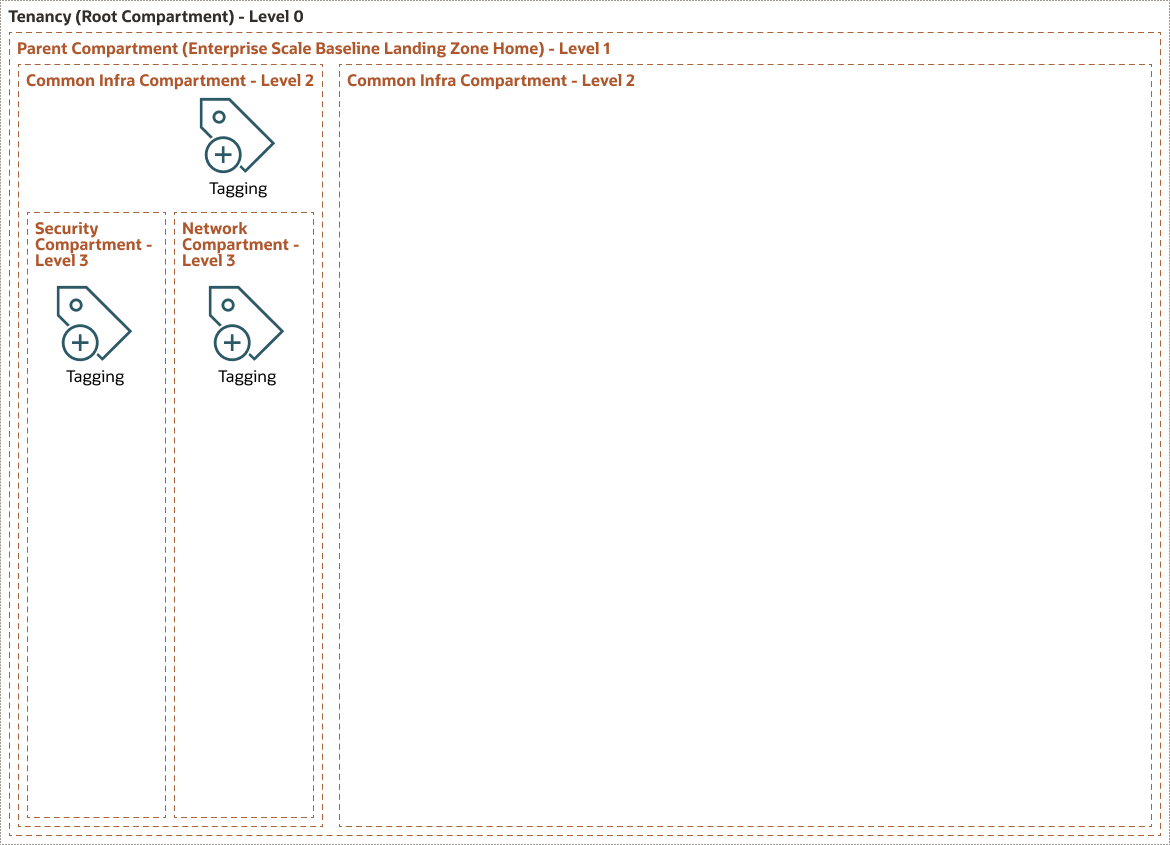

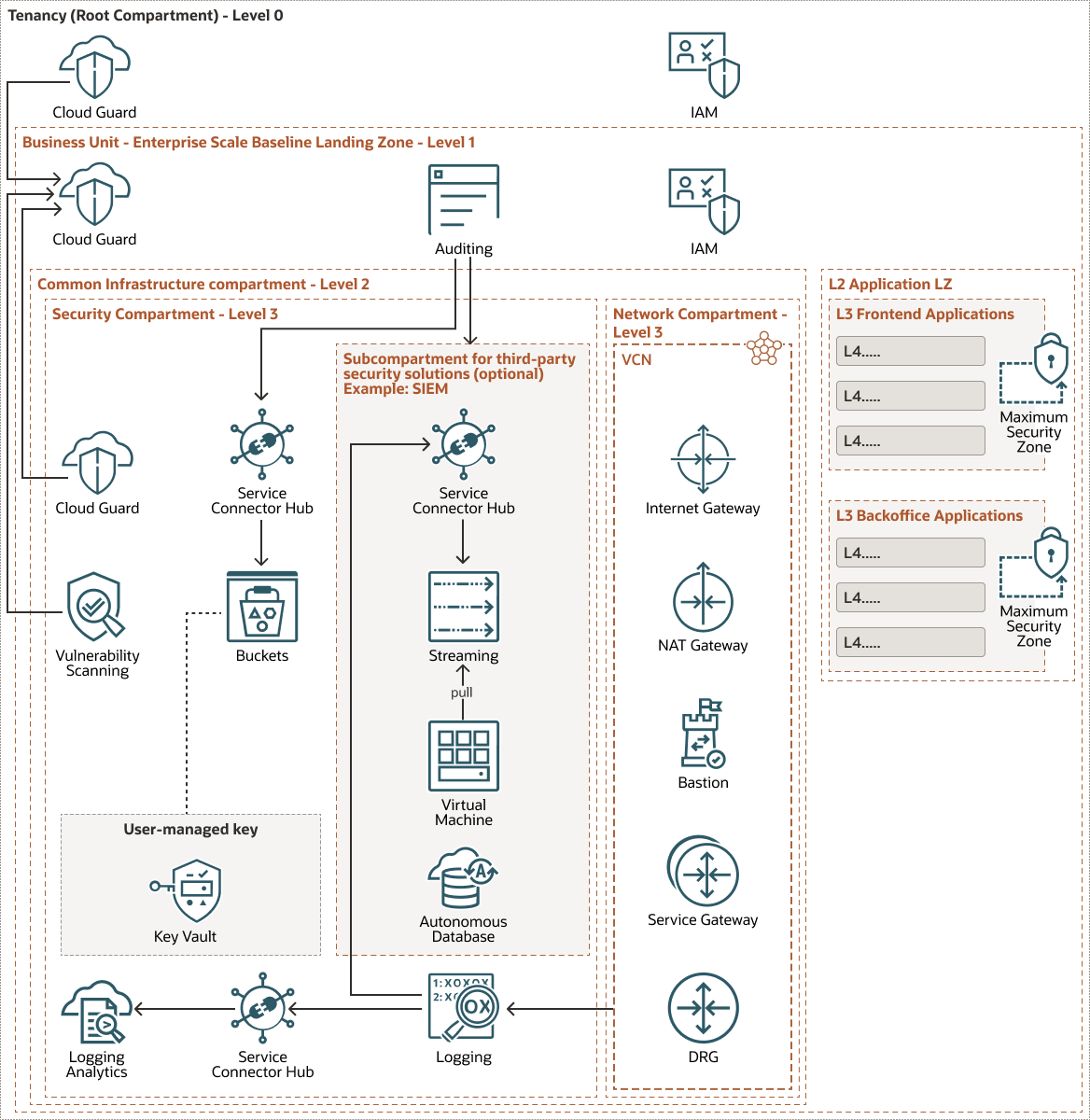

Architektur der Enterprise-Baseline-Landingzone verstehen

Architekturkomponenten verstehen

- Mandant

Ein Mandant ist Ihr Account. Sie enthält alle Ressourcen, die Sie innerhalb einer bestimmten Region auf der ganzen Welt erstellen möchten. Sie können mehrere Regionen abonnieren und bei Bedarf Landing Zones in jeder neuen Region bereitstellen.

- Compartments

Compartments sind logische Gruppierungen von Ressourcen in Ihrem Mandanten, in denen Sie Ihre Umgebung strukturieren und eine Schicht logischer Trennung erstellen, den Zugriff auf Ressourcen verwalten und aus Budgetierungsperspektive Berichte erstellen können.

- Übergeordnetes Compartment

Das übergeordnete Compartment befindet sich in Ihrem Root Compartment und enthält alle zugehörigen Landing Zones-Ressourcen. Auf diese Weise können Sie für die Landing Zone spezifische zusätzliche Ressourcen einfach verwalten und Berichte für diese Ressourcen erstellen, um ein reibungsloseres Betriebsmanagement zu gewährleisten.

- Gemeinsames Infrastruktur-Compartment

Das Compartment "Common Infra" enthält Ressourcen, die sich auf Netzwerk und Sicherheit beziehen. Wenn Sie zur Migration auf OCI bereit sind, enthält ein zusätzliches allgemeines Infra-Compartment Workload-bezogene Ressourcen, die Sie über den Workload-Erweiterungsstack bereitstellen.

- Network Compartment

Ressourcen für Networking und Konnektivität werden in diesem Compartment erstellt. Diese Ressourcen umfassen das virtuelle Cloud-Netzwerk (VCN), Subnetze, Gateways und sonstige zugehörige Komponenten.

- Sicherheits-Compartment

Alle Ressourcen für Sicherheit und Monitoring werden in diesem Compartment erstellt. Ressourcen für Governance, wie Logging, Benachrichtigungen und Ereignisse, werden ebenfalls in diesem Compartment erstellt.

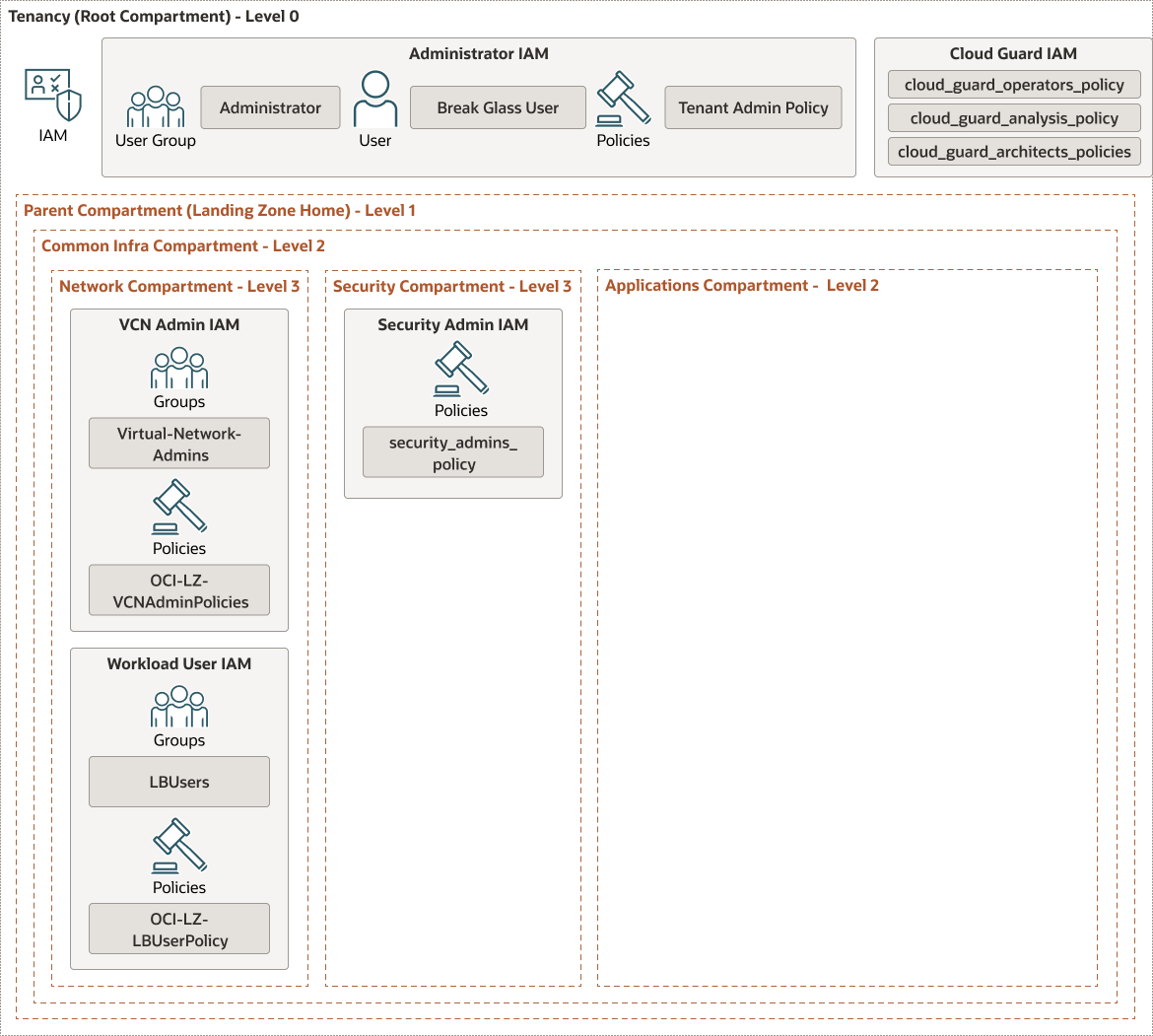

Identity and Access Management-Policys verstehen

Dieses Diagramm veranschaulicht die Verteilung von IAM-Policys über die Baseline-Architektur der Enterprise-Landing-Zone:

Beschreibung der Abbildung elz-identity.png

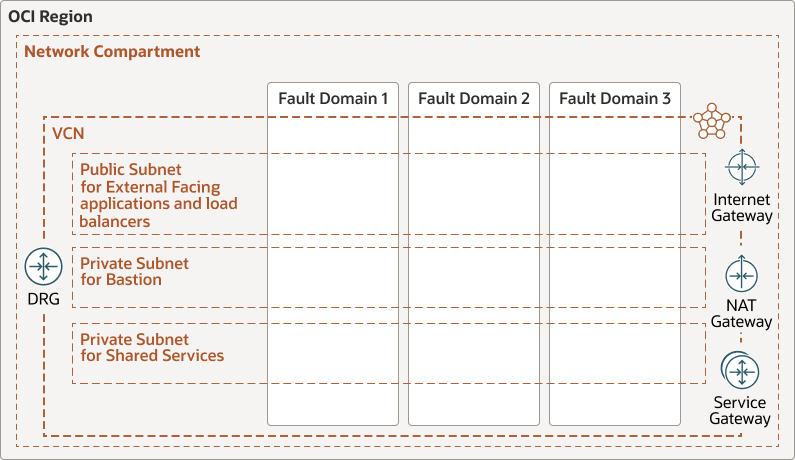

Virtuelle Cloud-Netzwerke verstehen

Das folgende Diagramm veranschaulicht ein VCN in einer Compartment-Topologie und die Aufteilung dieser VCNs in Subnetze:

Beschreibung der Abbildung elz-vcn.png

- Route-Tabelle

Routentabellen werden verwendet, um den Traffic eines VCN von Subnetzen über Gateways externen Zielen zuzuordnen. Die Baseline-Landing-Zone für Unternehmen erstellt eine Routentabelle, die mit dem Internetgateway verknüpft ist. Sie müssen Regeln in der Routentabelle erstellen, damit der erforderliche Traffic zum Internetgateway geleitet werden kann. Die Regeln hängen von Ihren Workloads ab.

- Network Address Translation-(NAT-)Gateway

Ein NAT-Gateway ermöglicht Cloud-Ressourcen ohne öffentliche IP-Adressen den Zugriff auf das Internet, ohne dass diese Ressourcen für eingehende Internetverbindungen freigegeben werden. Die Baseline-Landing Zone der Unternehmensklasse erstellt ein NAT-Gateway für das Landing Zone-Deployment. Außerdem werden eine Routentabelle und Routingregeln erstellt, um den Traffic von jedem Ihrer Workload Compartments weiterzuleiten. Die tatsächlichen Routingregeln sind von Ihren Workloads abhängig. Erstellen Sie die Regeln, wenn Sie Ihre Workloads in OCI verschieben.

Subnetze verstehen

- Subnetz - Öffentlich

Ein öffentliches Subnetz hostet alle internetfähigen Server und Ressourcen, einschließlich Load Balancer. Sie müssen dieses Subnetz mit den richtigen Cloud Guard-Rezepten und anderen Sicherheitsfunktionen sichern, wie unter "Sicherheit" beschrieben.

- Subnetz - Shared Services

Ein privates Subnetz hostet alle allgemeinen oder gemeinsam genutzten Services, die Ihre Organisation verwendet. Je nach Ihren Anwendungen müssen Sie Sicherheitslisten erstellen, damit der Netzwerktraffic zwischen Servern in Ihrem Cloud-Mandanten (East-West-Traffic) in dieses Subnetz ein- und austreten kann. Sicherheitslisten werden beim Deployment Ihrer Workloads erstellt.

- Subnetz - Bastion-Service

Ein privates Subnetz zum Hostieren des Bastion-Service. Bastion bietet eingeschränkten und zeitlich begrenzten Zugriff auf Zielressourcen, die keine öffentlichen Endpunkte haben. Die Konfiguration von Bastionen ist wichtig, um sicherzustellen, dass die Cloud-Administratoren Ihrer Organisation auf Ressourcen zugreifen können, die sich in privaten Subnetzen befinden.

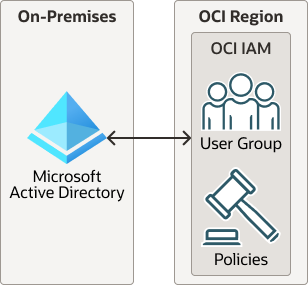

Ihre Landing Zone mit Microsoft Active Directory föderieren

Verwenden Sie in OCI dieselben Gruppennamen, die Sie für Active Directory verwenden. Übergeben Sie dazu die Active Directory-Gruppennamen als Variablen an das Terraform-Modul der Baseline-Landing-Zone für Unternehmen. Die Gruppen werden von der Landing Zone erstellt und Ihren Active Directory-Gruppen zugeordnet.

Das folgende Diagramm zeigt die Microsoft Active Directory-Federation, die von der Baseline-Landing Zone für Unternehmen unterstützt wird.

Sicherheit

Dieses Diagramm zeigt die Topologie der Sicherheitsimplementierung für die Landing Zone "Enterprise Baseline".

Beschreibung der Abbildung elz-security.png

- Bastion

Bastion bietet gesicherten, sessionbasierten Zugriff auf Ressourcen ohne öffentliche Endpunkte. Mit Bastionen können autorisierte Benutzer mithilfe von Secure Shell-(SSH-)Sessions eine Verbindung von bestimmten IP-Adressen zu Zielressourcen herstellen.

- Cloud Guard

Cloud Guard ist ein a cloudnativer Service, mit dem Kunden ihren Sicherheitsstatus in Oracle Cloud überwachen, identifizieren, erreichen und aufrechterhalten können.

Wenn Sie Cloud Guard-Ressourcen mit dem Stack der Basiszone für Unternehmen bereitstellen, sind alle Ressourcen im übergeordneten Compartment das Ziel. Die Baseline-Landing Zone der Unternehmensklasse umfasst zwei von Oracle verwaltete Rezepte: OCI-Konfigurationsdetektorrezept und OCI-Aktivitätsdetektorrezept. Diese Detektorrezepte führen Prüfungen durch und identifizieren potenzielle Sicherheitsprobleme mit Ihren Ressourcen.

- Vulnerability Scanning Service (VSS)

Mit Vulnerability Scanning können Sie Ihren Sicherheitsstatus verbessern, indem Ihre Cloud-Ressourcen routinemäßig auf potenzielle Sicherheitslücken geprüft werden.

- Sicherheitslisten

Sicherheitslisten sind virtuelle Firewalls, mit denen Sie Ingress- und Egress-Traffic kontrollieren können. Die Baseline-Landing Zone für Unternehmen erstellt eine Sicherheitsliste, die mit dem Internetgateway verknüpft ist. Die tatsächlichen Ingress- und Egress-Regeln hängen von Ihren Workloads und dem Traffic ab, den Sie zulassen möchten. Konfigurieren Sie die Ingress- und Egress-Regeln, wenn Sie Ihre Workloads in OCI verschieben.