Oracle E-Business Suite mit Palo Alto Networks Firewall und Exadata Cloud Services bereitstellen

Cloud-Deployments von Oracle E-Business Suite bieten eine Vielzahl von Vorteilen - sowohl aus der Technologie als auch aus der Geschäftsperspektive. Die wichtigsten Vorteile von Cloud-Computing, wie oft auf dem Markt gezeigt, sind Wachstums-, Performance- und Verfügbarkeitsunterstützung, was zu einer gesteigerten Geschäftsagilität führt. Es bietet auch niedrigere Kosten und ein sichereres System.

Oracle Cloud Infrastructure-(OCI-)Lösung und zertifizierte Datenbankservices bieten mehrere klare Vorteile gegenüber anderen Cloud-Lösungen. Beispiel: Oracle stellt Oracle E-Business Suite Cloud Automation (Cloud Manager Tool for Oracle E-Business Suite Lifecycle Management) für OCI und zugehörige Datenbankservices (wie VM-DB-Systeme, Exadata Cloud Services oder Exadata Cloud@Customer) bereit, die von anderen Anbietern nicht verfügbar sind.

Durch das Verschieben von Oracle E-Business Suite-Workloads oder die Erweiterung Ihres aktuellen OCI-Mandanten mit der Oracle E-Business Suite-Workload in Oracle Cloud mit virtuellen Firewalls der Palo Alto Network VM-Series (NGFWs der nächsten Generation) werden die von OCI bereitgestellten nativen Sicherheitsoptionen verbessert.

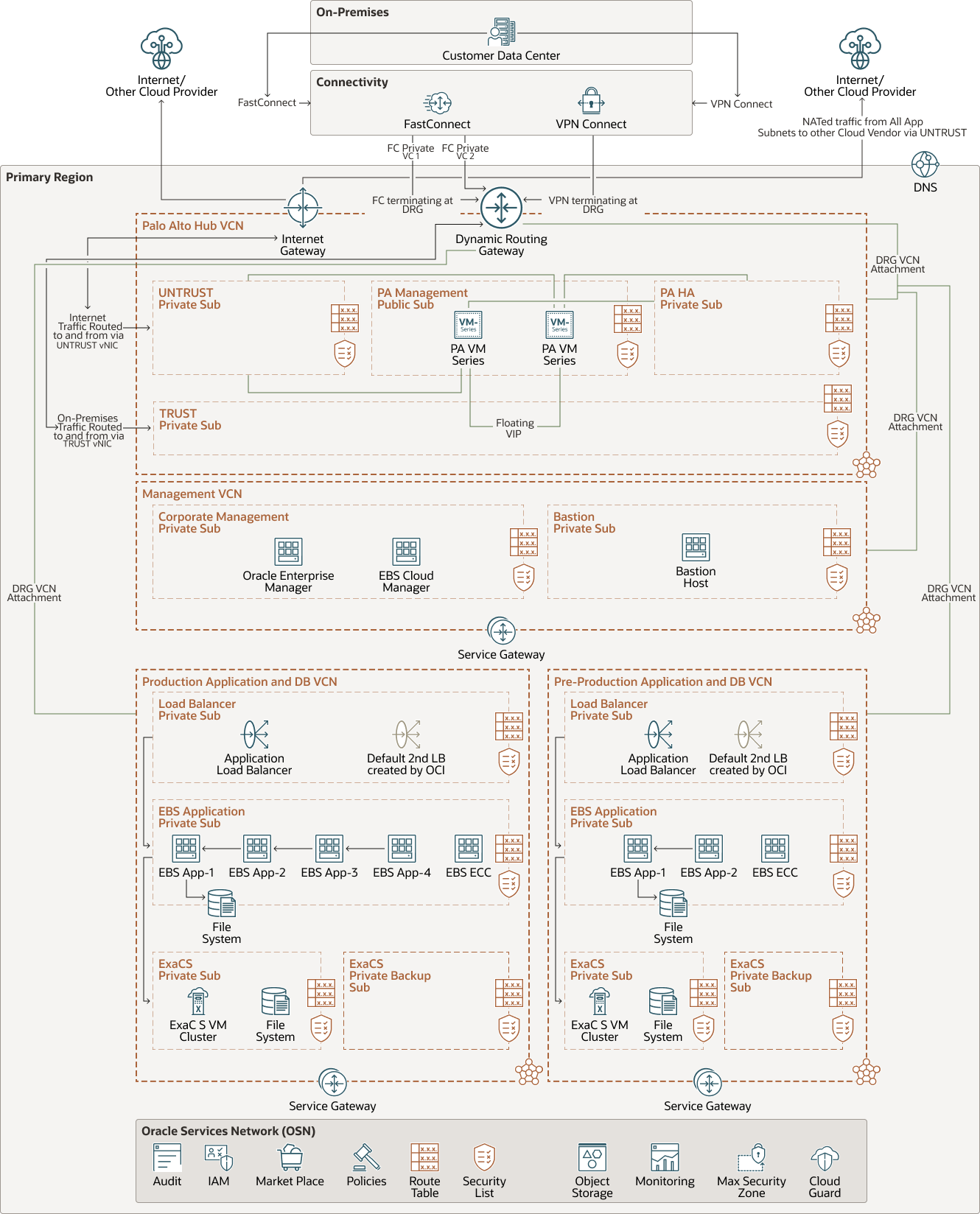

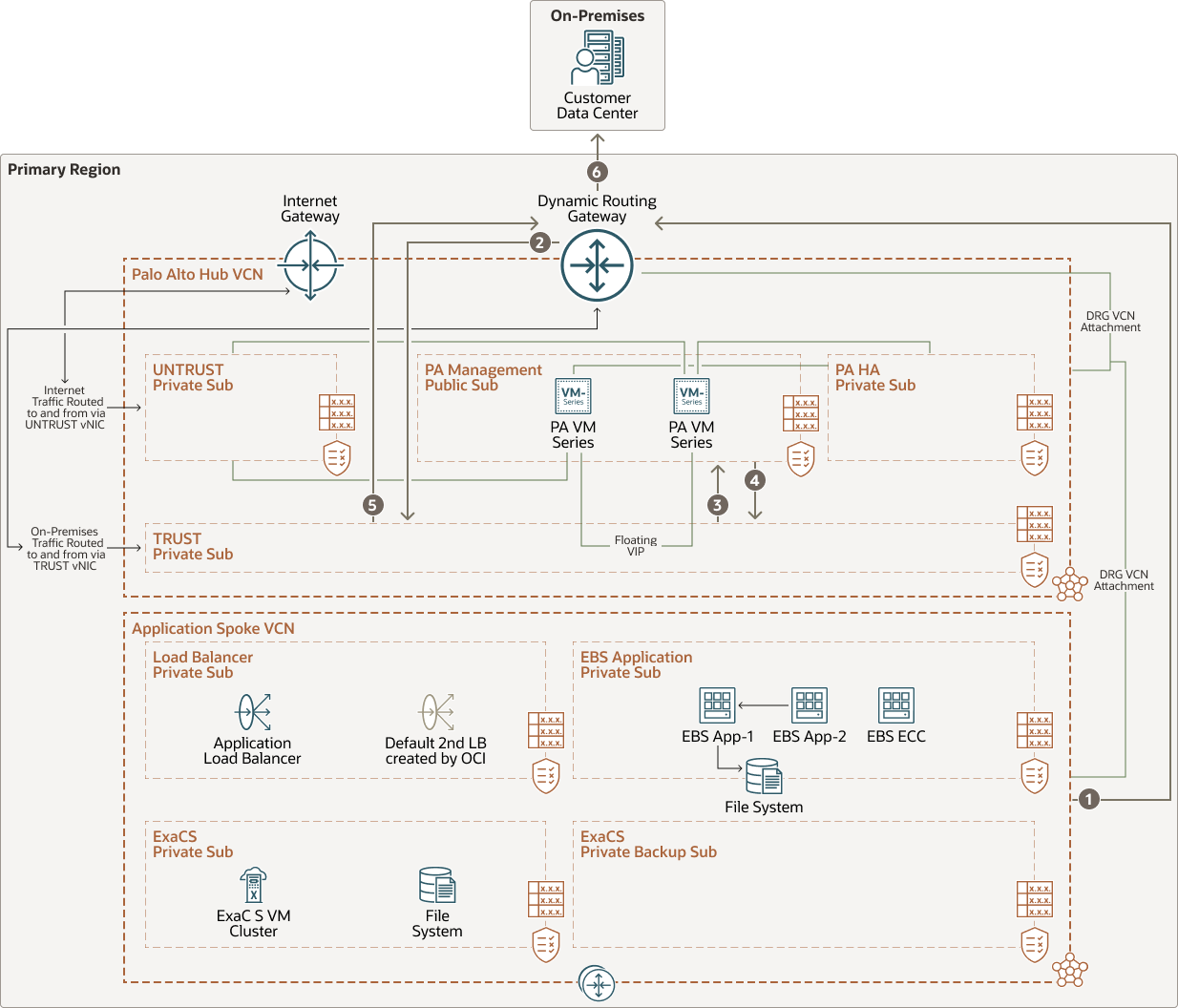

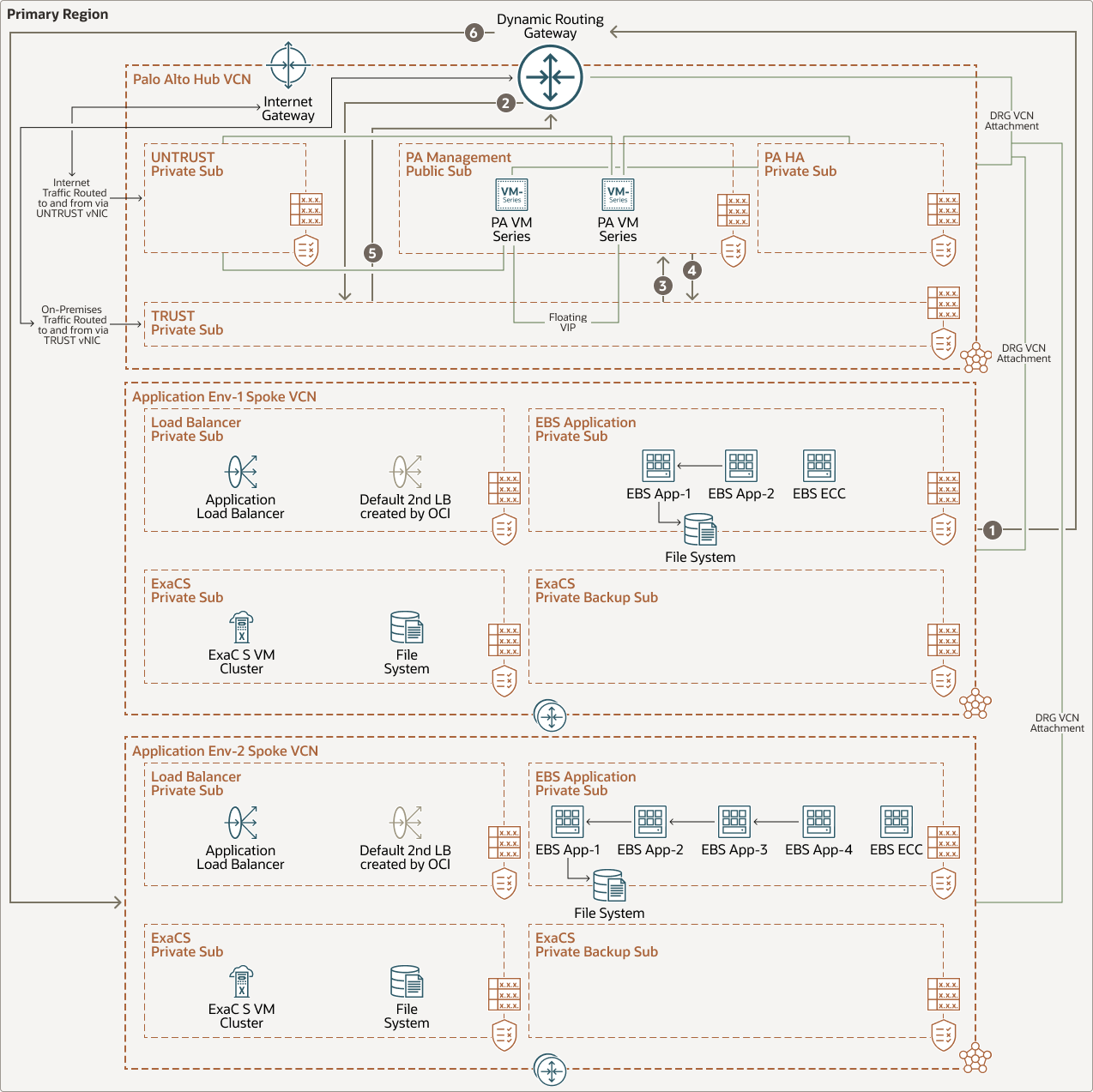

Architektur

Diese Referenzarchitektur beschreibt ein hochverfügbares Deployment mit mehreren Knoten, bei dem die Oracle E-Business Suite-Datenbank auf Oracle Exadata Cloud Services ausgeführt wird.

Hinweis:

Wenn Sie gerade mit der OCI-Journey beginnen, finden Sie weitere Details zum Verschieben der E-Business Suite-Workload in OCI im My Oracle Support-(MOS-)Hinweis Erste Schritte mit Oracle E-Business Suite auf Oracle Cloud Infrastructure, Doc ID 2517025.1, auf das im Thema "Weitere Informationen" verwiesen wird.In dieser Architektur wurde eine Oracle E-Business Suite-Workload in einem Hub und in einer Spoke-Netzwerktopologie bereitgestellt, bei der der Traffic über einen zentralen Hub geleitet und mit mehreren eindeutigen Netzwerken (Spokes-VCNs) verbunden wird. Das Hub-VCN stellt über das dynamische Routinggateway (DRG) eine Verbindung zu den Spoke-VCNs her. In diesem Szenario ist der Hub die Kombination aus DRG und Firewall-VCN.

Hier enthält die Application Tier mehrere Instanzen der Anwendung, um High Availability bereitzustellen. Die Datenbankebene verwendet eine Oracle Real Application Clusters-Datenbank, die auf Oracle Exadata Cloud Services ausgeführt wird.

Das folgende Diagramm zeigt diese Architektur:

Beschreibung der Abbildung ebs-pan-exacs.png

Um den Sicherheitsstatus des Mandanten zu stärken, wird die VM-Serie von Palo Alto Networks bereitgestellt. So können Sie Ihre Workload schützen und sowohl Nord-Süd- (Datenverkehr in Ihr Cloud-Netzwerk) als auch Ost-West-Verkehr (Datenverkehr innerhalb Ihrer Cloud-Umgebung zwischen VCNs) überwachen. Der gesamte Traffic, der zwischen den Spoke-VCNs, dem Internet, dem On-Premise-Data Center oder dem Oracle Services Network fließt, wird über das Hub-VCN geleitet und von den mehrschichtigen Threat Prevention-Technologien von Palo Alto Networks VM Series Firewall geprüft.

Logische Verkehrswerte werden unten dargestellt:

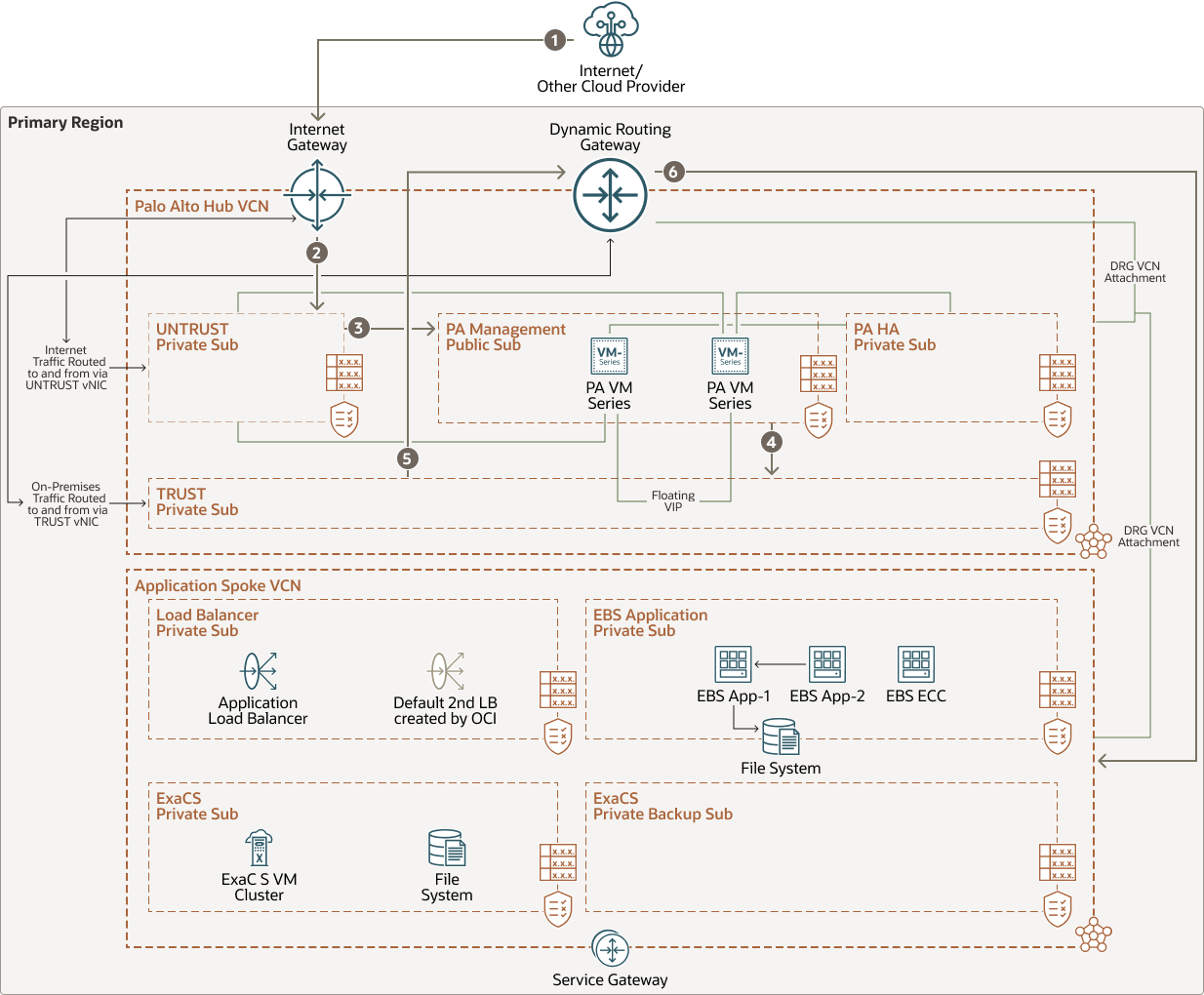

Eingehender Trafficfluss Nord-Süd:

Diese Abbildung zeigt den eingehenden Nord-Süd-Verkehrsfluss, der aus dem Internet in eine OCI-Region ausgeht:

Beschreibung der Abbildung ns-inbound-inet-spoke.png

ns-inbound-inet-spoke-oracle.zip

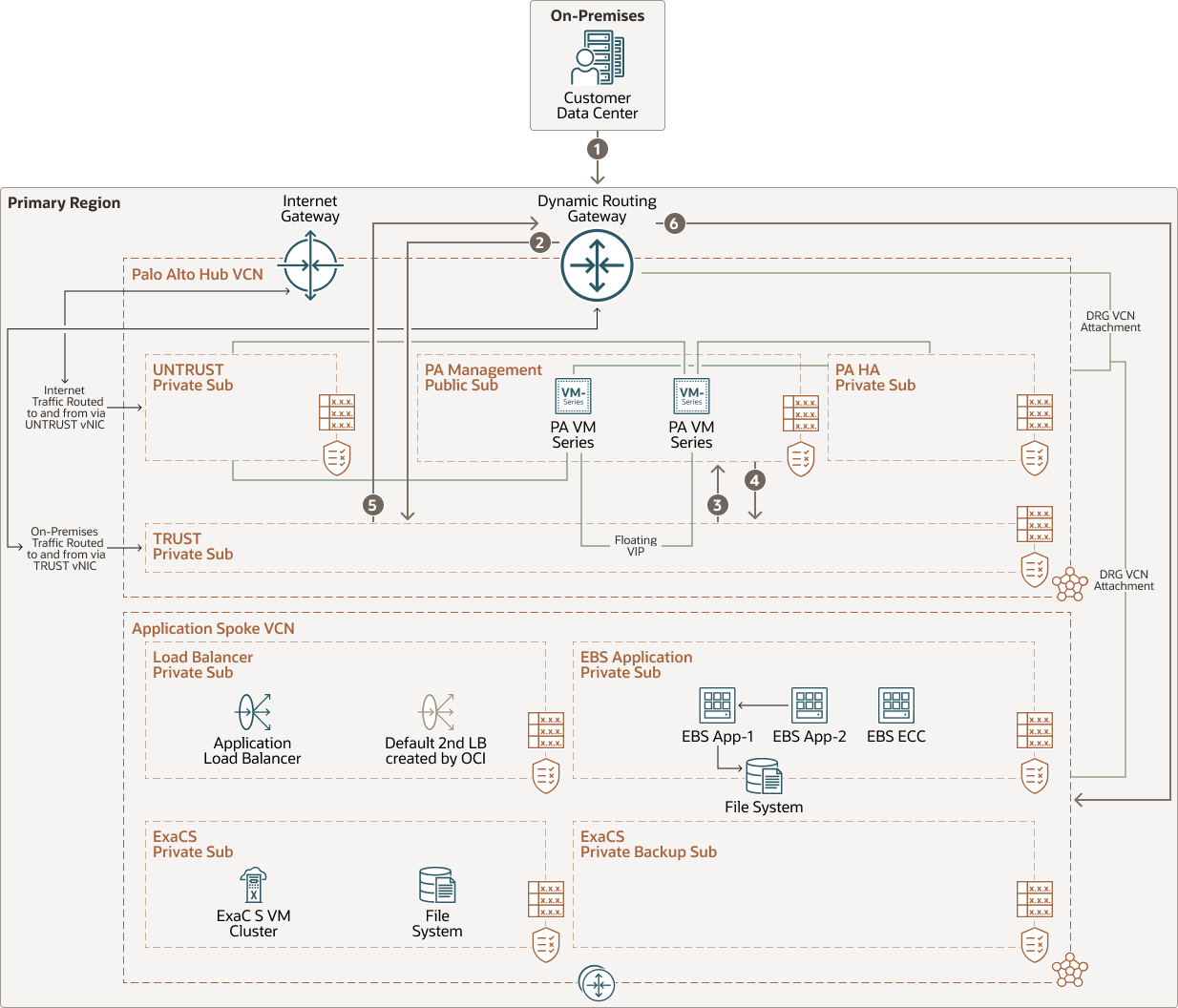

Diese Abbildung zeigt den eingehenden Nord-Süd-Verkehrsfluss, der vom On-Premise-Data Center des Kunden in eine OCI-Region ausgeht:

Beschreibung der Abbildung ns-inbound-Prem-spoke.png

ns-inbound-Prem-spoke-oracle.zip

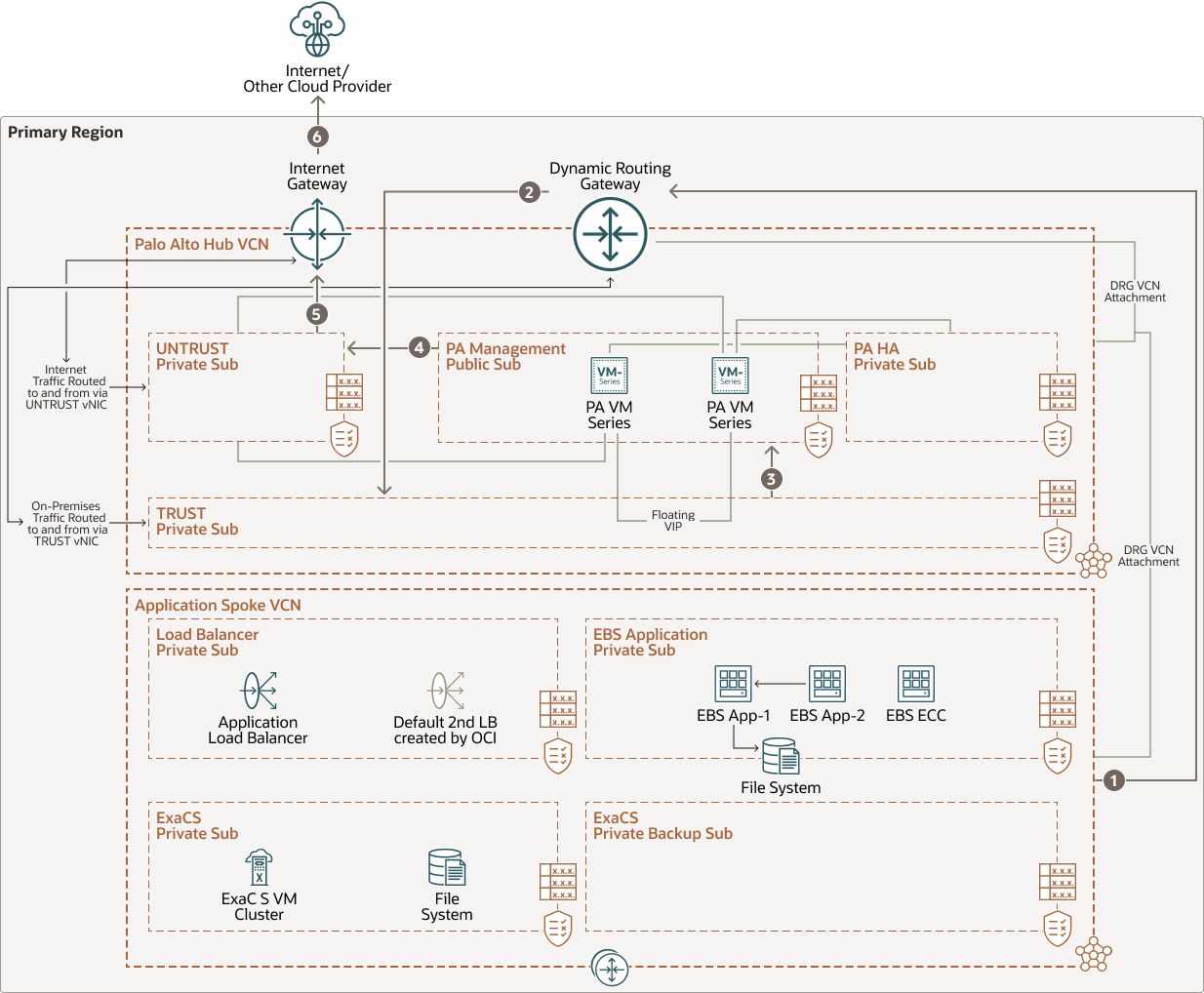

Ausgehender Trafficfluss Nord-Süd:

Diese Abbildung zeigt den ausgehenden Nord-Süd-Verkehrsfluss, der von einer OCI-Region zum Internet ausgeht:

Beschreibung der Abbildung ns-outbound-spoke-prem.png

ns-outbound-spoke-prem-oracle.zip

Diese Abbildung zeigt den ausgehenden Nord-Süd-Verkehrsfluss, der von einer OCI-Region zum On-Premise-Data Center des Kunden ausgeht:

Beschreibung der Abbildung ns-outbound-inet.png

Verkehrsfluss Ost-West:

Diese Abbildung zeigt den Ostwesttrafficfluss in einem OCI-VCN:

Beschreibung der Abbildung ew-vcns.png

- Mandant

Bei der Registrierung für Oracle Cloud Infrastructure erstellt Oracle einen Mandanten für Ihr Unternehmen. Das ist eine sichere und isolierte Partition innerhalb von Oracle Cloud Infrastructure, in der Sie Ihre Cloud-Ressourcen erstellen, organisieren und verwalten können.

-

Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der ein oder mehrere Data Center enthält, die als Availability-Domains bezeichnet werden. Regionen sind nicht von anderen Regionen abhängig, und große Distanzen können sie trennen (über Länder oder sogar Kontinente). Die meisten Oracle Cloud Infrastructure-Ressourcen sind entweder regional spezifisch, wie ein virtuelles Cloud-Netzwerk, oder Availability-Domain-spezifisch, wie eine Compute-Instanz.

-

Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. Organisieren Sie Ihre Ressourcen in Oracle Cloud mit Compartments, kontrollieren Sie den Zugriff auf die Ressourcen, und legen Sie Nutzungsquoten fest. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, die angeben, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

-

Availability-Domains (AD)

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Es ist also unwahrscheinlich, dass der Fehler in einer Availability-Domain die anderen Availability-Domains in der Region beeinflusst.

-

Faultdomains (FD)

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen über mehrere Faultdomains verteilen, können Ihre Anwendungen Fehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

-

Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, Softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie bei traditionellen Data Center-Netzwerken haben VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich entweder in einer einzelnen Availability-Domain befinden oder alle Availability-Domains in der Region umfassen (empfohlen). Jedes Subnetz besteht aus einem nachfolgenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach dem Erstellen ändern. Ein Subnetz kann öffentlich oder privat sein.

-

Hub-VCN

Das Hub-VCN ist ein zentralisiertes Netzwerk, in dem Palo Alto Networks VM-Series-Firewalls bereitgestellt werden. Der Service stellt eine sichere Verbindung zu allen Spoke-VCNs, Oracle Cloud Infrastructure-Services, öffentlichen Endpunkten und Clients sowie On-Premise-Data-Center-Netzwerken bereit.

-

Spoke-VCN der Anwendungsebene

Das Spoke-VCN der Application Tier enthält ein privates Subnetz zum Hosten des Oracle E-Business Suite-Anwendungsstacks. Außerdem verfügt er über Exadata-Client- und Backupsubnetze.

-

Load Balancer (LB)

Der OCI Load Balancing-Service stellt eine automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt zu mehreren Servern im Backend bereit.

-

Sicherheitsliste (SL)

Sicherheitslisten fungieren als virtuelle Firewalls für Ihre Compute-Instanzen. Eine Sicherheitsliste besteht aus einem Set von Ingress- (Verbindungen, die über das Internet initiiert wurden) und Egress-Sicherheitsregeln (Verbindungen, die über das VCN initiiert wurden), die für alle VNICs in einem Subnetz gelten, mit dem die Sicherheitsliste verknüpft ist.

-

Weiterleitungstabelle (RT)

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen an Ziele außerhalb eines VCN weitergeleitet wird, in der Regel über Gateways außerhalb eines VCN (z.B. zum Internet, zu Ihrem On-Premise-Netzwerk oder zu einem Peer-VCN).

-

Servicegateway (SG)

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zu Oracle Services durchläuft die Oracle-Netzwerk-Fabric und nie das Internet.

-

Internetgateway (IGW)

Ein Internetgateway ist ein optionaler virtueller Router, den Sie Ihrem VCN hinzufügen können, um Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet zuzulassen.

-

Dynamic Routing Gateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerkverkehr zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

Mit den neuen Verbesserungsfeatures von DRG können Sie jetzt die folgenden Ressourcen anhängen:- VCNs

- Remote-Peering-Verbindungen

- Site-to-Site-VPN-IPSec-Tunnel

- OCI FastConnect-Virtual Circuits

-

Virtuelle Netzwerkkarte (VNIC)

Die Services in OCI-Data Centern weisen physische Netzwerkkarten (NICs) auf. Instanzen virtueller Maschinen kommunizieren über virtuelle NICs (VNICs), die mit den physischen NICs verknüpft sind. Jede Instanz verfügt über eine primäre VNIC, die beim Start automatisch erstellt und angeschlossen wird und während der Lebensdauer der Instanz verfügbar ist. DHCP wird nur der primären VNIC angeboten. Sie können nach dem Starten der Instanz sekundäre VNICs hinzufügen. Sie müssen statische IPs für jede Schnittstelle festlegen.

-

Object Storage

Object Storage ermöglicht einen schnellen Zugriff auf große Mengen strukturierter und unstrukturierter Daten aller Inhaltstypen, darunter Datenbankbackups, Analysedaten und umfangreiche Inhalte wie Bilder und Videos. Sie können Daten sicher speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass dies zu einer Beeinträchtigung der Performance oder Servicezuverlässigkeit führt. Verwenden Sie Standardspeicher für "Hot"-Speicher, auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie den Archivspeicher zum "kalten" Speicher, den Sie über lange Zeiträume beibehalten und selten oder nur selten aufrufen.

-

FastConnect (FC)

Oracle Cloud Infrastructure FastConnect bietet eine einfache Möglichkeit, eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure zu erstellen. FastConnect bietet im Vergleich zu internetbasierten Verbindungen höhere Bandbreitenoptionen und eine zuverlässigere Netzwerkerfahrung.

- Virtual Circuit (VC)

Ein Virtual Circuit ist ein layer-2- oder layer-3-Ethernet-VLAN, das über mindestens eine physische Netzwerkverbindung läuft und eine einzelne, logische Verbindung zwischen dem Router auf der Netzwerk-Edge und dem Oracle-Router bereitstellt. Jeder Virtual Circuit besteht aus Informationen, die vom Kunden und Oracle sowie einem Oracle FastConnect-Partner (wenn Sie eine Verbindung über einen Oracle FastConnect-Partner herstellen) geteilt werden. Private VMs unterstützen Private Peering, während öffentliche Virtual Circuits Public Peering unterstützen.

-

Palo Alto Networks Firewall der VM-Serie

Bietet alle Funktionen physischer Firewalls der nächsten Generation in einer Virtual-Machine-Form. So erhalten Sie Inline-Netzwerksicherheit und Bedrohungsprävention, um öffentliche und private Clouds konsistent zu schützen.

Mit der VM-Serie auf OCI können Sie Ihre Workloads schützen und segmentieren, erweiterte Bedrohungen verhindern und den Einblick in Ihre Anwendungen beim Wechsel in die Cloud verbessern.- Das Managementsubnetz verwendet die Verwaltungsschnittstelle, damit Endbenutzer eine Verbindung zur Benutzeroberfläche herstellen können.

- Mit dem untrust-Subnetz wird externer Traffic an oder von der Palo Alto Networks VM-Series Firewall geleitet.

- Mit dem Trust-Subnetz wird interner Datenverkehr zur oder von der Palo Alto Networks VM-Series Firewall geleitet.

- Das High Availability-(HA-)Subnetz stellt sicher, dass VM-Series-Firewalls High Availability aufweisen.

-

E-Business Suite-Anwendungsebene

Eine Oracle E-Business Suite-Anwendung besteht aus Servern und Dateisystemen. In dieser Referenzarchitektur wird sie mit mehreren Knoten der Anwendungsebene bereitgestellt und an die Anwendung angepasst. Wenn Sie eine Oracle E-Business Suite-Anwendungsebene mit mehreren Knoten bereitstellen, können Sie entweder ein freigegebenes oder ein nicht gemeinsam verwendetes Dateisystem der Anwendungsebene verwenden. Diese Architektur nimmt ein Shared Application-Tier-Dateisystem an, das den Speicherplatzbedarf reduziert und das Einspielen von Patches für jeden Knoten in der Umgebung überflüssig macht.

-

Enterprise Command Center (ECC)

Enterprise Command Center bieten Informationserkennung zusammen mit Visualisierungs- und Explorationsfunktionen, die in Oracle E-Business Suite-Benutzeroberflächen eingebettet sind. Mit Oracle Enterprise Command Center Framework können Sie Geschäfts-Dashboards in verschiedenen Funktionsbereichen erstellen. Benutzer der Oracle E-Business Suite navigieren mit interaktiven visuellen Komponenten und geführten Discovery-Funktionen zu explorativen Datenanalysen in Transaktionsinformationen. Mobilität und responsives Design sind in Oracle Enterprise Command Center Framework integriert. Alle Dashboards passen das Layout automatisch an einen Formfaktor für Desktop oder Mobilgeräte an.

Oracle Enterprise Command Center Framework, einschließlich Dashboard-Inhalt, entspricht automatisch dem vorhandenen Sicherheitskontext und der Sicherheit von Oracle E-Business Suite. Enterprise Command Center unterstützen Oracle E-Business Suite-Benutzer bei der Identifizierung und Bearbeitung von prioritären Transaktionen ohne benutzerdefinierte Betriebsberichte. ECC Release V7 umfasst 32 Befehlszentren mit 121 Dashboards in der Oracle E-Business Suite.

-

Oracle E-Business Suite-Datenbankebene - Exadata Cloud Service

Mit Exadata Cloud Services können Sie die Vorteile von Exadata in der Cloud nutzen. Sie können flexible X8M-Systeme bereitstellen, mit denen Sie Datenbank-Compute-Server und Speicherserver zu Ihrem System hinzufügen können, wenn Ihre Anforderungen steigen. X8M-Systeme bieten Networking vom Typ RoCE (RDMA over Converged Ethernet) für Module mit hoher Bandbreite und geringer Latenz, persistenter Speicher (PMEM) und intelligenter Exadata-Software. Sie können X8M-Systeme mit einer Ausprägung bereitstellen, die einem Quarter-Rack-System X8 entspricht, und dann Datenbank- und Speicherserver nach dem Provisioning jederzeit hinzufügen.

Um eine Exadata Cloud Services-Datenbank bereitzustellen, müssen Sie zunächst Exadata Cloud Services-Infrastruktur- und VM-Clusterressourcen separat bereitstellen. Neben Infrastructure werden ein VM-Cluster, ein anfängliches Datenbank-Home und eine Datenbank erstellt. Mit der Konsole oder der Oracle Cloud Infrastructure-API können Sie jederzeit zusätzliche Datenbank-Homes und Datenbanken erstellen.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im privaten Standardadressbereich befinden.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit einem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data-Center oder einem anderen Cloud-Provider) überschneiden, für das Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen. Berücksichtigen Sie bei der Entwicklung der Subnetze Ihren Trafficfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Oracle empfiehlt die Verwendung regionaler Subnetze, da sie flexibler sind. Sie erleichtern die effiziente Aufteilung des VCN in Subnetze, während sie auch für Ausfall von Availability-Domains konzipiert sind.

- Sicherheit

Um die Sicherheit Ihres OCI-Mandanten zu stärken, empfiehlt Oracle die Verwendung von Cloud Guard- und Sicherheitszonen. Sie müssen Cloud Guard aktivieren, bevor Sie Sicherheitszonen erstellen. Mit Cloud Guard können Sie Policy-Verstöße in vorhandenen Ressourcen erkennen, die vor der Sicherheitszone erstellt wurden.

Cloud Guard

Cloud Guard ist ein cloudnativer Service, mit dem Kunden ihren Sicherheitsstatus in Oracle Cloud überwachen, identifizieren, erreichen und aufrechterhalten können. Prüfen Sie mit dem Service Ihre OCI-Ressourcen auf Sicherheitsschwächen im Zusammenhang mit der Konfiguration sowie Ihre OCI-Operatoren und -Benutzer auf riskante Aktivitäten. Beim Erkennen kann Cloud Guard basierend auf Ihrer Konfiguration Korrekturmaßnahmen vorschlagen, unterstützen oder ausführen. In der folgenden Liste sind die ersten Schritte für die Planung für Cloud Guard zusammengefasst:- Ziel: Definiert den Geltungsbereich der Cloud Guard-Prüfungen. Alle Compartments innerhalb eines Ziels werden auf dieselbe Weise geprüft. Dabei können Sie dieselben Optionen für die Verarbeitung von erkannten Problemen nutzen.

- Detektor: Führt Prüfungen durch, um potenzielle Sicherheitsprobleme basierend auf Aktivitäten oder Konfigurationen zu identifizieren. Regeln zur Identifizierung von Problemen sind für alle Compartments in einem Ziel identisch.

- Responder: Gibt Aktionen an, die Cloud Guard ausführen kann, wenn Detektoren Probleme identifizieren. Regeln für die Verarbeitung identifizierter Probleme sind für alle Compartments in einem Ziel identisch.

Sicherheitszonen

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle, Sicherheitszonen zu verwenden. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept der Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Die Ressourcen in einer Sicherheitszone dürfen nicht über das öffentliche Internet zugänglich sein und müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden.Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert OCI die Vorgänge anhand der Policys im Rezept der Sicherheitszone und lehnt Vorgänge ab, die eine der Policys verletzen.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Es wird empfohlen, keine Sicherheitslisten sondern NSGs zu verwenden, da NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Es wird empfohlen, keine Sicherheitslisten sondern NSGs zu verwenden, da NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

- Load-Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägungen mit fester Bandbreite auswählen oder eine benutzerdefinierte (flexible) Ausprägungen angeben, bei der Sie einen Bandbreitenbereich festlegen und der Service die Bandbreite automatisch basierend auf Trafficmustern skalieren lässt. Bei beiden Lösungen können Sie die Ausprägungen nach dem Erstellen des Load Balancers jederzeit ändern.

- E-Business Suite Cloud Manager-Tool

Oracle E-Business Suite Cloud Manager ist eine webbasierte Anwendung, die alle wichtigen Automatisierungsabläufe für Oracle E-Business Suite auf OCI steuert, einschließlich Provisioning neuer Umgebungen, Durchführung von Lifecycle-Management-Aktivitäten in diesen Umgebungen und Wiederherstellung von Umgebungen On Premise.

Oracle empfiehlt allen Kunden, die ihre Oracle E-Business Suite-Workload in OCI verlagern möchten, dringend dieses Automatisierungstool für Lift-and-Shift, Provisioning und Lebenszyklusmanagement. Wenn unsere aktuellen Automatisierungsangebote jedoch nicht Ihren spezifischen Anforderungen entsprechen, können Sie ein manuelles Verfahren anwenden.

Mehr anzeigen

Erfahren Sie mehr über das Deployment von Oracle E-Business Suite mit einer Palo Alto Networks-Firewall und Exadata Cloud Services.

Prüfen Sie die folgenden zusätzlichen Ressourcen:

- Produkt- und produktbezogene Dokumentation:

- Best Practices-Framework für Oracle Cloud Infrastructure

- Sichere Anwendungs-Workloads mit der Palo Alto Networks VM-Series Firewall

- Stellen Sie Exadata Cloud Service mit Data Guard in mehreren Regionen bereit

- Mehrere Oracle E-Business Suite-Kunden mandantenübergreifend verwalten

- Oracle E-Business Suite Cloud Manager-Dokumentation

- Enterprise Command Center - Überblick

- Grundlegende Routing-Szenarios für das erweiterte DRG

- My Oracle Support-Hinweise:

- Erste Schritte mit Oracle E-Business Suite auf Oracle Cloud Infrastructure (Dokument-ID 2517025.1)

- Oracle Enterprise Command Center Framework, Release 12.2 installieren (Dokument-ID 2495053.1)

- Standards, die von Oracle E-Business Suite Cloud Manager zum Provisioning Oracle E-Business Suite auf Oracle Cloud Infrastructure verwendet werden (Dokument-ID 2656874.1)