Bereitstellung von eingehenden und ausgehenden privaten Multicloud-Netzwerkkonnektivität

Die Verbindung von Services und Anwendungen, die in privaten Netzwerken mit On-Premise-Unternehmensanwendungen über das öffentliche Internet ausgeführt werden, kann ein Sicherheitsrisiko für Ihr Unternehmen darstellen. Stattdessen können Sie eine eingehende und ausgehende private Verbindung mit Anwendungen in privaten Netzwerken wie Amazon Virtual Private Cloud, Microsoft Azure Virtual Network, Google Cloud Virtual Private Cloud oder einem anderen privaten On-Premise-Netzwerk bereitstellen.

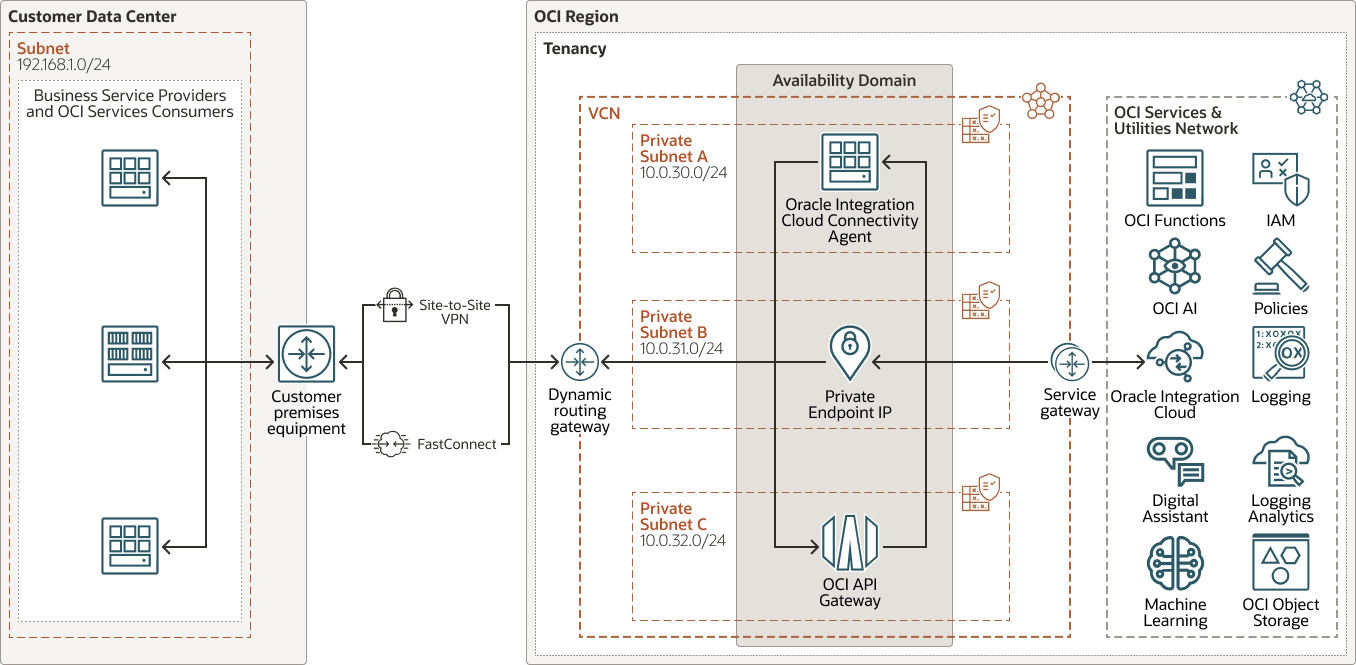

Mit dem Oracle Integration Cloud Service-Konnektivitäts-Agent und dem privaten OCI Oracle Integration Cloud Service-Endpunkt leitet Oracle Integration Cloud Service eingehenden und ausgehenden Traffic von OCI an On-Premise-Anwendungen weiter.

Architektur

Diese Architektur bietet die erforderliche Konnektivität zwischen privaten Multicloud-Netzwerken und den Cloud-Services und -Anwendungen von Oracle, ohne den Traffic im Rahmen der ausgehenden und eingehenden Integration von Oracle Integration Cloud Service über das öffentliche Internet zu leiten. Verwenden Sie diese Architektur, wenn Sie nur eine private Oracle Integration Cloud Service-Verbindung nutzen und damit interagieren müssen.

Oracle Integration Cloud Service stellt REST-API-Triggerintegrationsservices als öffentlich verfügbar bereit. Alle REST-Triggerintegrationen können standardmäßig über ein öffentliches Netzwerk aufgerufen werden. Mit der Oracle Integration Cloud Service-Ausnahmeliste können Sie den Zugriff auf Oracle Integration Cloud Service nur auf private Consumer beschränken. Private Consumer greifen nicht direkt auf Oracle Integration Cloud Service zu, sondern über die OCI-Servicevirtualisierungsschicht, die durch das OCI-API-Gateway dargestellt wird.

Eingehende OCI-Interaktionen werden von OCI API Gateway aktiviert. So können Sie APIs mit privaten Endpunkten veröffentlichen, auf die innerhalb Ihres Netzwerks zugegriffen werden kann. In dieser Architektur veröffentlichen Sie Oracle Integration Cloud Service-Integrationsservices als private APIs in Kombination mit Oracle Integration Cloud Service. Zusätzliche OCI-Services werden verwendet, um private Konnektivität für eingehende und ausgehende Oracle Integration Cloud Service-Interaktionen zu ermöglichen.

In dieser Architektur gibt es 3 Interaktionstypen:

- Oracle Integration Cloud Service-Konnektivitäts-Agent

Abonnieren Sie Business Services, Anwendungen und private Plattformen. Diese Architektur verwendet den Oracle Integration Cloud Service-Konnektivitäts-Agent für die Kommunikation mit privaten Business Services oder Anwendungen. Der Oracle Integration Cloud Service-Konnektivitäts-Agent wird auf einer OCI-Compute-Instanz in einem privaten Subnetz in einem OCI-VCN installiert. Der Konnektivitäts-Agent kommuniziert mit Oracle Integration Cloud Service über ein Servicegateway auf der einen Seite und mit dem Service oder der Anwendung, der auf der anderen Seite in einem privaten Netzwerk ausgeführt wird, über ein dynamisches Routinggateway (DRG) und privates FastConnect-Peering oder VPN. Der Konnektivitäts-Agent implementiert ausgehende Oracle Integration Cloud Service-Szenarios. Er kann jedoch Geschäftsservices, Plattformen und Anwendungen (z.B. Java-Nachrichtenservice, Messaging-Queue oder Datenbank) abonnieren und abfragen.

- OCI Private Endpoint-Konnektivität

Der gesamte ausgehende Traffic von Oracle Integration Cloud Service durchläuft eine Verbindung basierend auf einem Adapter. Während Sie einen privaten Endpunkt für eine Instanz erstellen, ist die Sicherung des ausgehenden Traffics mit dem privaten Endpunkt auf Adapter-für-Adapter-Basis verfügbar. Beispiel: Ein Kafka-Adapter und ein FTP-Adapter unterstützen die Konnektivität über einen privaten Endpunkt, und es ist kein Oracle Integration Cloud Service-Konnektivitäts-Agent erforderlich. Die Unterstützung des privaten Endpunktkonnektivitätsadapters wächst mit jedem Oracle Integration Cloud Service-Update.

- OCI API Gateway

Nutzen Sie OCI-Services, ohne eingehenden OCI-Traffic über öffentliche Netzwerke zu leiten. Erweitern Sie das private OCI-API-Gateway-Muster mit einem Servicegateway im VCN, in dem OCI-API-Gateway bereitgestellt wird, um Traffic zu Oracle-Services zuzulassen. Mit OCI API Gateway können private Plattformen und Anwendungen Services und Funktionen aufrufen, die in OCI ausgeführt werden. In dieser Architektur bietet OCI API Gateway Zugriff auf Trigger-basierte Integrationen für REST-API-Adapter und die Oracle Integration Cloud Service-Management-API mit privater Konnektivität.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

integration-cloud-private-inbound-outbound.zip

Die Architektur umfasst die folgenden Komponenten:

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domain bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Ein Fehler in einer Availability-Domain sollte sich daher nicht auf die anderen Availability-Domains in der Region auswirken.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Fehlerdomänen mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, benutzerdefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Route-Tabelle

Virtuelle Routentabellen enthalten Regeln zum Weiterleiten von Traffic von Subnetzen zu Zielen außerhalb eines VCN, in der Regel über Gateways.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in und aus dem Subnetz zulässig sein muss.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- Customer-Premise-Ausrüstung (CPE)

Ein Objekt, das das Netzwerkasset darstellt, das im On-Premise-Netzwerk lebt und die VPN-Verbindung herstellt. Die meisten Grenzfirewalls fungieren als CPE, aber ein separates Gerät (wie eine Appliance oder ein Server) kann ein CPE sein.

- Site-to-Site-VPN

Das Site-to-Site-VPN stellt IPSec-VPN-Konnektivität zwischen Ihrem On-Premise-Netzwerk und VCNs in Oracle Cloud Infrastructure bereit. Die IPSec-Protokollfamilie verschlüsselt den IP-Traffic, bevor die Pakete von der Quelle zum Ziel übertragen werden, und entschlüsselt den Traffic, wenn er ankommt.

- FastConnect

Oracle Cloud Infrastructure FastConnect bietet eine einfache Möglichkeit, eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure zu erstellen. FastConnect bietet Optionen mit höherer Bandbreite und ein zuverlässigeres Netzwerkerlebnis im Vergleich zu internetbasierten Verbindungen.

- Privater OCI-Endpunkt

OCI Private Endpunkt ist eine private OCI-Ressource, mit der Sie über Oracle Cloud Infrastructure Resource Manager auf nicht öffentliche Cloud-Ressourcen in Ihrem Mandanten zugreifen können. Oracle Integration Cloud Service leitet Traffic und Packages über den privaten Endpunkt weiter. Der gesamte Traffic bleibt in Ihrem privaten Netzwerk, ohne über das öffentliche Internet zu gehen.

- API Gateway

Mit Oracle API Gateway können Sie APIs mit privaten Endpunkten veröffentlichen, auf die Sie über Ihr Netzwerk zugreifen können. Bei Bedarf können Sie diese aber auch für das öffentliche Internet freigeben. Die Endpunkte unterstützen API-Validierung, Anforderungs- und Reaktionstransformation, CORS, Authentifizierung und Autorisierung sowie Anforderungsbegrenzung.

- Oracle Integration Cloud Service

Oracle Integration Cloud Service ist ein vollständig verwaltetes Service, mit dem Sie Ihre Anwendungen integrieren, Prozesse automatisieren, Geschäftsdokumente B2B austauschen und visuelle Anwendungen erstellen können.

- Functions

Oracle Cloud Infrastructure Functions ist eine vollständig verwaltete, mehrmandantenige, hochskalierbare, On-Demand-Plattform mit Funktionen als Service (FaaS). Es wird von der Fn-Projekt-Open-Source-Engine angetrieben. Mit Funktionen können Sie Ihren Code bereitstellen und entweder direkt aufrufen oder als Antwort auf Ereignisse auslösen. Oracle Functions verwendet Docker-Container, die in Oracle Cloud Infrastructure Registry gehostet werden.

- Oracle Cloud Infrastructure AI Services

Oracle Cloud Infrastructure AI Services ist eine Sammlung von Services mit vordefinierten Modellen für maschinelles Lernen, die es Entwicklern erleichtern, KI auf Anwendungen und Geschäftsabläufe anzuwenden. Die Modelle können individuell geschult werden, um genauere Geschäftsergebnisse zu erzielen. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Generative AI, Oracle Cloud Infrastructure Language, Oracle Cloud Infrastructure Speech, Oracle Cloud Infrastructure Vision und Oracle Cloud Infrastructure Document Understanding.

- Machine Learning Services (ML)

Services für maschinelles Lernen von Oracle erleichtern das Erstellen, Trainieren, Bereitstellen und Verwalten benutzerdefinierter Lernmodelle. Diese Services bieten Data Science-Funktionen mit Unterstützung von bevorzugten Open-Source-Bibliotheken und -Tools oder durch datenbankinternes maschinelles Lernen und direkten Zugriff auf bereinigte Daten. Siehe Oracle Cloud Infrastructure Data Science, Maschinelles Lernen in Oracle Database, Oracle Cloud Infrastructure Data Labeling, OCI Virtual Machines for Data Science.

- Oracle Digital Assistant

Bei digitalen Assistenten handelt es sich um virtuelle Geräte, mit denen Benutzer Aufgaben über natürliche Unterhaltungen ausführen können, ohne dass mehrere Apps und Websites verwaltet werden müssen.

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) ist die Zugriffskontrollebene für Oracle Cloud Infrastructure (OCI) und Oracle Cloud Applications. Mit der IAM-API und der Benutzeroberfläche können Sie Identitätsdomains und die Ressourcen in der Identitätsdomain verwalten. Jede OCI IAM-Identitätsdomain stellt eine eigenständige Identity and Access Management-Lösung oder eine andere Benutzerpopulation dar.

- Policy

Eine Oracle Cloud Infrastructure Identity and Access Management-Policy gibt an, wer auf welche Ressourcen zugreifen kann und wie. Der Zugriff wird auf Gruppen- und Compartment-Ebene erteilt. Sie können also eine Policy schreiben, die einer Gruppe einen bestimmten Zugriffstyp in einem bestimmten Compartment oder dem Mandanten gibt.

- Audit

Der Oracle Cloud Infrastructure Audit-Service zeichnet Aufrufe von allen unterstützten öffentlichen API-(Public Application Programming Interface-)Endpunkten von Oracle Cloud Infrastructure automatisch als Logereignisse auf. Derzeit unterstützen alle Services das Logging durch Oracle Cloud Infrastructure Audit.

- LoggingBei Logging handelt es sich um einen hoch skalierbaren und vollständig verwalteten Service, der Zugriff auf die folgenden Logtypen von Ihren Ressourcen in der Cloud ermöglicht:

- Auditlogs: Logs zu Ereignissen, die vom Auditservice ausgegeben werden.

- Service-Logs:: Logs, die von einzelnen Services wie API Gateway, Events, Functions, Load Balancing, Object Storage und VCN-Flowlogs ausgegeben werden.

- Benutzerdefinierte Logs: Logs, die Diagnoseinformationen von benutzerdefinierten Anwendungen, anderen Cloud-Providern oder einer On-Premise-Umgebung enthalten.

- Oracle Cloud Infrastructure Logging Analytics

Oracle Cloud Infrastructure Logging Analytics ist ein auf maschinellem Lernen basierender Cloud-Service, der alle Logdaten aus On-Premise- und Multi-Cloud-Umgebungen überwacht, aggregiert, indexiert und analysiert. Ermöglichen Sie es Benutzern, diese Daten zu durchsuchen, zu untersuchen und zu korrelieren, um Probleme schneller zu beheben und zu lösen und Erkenntnisse zu gewinnen, um bessere betriebliche Entscheidungen zu treffen.

- Object Storage

Mit dem Objektspeicher können Sie schnell auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps zugreifen, darunter Datenbankbackups, Analysendaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne die Performance oder Servicezuverlässigkeit zu beeinträchtigen. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage, den Sie über lange Zeiträume beibehalten möchten und auf den Sie nur selten zugreifen.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke innerhalb des standardmäßigen privaten IP-Adressraums.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit anderen Netzwerken (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, für die Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Trafficfluss und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

- Konnektivität

Wenn Sie Ressourcen in Oracle Cloud Infrastructure bereitstellen, können Sie mit einer einzigen Verbindung zu Ihrem On-Premise-Netzwerk klein anfangen. Diese einzelne Verbindung kann über FastConnect oder über IPSec VPN erfolgen. Um Redundanz zu planen, sollten Sie alle Komponenten (Hardwaregeräte, Einrichtungen, Stromkreise und Stromversorgung) zwischen Ihrem On-Premise-Netzwerk und Oracle Cloud Infrastructure berücksichtigen. Berücksichtigen Sie auch Vielfalt, um sicherzustellen, dass Einrichtungen nicht zwischen den Pfaden geteilt werden.

- Zugriff auf eine Oracle Integration Cloud Service-Instanz einschränken

Schränken Sie die Netzwerke ein, die Zugriff auf Ihre Oracle Integration Cloud Service-Instanz haben, indem Sie eine Ausnahmeliste (früher eine Ausnahmeliste) konfigurieren. Nur Benutzer mit den spezifischen IP-Adressen, Classless Inter-Domain Routing-(CIDR-)Blöcken und von Ihnen angegebenen virtuellen Cloud-Netzwerken können auf die Oracle Integration Cloud Service-Instanz zugreifen.

- Privates Endpunktnetzwerk

Das VCN muss sich in derselben Region wie Ihre Oracle Integration Cloud Service-Instanz befinden. Das VCN und das Subnetz können sich in einem beliebigen Compartment befinden und sich entweder in demselben oder in verschiedenen Compartments befinden. Das Subnetz kann öffentlich oder privat sein, muss jedoch für den privaten Zugriff privat sein.

Hinweise

Beachten Sie beim Deployment dieser Referenzarchitektur die folgenden Punkte.

- Skalierbarkeit

Administratoren geben beim Erstellen von Oracle Integration Cloud Service-Instanzen die Anzahl der Nachrichtenpakete an, die pro Instanz verwendet werden sollen.

- Ressourcenlimits

Berücksichtigen Sie die Best Practices, Limits nach Service und Compartment Quotas für Ihren Mandanten.

- Sicherheit

Verwenden Sie Oracle Cloud Infrastructure Identity and Access Management-Policys, um zu kontrollieren, wer auf Ihre Cloud-Ressourcen zugreifen kann und welche Vorgänge ausgeführt werden können. OCI-Cloud-Services verwenden Oracle Cloud Infrastructure Identity and Access Management-Policys, wie z.B. das Aufrufen von Funktionen durch OCI API Gateway. OCI-API-Gateway kann den Zugriff auch mit der OAuth-Authentifizierung und -Autorisierung kontrollieren. Oracle Cloud Infrastructure Identity and Access Management ermöglicht Authentifizierung und Autorisierung, die über Oracle Cloud Infrastructure Identity and Access Management föderiert werden können. Daher kann sich das OCI-API-Gateway bei einer Vielzahl von Services und Authentifizierungssetups authentifizieren.

- Leistung und Kosten

OCI bietet Compute-Ausprägungen für eine Vielzahl von Anwendungen und Anwendungsfällen. Wählen Sie die Ausprägungen für Ihre Compute-Instanzen sorgfältig aus. Wählen Sie Ausprägungen aus, die optimale Performance für Ihre Last zu den niedrigsten Kosten bieten. Wenn Sie mehr Performance, Arbeitsspeicher oder Netzwerkbandbreite benötigen, können Sie zu einer größeren Ausprägung wechseln.

OCI-API-Gateway unterstützt das Antwort-Caching durch Integration mit einem externen Cacheserver (wie einem Redis- oder KeyDB-Server), um unnötige Last auf Backend-Services zu vermeiden. Wenn Antworten im Cache gespeichert werden, können ähnliche Anforderungen abgeschlossen werden, indem Daten aus einem Antwortcache abgerufen werden, anstatt die Anforderung an den Backend-Service zu senden. Dadurch wird die Last für Backend-Services reduziert und die Performance verbessert und Kosten gesenkt.

OCI API Gateway cacht auch Autorisierungstoken (basierend auf ihrer Verlassungszeit), wodurch die Belastung des Identitätsproviders reduziert und die Performance verbessert wird.

- Verfügbarkeit

Sie sollten eine High Availability-Option verwenden, die auf Ihren Deployment-Anforderungen und Ihrer Region basiert. Die Optionen umfassen die Verteilung von Ressourcen auf mehrere Availability-Domains in einer Region und die Verteilung von Ressourcen auf die Faultdomains in einer Availability-Domain. Faultdomains bieten die beste Resilienz für Workloads, die in einer einzelnen Availability-Domain bereitgestellt werden. Für High Availability in der Application Tier stellen Sie die Anwendungsserver in verschiedenen Faultdomains bereit, und verwenden Sie einen Load Balancer, um Clienttraffic auf die Anwendungsserver zu verteilen.

- Überwachung und Alerts

Richten Sie Monitoring und Alerts zur CPU- und Arbeitsspeicherauslastung für Ihre Knoten ein, damit Sie die Ausprägung nach Bedarf vertikal oder horizontal skalieren können.

Stellen Sie

Sie können diese Referenzarchitektur in Oracle Cloud Infrastructure wie folgt bereitstellen:

- Melden Sie sich bei der OCI-Konsole an.

- Richten Sie die erforderliche Netzwerkinfrastruktur ein, wie im Architekturdiagramm dargestellt: VCN, Subnetz, dynamisches Routinggateway, Sicherheitsliste, Routing-Tabelle, Servicegateway, FastConnect/VPN, CPE und privater OCI-Endpunkt.

- Provisioning einer Oracle Integration Cloud Service-Instanz.

- Installieren Sie den Oracle Integration Cloud Service-Konnektivitäts-Agent.

- Navigieren Sie zur Oracle Integration Cloud Service-Konsole, und erstellen Sie eine Agent-Gruppe.

- Befolgen Sie die Anweisungen zum Herunterladen und Ausführen des Connectivity Agent-Installationsprogramms.

- Navigieren Sie zur OCI-Konsole, und wählen Sie Compute-Ausprägungen entsprechend den Oracle Integration Cloud Service-Systemanforderungen aus.

- Konfigurieren Sie den privaten Endpunkt von Oracle Integration Cloud Service.

- Erstellen Sie eine OCI-API-Gateway-Instanz.

- Schränken Sie die Netzwerke mit Zugriff auf Ihre Oracle Integration Cloud Service-Instanz ein, indem Sie bei Bedarf eine Ausnahmeliste konfigurieren.

Mehr erfahren

In diesen Ressourcen finden Sie Anweisungen und Kontext für das Deployment von privater Multicloud-Netzwerkkonnektivität über Oracle Integration Cloud Service.

Oracle Integration Cloud Service

- "Connectivity Agent-Installationsprogramm herunterladen und ausführen" unter Oracle Integration 3 bereitstellen und verwalten

- "Systemanforderungen" in Oracle Integration 3 bereitstellen und verwalten

- "Voraussetzungen für die Konfiguration eines privaten Endpunkts" in Oracle Integration 3 bereitstellen und verwalten

- "Verbindung zu Endpunkten mit einem privaten virtuellen Cloud-Netzwerk (VCN)" in Oracle Integration 3 bereitstellen und verwalten

- "Mit privaten Ressourcen verbinden" in Oracle Integration 3 bereitstellen und verwalten

Oracle Cloud Infrastructure API Gateway

- "API Gateway QuickStart-Dokumentation" in der Oracle Cloud Infrastructure-Dokumentation

- Oracle API Gateway-Dokumentation

Oracle Cloud Infrastructure

- Best Practice Framework für Oracle Cloud Infrastructure

- Oracle Cloud Kostenschätzer

- Oracle-API-Management

- "FastConnect Überblick" in der Dokumentation zu Oracle Cloud Infrastructure

- "Networking - Überblick" in der Oracle Cloud Infrastructure-Dokumentation

- "Sicherheit - Überblick" in der Oracle Cloud Infrastructure-Dokumentation

- Aufbau einer privaten Multi-Cloud-Netzwerkkonnektivität über Oracle Integration Cloud