SCCA-konforme Workload mit Cloud Native SCCA LZ in Oracle Cloud bereitstellen

Diese Referenzarchitektur bietet Richtlinien für Missionseigentümer des US-Verteidigungsministeriums (DoD) und Implementierungspartner für die Verwendung der cloud-nativen Plattformautomatisierung von Oracle in Verbindung mit sicheren Cloud-Computing-Architekturanforderungen.

Verwenden Sie eine Oracle Cloud Native Secure Cloud Computing Architecture Landing Zone (SCCA LZ), um SCCA mit minimalem Eingriff schnell in Ihrem Mandanten bereitzustellen. Dadurch wird eine hochsichere Architektur zeitnah in Ihrem Mandanten bereitgestellt.

Der Zweck des SCCA des US-Verteidigungsministeriums (DoD) ist es, ein Schutzhindernis zwischen dem DoD Information System Network (DISN) und kommerziellen Cloud-Services bereitzustellen, die von der DoD verwendet werden, während der Kosten-Leistungs-Handel mit Cybersicherheit optimiert wird. SCCA bietet proaktiv und reaktiv eine Ebene des allgemeinen Schutzes vor Angriffen auf die DISN-Infrastruktur und Missionsanwendungen, die in der Commercial Cloud ausgeführt werden.

Sie richtet sich speziell an Angriffe von erfolgsrelevanten Anwendungen, die sich in der Cloud Service-Umgebung (CSE) befinden, auf die DISN-Infrastruktur und die benachbarten Mandanten in einer mehrmandantenfähigen Umgebung. Sie stellt eine konsistente CSP-(Content Security Policy-)unabhängige Sicherheitsstufe bereit, mit der kommerziell verfügbare Cloud Service-Angebote (CSO) für das Hosting von DoD-Missionsanwendungen verwendet werden können, die auf allen DoD-Auswirkungsebenen für Informationssysteme (2, 4, 5 und 6) ausgeführt werden. Zu den wichtigsten SCCA-Komponenten gehören Cloud Access Point (CAP), Virtual Data Center Managed Services (VDSS), Virtual Data Center Management Services (VDMS) und Trusted Cloud Credential Manager (TCCM).

Diese Referenzarchitektur wurde von Oracle DoD Cloud veröffentlicht, um die SCCA-Standards zu erfüllen.

Architektur

Diese Landing Zone unterstützt DISA SCCAs und stellt das Framework zur Sicherung von US DoD Impact Level (IL) 4- und 5-Workloads auf Oracle Cloud Infrastructure Government Cloud-Realm-Schlüssel OC2 und OC3-Regionsregionen bereit. Sie ist für die DoD konzipiert, steht jedoch allen Kunden zur Verfügung, die mehr Sicherheit in ihrer Landing Zone wünschen.

Oracle Cloud Native SCCA Landing Zone - Referenzarchitektur

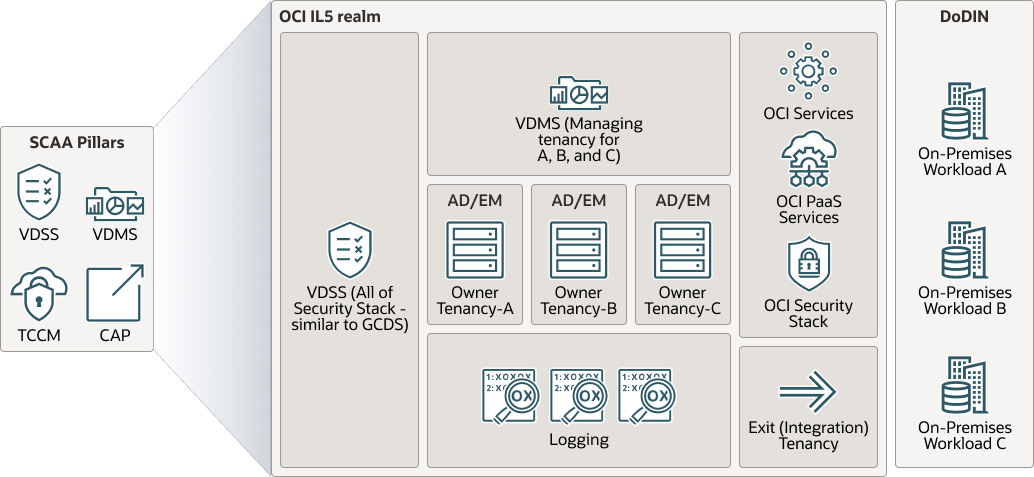

Dieses Referenzarchitekturdiagramm zeigt die abstrakten Bausteine für die Erstellung von SCCA-Komponenten und -Konfigurationen, damit Sie SCCA-konform werden können. Sie können diese Architektur basierend auf den hier gefundenen nativen Oracle Cloud Infrastructure-(OCI-)Services bereitstellen. Diese Referenzarchitektur basiert auf der DISA FRD und verfügt über Komponenten von CAP/BCAP, VDSS, VDMS und TCCM.

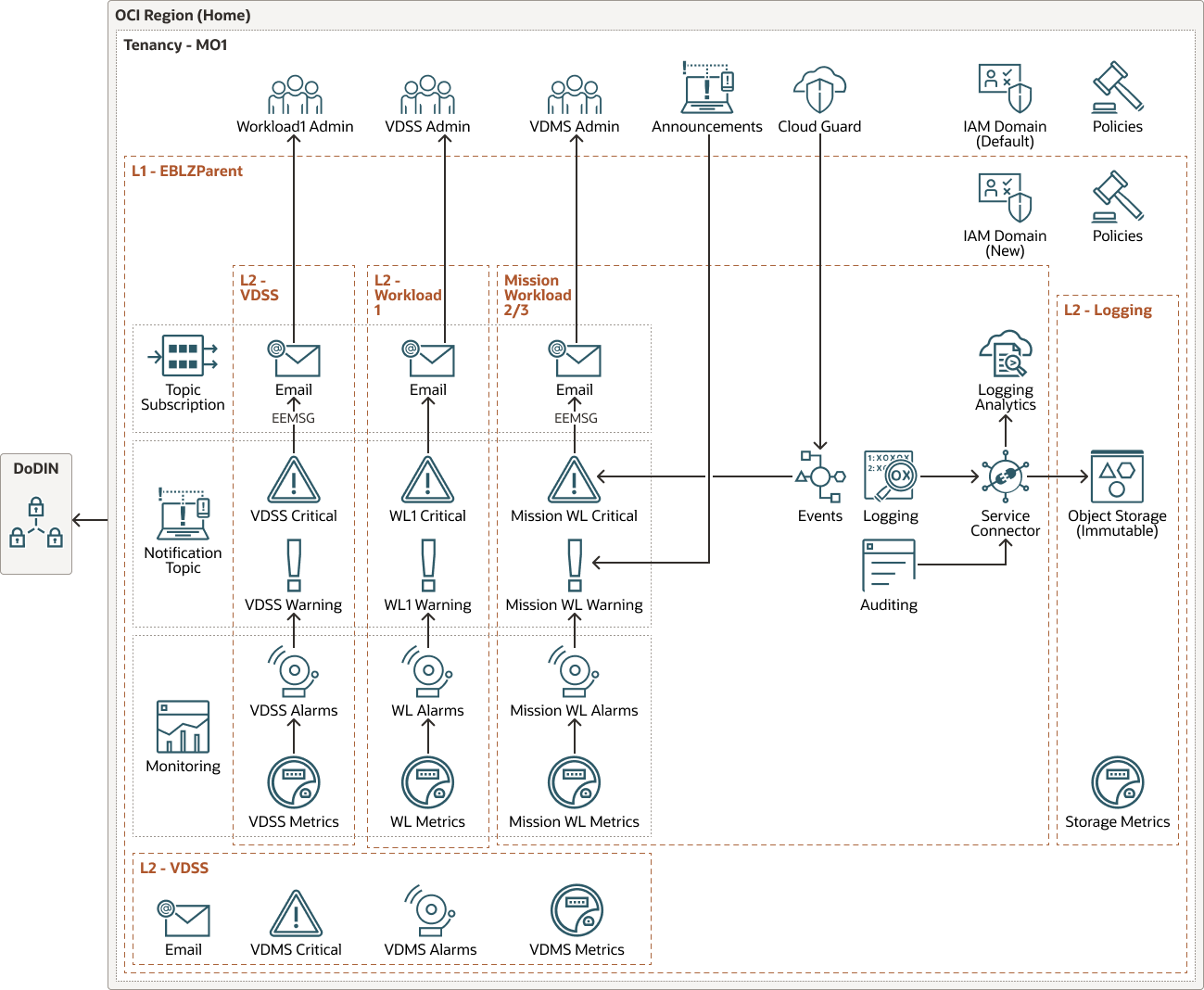

Monitoring-Architektur oder Oracle Cloud-Arbeits-Deployment ist DoD SCCA-konform

Im Rahmen dieser cloud-nativen SCCA-Lösung gibt es eine Überwachungsstruktur in den VDSS-, VDMS- und Workload Compartments, die Ihre anfängliche SCCA-Anforderung erfüllt. Dies kann entsprechend dem Betriebsmodell des Administrators angepasst werden. Services in OCI stellen Metriken und Ereignisse bereit, die über Ihr Metrik-Dashboard überwacht werden können. Sie können Alerts basierend auf Abfragen dieser Metriken und Ereignisse erstellen. Sie können diese Alerts in Gruppen mit Themen organisieren, die Sie erstellen. Sie können verschiedene Themen nach Compartment (VDSS, VDMS und Workload) erstellen und ihnen verschiedene Überwachungsregeln zuweisen.

Oracle Cloud Native SCCA Landing Zone - Technische Architektur

Kürzel

| Abkürzung | Definition |

|---|---|

| ARCYBER | US Army Cyber Command |

| BCAP | Grenz-CAP |

| BCND | Grenzwert für CND |

| CAC | Gemeinsame Zugriffskarte |

| CAP | Cloud-Zugriffspunkt |

| CND | Netzwerk-Verteidigung |

| CSE | Cloud Service-Umgebung |

| Kundenauftrag | Cloud Service-Angebote |

| CSP | Cloud Service-Provider |

| CSSP | Cyber-Sicherheitsserviceprovider |

| DISA | Verteidigungs-Informationssystemagentur |

| DISN | Netzwerk des Verteidigungsinformationssystems |

| DoD CIO | Chief Information Officer des Verteidigungsministeriums |

| DoD | Department of Defense |

| DoDIN | Department of Defense Information Networking |

| FRD | Dokument für funktionale Anforderungen |

| IaaS | Infrastructure-as-a-Service |

| IL | Auswirkungsebene |

| LZ | Landing-Zone |

| MCD | Mission Cyber Defense |

| NSG | Netzwerksicherheitsgruppen |

| PaaS | Platform as a Service |

| PIV | Persönliche Identifikationsüberprüfung |

| RoT | Vertrauenswurzel |

| SaaS | Software as a Service |

| SCCA | Sichere Cloud-Computing-Architektur |

| SCCA LZ | Sichere Landing Zone der Cloud-Computing-Architektur |

| SRG | Security Resource Guide |

| WIG | Technische Implementierungsleitfäden für die Sicherheit |

| TCCM | Trusted Cloud Credential Manager |

| USCYBERCOM | Cyber-Befehl der Vereinigten Staaten |

| VDMS | Virtuelle Data Center-Managed Services |

| VDSS | Virtuelle Data Center-Sicherheitsservices |

| VTAP | Zugriffspunkt für virtuelle Tests |

Die Architektur umfasst die folgenden Komponenten:

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Aus diesem Grund ist es wahrscheinlich, dass ein Fehler in einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt.

- Autonomous Database

Oracle Autonomous Database ist eine vollständig verwaltete, vorkonfigurierte Datenbankumgebung, die Sie für Transaktionsverarbeitungs- und Data Warehousing-Workloads verwenden können. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure verwaltet das Erstellen der Datenbank sowie Backup, Patching, Upgrade und Optimierung der Datenbank.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine falsche Konfiguration oder unsichere Aktivität ermittelt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt das Ausführen dieser Aktionen basierend auf Responder-Rezepten, die Sie definieren können.

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. In Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungs-Quotas festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- DRG

Ihr virtueller Router, an den Sie VCNs und IPSec-Tunnel anhängen können.

- Exadata Database Service

Mit Oracle Exadata Database Service können Sie die Vorteile von Exadata in der Cloud nutzen. Sie können flexible X8M- und X9M-Systeme bereitstellen, mit denen Sie dem System Datenbank-Compute-Server und Speicherserver je nach Bedarf hinzufügen können. X8M- und X9M-Systeme bieten RDMA over Converged Ethernet-(RoCE-)Networking für Module mit hoher Bandbreite und geringer Latenz, persistente Speichermodule (PMEM) und intelligente Exadata-Software. Sie können X8M- und X9M-Systeme mit einer Ausprägung bereitstellen, die einem Quarter-Rack-System X8 und X9M entspricht. Anschließend können Sie nach dem Provisioning jederzeit Datenbank- und Speicherserver hinzufügen.

Oracle Exadata Database Service on Dedicated Infrastructure stellt Oracle Exadata Database Machine als Service in einem Oracle Cloud Infrastructure-(OCI-)Data Center bereit. The Oracle Exadata Database Service on Dedicated Infrastructure instance is a virtual machine (VM) cluster that resides on Exadata racks in an OCI region.

Oracle Exadata Database Service on Cloud@Customer stellt Oracle Exadata Database Service bereit, der in Ihrem Data Center gehostet wird.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure erstellen. FastConnect bietet Optionen mit höherer Bandbreite und eine zuverlässigere Netzwerkerfahrung im Vergleich zu internetbasierten Verbindungen.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Firewall

Bietet Intrusion Detection and Prevention Service und filtert eingehenden Traffic basierend auf Regeln aus.

- Identity

Die SCCA LZ geht davon aus, dass das Identitätsdomainfeature in der Realm verfügbar ist, in der es bereitgestellt wird. Das Feature-Flag X.509 wird bei dieser Bereitstellung von Landing Zones aktiviert. DoD-Kunden müssen ihren eigenen X.509-Identitätsprovider (IdP) bereitstellen, der auch das SAML Holder-of-Key-(HOK-)Profil unterstützen soll. Nach der Konfiguration können sich föderierte Benutzer mit ihrer Common Access Card (CAC) oder PIV-Karte (Personal Identity Verification) bei der OCI-Konsole anmelden. Um SCCA-Zugriffsanforderungen mit der oben genannten Compartment-Konfiguration zu unterstützen, werden die folgenden IAM-Gruppen bereitgestellt: VDSSAAdmin-Gruppe, VDMS-Admin-Gruppe und Workload-Admin-Gruppe.

- Unabhängige Dienste

Hierbei handelt es sich um mandantenweite Services, die für die Verwendung mit LZ, Cloud Guard und VSS aktiviert werden.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt zu mehreren Servern im Backend.

- Local Peering Gateway (LPG)

Mit einem LPG können Sie ein VCN mit einem anderen VCN in derselben Region verbinden. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne dass der Traffic über das Internet oder das On-Premise-Netzwerk geleitet wird.

- Anmeldung

Dieser Service ist für das Auditing in Ihrem Mandanten verfügbar und umfasst ein Compartment, in dem alle Auditlogs in einen gemeinsamen Speicherort mit Aufbewahrungsregeln ausgegeben werden, damit die Logs möglicherweise nicht geändert werden. Die Anforderung DoD besteht darin, dass der Bucket für externe Benutzer, Auditoren usw. zugänglich ist, ohne die Berechtigungen der verbleibenden Umgebung zu ändern.

- Logging Analytics

Oracle Logging Analytics ist eine Cloud-Lösung in OCI, mit der Sie alle Logdaten aus Ihren Anwendungen und Ihrer Systeminfrastruktur On Premise oder in der Cloud indexieren, anreichern, aggregieren, explorieren, suchen, analysieren, korrelieren, visualisieren und überwachen können.

- Überwachung

OCI und die Landing Zone bieten mehrere Services, die zusammenarbeiten, um Monitoringfunktionen in Ihrem Mandanten bereitzustellen. Sie erstellen eine Überwachungsstruktur in den VDSS-, VDMS- und Workload-Komponenten, die Sie für die anfängliche Überwachungsanforderung eingerichtet haben.

Sie bieten einen Ausgangspunkt, an dem Administratoren nach ihrem eigenen Betriebsmodell optimieren können. Um übermäßige Kosten und viele Nachrichten zu vermeiden, werden beim Deployment der Landing Zone standardmäßig alle diese Alerts deaktiviert. Basierend auf Ihrem Betriebsmodell können Sie die relevanten Alerts über die OCI-Konsole aktivieren.

- Network Address Translation-(NAT-)Gateway

Mit einem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen für eingehende Internetverbindungen anzugeben.

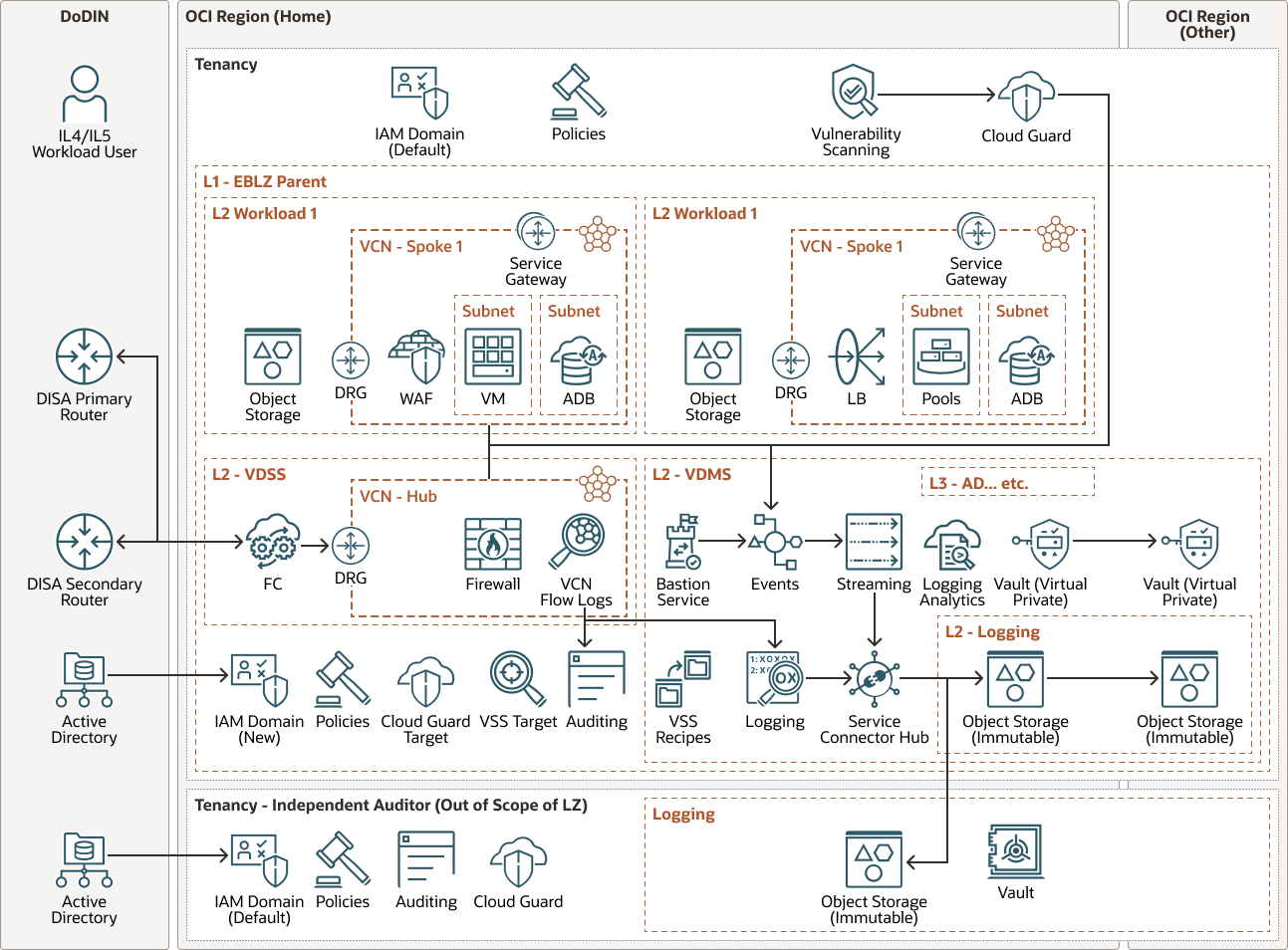

- Networking

Um alle Verkehrswerte (Nord-Süd und Ost-West) zu schützen, empfiehlt OCI, das Netzwerk mit einer Hub-and-Spoke-Topologie zu segmentieren, wobei der Traffic über einen zentralen Hub namens Virtual Datacenter Security Stack (VDSS)-VCN geleitet wird und mit mehreren eindeutigen Netzwerken (Spokes) verbunden ist, die als Virtual Datacenter Managed Services-(VDMS-)VCN und Workload-VCNs bezeichnet werden.

Der gesamte Datenverkehr zwischen VDMS und Workload, ob über das Internet, von und zu On Premise, oder zum Oracle Services Network oder zwischen ihnen, wird über das VDSS geleitet und mit den mehrschichtigen Technologien zur Vermeidung von Bedrohungen der Netzwerkfirewall untersucht. Die Rolle der Netzwerkfirewall ist von entscheidender Bedeutung. Als PaaS-Service wird die Performance von OCI verwaltet. Das VDSS-VCN enthält eine Netzwerkfirewall basierend auf Palo Alto Technologies, einem Oracle-Internetgateway, einem DRG und einem Oracle Service-Gateway. Das VDSS-VCN stellt über ein DRG eine Verbindung zu den Spoke-VCNs (VDMS und Workload) her. Jedes VCN verfügt über einen Anhang zum DRG, mit dem sie miteinander kommunizieren können. Weitere Informationen zu DRG- und VCN-Anhängen finden Sie unter "Weitere Informationen". Der gesamte Spoke-Traffic (von VDMS und Workload) verwendet Routentabellenregeln, um den Traffic über das DRG zur Prüfung durch die Network Firewall an VDSS weiterzuleiten.

Die Architektur bietet auch die Option, den neuen Paketerfassungsservice in OCI mit dem Namen Virtual Testing Access Point (VTAP) zu verwenden. Eine weitere wichtige Komponente der Architektur ist die Integration zwischen dem Load Balancer (in VDMS und Workload bereitgestellt) und der Webanwendungsfirewall (WAF).

- Object Storage

Mit Object Storage erhalten Sie schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, darunter Datenbankbackups, Analysendaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten möchten und auf den Sie nur selten zugreifen.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (innerhalb von Ländern oder sogar Kontinenten).

- Sicherheit

Die folgenden nativen OCI-Services werden von der SCCA Landing Zone implementiert, damit Ihre Organisation die SCCA VDMS-Sicherheitsanforderungen erfüllen kann.

- Vault (Schlüsselmanagement)

- Archivierungsspeicher-Bucket protokollieren

- Streams und Ereignisse

- Standardloggruppe

- Service-Connector

- Vulnerability Scanning Service (VSS)

- Cloud Guard

- Bastion

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in das und aus dem Subnetz zugelassen werden muss.

- Sicherheitszone

Sicherheitszonen stellen die Best Practices für die Sicherheit von Oracle von Anfang an sicher, indem sie Policys durchsetzen, wie das Verschlüsseln von Daten und das Verhindern des öffentlichen Zugriffs auf Netzwerke für ein gesamtes Compartment. Eine Sicherheitszone ist mit einem Compartment mit demselben Namen verknüpft und enthält Sicherheitszonen-Policys oder ein "Rezept", das für das Compartment und die zugehörigen Sub-Compartments gilt. Sie können kein Standard-Compartment zu einem Sicherheitszonen-Compartment hinzufügen oder verschieben.

- Service Connector Hub

Ihr Service für die Datenübertragung zwischen Services.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services wie Oracle Cloud Infrastructure Object Storage. Der Datenverkehr vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerkfabric und nie das Internet.

- Streaming

Mit dieser Funktion werden Datenstreams mit hohem Volumen in Echtzeit aufgenommen und genutzt.

- Mandant

Ein Mandant ist eine sichere und isolierte Partition, die Oracle bei der Registrierung für Oracle Cloud Infrastructure in Oracle Cloud einrichtet. Sie können Ihre Ressourcen in Oracle Cloud in Ihrem Mandanten erstellen, organisieren und verwalten. Ein Mandant ist synonym zu einem Unternehmen oder einer Organisation. In der Regel verfügt ein Unternehmen über einen einzelnen Mandanten und spiegelt dessen Organisationsstruktur in diesem Mandanten wider. Ein einzelner Mandant ist in der Regel mit einem einzelnen Abonnement verknüpft, und ein einzelnes Abonnement hat in der Regel nur einen Mandanten.

- Mandantenseitige Services

Diese Services umfassen Identitätsdomains, IAM, Policys, Auditing und Cloud Guard.

- Virtual Cloud Network (VCN) und Subnetze

Ein VCN ist ein anpassbares, Software-definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Virtual Data Center Managed Services (VDMS)

Entspricht allen Coreservices, die zur Verwaltung der Vorgänge der Umgebung erforderlich sind, wie Vault, VSS und Object Storage.

- Virtual Data Center Security Services (VDSS)

Das VCN ist der zentrale Zugriffspunkt für den Datenverkehr in Ihrer Umgebung. Der Datenverkehr wird isoliert und für das Routing kontrolliert.

- Virtual Private Vault (VPV)

Verschlüsselungsmanagementservice, der Verschlüsselungsschlüssel und Secrets für den sicheren Zugriff auf Ressourcen speichert und verwaltet. Der VPV wird zur Redundanz und Schlüsselverwaltung im Notfall in einer DR-Region repliziert.

- Vulnerability Scanning Service (VSS)

Mit dieser Option können Sie alle Enclaves in Ihrer Cloud-Providerumgebung kontinuierlich überwachen.

- Workload Compartment

Jede Workload verfügt über ein dediziertes Compartment und VCN-Routing über VDSS und die Netzwerkfirewall für die Kommunikation mit On-Premise-Systemen.

Disclaimer

Dieses Dokument dient ausschließlich Informationszwecken zur Unterstützung bei der Planung für die Implementierung und Aktualisierung der beschriebenen Produktfunktionen. Sie stellt keine Verpflichtung zur Bereitstellung von Materialien, Code oder Funktionalität dar und darf nicht als Grundlage von Kaufentscheidungen dienen. Die Entwicklung, Veröffentlichung und der Zeitpunkt der in diesem Dokument beschriebenen Funktionen oder Funktionalität liegen im alleinigen Ermessen von Oracle. Dieses Dokument kann auf Produkte/Services oder Sicherheitskontrollen verweisen, die derzeit im Prozess sind, um die vorläufige Autorisierung für DISA Impact Level 5 zu erhalten.

Empfehlungen

- VCN

Bestimmen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke innerhalb des standardmäßigen privaten IP-Adressraums.

Wählen Sie CIDR-Blöcke aus, die sich mit keinem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie bei der Entwicklung der Subnetze Ihren Verkehrsfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generiert und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den größten Geltungsbereich abzudecken und den administrativen Aufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können das Feature "Verwaltete Liste" auch verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Sicherheitszonen

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle die Verwendung von Sicherheitszonen. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept für Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Auf die Ressourcen in einer Sicherheitszone kann nicht über das öffentliche Internet zugegriffen werden. Sie müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Rezept der Sicherheitszone und lehnt Vorgänge ab, die eine der Policys verletzen.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie eine Gruppe von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Wir empfehlen die Verwendung von NSGs und nicht von Sicherheitslisten, da NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

- Load Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägungen auswählen, die eine feste Bandbreite bereitstellen, oder eine benutzerdefinierte (flexible) Ausprägung angeben, in der Sie einen Bandbreitenbereich festlegen und der Service die Bandbreite basierend auf Trafficmustern automatisch skalieren lässt. Bei beiden Vorgehensweisen können Sie die Ausprägungen nach dem Erstellen des Load Balancers jederzeit ändern.

Hinweise

Beachten Sie beim Deployment dieser SCCA LZ-Architektur Folgendes.

- Performance

Innerhalb einer Region wirkt sich die Anzahl der VCNs nicht auf die Performance aus. Wenn Sie VCNs in verschiedenen Regionen Peer verwenden, sollten Sie die Latenz in Erwägung ziehen. Bei der Entscheidung, welche Komponenten und Anwendungen in den VDMS- und MO-Workload-Compartments (Spoke-VCNs) bereitgestellt werden, müssen Sie sorgfältig den Durchsatz berücksichtigen, der auf Konnektivitätsebene mit der On-Premise-Umgebung in Ihrem VPN oder in OCI FastConnect implementiert werden muss.

- Sicherheit

Setzen Sie die entsprechenden Sicherheitsmechanismen ein, um die Topologie zu schützen. Die Topologie, die Sie mit dem bereitgestellten Terraform-Code bereitstellen, beinhaltet die folgenden Sicherheitseigenschaften:

- Die Standardsicherheitsliste des VDSS-VCN lässt SSH-Traffic von 0.0.0.0/0 zu. Passen Sie die Sicherheitsliste an, damit nur die Hosts und Netzwerke, die SSH-Zugriff (oder andere Serviceports) auf Ihre Infrastruktur haben sollen, zulässig sind.

- Auf Spoke-VCNs (VDMS- und MO-Workload) kann nicht über das Internet zugegriffen werden.

- Verwaltung

Das Routenmanagement wird vereinfacht, da die meisten Routen zum DRG gehören. Mit dem DRG als VDSS können bis zu 300 Anhänge erstellt werden.

- Betriebskosten

Die Cloud-Nutzung sollte engmaschig überwacht werden, um sicherzustellen, dass die Betriebskosten innerhalb des festgelegten Budgets liegen. Tagging auf Compartment-Basis wurde für die VDSS- und VDMS-Compartments konfiguriert. Bestimmte Cloud-Ressourcen wie Virtual Private Vault (dediziertes HSM) und Network Firewall sind SCCA-Anforderungen. Diese Services haben höhere Betriebskosten, und alternative Services können in Nicht-Produktionsumgebungen berücksichtigt werden (Beispiel: Ein Shared Software Vault kann stattdessen in einer Nicht-Produktionsumgebung verwendet werden).

Bereitstellen

- Mit dem Beispielstack in Oracle Cloud Infrastructure Resource Manager bereitstellen:

- Gehen Sie zu Oracle Cloud Infrastructure Resource Manager.

- Melden Sie sich an (sofern noch nicht geschehen), geben Sie den Mandanten und die Benutzerzugangsdaten ein.

- Wählen Sie die Region aus, in der Sie den Stack bereitstellen möchten.

- Befolgen Sie die Anweisungen zum Erstellen des Stacks auf dem Bildschirm: Klicken Sie auf Stack erstellen, Vorlage, Vorlage auswählen, Architektur, klicken Sie auf die Vorlage OCI SCCA-Landing Zone, und klicken Sie dann auf Vorlage auswählen.

- Nachdem Sie den Stack erstellt haben, klicken Sie auf Terraform-Aktionen, und wählen Sie Planen aus.

- Warten Sie, bis der Job abgeschlossen ist, und prüfen Sie den Plan.

- Wenn Änderungen erforderlich sind, kehren Sie zur Seite Stackdetails zurück, klicken Sie auf Stack bearbeiten, und nehmen Sie die erforderlichen Änderungen vor. Führen Sie dann die Aktion Planen erneut aus.

- Wenn keine weiteren Änderungen erforderlich sind, kehren Sie zur Seite Stackdetails zurück, klicken Sie auf Terraform-Aktionen, und wählen Sie Anwenden aus.

- Mit dem Terraform-Code in GitHub bereitstellen:

- Gehen Sie zu GitHub.

- Klonen Sie das Repository, oder laden Sie es auf den lokalen Rechner herunter.

- Befolgen Sie die Anweisungen im Dokument

README.

Mehr erfahren

Weitere Informationen zu Oracle Cloud for Government und DoD Realm und SCCA.

- Weitere Informationen zu OCI US Federal Cloud mit Autorisierung DISA Impact Level 5 finden Sie unter Oracle Cloud Infrastructure US Federal Cloud mit Autorisierung von DISA Impact Level 5.

- SCAA-Administratorhandbuch

- SCAA-Rollen und -Zuständigkeiten

- Department of Defense (DoD) Secure Cloud Computing Architecture (SCCA) - Funktionsanforderungen

- Hub-and-Spoke-Netzwerktopologie mit einem dynamischen Routinggateway einrichten

- Dynamische Routingziele

- Ankündigung von VTAP für Oracle Cloud Infrastructure

- Überblick über Web Application Firewall

- Weitere Informationen zu dieser nativen Oracle-SCCA-Lösung finden Sie im Oracle Cloud DoD Product Management-Team.