Schützen Sie Ihre Cloud-Ressourcen mit einer virtuellen Firewall

Obwohl Oracle Cloud Infrastructure Netzwerksicherheitskontrollen über Sicherheitslisten und Netzwerksicherheitsgruppen anbietet, sind in einigen Szenarien unterschiedliche Typen von Netzwerksicherheit erforderlich. Für diese Szenarios verwendet Oracle Cloud Infrastructure virtuelle Cloud-Netzwerke (VCN) und Subnetze, um die verschiedenen Segmente des Netzwerks und die Firewall zur Verarbeitung der Sicherheitskontrollen zu legen.

- Zentralisierte Zugriffskontrollen

- Inhaltsfilterung

- Eingehende und ausgehende Netzwerkadressübersetzung (NAT) und Portadressübersetzung (PAT)

- Erweiterte Traffic-Policys

- Konsistenz von Prozeduren durch verschiedene Umgebungen (On-Premise und andere Cloud-Provider), was die Migration und Erweiterung in die Cloud vereinfacht, da dieselben Tools verwendet werden

- Erweiterte Designfunktionen für komplexe Szenarien

Architektur

Nord-Süd-Verkehr ist der Traffic, der vom Internet (über das Internetgateway) oder von der On-Premise-Umgebung (über das dynamische Routinggateway) an die VCNs stammt. Ostwest-Traffic ist der Traffic zwischen VCNs in Ihrem Mandanten.

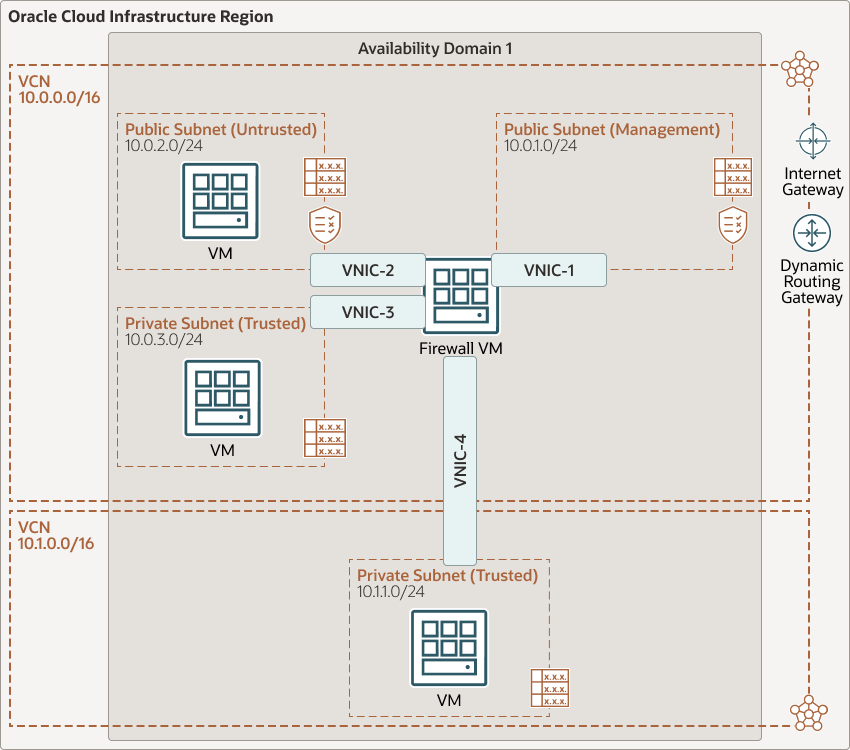

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung firewall-oci.png

- Das öffentliche Management-Subnetz in VCN1 (CIDR 10.0.1.0/24) bietet dem Netzwerkadministrator Zugriff auf die Konsole der virtuellen Firewall über SSH und HTTPS.

- Das nicht vertrauenswürdige öffentliche Subnetz in VCN1 (CIDR 10.0.2.0/24) ermöglicht Kunden den Zugriff auf private Subnetze über das Internet mit der Kontrolle der Palo Alto Firewall.

- Das vertrauenswürdige private Subnetz in VCN1 (CIDR 10.0.3.0/24) fungiert als DMZ.

- Das vertrauenswürdige private Subnetz in VCN2 (CDIR 10.1.1.0/24) ermöglicht verborgene private Ressourcen.

Die Architektur verfügt über folgende Komponenten:

- Teilsektor

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center, die sogenannten Availability-Domains, enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (auf Ländern oder sogar Kontinenten).

- Verfügbarkeitsdomains

Availability-Domains sind eigenständige, unabhängige Rechenzentren innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain werden von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Verfügbarkeitsdomänen teilen keine Infrastruktur wie Strom oder Kühlung oder das interne Availability-Domänennetzwerk. Somit ist es unwahrscheinlich, dass ein Fehler bei einer Availability-Domain die anderen Availability-Domains in der Region beeinträchtigt.

- Fault-Domains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen damit den physischen Serverausfall, die Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie bei traditionellen Data Center-Netzwerken erhalten Sie mit VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die einer Region oder einer Availability-Domain zugeordnet werden können. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich mit den anderen Subnetzen im VCN nicht überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Internetgateway

Das Internetgateway ermöglicht den Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen an Ziele außerhalb eines VCN weitergeleitet wird, im Allgemeinen über Gateways.

- Sicherheitslisten

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die die Quelle, das Ziel und den Traffictyp angeben, die im Subnetz und außerhalb des Subnetzes zulässig sein müssen.

- Virtuelle Netzwerkschnittstellenkarte (VNIC)

Mit einer VNIC kann eine Instanz eine Verbindung zu einem VCN herstellen und bestimmt, wie sich die Instanz mit Endpunkten innerhalb und außerhalb des VCN verbindet. Jede Instanz wird automatisch mit einer primären VNIC geliefert, und Sie können sekundäre Instanzen hinzufügen.

- Firewall

Die Firewall steuert den Ablauf zwischen den Segmenten in Ihrer Umgebung. Erweiterte Funktionen variieren zwischen Anbietern.

Empfehlungen

Ihre Anforderungen können von der hier beschriebenen Architektur abweichen. Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt.

- VCN

Legen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen fest, die Sie den Subnetzen im VCN zuordnen möchten. Verwenden Sie CIDR-Blöcke, die sich im privaten Standard-IP-Adressraum befinden.

Wählen Sie einen Adressbereich aus, der sich nicht mit Ihrem On-Premise-Netzwerk überschneidet, sodass Sie bei Bedarf eine Verbindung zwischen dem VCN und Ihrem On-Premise-Netzwerk einrichten können.

Nachdem Sie ein VCN erstellt haben, können Sie dessen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze Ihre Funktionalität und Sicherheitsanforderungen. Hängen Sie alle Compute-Instanzen innerhalb derselben Ebene oder Rolle an dasselbe Subnetz an.

Regionale Subnetze verwenden

- Sicherheitslisten

Obwohl der gesamte Datenverkehr durch die Firewall fließt, sind Sicherheitslisten immer noch für den Datenverkehr innerhalb und unter Subnetzen erforderlich.

- Firewall

Wenn Ihre Umgebung geschäftskritisch ist, stellen Sie sicher, dass die von Ihnen implementierte Firewall ein hochverfügbares Deployment unterstützt, um unerwartete Ausfälle zu vermeiden.

Wenn Sie eine Standby-Firewall verwenden, stellen Sie sie auf einer anderen Faultdomain bereit.

Da die Firewall nicht als Teil von Oracle Cloud Infrastructure verwaltet wird, stellen Sie sicher, dass die Patches immer eingespielt werden.

Die Firewall erfordert mehrere VNICs, um die verschiedenen Segmente in Ihrer Umgebung zu verbinden. Wählen Sie eine Instanzform, die genügend VNICs bereitstellt.

Überlegungen

- Performance

Als zentraler Kommunikationspunkt sollte die Firewall-Instanz über genügend VNICs verfügen, um die vorhandenen Segmente zu verbinden. CPU ist in den meisten Fällen kein limitierender Faktor. In Oracle Cloud Infrastructure skalieren die Anzahl der VNICs und die zugehörige Bandbreite mit der Anzahl der OCPUs der Form der Instanz.

- Sicherheit

Die Firewall wird nicht als Teil von Oracle Cloud Infrastructure verwaltet. Implementieren Sie sichere Verfahren, um einen sicheren Verwaltungszugriff und eine gute Patching-Policy zu gewährleisten.

- Verfügbarkeit

Die Firewall ist der zentrale Punkt, an dem alle Kommunikationen fließen. Die Firewall, die Sie wählen, muss in der Lage sein, in einem Hochverfügbarkeitsmodus zu arbeiten, um Auswirkungen zu vermeiden, wenn ein ungeplanter Ausfall auftritt.

- Kostenfaktor

Die Kosten für die Verwendung dieser Architektur basieren auf der Größe der Instanzform, die für die Firewall verwendet wird. Wenn Sie eine kostenpflichtige Firewall-Lösung wählen, sollten auch die Lizenzkosten berücksichtigt werden.

Bereitstellen

Der Terraform-Code für diese Referenzarchitektur ist als Beispielstack in Oracle Cloud Infrastructure Resource Manager verfügbar. Sie können den Code auch von GitHub herunterladen und an Ihre spezifischen Anforderungen anpassen.

- Mit Oracle Cloud Infrastructure Resource Manager bereitstellen:

- Klicken Sie auf

Wenn Sie noch nicht angemeldet sind, geben Sie den Mandanten und die Benutzerzugangsdaten ein.

- Prüfen und akzeptieren Sie die Vertragsbedingungen.

- Wählen Sie die Region aus, in der Sie den Stack bereitstellen möchten.

- Befolgen Sie die Prompts und Anweisungen zum Erstellen des Stacks auf dem Bildschirm.

- Nachdem Sie den Stack erstellt haben, klicken Sie auf Terraform-Aktionen, und wählen Sie Planen aus.

- Warten Sie, bis der Job abgeschlossen ist, und prüfen Sie den Plan.

Um Änderungen vorzunehmen, kehren Sie zur Seite "Stackdetails" zurück, klicken Sie auf Stack bearbeiten, und nehmen Sie die erforderlichen Änderungen vor. Führen Sie dann die Aktion Planen erneut aus.

- Wenn keine weiteren Änderungen erforderlich sind, kehren Sie zur Seite "Stackdetails" zurück, klicken Sie auf Terraform-Aktionen, und wählen Sie Anwenden aus.

- Klicken Sie auf

- Mit dem Terraform-Code in GitHub bereitstellen:

- Gehen Sie zu GitHub.

- Klonen oder laden Sie das Repository auf Ihren lokalen Rechner herunter.

- Befolgen Sie die Anweisungen im Dokument

README.

Änderungslog

In diesem Log werden wichtige Änderungen aufgelistet:

| 28. März 2022 |

|