Disaster-Recovery-Topologie für Oracle Analytics Cloud entwerfen

Disaster Recovery ist der Prozess der Vorbereitung und Wiederherstellung nach einer Katastrophe. Ein gut strukturierter Disaster-Recovery-Plan stellt sicher, dass Sie sich schnell von Katastrophen erholen und Ihren Benutzern weiterhin Services bereitstellen können. Eine Katastrophe kann jedes Ereignis sein, das Ihre Anwendungen gefährdet, von Netzwerkausfällen über Geräte- und Anwendungsausfälle bis hin zu Naturkatastrophen.

The Service Level Agreement for Oracle Analytics Cloud (OAC) calls for at least 99.9% availability. Trotz SLA für OAC-Verfügbarkeit für bestimmte Organisationen ist für gesetzliche/Audit-Verpflichtungen eine DR-Instanz erforderlich. Daher sind Sie für die Disaster Recovery-Planung verantwortlich. Oracle Cloud Infrastructure (OCI) bietet hochverfügbare und skalierbare Infrastruktur und Services, mit denen Sie eine Disaster-Recovery-Topologie entwerfen können. Diese Referenzarchitektur bietet die Architektur und Richtlinien für die Verwendung von OAC-Instanzen für Disaster Recovery.

Architektur

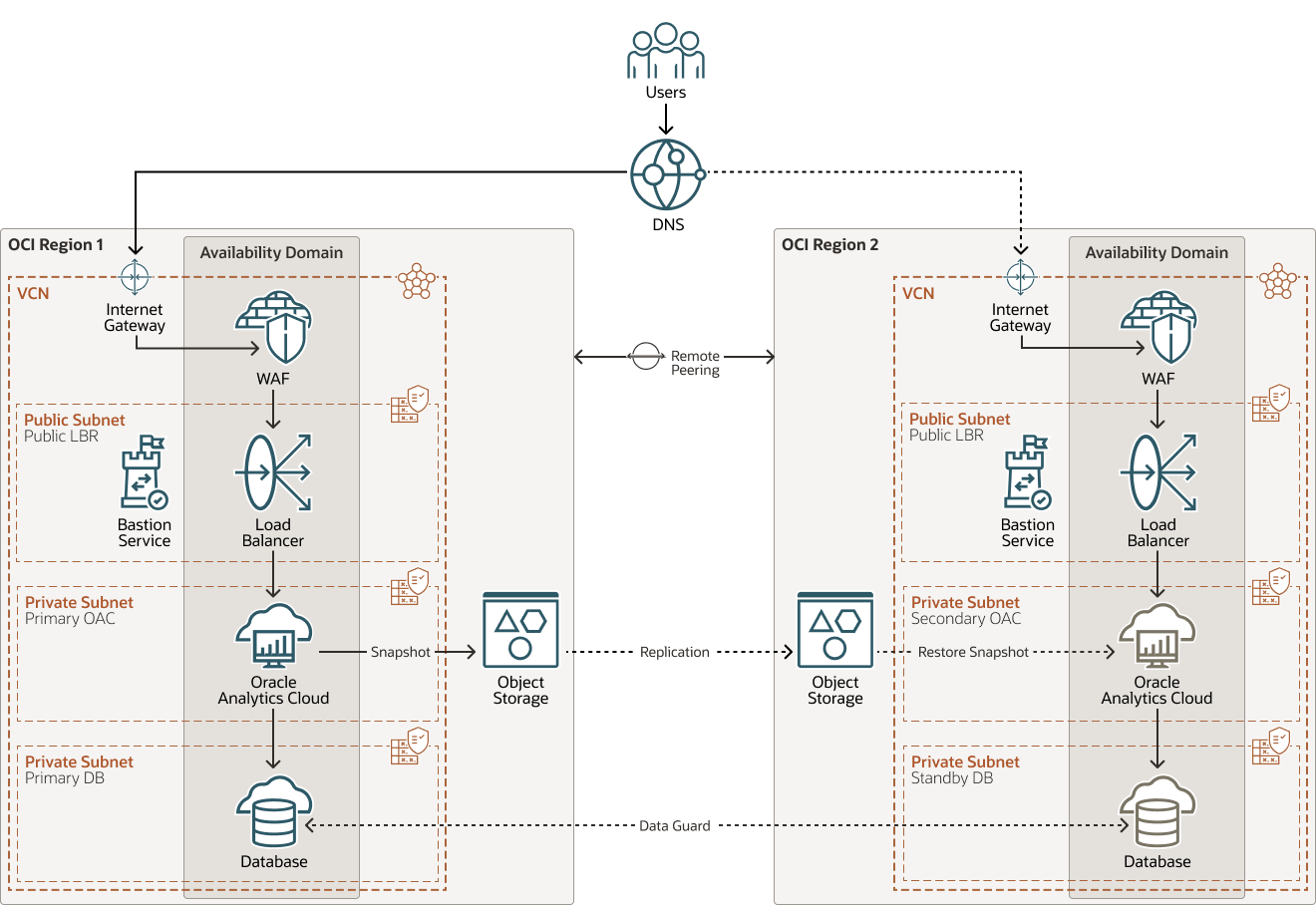

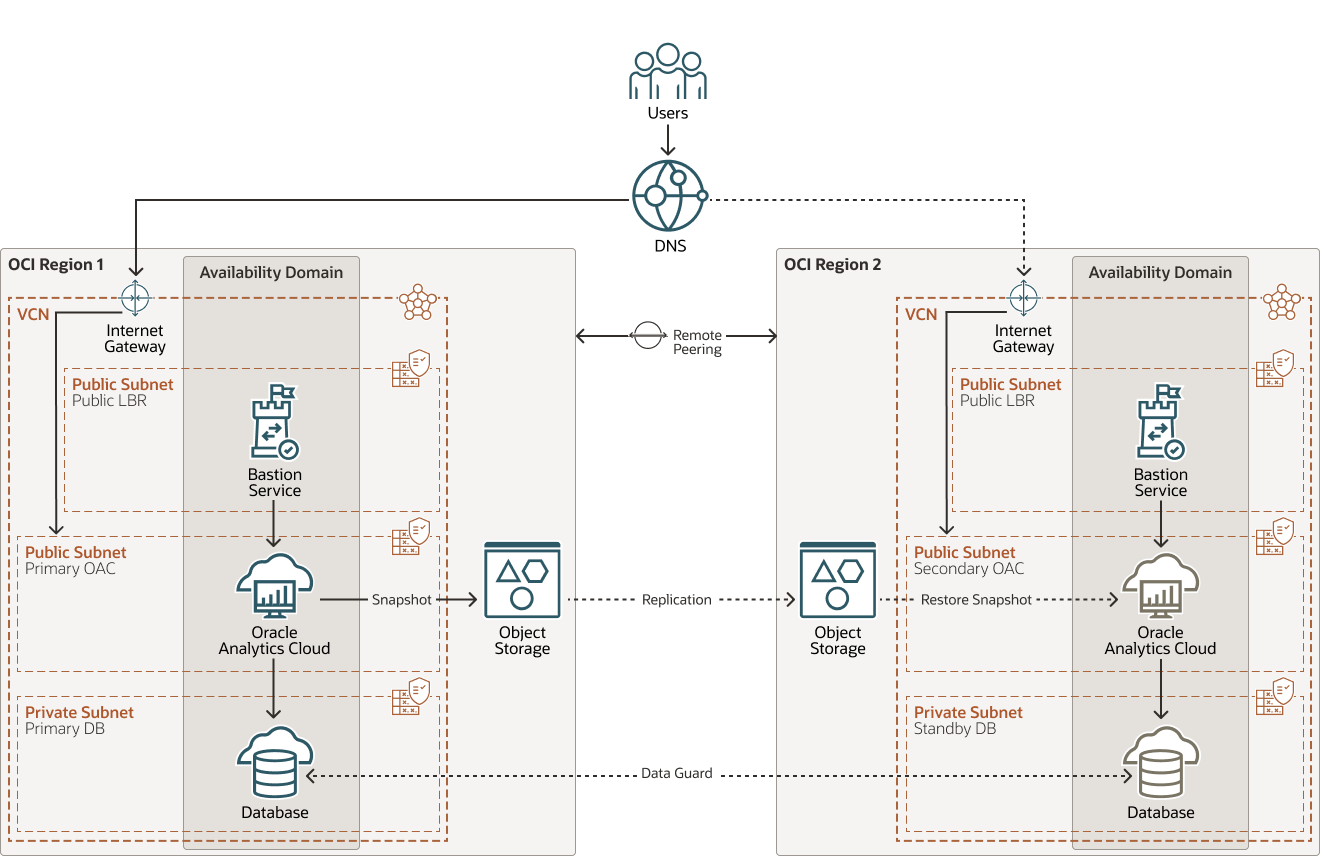

Diese Architektur zeigt eine Multi-Tier-Topologie mit redundanten Ressourcen, die auf zwei Oracle Cloud Infrastructure-Regionen verteilt sind.

- Auf eine private OAC-Instanz kann nicht über das öffentliche Internet zugegriffen werden. Daher ist ein öffentlicher OCI-Load Balancer erforderlich, um den Zugriff zu erleichtern. Die IP-Adresse des öffentlichen Load Balancers wird dem DNS-Registrar hinzugefügt:

Beschreibung der Abbildung oacprivate-x-region-dr-topology.png

- Auf eine öffentliche OAC-Instanz kann direkt über das Internet zugegriffen werden. Die öffentliche OAC-IP-Adresse wird direkt mit dem DNS-Registrar konfiguriert:

Beschreibung der Abbildung oacpublic-x-region-dr-topology.png

- Mandant

Ein Mandant ist eine sichere und isolierte Partition, die Oracle bei der Registrierung für Oracle Cloud Infrastructure in Oracle Cloud einrichtet. Sie können Ihre Ressourcen in Oracle Cloud in Ihrem Mandanten erstellen, organisieren und verwalten. Ein Mandant ist synonym zu einem Unternehmen oder einer Organisation. In der Regel verfügt ein Unternehmen über einen einzelnen Mandanten und spiegelt dessen Organisationsstruktur in diesem Mandanten wider. Ein einzelner Mandant ist in der Regel mit einem einzelnen Abonnement verknüpft, und ein einzelnes Abonnement hat in der Regel nur einen Mandanten.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (innerhalb von Ländern oder sogar Kontinenten).

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. In Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungs-Quotas festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz sicherstellt. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Aus diesem Grund ist es wahrscheinlich, dass ein Fehler in einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt. Faultdomains Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverausfälle, Systemwartungen und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtual Cloud Network (VCN) und Subnetze

Ein VCN ist ein anpassbares, Software-definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt zu mehreren Servern im Backend. Der Load Balancer bietet Zugriff auf verschiedene Anwendungen. Sicherheitsliste Sie können für jedes Subnetz Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in das und aus dem Subnetz zugelassen werden muss.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen für eingehende Internetverbindungen bereitzustellen. Servicegateway Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services wie Oracle Cloud Infrastructure Object Storage. Der Datenverkehr vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerkfabric und nie das Internet.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine falsche Konfiguration oder unsichere Aktivität ermittelt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt das Ausführen dieser Aktionen basierend auf Responder-Rezepten, die Sie definieren können.

- Sicherheitszone

Sicherheitszonen stellen die Best Practices für die Sicherheit von Oracle von Anfang an sicher, indem sie Policys durchsetzen, wie das Verschlüsseln von Daten und das Verhindern des öffentlichen Zugriffs auf Netzwerke für ein gesamtes Compartment. Eine Sicherheitszone ist mit einem Compartment mit demselben Namen verknüpft und enthält Sicherheitszonen-Policys oder ein "Rezept", das für das Compartment und die zugehörigen Sub-Compartments gilt. Sie können kein Standard-Compartment zu einem Sicherheitszonen-Compartment hinzufügen oder verschieben.

- Object Storage

Mit Object Storage erhalten Sie schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, darunter Datenbankbackups, Analysendaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten möchten und auf den Sie nur selten zugreifen.

- FastConnect

Oracle Cloud Infrastructure FastConnect bietet eine einfache Möglichkeit, eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure zu erstellen. FastConnect bietet Optionen mit höherer Bandbreite und eine zuverlässigere Netzwerkerfahrung im Vergleich zu internetbasierten Verbindungen.

- Local Peering Gateway (LPG)

Mit einem LPG können Sie ein VCN mit einem anderen VCN in derselben Region verbinden. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne dass der Traffic über das Internet oder das On-Premise-Netzwerk geleitet wird.

- Autonomous Database

Autonome Datenbanken von Oracle Cloud Infrastructure sind vollständig verwaltete, vorkonfigurierte Datenbankumgebungen, die Sie für Transaktionsverarbeitungs- und Data Warehousing-Workloads verwenden können. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure verwaltet das Erstellen der Datenbank sowie Backup, Patching, Upgrade und Optimierung der Datenbank.

- Oracle Analytics Cloud

Oracle Analytics Cloud ist ein skalierbarer und sicherer Public-Cloud-Service, der umfassende Funktionen bereitstellt, mit denen Sie kollaborative Analysen für sich, Ihre Arbeitsgruppe und Ihr Unternehmen durchführen können. Mit Oracle Analytics Cloud erhalten Sie außerdem flexible Serviceverwaltungsfunktionen, wie schnelles Setup, einfache Skalierung und Patching sowie automatisiertes Lifecycle Management. Zum Zeitpunkt der Dokumenterstellung ist OAC auf Oracle Cloud Infrastructure (Gen 2) in mehreren Regionen in Nordamerika, EMEA, APAC und LAD verfügbar.

- Object Storage

Mit Object Storage erhalten Sie schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, darunter Datenbankbackups, Analysendaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten möchten und auf den Sie nur selten zugreifen. Die Architektur zeigt den Objektspeicher in der primären Region an, der automatisch mit einer regionsübergreifenden Replikations-Policy in der Standbyregion repliziert wird.

- Datenbank

Die Architektur umfasst eine Datenbank in jeder Region. Oracle Data Guard wird für die Datenreplikation verwendet und stellt sicher, dass die Standbydatenbank eine transaktionskonsistente Kopie der Primärdatenbank ist. Die Synchronisierung zwischen den Datenbanken wird von Data Guard automatisch verwaltet, indem Redo-Daten aus der Primärdatenbank in die Standbydatenbank übertragen und angewendet werden. Bei einem Ausfall in der Primärregion erfolgt ein Failover von Data Guard automatisch auf die Standbydatenbank.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie z.B. ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

Empfehlungen

- VCN

Bestimmen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke innerhalb des standardmäßigen privaten IP-Adressraums.

Wählen Sie CIDR-Blöcke aus, die sich mit keinem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie bei der Entwicklung der Subnetze Ihren Verkehrsfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Verwenden Sie regionale Subnetze.

- Sicherheit

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure proaktiv überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine falsche Konfiguration oder unsichere Aktivität ermittelt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt das Ausführen dieser Aktionen basierend auf Responder-Rezepten, die Sie definieren können.

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle die Verwendung von Sicherheitszonen. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept für Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Auf die Ressourcen in einer Sicherheitszone kann nicht über das öffentliche Internet zugegriffen werden. Sie müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Rezept der Sicherheitszone und verweigert Vorgänge, die eine der Policys verletzen.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generiert und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den größten Geltungsbereich abzudecken und den administrativen Aufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können das Feature "Verwaltete Liste" auch verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Sicherheitszonen

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle die Verwendung von Sicherheitszonen. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept für Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Auf die Ressourcen in einer Sicherheitszone kann nicht über das öffentliche Internet zugegriffen werden. Sie müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Rezept der Sicherheitszone und verweigert Vorgänge, die eine der Policys verletzen.

- Netzwerksicherheitsgruppen (NSGs)

Mit NSGs können Sie eine Gruppe von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Wir empfehlen die Verwendung von NSGs und nicht von Sicherheitslisten, da NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

Mit NSGs können Sie eine Gruppe von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Wir empfehlen die Verwendung von NSGs und nicht von Sicherheitslisten, da NSGs die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung trennen können.

- Load Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Ausprägungen auswählen, die eine feste Bandbreite bereitstellen, oder eine benutzerdefinierte (flexible) Ausprägung angeben, in der Sie einen Bandbreitenbereich festlegen und der Service die Bandbreite basierend auf Trafficmustern automatisch skalieren lässt. Bei beiden Vorgehensweisen können Sie die Ausprägungen nach dem Erstellen des Load Balancers jederzeit ändern.

- DNS-Auflösung

Im Internet- und VCN-Resolver können Instanzen standardmäßig keine Hostnamen von Hosts in Ihrem On-Premise-Netzwerk auflösen, das über Site-to-Site-VPN oder FastConnect mit Ihrem VCN verbunden ist. Diese Funktionalität wird entweder mit einem benutzerdefinierten Resolver oder durch Konfigurieren des privaten DNS-Resolvers des VCN erreicht.

- Snapshot-Backup

Oracle empfiehlt, dass Sie Snapshots bei wichtigen Checkpoints erstellen, z.B. bevor Sie eine wesentliche Änderung an Ihrem Inhalt oder der Umgebung vornehmen. Darüber hinaus empfiehlt Oracle, dass Sie wöchentlich oder in einem eigenen definierten Intervall basierend auf der Änderungsrate Ihrer Umgebung und Rollback-Anforderungen oder RPO-Zeitleisten Snapshots erstellen. Speichern Sie die Snapsot-Datei mithilfe der Objektspeicherung.

- Web Application Firewall (WAF)

Oracle empfiehlt die Verwendung einer Oracle Cloud Infrastructure Web Application Firewall in dieser Architektur. WAF ist ein regionaler Edge-Durchsetzungsservice, der an einen Durchsetzungspunkt angehängt ist, wie einen Load Balancer- oder Webanwendungsdomainnamen. WAF schützt Anwendungen gegen schädlichen und unerwünschten Datenverkehr. WAF kann beliebige internetseitige Endpunkte schützen und bietet eine einheitliche Regeldurchsetzung über alle Anwendungen eines Kunden hinweg.

Hinweise

Beachten Sie beim Deployment dieser Referenzarchitektur die folgenden Punkte.

- Performance

Berücksichtigen Sie bei der Planung von RPO und RTO die Zeit, die für regionsübergreifende Volume-Backups erforderlich ist.

- Verfügbarkeit

Mit benutzerdefinierten DNS-Domaineinstellungen können Sie Clienttraffic nach einem Failover in die aktuelle Produktionsregion umleiten.

- Kostenfaktor

Bei einem Failover von der primären zur Standbyregion können Sie mit der sekundären Instanz ca. 80% der Kosten speichern. Eine sekundäre Instanz kann sich im Pausemodus befinden.

- Datenbankquelle

Ihre Datenbankquellen verfügen bereits über bestimmte Disaster Recovery-Prozeduren. Beispiel: Datenbanken werden mit Oracle Data Guard synchronisiert.

- Vanity-URL

Sie müssen Vanity-URLs wie benutzerdefinierte Domains und Zertifikate verwenden.

- Konfigurationen Die folgenden Konfigurationen in der primären und sekundären Instanz werden nicht für das Snapshot-Backup ausgeführt. Daher müssen Sie sie auf Basis des Änderungsmanagementprozesses synchronisieren.

- Virenscannerkonfiguration

- Mailserverkonfiguration

- Andere gespeicherte Snapshots in der Quellumgebung

- Benutzer (und Gruppen)

- Identity-Management-Konfiguration (Beispiel-SSO)

- Netzwerkkonfiguration

- DB-Verbindung

Die RPD-DB-Verbindung zur Primär- und Sekundärdatenbank muss identisch sein.