Erfahren Sie mehr über den Schutz Ihres Telekommunikationsnetzwerks

5G ist so konzipiert, dass nahezu alle und alles miteinander verbunden werden, einschließlich Maschinen, Objekten und Geräten. Die 5G-Technologie soll höhere Datengeschwindigkeiten mit mehreren Gbit/s-Spitzen, extrem niedrige Latenz, verbesserte Zuverlässigkeit, enorme Netzwerkkapazität, erhöhte Verfügbarkeit und eine einheitlichere Benutzererfahrung bieten. Höhere Leistung und verbesserte Effizienz von 5G befähigen neue Benutzererfahrungen und vernetzen neue Branchen.

In der sich schnell weiterentwickelnden Welt der Echtzeitkommunikation verlassen sich Organisationen nicht mehr auf Sprachanrufe als ihre primäre Kommunikationsform. Es gibt viele Komponenten für das heutige Unified Communications and Collaboration-(UCC-)Ökosystem, einschließlich Videokonferenzen, Desktop-Sharing, Instant Messaging, Präsenzmanagement und Teamzusammenarbeit. Alle diese Elemente, die einwandfrei zusammenarbeiten, erfordern ein Signalisierungsprotokoll, das so genannte Session Initiation Protocol (SIP). SIP initiiert und beendet eine Kommunikationssitzung, bei der es sich um eine Videokonferenz zwischen einem Team oder um einen Anruf zwischen zwei Personen handeln kann. Dazu werden Nachrichten in Form von Datenpaketen zwischen zwei oder mehr IP-Endpunkten oder SIP-Adressen gesendet. SIP identifiziert das Vorhandensein der anderen Parteien, stellt die Verbindung her und schließt sie, wenn die Sitzung beendet ist, hat aber keine Kontrolle darüber, was während der Verbindung geschieht.

Dies ist zwar ein mächtiger und integraler Bestandteil der Echtzeitkommunikation, aber es gibt Herausforderungen, einschließlich der Implementierung zwischen verschiedenen Anbietern und Sicherheitsproblemen, die beim Verschieben von Daten im Internet auftreten. Und hier kommen Sessiongrenzcontroller ins Spiel.

Ein Session-Grenzcontroller ist ein spezielles Gerät (Hardware oder Software definiert), das IP-Kommunikationsabläufe schützt und regelt. Session-Grenzcontroller werden an Netzwerkgrenzen bereitgestellt, um IP-Kommunikationssitzungen zu steuern. So können Serviceprovider vertrauenswürdige, Carrier-Grade-Kommunikationen wie VoLTE, VoIP, Videokonferenzen und -anrufe, Präsenz, IM und IPTV sowie die folgenden Kernfunktionen bereitstellen:

- Sicherheit

Schützen Sie sich vor Denial of Service-(DoS-) und Distributed-DoS-(DDoS-)Angriffen, schützen Sie vor Mautbetrug und Servicediebstahl, und stellen Sie Medien und Signalisierungsverschlüsselung bereit, um die Vertraulichkeit zu gewährleisten und vor Impersonierung oder Maskerade zu schützen.

- Interoperabilität mehrerer Anbieter

Normalisieren Sie die Header und Nachrichten des SIP-(Session Initiation Protocol-)Signalisierungsstreams, um Inkompatibilitäten von mehreren Anbietern zu mindern.

- Protokollvermittlung

Ermöglichen Sie die Zusammenarbeit zwischen verschiedenen Protokollen und vielfältigen Codecs.

- Servicequalität (QoS)

Erzwingen Sie Policys für die Anrufzulassungskontrolle, den Servicetyp (ToS) oder die Ratenbegrenzung für die Servicequalitätssicherung.

- Sessionrouting

Leiten Sie Sessions über Netzwerkschnittstellen weiter, um High Availability sicherzustellen, oder ermöglichen Sie ein kostengünstiges Routing (LCR).

Mit so vielen Kernnetzfunktionen werden SBCs zu einer kritischen Netzwerkfunktion für alle Telekommunikationsdienstleister und deren Entwickler und Verbraucher.

Architektur

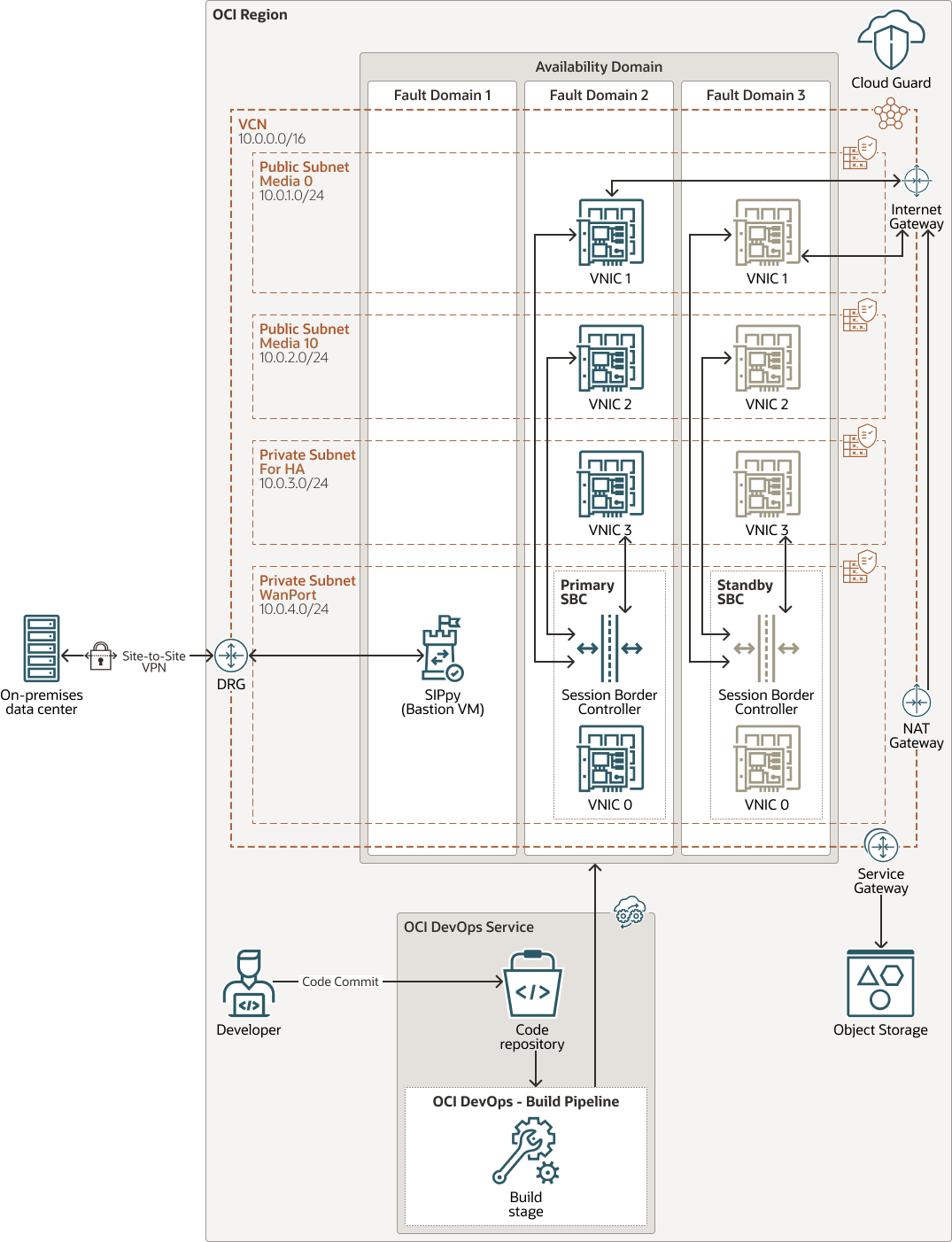

Diese Architektur zeigt ein Active/Standby-Paar aus Oracle Communications Session Border Controller-Instanzen, die in verschiedenen Faultdomains in einer einzelnen Availability-Domain in einer Oracle Cloud Infrastructure-(OCI-)Region bereitgestellt werden.

Beschreibung der Abbildung Session-Grenzcontroller-oci.png

Session-Grenzcontroller-oci-oracle.zip

Diese Architektur unterstützt die folgenden Komponenten:

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der ein oder mehrere Data Center, so genannte Availability-Domains, enthält. Regionen sind nicht von anderen Regionen abhängig, und große Distanzen können sie trennen (über Länder oder sogar Kontinente).

- Availability-Domain

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Es ist also unwahrscheinlich, dass der Fehler in einer Availability-Domain die anderen Availability-Domains in der Region beeinflusst.

- Faultdomain

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen über mehrere Faultdomains verteilen, können Ihre Anwendungen Fehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, Softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie bei traditionellen Data Center-Netzwerken haben VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain skalieren lassen. Jedes Subnetz besteht aus einem nachfolgenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Traffictyp angeben, die in das Subnetz ein- und ausgehen dürfen.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, um Traffic von Subnetzen an Ziele außerhalb eines VCN weiterzuleiten, in der Regel über Gateways.

- Internetgateway

Das Internetgateway ermöglicht Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- Network Address Translation-(NAT-)Gateway

Ein NAT-Gateway ermöglicht privaten Ressourcen in einem VCN den Zugriff auf Hosts im Internet, ohne dass diese Ressourcen für eingehende Internetverbindungen freigegeben werden.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerk-Fabric und nie das Internet.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerkverkehr zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

- Site-to-Site-VPN

Site-to-Site VPN stellt IPSec-VPN-Konnektivität zwischen dem On-Premise-Netzwerk und VCNs in Oracle Cloud Infrastructure bereit. Die IPSec-Protokollsuite verschlüsselt den IP-Traffic, bevor die Pakete von der Quelle zum Ziel übertragen werden, und löscht den Traffic beim Empfang.

- Session-Border Controller

Oracle Communications Session Border Controller ist der branchenführende Session Border Controller (SBC) für Festnetz-, Mobil- und Over-the-top-(OTT-)Services.

Die von Oracle Communications Session Border Controller angebotenen Funktionen erfüllen kritische Serviceanbieteranforderungen in fünf Hauptbereichen: Sicherheit, Interoperabilität, Zuverlässigkeit und Qualität, Compliance sowie Umsatz- und Kostenoptimierung.

- VM-System

Das Oracle Cloud Infrastructure-VM-(Virtual Machine-)System ist ein "Computer aus Software", mit dem Sie jede beliebige Software ausführen können, die auf einem physischen Computer ausgeführt wird. Wie bei einem physischen Rechner verfügt eine virtuelle Maschine über ein eigenes Betriebssystem, einen eigenen Speicher, ein Netzwerk, Konfigurationseinstellungen und eine eigene Software und ist vollständig von anderen auf diesem Host ausgeführten VMs isoliert. Ein VM-System bietet sichere und elastische Compute-Kapazität in der Cloud für Workloads, von kleinen Entwicklungsprojekten bis hin zu großen, globalen Anwendungen wie Echtzeitkommunikationsplattformen. Mit flexiblen Ausprägungen können Sie VM-Ressourcen mit benutzerdefinierten Prozessor- und Speicherwerten optimieren, um das Preis-Leistungs-Verhältnis zu verbessern.

- Bastion-VM

SIPpy Bastion auf einem Oracle VM-Host.

- PICKNICK

Mit einer virtuellen Netzwerkkarte (VNIC) kann eine Instanz eine Verbindung zu einem VCN herstellen. Sie bestimmt die Verbindung der Instanz mit Endpunkten innerhalb und außerhalb des VCN. Jede VNIC befindet sich in einem Subnetz in einem VCN und umfasst die folgenden Elemente:

- Eine primäre, private IPv4-Adresse aus dem Subnetz, in dem sich die VNIC befindet, die von Ihnen oder von Oracle ausgewählt wurde.

- Optionale sekundäre private IPv4-Adressen aus dem Subnetz, in dem sich die VNIC befindet, werden entweder von Ihnen oder von Oracle ausgewählt.

- Eine optionale öffentliche IPv4-Adresse für jede private IP, die von Oracle gewählt, aber von Ihnen nach eigenem Ermessen zugewiesen wird.

- Ein optionaler DNS-Hostname für jede private IP-Adresse.

- Eine MAC-Adresse.

- Ein von Oracle zugewiesenes VLAN-Tag, das verfügbar ist, wenn der Anhang der VNIC zu der Instanz abgeschlossen ist (nur für Bare-Metal-Instanzen relevant).

- Ein Kennzeichen zum Aktivieren oder Deaktivieren der Quell-/Zielprüfung im Netzwerktraffic der VNIC.

- Optionale Mitgliedschaft in einer oder mehreren Netzwerksicherheitsgruppen (NSGs) Ihrer Wahl. NSGs enthalten Sicherheitsregeln, die nur für VNICs in dieser NSG gelten.

- Optionale IPv6-Adressen. Die IPv6-Adressierung wird für alle kommerziellen und Regierungsregionen unterstützt.

- OCI DevOps

Oracle Cloud Infrastructure (OCI) DevOps ist ein Service für kontinuierliche Integration/kontinuierliche Bereitstellung (CI/CD), der die Bereitstellung und Bereitstellung von Software auf OCI-Compute-Plattformen automatisiert, damit Entwickler ihren Softwareentwicklungslebenszyklus vereinfachen und automatisieren können.

- Objektspeicher

Mit Object Storage können Sie schnell auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps zugreifen, darunter Datenbankbackups, Analysedaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten haben, und auf den Sie nur selten zugreifen.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, mit denen Sie Ihre Ressourcen auf Sicherheitsschwächen untersuchen und Operatoren und Benutzer auf riskante Aktivitäten überwachen können. Wenn falsche oder unsichere Aktivitäten erkannt werden, empfiehlt Cloud Guard Korrekturmaßnahmen und hilft Ihnen, diese Aktionen basierend auf Responder-Rezepten auszuführen, die Sie definieren können.