Konfigurieren

- DNS-Auflösung von OCI in Google Cloud

- DNS-Zonen-Peering, das aus anderen Google Cloud-VPCs aufgelöst wird

- DNS-CNAME-Datensatz, der von Google Cloud in OCI aufgelöst werden soll

Identifizieren und konfigurieren Sie den Anwendungsfall, der für Ihr Unternehmen am relevantesten ist.

Privates DNS von OCI in Google Cloud verwenden

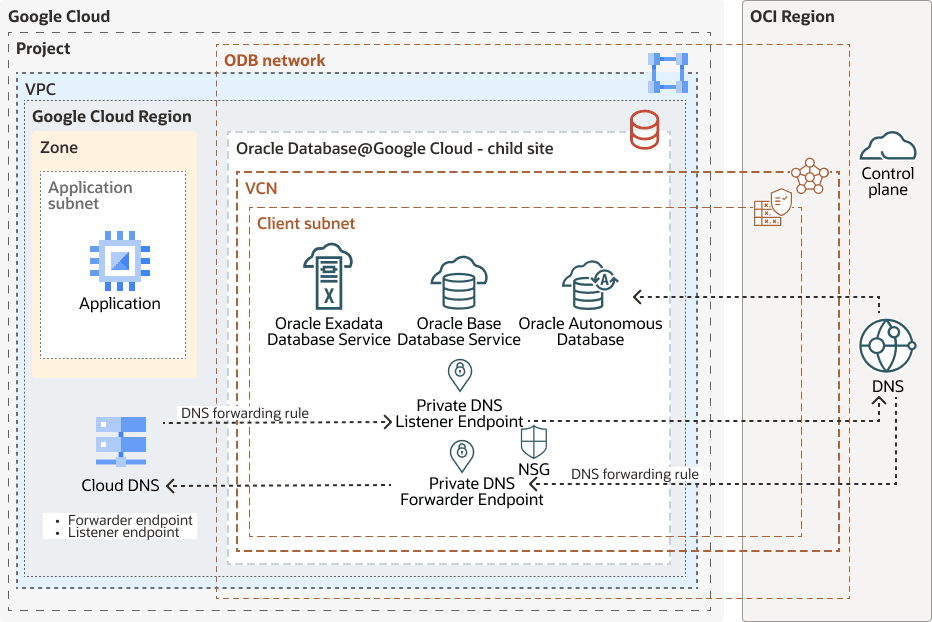

Das folgende Diagramm zeigt, wie DNS-Abfragen sowohl von OCI in Google Cloud als auch von Google Cloud in OCI aufgelöst werden:

google-dns-forward-oci-dns-oracle.zip

Diese Architektur ermöglicht eine private, Policy-gesteuerte Konnektivität von einer Google Cloud-Anwendung zu Oracle-Datenbankservices. Die DNS-Auflösung wird mit privaten Listener- und Weiterleitungsendpunkten verarbeitet, die in OCI DNS und die Service Control Plane integriert sind.

- Weiterleitender privater DNS-Endpunkt

Um die Anforderung vom Datenbankservice an einen Google Cloud-DNS-Listener-Endpunkt weiterzuleiten, gehen Sie wie folgt vor:

- Erstellen Sie einen OCI-DNS-Weiterleitungsendpunkt.

- Verknüpfen Sie eine NSG mit dem DNS-Weiterleitungsendpunkt.

- Erstellen Sie die zustandslosen Ingress- und Egress-Regeln.

- Resolver-Regel

Erstellen Sie Domainregeln in einem privaten Resolver-DNS, das alle Anforderungen an die IP-Adresse des Google Cloud-DNS-Listener-Endpunkts weiterleitet.

Weitere Informationen finden Sie in der Dokumentation zu OCI DNS-Resolver-Endpunkten und -Regeln, die unter Weitere Informationen verknüpft ist.

DNS-Zonen-Peering zum Auflösen aus Google Cloud-VPCs verwenden

Die Cloud-DNS-Weiterleitungszone wird konfiguriert, wenn eine Oracle Database@Google Cloud bereitgestellt wird. Um Oracle Database aus mehreren VPCs aufzulösen, erstellen Sie eine private DNS-Zone mit DNS-Peering, um denselben Resolver für eine Weiterleitungszone in einer anderen VPC abzufragen.

Führen Sie die folgenden Schritte aus, um eine private Cloud-DNS-Peering-Zone zu konfigurieren:

- Gehen Sie in der Google Cloud-Konsole zur Seite DNS-Zone erstellen.

- Wählen Sie unter Zonentyp die Option Privat aus.

- Geben Sie einen Zonennamen ein, wie my-new-zone.

- Geben Sie ein DNS-Name-Suffix für die private Zone ein. Alle Datensätze in der Zone verwenden dieses Suffix gemeinsam. Beispiel: example.private. Fügen Sie optional eine Beschreibung hinzu.

- Wählen Sie unter Optionen die Option DNS-Peering aus.

- Wählen Sie die Netzwerke aus, in denen die private Zone sichtbar sein muss.

- Wählen Sie unter Peerprojekt ein Peerprojekt aus.

- Wählen Sie unter Peer-Netzwerk ein Peer-Netzwerk aus.

- Klicken Sie auf Create.

Dadurch wird eine zusätzliche DNS-Peering-Zone in der Peer-VPC erstellt, mit der Abfragen an den OCI-VCN-Resolver weitergeleitet werden können.

Weitere Informationen finden Sie in der Google Cloud-DNS-Peering-Dokumentation, die unter Weitere Informationen verknüpft ist.

DNS mit einem CNAME-Datensatz von Google Cloud in OCI auflösen

Der DNS-Weiterleiter wird für Oracle Database-Ressourcennamen erstellt. Sie können einen CNAME-Datensatz in der privaten Google Cloud-DNS-Zone erstellen, der auf die FQDN-Ressourcen der Datenbank verweist.

Beispiel: Um einen www-Subdomainnamen wie mydomain.com in einem Google Cloud-DNS zu erstellen, erstellen Sie einen Datensatzsettyp CNAME mit dem kanonischen Namen der Datenbank (*.oraclevcn.com).

- Gehen Sie in der Google Cloud-Konsole zur Seite Cloud-DNS.

- Klicken Sie auf den Abschnitt, in dem Sie ein Datensatzset hinzufügen möchten.

- Klicken Sie auf Standard hinzufügen.

- Geben Sie unter DNS-Name www ein.

- Wählen Sie unter Resource Record Type die Option CNAME aus.

- Geben Sie unter Kanonischer Name den Domainnamen gefolgt von einem Punkt ein. Beispiel:

example.com. - Klicken Sie auf Create.

Diese verschiedenen DNS-Anwendungsfälle ermöglichen eine sichere, automatisierte und skalierbare Auflösung in allen Oracle Database@Google Cloud-Umgebungen. Sie gewährleisten minimalen manuellen Overhead und unterstützen gleichzeitig komplexe Unternehmenstopologien.

Weitere Informationen finden Sie in der Dokumentation zum Google Cloud-DNS-Erstellen von CNAME-Datensätzen unter Weitere Informationen.