DNS-Auflösung in Oracle Database@Google Cloud

In diesem Lösungs-Playbook lernen Sie die Anwendungsfälle kennen und konfigurieren sichere, automatisierte, skalierbare DNS-Auflösung für Oracle Database@Google Cloud-Umgebungen.

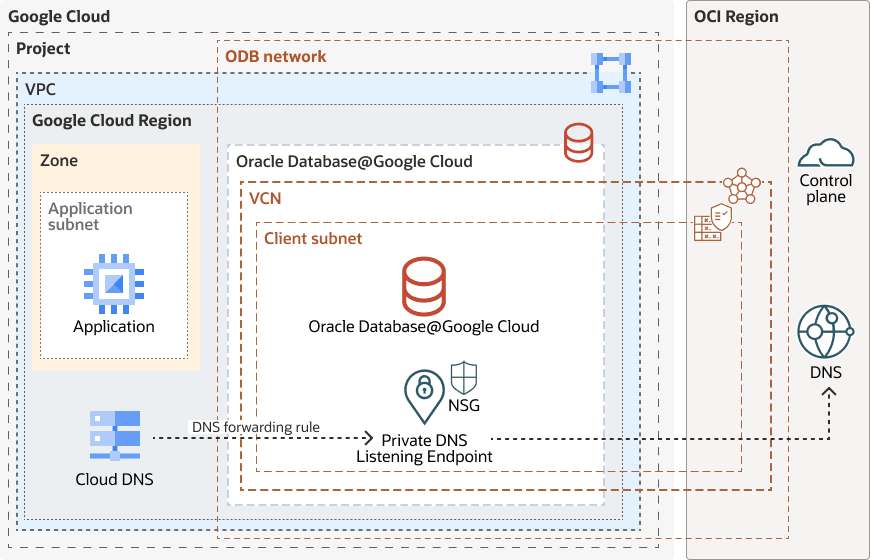

Architektur

*.oraclevcn.comfür Oracle Exadata Database Service, Oracle Exadata Database Service on Exascale Infrastructure und Oracle Base Database Service.*.oraclecloud.comund*.oraclecloudapps.comfür Oracle Autonomous Database.

Während des Oracle Database@Google Cloud-Deployments wird ein privater OCI-DNS-Listener-Endpunkt erstellt, der mit dem privaten Resolver, der privaten Standardansicht und einer privaten Zone zum OCI-VCN verknüpft ist, um Namen und IPs im OCI-DNS-Service aufzulösen.

Die folgende Architektur zeigt die Google Cloud-DNS-Zone, die an den privaten DNS-Listener-Endpunkt von OCI weitergeleitet wird:

lösungs-dns-oci-google-cloud-oracle.zip

Die Architektur ermöglicht eine private, kontrollierte Konnektivität von einer Anwendung in Google Cloud zu Oracle Database@Google Cloud, wobei die DNS-Auflösung von OCI DNS über einen privaten Listener verarbeitet wird.

Die Architektur umfasst folgende Komponenten:

- Virtuelles OCI-Cloud-Netzwerk und Subnetz

Ein virtuelles Cloud-Netzwerk (VCN) ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer OCI-Region einrichten. Wie herkömmliche Data Center-Netzwerke erhalten Sie über VCNs die Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitsliste

Sie können für jedes Subnetz Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der im Subnetz und außerhalb des Subnetzes zulässig ist.

- Netzwerksicherheitsgruppe (NSG)

NSGs fungieren als virtuelle Firewalls für Ihre Cloud-Ressourcen. Mit dem Zero-Trust-Sicherheitsmodell von OCI steuern Sie den Netzwerkverkehr innerhalb eines VCN. Eine NSG besteht aus einer Gruppe von Ingress- und Egress-Sicherheitsregeln, die ausschließlich für ein bestimmtes Set von virtuellen Netzwerkschnittstellenkarten (VNICs) in einem einzelnen VCN gelten.

- Privater DNS-Resolver

Ein privater DNS-Resolver beantwortet DNS-Abfragen für ein VCN. Ein privater Resolver kann so konfiguriert werden, dass Ansichten, Zonen und bedingte Weiterleitungsregeln verwendet werden, um zu definieren, wie Abfragen aufgelöst werden.

- Listener-Endpunkt

Ein Listener-Endpunkt empfängt Abfragen vom VCN, von anderen VCN-Resolvern oder vom DNS eines On-Premise-Netzwerks. Nach der Erstellung ist keine weitere Konfiguration erforderlich.

- Weiterleitungsendpunkt

Ein Weiterleitungsendpunkt leitet DNS-Abfragen an den Listener-Endpunkt für Resolver in anderen Peer-VCNs oder einem On-Premise-DNS weiter. Übermittlungsentscheidungen werden durch Resolver-Regeln gesteuert.

- Resolver-Regel

Resolver-Regeln definieren, wie auf Abfragen geantwortet wird, die nicht von der Ansicht eines Resolvers beantwortet werden. Sie werden in der richtigen Reihenfolge verarbeitet und können optionale Bedingungen haben, um zu begrenzen, auf welche Abfragen sie angewendet werden. Wenn eine Bedingung übereinstimmt, wird die Weiterleitungsaktion ausgeführt.

- Google Virtual Private Cloud

Google Virtual Private Cloud (VPC) bietet Netzwerkfunktionen für Compute Engine Virtual Machine-(VM-)Instanzen, Google Kubernetes Engine-(GKE-)Container, Datenbankservices und serverlose Workloads. VPC bietet globale, skalierbare und flexible Netzwerke für Ihren cloudbasierten Service.

- Google Cloud-DNS

Cloud-DNS stellt sowohl öffentliche Zonen als auch privat verwaltete DNS-Zonen bereit. Öffentliche Zonen sind im Internet sichtbar. Private Zonen sind nur in angegebenen VPC-Netzwerken sichtbar.

- Google Cloud DNS-Weiterleitung

Google Cloud unterstützt die eingehende und ausgehende DNS-Weiterleitung für private Zonen. Sie können die DNS-Weiterleitung konfigurieren, indem Sie eine Weiterleitungszone oder eine Cloud-DNS-Server-Policy erstellen.

- Google Cloud-Projekt

Ein Google Cloud-Projekt ist erforderlich, um Google Workspace-APIs zu verwenden und Google Workspace-Add-ons oder -Apps zu erstellen. Ein Cloud-Projekt bildet die Grundlage für die Erstellung, Aktivierung und Nutzung aller Google Cloud-Services, einschließlich der Verwaltung von APIs, der Aktivierung der Abrechnung, des Hinzufügens und Entfernens von Mitarbeitern und der Verwaltung von Berechtigungen.

- ODB-Netzwerk

Das ODB-Netzwerk erstellt ein Metadatenkonstrukt rund um die Google Virtual Private Cloud (VPC), das als Grundlage für das gesamte Datenbank-Provisioning dient. Das ODB-Netzwerk ermöglicht die Unterstützung von Shared VPC, indem die Netzwerkkonfiguration abstrahiert und zentralisiert wird, wie Subnetze, CIDR-Bereiche und Routing. Dadurch können Netzwerkadministratoren die Konnektivität unabhängig von den Workflows für die Datenbankbereitstellung verwalten.

Bevor Sie beginnen

- Cloud-DNS unterstützt IAM-Berechtigungen sowohl auf Projekt- als auch auf einzelnen DNS-Zonenebene. Weitere Informationen finden Sie in der Dokumentation zu Google Cloud DNS-Berechtigungen.

- OCI DNS unterstützt IAM. Weitere Informationen finden Sie in der Dokumentation zu OCI IAM-Berechtigungen.