Baseline-Governance - Lebenszyklus

Eine Reihe von grundlegenden Sicherheitsrichtlinien und -grundsätzen, die das Technologieteam anfänglich in der Cloud definiert und durchsetzt.

Ressourcen organisieren

Stellen Sie sicher, dass Sie einzelne oder mehrere Anwendungen bereitstellen, die Ressourcen für Wachstum, Flexibilität und Verantwortlichkeit organisieren, die erforderlich sind, um die Kontrolle im Mandanten zu behalten.

Organisieren Sie Ressourcen auf der Grundlage von:

- Compartments: Ein Compartment mit einem bestimmten Rezept für eine Organisation

- Ressourcenstandort: Eine Region, die darauf basiert, wo sich die Zielgruppe befindet

- Ressourcenisolation: Geeignete Netzwerksteuerelemente wie virtuelles Cloud-Netzwerk (VCN) und Subnetz

Compartment-Design

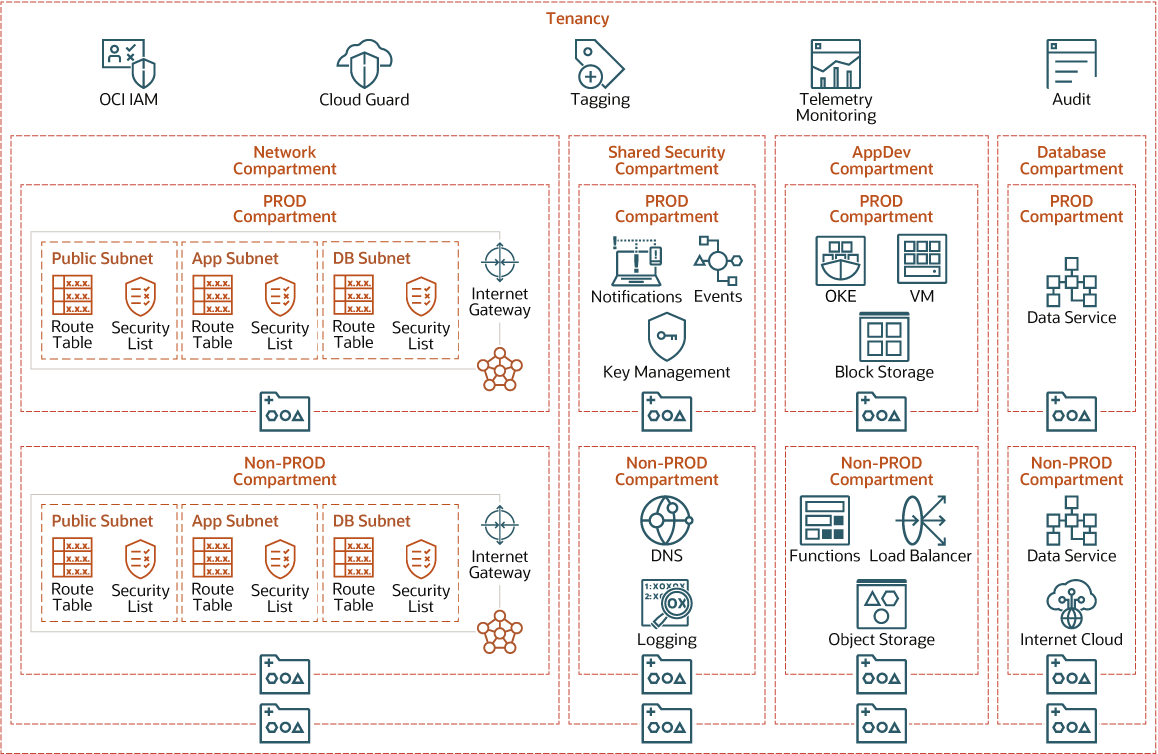

Die folgende Abbildung zeigt ein Beispiel, wie Sie Ihre Ressourcen in Compartments organisieren können, um bestimmte Ergebnisse zu erzielen.

Beschreibung der Abbildung oci-Governance-compartment-design.png

Jede Organisation kann ein Compartment-Strukturrezept für die erforderlichen Ergebnisse verwenden. Sie können die verfügbaren vordefinierten Vorlagen als Grundlage für die Erstellung Ihrer Organisationsstruktur verwenden. Die OCI-CIS-Landing Zone bietet eine umfassende Compartment-Strukturvorlage für Netzwerk-, Sicherheits-, Anwendungs- und Datenbankressourcen. Sie können die Compartment-Struktur erweitern, um verschiedene Anwendungen oder verschiedene Lebenszyklusumgebungen (Dev, Test, Prod) separate untergeordnete Compartments hinzuzufügen. Laden Sie hier die CIS Landing Zone-Vorlagenbilder herunter.

Modell für hierarchische Compartments

Definiert, welche Policys Sie auf verschiedenen Ebenen der Compartment-Hierarchie ab der Root-Ebene definieren müssen.

Stammverzeichnis

IAM-Policys definieren

Ebene 1

Definieren von Netzwerk-, Shared Security-, app-dev- und Datenbank-Policys

Ebene 2

Definieren Sie Produkt-, Nicht-Produkt-, Prototyp-Policys:

- Network: Netzwerkfamilie

- Produktion und Nicht: Produktions-VCN und Produktions-Subnetze

- Shared Security: KMS, Logging, Benachrichtigungen, Vaults

- App-Dev: BS-Buckets, Boot- und Block-Volume, FSS

- Prod: Prod OAC, OIC, FAW

- Prototyp: Alle Prototypservices

- Datenbank: Produktions-AWD, Nicht-Produktions-ADW

Die Entwicklung eines effektiven Compartment-Designs ist für die Erstellung eines Governance-Modells von wesentlicher Bedeutung. Das Compartment-Design kann jederzeit geändert werden, um sich auszurichten, wenn Geschäfts- oder Prozessänderungen in Ihrer Organisation auftreten. Darüber hinaus können in OCI bereitgestellte Ressourcen von einem Compartment in ein anderes verschoben werden.

Geografischer Standort der Ressource

Sie müssen Ressourcen in einer geografischen Region erstellen und die Region basierend auf der Zielgruppe auswählen. Eine Bewerbung für europäische Kunden muss sich in einem Rechenzentrum in der europäischen Region befinden. Innerhalb einer Region sollten Anwendungsressourcen auf Availability-Domains und Faultdomains verteilt werden, um die höchste Verfügbarkeit zu erreichen. Für jede Ressource oder Workload müssen Sie die entsprechende Region anhand verschiedener Kriterien auswählen.

Ressourcennetzwerkisolation

Sie können keine Compartments zum Isolieren von Ressourcen verwenden. Sie können Ressourcen mit Netzwerksteuerungen isolieren. Sie müssen Ressourcen in verschiedenen VCNs und Subnetzen organisieren, um Ressourcen zu isolieren. Nehmen Sie Ressourcen auf, die zur selben Anwendung gehören, in demselben VCN und Ressourcen aus verschiedenen Anwendungen in verschiedenen VCNs. Wenn zwei Anwendungen miteinander kommunizieren müssen, können Sie entweder ein VCN gemeinsam verwenden oder die beiden VCNs koppeln.

Ressourcenidentität verwalten

Die Identität eines Mitarbeiters ist für eine effektive Governance von Ressourcen unerlässlich.

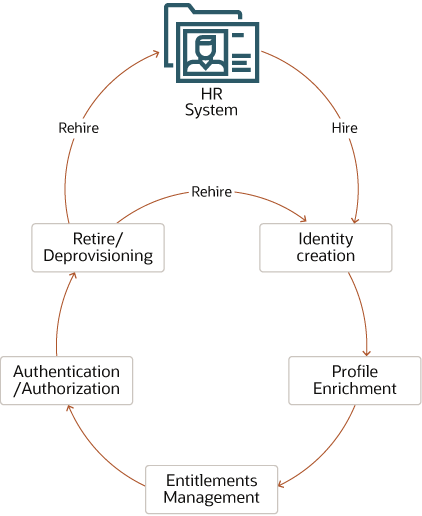

Beschreibung der Abbildung oci-identity-Governance.png

Identity Governance-Szenario

Wenn eine Neueinstellung einer Organisation beitritt, erstellt das HR-System eine Benutzeridentität und stellt eine Reihe zentralisierter und richtlinienbasierter Identitäten und deren Ansprüche bereit. Der neue Benutzer erhält Standardzugriff auf bestimmte Ressourcen und Anwendungen, die als "Rechtes Berechtigungs-Provisioning" bezeichnet werden. Je nach Organisation, Gruppe und Rolle des Benutzers erhält der Benutzer dann Zugriff auf weitere Anwendungen und Berechtigungen.

Der Benutzer kann zusätzliche Ansprüche anfordern, die einen Genehmigungsprozess durchlaufen, um sich selbst diesen Berechtigungen zuzuweisen. Wenn der Benutzer die Organisation in den Ruhestand versetzt oder verlässt, wird das Provisioning der Identität aufgehoben. Wenn derselbe Benutzer in der Organisation erneut eingestellt wird, kann der Benutzer in der Regel dieselbe Identität beanspruchen, kann jedoch je nach Gruppe oder Rolle, in der er eingestellt wurde, unterschiedliche Berechtigungen haben.

Identität in der Cloud

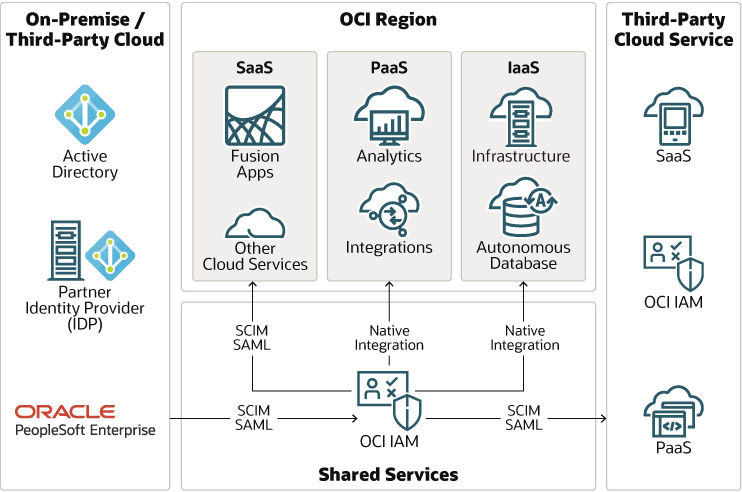

Beschreibung der Abbildung oci-identity-cloud.png

Oracle bietet eine einheitliche Identität in IaaS, PaaS und SaaS mit Oracle Cloud Infrastructure Identity and Access Management (IAM). Die einheitliche Identität zur Verbindung aller OCI-IaaS- und -PaaS-Services hat native Integrationen mit OCI IAM. OCI IAM wird sowohl als Benutzerspeicher als auch als Anmeldeservice verwendet. Allerdings können SaaS-Services auf OCI, einschließlich Fusion SaaS-Services, mit OCI IAM mit SCIM 2.0 und SAML-Standards integriert werden. Kunden können PaaS-Services auch mit IAM OAuth in SaaS integrieren. Das Unternehmen kann Oracle Cloud mit offenen Standards wie SCIM 2.0, SAML und OIDC in die On-Premise- oder Drittanbieter-Cloud integrieren.

Der einheitliche Identity Service optimiert die Onboarding- und Offboarding-Prozesse von Benutzern. Wenn ein Benutzeraccount erstellt oder aus dem HR-System entfernt wird, erstellt oder entfernt OCI IAM den Benutzeraccount aus allen Oracle-Services. Der OCI-IAM-Service ermöglicht auch das Erstellen und Entfernen von Benutzeraccounts aus Cloud-Services von Drittanbietern.

OCI IAM bietet eine Single Source of Truth für Identitäten in Oracle Cloud. Kunden können IAM-Auditlogs nutzen, um festzustellen, wer Zugriff auf Cloud-Systeme oder -Ressourcen hat. Sie können auch Sicherheitsbedrohungsmodelle ausführen, um unberechtigten Zugriff zu erkennen und Korrekturmaßnahmen zu ergreifen.

Ressourcenzugriff verwalten

OCI verfügt über einen Sicherheitsstatus, der standardmäßig abgelehnt wird. Wenn ein Mandant bereitgestellt wird, kann kein anderer Benutzer als der Mandantenadministratorbenutzer auf Ressourcen in OCI zugreifen.

Mandantenadministratoren können Policys erstellen, um Benutzern Berechtigungen für Ressourcen in Compartments oder Mandanten zu erteilen. Im Folgenden finden Sie einige Beispiel-IAM-Policys, die Sie als Ausgangspunkt für die im Compartment-Abschnitt vorgeschlagene Compartment-Struktur verwenden können.

- Erstellen Sie Policys, damit Compartment-Administratoren alle Ressourcen im jeweiligen Compartment verwalten können.

Allow group security_admin to manage all resources in compartment Shared_Security:Prod Allow group security_admin to manage all resources in compartment Shared_Security:NonProd Allow group network_admin to manage network-family-resources in compartment Network Allow group database_admin to manage database-family-resources in compartment Database Allow group appdev_admin to manage instance-family-resources in compartment App-Dev

- Erstellen Sie Policys für Compartment-Administratoren, um gemeinsam genutzte Ressourcen aus anderen Compartments zu verwenden.

Allow group appdev_admin to use network-family-resources in compartment Network Allow group appdev_admin to use database-family-resources in compartment Database Allow group database_admin to use network-family-resources in compartment Network Allow group database_admin to use vaults in compartment Shared_Security

- Erstellen Sie Policys für Auditoren und andere schreibgeschützte Benutzergruppen, um alle Ressourcen im Mandanten zu lesen.

Allow group auditors to read all resources in tenancy Allow helpdesk-users to inspect all resources in tenancy Allow group announcement_readers_group to read announcements in tenancy

Sie können auch Tags verwenden, um IAM-Policys zu definieren. Sie können eine Policy schreiben, um den Zugriff basierend auf den Tags zu begrenzen, die mit Bedingungen und einer Gruppe von Tagvariablen auf eine Ressource angewendet werden. Sie können den Zugriff basierend auf einem Tag kontrollieren, das in der anfordernden Ressource (Gruppe, dynamischen Gruppe oder Compartment) oder dem Ziel der Anforderung (Ressource oder Compartment) vorhanden ist. Die ersten drei Beispielzugriffs-Policys verwenden anfordernde Ressourcentags. Die letzten beiden Beispielzugriffs-Policys verwenden Zielressourcentags.

Allow any-user to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in tenancy where request.principal.compartment.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in compartment HR where target.resource.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in tenancy where target.resource.compartment.tag.Operations.Project= 'Prod'Sie beginnen mit drei übergeordneten Rollen für jede Workload, die Sie integrieren.

- Serviceadministrator

- Serviceentwickler

- Service-Viewer

Erstellen Sie Baseline-Policys für jede Rolle, um Berechtigungen für Serviceinstanzen zu verwalten, zu verwenden, zu lesen und zu prüfen. Sie können Policys erstellen, um Benutzern die Berechtigung für gemeinsame Ressourcen für den Serviceadministrator zu erteilen. Beispiel: Für den Analytics-Service können Sie die folgenden Policys erstellen:

- Serviceadministratorrolle

Allow group Analytics-admin to manage analytics-instances in compartment App-Dev Allow group Analytics-admin to manage analytics-instance-work-requests in compartment App-Dev Allow group Analytics-admin to use network-family-resources in compartment Network Allow group Analytics-admin to use autonomous-databases in compartment Database

- Rolle des Serviceentwicklers

Allow group Analytics-developer to use analytics-instances in compartment App-Dev Allow group Analytics-developer to use analytics-instance-work-requests in compartment App-Dev

- Rolle des Service-Viewers

Allow group Analytics-viewer to read analytics-instances in compartment App-Dev Allow group Analytics-viewer to read analytics-instance-work-requests in compartment App-Dev

Sie können den Prozess mit diesen oder ähnlichen Policys beginnen und das Policy-Modell mit jedem neuen, von Ihnen integrierten Service erweitern.

Kosten verwalten

Beim Übergang von einem CapEx-Modell, bei dem viele Kosten an der Implementierung eines Projekts feststehen, zu einem OpEx-Modell, bei dem die Kosten mit der Nutzung des Systems vertikal und horizontal skaliert werden, sind oft Kostenmanagementtools erforderlich, um diese Cloud-Kosten in Ihrem Unternehmen zu verstehen, zu kontrollieren und zu kommunizieren.

Oracle bietet Tools, mit denen Sie die Ausgaben Ihres Unternehmens kontrollieren und die Ausgaben optimieren können.

- Vorhersagen: Cloud-Budgets festlegen und verwalten

- Kontrolle: Übermäßige Ausgaben vermeiden

- Sichtbarkeit: Stellen Sie eine genaue Kostenverfolgung über Abteilungen und Projekte hinweg sicher, und analysieren Sie, welche Abteilungen, Services und Projekte im Laufe der Zeit zur Cloud-Nutzung beitragen

- Optimieren: Detaillierte Nutzungsdetails für die Rechnungsabstimmung abrufen und Bereiche zur Kostenoptimierung identifizieren

- Erweitern: Geben Sie Bereiche an, um die Nutzung bei Bedarf zu erweitern

Kostenmanagement

Zur Kostenkontrolle können Sie eine dieser beiden Methoden verwenden.

- Erstellen Sie Finanzbudgets für jedes Team/jede Ressourcengruppe, und behandeln Sie die Nutzung anhand dieser Budgets, und benachrichtigen Sie den Teamadministrator, wenn die Nutzung das Budget überschreitet oder das Budget bald übersteigt.

- Erstellen Sie ein Limit oder eine Quota für jede Serviceinstanz. Wenn ein Team versucht, mehr Instanzen als die zugeteilte Quota zu erstellen, verläuft die Anforderung nicht erfolgreich.

Der zweite Ansatz ist restriktiv und verhindert eine Kostenüberschreitung, während der erste Ansatz manuell eingreifen muss, wenn die Nutzung das zugewiesene Budget überschreitet. Compartment-Bäume aggregieren Budgets und Quotas. Daher nutzen untergeordnete Compartments das gesamte aggregierte Budget oder die Quota, die für das übergeordnete Element festgelegt wurden.

Beispiel: Wenn Compartment Data Science ein Budget von 2000 EUR hat, teilen untergeordnete Compartments DEV und TST dieses globale Budget und werden eingeschränkt, wenn einer davon dieses Limit überschreitet.

Kostenverfolgung

Mit einem Budget können Sie variable Limits für die OCI-Ausgaben festlegen, indem Sie Kostenverfolgungstags oder nach Compartments (einschließlich Root Compartment) festlegen. Sie können alle Ausgaben in diesem Kostenverfolgungstag oder für dieses Compartment und dessen untergeordnete Elemente verfolgen. Außerdem können Sie Alerts für Budgets festlegen, um das Management zu informieren, wenn es das Budget überschreitet. Sie können alle Budgets und Ausgabenlimits in der OCI-Konsole anzeigen.

Das System wertet alle Budgetalerts stündlich in den meisten Regionen und alle vier Stunden in Ashburn (IAD) aus. Um anzuzeigen, wann ein Budget zuletzt ausgewertet wurde, prüfen Sie die Details für ein Budget. Es werden Felder angezeigt, in denen die aktuellen Ausgaben, die Prognose und das Feld "Ausgegeben in Zeitraum" angezeigt werden. In diesem Feld wird der Zeitraum angezeigt, für den das Budget ausgewertet wurde. Wenn ein Budget-Alert ausgelöst wird, erhalten die im Budget-Alert konfigurierten Empfänger eine E-Mail.

Sie können die OCI Cost Governance and Performance Insights Solution-App von Oracle Cloud Marketplace installieren und verwenden, die im Abschnitt Weitere Informationen verknüpft ist.

Kostenkontrolle

Sie können die Kosten in OCI kontrollieren, indem Sie die Anzahl der Serviceinstanzen einschränken, die mit Servicelimits und Compartment Quotas erstellt wurden.

Mit Servicelimits können Sie die maximale Anzahl von Ressourcen verwalten, die in einem Mandanten, einer Region, einer Availability-Domain und einem Compartment bereitgestellt werden können. Diese Soft-Limits beschränken Provisioning-Ressourcen, die die definierten Limits überschreiten können. Nur autorisierte Benutzer können diese Servicelimits erhöhen oder verringern. Mit Servicelimits können Sie die maximale Anzahl von Serviceinstanzen eines bestimmten Service in einer Region, einer Availability-Domain und einem Compartment begrenzen.

Compartment-Quotas sind Policys, mit denen Administratoren Ressourcen mit hoher Flexibilität zuweisen können, da Mandanten- und Compartment-Administratoren besser kontrollieren können, wie Ressourcen in OCI genutzt werden. Compartment-Quotas ähneln den Servicelimits. Servicelimits werden jedoch von Oracle festgelegt. Compartment-Quota werden von Administratoren mit Policys festgelegt, mit denen sie Ressourcen mit hoher Flexibilität zuweisen können.

Ressourcen beobachten und überwachen

Sie müssen Ihre Ressourcen beobachten und überwachen, um sicherzustellen, dass das Governance-Modell Ihre Unternehmensziele erreicht.

Verwaltung der Cloud-Sicherheitsstatus

Cloud Guard ist ein OCI-Service, mit dem Sie einen starken Sicherheitsstatus in Oracle Cloud überwachen und verwalten können. Cloud Guard verfügt über drei wesentliche Elemente.

- Ziel ist eine zu überwachende Ressource

- Detektorrezepte sind Rezepte zur Erkennung von Problemen

- Sobald Probleme erkannt wurden, reagieren Responder-Rezepte auf diese Probleme. Die Antwort kann eine Benachrichtigung oder Korrekturmaßnahme sein.

Cloud Guard erkennt Sicherheitskonfigurationsprobleme mit OCI-Ressourcen. Basierend auf den wahrscheinlichen Auswirkungen der Probleme wird den Problemen ein Risikoscore zugewiesen. Sie können aggregierte Risikoscores des Mandanten über das Cloud Guard-Dashboard überwachen. Für die Verwendung von Cloud Guard werden folgende Empfehlungen empfohlen:

- Cloud Guard ist ein kostenloser Service. Als Best Practice wird Cloud Guard für alle Compartments aktiviert.

- Passen Sie Cloud Guard-Rezepte an, um benutzerdefinierte Risikobewertungen und Antwortaktionen für erkannte Probleme zu definieren.

- Wählen Sie aus, ob einige Compartments Ressourcen in bestimmten anderen Compartments verfügbar machen sollen. Beispiel: Wenn Sie das Entwicklungs-Compartment ausschließen, können Sie damit Ressourcen erstellen, die in Production Compartments nicht zulässig sind.

Cloud Guard unterstützt eine Ausnahmeliste, die eine Liste von Ausnahmen zu Cloud Guard-Policys darstellt. Beispiel: Wenn eine Cloud Guard-Policy so eingerichtet ist, dass öffentliche Objektspeicher-Buckets abgelehnt werden. Wenn Sie einen öffentlichen Bucket für einen legitimen Anwendungsfall erstellen müssen, können Sie der Ausnahmeliste explizit die OCID des öffentlichen Buckets hinzufügen.

Sicherheitsprotokollierung

Eine erfolgreiche Cloud-Implementierung wird sichergestellt, dass alle Aktionen für jede Cloud-Ressource zentral protokolliert und in einem Cloud-Ökosystem auditiert werden können. Außerdem können Sie Netzwerkflusslogs und einige Anwendungslogs verwenden, um anomales Verhalten zu erkennen. Sicherheits- und Complianceteams können Benachrichtigungen oder Korrekturmaßnahmen zu unerwünschten Vorfällen automatisieren. Schnelle Maßnahmen zuzulassen, kann jeden Datenleck und jede Drohung lindern.

Dashboards und Berichte, die auf Überwachungs-, Auditing- und Loggingdaten basieren, können das Team auf dem neuesten Stand halten und sich auf die Behebung von Problemen konzentrieren, bevor es zu einer Katastrophe wird. Sie können die Sicherheitsprotokollierung wie folgt einrichten:

- Aggregieren Sie Auditlogs, die standardmäßig in OCI aktiviert sind, in Loggruppen, um sie mit Logging Analytics zu überwachen.

- Aktivieren Sie Netzwerkflusslogs, um verdächtige Netzwerkaktivitäten zu erkennen.

- Aktivieren Sie Servicelogs für alle Services, die Servicelogs unterstützen. Stellen Sie sicher, dass Sie bei der Aktivierung von Serviceprotokollen geeignete Loggruppen auswählen.

- Verwenden Sie die interaktiven Visualisierungen in Logging Analytics, um die Daten zu analysieren. Wenn Sie das Clusterfeature verwenden, um Millionen von Log-Einträgen auf eine kleine Gruppe interessanter Log-Signaturen zu reduzieren, können Sie die Logs problemlos prüfen.

- Verwenden Sie die Linkfunktion der Logginganalyse, um Logs in einer Transaktion zu analysieren, um anomale Muster mit der gruppierten Ansicht zu identifizieren.

Wenn Sie eine SIEM-Lösung eines Drittanbieters verwenden, können Sie sie mit OCI Streaming-Service und Service-Connector in OCI integrieren.

Basis-Governance implementieren

Oracle empfiehlt die Verwendung der Secure Landing Zone zur Implementierung der Ressourcenorganisation (Compartment-Struktur) und Governance des Ressourcenzugriffs.

Neben der Erstellung einer Mandantenstruktur und Zugriffs-Policys müssen Sie bei der Baseline-Governance auch andere Sicherheitsfeatures wie Cloud Guard, Audit und Logging aktivieren.

Außerdem sollten Sie eine Tagging-Struktur und eine Kosten-Governance-Struktur wie in den folgenden Abschnitten empfohlen erstellen.

Tagging

Der Tag-Namespace in der folgenden Tabelle ist Cost-Management.

| Tagschlüssel | Beispielschlüsselwert | Beschreibung |

|---|---|---|

| Name | - | - |

| CostCenterID | ERP - BENUTZER, ERP - BENUTZER | Projektcodename |

Der Tag-Namespace in der folgenden Tabelle ist Operations.

| Tagschlüssel | Beispielschlüsselwert | Beschreibung |

|---|---|---|

| Umgebung | Produktion, keine Produkte | Lebenszyklusumgebung |

| AppName | Finanzen, HR | Geschäftseinheit |

| AppCI | - | - |

| OProjectName | Finanzen - EBS, Finanzen - ERP | - |

| Geschäftseigentümer | ABC.someone@example.com |

- |

| SystemCustodian | ABC.someone@example.com |

- |

| ES SupportGrp | ABC.someone@example.com |

- |

| OS | LIN, WIN | - |

| Wartung | Group1, Group2, Group3 | - |

| Auswirkung | Niedrig, Mittel, Hoch | Auslastungsradius im gesamten Unternehmen |

Der Tag-Namespace in der folgenden Tabelle ist Govn-Security.

| Tagschlüssel | Beispielschlüsselwert | Beschreibung |

|---|---|---|

| InfoClass | Öffentlich, Intern, Sensibel | - |

| NetTrustLevel | Unternehmen (3) / Anbieter DMZ (2) / Internet DMZ (1) / Firewall | - |

| Kritikalität | T1, T2, T3, T4 |

|

Cost Governance

Verwenden Sie in der OCI-Konsole die Tag-Namespaces-UI unter Governance, und führen Sie die folgenden Schritte aus:

- Definieren Sie einen Tagschlüssel mit dem Namen

CostManagement.CostCenterID, und aktivieren Sie ihn für die Kostenverfolgung. - Weisen Sie den Schlüsseltag "Finanzen" für die Finanzkostenstelle

CostManagement.CostCenterID = "Finance"bestimmten Ressourcen zu. - Weisen Sie anderen Ressourcen einen Schlüssel-Tag-Wert der IT für die IT-Kostenstelle

"IT" (CostManagement.CostCenterID = "IT")zu.

Budgets mit der Benutzeroberfläche "Budget erstellen" unter "Mandant" erstellen

- Erstellen Sie ein Budget für Ressourcen mit dem Tag

CostManagement.CostCenterID = Finance. - Erstellen Sie ein weiteres Budget für Ressourcen mit dem Tag

CostManagement.CostCenterID = IT. - Konfigurieren Sie Alerts, um die Empfänger per E-Mail zu benachrichtigen, wenn Kosten das vordefinierte Budget überschreiten oder die Prognose einen festgelegten Schwellenwert überschreitet.

Sie können ein Budget für ein Compartment erstellen, das für einen Tagwert spezifisch ist. Beispiel: Ein monatliches Budget von $500 wird allen Ressourcen in einem Projekt mit dem Tagschlüsselwert IT im Tag-Namespace Cost-Management/Finance und dem Tagschlüssel CostCenterID zugewiesen. Sie können das Budget auch so konfigurieren, dass es an einem bestimmten Tag des Monats beginnt, um die Geschäftsanforderungen zu erfüllen. Sie können sie dann so konfigurieren, dass Alerts an ABC.someone@company.com gesendet werden, wenn der tatsächliche Ausgabenbetrag 80 Prozent des $500-Budgets erreicht.

Für jeden OCI-Service sind standardmäßige Servicelimits durchgesetzt. Sie können die Standardservicelimits basierend auf Ihrer Workload mit der UI für Limits, Quota und Nutzung aktualisieren. Diese Limits können so festgelegt werden, dass sie den genehmigten Grenzen oder Budgets entsprechen, die für diese Gruppen erforderlich sind.

Kontrollkosten

Erstellen Sie Compartment-Quotas für jedes Compartment in OCI. Die folgenden Beispiele zeigen, wie Sie Compartment-Quotas erstellen.

- Im folgenden Beispiel wird die Quota für die Compute-Reihe

VM.Standard2 and BM.Standard2auf 240 OCPUs (Cores) in jeder AD in CompartmentApp-Devin der Region "US West (Phoenix)" festgelegt:set compute-core quota standard2-core-count to 240 in compartment App-Dev where request.region = us-phoenix-1 - Im nächsten Beispiel wird gezeigt, wie Sie eine Ausnahmeliste erstellen und jede Quote in einer Familie auf Null setzen und dann explizit Ressourcen zuweisen:

zero compute-core quotas in tenancy set compute-core quota standard2-core-count to 240 in tenancy - In diesem Beispiel wird gezeigt, wie Sie das Erstellen von Dense I/O-Compute-Ressourcen auf nur eine Region beschränken:

zero compute-core quotas /*dense-io*/ in tenancy set compute-core quota /*dense-io*/ to 48 in tenancy where request.region = us-phoenix-1 - Sie können Quoten mit einer nicht festgelegten Anweisung löschen, wodurch die Quota für eine Ressource entfernt wird. Alle Limits für diese Ressource werden jetzt mit den festgelegten Servicelimits durchgesetzt:

zero compute-core quotas in tenancy unset compute-core quota standard2-core-count in tenancy

Kostenanalyse und -berichte

Kostenanalyse und -reporting sind zwei Services, mit denen Sie die Kosten überwachen und validieren können, dass die Kostenkontrollkennzahlen funktionieren.

Mit dem Kostenanalysetool können Sie analysieren, wie Ihre Oracle Cloud-Guthaben ausgegeben werden und wie der Verbrauch mit Ihrem Verpflichtungsbetrag verglichen wird. Mit dem Dashboard können Sie die Ausgaben nach Service oder Abteilung mithilfe des Compartments oder des Kostenverfolgungstags und der Trendlinien anzeigen. So können Sie verstehen, wie sich Ihre Ausgabenmuster ändern, und sich auf die Kostensenkung konzentrieren. Sie können eine Kostenanalyse für einen bestimmten Tagschlüssel durchführen, der Budgets ähnlich ist.

Sie können bestimmte Berichtstypen auswählen, die für bestimmte Perioden und Faktoren ausgeführt werden sollen. Darüber hinaus ermöglicht die Gruppierung dieser Berichte basierend auf dem Compartment, Tagging oder anderen Gruppenwerten granulare Berichte für das Chargeback oder die Analyse.

Nutzungs- und Kostenbericht

Mit Nutzungsberichten können Sie Einblicke in Ihre Abrechnung erlangen oder benutzerdefinierte Fakturierungsanwendungen erstellen. Die Berichte enthalten einen Datensatz pro Ressource. Beispiel: Eine Instanz, ein DB-System oder ein Object Storage-Bucket pro Stunde mit Metadaten und Tags.

Ein Kostenbericht ist eine CSV-Datei, die einem Nutzungsbericht ähnlich ist und Kostenspalten enthält. Der Bericht kann verwendet werden, um eine Aufschlüsselung der Rechnungspositionen auf Ressourcenebene zu erhalten. So können Sie Ihre OCI-Ausgaben optimieren und fundiertere Cloud-Ausgabenentscheidungen treffen.

Nutzungsberichte geben die Menge des Verbrauchs an. Kostenberichte geben die Kosten der Ressourcennutzung an. In Kombination mit Ihrer Preisliste steuern Nutzungsberichte Szenarios wie:

- Rechnungsabstimmung

- Benutzerdefiniertes Reporting

- Zwischenbetriebliche Verrechnung

- Kostenoptimierung

- Ressourcenbestand

Neben der Aktivierung neuer Abrechnungsszenarios bieten Nutzungsberichte Transparenz bei der Funktionsweise des Abrechnungssystems. Nutzungsberichte können angeben, wie und wo die Rundung innerhalb des Nutzungsberichts erfolgt und wie Ressourcen, die weniger als eine Stunde lang vorhanden waren, fakturiert wurden.

Bereitstellen

Der Terraform-Code für diese Lösung ist in GitHub verfügbar. Sie können den Code mit nur einem Mausklick in Oracle Cloud Infrastructure Resource Manager abrufen, den Stack erstellen und bereitstellen. Alternativ können Sie den Code von GitHub auf Ihren Computer herunterladen, den Code anpassen und die Architektur mit der Terraform-CLI bereitstellen.

- Mit Oracle Cloud Infrastructure Resource Manager bereitstellen:

- Klicken Sie auf

Wenn Sie noch nicht angemeldet sind, geben Sie den Mandanten und die Benutzerzugangsdaten ein.

- Prüfen und akzeptieren Sie die Vertragsbedingungen.

- Wählen Sie die Region aus, in der Sie den Stack bereitstellen möchten.

- Befolgen Sie die Prompts und Anweisungen zum Erstellen des Stacks auf dem Bildschirm.

- Nachdem Sie den Stack erstellt haben, klicken Sie auf Terraform-Aktionen, und wählen Sie Planen aus.

- Warten Sie, bis der Job abgeschlossen ist, und prüfen Sie den Plan.

Um Änderungen vorzunehmen, kehren Sie zur Seite "Stackdetails" zurück, klicken Sie auf Stack bearbeiten, und nehmen Sie die erforderlichen Änderungen vor. Führen Sie dann die Aktion Planen erneut aus.

- Wenn keine weiteren Änderungen erforderlich sind, kehren Sie zur Seite "Stackdetails" zurück, klicken Sie auf Terraform-Aktionen, und wählen Sie Anwenden aus.

- Klicken Sie auf

- Mit der Terraform-CLI bereitstellen:

- Gehen Sie zu GitHub.

- Laden Sie den Code herunter, oder klonen Sie ihn auf Ihrem lokalen Computer.

- Folgen Sie den Anweisungen in der README.