Informationen zur Bereitstellung von PeopleSoft auf Oracle Cloud Infrastructure

Wenn Sie PeopleSoft auf Oracle Cloud Infrastructure bereitstellen oder PeopleSoft-Umgebungen von Ihrem Data Center zu Oracle Cloud Infrastructure migrieren möchten, können Sie eine Multihost-, sichere, Hochverfügbarkeits-Topologie planen.

Architektur

Informationen zu den wichtigsten Konzepten, mit denen Sie diese Deployment-Optionen für PeopleSoft planen können:

-

Architektur für das Deployment von PeopleSoft in einer einzelnen Availability-Domain, während hohe Verfügbarkeit sichergestellt wird. Verwenden Sie diese Architektur, um sicherzustellen, dass die Anwendung verfügbar ist, selbst wenn eine Anwendungsinstanz heruntergefahren wird. Die anderen verfügbaren Anwendungsinstanzen in der Availability-Domain werden weiter verarbeitet.

-

Architektur für das Deployment von PeopleSoft in mehreren Availability-Domains, während hohe Verfügbarkeit sichergestellt wird. Verwenden Sie diese Architektur, wenn Sie sicherstellen möchten, dass Ihre Anwendung verfügbar ist, selbst wenn eine Availability-Domain heruntergefahren wird. Sie können weiterhin auf die Anwendungsinstanzen in einer anderen Availability-Domain zugreifen.

-

Architektur, mit der PeopleSoft bereitgestellt wird, während High Availability und Disaster Recovery sichergestellt wird. Verwenden Sie diese Architektur, wenn Sie eine Disaster Recovery-Site für Ihre Anwendung in einer anderen Region einrichten möchten.

Die Architektur ist für PeopleSoft-Deployments gültig, die manuell oder mit PeopleSoft-Automatisierungstools in Oracle Cloud Infrastructure ausgeführt werden.

Alle Architekturdiagramme werden empfohlen, wenn Sie nicht über das Internet auf die Datenbank und die Anwendungshosts zugreifen möchten.

Architektur für das Deployment von PeopleSoft in einer einzelnen Availability-Domain

Diese Architektur zeigt das Deployment einer PeopleSoft-Anwendung in einer einzelnen Availability-Domain, während hohe Verfügbarkeit sichergestellt wird.

Die Architektur besteht aus einem VCN, in dem die Bastion, Load Balancer, Anwendung und Datenbankhosts in separaten Subnets des VCNs in einer einzelnen Availability-Domain gespeichert sind. Der Bastion-Host wird in einem öffentlichen Subnetz bereitgestellt, und alle anderen Instanzen werden in privaten Subnetzen bereitgestellt. Sie können die verschiedenen Instanzen entsprechend Ihren Geschäftsanforderungen in öffentliche oder private Subnetze setzen. Sie können über den Basishost oder DRG auf die Instanzen in privaten Subnetzen über Port 22 zugreifen, wenn Sie einen IPSec-VPN-Tunnel zwischen Ihrem Data Center und Oracle Cloud Infrastructure DRG eingerichtet haben.

In dieser Architektur werden redundante Instanzen in der Application Tier und Database Tier bereitgestellt, um High Availability innerhalb der Availability-Domain sicherzustellen. Dadurch wird sichergestellt, dass die Anwendung auch dann verfügbar ist, wenn eine Anwendungsinstanz heruntergefahren wird. Die anderen verfügbaren Anwendungsinstanzen in der Availability-Domain werden weiter verarbeitet. Alle Anwendungsinstanzen in der Availability-Domain sind aktiv. Die Load Balancer-Instanzen empfangen Anforderungen und senden sie an die Anwendungsserver. Diese High Availability einer Anwendung innerhalb einer Availability-Domain kann erreicht werden, indem Anwendungsinstanzen in separaten Faultdomains abgelegt werden. Mit Faultdomains können Sie Ihre Instanzen so verteilen, dass sie sich nicht auf derselben physischen Hardware innerhalb einer einzelnen Availability-Domain befinden. Deshalb wirkt sich ein Hardwarefehler oder eine Hardwarewartung, die sich auf eine Faultdomain auswirkt, nicht auf Instanzen in anderen Faultdomains aus.

Instanzen im privaten Subnetz erfordern eine ausgehende Verbindung zum Internet, um Patches herunterzuladen und Betriebssystemupdates und Anwendungsupdates einzuspielen. Verwenden Sie zu diesem Zweck ein Network Address Translation (NAT) Gateway in Ihrem VCN. Mit einem NAT-Gateway können Hosts in einem privaten Subnetz Verbindungen mit dem Internet initiieren und Antworten empfangen, vom Internet ausgelöste eingehende Verbindungen werden jedoch nicht empfangen.

Oracle empfiehlt, dass die Datenbank und die Anwendungen, die in Oracle Cloud Infrastructure bereitgestellt werden, ein robustes Backup der Recovery-Strategie haben. Es wird empfohlen, ein Backup von Datenbanken und Anwendungsinstanzen in Oracle Cloud Infrastructure Object Storage zu speichern. Die Datenbanken und Anwendungsinstanzen in privaten Subnetzen können mit einem Servicegateway in Oracle Cloud Infrastructure Object Storage gesichert werden. Ein Servicegateway bietet Zugriff auf Oracle Cloud Infrastructure Object Storage , ohne das Internet zu durchlaufen.

Die automatischen und bedarfsgesteuerten Datenbankbackups in Oracle Cloud Infrastructure Object Storage können mit der Oracle Cloud Infrastructure-Konsole konfiguriert werden. Dies erfordert Verbindungen zu Oracle Cloud Infrastructure Object Storage mit einem Swift-Endpunkt. Alle Datenbankbackups in Oracle Cloud Infrastructure Object Storage werden mit demselben Masterschlüssel verschlüsselt, der für die transparente Datenverschlüsselung (TDE)-Wallet-Verschlüsselung verwendet wird. Der automatische Datenbankbackup-Service verwendet eine wöchentliche inkrementelle Backup-Strategie für das Backup von Datenbanken mit einer 30-day Aufbewahrungs-Policy. Sie können außerdem ein vollständiges On-Demand-Backup von Datenbanken für Ad-hoc-Anforderungen ausführen.

Das Backup der Anwendung kann mit der Policy-basierten Backupfunktion von Oracle Cloud Infrastructure Block Volumes konfiguriert werden. Mit Oracle Cloud Infrastructure Block Volumes können Sie Volume-Backups automatisch basierend auf einem Ausführungsplan ausführen und basierend auf der gewählten Backup-Policy beibehalten. Auf diese Weise können Sie die Datencompliance und die gesetzlichen Bestimmungen einhalten. Es gibt drei vordefinierte Backup-Policys: Bronze, Silver und Gold. Jede Backup-Policy hat eine vordefinierte Backuphäufigkeit und einen Aufbewahrungszeitraum.

Beschreibung der Abbildung peoplesoft_single_availability_domain_ha_topology.png

-

Bastion-Host: Der Bastion-Host ist eine optionale Komponente, die Sie als Jump-Server für den Zugriff auf die Instanzen im privaten Subnetz verwenden können.

-

Load Balancer-Tier: Diese Tier enthält die Oracle Cloud Infrastructure Load Balancing-Instanzen, die den Datenverkehr auf PeopleSoft-Webserver verteilen. Der Load Balancer empfängt Anforderungen von Benutzern und leitet diese Anforderungen dann an die Application Tier weiter.

-

Application Tier: Diese Tier enthält redundante Instanzen der PeopleSoft-Anwendungsserver, PeopleSoft-Webserver, ElasticSearch-Server und PeopleSoft Process Scheduler, um High Availability zu gewährleisten. Richten Sie redundante Instanzen aller Server in der Application Tier ein, um sicherzustellen, dass Sie selbst dann auf die Anwendung zugreifen können, wenn eine Instanz heruntergefahren wird.

-

PeopleTools-Client: Verwenden Sie den PeopleTools-Client, um Administrationsaktivitäten wie Entwicklung, Migration und Upgrade durchzuführen.

-

Database Tier: Diese Tier enthält Oracle Cloud Infrastructure-Datenbanksysteminstanzen. Für High Availability-Anforderungen empfiehlt Oracle, dass Sie zwei Oracle Real Application Clusters - (Oracle RAC-) Datenbanksysteme oder ein Oracle Database Exadata Cloud Service-System von Oracle Cloud Infrastructure verwenden.

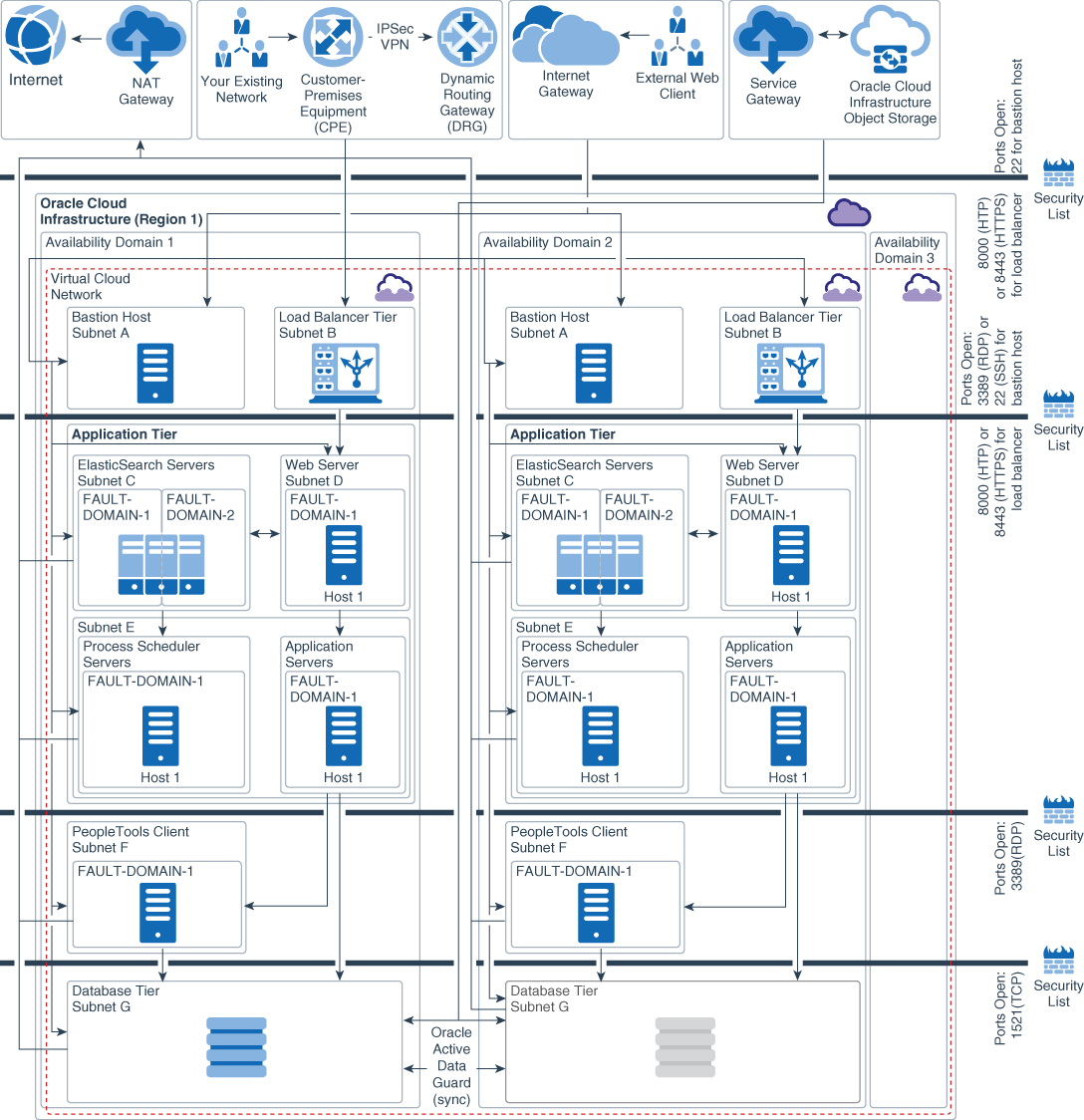

Architektur für das Deployment von PeopleSoft in mehreren Availability-Domains

Diese Architektur zeigt das Deployment von PeopleSoft-Anwendungsservern in mehreren Availability-Domains. Hier wird ein VCN mit Basis, Load Balancer, Anwendung und Datenbankhosts dargestellt, die in zwei Availability-Domains in separaten Subnetzen platziert werden.

Im Architekturdiagramm wird der Bastion-Host In einem öffentlichen Subnetz bereitgestellt, und alle anderen Instanzen werden In privaten Subnetzen bereitgestellt. Sie können die Instanzen basierend auf Ihren Geschäftsanforderungen in öffentliche oder private Subnetze setzen. Sie können über den Basishost oder DRG auf die Instanzen in privaten Subnetzen über Port 22 zugreifen, wenn Sie einen IPSec-VPN-Tunnel zwischen Ihrem Data Center und Oracle Cloud Infrastructure DRG eingerichtet haben. Alle Instanzen sind in den beiden Availability-Domains aktiv. Die einzigen passiven Komponenten in der Architektur sind die Datenbankhosts in Availability-Domain 2.

Die Bastion-Hosts in Availability-Domain 1 und Availability-Domain 2 sind aktiv und können SSH-Anforderungen an Instanzen in beiden Availability-Domains jederzeit verarbeiten. Der On-Premise-DNS- oder externe DNS-Service empfängt eine Anforderung für die PeopleSoft-Anwendung. Bei diesen Anforderungen handelt es sich um einen Round-Robin-Load, der auf einen der Load Balancer in Availability-Domain 1 oder 2 verteilt ist. Der Load Balancer leitet die Anforderung dann an einen der zugrunde liegenden PeopleSoft-Webserver in Availability-Domain 1 oder 2 weiter. Der PeopleSoft-Webserver leitet die Anforderung dann an einen der PeopleSoft-Anwendungsserver weiter und leitet abschließend Anforderungen an die aktiven Datenbankinstanzen in Availability-Domain 1 zur Verarbeitung weiter.

Wenn Availability-Domain 1 nicht verfügbar ist, müssen Sie den Eintrag von Availability-Domain 1 Load Balancer manuell aus dem DNS-Service entfernen und zu den Datenbankinstanzen in Availability-Domain 2 wechseln. Anforderungen, die vom DNS-Service empfangen werden, werden jetzt an den Load Balancer in Availability-Domain 2 weitergeleitet und schließlich an die Datenbank in Availability-Domain 2 zur Verarbeitung.

Beschreibung der Abbildung peoplesoft_multiple_availability_domain_ha_topology.png

-

Bastion-Host: Ein Bastion-Host ist eine optionale Komponente, die Sie in jeder Availability-Domain bereitstellen können, damit sie als Jump-Host für den Zugriff auf Anwendungs- und Datenbankinstanzen fungiert. Bastion-Hosts in Availability-Domain 1 und Availability-Domain 2 befinden sich im aktiven Status.

-

Load Balancer-Instanzen: Oracle Cloud Infrastructure Load Balancing-Instanzen verteilen Datenverkehr über die Anwendungsserver in beiden Availability-Domains. Load Balancer-Instanzen in Availability-Domain 1 und 2 sind aktiv. Anforderungen, die an der PeopleSoft-URL empfangen werden, sind eine Round-Robin-Belastung, die einem Load Balancer in Availability-Domain 1 oder 2 von einer On-Premise- oder externen DNS-Service ausgeglichen ist.

-

Application Tier: Sowohl Availability-Domain 1 als auch Availability-Domain 2 enthalten redundante Instanzen von PeopleSoft-Anwendungsserver, PeopleSoft-Webserver, ElasticSearch-Server und PeopleSoft Process Scheduler. Alle Instanzen in der Application Tier in den beiden Availability-Domains befinden sich im aktiven Status.

-

PeopleTools-Client: Verwenden Sie den PeopleTools-Client, um Administrationsaktivitäten wie Entwicklung, Migration und Upgrade durchzuführen.

-

Database Tier: hochverfügbare Datenbankinstanzen in beiden Availability-Domains einrichten. Availability-Domain 1 hostet die Primärdatenbankinstanzen. Availability-Domain 2 hostet die Standby-Datenbankinstanzen. In jeder Availability-Domain sind mindestens zwei Datenbankinstanzen eingerichtet, um High Availability zu gewährleisten. Wenn eine Datenbankinstanz in Availability-Domain 1 nicht verfügbar ist, verarbeitet die zweite Datenbankinstanz in Availability-Domain 1 mit der Verarbeitung von Anforderungen.

Verwenden Sie Oracle Active Data Guard im synchronen Modus, um die Datenbank über Availability-Domains in einer Region hinweg zu replizieren.

Bevor Sie beginnen

Bevor Sie mit der Einrichtung von Oracle Cloud Infrastructure-Komponenten mit Terraform beginnen, stellen Sie sicher, dass Sie einen lokalen Windows-, Linux- oder UNIX-ähnlichen Host mit Zugriff auf das Internet verwenden. Dieses System kann ein On-Premise-System sein oder in der Cloud enthalten sein. Der Verweis wird als lokales System oder vom lokalen Host vorgenommen.

Sie sollten auch Zugriff auf Oracle Cloud Infrastructure-Mandanten haben.

Die Schritte zum Einrichten und Verwenden von Terraform sind bei verschiedenen Betriebssystemen unterschiedlich. In einem Linux- oder UNIX-ähnlichen System benötigen Sie die folgenden Tools und Utilitys:

-

Git, um das Terraform-Providerpackage und die Terraform-Module aus dem Repository zu klonen. Dies ist optional. Sie könnten stattdessen einen Webbrowser verwenden, um die Packages herunterzuladen. -

ssh-keygen, um ein SSH-Schlüsselpaar zu generieren. -

OpenSSL, um ein Signaturschlüsselpaar für die API zu generieren. -

Ein Webbrowser für den Zugriff auf die Oracle Cloud Infrastructure-Konsole.

Auf einem Windows-System benötigen Sie:

-

Git-Bash, um das Terraform-Providerpackage und die Terraform-Module aus dem Repository zu klonen. Sie könnten stattdessen einen Webbrowser verwenden, um die Packages herunterzuladen. Sie benötigen Git-Bash jedoch, um ein API-Signaturschlüsselpaar sowie einen SSH-Schlüssel für die Anwendungsinstanzen mit OpenSSL oder

ssh-keygen.zu generieren -

PuTTY, um ein SSH-Schlüsselpaar zu generieren und mit diesem SSH-Schlüssel eine Verbindung zu Ihren Bastion-Hosts herzustellen.

-

Ein Webbrowser für den Zugriff auf die Oracle Cloud Infrastructure-Konsole.

Info zu erforderlichen Services und Rollen

Diese Lösung erfordert die folgenden Services und Rollen:

- Oracle Cloud Infrastructure

Stellen Sie sicher, dass Sie die folgenden Policys für die Gruppe und das Compartment Ihres Benutzers minimal haben:

ALLOW GROUP <YOUR.GROUP> TO MANAGE instance-family IN COMPARTMENT <YOUR.COMPARTMENT> ALLOW GROUP <YOUR.GROUP> TO MANAGE virtual-network-family IN COMPARTMENT <YOUR.COMPARTMENT> ALLOW GROUP <YOUR.GROUP> TO MANAGE database-family IN COMPARTMENT <YOUR.COMPARTMENT> ALLOW GROUP <YOUR.GROUP> TO MANAGE object-family IN COMPARTMENT <YOUR.COMPARTMENT> ALLOW GROUP <YOUR.GROUP> TO MANAGE volume-family IN COMPARTMENT <YOUR.COMPARTMENT> ALLOW GROUP <YOUR.GROUP> TO MANAGE load-balancers IN COMPARTMENT <YOUR.COMPARTMENT> ALLOW GROUP <YOUR.GROUP> TO READ compartments IN COMPARTMENT <YOUR.COMPARTMENT> Allow GROUP <YOUR.GROUP> to MANAGE file-family in compartment <YOUR.COMPARTMENT> Allow GROUP <YOUR.GROUP> to READ all-resources in tenancy

Weitere Informationen finden Sie unter Oracle Cloud-Services für Oracle-Lösungen abrufen.