DDoS-Ebenen verstehen

OCI-Services bieten DDoS-Angriffserkennung und -abwehr für die verschiedenen DDoS-Schichten. Bevor Sie Ihre DDoS-Lösung entwerfen, prüfen Sie die DDoS-Schichten und die von OCI bereitgestellten Vorbeugungsservices.

Network Transport Layer (3 und 4) Protection (TCP, UDP, ICMP)

Heute verfügen alle Oracle Cloud-Data Center über die DDoS-Angriffserkennung und -Abwehr bei Angriffen mit hoher Datenträgerschicht 3 oder 4 DDoS. Mit diesen DDoS-Schutzservices von Oracle Cloud wird die Verfügbarkeit von Oracle-Netzwerkressourcen auch bei Angriffen mit Schichten 3 oder 4 sichergestellt.

Anwendungsschichtschutz (7) (HTTP/HTTPS)

Layer-7-Angriffe (HTTP/HTTPS) für Zielanwendungen, die Sicherheitslücken und falsche Konfigurationen nutzen. Die Größe und Komplexität dieser Angriffe nimmt exponentiell zu. Daher ist der Schutz von Anwendungen vor Cyberbedrohungen, einschließlich böswilligen Bots, Cross-Site-Scripting, SQL-Injection und anderen Sicherheitslücken, die vom Open Web Application Security Project (OWASP) definiert werden, von entscheidender Bedeutung.

Oracle DDoS Protection

DDoS-Schutzservices auf OCI gelten für den netzwerkbasierten Angriff (Schicht 3 und 4 des OSI-Modells) oder für den, was viele Menschen als volumenbasierten Angriff denken. Oracle überwacht den gesamten Adressraum, einschließlich Bring Your IP Address (BYOIP) für alle Oracle Cloud-Kunden. Bei großvolumigen Angriffen verfügt es über die Tools und Prozesse zur Minderung und Bereinigung des böswilligen Datenverkehrs. Oracle verwaltet diesen Schutz für OCI-Kunden vollständig.

DNS-basierte Angriffe sind weit verbreitet, da sie sich im Rahmen des UDP-Protokolls auf der Transportschicht befinden und durch viele Kanäle angegriffen werden können. Um diese Angriffe zu erkennen und zu mindern, können DNS-Services in OCI als kundeneigene Entität hinter einem Network Load Balancer bereitgestellt werden, um beispielsweise öffentliche DNS-Services zu unterstützen.

Da OCI DNS ein globales Anycast-Netzwerk aus mehreren Data Centern ist, die strategisch auf verschiedene Kontinente verteilt sind, verwendet es eine Mischung aus redundanten Internettransferprovidern für ultimative Resilienz und Schutz vor DDoS-Angriffen.

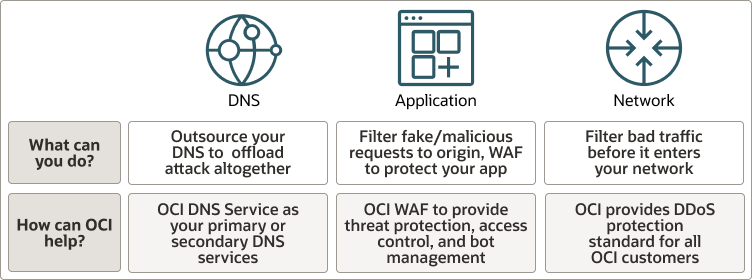

DDoS Angriffstypen und Risiken werden im folgenden Diagramm zusammengefasst.

Beschreibung der Abbildung ddos-attack-types-and-oci-mitigations.png

Funktionen von OCI DDoS Prevention Services verstehen

Die folgenden Services sind für die OCI DDoS-Vermeidung erforderlich:

- Web Application Firewalls (WAF) - Oracle Cloud Infrastructure Web Application Firewall (WAF) ist ein regionaler Edge-Durchsetzungsservice, der an einen Durchsetzungspunkt angehängt ist, wie einen Load Balancer oder einen Domainnamen einer Webanwendung. WAF schützt Anwendungen gegen schädlichen und unerwünschten Datenverkehr. WAF kann beliebige internetseitige Endpunkte schützen und bietet eine einheitliche Regeldurchsetzung über alle Anwendungen eines Kunden hinweg.

Es gibt zwei Arten von OCI-WAF-Lösungen: WAF-Edge-Policy und WAF-Firewall-Policy. Die WAF-Edge-Policy wird zum Durchsetzen von Policys an der Edge verwendet, während eine WAF-Firewall-Policy mit Application Load Balancern (ALBs) verknüpft ist. WAF Edge setzt WAF-Policys durch, bevor das VCN einer Organisation eingegeben wird.

-

Network Load Balancer (NLB) - Der Oracle Cloud Infrastructure Flexible Network Load Balancing Service (Network Load Balancer) bietet automatisierte Trafficverteilung von einem Einstiegspunkt zu mehreren Backend-Servern in Ihrem virtuellen Cloud-Netzwerk (VCN). Er wird auf Verbindungsebene ausgeführt und verteilt eingehende Clientverbindungen basierend auf Layer-3- und Layer-4-Daten (IP-Protokoll) auf fehlerfreie Backend-Server. Der Service bietet einen Load Balancer mit einer regionalen öffentlichen oder privaten IP-Adresse, die elastisch skalierbar ist und je nach Clienttraffic ohne Konfiguration der Bandbreite vertikal oder horizontal skaliert werden kann. In OCI arbeiten die NLBs asymmetrisch. Für diesen Hashing-Ansatz ist eine eindeutige Bezeichnung für NGFW erforderlich, die mit Quell- und Ziel-NAT bereitgestellt wird. Durch symmetrisches Hashing wird die NAT-Anforderung für NGFW hinter NLBs entfernt.

- Flexibler Load Balancer (FLB) - Der Oracle Cloud Infrastructure Load Balancing-Service bietet automatisierte Trafficverteilung von einem Einstiegspunkt auf mehrere Server, die über Ihr virtuelles Cloud-Netzwerk (VCN) erreichbar sind. Der Service bietet einen Load Balancer mit wählbarer öffentlicher oder privater IP-Adresse und der bereitgestellten Bandbreite.

- Firewalls der nächsten Generation (NGFW) - Eine Firewall der nächsten Generation ist die neueste Generation von Firewall-Technologie und nutzt herkömmliche Firewallservices in Kombination mit erweiterter Layer-7-Filterung, Bedrohungserkennung/-prävention (DDoS), umfassenden Paketinspektionen und Funktionen zur Erkennung/Vermeidung von Eindringversuchen.

- TLS/SSL-Zertifikat - Ein TLS/SSL-Zertifikat ist ein digitales Zertifikat, das die Identität einer Website authentifiziert und eine verschlüsselte Verbindung ermöglicht.

Es gibt zwei Hauptzertifikate: Standardzertifikate und Platzhalterzertifikate. Ein Standard-SSL-Zertifikat einer einzelnen Domain sichert einen Domainnamen. A. Das SSL-Zertifikat mit Platzhaltern sichert Ihre Domain und eine unbegrenzte Anzahl von Unterdomains der ersten Ebene. Im Allgemeinen werden Platzhalterzertifikate als weniger sicher betrachtet, da der Kompromiss des Zertifikats zu einer größeren Anzahl von betroffenen Ressourcen führt, während ein Standardzertifikat mit einer einzelnen Domain sicherer ist, da nur die Ressourcen, die das Zertifikat verwenden, beeinträchtigt werden.