Daten mit Oracle Database Gateway Server laden, der in Azure VM ausgeführt wird

Mit OracleDB für Azure können Azure-Anwendungen Daten aus OCI-Datenbanken laden und abfragen. Diese Architektur beschreibt, wie ein Oracle Exadata Database Service on Dedicated Infrastructure die von OracleDB for Azure bereitgestellte Infrastruktur nutzen kann, um Daten aus einem Azure-SQL-Server mit einem Datenbanklink über die Oracle Database Gateway for SQL Server-Software zu laden, die in einer virtuellen Azure-Maschine ausgeführt wird.

Architektur

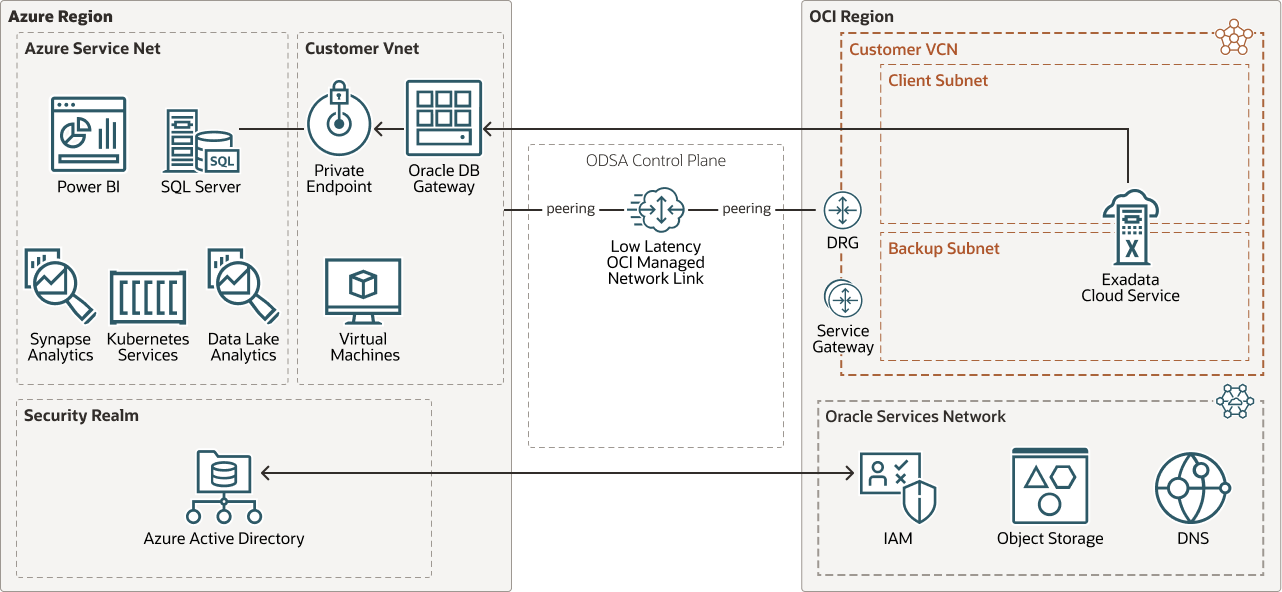

This architecture uses Oracle Database Gateway for SQL Server running in an Azure virtual machine to load data from Azure SQL Server to Oracle Exadata Database Service on Dedicated Infrastructure. Oracle Database Gateway for SQL Server stellt eine Verbindung zu Azure SQL Server über den Netzwerklink mit schneller Latenz mit einem privaten Azure-Endpunkt her.

Das folgende Diagramm veranschaulicht diese Architektur.

exadata-db-azure-odsa-azure-vm.zip

Beachten Sie Folgendes bei dieser Architektur:

- Die Oracle Database Gateway for SQL Server-Software kann auf einer virtuellen Azure-Maschine ausgeführt werden. Die Anzahl von CPUs, Arbeitsspeicher und Datenträgergröße muss der virtuellen Azure-Maschine entsprechend den Oracle Database Gateway for SQL Server-Anforderungen und Größenrichtlinien zugewiesen werden. Weitere Informationen finden Sie unten unter "System Requirements for Oracle Database Gateway for SQL Server".

- Oracle Exadata Database Service on Dedicated Infrastructure needs to resolve the hostname and IP address of the Azure virtual machine running Oracle Database Gateway. Bearbeiten Sie die Datei

/etc/hostsauf dem Oracle Database Gateway-Server, oder konfigurieren Sie eine private DNS-Zone im virtuellen OCI-Cloud-Netzwerk (VCN), in dem Oracle Exadata Database Service on Dedicated Infrastructure konfiguriert ist. - In Oracle Exadata Database Service on Dedicated Infrastructure-Datenbanken ist der Parameter

global_namesstandardmäßig aufTRUEgesetzt. Daher muss der vollqualifizierte Datenbankname beim Erstellen des Datenbanklinks zu Azure SQL Server verwendet werden.

Bevor Sie beginnen

Bevor Sie beginnen, prüfen Sie die Versionen der wichtigsten Softwarekomponenten, die in diesem Setup verwendet werden, laden Sie das erforderliche Softwarepaket herunter, und lesen Sie die Produktdokumentation später.

Softwareanforderungen prüfen

Diese Anweisungen werden auf den folgenden Software- und Hardwareversionen getestet.

- Oracle Exadata Database Service on Dedicated Infrastructure X8M-2

- Oracle Database 19.16

- Azure SQL Server

Laden Sie das folgende Softwarepaket herunter:

Dokumentation lesen

-

"Oracle Exadata-System in Oracle Database Service für Azure bereitstellen" in der Oracle Cloud Infrastructure-Dokumentation

- Installations- und Konfigurationshandbuch für Oracle Database Gateway

- Oracle Database Gateway for SQL Server - Benutzerhandbuch

- "Systemanforderungen für Oracle Database Gateway for SQL Server" in Oracle Database Gateway - Installations- und Konfigurationshandbuch

Erforderliche Services und Rollen

Diese Lösung erfordert die folgenden Services:

- OracleDB für Azure mit Oracle Exadata Database Service on Dedicated Infrastructure

- Oracle Cloud Infrastructure

- Azure Virtual Machine

Für jeden Service sind diese Rollen erforderlich.

| Servicename: Rolle | Erforderlich für... |

|---|---|

Oracle Exadata Database Service on Dedicated Infrastructure: sys con |

Konfigurieren Sie den Datenbanklink. |

Oracle Cloud Infrastructure: VCN Admin |

Fügen Sie Sicherheitsregeln hinzu, ändern Sie das DNS, das als Azure-Endpunkt und Azure-VM aufgelöst werden soll. |

Azure Virtual Machine: root |

Erstellen Sie den Benutzer "oracle", um die Oracle Database Gateway-Software zu installieren und zu konfigurieren. Ändern Sie die lokale Firewall, um Verbindungen zu Port 1521 zuzulassen. |

Informationen zu den benötigten Cloud-Services finden Sie unter Erfahren Sie, wie Sie Oracle Cloud-Services für Oracle-Lösungen erhalten.

Überlegungen zu Oracle Database Gateway, die in einer Azure-Virtual Machine ausgeführt werden

Die Ausführung von Oracle Database Gateway for SQL Server in einer virtuellen Azure-Maschine ist ideal für Kunden, die mit Azure-Services vertraut sind, aber nicht sehr vertraute OCI-Services.

Vorteile von Oracle Database Gateway, die in einer Azure-VM ausgeführt werden

- Oracle Database Gateway for SQL Server wird von Oracle entwickelt und unterstützt.

- No additional third-party software is required to be installed on Oracle Exadata Database Service on Dedicated Infrastructure, making the environment easy to update and maintain.

- Oracle Database Gateway for SQL Server wird auf einer separaten Compute-Instanz von Oracle Exadata Database Service on Dedicated Infrastructure ausgeführt, wodurch beide Umgebungen einfacher aktualisiert und verwaltet werden können. In addition, the solution might be more affordable, as the Oracle Database Gateway software runs on less expensive Azure OCPUs instead of running on the more specialized, higher-priced Oracle Exadata Database Service on Dedicated Infrastructure OCPUs.

- Die Kommunikation zwischen Oracle Database Gateway-Server und Azure SQL Server wird verschlüsselt (durch Azure SQL Server-Standardkonfiguration erzwungen).

- Die Datentypkonvertierung und -zuordnung zwischen Oracle Database und Azure SQL Server Database wird automatisch von der Oracle Database Gateway-Software verwaltet.

- Die Hostnamenauflösung für den Azure SQL Server wird automatisch von Azure auf der Ebene der virtuellen Azure-Maschine verwaltet.

Nachteile von Oracle Database Gateway, die in einer Azure-Virtual Machine ausgeführt werden

- Möglicherweise ist eine zusätzliche Lizenz für Oracle Database Gateway-Software erforderlich.

- Die Kommunikation zwischen Oracle Exadata Database Service on Dedicated Infrastructure und dem Oracle Database Gateway-Server wird bei der Konfiguration des Oracle Database Gateway-Servers standardmäßig nicht verschlüsselt. Eine zusätzliche Konfiguration in Oracle Database Gateway

sqlnet.oraist erforderlich, um die Verschlüsselung von Oracle Exadata Database Service on Dedicated Infrastructure für den Oracle Database Gateway-Server durchzusetzen.