Zu Oracle Exadata Database Service on Dedicated Infrastructure migrieren

In diesem Abschnitt wird beschrieben, wie Sie Ihre Oracle Exadata-Workloads in Oracle Exadata Database Service on Dedicated Infrastructure migrieren und Ihre VMware-Anwendungen in Oracle Cloud VMware Solution migrieren.

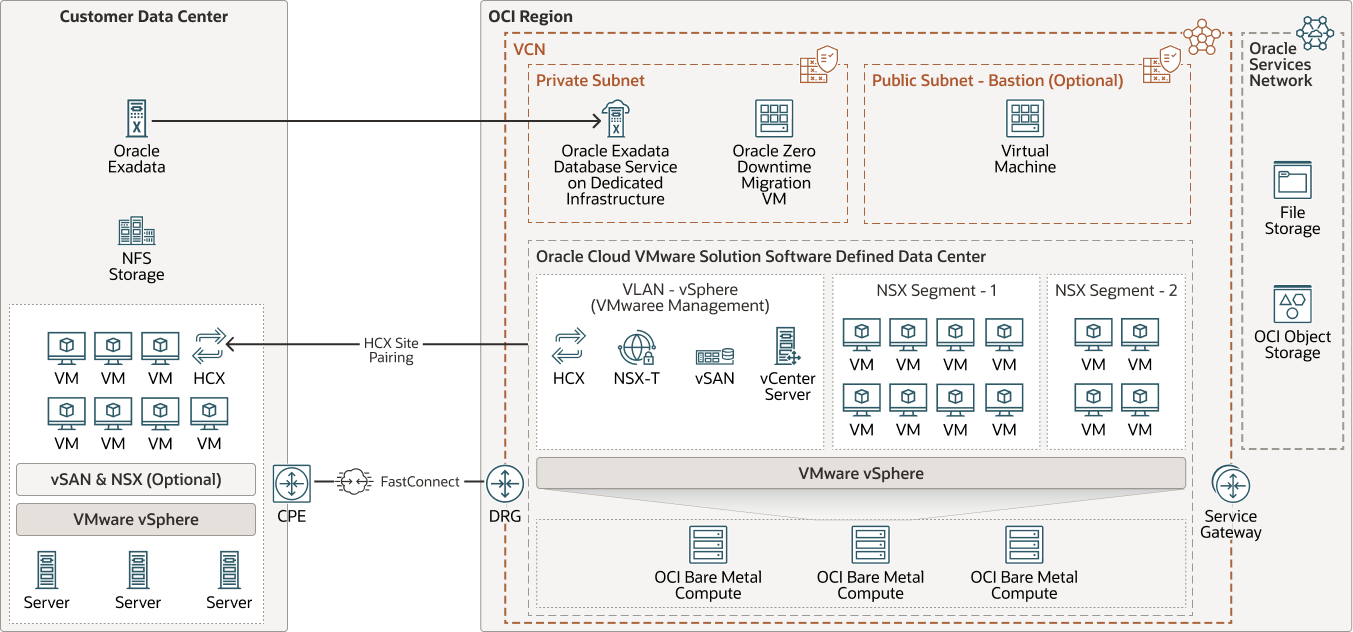

Architektur

Diese Architektur zeigt eine Migration von On-Premise-Oracle Exadata-Datenbanken und VMware-Anwendungen zu Oracle Exadata Database Service on Dedicated Infrastructure und Oracle Cloud VMware Solution.

Mit Oracle Zero Downtime Migration können Sie die Datenbankmigration automatisieren und gleichzeitig bei der Migration Ihrer Daten von On Premise in die Cloud minimale Ausfallzeiten verursachen.

Migrieren Sie Ihre On-Premise-Anwendungen, die unter VMware ausgeführt werden, mit VMware-Tools wie HCX und vMotion in Oracle Cloud VMware Solution. Mit Oracle Cloud VMware Solution erhalten Sie eine vollständig automatisierte Implementierung eines softwaredefinierten VMware Data Centers (SDDC) in Ihrem OCI-Mandanten, das auf OCI-Bare-Metal-Instanzen ausgeführt wird.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

migrations-vmware-cloud-solution-exadata-dedicated-architecture.zip

Diese Architektur unterstützt die folgenden Komponenten:

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (innerhalb von Ländern oder sogar Kontinenten).

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, Software-definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Oracle Exadata Database Service on Dedicated Infrastructure

Oracle Exadata Database Service on Dedicated Infrastructure stellt Oracle Exadata Database Machine als Service in einem OCI-Data Center bereit. The Oracle Exadata Database Service on Dedicated Infrastructure service can host many Oracle databases that run in one or more VM clusters that run on a single Exadata rack in an OCI region. Oracle Exadata Database Service on Dedicated Infrastructure ist eine ideale Plattform für die Datenbankkonsolidierung.

- Softwaredefiniertes Data Center (SDDC) von Oracle Cloud VMware Solution

Oracle und VMware haben zusammen eine VMware-zertifizierte Software-Defined Data Center-(SDDC-)Implementierung zur Verwendung in Oracle Cloud Infrastructure entwickelt. Diese Implementierung, die als Oracle Cloud VMware Solution bezeichnet wird, hostet mit Oracle Cloud Infrastructure ein hochverfügbares VMware-SDDC. Außerdem ist eine nahtlose Migration all Ihrer On-Premise-SDDC-Workloads VMware in Oracle Cloud VMware Solution möglich. Oracle Cloud VMware Solution enthält die folgenden VMware-Komponenten:

- VMware vSphere ESXi

- VMware vSAN

- VMware vCenter

- VMware NSX-T

- VMware HCX (optional)

- Bare Metal

Ein Oracle Cloud VMware Solution Software-Defined Data Center (SDDC) enthält Bare-Metal-Server, die Oracle Cloud VMware Solution hosten. Der Bare-Metal-Server unterstützt Anwendungen, die eine hohe Anzahl an Cores, einen großen Arbeitsspeicher und eine hohe Bandbreite (wie Oracle Cloud VMware Solution) erfordern. Sie können Oracle Cloud VMware Solution auf Bare-Metal-Servern bereitstellen und virtuelle Maschinen mit erheblichen Performanceverbesserungen im Vergleich zu anderen Public Clouds und On-Premise-Data Centern konfigurieren.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services wie Oracle Cloud Infrastructure Object Storage. Der Datenverkehr vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerkfabric und nie das Internet.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie einem VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure erstellen. FastConnect bietet Optionen mit höherer Bandbreite und eine zuverlässigere Netzwerkerfahrung im Vergleich zu internetbasierten Verbindungen.

- Dateispeicher

OCI File Storage wird während der logischen Migration verwendet, um die migrierte Datenbank aus einem Shared File System zu importieren.

- Object Storage

OCI Object Storage wird für die logische und physische Migration für den temporären Speicher während der Migration verwendet.

Bevor Sie beginnen

Bevor Sie beginnen, prüfen Sie die Versionen der Hauptkomponenten, die in diesem Setup verwendet werden, und prüfen Sie die Produktdokumentation auf eine spätere Referenz.

Anforderungen überprüfen

- Stellen Sie sicher, dass die Quelldatenbank Oracle Database Version 19.18 Enterprise Edition oder höher ausführt.

- Die Zieldatenbank muss Oracle Exadata Database Service on Dedicated Infrastructure X8 oder höher auf Oracle Database Version 19.18 Enterprise Edition oder höher sein.

- Oracle Zero Downtime Migration muss Version 21.4 oder höher sein.

- Der Zwischenspeicher muss OCI Object Storage, Oracle ZFS Storage Appliance (NAS) und OCI File Storage enthalten.

Dokumentation lesen

In diesem Lösungs-Playbook wird beschrieben, wie Sie Ihre Datenbank-Workloads migrieren. In der unten stehenden Lösung erfahren Sie, wie Sie Ihre VMware-Workloads migrieren. Die zusätzlichen Ressourcen sind hilfreich für Kontext, Details und Referenz für die Datenbankmigration.

Erfahren Sie, wie Sie die VMware-Komponenten Ihrer Workload in Oracle Cloud VMware Solution migrieren.

Prüfen Sie die Oracle Zero Downtime Migration-Ressourcen:

- Oracle Zero Downtime Migration

- Video zu Oracle Zero Downtime Migration

- Oracle Zero Downtime Migration-Software installieren

Physische Migrationsressourcen prüfen:

- Schritt-für-Schritt-Anleitung zur physischen Migration von Oracle ohne Ausfallzeit

- "Parameter für die physische Migration ohne Ausfallzeit" in der Dokumentation Mit der Migrationsdokumentation ohne Ausfallzeit zu Oracle Cloud verschieben

Logische Migrationsressourcen prüfen:

- Schritt-für-Schritt-Anleitung - Logische Onlinemigration und In-Flight-Upgrade von On Premise zu Oracle Exadata Database Service on Dedicated Infrastructure

- "Setting Logical Migration Parameters" in Move to Oracle Cloud Using Zero Downtime Migration Guide

Oracle Database-Ressourcen prüfen:

Erforderliche Produkte und Rollen - Info

Diese Lösung erfordert die folgenden Produkte:

- Oracle Cloud Infrastructure Identity and Access Management

- OCI-Computing

- OCI Object Storage

- OCI-Dateispeicher

- Oracle Zero Downtime Migration

- Oracle Exadata

- Oracle Exadata Database Service on Dedicated Infrastructure

Diese Rollen sind für jedes Produkt erforderlich.

| Produktname: Rolle | Erforderlich für... |

|---|---|

Oracle Cloud Infrastructure Identity and Access Management: OCI_user |

|

OCI-Compute: admin |

OCI Compute-Instanz zur Ausführung der Oracle Zero Downtime Migration-Software erstellen |

OCI-Objektspeicher: Storage Admin |

OCI Object Storage-Buckets für logische und physische Migration erstellen |

OCI-Dateispeicher: Storage Admin |

OCI-Dateispeicher für logische Migration erstellen |

Oracle Zero Downtime Migration: opc |

Erstellen Sie zdmuser, um die Oracle Zero Downtime Migration-Software zu installieren und auszuführen

|

Oracle Zero Downtime Migration: zdmuser |

|

Oracle Exadata: root/sudoer user |

|

Oracle Exadata-Datenbank: sys/system |

|

Oracle Exadata Database Service on Dedicated Infrastructure: Database Admin |

Oracle Exadata Database Service on Dedicated Infrastructure-Zieldatenbank erstellen |

Oracle Exadata Database Service on Dedicated Infrastructure VM Cluster Nodes: opc |

|

Oracle Exadata Database Service on Dedicated Infrastructure-Datenbank: sys/system |

|

Informationen zu den benötigten Informationen finden Sie unter Oracle Produkte, Lösungen und Services.

Logische und physische Migration

Oracle Zero Downtime Migration unterstützt zwei Arten von Datenbankmigrationen von Oracle Exadata zu Oracle Exadata Database Service on Dedicated Infrastructure: logische Migration und physische Migration.

Die logische Migration verwendet eine Kombination aus Oracle Data Pump und Oracle GoldenGate, während die physische Migration eine Kombination aus Oracle Recovery Manager (RMAN) und Oracle Data Guard verwendet. In der folgenden Tabelle werden die Szenarios erläutert, in denen eine logische oder physische Migration verwendet werden soll.

| Logische Migration | Physische Migration |

|---|---|

| Wird empfohlen, wenn einige integrierbare Datenbanken und/oder Schemas migriert werden. | Wird empfohlen, wenn vollständige Datenbanken migriert werden. Beispiel: Containerdatenbanken mit allen integrierbaren Datenbanken oder Lift-and-Shift. |

| Selektive integrierbare Datenbanken (PDBs) und/oder Schemas können migriert werden. | Containerdatenbanken werden in Containerdatenbanken migriert, und Nicht-Containerdatenbanken werden in Nicht-Containerdatenbanken migriert. |

Das Kennwort Sys für Quelle und Ziel kann unterschiedlich sein. Datenbanknamen zwischen Quelle und Ziel können unterschiedlich sein.

|

Sys-Kennwort und Datenbankname auf Quelle und Ziel müssen identisch sein. DB_UNIQUE_NAME in Quelle und Ziel muss unterschiedlich sein.

|

| Datenbanken können während der Migration upgegradet werden. | Datenbanken können im Rahmen der Migration nicht upgegradet werden. |

Mit logischer Migration migrieren

In diesem Abschnitt wird beschrieben, wie eine logische Offlinemigration durchgeführt wird. Informationen zur Onlinemigration finden Sie im Abschnitt "Dokumentation prüfen".

Beachten Sie vor der Migration Folgendes.

- Die Quelldatenbank auf Oracle Exadata muss nicht verschlüsselt werden. Oracle Zero Downtime Migration verschlüsselt die Zieldatenbank während der Migration.

- Die Quell- und Zieldatenbank müssen nicht dasselbe

sys-Kennwort, Wallet-Kennwort, dieselbe Datenbankversion, denselben Datenbanknamen und dieselbe Patchebene aufweisen. - Oracle Zero Downtime Migration allows migrating certain pluggable databases (PDBs) and/or schemas to pluggable databases in Oracle Exadata Database Service on Dedicated Infrastructure.

- Für logische Migrationen ist ein gemeinsam genutztes Dateisystem erforderlich. Während der logischen Migration exportiert Oracle Zero Downtime Migration die Daten nicht direkt in OCI Object Storage. In der Exadata-Quelldatenbank exportiert Oracle Zero Downtime Migration Daten in ein gemeinsam verwendetes Dateisystem (entweder Netzwerkdateisystem oder Oracle Advanced Cluster File System). Exportierte Daten werden dann in OCI Object Storage hochgeladen. Oracle Zero Downtime Migration verschiebt die Datendumps dann aus OCI Object Storage in OCI File Storage. Schließlich kann Oracle Exadata Database Service on Dedicated Infrastructure die Daten über das Netzwerkdateisystem aus OCI File Storage importieren.

- Oracle Exadata On Premise kann sowohl Einzelinstanz- als auch RAC-Datenbanken ausführen. Oracle Exadata Database Service on Dedicated Infrastructure führt RAC-Datenbanken aus. Während der Datenbankmigration konvertiert Oracle Zero Downtime Migration Einzelinstanzdatenbanken bei Bedarf in RAC-Datenbanken.

- In Oracle Exadata On Premise ist die Verwendung von Oracle Transparent Data Encryption zur Verschlüsselung von Datenbanken optional. Bei der Migration von Datenbanken von Exadata zu Oracle Exadata Database Service on Dedicated Infrastructure wird die Oracle Exadata Database Service on Dedicated Infrastructure-Zieldatenbank immer verschlüsselt.

- The following steps assume there is direct network connectivity between the Data Center where Oracle Exadata is installed, and the OCI Virtual Cloud Network where the Oracle Exadata Database Service on Dedicated Infrastructure and the Oracle Zero Downtime Migration virtual machine is configured (via FastConnect or IPSec VPN as shown in the architecture diagram).

In den folgenden Schritten wird beschrieben, wie eine logische Offlinemigration ausgeführt wird.

Mit physischer Migration migrieren

In diesem Abschnitt wird beschrieben, wie Sie eine physische Offlinemigration durchführen. Informationen zur Onlinemigration finden Sie im Abschnitt "Dokumentation prüfen".

Beachten Sie Folgendes, bevor Sie die physische Migration ausführen.

- In Oracle Database 19.16 gibt es einen neuen Parameter für die Verwaltung der Tablespace-Verschlüsselung. Dieser Parameter kann zu Konflikten bei physischen Migrationen führen. Weitere Informationen finden Sie im Abschnitt "Dokumentation prüfen" unter "Tablespace-Verschlüsselungsverwaltung".

- Oracle Exadata On Premise kann sowohl Einzelinstanz- als auch RAC-Datenbanken ausführen. Oracle Exadata Database Service on Dedicated Infrastructure führt RAC-Datenbanken aus. Während der Datenbankmigration konvertiert Oracle Zero Downtime Migration Einzelinstanzdatenbanken bei Bedarf in RAC-Datenbanken.

- Ein Transparent Data Encryption-(TDE-)Wallet muss vor der Migration in der Quelldatenbank definiert werden, auch wenn die Quelldatenbank nicht verschlüsselt ist.

- In Oracle Exadata On Premise ist die Verwendung von Oracle Transparent Data Encryption zur Verschlüsselung von Datenbanken optional. Bei der Migration von Datenbanken von Exadata zu Oracle Exadata Database Service on Dedicated Infrastructure wird die Oracle Exadata Database Service on Dedicated Infrastructure-Zieldatenbank immer verschlüsselt.

- The following steps assume there is direct network connectivity between the Data Center where Exadata is installed, and the OCI Virtual Cloud Network where the Oracle Exadata Database Service on Dedicated Infrastructure and the Oracle Zero Downtime Migration virtual machine is configured (via FastConnect or IPSec VPN as shown in the architecture diagram).

- Die Quelldatenbank auf Oracle Exadata muss nicht verschlüsselt werden. Oracle Zero Downtime Migration verschlüsselt die Zieldatenbank während der Migration.

- Kennwort, Wallet-Kennwort, Datenbankversion und Patchebene

sysin der Quell- und Zieldatenbank müssen identisch sein. - Oracle Zero Downtime Migration migriert Containerdatenbank (CDB) zu CDB und Nicht-CDB zu einer Nicht-CDB.

- Oracle Zero Downtime Migration verwendet Oracle Database Backup Cloud Service, um ein Backup der Exadata-Quelldatenbank in OCI Object Storage zu erstellen. Oracle Zero Downtime Migration stellt dann die Zieldatenbank aus diesem Backup wieder her.

In den folgenden Schritten wird beschrieben, wie Sie eine physische Offlinemigration durchführen.

Archivelog-Modus aktivieren

Der Archivelog-Modus muss in der Quelldatenbank für physische Oracle Zero Downtime Migration-Migrationen aktiviert sein. In diesen Schritten wird beschrieben, wie der Archivelog-Modus in der Quelldatenbank konfiguriert wird.

Transparent Data Encryption (TDE)-Keystore konfigurieren

Für physische Oracle Zero Downtime Migration-Migrationen ist ein auto_login-TDE-Verschlüsselungs-Keystore/-Wallet erforderlich (auch wenn die Quelldatenbank nicht verschlüsselt ist). Dieser Keystore muss mit demselben Kennwort wie der Zieldatenbank-Keystore konfiguriert werden. In diesen Schritten wird beschrieben, wie Sie einen Keystore in der Quelldatenbank konfigurieren.