Aufbau einer Multi-Cloud-Private-Netzwerkkonnektivität über Oracle Integration Cloud

Wenn Sie Services oder Anwendungen, die in einem privaten Netzwerk ausgeführt werden, wie z.B. Amazon Web Services VPC, Azure Vnet, Google Cloud Computing VPC oder ein privates On-Premise-Netzwerk mit SaaS oder On-Premise-Unternehmensanwendungen integrieren müssen, können Sie Oracle Integration Cloud Service (OIC) und einen Konnektivitäts-Agent verwenden, um eine private Endpunktkonnektivität herzustellen.

Diese Architektur stellt die erforderliche Konnektivität zwischen privaten Multi-Cloud-Netzwerken und den Cloud-Services oder -Anwendungen von Oracle bereit, ohne den Traffic im öffentlichen Internet als Teil der ausgehenden Integration von Oracle Integration Cloud Service zu leiten.

Architektur

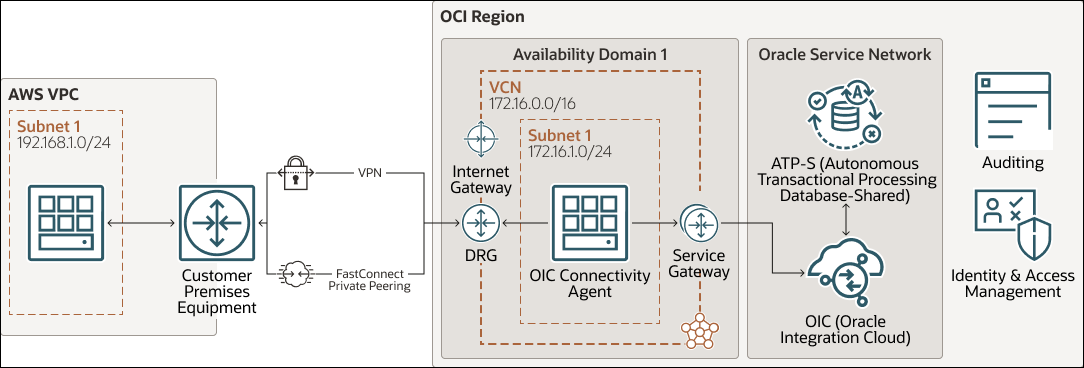

Diese Referenzarchitektur zeigt, wie eine Verbindung zu einem Service oder einer Anwendung hergestellt wird, die in der Virtual Private Cloud (VPC) eines privaten AWS-Netzwerks aus der Oracle Autonomous Transactional Processing Database - Shared Database (ATP-S) des OSN über Oracle Integration Cloud ausgeführt wird, ohne dass Traffic Routing über das öffentliche Internet erforderlich ist.

Dieses Szenario wird als OIC-Konnektivitäts-Agent für die Kommunikation mit dem privaten AWS-Service oder der Anwendung verwendet. Der OIC Connectivity-Agent wird auf einer Oracle Cloud Infrastructure Compute-Instanz in einem privaten Subnetz eines VCN installiert. Der Agent kommuniziert mit der OIC-Integration über ein Servicegateway auf der einen Seite und mit dem Service oder der Anwendung, der in einem privaten AWS-Netzwerk auf der anderen Seite über ein dynamisches Routinggateway (DRG) und FastConnect-Peering oder -VPN ausgeführt wird.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung multicloud-oic-arch.png

multicloud-oic-arch-oracle.zip

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der ein oder mehrere Data Center enthält, die als Availability-Domains bezeichnet werden. Regionen sind nicht von anderen Regionen abhängig, und große Distanzen können sie trennen (über Länder oder sogar Kontinente).

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. Organisieren Sie Ihre Ressourcen in Oracle Cloud mit Compartments, kontrollieren Sie den Zugriff auf die Ressourcen, und legen Sie Nutzungsquoten fest. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, die angeben, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Es ist also unwahrscheinlich, dass der Fehler in einer Availability-Domain die anderen Availability-Domains in der Region beeinflusst.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, Softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie bei traditionellen Data Center-Netzwerken haben VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain gelten können. Jedes Subnetz besteht aus einem nachfolgenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach dem Erstellen ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Traffictyp angeben, die in das Subnetz ein- und ausgehen dürfen.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerk-Fabric und nie das Internet.

- FastConnect

Oracle Cloud Infrastructure FastConnect bietet eine einfache Möglichkeit, eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure zu erstellen. FastConnect bietet im Vergleich zu internetbasierten Verbindungen höhere Bandbreitenoptionen und eine zuverlässigere Netzwerkerfahrung.

- Private Peering

Erweitert die vorhandene Infrastruktur um private IP-Adressen.

- VPN Connect

Oracle Cloud Infrastructure VPN Connect ist ein IPsec-VPN, mit dem Sie eine verschlüsselte Verbindung zwischen Oracle Cloud und Ihrer privaten IT-Infrastruktur über das öffentliche Internet herstellen können.

- Dynamic Routing Gateway (DRG)

Ein virtueller Router, der Ihrem VCN hinzugefügt wird, um einen Pfad für privaten Netzwerkverkehr zwischen Ihrem VCN und einem anderen privaten oder On-Premise-Cloud-Netzwerk bereitzustellen.

- Autonome Datenbank

Autonome Oracle Cloud Infrastructure-Datenbanken sind vollständig verwaltete, vorkonfigurierte Datenbankumgebungen, die Sie für Transaktionsverarbeitung und Data Warehousing-Workloads verwenden können. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure verarbeitet das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Tuning der Datenbank.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing ist ein selbststeuernder, selbstsichernder und selbstreparierender Datenbankservice, der für Transaktionsverarbeitungs-Workloads optimiert ist. Sie müssen keine Hardware konfigurieren oder verwalten und keine Software installieren. Oracle Cloud Infrastructure verarbeitet das Erstellen der Datenbank sowie das Backup, Patching, Upgrade und Tuning der Datenbank.

- Oracle Integration Cloud (OIC)

Mit Oracle Integration Cloud können Sie Ihre Cloud- und On-Premise-Anwendungen integrieren, Geschäftsprozesse automatisieren, Einblicke in Ihre Geschäftsprozesse erlangen, visuelle Anwendungen entwickeln, über einen SFTP-konformen Dateiserver Dateien speichern und abrufen sowie Geschäftsdokumente mit einem B2B-Geschäftspartner austauschen - und das alles an einem Ort.

- OIC-Konnektivitäts-Agent

Mit dem Konnektivitäts-Agent können Sie hybride Integrationen erstellen und Nachrichten zwischen Anwendungen in privaten oder On-Premise-Netzwerken und Oracle Integration Cloud austauschen.

- Rückgrat

Dediziertes, sicheres Netzwerk für die Verbindung von Oracle IaaS- und PaaS-Services mit Oracle SaaS, die in derselben oder einer anderen OCI-Region ausgeführt werden.

- Customer Premises Equipment (CPE)

Ein Objekt, das die Netzwerkanlage repräsentiert, die im On-Premise-Netzwerk lebt und die VPN-Verbindung herstellt. Die meisten Grenzfirewalls fungieren als CPE, ein separates Gerät (wie eine Appliance oder ein Server) kann jedoch ein CPE sein.

- AWS Virtual Private Cloud (Amazon Web Services VPC)

Ermöglicht Ihnen, AWS-Ressourcen in einem von Ihnen definierten virtuellen Netzwerk zu starten. Dieses virtuelle Netzwerk ähnelt einem herkömmlichen Netzwerk, das Sie in Ihrem eigenen Data Center betreiben würden, und bietet die Vorteile der skalierbaren Infrastruktur von AWS.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im privaten Standardadressbereich befinden.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit einem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, für das Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie bei der Entwicklung der Subnetze Ihren Trafficfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Verwenden Sie regionale Subnetze.

- Zugriff auf eine OIC-Instanz einschränken

Begrenzen Sie die Netzwerke, die Zugriff auf Ihre Oracle Integration-Instanz haben, indem Sie eine Ausnahmeliste konfigurieren (früher eine Ausnahmeliste). Nur Benutzer von den spezifischen IP-Adressen, Classless Inter-Domain Routing-(CIDR-)Blöcken und von Ihnen angegebenen virtuellen Cloud-Netzwerken können auf die Oracle Integration-Instanz zugreifen.

- Konnektivität

Wenn Sie Ressourcen in Oracle Cloud Infrastructure bereitstellen, können Sie mit einer einzigen Verbindung zu Ihrem On-Premise-Netzwerk klein anfangen. Diese einzelne Verbindung kann über FastConnect oder über IPSec-VPN erfolgen. Um Redundanz zu planen, sollten Sie alle Komponenten (Hardwaregeräte, -einrichtungen, -kreise und -stromversorgung) zwischen Ihrem On-Premise-Netzwerk und Oracle Cloud Infrastructure in Betracht ziehen. Berücksichtigen Sie auch Diversität, um sicherzustellen, dass die Einrichtungen nicht von den Pfaden gemeinsam genutzt werden.

- Konnektivitäts-Agent in High Availability-Umgebungen verwenden

Sie können den Konnektivitäts-Agent in High Availability-Umgebungen mit Oracle Integration verwenden. Sie installieren den Konnektivitäts-Agent zweimal auf verschiedenen Hosts. Die Konnektivitäts-Agents können horizontal skaliert werden und bieten so alle Vorteile der Ausführung mehrerer Agents für eine Agent-Gruppe. Dies führt zu einer höheren Performance und erweitert die Failover-Vorteile.

Hinweise

Beachten Sie beim Deployment dieser Referenzarchitektur die folgenden Punkte.

- Skalierbarkeit

Beim Erstellen von Oracle Integration-Instanzen geben Administratoren die Anzahl der Nachrichtenpakete an, die sie für jede Instanz verwenden möchten.

- Ressourcengrenzwerte

Berücksichtigen Sie die Best Practices, Limits nach Service und Compartment-Quotas für Ihren Mandanten.

- Sicherheit

Mit OCI Identity and Access Management-(IAM-)Policys können Sie kontrollieren, wer auf Ihre Cloud-Ressourcen zugreifen kann und welche Vorgänge ausgeführt werden können. Um die Datenbankkennwörter oder andere Secrets zu schützen, sollten Sie den OCI Vault-Service verwenden.

- Leistung und Kosten

OCI bietet Compute-Ausprägungen für eine Vielzahl von Anwendungen und Anwendungsfällen. Wählen Sie sorgfältig die Ausprägungen für Ihre Compute-Instanzen aus. Wählen Sie Ausprägungen aus, die eine optimale Performance für Ihre Last zu möglichst niedrigen Kosten bieten. Wenn Sie mehr Leistung, Arbeitsspeicher oder Netzwerkbandbreite benötigen, können Sie zu einer größeren Ausprägungen wechseln.

- Verfügbarkeit

Sie sollten eine High Availability-Option basierend auf Ihren Deployment-Anforderungen und Ihrer Region verwenden. Die Optionen umfassen die Verteilung von Ressourcen auf mehrere Availability-Domains in einer Region und die Verteilung von Ressourcen auf die Faultdomains innerhalb einer Availability-Domain.

Faultdomains bieten die beste Resilienz für Workloads, die in einer Availability-Domain bereitgestellt sind. Für High Availability in der Application Tier stellen Sie die Anwendungsserver in unterschiedlichen Faultdomains bereit, und verwenden Sie einen Load Balancer, um Clienttraffic über die Anwendungsserver zu verteilen.

- Überwachung und Alerts

Richten Sie Monitoring und Alerts zur CPU- und Speicherauslastung für die Knoten ein, damit Sie die Ausprägungen nach Bedarf vertikal oder horizontal skalieren können.

Bereitstellen

Sie können diese Referenzarchitektur in Oracle Cloud Infrastructure bereitstellen, indem Sie die folgenden Schritte ausführen: