Informationen zu Netzwerktopologien für Oracle Database@Google Cloud

- Einzelne VPC-Konnektivität

- VPC-Peering-Konnektivität

- Gemeinsame VPC-Peering-Konnektivität

- Hub-and-Spokes-Konnektivität

- Mehrere VPC-Konnektivität

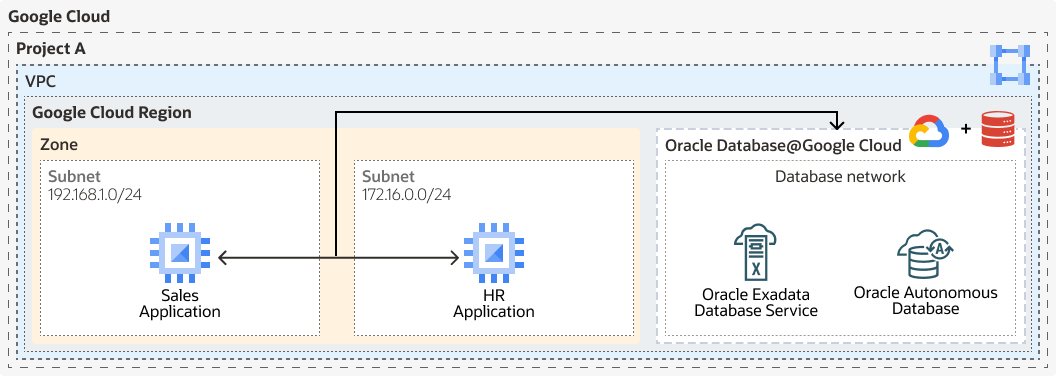

Informationen zur Single VPC-Topologie

Die folgende Architektur zeigt eine einzelne VPC-Topologie:

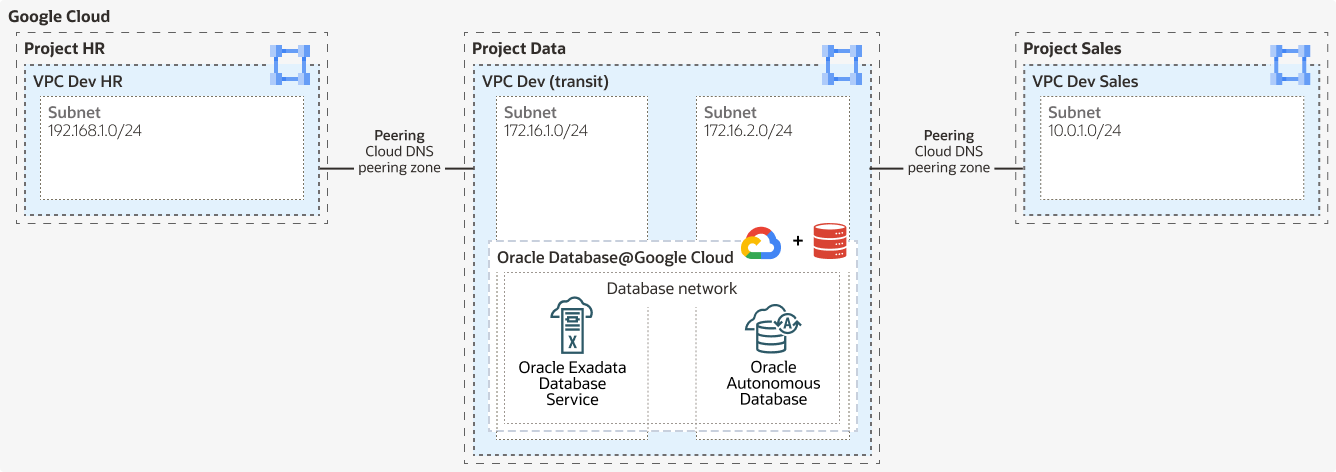

Info über VPC-Peering-Topologie

Die VPC-Peering-Topologie verbindet Ihre Anwendungen in einer VPC mit der Datenbank in einer anderen VPC. VPC-Peering verbindet zwei VPCs, sodass Ressourcen in jedem Netzwerk im selben Projekt, in einem anderen Projekt derselben Organisation oder sogar in verschiedenen Projekten verschiedener Organisationen miteinander kommunizieren können.

Tipp:

Wenn Sie diese Topologie wählen, beachten Sie, dass VPC-Peering Kosten verursacht.Informationen zur Shared VPC-Topologie

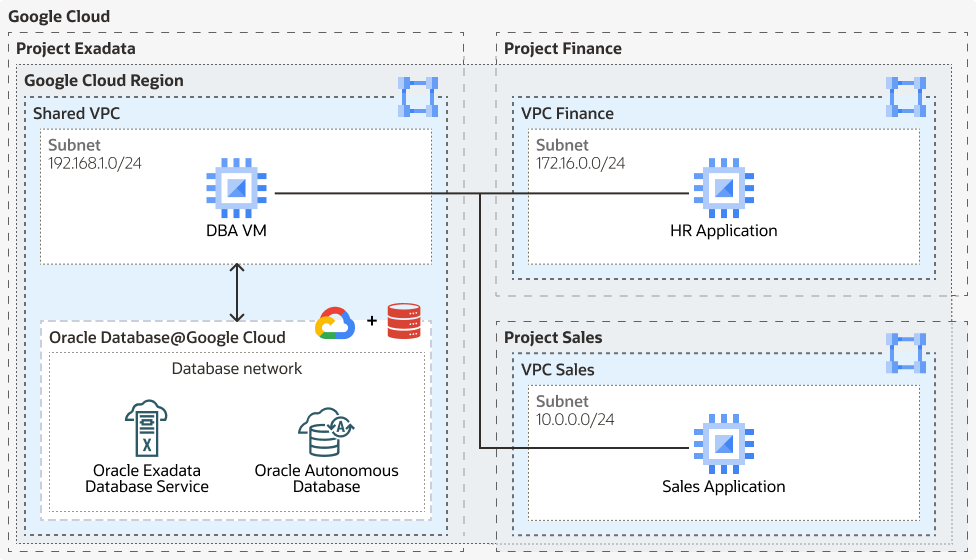

Gemeinsame VPCs vereinfachen die Netzwerkkonfiguration in Google Cloud. Serviceeigentümer wie Datenbankbenutzer verwenden die von ihren Netzwerkteams definierte Netzwerkkonfiguration, anstatt die Netzwerke manuell zwischen verschiedenen Ressourcen zu konfigurieren. Es reduziert die Notwendigkeit, VPC-Peering und zugehörige Konfigurationen zu aktivieren und zu konfigurieren.

Mit Shared VPC können Sie eine einzelne, zentralisierte VPC in einem Hostprojekt verwalten und gleichzeitig jedem Team kontrollierten Zugriff auf die Bereitstellung seiner Oracle Databases in isolierten Serviceprojekten gewähren. Dies ermöglicht sichere, konsistente Netzwerkrichtlinien (Firewalls, Routen, DNS) über alle Umgebungen hinweg, vereinfacht die Kommunikation zwischen den Services und vermeidet eine Ausbreitung oder doppelte Konfiguration von VPCs.

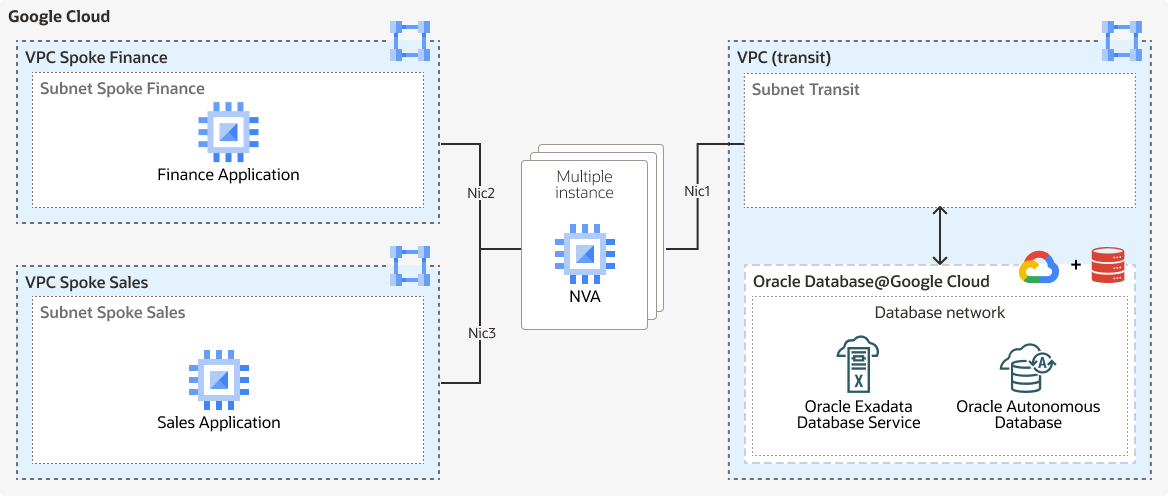

Hub-and-Spoke-Topologie

Um die VNIC für die Oracle Database@Google Cloud-Konnektivität zu erstellen, müssen Sie ein Transitsubnetz in der Transit-VPC erstellen. Als zentraler Verbindungspunkt erleichtert die NVA die Kommunikation zwischen Anwendungen und Datenbanken.

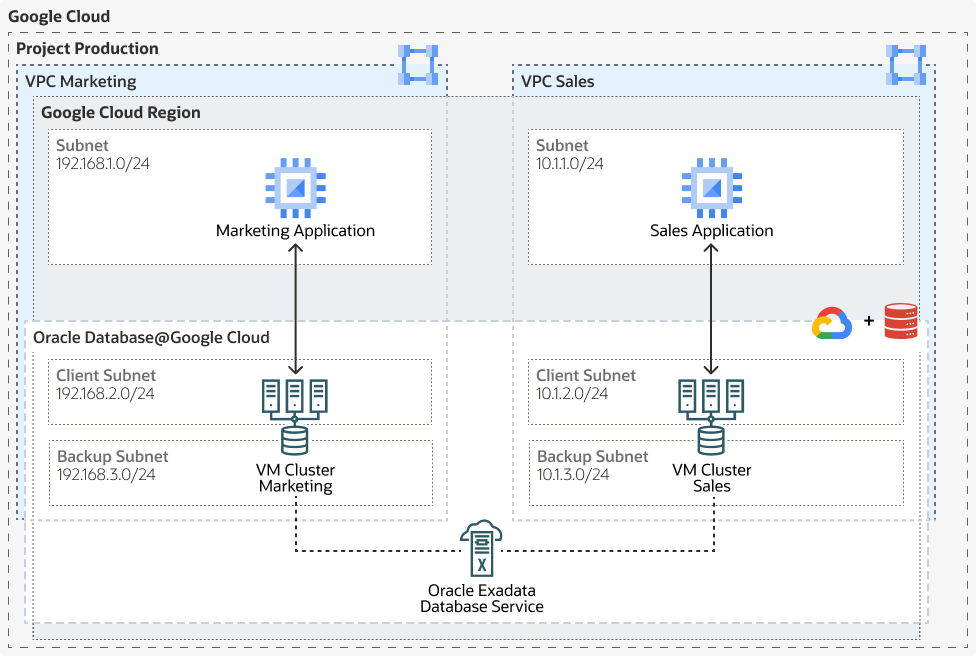

Info über mehrere VPC-Topologien

Um Workloads auf Oracle Exadata Database Service auf VM-Clusterebene zu isolieren, stellen Sie mehrere Cluster in isolierten Projekt-VPCs bereit.

google-multiple-vpc-arch-oracle.zip

Stellen Sie Folgendes sicher:

- Mehrere VM-Cluster verwenden dieselbe Oracle Exadata Database Service-Infrastruktur.

- Jedes VM-Cluster ist mit einer anderen VPC verbunden.

- Oracle Exadata Database Service-Infrastruktur und VM-Cluster sind Teil verschiedener Projekte.

Topologiekomponenten

- Google Cloud-Region

Eine Google Cloud-Region ist ein geografisches Gebiet, das Rechenzentren und Infrastruktur für das Hosting von Ressourcen enthält. Regionen bestehen aus Zonen, die innerhalb der Region voneinander isoliert sind.

- Google Virtual Private Cloud

Google Virtual Private Cloud (VPC) bietet Netzwerkfunktionen für Compute Engine Virtual Machine-(VM-)Instanzen, Google Kubernetes Engine-(GKE-)Container, Datenbankservices und serverlose Workloads. VPC bietet globale, skalierbare und flexible Netzwerke für Ihren cloudbasierten Service.

- Google Cloud-Zone

Eine Zone in Google Cloud ist ein Deployment-Bereich für Ressourcen innerhalb einer Region. Zonen sind innerhalb einer Region voneinander isoliert und werden als einzelne Ausfalldomain behandelt.

- Google Cloud-Projekt

Ein Google Cloud-Projekt ist erforderlich, um Google Workspace-APIs zu verwenden und Google Workspace-Add-ons oder -Apps zu erstellen. Ein Cloud-Projekt bildet die Grundlage für die Erstellung, Aktivierung und Nutzung aller Google Cloud-Services, einschließlich der Verwaltung von APIs, der Aktivierung der Abrechnung, des Hinzufügens und Entfernens von Mitarbeitern und der Verwaltung von Berechtigungen.

- ODB-Netzwerk

Das ODB-Netzwerk erstellt ein Metadatenkonstrukt rund um die Google Virtual Private Cloud (VPC), das als Grundlage für das gesamte Datenbank-Provisioning dient. Das ODB-Netzwerk ermöglicht die Unterstützung von Shared VPC, indem die Netzwerkkonfiguration abstrahiert und zentralisiert wird, wie Subnetze, CIDR-Bereiche und Routing. Dadurch können Netzwerkadministratoren die Konnektivität unabhängig von den Workflows für die Datenbankbereitstellung verwalten.

- Google Cloud Shared VPC

Mit Shared Virtual Private Clouds (VPCs) können Unternehmen Ressourcen aus mehreren Projekten mit einem gemeinsamen VPC-Netzwerk in einem Hostprojekt verbinden. Organisationsadministratoren können die Verwaltung von Anwendungen an Service Project-Administratoren delegieren, während sie die zentrale Kontrolle über Netzwerkressourcen behalten. Dadurch wird die Konfiguration vereinfacht, und diese Ressourcen können über eine interne IP-Adresse aus dem Shared VPC-Netzwerk sicher und effizient miteinander kommunizieren.